デジタルトランスフォーメーション(DX)の進展に伴い、企業のIT環境はかつてないほど複雑化しています。クラウドサービスの利用拡大やテレワークの普及は、ビジネスに柔軟性をもたらす一方で、新たなセキュリティリスクを生み出しました。従来の「社内は安全、社外は危険」という前提に基づいた「境界型防御」では、もはや現代の脅威から情報資産を守りきることは困難です。

こうした背景から、新たなセキュリティの考え方として注目されているのが「ゼロトラスト」です。ゼロトラストは、その名の通り「何も信頼しない(Trust Nothing, Verify Everything)」を基本原則とし、すべてのアクセスを検証することで、情報資産を保護するセキュリティモデルです。

この記事では、ゼロトラストの基本的な概念から、従来のセキュリティモデルとの違い、必要とされる背景、そして導入のメリット・デメリットまでを網羅的に解説します。さらに、ゼロトラストを実現するための主要な技術や、導入を成功させるための具体的なステップ、代表的なソリューションについても詳しく掘り下げていきます。本記事を通じて、ゼロトラストへの理解を深め、自社のセキュリティ対策を見直す一助となれば幸いです。

目次

ゼロトラストとは

ゼロトラストとは、「何も信頼せず、すべてのアクセスを検証する」という考え方に基づいたセキュリティのフレームワーク(概念モデル)です。従来のセキュリティ対策が、社内ネットワークと社外のインターネットを明確に区別し、その「境界」を守ることに重点を置いていたのに対し、ゼロトラストではそのような境界の概念を取り払います。

このモデルでは、アクセス元が社内ネットワークであろうと、社外のカフェのWi-Fiであろうと、すべてのユーザー、デバイス、アプリケーションからのアクセス要求を「信頼できないもの」として扱います。そして、リソースにアクセスしようとするたびに、「誰が(ID)」「どのデバイスで」「どこから」「何に」アクセスしようとしているのかを厳格に検証し、認証・認可されたものに限り、必要最小限の権限でアクセスを許可します。

このアプローチは、一度認証に成功すれば内部のネットワークに広くアクセスできてしまう従来のモデルとは根本的に異なります。ゼロトラストは、常に侵害のリスクが存在するという性悪説に立ち、攻撃者がすでにネットワーク内に侵入している可能性を前提として対策を講じるため、「Assume Breach(侵害を前提とせよ)」という思想が根底にあります。

つまり、ゼロトラストとは単一の製品や技術を指す言葉ではなく、複数のセキュリティ技術やポリシーを組み合わせて実現する、包括的なセキュリティ戦略そのものなのです。

従来の境界型防御との違い

ゼロトラストの概念をより深く理解するためには、これまでの主流であった「境界型防御(ペリメータセキュリティ)」との違いを明確にすることが重要です。

境界型防御は、しばしば「城と堀」のモデルに例えられます。城(社内ネットワーク)の周りに堀(ファイアウォールやプロキシなどの境界セキュリティ)を築き、外部からの侵入者を防ぐという考え方です。このモデルでは、堀の内側は「信頼できる領域」、外側は「信頼できない領域」と明確に区別されます。一度、正当な手続き(VPN接続など)を経て堀を越えて城の中に入ることができれば、その人物は「信頼された存在」と見なされ、城内のさまざまな場所(サーバーやデータ)へ比較的自由にアクセスできました。

このモデルは、従業員が皆オフィスに出社し、社内のコンピューターからオンプレミスのサーバーにアクセスするという、従来の働き方においては非常に有効でした。しかし、現代のビジネス環境では、この前提が崩れつつあります。

| 項目 | 境界型防御 (ペリメータモデル) | ゼロトラスト |

|---|---|---|

| 基本思想 | 信頼できる「内側」と信頼できない「外側」を分離する | 全てのアクセスを「信頼せず」、アクセスごとに都度検証する |

| 防御の焦点 | ネットワークの境界(ファイアウォール、プロキシなど) | ID、デバイス、データ、アプリケーションなど全ての要素 |

| アクセス制御 | 一度認証されると、内部リソースへ比較的自由にアクセス可能 | リソースごとに厳格な認証・認可を行い、最小権限でアクセスを許可 |

| 信頼の前提 | 内部ネットワークは基本的に安全である(性善説) | 常に侵害されている可能性があると仮定する(性悪説) |

| 主な対象環境 | オンプレミス中心の静的なIT環境 | クラウド、テレワークなど分散・動的なIT環境 |

| 脅威への対応 | 外部からの侵入防止に主眼を置く。内部での横展開(ラテラルムーブメント)に弱い。 | 侵入を前提とし、内部での脅威拡大を阻止することにも主眼を置く。 |

境界型防御の弱点は、一度その境界が破られてしまうと、内部での防御策が手薄である点です。例えば、フィッシング詐欺によって従業員のIDとパスワードが盗まれた場合、攻撃者は正規のユーザーになりすましてVPN経由で社内ネットワークに侵入できます。一度内部に入ってしまえば、重要なサーバーにアクセスしてデータを盗んだり、他の端末にマルウェアを感染させたりといった「横展開(ラテラルムーブメント)」が比較的容易に行えてしまいます。

一方、ゼロトラストでは、そもそも「信頼できる内側」という概念が存在しません。たとえ社内LANに接続しているPCからのアクセスであっても、クラウド上の業務アプリケーションにアクセスしようとすれば、その都度、ユーザー認証(多要素認証など)やデバイスの健全性チェック(OSは最新か、ウイルス対策ソフトは有効かなど)が行われます。そして、許可されたとしても、そのユーザーが業務上必要とする特定のデータや機能にしかアクセスできません。これを「最小権限の原則」と呼びます。

このように、境界型防御が「場所」に基づいて信頼を判断するのに対し、ゼロトラストは「IDとコンテキスト(状況)」に基づいて信頼を動的に判断します。この根本的な思想の違いが、クラウドやテレワークが当たり前になった現代において、ゼロトラストがなぜ必要とされるのかを理解する鍵となります。

ゼロトラストが必要とされる背景

ゼロトラストという概念自体は2010年に提唱されたものであり、決して新しいものではありません。しかし、ここ数年で急速に注目を集め、多くの企業が導入を検討するようになったのには、現代のビジネス環境とITインフラの劇的な変化が大きく関係しています。ここでは、ゼロトラストが必要とされるようになった4つの主要な背景について詳しく解説します。

働き方の多様化とテレワークの普及

ゼロトラストの必要性を最も加速させた要因の一つが、働き方の多様化、特にテレワークの急速な普及です。かつては、ほとんどの従業員がオフィスという物理的な「境界」の中で仕事をしていました。しかし、ICT技術の進化や、新型コロナウイルス感染症のパンデミックを契機として、自宅やコワーキングスペース、外出先など、場所を選ばずに働くスタイルが一般化しました。

この変化は、従来の境界型防御モデルに深刻な課題を突きつけました。

- VPNの限界: テレワークで社内リソースにアクセスする際の一般的な手段はVPN(Virtual Private Network)です。しかし、全従業員が一斉にVPNを利用すると、VPNゲートウェイにアクセスが集中し、通信帯域が逼迫して業務アプリケーションの動作が遅くなるというパフォーマンスの問題が発生します。また、VPN装置は一度停止すると全社のテレワーク業務が停止してしまう「単一障害点」にもなり得ます。

- セキュリティ境界の曖昧化: 従業員が自宅のWi-Fiなど、企業が管理していないネットワークから会社の機密情報にアクセスするようになります。これにより、「社内=安全」「社外=危険」という明確な境界線が事実上消滅しました。

- 多様なデバイスの利用: テレワークでは、会社支給のPCだけでなく、個人所有のPCやスマートフォン(BYOD: Bring Your Own Device)から業務を行うケースも増えています。これらのデバイスは、会社の管理下にあるPCと比べてセキュリティレベルが不均一であり、マルウェア感染などのリスクが高まります。

ゼロトラストアーキテクチャは、こうした課題に対する効果的な解決策となります。ユーザーがどこにいても、どのデバイスを使用していても、アクセスするたびにIDとデバイスの信頼性を検証するため、VPNに依存することなく、安全なリモートアクセスを実現できます。これにより、企業は従業員に柔軟な働き方を提供しつつ、一貫した高いセキュリティレベルを維持することが可能になるのです。

クラウドサービスの利用拡大

現代の企業活動は、SaaS(Software as a Service)、PaaS(Platform as a Service)、IaaS(Infrastructure as a Service)といったクラウドサービスなしには成り立ちません。営業支援、顧客管理、会計、人事、コミュニケーション、開発環境など、あらゆる業務領域でクラウドの利用が浸透しています。

この「クラウドシフト」は、守るべき情報資産が社内のデータセンター(オンプレミス)だけでなく、社外の複数のクラウド環境に分散して存在することを意味します。これにより、従来の境界型防御が前提としていた「守るべき境界」そのものが崩壊・拡散してしまいました。

- 境界の消失: データやアプリケーションが社内と社外(複数のクラウドベンダー)に点在するハイブリッドクラウド・マルチクラウド環境では、どこに明確な境界線を引けばよいのかが非常に困難になります。ファイアウォールで社内ネットワークを囲うだけでは、クラウド上のデータを保護することはできません。

- シャドーITのリスク: IT部門が把握・許可していないクラウドサービスを、従業員が業務上の利便性から勝手に利用してしまう「シャドーIT」も深刻な問題です。シャドーIT上でやり取りされる情報には企業の管理が及ばないため、情報漏洩の温床となります。

- 設定ミスによる情報漏洩: クラウドサービスは設定の自由度が高い反面、一つの設定ミスが重大なセキュリティインシデントにつながる危険性をはらんでいます。例えば、クラウドストレージのアクセス権設定を誤り、本来非公開であるべき機密情報がインターネット上に公開されてしまうといった事故が後を絶ちません。

ゼロトラストは、このような分散した環境において、一貫したセキュリティポリシーを適用するための強力な枠組みを提供します。アクセスの場所(オンプレミスかクラウドか)を問わず、すべてのリソースへのアクセス要求を検証し、最小権限の原則を適用します。CASB(Cloud Access Security Broker)のような技術と組み合わせることで、シャドーITを含むクラウド利用状況を可視化し、企業のポリシーに反する危険な操作をブロックすることも可能です。

サイバー攻撃の高度化と巧妙化

企業を狙うサイバー攻撃は、年々その手口が高度化・巧妙化しており、もはや完璧に侵入を防ぎきることは不可能に近いと言われています。

- 標的型攻撃の増加: 特定の企業や組織を狙い、従業員の役職や業務内容を事前に調査した上で、巧妙な文面のメールを送付する「標的型攻撃メール」が後を絶ちません。これにより、従業員が意図せずマルウェアに感染させられたり、認証情報を騙し取られたりするケースが増加しています。

- ランサムウェアの脅威: 企業ネットワークに侵入し、サーバーやPC内のデータを暗号化して身代金を要求する「ランサムウェア」の被害は深刻化しています。近年では、データを暗号化するだけでなく、事前にデータを窃取し、「身代金を支払わなければデータを公開する」と脅す「二重恐喝」の手口も一般化しています。

- 内部不正・内部脅威: 脅威は外部からだけとは限りません。悪意を持った従業員や退職者による情報持ち出し(内部不正)や、従業員の不注意による情報漏洩(過失)も、企業にとって大きなリスクです。境界型防御では、正規の権限を持つ内部の人間による不正な行動を検知・防御することは非常に困難です。

こうした状況において、「侵入を防ぐ」ことだけを目的とした境界型防御には限界があります。そこで重要になるのが、ゼロトラストの基本原則の一つである「Assume Breach(侵害を前提とせよ)」です。

ゼロトラストでは、すでに攻撃者がネットワーク内に侵入しているかもしれないという前提に立ちます。そのため、たとえ一度認証を突破されたとしても、被害を最小限に食い止めるための仕組みが重視されます。具体的には、ネットワークを細かく分割(マイクロセグメンテーション)して、万が一あるサーバーが乗っ取られても、他の重要なサーバーへはアクセスできないようにし、攻撃者の横展開(ラテラルムーブメント)を阻止します。また、すべての通信を監視・記録することで、不審な挙動を早期に検知し、迅速な対応を可能にします。

従来の境界型防御の限界

これまで述べてきた「働き方の多様化」「クラウドの利用拡大」「サイバー攻撃の高度化」という3つの大きな変化は、結果として、従来の境界型防御モデルが現代のIT環境において機能不全に陥っていることを浮き彫りにしました。

境界型防御の限界をまとめると、以下のようになります。

- 「境界」の崩壊: テレワークとクラウドの普及により、守るべき物理的・論理的な境界が曖 niemand。

- 内部脅威への脆弱性: 一度境界を突破されると、内部での不正な活動を検知・防御することが難しい。正規の認証情報を持つ内部犯や、マルウェアに感染した端末からの攻撃に弱い。

- VPNの課題: テレワークの拡大に伴い、VPNのパフォーマンスボトルネックや運用負荷の増大が顕在化。

- 変化への追随困難: ビジネスのスピードに対応して新しいクラウドサービスを導入したり、働き方を柔軟に変更したりする際に、都度ファイアウォールの設定変更などが必要となり、俊敏性を損なう。

これらの課題は、もはや既存のセキュリティ製品を継ぎ足しで導入するだけでは根本的な解決が望めません。セキュリティの考え方そのものを、現代の環境に合わせてパラダイムシフトさせる必要があります。その答えが、物理的な境界に依存せず、すべてのアクセスをIDベースで動的に制御する「ゼロトラスト」なのです。

ゼロトラストの仕組みを支える3つの基本原則

ゼロトラストは漠然としたスローガンではなく、具体的な行動指針となるいくつかの基本原則に基づいています。ここでは、ゼロトラストアーキテクチャを構築する上で最も重要とされる3つの原則を、アメリカ国立標準技術研究所(NIST)が発行したガイドライン(SP 800-207)などを参考に、分かりやすく解説します。これらの原則を理解することが、ゼロトラストの仕組みを正しく把握する鍵となります。

① 明示的に検証する (Verify Explicitly)

これはゼロトラストの中核をなす最も重要な原則です。「明示的に検証する」とは、すべてのリソースへのアクセス要求に対して、その信頼性を都度、利用可能なあらゆる情報(シグナル)に基づいて評価し、認証・認可を行うことを意味します。

従来の境界型防御では、アクセス元が社内ネットワーク(信頼できる場所)にあれば、そのアクセスはある程度信頼されるという「暗黙の信頼」が存在しました。しかしゼロトラストでは、そのような暗黙の信頼を一切排除します。たとえ役員のPCからであろうと、データセンター内のサーバー間通信であろうと、すべてのアクセスは検証の対象となります。

検証のために考慮される「シグナル」には、以下のようなものが含まれます。

- ユーザーID: 誰がアクセスしようとしているのか。ID、パスワードだけでなく、多要素認証(MFA)による本人確認が不可欠です。

- デバイスの状態: どのようなデバイスからアクセスしているのか。OSのバージョン、セキュリティパッチの適用状況、ウイルス対策ソフトの稼働状態、ディスクの暗号化の有無など、デバイスの健全性(ヘルスチェック)を評価します。

- 場所とネットワーク: どこからアクセスしているのか。IPアドレス、地理情報、既知の不正なネットワークからのアクセスでないかなどを確認します。

- アクセス先のアプリケーションとデータ: 何にアクセスしようとしているのか。データの機密度やアプリケーションの重要度に応じて、要求する認証レベルを変えます。

- 振る舞いの異常性: 普段と異なる振る舞いはないか。例えば、普段東京からしかアクセスしないユーザーが突然海外からアクセスしたり、深夜に大量のデータをダウンロードしようとしたりするなどの異常な行動を検知します。

ゼロトラストでは、これらの複数のシグナルをリアルタイムで収集・分析し、リスクを動的に評価してアクセスポリシーを決定します。例えば、信頼できる会社のPCで、オフィスから、通常の業務時間に、一般的な業務アプリにアクセスする場合はシームレスなアクセスを許可する一方で、個人所有のスマートフォンで、カフェの公衆Wi-Fiから、機密情報が保管されたサーバーにアクセスしようとする場合は、追加の多要素認証を要求したり、アクセスそのものをブロックしたりといった柔軟な制御を行います。これが「明示的に検証する」という原則の実践です.

② 最小権限のアクセスを付与する (Use Least Privilege Access)

第二の原則は「最小権限のアクセスを付与する」です。これは、ユーザーやデバイス、アプリケーションに対して、その役割やタスクを遂行するために必要最小限のアクセス権限のみを与えるという考え方です。

境界型防御モデルでは、一度VPNなどで社内ネットワークへのアクセスが許可されると、広範なリソースにアクセスできる「オーバーパーミッション(過剰な権限)」の状態になりがちでした。これは、万が一アカウントが乗っ取られた場合に、攻撃者がネットワーク内を自由に探索し、被害を拡大させる大きな要因となっていました。

ゼロトラストでは、このリスクを最小化するために、以下のようなアプローチで最小権限を徹底します。

- リソースごとのアクセス制御: ネットワーク全体へのアクセスを許可するのではなく、ユーザーがアクセスを要求した特定のアプリケーションやデータ(リソース)ごとに、アクセスを許可するかどうかを判断します。

- Just-Enough-Access (JEA): ユーザーの役職や職務に基づいて、「何に」アクセスできるかを厳密に定義します。例えば、経理部の担当者は会計システムにはアクセスできるが、開発部門のソースコードリポジトリにはアクセスできない、といった制御です。

- Just-In-Time (JIT) Access: 「いつ」「どれくらいの期間」アクセスできるかを制御します。例えば、サーバーメンテナンスを行うエンジニアに対して、作業時間中(例:土曜日の2時から4時まで)だけ特定のサーバーへの管理者権限を一時的に付与し、時間が過ぎれば自動的に権限を剥奪する、といった運用が可能になります。

この最小権限の原則は、「侵害を前提とする(Assume Breach)」という次の原則と密接に関連しています。たとえ攻撃者が何らかの方法でユーザーアカウントを乗っ取ったとしても、そのアカウントに与えられている権限が最小限に絞られていれば、攻撃者がアクセスできる範囲はごく一部に限定されます。これにより、機密情報の窃取やシステム全体への被害拡大を防ぎ、インシデントの影響を局所化できるのです。最小権限は、ゼロトラストにおける被害を最小化するための重要な防衛ラインと言えます。

③ 侵害を前提として対策する (Assume Breach)

第三の原則は「侵害を前提として対策する」です。これは、「100%の防御は不可能であり、攻撃者はすでにネットワークの内部に侵入しているかもしれない」という性悪説の考え方に基づいています。

境界型防御が「侵入をいかに防ぐか」に主眼を置いていたのに対し、ゼロトラストでは、侵入を防ぐ努力と同時に、「侵入された後にいかに被害を最小限に抑え、迅速に検知・対応するか」にも同じくらい重点を置きます。この前提に立つことで、セキュリティ対策の焦点が大きく変わります。

「侵害を前提とする」ために重要となる具体的な対策には、以下のようなものがあります。

- マイクロセグメンテーション: ネットワークを論理的に細かく分割(セグメント化)し、セグメント間の通信を厳しく制御する技術です。これにより、たとえ一つのセグメント内のサーバーがマルウェアに感染しても、他のセグメントに感染が広がるのを防ぎます。これは、攻撃者がネットワーク内を自由に移動する「横展開(ラテラルムーブメント)」を阻止するための極めて効果的な手段です。従来のVLANなどによるセグメンテーションよりも、さらにきめ細かく、ワークロード単位での分離を実現します。

- エンドツーエンドの暗号化: ネットワーク上のすべての通信を、たとえそれが社内ネットワークであっても、常に暗号化します。これにより、攻撃者が通信を傍受(パケットキャプチャ)しても、内容を解読されるのを防ぎます。

- 継続的な監視と分析: ネットワークトラフィック、エンドポイントのログ、アプリケーションのアクセスログなど、あらゆるデータを収集し、リアルタイムで分析します。SIEM(Security Information and Event Management)などのツールを活用して、不審な挙動や攻撃の兆候をいち早く検知し、インシデント対応チームに警告します。

- 迅速なインシデント対応: 攻撃が検知された際に、影響範囲を特定し、被害を封じ込め、システムを復旧させるための一連のプロセス(インシデントレスポンス)をあらかじめ準備しておくことも重要です。

これらの3つの原則、「明示的に検証する」「最小権限のアクセスを付与する」「侵害を前提として対策する」は、互いに密接に連携し合ってゼロトラストのセキュリティモデルを形成しています。すべてのアクセスを検証し(原則①)、許可されたとしても最小限の権限しか与えず(原則②)、それでも万が一侵害された場合に備えて被害の拡大を防ぐ仕組みを用意しておく(原則③)。この多層的なアプローチこそが、ゼロトラストの強さの源泉なのです。

ゼロトラストを導入するメリット

ゼロトラストアーキテクチャへの移行は、単にセキュリティを強化するだけでなく、ビジネスの俊敏性や生産性の向上にも寄与する多くのメリットをもたらします。ここでは、企業がゼロトラストを導入することで得られる主要な3つのメリットについて、具体的な効果とともに詳しく解説します。

多様な働き方に対応できる

ゼロトラスト導入の最も分かりやすいメリットの一つは、テレワークやハイブリッドワークといった場所に縛られない多様な働き方を、安全かつ効率的に実現できることです。

従来の境界型防御モデルでは、社外から社内リソースへアクセスするためにVPNの利用が必須でした。しかし前述の通り、VPNはアクセスの集中によるパフォーマンス低下や、一度接続を許可すると広範なネットワークへのアクセスを許してしまうというセキュリティ上の課題を抱えています。

ゼロトラスト環境では、VPNに依存する必要がなくなります。ユーザーがオフィス、自宅、外出先のどこにいようとも、また会社支給のPC、個人所有のデバイスのどちらを使っていようとも、すべてのアクセス要求はクラウド上の認証基盤(IDaaSなど)やセキュリティゲートウェイ(SASEなど)を経由して一元的に検証されます。

これにより、以下のような効果が期待できます。

- 一貫したセキュリティポリシーの適用: ユーザーの場所や使用デバイスに関わらず、常に同じ基準で「誰が」「何に」アクセスするのかを評価し、ポリシーに基づいたアクセス制御が可能です。これにより、セキュリティレベルのばらつきを防ぎます。

- ユーザーエクスペリエンスの向上: VPN接続の手間が不要になり、クラウド上の業務アプリケーション(SaaS)へは直接、かつ安全にアクセスできるようになります。これにより、従業員はストレスなく業務に集中でき、生産性の向上が見込めます。

- ビジネスの俊敏性向上: 新しい支店を開設したり、M&Aによって新たな従業員が加わったりした場合でも、複雑なネットワーク設定を変更することなく、迅速にユーザーを追加し、必要なリソースへのアクセス権を付与できます。

このように、ゼロトラストはセキュリティを確保しながら従業員の利便性を高めることができるため、優秀な人材の獲得や定着、従業員満足度の向上といった人事戦略上のメリットにも繋がります。

セキュリティレベルが向上する

ゼロトラストの本来の目的であるセキュリティレベルの向上は、導入における最大のメリットです。その効果は、従来の境界型防御とは比較にならないほど多岐にわたります。

- 攻撃対象領域(アタックサーフェス)の縮小: SDP(Software Defined Perimeter)などの技術を用いることで、アプリケーションやサーバーをインターネットから隠蔽し、認証されたユーザー以外にはその存在自体を見えなくすることができます。これにより、外部の攻撃者からのスキャンや攻撃の対象となることを根本的に防ぎます。

- 内部脅威への対策強化: 「最小権限の原則」を徹底することで、万が一マルウェアに感染したり、アカウント情報が漏洩したりした場合でも、被害の範囲を限定できます。攻撃者は権限のない他のサーバーやデータにアクセスできないため、ランサムウェアによる全社的な被害や、機密情報の大規模な流出といった最悪の事態を回避しやすくなります。また、悪意のある内部関係者による不正な情報アクセスも防ぎます。

- ラテラルムーブメントの阻止: 「侵害を前提とする」思想に基づき、マイクロセグメンテーションを導入することで、ネットワーク内部での脅威の横展開を効果的にブロックします。これにより、インシデントの封じ込めが容易になり、被害の深刻化を防ぎます。

- 脅威の可視性と迅速な対応: ゼロトラスト環境では、すべてのアクセスログや操作ログが収集・分析されます。これにより、セキュリティ管理者は「いつ、誰が、どこから、どのデバイスで、何にアクセスしたか」を詳細に把握できます。不審なアクティビティをリアルタイムで検知し、自動的にアクセスをブロックしたり、管理者へアラートを通知したりすることで、インシデントの早期発見と迅速な初動対応が可能になります。

これらの多層的な防御メカニズムにより、ゼロトラストは外部からの高度なサイバー攻撃だけでなく、これまで対策が難しかった内部不正や従業員の過失といった内部脅威に対しても、非常に高いレベルのセキュリティを実現します。

ITシステムの運用管理が効率化する

一見すると、ゼロトラストは設定が複雑で運用が大変そうに思えるかもしれません。しかし、適切に設計・導入されれば、長期的にはITシステム全体の運用管理を効率化する可能性があります。

- セキュリティ機能の統合と一元管理: ゼロトラストを実現するためには、SASE(Secure Access Service Edge)やXDR(Extended Detection and Response)といった、複数のセキュリティ機能をクラウド上で統合したソリューションが活用されることが多くあります。これにより、これまで個別に導入・運用していたファイアウォール、VPN、プロキシ、CASBなどのセキュリティアプライアンスを削減し、単一のコンソールからポリシーを一元管理できるようになります。結果として、物理的な機器のメンテナンスコストや、個別の製品を管理する手間が削減されます。

- アクセス権限管理の簡素化: IDaaS(Identity as a Service)を中核に据えることで、すべてのアプリケーションに対するユーザーのアクセス権限をIDに紐づけて一元的に管理できます。従業員の入社、異動、退職に伴うアカウントの発行や権限変更、削除といったライフサイクル管理が自動化され、IT部門の定型的な作業負荷を大幅に軽減します。

- インフラのシンプル化: クラウドベースのセキュリティサービスへ移行することで、高価な境界セキュリティ機器やVPN装置の増強・リプレイスが不要になります。これにより、設備投資(CAPEX)を削減し、利用量に応じた運用コスト(OPEX)へと転換できます。また、データセンターの設備をシンプルに保つことができ、物理的な管理の手間も減ります。

ただし、これらの効率化メリットを享受するためには、導入前の綿密な計画と、自社の環境に適したソリューション選定が不可欠です。導入初期には既存システムからの移行コストや学習コストが発生しますが、戦略的に導入を進めることで、セキュリティ強化と運用効率化という二つの目標を同時に達成することが可能になるのです。

ゼロトラスト導入時のデメリット・注意点

ゼロトラストは多くのメリットをもたらす一方で、その導入は一朝一夕に実現できるものではありません。移行プロセスにはいくつかの課題や注意すべき点が存在します。これらのデメリットを事前に理解し、対策を講じておくことが、ゼロトラスト導入プロジェクトを成功に導く上で極めて重要です。

導入・運用にコストがかかる

ゼロトラストへの移行には、相応のコストが伴うことを覚悟しなければなりません。コストは大きく分けて、導入時の初期コスト(イニシャルコスト)と、導入後の運用コスト(ランニングコスト)に分類されます。

- 初期コスト:

- ソリューション導入費用: ゼロトラストを実現するためには、IDaaS、SASE/SSE、EDR、CASBといった新たなセキュリティソリューションの導入が必要です。これらの製品のライセンス購入費用やサブスクリプション契約料が発生します。

- 構築・移行費用: 既存のシステム環境を評価し、ゼロトラストアーキテクチャを設計・構築するための費用がかかります。特に、既存のネットワーク構成やアプリケーションとの連携には専門的な技術が必要となるため、外部のコンサルティング会社やシステムインテグレーターに支援を依頼する場合、その費用も考慮に入れる必要があります。

- 社内トレーニング費用: 新しいセキュリティポリシーやツールを導入するにあたり、従業員やIT管理者向けのトレーニングを実施するためのコストも発生します。

- 運用コスト:

- ライセンス・サブスクリプション費用: 多くのゼロトラスト関連ソリューションは、年単位のサブスクリプションモデルで提供されます。そのため、継続的にライセンス費用が発生します。

- 運用・監視に関わる人件費: 導入したセキュリティシステムを適切に運用・監視し、日々発生するアラートに対応するためには、専門知識を持ったセキュリティ人材が必要です。自社で人材を確保・育成するか、MDR(Managed Detection and Response)などのマネージドサービスを利用する場合には、その費用がかかります。

これらのコストは、企業の規模や現在のIT環境、目指すゼロトラストの成熟度レベルによって大きく変動します。短期的なコストだけでなく、TCO(総所有コスト)の観点から、長期的な投資対効果を評価し、経営層の理解を得ながら計画的に予算を確保することが重要です。

認証の手間が増える可能性がある

ゼロトラストの基本原則は「常に検証する」ことです。これはセキュリティを大幅に向上させる一方で、ユーザーの利便性を損なう危険性もはらんでいます。

アプリケーションにアクセスするたびに、あるいは少し席を立っただけで再認証を求められるような状況が頻発すると、従業員は煩わしさを感じ、生産性の低下につながりかねません。最悪の場合、セキュリティポリシーを回避しようとする「シャドーIT」の利用を助長してしまう可能性すらあります。

この課題を解決するためには、セキュリティと利便性のバランスをいかに取るかが鍵となります。

- シングルサインオン(SSO)の活用: IDaaSなどを活用してSSOを導入することで、ユーザーは一度の認証で複数の連携アプリケーションにアクセスできるようになります。これにより、アプリケーションごとにIDとパスワードを入力する手間を省けます。

- リスクベース認証(アダプティブ認証)の導入: すべてのアクセスに同じ強度の認証を求めるのではなく、アクセスのリスクレベルに応じて認証の強度を動的に変更するアプローチです。例えば、社内の信頼されたデバイスから通常の業務アプリにアクセスする場合はパスワードのみ、社外の不明なネットワークから機密情報にアクセスしようとする場合は多要素認証(MFA)を要求する、といった柔軟な制御を行います。これにより、低リスクな状況ではユーザーに負担をかけず、高リスクな状況でのみセキュリティを強化するという、スマートな認証が実現できます。

- パスワードレス認証の検討: FIDO2などの規格に対応した生体認証(指紋、顔認証)や物理的なセキュリティキーを利用することで、パスワードそのものをなくし、より安全で利便性の高い認証体験を提供することも可能です。

ゼロトラスト導入の目的は、ビジネスを停滞させることではなく、安全にビジネスを加速させることです。そのため、技術の導入と同時に、ユーザーの体験を常に考慮し、フィードバックを元に認証ポリシーを継続的にチューニングしていく姿勢が求められます。

専門的な知識を持つ人材が必要になる

ゼロトラストは、単一の製品を導入すれば完成する「銀の弾丸」ではありません。ID、デバイス、ネットワーク、クラウド、データといった複数の領域にまたがる技術要素を組み合わせ、自社の環境に合わせて最適に設計・構築・運用する必要がある、包括的なアーキテクチャです。

そのため、ゼロトラストを成功させるには、以下のような幅広い専門知識を持つ人材が不可欠となります。

- 全体設計(アーキテクチャ)の知識: ゼロトラストの概念を深く理解し、自社のビジネス要件やセキュリティ課題と照らし合わせて、どのような技術を組み合わせ、どのようなロードマップで導入を進めるべきかを設計できる能力。

- 各技術要素に関する専門知識: IDaaS、SASE、EDR、CASBといった個別のソリューションに関する深い知識と、それらを連携させて運用するスキル。

- クラウドとネットワークの知識: ハイブリッドクラウド・マルチクラウド環境におけるネットワーク構成や、クラウドネイティブなセキュリティに関する知見。

- セキュリティ運用・インシデント対応のスキル: 収集される膨大なログを分析して脅威の兆候を検知し、インシデント発生時に迅速かつ的確に対応できる能力。

このようなスキルセットをすべて兼ね備えた人材を、自社内だけで確保・育成することは多くの企業にとって容易ではありません。人材不足は、ゼロトラスト導入における大きな障壁となり得ます。

この課題への対応策としては、外部の専門家の力を借りることも有効な選択肢です。ゼロトラスト導入支援を専門とするコンサルティングサービスや、セキュリティの運用・監視を代行するマネージドセキュリティサービス(MSS/MDR)などを活用することで、社内のリソース不足を補い、専門的な知見に基づいた効果的なゼロトラスト移行を推進できます。

ゼロトラストを実現する7つの主要技術

ゼロトラストは理念や原則であり、それを具現化するためには様々な技術要素を戦略的に組み合わせる必要があります。ここでは、ゼロトラストアーキテクチャを構成する代表的な7つの技術領域について、それぞれの役割と重要性を解説します。これらの技術が相互に連携することで、包括的なゼロトラスト環境が構築されます。

① ID管理・認証 (IAM/IDaaS)

ID管理・認証は、ゼロトラストの根幹をなす最も重要な要素です。なぜなら、「誰が」アクセスしているのかを正確に識別し、検証することがすべてのアクセスコントロールの出発点となるからです。

- IAM (Identity and Access Management): ユーザーIDとそのアクセス権限を組織全体で一元的に管理するための仕組みやプロセスを指します。オンプレミス環境で構築されることが多いですが、現代ではクラウドベースのIDaaSが主流です。

- IDaaS (Identity as a Service): クラウド上でID管理・認証機能を提供するサービスです。IDaaSはゼロトラスト実現において中心的な役割を担います。

- シングルサインオン (SSO): 一度の認証で複数のクラウドサービスや社内システムにログインできる機能。ユーザーの利便性を向上させます。

- 多要素認証 (MFA): パスワードに加えて、スマートフォンアプリへの通知、SMSコード、生体認証など、複数の要素を組み合わせて本人確認を行う機能。「明示的に検証する」原則の基本となります。

- IDライフサイクル管理: 従業員の入社・異動・退職に合わせて、IDの作成・権限変更・削除を自動化し、不要なアカウントが放置されるリスクを防ぎます。

IDaaSを導入することで、すべてのアプリケーションへのアクセスを centralized control point(一元的な制御点)に集約し、一貫した認証ポリシーを適用することができます。

② デバイスの管理・監視 (MDM/EMM/UEM)

「誰が」の次に重要なのが、「どのデバイスから」アクセスしているのかを検証することです。たとえ正規のユーザーであっても、マルウェアに感染した危険なデバイスからのアクセスはブロックする必要があります。

- MDM (Mobile Device Management): スマートフォンやタブレットなどのモバイルデバイスを管理する技術。リモートでのロックやデータ消去などが可能です。

- EMM (Enterprise Mobility Management): MDMの機能に加え、アプリケーション管理(MAM)やコンテンツ管理(MCM)の機能を含み、より広範なモバイル活用を支援します。

- UEM (Unified Endpoint Management): EMMの管理対象を、PC(Windows, macOS)にまで拡張し、スマートフォンからPCまで、組織が利用するすべてのエンドポイント(端末)を単一のコンソールで統合管理するソリューションです。

UEMを導入することで、デバイスのインベントリ情報を収集し、OSのバージョン、パッチ適用状況、ウイルス対策ソフトの稼働状況、ディスク暗号化の有無といったデバイスのセキュリティ状態(コンプライアンス)を常に監視できます。この情報をIDaaSと連携させることで、「会社のポリシーに準拠した信頼できるデバイスからのアクセスのみを許可する」といった、より高度な条件付きアクセス制御が可能になります。

③ ネットワークセキュリティ (SASE/SDP)

従来のVPNに代わり、ゼロトラスト時代のネットワークアクセスを安全かつ効率的に実現するための新しいアプローチです。

- SASE (Secure Access Service Edge): ネットワーク機能(SD-WANなど)とネットワークセキュリティ機能(SWG, CASB, ZTNA/SDP, FWaaSなど)を、クラウドネイティブな単一のプラットフォームに統合して提供するアーキテクチャです。ユーザーは場所を問わず、最も近いクラウド上のゲートウェイ(PoP: Point of Presence)に接続することで、最適化された経路で、かつ安全にインターネットや社内リソースにアクセスできます。SASEはゼロトラストを実現するための包括的なネットワーク基盤と言えます。

- SDP (Software Defined Perimeter): 「まず認証し、次に接続を許可する」というアプローチでリソースを保護する技術です。SDPは、認証されたユーザー以外にはアプリケーションの存在を隠蔽(クローキング)します。ユーザーがアクセスを要求すると、まず認証が行われ、許可された場合にのみ、ユーザーとアプリケーション間に1対1の暗号化されたトンネルが動的に生成されます。これにより、攻撃対象領域を最小化し、ラテラルムーブメントを困難にします。SDPは、SASEの構成要素の一つ(ZTNA: Zero Trust Network Accessとも呼ばれる)として提供されることが多くなっています。

④ エンドポイントセキュリティ (EPP/EDR)

デバイスが会社のポリシーに準拠していることを確認するだけでなく、デバイス自体を脅威から保護し、万が一の侵入を検知・対応することも「侵害を前提とする」上で不可欠です。

- EPP (Endpoint Protection Platform): 従来のアンチウイルスソフトが進化したもので、既知のマルウェアをシグネチャベースで検知・ブロックする機能に加え、未知のマルウェアを振る舞い検知や機械学習で防御する機能(NGAV: Next Generation Antivirus)を持ちます。侵入を未然に防ぐ「予防」の役割を担います。

- EDR (Endpoint Detection and Response): EPPによる防御をすり抜けて侵入した脅威を検知し、対応を支援するためのソリューションです。エンドポイント上のプロセス起動、ファイルアクセス、ネットワーク通信といったアクティビティを常時監視・記録し、不審な挙動を検知します。インシデント発生時には、攻撃の侵入経路や影響範囲を特定し、遠隔から端末をネットワークから隔離したり、プロセスを停止させたりといった迅速な対応を可能にします。

EPPによる予防と、EDRによる検知・対応を組み合わせることで、エンドポイントにおける多層的な防御が実現します。

⑤ クラウドセキュリティ (CASB/CWPP/CSPM)

クラウドサービスの利用拡大に伴い、クラウド環境固有のセキュリティ対策もゼロトラストには欠かせません。

- CASB (Cloud Access Security Broker): ユーザーとクラウドサービスの間に位置し、クラウド利用におけるセキュリティを強化します。「どのクラウドサービスが、誰によって、どのように使われているか」を可視化し、シャドーITを発見したり、機密データが危険なクラウドサービスにアップロードされるのをブロックしたり、マルウェアの侵入を防いだりする機能を提供します。

- CWPP (Cloud Workload Protection Platform): IaaS/PaaS環境上のサーバー、コンテナ、サーバーレスといった「ワークロード」を保護することに特化したソリューションです。脆弱性管理、マルウェア対策、不正侵入検知などの機能を提供します。

- CSPM (Cloud Security Posture Management): AWS、Azure、GCPなどのクラウド環境の設定ミスや、コンプライアンス違反を自動的に検知・修正するツールです。例えば、「外部に公開設定になっているストレージバケット」や「暗号化されていないデータベース」などを検出し、セキュリティリスクを未然に防ぎます。

これらのツールを組み合わせることで、複雑なマルチクラウド環境全体で一貫したセキュリティ態勢を維持します。

⑥ データの保護 (DLP)

ゼロトラストの最終的な目的は、情報資産、すなわち「データ」を保護することです。

- DLP (Data Loss Prevention / Data Leakage Prevention): 組織内の機密情報が、意図的または偶発的に外部へ流出することを防ぐためのソリューションです。メール、USBメモリ、クラウドストレージ、Webアップロードなど、様々な経路を監視します。文書内のキーワードや正規表現(マイナンバー、クレジットカード番号など)を基に機密情報を特定し、ポリシーに違反する操作(社外への送信など)を検知して、アラートを発したり、操作をブロックしたりします。データの「中身(コンテンツ)」と「文脈(コンテキスト)」を理解し、きめ細かい制御を行うことが特徴です。

⑦ ログの収集・分析 (SIEM/SOAR)

「侵害を前提とする」ためには、何が起きているかを正確に把握し、迅速に対応する能力が不可欠です。

- SIEM (Security Information and Event Management): 上記で解説した様々なセキュリティ製品や、サーバー、ネットワーク機器から出力される膨大なログを一元的に収集・保管し、それらを相互に関連付けて分析(相関分析)することで、単体の製品では見つけられない高度な攻撃の兆候や脅威を検知します。組織全体のセキュリティ状況を可視化するダッシュボードの役割も果たします。

- SOAR (Security Orchestration, Automation and Response): SIEMなどが検知したインシデントに対して、対応プロセスの一部を自動化・効率化するプラットフォームです。例えば、EDRが不審な通信を検知したら、SOARが自動的にファイアウォールでその通信元IPアドレスをブロックし、担当者に通知するといった一連の作業(プレイブック)を自動実行できます。これにより、セキュリティ担当者の負荷を軽減し、対応時間を大幅に短縮します。

これらの7つの技術は、それぞれがゼロトラストの異なる側面を支えています。自社の状況に合わせて、これらの技術を段階的に導入し、連携させていくことがゼロトラスト実現への道筋となります。

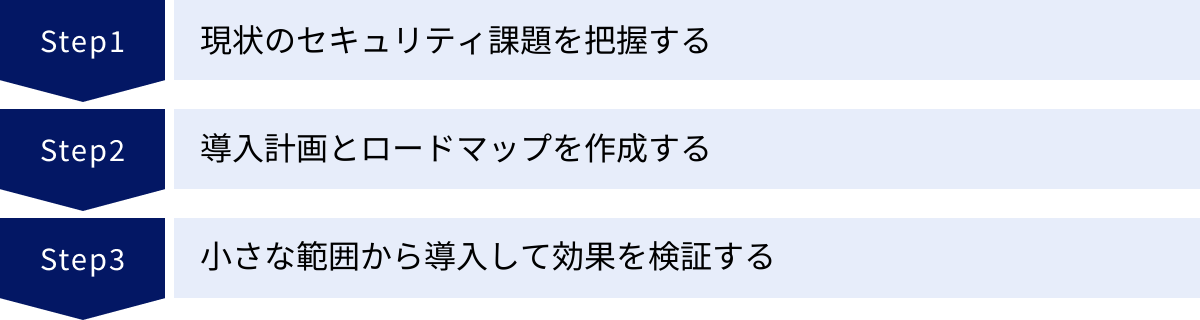

ゼロトラスト導入を成功させる3つのステップ

ゼロトラストは壮大なコンセプトであり、一度にすべてを実現しようとすると、計画が頓挫しかねません。成功の鍵は、現実的なロードマップを描き、段階的にアプローチすることです。ここでは、ゼロトラスト導入を成功に導くための実践的な3つのステップを紹介します。

① 現状のセキュリティ課題を把握する

何よりも先に着手すべきは、自社の現在地を正確に知ることです。目的が曖昧なまま新しい技術を導入しても、期待した効果は得られません。このステップでは、以下の3つの観点から現状を徹底的に可視化・分析します。

- 守るべき資産の棚卸し (Identify Protect Surface)

ゼロトラストの目的は、重要な情報資産を保護することです。まずは、「自社にとって最も守るべきものは何か?」を明確にする必要があります。- データ: 顧客情報、個人情報、財務データ、技術情報、知的財産など、重要度に応じてデータを分類します。

- アプリケーション: 基幹システム、業務アプリケーション、顧客向けサービスなど、ビジネスへの影響度が高いアプリケーションを特定します。

- アセット: 上記のデータやアプリケーションを保持・実行しているサーバー(オンプレミス、クラウド)、データベース、ネットワーク機器などを洗い出します。

- サービス: 認証基盤、DNSサーバーなど、停止すると広範囲に影響が及ぶ重要なサービスをリストアップします。

この「守るべき対象(Protect Surface)」を定義することが、ゼロトラスト戦略全体の核となります。

- IT環境とトランザクションの可視化

次に、誰が、どのようにして守るべき資産にアクセスしているのか、その全体像を把握します。- ユーザー: 社員、役員、業務委託、協力会社など、どのような属性のユーザーが存在するか。

- デバイス: 会社支給PC、私物デバイス(BYOD)、サーバー、IoT機器など、ネットワークに接続されているすべてのエンドポイントの種類と数を把握します。

- ネットワーク: 社内LAN、データセンター、各拠点、クラウド(IaaS/PaaS/SaaS)間の通信経路とトラフィックの流れをマッピングします。

- トランザクション: 「誰が」「どのデバイスで」「どのネットワークを経由して」「どの資産に」アクセスしているのか、という一連のトランザクションを理解します。

- 既存のセキュリティ対策とリスクの評価

最後に、現状のセキュリティ対策がどの程度有効に機能しているかを評価し、潜在的なリスクや課題を洗い出します。- 現在のセキュリティ製品(ファイアウォール、VPN、アンチウイルス等)の構成とポリシー設定は適切か。

- ID管理やアクセス権限の付与は、最小権限の原則に則っているか。

- ログは適切に収集・監視されているか。

- 既知の脆弱性は放置されていないか。

この現状分析を通じて、「自社のセキュリティのどこに最も大きな穴があるのか」「どこから手をつけるのが最も効果的か」といった優先順位付けのためのインプットを得ることができます。

② 導入計画とロードマップを作成する

現状分析で得られた課題と、守るべき資産の優先度に基づき、具体的で現実的な導入計画を策定します。ゼロトラストはマラソンのようなものであり、ゴールまでの道のりを明確なマイルストーンに区切ったロードマップが不可欠です。

- 目標設定と優先順位付け

- ゼロトラスト導入によって「何を達成したいのか」という最終的な目標(ゴール)を定義します(例:全社的なテレワークの安全な実現、主要なクラウドサービスへのアクセスのゼロトラスト化など)。

- 現状分析の結果に基づき、取り組むべき課題に優先順位を付けます。一般的には、リスクが高く、かつビジネスインパクトの大きい領域から着手するのがセオリーです(例:特権IDの管理強化、個人情報を扱うシステムへのアクセス制御など)。

- 段階的なロードマップの策定

ゼロトラストを「短期」「中期」「長期」のフェーズに分け、それぞれのフェーズで達成する目標と導入する技術を具体的に計画します。- 短期(〜1年): すぐに着手可能で効果が出やすい領域を対象とします。例えば、「MFAの全社展開」「特権ID管理の強化」「EDRの導入」などが挙げられます。

- 中期(1〜3年): 短期で得た知見を元に、適用範囲を拡大します。例えば、「主要なSaaSアプリケーションへのアクセスをIDaaS経由に統一」「リモートアクセスをVPNからZTNA/SDPへ移行」など。

- 長期(3年〜): ゼロトラストアーキテクチャの完成を目指します。「社内ネットワークのマイクロセグメンテーション」「全てのログを統合分析する基盤の構築」など、より高度で広範な取り組みが含まれます。

- ソリューションの選定と予算計画

- ロードマップの各フェーズで必要となる技術要素(IDaaS, SASE, EDRなど)を特定し、自社の要件に合ったソリューションの比較検討・選定を行います。

- ライセンス費用、構築費用、運用費用を含めた総コストを見積もり、計画的な予算を確保します。この際、経営層に対して、セキュリティ投資が事業継続やビジネス成長にどう貢献するのかを明確に説明し、理解を得ることが重要です。

③ 小さな範囲から導入して効果を検証する

壮大な計画を立てても、いきなり全社展開するのは非常にリスクが高い行為です。成功確率を高めるためには、スモールスタートで始め、効果を検証しながら段階的に範囲を広げていくアプローチが極めて有効です。

- PoC(概念実証)の実施

- ロードマップの最初のステップとして、限定的な範囲でPoC(Proof of Concept)を実施します。対象としては、IT部門など新しい技術への理解がある部署や、特定の業務アプリケーションなどが適しています。

- PoCの目的は、選定したソリューションが技術的に自社環境で問題なく動作するか、期待したセキュリティ効果が得られるか、などを検証することです。

- パイロット導入とフィードバック収集

- PoCで技術的な問題がないことを確認したら、次に一部のユーザーグループを対象にパイロット(試験)導入を行います。

- この段階で重要なのは、ユーザーの利便性にどのような影響が出るかを注意深く観察し、フィードバックを積極的に収集することです。「認証が面倒になった」「このアプリが遅くなった」といったユーザーの生の声に耳を傾け、ポリシー設定のチューニングや運用方法の改善を行います。

- 効果測定と改善サイクルの確立

- パイロット導入の結果を、事前に設定したKPI(重要業績評価指標)に基づいて評価します。KPIの例としては、「不正アクセス検知数」「インシデント対応時間」「ヘルプデスクへの問い合わせ件数」「ユーザー満足度アンケートの結果」などが考えられます。

- 評価結果とユーザーフィードバックに基づき、課題を改善します。この「計画(Plan)→実行(Do)→評価(Check)→改善(Act)」のPDCAサイクルを回しながら、徐々に適用範囲を全社へと拡大していきます。

この反復的なアプローチにより、大きな手戻りを防ぎ、ユーザーの抵抗を最小限に抑えながら、着実にゼロトラストへの移行を進めることができます。

ゼロトラスト実現におすすめのソリューション・製品

ゼロトラストを実現するためには、これまで解説してきた様々な技術要素に対応したソリューションを導入する必要があります。ここでは、各技術領域における代表的な製品やサービスをいくつか紹介します。なお、ここで挙げる製品はあくまで一例であり、自社の要件や環境に最適なソリューションを選ぶことが重要です。

ID管理・認証(IDaaS)

IDaaSはゼロトラストの司令塔となる重要なコンポーネントです。ユーザー認証、多要素認証(MFA)、シングルサインオン(SSO)などの機能を提供します。

Okta Identity Cloud

Okta, Inc.が提供するIDaaS市場のリーダー的存在です。非常に多くのアプリケーションとの連携(豊富なSSO連携先)を強みとしており、SaaSアプリケーションからオンプレミスのレガシーシステムまで、幅広いリソースへのアクセスを一元管理できます。主な特徴は以下の通りです。

- 強力な多要素認証(MFA): プッシュ通知、生体認証、セキュリティキーなど多様な認証要素をサポートする「Okta Verify」を提供。

- アダプティブMFA: ユーザーの場所、デバイス、ネットワークなどのコンテキストを評価し、リスクに応じて認証要素を動的に要求するリスクベース認証が可能です。

- Universal Directory: 様々なディレクトリソース(Active Directory, LDAPなど)のID情報を一元的に統合・管理できます。

- Lifecycle Management: 人事システムと連携し、従業員の入退社や異動に伴うアカウント管理を自動化します。

参照:Okta公式サイト

Microsoft Entra ID

Microsoftが提供するIDおよびアクセス管理サービスで、旧称はAzure Active Directory(Azure AD)です。Microsoft 365(旧Office 365)やAzureとの親和性が非常に高く、これらのサービスを多用している企業にとっては第一の選択肢となり得ます。

- 条件付きアクセス (Conditional Access): Entra IDの核となる機能で、「誰が」「どこから」「どのデバイスで」といったシグナルに基づき、「アクセスをブロックする」「MFAを要求する」といった詳細なアクセスポリシーを柔軟に設定できます。

- シームレスな連携: Windowsへのログイン(Entra ID Join)からMicrosoft 365アプリ、その他多数のSaaSへのSSOまで、シームレスなユーザー体験を提供します。

- Identity Protection: AIを活用して、IDに関するリスク(認証情報の漏洩、異常なサインインなど)を自動的に検知し、保護します。

- 多様なライセンス体系: 機能に応じて複数のライセンスプラン(Free, P1, P2など)が用意されており、必要な機能からスモールスタートが可能です。

参照:Microsoft公式サイト

ネットワークセキュリティ(SASE/SSE)

SASE(Secure Access Service Edge)/SSE(Security Service Edge)は、ネットワークとセキュリティ機能をクラウド上で統合し、ゼロトラストなネットワークアクセスを実現します。

Zscaler

クラウドネイティブなセキュリティプラットフォームのパイオニアであり、SASE市場を牽引するベンダーです。世界中に分散配置されたデータセンター(PoP)を経由して、高速かつ安全なアクセスを提供します。

- Zscaler Internet Access (ZIA): インターネット向けの通信を保護するセキュアWebゲートウェイ(SWG)です。URLフィルタリング、マルウェア対策、サンドボックス、CASB、DLPといった包括的なセキュリティ機能を提供します。

- Zscaler Private Access (ZPA): 社内アプリケーションへのアクセスを保護するZTNAソリューションです。アプリケーションをインターネットから隠蔽し、認証されたユーザーとアプリケーション間に1対1のセキュアなマイクロトンネルを形成します。VPNを置き換える中核的なサービスです。

参照:Zscaler公式サイト

Palo Alto Networks Prisma Access

大手セキュリティベンダーであるPalo Alto Networksが提供するSASEソリューションです。同社の強力な次世代ファイアウォール(NGFW)の機能をクラウドサービスとして提供している点が大きな特徴です。

- 一貫したセキュリティ: オンプレミスで同社のNGFWを利用している場合、クラウド(Prisma Access)とオンプレミスで一貫したセキュリティポリシーを適用・管理できます。

- 高度な脅威防御: マルウェア解析エンジン「WildFire」や、DNSセキュリティ、侵入防御(IPS)など、業界最高レベルの脅威インテリジェンスと防御機能が統合されています。

- 自律的なデジタルエクスペリエンス管理 (ADEM): ユーザーからアプリケーションまでの通信経路全体を監視し、パフォーマンスの問題を自動的に検知・分析して、ユーザー体験の最適化を支援します。

参照:Palo Alto Networks公式サイト

Netskope

SASEとCASB(Cloud Access Security Broker)の分野で高い評価を得ているベンダーです。特にデータ保護に強みを持っています。

- データセントリックなアプローチ: 機密データがどこにあり、どこへ移動しているかを詳細に追跡し、保護することに重点を置いています。

- 高度なCASB機能: 数万種類ものクラウドアプリの利用状況を詳細に可視化し、リスク評価に基づいて利用を制御できます。「個人アカウントでのファイル共有を禁止する」といった、きめ細かいポリシー設定が可能です。

- 統合されたプラットフォーム: SASEの主要コンポーネントであるSWG、CASB、ZTNAを単一のプラットフォーム「Netskope Security Cloud」で提供し、シンプルな運用管理を実現します。

参照:Netskope公式サイト

エンドポイントセキュリティ(EDR)

EDR(Endpoint Detection and Response)は、エンドポイントへの侵入を前提とし、脅威を検知して迅速な対応を支援します。

CrowdStrike Falcon

クラウドネイティブアーキテクチャを採用したEDRの代表的な製品です。単一の軽量なエージェントで、多様なセキュリティ機能を提供します。

- NGAVとEDRの統合: AIと機械学習を活用した次世代アンチウイルス(NGAV)機能でマルウェアの侵入を防ぎつつ、EDR機能で侵入後の脅威を検知・可視化します。

- 脅威インテリジェンス: 「Threat Graph」と呼ばれるクラウド上のデータベースに世界中のエンドポイントから脅威情報を収集・分析し、最新の攻撃手法に迅速に対応します。

- 脅威ハンティングサービス: 専門のアナリストチームが24時間365日体制で顧客環境を監視し、潜在的な脅威を能動的に発見・報告する「Falcon OverWatch」サービスも提供しています。

参照:CrowdStrike公式サイト

Cybereason EDR

AIを活用した独自の分析エンジンに強みを持つEDRソリューションです。攻撃の全体像を可視化することに注力しています。

- MalOp (Malicious Operation) 検知エンジン: 個別のアラートを単なる点として捉えるのではなく、関連する複数の不審な挙動を自動的に相関分析し、一連の攻撃キャンペーン(MalOp)として、その全体像をグラフィカルに表示します。これにより、セキュリティアナリストは攻撃の背景や影響範囲を直感的に理解できます。

- 高い検知能力: MITRE ATT&CK評価など、第三者機関のテストで常に高い評価を得ています。

- MDRサービス: Cybereasonの専門家チームがEDRの運用監視、脅威分析、対応支援までを代行するMDR(Managed Detection and Response)サービスも提供しており、自社にセキュリティ人材が不足している企業でも高度な対策が可能です。

参照:Cybereason公式サイト