現代社会において、「セキュリティ」という言葉を耳にしない日はないと言っても過言ではありません。パソコンやスマートフォンを利用する際のウイルス対策から、企業の機密情報を守るための大規模なシステムまで、その範囲は多岐にわたります。しかし、その意味を正確に理解し、なぜそれほどまでに重要視されるのかを説明できる人は意外と少ないかもしれません。

デジタル化が加速し、私たちの生活や仕事がインターネットと密接に結びつくいま、セキュリティに関する知識は、もはやIT専門家だけのものではなく、すべての人にとって不可欠な教養となりつつあります。情報漏えいやサイバー攻撃といったニュースが後を絶たない中、自分自身や所属する組織の「情報」という大切な資産をいかにして守るか、その具体的な方法を知ることは極めて重要です。

この記事では、セキュリティの基本的な概念から、その中核をなす「情報セキュリティ」の3大要素、さらには現代的な7つの要素、そして企業や個人が具体的に取るべき対策まで、幅広く、そして分かりやすく解説していきます。セキュリティ対策は、もはや他人事ではなく、自分自身の問題であるという意識を持ち、デジタル社会を安全に生き抜くための知識を身につけていきましょう。

目次

セキュリティとは

「セキュリティ(Security)」という言葉は、一般的に「安全」「安心」「防衛」などと訳され、何らかの脅威や危険から対象を守り、安全な状態を維持することを指します。この概念は非常に広範で、国家の安全保障(National Security)や、建物への不審者の侵入を防ぐ物理的な警備(Physical Security)なども含まれます。

しかし、現代のビジネスや日常生活の文脈で「セキュリティ」と言った場合、その多くはコンピュータやネットワークに関連する「情報セキュリティ」や「サイバーセキュリティ」を指しています。 これらは、デジタル化された情報資産を、様々な脅威から保護するための技術や管理策の総称です。

情報セキュリティとは

情報セキュリティとは、企業や組織が持つ情報資産の「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」を維持・確保するための取り組み全般を指します。ここでいう情報資産とは、顧客情報、財務データ、技術情報、人事情報といった電子データだけでなく、紙媒体の書類や従業員が持つノウハウなども含まれる、組織にとって価値のあるすべての情報です。

情報セキュリティの目的は、これらの情報資産を、不正アクセス、改ざん、破壊、漏えいといった様々な脅威から守り、事業活動を円滑かつ安全に継続させることにあります。これは単にウイルス対策ソフトを導入するといった技術的な対策だけでなく、社内ルールの策定(組織的対策)、従業員への教育(人的対策)、サーバールームへの入退室管理(物理的対策)など、多角的なアプローチが求められる総合的なマネジメント活動です。

例えば、ある企業が顧客の個人情報を管理しているとします。

- 機密性: 権限のない従業員や外部の攻撃者が、その個人情報にアクセスできないようにすること。

- 完全性: 顧客情報が、意図せず書き換えられたり、削除されたりしないように、正確な状態を保つこと。

- 可用性: 顧客対応で必要な時に、担当者がいつでもその情報にアクセスできる状態を保つこと。

これら3つのバランスを保ちながら情報を守ることが、情報セキュリティの根幹をなす考え方です。

サイバーセキュリティとは

サイバーセキュリティは、情報セキュリティの一部であり、特に「サイバー空間」における脅威に対する防御策に焦点を当てた概念です。サイバー空間とは、インターネットやコンピュータネットワークによって形成される仮想的な空間を指します。

つまり、サイバーセキュリティは、コンピュータシステム、ネットワーク、プログラム、データをサイバー攻撃から保護することを目的とします。サイバー攻撃には、マルウェア(悪意のあるソフトウェア)の感染、不正アクセス、DDoS攻撃(分散型サービス妨害攻撃)、フィッシング詐欺など、多種多様な手口が存在します。

情報セキュリティが「情報資産全般」を対象とし、管理体制や物理的な対策まで含む広い概念であるのに対し、サイバーセキュリティは、その中でもデジタル領域、特にネットワーク越しの攻撃に対する技術的な防御が中心となります。しかし、両者は完全に独立しているわけではなく、密接に関連しています。サイバー攻撃の目的の多くは情報資産を盗むことや破壊することであり、サイバーセキュリティは情報セキュリティを実現するための重要な手段の一つと位置づけられます。

ネットワークセキュリティとの違い

ネットワークセキュリティは、サイバーセキュリティをさらに細分化した分野の一つで、コンピュータネットワークそのものの安全性確保に特化した対策を指します。組織の内部ネットワーク(LAN)と外部ネットワーク(インターネット)の境界を守り、ネットワークを流れる通信を監視・制御することで、不正な侵入やデータの盗聴、改ざんなどを防ぎます。

具体的なネットワークセキュリティ対策には、以下のようなものがあります。

- ファイアウォール: ネットワークの出入り口で、不正な通信をブロックする「防火壁」。

- IDS/IPS(侵入検知・防御システム): ネットワーク内の不審な通信パターンを検知し、管理者に通知したり、自動的にブロックしたりするシステム。

- VPN(仮想プライベートネットワーク): インターネット上に仮想的な専用線を構築し、通信を暗号化することで、安全なデータ送受信を実現する技術。テレワークで自宅から社内ネットワークにアクセスする際などによく利用されます。

- WAF(ウェブアプリケーションファイアウォール): Webアプリケーションの脆弱性を狙った攻撃に特化して防御するシステム。

まとめると、これらの概念は以下のような包含関係で理解すると分かりやすいでしょう。

情報セキュリティ > サイバーセキュリティ > ネットワークセキュリティ

- 情報セキュリティ: 紙媒体も含めたすべての情報資産を守るための総合的なマネジメント。

- サイバーセキュリティ: 情報セキュリティの中でも、特にサイバー空間の脅威(サイバー攻撃)からデジタル資産を守るための対策。

- ネットワークセキュリティ: サイバーセキュリティの中でも、特にネットワークインフラを保護するための技術的な対策。

このように、それぞれの言葉が指す範囲や焦点は異なりますが、すべては組織の大切な資産を守るという共通の目的を持っています。現代のセキュリティ対策を考える上では、これらの概念を正しく理解し、自組織が直面するリスクに応じて適切な対策を講じることが不可欠です。

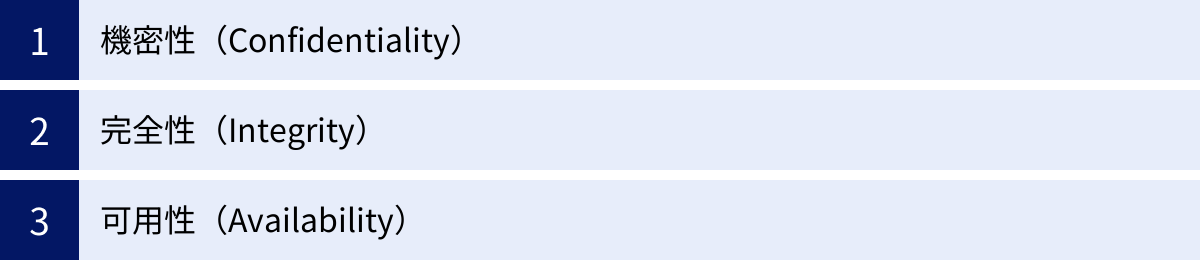

情報セキュリティの3大要素「CIA」

情報セキュリティを考える上で、絶対に欠かせない最も基本的なフレームワークが「情報セキュリティの3大要素」です。これは、守るべき情報資産がどのような状態にあるべきかを示したもので、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素から構成されます。それぞれの頭文字を取って「CIA」とも呼ばれ、世界中のセキュリティ基準の基礎となっています。

この3つの要素は、どれか一つだけが重要というわけではなく、互いに影響し合う関係にあります。例えば、機密性を高めるためにアクセス制御を厳しくしすぎると、本当に必要な人が情報を使えなくなり、可用性が損なわれる可能性があります。逆に、可用性を重視して誰でも簡単にアクセスできるようにすると、機密性が脅かされます。

したがって、企業や組織は、取り扱う情報の種類や重要度に応じて、このCIAの3つの要素のバランスを適切に保つことが求められます。 以下では、それぞれの要素について、より詳しく解説していきます。

機密性(Confidentiality)

機密性とは、認可された正規のユーザーだけが情報にアクセスでき、許可なく情報が第三者に漏えいしたり、閲覧されたりしない状態を保証することです。簡単に言えば、「見てはいけない人に見られないようにする」ことです。情報漏えいを防ぐための最も基本的な要素と言えます。

機密性が損なわれると、企業の経営戦略、新製品の技術情報、顧客の個人情報といった重要なデータが競合他社や悪意のある攻撃者の手に渡ってしまい、深刻な損害につながる可能性があります。

機密性を維持するための具体的な対策例:

- アクセス制御: ユーザーIDとパスワードによる認証、ICカードや生体認証などを利用して、本人確認を厳格に行う。また、役職や部署に応じて、アクセスできる情報や操作できる範囲を制限する(最小権限の原則)。

- データの暗号化: ファイルやデータベース、通信経路などを暗号化することで、たとえデータが盗まれたとしても、第三者が内容を読み取れないようにする。ノートパソコンやUSBメモリの紛失・盗難対策としても非常に有効です。

- 物理的アクセス制限: 機密情報が保管されているサーバールームや執務室への入退室を管理し、権限のない人物の立ち入りを防ぐ。

機密性が脅かされるシナリオ(具体例):

- 不正アクセス: 攻撃者がシステムの脆弱性を突いたり、盗んだパスワードを使ったりしてサーバーに侵入し、顧客データベースを丸ごと盗み出す。

- 内部不正: 退職する従業員が、在職中にアクセスできた機密情報をUSBメモリにコピーして持ち出し、転職先に流用する。

- 設定ミス: クラウドストレージのアクセス権限設定を誤り、「インターネット上で誰でも閲覧可能」な状態にしてしまった結果、機密文書が公開されてしまう。

- ソーシャルエンジニアリング: 攻撃者がIT部門の担当者を装って電話をかけ、従業員からパスワードを聞き出す。

完全性(Integrity)

完全性とは、情報およびその処理方法が、正確かつ完全であり、破壊、改ざん、消去されていない状態を保証することです。言い換えれば、「情報が正しく、最新の状態で、勝手に書き換えられていない」ことを意味します。

完全性が損なわれると、データの信頼性が失われ、それを基にした業務や意思決定に大きな支障をきたします。例えば、Webサイトが改ざんされて偽情報が掲載されたり、オンラインショップの商品価格が不正に書き換えられたり、銀行口座の残高データが変更されたりすれば、計り知れない混乱と損害が発生します。

完全性を維持するための具体的な対策例:

- 改ざん検知システム: ファイルやWebサイトが変更された場合に、それを即座に検知して管理者に通知するシステムを導入する。

- デジタル署名: 送信者が誰であるか、そしてデータが改ざんされていないことを証明するために、電子データに付与される署名。契約書や請求書などの電子取引で利用される。

- ハッシュ関数(チェックサム): 元のデータから一定の長さの文字列(ハッシュ値)を生成する技術。データが少しでも変更されるとハッシュ値が全く異なるものになるため、ダウンロードしたファイルが破損・改ざんされていないかを確認するのに使われる。

- 変更履歴(バージョン管理): 誰が、いつ、どの情報を変更したのかを記録・管理する。万が一改ざんが発生した場合に、原因を追跡し、元の状態に復旧させるのに役立つ。

完全性が脅かされるシナリオ(具体例):

- Webサイトの改ざん: 攻撃者がWebサーバーの脆弱性を突き、企業の公式サイトの内容を書き換え、ウイルスを仕込んだり、企業を誹謗中傷するメッセージを掲載したりする。

- マルウェア感染: パソコンがウイルスに感染し、保存されていた重要な文書ファイルが破壊されたり、内容が書き換えられたりする。

- 人的ミス: 従業員が操作を誤り、重要な顧客リストのデータを誤って削除・上書きしてしまう。

- 通信の盗聴・改ざん: 暗号化されていないWi-Fi通信を盗聴され、送受信中のデータ(例:オンラインバンキングへの送金指示)の内容が不正に書き換えられる。

可用性(Availability)

可用性とは、認可された正規のユーザーが、必要とするときにいつでも中断されることなく、情報や情報システムにアクセスし、利用できる状態を保証することです。つまり、「使いたいときに、いつでも使える」状態を指します。

可用性が損なわれると、システムやサービスが停止してしまい、業務の停滞やビジネス機会の損失に直結します。例えば、ECサイトがサーバーダウンすれば、その間の売上はゼロになります。社内の業務システムが停止すれば、全従業員の仕事がストップしてしまいます。

可用性を維持するための具体的な対策例:

- システムの冗長化: サーバーやネットワーク機器などを複数台用意しておく(クラスタ構成、ロードバランシング)。一台が故障しても、もう一台が処理を引き継ぐことで、サービスを継続できる。

- バックアップと復旧計画: 定期的にデータのバックアップを取得し、災害やシステム障害が発生した際に、迅速にシステムを復旧させるための手順を定めておく(BCP/DR:事業継続計画/災害復旧)。

- DDoS攻撃対策: 大量のデータを送りつけてサーバーをダウンさせるDDoS攻撃を検知・防御する専用のサービスや機器を導入する。

- 無停電電源装置(UPS)/自家発電設備: 停電が発生しても、一定時間システムに電力を供給し続け、安全にシャットダウンしたり、発電機が稼働するまでの時間を稼いだりする。

可用性が脅かされるシナリオ(具体例):

- DDoS攻撃: 攻撃者が多数のコンピュータから標的のWebサーバーに一斉にアクセスを仕掛け、サーバーを過負荷状態にしてサービスを停止させる。

- ハードウェア障害: 長年使用していたサーバーのハードディスクが物理的に故障し、システムが起動しなくなる。

- 自然災害: 地震や水害によってデータセンターが被災し、サーバーが物理的に破壊されたり、電力供給が途絶えたりする。

- ランサムウェア感染: サーバー内のデータがランサムウェアによって暗号化され、身代金を支払うまでアクセス不能になる。

このように、CIAの3つの要素は、情報セキュリティを確保するための羅針盤となります。自社の情報資産を守るためには、どのような脅威がCIAのどの要素を侵害する可能性があるのかを洗い出し、バランスの取れた対策を講じていくことが極めて重要です。

情報セキュリティの7要素(CIAに4要素を追加)

情報セキュリティの基本は長らく「CIA(機密性・完全性・可用性)」の3大要素とされてきました。しかし、IT技術の進化、インターネットの普及、そしてサイバー攻撃の巧妙化に伴い、CIAだけでは現代の複雑なセキュリティ要件を十分にカバーしきれないケースが出てきました。

そこで、CIAの3要素に、「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(Non-repudiation)」「信頼性(Reliability)」の4つの要素を加え、より網羅的な枠組みとして「情報セキュリティの7要素」が提唱されるようになりました。これらは、国際標準化機構(ISO)の規格などでも言及されており、より高度なセキュリティレベルを確保するための重要な指針となっています。

ここでは、追加された4つの要素について、それぞれ詳しく見ていきましょう。

| 要素 | 英語表記 | 概要 | 具体例 |

|---|---|---|---|

| 真正性 | Authenticity | 利用者や情報が「本物」であることを保証する。なりすましを防ぐ。 | デジタル証明書、二要素認証、送信ドメイン認証 |

| 責任追跡性 | Accountability | ある操作を「誰が」行ったのかを後から追跡できるようにする。 | アクセスログ、操作ログの記録・分析 |

| 否認防止 | Non-repudiation | ある行動を取った事実を後から「やっていない」と否定できないようにする。 | デジタル署名、タイムスタンプ、電子取引の記録 |

| 信頼性 | Reliability | システムが意図した通りに一貫して「確実」に動作することを保証する。 | システムの定期メンテナンス、バグ修正、品質管理 |

真正性(Authenticity)

真正性とは、情報にアクセスしようとしているユーザーや、情報の送信元、あるいは情報そのものが、主張通り「本物」であり、偽りがないことを確実に保証することです。なりすましや偽造を防ぐための重要な要素です。

機密性(Confidentiality)が「誰が情報を見られるか」を制御するのに対し、真正性は「その『誰か』は本当に本人なのか」という認証の確実性に焦点を当てます。例えば、ログイン画面で正しいIDとパスワードが入力されたとしても、そのIDとパスワードが盗まれたものであれば、アクセスしているのは本人ではありません。真正性を確保することで、こうしたなりすましを防ぎます。

- なぜ重要か: 偽のWebサイト(フィッシングサイト)に誘導されて個人情報を入力してしまったり、取引先になりすましたメールに騙されて不正な送金をしてしまったりする被害が多発しています。真正性が確保されていれば、こうした脅威から身を守ることができます。

- 具体的な対策例:

- 多要素認証(MFA): ID/パスワードに加えて、スマートフォンアプリへの通知やSMSで送られる確認コードなど、複数の要素を組み合わせて本人確認を行う。

- デジタル証明書(SSL/TLS証明書): Webサイトが本物であることを証明し、ブラウザとサーバー間の通信を暗号化する技術。URLが「https://」で始まるサイトで利用されています。

- 送信ドメイン認証(SPF, DKIM): 送信元メールアドレスが詐称されていないかを確認する技術。なりすましメール対策に有効です。

責任追跡性(Accountability)

責任追跡性とは、システム内で行われたすべての操作やイベントについて、「いつ、誰が、何を」行ったのかを後から追跡し、特定できるようにしておくことです。アカウンタビリティとも呼ばれます。

この要素は、不正行為の抑止力として機能すると同時に、万が一セキュリティインシデントが発生した際に、その原因を究明し、被害範囲を特定するために不可欠です。誰が不正アクセスを試みたのか、どのファイルが誰によって削除されたのか、といった記録がなければ、有効な対策を打つことができません。

- なぜ重要か: 内部不正による情報漏えいや、外部からの不正アクセスが発生した際、原因を特定できなければ再発防止策を講じることができません。また、誰が操作したかを記録していること自体が、内部の人間による安易な不正行為を思いとどまらせる効果も期待できます。

- 具体的な対策例:

- アクセスログの取得・保管: サーバーやネットワーク機器、アプリケーションへのアクセス記録をすべて取得し、改ざんされないように安全な場所に一定期間保管する。

- 操作ログの取得: ファイルの作成、編集、削除や、システム設定の変更といった重要な操作の履歴を記録する。

- ログ監視・分析システム(SIEMなど): 大量のログを自動的に分析し、不審な挙動やインシデントの兆候を早期に検知する。

否認防止(Non-repudiation)

否認防止とは、ある取引や通信、操作を行った者が、後になってその事実を「自分はやっていない」と否定(否認)できないように、客観的な証拠を確保しておくことです。

これは特に、電子契約やオンラインバンキング、ECサイトでの注文など、法的な意味合いを持つ電子取引において極めて重要な概念です。「注文した覚えはない」「契約書に同意していない」といったトラブルを防ぎ、電子商取引の信頼性を担保します。

- なぜ重要か: 否認防止が確保されていなければ、オンラインでの契約や取引が成り立ちません。送信者と受信者の双方にとって、取引の事実を後から証明できることが、安心してサービスを利用するための前提条件となります。

- 具体的な対策例:

- デジタル署名: 完全性の確保だけでなく、署名した本人がその内容に同意したことを証明する手段として、否認防止にも貢献します。

- タイムスタンプ: ある時刻にその電子データが存在し、それ以降改ざんされていないことを第三者機関が証明する技術。契約日時などを確定させるために利用されます。

- 電子取引の記録: 注文内容、日時、IPアドレス、決済情報といった取引に関する一連のデータを、法的な要件に従って確実に記録・保管する。

信頼性(Reliability)

信頼性とは、情報システムやセキュリティ対策の仕組みが、意図した通りに一貫性を持ち、期待される機能を安定して確実に実行できることを保証することです。

可用性(Availability)が「システムが停止せずに動き続けているか」という稼働時間に焦点を当てるのに対し、信頼性は「その動作は正確で、期待通りの結果を出しているか」という動作の品質や一貫性に焦点を当てます。例えば、ウイルス対策ソフトが常に最新の定義ファイルで動作し、正しくウイルスを検知・駆除できる状態は、信頼性が高いと言えます。

- なぜ重要か: どれだけ高機能なセキュリティシステムを導入しても、それが正しく動作していなければ意味がありません。設定ミスやソフトウェアのバグ、メンテナンス不足によって、セキュリティホールが生まれてしまう可能性があります。

- 具体的な対策例:

- システムの定期的なメンテナンスとテスト: 定期的にシステムの状態を点検し、正常に機能しているかを確認する。パッチ適用やアップデートも確実に行う。

–品質保証(QA): システム開発の段階で、十分なテストを行い、バグや脆弱性がないかを確認するプロセスを組み込む。 - フォールトトレラント設計: システムの一部に障害が発生しても、全体としては正常な動作を継続できるような設計を取り入れる。

- システムの定期的なメンテナンスとテスト: 定期的にシステムの状態を点検し、正常に機能しているかを確認する。パッチ適用やアップデートも確実に行う。

CIAから7要素へ。この拡張は、現代のセキュリティが単なる「防御」だけでなく、証拠の確保や信頼性の担保といった、より積極的で広範な管理を求められていることを示しています。これらの要素を総合的に理解し、対策に組み込むことが、真に堅牢なセキュリティ体制の構築につながります。

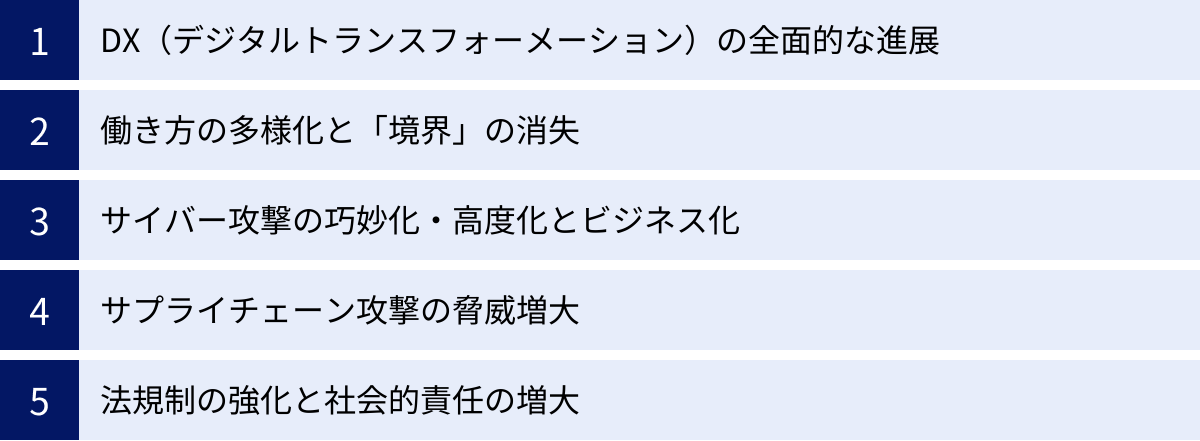

なぜ今セキュリティ対策が重要なのか

「セキュリティ対策の重要性」は、長年にわたって叫ばれ続けていますが、その重要度は年々、加速度的に増しています。もはやセキュリティ対策は、一部の大企業やIT部門だけの課題ではなく、あらゆる規模の企業、そして個人にとっても、事業や生活の基盤を支える上で避けては通れない必須の取り組みとなっています。

では、なぜ「今」、これほどまでにセキュリティ対策が重要なのでしょうか。その背景には、私たちの社会や働き方、そして攻撃者の動向における、いくつかの大きな変化が存在します。

1. DX(デジタルトランスフォーメーション)の全面的な進展

近年、あらゆる業界でDXが推進され、ビジネスプロセスのデジタル化が急速に進んでいます。紙の書類は電子化され、会議はオンラインで行われ、顧客とのやり取りもデジタルチャネルが中心となりました。これは業務効率を大幅に向上させる一方で、守るべき「情報資産」の価値と量が爆発的に増大したことを意味します。かつて金庫で守られていた重要情報が、今やネットワーク上に存在し、世界中どこからでもアクセスできる可能性があるのです。情報がビジネスの生命線となった現代において、その情報を守るセキュリティ対策は、事業継続そのものに直結する経営課題となっています。

2. 働き方の多様化と「境界」の消失

新型コロナウイルス感染症のパンデミックを契機に、テレワークやハイブリッドワークが広く普及しました。従業員は、オフィスだけでなく、自宅やカフェ、コワーキングスペースなど、様々な場所から社内システムやクラウドサービスにアクセスするようになりました。これにより、従来のように「社内は安全、社外は危険」という境界線を引いて守る「境界型防御モデル」が通用しなくなりました。

この新たな働き方の環境では、個々のデバイスやID、データアクセスそのものを常に監視し、信頼性を検証する「ゼロトラスト」という考え方が主流になっています。もはや、ファイアウォールを設置しているだけでは不十分であり、より高度で多層的なセキュリティ対策が求められています。

3. サイバー攻撃の巧妙化・高度化とビジネス化

かつてのサイバー攻撃は、技術力を誇示するための愉快犯的なものが少なくありませんでした。しかし、現在のサイバー攻撃は、金銭の窃取を目的とした巨大な「犯罪ビジネス」として組織化・分業化されています。

攻撃者は、攻撃ツール(マルウェアなど)を開発するグループ、それを販売するグループ、実際に攻撃を実行するグループ、盗んだ情報を換金するグループといったように、役割を分担して効率的に利益を上げています。特に、データを人質に身代金を要求する「ランサムウェア攻撃」は、企業に甚大な金銭的被害と事業停止をもたらす深刻な脅威となっています。こうしたプロの犯罪集団に対抗するためには、こちらもプロフェッショナルな防御体制を構築する必要があります。

4. サプライチェーン攻撃の脅威増大

自社のセキュリティ対策を完璧に固めていても、安心はできません。近年、セキュリティ対策が比較的脆弱な取引先や関連会社を踏み台にして、本来の標的である大企業へ侵入する「サプライチェーン攻撃」が急増しています。

例えば、自社が利用している業務システムの開発会社や、部品を供給している下請け企業が攻撃され、その納品物やネットワーク接続を通じて自社にマルウェアが侵入するケースです。サプライチェーンは網の目のように複雑に絡み合っているため、一社が攻撃されると、その影響は取引先全体に及ぶ可能性があります。もはや、自社だけを守るのではなく、取引先を含めたサプライチェーン全体でセキュリティレベルを向上させていく取り組みが不可欠です。

5. 法規制の強化と社会的責任の増大

情報漏えいを起こしてしまった場合の企業の損害は、直接的な金銭被害だけにとどまりません。個人情報保護法の改正により、企業が負うべき法的責任はより重くなっています。重大な情報漏えいが発生した際には、個人情報保護委員会への報告と本人への通知が義務化され、違反した場合には高額な罰金が科される可能性があります。

さらに、一度失った顧客や社会からの「信頼」を回復するのは非常に困難です。 株価の下落、顧客離れ、ブランドイメージの毀損といった無形の損害は、時に直接的な金銭被害を上回るほどのインパクトを持ちます。セキュリティ対策を怠ることは、こうしたレピュテーションリスクを放置することと同義であり、企業の存続を危うくしかねません。

これらの背景からわかるように、現代におけるセキュリティ対策は、単なるITコストではなく、企業の成長と存続を支えるための必要不可欠な「事業投資」と捉えるべきです。脅威は常に変化し、進化し続けています。その変化に対応し、継続的に対策を見直し、強化していく姿勢こそが、今の時代に求められるセキュリティのあり方なのです。

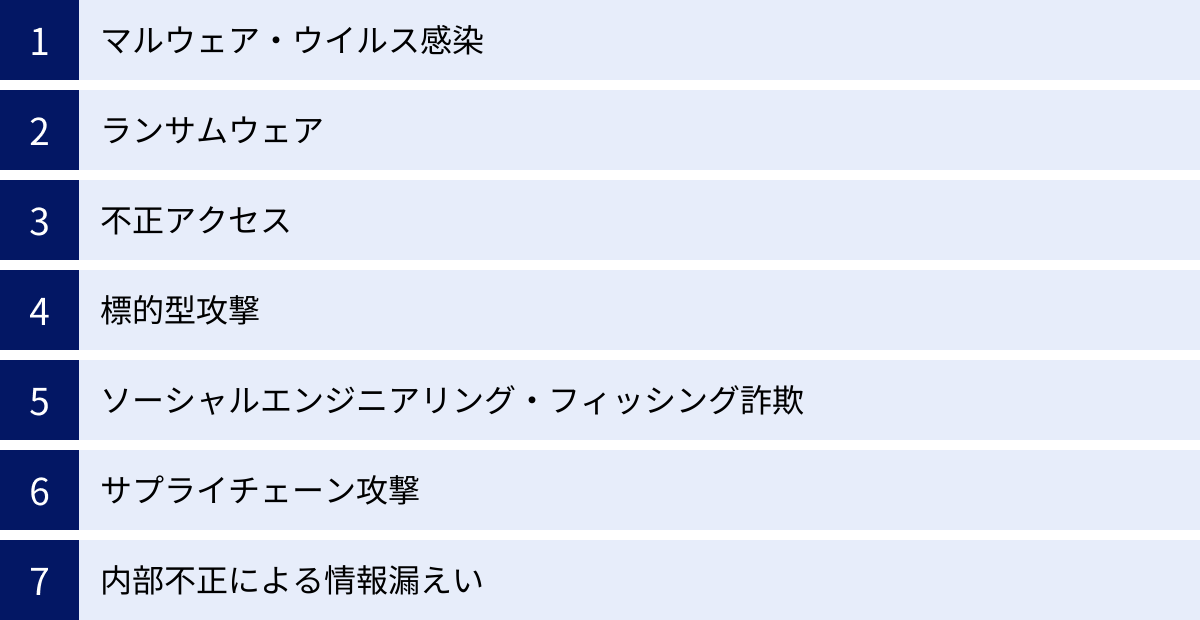

主なセキュリティ上の脅威

企業や個人を取り巻くセキュリティ上の脅威は、年々多様化し、その手口も巧妙になっています。どのような攻撃が存在するのかを知ることは、効果的な対策を講じるための第一歩です。ここでは、代表的なセキュリティ上の脅威について、その特徴と危険性を解説します。

マルウェア・ウイルス感染

マルウェアとは、利用者のデバイスに不利益をもたらすことを目的として作成された、悪意のあるソフトウェアやコードの総称です。一般的に「コンピュータウイルス」もマルウェアの一種に含まれます。

マルウェアには様々な種類があり、それぞれ異なる活動を行います。

- ウイルス: プログラムの一部を書き換えて自分自身を複製し、他のファイルに寄生して感染を広げます。

- ワーム: 独立したプログラムで、ネットワークなどを介して自己複製しながら感染を拡大させます。ウイルスのように他のファイルに寄生する必要がありません。

- トロイの木馬: 無害なソフトウェアやファイルになりすましてコンピュータに侵入し、内部からバックドア(裏口)を作成して、攻撃者が後から侵入できるようにします。

- スパイウェア: 利用者の気づかないうちにインストールされ、個人情報やWebサイトの閲覧履歴、キーボードの入力内容などを外部に送信します。

これらのマルウェアは、メールの添付ファイル、不正なWebサイトの閲覧、ソフトウェアの脆弱性などを通じて感染します。感染すると、情報の窃取、システムの破壊、他のコンピュータへの攻撃の踏み台にされるなど、様々な被害を引き起こします。

ランサムウェア

ランサムウェアは、マルウェアの一種で、感染したコンピュータ内のファイルやデータ、あるいはシステム全体を暗号化して使用不能にし、その復旧と引き換えに身代金(Ransom)を要求するものです。近年、企業にとって最も深刻な脅威の一つとなっています。

従来のランサムウェアはデータの暗号化のみが目的でしたが、最近では「二重恐喝(ダブルエクストーション)」という手口が主流です。これは、データを暗号化する前にまず外部に窃取しておき、身代金の支払いを拒否した場合には「盗んだデータをインターネット上に公開する」と脅迫する、より悪質な手口です。

さらに、DDoS攻撃を仕掛けて脅す「三重恐喝」や、被害企業の取引先や顧客にまで連絡して圧力をかける「四重恐喝」といった手口も出現しています。ランサムウェアの被害に遭うと、事業の長期停止、高額な身代金の支払い(支払ってもデータが復旧される保証はない)、情報漏えいによる信用の失墜など、壊滅的なダメージを受ける可能性があります。

不正アクセス

不正アクセスとは、アクセス権限を持たない第三者が、IDやパスワードを盗んだり、システムの脆弱性を悪用したりして、サーバーや情報システムに不正に侵入する行為です。不正アクセス禁止法により、法的に禁止されています。

不正アクセスの主な原因には、以下のようなものがあります。

- 脆弱なパスワード: 推測しやすいパスワード(例: “password”, “123456”)や、初期設定のままのパスワードを使用している。

- パスワードの使い回し: 複数のサービスで同じパスワードを使用しており、一つのサービスから漏えいした情報が他のサービスへの不正アクセスに悪用される(パスワードリスト攻撃)。

- ソフトウェアの脆弱性: OSやアプリケーションに存在するセキュリティ上の欠陥(脆弱性)が、修正パッチを適用せずに放置されている。

不正アクセスにより、機密情報の窃取、Webサイトの改ざん、システムの破壊、ランサムウェアの設置など、あらゆるサイバー攻撃の足がかりとされてしまいます。

標的型攻撃

標的型攻撃とは、特定の企業や組織、個人を標的として、その標的が持つ機密情報の窃取などを目的に、周到な準備のもとで実行されるサイバー攻撃です。不特定多数を狙う攻撃とは異なり、攻撃の成功率を高めるために、標的の情報を事前に詳しく調査するのが特徴です。

攻撃者は、標的企業の業務内容や取引先、組織構成などを調べ上げ、業務に関係があるかのような巧妙なメール(スピアフィッシングメール)を送りつけます。例えば、取引先や上司になりすまし、「【至急】見積書の確認依頼」「〇〇プロジェクトの共有資料」といった件名で、マルウェアを仕込んだ添付ファイルや、不正なサイトへのリンクをクリックさせようとします。

一度侵入に成功すると、すぐには活動せず、長期間にわたって潜伏し、内部の情報を収集しながら、最終的な目的である機密情報が保管されているサーバーへのアクセスを試みます。非常に発見が困難で、気づいたときには大量の情報が盗まれているというケースも少なくありません。

ソーシャルエンジニアリング・フィッシング詐欺

ソーシャルエンジニアリング(人的攻撃)とは、技術的な手法ではなく、人間の心理的な隙や行動のミスを突いて、パスワードなどの機密情報を盗み出す攻撃手法です。

その代表例がフィッシング詐欺です。これは、金融機関や有名企業、公的機関などを装ったメールやSMS(スミッシング)を送りつけ、本物そっくりの偽サイトに誘導し、ID、パスワード、クレジットカード情報などを入力させて騙し取る詐欺です。

その他にも、電話でIT部門の担当者になりすましてパスワードを聞き出す(ビッシング)、ゴミ箱に捨てられた書類から情報を探す(トラッシング)、背後からキーボード入力や画面を盗み見る(ショルダーハッキング)といった手口もソーシャルエンジニアリングに含まれます。どんなに強固なシステムを導入しても、利用者のセキュリティ意識が低ければ、こうした攻撃によって簡単に情報を盗まれてしまいます。

サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティ対策が強固な標的企業へ直接攻撃するのではなく、その企業と取引のある、セキュリティ対策が比較的脆弱な関連会社や委託先企業などを踏み台にして、標的企業への侵入を試みる攻撃です。

例えば、標的企業が利用しているソフトウェアの開発元や、業務を委託している保守会社などを攻撃し、正規のアップデートファイルや保守用の通信経路にマルウェアを紛れ込ませて、標的企業へ送り込みます。標的企業から見れば、信頼している取引先からの正規のルートでマルウェアが侵入してくるため、検知や防御が非常に困難です。

自社のセキュリティ対策だけでは防ぎきれないため、取引先を選定する際にそのセキュリティ体制を評価したり、サプライチェーン全体でセキュリティレベルを向上させたりする取り組みが求められます。

内部不正による情報漏えい

セキュリティ脅威は、必ずしも外部から来るとは限りません。従業員や元従業員、委託先の社員といった、正規のアクセス権限を持つ内部の人間による、意図的な情報の持ち出しや不正利用も深刻な脅威です。

内部不正の動機は、「金銭目的で情報を売却する」「会社への不満や恨みによる報復」「転職先での自身の業績向上のため」など様々です。正規の権限を持っているため、外部からの攻撃よりも発見が難しく、より重要な情報にアクセスされやすいという特徴があります。

対策としては、アクセス権限を必要最小限に絞る(最小権限の原則)、重要情報へのアクセスログを監視する、退職者のアカウントを速やかに削除するといった管理体制の強化が重要になります。

企業が実施すべきセキュリティ対策4つの分類

企業のセキュリティ対策は、単に高価なセキュリティ製品を導入すれば完了というものではありません。効果的で持続可能なセキュリティ体制を構築するためには、「組織的対策」「人的対策」「技術的対策」「物理的対策」という4つの側面から、総合的かつ多層的にアプローチすることが不可欠です。

これらは互いに補完し合う関係にあり、どれか一つでも欠けていると、そこにセキュリティホール(脆弱性)が生まれてしまいます。ここでは、それぞれの分類について、具体的な対策内容を解説します。

① 組織的対策

組織的対策とは、セキュリティを確保するための体制を整え、方針やルールを定め、全社的に遵守させるための仕組みづくりです。これは、他のすべての対策の土台となる最も重要な要素です。

セキュリティポリシーの策定

セキュリティポリシーとは、その組織における情報セキュリティに関する基本方針、対策基準、実施手順などを体系的にまとめた文書群のことです。これは、セキュリティ対策の「憲法」とも言えるものであり、役員から従業員まで、組織の全構成員が遵守すべき統一的なルールを明確にします。

- なぜ必要か: セキュリティ対策の方向性を統一し、判断基準を明確にすることで、場当たり的な対応を防ぎます。また、従業員のセキュリティ意識を高め、対外的にもセキュリティへの取り組み姿勢を示すことができます。

- 主な構成内容:

- 基本方針(トップレベルポリシー): 組織として情報セキュリティにどう取り組むかという理念や目標を宣言します。経営層の承認が必要です。

- 対策基準(ミドルレベルポリシー): 基本方針に基づき、各分野(例:アクセス管理、マルウェア対策)で守るべき具体的なルールや基準を定めます。

- 実施手順(ローレベルポリシー/プロシージャ): 対策基準を実際に運用するための、具体的な操作手順やマニュアルなどを定めます。

インシデント対応体制の構築

セキュリティインシデント(情報漏えいやサイバー攻撃など)は、「起こらないようにする」努力はもちろん重要ですが、「起こってしまうことを前提に」迅速かつ適切に対応できる体制をあらかじめ構築しておくことが極めて重要です。

- なぜ必要か: インシデント発生時に、誰が、何を、どのように対応するかが決まっていないと、初動が遅れ、被害が拡大してしまいます。混乱の中で場当たり的な対応をすると、証拠を消してしまったり、さらなる被害を招いたりする危険性もあります。

- 具体的な取り組み:

- CSIRT(Computer Security Incident Response Team)の設置: インシデント発生時に中心となって対応する専門チームを組織内に設置します。

- 報告・連絡体制の確立: インシデントを発見した従業員が、誰に、どのように報告するかのフローを明確にし、周知徹底します。経営層や法務、広報部門との連携も重要です。

- 対応計画の策定: インシデントの種類ごとに、「検知」「初動対応」「原因調査」「復旧」「報告」「再発防止」といった一連の対応手順を定めておきます。

- 定期的な訓練: 策定した計画が実効性を持つかを確認するため、サイバー攻撃を模擬した演習などを定期的に実施します。

② 人的対策

人的対策とは、組織の構成員(従業員など)一人ひとりのセキュリティ意識と知識を向上させ、ルールを遵守させるための取り組みです。どんなに優れたシステムやルールがあっても、それを使う「人」が脆弱性の原因となっては意味がありません。

従業員への教育・研修の実施

セキュリティ対策の成否は、最終的に従業員一人ひとりの行動にかかっています。定期的な教育や研修を通じて、セキュリティリテラシーを向上させ、「自分ごと」として捉えてもらうことが重要です。

- なぜ必要か: 不審なメールを開いてマルウェアに感染したり、安易なパスワードを設定したりといったヒューマンエラーは、サイバー攻撃の主要な侵入経路です。知識があれば、これらのリスクを大幅に低減できます。

- 具体的な取り組み:

- 全従業員対象の定期研修: 入社時研修に加え、年に1〜2回、全従業員を対象としたセキュリティ研修を実施します。最新の脅威動向や社内ルールを周知します。

- 標的型攻撃メール訓練: 標的型攻撃を模した訓練メールを従業員に送り、開封してしまわないか、適切に報告できるかなどをテストし、結果をフィードバックします。

- 役割に応じた専門教育: システム管理者や開発者など、高い権限を持つ従業員には、より専門的なセキュリティ教育を実施します。

内部不正を防ぐルールの策定

脅威は外部からだけでなく、内部からも生じます。従業員による意図的な情報漏えいや不正操作を防ぐためのルールと、それを徹底させる仕組みが必要です。

- なぜ必要か: 内部者は正規のアクセス権限を持つため、不正が行われると被害が大きくなりやすく、発見も困難です。性善説だけに頼るのではなく、不正ができない・しにくい環境を構築することが重要です。

- 具体的な取り組み:

- 重要情報へのアクセス権限の最小化: 従業員には、業務上本当に必要な情報・システムへのアクセス権限のみを付与します(最小権限の原則)。

- 退職者・異動者のアカウント管理: 従業員が退職・異動する際には、速やかに関連するアカウントを削除または無効化します。

- 秘密保持契約(NDA)の締結: 入社時やプロジェクト参加時に、業務上知り得た情報を外部に漏らさないことを誓約させます。

- 情報持ち出しルールの徹底: USBメモリなどの外部記憶媒体の利用を制限・禁止したり、私用デバイスの業務利用(BYOD)に関するルールを定めたりします。

③ 技術的対策

技術的対策とは、ハードウェアやソフトウェア、ツールなどを利用して、サイバー攻撃や不正アクセスを技術的に防御・検知・対応する取り組みです。

情報資産へのアクセス管理

「誰に、どの情報資産への、どの操作(閲覧、編集、削除など)を許可するか」を厳密に管理することは、技術的対策の基本です。

- 具体的な取り組み:

- 認証の強化: 推測されにくい複雑なパスワードの設定を強制し、定期的な変更を義務付けます。さらに、ID/パスワードだけでなく、スマートフォンアプリなどを組み合わせる多要素認証(MFA)を導入することが強く推奨されます。

- 特権ID管理: システムのあらゆる設定を変更できる管理者権限(特権ID)は、利用者を限定し、利用時の申請・承認プロセスを設け、すべての操作ログを記録するなど、厳重に管理します。

セキュリティ製品・ツールの導入

多様化する脅威に対抗するためには、目的に応じた様々なセキュリティ製品・ツールの導入が有効です。

- 主なセキュリティ製品・ツール例:

- アンチウイルスソフト: PCやサーバーをマルウェア感染から守る基本的な対策。

- ファイアウォール/UTM: ネットワークの出入り口で不正な通信をブロックする。UTMはファイアウォールに加え、複数のセキュリティ機能を統合した製品。

- WAF(Web Application Firewall): Webアプリケーションの脆弱性を狙った攻撃(SQLインジェクションなど)を防ぐ。

- EDR(Endpoint Detection and Response): PCなどのエンドポイント端末の操作を監視し、マルウェア感染後の不審な挙動を検知して、迅速な対応を支援する。

- SIEM(Security Information and Event Management): 各種の機器からログを収集・分析し、脅威を横断的に検知・可視化する。

④ 物理的対策

物理的対策とは、情報資産が保管されているサーバーや、それらを管理するオフィス、データセンターなどへの物理的な侵入や破壊、盗難を防ぐための取り組みです。サイバー空間だけでなく、現実世界での防御も重要です。

サーバールームなどへの入退室管理

サーバーやネットワーク機器が設置されている重要なエリアへの人の立ち入りを厳しく制限します。

- 具体的な取り組み:

- 施錠管理: サーバールームは常に施錠し、鍵の管理を徹底する。

- 認証システムの導入: ICカード、暗証番号、指紋や静脈などの生体認証システムを導入し、許可された担当者しか入室できないようにする。

- 入退室ログの記録: 誰が、いつ入退室したのかを記録し、定期的に確認する。

監視カメラの設置

オフィスやサーバールームの出入り口、重要なエリアに監視カメラを設置します。

- なぜ必要か: 不正な侵入や情報持ち出し行為に対する抑止力となります。また、万が一インシデントが発生した際に、状況を把握し、犯人を特定するための重要な証拠となります。

- 注意点: 監視カメラの設置にあたっては、従業員のプライバシーに配慮し、設置目的や撮影範囲などを事前に明確にしておく必要があります。

これら4つの対策をバランス良く組み合わせ、自社のリスクレベルに応じて継続的に見直し・改善していくことが、真に強いセキュリティ体制の構築につながります。

個人で今すぐできるセキュリティ対策

セキュリティ対策は、企業や組織だけの問題ではありません。私たちの日常生活はスマートフォンやパソコンと切り離せず、個人が保有する情報も常に様々な脅威に晒されています。フィッシング詐欺やSNSアカウントの乗っ取り、個人情報の流出といった被害は、誰の身に起きてもおかしくありません。

しかし、基本的な対策を実践するだけで、そのリスクを大幅に減らすことができます。ここでは、専門的な知識がなくても、個人が今日からすぐに始められる効果的なセキュリティ対策を6つ紹介します。

OSやソフトウェアを常に最新の状態に保つ

お使いのパソコンやスマートフォン、タブレットのOS(Windows, macOS, Android, iOSなど)や、インストールしているアプリケーション(ブラウザ、Officeソフトなど)は、常に最新のバージョンにアップデートしておくことが、セキュリティ対策の最も基本的で重要な第一歩です。

- なぜ重要か: ソフトウェアには、開発者も気づかなかった設計上の欠陥やプログラムの不具合である「脆弱性(セキュリティホール)」が見つかることがあります。攻撃者はこの脆弱性を悪用して、マルウェアを送り込んだり、不正にシステムを操作したりします。ソフトウェアの提供元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ)を配布します。アップデートを怠ることは、いわば「家のドアに鍵をかけずに外出する」ようなもので、攻撃者に侵入の機会を与えてしまうことになります。

- 具体的なアクション:

- OSやソフトウェアの「自動更新」機能を有効に設定しましょう。これにより、更新プログラムが公開されると自動的に適用されるため、手間なく最新の状態を維持できます。

- 利用しなくなった古いソフトウェアは、脆弱性を放置する原因となるため、アンインストール(削除)することをおすすめします。

推測されにくいパスワードを設定・管理する

多くのオンラインサービスで本人確認の要となるパスワードの管理は、セキュリティの要です。安易なパスワードの設定や、複数のサービスでの使い回しは、不正アクセスの最大の原因となります。

- なぜ重要か: 攻撃者は、誕生日や名前、簡単な英単語(”password”, “123456”など)を組み合わせたリストを使って、機械的にログインを試みます(辞書攻撃)。また、どこかの一つのサービスから流出したIDとパスワードのリストを使い、他の様々なサービスでログインを試す攻撃(パスワードリスト攻撃)も横行しています。複数のサービスで同じパスワードを使い回していると、一つのサイトから情報が漏れただけで、芋づる式に他のアカウントも乗っ取られてしまう危険性があります。

- 具体的なアクション:

- 長く、複雑なパスワードを作成する: 最低でも12文字以上、できれば16文字以上で、英大文字、英小文字、数字、記号を組み合わせた、推測されにくい文字列にしましょう。

- サービスごとに異なるパスワードを設定する: 絶対にパスワードを使い回さないでください。

- パスワード管理ツールを利用する: 多数の複雑なパスワードを覚えておくのは困難です。パスワード管理ツールを使えば、安全なマスターパスワード一つを覚えるだけで、サービスごとの複雑なパスワードを安全に管理・自動入力できます。

- 可能であれば、多要素認証(MFA)が設定できるサービスは、必ず有効にしておきましょう。

不審なメールやSMS、Webサイトのリンクを開かない

金融機関や有名企業、公的機関などを装った偽のメールやSMSを送りつけ、偽サイトに誘導して個人情報を盗み取る「フィッシング詐欺」は、後を絶ちません。

- なぜ重要か: 近年のフィッシングメールは非常に巧妙化しており、本物と見分けるのが困難なケースも増えています。安易にリンクをクリックしたり、添付ファイルを開いたりすると、情報を盗まれるだけでなく、マルウェアに感染するリスクもあります。

- 具体的なアクション:

- 「おや?」と思ったらまず疑う: 「アカウントがロックされました」「お荷物のお届けにあがりましたが不在のため持ち帰りました」「高額な当選金が当たりました」といった、不安を煽ったり、欲に訴えかけたりする内容は特に注意が必要です。

- 送信元のメールアドレスを確認する: 表示されている送信者名に惑わされず、実際のメールアドレス(@以降のドメイン名)が公式サイトのものと一致しているか確認しましょう。

- リンクにカーソルを合わせる(PCの場合): リンクをクリックする前に、マウスカーソルを合わせると、画面の隅に実際の飛び先URLが表示されます。そのURLが正規のものか確認しましょう。

- 安易に個人情報を入力しない: メールやSMSのリンクから飛んだ先のサイトで、ID、パスワード、クレジットカード情報などの入力を求められた場合は、一旦立ち止まり、公式サイトをブックマークや検索エンジンから開き直して確認しましょう。

公共のフリーWi-Fi利用時は特に注意する

カフェや駅、ホテルなどで提供されている無料の公衆Wi-Fiは非常に便利ですが、セキュリティ上のリスクが潜んでいることを認識しておく必要があります。

- なぜ重要か:

- 通信の盗聴: 暗号化されていない(鍵マークがついていない)Wi-Fiでは、通信内容が平文で送受信されるため、同じWi-Fiに接続している悪意のある第三者に、閲覧しているWebサイトの内容や、入力したID・パスワードなどを盗み見される危険性があります。

- 偽アクセスポイント(悪魔の双子): 攻撃者が、正規のWi-Fiサービスと同じ、あるいは似たような名前の偽のアクセスポイントを設置している場合があります。誤ってこれに接続してしまうと、通信内容がすべて攻撃者に筒抜けになってしまいます。

- 具体的なアクション:

- VPN(仮想プライベートネットワーク)を利用する: VPNは、デバイスとインターネットの間に暗号化された安全なトンネルを作る技術です。公共Wi-Fi利用時にVPNを使えば、通信が暗号化されるため、盗聴のリスクを大幅に減らすことができます。

- 重要な情報のやり取りは避ける: 公共Wi-Fiでは、オンラインバンキングやネットショッピング、個人情報を入力するような操作は、できるだけ避けるのが賢明です。スマートフォンのテザリング機能などを利用しましょう。

- HTTPS接続を確認する: Webサイトにアクセスする際は、URLが「https://」で始まり、ブラウザのアドレスバーに鍵マークが表示されていることを確認しましょう。これにより、少なくともブラウザとWebサーバー間の通信は暗号化されます。

重要なデータは定期的にバックアップを取る

写真や文書、連絡先といった大切なデータは、定期的にバックアップ(複製を別の場所に保存)しておくことが重要です。

- なぜ重要か: バックアップは、ランサムウェア対策として極めて有効です。万が一、パソコンのデータが暗号化されてしまっても、バックアップがあればデータを復旧でき、身代金を支払う必要がありません。また、ハードディスクの故障や、パソコンの紛失・盗難といった物理的なトラブルに備える意味でも不可欠です。

- 具体的なアクション:

- 外付けハードディスクやUSBメモリに保存する。

- クラウドストレージサービス(Google Drive, iCloud, OneDriveなど)を利用する。

- 「3-2-1ルール」を意識する: 「3つのコピーを(オリジナル+バックアップ2つ)、2種類の異なる媒体で保管し、そのうちの1つは物理的に離れた場所(オフサイト)に保管する」という考え方です。

スマートフォンの紛失・盗難に備える

常に持ち歩くスマートフォンは、個人情報の塊です。紛失や盗難に備えて、事前の設定をしっかり行っておきましょう。

- なぜ重要か: スマートフォンが第三者の手に渡ると、SNSの乗っ取り、写真や連絡先の流出、ネットバンキングの不正利用など、深刻な被害につながる可能性があります。

- 具体的なアクション:

- 画面ロックを必ず設定する: パスコード、指紋認証、顔認証などで、必ず画面ロックを設定しましょう。

- 「スマートフォンを探す」機能を有効にする: iPhoneの「探す」や、Androidの「デバイスを探す」機能をオンにしておけば、万が一紛失した際に、パソコンなどからスマートフォンの位置を特定したり、遠隔でロックをかけたり、データを消去したりすることができます。

- SIMカードにPINロックをかける: SIMカードを別の端末に入れ替えて不正利用されるのを防ぐため、SIMカード自体にもPINコードでロックをかけておくと、より安全です。

これらの対策は、どれも少しの手間をかけるだけで実践できるものです。自分の情報は自分で守るという意識を持ち、これらの習慣を身につけることが、安全なデジタルライフを送るための鍵となります。

おすすめのセキュリティソフト3選

OSに標準で搭載されているセキュリティ機能も年々向上していますが、多様化・巧妙化する脅威から身を守るためには、専用の総合セキュリティソフト(アンチウイルスソフト)を導入することが依然として強く推奨されます。これらのソフトは、既知のウイルスだけでなく、未知の脅威やフィッシング詐欺、危険なWebサイトなど、多層的な防御機能を提供してくれます。

ここでは、日本国内で人気が高く、第三者評価機関からも高い評価を得ている代表的なセキュリティソフトを3つ紹介します。

(注意)本項で紹介する製品の情報(機能、価格など)は、記事執筆時点でのリアルタイム検索に基づいています。最新の情報や詳細については、必ず各製品の公式サイトをご確認ください。また、本記事は特定の製品の購入を推奨するものではなく、あくまで情報提供を目的としています。

| 製品名 | 提供元 | 主な特徴 | こんな人におすすめ |

|---|---|---|---|

| ウイルスバスタークラウド | トレンドマイクロ株式会社 | AI技術を活用した高い防御力、軽快な動作、充実した国内サポート。幅広い層に人気。 | 初心者から上級者まで、信頼と実績を重視し、安心して使いたい人。 |

| ノートン 360 | Gen Digital Inc. | ウイルス対策に加え、VPN、パスワード管理、ダークウェブ監視などオールインワンの機能を提供。 | セキュリティ対策を一つの製品でまとめて行いたい人。プライバシー保護を重視する人。 |

| ESET インターネット セキュリティ | ESET, spol. s r.o. | 動作の軽さと未知のウイルスに対する検出力(ヒューリスティック技術)に定評。 | パソコンのパフォーマンスを重視する人や、オンラインゲームを快適に楽しみたい人。 |

① ウイルスバスタークラウド

提供元: トレンドマイクロ株式会社

ウイルスバスタークラウドは、日本国内で長年にわたりトップクラスのシェアを誇る、非常に人気の高いセキュリティソフトです。日本のユーザーを熟知した機能と、手厚いサポート体制に定評があります。

- 主な特徴:

- AI技術による防御: クラウド上の膨大な脅威情報をAI技術で分析し、新しい脅威や未知のウイルスにも迅速に対応します。これにより、パターンファイルに依存しない、より予測的な防御が可能です。

- 多層防御: マルウェア対策はもちろん、フィッシング詐欺対策、ランサムウェアからのフォルダ保護、不正なWebサイトへのアクセスブロックなど、様々な脅威に対して多層的に防御します。

- 軽快な動作: 脅威情報の多くをクラウド上で処理するため、パソコンへの負荷が少なく、軽快な動作を実現しています。

- 決済保護ブラウザ: オンラインバンキングやネットショッピングの利用時に、専用のブラウザを起動させることで、入力情報を盗み取られるリスクを低減します。

- 充実したサポート: 電話、メール、チャットなど、日本語による手厚いサポート体制が整っており、初心者でも安心して利用できます。

- 料金プラン(一例):

- ウイルスバスター クラウド (1年版/3台まで):公式サイトや販売店により価格が変動します。

- ウイルスバスター クラウド + デジタルライフサポート プレミアム:上記の機能に加え、365日対応のデジタル機器サポートが付きます。

- (参照:トレンドマイクロ株式会社 公式サイト)

初心者から上級者まで、幅広い層におすすめできる、信頼と実績の定番ソフトと言えるでしょう。

② ノートン 360

提供元: Gen Digital Inc. (旧シマンテック)

ノートン 360は、世界的に高い知名度を持つセキュリティブランドです。単なるウイルス対策にとどまらず、プライバシー保護機能までを統合したオールインワンのセキュリティソリューションとして提供されているのが大きな特徴です。

- 主な特徴:

- 高度なウイルス対策: AIと機械学習を活用した世界最大級の脅威インテリジェンスネットワークにより、ウイルス、マルウェア、ランサムウェア、スパイウェアなどを強力にブロックします。

- ノートン セキュア VPN: フリーWi-Fiなどに接続する際、通信を暗号化してプライバシーとデータを保護するVPN機能が標準で付属します。(プランによる)

- パスワード マネージャー: 複雑なパスワードを安全に生成・保存・管理できます。

- ダークウェブ モニタリング: 流出した個人情報がダークウェブ上で取引されていないかを監視し、検出された場合に通知してくれます。(プランによる)

- 保護者機能(ペアレンタルコントロール): 子供が安全にインターネットを利用できるよう、不適切なサイトへのアクセスをブロックしたり、利用時間を管理したりできます。

- 料金プラン(一例):

- ノートン 360 スタンダード/デラックス/プレミアムといった複数のプランがあり、保護対象のデバイス数や付属する機能(VPNの容量、ダークウェブ監視の範囲など)が異なります。

- (参照:Gen Digital Inc. 公式サイト)

ウイルス対策だけでなく、VPNやパスワード管理など、総合的なデジタルセキュリティを一つの製品で完結させたい人に最適な選択肢です。

③ ESET インターネット セキュリティ

提供元: ESET, spol. s r.o.

ESET(イーセット)は、東ヨーロッパのスロバキアに本社を置くセキュリティ企業で、特にその「動作の軽さ」と「未知のウイルスに対する検出力の高さ」で世界中のユーザーから高い評価を得ています。

- 主な特徴:

- ヒューリスティック技術: プログラムの挙動を分析して悪意があるかどうかを判断する「ヒューリスティック技術」に強みを持ち、まだパターンファイルが作成されていない未知のウイルスや新種のマルウェアの検出に優れています。

- 圧倒的な軽快さ: システムへの負荷が非常に少ないことで知られており、パソコンのパフォーマンスを損なうことなく、快適な操作性を維持できます。

- ゲーミングモード: オンラインゲームのプレイ中など、フルスクリーンでアプリケーションを使用している際には、ポップアップ通知やスキャンを一時停止し、ゲームへの集中を妨げません。

- 高度な機能: UEFIスキャナー(OS起動前に活動するマルウェアを検出)や、ネットワーク上の不審な通信を監視するファイアウォールなど、専門性の高い機能も搭載しています。

- 料金プラン(一例):

- ESET インターネット セキュリティ (1年版/1台または5台):個人向け、法人向けに様々なラインナップがあります。

- (参照:ESET, spol. s r.o. およびキヤノンマーケティングジャパン株式会社 公式サイト)

パソコンの動作速度を何よりも重視する人、オンラインゲームを頻繁にプレイする人、あるいはより高度な脅威検出能力を求める技術志向のユーザーにおすすめです。

まとめ

本記事では、「セキュリティ」という広範なテーマについて、その基本的な意味から、情報セキュリティの中核をなす「CIA」の3大要素、そして現代的な「7要素」、さらには企業や個人が取るべき具体的な対策に至るまで、網羅的に解説してきました。

改めて重要なポイントを振り返ります。

- セキュリティの基本は「CIA」: 情報資産を守るためには、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素をバランス良く維持することが不可欠です。

- 脅威は常に進化している: サイバー攻撃は日々巧妙化・高度化しており、ランサムウェアや標的型攻撃、サプライチェーン攻撃といった新たな脅威が次々と生まれています。

- 対策は総合的なアプローチが必要: 企業におけるセキュリティ対策は、「組織的」「人的」「技術的」「物理的」という4つの側面から、総合的に取り組む必要があります。高価なツールを導入するだけでは不十分であり、全社的なルール作りや従業員教育が極めて重要です。

- 個人も対策が不可欠: OSのアップデート、強力なパスワード管理、不審なメールへの警戒など、個人レベルでの基本的な対策を実践することが、自分自身の情報を守る上で何よりも大切です。

デジタル技術が社会の隅々まで浸透した現代において、セキュリティはもはや「守り」のコストではありません。それは、企業の事業継続性を担保し、個人の生活の安全を守り、社会全体の信頼を支えるための、積極的かつ不可欠な「投資」です。

セキュリティ対策の世界に「これで完璧」というゴールは存在しません。脅威が変化し続ける以上、私たちの対策もまた、継続的に学び、見直し、改善していく必要があります。この記事が、皆さま一人ひとりがセキュリティへの意識を高め、具体的な一歩を踏み出すためのきっかけとなれば幸いです。