現代社会は、電力、ガス、水道といった社会インフラから、製造業の工場、交通システムに至るまで、様々な「制御システム」によって支えられています。これらのシステムを安定して稼働させるための技術が「OT(Operational Technology:制御・運用技術)」です。そして、この重要なOT環境をサイバー攻撃の脅威から守るための取り組みがOTセキュリティです。

近年、デジタルトランスフォーメーション(DX)の進展により、これまで独立して稼働していたOT環境が、オフィスなどで使われるIT(Information Technology:情報技術)環境と接続される機会が急増しました。このITとOTの融合は、生産性の向上や業務効率化に大きく貢献する一方で、これまで想定されていなかった新たなセキュリティリスクを生み出しています。

この記事では、OTセキュリティの基本から、ITセキュリティとの本質的な違い、具体的な脅威、そして実践的な対策ステップまでを網羅的に解説します。工場の安定稼働や社会インフラの安全確保に携わるすべての方にとって、OTセキュリティは避けて通れない重要なテーマです。本記事を通じて、自社のOT環境を守るための第一歩を踏み出しましょう。

目次

OTセキュリティとは

OTセキュリティは、単なるコンピュータのセキュリティ対策ではありません。それは、私たちの生活や経済活動の基盤となる物理的な世界、すなわち工場の生産ラインや社会インフラといった重要システムの「安全」と「安定稼働」をサイバー攻撃から守るための専門的な対策を指します。このセクションでは、OTセキュリティの核心的な概念と、なぜ今、これほどまでに重要視されているのか、その背景を深く掘り下げていきます。

制御技術(OT)の安定稼働を守るためのセキュリティ対策

まず、「OT(Operational Technology)」とは何かを具体的に理解することが重要です。OTは、物理的な機器やプロセスを直接監視し、制御するためのハードウェアとソフトウェアの集合体です。具体的には、以下のようなシステムがOTに含まれます。

- SCADA (Supervisory Control and Data Acquisition): 広範囲に分散した設備(例:電力網、水道施設、ガスパイプライン)を中央で監視・制御するシステムです。

- DCS (Distributed Control System): 工場やプラント内の各工程を、複数のコントローラーに分散させて自律的に制御するシステムです。

- PLC (Programmable Logic Controller): 工場の生産ラインにある個々の機械や装置の動作を、プログラムに従って自動制御する装置です。FA(ファクトリーオートメーション)の中核を担います。

- 産業用ロボットや工作機械: 製造現場で実際に製品の組み立てや加工を行う物理的な装置もOTの一部です。

これらのOTシステムは、「止められないこと」、そして「誤作動しないこと」が絶対的な使命です。例えば、発電所の制御システムが停止すれば大規模な停電が発生し、化学プラントの制御が誤れば大事故につながる可能性があります。工場の生産ラインが止まれば、莫大な経済的損失とサプライチェーン全体への影響が生じます。

したがって、OTセキュリティの最大の目的は、ITセキュリティが主に守ろうとする「情報」そのものではなく、OTシステムによって制御されている「物理的なプロセス」の安全性(Safety)と可用性(Availability)を確保することにあります。サイバー攻撃によってPLCのプログラムが不正に書き換えられ、製造ロボットが異常な動作を起こしたり、品質管理のセンサーデータが改ざんされて不良品が大量に生産されたりする事態を防ぐことが、OTセキュリティの核心的な役割なのです。これは、単なるデータ漏洩とは比較にならないほど、物理的かつ社会的な損害を引き起こす可能性がある脅威への対抗策と言えるでしょう。

なぜ今OTセキュリティが重要視されるのか

かつて、OT環境は「エアギャップ」と呼ばれる、外部のネットワーク(特にインターネット)から物理的に隔離された状態で運用されるのが一般的でした。この閉鎖的な環境のおかげで、外部からのサイバー攻撃を受けるリスクは低いと考えられてきました。しかし、現代においてその前提は大きく崩れ、OTセキュリティの重要性が急速に高まっています。その背景には、主に3つの大きな変化があります。

DX推進によるITとOTの融合

現代のビジネス環境において、デジタルトランスフォーメーション(DX)は避けて通れない潮流です。製造業においても、生産性の向上、品質の安定、予知保全の実現などを目的に、ITとOTの積極的な融合が進められています。

具体的には、工場内のPLCやセンサーから収集した稼働データ(OTデータ)を、クラウド上の分析基盤(ITシステム)に送り、AIで解析して生産効率の最適化を図る、といった取り組みが活発化しています。また、遠隔地にあるオフィスのPCから、工場の生産状況をリアルタイムで監視したり、メンテナンスを行ったりするケースも増えています。

このようなITとOTの融合は、業務効率化に多大なメリットをもたらす一方で、これまで安全だと考えられていたOT環境への「扉」を開けることになります。IT環境は常にインターネットに接続されており、日々新たなサイバー攻撃の脅威に晒されています。そのIT環境とOT環境が接続されることで、IT側から侵入したマルウェアがOT環境にまで到達し、生産システムを停止させてしまうといったリスクが現実のものとなるのです。かつての「エアギャップ」という安全神話はもはや通用せず、IT環境と同等、あるいはそれ以上のセキュリティ対策がOT環境にも求められるようになりました。

スマートファクトリー化によるリスクの増大

IoT(Internet of Things)技術の発展は、工場のあり方を大きく変え、「スマートファクトリー」の実現を加速させています。スマートファクトリーでは、製造ラインのあらゆる機器や設備にセンサーが取り付けられ、それらがネットワークに接続されます。これにより、稼働状況の精密な可視化や、機器同士の連携による自律的な生産調整が可能になります。

しかし、このネットワークに接続される機器(エンドポイント)の増加は、そのままサイバー攻撃の標的となる「攻撃対象領域(アタックサーフェス)」の拡大を意味します。従来はスタンドアローンで動作していた機器がネットワークに接続されることで、これまで想定されていなかった経路からの侵入リスクが生まれます。

さらに、これらのIoT機器の中には、セキュリティを十分に考慮せずに設計されたものや、パスワードが出荷時のまま変更されていないものも少なくありません。攻撃者は、こうしたセキュリティの甘いIoT機器を足がかりとしてOTネットワーク内部に侵入し、より重要な制御システムへと攻撃を広げていく可能性があります。スマートファクトリー化による恩恵を最大限に享受するためには、その裏側で増大するセキュリティリスクへの対策が不可欠です。

サプライチェーンを狙ったサイバー攻撃の増加

現代の製造業は、自社だけで完結することはなく、部品供給を行うサプライヤー、生産設備のメンテナンスを委託するベンダー、製品を輸送する物流業者など、数多くの取引先との連携によって成り立っています。この複雑に絡み合った供給網(サプライチェーン)全体の弱点を狙うサイバー攻撃が、近年深刻な問題となっています。

攻撃者は、セキュリティ対策が強固な大企業を直接狙うのではなく、比較的対策が手薄になりがちな中小の取引先企業をまず攻撃し、そこを踏み台として本来の標的である大企業のネットワークに侵入しようとします。例えば、生産設備のメンテナンス会社がマルウェアに感染し、その会社の技術者がメンテナンスのために持ち込んだPCを介して、工場のOTネットワークにマルウェアが侵入するといったシナリオが考えられます。

このようなサプライチェーン攻撃の脅威は、自社のセキュリティ対策を完璧に行うだけでは防ぎきれないことを示唆しています。取引先を含めたサプライチェーン全体でのセキュリティレベルの向上が求められており、自社のOTセキュリティを確保するためには、取引先のセキュリティ状況の確認や、連携時のルール策定といった、より広範な取り組みが必要となっているのです。

これらの理由から、OTセキュリティはもはや一部の専門家の問題ではなく、企業の事業継続を左右する経営上の重要課題として認識されるようになっています。

OTセキュリティとITセキュリティの主な違い

OTセキュリティとITセキュリティは、どちらも「サイバー攻撃からシステムを守る」という目的は共通していますが、その思想や優先順位、対象とする技術は大きく異なります。この違いを理解しないまま、ITの常識をOT環境にそのまま持ち込もうとすると、かえって生産活動に悪影響を及ぼすことさえあります。ここでは、両者の本質的な違いを5つの観点から比較し、なぜOTには専門のアプローチが必要なのかを明らかにします。

まず、全体像を把握するために、ITセキュリティとOTセキュリティの主な違いを以下の表にまとめます。

| 項目 | ITセキュリティ | OTセキュリティ |

|---|---|---|

| 守るべき対象 | 情報資産(データ) | 物理的な設備や生産ライン、社会インフラ |

| 最も優先されること | 機密性 (Confidentiality) | 可用性 (Availability) と 安全性 (Safety) |

| 導入されているOSや機器 | 汎用的なOS(Windows, Linuxなど)、最新の機器 | 独自のOS、長期利用されるレガシー機器 |

| ネットワーク環境 | オープンなインターネット環境 | クローズドな独自のネットワーク(従来は) |

| 通信プロトコル | TCP/IPなど標準プロトコル | Modbus, PROFINETなど産業用独自プロトコル |

この表を基に、それぞれの違いを詳しく見ていきましょう。

守るべき対象

IT:情報資産(データ)

ITセキュリティが守るべき最も重要な対象は「情報資産」、すなわちデータです。顧客情報、財務データ、技術情報、知的財産といった、企業の競争力や信頼性の源泉となる情報が、外部に漏洩したり、改ざんされたり、破壊されたりしないように保護することが至上命題となります。例えば、ECサイトで顧客のクレジットカード情報が漏洩すれば、企業は甚大な信用の失墜と金銭的な損害を被ります。したがって、ITセキュリティはデータの保護を第一に考えて設計されています。

OT:物理的な設備や生産ライン

一方、OTセキュリティが守るべき対象は、データそのものよりも、そのデータによって制御されている「物理的な世界」です。工場のロボットアーム、化学プラントのバルブ、発電所のタービン、鉄道の信号システムなどがその代表例です。OT環境におけるサイバー攻撃の最も深刻な結末は、データ漏洩ではなく、物理的な設備の破壊、生産ラインの停止、そして人命に関わる重大な事故です。制御システムのプログラムが不正に書き換えられ、製品の品質が劣化したり、設備が暴走して従業員を危険に晒したりする事態を防ぐことが、OTセキュリティの最大の目的となります。

最も優先されること

守るべき対象の違いは、セキュリティ対策における優先順位の違いに直結します。情報セキュリティの分野では、CIA(機密性・完全性・可用性)の3要素のバランスが重要とされますが、ITとOTではその優先順位が逆転します。

IT:機密性(Confidentiality)

ITセキュリティでは、CIAの中でも特に機密性(Confidentiality)が最優先される傾向にあります。許可されたユーザーだけが情報にアクセスできるようにし、不正な情報漏洩を防ぐことが何よりも重要視されます。そのため、厳格なアクセス制御やデータの暗号化といった対策が中心となります。システムに少しでも異常が検知されれば、情報漏洩を防ぐために、一時的にサービスを停止するという判断も厭いません。

OT:可用性(Availability)と安全性(Safety)

OTセキュリティでは、優先順位が大きく異なります。最も重視されるのは可用性(Availability)と安全性(Safety)です。可用性とは「システムを止めないこと」、安全性とは「人や設備、環境に危害を加えないこと」を意味します。24時間365日稼働し続ける工場や社会インフラでは、システムの一時的な停止が許容されないケースがほとんどです。セキュリティパッチを適用するために生産ラインを数時間止めるといった判断は、IT環境のように簡単には下せません。

そのため、OT環境では「システムを稼働させ続けたまま、いかにして脅威を検知し、影響を封じ込めるか」というアプローチが求められます。CIAの優先順位は、1. 可用性 (A) & 安全性 (S)、2. 完全性 (I)、3. 機密性 (C) となり、ITとは真逆の考え方となるのです。

導入されているOSや機器

IT:汎用的なOSや最新の機器

IT環境では、WindowsやLinuxといった汎用的なOSが広く使われており、PCやサーバーは数年単位で新しいものにリプレースされるのが一般的です。これにより、最新のセキュリティ機能の恩恵を受けやすく、メーカーから提供されるセキュリティパッチも迅速に適用できます。技術の標準化が進んでいるため、セキュリティ製品も多種多様なものが存在し、導入しやすい環境が整っています。

OT:独自OSや長期利用されるレガシー機器

対照的に、OT環境の機器は非常に長期間にわたって使用されることが特徴です。PLCやDCSといった制御システムは、15年、20年と稼働し続けることも珍しくありません。これらの機器には、メーカー独自のOSや、すでにサポートが終了したWindows XP, Windows 7といったレガシーOSが今なお現役で使われているケースが多く存在します。

このような環境では、メーカーからのセキュリティパッチが提供されなかったり、パッチを適用するとシステムの安定稼働に影響が出るリスクがあったりするため、脆弱性が放置されがちになります。また、機器が古いために最新のセキュリティソフトをインストールできないことも多く、IT環境と同じような対策を講じることは極めて困難です。

ネットワーク環境

IT:オープンなインターネット環境

ITネットワークは、メールの送受信、Webサイトの閲覧、クラウドサービスの利用など、外部のインターネットとの接続が前提となっています。そのため、ファイアウォールやIDS/IPS(侵入検知・防御システム)といった境界防御の仕組みが発達し、外部からの攻撃を防ぐことに主眼が置かれています。

OT:クローズドな独自のネットワーク

一方、OTネットワークは、前述の通り、もともとは外部から隔離されたクローズドな(閉鎖的な)環境で運用されてきました。しかし、DXの進展によりITネットワークとの接続点が増え、この「壁」が崩れつつあります。閉鎖網であることを前提に設計されてきたため、内部の通信に対する監視や制御の仕組みが脆弱な場合が多く、一度内部に侵入されると、攻撃が水平展開(ラテラルムーブメント)しやすいという弱点を抱えています。

通信プロトコル

IT:TCP/IPなど標準プロトコル

ITの世界では、TCP/IPが事実上の標準プロトコルとして広く利用されています。これにより、異なるメーカーの機器同士でも容易に通信ができ、ネットワークの監視や分析を行うツールも豊富に存在します。通信内容は暗号化されることが一般的です。

OT:Modbusなど産業用独自プロトコル

OTの世界では、機器メーカーや業界ごとに多種多様な産業用プロトコルが使用されています。Modbus, PROFINET, EtherNet/IP, FL-netなどがその例です。これらのプロトコルは、リアルタイム性や信頼性を重視して設計されており、ITの標準プロトコルとは特性が異なります。多くの場合、通信内容が暗号化されておらず、認証の仕組みも持たないため、通信を傍受されたり、不正な制御コマンドを送信されたりするリスクがあります。また、これらの独自プロトコルを理解できるセキュリティ製品は限られており、通信内容の監視自体が困難な場合があります。

これらの違いを正しく認識することが、効果的なOTセキュリティ対策を立案・実行するための第一歩となります。

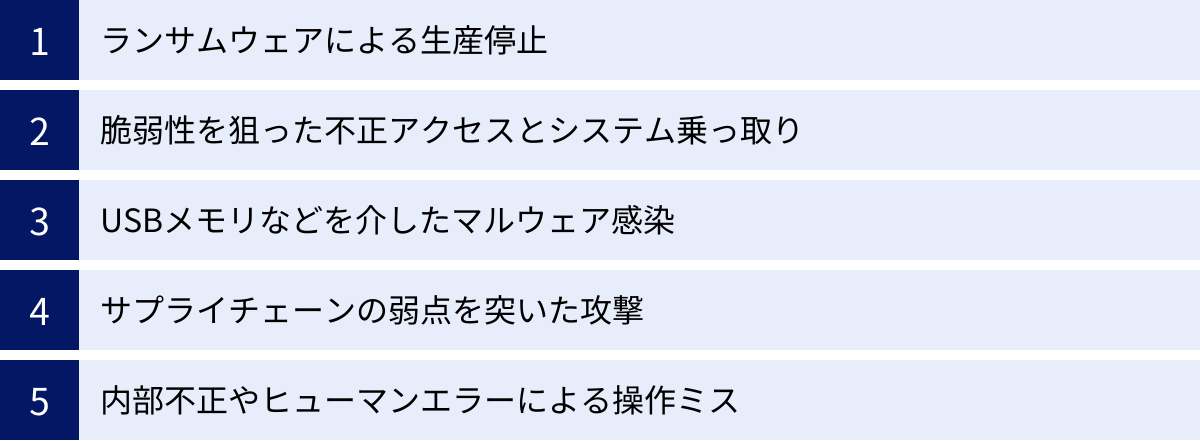

OT環境に潜む主なセキュリティリスクと脅威

ITとOTの融合が進み、これまで安全とされてきたOT環境が外部の脅威に晒されるようになった今、具体的にどのようなリスクが存在するのでしょうか。ここでは、OT環境を標的とする代表的なサイバー攻撃の手法と、それが引き起こす深刻な事態について解説します。これらの脅威を理解することは、自社が何を重点的に守るべきかを考える上で不可欠です。

ランサムウェアによる生産停止

ランサムウェアは、感染したコンピュータのファイルを暗号化し、その復号と引き換えに身代金(ランサム)を要求する悪質なマルウェアです。IT環境で猛威を振るっているこの脅威が、OT環境に侵入した場合、その被害はデータ損失に留まりません。

OT環境では、生産計画システム、製造実行システム(MES)、制御システムの操作端末(HMI)など、様々なWindowsベースのコンピュータが稼働しています。これらのコンピュータがランサムウェアに感染し、ファイルが暗号化されてしまうと、生産計画の参照や製造指示ができなくなり、結果的に生産ライン全体の停止に追い込まれる可能性があります。

海外では、大手自動車メーカーや食品メーカーの工場がランサムウェア攻撃を受け、数日間にわたってグローバル規模で操業停止に陥った事例が実際に報告されています。生産が停止すれば、直接的な売上損失はもちろんのこと、納期遅延による顧客からの信用失墜、サプライチェーン全体への影響など、計り知れないダメージが発生します。近年では、データを暗号化するだけでなく、窃取した情報を公開すると脅迫する「二重恐喝」型の手口も増えており、OT環境においても機密情報漏洩のリスクは無視できません。OT環境におけるランサムウェア被害は、事業継続そのものを脅かす極めて深刻なリスクです。

脆弱性を狙った不正アクセスとシステム乗っ取り

OT環境で使用されている機器やソフトウェアには、多くの脆弱性(セキュリティ上の欠陥)が潜んでいます。特に、前述の通り、サポートが終了したレガシーOSや、長期間パッチが適用されていない制御システム用ソフトウェアは、既知の脆弱性が放置されたままになっているケースが少なくありません。

攻撃者は、これらの脆弱性を悪用して、外部からOTネットワークに不正にアクセスします。一度侵入に成功すると、制御システムの操作権限を奪い、システムを乗っ取ろうとします。システムが乗っ取られた場合、以下のような極めて危険な事態が想定されます。

- 不正なコマンド送信: PLCやDCSに対して不正な制御コマンドを送り、生産設備を意図的に誤作動させたり、緊急停止させたりする。

- パラメータの不正改ざん: 製品の品質や安全性を担保する重要なパラメータ(例:化学プラントの温度や圧力、食品の配合比率など)を気づかれないように少しずつ改ざんし、大量の不良品を生産させたり、危険な状態を引き起こしたりする。

- 監視システムの偽装: 監視カメラの映像やセンサーの表示を偽装し、現場の異常事態をオペレーターに気づかせないようにする。

これらの攻撃は、単なる生産停止に留まらず、設備の物理的な破壊、大規模な環境汚染、そして従業員の生命を脅かす大事故に直結する可能性があります。

USBメモリなどを介したマルウェア感染

OT環境はインターネットから隔離されているという「エアギャップ神話」を信じ、油断しているケースは依然として多く見られます。しかし、OT環境へのマルウェア感染経路として最も古典的かつ依然として多いのが、USBメモリや保守用PCといった物理的なメディアです。

例えば、以下のようなシナリオが考えられます。

- 生産設備のメンテナンスを担当する外部ベンダーの技術者が、社内で使用しているPCがマルウェアに感染していることに気づかない。

- そのPCで、メンテナンス用のプログラムを入れたUSBメモリを使用する。この時点でUSBメモリもマルウェアに感染する。

- 技術者がそのUSBメモリを、隔離されているはずの工場のOTネットワーク内の制御用PCに接続する。

- USBメモリを介してマルウェアが制御用PCに感染し、そこからネットワーク内の他の機器へと感染を広げていく。

このような経路は、ファイアウォールなどの境界防御では防ぐことができません。保守・メンテナンス作業における物理メディアの持ち込み・持ち出しに関する厳格なルール策定と、その遵守を徹底することが不可欠です。「閉じられたネットワークだから安全」という思い込みは、最も危険な脆弱性の一つと言えるでしょう。

サプライチェーンの弱点を突いた攻撃

自社のセキュリティ対策を強化しても、取引先が攻撃の踏み台にされてしまっては意味がありません。近年、セキュリティ対策が比較的脆弱な子会社や取引先を狙い、そこを経由して本命のターゲット企業に侵入する「サプライチェーン攻撃」が急増しています。

OT環境においては、生産設備の構築や保守を外部のシステムインテグレーターやベンダーに委託している場合がほとんどです。これらの取引先は、リモートメンテナンスのためにVPNなどを通じて工場のOTネットワークにアクセスすることがあります。もし、この取引先の社内ネットワークが攻撃者に乗っ取られていた場合、その正規のVPN接続を悪用して、攻撃者がOTネットワークに直接侵入できてしまいます。

また、納入される設備やソフトウェア自体に、開発段階でマルウェアが仕込まれている可能性もゼロではありません。自社だけでなく、自社のOT環境に接続する可能性があるすべての取引先を含めた、サプライチェーン全体でのセキュリティレベルの底上げが、現代のOTセキュリティにおける重要な課題となっています。

内部不正やヒューマンエラーによる操作ミス

脅威は外部からだけもたらされるわけではありません。従業員や関係者による内部不正や、意図しないヒューマンエラーも、OT環境における重大なリスク要因です。

- 内部不正: 退職者や不満を持つ従業員が、自身の持つ権限を悪用して、意図的に生産システムを妨害したり、機密情報を持ち出したりするケースです。特に、OTシステムの管理者権限を持つ人物による犯行は、被害が甚大になる可能性があります。

- ヒューマンエラー: 悪意はなくとも、操作ミスや設定ミスによってシステムに深刻な影響を与えてしまうことがあります。例えば、誤ったパラメータを入力してしまったり、良かれと思って実行したソフトウェアのアップデートが、システムの互換性問題を引き起こしてラインを停止させてしまったりするケースです。

これらの内部リスクに対しては、職務に応じてアクセスできる権限を最小限に絞る「最小権限の原則」の徹底や、重要な操作を行う際のダブルチェック体制の構築、操作ログの厳格な監視といった対策が有効です。

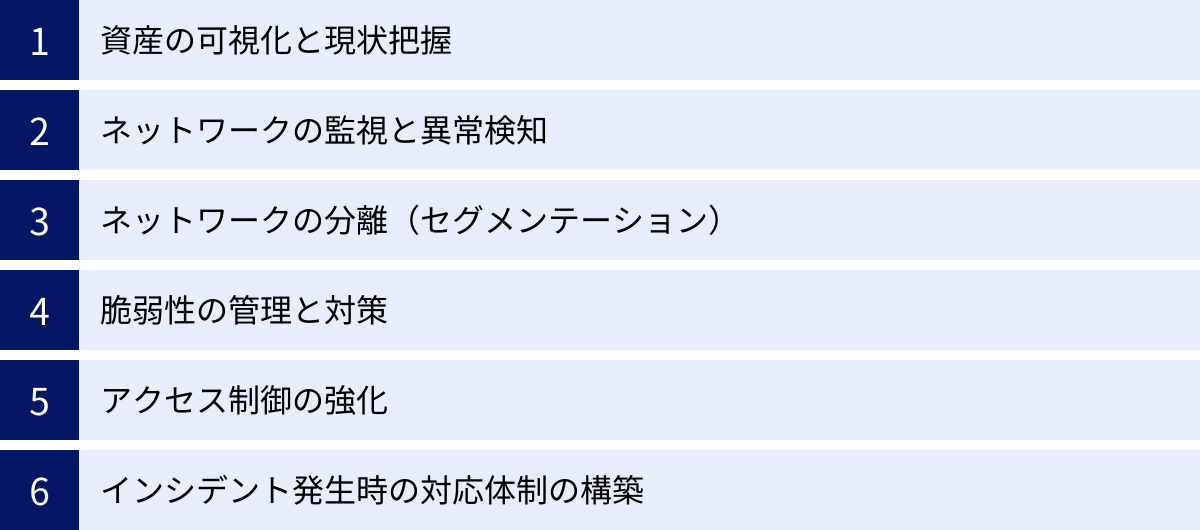

OTセキュリティ対策の基本的な考え方

OT環境特有のリスクや制約を踏まえた上で、効果的なセキュリティ対策を構築するには、どのような考え方で臨めばよいのでしょうか。ITセキュリティの対策を単純に流用するのではなく、OTの特性に合わせた多層的なアプローチが求められます。ここでは、OTセキュリティ対策を推進する上で基本となる6つの考え方を解説します。

資産の可視化と現状把握

対策の第一歩は、守るべき対象を正確に把握することから始まります。「自社のOTネットワークに、どのような機器が、どこに、どれだけ存在し、それらがどのように接続され、どのような通信を行っているのか」。この問いに即答できない状態では、効果的な対策は立てようがありません。

多くの工場では、長年の増設や改修を経て、ネットワーク構成が複雑化し、管理者でさえ全体像を把握できていないケースが少なくありません。まずは、以下の情報を網羅した「資産台帳」を作成し、現状を可視化することが不可欠です。

- 機器情報: PLC、HMI、エンジニアリングワークステーション(EWS)、サーバー、スイッチなど、ネットワークに接続されているすべての機器のリスト。

- 基本情報: 各機器のIPアドレス、MACアドレス、設置場所、役割、管理者。

- ソフトウェア情報: 搭載されているOSのバージョン、ファームウェアのバージョン、インストールされているアプリケーション。

- ネットワーク情報: 物理的な配線図、論理的なネットワーク構成図、VLANのセグメント情報。

- 通信情報: どの機器とどの機器が、どのプロトコル(Modbus, TCP/IPなど)を使って通信しているか。

これらの情報を手作業で収集するのは膨大な工数がかかるため、OTネットワークの通信を監視し、接続されている資産を自動的に洗い出す専門のツールを活用するのが効率的です。何を守るべきかが明確になって初めて、リスクを評価し、適切な対策を講じることが可能になります。

ネットワークの監視と異常検知

資産が可視化できたら、次はそのネットワーク上の「普段の振る舞い」を監視し、「いつもと違う」異常な通信を迅速に検知する仕組みを構築します。OTネットワークの通信は、ITネットワークに比べて定型的であることが多いという特徴があります。つまり、「どの機器が、どの機器と、決まったプロトコルで、決まった時間に通信する」というパターンが比較的安定しています。

この特性を活かし、「ホワイトリスト方式」による監視が非常に有効です。これは、あらかじめ「正常な通信」のパターンをすべて登録しておき、それ以外の通信が発生した場合にアラートを発する仕組みです。これにより、未知のマルウェアによる不審な通信や、許可されていない機器からのアクセスなどを早期に捉えることができます。

この監視を実現するためには、ModbusやPROFINETといったOT固有のプロトコルを深く理解(DPI: Deep Packet Inspection)できる監視ソリューションが必要です。IT用の監視ツールでは、これらのプロトコルの詳細な内容までは解析できず、「誰が誰にどんな指示を送ったか」といった制御レベルでの異常検知は困難です。OT環境に特化した監視ツールを導入し、ネットワークを流れる通信を常時モニタリングすることが、インシデントの早期発見・早期対応に繋がります。

ネットワークの分離(セグメンテーション)

すべての機器を一つの大きなネットワークに接続する「フラットなネットワーク」は、一度マルウェアが侵入すると、あっという間に全体に感染が広がってしまうリスクを抱えています。このリスクを低減するために、ネットワークを機能や重要度に応じて小さなセグメント(区域)に分割し、セグメント間の通信を厳格に制御する「ネットワーク分離(セグメンテーション)」が極めて重要です。

これは、城の防御に例えることができます。一つの高い城壁だけで守るのではなく、城内を本丸、二の丸、三の丸といった区画に分け、それぞれに堀や門を設けることで、たとえ外壁が突破されても、敵が本丸に到達するのを遅らせ、防ぎやすくする考え方です。

OT環境では、一般的に「パデューモデル」と呼ばれる階層モデルに基づいてセグメンテーションを行います。

- レベル4/5 (IT領域): 企業の基幹システムやインターネット接続点

- レベル3.5 (DMZ): IT領域とOT領域の中間に位置する非武装地帯。両領域間の通信を中継・監視するサーバーを配置。

- レベル3 (製造オペレーション領域): 生産管理システム(MES)など

- レベル2 (制御領域): 各ラインのHMIやSCADAサーバー

- レベル1/0 (現場領域): PLC、センサー、アクチュエーター

これらの階層間や、同じ階層内の異なる生産ライン間などにファイアウォールを設置し、許可された必要最低限の通信のみを通すように設定します。これにより、万が一IT領域からマルウェアが侵入しても、その影響をDMZや特定の製造ラインのセグメント内に封じ込め、工場全体の停止といった最悪の事態を防ぐことができます。多層防御の考え方に基づいた適切なセグメンテーションは、OTセキュリティの要と言えます。

脆弱性の管理と対策

前述の通り、OT環境にはサポート切れのOSやパッチ未適用のソフトウェアといった脆弱性が数多く存在します。しかし、「可用性」を最優先するOT環境では、ITのように気軽にパッチを適用することはできません。パッチ適用によるシステムの動作不良を懸念し、検証に多大な時間とコストがかかるためです。

そこで、OT環境では直接的なパッチ適用だけに頼らない、多角的な脆弱性対策が求められます。

- 仮想パッチ(脆弱性シールド): ネットワーク経路上にIPS(侵入防御システム)のような機器を設置し、脆弱性を狙った攻撃通信を検知・ブロックする手法です。機器自体にパッチを適用することなく、擬似的に脆弱性を塞ぐことができます。生産を止めることなく対策を施せるため、OT環境と非常に相性の良い技術です。

- リスクベースのアプローチ: すべての脆弱性に闇雲に対応するのではなく、資産の重要度や攻撃の実現可能性などを評価し、リスクが特に高い脆弱性から優先的に対策を講じます。

- 補完的な対策の強化: パッチが適用できない機器については、その周辺のネットワーク監視を強化したり、アクセス制御をより厳格にしたりすることで、脆弱性を悪用されるリスクを低減します。

脆弱性をゼロにすることは現実的ではありません。脆弱性が存在することを前提とし、それが悪用されないための多層的な防御策を講じることが、OTにおける脆弱性管理の現実的なアプローチです。

アクセス制御の強化

「誰が」「いつ」「何に」「どのように」アクセスできるのかを厳格に管理することは、内部不正やヒューマンエラー、そして侵入した攻撃者による被害拡大を防ぐ上で不可欠です。

- 最小権限の原則: ユーザーやアカウントには、その業務を遂行するために必要最低限の権限のみを付与します。オペレーターは監視のみ、エンジニアは特定機器のプログラム変更のみ、といった具合に役割分担を明確にします。

- 特権ID管理: システム全体に絶大な権限を持つ管理者アカウント(特権ID)は、厳格な管理下に置きます。使用を申請・承認制にし、パスワードを定期的に変更し、すべての操作ログを記録・監視する仕組みが必要です。

- 多要素認証(MFA): IDとパスワードだけでなく、スマートカードや生体認証などを組み合わせることで、不正ログインのリスクを大幅に低減します。特に、リモートメンテナンスなどで外部からOTネットワークにアクセスする際には必須の対策です。

- 物理的アクセス制御: サーバールームや制御盤への入退室管理を徹底し、許可された担当者以外が物理的に機器に触れられないようにすることも重要です。

インシデント発生時の対応体制の構築

どれだけ万全な対策を講じても、セキュリティインシデントの発生を100%防ぐことは不可能です。そのため、インシデントが発生してしまった場合に、被害を最小限に抑え、迅速に復旧するための「対応体制」をあらかじめ構築しておくことが極めて重要です。

具体的には、OT版のCSIRT (Computer Security Incident Response Team) を組織し、以下のような点を明確にしておきます。

- 指揮命令系統: インシデント発生時に誰が指揮を執り、誰に報告し、誰がどのような意思決定を行うのか。

- 連絡体制: セキュリティ担当、工場現場の担当者、経営層、必要に応じて外部の専門家や関係省庁へのエスカレーションルートを定めておきます。

- 対応手順(プレイブック): ランサムウェア感染時、不正アクセス検知時など、インシデントの種類に応じた具体的な初動対応、影響範囲の特定、封じ込め、復旧、原因調査(フォレンジック)の手順を文書化しておきます。

- 定期的な訓練: 定めた体制や手順が実効性を持つかを確認するため、サイバー攻撃を模擬した実践的な訓練を定期的に実施します。

インシデントは必ず起こるものと想定し、「備えあれば憂いなし」の精神で事前の準備を徹底することが、事業継続性を確保する上で最後の砦となります。

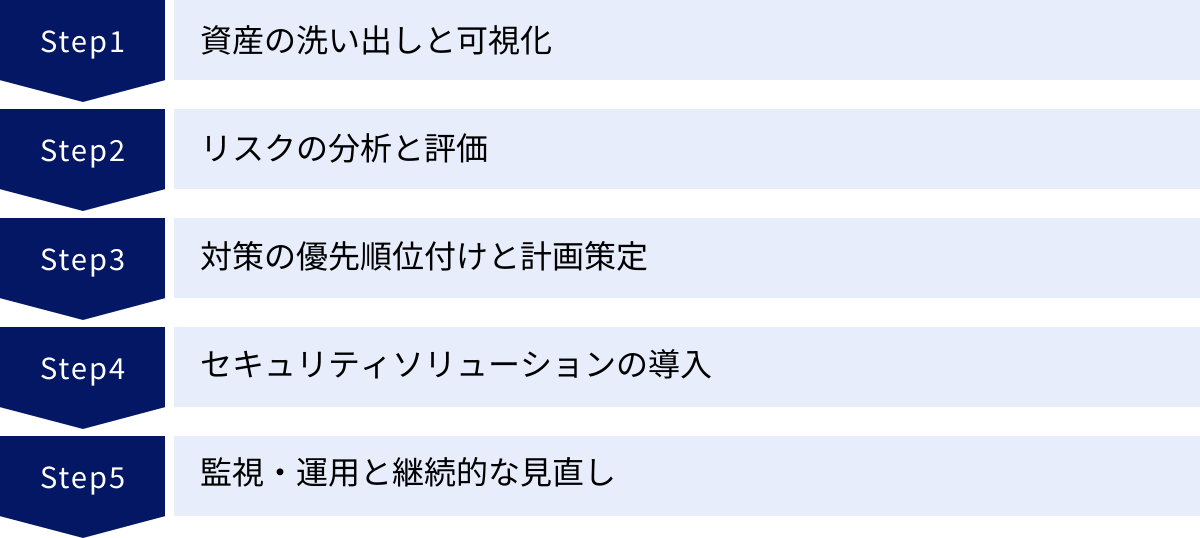

OTセキュリティ対策を導入する5つのステップ

OTセキュリティの重要性や基本的な考え方を理解した上で、次はいよいよ実践です。しかし、どこから手をつければよいのか分からない、という方も多いでしょう。OTセキュリティ対策は、一度にすべてを完璧に行おうとするのではなく、段階的かつ計画的に進めることが成功の鍵です。ここでは、対策を導入するための現実的な5つのステップを解説します。

① 資産の洗い出しと可視化

すべての始まりは、「敵」を知る前に「己」を知ることからです。 つまり、自社のOT環境にどのような資産が存在し、どのような状態にあるのかを正確に把握することが最初のステップです。この「可視化」なくして、リスクの特定も対策の立案もできません。

【具体的なアクション】

- プロジェクトチームの発足: セキュリティ部門だけでなく、製造部門、設備管理部門、情報システム部門など、関係各署のメンバーを集めた横断的なプロジェクトチームを立ち上げます。OTセキュリティはIT部門だけでは完結しません。

- 既存資料の収集: ネットワーク構成図、設備管理台帳、保守契約書など、現状を把握するための手がかりとなる資料を可能な限り集めます。

- 現場ヒアリングとウォークスルー: 図面や資料だけでは分からない実態を把握するため、工場の現場担当者にヒアリングを行ったり、実際に現場を歩いて設備を確認したりします。長年使われているうちに、誰も把握していない「野良スイッチ」や「野良PC」が見つかることもあります。

- 資産検出ツールの活用: 手作業での洗い出しには限界があります。OTネットワークの通信を安全に監視(パッシブモニタリング)し、接続されている機器の種類、OS、ファームウェアバージョン、通信相手などを自動でリストアップしてくれる専門ツールを導入することを強く推奨します。これにより、網羅的かつ正確な資産台帳を効率的に作成できます。

- 資産台帳とネットワーク構成図の作成: 収集した情報を整理し、「誰が見ても分かる」最新の資産台帳とネットワーク構成図を作成します。これらが、今後のすべての活動の基礎となります。

【このステップのゴール】

- OTネットワークに接続された全資産のリストが完成していること。

- 最新のネットワーク構成図が作成されていること。

- 各資産の責任者・管理者が明確になっていること。

② リスクの分析と評価

資産の全体像が見えたら、次はそれらの資産にどのようなリスクが潜んでいるのかを分析し、その深刻度を評価するステップに移ります。すべてのリスクに一度に対応することは不可能なため、どこに重大な危険が潜んでいるのかを客観的に評価し、優先順位を付けるための根拠を明確にします。

【具体的なアクション】

- 脅威の洗い出し: ステップ①で可視化した資産一つひとつに対して、どのような脅威(例:ランサムウェア感染、脆弱性を悪用した不正アクセス、不正な遠隔操作など)が考えられるかを洗い出します。業界の事故事例や、後述するガイドラインなどを参考にすると良いでしょう。

- 脆弱性の特定: 資産台帳にあるOSやソフトウェアのバージョン情報を基に、既知の脆弱性が存在しないかを確認します。脆弱性診断ツールや、脆弱性情報データベース(JVNなど)を活用します。

- 影響度と発生可能性の評価: 洗い出したリスクシナリオごとに、「それが実際に発生した場合の事業への影響度(生産停止期間、金銭的損害、人命への危険など)」と、「そのシナリオが発生する可能性(脆弱性の有無、攻撃の容易さなど)」を、例えば「高・中・低」の3段階で評価します。

- リスクマッピング: 評価結果を「影響度」を縦軸、「発生可能性」を横軸にとったマトリクス図にプロットします。これにより、「影響度が大きく、発生可能性も高い」最も優先して対策すべきリスクが視覚的に明らかになります。

【このステップのゴール】

- 自社のOT環境に特有のリスクシナリオが洗い出されていること。

- 各リスクの深刻度が客観的に評価され、優先順位が付けられていること。

③ 対策の優先順位付けと計画策定

リスク評価の結果に基づき、具体的な対策の計画を立てていきます。予算や人員は有限です。費用対効果を最大化するために、どのリスクから、どのような対策を、いつまでに実施するのか、というロードマップを描きます。

【具体的なアクション】

- 対策案の検討: 評価の高かったリスクに対して、どのような対策が有効かを検討します。「ネットワークの分離」「仮想パッチの導入」「アクセス制御の強化」など、基本的な考え方で挙げた対策を具体的に落とし込んでいきます。

- 優先順位付け: リスク評価の結果(高リスクなものから)と、対策の実現性(コスト、導入期間、技術的難易度など)を総合的に勘案し、対策の実施順序を決定します。

- ロードマップの策定: 「短期(〜1年)」「中期(1〜3年)」「長期(3年〜)」といった時間軸で、実施する対策を具体的に盛り込んだ実行計画(ロードマップ)を作成します。

- 短期: すぐに着手可能で効果の高い対策(例:資産の可視化ツールの本格導入、IT/OT境界へのファイアウォール設置、USBメモリの利用ルール策定)。

- 中期: 計画的な投資が必要な対策(例:工場全体のネットワークセグメンテーション、特権ID管理システムの導入)。

- 長期: 大規模なシステム更新を伴う対策(例:レガシーシステムの刷新、サプライチェーン全体のセキュリティ強化)。

- 経営層への説明と合意形成: 作成したロードマップを基に、必要な投資額や人員計画を算出し、経営層に説明して承認を得ます。OTセキュリティは事業継続に関わる経営課題であるという視点で、その重要性と投資の必要性を訴えることが重要です。

【このステップのゴール】

- 短期・中期・長期の具体的な対策ロードマップが策定されていること。

- 対策実施に向けた予算と体制について、経営層の合意が得られていること。

④ セキュリティソリューションの導入

策定した計画に基づき、いよいよ具体的なセキュリティソリューション(製品やサービス)の導入に着手します。製品選定にあたっては、自社の環境や要件に本当に合っているかを慎重に見極めることが重要です。

【具体的なアクション】

- 要件定義: 導入するソリューションに求める機能や性能(例:OTプロトコルの可視化能力、既存システムとの連携性、サポート体制など)を明確にします。

- 製品・ベンダー選定: 複数の製品やベンダーを比較検討します。製品の機能だけでなく、そのベンダーがOT環境に関する深い知見や豊富な導入実績を持っているかどうかも重要な選定基準です。

- PoC (Proof of Concept: 概念実証) の実施: 本格導入の前に、実際の工場ネットワークの一部に試験的にソリューションを導入し、その効果や影響を検証するPoCを実施することを強く推奨します。PoCを通じて、既存システムへの影響がないか、期待した通りの機能を発揮するか、現場の運用に乗せられるか、といった点を確認します。

- 本格導入と設定: PoCの結果を基に、本格的な導入作業を進めます。ベンダーと協力しながら、自社の環境に合わせて最適な設定を行います。

【このステップのゴール】

- PoCによって効果が実証されたセキュリティソリューションが、計画通りに導入されていること。

⑤ 監視・運用と継続的な見直し

セキュリティ対策は、ソリューションを導入して終わりではありません。むしろ、導入後の監視・運用こそが最も重要です。脅威は日々進化し、自社の環境も変化していきます。PDCAサイクルを回し、継続的に対策を改善していく体制を構築します。

【具体的なアクション】

- 監視体制の構築: 導入した監視ツールが発するアラートを24時間365日体制で監視し、インシデント発生時に迅速に対応できる体制(自社でのSOC: Security Operation Center構築、または外部のMDR: Managed Detection and Responseサービスの活用など)を整えます。

- インシデント対応訓練: 定期的にサイバー攻撃を模擬した訓練を実施し、インシデント発生時の対応手順(プレイブック)の有効性を確認し、担当者のスキルを向上させます。

- 定期的なレビューと改善: 導入した対策の効果を定期的に評価し、新たな脅威の動向や自社のビジネス環境の変化に合わせて、対策ロードマップを常に見直します。資産の棚卸しも定期的に行い、常に最新の状態を維持します。

- セキュリティ教育: 従業員一人ひとりのセキュリティ意識を高めることも重要です。不審なメールへの注意喚起やUSBメモリの取り扱いルールなど、定期的な教育を実施します。

【このステップのゴール】

- 日々のセキュリティ監視とインシデント対応を行う運用体制が確立されていること。

- PDCAサイクルに基づき、セキュリティ対策を継続的に見直し、改善していく仕組みが定着していること。

OTセキュリティ対策に役立つフレームワーク・ガイドライン

OTセキュリティ対策をゼロから自社だけで考えるのは非常に困難です。幸いにも、世界中の専門家たちの知見が集約された、信頼性の高いフレームワークやガイドラインがいくつか存在します。これらを活用することで、自社の対策が世の中の標準と比べてどのレベルにあるのかを把握し、網羅的かつ体系的なアプローチで対策を進めることができます。ここでは、代表的な3つのフレームワーク・ガイドラインを紹介します。

NIST サイバーセキュリティフレームワーク (CSF)

NIST サイバーセキュリティフレームワーク(CSF)は、アメリカ国立標準技術研究所(NIST)が発行した、組織がサイバーセキュリティリスクを管理するためのベストプラクティス集です。もともとは重要インフラ防護を目的として策定されましたが、その汎用性と分かりやすさから、業界や規模を問わず世界中の多くの組織でデファクトスタンダードとして利用されています。OTセキュリティ対策の第一歩として、まず参照すべきフレームワークと言えるでしょう。

CSFは、サイバーセキュリティ対策の一連のライフサイクルを「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」という5つのコア機能に分類しています。

- 特定 (Identify): 組織のサイバーセキュリティリスクを管理するために、システム、資産、データ、能力を理解する活動。まさに、本記事で解説した「資産の可視化」や「リスク分析」がこれに該当します。

- 防御 (Protect): 重要インフラサービスの提供を確実にするため、適切な安全防護策を策定し、導入する活動。「アクセス制御の強化」や「ネットワークの分離」などが含まれます。

- 検知 (Detect): サイバーセキュリティイベントの発生を迅速に発見するための活動。「ネットワークの監視と異常検知」がこの機能の中心です。

- 対応 (Respond): 検知されたサイバーセキュリティインシデントに関して、適切な活動をとるための能力。「インシデント発生時の対応体制の構築」がこれにあたります。

- 復旧 (Recover): サイバーセキュリティインシデントによって損なわれた能力やサービスを、適時回復するための計画を策定し、実行する活動。

CSFを活用することで、自社の対策がこの5つの機能のどこに強みがあり、どこが手薄なのかを客観的に評価できます。 網羅的なチェックリストとして利用し、対策の抜け漏れを防ぐのに非常に役立ちます。

参照:NIST (National Institute of Standards and Technology) Cybersecurity Framework

IEC 62443

IEC 62443は、国際電気標準会議(IEC)が策定した、産業用オートメーションおよび制御システム(IACS: Industrial Automation and Control Systems)に特化した国際標準です。NIST CSFが汎用的なフレームワークであるのに対し、IEC 62443は工場やプラントといったOT環境に、よりフォーカスした内容となっています。

この規格の大きな特徴は、「ゾーン(Zone)」と「コンジット(Conduit)」という概念を用いて、ネットワークを適切に分割(セグメンテーション)し、防御することを基本としている点です。また、要求するセキュリティレベルを4段階(SL1〜SL4)で定義しており、システムの重要度に応じて目標とすべきセキュリティレベルを設定できる点も実践的です。

IEC 62443は、以下の4つのパートから構成される広範な規格群です。

- 62443-1: 全般: 用語、概念、モデルなどを定義。

- 62443-2: ポリシーと手順: 資産所有者(工場など)が構築すべきセキュリティプログラムに関する要求事項。

- 62443-3: システム: システムインテグレーターが構築するシステム全体に対する技術的なセキュリティ要求事項。

- 62443-4: コンポーネント: 制御機器メーカーが開発する製品(PLC、センサーなど)に求められるセキュリティ要求事項。

このように、工場のオーナーから、システムを構築するインテグレーター、機器を製造するメーカーまで、サプライチェーンに関わるすべてのプレイヤーが参照すべき基準が示されています。自社のシステムがIEC 62443に準拠しているかを確認したり、新たに導入する機器やシステムを選定する際の基準として活用したりすることで、より堅牢なOTセキュリティを実現できます。

参照:IEC (International Electrotechnical Commission)

経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」

日本の製造業に携わる方にとって、まず目を通すべきなのが、経済産業省が発行している「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」です。このガイドラインは、前述のNIST CSFやIEC 62443といった国際的な標準を参考にしつつ、日本の製造現場の実情に合わせて、より具体的で分かりやすい言葉で解説されているのが大きな特徴です。

このガイドラインは、主に3つのパートで構成されています。

- Part1: 経営者向け: なぜOTセキュリティが重要なのか、経営者が何をすべきかを解説。セキュリティを「コスト」ではなく「投資」と捉える必要性を説いています。

- Part2: 工場管理者・システム管理者向け: セキュリティ対策を実践するための具体的なフレームワークや手順を提示。6つの対策項目(①認識と分析、②防御、③検知、④復旧・対応、⑤管理・体制、⑥サプライチェーン)に沿って、具体的な対策例が豊富に示されています。

- Part3: 制御機器・システム開発者向け: セキュアな製品開発(セキュアバイデザイン)の考え方について解説。

特にPart2は、これから対策を始めようとする現場の担当者にとって、非常に実践的な手引書となります。 チェックリスト形式で自社の取り組み状況を自己評価できるシートも付属しており、何から手をつければよいか分からない場合の道しるべとして大変有用です。国際標準と合わせてこのガイドラインを参照することで、より日本の実態に即した効果的な対策を進めることができるでしょう。

参照:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン Ver 1.0」

これらのフレームワークやガイドラインは、OTセキュリティという複雑な課題に取り組む上での強力な武器となります。自社の状況に合わせてこれらを適切に組み合わせ、活用していくことが成功への近道です。

OTセキュリティ対策を相談できるおすすめの会社5選

OTセキュリティ対策は専門性が高く、自社だけですべてを推進するのは困難な場合が少なくありません。資産の可視化からリスク分析、ソリューションの導入、そして24時間の監視・運用まで、信頼できる専門家の支援を得ることは、対策を成功させるための有効な選択肢です。ここでは、OTセキュリティの分野で豊富な実績と知見を持つ、おすすめの会社を5社紹介します。

(注:各社のサービス内容は変更される可能性があるため、詳細は必ず公式サイトでご確認ください。)

| 会社名 | 特徴 |

|---|---|

| トレンドマイクロ株式会社 | ITセキュリティの知見をOT領域に応用。ネットワーク監視からエンドポイント保護まで網羅的なソリューションを提供。 |

| 日本電気株式会社(NEC) | 社会インフラや工場での豊富な実績。コンサルティングから運用監視まで一貫したトータルサポートが強み。 |

| 株式会社マクニカ | 海外の先進的なOTセキュリティ製品を扱う代理店としての強みと、半導体商社としての深い技術知見を融合。 |

| NRIセキュアテクノロジーズ株式会社 | 高度なセキュリティコンサルティング力。リスクアセスメントや体制構築(CSIRT支援)に定評。 |

| 株式会社日立ソリューションズ | 製造・社会インフラ分野における長年の実績。ITとOTの両面から最適なセキュリティソリューションを提案。 |

① トレンドマイクロ株式会社

IT分野のウイルス対策ソフトで世界的に知られるトレンドマイクロは、その長年培ってきたサイバーセキュリティの知見をOT領域にも応用し、包括的なソリューションを提供しています。特に、同社と台湾のMoxaが共同で設立したOTセキュリティ専門企業「TXOne Networks」の製品群は、業界でも高い評価を得ています。

【主な特徴・強み】

- ネットワーク監視: OTネットワークを流れる通信を可視化し、異常な通信や脆弱性を狙う攻撃を検知・防御するネットワークセンサー「Edge」シリーズ。

- エンドポイント保護: レガシーOSなど、通常のウイルス対策ソフトを導入できない制御端末を守るためのロックダウン型(許可されたアプリケーション以外は実行させない)対策ソフトや、USBメモリのウイルススキャンを行うポータブルデバイスなどを提供。

- ITとOTの統合監視: ITとOTの両環境のセキュリティ情報を一元的に管理・分析するプラットフォームを提供しており、組織全体のセキュリティ状況を俯瞰的に把握できます。

ITセキュリティのリーディングカンパニーとしての実績と、OTに特化した専門部隊の技術力を併せ持っている点が最大の強みです。

参照:トレンドマイクロ株式会社 公式サイト

② 日本電気株式会社(NEC)

NECは、日本の社会インフラシステムや工場の生産管理システムを長年にわたって支えてきた実績があり、OT環境そのものに対する深い理解に基づいたセキュリティサービスを提供しているのが特徴です。コンサルティングからソリューション導入、運用監視まで、ライフサイクル全般をカバーするトータルサポート力に定評があります。

【主な特徴・強み】

- 豊富な実績と知見: 電力、ガス、交通、製造といった様々な重要インフラ分野でのシステム構築・運用経験を活かした、実践的なセキュリティ対策を提案。

- トータルサポート: 現状把握のためのアセスメントサービス、対策計画の策定支援、NEC自身の製品やパートナー製品を組み合わせた最適なソリューションの導入、そしてNECのSOCによる24時間365日の運用監視まで、ワンストップで提供。

- 独自技術: 指紋認証などの生体認証技術をOT環境のアクセス管理に応用するなど、NECならではの技術力を活かしたソリューションも展開しています。

システムインテグレーターとしての上流から下流まで一貫して任せたい、というニーズを持つ企業に適しています。

参照:日本電気株式会社(NEC) 公式サイト

③ 株式会社マクニカ

半導体やネットワーク機器を扱う技術商社であるマクニカは、世界中の最先端のセキュリティ製品を発掘し、国内企業に提供することで独自の地位を築いています。特にOTセキュリティの分野では、イスラエルをはじめとするセキュリティ先進国の優れたソリューションをいち早く日本に紹介しており、多様な選択肢の中から自社に最適な製品を見つけたい場合に頼りになる存在です。

【主な特徴・強み】

- 先進的な製品ポートフォリオ: 特定のメーカーに偏らず、Claroty、Nozomi Networksといった海外で評価の高い複数のOTセキュリティ製品を取り扱っており、顧客の環境や課題に応じて最適な組み合わせを提案できます。

- 高い技術力: 単に製品を販売するだけでなく、半導体レベルの深い知見を持つ技術者が、導入支援や技術サポートを手厚く行います。PoCの支援にも力を入れています。

- 実践的な知見: 自社でサイバー攻撃の検証環境を構築し、最新の攻撃手法や防御策を研究しており、その知見を基にしたコンサルティングやセミナーも提供しています。

最新・最高の技術を組み合わせて対策を講じたい、という技術志向の強い企業におすすめです。

参照:株式会社マクニカ 公式サイト

④ NRIセキュアテクノロジーズ株式会社

野村総合研究所(NRI)グループのセキュリティ専門企業であるNRIセキュアは、高度な専門性を持つコンサルタントによるセキュリティコンサルティングに強みを持ちます。金融機関をはじめとするミッションクリティカルなシステムを数多く手掛けてきた経験から、特にリスクアセスメントやガバナンス体制の構築といった上流工程で高い評価を得ています。

【主な特徴・強み】

- 専門的なアセスメント: IEC 62443などの国際標準に準拠した詳細なリスクアセスメントを実施し、工場の現状のセキュリティレベルを客観的に評価。どこにどのような対策が必要かを具体的に提示します。

- 体制構築支援: OT-CSIRTの構築支援や、インシデント発生時の対応手順(プレイブック)の策定、実践的なサイバー演習の企画・実行など、組織的な対応能力の向上を支援します。

- マネージドサービス: 導入したセキュリティ製品の運用監視を代行するマネージドセキュリティサービスも提供しており、専門人材が不足している企業をサポートします。

まず何から手をつけるべきか、専門家の客観的な視点で自社の課題を整理したい、という企業にとって最適なパートナーです。

参照:NRIセキュアテクノロジーズ株式会社 公式サイト

⑤ 株式会社日立ソリューションズ

日立グループの一員として、長年にわたり製造業や社会インフラ分野の顧客にITソリューションを提供してきた日立ソリューションズは、ITとOTの両方を深く理解している点が大きな強みです。Lumadaをはじめとする日立グループのソリューションと連携し、セキュリティ確保と生産性向上を両立させる提案力に長けています。

【主な特徴・強み】

- ITとOTの融合領域: ITシステムとOTシステムの連携部分のセキュリティ対策に豊富なノウハウを持っています。DXを推進する上で不可欠な、安全なデータ連携基盤の構築などを得意とします。

- トータルな提案力: ネットワークセキュリティ、エンドポイントセキュリティ、ID管理、データ保護といった個別のソリューションを組み合わせ、顧客の課題に応じた最適な全体像を設計・構築します。

- 日立グループの総合力: 日立製作所本体が持つ制御システムや生産設備の知見と連携し、より現場に即した実効性の高いセキュリティ対策を実現できます。

ITとOTを連携させたスマートファクトリー化を安全に進めたい、と考えている企業にとって、心強い味方となるでしょう。

参照:株式会社日立ソリューションズ 公式サイト

まとめ

本記事では、OTセキュリティの基本概念から、ITセキュリティとの本質的な違い、OT環境に潜む具体的な脅威、そして対策の基本的な考え方と実践的な導入ステップまで、幅広く解説してきました。

改めて重要なポイントを振り返ります。

- OTセキュリティの目的は、情報(データ)ではなく、物理世界(工場の安定稼働や社会インフラの安全)を守ることにあります。そのため、「可用性(止めないこと)」と「安全性」が最優先されます。

- DXの進展によりITとOTが融合し、これまで安全だったOT環境がサイバー攻撃の脅威に晒されています。ランサムウェアによる生産停止や制御システムの乗っ取りは、事業継続を揺るがす経営上の重大リスクです。

- 効果的な対策は、①資産の可視化、②リスク分析、③計画策定、④ソリューション導入、⑤継続的な監視・運用というステップで、段階的かつ計画的に進めることが成功の鍵です。

- 対策を進める上では、NIST CSFやIEC 62443といった国際的なフレームワークや、経産省のガイドラインを活用することで、網羅的で体系的なアプローチが可能になります。

OTセキュリティは、もはや他人事ではありません。自社の工場は大丈夫だろうか、社会インフラは安全だろうか、という問いは、すべての企業、そして社会全体にとって喫緊の課題です。

この記事を読み終えた今、ぜひ自社のOT環境に目を向け、まずは「何が、どのように繋がっているのか」という現状把握から始めてみてください。 専門家の支援も視野に入れながら、自社の事業と社会の安全を守るための一歩を着実に踏み出していくことが、今まさに求められています。