現代のビジネス環境において、デジタルデータの活用は企業活動の根幹を成しています。顧客情報、技術情報、財務データといった「情報」は、企業の競争力を支える重要な経営資源です。しかし、その価値が高まる一方で、情報漏えいやサイバー攻撃といった脅威も深刻化しており、ひとたびインシデントが発生すれば、企業は金銭的損失だけでなく、社会的信用の失墜という計り知れないダメージを負う可能性があります。

このようなリスクから企業を守るために不可欠なのが「情報セキュリティ」です。情報セキュリティは、単なるウイルス対策ソフトの導入やパスワード設定といった技術的な側面に留まりません。組織のルール作り、従業員教育、物理的な管理体制までを含む、包括的な取り組みが求められます。

本記事では、情報セキュリティの基本的な考え方から、企業が具体的に取り組むべき重要対策までを網羅的に解説します。情報セキュリティの基礎となる「3つの要素(CIA)」、さらに現代の脅威に対応するための「拡張4要素」を理解し、自社が直面する脅威を正しく認識することで、効果的で実践的なセキュリティ対策を構築するための一助となれば幸いです。

目次

情報セキュリティとは

情報セキュリティとは、企業や組織が保有する「情報資産」を、様々な脅威から守り、その価値を維持するための取り組み全般を指します。ここでいう脅威とは、悪意のある第三者によるサイバー攻撃だけでなく、従業員の不注意による情報漏えい、内部関係者による不正行為、さらには地震や火災といった自然災害まで、情報資産の安全を損なうあらゆる事象が含まれます。

多くの人が「セキュリティ」と聞くと、ハッカーからの攻撃を防ぐコンピュータ上の対策をイメージするかもしれません。しかし、情報セキュリティが対象とする範囲はそれよりもはるかに広く、デジタルデータだけでなく、紙媒体の書類や従業員の知識、企業のブランドイメージといった無形の資産まで保護の対象となります。

つまり、情報セキュリティの目的は、単に情報を守るだけでなく、情報を安全かつ有効に活用できる状態を維持し、それによって事業活動の安定と継続を確保することにあります。そのためには、技術的な対策(ウイルス対策ソフト、ファイアウォールなど)、物理的な対策(サーバルームの施錠、入退室管理など)、そして人的な対策(セキュリティ教育、ルール策定など)を三位一体で進めることが不可欠です-。

情報セキュリティで守るべき「情報資産」

情報セキュリティを考える上で、まず理解すべきなのが「情報資産」という概念です。情報資産とは、企業にとって価値のあるすべての情報とその情報を管理・活用するための仕組みを指します。これらは、企業の競争力や信頼性の源泉であり、失われれば事業に深刻な影響を及ぼす可能性があるものです。

情報資産は、大きく以下のカテゴリーに分類できます。

- 情報・データそのもの

- 機密情報:企業の競争力の源泉となる情報です。新製品の開発情報、製造技術、独自のノウハウ、販売戦略、M&Aに関する情報などが含まれます。これらが競合他社に漏えいすれば、市場での優位性を失う直接的な原因となります。

- 個人情報:顧客の氏名、住所、電話番号、メールアドレス、購買履歴や、従業員の個人情報、マイナンバーなどが該当します。個人情報保護法によって厳格な管理が義務付けられており、漏えいした場合は法的な罰則や高額な損害賠償につながるリスクがあります。

- 財務情報:企業の決算情報や経営計画など、株価や投資家の判断に大きな影響を与える情報です。公開前の情報が漏えいすると、インサイダー取引などの不正行為に利用される恐れがあります。

- ソフトウェア

- 業務用アプリケーション:会計システム、顧客管理システム(CRM)、生産管理システムなど、日々の業務を遂行するために不可欠なソフトウェアです。これらが利用できなくなると、業務が完全に停止してしまう可能性があります。

- OS(オペレーティングシステム):WindowsやmacOS、Linuxなど、コンピュータを動作させるための基本的なソフトウェアです。OSに脆弱性があると、システム全体がサイバー攻撃の標的となる危険性があります。

- 自社開発のプログラム:独自に開発したソフトウェアのソースコードも、重要な情報資産です。

- ハードウェア

- サーバー、PC、スマートフォン:情報資産を保存し、処理するための物理的な機器です。これらの盗難や紛失は、直接的な情報漏えいにつながります。また、故障や災害による破損は、業務の停止を引き起こします。

- ネットワーク機器:ルーターやスイッチなど、社内ネットワークを構成する機器です。これらの機器が停止すれば、社内の通信がすべて途絶えてしまいます。

- 記憶媒体:USBメモリや外付けハードディスクなど、手軽にデータを持ち運べる反面、紛失や盗難のリスクが非常に高い情報資産です。

- 人的資産・無形資産

- 従業員の知識やノウハウ:従業員一人ひとりが持つ専門知識や業務経験も、企業にとって代替の難しい貴重な資産です。

- 社会的信用・ブランドイメージ:長年の企業活動によって築き上げられた顧客や社会からの信頼も、重要な無形資産です。情報漏えいなどのインシデントは、この信用を一瞬で失墜させる可能性があります。

これらの多岐にわたる情報資産を洗い出し、それぞれのリスクと重要度を評価した上で、適切な管理策を講じることが情報セキュリティ対策の第一歩となります。

サイバーセキュリティとの違い

「情報セキュリティ」と「サイバーセキュリティ」は、しばしば混同されて使われますが、厳密にはその意味と範囲が異なります。両者の違いを正しく理解することは、適切なセキュリティ対策を講じる上で非常に重要です。

結論から言うと、サイバーセキュリティは、情報セキュリティの一部と位置づけられます。

- 情報セキュリティ(Information Security)

- 目的:情報資産全般を保護すること。

- 対象範囲:サイバー空間(デジタル)に限らず、物理的空間(アナログ)も含む。紙の書類、人の記憶、オフィスの物理的な安全性など、情報資産が存在するすべての領域を対象とします。

- 脅威の例:サイバー攻撃、内部不正、従業員のミス、書類の盗難、火災や地震などの自然災害。

- サイバーセキュリティ(Cyber Security)

- 目的:サイバー空間における脅威から情報資産を守ること。

- 対象範囲:コンピュータやネットワークで構成されるサイバー空間に限定される。

- 脅威の例:マルウェア感染、不正アクセス、DDoS攻撃、フィッシング詐欺など、インターネットを介した攻撃が主。

| 比較項目 | 情報セキュリティ | サイバーセキュリティ |

|---|---|---|

| 保護対象 | 情報資産全般(デジタル・アナログ問わず) | サイバー空間上の情報資産(主にデジタル) |

| 対象範囲 | サイバー空間、物理的空間、組織、人 | サイバー空間(コンピュータ、ネットワーク) |

| 主な脅威 | サイバー攻撃、内部不正、操作ミス、盗難、災害など | マルウェア、不正アクセス、DDoS攻撃など |

| 関係性 | サイバーセキュリティを内包する、より広範な概念 | 情報セキュリティの一部を構成する要素 |

分かりやすい例で考えてみましょう。

ある企業の設計図を守るケースを想定します。

- サイバーセキュリティの観点では、設計図のデータが保存されているサーバーへの不正アクセスを防いだり、設計図ファイルを暗号化したり、ウイルスに感染させないように対策します。これは、デジタルデータとしての設計図をサイバー攻撃から守る活動です。

- 情報セキュリティの観点では、上記のサイバーセキュリティ対策に加えて、さらに広い範囲を考慮します。例えば、設計図を印刷した紙の管理方法(施錠されたキャビネットに保管する)、設計図を閲覧できる従業員の権限設定、退職者が設計図の情報を持ち出さないための秘密保持契約、さらには火災で設計図が焼失しないように耐火金庫に保管する、といった対策も含まれます。

このように、サイバーセキュリティが「デジタル世界の脅威」に焦点を当てるのに対し、情報セキュリティは「情報資産を取り巻くあらゆる脅威」を対象とします。現代のビジネスはデジタル化が進んでいるため、サイバーセキュリティの重要性は極めて高いですが、それだけでは十分ではありません。従業員の不注意や悪意による内部からの脅威、あるいは物理的な災害など、サイバー空間の外にあるリスクにも目を向けた、包括的な情報セキュリティの視点を持つことが、企業を真に守ることにつながるのです。

情報セキュリティの基本となる3要素(CIA)

情報セキュリティを構築し、維持していく上で、世界的に共通の指針とされているのが「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素です。これらの頭文字を取って「情報セキュリティのCIA」と呼ばれ、あらゆるセキュリティ対策の基礎となる考え方です。

この3つの要素は、どれか一つだけが重要というわけではなく、三つの要素をバランス良く維持・向上させることが理想的な情報セキュリティの状態とされています。情報資産の種類や企業の状況によって、どの要素をより重視するかは異なりますが、常にこの3つの視点から自社のセキュリティレベルを評価することが重要です。

| 要素 | 英語表記 | 概要 | 目的 |

|---|---|---|---|

| 機密性 | Confidentiality | 認可された者だけが情報にアクセスできる状態を保つこと | 情報漏えいの防止 |

| 完全性 | Integrity | 情報が正確かつ最新の状態で、改ざん・破壊されていないことを保証すること | データの信頼性確保 |

| 可用性 | Availability | 認可された者が、必要な時にいつでも情報やシステムを利用できる状態を保つこと | 事業の継続性確保 |

機密性(Confidentiality)

機密性とは、「認可された正規のユーザーだけが、情報にアクセスしたり、内容を閲覧したりできる状態を確保すること」を指します。簡単に言えば、「見てはいけない人に、情報を見せないようにする」ということです。情報セキュリティと聞いて多くの人が最初にイメージするのが、この機密性の確保かもしれません。

機密性が損なわれると、いわゆる「情報漏えい」が発生します。顧客の個人情報が流出すれば、プライバシーの侵害となり、損害賠償や企業の信用失墜につながります。また、開発中の新製品情報や独自の技術情報が競合他社に漏れれば、企業の競争力そのものが失われかねません。

機密性を維持するための具体的な対策例

- アクセス制御:ファイルやフォルダ、システムごとに「誰が」「どこまで」アクセスできるかを設定します。例えば、経理部の社員だけが会計システムにアクセスでき、その中でも特定の役職者しか給与データは閲覧できないように制限する、といった管理を行います。

- データの暗号化:万が一、データが外部に流出してしまっても、内容を読み取られないようにデータを特殊なルールで変換する技術です。PCやスマートフォンのディスク全体を暗号化したり、メールを送信する際にファイルを暗号化したりする手法が一般的です。

- パスワードによる認証:システムやデータにアクセスする際に、本人であることを確認するための基本的な手段です。複雑で推測されにくいパスワードを設定することが求められます。

- 物理的なアクセス制限:重要な情報が保管されているサーバールームや資料室に、ICカードや生体認証などで入退室を管理し、権限のない人物が物理的に立ち入れないようにします。

機密性が脅かされるシナリオの具体例

- 外部の攻撃者がサーバーに不正アクセスし、顧客データベースを盗み出す。

- 従業員が、自分に関係のない人事評価ファイルを閲覧する。

- 機密情報が入ったノートPCをカフェに置き忘れ、第三者に盗まれてしまう。

これらの脅威から情報を守り、許可された範囲でのみ情報が利用される状態を保つことが、機密性の確保です。

完全性(Integrity)

完全性とは、「情報の内容が、破壊、改ざん、消去されることなく、正確かつ最新の状態に保たれていること」を指します。つまり、「情報が正しく、書き換えられていない状態を維持する」ということです。

情報の完全性が損なわれると、その情報を基にした業務や意思決定に重大な支障をきたします。例えば、企業のWebサイトが何者かによって書き換えられ、全く関係のない情報や誹謗中傷が表示されたら、企業の信用は大きく損なわれます。また、オンラインショップの商品の価格データが不正に書き換えられたり、顧客からの注文データが途中で改ざんされたりすれば、直接的な金銭的被害が発生します。

完全性を維持するための具体的な対策例

- 改ざん検知システム:ファイルやWebサイトが変更された場合に、それを検知して管理者に通知するシステムです。

- デジタル署名:文書やメールの送信者が本人であること、そして内容が改ざんされていないことを証明するための技術です。送信者が秘密鍵で署名し、受信者が公開鍵で検証することで完全性を確認できます。

- アクセスログの監視:誰がいつ、どのファイルにアクセスし、どのような操作を行ったかを記録・監視することで、不正な変更を追跡し、抑止します。

- 定期的なバックアップ:万が一データが改ざん・破壊された場合に、正常な状態に復元できるように、定期的にデータのコピーを保存しておきます。

完全性が脅かされるシナリオの具体例

- 企業の公式Webサイトが攻撃者によって改ざんされ、偽の情報が掲載される。

- 経理システムの取引データが内部の不正者によって不正に書き換えられ、横領が行われる。

- コンピュータウイルスに感染し、重要なファイルが破壊・暗号化されてしまう。

このように、情報が常に正確で信頼できる状態であることを保証するのが、完全性の役割です。

可用性(Availability)

可用性とは、「認可された正規のユーザーが、必要とするときに、いつでも情報やシステムにアクセスし、利用できる状態を確保すること」を指します。端的に言えば、「使いたいときに、いつでも使える状態にしておく」ということです。

どれだけ機密性や完全性が高くても、必要なときにシステムが使えなければビジネスは成り立ちません。例えば、ECサイトがサーバーダウンしてしまえば、その間、顧客は商品を購入できず、企業は売上機会を失います。また、社内の業務システムが停止すれば、従業員は仕事を進めることができず、生産性が著しく低下します。

可用性が損なわれる原因は、サイバー攻撃だけではありません。ハードウェアの故障、ソフトウェアのバグ、大規模なアクセス集中、そして地震や停電といった災害など、多岐にわたります。

可用性を維持するための具体的な対策例

- システムの冗長化:サーバーやネットワーク機器などを複数台用意しておく構成です。一台が故障しても、もう一台が処理を引き継ぐことで、システムの停止を防ぎます。

- バックアップと復旧計画:定期的なデータバックアップはもちろんのこと、災害や障害が発生した際に、どのくらいの時間でシステムを復旧させるかという目標(目標復旧時間:RTO)を定め、そのための手順を文書化し、訓練しておくことが重要です。

- DoS/DDoS攻撃対策:特定のサーバーに大量のデータを送りつけて機能を停止させるDoS(Denial of Service)攻撃やDDoS(Distributed Denial of Service)攻撃からシステムを守るための専用サービスや機器を導入します。

- 無停電電源装置(UPS)や自家発電設備:停電が発生しても、一定時間システムに電力を供給し続け、安全にシャットダウンしたり、業務を継続したりするための設備です。

可用性が脅かされるシナリオの具体例

- Webサーバーにアクセスが集中し、サービスが応答しなくなる。

- ランサムウェアに感染し、ファイルがすべて暗号化されてしまい、業務が停止する。

- 地震によってデータセンターが被災し、サーバーが物理的に破壊される。

このように、事業継続性の観点から、システムやサービスを安定的に稼働させ続けることが、可用性の確保に他なりません。これらCIAの3要素は、情報セキュリティの根幹をなす非常に重要な考え方です。

CIAに加わる情報セキュリティの4要素

情報セキュリティの基本はCIA(機密性・完全性・可用性)ですが、IT技術の進化やビジネス環境の変化に伴い、サイバー攻撃の手口もより巧妙かつ複雑化しています。このような現代の脅威に対応するため、CIAの3要素だけでは不十分であるという認識が広まり、新たに4つの要素が重要視されるようになりました。

それが「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(Non-repudiation)」「信頼性(Reliability)」です。これらを加えた7つの要素を考慮することで、より堅牢で信頼性の高い情報セキュリティ体制を構築できます。

| 要素 | 英語表記 | 概要 | 目的・重要性 |

|---|---|---|---|

| 真正性 | Authenticity | 情報の作成者や利用者が「本物」であることを保証すること | なりすましや偽情報の防止 |

| 責任追跡性 | Accountability | ある操作を「誰が」行ったかを追跡・特定できること | インシデントの原因究明、不正の抑止 |

| 否認防止 | Non-repudiation | ある行動(送信など)を後から「やっていない」と否定できないようにすること | 電子取引などでの証拠能力の確保 |

| 信頼性 | Reliability | システムが意図した通りに一貫して動作し、期待される結果を提供すること | システムの安定稼働と予測可能性の確保 |

真正性(Authenticity)

真正性とは、情報にアクセスしようとしている利用者や、情報の送信元が、主張している通りの「本物」であることを確実に検証できることを指します。「なりすまし」を防ぐための重要な要素です。

例えば、銀行をかたる偽のメール(フィッシングメール)が送られてきたとします。利用者がそのメールを本物だと信じ込み、リンク先の偽サイトでIDとパスワードを入力してしまえば、情報が盗まれてしまいます。この場合、メールの送信元やWebサイトの「真正性」が確保されていなかったことが問題です。

また、システムにログインする際に、IDとパスワードだけで認証していると、それらが漏えいした場合に第三者が簡単になりすませてしまいます。真正性を高めることで、こうしたリスクを低減できます。

真正性を確保するための具体的な対策例

- 多要素認証(MFA):ID/パスワード(知識情報)に加えて、スマートフォンアプリへの通知(所有物情報)や指紋認証(生体情報)など、複数の要素を組み合わせて本人確認を行うことで、なりすましを困難にします。

- デジタル証明書・デジタル署名:Webサイトが本物であることを証明するSSL/TLS証明書や、メールの送信者が本人であることを証明する電子署名などが真正性の確保に役立ちます。

- IPアドレス制限:特定のIPアドレスからしかシステムにアクセスできないように制限することで、予期せぬ場所からのアクセスを防ぎます。

真正性は、情報のやり取りにおける「相手が本物である」という信頼の基盤を築きます。

責任追跡性(Accountability)

責任追跡性とは、システム内で行われた操作やイベントについて、「いつ」「誰が」「何を」したのかを後から追跡し、特定できることを保証する考え方です。

情報漏えいやデータの改ざんといったインシデントが発生した際に、その原因を究明するためには、責任追跡性が不可欠です。誰が不正な操作を行ったのかが特定できなければ、再発防止策を講じることができません。また、「誰が何をしたか」が記録されているという事実そのものが、内部の人間による不正行為を思いとどまらせる抑止力としても機能します。

責任追跡性を確保するための具体的な対策例

- アクセスログの取得と保管:サーバーやシステムへのログイン・ログアウト、ファイルの閲覧・編集・削除といった操作ログをすべて記録し、一定期間安全に保管します。

- ログの定期的な監視:取得したログを定期的に分析し、不審な挙動や通常とは異なるパターンがないかを監視します。異常を検知した際にアラートを出す仕組みも有効です。

- アカウントの共有禁止:複数人で一つのアカウントを使い回していると、問題が発生した際に誰が原因なのかを特定できません。利用者一人ひとりに個別のアカウントを割り当てることが責任追跡性の基本です。

責任追跡性は、インシデント発生後の迅速な対応と、将来の不正行為を未然に防ぐための重要な鍵となります。

否認防止(Non-repudiation)

否認防止とは、ある行為を実行した者が、後になって「自分はその行為をしていない」と否定(否認)できないようにするための証明を確保することです。特に、電子契約や電子商取引など、法的な証拠能力が求められる場面で極めて重要になります。

例えば、A社がB社に電子メールで発注書を送ったとします。後日、A社が「そんな発注書は送っていない」と主張した場合、B社は発注書が確かにA社から送られたものであることを証明できなければ、損害を被る可能性があります。否認防止は、こうした事態を防ぎます。

この要素は、完全性(内容が改ざんされていない)と真正性(送信者が本物である)が前提となって成立します。

否認防止を確保するための具体的な対策例

- デジタル署名:送信者が自身の秘密鍵でデータに署名することで、「確かに自分が作成し、送信した」という事実を証明します。これは、法的な証拠としても強力です。

- タイムスタンプ:ある時刻にその電子データが存在し、それ以降改ざんされていないことを第三者機関が証明する技術です。契約書などの時刻証明に利用されます。

- 電子契約サービス:契約締結のプロセス全体(誰が、いつ、何に合意したか)を電子的に記録・証明するサービスを利用することで、否認防止を強固にします。

否認防止は、デジタル社会における契約や合意の信頼性を担保し、ビジネスを円滑に進めるための土台となります。

信頼性(Reliability)

信頼性とは、情報システムやサービスが、意図した通りに一貫して、安定的に動作し、期待される結果を提供できることを指します。可用性(Availability)が「使えるかどうか」という側面に焦点を当てるのに対し、信頼性は「正しく、期待通りに動くかどうか」という品質の側面に焦点を当てます。

例えば、あるシステムが頻繁に予期せぬエラーで停止したり、計算結果が毎回異なったりするようでは、たとえ稼働していても「信頼性」が高いとは言えません。業務プロセスがそのシステムに依存している場合、誤った結果に基づいて意思決定をしてしまうなど、大きな問題に発展する可能性があります。

信頼性を確保するための具体的な対策例

- 十分なシステムテスト:システムを導入・更新する前に、様々な条件下でテストを行い、バグや設計上の欠陥がないかを入念に確認します。

- システムの冗長化とフェイルオーバー:主要なコンポーネントに障害が発生した場合でも、予備のシステムが自動的に処理を引き継ぎ(フェイルオーバー)、サービスを継続できるような設計にします。

- 定期的なメンテナンスと監視:システムのパフォーマンスを常に監視し、劣化や異常の兆候が見られたら、問題が深刻化する前にメンテナンスを行います。

信頼性は、ユーザーが安心してシステムを使い続けられるための前提条件であり、提供するサービスの品質そのものを左右する要素です。これら7つの要素を総合的に考慮し、対策を講じることが、現代の複雑なリスク環境において企業を守るための鍵となります。

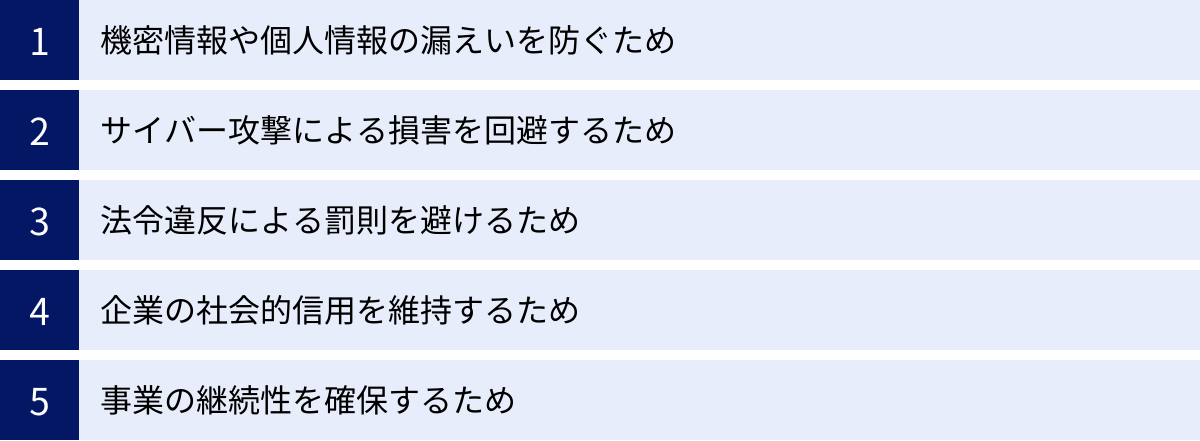

なぜ企業に情報セキュリティ対策が必要なのか

情報セキュリティ対策は、もはや「ITに詳しい部署がやればいい」という話ではありません。企業の存続そのものを左右する経営上の最重要課題の一つです。対策を怠った場合のリスクは年々増大しており、その影響は金銭的な損失に留まらず、企業の社会的信用や事業の継続性にも及びます。ここでは、なぜ今、すべての企業にとって情報セキュリティ対策が不可欠なのか、その理由を5つの側面から具体的に解説します。

機密情報や個人情報の漏えいを防ぐため

企業が情報セキュリティ対策を講じる最も直接的で分かりやすい理由は、機密情報や個人情報といった重要データの漏えいを防ぐためです。これらの情報が外部に流出したり、不正に利用されたりした場合、企業は深刻なダメージを受けます。

- 機密情報の漏えいによる競争力の低下

- 技術情報・開発情報:他社に先駆けて開発している新製品の設計図や、独自の製造ノウハウが競合他社に渡れば、長年の研究開発投資が無駄になり、市場での優位性を一瞬にして失います。

- 顧客リスト・販売戦略:優良顧客のリストや、今後のマーケティング戦略が漏えいすれば、競合に顧客を奪われたり、効果的な対抗策を打たれたりする可能性があります。

- M&A情報:公表前の合併・買収情報が漏れると、株価操作(インサイダー取引)に悪用されたり、交渉が不利になったりする恐れがあります。

- 個人情報の漏えいによる直接的・間接的損害

- 損害賠償:顧客や従業員の個人情報を漏えいさせた場合、被害者から集団訴訟を起こされ、高額な損害賠償金の支払いを命じられるケースが後を絶ちません。

- 対応コスト:情報漏えいが発生すると、原因調査、被害者への通知・お詫び、コールセンターの設置、再発防止策の構築など、膨大な事後対応コストが発生します。

- 顧客離れ:「個人情報をきちんと管理できない会社」というレッテルを貼られ、顧客が離れていくことは避けられません。これは、将来にわたる売上の減少を意味します。

ひとたび情報漏えいを起こせば、その対応に追われるだけでなく、企業の根幹である競争力や顧客基盤を大きく損なうことになります。これを防ぐことが、セキュリティ対策の第一の目的です。

サイバー攻撃による損害を回避するため

サイバー攻撃の手口は年々巧妙化・悪質化しており、その被害は情報漏えいだけに留まりません。事業活動そのものを停止させ、企業に直接的な金銭的損害を与える攻撃が増加しています。

- ランサムウェアによる事業停止と身代金要求

ランサムウェアは、企業のサーバーやPC内のデータを勝手に暗号化し、元に戻すことと引き換えに高額な身代金(ランサム)を要求するマルウェアです。もし感染すれば、会計システムや生産管理システムが使えなくなり、工場の操業停止や全社的な業務停止に追い込まれる可能性があります。たとえバックアップがあっても、復旧には数日から数週間かかることも珍しくなく、その間の機会損失は甚大です。さらに、近年では身代金を支払わなければ盗んだ情報を公開すると脅す「二重恐喝」の手口も一般的になっています。 - サービス妨害攻撃(DoS/DDoS攻撃)による機会損失

ECサイトやオンラインサービスを提供している企業にとって、Webサーバーに大量のアクセスを送りつけて機能を停止させるDoS/DDoS攻撃は深刻な脅威です。サービスが停止している間は、一切の売上が立たなくなり、機会損失が発生します。また、頻繁にサイトがダウンすることで、ユーザーからの信頼も失われます。 - ビジネスメール詐欺(BEC)による金銭的被害

経営者や取引先になりすました巧妙な偽のメールを送りつけ、送金指示などを偽って金銭をだまし取る詐欺です。手口が非常に巧妙なため、経理担当者などが騙されてしまい、数千万円から数億円といった巨額の資金を不正に送金してしまう被害が世界中で発生しています。

これらのサイバー攻撃による被害は、企業の財務状況に直接的な打撃を与えます。事業を守り、無用な金銭的損失を避けるためにも、セキュリティ対策は必須です。

法令違反による罰則を避けるため

情報セキュリティへの取り組みは、企業の自主的な努力だけでなく、法律によっても求められています。関連する法令を遵守できない場合、厳しい罰則が科される可能性があり、これは「知らなかった」では済まされません。

- 個人情報保護法

日本において最も重要な法律の一つが個人情報保護法です。この法律は、個人情報を取り扱う事業者に対して、安全管理措置を講じることを義務付けています。2022年に施行された改正法では、企業の責任がさらに強化されました。- 報告義務:漏えい等が発生した場合、個人情報保護委員会への報告と本人への通知が義務化されました。

- 罰則の強化:法人に対する罰金の上限が、従来の「50万円以下」から「1億円以下」へと大幅に引き上げられました。命令違反や虚偽報告に対する罰則も強化されています。

- 不正アクセス禁止法

他人のIDやパスワードを不正に利用したり、セキュリティの脆弱性を突いたりして、許可なく他人のコンピュータにアクセスする行為を禁止する法律です。自社の従業員が他社に不正アクセスした場合だけでなく、自社のセキュリティが甘いためにサーバーが「踏み台」として犯罪に利用された場合も、管理責任を問われる可能性があります。

これらの法令を遵守し、適切なセキュリティ体制を構築することは、企業としてのコンプライアンス(法令遵守)の観点から不可欠な責務です。

企業の社会的信用を維持するため

現代において、企業の価値は売上や利益といった財務的な指標だけで測られるものではありません。顧客、取引先、株主、そして社会全体からの「信用」もまた、企業活動を支える重要な基盤です。情報セキュリティ対策は、この社会的信用を維持・向上させるための重要な活動と位置づけられています。

- インシデント発生による信用の失墜

情報漏えいや大規模なシステム障害といったセキュリティインシデントを起こした企業は、「セキュリティ意識が低い」「顧客の情報を大切にしない」といったネガティブなイメージを持たれ、長年かけて築き上げてきた信用を一瞬で失います。一度失った信用を回復するのは、非常に困難で長い時間が必要です。 - 取引先からの信頼

近年、セキュリティの弱い取引先を踏み台にして大企業を攻撃する「サプライチェーン攻撃」が増加していることから、多くの企業が取引先を選定する際に、そのセキュリティ体制を厳しくチェックするようになっています。適切な対策を講じていない企業は、「リスクが高い」と判断され、新たな取引の機会を逃したり、既存の取引を打ち切られたりする可能性があります。 - 投資家や株主からの評価

投資家もまた、企業の長期的な成長性を評価する上で、情報セキュリティを含むリスク管理体制(ガバナンス)を重視しています。セキュリティ対策を経営課題として真摯に取り組む姿勢は、企業の持続可能性を示すものとして、ポジティブに評価されます。

情報セキュリティ対策は、単なるコストではなく、企業のブランド価値と社会的信用を守るための未来への投資なのです。

事業の継続性を確保するため

情報セキュリティは、BCP(事業継続計画:Business Continuity Plan)の観点からも極めて重要です。BCPとは、自然災害、大事故、そしてサイバー攻撃といった予期せぬ事態が発生した際に、企業が重要な業務を中断させない、または中断しても可能な限り短い時間で復旧させるための方針や手順をまとめた計画のことです。

- システムの停止からの迅速な復旧

前述のランサムウェア攻撃やDDoS攻撃、あるいはサーバーの物理的な故障などによって基幹システムが停止した場合、事業そのものが麻痺してしまいます。事前にデータのバックアップを取得し、迅速に復旧できる手順を確立しておくことは、事業停止期間を最小限に抑え、被害を食い止めるために不可欠です。 - サプライチェーン全体の維持

自社のシステムが停止すれば、自社だけでなく、部品の供給先や製品の納品先といったサプライチェーン全体に影響が及びます。自社の事業継続は、取引先に対する責任を果たす上でも重要です。 - 災害時における業務継続

地震や水害などでオフィスが機能しなくなった場合でも、従業員が安全な場所から業務を継続できる体制(リモートワーク環境など)を整えておくことも、広義の情報セキュリティ対策の一環です。その際、安全なリモートアクセス手段を確保することが可用性と機密性の両面から求められます。

このように、情報セキュリティ対策は、あらゆる不測の事態から事業を守り、ビジネスの灯を消さないための生命線と言えるでしょう。これらの理由から、情報セキュリティはすべての企業が真剣に取り組むべき経営課題なのです。

情報セキュリティを脅かす主な脅威

企業の情報資産を守るためには、まず「何から守るのか」、つまりどのような脅威が存在するのかを正しく理解する必要があります。情報セキュリティを脅かす脅威は、大きく「人的脅威」「技術的脅威」「物理的脅威」の3つに分類できます。これらの脅威は単独で発生することもあれば、複合的に発生することもあります。それぞれの脅威の具体的な内容と特徴を把握し、自社に潜むリスクを洗い出すことが、効果的な対策の第一歩となります。

| 脅威の分類 | 主な内容 | 具体例 |

|---|---|---|

| 人的脅威 | 人の行為に起因する脅威 | 内部不正(意図的)、操作ミス・不注意(偶発的) |

| 技術的脅威 | 技術を悪用したサイバー攻撃による脅威 | マルウェア感染、不正アクセス、DoS攻撃、標的型攻撃 |

| 物理的脅威 | 物理的な事象による脅威 | 機器の盗難・紛失、自然災害、事故(火災・停電) |

人的脅威

「セキュリティ最大の穴は人である」とよく言われるように、人の意図的な不正行為や、悪意のない不注意・ミスによって引き起こされる脅威は、情報セキュリティインシデントの主要な原因の一つです。外部からの攻撃対策をどれだけ固めても、内部の人間が原因となる脅威を防ぐことは困難な場合があります。

内部不正

内部不正とは、役員や従業員(正社員、派遣社員、委託先社員など)、あるいは元従業員といった組織の内部関係者が、その立場や権限を悪用して、情報を盗み出したり、改ざん・破壊したりする行為です。正規の権限を使って行われることが多いため、外部からの攻撃よりも検知が難しいという特徴があります。

- 動機

- 金銭目的:顧客情報や技術情報を競合他社や名簿業者に売却し、金銭を得ようとする。

- 私的な恨みや不満:会社への待遇や人事評価に不満を持ち、報復目的で情報を漏えいさせたり、システムを破壊したりする。

- 転職時の手土産:競合他社へ転職する際に、顧客リストや営業ノウハウなどを不正に持ち出す。

- 手口の例

- USBメモリや個人のクラウドストレージに重要データをコピーして持ち出す。

- 個人のメールアドレスに機密情報を添付して送信する。

- 退職後も利用可能になっていたアカウントを使い、社内システムに侵入する。

内部不正を防ぐには、技術的な対策(アクセスログの監視、データ持ち出し制限など)と合わせて、従業員の満足度向上や、退職者アカウントの速やかな削除といった組織的な管理体制の強化が不可欠です。

不注意や操作ミス

悪意は全くなくても、従業員のささいな不注意や知識不足、操作ミスが重大な情報セキュリティインシデントを引き起こすケースは後を絶ちません。これは、誰にでも起こりうる脅威であり、対策が非常に難しい問題です。

- 具体例

- メールの誤送信:B社に送るべきメールを、宛先を間違えて競合のC社に送ってしまう。あるいは、BCCで送るべき顧客のメールアドレスをTOやCCに入れて一斉送信してしまい、顧客同士のアドレスが漏えいする。

- フィッシング詐欺被害:本物そっくりの偽メールに騙され、記載されたリンクをクリックし、偽サイトにIDとパスワードを入力してしまい、アカウントが乗っ取られる。

- パスワード管理の不備:「12345678」のような単純なパスワードを設定したり、複数のサービスで同じパスワードを使い回したりする。付箋に書いたパスワードをPCに貼り付ける行為もこれに含まれます。

- 情報機器の紛失・置き忘れ:顧客情報が入ったノートPCやスマートフォンを電車やカフェに置き忘れる。

- 不用意な情報公開:SNSに投稿した写真の背景に、社内の機密情報が写り込んでしまう。

これらのヒューマンエラーを防ぐためには、ルールの策定やツールの導入だけでなく、なぜそのルールが必要なのかを従業員一人ひとりが理解し、セキュリティ意識を高く持つための継続的な教育・啓発活動が極めて重要になります。

技術的脅威(サイバー攻撃)

技術的脅威とは、悪意を持った第三者が、コンピュータやネットワークの技術を悪用して仕掛けてくる、いわゆる「サイバー攻撃」全般を指します。その手口は日々進化しており、常に最新の情報を収集し、対策をアップデートしていく必要があります。

マルウェア感染

マルウェアとは、コンピュータウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、利用者に害をなす悪意のあるソフトウェアやプログラムの総称です。一度感染すると、様々な被害を引き起こします。

- 主な感染経路:メールの添付ファイル、メール本文中の不正なURL、改ざんされたWebサイトの閲覧、ソフトウェアの脆弱性、USBメモリなどの外部記憶媒体。

- 主な被害

- 情報窃取:PC内のID、パスワード、個人情報、機密情報などが外部に送信される。

- システムの破壊:ファイルが勝手に削除されたり、OSが起動しなくなったりする。

- ランサムウェア被害:データが暗号化され、復旧と引き換えに身代金を要求される。

- 他の攻撃への悪用:感染したPCが「踏み台」にされ、他のコンピュータへの攻撃に利用される(加害者になってしまう)。

不正アクセス

不正アクセスとは、アクセス権限のない者が、他人のID・パスワードを盗んだり、システムの脆弱性を悪用したりして、サーバーやシステムに不正に侵入する行為です。

- 主な手口

- パスワードクラッキング:パスワードを推測したり(辞書攻撃、ブルートフォース攻撃)、他所から漏えいしたID・パスワードのリストを使ったりする(パスワードリスト攻撃)。

- 脆弱性の悪用:OSやソフトウェアに存在するセキュリティ上の欠陥(脆弱性)を突き、システムに侵入する。

- 目的:情報の窃取、データの改ざん・破壊、マルウェアの設置、他の攻撃の踏み台利用など、多岐にわたります。

サービス妨害攻撃(DoS/DDoS攻撃)

サービス妨害攻撃(DoS/DDoS攻撃)は、Webサーバーやネットワークに対して大量のデータやリクエストを送りつけ、過剰な負荷をかけることで、サービスを停止に追い込む攻撃です。DoS(Denial of Service)攻撃は単一のコンピュータからの攻撃、DDoS(Distributed Denial of Service)攻撃はマルウェアに感染させた多数のコンピュータから一斉に行う分散型の攻撃を指し、後者の方が防御が困難です。ECサイトやオンラインサービスを提供している企業にとっては、直接的な売上減につながる深刻な脅威です。

標的型攻撃・サプライチェーン攻撃

近年のサイバー攻撃で特に警戒が必要なのが、これらの巧妙な攻撃です。

- 標的型攻撃

不特定多数を狙うのではなく、特定の企業や組織を標的として、その組織が持つ重要情報(技術情報、外交機密など)を盗み出すことを目的に、長期間にわたって執拗に行われる攻撃です。攻撃者は標的の組織を周到に調査し、業務に関係がありそうな内容を装った「標的型攻撃メール」を送るなど、受信者が騙されやすい巧妙な手口を用います。 - サプライチェーン攻撃

標的とする大企業(ターゲット)に直接攻撃を仕掛けるのではなく、ターゲット企業と取引があり、比較的セキュリティ対策が手薄な関連会社や委託先企業(サプライチェーン)をまず攻撃し、そこを踏み台としてターゲット企業のネットワークに侵入する攻撃手法です。自社だけでなく、取引先全体のセキュリティレベルを考える必要性を示唆する脅威です。

物理的脅威

サイバー空間だけでなく、現実世界における物理的な事象も、情報資産にとって大きな脅威となります。

情報機器の盗難・紛失

サーバー、PC、スマートフォン、USBメモリといった情報機器そのものが盗まれたり、紛失したりする脅威です。特に、持ち運びが容易なノートPCやスマートフォンは、社外での紛失・置き忘れのリスクが常に伴います。機器内に重要なデータが暗号化されずに保存されていた場合、それは情報漏えいに直結します。また、オフィスやデータセンターへの不法侵入によるサーバー等の盗難も物理的脅威に含まれます。

自然災害や事故

地震、台風、水害、落雷といった自然災害や、火災、大規模な停電といった事故も、情報資産を脅かす深刻な脅威です。これらの事象により、データセンターやサーバールームが物理的に破壊されたり、システムが長時間停止したりする可能性があります。データのバックアップが同じ拠点にしか存在しなかった場合、すべての情報を失ってしまうリスクもあります。これは、事業継続性の観点から極めて重要な課題であり、BCP(事業継続計画)の一環として対策を講じる必要があります。

企業が実施すべき情報セキュリティ重要対策12選

情報セキュリティを脅かす多様な脅威から企業を守るためには、多角的かつ継続的な対策が不可欠です。ここでは、企業が優先的に実施すべき12の重要対策を「技術的対策」「組織的・人的対策」「物理的対策」の観点から具体的に解説します。これらをバランス良く組み合わせることが、堅牢なセキュリティ体制の構築につながります。

① OS・ソフトウェアを常に最新化する

これは、すべてのセキュリティ対策の基本中の基本です。OS(Windows, macOSなど)やアプリケーション(Webブラウザ, Officeソフトなど)には、時として「脆弱性」と呼ばれるセキュリティ上の欠陥が見つかります。攻撃者はこの脆弱性を悪用して、マルウェアに感染させたり、不正にシステムへ侵入したりします。

ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチやアップデート)を配布します。利用者は、これらの更新プログラムを速やかに適用し、常にソフトウェアを最新の状態に保つことが極めて重要です。多くのソフトウェアには自動更新機能が備わっているため、これを有効にしておきましょう。サーバー用のソフトウェアなど、自動更新が難しい場合でも、定期的に更新情報をチェックし、計画的に適用する体制を整える必要があります。

② ウイルス対策ソフトを導入する

マルウェアの脅威からPCやサーバーを守るための必須の対策です。ウイルス対策ソフト(アンチウイルスソフト)は、既知のマルウェアの特徴を記録した「定義ファイル(パターンファイル)」とPC内のファイルを照合し、マルウェアを検知・駆除します。

重要なのは、ソフトを導入するだけでなく、定義ファイルを常に最新の状態に保つことです。新しいマルウェアは日々生まれているため、定義ファイルが古いままでは最新の脅威に対応できません。また、近年では未知のマルウェアの不審な「ふるまい」を検知する機能や、より高度な脅威に対応するEDR(Endpoint Detection and Response)と呼ばれる製品も登場しています。EDRは、万が一侵入を許してしまった後の検知や対応(原因調査、影響範囲の特定など)を支援するもので、より強固な対策として導入を検討する価値があります。

③ パスワード管理を強化する

多くの不正アクセスは、安易なパスワードや漏えいしたパスワードが原因で発生しています。従業員一人ひとりのパスワード管理を徹底させることが重要です。

- 複雑で推測されにくいパスワードの設定:文字数を長くし(最低12文字以上推奨)、英大文字、英小文字、数字、記号を組み合わせるよう義務付けます。名前や誕生日、簡単な英単語などは避けるべきです。

- パスワードの使いまわし禁止:異なるシステムやサービスで同じパスワードを使い回していると、一つのサービスからパスワードが漏えいした際に、他のすべてのサービスに不正ログインされる「パスワードリスト攻撃」の被害に遭います。

- 多要素認証(MFA)の導入:パスワード管理において最も効果的な対策の一つがMFAの導入です。ID/パスワードに加えて、スマートフォンへの通知承認やSMSで送られる確認コード、指紋などの生体認証といった、本人のみアクセス可能な要素を組み合わせることで、万が一パスワードが漏えいしても不正ログインを劇的に防ぐことができます。

④ アクセス権限を適切に設定する

「最小権限の原則」に基づき、従業員には業務を遂行するために必要最小限のアクセス権限のみを付与することが重要です。すべての従業員に管理者権限を与えたり、誰でもすべての共有フォルダにアクセスできたりする状態は非常に危険です。

例えば、経理担当者には経理システムへのアクセス権限のみを与え、営業担当者には顧客管理システムへのアクセス権限のみを与える、といった設定を行います。これにより、万が一アカウントが乗っ取られた場合でも、被害をその権限の範囲内に限定できます。また、内部不正のリスクを低減する効果もあります。異動や退職があった際には、速やかに権限の見直しやアカウントの削除を行うことも徹底しましょう。

⑤ 情報資産を管理する

自社が「何を」「どこで」守るべきかを把握していなければ、適切な対策は立てられません。まず、社内に存在する「情報資産」を洗い出し、「情報資産管理台帳」を作成して一元管理します。

管理台帳には、情報の種類(顧客情報、技術情報など)、保存場所(どのサーバーのどのフォルダか、紙媒体か)、管理者、重要度、アクセス可能な従業員の範囲などを記録します。この作業を通じて、管理が曖昧になっていた情報資産や、潜在的なリスクを可視化できます。台帳は一度作成して終わりではなく、定期的に見直し、常に最新の状態を維持することが重要です。

⑥ データのバックアップを定期的に行う

ランサムウェア攻撃やハードウェアの故障、自然災害、操作ミスによるデータ削除など、あらゆる事態に備えて、データの定期的なバックアップは事業継続のための生命線です。

バックアップ戦略のベストプラクティスとして「3-2-1ルール」が知られています。

- 3つのコピーを保持する(オリジナルデータ+2つのバックアップ)。

- 2種類の異なる媒体に保存する(例:内蔵HDDと外付けHDD、NAS、クラウドストレージなど)。

- 1つはオフサイト(遠隔地)に保管する(例:クラウドや別の事業所)。

これにより、火災や水害などでオフィスが物理的な被害を受けても、遠隔地のバックアップからデータを復元できます。また、バックアップを取るだけでなく、定期的に復元テストを行い、いざという時に確実にデータを元に戻せることを確認しておくことも非常に重要です。

⑦ 通信を暗号化する

社内ネットワークやインターネット上でやり取りされるデータが、第三者に盗聴・改ざんされるのを防ぐために、通信の暗号化は必須です。

- Webサイトの常時SSL/TLS化:自社のWebサイトと訪問者のブラウザ間の通信を暗号化します。URLが「https://」で始まるサイトがこれに該当します。これにより、問い合わせフォームなどに入力された情報が保護されます。

- VPN(Virtual Private Network)の利用:リモートワークなどで従業員が社外から社内ネットワークにアクセスする際に、VPNを利用することで、インターネット上に安全な仮想の専用トンネルを構築し、通信内容を暗号化します。

- 無線LAN(Wi-Fi)の暗号化:社内のWi-Fiは、WPA2やWPA3といった強力な暗号化方式を設定します。暗号化されていない、あるいは古いWEP方式のWi-Fiは盗聴のリスクが非常に高いため使用してはいけません。

⑧ 従業員へのセキュリティ教育を実施する

技術的な対策をどれだけ講じても、それを使う「人」の意識が低ければ、セキュリティは簡単に破られてしまいます。「人的脅威」の項で述べたように、不注意や知識不足によるインシデントは後を絶ちません。全従業員を対象とした継続的なセキュリティ教育が不可欠です。

- 定期的な研修の実施:最新のサイバー攻撃の手口、社内のセキュリティルール、インシデント発生時の報告手順などを学ぶ研修を、年に1回以上は実施しましょう。

- 標的型攻撃メール訓練:訓練用の疑似的な攻撃メールを従業員に送信し、開封してしまったり、リンクをクリックしてしまったりしないかを確認する訓練です。従業員の危機意識を高め、実践的な対応能力を養うのに効果的です。

⑨ セキュリティポリシーを策定・周知する

組織として情報セキュリティにどう取り組むかという基本方針や、守るべきルールを明文化したものが「情報セキュリティポリシー」です。これは、組織全体のセキュリティレベルの基盤となります。

ポリシーは通常、以下の3階層で構成されます。

- 基本方針:企業として情報セキュリティに取り組む目的や姿勢を宣言するもの。

- 対策基準:基本方針を実現するために、守るべきルールや基準を具体的に定めたもの(例:パスワードのルール、アクセス制御のルールなど)。

- 実施手順(手順書):対策基準を、現場の担当者が具体的にどのように実行するかを記したマニュアル。

重要なのは、ポリシーを策定するだけでなく、その内容を全従業員に周知し、理解させ、遵守させることです。

⑩ 物理的なセキュリティ対策を講じる

サイバー空間だけでなく、現実世界での脅威にも備える必要があります。サーバーやネットワーク機器、重要な書類などが保管されている場所への物理的なアクセスを制限します。

- 入退室管理:サーバールームやデータセンターのドアを施錠し、ICカードや生体認証などで入退室できる人を制限・記録します。

- 監視カメラの設置:重要なエリアに監視カメラを設置し、不正な侵入や行為を抑止・記録します。

- 盗難防止対策:ノートPCやデスクトップPCをセキュリティワイヤーで机に固定する、離席時にはスクリーンロックをかける、といった基本的な対策も有効です。

⑪ インシデント対応体制を構築する

「インシデントはいつか必ず起こる」という前提に立ち、万が一セキュリティインシデントが発生した場合に、被害を最小限に抑え、迅速に復旧するための事前の準備が極めて重要です。

その中核となるのがCSIRT(Computer Security Incident Response Team)のような専門チームの設置です。インシデント発生時の指揮命令系統、各部署の役割、外部専門家や関係機関への連絡先、報告フローなどを明確にした「インシデント対応計画」を策定し、定期的に訓練を行っておくことが求められます。

⑫ 外部の専門家やサービスを活用する

情報セキュリティの専門人材を自社だけで確保するのは容易ではありません。必要に応じて、外部の専門家やセキュリティサービスの活用も積極的に検討しましょう。

- 脆弱性診断サービス:自社のWebサイトやサーバーに既知の脆弱性がないかを専門家が診断してくれます。

- SOC(Security Operation Center)サービス:24時間365日体制でネットワークやシステムのログを監視し、脅威を検知・分析・通知してくれるサービスです。

- セキュリティコンサルティング:自社のセキュリティポリシー策定や体制構築について、専門家のアドバイスを受けられます。

これらの対策を組み合わせ、自社の事業内容や規模、リスクに応じて優先順位をつけながら、継続的に取り組んでいくことが重要です。

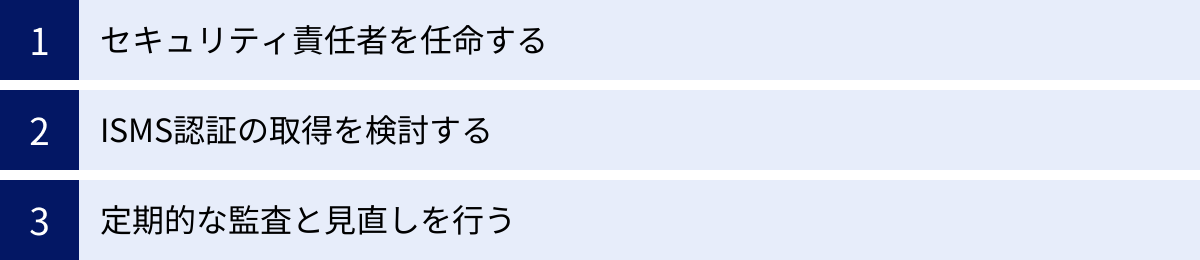

組織で情報セキュリティを強化するためのポイント

これまで述べてきた個別の対策を効果的に機能させ、企業全体のセキュリティレベルを継続的に向上させていくためには、それらを支える組織的な仕組み作りが不可欠です。技術的な対策を導入するだけでは不十分で、経営層のリーダーシップのもと、全社的な文化としてセキュリティを根付かせることが求められます。ここでは、組織として情報セキュリティを強化するための3つの重要なポイントを解説します。

セキュリティ責任者を任命する

情報セキュリティへの取り組みを全社的に推進し、その実効性を担保するためには、明確な責任と権限を持つ「責任者」の任命が第一歩となります。多くの場合、この役割はCISO(Chief Information Security Officer:最高情報セキュリティ責任者)や、それに準ずる役職者が担います。

- 責任者の役割と重要性

- 経営層への橋渡し:セキュリティリスクを経営上のリスクとして経営陣に正しく伝え、対策に必要な予算やリソースの確保を働きかけます。情報セキュリティが技術的な問題ではなく、経営課題であることを明確にする上で極めて重要な役割です。

- 全社的な方針決定:企業全体の情報セキュリティポリシーを策定し、その方針が各部署で一貫して実行されるように監督・指揮します。

- リーダーシップの発揮:セキュリティ対策の重要性を社内全体に浸透させ、従業員の意識向上をリードします。インシデント発生時には、対応の陣頭指揮を執ります。

- 部門間の調整:情報システム部門、総務部門、法務部門、各事業部門など、関連する部署間の連携を促し、組織横断的な取り組みを推進します。

責任者を任命することで、「誰が情報セキュリティの最終的な責任を負うのか」が明確になり、指示系統が一本化されます。これにより、対策の意思決定が迅速化し、各部門の担当者も責任者のリーダーシップのもとで動きやすくなります。中小企業で専任のCISOを置くことが難しい場合でも、役員の中から担当者を指名し、その役割を明確に定義することが重要です。経営層の明確なコミットメントが、組織全体のセキュリティ意識を変える原動力となります。

ISMS認証の取得を検討する

組織的なセキュリティ体制を体系的に構築し、そのレベルを客観的に証明する手段として、ISMS(情報セキュリティマネジメントシステム)認証の取得は非常に有効な選択肢です。

- ISMSとは

ISMS(Information Security Management System)とは、情報セキュリティを組織的に管理・運用するための仕組み(マネジメントシステム)のことです。個別の技術対策の導入に留まらず、組織の目標設定、リスクアセスメント、対策の計画、実行、評価、そして見直しという一連のプロセスを継続的に回していくことを目的としています。 - ISO/IEC 27001

ISMSを構築・運用するための国際規格が「ISO/IEC 27001」です。この規格の要求事項を満たしていることを第三者認証機関が審査し、適合していると認められると「ISMS認証(ISO/IEC 27001認証)」が取得できます。 - ISMS認証取得のメリット

- 体系的なセキュリティ体制の構築:認証取得の過程で、自社の情報資産やリスクを網羅的に洗い出し、国際規格に基づいた管理策を計画的に導入するため、場当たり的ではない、体系的でバランスの取れたセキュリティ体制を構築できます。

- 社会的信用の向上:ISMS認証を取得していることは、「情報セキュリティに適切に取り組んでいる企業」であることの客観的な証明となります。これにより、顧客や取引先からの信頼が高まり、特にセキュリティ要件の厳しい企業との取引において有利に働くことがあります。

- 従業員の意識向上:認証取得と維持のためには、全社的な協力が不可欠です。このプロセスを通じて、従業員一人ひとりが情報セキュリティの重要性を認識し、日々の業務における意識の向上につながります。

もちろん、認証の取得・維持には専門家のコンサルティング費用や審査費用、そして相応の人的工数といったコストがかかります。しかし、それを上回るメリットが得られる場合も多く、特にBtoBビジネスを行う企業や、大量の個人情報を取り扱う企業にとっては、取得を積極的に検討する価値があるでしょう。

定期的な監査と見直しを行う

情報セキュリティ対策は、「一度構築したら終わり」ではありません。ビジネス環境の変化、新たなテクノロジーの導入、そして日々進化するサイバー攻撃の脅威に対応するためには、対策が有効に機能しているかを定期的に評価し、継続的に改善していく必要があります。このための重要な活動が「監査」と「見直し」です。

これは、品質管理などでよく知られるPDCAサイクル(Plan-Do-Check-Act)を情報セキュリティマネジメントに適用する考え方です。

- Plan(計画):情報セキュリティポリシーの策定、リスクアセスメント、対策計画の立案。

- Do(実行):計画に基づいた対策の導入、従業員教育の実施。

- Check(評価・監査):計画通りに対策が実行されているか、有効に機能しているかを評価する。これが「監査」のフェーズです。

- 内部監査:自社の監査担当者が、社内のルールが遵守されているか、対策に不備がないかをチェックします。

- 外部監査:第三者の専門家や監査法人に依頼し、より客観的な視点で評価してもらいます。ISMS認証を維持するためには必須のプロセスです。

- Act(改善・見直し):監査で見つかった問題点や改善点を分析し、ポリシーや対策計画の見直しを行います。

定期的な監査を通じて、形骸化したルールや、現状に合わなくなった対策、新たな脆弱性などを発見し、次の改善アクションにつなげることができます。このサイクルを継続的に回し続けることで、組織の情報セキュリティレベルは螺旋状に向上していきます。完璧なセキュリティは存在しないからこそ、変化に対応し続けるための柔軟な見直しと改善のプロセスが不可欠なのです。

まとめ

本記事では、「情報セキュリティ」の基本的な概念から、その根幹をなす「CIA」および拡張7要素、対策の必要性、具体的な脅威、そして企業が実践すべき12の重要対策と組織的な強化のポイントまで、幅広く解説してきました。

情報セキュリティとは、単にウイルス対策ソフトを導入したり、ファイアウォールを設置したりするだけの技術的な問題ではありません。それは、企業の生命線である「情報資産」を、サイバー攻撃、内部不正、人的ミス、災害といったあらゆる脅威から守り、事業の継続性を確保するための、経営そのものに関わる包括的な活動です。

情報セキュリティの3大要素である「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」は、すべての対策の基礎となる考え方です。これに「真正性」「責任追跡性」「否認防止」「信頼性」を加えた7つの視点を持つことで、現代の複雑なリスク環境に対応した、より堅牢な防御体制を築くことができます。

企業が情報セキュリティ対策を講じるべき理由は明確です。それは、情報漏えいを防ぎ、サイバー攻撃による直接的な損害を回避するだけでなく、法令を遵守し、顧客や取引先からの社会的信用を維持し、そして何よりも企業の事業そのものを継続させていくためです。対策を怠った場合のリスクは、企業の存続を揺るがしかねないほど大きいのが現実です。

効果的な情報セキュリティ体制を構築するためには、以下の三位一体のアプローチが不可欠です。

- 技術的対策:OSの最新化、ウイルス対策ソフト、パスワード強化、暗号化など

- 人的・組織的対策:セキュリティポリシーの策定、従業員教育、インシデント対応体制の構築など

- 物理的対策:入退室管理、盗難防止など

そして最も重要なことは、情報セキュリティは「一度やれば終わり」のプロジェクトではなく、継続的なプロセスであるという認識を持つことです。経営層の強いリーダーシップのもと、CISOのような責任者を任命し、PDCAサイクルを通じて定期的に監査と見直しを行い、変化し続ける脅威に常に対応していく姿勢が求められます。

情報セキュリティは、もはやコストではなく、企業の成長と持続可能性を支えるための不可欠な「投資」です。本記事で紹介した内容を参考に、自社の現状を把握し、できるところから一歩ずつ、着実に対策を進めていくことを強く推奨します。