現代のビジネス環境において、ソフトウェア開発のスピードと品質は、企業の競争力を左右する重要な要素となっています。市場の変化に迅速に対応するため、多くの企業が開発(Development)と運用(Operations)を連携させる「DevOps」のアプローチを取り入れてきました。しかし、開発サイクルが高速化する一方で、セキュリティ対策が後回しにされ、重大な脆弱性が見過ごされるケースが後を絶ちません。

このような課題を解決するために登場したのが、「DevSecOps」という考え方です。DevSecOpsは、DevOpsの文化とプラクティスにセキュリティ(Security)を統合し、開発ライフサイクルの初期段階からセキュリティを組み込むことで、迅速かつ安全なソフトウェア開発を実現します。

この記事では、DevSecOpsの基本的な概念から、DevOpsとの違い、導入のメリット、そして成功させるための具体的なポイントまでを網羅的に解説します。これからDevSecOpsの導入を検討している方や、よりセキュアな開発体制を構築したいと考えている方にとって、必見の内容です。

目次

DevSecOpsとは

DevSecOps(デブセックオプス)とは、「Development(開発)」「Security(セキュリティ)」「Operations(運用)」を組み合わせた造語です。これは、ソフトウェア開発のライフサイクル全体にわたって、セキュリティを不可欠な要素として統合する文化、考え方、そして一連のプラクティスを指します。従来、開発プロセスの最終段階で行われることが多かったセキュリティチェックを、開発の初期段階から継続的に実施することで、より安全なソフトウェアを迅速に市場へ提供することを目的としています。

DevSecOpsの核心は、「セキュリティは全員の責任である」という思想にあります。開発者、運用担当者、セキュリティ専門家がサイロ化(縦割り化)された状態から脱却し、共通の目標に向かって協力し合う文化を醸成することが不可欠です。この文化的な変革を土台として、セキュリティテストの自動化やプロセスの改善を進めていくのがDevSecOpsのアプローチです。

DevOpsとの違い

DevSecOpsを理解するためには、まずその前身であるDevOpsとの違いを明確にすることが重要です。DevOpsは、開発チームと運用チームが連携し、ツールの導入やプロセスの自動化を通じて、ソフトウェアのリリースサイクルを高速化することを目的としています。しかし、DevOpsの基本的な考え方の中では、セキュリティは明確に定義されておらず、しばしば開発プロセスの「後付け」となりがちでした。

この問題を解決するのがDevSecOpsです。DevSecOpsは、DevOpsのスピードと俊敏性を維持しながら、セキュリティをプロセスに完全に統合します。言い換えれば、DevSecOpsはDevOpsの自然な進化形であり、「安全性を犠牲にしない高速開発」を実現するためのフレームワークです。

以下に、DevOpsとDevSecOpsの主な違いを表にまとめます。

| 観点 | DevOps | DevSecOps |

|---|---|---|

| 主な目的 | 開発と運用の連携によるリリースサイクルの高速化と品質向上 | DevOpsの目的に加え、セキュリティを開発ライフサイクル全体に統合し、安全性を確保すること |

| セキュリティの役割 | 主にリリース前の最終段階でセキュリティチームがチェックする(ゲートキーパー的役割) | 開発、運用、セキュリティチームが共同で責任を持ち、ライフサイクル全体でセキュリティを実践する |

| セキュリティの組み込み | プロセスの後工程(テスト、リリース段階)に組み込まれることが多い | プロセスの初期段階(シフトレフト)から継続的に組み込まれる |

| 責任の所在 | 開発は機能、運用は安定性、セキュリティは安全性をそれぞれ担当(サイロ化) | セキュリティは全員の責任(Shared Responsibility)という文化 |

| 自動化の対象 | ビルド、テスト、デプロイなどの開発・運用プロセス | DevOpsの自動化に加え、セキュリティテスト(SAST, DAST, SCAなど)も自動化する |

| チーム構成 | 開発チームと運用チームが中心 | 開発、運用、セキュリティの各チームが緊密に連携、または融合する |

このように、DevOpsが「何を」「どのように」作るかに焦点を当てているのに対し、DevSecOpsは「いかに安全に作るか」という視点をプロセス全体に組み込んでいる点が最大の違いです。

なぜDevSecOpsが重要視されるのか

近年、DevSecOpsの重要性が急速に高まっています。その背景には、技術的な進化とビジネス環境の変化が複雑に絡み合っています。

1. デジタル変革(DX)と開発サイクルの高速化

多くの企業がDXを推進し、ビジネスの根幹をソフトウェアが担うようになりました。市場での競争優位性を確立するためには、新機能やサービスを迅速にリリースする必要があります。CI/CD(継続的インテグレーション/継続的デリバリー)に代表されるDevOpsプラクティスの普及により、リリース頻度は週単位、日単位、さらには時間単位にまで短縮されています。この高速なサイクルの中で、従来の「ゲートキーパー」的なセキュリティチェックは、開発全体のボトルネックとなってしまいます。開発のスピードを損なうことなくセキュリティを確保するためには、プロセスにセキュリティを統合するDevSecOpsが不可欠なのです。

2. 攻撃対象領域の拡大と脅威の高度化

クラウドネイティブ技術(コンテナ、マイクロサービス、サーバーレスなど)の採用は、システムの柔軟性と拡張性を高める一方で、アーキテクチャを複雑化させ、攻撃者が狙うポイント(攻撃対象領域)を拡大させました。また、オープンソースソフトウェア(OSS)の利用が一般的になったことで、そのOSSに含まれる脆弱性が自社システムのリスクに直結する「ソフトウェアサプライチェーン攻撃」も深刻化しています。このような高度で多様な脅威に対抗するためには、開発の早い段階から脆弱性を検出し、対処するプロアクティブなアプローチが求められます。

3. 法規制とコンプライアンスの強化

GDPR(EU一般データ保護規則)や日本の改正個人情報保護法など、個人情報や機密データの取り扱いに関する法規制は世界的に強化されています。違反した場合には高額な罰金や事業停止命令など、企業にとって甚大なダメージとなりかねません。DevSecOpsは、開発プロセス全体を通じてセキュリティとコンプライアンスの要件を継続的にチェックする仕組みを構築するため、これらの規制に対応し、ガバナンスを強化する上でも極めて重要です。

4. ビジネスリスクの増大

セキュリティインシデントが発生した場合、直接的な被害復旧コストだけでなく、顧客からの信頼失墜、ブランドイメージの低下、株価の下落など、ビジネスに与える影響は計り知れません。もはやセキュリティは単なる技術的な問題ではなく、企業の存続を左右する経営課題となっています。DevSecOpsを導入し、製品やサービスの安全性を高めることは、事業継続性を確保し、企業のレジリエンス(回復力)を高めるための重要な投資と言えるでしょう。

DevSecOpsの基本的な仕組み

DevSecOpsは、特定のツールや技術だけで実現するものではなく、「文化」「プロセス」「ツール」の三位一体の改革によって成り立っています。その基本的な仕組みは、主に以下の3つの概念に基づいています。

1. シフトレフト(Shift Left)

シフトレフトとは、ソフトウェア開発ライフサイクル(SDLC)の図において、従来は右側(後期工程)に位置していたセキュリティ活動を、できるだけ左側(初期工程)に移行させるという考え方です。

例えば、リリース直前に行っていた脆弱性診断を、コーディング中やビルド時に自動的に実行するようにします。これにより、脆弱性を早期に発見し、修正コストを大幅に削減できます。NIST(米国国立標準技術研究所)の調査によれば、リリース後に発見された脆弱性の修正コストは、設計段階で発見した場合の100倍以上にもなると言われています。シフトレフトは、この「手戻りコスト」を最小化し、開発効率を最大化するための核となるコンセプトです。

2. 自動化(Automation)

高速な開発サイクルの中で、人手によるセキュリティチェックには限界があります。DevSecOpsでは、セキュリティテストやコンプライアンスチェックをCI/CDパイプラインに組み込み、可能な限り自動化します。

具体的には、以下のようなテストが自動化の対象となります。

- SAST(静的アプリケーションセキュリティテスト): ソースコードを解析し、脆弱なコードパターンを検出します。

- SCA(ソフトウェア構成分析): 利用しているオープンソースライブラリに既知の脆弱性がないかチェックします。

- DAST(動的アプリケーションセキュリティテスト): 実行中のアプリケーションに疑似的な攻撃を仕掛け、脆弱性を検出します。

- IaC(Infrastructure as Code)スキャン: TerraformやCloudFormationなどの構成ファイルをスキャンし、インフラのセキュリティ設定ミスを検出します。

これらのテストを自動化することで、開発者はコードをコミットするたびに迅速なフィードバックを得られ、セキュリティを意識した開発が習慣化していきます。

3. 文化(Culture)

DevSecOpsを成功させる上で最も重要かつ困難なのが、文化の醸成です。これは、開発、運用、セキュリティの各チームが互いの壁を取り払い、「セキュリティは全員の共通の責任である」というマインドセット(Shared Responsibility)を育むことを意味します。

セキュリティチームは、開発を止める「ブロッカー」ではなく、開発を助ける「イネーブラー(実現者)」としての役割を担う必要があります。具体的には、セキュアコーディングのガイドラインを提供したり、開発者が使いやすいセキュリティツールを導入したり、トレーニングを実施したりします。一方、開発者もセキュリティを「他人事」と捉えず、自らが書くコードの安全性に責任を持つ意識が求められます。このような協力体制を築くことが、DevSecOpsの土台となります。

DevSecOpsを導入する4つのメリット

DevSecOpsの導入は、単にセキュリティを強化するだけでなく、開発プロセス全体、ひいてはビジネスそのものに多大な好影響をもたらします。ここでは、企業がDevSecOpsを導入することで得られる具体的な4つのメリットについて、そのメカニズムとともに詳しく解説します。

① 開発スピードと品質の向上

一見すると、セキュリティ工程を増やすDevSecOpsは開発スピードを低下させるように思えるかもしれません。しかし、実際にはその逆で、DevSecOpsは開発スピードとソフトウェアの品質を同時に向上させます。

その最大の理由は、「手戻り」の大幅な削減にあります。従来のウォーターフォール型開発や、セキュリティが後付けされたDevOpsでは、開発の最終段階やリリース後に重大な脆弱性が発見されることが少なくありませんでした。この時点で脆弱性が発見されると、原因究明、修正、再テスト、再デプロイといった大規模な手戻りが発生し、プロジェクト全体の遅延に繋がります。これは、開発チームにとって大きな負担となるだけでなく、計画通りのリリースを妨げ、ビジネス機会の損失にもなりかねません。

一方、DevSecOpsでは、開発ライフサイクルのごく初期の段階、例えば開発者がコードを書いている最中や、コードをリポジトリにコミットした直後に、自動化されたセキュリティスキャンが実行されます。これにより、脆弱性は生まれた瞬間に発見され、開発者は自身の作業コンテキストから離れることなく、迅速に修正できます。この「早期発見・早期修正」のサイクルが、後工程での大規模な手戻りを未然に防ぎ、開発プロセス全体をスムーズに進行させます。結果として、DevOpsが目指したリリースサイクルの高速化を、セキュリティを犠牲にすることなく実現できるのです。

さらに、セキュリティを意識した開発は、ソフトウェアの品質そのものを向上させます。セキュアコーディングの原則(入力値の検証、適切なエラーハンドリング、最小権限の原則など)は、堅牢でバグの少ないコードを書くためのベストプラクティスと多くの点で共通しています。開発者が日常的にセキュリティを意識することで、コードの論理的な欠陥や潜在的なバグが減少し、結果としてアプリケーション全体の安定性や信頼性が高まります。つまり、DevSecOpsは「セキュアなソフトウェアは、高品質なソフトウェアである」という考えを具現化するアプローチなのです。

② セキュリティ対応の迅速化

サイバー攻撃が巧妙化・高速化する現代において、脆弱性が発見されてから修正されるまでの時間は、企業のセキュリティレベルを測る重要な指標です。この対応時間を短縮することは、攻撃者に付け入る隙を与えず、インシデントを未然に防ぐ上で極めて重要です。DevSecOpsは、このセキュリティ対応の迅速化に大きく貢献します。

従来の開発プロセスでは、セキュリティチームが脆弱性を発見してから、開発チームに修正を依頼し、修正されたコードが再びテストされ、リリースされるまでには、多くの部門間の調整と時間を要しました。この間に、攻撃者は公開された脆弱性情報(ゼロデイ攻撃ではなく、既知の脆弱性)を悪用してシステムに侵入する可能性があります。

DevSecOpsでは、セキュリティテストがCI/CDパイプラインに統合され、自動化されています。開発者がコードを変更すると、即座にSAST(静的解析)やSCA(オープンソース脆弱性診断)が実行され、問題があれば数分以内にフィードバックが返されます。これにより、脆弱性の平均検出時間(Mean Time To Detect, MTTD)が劇的に短縮されます。

さらに重要なのは、平均修復時間(Mean Time To Remediate, MTTR)の短縮です。脆弱性が発見された時点で、その原因となったコードを書いた開発者自身が、まだその作業内容を記憶しているうちに修正に着手できます。問題のコンテキストが明確なため、修正は迅速かつ正確に行われます。一方、後工程で発見された場合、担当者はすでに別のタスクに取り組んでおり、問題の箇所を思い出し、理解し直すところから始めなければならず、多くの時間を浪費します。

このように、DevSecOpsは「検知」と「修復」の両方のプロセスを高速化することで、脆弱性が存在する時間を最小限に抑え、システム全体のセキュリティ態勢(セキュリティポスチャー)を継続的に高いレベルで維持することを可能にします。

③ 手戻りの減少によるコスト削減

ソフトウェア開発におけるコストは、単に人件費やインフラ費用だけではありません。見過ごされがちですが、最も大きなコスト要因の一つが「手戻り」に伴う修正コストです。DevSecOpsは、この修正コストを劇的に削減することで、開発全体のROI(投資対効果)を向上させます。

一般的に、ソフトウェアの欠陥(バグや脆弱性)の修正コストは、発見が開発ライフサイクールの後期になればなるほど、指数関数的に増大することが知られています。これは「1-10-100の法則」とも呼ばれ、要件定義・設計段階での修正コストを「1」とすると、実装・テスト段階では「10」、そしてリリース後の本番環境では「100」以上のコストがかかるとされています。

なぜこれほどコストが膨れ上がるのでしょうか。

- 影響範囲の拡大: 後期工程になるほど、その欠陥の上に多くの機能が積み上げられており、修正が他の部分に与える影響が大きくなります。

- 原因究明の困難さ: 時間が経過し、担当者の記憶も薄れるため、原因を特定するための調査に多くの工数がかかります。

- 再作業の増加: 修正後には、広範囲にわたる再テストや、関連ドキュメントの修正、関係各所への連絡・調整など、多くの付随作業が発生します。

- ビジネスインパクト: 本番環境で問題が発生した場合、システムの停止やデータ漏洩に繋がり、事業機会の損失や賠償金、ブランドイメージの毀損といった、直接的な修正コストをはるかに上回る損害が発生する可能性があります。

DevSecOpsの「シフトレフト」のアプローチは、このコスト問題を根本から解決します。設計段階での脅威モデリング、コーディング段階でのSAST、ビルド段階でのSCAなどを通じて、脆弱性をその場で特定・修正することで、修正コストが最も安い初期段階で問題を解決することができます。これは、病気の早期発見・早期治療が、重症化してからの治療に比べて遥かに心身の負担も費用も少なくて済むのと同じ原理です。DevSecOpsは、セキュリティを「コストセンター」から「コスト削減と品質向上を実現するプロフィットセンター」へと転換させる可能性を秘めているのです。

④ チーム間の連携強化

従来の組織では、開発、運用、セキュリティの各チームは、それぞれ異なる目標と指標(KPI)を持っていました。開発チームは「機能の迅速なリリース」、運用チームは「システムの安定稼働」、セキュリティチームは「リスクの排除」を最優先とし、時には三者が対立することもありました。例えば、セキュリティチームがリリース直前に「待った」をかけると、開発チームは反発し、両者の間に溝が生まれます。このような「サイロ化」は、組織全体の生産性を著しく低下させる要因でした。

DevSecOpsは、このサイロ化を打破し、チーム間の健全な連携を促進する文化的な変革をもたらします。その根幹にあるのが「Shared Responsibility(共同責任)」という考え方です。DevSecOpsにおいては、セキュリティはもはやセキュリティチームだけのものではありません。開発者、運用担当者、そしてセキュリティ専門家が、「高品質で安全なソフトウェアを迅速に提供する」という共通の目標に向かって協力します。

この文化を醸成するために、以下のような具体的な取り組みが行われます。

- 共通のツールの利用: CI/CDパイプラインや監視ツール、チャットツールなどを共有することで、各チームが同じ情報にアクセスし、円滑なコミュニケーションを図ります。

- プロセスの透明化: 誰が、いつ、何を、なぜ変更したのかが、ツールを通じて全員に見える状態になります。これにより、相互不信が減り、建設的な議論が可能になります。

- セキュリティチャンピオン制度: 各開発チーム内に、セキュリティに関する知識を持ち、セキュリティチームとの橋渡し役となる「セキュリティチャンピオン」を育成・配置します。これにより、セキュリティの知見が開発現場に浸透しやすくなります。

- クロスファンクショナルなチーム編成: プロジェクトごとに、開発、運用、セキュリティの担当者からなる混成チームを組むことも有効です。

このような取り組みを通じて、各チームは互いの専門性や立場を尊重し、学び合う文化が生まれます。開発者はセキュリティの重要性を理解し、運用者は開発プロセスへの理解を深め、セキュリティチームはビジネス要件を考慮した現実的な対策を提案できるようになります。この強固な連携こそが、変化に強く、レジリエントな組織を作り上げるための鍵となるのです。

DevSecOps導入における課題

DevSecOpsがもたらすメリットは大きい一方で、その導入は決して平坦な道のりではありません。多くの組織が、技術的、文化的、そしてプロセス上の様々な課題に直面します。これらの課題を事前に理解し、対策を講じることが、導入を成功に導く鍵となります。

ツール選定の難しさ

DevSecOpsを実現するためには、開発ライフサイクルの各段階でセキュリティを自動化するツールの導入が不可欠です。しかし、市場には多種多様なツールが存在し、自社の環境やニーズに最適なものを選定するのは非常に困難な作業です。

1. ツールの種類の多様性

DevSecOpsで利用されるツールは、SAST, DAST, IAST, SCA, コンテナセキュリティ、IaCスキャン、RASP(Runtime Application Self-Protection)など、多岐にわたります。それぞれのツールは目的や得意分野が異なり、ライフサイクルの異なる段階で機能します。

- SAST(静的アプリケーションセキュリティテスト): ソースコードレベルで脆弱性を探すため、開発の最も早い段階でフィードバックを得られますが、誤検知(False Positive)が多い傾向があります。

- DAST(動的アプリケーションセキュリティテスト): 実際にアプリケーションを動作させて外部から攻撃を試みるため、実行時でなければわからない脆弱性を見つけられますが、スキャンに時間がかかり、コードのどの部分が原因かを特定しにくい場合があります。

- SCA(ソフトウェア構成分析): オープンソースライブラリの脆弱性管理に特化しており必須のツールですが、自社開発のコードの脆弱性は見つけられません。

これらのツールの特性を理解し、自社の開発言語、フレームワーク、アーキテクチャ、そして最も懸念されるリスクは何かを考慮して、適切なツールを組み合わせる必要があります。一つのツールですべてをカバーできる「銀の弾丸」は存在しないのです。

2. ツールチェーンの連携(インテグレーション)

選定したツールを、既存のCI/CDパイプライン(Jenkins, GitLab CI, GitHub Actionsなど)や、課題管理システム(Jiraなど)、コミュニケーションツール(Slackなど)とスムーズに連携させる必要があります。ツール間の連携がうまくいかないと、検知した脆弱性の通知が開発者に届かなかったり、修正状況の追跡が困難になったりして、かえってプロセスが非効率になる恐れがあります。APIの互換性やプラグインの充実度、ベンダーのサポート体制などを十分に評価することが重要です。

3. コストとROIの評価

商用のDevSecOpsツールは高機能ですが、ライセンス費用も高額になる傾向があります。一方、オープンソースのツールは無料で始められますが、導入や運用のための技術力が必要であり、サポートがない場合も多いです。ツールの導入コスト(ライセンス費用、導入・設定にかかる人件費)と、それによって得られる効果(手戻り削減によるコスト削減、インシデント防止による損害回避など)を比較検討し、投資対効果(ROI)を明確にすることが、経営層の理解を得るためにも不可欠です。

文化的な変化への抵抗

DevSecOps導入における最大の障壁は、技術的な問題よりもむしろ組織文化や人々のマインドセットに関わる問題であると言われています。長年染み付いた仕事のやり方や考え方を変えることには、強い抵抗が伴います。

1. 役割と責任の変化への不安

DevSecOpsは「セキュリティは全員の責任」という考え方を基本としますが、これは従来の役割分担を大きく変えるものです。

- 開発者:「なぜ自分たちがセキュリティまで気にしなければならないのか」「新しいツールの学習や脆弱性対応で、開発のスピードが落ちるのではないか」という懸念や反発が生まれることがあります。

- セキュリティチーム:「開発者にセキュリティを任せて本当に大丈夫なのか」「自分たちの専門性や存在価値が失われるのではないか」という不安を感じることがあります。自分たちの役割が、開発を止める「ゲートキーパー」から、開発を支援する「イネーブラー」へと変化することに戸惑うかもしれません。

- 運用チーム: インフラの構成管理やデプロイプロセスにセキュリティ要件が加わることで、作業が複雑化することを懸念する場合があります。

これらの不安や抵抗を乗り越えるためには、トップダウンでの明確なビジョン提示と、ボトムアップでの丁寧なコミュニケーションが不可欠です。なぜこの変革が必要なのか、それによって各々がどのように成長できるのかを粘り強く説明する必要があります。

2. 失敗を許容しない文化

DevSecOpsは、試行錯誤を繰り返しながら、自社に最適なプロセスを構築していくアプローチです。そのためには、新しいツールやプロセスを試して失敗しても、それを非難するのではなく、学びの機会として捉える「心理的安全性」が確保された環境が必要です。しかし、日本の多くの組織では、失敗に対する寛容度が低く、減点主義の評価制度が根強いのが実情です。このような文化の中では、従業員は新しい挑戦を恐れ、現状維持を望むようになります。失敗から学び、継続的に改善していくサイクル(PDCA)を回せる組織文化への変革が、DevSecOps成功の土台となります。

導入プロセスの複雑さ

DevSecOpsは、明確に定められた手順書があるわけではなく、組織の成熟度や状況に合わせてテーラーメイドで構築していく必要があります。この「どこから手をつければ良いのかわからない」という導入プロセスの複雑さも、大きな課題の一つです。

1. 導入のロードマップが描けない

全社的に一斉にDevSecOpsを導入しようとすると、関係部署の調整やルールの策定、ツールの全面展開などに膨大な時間とコストがかかり、途中で頓挫してしまうリスクが高まります。しかし、どのチーム、どのプロジェクトから始めるべきか(スモールスタート)、どのようなステップで全社に広げていくべきか、という現実的なロードマップを描くのは容易ではありません。

2. 導入効果の測定が難しい

DevSecOpsの導入効果を定量的に測定し、経営層や関係者に示すことは非常に重要です。しかし、どのような指標(メトリクス)を追うべきかが難しい問題です。考えられる指標には、以下のようなものがあります。

- リードタイム: コードのコミットから本番環境へのデプロイまでにかかる時間

- 脆弱性のMTTD/MTTR: 脆弱性の平均検出時間と平均修復時間

- 脆弱性密度: コード行数あたりの脆弱性の数

- 手戻り工数: セキュリティ問題の修正に費やされた時間

- 本番環境でのインシデント数: リリース後に発生したセキュリティインシデントの件数

これらの指標を導入前後で比較することで、改善効果を可視化できます。しかし、これらのデータを正確に収集・分析するための仕組みを構築すること自体が一つのプロジェクトとなります。初期段階で測定可能なKPIを設定し、継続的に追跡することが、取り組みの正当性を示し、モチベーションを維持する上で不可欠です。

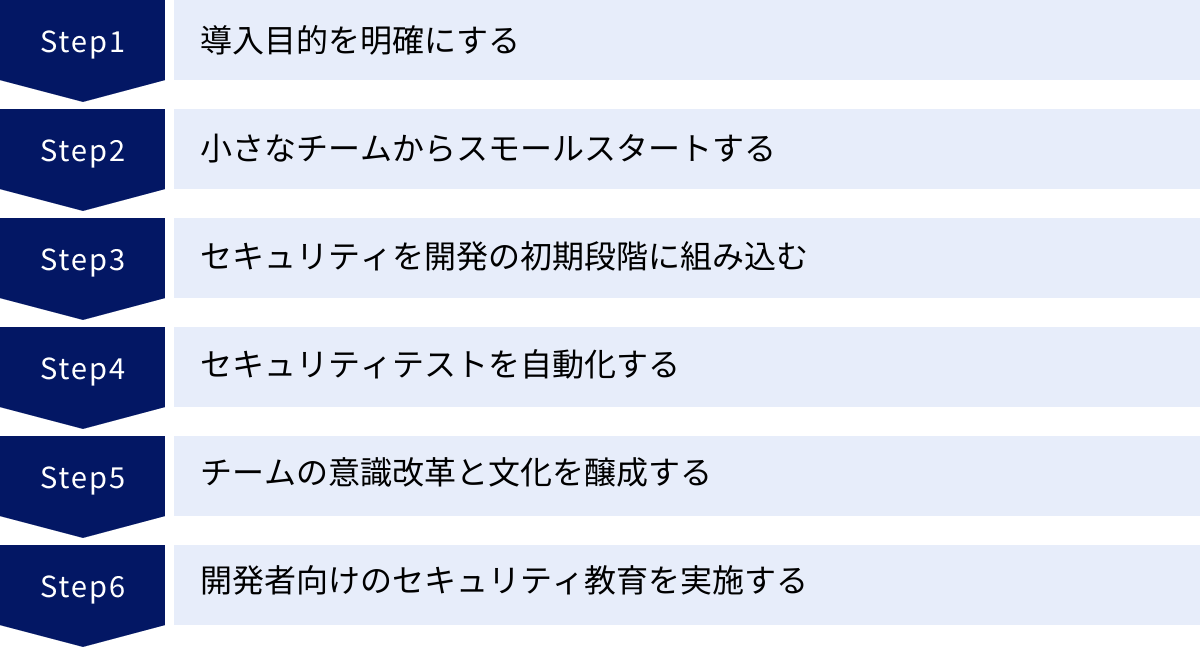

DevSecOps導入を成功させる6つのポイント

DevSecOps導入には多くの課題が伴いますが、適切なアプローチを取ることで、これらの障壁を乗り越え、そのメリットを最大限に引き出すことができます。ここでは、導入を成功に導くための6つの重要なポイントを具体的に解説します。

① 導入目的を明確にする

何事もそうですが、特に組織全体を巻き込む大きな変革であるDevSecOpsにおいては、「なぜ我々はDevSecOpsを導入するのか?」という目的を明確にすることが全ての始まりです。目的が曖昧なまま「流行っているから」といった理由で始めると、途中で方向性を見失い、現場の協力も得られず、失敗に終わる可能性が高くなります。

目的を明確にするためには、まず自社が抱える現状の課題を洗い出すことから始めましょう。

- 「リリース前の脆弱性診断に時間がかかり、市場投入が競合に遅れがちだ」

- 「本番環境でセキュリティインシデントが頻発し、その対応に多くのリソースを割かれている」

- 「顧客からセキュリティ体制に関する厳しい要求を受けており、ビジネス上の制約になっている」

- 「オープンソースの脆弱性管理ができておらず、いつ重大な問題が起きるか分からない」

これらの具体的な課題の中から、最も解決したい優先度の高いものを特定し、それをDevSecOps導入の主目的に据えます。例えば、「手動でのセキュリティレビューに起因するリードタイムの長期化を解消し、リリースサイクルを30%短縮する」や、「本番環境で発見されるクリティカルな脆弱性の数を半年で50%削減する」といった、具体的で測定可能な目標(KGI/KPI)を設定することが重要です。

この明確な目的と目標は、関係者全員のコンセンサスを形成し、導入プロセスにおける意思決定の羅針盤となります。また、経営層に対して投資の必要性を説明し、承認を得るための強力な根拠にもなります。

② 小さなチームからスモールスタートする

壮大な計画を立てて全社一斉にDevSecOpsを導入しようとする「ビッグバン・アプローチ」は、非常にリスクが高い戦略です。前述の通り、DevSecOpsには文化的な変革が伴うため、現場の抵抗に遭いやすく、問題が発生した際の影響も甚大になります。

そこでおすすめするのが、意欲的で協力的な小さなチームを選び、限定された範囲で試行する「スモールスタート」のアプローチです。この最初のプロジェクトは「パイロットプロジェクト」と呼ばれます。

パイロットチームを選定する際は、以下の点を考慮すると良いでしょう。

- 変革への意欲が高いメンバーがいるか

- 比較的新しい技術スタックを採用しているか(レガシーシステムは導入障壁が高い場合がある)

- ビジネス上の重要度は高いが、ミッションクリティカルすぎないプロジェクトか(失敗が許容できる範囲)

この小さなチームで、ツールの選定・導入、プロセスの構築、チーム内での役割分担などを試行錯誤しながら進めます。この過程で必ず多くの課題や、自社特有の問題点が見つかるはずです。しかし、スコープが限定されているため、迅速に軌道修正ができます。

パイロットプロジェクトで得られた成功体験(「脆弱性対応の時間が半分になった」「開発者の負担なくセキュリティチェックができた」など)や、失敗から得た教訓は、非常に貴重な資産となります。この成功事例とノウハウを「型」としてまとめ、社内に共有することで、他のチームへの展開が格段にスムーズになります。スモールスタートは、着実に成果を積み上げながら、組織全体の変革を現実的なものにするための最も効果的な戦略です。

③ セキュリティを開発の初期段階に組み込む(シフトレフト)

DevSecOpsの技術的な核となるのが「シフトレフト」の実践です。これは、セキュリティ活動を開発ライフサイクルの右側(後期工程)から左側(初期工程)へ移行させる考え方です。問題が小さく、修正コストが最も低い段階で芽を摘むことが、DevSecOpsの効率性を支えています。

シフトレフトを具体的に実践するには、ライフサイクルの各段階で以下のような活動を組み込みます。

- 計画・要件定義段階: 新機能やシステムを開発する際に、どのような脅威が想定されるかを洗い出す「脅威モデリング」を実施します。これにより、設計段階で考慮すべきセキュリティ要件が明確になります。

- 設計段階: 脅威モデリングの結果に基づき、セキュアなアーキテクチャを設計します。例えば、適切な認証・認可の仕組みや、データの暗号化方式などを決定します。

- コーディング段階: 開発者がコードを書く際に使用するIDE(統合開発環境)にセキュリティスキャン用のプラグインを導入します。これにより、開発者は危険なコードパターンを記述した瞬間にリアルタイムで警告を受け取り、即座に修正できます。

- ビルド・テスト段階: CI/CDパイプラインに、SAST(静的解析)やSCA(オープンソース脆弱性診断)などのセキュリティテストを自動で実行するステップを組み込みます。

このように、ライフサイクルのあらゆるポイントでセキュリティのチェックポイントを設けることで、脆弱性が後工程に流れ込むのを防ぎます。「セキュリティはリリース前のイベントではなく、開発中の継続的な活動である」という意識をチーム全体で共有することが重要です。

④ セキュリティテストを自動化する

シフトレフトを実践し、高速な開発サイクルを維持するためには、セキュリティテストの自動化が不可欠です。手動でのセキュリティレビューや脆弱性診断は時間がかかり、ヒューマンエラーも発生しやすいため、DevOpsのスピードに対応できません。

CI/CDパイプラインへのセキュリティテストの統合は、DevSecOpsにおける最も代表的な自動化の実践です。開発者がソースコードをバージョン管理システム(Gitなど)にプッシュすると、それをトリガーとしてCIサーバー(Jenkins, GitLab CIなど)が自動的に以下のプロセスを実行します。

- ソースコードをビルドする。

- SCAツールが実行され、使用しているオープンソースライブラリに既知の脆弱性がないかスキャンする。

- SASTツールが実行され、ソースコード自体に潜在的な脆弱性がないか静的に解析する。

- テスト環境にアプリケーションが自動でデプロイされる。

- DASTツールが実行され、動作中のアプリケーションに対して外部から攻撃を試み、脆弱性を検出する。

- すべてのテストに合格すれば、次のステージ(ステージング環境へのデプロイや本番リリース)へ進む。問題が発見された場合は、ビルドを失敗させ、開発者に即座に通知する。

この一連の流れを自動化することで、開発者はセキュリティチェックを意識することなく、コーディングに集中できます。問題が発生した時だけフィードバックを受け取り、迅速に対処すればよいため、開発者のワークフローを妨げません。どのレベルの脆弱性を検知したらビルドを止めるか(例えば、深刻度「High」以上など)といったポリシーを事前に定義し、過度なアラートで開発者を疲弊させないようなチューニングも重要です。

⑤ チームの意識改革と文化を醸成する

ツールやプロセスを導入しても、それを使う人々の意識が変わらなければ、DevSecOpsは形骸化してしまいます。DevSecOpsは技術的な変革であると同時に、文化的な変革でもあります。

意識改革と文化醸成の鍵は、「Shared Responsibility(共同責任)」の概念を組織に根付かせることです。セキュリティは、もはや一部の専門家の仕事ではなく、製品やサービスに関わる全員の仕事であるというマインドセットを育む必要があります。

そのための具体的な施策として、以下のようなものが挙げられます。

- セキュリティチャンピオン制度の導入: 各開発チームから、セキュリティに関心と意欲のあるメンバーを「セキュリティチャンピオン」として任命します。彼らは、セキュリティチームが提供するトレーニングを受け、最新の脅威情報やセキュアコーディングの知識をチーム内に広める伝道師の役割を担います。また、開発現場の声をセキュリティチームにフィードバックする橋渡し役ともなります。

- 定期的な情報共有会: 開発、運用、セキュリティの各チームが合同で、最近発見された脆弱性の事例や、新しい攻撃手法、導入したツールの活用方法などについて情報共有する場を設けます。これにより、相互理解が深まり、一体感が醸成されます。

- 評価制度への反映: 個人の評価項目に、セキュリティへの貢献度(例:脆弱性の修正件数、セキュリティ改善提案の実施など)を加えることも、意識改革を促す上で有効です。

時間はかかりますが、こうした地道な活動を通じて、チーム間の壁を取り払い、協力し合う文化を育んでいくことが、DevSecOpsを成功させる上で最も重要な要素です。

⑥ 開発者向けのセキュリティ教育を実施する

DevSecOpsでは開発者に多くの責任が委譲されますが、彼らが適切な知識を持っていなければ、その責任を果たすことはできません。自動化されたツールは多くの脆弱性を検出してくれますが、すべての問題を見つけられるわけではありません。また、なぜそれが脆弱性なのかを理解していなければ、根本的な修正は困難です。

そこで不可欠となるのが、開発者自身がセキュアなコードを書けるようになるための継続的な教育・トレーニングです。

効果的なセキュリティ教育には、以下のような内容を含めると良いでしょう。

- 基礎知識の習得: OWASP Top 10(Webアプリケーションにおける10大脆弱性)に代表される、一般的な脆弱性(SQLインジェクション、クロスサイトスクリプティングなど)の原理と対策についての理解を深めます。

- 実践的なセキュアコーディング: チームが使用しているプログラミング言語やフレームワークに特化した、具体的なセキュアコーディングの書き方を学びます。良いコードと悪いコードの例を比較しながら、ハンズオン形式で学ぶのが効果的です。

- ツールの活用トレーニング: 導入したSASTやDASTなどのツールの使い方や、検知結果の正しい読み方、誤検知の見分け方などをトレーニングします。

- インシデント事例の共有: 過去に自社や他社で発生したセキュリティインシデントの事例を共有し、自分たちの仕事がどのようなリスクに繋がる可能性があるのかを現実的に理解させます。

教育は一度きりで終わらせるのではなく、定期的に実施し、知識をアップデートしていくことが重要です。開発者のセキュリティスキルが向上すれば、シフトレフトの効果は最大化され、より上流の工程で脆弱性が作り込まれること自体が減少していきます。

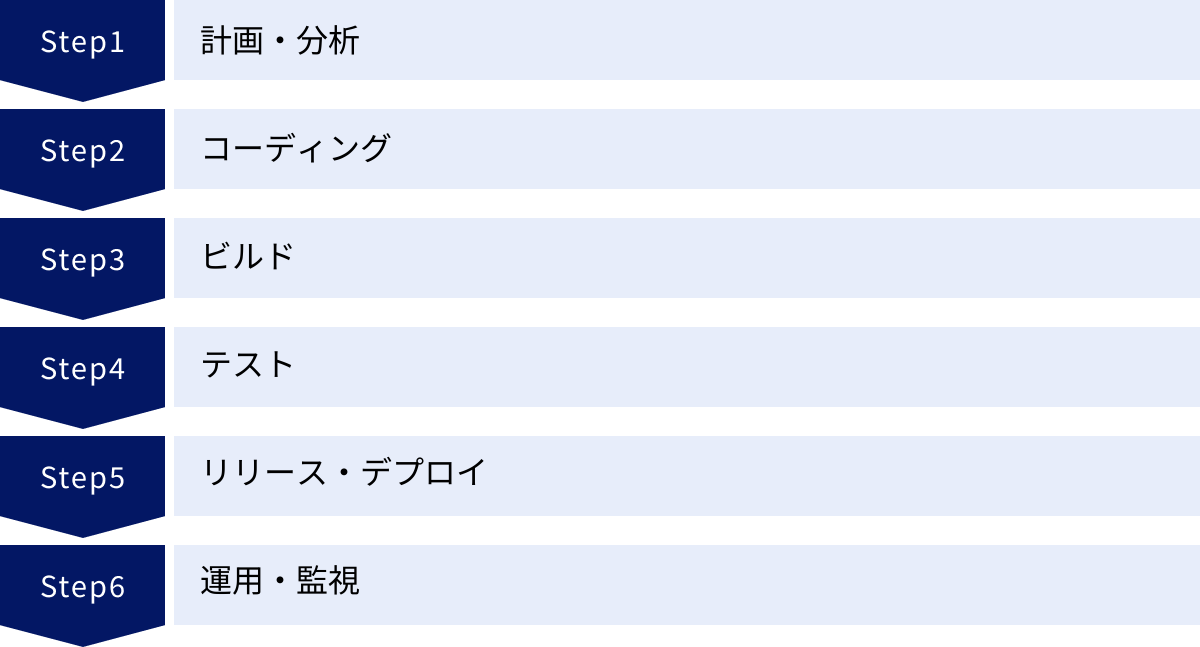

DevSecOpsのライフサイクルと各段階での実践

DevSecOpsは、ソフトウェア開発ライフサイクル(SDLC)の特定のフェーズに限定されるものではなく、計画から運用に至るまで、すべての段階にわたって継続的に実践されるアプローチです。ここでは、ライフサイクルの各段階で具体的にどのようなセキュリティ活動が組み込まれるのかを見ていきましょう。

計画・分析

開発が始まる前の最も上流の工程です。この段階でのセキュリティ対策は、後々の手戻りを防ぐ上で最もコスト効率が高いとされています。

- セキュリティ要件の定義: 開発するシステムや機能が準拠すべきセキュリティポリシーや、法規制(個人情報保護法など)、業界標準(PCI DSSなど)を明確にします。これらの要件は、開発チームが守るべきルールとなります。

- 脅威モデリング: 「攻撃者なら、このシステムをどう攻撃するか?」という視点で、潜在的な脅威と脆弱性を洗い出す体系的な手法です。STRIDE(Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege)などのフレームワークを用いて、システムの構成要素やデータフローを分析し、リスクを特定します。ここで特定されたリスクは、設計やテストの段階で対処すべき項目となります。脅威モデリングは、推測に頼らないデータ駆動型のセキュリティ設計を可能にします。

コーディング

開発者が実際にコードを記述する段階です。開発者の生産性を損なうことなく、セキュアなコーディングを支援する仕組みが重要になります。

- セキュアコーディングガイドラインの提供: 企業として、使用する言語やフレームワークに応じたセキュアコーディングの標準ルールを策定し、開発者に提供します。これにより、コードの品質とセキュリティレベルを一定に保つことができます。

- IDE(統合開発環境)プラグインの活用: Visual Studio CodeやIntelliJ IDEAなどのIDEに、SAST機能を持つプラグイン(例: Snyk, SonarLint)を導入します。これにより、開発者はコードを記述しながらリアルタイムで脆弱性の指摘を受け、即座に修正できます。これはシフトレフトの最も具体的な実践例の一つです。

- Pre-Commitフックの利用: 開発者がコードをGitリポジトリにコミットする前に、自動的に簡単なセキュリティチェック(シークレットキーの混入チェックなど)を実行する仕組みです。機密情報が誤ってリポジトリに記録されるのを防ぎます。

ビルド

開発者が書いたソースコードを、実行可能なアプリケーションに変換する段階です。CI(継続的インテグレーション)プロセスにセキュリティチェックを組み込むのが一般的です。

- 静的アプリケーションセキュリティテスト(SAST): ビルドプロセスの一環としてSASTツールを自動実行します。ソースコードを網羅的にスキャンし、SQLインジェクションやバッファオーバーフローといった脆弱なコードパターンを検出します。ビルドごとに実行されるため、継続的なコード品質の監視が可能です。

- ソフトウェア構成分析(SCA): アプリケーションが依存しているオープンソースライブラリやフレームワークをスキャンし、既知の脆弱性(CVE)が含まれていないかをチェックします。また、ライセンスのコンプライアンス違反がないかも同時に確認できます。ソフトウェアサプライチェーン攻撃のリスクを低減するために不可欠なプロセスです。

テスト

ビルドされたアプリケーションが、要件通りに動作するかを検証する段階です。機能テストと並行して、様々なセキュリティテストが実施されます。

- 動的アプリケーションセキュリティテスト(DAST): テスト環境にデプロイされたアプリケーションに対して、外部から実際にリクエストを送信し、攻撃をシミュレートします。これにより、実行時でなければわからない脆弱性(設定ミスや認証・セッション管理の問題など)を発見できます。CI/CDパイプラインに組み込み、定期的にスキャンを実行するのが一般的です。

- インタラクティブ・アプリケーション・セキュリティ・テスト(IAST): SASTとDASTの長所を組み合わせたようなテスト手法です。アプリケーションの内部にエージェントを配置し、DASTのように外部からリクエストを送りながら、内部のコードの挙動を監視します。これにより、脆弱性を高い精度で検出し、原因となったコードの箇所を特定しやすいというメリットがあります。

- 手動ペネトレーションテスト: 自動化ツールでは発見が難しい、ビジネスロジックの欠陥や複雑な脆弱性を発見するために、セキュリティ専門家による手動の侵入テストも依然として重要です。ただし、DevSecOpsの文脈では、高頻度で行うのではなく、メジャーリリース前や定期的な診断として実施されることが多くなります。

リリース・デプロイ

テストに合格したアプリケーションを、本番環境に展開する最終段階です。ここでも最後の砦としてセキュリティチェックが行われます。

- コンテナイメージスキャン: Dockerなどのコンテナを利用している場合、本番環境にデプロイする直前のコンテナイメージに脆弱性や不正な設定がないかをスキャンします。これにより、安全なイメージのみが本番環境で実行されることを保証します。

- IaC(Infrastructure as Code)スキャン: TerraformやCloudFormation、Ansibleなどのコードでインフラを構成している場合、その構成ファイル(テンプレート)にセキュリティ上の設定ミス(例えば、S3バケットが公開設定になっている、など)がないかをスキャンします。インフラレベルのセキュリティホールを未然に防ぎます。

- リリース承認プロセスの自動化: 重大な脆弱性が残存していないか、コンプライアンスチェックをクリアしているかといった条件を自動で検証し、すべて満たされた場合にのみリリースを承認するゲートを設けることも可能です。

運用・監視

アプリケーションが本番環境で稼働している段階です。リリースして終わりではなく、継続的な監視と迅速な対応が求められます。これは「シフトライト」とも呼ばれる考え方です。

- 継続的な脆弱性監視: 本番環境で稼働中のシステムや、利用しているライブラリに対して、新たな脆弱性が発見されていないかを継続的に監視します。新たな脆弱性情報が公開された際に、自社のシステムが影響を受けるかどうかを迅速に判断できる体制が重要です。

- セキュリティ監視とログ分析: アプリケーションやインフラから出力されるログを常時監視し、不審なアクセスや攻撃の兆候をリアルタイムで検知します。SIEM(Security Information and Event Management)などのツールを活用し、異常を検知した際にはアラートを発報する仕組みを構築します。

- インシデントレスポンスの自動化: 攻撃の兆候を検知した場合に、自動的に特定のIPアドレスからのアクセスを遮断したり、問題のあるインスタンスを隔離したりといった対応を自動化するSOAR(Security Orchestration, Automation and Response)の活用も進んでいます。これにより、被害が拡大する前に対処することが可能になります。

DevSecOpsに役立つツール

DevSecOpsの実践は、様々なツールの組み合わせによって支えられています。ここでは、ライフサイクルの各段階で活用される代表的なツールのカテゴリと、その具体例を紹介します。ツールの選定にあたっては、自社の技術スタックや開発文化、予算などを総合的に考慮することが重要です。

| ツールカテゴリ | 役割・目的 | 代表的なツール例 |

|---|---|---|

| CI/CDツール | DevSecOpsパイプラインの基盤。ビルド、テスト、デプロイを自動化し、各セキュリティツールを連携させるハブとなる。 | Jenkins, GitLab CI/CD, GitHub Actions, CircleCI |

| SAST | ソースコードを静的に解析し、脆弱なコードパターンやコーディング規約違反を検出する。シフトレフトの中核を担う。 | Snyk Code, SonarQube, Checkmarx, Veracode |

| DAST | 実行中のWebアプリケーションやAPIにリクエストを送り、外部から攻撃者の視点で脆弱性を検出する。 | OWASP ZAP, Invicti (Netsparker), Acunetix, Burp Suite Enterprise Edition |

| SCA | プロジェクトが依存するオープンソースライブラリの既知の脆弱性(CVE)とライセンスコンプライアンスをチェックする。 | Snyk Open Source, Dependabot (GitHub), Trivy, Mend (WhiteSource) |

| コンテナセキュリティ | Docker/Kubernetes等のコンテナイメージや実行中のコンテナ、レジストリをスキャンし、脆弱性や設定ミスを検出する。 | Snyk Container, Trivy, Aqua Security, Prisma Cloud (Palo Alto Networks) |

| IaCセキュリティ | Terraform, CloudFormation等の構成管理コードをスキャンし、クラウド環境のセキュリティ設定ミスをデプロイ前に検出する。 | Snyk IaC, tfsec, Checkov, Terrascan |

CI/CDツール (Jenkins, GitLab CI)

CI/CDツールは、DevSecOpsを実現するための自動化パイプラインの根幹をなすものです。ソースコードの変更をトリガーに、ビルド、テスト、デプロイといった一連のプロセスを自動実行します。DevSecOpsの文脈では、このパイプラインの中に後述するSASTやDASTといった様々なセキュリティスキャンツールを組み込み、セキュリティチェックを自動化する「オーケストレーター」としての役割を果たします。

- Jenkins: 高い拡張性を持ち、豊富なプラグインによって様々なツールと連携できる、オープンソースのCI/CDツールのデファクトスタンダードです。

- GitLab CI/CD: バージョン管理システムのGitLabに統合されており、ソースコード管理からCI/CDまでをシームレスに行えるのが特徴です。「Auto DevOps」機能には、SASTやDASTなどのセキュリティスキャンが標準で組み込まれています。(参照:GitLab公式サイト)

SAST(静的アプリケーションセキュリティテスト)ツール (Snyk Code, SonarQube)

SASTは、アプリケーションを実行せずにソースコード自体を解析し、脆弱性を見つけ出すツールです。開発ライフサイクルの非常に早い段階(コーディング中やビルド時)で問題を特定できるため、シフトレフトを実践する上で中心的な役割を担います。

- Snyk Code: AIを活用した高速かつ高精度なスキャンが特徴で、開発者のIDEプラグインとしても提供されており、リアルタイムでのフィードバックを得意とします。(参照:Snyk公式サイト)

- SonarQube: 脆弱性だけでなく、コードの品質(バグ、コードの匂いなど)も同時にチェックできるのが特徴で、コード全体の健全性を高めるのに役立ちます。オープンソース版と商用版があります。(参照:SonarSource公式サイト)

DAST(動的アプリケーションセキュリティテスト)ツール (OWASP ZAP, Invicti)

DASTは、実際に動作しているアプリケーションに対して、外部から様々なリクエストを送信し、その応答を分析することで脆弱性を検出します。攻撃者の視点に立ったテストであり、サーバの設定ミスや、複数のコンポーネントが連携して初めて顕在化するような問題を発見するのに有効です。

- OWASP ZAP (Zed Attack Proxy): 世界的なセキュリティ専門家コミュニティであるOWASPが開発する、高機能なオープンソースのDASTツールです。手動テストにも自動テストにも利用できます。(参照:OWASP公式サイト)

- Invicti (旧Netsparker): 商用のDASTツールで、独自の「Proof-Based Scanning」技術により、検出した脆弱性が実際に悪用可能であることを証明し、誤検知を大幅に削減できる点を特徴としています。(参照:Invicti Security公式サイト)

SCA(ソフトウェア構成分析)ツール (Snyk Open Source, Dependabot)

現代のアプリケーション開発は、オープンソースソフトウェア(OSS)のライブラリやフレームワークなしには成り立ちません。SCAツールは、プロジェクトが利用しているこれらのOSSに既知の脆弱性(CVE)が含まれていないかを自動でチェックし、ソフトウェアサプライチェーンのリスクを管理するために不可欠です。

- Snyk Open Source: 豊富な脆弱性データベースを持ち、直接的な依存関係だけでなく、間接的に依存しているライブラリ(推移的依存関係)の脆弱性も検出できます。修正案を自動で提案する機能も強力です。(参照:Snyk公式サイト)

- Dependabot: GitHubに買収され、GitHubに標準で統合された機能です。リポジトリ内の依存関係ファイルを監視し、脆弱性が発見された場合や、より新しい安全なバージョンが利用可能な場合に、自動でプルリクエストを作成してくれます。(参照:GitHub公式サイト)

コンテナセキュリティツール (Snyk Container, Trivy)

コンテナ技術(Docker, Kubernetes)の普及に伴い、コンテナイメージ自体のセキュリティを確保することが重要になっています。コンテナセキュリティツールは、OSのパッケージやライブラリなど、コンテナイメージに含まれるコンポーネントの脆弱性をスキャンします。

- Snyk Container: OSの脆弱性だけでなく、アプリケーションの依存関係の脆弱性も同時にスキャンできるのが特徴です。CI/CDパイプラインやKubernetesクラスタと連携して、継続的な監視を実現します。(参照:Snyk公式サイト)

- Trivy: Aqua Security社が開発する人気のオープンソースツールです。高速で簡単に利用でき、コンテナイメージだけでなくファイルシステムやGitリポジトリのスキャンも可能です。(参照:Aqua Security公式サイト)

IaCセキュリティツール (Snyk IaC, tfsec)

IaC(Infrastructure as Code)によってインフラ構成をコードで管理することが一般的になりましたが、そのコードに設定ミスが含まれていると、大規模なセキュリティホールに繋がる可能性があります。IaCセキュリティツールは、TerraformやCloudFormationなどの構成ファイルをスキャンし、デプロイ前にセキュリティ上のベストプラクティスからの逸脱や設定ミスを検出します。

- Snyk IaC: クラウドの設定ミスをコードレベルで検出し、開発者のIDE内で修正を促すことができます。Terraform, CloudFormation, Kubernetes, Ansibleなど幅広いIaCツールに対応しています。(参照:Snyk公式サイト)

- tfsec: Terraformの静的解析に特化したオープンソースツールです。セキュリティリスクをチェックし、問題点を分かりやすく指摘してくれます。CI/CDへの組み込みも容易です。(参照:Aqua Security公式サイト)

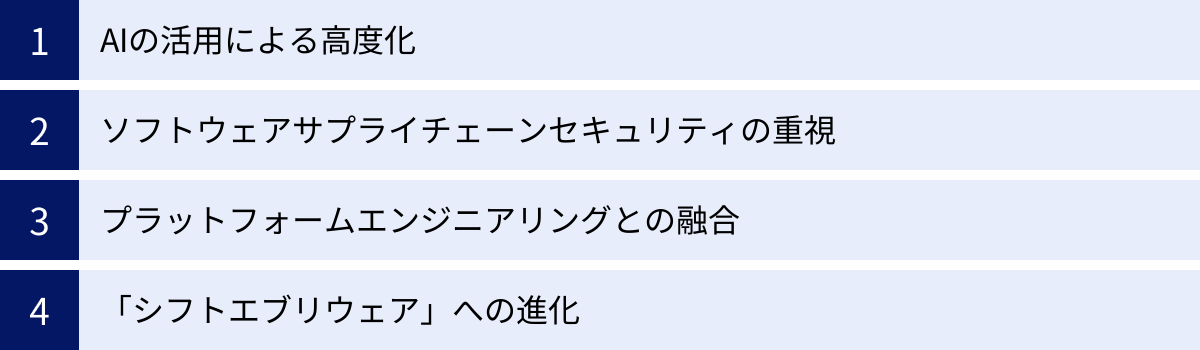

DevSecOpsの今後の展望

DevSecOpsは、今やソフトウェア開発における主流のアプローチとなりつつありますが、その進化はまだ止まりません。技術の進歩や脅威環境の変化に伴い、DevSecOpsは今後さらに洗練され、その適用範囲を広げていくと予想されます。

1. AI(人工知能)の活用による高度化

AIと機械学習は、DevSecOpsの各プロセスをさらに高度化させる可能性を秘めています。

- 脆弱性検知の精度向上: 膨大なコードと脆弱性のパターンをAIに学習させることで、従来の静的解析では見つけにくかった未知の脆弱性や、複雑なロジック上の欠陥を予測・検出できるようになる可能性があります。

- 修正の自動化: 脆弱なコードを検出するだけでなく、AIがコンテキストを理解し、安全なコードへの修正案を自動的に生成・提案する(場合によっては自動で修正する)といった活用が進むでしょう。GitHub CopilotのようなAIコーディング支援ツールに、高度なセキュリティ機能が統合されていくことも考えられます。

- 脅威インテリジェンスの強化: AIを用いて世界中のサイバー攻撃の動向や新たな脅威情報をリアルタイムに分析し、自社のシステムが直面しているリスクを動的に評価して、プロアクティブな防御策を講じることが可能になります。

2. ソフトウェアサプライチェーンセキュリティのさらなる重視

SolarWinds社のインシデントに代表されるように、ソフトウェアサプライチェーンを狙った攻撃はますます巧妙化し、その影響範囲も甚大になっています。この流れを受け、DevSecOpsにおける関心も、自社で開発するコードだけでなく、ソフトウェアを構成するすべての要素(OSS、コンテナイメージ、ビルド環境、CI/CDパイプラインなど)の完全性と信頼性を確保する方向へとシフトしています。

- SBOM(Software Bill of Materials)の標準化: ソフトウェアを構成する全コンポーネントの一覧であるSBOMの作成・管理が、多くの業界で標準的な要件となるでしょう。これにより、新たな脆弱性が発見された際に、自社のどの製品が影響を受けるかを即座に特定できるようになります。

- SLSA(Supply-chain Levels for Software Artifacts)の普及: ビルドプロセスの真正性を保証し、成果物(Artifacts)が改ざんされていないことを証明するためのセキュリティフレームワークであるSLSAへの準拠が、信頼性の高いソフトウェアの証として重要視されるようになります。

3. プラットフォームエンジニアリングとの融合

開発者の負担を軽減し、DevSecOpsをよりスムーズに組織全体へ浸透させるためのアプローチとして、「プラットフォームエンジニアリング」が注目されています。これは、専門の「プラットフォームチーム」が、セキュリティ、コンプライアンス、CI/CDなどの機能があらかじめ組み込まれた、標準化された開発プラットフォーム(Internal Developer Platform, IDP)を構築し、社内の開発チームに提供するという考え方です。

開発者は、このプラットフォームを利用することで、インフラやツールの複雑な設定を意識することなく、セキュアなアプリケーション開発に集中できます。これは、DevSecOpsの原則を「サービスとして」提供するものであり、大規模な組織においてDevSecOpsをスケールさせるための効果的なアプローチとして、今後さらに普及していくと考えられます。

4. 「シフトエブリウェア(Shift Everywhere)」への進化

DevSecOpsは「シフトレフト」から始まりましたが、今後はライフサイクル全体、つまり「どこにでも(Everywhere)」セキュリティを組み込む方向へと進化していくでしょう。計画段階へのさらなる関与(シフトレフト)と同時に、本番環境での防御と監視(シフトライト)もますます重要になります。RASP(Runtime Application Self-Protection)のように、アプリケーション自身が実行時に攻撃を検知・防御する技術や、eBPFなどの新しい技術を活用した、よりリアルタイムで詳細な監視・脅威検知が、DevSecOpsの重要な要素となっていくでしょう。

まとめ

本記事では、DevSecOpsの基本的な概念から、その重要性、メリット、導入の課題、そして成功のための具体的なポイントに至るまで、網羅的に解説してきました。

DevSecOpsは、開発(Dev)、セキュリティ(Sec)、運用(Ops)が一体となり、ソフトウェア開発のライフサイクル全体を通じてセキュリティを組み込む文化であり、実践です。その目的は、DevOpsがもたらした開発のスピードと俊敏性を損なうことなく、むしろそれを加速させながら、高品質で安全なソフトウェアを継続的に提供することにあります。

DevSecOpsを導入することで、企業は以下のような多くのメリットを得ることができます。

- 開発スピードと品質の向上: 手戻りの削減により、開発プロセスが効率化される。

- セキュリティ対応の迅速化: 脆弱性の検知と修正にかかる時間が劇的に短縮される。

- コスト削減: 修正コストが最も低い初期段階で問題を発見・解決できる。

- チーム間の連携強化: サイロ化を打破し、共通の目標に向かう協力的な文化が醸成される。

しかし、その導入は、ツール選定の難しさ、文化的な抵抗、プロセスの複雑さといった課題を伴います。これらの課題を克服し、DevSecOpsを成功させるためには、以下のポイントが重要です。

- 導入目的を明確にし、測定可能な目標を設定する。

- 小さなチームからスモールスタートし、成功体験を積み重ねる。

- 「シフトレフト」を徹底し、セキュリティを開発の初期段階に組み込む。

- CI/CDパイプラインを中心に、セキュリティテストを積極的に自動化する。

- 「セキュリティは全員の責任」という文化を醸成し、チームの意識改革を図る。

- 開発者がセキュアなコードを書けるよう、継続的な教育を実施する。

DevSecOpsは、単なるツールの導入やプロセスの変更ではありません。それは、セキュリティをビジネスの競争力の中核と捉え、組織全体の文化を変革していく継続的な旅です。AIの活用やプラットフォームエンジニアリングとの融合など、その姿は今後も進化を続けていくでしょう。

デジタル化が加速し、サイバー脅威が増大し続ける現代において、DevSecOpsはもはや一部の先進的な企業だけのものではなく、すべての企業にとって不可欠な経営戦略となっています。この記事が、皆様のDevSecOpsへの理解を深め、その第一歩を踏み出すための一助となれば幸いです。