インターネットの闇、犯罪の温床、サイバー攻撃の拠点――。ニュースや映画などで「ダークウェブ」という言葉を耳にする機会は増えましたが、その実態を正確に理解している人は多くありません。ダークウェブは、もはやサイバー犯罪者やハッカーだけが関わる特殊な世界ではなく、私たちの個人情報や企業の機密情報が売買され、事業活動に深刻な影響を及ぼす、無視できない脅威となっています。

情報漏洩事件が発生すると、盗まれた情報は高確率でダークウェブ上のマーケットで取引されます。自社の情報がダークウェブに流出していないか、また、ダークウェブを起点とするサイバー攻撃から自社をどう守るべきか。これは、現代のすべての企業にとって喫緊の課題です。

この記事では、ダークウェブの基本的な仕組みから、そこで行われている違法な取引の実態、企業や個人に及ぶ具体的なリスク、そして今日から実践できるセキュリティ対策まで、網羅的かつ分かりやすく解説します。ダークウェブの脅威を正しく理解し、適切な対策を講じることが、自社の情報資産と事業継続性を守るための第一歩です。

目次

ダークウェブとは?

まずはじめに、ダークウェブが一体何であるのか、その基本的な概念と仕組み、そして多くの人が抱く疑問について解説します。ダークウェブを正しく恐れるためには、その正体を正確に知ることが不可欠です。

ダークウェブの基本的な意味

ダークウェブとは、インターネットの一部でありながら、Google ChromeやSafariといった一般的なWebブラウザではアクセスできず、特別なソフトウェア(Torなど)を使用しないと閲覧できない、匿名性の高いネットワーク空間を指します。

私たちが普段使っているインターネットを「サーフェスウェブ(表層Web)」と呼ぶのに対し、ダークウェブはその名の通り、インターネットの「暗い(Dark)」部分に位置付けられています。その最大の特徴は、通信経路が高度に暗号化され、誰がどこからアクセスしているのか、誰がサイトを運営しているのかを特定することが極めて困難な点にあります。

この高い匿名性から、ダークウェブはサイバー犯罪の温床となりやすい環境です。不正に取得されたクレジットカード情報や個人情報、企業の機密データの売買、マルウェアやランサムウェアといったサイバー攻撃用ツールの取引、違法薬物や銃器の密売など、様々な非合法活動の舞台となっています。

しかし、ダークウェブの利用目的は犯罪だけではありません。政府による厳しいインターネット検閲が行われている国々では、ジャーナリストや人権活動家が当局の監視を逃れて情報を発信したり、内部告発を行ったりするための重要なコミュニケーションツールとしても利用されています。このように、ダークウェブは単なる「悪の巣窟」という一面だけではなく、表現の自由やプライバシーを守るための砦という側面も持ち合わせているのです。

ダークウェブの仕組みと匿名性

ダークウェブがなぜ高い匿名性を維持できるのか、その中心的な技術が「オニオンルーティング(Onion Routing)」です。この名前は、データが玉ねぎ(オニオン)のように何層もの暗号化で覆われていることに由来します。

オニオンルーティングの仕組みを簡単に説明すると、以下のようになります。

- 多層的な暗号化: ダークウェブにアクセスする際、データ(通信内容)は目的地に直接送られるのではなく、まず送信者のコンピュータ上で何重にも暗号化されます。

- 複数のリレーを経由: 暗号化されたデータは、世界中に散らばる「リレー」と呼ばれる複数のサーバー(ノード)を経由して目的地まで届けられます。

- 段階的な復号: データが各リレーを通過するたびに、玉ねぎの皮を一枚ずつ剥ぐように暗号化が一段階だけ解除されます。各リレーは、直前のリレーと直後のリレーの情報しか知ることができず、通信の全経路を把握することはできません。

- 送信元と宛先の秘匿: この仕組みにより、最終的な宛先(閲覧先のWebサイト)はどこからアクセスがあったのかを知ることができず、逆に通信経路上の誰もが送信元と宛先の両方を同時に知ることはできなくなります。

このように、通信経路を複雑に分散させ、多層的な暗号化を施すことで、通信の当事者のIPアドレス(インターネット上の住所)を隠蔽し、極めて高い匿名性を実現しているのです。この技術が、ダークウェブをダークウェブたらしめている根幹と言えます。

ダークウェブへのアクセス方法

ダークウェブ上のWebサイトは、通常のWebサイトが持つ「.com」や「.jp」といったドメインではなく、「.onion」という特殊なトップレベルドメインを持っています。この.onionサイトには、前述したオニオンルーティング技術を実装した専用のツールを使わなければアクセスできません。

その代表的なツールが「Tor(トーア)ブラウザ」です。

Tor(トーア)ブラウザとは

Torは「The Onion Router」の略称であり、もともとは米国海軍調査研究所がオンライン上での諜報活動における通信の秘匿を目的として開発した技術です。現在では、非営利団体「The Tor Project, Inc.」によって開発・維持・配布が行われており、誰でも無料でダウンロードして利用できます。

Torブラウザは、見た目や使い勝手がFirefoxブラウザに似ており、ユーザーは複雑な設定をすることなく、インストールするだけでダークウェブへのアクセスが可能になります。ブラウザを起動すると、自動的にTorネットワークへの接続が確立され、.onionで終わるアドレスのサイトを閲覧できるようになります。

ただし、Torブラウザを使えば誰でも簡単にダークウェブにアクセスできるからといって、安易に利用することは極めて危険です。ダークウェブには違法で有害なコンテンツが溢れており、不用意にサイトを閲覧したりファイルをダウンロードしたりするだけで、マルウェアに感染したり、サイバー犯罪に巻き込まれたりするリスクが非常に高いため、強い目的意識がない限りはアクセスすべきではありません。

ダークウェブへのアクセス自体は違法ではない

多くの人が誤解しがちな点ですが、Torブラウザをダウンロードしてダークウェブにアクセスする行為自体は、日本の法律を含め、多くの国で違法とはされていません。

前述の通り、Torはプライバシー保護や検閲回避といった正当な目的でも利用されており、その技術自体を違法とすることはできないためです。

しかし、重要なのはその先です。ダークウェブにアクセスした上で、そこで違法なコンテンツ(例えば、児童ポルノや他人の著作物を無断でアップロードしたものなど)を閲覧・ダウンロードしたり、違法な物品や情報を購入したり、犯罪を依頼したりする行為は、当然ながら日本の各種法律(児童ポルノ禁止法、著作権法、麻薬特例法、不正アクセス禁止法など)によって厳しく罰せられます。

「匿名だからバレないだろう」と考えるのは非常に危険です。法執行機関もダークウェブの監視を強化しており、過去にはTorの脆弱性を突いたり、おとり捜査を行ったりして、ダークウェブ上の犯罪者を検挙した事例が国内外で数多く報告されています。

結論として、ダークウェブへのアクセスは法的にグレーではなくホワイトですが、その先には無数のブラックな落とし穴が待っています。好奇心だけで足を踏み入れるには、あまりにもリスクが高い世界であると認識しておく必要があります。

ダークウェブとディープウェブ、サーフェスウェブの違い

「ダークウェブ」と「ディープウェブ」はしばしば混同されますが、これらは明確に異なる概念です。インターネットの全体像を理解するために、これら3つのWeb空間の関係性を氷山に例えて整理してみましょう。

サーフェスウェブ(表層Web)

サーフェスウェブ(Surface Web)は、氷山の海面上に見えている部分に例えられます。これは、GoogleやYahoo!、Bingといった一般的な検索エンジンを使って誰でも検索し、アクセスできるWebサイトの総称です。

私たちが日常的に閲覧しているニュースサイト、企業の公式ホームページ、ブログ、ECサイト、SNSの公開ページなどがこれにあたります。サーフェスウェブは、インターネット全体のほんの一部、一説にはわずか4%程度に過ぎないと言われています。

特徴は、検索エンジンによってその存在や内容が把握(インデックス)されており、公開性が高いことです。誰でも簡単に情報を見つけられる反面、プライベートな情報を置くには適していません。

ディープウェブ(深層Web)

ディープウェブ(Deep Web)は、氷山の海面下に隠れている大部分に例えられます。これは、検索エンジンがクロール(巡回・情報収集)できないWebページ全般を指します。

ディープウェブは、決して怪しいサイトや違法なサイトの集まりではありません。むしろ、私たちのインターネット利用の大部分はディープウェブ上で行われています。具体例としては、以下のようなものが挙げられます。

- ログインが必要なページ: ネットバンキングの口座情報、Webメールの受信トレイ、SNSのダイレクトメッセージ、会員制サイトの限定コンテンツなど。

- 企業の社内ネットワーク(イントラネット): 社員しかアクセスできない業務システムやデータベースなど。

- クラウドストレージ: Google DriveやDropboxなどに保存された個人のファイル。

- 動的に生成されるページ: 航空券の検索結果など、ユーザーの操作に応じて一時的に作られるページ。

これらのページは、パスワードで保護されていたり、意図的に検索エンジンの巡回を拒否する設定がされていたりするため、一般の検索結果には表示されません。ディープウェブはインターネット全体の約90%以上を占めるとされ、そのほとんどは合法で、私たちのデジタルライフに不可欠なものです。

3つのWeb空間の関係性

サーフェスウェブ、ディープウェブ、そしてダークウェブの関係性を整理すると、「ダークウェブはディープウェブの一部であるが、ディープウェブのすべてがダークウェブではない」ということになります。

氷山の例えで言えば、

- サーフェсウェブ: 海面上の見える部分。

- ディープウェブ: 海面下の見えない部分全体。

- ダークウェブ: ディープウェブのさらに奥深く、特殊な潜水艇(Torなど)でなければ到達できない、意図的に隠された領域。

以下の表に、それぞれの特徴をまとめます。

| 項目 | サーフェスウェブ(表層Web) | ディープウェブ(深層Web) | ダークウェブ |

|---|---|---|---|

| 定義 | 検索エンジンで誰でも検索・アクセスが可能な公開されたWeb空間。 | 検索エンジンに登録されず、特定のURLやID/パスワード認証などによってアクセスするWeb空間。 | ディープウェブの一部で、Torなどの特殊なソフトウェアを使い、匿名でしかアクセスできないWeb空間。 |

| アクセス方法 | 一般的なWebブラウザ(Google Chrome, Safari, Microsoft Edgeなど)。 | 一般的なWebブラウザを使用するが、ID/パスワードの入力や特定のURLの直接入力が必要。 | Torブラウザなどの専用ソフトウェアが必要。 |

| 具体例 | ニュースサイト、ブログ、企業の公式サイト、公開されたSNSページ。 | ネットバンキング、Webメール、クラウドストレージ、会員制サイト、社内イントラネット。 | 違法な情報・物品の取引市場、匿名掲示板、サイバー攻撃ツールの販売サイト、検閲回避のための情報発信サイト。 |

| 匿名性 | 低い(IPアドレスなどが記録される)。 | 中程度(サイト管理者にはアクセスが記録されるが、一般には非公開)。 | 非常に高い(オニオンルーティングにより通信元が秘匿される)。 |

| 目的 | 情報の公開と共有。 | プライベートな情報の保護、限定されたメンバー間での情報共有。 | 匿名でのコミュニケーション、違法行為、プライバシー保護、検閲回避など多岐にわたる。 |

このように、ディープウェブは「アクセスが制限された合法的な領域」であるのに対し、ダークウェブは「匿名性を確保するために意図的に隠された領域」であり、その性質上、違法行為に利用されやすいという明確な違いがあります。この区別を正しく理解することが、ダークウェブのリスクを正確に把握するための第一歩となります。

ダークウェブで取引されている違法な情報やモノ

ダークウェブの高い匿名性は、残念ながら犯罪者にとって非常に魅力的な環境を提供します。ダークウェブ上に存在する「闇市場(ダークネット・マーケット)」では、現実世界では決して手に入らないような、ありとあらゆる違法な情報やモノが仮想通貨(ビットコイン、モネロなど)を用いて取引されています。ここでは、その代表的な例を具体的に解説します。

個人情報(ID・パスワード、クレジットカード情報など)

ダークウェブで最も活発に取引されている商品の一つが、不正な手段で盗み出された個人情報です。 これらは、フィッシング詐欺、マルウェア感染、企業のデータベースへの不正アクセスなど、様々な手口によって窃取されます。

取引される情報の種類と、おおよその価格帯(価格は常に変動します)は以下の通りです。

- メールアドレスとパスワードの組み合わせ: 数百件のリストが数ドルから数十ドル。特定のサービス(例: 有料動画配信サービス)にログインできるアカウント情報は、より高値で取引されます。これらは「クレデンシャル・スタッフィング攻撃(パスワードリスト攻撃)」に悪用されます。

- クレジットカード情報: カード番号、有効期限、セキュリティコード(CVV)、名義人情報などがセットで売買されます。情報の鮮度やカードの限度額によって価格は異なり、1件あたり数ドルから数十ドルで取引されるのが一般的です。これらは不正なオンラインショッピングなどに利用されます。

- 銀行口座情報: オンラインバンキングのログインID・パスワード、口座番号、暗証番号など。残高が多い口座ほど高額になり、残高の数%といった価格設定で取引されることもあります。

- 個人識別情報(PII): 氏名、住所、生年月日、電話番号、マイナンバー、パスポート番号などの情報。これらはセットで「Fullz」と呼ばれ、なりすましによるローン契約や携帯電話の不正契約、さらなる詐欺行為などに悪用されるため、高値で取引されます。

これらの情報は、一件一件は安価でも、大規模な情報漏洩で流出した場合は数万〜数百万件単位でまとめて売買され、サイバー犯罪者に莫大な利益をもたらします。

企業の機密情報や顧客データ

個人情報だけでなく、企業の存続を揺るがしかねない重要な機密情報もダークウェブの取引対象です。ランサムウェア攻撃などによって企業のサーバーから窃取された情報が、人質として公開されたり、競合他社や他の攻撃者に売却されたりします。

- 顧客データベース: 氏名、連絡先、購買履歴などを含む大規模な顧客リスト。他の企業への営業活動や、フィッシング詐欺のターゲットリストとして利用されます。

- 知的財産: 製品の設計図、ソースコード、研究開発データ、特許情報など。競合他社に渡れば、企業の競争力を根底から覆される可能性があります。

- 財務情報・経営情報: 未公開の決算情報、M&A(合併・買収)計画、経営戦略に関する内部資料など。インサイダー取引や企業の信用失墜を狙った攻撃に悪用されます。

- 従業員情報: 従業員の個人情報や役職、社内システムのID・パスワードなど。さらなる社内ネットワークへの侵入(ラテラルムーブメント)の足がかりとして利用されます。

これらの情報が流出・売買されることは、企業にとって直接的な金銭被害だけでなく、計り知れない信用の失墜と事業継続のリスクをもたらします。

サイバー攻撃用のツールやサービス

専門的な知識や技術を持たない者でも、ダークウェブでお金さえ払えば簡単にサイバー攻撃を実行できる「CaaS(Cybercrime as a Service)」が隆盛を極めています。これは、サイバー犯罪のエコシステムが確立されていることを示しており、脅威のすそ野を大きく広げています。

マルウェア・ランサムウェア

特定の企業や個人を標的とするようにカスタマイズされたマルウェアや、ファイルを暗号化して身代金を要求するランサムウェアの「キット」が販売されています。攻撃者はキットを購入し、標的に対してメールなどで送りつけるだけで攻撃を実行できます。最近では、攻撃の成功報酬の一部を開発者に支払う「RaaS(Ransomware as a Service)」というビジネスモデルも主流になっています。

DDoS攻撃サービス

特定のWebサイトやサーバーに大量のアクセスを集中させてサービスを停止に追い込む「DDoS攻撃」を代行するサービスです。ストレス発散や個人的な恨み、企業の営業妨害など、様々な動機で利用されます。驚くほど安価で、月額数十ドル程度で強力な攻撃を実行できるサービスも存在します。

フィッシングキット

金融機関や大手ECサイト、公的機関などを装った偽のログインページを簡単に作成できるテンプレート集です。攻撃者はこのキットを使って偽サイトを立ち上げ、不特定多数に偽のメールを送りつけてIDとパスワードを窃取します。

違法な物品や薬物

ダークウェブは、物理的な違法物品の密売にも広く利用されています。

- 違法薬物: 大麻、覚せい剤、LSD、ヘロインなど、ありとあらゆる薬物が取引されています。品質やレビューが投稿されるなど、一見すると通常のECサイトのような体裁を整えているマーケットも存在します。

- 銃火器: 拳銃、ライフル、爆発物などが売買されており、テロや凶悪犯罪に利用されるリスクが懸念されています。

- 盗品: ハッキングされたアカウント、盗難された高価な電子機器などが取引されることもあります。

これらの取引では、匿名性の高い仮想通貨が決済に用いられ、商品は国際郵便などを利用して購入者のもとに届けられます。

偽造パスポートや偽造紙幣

身分を偽るための偽造文書や、偽の通貨もダークウェブの主要な商品です。

- 偽造パスポート・運転免許証: 高品質な偽造パスポートが数千ドル程度で販売されており、国境を越える犯罪や身分の偽装に利用されます。

- 偽造紙幣: 米ドル、ユーロ、日本円などの偽造紙幣が額面の数分の一の価格で販売されています。これらはマネーロンダリング(資金洗浄)などに使われることがあります。

- 偽造卒業証明書・資格証明書: 学歴や経歴を詐称するために利用されます。

このように、ダークウェブは単なる情報の取引の場に留まらず、現実世界の犯罪と密接に結びついた巨大な非合法経済圏を形成しているのです。

ダークウェブに潜む5つの具体的な危険性とリスク

ダークウェブの実態を知ると、そこに潜む危険性の大きさが理解できるはずです。ここでは、企業や個人が直面する可能性のある、5つの具体的なリスクについて掘り下げて解説します。これらのリスクは、決して他人事ではありません。

① 個人情報や企業情報が漏洩・売買される

これはダークウェブがもたらす最も直接的かつ深刻なリスクです。一度ダークウェブ上にあなたの個人情報や企業の機密情報が流出すれば、それは世界中のサイバー犯罪者の手に渡る可能性があります。

- 個人にとってのリスク:

- なりすまし: あなたの名前やアカウント情報を使って、SNSで不適切な発言をされたり、オンラインサービスを不正利用されたりします。

- 金銭的被害: クレジットカードを不正利用されたり、ネットバンキングから預金を不正に送金されたりする被害に遭います。

- さらなる詐欺被害: 漏洩した個人情報をもとに、より巧妙なフィッシング詐欺や「オレオレ詐欺」のターゲットにされます。

- 企業にとってのリスク:

- 信用の失墜: 顧客情報や機密情報を漏洩させた企業として、社会的な信用を完全に失います。顧客は離れ、取引先との関係も悪化します。

- 損害賠償: 情報を漏洩された顧客や取引先から、多額の損害賠償請求訴訟を起こされる可能性があります。

- 競争力の低下: 技術情報や経営戦略が競合に渡ることで、市場での優位性を失います。

情報漏洩の怖いところは、被害が発覚するまでに時間がかかり、一度流出した情報を完全に削除することが不可能である点です。自分の知らないところで、自分の情報が犯罪の「商品」として永続的に売買され続けるのです。

② マルウェアやウイルスに感染する

好奇心からダークウェブのサイトを訪れたり、そこにあるファイルをダウンロードしたりする行為は、自らのデバイスを危険に晒す自殺行為に等しいと言えます。

ダークウェブ上の多くのサイトには、閲覧するだけで感染する「ドライブバイダウンロード」型のマルウェアが仕込まれていたり、提供されているソフトウェアやファイルにウイルスがバンドルされていたりするケースが後を絶ちません。

- ランサムウェア: PCやサーバー内のファイルがすべて暗号化され、復旧と引き換えに高額な身代金を要求されます。支払ってもデータが戻る保証はなく、企業の事業活動を完全に停止させてしまう破壊力があります。

- スパイウェア: キーボードの入力履歴(キーロガー)や画面を盗撮し、ID・パスワード、機密情報を盗み出します。

- ボット: あなたのPCを乗っ取り、サイバー攻撃の「ボットネット」の一部に組み込みます。知らないうちに、あなたが犯罪の加害者になってしまうのです。

Torブラウザ自体に脆弱性が発見されることもあり、たとえ怪しいファイルをダウンロードしなくても、アクセスするだけでマルウェアに感染するリスクはゼロではありません。

③ 悪質な詐欺の被害に遭う

ダークウェブは無法地帯であり、匿名性を盾にした詐欺が横行しています。そこでは、「ハッキング代行」「復讐サイト」「殺し屋の斡旋」といった、常識では考えられないような違法サービスが宣伝されていますが、その多くは詐欺です。

依頼者が仮想通貨で代金を支払っても、サービスが実行されることはなく、そのまま持ち逃げされるのが関の山です。そもそも匿名同士の取引であるため、警察に被害を訴えることもできず、泣き寝入りするしかありません。

また、違法な物品の売買でも詐欺は多発します。「高品質な商品を格安で」と謳っていても、代金を支払った後に商品が送られてこなかったり、全くの偽物や粗悪品が送られてきたりするケースがほとんどです。ダークウェブ上では、犯罪者でさえも他の犯罪者のカモにされるのです。

④ サイバー攻撃の踏み台にされる

前述のマルウェア感染とも関連しますが、あなたのPCや会社のサーバーが、本人の知らないうちにサイバー攻撃の「踏み台(中継地点)」として悪用されるリスクがあります。

例えば、あなたのPCがボットウイルスに感染すると、攻撃者の指令を受けて、特定のWebサイトに一斉にアクセスするDDoS攻撃に加担させられたり、大量のスパムメールを送信するサーバーとして利用されたりします。

この場合、被害を受けた企業や警察から見ると、攻撃の発信源はあなたのPCのIPアドレスに見えます。結果として、あなたが攻撃者であると疑われ、家宅捜索を受けたり、損害賠償を請求されたりする可能性があります。自分は何も悪いことをしていないつもりでも、セキュリティ意識の低さが原因で、意図せず犯罪の片棒を担がされ、社会的な責任を問われる事態になりかねないのです。

⑤ 意図せず犯罪に加担してしまう

ダークウェブには、児童ポルノ、残虐な画像や動画、ヘイトスピーチなど、倫理的に許されない、そして法的に違法なコンテンツが大量に存在します。

好奇心からこうしたコンテンツにアクセスし、閲覧・ダウンロードしてしまうと、たとえ個人的な興味本位であったとしても、児童ポルノ単純所持などの罪に問われ、逮捕される可能性があります。

「匿名だから大丈夫」という考えは通用しません。法執行機関は常にダークウェブを監視しており、サイト運営者の検挙やサーバーの押収を通じて、そこにアクセスしていたユーザーの情報を特定することもあります。ほんの少しの過ちが、あなたの人生を破滅させる犯罪行為に直結する危険性が、ダークウェブには常に潜んでいます。

なぜ今、企業にダークウェブ対策が求められるのか

かつてダークウェブは、一部のハッカーや専門家だけが知る世界でした。しかし現在では、サイバー攻撃の巧妙化とCaaS(Cybercrime as a Service)の普及により、あらゆる企業にとって無視できない経営リスクとなっています。なぜ今、企業はダークウェブ対策に真剣に取り組まなければならないのか、その理由を4つの側面から解説します。

情報漏洩による直接的な金銭被害

企業の保有する情報がダークウェブに流出した場合、その被害は単なる「データの損失」では済みません。事業の根幹を揺るがすほどの直接的な金銭被害が発生します。

- ランサムウェアの身代金: 攻撃者からデータを人質に取られ、数千万円から数十億円にも上る身代金を要求されます。法執行機関は支払いに応じないよう推奨していますが、事業継続のためにやむなく支払う企業も少なくありません。

- 事業停止による逸失利益: システムが停止している間の売上機会の損失は甚大です。特に製造業やECサイトなど、システムが直接売上に結びつく業態では、1日の停止が数億円の損失につながることもあります。

- 調査・復旧コスト: どこから情報が漏洩したのかを特定するためのフォレンジック調査、システムのクリーンアップと復旧、セキュリティ強化のための追加投資など、インシデント対応には莫大な費用がかかります。

- 損害賠償・慰謝料: 情報を漏洩された顧客や取引先への謝罪やお詫びとして支払う見舞金や、集団訴訟に発展した場合の賠償金は、企業の財務を大きく圧迫します。

これらの金銭的インパクトは、一回のインシデントで中小企業であれば倒産、大企業であっても経営に深刻な打撃を与えるレベルに達する可能性があります。

企業のブランドイメージと社会的信用の失墜

金銭的な被害以上に深刻で、回復が困難なのが、ブランドイメージと社会的信用の失墜です。

「あの会社は顧客情報を守れない」「セキュリティ意識が低い」というレッテルは、一度貼られるとなかなか剥がすことができません。この無形の損害は、長期的に企業の競争力を蝕んでいきます。

- 顧客離れ(チャーン): 顧客は、自分の情報をぞんざいに扱う企業を信用せず、競合他社に乗り換えてしまいます。新規顧客の獲得コストは、既存顧客の維持コストの5倍かかると言われており(1:5の法則)、顧客離れは収益性に直結します。

- 株価の下落: 上場企業の場合、大規模な情報漏洩は投資家からの信頼を失い、株価の急落を招きます。

- 取引関係の悪化: 「あの会社と取引していると、自社まで攻撃の標的にされるかもしれない」という懸念から、既存の取引先から契約を打ち切られたり、新規の取引を敬遠されたりする可能性があります。

- 人材採用への悪影響: 企業の評判は、就職・転職市場にも影響します。セキュリティインシデントを起こした企業は「ブラック企業」というイメージを持たれ、優秀な人材の確保が困難になります。

築き上げるのに何十年もかかる信用は、たった一度のセキュリティインシデントで一瞬にして崩れ去るのです。

サプライチェーン全体への被害拡大リスク

現代のビジネスは、多くの取引先との連携、すなわちサプライチェーンの上に成り立っています。そして、サイバー攻撃者もこの構造を熟知しています。

セキュリティ対策が強固な大企業を直接狙うのではなく、セキュリティが比較的脆弱な取引先の中小企業を踏み台にして、最終的な標的である大企業へ侵入する「サプライチェーン攻撃」が近年急増しています。

自社が情報漏洩の被害者になるだけでなく、攻撃の加害者(起点)になってしまうリスクがあるのです。もし自社が原因で取引先に甚大な被害を与えてしまった場合、損害賠償責任を問われるだけでなく、サプライチェーン全体からの排除につながりかねません。

逆に、自社のセキュリティ対策が万全でも、取引先のセキュリティが甘ければ、そこから攻撃を受けるリスクがあります。もはや、自社だけを守っていれば良いという時代ではありません。自社のダークウェブ対策を徹底することは、サプライチェーン全体を守るための社会的責務とも言えるのです。

事業継続が困難になる可能性

最悪の場合、ダークウェブを起点とするサイバー攻撃は、企業の事業継続そのものを不可能にします。

ランサムウェア攻撃によって、顧客データ、財務データ、設計データなど、事業運営に不可欠なデータがすべて暗号化され、バックアップからも復旧できない事態を想像してみてください。

- 製品の製造やサービスの提供が不可能になる。

- 顧客への請求や従業員への給与支払いができなくなる。

- 過去の取引履歴がすべて失われ、事業の再建が困難になる。

このような事態に陥れば、たとえ身代金を支払ってデータが一部戻ってきたとしても、完全に元通りに事業を再開できる保証はありません。事業継続計画(BCP)の中に、サイバー攻撃、特にランサムウェア攻撃による事業停止を想定したシナリオを組み込み、ダークウェブ対策をその中核に据えることが不可欠です。ダークウェブ対策は、もはや情報システム部門だけの課題ではなく、火災や地震と同じレベルで取り組むべき全社的な経営課題なのです。

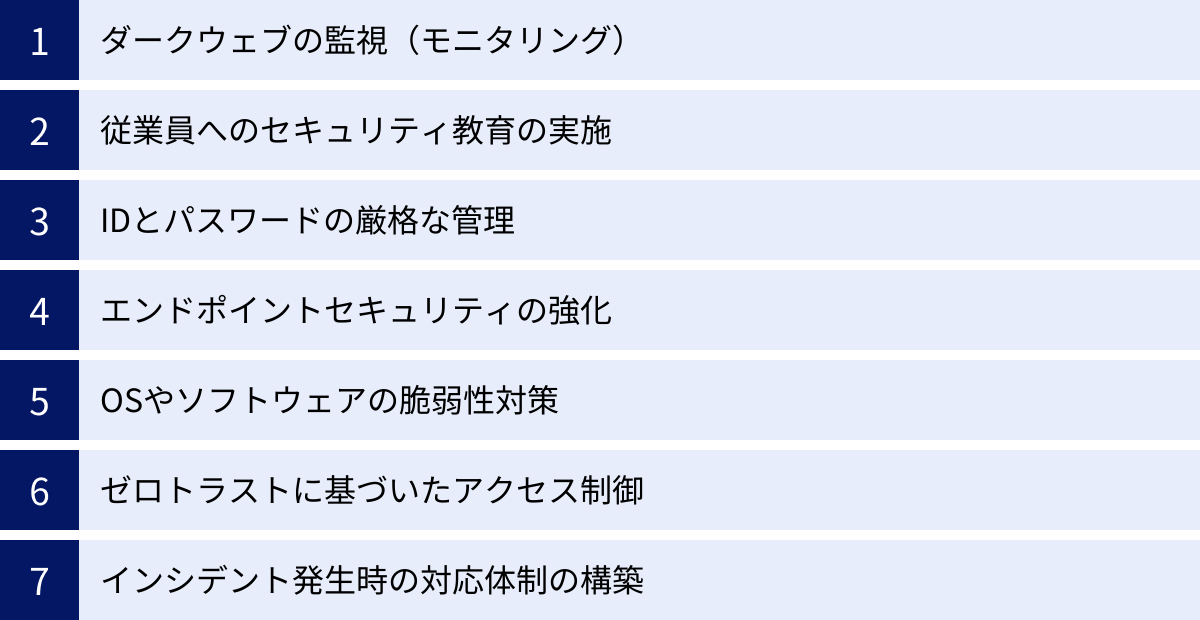

企業が実施すべきダークウェブセキュリティ対策

ダークウェブの脅威は深刻ですが、決して無策でいる必要はありません。技術的な対策と組織的な対策を組み合わせた「多層防御」のアプローチを取ることで、リスクを大幅に低減できます。ここでは、企業が今すぐ取り組むべき具体的なセキュリティ対策を解説します。

ダークウェブの監視(モニタリング)

攻撃を受けてから対応する「事後対応」ではなく、攻撃の予兆を事前に察知し、プロアクティブ(能動的)に行動することが重要です。そのための最も効果的な手段が、ダークウェブの監視(モニタリング)です。

ダークウェブモニタリングとは、専門のツールやサービスを利用して、ダークウェブ上で自社に関連する情報が売買されていないかを継続的に監視することです。

- 監視対象:

- 自社のドメイン名、メールアドレス

- 役員や従業員の氏名、アカウント情報

- IPアドレス、サーバー情報

- 製品名、サービス名、機密情報の断片

- メリット:

- 情報漏洩の早期検知: 自社の認証情報(ID/パスワード)などが漏洩し、ダークウェブで売買された際に、それをいち早く検知できます。これにより、不正アクセスが行われる前にパスワードを変更するなどの対策を講じることが可能です。

- 攻撃予兆の把握: 「〇〇社を攻撃する」「〇〇社の脆弱性情報」といったやり取りがダークウェブ上で行われている場合、それを察知して防御態勢を強化できます。

- インシデント対応の迅速化: 万が一情報漏洩が発生した際に、どのような情報がどれくらいの範囲で漏れたのかを把握する手がかりになります。

ダークウェブの監視は、自社で専門人材を抱えて行うのは困難なため、専門のセキュリティベンダーが提供するインテリジェンスサービスや監視ツールを活用するのが一般的です。

従業員へのセキュリティ教育の実施

どれだけ高度なセキュリティシステムを導入しても、それを使う「人」の意識が低ければ、簡単に破られてしまいます。セキュリティにおける最大の脆弱性は、しばしば「人」であると言われます。

従業員一人ひとりのセキュリティリテラシーを向上させるための、定期的かつ実践的な教育が不可欠です。

- フィッシングメール訓練: 実際の攻撃メールに似せた訓練メールを従業員に送り、開封してしまったり、リンクをクリックしてしまったりした従業員に対して、なぜそれが危険なのかを解説する教育を実施します。

- パスワードポリシーの周知徹底: 強力なパスワードの作成方法、定期的な変更の推奨、そして何よりも「パスワードの使い回し」の危険性を繰り返し教育します。

- 情報資産の取り扱いルールの策定: 何が機密情報にあたるのかを定義し、その取り扱い(メールでの送信、USBメモリでの持ち出し、クラウドサービスへのアップロードなど)に関する明確なルールを定めて周知します。

- インシデント発生時の報告フローの明確化: 「怪しいメールを受け取った」「PCの挙動がおかしい」といった場合に、躊躇なく、迅速に情報システム部門やセキュリティ担当者に報告できる文化と体制を構築します。

これらの教育は、一度きりではなく、年に数回など定期的に行い、常に最新の脅威動向を反映させることが重要です。

IDとパスワードの厳格な管理

ダークウェブで売買される情報の多くは、不正に窃取されたIDとパスワードです。したがって、この認証情報をいかに守るかが、セキュリティの基本であり核心です。

多要素認証(MFA)を導入する

多要素認証(MFA: Multi-Factor Authentication)は、現在最も効果的な不正アクセス対策の一つです。 IDとパスワード(知識情報)に加えて、スマートフォンアプリへの通知(所持情報)や指紋・顔認証(生体情報)など、2つ以上の要素を組み合わせなければログインできないようにします。

これにより、たとえIDとパスワードがダークウェブに流出してしまっても、攻撃者は2つ目の認証要素を突破できないため、不正ログインを極めて困難にできます。社内の重要システム、クラウドサービス、VPNアクセスなど、可能な限りすべてのサービスでMFAを有効にすることが強く推奨されます。

パスワードの使い回しを禁止する

多くのユーザーが、覚えやすさから複数のサービスで同じパスワードを使い回す傾向があります。しかし、これは非常に危険です。ある一つのサービスからパスワードが漏洩すると、その情報を使って他の重要なサービスにも次々と不正ログインされてしまう「クレデンシャル・スタッフィング攻撃」の被害に遭います。

従業員に対してパスワードの使い回しを厳禁とし、サービスごとにユニークで複雑なパスワードを設定するよう徹底させる必要があります。パスワード管理ツール(Password Manager)の導入を会社として支援するのも有効な手段です。

エンドポイントセキュリティの強化

従業員が業務で利用するPCやスマートフォン、サーバーなどの「エンドポイント」は、マルウェア感染の主要な入り口であり、情報漏洩の最終的な出口です。ここの防御を固めることが欠かせません。

EDR(Endpoint Detection and Response)を導入する

従来のウイルス対策ソフト(EPP: Endpoint Protection Platform)は、既知のウイルスのパターン(シグネチャ)に合致するものを検知・ブロックするのが主な役割でした。しかし、未知のマルウェアや巧妙なファイルレス攻撃には対応しきれないケースが増えています。

EDRは、エンドポイントでの不審な挙動(プロセス、通信など)を常に監視し、たとえ侵入を許してしまった後でも、脅威を検知・可視化し、迅速な対応(感染端末の隔離など)を可能にするソリューションです。 EPPとEDRを組み合わせることで、侵入の「防御」と侵入後の「検知・対応」の両面でエンドポイントを強化できます。

ウイルス対策ソフトを常に最新の状態にする

基本的なことですが、すべてのエンドポイントに信頼できるウイルス対策ソフトを導入し、その定義ファイル(パターンファイル)を常に最新の状態に保つことが重要です。これを怠ると、既知のウイルスにさえ無防備な状態になってしまいます。

OSやソフトウェアの脆弱性対策

ソフトウェアに存在するセキュリティ上の欠陥(脆弱性)を放置することは、攻撃者に侵入の扉を開けているのと同じです。 攻撃者は常に既知の脆弱性をスキャンし、パッチが適用されていないシステムを狙っています。

OS(Windows, macOSなど)や、Webブラウザ、Office製品、Adobe製品など、業務で利用するすべてのソフトウェアについて、セキュリティパッチが公開されたら速やかに適用する「パッチマネジメント」の体制を確立することが極めて重要です。

ゼロトラストに基づいたアクセス制御

従来のセキュリティモデルは、社内ネットワーク(内側)は安全、インターネット(外側)は危険という「境界型防御」の考え方が主流でした。しかし、クラウド利用の普及やリモートワークの常態化により、この境界は曖昧になっています。

そこで注目されているのが「ゼロトラスト」という考え方です。これは、「何も信頼しない(Trust Nothing, Verify Everything)」を前提とし、社内・社外を問わず、すべてのアクセス要求を信用せずに検証するというアプローチです。

具体的には、

- ユーザーの本人確認(MFAなど)

- デバイスの健全性の確認(セキュリティソフトは最新かなど)

- アクセス先のアプリケーション

といった情報に基づいて、その都度アクセス可否を判断し、許可する場合でも業務に必要な最小限の権限(最小権限の原則)のみを与えます。ゼロトラストアーキテクチャを導入することで、万が一アカウントが乗っ取られたり、マルウェアに感染したりしても、被害の拡大(ラテラルムーブメント)を抑えることができます。

インシデント発生時の対応体制の構築

どれだけ万全な対策を講じても、サイバー攻撃のリスクをゼロにすることはできません。そのため、インシデントが発生することを前提として、迅速かつ的確に対応できる体制を事前に構築しておくことが重要です。

これには、CSIRT(Computer Security Incident Response Team)と呼ばれる専門チームを組織し、以下の点を明確にしておくことが含まれます。

- インシデントの発見から報告、対処、復旧までの明確なプロセス

- 経営層、法務、広報、各事業部門の役割分担と責任者

- 外部の専門家(フォレンジック調査会社、弁護士など)との連携体制

- 定期的なインシデント対応訓練の実施

準備ができていれば、パニックに陥ることなく、被害を最小限に食い止めるための冷静な判断と行動が可能になります。

おすすめのダークウェブモニタリングツール・サービス3選

自社の情報がダークウェブに流出していないかを監視することは、プロアクティブなセキュリティ対策の第一歩です。しかし、広大で変化の激しいダークウェブを自力で監視するのは現実的ではありません。ここでは、多くの企業で導入実績のある、代表的なダークウェブモニタリング機能を持つツールやサービスを3つ紹介します。

(注:各サービスの情報は本記事執筆時点のものです。最新の機能や名称については、各社の公式サイトでご確認ください。)

| ツール名 | 特徴 | 主な機能 | こんな企業におすすめ |

|---|---|---|---|

| CrowdStrike Falcon Intelligence | 攻撃者インテリジェンスに強み。 攻撃グループの戦術や動機までを分析し、戦略的な防御に活かす。 | ダークウェブ監視、攻撃者プロファイリング、TTPs分析、マルウェア分析、脆弱性インテリジェンス。 | 高度なサイバー攻撃の予兆をいち早く掴み、攻撃者の次の手を予測したプロアクティブな防御態勢を構築したい企業。 |

| IntSights (Rapid7 Threat Command) | 外部攻撃対象領域(EASM)の広範な監視。 ダークウェブだけでなく、SNSやフィッシングサイトなども含めて網羅的に監視。 | ダークウェブ監視、クレデンシャル漏洩検知、ブランド保護、フィッシングサイト検知・テイクダウン、脆弱性インテリジェンス。 | 自社のブランドやドメインが悪用されていないか、情報漏洩の兆候はないかなど、自社を取り巻く外部の脅威を網羅的に把握・対処したい企業。 |

| Cybereason XDR | XDRとの強力な連携。 ダークウェブ情報を内部のログと相関分析し、実効性の高い脅威検知と対応を実現。 | ダークウェブ上の脅威情報(漏洩クレデンシャル、攻撃TTPs等)と、エンドポイントやネットワークのログを自動で相関分析。攻撃オペレーション全体の可視化。 | EDR/XDRを導入済み、または検討中で、検知したアラートの背景や文脈を深く理解し、インシデント対応の精度と速度を向上させたい企業。 |

① CrowdStrike Falcon Intelligence

CrowdStrikeは、エンドポイントセキュリティ(EDR)のリーディングカンパニーとして有名ですが、その脅威インテリジェンスプラットフォームである「Falcon Intelligence」は、ダークウェブ監視においても高い評価を得ています。

最大の特徴は、単に漏洩情報を検知するだけでなく、「誰が」「なぜ」「どのように」攻撃してくるのかという攻撃者中心のアプローチを取っている点です。世界中の攻撃者グループの活動を追跡・分析し、彼らの使用するマルウェア、戦術・技術・手順(TTPs)、標的とする業種などの詳細なレポートを提供します。

これにより、企業は自社がどのような脅威に狙われやすいのかを理解し、漠然とした対策ではなく、具体的な攻撃シナリオに基づいた戦略的な防御策を立てることが可能になります。ダークウェブフォーラムやマーケットプレイスの監視はもちろん、攻撃者が利用するインフラの特定まで行い、非常に質の高いインテリジェンスを提供します。

参照:CrowdStrike公式サイト

② IntSights External Threat Protection Suite

IntSightsは、Rapid7社に買収され、現在は同社の脅威インテリジェンスおよび外部攻撃対象領域管理(EASM)ソリューション「Threat Command」の中核をなしています。

このサービスの強みは、ダークウェブだけに留まらず、企業の「外部攻撃対象領域」を非常に広範囲に監視できる点にあります。ダークウェブやハッカーフォーラムはもちろんのこと、一般のSNS、コード共有サイト(GitHubなど)、ペーストサイト、フィッシングサイト、偽モバイルアプリストアなど、あらゆるオープンソースから脅威情報を収集します。

自社のドメインやブランド名が無断で使用されているフィッシングサイトを検知して閉鎖(テイクダウン)を依頼したり、ダークウェブで自社の役員のクレデンシャルが売買されているのを検知したりと、具体的な脅威に対して即座に行動を起こすためのインテリジェンスを提供します。自社のブランド保護や、外部に露出しているリスクを包括的に管理したい企業に適しています。

参照:Rapid7公式サイト

③ Cybereason XDR

Cybereasonは、EDRおよびXDR(Extended Detection and Response)の分野で高い評価を得ているベンダーです。同社のソリューションにおけるダークウェブインテリジェンスは、単体の監視サービスとは少し異なるアプローチを取ります。

特徴は、収集したダークウェブ情報を、自社のXDRプラットフォームとシームレスに連携させる点です。Cybereason XDRは、エンドポイント、サーバー、クラウド、IDシステムなど、組織内の様々な場所からログ(テレメトリ)を収集・分析します。そこに、「ダークウェブで新たに売られ始めた認証情報」や「特定の攻撃者が利用するマルウェアのハッシュ値」といった外部の脅威インテリジェンスを自動で取り込み、相関分析を行います。

これにより、例えば「ダークウェブで漏洩したAさんのパスワードが、社内のPCへのログイン試行に使われている」といった、内部の動きと外部の脅威情報を結びつけた、より確度の高い攻撃の兆候を自動で検知できます。検知したアラートを文脈(MalOp – Malicious Operation)として可視化し、攻撃の全体像を即座に把握できるため、インシデント対応の大幅な効率化と迅速化が期待できます。

参照:サイバーリーズン・ジャパン合同会社公式サイト

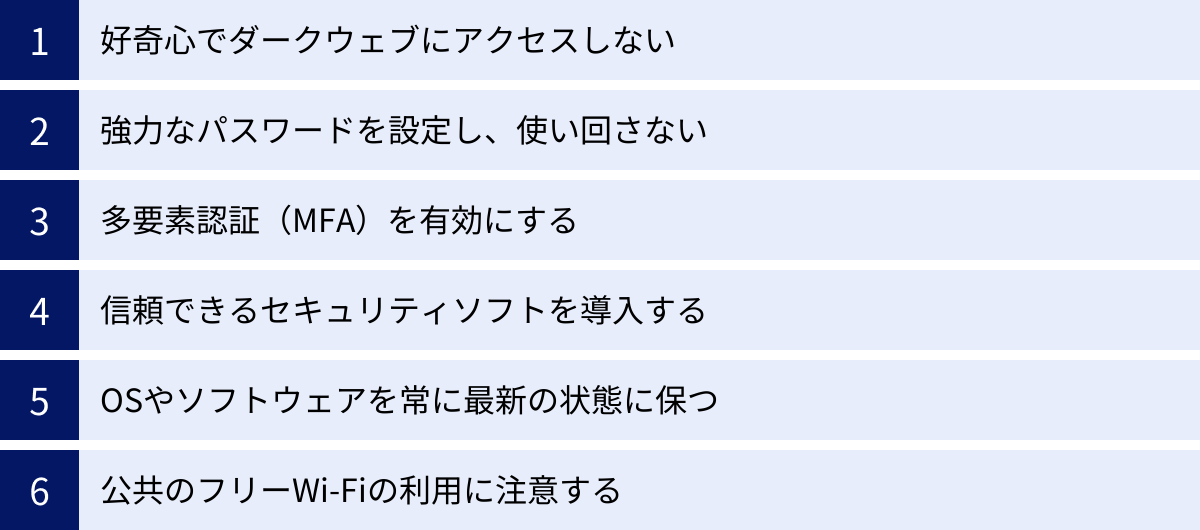

個人でできるダークウェブへのセキュリティ対策

ダークウェブの脅威は企業だけの問題ではありません。私たちの個人情報も常に狙われています。しかし、基本的なセキュリティ対策を日頃から実践することで、被害に遭うリスクを大きく下げることができます。ここでは、個人ユーザーが今日からできる対策を紹介します。

好奇心でダークウェブにアクセスしない

最も重要で、最も簡単な対策は、そもそもダークウェブに近づかないことです。「どんな世界なのか見てみたい」という軽い好奇心が、マルウェア感染や詐欺被害、意図しない犯罪への加担といった、取り返しのつかない事態を招く可能性があります。

専門的な調査やジャーナリズムといった明確で正当な目的がない限り、Torブラウザをインストールしてダークウェブを探索する行為は絶対に避けるべきです。リスクがメリットをはるかに上回ります。

強力なパスワードを設定し、使い回さない

個人情報漏洩の多くは、脆弱なパスワードやパスワードの使い回しが原因です。

- 強力なパスワード: 最低でも12文字以上で、大文字、小文字、数字、記号を組み合わせた、推測されにくい文字列にしましょう。誕生日や名前、簡単な単語などは避けるべきです。

- パスワードの使い回し禁止: 利用するWebサイトやサービスごとに、必ず異なるパスワードを設定してください。これが最も重要です。

- パスワード管理ツールの利用: 多数の複雑なパスワードを覚えるのは不可能です。1PasswordやBitwardenといった信頼できるパスワード管理ツールを利用し、マスターパスワード一つを覚えておくだけで、他のすべてのパスワードを安全に管理することをおすすめします。

多要素認証(MFA)を有効にする

銀行、SNS、ショッピングサイトなど、MFA(二段階認証とも呼ばれる)に対応しているサービスでは、必ずMFAを有効に設定してください。

これを設定しておけば、万が一パスワードが漏洩しても、あなたのスマートフォンなどに送られる確認コードがなければ第三者はログインできません。不正アクセスを防ぐための非常に強力な防波堤となります。

信頼できるセキュリティソフトを導入する

お使いのPCやスマートフォンには、必ず信頼できる総合セキュリティソフト(アンチウイルスソフト)を導入しましょう。無料のソフトもありますが、フィッシング対策や不正サイトへのアクセスブロック、ランサムウェア対策など、より多機能で防御力の高い有料ソフトの導入を検討する価値は十分にあります。

OSやソフトウェアを常に最新の状態に保つ

お使いのPCのOS(Windows Updateなど)や、Webブラウザ、各種アプリケーションは、常に最新の状態にアップデートしてください。ソフトウェアの脆弱性を悪用した攻撃は非常に多いため、セキュリティパッチが公開されたら速やかに適用することが重要です。自動更新機能を有効にしておくのが最も簡単で確実な方法です。

公共のフリーWi-Fiの利用に注意する

カフェや駅などで提供されている公共のフリーWi-Fiは便利ですが、セキュリティ上のリスクも伴います。特に、暗号化されていない(鍵マークがついていない)Wi-Fiは、通信内容を盗み見(盗聴)される危険性があります。

公共のWi-Fiを利用する際は、個人情報やパスワードの入力、ネットバンキングの利用などは避けるのが賢明です。どうしても利用する必要がある場合は、VPN(Virtual Private Network)アプリを使用して通信全体を暗号化することで、安全性を高めることができます。

まとめ

本記事では、ダークウェブの基本的な仕組みから、そこで行われている違法な取引の実態、企業や個人が直面するリスク、そして具体的なセキュリティ対策までを包括的に解説しました。

ダークウェブは、もはや遠い世界の出来事ではありません。それは私たちが日常的に利用するインターネットのすぐ隣に存在し、情報漏洩やサイバー攻撃を通じて、私たちのビジネスや生活に直接的な影響を及ぼす脅威です。

この記事の要点を改めて整理します。

- ダークウェブは匿名性の高い特殊なネットワークであり、違法な情報やモノが売買される犯罪の温床となっています。

- 企業の情報がダークウェブに流出すれば、直接的な金銭被害、信用の失墜、事業継続の危機など、計り知れない損害につながります。

- 対策の鍵は、事後対応ではなくプロアクティブなアプローチです。ダークウェブの監視、多要素認証の導入、EDRによるエンドポイント強化、ゼロトラストの考え方、そして何よりも従業員への継続的なセキュリティ教育といった多層的な防御が不可欠です。

- 個人としても、強力なパスワード管理、MFAの有効化、ソフトウェアの最新化といった基本的な対策を徹底することで、リスクを大幅に軽減できます。

ダークウェブの脅威は今後も進化し、より巧妙になっていくでしょう。しかし、その手口を正しく理解し、技術的・組織的・人的な対策を継続的に講じていくことで、大切な情報資産を守り、安全なデジタル社会を維持することは可能です。この記事が、その一助となれば幸いです。