現代のビジネス環境において、デジタルトランスフォーメーション(DX)の推進は企業の成長に不可欠な要素となりました。しかし、その一方で、サイバー攻撃は年々高度化・巧妙化し、企業活動に深刻な影響を及ぼすリスクも増大しています。このような状況下で、情報セキュリティを経営課題として捉え、戦略的に取り組むための専門的な役職として「CISO(Chief Information Security Officer)」の重要性が急速に高まっています。

本記事では、CISOとは何かという基本的な定義から、その具体的な役割や仕事内容、混同されやすいCIOなどの役職との違い、そしてCISOに求められるスキルや知識、キャリアに役立つ資格までを網羅的に解説します。CISOの設置を検討している経営者や管理職の方、またCISOを目指すセキュリティ担当者の方にとって、必読の内容です。

目次

CISOとは

まずはじめに、「CISO」という役職の基本的な定義と、現代の企業経営においてなぜこれほどまでにCISOが求められるようになったのか、その背景を詳しく見ていきましょう。

情報セキュリティの最高責任者

CISOとは、「Chief Information Security Officer」の略称であり、日本語では「最高情報セキュリティ責任者」と訳されます。その名の通り、企業や組織における情報セキュリティに関するあらゆる活動を統括し、最終的な責任を負う経営幹部の一人です。

CISOのミッションは、単にウイルス対策ソフトを導入したり、ファイアウォールを設置したりといった技術的な対策を講じることだけではありません。より重要なのは、企業の経営戦略や事業目標と密接に連携した、包括的かつ戦略的な情報セキュリティ戦略を策定・実行することです。具体的には、サイバー攻撃や内部不正、システム障害といった様々な脅威から、企業の最も重要な資産である「情報」を保護し、事業の継続性を確保することが求められます。

CISOは、IT部門や情報システム部門だけに所属するのではなく、経営層の一員として位置づけられます。そのため、技術的な知見はもちろんのこと、経営的な視点、法務・コンプライアンスに関する知識、そして組織全体を動かすリーダーシップなど、非常に多岐にわたる能力が要求されるポジションです。

その活動範囲は、技術部門に留まらず、法務、コンプライアンス、人事、広報、内部監査、さらには各事業部門まで、全社を横断します。なぜなら、情報セキュリティは一部の専門家だけが担うものではなく、全従業員が関与する「組織文化」として根付かせる必要があるからです。CISOは、その文化醸成の中心的な役割を担い、企業のレジリエンス(回復力)を高め、最終的には企業のブランド価値や社会的信頼性を守り、向上させるという重大な責務を負っています。

CISOが企業に求められるようになった背景

CISOという役職がこれほどまでに重要視されるようになった背景には、企業を取り巻く環境の劇的な変化があります。ここでは、主な4つの要因について掘り下げて解説します。

サイバー攻撃の高度化と巧妙化

かつてのサイバー攻撃は、技術力を誇示するための愉快犯的なものが主流でした。しかし、現在ではその様相は一変し、金銭の窃取を目的としたランサムウェア攻撃、競合他社の機密情報を狙う産業スパイ、さらには国家が背後で関与するような大規模なサイバーテロなど、その目的はより悪質かつ多様化しています。

警察庁が公表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和5年に警察庁に報告されたランサムウェアによる被害件数は197件にのぼり、高水準で推移しています。また、攻撃手法も日々進化しており、従来のウイルス対策ソフトだけでは防ぎきれない未知のマルウェアや、システムの脆弱性が発見されてから修正プログラムが提供されるまでの期間を狙う「ゼロデイ攻撃」、人間の心理的な隙を突く「ソーシャルエンジニアリング」や巧妙な「フィッシング詐欺」など、技術的・心理的側面から多角的に仕掛けられます。(参照:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」)

このような高度な脅威に対抗するためには、個別の技術対策を場当たり的に行うだけでは不十分です。組織全体のリスクを俯瞰的に評価し、経営判断として優先順位をつけ、戦略的に対策を講じる司令塔、すなわちCISOの存在が不可欠となったのです。

DX推進によるセキュリティリスクの増大

多くの企業が競争力を維持・強化するために、デジタルトランスフォーメーション(DX)を推進しています。クラウドサービスの全面的な活用、リモートワークやハイブリッドワークの普及、生産現場へのIoTデバイスの導入、AIを活用したデータ分析など、DXは業務効率の向上や新たなビジネスモデルの創出に大きく貢献します。

しかし、これらの取り組みは、裏を返せば企業の「攻撃対象領域(アタックサーフェス)」を著しく拡大させることにもつながります。従来、企業のITインフラは社内ネットワークという明確な「境界」の内側に守られていました。しかし、クラウドやモバイルデバイスの利用が当たり前になった現在、情報資産は社内外に分散し、どこからでもアクセスできる状況になっています。

このような環境では、社内と社外を明確に区別して境界で防御するという従来の「境界型防御モデル」はもはや機能しません。そこで注目されているのが、「誰も信用しない」ことを前提にあらゆるアクセスを検証する「ゼロトラスト」という新しいセキュリティの考え方です。ゼロトラストのような新しいセキュリティモデルへの移行を主導し、DXの恩恵を安全に享受できる環境を整備することは、CISOに課せられた重要な役割です。ビジネスの成長を加速させるDXと、それを支えるセキュリティの両立を図る上で、CISOの戦略的な手腕が問われます。

サプライチェーン全体での対策の必要性

近年のサイバー攻撃の顕著な傾向として、セキュリティ対策が強固な大企業そのものを直接狙うのではなく、セキュリティ対策が比較的脆弱な取引先の中小企業や、海外の子会社などを踏み台にして、最終的な標的である大企業へ侵入する「サプライチェーン攻撃」が増加しています。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「サプライチェーンの弱点を悪用した攻撃」は組織向けの脅威として常に上位にランクインしており、その深刻さがうかがえます。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

自社のセキュリティをどれだけ完璧に固めても、取引先一社の脆弱性が原因で、自社の機密情報が漏洩したり、生産ラインが停止したりするリスクがあるのです。この現実は、情報セキュリティが一社単独で完結する問題ではなく、自社を含むすべての取引先、委託先、関連会社からなるサプライチェーン全体で取り組むべき共通課題であることを示しています。

CISOには、自社のセキュリティ体制を強化するだけでなく、取引先選定時のセキュリティ評価基準の策定、契約におけるセキュリティ要件の明記、サプライヤーに対するセキュリティ監査の実施、共同でのインシデント対応訓練の計画など、サプライチェーン全体のセキュリティレベルを底上げするための広範なリーダーシップと調整能力が求められます。

セキュリティ関連の法規制やガイドラインの強化

企業活動のグローバル化と個人データの重要性の高まりを受け、国内外で情報セキュリティや個人情報保護に関する法規制が年々強化されています。

例えば、日本では2022年に改正個人情報保護法が全面施行され、情報漏えい等が発生した際の個人情報保護委員会への報告と本人への通知が義務化され、違反した場合の法人に対する罰金額も大幅に引き上げられました。欧州では「GDPR(EU一般データ保護規則)」が厳しい基準を設けており、違反した企業には巨額の制裁金が科される可能性があります。

また、法的な拘束力はないものの、企業が遵守すべき指針として、経済産業省とIPAが策定した「サイバーセキュリティ経営ガイドライン」があります。このガイドラインでは、サイバーセキュリティを経営問題と位置づけ、経営者がリーダーシップを発揮して対策を進めることの重要性が強調されており、CISOの設置も推奨されています。(参照:経済産業省「サイバーセキュリティ経営ガイドライン Ver 3.0」)

これらの法規制やガイドラインに適切に対応し、コンプライアンスを遵守することは、企業にとって最低限の責務です。違反すれば、金銭的なペナルティだけでなく、企業の社会的信用を失墜させ、事業継続そのものを揺るがしかねない重大な経営リスクとなります。CISOは、法務部門などと緊密に連携しながら、これらの複雑な法規制の要件を正確に理解し、自社のセキュリティ体制に反映させていくという、コンプライアンス遵守の要としての役割も担っています。

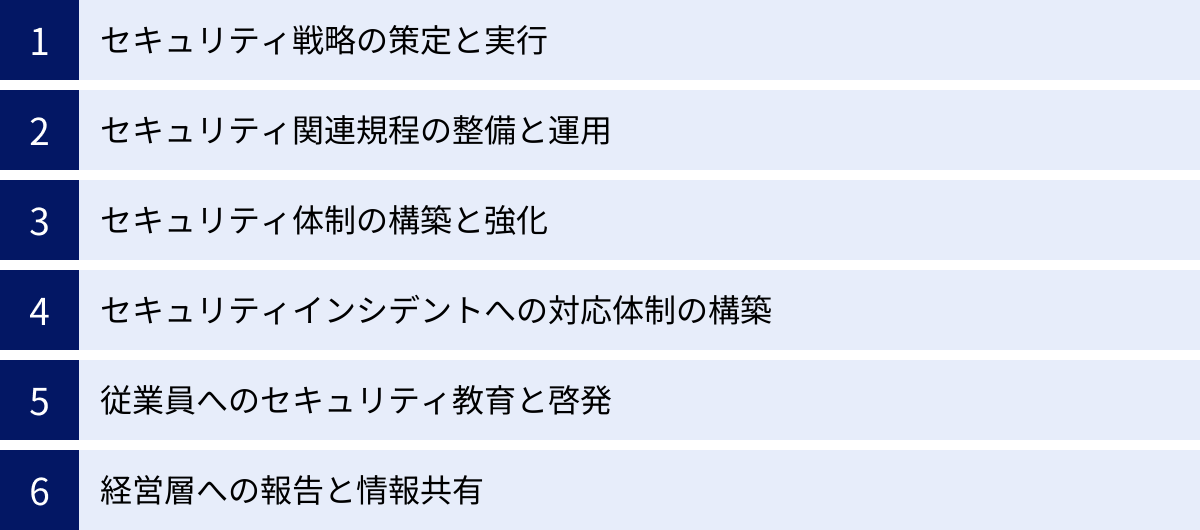

CISOの主な役割と仕事内容

CISOは、情報セキュリティの最高責任者として、極めて広範な役割と責務を担います。その仕事内容は、単なる技術的な問題解決に留まらず、戦略策定から組織構築、インシデント対応、教育、経営層とのコミュニケーションまで多岐にわたります。ここでは、CISOの主な役割と仕事内容を6つの側面に分けて具体的に解説します。

セキュリティ戦略の策定と実行

CISOの最も中核的かつ重要な役割は、企業の経営戦略と事業目標を深く理解し、それらを情報セキュリティの側面から支え、実現可能にするための包括的なセキュリティ戦略を策定・実行することです。これは、場当たり的な対策の積み重ねではなく、長期的かつ体系的なアプローチを意味します。

まず、CISOは自社がどのような事業を行い、どのような情報資産を持ち、どのような脅威に晒されているのかを徹底的に分析します。これには、技術的な脆弱性診断だけでなく、ビジネスプロセスに潜むリスクの洗い出しや、業界特有の脅威動向の調査も含まれます。

次に行うのが「リスクアセスメント」です。洗い出したすべてのリスクに対して、その発生可能性と、発生した場合に事業に与える影響度(金銭的損失、業務停止期間、ブランドイメージの毀損など)を評価し、優先順位を付けます。すべてのリスクに100%対応することは現実的ではないため、限られたリソース(予算、人材)をどのリスク対策に重点的に投下すべきか、経営的な視点で判断することが求められます。

このリスク評価に基づき、具体的なセキュリティロードマップを作成します。これには、今後3〜5年で達成すべきセキュリティレベルの目標設定、その達成に向けた具体的な施策(ツールの導入、規程の整備、人材育成など)、各施策のタイムラインと予算、そして成果を測定するためのKPI(重要業績評価指標)の設定が含まれます。

このようにして策定された戦略は、経営層の承認を得た上で実行に移されます。CISOはプロジェクト全体の責任者として進捗を管理し、定期的にKPIを評価しながら、必要に応じて戦略の見直しを行います。重要なのは、セキュリティ対策を単なる「コスト」として捉えるのではなく、事業継続性を担保し、企業の成長を支えるための「戦略的投資」として位置づけ、その価値を実証していくことです。

セキュリティ関連規程の整備と運用

効果的なセキュリティガバナンスを実現するためには、組織としての統一されたルール、すなわちセキュリティ関連規程が不可欠です。CISOは、組織全体で遵守すべき情報セキュリティの基本方針から、具体的な手順書まで、階層的で一貫性のある文書体系を整備し、その運用を主導します。

一般的に、セキュリティ規程は以下のような階層構造で整備されます。

- セキュリティポリシー(基本方針): 組織の情報セキュリティに対する基本的な考え方や姿勢を示す最上位の文書。「なぜセキュリティ対策を行うのか」という目的や原則を宣言します。

- スタンダード(基準): ポリシーを実現するために、組織全体で遵守すべき具体的なセキュリティ基準を定めたもの。例えば、「パスワードは12文字以上で、英大小文字・数字・記号を組み合わせること」といった具体的なルールがこれにあたります。

- プロシージャ(手順書): スタンダードを具体的に実行するための、詳細な作業手順を記したもの。例えば、「新規従業員のアカウント発行手順」や「マルウェア感染時の初動対応手順」など、担当者が迷わずに行動できるように記述します。

- ガイドライン: 遵守を強制するものではないが、推奨される行為や考え方を示したもの。セキュリティ意識を高めるためのヒント集などが含まれます。

CISOの役割は、これらの規程を作成するだけでは終わりません。最も重要なのは、作成した規程が「絵に描いた餅」で終わらないよう、組織内に浸透させ、実効性を確保することです。そのため、全従業員に対する定期的な周知徹底、規程内容の遵守状況を確認するための内部監査の実施、そしてビジネス環境や技術の変化に合わせて規程を常に見直し、改訂していくという継続的な運用サイクルを回していく責任を負います。

セキュリティ体制の構築と強化

強固なセキュリティを実現するためには、優れた戦略や規程だけでなく、それを実行するための「人」と「組織」が不可欠です。CISOは、自社の規模やリスクレベルに応じて最適なセキュリティ体制を設計し、構築・強化していく役割を担います。

多くの企業では、CISOの直下にセキュリティ専門チームを設置します。代表的なものに、インシデント対応を専門とする「CSIRT(Computer Security Incident Response Team)」や、24時間365日でセキュリティ監視を行う「SOC(Security Operation Center)」があります。CISOは、これらのチームの役割分担を明確にし、効果的に連携できるような組織構造を作り上げます。

また、セキュリティ人材の確保と育成もCISOの重要な責務です。セキュリティ分野は専門性が高く、人材不足が深刻な課題となっています。CISOは、必要なスキルセットを持つ人材を定義し、採用活動を主導するだけでなく、既存の従業員に対する研修プログラムを企画・実施し、組織全体のセキュリティ対応能力を底上げしていきます。

しかし、すべての専門家を自社で抱えることは、特に中小企業にとっては困難です。そのため、高度な脅威分析や脆弱性診断、フォレンジック調査など、特定の専門分野については、外部のセキュリティベンダーやコンサルタントと連携することも視野に入れます。CISOは、信頼できるパートナーを選定し、良好な関係を築き、自社のリソースと外部の専門知識を最適に組み合わせることで、コスト効率の高い、効果的なセキュリティ体制を構築するマネジメント能力が問われます。

セキュリティインシデントへの対応体制の構築

どれほど万全な対策を講じていても、サイバー攻撃や情報漏えいといったセキュリティインシデントの発生を100%防ぐことは不可能です。そのため、CISOには、インシデントが発生することを前提として、その被害を最小限に食い止め、迅速に復旧するための対応体制を平時から構築しておくという重要な役割があります。

この活動の中心となるのが、「インシデントレスポンスプラン」の策定です。このプランには、インシデントの検知から事後対応までの一連のプロセスが詳細に定義されます。

- 準備: 平時からの備え。ツールの準備、チームの編成、連絡網の整備など。

- 検知と分析: 異常の兆候をいかに早く検知し、それが本当にインシデントなのか、どのような影響があるのかを分析するフェーズ。

- 封じ込め: 被害の拡大を防ぐため、感染した端末をネットワークから切り離すなど、応急処置を行うフェーズ。

- 根絶: 攻撃の原因となったマルウェアや脆弱性を完全に除去するフェーズ。

- 復旧: システムやデータを正常な状態に戻し、事業活動を再開するフェーズ。

- 事後対応: インシデントの根本原因を分析し、報告書を作成し、再発防止策を策定・実行するフェーズ。

CISOは、このプランが机上の空論とならないよう、定期的にインシデント対応訓練(シミュレーション)を実施します。これには、関係者でシナリオを基に議論する「机上訓練」や、実際に模擬的な攻撃を仕掛けて対応をテストする「実機演習」などがあります。訓練を通じて、プランの問題点を洗い出し、改善していくとともに、関係者一人ひとりの対応能力を高め、いざという時に冷静かつ的確に行動できる組織を作り上げることがCISOの狙いです。

従業員へのセキュリティ教育と啓発

情報セキュリティの世界では、「最大の脆弱性は『人』である」とよく言われます。どんなに高度なセキュリティシステムを導入しても、従業員一人の不注意なメール開封や安易なパスワード設定が、深刻なセキュリティインシデントの引き金になり得るからです。

この「人的な脆弱性」を克服するため、CISOは全従業員のセキュリティ意識とリテラシーを向上させるための継続的な教育・啓発活動を企画し、実行します。その内容は多岐にわたります。

- 導入研修: 新入社員や中途採用者に対し、入社時に必ずセキュリティの基本ルールや心構えを教育します。

- 定期的なeラーニング: 全従業員を対象に、最新の脅威動向や社内ルールについて、年に1〜2回程度のオンライン学習を実施します。

- 標的型攻撃メール訓練: 従業員に模擬的なフィッシングメールを送信し、開封してしまったり、リンクをクリックしてしまったりしないかをテストします。訓練結果は、個人の評価ではなく、組織全体の弱点を発見し、今後の教育内容を改善するために活用します。

- 情報発信: 社内ポータルサイトやイントラネット、メールマガジンなどを通じて、セキュリティに関する注意喚起や最新ニュース、役立つヒントなどを継続的に発信し、従業員の関心を維持します。

効果的な教育を行うためには、経営層、管理者、一般従業員、開発者など、それぞれの役職や職務内容に応じたテーラーメイドのコンテンツを用意することが重要です。CISOは、一方的にルールを押し付けるのではなく、なぜそのルールが必要なのかを丁寧に説明し、従業員一人ひとりが「自分ごと」としてセキュリティを捉え、自律的に行動できるような組織文化を醸成することを目指します。

経営層への報告と情報共有

CISOは経営幹部の一員として、情報セキュリティの状況を定期的に取締役会などの経営層に報告し、経営判断に必要な情報を提供するとともに、対策の実行に必要な理解と協力を取り付けるという重要な役割を担います。

この報告は、単に技術的なインシデントの発生件数やウイルス検知数を羅列するものであってはなりません。経営層が知りたいのは、それらの事象が「ビジネスにどのような影響を与えるのか」です。そのため、CISOは以下のような内容を、経営層が理解できる言葉で説明する必要があります。

- 現在のリスク状況: 自社が直面している最も重大なセキュリティリスクは何か。

- ビジネスインパクト: そのリスクが顕在化した場合、想定される財務的損失、事業停止期間、顧客信用の低下、法的な制裁はどの程度か。

- 対策の進捗: 現在進行中のセキュリティ対策プロジェクトの進捗状況と、それによるリスク低減効果はどうか。

- 投資対効果(ROI): 新たなセキュリティ対策に投資が必要な場合、その投資によってどれだけのリスクを低減でき、どのようなビジネス上の価値が生まれるのか。

このように、技術的な問題をビジネス上の課題に翻訳して説明する能力は、CISOにとって不可欠です。経営層との対話を通じて、セキュリティが単なるコストセンターではなく、事業を守り、成長を支えるための重要な機能であることを認識してもらうことが、CISOの成功の鍵を握ります。このコミュニケーションを通じて、必要な予算や人員を確保し、全社的なセキュリティ施策を円滑に推進していくのです。

CISOと混同されやすい役職との違い

CISOという役職は、特にITや技術に関連する他の役職と混同されがちです。しかし、それぞれのミッションや責任範囲は明確に異なります。ここでは、CISOとCIO、CSIRT、CTO、DPO/CPOとの違いを明確にし、それぞれの役割を正しく理解しましょう。

| 役職名 | 正式名称 | 主なミッション | 責任範囲 |

|---|---|---|---|

| CISO | Chief Information Security Officer | 情報資産の保護とセキュリティリスクの管理 | 経営視点での情報セキュリティ戦略全般 |

| CIO | Chief Information Officer | 情報技術(IT)の活用によるビジネス価値の最大化 | IT戦略、システム開発・運用、データ活用全般 |

| CSIRT | Computer Security Incident Response Team | セキュリティインシデントへの専門的な対応 | インシデントの検知、分析、対処、報告(実働部隊) |

| CTO | Chief Technology Officer | 技術革新による製品・サービスの競争力強化 | 技術戦略、研究開発、製品の技術的アーキテクチャ |

| DPO/CPO | Data Protection Officer / Chief Privacy Officer | 個人データの適法な取り扱いとプライバシー保護 | 個人情報保護法やGDPR等の法規制遵守、プライバシーポリシー策定 |

CIO(最高情報責任者)との違い

CISOと最も混同されやすいのが、CIO(Chief Information Officer:最高情報責任者)です。両者はともに企業の「情報」に関わる役職ですが、その視点とミッションは対照的です。

- CIOのミッション: CIOの主なミッションは、情報技術(IT)を最大限に活用して、業務効率を向上させ、新たなビジネス価値を創出し、企業の競争力を高めることです。いわば「攻めのIT」の責任者と言えます。具体的な業務には、全社的なIT戦略の立案、基幹システムの導入・刷新、データ活用基盤の整備、DXの推進などが含まれます。CIOは、IT投資がどれだけビジネスの成長に貢献したかという観点で評価されます。

- CISOのミッション: 一方、CISOのミッションは、企業の重要な情報資産をあらゆる脅威から保護し、セキュリティリスクを管理することです。こちらは「守りのIT」の責任者と表現できます。事業活動の安全性を確保し、企業の信頼性を維持することが最優先課題です。

かつてはCIOがCISOの役割を兼務する企業も多くありましたが、現在ではその役割の分離が進んでいます。なぜなら、利便性や効率性を追求する「攻め」のCIOと、安全性を最優先する「守り」のCISOとでは、時に利害が対立する(トレードオフの関係になる)ことがあるからです。例えば、新しいクラウドサービスを迅速に導入したいCIOと、そのサービスのリスクを慎重に評価したいCISOとの間で意見が分かれることがあります。

重要なのは、両者が対立するのではなく、健全な緊張関係を保ちながら緊密に連携することです。DXの推進(CIOのミッション)と、その安全性の確保(CISOのミッション)は、企業の持続的成長にとって車の両輪です。理想的な体制では、CISOとCIOは対等な立場で議論し、ビジネスの成長とセキュリティの確保を両立させる最適な解を見つけ出していきます。

CSIRT(シーサート)との違い

CSIRT(Computer Security Incident Response Team)は、CISOが統括する組織内のチームであることが多く、その役割は明確に異なります。両者の関係は、軍隊における「司令官」と「特殊部隊」に例えることができます。

- CISOの役割: CISOは、セキュリティ戦略全体を立案し、方針を決定し、組織体制を構築し、予算を確保する「司令塔(マネジメント層)」です。平時にはリスク管理や教育、規程整備などを主導し、有事(インシデント発生時)には全体の指揮を執り、経営層への報告や対外的なコミュニケーションの責任を負います。

- CSIRTの役割: CSIRTは、セキュリティインシデントが発生した際に、実際に最前線で対応する「実働部隊(専門家チーム)」です。インシデントの兆候を検知し、ログを分析して原因を特定し、被害拡大を防止するための技術的な措置を講じ、システムを復旧させるという、高度に専門的な実務を担当します。

つまり、CISOが「何を」「なぜ」やるのかを決定し、CSIRTが「どのように」それを実行するのかを担うという関係性です。CISOはCSIRTが効果的に活動できるよう、必要な権限、ツール、予算を与え、CSIRTは日々の活動を通じて得られた脅威情報やインシデントの教訓をCISOにフィードバックし、全社的なセキュリティ戦略の改善に貢献します。

CTO(最高技術責任者)との違い

CTO(Chief Technology Officer:最高技術責任者)も技術系の役職ですが、CISOとの違いは、その技術が「何のため」に使われるかにあります。

- CTOのミッション: CTOの主なミッションは、自社が開発・提供する製品やサービスに革新的な技術を取り入れ、その技術的な優位性を確立・維持することです。特にIT企業やメーカーにおいて重要な役割を担い、研究開発(R&D)部門を率いて、将来のビジネスの核となる新技術の調査や導入を推進します。関心の対象は、主に「自社製品・サービスの競争力」です。

- CISOのミッション: CISOの関心の対象は、自社製品に限らず、社内外で利用されるあらゆる技術やシステムにおける「セキュリティの確保」です。これには、従業員が利用する業務システム、ネットワークインフラ、クラウドサービス、そしてCTOが開発する自社製品そのものも含まれます。

テクノロジー企業においては、CTOとCISOの連携が極めて重要になります。例えば、CTOが新しいWebサービスを開発する際、CISOはその設計段階から関与し、セキュアコーディング(脆弱性を生まないプログラミング手法)やセキュリティテストの実施を助言・監査します。これにより、製品がリリースされる前にセキュリティを確保する「シフトレフト」や「セキュアバイデザイン」という考え方を実現します。CTOが「イノベーションのアクセル」を踏む一方で、CISOは「安全のためのブレーキやハンドル操作」を担うと言えるでしょう。

DPO/CPO(データ保護責任者/最高個人情報保護責任者)との違い

DPO(Data Protection Officer:データ保護責任者)やCPO(Chief Privacy Officer:最高個人情報保護責任者)は、情報の中でも特に「個人データ」の保護に特化した役職です。

- DPO/CPOのミッション: DPO/CPOの主なミッションは、個人情報保護法やGDPRといった国内外のプライバシー関連法規を遵守し、顧客や従業員の個人データが適法かつ適切に取り扱われることを監督することです。プライバシーポリシーの策定・運用、データ保護影響評価(DPIA)の実施、監督当局への報告や連携などが主な業務であり、法的な側面が非常に強いのが特徴です。

- CISOのミッション: CISOが保護する対象は、個人情報に限りません。企業の技術情報、財務情報、営業秘密、知的財産など、あらゆる種類の「情報資産」を保護の対象とします。そのアプローチも、不正アクセスやマルウェア感染を防ぐといった、技術的なセキュリティ対策が中心となります。

つまり、DPO/CPOが「データのプライバシー」という法的な側面に焦点を当てるのに対し、CISOは「データの機密性・完全性・可用性」という技術的なセキュリティに焦点を当てます。

個人情報漏えいは、セキュリティインシデント(CISOの領域)であると同時に、プライバシー侵害(DPO/CPOの領域)でもあります。そのため、両者は密接に連携し、技術的な対策と法的なコンプライアンスの両面からリスクに対応する必要があります。企業の規模や業種によっては、CISOがDPO/CPOを兼任するケースも少なくありません。

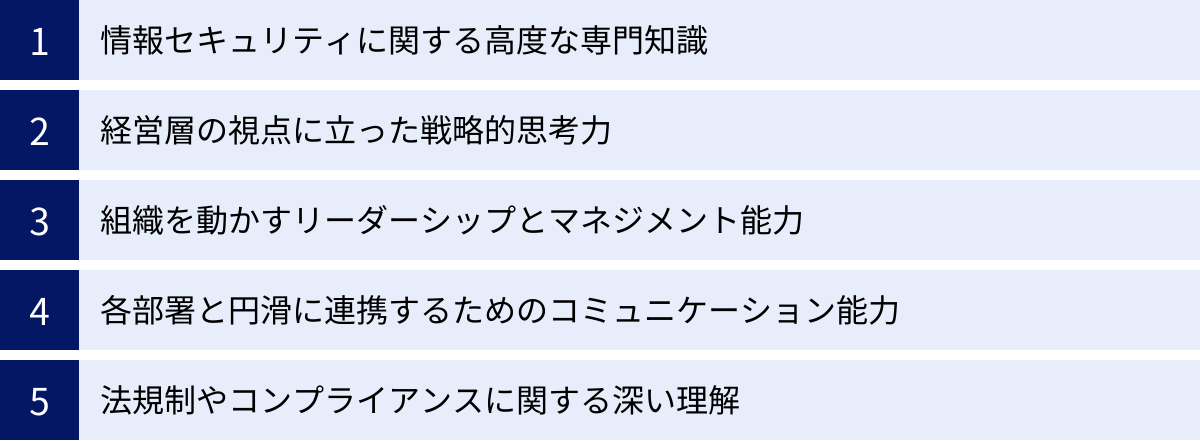

CISOに求められる5つのスキルと知識

CISOは、経営と技術、そして組織のハブとなる極めて重要なポジションであり、その役割を全うするためには、多岐にわたる高度なスキルと知識が求められます。ここでは、CISOに不可欠とされる5つの主要な能力について解説します。

① 情報セキュリティに関する高度な専門知識

CISOの根幹をなすのは、やはり情報セキュリティに関する深く、そして幅広い専門知識です。CISO自身が日常的に手を動かして設定作業を行うわけではありませんが、技術的な議論をリードし、部下やベンダーが提案する対策の妥当性を評価し、最終的な技術的判断を下すためには、確固たる知識基盤が不可欠です。

具体的には、以下のような領域に関する体系的な理解が求められます。

- インフラ・ネットワーク: TCP/IP、DNS、ファイアウォール、IDS/IPS、WAF、プロキシ、VPNなど

- OS・アプリケーション: Windows, Linux, Webサーバー、DBサーバーのセキュリティ設定、セキュアコーディング、脆弱性診断など

- 暗号化技術: 公開鍵暗号、共通鍵暗号、電子署名、SSL/TLSの仕組みなど

- 脅威インテリジェンス: 最新のサイバー攻撃の手法(マルウェア、ランサムウェア、フィッシングなど)や攻撃者の動向

- インシデントレスポンス: デジタルフォレンジック(証拠保全・解析)、マルウェア解析の基本的な考え方

- セキュリティ標準・フレームワーク: NIST Cybersecurity Framework, ISO 27001/ISMS, CIS Controlsなど

これらの知識は一度習得すれば終わりではなく、日々進化する脅威や技術に対応するため、常に最新の情報を収集し、学び続ける姿勢(継続的専門能力開発)が極めて重要です。CISOは、これらの技術知識を基盤として、より上位の戦略的な意思決定を行うのです。

② 経営層の視点に立った戦略的思考力

CISOが単なる技術部長と一線を画すのは、この経営的視点を持っているかどうかです。セキュリティ対策を単なる技術的な課題としてではなく、企業の経営課題として捉え、ビジネスの言語で語る能力が求められます。

例えば、新しいセキュリティツールの導入を提案する際に、「このツールには最新のAIエンジンが搭載されていて、検知率が99.9%です」と技術的な優位性だけを説明しても、経営層には響きません。そうではなく、「現在、我々は1日に平均100件のインシデントアラートを受け取っていますが、その対応に年間2,000時間の人件費がかかっています。このツールを導入すれば、誤検知が90%削減され、対応工数を年間200時間に短縮できます。これにより、1,800時間分のリソースをより戦略的な脅威分析に再配分でき、結果として、今後3年間で想定される約5,000万円のランサムウェア被害リスクを80%低減できると見込んでいます」といったように、コスト削減効果やリスク低減効果を具体的な金額やビジネスインパクトに換算して説明する必要があります。

このように、セキュリティ対策をコストではなく「事業継続のための投資」として位置づけ、その投資対効果(ROI)を明確に提示できる能力が不可欠です。そのためには、自社のビジネスモデル、財務状況、市場における競争環境、中長期的な経営計画などを深く理解していることが前提となります。

③ 組織を動かすリーダーシップとマネジメント能力

CISOは、一人の専門家として優れているだけでは務まりません。セキュリティ部門というチームを率い、さらには組織全体を巻き込んでセキュリティ文化を醸成していく、強力なリーダーシップと巧みなマネジメント能力が不可欠です。

リーダーシップの側面では、まず明確なビジョンを示すことが重要です。「我々の組織が目指すセキュリティの姿」を情熱をもって語り、部下や関係者を鼓舞し、同じ目標に向かって進む求心力を生み出します。特に、インシデント発生時という危機的な状況においては、CISOの冷静沈着な判断と断固たる指揮が、組織の混乱を収め、被害を最小限に抑える上で決定的な役割を果たします。

マネジメント能力の側面では、限られたリソース(人、モノ、金、情報)を最適に配分し、最大の効果を生み出す手腕が問われます。具体的には、セキュリティ部門のメンバー一人ひとりのスキルやキャリアプランを把握し、適切な役割を与えて育成すること、現実的な目標と実行可能な計画を立ててプロジェクトを管理すること、外部ベンダーを適切に選定し、コントロールすることなどが挙げられます。CISOは、戦略という「設計図」を描くだけでなく、その設計図通りに「家」を建てるための現場監督でもあるのです。

④ 各部署と円滑に連携するためのコミュニケーション能力

情報セキュリティは、セキュリティ部門だけで完結するものではなく、全社的な取り組みです。そのため、CISOには、社内のあらゆる部署と円滑な関係を築き、協力を取り付けるための高度なコミュニケーション能力が求められます。

ここでのポイントは、相手の立場や知識レベルに合わせて、コミュニケーションのスタイルや内容を柔軟に変える「翻訳能力」です。

- 対 経営層: ビジネスインパクトや投資対効果といった「経営の言語」で簡潔に報告・提案する。

- 対 技術部門: 技術的な詳細やロジックに基づいた「技術の言語」で議論し、協力を仰ぐ。

- 対 事業部門: 彼らの業務プロセスを理解した上で、セキュリティ対策が業務の妨げになるのではなく、むしろビジネスを安定させることに繋がるというメリットを「現場の言語」で説明する。

- 対 一般従業員: 専門用語を避け、比喩や身近な例え話を使いながら、「平易な言葉」でセキュリティの重要性を分かりやすく伝える。

また、セキュリティ部門はしばしば、業務に制約を課す「ノー」と言う部署だと見なされがちです。しかし、優れたCISOは単にリスクを指摘して禁止するだけでなく、「ビジネスを止めずに、安全に進めるための代替案」を提示できる「ビジネスイネーブラー(事業の実現を支援する者)」としての役割を果たします。各部署の目標達成を支援するパートナーとしての姿勢を示すことで、信頼関係を築き、全社的な協力を得やすくなるのです。

⑤ 法規制やコンプライアンスに関する深い理解

現代の企業活動は、様々な法律や規制の枠組みの中で行われています。情報セキュリティも例外ではなく、CISOは関連する法規制や業界標準を深く理解し、自社のコンプライアンス(法令遵守)体制を確保する責任を負います。

CISOが最低限理解しておくべき法規制やガイドラインには、以下のようなものがあります。

- 国内法規: 個人情報保護法、サイバーセキュリティ基本法、不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)、特定電子メールの送信の適正化等に関する法律(迷惑メール防止法)など。

- 海外法規: GDPR(EU一般データ保護規則)、CCPA/CPRA(カリフォルニア州消費者プライバシー法/プライバシー権法)など、グローバルに事業展開する企業には必須の知識。

- 業界標準・認証: ISO/IEC 27001(ISMS認証)、NIST(米国国立標準技術研究所)の各種ガイドライン(Cybersecurity Frameworkなど)、クレジットカード業界のセキュリティ基準であるPCI DSSなど。

CISOは、これらの複雑な要件を正確に把握し、自社のセキュリティポリシーやシステムにどのように反映させるべきかを判断します。法規制は頻繁に改正されるため、常に最新の動向をウォッチし、法務部門と緊密に連携しながら、変化に迅速に対応していく必要があります。コンプライアンス違反は、高額な制裁金や訴訟リスクに直結するだけでなく、企業の評判を著しく損なう重大な経営リスクであるため、CISOの役割は極めて重要です。

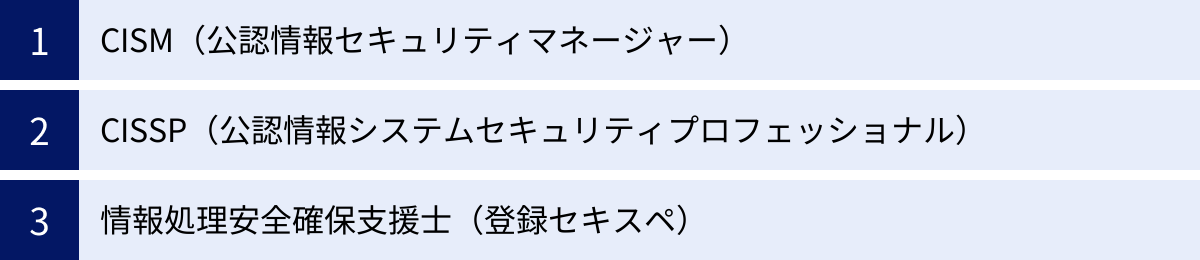

CISOのキャリアに役立つ資格

CISOを目指す、あるいはCISOとしての専門性を証明するためには、国際的に認知された資格の取得が非常に有効です。資格は、体系的な知識と実践的なスキルを持っていることの客観的な証明となり、キャリアアップや転職において有利に働きます。ここでは、CISOのキャリアに特に役立つと評価されている3つの主要な資格を紹介します。

CISM(公認情報セキュリティマネージャー)

CISM (Certified Information Security Manager) は、米国の国際的団体であるISACA(情報システムコントロール協会)が認定する、情報セキュリティのマネジメントに特化した国際資格です。

- 特徴: CISMの最大の特徴は、技術的な詳細よりも、情報セキュリティを「管理(マネジメント)」する視点に重きを置いている点です。試験は、「情報セキュリティガバナンス」「情報リスク管理」「情報セキュリティプログラムの開発と管理」「情報セキュリティインシデントの管理」という4つのドメイン(知識領域)から構成されており、これらはまさにCISOの日常業務そのものと言えます。技術者向けの資格とは一線を画し、経営とセキュリティを結びつける管理職としての能力を問います。

- 対象者: 現役のセキュリティマネージャーや、将来的にCISOやセキュリティコンサルタントを目指す方に最適な資格です。技術的なバックグラウンドを持ちつつ、より上流の戦略立案や組織運営に関わりたいと考えるキャリアパスにフィットします。

- 取得メリット: CISOに求められるマネジメントスキルセットを体系的に学習し、それを国際的な基準で証明できます。CISMの保有者は、セキュリティプログラムをビジネス目標に合わせて構築・管理できる専門家として高く評価されます。(参照:ISACA東京支部)

CISSP(公認情報システムセキュリティプロフェッショナル)

CISSP (Certified Information Systems Security Professional) は、(ISC)²(International Information System Security Certification Consortium)が認定する、情報セキュリティに関する広範な知識を網羅した国際資格です。

- 特徴: CISSPは、「セキュリティとリスクマネジメント」「資産のセキュリティ」「セキュリティアーキテクチャとエンジニアリング」など、8つのドメインからなるCBK(Common Body of Knowledge:知識体系)をカバーしており、技術からマネジメント、法規制まで、情報セキュリティに関するあらゆる分野を包括しているのが特徴です。その網羅性と難易度の高さから、「セキュリティ資格の最高峰」や「セキュリティ版MBA」とも称され、グローバルで非常に高い認知度と権威性を誇ります。

- 対象者: セキュリティエンジニア、アナリスト、コンサルタント、管理者、監査人など、情報セキュリティに携わるあらゆるプロフェッショナルが対象となります。

- 取得メリット: 技術とマネジメントの両面にわたる包括的かつ高度な専門知識を持っていることの強力な証明となります。特定の製品や技術に依存しない普遍的な知識体系であるため、キャリアの可能性を大きく広げることができます。多くのグローバル企業で、セキュリティ関連の上級職の応募要件としてCISSPが指定されています。(参照:(ISC)² Japan)

情報処理安全確保支援士(登録セキスペ)

情報処理安全確保支援士(通称:登録セキスペ) は、日本の独立行政法人情報処理推進機構(IPA)が実施する国家試験「情報処理安全確保支援士試験」の合格者が、所定の登録手続きを行うことで得られる日本独自の国家資格です。

- 特徴: サイバーセキュリティ基本法に基づき創設された資格であり、「士業」として位置づけられています。情報セキュリティに関する日本の法律やガイドラインに関する知識も問われる点が、海外の資格との大きな違いです。合格後も、3年に一度の更新講習が義務付けられており、知識の鮮度を保つ仕組みが導入されています。

- 対象者: 日本国内の企業や公的機関で、情報セキュリティの企画・設計・開発・運用を主導する専門家を対象としています。

- 取得メリット: 日本国内において、サイバーセキュリティに関する高度な知識・技能を有する人材であることを国が証明するものであり、非常に高い信頼性と権威性があります。特に、政府機関や重要インフラ企業などの調達案件では、情報処理安全確保支援士の配置が入札要件となるケースもあり、国内でのビジネスにおいて強みとなります。CISO自身が取得するだけでなく、部下に取得を奨励することも、組織のセキュリティレベルを客観的に示す上で有効です。(参照:独立行政法人情報処理推進機構(IPA))

これらの資格は、それぞれに特徴があり、CISOに求められる能力の異なる側面をカバーしています。自身のキャリアプランや現在のスキルセットに合わせて、どの資格を目指すかを検討することが重要です。

企業がCISOを設置するメリット

CISOの設置は、単に責任者を置くという形式的な意味に留まりません。経営レベルで情報セキュリティに取り組むことで、企業は多くの具体的なメリットを享受できます。ここでは、CISOを設置することによる3つの主要なメリットを解説します。

セキュリティガバナンスの強化

CISOを設置する最大のメリットの一つは、全社的なセキュリティガバナンス体制が劇的に強化されることです。CISOが不在の組織では、セキュリティに関する責任と権限がIT部門、総務部門、各事業部門などに分散しがちです。その結果、部署間の連携がうまくいかず、対策に一貫性がなかったり、責任の所在が曖昧になったりする問題が生じます。

CISOを設置すると、これまで各所に散在していたセキュリティに関する権限と責任がCISOのもとに一元化されます。これにより、以下のような効果が期待できます。

- トップダウンでの迅速な意思決定: CISOは経営会議に参加し、経営層の意思を直接受けて、それを全社的なセキュリティ施策に反映させることができます。逆に、現場で発生した重要なセキュリティ課題を遅滞なく経営層に上程し、迅速な経営判断を仰ぐことも可能です。

- 一貫性のある対策の展開: CISOが中心となり、全社統一のセキュリティポリシーや基準を策定・展開します。これにより、部署ごとにバラバラだった対策が標準化され、組織全体のセキュリティレベルを漏れなく底上げできます。

- 責任の明確化: 情報セキュリティに関する最終的な責任者がCISOであることが明確になるため、有事の際の指揮命令系統が確立され、組織的な混乱を防ぐことができます。

このように、CISOは組織のセキュリティに関する「背骨」の役割を果たし、統制の取れた強固なガバナンス体制を構築する上で不可欠な存在です。

経営視点での迅速なセキュリティ対策

CISOは技術の専門家であると同時に、経営の一員でもあります。この「経営視点」を持っていることが、迅速かつ効果的なセキュリティ対策の実現につながります。

従来のIT部門主導のセキュリティ対策では、どうしても技術的な視点に偏りがちでした。また、セキュリティ対策はコストとして認識され、予算確保に苦労するケースも少なくありませんでした。

しかし、CISOはビジネス戦略を深く理解しているため、事業計画の初期段階から関与し、「ビジネスを成功させるために、どのようなセキュリティ上の配慮が必要か」という観点から、プロアクティブ(主体的)な対策を組み込むことができます。例えば、新規事業としてオンラインサービスを立ち上げる計画があれば、その企画段階からCISOが参画し、個人情報の取り扱いやシステムの堅牢性について助言することで、手戻りを防ぎ、安全なサービスを迅速に市場投入できます。

また、CISOはセキュリティ投資の必要性を、リスク低減効果や事業継続性の確保といった「経営の言語」で経営層に説明できます。これにより、経営層の理解と納得を得やすくなり、必要な予算をスムーズに確保し、計画的かつ戦略的な投資が可能になります。インシデント発生時にも、技術的な復旧作業だけでなく、事業への影響を最小限に抑えるための広報対応や顧客対応、代替プロセスの検討など、経営レベルでの迅速な意思決定を主導できるのです。

企業の信頼性向上

現代のビジネスにおいて、企業のセキュリティ体制は、その企業の信頼性を測る重要な指標の一つとなっています。CISOを設置し、その存在を対外的に公表することは、「当社は情報セキュリティに経営レベルで真摯に取り組んでいます」という強力なメッセージとなり、企業の信頼性向上に大きく貢献します。

この信頼性は、様々なステークホルダー(利害関係者)に対してポジティブな影響を与えます。

- 顧客・消費者: 自分の個人情報や取引データが安全に管理されているという安心感を抱き、製品やサービスの利用を継続・拡大する動機になります。

- 取引先: 特にBtoBビジネスにおいては、取引先のセキュリティ体制を評価する「サプライヤー監査」が一般化しています。CISOが中心となって整備された強固なセキュリティ体制は、取引先からの信頼を獲得し、新たなビジネスチャンスを掴む上での競争優位性となります。

- 投資家・株主: 適切なリスク管理体制が構築されていることは、企業の持続可能性を示すものとして、投資家からの評価を高めます。ESG(環境・社会・ガバナンス)投資が重視される中で、セキュリティガバナンスは「G」の重要な要素です。

- 従業員: 会社が自分たちの働く環境の安全性を重視していると感じることで、エンゲージメントやロイヤリティが向上します。

このように、CISOの設置は、単なるリスク対策に留まらず、企業のブランドイメージを向上させ、すべてのステークホルダーとの良好な関係を築き、最終的に企業価値そのものを高めるための戦略的な一手と言えるのです。

CISOの設置形態

企業がCISOを設置する際には、その企業の規模、業種、リスクプロファイル、そして予算に応じて、いくつかの形態から最適なものを選択することになります。ここでは、代表的な3つのCISO設置形態について、それぞれの特徴、メリット・デメリットを解説します。

専任CISO

専任CISOとは、他の役職を兼務することなく、情報セキュリティに関する職務に100%専念するCISOのことです。CISOとして独立した役職と権限が与えられ、セキュリティ戦略の策定から実行まで、すべての責任を担います。

- メリット:

- 専門性と深度: セキュリティ対策にすべての時間とリソースを集中できるため、非常に専門的で深度のある、きめ細やかな取り組みが可能です。最新の脅威動向の分析や、複雑なセキュリティアーキテクチャの設計、高度なインシデント対応体制の構築など、質の高いセキュリティ経営を実現できます。

- 客観性と独立性: 他の業務の利害に影響されることなく、純粋にセキュリティリスクの観点から客観的な判断を下すことができます。特に、利便性を追求する事業部門やIT部門に対して、健全な牽制機能を果たせます。

- 対外的な信頼性: 専任の最高責任者を置いていることは、企業がセキュリティを最重要課題の一つと位置づけていることの明確な証となり、顧客や取引先、投資家からの信頼を最も得やすい形態です。

- デメリット:

- コスト: 高度な専門性と経営能力を兼ね備えたCISO人材は希少価値が高く、その報酬は高額になる傾向があります。専任CISOを雇用するための人件費は、大きなコスト負担となります。

- 人材確保の困難さ: そもそも、CISOの要件を満たす優秀な人材を市場で見つけ、採用すること自体が非常に困難です。

- 適した企業: 大企業、金融機関や医療機関といった規制の厳しい業界、大量の個人情報を取り扱うBtoC企業、テクノロジーを中核事業とする企業など、セキュリティリスクが特に高い、あるいは事業への影響が甚大な企業に適しています。

兼任CISO

兼任CISOとは、CIO(最高情報責任者)やCTO(最高技術責任者)、あるいは管理部門の役員などが、本来の職務に加えてCISOの役割も兼務する形態です。特に、日本の中小企業で多く見られる設置方法です。

- メリット:

- 低コスト: 新たに人材を雇用する必要がないため、人件費を抑えてCISOを設置できます。これは、予算に限りがある企業にとって大きな魅力です。

- 社内事情への精通: 既存の役員が就任するため、自社のビジネスプロセスや組織文化、人間関係を深く理解しており、社内調整がスムーズに進みやすい場合があります。

- 迅速な導入: 人材を探す手間なく、比較的スピーディにCISOという役職を設置できます。

- デメリット:

- リソース不足と専門性の欠如: 本来の業務が多忙であるため、セキュリティ業務に割ける時間と労力が限られ、対策が中途半半端になったり、後手に回ったりするリスクがあります。また、兼任者が必ずしもセキュリティの専門家であるとは限らず、専門的な判断が難しい場合があります。

- 利益相反の可能性: 特にCIOがCISOを兼務する場合、システム導入の迅速性や利便性(CIOのミッション)と、安全性やリスク管理(CISOのミッション)との間で利益相反が生じやすいという構造的な課題を抱えています。結果として、セキュリティが軽視される判断が下される可能性があります。

- 適した企業: 専任CISOを置くほどの体力はないが、セキュリティ対策の責任者を明確にしたいと考えている中小企業や、比較的セキュリティリスクが低い業種の企業にとって、過渡的な選択肢となり得ます。ただし、上記のデメリットを十分に認識し、外部の専門家の支援を得るなどの対策を併用することが望ましいでしょう。

vCISO(バーチャルCISO)

vCISO(Virtual CISO)とは、外部のセキュリティ専門家や専門企業と業務委託契約を結び、CISOの役割の一部または全部をアウトソーシングする形態です。「CISO as a Service」とも呼ばれます。

- メリット:

- コスト効率: 専任CISOをフルタイムで雇用するよりも、大幅にコストを抑えながら、同等レベルの高度な専門知識や知見を活用できます。契約内容も柔軟で、「週1回の戦略会議への参加」「月次のリスク評価レポートの作成」など、必要なサービスを必要な分だけ利用できます。

- 高度な専門知識へのアクセス: 一人の人材ではカバーしきれないような、様々な分野(クラウド、IoT、フォレンジックなど)の専門知識を持つチームの支援を受けることができます。

- 客観的な視点: 社内のしがらみがない第三者の立場から、客観的かつ中立的な視点で自社のセキュリティ体制を評価し、改善提案を受けることができます。

- 人材採用の課題解決: CISO人材の採用難という問題を回避し、即戦力となる専門家を迅速に確保できます。

- デメリット:

- 社内事情への理解の限界: 常に社内にいるわけではないため、企業の文化や暗黙のルール、複雑な人間関係といった、目に見えない部分の理解には限界がある場合があります。

- 緊急時対応の制約: 深夜や休日に重大なインシデントが発生した際、契約内容によっては即時の対応が難しい場合があります。

- 情報共有への懸念: 社内の機密情報や脆弱性に関する情報を外部の第三者に共有することになるため、契約における機密保持義務の徹底など、慎重なパートナー選定が不可欠です。

- 適した企業: 専任CISOを置くほどの規模ではないが、兼任CISOでは専門性に不安があるスタートアップや中堅企業にとって、非常に有効な選択肢です。また、専任CISOを補佐する役割としてvCISOを活用する大企業も増えています。

まとめ

本記事では、現代の企業経営における重要課題である情報セキュリティの最高責任者、「CISO」について、その役割から求められるスキル、設置のメリットまでを包括的に解説してきました。

CISOとは、単に技術的な対策を行う責任者ではありません。企業の経営戦略と深く結びつき、ビジネスをサイバー脅威から守り、事業の継続性を確保するためのセキュリティ戦略を立案・実行する、経営幹部そのものです。DXの加速、サイバー攻撃の高度化、サプライチェーンリスクの増大、そして法規制の強化といった現代のビジネス環境において、CISOの存在はもはや一部の大企業だけのものではなく、あらゆる企業にとって不可欠なものとなりつつあります。

CISOの主な役割は、セキュリティ戦略の策定、規程の整備、組織体制の構築、インシデント対応、従業員教育、そして経営層への報告と、極めて多岐にわたります。これらの重責を担うためには、高度な専門知識はもちろんのこと、経営視点での戦略的思考力、組織を動かすリーダーシップ、円滑なコミュニケーション能力、そして法規制への深い理解が求められます。

企業がCISOを設置することは、単なるコスト増ではなく、明確なメリットをもたらす戦略的投資です。セキュリティガバナンスの強化、経営視点での迅速な対策、そして何よりも顧客や取引先、投資家からの信頼獲得につながり、最終的には企業の競争力と企業価値を高めることに貢献します。

企業の状況に応じて、専任CISO、兼任CISO、そしてvCISO(バーチャルCISO)といった様々な設置形態があります。自社の事業規模、リスクの大きさ、そして予算を総合的に勘案し、最適な形でセキュリティ経営の司令塔を据えることが、デジタル時代を生き抜くための重要な第一歩となるでしょう。この記事が、その一助となれば幸いです。