現代のビジネス環境において、サイバーセキュリティ対策は企業の存続を左右する重要な経営課題となっています。DX(デジタルトランスフォーメーション)の加速に伴い、企業が扱うデータの価値は飛躍的に高まる一方、サイバー攻撃の手法は日々巧妙化・複雑化し、その脅威は増すばかりです。このような状況下で、場当たり的な対策を繰り返すだけでは、深刻なセキュリティインシデントを防ぐことは困難です。

そこで注目されているのが、組織のセキュリティ対策を体系的に整理し、継続的に改善していくための指針となる「NISTサイバーセキュリティフレームワーク(CSF)」です。

この記事では、NIST CSFの基本的な概念から、その構成要素、導入のメリット、具体的な実践ステップ、そして最新動向である「CSF 2.0」の変更点まで、網羅的に分かりやすく解説します。自社のセキュリティレベルを客観的に評価し、効果的な対策を講じるための羅針盤として、ぜひ本記事をお役立てください。

目次

NISTサイバーセキュリティフレームワーク(CSF)とは

NISTサイバーセキュリティフレームワーク(NIST CSF)とは、アメリカ国立標準技術研究所(NIST:National Institute of Standards and Technology)が発行した、サイバーセキュリティリスクを管理・低減するためのベストプラクティスをまとめたフレームワークです。

「フレームワーク」という言葉が示す通り、CSFは特定の製品やツール、技術を強制するものではありません。むしろ、組織が自らのセキュリティ対策の状況を客観的に把握し、目標を設定し、そのギャップを埋めるための「共通言語」であり「行動計画の地図」のような役割を果たします。業種や組織の規模を問わず、あらゆる組織が利用できるよう、柔軟かつ汎用的に設計されている点が大きな特徴です。

もともとは、2013年に米国大統領令によって、電力、金融、交通といった重要インフラ分野のセキュリティ強化を目的に開発が指示された背景があります。しかし、その網羅性と実用性の高さから、現在では重要インフラ分野にとどまらず、世界中の民間企業や政府機関で広く採用されるサイバーセキュリティ対策のデファクトスタンダード(事実上の標準)としての地位を確立しています。

CSFは、組織がサイバーセキュリティに関して「何をすべきか」を体系的に示してくれます。具体的には、自社が保有する情報資産(データ、システム、ネットワークなど)をどのように「特定」し、それらをいかに「防御」するか。そして、万が一セキュリティインシデントが発生した場合に、それをいかに迅速に「検知」し、適切に「対応」、そして被害から「復旧」するかという、一連のセキュリティライフサイクルを包括的にカバーしています。

このフレームワークを活用することで、組織は以下のような課題に取り組むことが可能になります。

- 現状の可視化: 自社のセキュリティ対策の成熟度や、どこに弱点があるのかを客観的に評価できます。

- 目標設定: ビジネスの目標やリスク許容度に基づき、目指すべきセキュリティレベル(To-Be像)を明確に定義できます。

- コミュニケーションの円滑化: 経営層、IT部門、事業部門、さらには取引先といった異なる立場のステークホルダー間で、セキュリティに関する共通の理解を醸成し、建設的な議論を促進します。

- 投資の最適化: 「なぜこの対策が必要なのか」を論理的に説明できるため、限られた予算やリソースを最も効果的な分野に優先的に配分できます。

CSFは、単なる技術的なチェックリストではありません。それは、ビジネス戦略とサイバーセキュリティ対策を連携させ、組織全体で継続的にリスク管理態勢を向上させていくための経営ツールであると理解することが重要です。次の章では、なぜ今、このNIST CSFがこれほどまでに注目を集めているのか、その背景をさらに詳しく掘り下げていきます。

NIST CSFが注目される背景

NIST CSFが世界中の多くの組織にとって不可欠なツールとなりつつある背景には、現代のビジネス環境を取り巻くいくつかの深刻な課題が存在します。ここでは、特に重要な3つの背景「DX推進によるリスク増大」「サプライチェーン攻撃の増加」「国際標準としての重要性」について詳しく解説します。

DX推進によるセキュリティリスクの増大

デジタルトランスフォーメーション(DX)は、多くの企業にとって競争力を維持・強化するための重要な経営戦略です。クラウドサービスの活用、リモートワークの常態化、IoTデバイスの導入、AIによるデータ分析など、DXを推進する取り組みは、業務効率の向上や新たなビジネスモデルの創出に大きく貢献します。

しかし、その一方で、DXの進展は、サイバー攻撃者にとっての攻撃対象領域(アタックサーフェス)を著しく拡大させるという側面も持っています。

かつての企業システムは、社内ネットワークという境界線の内側で守られていました。しかし、クラウド利用が一般化し、従業員が自宅やカフェなど様々な場所から社内リソースにアクセスするようになると、この「境界線」は曖昧になります。守るべき情報資産が社内外に分散し、アクセス経路も多様化するため、従来の境界型防御モデルだけではセキュリティを維持することが極めて困難になりました。

- クラウド環境の設定不備: 利便性の高さから多くの企業がIaaSやSaaSを導入していますが、アクセス権限の不適切な設定や認証の不備などが原因で、情報漏洩につながるケースが後を絶ちません。

- リモートワーク端末の脆弱性: 従業員の私物端末(BYOD)の利用や、自宅の安全でないWi-Fiネットワークからのアクセスは、マルウェア感染の侵入口となるリスクを高めます。

- IoTデバイスのセキュリティ: 工場のセンサーやオフィスの監視カメラなど、ネットワークに接続されるIoTデバイスは増加の一途をたどっていますが、これらのデバイスはパスワードが初期設定のまま放置されるなど、セキュリティ対策が不十分な場合が多く、攻撃の踏み台にされやすいという脆弱性を抱えています。

このように複雑化・分散化したIT環境において、場当たり的なセキュリティ対策では、どこかに必ず穴が生まれてしまいます。 そこで、自社のIT環境全体を俯瞰し、どのような資産があり、どこにリスクが潜んでいるのかを網羅的に把握し、体系的な管理を行う必要性が高まっています。NIST CSFは、この複雑化した環境におけるリスク管理の羅針盤として、組織が取り組むべき対策を整理し、優先順位を付けるための強力な指針となるのです。

サプライチェーン攻撃の増加と巧妙化

近年、企業にとって最も深刻な脅威の一つとなっているのが「サプライチェーン攻撃」です。これは、セキュリティ対策が強固な大企業などを直接狙うのではなく、その取引先である比較的セキュリティ対策が手薄な中小企業や、利用しているソフトウェアの開発元などをまず攻撃し、そこを踏み台として標的企業へ侵入するという巧妙な攻撃手法です。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「サプライチェーンの弱点を悪用した攻撃」は組織向けの脅威として第2位にランクインしており、その深刻さがうかがえます。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

サプライチェーン攻撃が厄介なのは、自社のセキュリティ対策を完璧にしていても、取引先が攻撃されれば被害を被る可能性があるという点です。例えば、以下のようなケースが考えられます。

- ソフトウェアサプライチェーン攻撃: 企業が利用している業務用ソフトウェアのアップデートファイルにマルウェアが仕込まれ、正規のアップデートを通じて自社ネットワークに侵入される。

- 委託先経由の情報漏洩: システム開発や保守、データ入力などを外部企業に委託している場合、その委託先企業の社員のPCがマルウェアに感染し、預けていた顧客情報や機密情報が窃取される。

- 取引先になりすました標的型攻撃: 攻撃者が取引先のメールアカウントを乗っ取り、そのアカウントから本物の業務連絡を装った偽の請求書やウイルス付きのファイルなどを送りつけ、金銭を詐取したり、マルウェアに感染させたりする。

このような攻撃を防ぐためには、自社だけでなく、部品やサービスの供給網(サプライチェーン)全体でセキュリティレベルを向上させることが不可欠です。しかし、各社のセキュリティ対策レベルはバラバラであり、どのような対策をどこまで求めるべきか、共通の基準がなければ評価も要請も困難です。

ここでNIST CSFが重要な役割を果たします。CSFは、セキュリティ対策に関する「共通言語」として機能するため、「貴社ではNIST CSFの『防御』機能に関して、どのレベルの対策を実施していますか?」といったように、具体的かつ客観的な基準で取引先のセキュリティレベルを確認できます。これにより、サプライチェーン全体のリスクを評価し、セキュリティレベルの低い取引先に対して改善を促すといった対策を講じやすくなります。

国際的な標準としての重要性の高まり

NIST CSFは、もともと米国の重要インフラ防護のために策定されましたが、その有効性が広く認められ、現在では国や業界の垣根を越えて、サイバーセキュリティにおけるグローバルスタンダードとして認識されています。

米国では、連邦政府機関に対してCSFの導入が義務付けられており、政府と取引のある企業にもCSFへの準拠が求められるケースが増えています。この動きは米国に留まらず、世界各国に広がっています。例えば、日本の経済産業省とIPAは、CSFをベースに国内の実情に合わせてカスタマイズした「サイバーセキュリティ経営ガイドライン」を策定・公開しており、企業経営者に対してサイバーセキュリティ対策への主体的な関与を促しています。(参照:経済産業省、独立行政法人情報処理推進機構(IPA)「サイバーセキュリティ経営ガイドライン Ver 3.0」)

グローバルに事業を展開する企業にとって、CSFへの準拠は単なる推奨事項ではなく、ビジネス上の要件となりつつあります。海外の企業と取引を行う際、契約条件として「NIST CSFに基づいたセキュリティ体制を構築していること」が明記されることも珍しくありません。これは、前述のサプライチェーンリスクへの対策として、取引相手に一定水準以上のセキュリティレベルを求める動きが世界的に加速していることの表れです。

また、CSFはISO/IEC 27001(情報セキュリティマネジメントシステム)やCIS Controlsなど、他の多くのセキュリティ基準やガイドラインとの対応関係が示されています。これにより、既に他の基準で対策を行っている組織も、CSFのフレームワークを使って自社の取り組みを再整理し、世界中のステークホルダーに対して自社のセキュリティ体制を分かりやすく説明することが可能になります。

このように、DXの進展、サプライチェーンリスクの増大、そしてグローバルな標準化という3つの大きな潮流が、NIST CSFの重要性をますます高めているのです。

NIST CSFを構成する3つの要素

NIST CSFは、その実用性と柔軟性を担保するために、大きく3つの主要な構成要素から成り立っています。それが「フレームワーク・コア」「フレームワーク導入ティア」「フレームワーク・プロファイル」です。これら3つを有機的に連携させることで、組織は自社の状況に合わせた効果的なサイバーセキュリティリスク管理を実現できます。ここでは、それぞれの要素がどのような役割を担っているのかを詳しく見ていきましょう。

① フレームワーク・コア(Core)

フレームワーク・コアは、CSFの中核をなす部分であり、望ましいサイバーセキュリティ活動と成果を階層的に整理したカタログです。これは、特定の技術や製品に依存しない、普遍的なセキュリティ対策の集合体と考えることができます。コアは、「機能(Function)」「カテゴリ(Category)」「サブカテゴリ(Subcategory)」という3つの階層構造になっており、さらに具体的な実践のための「参照情報(Informative References)」が付随しています。

5つの機能(Function)

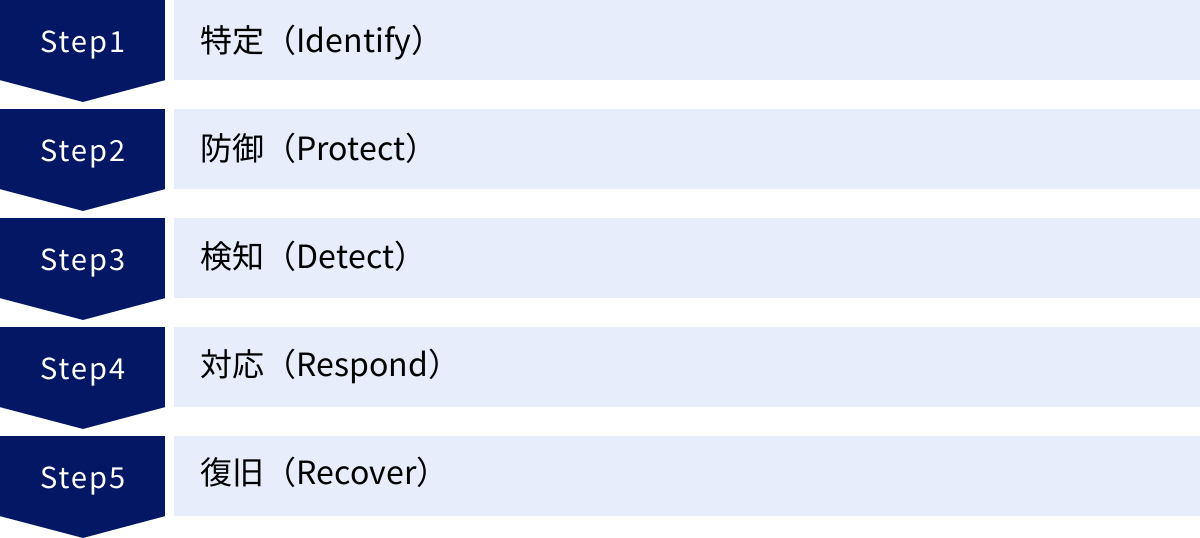

機能は、サイバーセキュリティ対策のライフサイクルを俯瞰するための最も大きな分類です。以下の5つの機能で構成されており、これらはインシデント発生前、発生中、発生後の活動を網羅しています。

- 特定(Identify): サイバーセキュリティリスクを管理するための組織的な理解を深める。

- 防御(Protect): 重要なサービスを確実に提供するための適切な安全防護策を策定し、導入する。

- 検知(Detect): サイバーセキュリティイベントの発生を迅速に発見する。

- 対応(Respond): 検知されたサイバーセキュリティインシデントに関して、適切なアクションをとる。

- 復旧(Recover): サイバーセキュリティインシデントによって阻害された能力やサービスを、通常の状態に回復させる。

これら5つの機能は、「特定」で守るべきものを明らかにし、「防御」で事前対策を講じ、「検知」で異常を発見し、「対応」で被害を食い止め、「復旧」で元に戻すという、一連の流れを形成しています。

23のカテゴリ(Category)

カテゴリは、5つの機能をさらに具体的なサイバーセキュリティの成果に細分化したものです。CSF 1.1では全部で23のカテゴリが定義されています。例えば、「特定(Identify)」機能の中には、以下のようなカテゴリが含まれます。

- 資産管理(ID.AM): 組織のシステム、資産、データ、能力を特定し、管理する。

- 事業環境(ID.BE): 組織のミッション、目的、ステークホルダー、活動を理解し、サイバーセキュリティの役割を明確にする。

- ガバナンス(ID.GV): 組織のサイバーセキュリティリスク管理戦略、役割、責任を策定し、伝達する。

- リスクアセスメント(ID.RA): 組織の運用、資産、個人に関連するサイバーセキュリティリスクを評価する。

- リスク管理戦略(ID.RM): リスク許容度を設定し、リスク対応の優先順位付けを行う。

このように、カテゴリは組織が達成すべきセキュリティ上の目標を具体的に示しています。

108のサブカテゴリ(Subcategory)

サブカテゴリは、カテゴリをさらに具体的なアクションや管理策のレベルまで掘り下げたものです。CSF 1.1では全部で108のサブカテゴリが存在します。これらは、組織がセキュリティ対策を実施する際の具体的なチェック項目として機能します。

例えば、「特定(Identify)」機能の「資産管理(ID.AM)」カテゴリには、以下のようなサブカテゴリがあります。

- ID.AM-1: 組織内の物理デバイスとシステムのインベントリが作成・維持されている。

- ID.AM-2: 組織内のソフトウェアプラットフォームとアプリケーションのインベントリが作成・維持されている。

- ID.AM-3: 組織のコミュニケーションとデータフローがマッピングされている。

これらのサブカテゴリは、「はい/いいえ」で答えられるような具体的なレベルまで落とし込まれているため、組織は自社の対策状況を客観的に評価しやすくなります。

参照情報(Informative References)

参照情報は、各サブカテゴリを達成するための具体的な方法や、関連する他の標準・ガイドラインへのマッピング情報です。例えば、ISO/IEC 27001、CIS Controls、COBIT 5など、世界的に認知されている各種セキュリティ基準のどの項目が、そのサブカテゴリに対応するのかが示されています。

これにより、組織はCSFを他のセキュリティフレームワークと連携させたり、既に導入している基準を活かしながらCSFに取り組んだりすることが容易になります。ゼロから対策を考えるのではなく、既存のベストプラクティスを効率的に活用するための橋渡し役を担っています。

② フレームワーク導入ティア(Implementation Tiers)

フレームワーク導入ティアは、組織がサイバーセキュリティリスクをどのように管理しているか、そのプロセスの成熟度や厳格さを示す指標です。これは、特定の対策が「あるか/ないか」を問うものではなく、「どのように管理・運用されているか」という組織の姿勢や文化を評価するものです。ティアは以下の4つのレベルに分かれています。

| ティア | 名称 | 特徴 |

|---|---|---|

| ティア1 | 部分的(Partial) | サイバーセキュリティリスク管理が、場当たり的(アドホック)で非公式。脅威に対する認識は限定的で、組織内での情報共有もほとんど行われていない。 |

| ティア2 | リスク情報を活用(Risk Informed) | リスク管理プロセスは承認されているが、組織全体で導入されているわけではない。脅威環境や事業要件の変化に応じて、リスク評価や対策が実施される。 |

| ティア3 | 反復可能(Repeatable) | 正式に承認されたリスク管理プラクティスが組織全体の方針として確立されている。従業員は自らの役割と責任を理解し、一貫した方法で対策を実行できる。 |

| ティア4 | 適応(Adaptive) | 組織は、過去の活動や現在の脅威情報から学び、継続的にセキュリティ対策を改善・適応させている。予測的な分析も行い、脅威の変化に積極的に対応できる。 |

重要なのは、すべての組織がティア4を目指す必要はないということです。組織の規模、事業内容、リスク許容度、直面している脅威などによって、目指すべきティアのレベルは異なります。例えば、高度な機密情報を扱う政府機関や金融機関はティア3やティア4を目指す必要があるかもしれませんが、小規模な事業者であればティア2でも十分な場合があります。自社の状況に合わせて現実的な目標を設定することが肝心です。

③ フレームワーク・プロファイル(Profile)

フレームワーク・プロファイルは、組織の特定のニーズや目標に合わせて、フレームワーク・コアのカテゴリやサブカテゴリをカスタマイズしたものです。これは、組織のサイバーセキュリティ要件と、実際の対策状況を比較・評価するための強力なツールとなります。プロファイルには、主に2つの種類があります。

- 現状プロファイル(Current Profile): 現在、組織が達成しているサイバーセキュリティの成果を示します。フレームワーク・コアのサブカテゴリに沿って、自社が「どの対策を」「どの程度」実施しているかをマッピングすることで作成されます。これは、自社のセキュリティ態勢の「As-Is(現状)」を可視化するものです。

- 目標プロファイル(Target Profile): 組織が目指すべきサイバーセキュリティの成果を示します。事業目標、リスク許容度、外部要件(法令や取引先からの要求など)を考慮して、目指すべきセキュリティ態勢の「To-Be(あるべき姿)」を定義します。

この2つのプロファイルを作成することで、現状と目標の間に存在するギャップが明確になります。このギャップこそが、組織が次に取り組むべきセキュリティ対策の課題です。プロファイルは、このギャップを埋めるための行動計画を策定し、その進捗を管理し、経営層に投資の必要性を説明するための基礎となる、非常に重要な要素です。

これら「コア」「ティア」「プロファイル」の3つの要素を組み合わせることで、組織は自らのセキュリティ対策を体系的に、かつ継続的に改善していくことが可能になるのです。

NIST CSFのコアとなる5つの機能

NIST CSFの中心的な概念であるフレームワーク・コアは、「特定」「防御」「検知」「対応」「復旧」という5つの機能で構成されています。これらは、サイバーセキュリティインシデントの発生を時間軸に沿って捉えた、一連のライフサイクルを表しています。ここでは、それぞれの機能が具体的にどのような活動を指すのか、その目的と内容を詳しく解説します。

① 特定(Identify)

「特定」は、すべてのサイバーセキュリティ活動の出発点となる最も重要な機能です。その目的は、「自組織が何を守るべきか、そしてどのようなリスクに晒されているのかを深く理解すること」にあります。敵を知り、己を知らなければ戦えないように、守るべき対象と潜在的な脅威が不明確なままでは、効果的なセキュリティ対策は立てられません。

この機能には、以下のような活動が含まれます。

- 資産管理(Asset Management):

- 何をすべきか: 企業が保有するハードウェア(サーバー、PC、ネットワーク機器)、ソフトウェア(OS、アプリケーション)、データ(顧客情報、技術情報、個人情報)、さらには人材や事業プロセスといった有形・無形の「資産」をすべて洗い出し、一覧(インベントリ)を作成・管理します。

- なぜ重要か: 守るべき資産の全体像を把握していなければ、どこに脆弱性があるのか、どの情報が漏洩すると事業に致命的な影響を与えるのかを判断できません。管理されていない資産は、攻撃者にとって格好の侵入口となります。

- 事業環境の理解(Business Environment):

- 何をすべきか: 自社の事業内容、サプライチェーン、社会における役割などを理解し、サイバーセキュリティが事業目標の達成にどのように関わっているかを明確にします。

- なぜ重要か: セキュリティ対策は、それ自体が目的ではありません。あくまで事業を安全に継続・発展させるための手段です。事業の優先順位を理解することで、限られたリソースをどの資産の保護に重点的に投下すべきかを判断できます。

- ガバナンス(Governance):

- 何をすべきか: セキュリティに関する方針や手順を定め、経営層から現場の従業員まで、それぞれの役割と責任を明確にします。

- なぜ重要か: セキュリティはIT部門だけの問題ではありません。組織全体で取り組むべき経営課題であるという意識を醸成し、一貫した方針のもとで対策を進めるための体制を構築します。

- リスクアセスメント(Risk Assessment):

- 何をすべきか: 洗い出した資産それぞれに対して、どのような脅威(不正アクセス、マルウェア感染など)や脆弱性(OSのバージョンが古いなど)が存在し、それが現実になった場合にどのような影響(情報漏洩、サービス停止など)が出るのかを分析・評価します。

- なぜ重要か: すべてのリスクに完璧に対応することは不可能です。リスクの大きさ(発生可能性×影響度)を評価することで、対策の優先順位付けが可能になります。

「特定」フェーズを丁寧に行うことで、組織は自らのサイバーセキュリティに関する「現在地」を正確に把握し、次の「防御」フェーズ以降の活動を効果的に進めるための土台を築くことができます。

② 防御(Protect)

「防御」は、「特定」フェーズで明らかになったリスクに対し、事前に対策を講じ、インシデントの発生そのものを未然に防ぐことを目的とする機能です。いわば、城の周りに堀を掘り、頑丈な門を築くような活動です。

この機能には、多岐にわたる技術的・組織的な対策が含まれます。

- アクセス制御(Access Control):

- 何をすべきか: 「誰が」「何に」「どこまで」アクセスできるのかを厳格に管理します。ID・パスワードによる認証はもちろん、多要素認証(MFA)の導入や、従業員の職務に応じて必要最低限の権限のみを与える「最小権限の原則」を徹底します。

- なぜ重要か: 不正アクセスの多くは、脆弱な認証や不適切な権限設定を突いて行われます。 アクセスを厳しく制限することで、万が一IDが窃取されても被害の拡大を抑えることができます。

- 意識向上とトレーニング(Awareness and Training):

- 何をすべきか: 従業員に対して、標的型攻撃メールの見分け方、安全なパスワードの管理方法、機密情報の取り扱いルールなど、セキュリティに関する定期的な教育や訓練を実施します。

- なぜ重要か: セキュリティにおける最大の脆弱性は「人」であるとよく言われます。従業員一人ひとりのセキュリティ意識が、組織全体の防御力を大きく左右します。

- データセキュリティ(Data Security):

- 何をすべきか: 保管中(at-rest)および転送中(in-transit)の重要なデータを暗号化します。また、データのバックアップを定期的に取得し、安全な場所に保管します。

- なぜ重要か: 万が一システムに侵入されても、データが暗号化されていれば、その内容を読み取られることを防げます。また、ランサムウェア攻撃などによってデータが破壊された場合でも、バックアップがあれば事業を継続できます。

- 保守(Maintenance):

- 何をすべきか: システムやソフトウェアの脆弱性を修正するセキュリティパッチを迅速に適用します。

- なぜ重要か: 攻撃者は常に既知の脆弱性を狙っています。パッチ適用を怠ることは、攻撃者に侵入の扉を開けているのと同じです。

これらの「防御」策を多層的に講じることで、攻撃の成功率を大幅に低下させ、組織の重要な資産を保護します。

③ 検知(Detect)

どれだけ強固な「防御」策を講じても、100%攻撃を防ぎきることは不可能です。そこで重要になるのが「検知」の機能です。その目的は、防御をすり抜けて発生してしまったサイバーセキュリティイベント(不正な通信、不審な挙動など)を、可能な限り迅速に発見することです。インシデントの発見が早ければ早いほど、被害が深刻化する前に対処できます。

この機能には、以下のような活動が含まれます。

- 異常とイベントの監視(Anomalies and Events):

- 継続的なセキュリティ監視(Security Continuous Monitoring):

- 何をすべきか: 組織のネットワーク全体を継続的に監視し、脆弱性スキャンなどを定期的に実施して、新たな脅威やリスクをプロアクティブに特定します。

- なぜ重要か: IT環境や脅威の状況は絶えず変化します。一度設定した監視体制に満足するのではなく、常に最新の状況に合わせて監視の範囲や手法を見直す必要があります。

- 検知プロセス(Detection Processes):

- 何をすべきか: 監視によって異常が検知された場合に、それが本当にインシデントなのかを判断し、関係者に通知し、調査を開始するための一連の手順をあらかじめ定めておきます。

- なぜ重要か: 大量のログやアラートの中から、本当に危険な兆候を見つけ出すには、明確なプロセスが必要です。プロセスがなければ、重要なアラートが見過ごされたり、対応が遅れたりする原因となります。

④ 対応(Respond)

「検知」機能によってインシデントの発生が確認された後、次に行うべきが「対応」です。その目的は、インシデントによる被害を最小限に食い止め、封じ込めることです。火事で言えば、初期消火にあたるフェーズです。

この機能には、計画的かつ迅速な行動が求められます。

- 対応計画(Response Planning):

- 何をすべきか: ランサムウェア感染、情報漏洩、DDoS攻撃など、想定されるインシデントの種別ごとに、誰が、何を、どのような手順で行うのかを定めたインシデント対応計画(Incident Response Plan)を事前に作成し、訓練しておきます。

- なぜ重要か: インシデント発生時はパニックに陥りがちです。 事前に計画がなければ、適切な判断ができず、かえって被害を拡大させてしまう恐れがあります。

- コミュニケーション(Communications):

- 何をすべきか: 経営層、従業員、顧客、監督官庁、法執行機関など、関係各所への報告・連絡体制を整備しておきます。

- なぜ重要か: 不適切な情報公開や隠蔽は、企業の信頼を著しく損ないます。誰が、いつ、どのような情報を公開するのかを計画に含めておくことが重要です。

- 分析(Analysis):

- 何をすべきか: インシデントの根本原因、影響範囲、攻撃の手口などを詳細に調査・分析します。

- なぜ重要か: 何が起きたのかを正確に理解しなければ、適切な封じ込めや復旧、再発防止策を講じることができません。

- 封じ込めと根絶(Mitigation):

- 何をすべきか: 感染した端末をネットワークから隔離する、不正なアカウントを停止するなど、被害の拡大を防ぐための措置を講じます。その後、マルウェアの駆除など、インシデントの根本原因を取り除きます。

⑤ 復旧(Recover)

「復旧」は、インシデント対応の最終段階であり、インシデントによって停止または影響を受けたシステムやサービスを、正常な状態に回復させることを目的とします。

この機能は、単に元に戻すだけでなく、インシデントから得られた教訓を活かし、より強固な状態にして復帰することを目指します。

- 復旧計画(Recovery Planning):

- 何をすべきか: システムやデータの復旧手順、優先順位を定めた復旧計画を事前に策定しておきます。これは事業継続計画(BCP)と密接に関連します。

- なぜ重要か: どのシステムから復旧させるかによって、事業への影響度が大きく変わります。計画に基づいて行動することで、効率的かつ迅速な復旧が可能になります。

- 改善(Improvements):

- 何をすべきか: インシデント対応の全プロセスを振り返り、対応計画や防御策の問題点を洗い出し、改善します。

- なぜ重要か: インシデントは、自社のセキュリティ体制の弱点を教えてくれる貴重な機会です。 この教訓を次に活かすことで、組織のセキュリティレベルを一段階引き上げることができます。

- コミュニケーション(Communications):

- 何をすべきか: 復旧の進捗状況や、サービス再開の見込みなどを、関係者に適宜伝達します。

これら5つの機能は、独立して存在するのではなく、相互に連携し、継続的な改善サイクル(PDCA)を形成することが極めて重要です。このサイクルを回し続けることで、組織は進化するサイバー脅威に効果的に対抗できる、しなやかで強靭なセキュリティ体制を構築していくことができるのです。

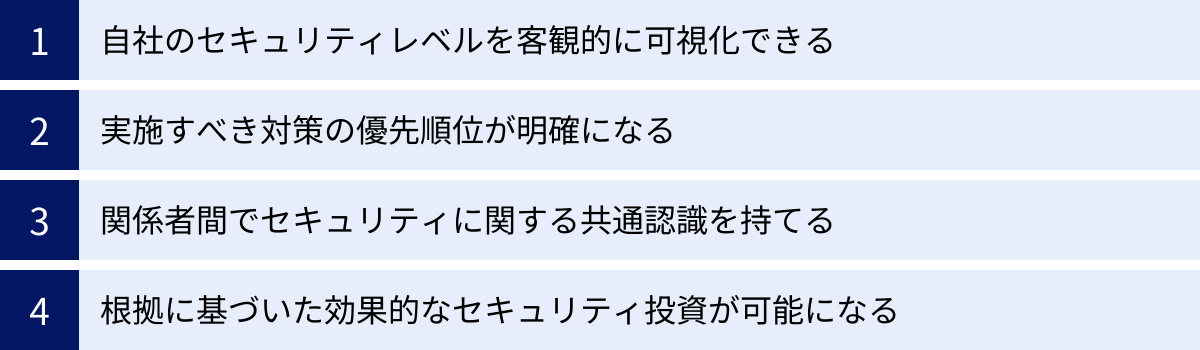

NIST CSFを導入する4つのメリット

NIST CSFを導入し、組織のセキュリティ対策に取り入れることは、単にセキュリティを強化する以上の、多くの経営的なメリットをもたらします。ここでは、CSF導入によって得られる代表的な4つのメリットについて、具体的な視点から解説します。

① 自社のセキュリティレベルを客観的に可視化できる

多くの組織、特に専門のセキュリティ部門を持たない企業にとって、「自社のセキュリティレベルは十分なのだろうか?」という問いに答えるのは非常に困難です。対策は講じているつもりでも、それが体系的でなく、どこかに見落としや抜け漏れがあるかもしれません。

NIST CSFは、この課題を解決するための強力なツールとなります。CSFのフレームワーク・コア(機能、カテゴリ、サブカテゴリ)に沿って自社の対策状況を一つひとつチェックしていくことで、これまで漠然としていた自社のセキュリティレベルが、具体的かつ客観的な形で「可視化」されます。

このプロセスは、健康診断に似ています。健康診断を受けることで、体重や血圧、血液検査の数値といった客観的なデータに基づいて、自分の健康状態を把握できます。同様に、CSFを使って現状プロファイルを作成することで、以下のような点が明らかになります。

- 強みと弱点の明確化: 例えば、「防御(Protect)」機能のアクセス制御は比較的よくできているが、「検知(Detect)」機能のログ監視体制が非常に手薄である、といった組織の強みと弱みが一目瞭然になります。

- 対策の抜け漏れの発見: CSFは網羅的な項目をカバーしているため、「そもそも、この観点での対策が必要だと認識していなかった」といった、これまで気づかなかった対策の抜け漏れを発見できます。

- 成熟度の客観的評価: フレームワーク導入ティアを用いることで、「我々のリスク管理プロセスは、場当たり的なティア1レベルなのか、それともある程度体系化されたティア2レベルなのか」といった、組織としての成熟度を客観的に評価できます。

可視化された結果は、経営層への報告資料としても非常に有効です。「セキュリティ対策が不十分です」という抽象的な報告ではなく、「NIST CSFのフレームワークに基づき評価した結果、特に『対応』と『復旧』のカテゴリにおいて、目標水準との間にこれだけのギャップが存在します」と具体的なデータで示すことで、経営層の理解を得やすくなり、次のアクションにつながる議論を促進できます。

② 実施すべき対策の優先順位が明確になる

セキュリティ対策にかけられる予算や人材といったリソースは、どの企業にとっても有限です。考えられるすべての対策を一度に実施することは現実的ではありません。したがって、「何から手をつけるべきか」という優先順位付けが極めて重要になります。

NIST CSFは、この優先順位付けを、勘や経験則ではなく、論理的な根拠に基づいて行うことを可能にします。

CSF導入のプロセスでは、まず「現状プロファイル(As-Is)」を作成して現在の状況を把握し、次に事業目標やリスク許容度を考慮して「目標プロファイル(To-Be)」を設定します。この2つのプロファイルの差分(ギャップ)こそが、組織が取り組むべき課題です。

さらに、そのギャップに対してリスクアセスメント(リスクの発生可能性と影響度の評価)を組み合わせることで、「どのギャップを埋めることが、最も費用対効果が高く、事業への貢献度が大きいか」を判断できます。

例えば、ギャップ分析の結果、以下の2つの課題が明らかになったとします。

- 課題A:従業員へのセキュリティ教育が未実施である。(低コストで着手可能だが、効果はすぐには見えにくい)

- 課題B:基幹システムの脆弱性診断が一度も行われていない。(高コストだが、放置すれば事業停止につながる致命的なリスクがある)

この場合、リスクアセスメントの結果、「課題Bは影響度が極めて高いため、最優先で取り組むべき」という結論を導き出せます。このように、CSFを活用することで、限られたリソースを最も重要な課題に集中投下する、データドリブンな意思決定が実現します。これは、セキュリティ投資のROI(投資対効果)を最大化する上で不可欠なアプローチです。

③ 関係者間でセキュリティに関する共通認識を持てる

サイバーセキュリティは、もはやIT部門だけの専門領域ではありません。経営判断、事業戦略、法務・コンプライアンス、人事、そして現場の全従業員が関わる、組織横断的な課題です。しかし、それぞれの立場によってセキュリティに対する理解度や関心事は異なり、円滑なコミュニケーションが難しいのが実情です。

- 経営層: 「セキュリティ投資は、どれだけ売上に貢献するのか?」

- 事業部門: 「セキュリティ対策で、業務の利便性が損なわれるのは困る」

- IT部門: 「新たな脅威に対応するため、このツールの導入が必要だ」

このように、それぞれの「言語」が異なると、建設的な議論は難しくなります。

NIST CSFは、この問題を解決する「共通言語」としての役割を果たします。CSFが提供する「特定」「防御」「検知」「対応」「復旧」といった分かりやすい機能分類や、具体的なサブカテゴリのリストは、抽象的で捉えどころのない「セキュリティ」という概念を、誰もが理解できる具体的な言葉に翻訳してくれます。

CSFを導入することで、以下のような効果が期待できます。

- 部門間の連携強化: IT部門は、経営層や事業部門に対して、「なぜこの対策が必要なのか」をCSFのフレームワークを使って論理的に説明できます。例えば、「当社の目標プロファイル(To-Be)を達成するためには、『防御』機能の『データセキュリティ』カテゴリを強化する必要があり、そのためにデータの暗号化プロジェクトにこれだけの投資が必要です」といった具体的な提案が可能になります。

- サプライチェーンとの連携: 前述の通り、取引先との間でもCSFは有効な共通言語となります。「CSFの『ID.AM-1』(物理デバイスのインベントリ)に準拠した管理をお願いします」といったように、具体的で明確な要求を伝えることができます。

- 全社的なセキュリティ文化の醸成: CSFを通じて、セキュリティ対策が事業活動のどの部分を守るために行われているのかが明確になるため、従業員一人ひとりが「自分ごと」としてセキュリティの重要性を理解しやすくなります。

このように、関係者全員が同じ物差しを持つことで、組織全体としての一体感が生まれ、より効果的で協力的なセキュリティ体制の構築へとつながります。

④ 根拠に基づいた効果的なセキュリティ投資が可能になる

経営層にとって、サイバーセキュリティへの投資は、しばしば「コスト」と見なされがちです。なぜなら、その効果が直接的な売上増加として現れるわけではなく、「何も起こらないこと」が成果であるため、投資対効果が見えにくいからです。そのため、IT部門が新たなセキュリティツールの導入や体制強化を提案しても、「本当にそれが必要なのか?」「もっと安くできないのか?」といった反応が返ってくることは少なくありません。

NIST CSFは、このセキュリティ投資に関する説明責任(アカウンタビリティ)を果たすための強力な根拠を提供します。

現状プロファイルと目標プロファイルのギャップ分析の結果は、「なぜ投資が必要なのか」を客観的なデータで示す説得力のある資料となります。

例えば、経営会議で次のように説明できます。

「当社の現状(As-Is)をNIST CSFで評価したところ、特にインシデント発生後の『対応』と『復旧』の機能が著しく弱いことが判明しました。これは、もしランサムウェア攻撃を受けた場合、事業停止期間が長期化し、1日あたり数千万円の損失が発生するリスクを意味します。このリスクを許容可能なレベルまで低減するため、目標プロファイル(To-Be)で定めた『インシデント対応計画の策定と訓練』および『バックアップ体制の強化』に、年間XXX万円の投資が必要です。」

このように、「リスク」「事業への影響」「対策」「必要なコスト」をCSFのフレームワーク上で一気通貫に結びつけて説明することで、経営層はセキュリティ投資を単なるコストではなく、事業継続のための合理的な「保険」として理解し、納得しやすくなります。これにより、場当たり的で近視眼的な投資判断を避け、組織の持続的な成長を支える、戦略的で効果的なセキュリティ投資が実現するのです。

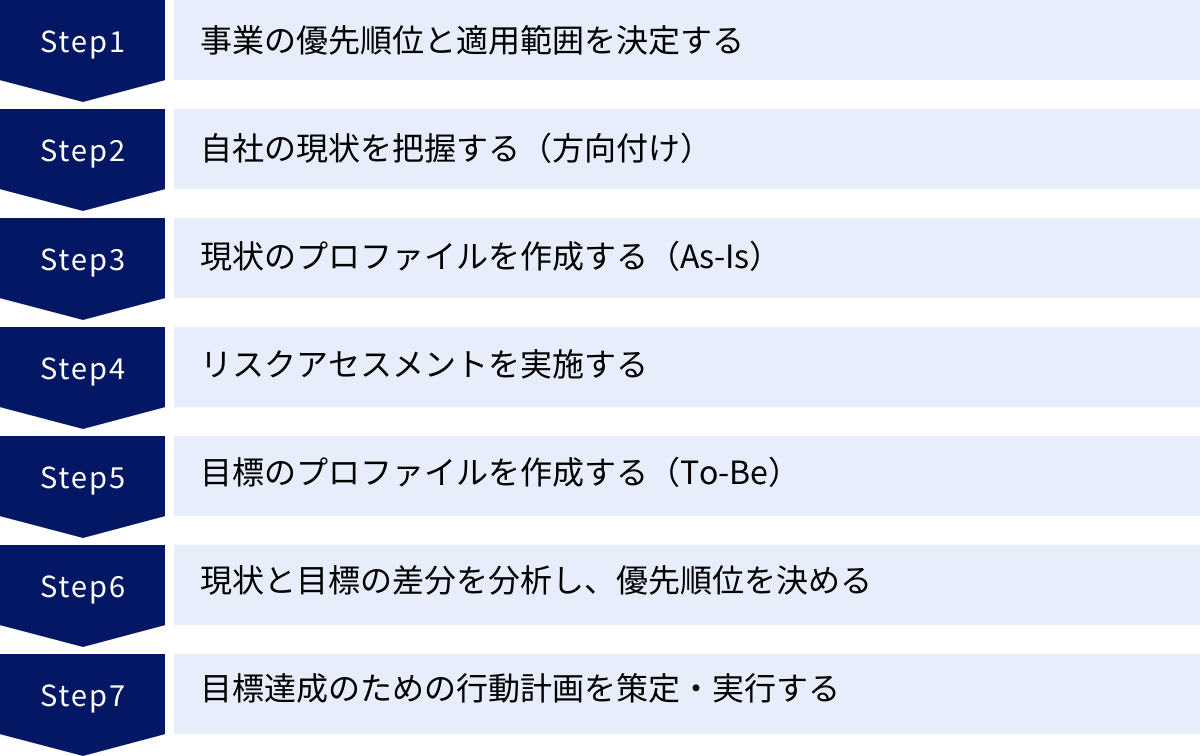

NIST CSFを導入するための7ステップ

NIST CSFは非常に強力なフレームワークですが、その効果を最大限に引き出すためには、計画的かつ体系的なアプローチで導入を進めることが重要です。NIST自身が、フレームワークを導入するための一般的なプロセスとして7つのステップを提示しています。ここでは、各ステップで具体的に何をすべきかを分かりやすく解説します。

① ステップ1:事業の優先順位と適用範囲を決定する

最初のステップは、「CSFを導入する目的と範囲を明確にすること」です。組織全体で一斉に導入するのは、特に大企業にとっては大きな負担となります。そのため、まずは特定の事業部門、重要な情報システム、あるいは特定の拠点など、範囲を限定してスモールスタートを切ることが現実的です。

- 何をすべきか:

- 事業目標の確認: 経営層と連携し、組織全体のビジネス戦略や事業上の優先順位を再確認します。

- リスクの高い領域の特定: 事業停止した場合の影響が大きい基幹システムや、重要な顧客情報を扱う部門など、サイバーリスクが高い領域を特定します。

- 適用範囲の定義: 今回のCSF導入プロジェクトで対象とする組織、システム、施設、データの範囲を具体的に定義します。「A事業部の顧客管理システムと、それに関連する業務プロセス」のように、明確に線引きすることが重要です。

- なぜ重要か:

- リソースの集中: 限られたリソースを最も重要な領域に集中させることで、早期に成果を出しやすくなります。

- 成功体験の創出: スモールスタートで成功体験を積むことで、ノウハウを蓄積し、他部門へ展開する際の説得力を高めることができます。

- 目的の明確化: 「何のためにCSFを導入するのか」という目的意識を関係者全員で共有することで、プロジェクトの方向性がブレるのを防ぎます。

② ステップ2:自社の現状を把握する(方向付け)

適用範囲が決まったら、次はその範囲内における「現状の全体像を把握すること」が目的です。どのようなシステムが稼働し、どのようなデータが扱われ、どのような規制の対象となっているのかを整理します。

- 何をすべきか:

- なぜ重要か:

- 評価の土台作り: このステップで整理した情報が、後のプロファイル作成やリスクアセスメントの基礎となります。

- 外部要件の明確化: 自社が満たすべき最低限のセキュリティレベルを把握し、目標設定の際の基準とします。

③ ステップ3:現状のプロファイルを作成する(As-Is)

ここから、いよいよCSFのコア要素を使った具体的な作業に入ります。このステップの目的は、「現在のセキュリティ対策がどのレベルにあるのかを客観的に評価し、現状プロファイルとして文書化すること」です。

- 何をすべきか:

- CSFサブカテゴリとのマッピング: フレームワーク・コアの108個(CSF 1.1の場合)のサブカテゴリを一つひとつ確認し、自社がそれぞれの項目に対応する対策を実施しているかどうかを評価します。「実施済み」「一部実施」「未実施」などの基準で判断します。

- 証跡(エビデンス)の収集: 「実施済み」と判断した項目については、その根拠となる資料(規程、設定ファイル、ログ、レポートなど)を収集または明記します。

- 現状プロファイルの作成: 評価結果を一覧にまとめ、現状プロファイル(Current Profile)として完成させます。

- なぜ重要か:

- 客観的な自己評価: 勘や思い込みではなく、CSFという共通の物差しを使って自社の現在地を正確に測定します。

- ギャップ分析の基礎: この現状プロファイルが、次のステップで作成する目標プロファイルとの比較対象となります。

④ ステップ4:リスクアセスメントを実施する

現状プロファイルが作成できたら、次は「現状の対策でカバーしきれていないリスクを評価すること」が目的です。現状の対策を踏まえた上で、それでもなお残存するリスクの大きさを分析します。

- 何をすべきか:

- 脅威と脆弱性の分析: ステップ2で特定した脅威と、ステップ3で明らかになった対策の弱点(脆弱性)を組み合わせ、どのようなインシデントが発生しうるかをシナリオとして想定します。

- 発生可能性と影響度の評価: 各インシデントシナリオについて、その発生可能性(高・中・低など)と、発生した場合の事業への影響度(甚大・大・中・小など)を評価します。

- リスクレベルの決定: 「リスクレベル = 発生可能性 × 影響度」の計算式などを用いて、各リスクの優先順位を決定します。

- なぜ重要か:

- 対策の優先順位付けの根拠: このリスクアセスメントの結果が、「どのリスクに優先的に対処すべきか」を判断するための最も重要なインプットとなります。

- 経営層への説明材料: 「このリスクを放置すると、これだけの損失が発生する可能性があります」と具体的に示すことで、対策の必要性を説得力を持って伝えることができます。

⑤ ステップ5:目標のプロファイルを作成する(To-Be)

リスクアセスメントの結果を踏まえ、このステップでは「自社が目指すべき理想のセキュリティ状態を定義し、目標プロファイルとして文書化すること」を目指します。

- 何をすべきか:

- 目標レベルの設定: 事業目標、リスク許容度、法的要件、そしてステップ4のリスクアセスメント結果を考慮し、CSFの各カテゴリ・サブカテゴリについて、どのレベルを目指すのかを決定します。

- 目標プロファイルの作成: 決定した目標レベルを一覧にまとめ、目標プロファイル(Target Profile)として完成させます。

- なぜ重要か:

- 進むべき方向の明確化: 目標プロファイルは、今後のセキュリティ強化活動のゴール、つまり「北極星」の役割を果たします。

- 現実的な目標設定: 全ての項目で最高レベルを目指すのではなく、自社の実情に合わせて現実的かつ達成可能な目標を設定することが重要です。

⑥ ステップ6:現状と目標の差分を分析し、優先順位を決める

現状プロファイル(As-Is)と目標プロファイル(To-Be)が揃ったことで、いよいよ「両者のギャップを特定し、そのギャップを埋めるためのアクションの優先順位を決定すること」が可能になります。

- 何をすべきか:

- ギャップ分析: 現状プロファイルと目標プロファイルを比較し、目標に達していないサブカテゴリをすべてリストアップします。これが「やるべきことリスト(課題リスト)」となります。

- 優先順位付け: リストアップされた課題に対し、ステップ4のリスクアセスメントの結果や、対策にかかるコスト、導入の難易度などを考慮して、取り組むべき優先順位を決定します。「緊急かつ重要」「重要だが緊急ではない」といったマトリクスで整理すると効果的です。

- なぜ重要か:

- 具体的な行動計画の元: このステップで決定した優先順位が、次の最終ステップである行動計画の骨子となります。

- リソース配分の最適化: 最もリスクが高く、効果の大きい対策から着手することで、セキュリティ投資の効果を最大化します。

⑦ ステップ7:目標達成のための行動計画を策定・実行する

最後のステップは、「優先順位付けされた課題を解決するための具体的な行動計画を策定し、それを実行に移すこと」です。

- 何をすべきか:

- 行動計画の策定: 優先順位の高い課題から順に、具体的なアクション、担当者、期限、必要な予算などを盛り込んだ詳細な行動計画(アクションプラン)を作成します。

- 計画の実行: 策定した計画に沿って、セキュリティ対策を実行します。

- 進捗管理と見直し: 計画の進捗状況を定期的にモニタリングし、必要に応じて計画を見直します。

- なぜ重要か:

- 計画倒れの防止: 具体的な計画がなければ、せっかくの分析も絵に描いた餅で終わってしまいます。

- PDCAサイクルの実践: このステップは一度で終わりではありません。行動計画を実行し、その結果を評価して、また新たな現状プロファイルの作成へとつなげる、継続的な改善(PDCA)サイクルを回し続けることが、CSF活用の本質です。

この7つのステップを着実に実行することで、組織は体系的かつ継続的にサイバーセキュリティ体制を強化していくことができます。

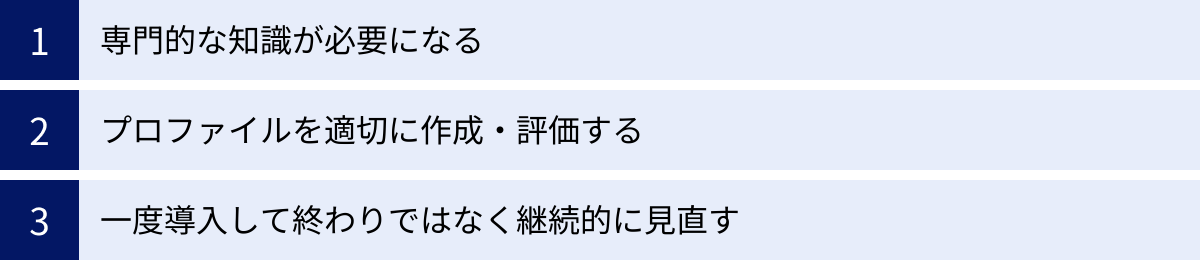

NIST CSF導入・運用時の注意点

NIST CSFは非常に優れたフレームワークですが、導入・運用を成功させるためには、いくつかの注意点を理解しておく必要があります。ただ手順通りに進めるだけでは形骸化してしまう恐れもあり、その価値を十分に引き出すことができません。ここでは、特に重要な3つの注意点について解説します。

専門的な知識が必要になる

NIST CSFを導入する上で最初に直面する課題の一つが、フレームワークを正しく理解し、自社の状況に適用するための専門的な知識が求められる点です。CSFは「何をすべきか(What)」という目標のリストは提供してくれますが、「どのように実現するか(How)」という具体的な技術や手順については詳しく述べられていません。

例えば、CSFのサブカテゴリに「PR.AC-4: アクセス許可は、最小権限の原則に基づいて管理されている」という項目があります。この項目を達成するためには、以下のような多岐にわたる知識とスキルが必要になります。

- 技術的知識: Active DirectoryやクラウドのIAM(Identity and Access Management)における権限設定の具体的な方法、RBAC(Role-Based Access Control)の設計思想など。

- 業務知識: 各部署の従業員が、その業務を遂行するために本当に必要なデータやシステムは何かを正確に把握する能力。

- リスク分析能力: 過剰な権限が与えられている場合に、どのような情報漏洩や不正操作のリスクが生じるかを評価する能力。

これらの知識が不足していると、以下のような問題が発生しがちです。

- 解釈の間違い: CSFの各項目の意図を誤って解釈し、見当違いの対策を実施してしまう。

- 評価の甘さ: 自社の対策が本当にサブカテゴリの要件を満たしているのかを正しく評価できず、「実施済み」という自己満足で終わってしまう。

- 非効率な対策: 目標を達成するための最適なソリューションを選定できず、過剰なコストや手間がかかる方法を選択してしまう。

対策として、まずは組織内でCSFに関する学習会を開き、知識レベルの底上げを図ることが重要です。IPAなどが提供している日本語の解説資料やガイドラインを活用するのも良いでしょう。しかし、特に初期段階や、専門知識を持つ人材が社内にいない場合は、外部のセキュリティコンサルタントや専門企業の支援を受けることも有効な選択肢です。専門家の知見を活用することで、導入プロセスを円滑に進め、より実効性の高いセキュリティ体制を効率的に構築することが可能になります。

プロファイルを適切に作成・評価する

CSF導入の成否は、「現状プロファイル(As-Is)」と「目標プロファイル(To-Be)」をいかに適切に作成し、評価できるかにかかっていると言っても過言ではありません。このプロファイル作成が形骸化してしまうと、その後のギャップ分析や行動計画もすべて意味のないものになってしまいます。

プロファイル作成・評価における注意点は以下の通りです。

- 現状評価における客観性の担保:

- ありがちな失敗: 対策の担当者が自己評価を行うと、どうしても評価が甘くなりがちです。「一応やっているから実施済み」という判断をしてしまい、実態との乖離が生まれます。

- 対策: 評価は複数の部門(例:IT部門、内部監査部門)が共同で行う、あるいは第三者の視点を入れるなどして、客観性を担保する仕組みが必要です。また、「実施済み」と判断する際には、必ずその根拠となる規程や設定のスクリーンショットなどの証跡(エビデンス)をセットで記録するルールを徹底することが重要です。

- 目標設定における現実性の確保:

- ありがちな失敗: 理想を追い求めるあまり、自社の事業規模、予算、人員体制などを無視した、非現実的な目標プロファイルを設定してしまうケースです。高すぎる目標は、達成不可能であるため、現場のモチベーションを削ぎ、結局は計画倒れに終わる原因となります。

- 対策: 目標プロファイルは、「背伸びすれば届く」くらいの現実的なレベルに設定することが肝心です。経営層、事業部門、IT部門が十分に議論を重ね、事業戦略やリスク許容度と照らし合わせながら、「なぜこのレベルを目指すのか」というコンセンサスを形成することが不可欠です。すべての項目で最高レベルを目指すのではなく、リスクの高い領域に絞って目標レベルを高く設定するなど、メリハリをつけることも重要です。

プロファイルは、一度作って終わりではありません。現状をありのままに映し出し、現実的で意味のある目標を示す「生きた文書」として機能させることが、CSF活用の鍵となります。

一度導入して終わりではなく継続的に見直す

最も陥りやすい罠の一つが、「CSFを導入し、行動計画を策定した時点で満足してしまうこと」です。NIST CSFは、静的なチェックリストではありません。ビジネス環境や脅威の状況が刻々と変化する中で、組織のセキュリティ体制を継続的に改善していくための動的なマネジメントツールです。

- なぜ見直しが必要か:

- ビジネス環境の変化: 新規事業の開始、海外進出、新たなクラウドサービスの導入など、ビジネスが変化すれば、守るべき資産やリスクも変化します。

- 脅威の変化: 新しいマルウェアの出現や、新たな攻撃手法の登場など、サイバー脅威は常に進化しています。半年前の対策が、今日には通用しなくなっている可能性もあります。

- 技術の陳腐化: 現在導入しているセキュリティ製品が時代遅れになったり、サポートが終了したりすることもあります。

これらの変化に対応せず、最初に作成したプロファイルや行動計画を放置しておくと、セキュリティ対策はあっという間に実態と乖離し、有効性を失ってしまいます。

したがって、CSFの運用は、PDCA(Plan-Do-Check-Act)サイクルを回し続けるプロセスとして捉える必要があります。

- Plan(計画): 目標プロファイルと行動計画を策定する。

- Do(実行): 行動計画に沿って対策を実施する。

- Check(評価): 対策の実施状況や有効性を評価し、定期的に(例えば年1回)現状プロファイルを見直す。脅威情報やビジネス環境の変化もモニタリングする。

- Act(改善): 評価結果に基づき、目標プロファイルや行動計画を更新し、さらなる改善につなげる。

このように、CSFを組織の定常的なリスク管理プロセスに組み込み、定期的なレビューとアップデートを制度化することが、持続可能で強靭なセキュリティ体制を維持するために不可欠です。導入はゴールではなく、継続的な改善活動のスタートラインであると認識することが重要です。

最新動向:NIST CSF 2.0の主な変更点

NIST CSFは、変化し続けるサイバーセキュリティの状況に対応するため、定期的に見直しが行われています。2014年の初版(1.0)、2018年の改訂版(1.1)を経て、2024年2月に待望のメジャーアップデート版である「NIST CSF 2.0」が正式に公開されました。このCSF 2.0は、これまでのフレームワークの基本理念を継承しつつ、より多くの組織が、より効果的に活用できるようにするための重要な変更が加えられています。ここでは、その主な変更点を3つ紹介します。

対象範囲の拡大と名称変更

これまでのCSF 1.1の正式名称は「Framework for Improving Critical Infrastructure Cybersecurity(重要インフラのサイバーセキュリティを改善するためのフレームワーク)」でした。この名称が示す通り、もともとは電力、金融、交通といった国の重要インフラを担う組織を主な対象として想定していました。

しかし、実際にはその汎用性の高さから、重要インフラ以外のあらゆる業種、規模の組織で広く利用されてきました。この実態を反映し、CSF 2.0ではその対象範囲を正式に拡大しました。

- 名称の変更: 新しい正式名称は「The Cybersecurity Framework」となり、「Critical Infrastructure(重要インフラ)」という文言が削除されました。これにより、CSFが大企業や政府機関だけでなく、中小企業、非営利団体、教育機関など、規模や業種を問わず、すべての組織のためのフレームワークであることが明確に位置づけられました。

- 普遍的な適用性: この変更は、サイバーセキュリティがもはや一部の組織だけの問題ではなく、社会全体で取り組むべき普遍的な課題であるという認識を示すものです。CSF 2.0は、あらゆる組織がサイバーリスクを管理し、レジリエンス(回復力)を高めるための共通の基盤となることを目指しています。

新たな機能「統治(Govern)」の追加

CSF 2.0における最も大きな変更点が、6番目の機能として「統治(Govern)」が新たに追加されたことです。これまでの5つの機能(特定、防御、検知、対応、復旧)は、インシデントのライフサイクルに沿った実践的な活動を表していました。一方、新設された「統治」機能は、これらの5つの機能を横断的に支え、方向付けるための土台となる役割を担います。

- 「統治(Govern)」機能の目的:

- この機能は、組織のサイバーセキュリティリスク管理戦略が、組織全体のミッションや目標とどのように連携しているかを明確にし、情報に基づいた意思決定を支援することを目的としています。

- 具体的には、セキュリティに関する方針の策定、役割と責任の明確化、リスク管理戦略の策定、サプライチェーンリスク管理など、組織のトップレベルでの意思決定や監督に関する活動が含まれます。

- なぜ重要か:

- これまでこれらの要素は「特定(Identify)」機能の一部に含まれていましたが、独立した機能として格上げされたことで、その重要性がより強調されることになりました。

- これは、サイバーセキュリティが単なる技術的な問題ではなく、経営戦略と不可分な「ガバナンス」の問題であるという現代的な認識を強く反映したものです。

- 「統治」機能が中心に据えられたことで、他の5つの機能が場当たり的に実行されるのではなく、一貫した戦略と方針のもとで、組織的に実行されることを促します。

| CSF 2.0の6つの機能 | |

|---|---|

| 統治(Govern) | (新機能) サイバーセキュリティリスク管理の戦略、期待事項、方針を確立し、伝達し、監視する。他のすべての機能の基盤となる。 |

| 特定(Identify) | 現在のサイバーセキュリティリスクを理解する。 |

| 防御(Protect) | サイバーセキュリティインシデントの発生を防止または抑制するための安全策を導入する。 |

| 検知(Detect) | サイバーセキュリティインシデントの可能性を発見し、分析する。 |

| 対応(Respond) | 確認されたサイバーセキュリティインシデントに対して措置を講じる。 |

| 復旧(Recover) | サイバーセキュリティインシデントによって影響を受けた資産や業務を回復させる。 |

| (参照: NIST The Cybersecurity Framework 2.0) |

導入ガイダンスの強化

CSF 2.0では、特にリソースが限られている中小企業などが、よりフレームワークを導入しやすくなるように、ガイダンスや参考資料が大幅に拡充されました。これまではフレームワークの構造を理解しても、実際に自社で何から始めればよいか戸惑うケースが多くありました。

- クイックスタートガイド(QSGs): さまざまなタイプのユーザー(中小企業、サプライチェーンリスク管理者、企業リスク管理者など)向けに、CSFの導入を始めるための具体的な手順を示したガイドが提供されます。

- 導入事例(Implementation Examples): 各サブカテゴリに対して、具体的なアクションの例が示されるようになりました。これにより、抽象的なサブカテゴリの要求を、より具体的な対策に落とし込みやすくなります。

- オンラインリソースの提供: NISTは、CSF 2.0に関連するリソース(参照ツール、テンプレート、プロファイルなど)を検索・利用できるウェブサイトを整備し、ユーザーがフレームワークをより対話的かつ動的に活用できるよう支援しています。

これらの改善により、CSF 2.0は、サイバーセキュリティの専門家だけでなく、より幅広い層のビジネスパーソンにとっても、アクセスしやすく、実践的なツールへと進化しました。このアップデートは、すべての組織が自らのセキュリティ体制を体系的に構築・強化していく上で、これまで以上に強力な追い風となることが期待されます。

まとめ:NIST CSFを活用して自社のセキュリティ体制を強化しよう

本記事では、NISTサイバーセキュリティフレームワーク(CSF)について、その基本的な概念から、注目される背景、構成要素、中心となる5つの機能(CSF 2.0では6つの機能)、導入のメリット、具体的な7つのステップ、そして運用上の注意点や最新動向まで、多角的に解説してきました。

今日のビジネス環境において、サイバー攻撃はもはや対岸の火事ではなく、すべての組織が直面する現実的な経営リスクです。DXの進展により攻撃対象領域が広がり、サプライチェーンを狙った巧妙な攻撃が増加する中、場当たり的で断片的なセキュリティ対策では、組織の重要な情報資産や事業継続性を守り抜くことはできません。

NIST CSFは、このような複雑で困難な課題に立ち向かうための、信頼できる羅針盤です。CSFが提供する体系的なフレームワークと共通言語を活用することで、組織は以下のことが可能になります。

- 自社の現在地を客観的に把握し、弱点を可視化する。

- 事業目標と連動した、現実的で意味のあるセキュリティ目標を設定する。

- 限られたリソースを、最もリスクの高い領域に優先的に投下する。

- 経営層から現場、さらには取引先まで、関係者間で円滑なコミュニケーションを図る。

- 一度きりの対策で終わらせず、継続的な改善サイクル(PDCA)を回し続ける。

特に、最新版であるNIST CSF 2.0では、新たに「統治(Govern)」機能が加わり、対象がすべての組織に拡大されたことで、その重要性と汎用性はさらに高まりました。これは、サイバーセキュリティが技術部門だけの課題ではなく、経営戦略と一体となったガバナンスの問題であるという現代の要請に応えるものです。

CSFの導入は、決して簡単な道のりではないかもしれません。専門的な知識を要し、組織横断的な協力が不可欠です。しかし、そのプロセスを通じて得られるものは、単なるセキュリティレベルの向上に留まりません。それは、変化の激しい時代を生き抜くための、しなやかで強靭な組織体制(サイバーレジリエンス)そのものを構築することに他なりません。

この記事をきっかけに、ぜひ自社のサイバーセキュリティ体制をNIST CSFという客観的な物差しで見つめ直し、より安全で持続可能な事業活動を実現するための一歩を踏み出してみてはいかがでしょうか。