現代のデジタル社会において、サイバー攻撃は企業や組織にとって深刻な経営リスクとなっています。中でも「ゼロデイ攻撃」は、その巧妙さと防御の難しさから、最も警戒すべき脅威の一つとして認識されています。この攻撃は、ソフトウェアやシステムの開発者自身が気づいていない未知の脆弱性を悪用するため、従来のセキュリティ対策をすり抜けて甚大な被害をもたらす可能性があります。

この記事では、ゼロデイ攻撃の基本的な概念から、その仕組み、危険性、具体的な対策までを網羅的に解説します。ゼロデイ攻撃とは何かを正確に理解し、自社のセキュリティ体制を見直し、強化するための一助となれば幸いです。

目次

ゼロデイ攻撃とは

ゼロデイ攻撃(Zero-day Attack)とは、ソフトウェアやハードウェアに存在する、まだ一般に公表されておらず、開発者による修正プログラム(パッチ)が提供されていない脆弱性(セキュリティ上の欠陥)を悪用するサイバー攻撃のことです。

「ゼロデイ」という言葉は、脆弱性が発見されてから修正パッチが提供されるまでの日数が「0日(ゼロデイ)」である状態、つまり対策が存在しない無防備な期間を狙うことに由来します。攻撃者は、開発者やセキュリティベンダー、そして一般ユーザーが誰もその弱点を知らない状況で攻撃を仕掛けるため、防御側は極めて不利な立場に立たされます。

企業が導入している多くのセキュリティ対策は、既知の攻撃パターンやウイルスの特徴(シグネチャ)を基に脅威を検知する仕組みに依存しています。しかし、ゼロデイ攻撃は過去に前例のない全く新しい手法で侵入を試みるため、これらの防御網を容易に突破してしまうのです。その結果、マルウェア感染、機密情報の窃取、システムの乗っ取り、サービス停止といった深刻な被害に直結するケースが後を絶ちません。

この予測不能性と防御の困難さこそが、ゼロデイ攻撃がサイバーセキュリティにおける最大の脅威の一つと見なされる理由です。

ゼロデイ脆弱性との違い

ゼロデイ攻撃を理解する上で、「ゼロデイ脆弱性」との違いを明確にしておくことが重要です。この二つの用語は密接に関連していますが、意味する対象が異なります。

- ゼロデイ脆弱性(Zero-day Vulnerability):

これは「欠陥そのもの」を指します。具体的には、OS、アプリケーション、ネットワーク機器などに存在する、開発者や一般にまだ知られていないセキュリティ上の弱点のことです。この段階では、まだ脆弱性は悪用されておらず、潜在的なリスクとして存在している状態です。攻撃者は、この世に知られていない「秘密の抜け道」を常に探しています。 - ゼロデイ攻撃(Zero-day Attack):

これは「欠陥を利用した攻撃行為」を指します。攻撃者が発見したゼロデイ脆弱性を悪用するために、特別に作成されたプログラム(エクスプロイトコード)を使い、実際に標的のシステムへ侵入したり、マルウェアを送り込んだりする行為全体がゼロデイ攻撃です。

つまり、「ゼロデイ脆弱性」が攻撃の標的となる「穴」であり、「ゼロデイ攻撃」がその「穴」を突いて侵入する「行為」と考えると分かりやすいでしょう。

脆弱性が存在するだけでは直ちに被害は発生しませんが、攻撃者がその存在に気づき、悪用する方法を確立した瞬間から、それは現実の脅威へと変わります。そして、その攻撃が実行され、被害が確認された後、ようやくベンダーによって脆弱性の存在が公式に認められ、修正パッチの開発が始まるというのが一般的な流れです。この一連のプロセスにおいて、企業やユーザーが最も無防備になる期間を狙うのがゼロデイ攻撃の核心です。

なぜゼロデイ攻撃は防ぐのが難しいのか

ゼロデイ攻撃の防御が極めて困難である理由は、主に3つの要因に集約されます。

第一に、攻撃に利用される脆弱性が「未知」である点です。従来の多くのセキュリティ製品、特にアンチウイルスソフトや不正侵入検知システム(IDS/IPS)は、「シグネチャ」と呼ばれる既知の攻撃パターンをデータベース化し、それと一致する通信やファイルを検知してブロックする仕組み(パターンマッチング)を採用しています。しかし、ゼロデイ攻撃は定義上、この世にまだ知られていない新しい攻撃手法を用いるため、シグネチャが存在しません。そのため、パターンマッチングに依存する従来型のセキュリティ対策では、ゼロデイ攻撃を検知すること自体が原理的に不可能なのです。これは、指名手配書に載っていない犯人を、顔写真だけで捕まえようとするようなもので、非常に困難です。

第二に、公式な「修正パッチが存在しない」点です。脆弱性が発見され、ベンダーに報告されると、通常は数日から数週間でその脆弱性を修正するためのパッチが配布されます。ユーザーはこれを適用することでシステムを安全な状態に保てます。しかし、ゼロデイ脆弱性はベンダー自身もその存在を認識していないため、当然ながら修正パッチは開発されていません。つまり、ユーザー側には脆弱性を根本的に塞ぐ手段がなく、攻撃者に対して完全に無防備な状態が続いてしまうのです。攻撃が発覚し、ベンダーが対応を開始してからパッチが提供されるまでの間、企業は大きなリスクに晒され続けることになります。

第三に、攻撃者と防御側の「情報の非対称性」です。ゼロデイ攻撃において、脆弱性の存在を知っているのは攻撃者だけです。攻撃者は時間をかけて標的を調査し、最適な攻撃手法を練り上げ、最も効果的なタイミングで攻撃を仕掛けることができます。一方、防御側はいつ、どこから、どのような攻撃が来るのか全く予測できません。常に後手に回らざるを得ないこの状況は、防御側にとって圧倒的に不利です。攻撃者はたった一つの未知の弱点を見つければ侵入できますが、防御側は考えうる全ての弱点を塞がなければならないという、根本的な困難さが存在します。

これらの理由から、ゼロデイ攻撃は「防ぐのが難しい」のではなく、「完全に防ぐことは不可能」という前提で対策を考える必要がある、非常に厄介な脅威と言えます。

ゼロデイ攻撃と既知の脆弱性を狙った攻撃の違い

ゼロデイ攻撃の特異性をより深く理解するために、一般的な「既知の脆弱性を狙った攻撃」との違いを比較してみましょう。両者は同じ「脆弱性」を悪用する攻撃ですが、その性質は大きく異なります。

| 比較項目 | ゼロデイ攻撃 | 既知の脆弱性を狙った攻撃 |

|---|---|---|

| 脆弱性の状態 | 未公開・未認知 | 公開済み・認知済み(CVE番号※が付与) |

| 修正パッチ | 存在しない | 存在する(未適用のシステムが標的) |

| 主な防御策 | 多層防御(EDR, WAF, 振る舞い検知など) | 修正パッチの迅速な適用 |

| 検知の難易度 | 非常に高い(シグネチャが存在しない) | 比較的容易(シグネチャで検知可能) |

| 攻撃の標的 | 特定の組織を狙う標的型攻撃が多い | パッチ未適用の不特定多数を狙うことが多い |

| 攻撃者の優位性 | 非常に高い(情報のアドバンテージがある) | 低い(防御策が確立されている) |

※CVE(Common Vulnerabilities and Exposures):共通脆弱性識別子のこと。公に発見された個々の脆弱性に一意の番号を割り振ることで、世界中の組織が脆弱性情報を共有しやすくするための仕組み。

既知の脆弱性を狙った攻撃は、脆弱性情報が公開され、修正パッチがリリースされた後に、そのパッチを適用していない「対策が遅れているシステム」を標的とします。攻撃手法も既に知られているため、セキュリティ製品による検知も比較的容易です。このタイプの攻撃に対する最も効果的な対策は、セキュリティパッチを迅速かつ確実に適用することに尽きます。

一方、ゼロデイ攻撃は、この表からもわかるように、あらゆる面で防御側が不利な状況に置かれます。対策の基本となるパッチが存在せず、攻撃の兆候を捉えることも困難です。そのため、ゼロデイ攻撃への備えとしては、パッチ適用のような単一の対策に頼るのではなく、侵入されることを前提とした多層的な防御アプローチが不可欠となります。「未知の脅威をいかにして検知し、被害を最小限に食い止めるか」という視点が重要になるのです。

ゼロデイ攻撃の仕組みと攻撃の流れ

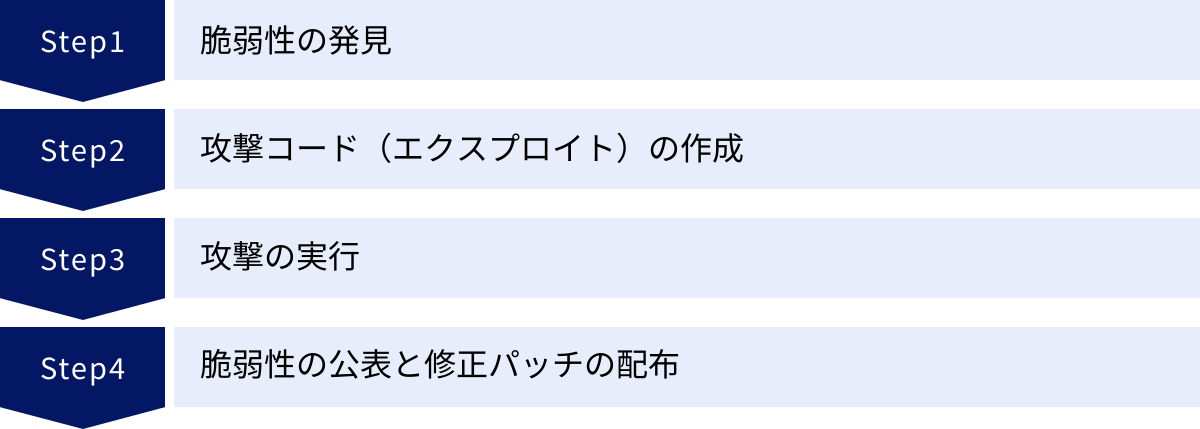

ゼロデイ攻撃は、闇雲に行われるわけではありません。攻撃者は周到な準備を経て、計画的に攻撃を実行します。ここでは、攻撃者が未知の脆弱性を発見してから、実際に攻撃を仕掛け、最終的にその脆弱性が公になるまでの一連のプロセスを4つのステップに分けて解説します。

手順1:脆弱性の発見

すべてのゼロデイ攻撃は、攻撃者がまだ誰にも知られていない「ゼロデイ脆弱性」を発見することから始まります。脆弱性の発見には、高度な技術と知識、そして膨大な時間と労力が必要です。

攻撃者が脆弱性を発見する主な手法には、以下のようなものがあります。

- ファジング(Fuzzing): プログラムに対して、予期しない無効なデータやランダムなデータを大量に送り込み、意図的にエラーやクラッシュを引き起こすことで脆弱性を見つけ出すテスト手法です。自動化されたツールを用いて、ソフトウェアが想定していない挙動から弱点を探り当てます。

- リバースエンジニアリング: ソフトウェアの実行ファイルを解析し、その内部構造や動作原理、アルゴリズムなどを解明する手法です。ソースコードが非公開の商用ソフトウェアなどに対して、その仕組みを逆からたどることで、設計上の欠陥やセキュリティホールを発見します。

- ソースコードレビュー: オープンソースソフトウェアのようにソースコードが公開されている場合、コードを一行ずつ精査して論理的な誤りや危険な関数・処理がないかを探し出します。

また、すべての攻撃者が自ら脆弱性を発見するわけではありません。ダークウェブなどでは、発見されたゼロデイ脆弱性や、それを悪用するための攻撃コード(エクスプロイト)が、専門のブローカーを通じて高値で売買されています。 攻撃者グループは、こうした市場から脆弱性情報を購入し、攻撃に利用することもあります。脆弱性の価値は、対象となるソフトウェアの普及度や悪用のしやすさによって決まり、時には数千万円から数億円で取引されることもあると言われています。

手順2:攻撃コード(エクスプロイト)の作成

脆弱性を発見しただけでは、まだ攻撃はできません。次に攻撃者は、その脆弱性を悪用して標的のシステムをコントロールするための具体的なプログラム、すなわち「攻撃コード(エクスプロイト)」を作成します。

エクスプロイト(Exploit)とは、「悪用する」という意味の英単語で、セキュリティの世界では脆弱性を突いて不正な動作を引き起こすためのコードや一連のコマンドを指します。エクスプロイトの目的は多岐にわたりますが、代表的なものには以下のようなものがあります。

- 任意コード実行(Remote Code Execution, RCE): 標的のコンピュータ上で、攻撃者が意図した任意のプログラムを遠隔から実行させる。これにより、マルウェアをダウンロードさせたり、システムを乗っ取ったりできます。

- 権限昇格(Privilege Escalation): 一般ユーザーの権限で侵入した後、システムの管理者権限(root権限など)を奪取する。これにより、システム内のあらゆる情報にアクセスしたり、設定を変更したりできるようになります。

- サービス妨害(Denial of Service, DoS): システムをクラッシュさせたり、正常なサービス提供を妨害したりする。

攻撃者は、発見した脆弱性の種類と攻撃の目的に応じて、最適なエクスプロイトを開発します。このエクスプロイトに、ランサムウェアやスパイウェアといったマルウェアを組み合わせることで、より破壊的で悪質な攻撃を実行できるようになります。

手順3:攻撃の実行

エクスプロイトの準備が整うと、いよいよ攻撃の実行フェーズに移ります。攻撃者は、作成したエクスプロイトを何らかの手段で標的のシステムに送り込み、脆弱性を突いて攻撃を成功させます。

この「送り込む手段」として、主に以下のような手口が用いられます。

- 標的型メール: 標的となる組織の従業員に対し、業務に関連する内容を装ったメールを送信します。メールに添付されたWordやPDFファイル、あるいは本文中のURLにエクスプロイトが仕込まれており、受信者がそれを開くことで攻撃が実行されます。

- 水飲み場攻撃: 標的組織の従業員が頻繁に訪れるWebサイト(業界ニュースサイト、関連団体のサイトなど)を事前に改ざんし、エクスプロイトを埋め込んでおきます。標的がそのサイトを閲覧しただけで、ブラウザやプラグインの脆弱性を突かれ、マルウェアに感染します。

攻撃が成功すると、攻撃者は初期の足がかり(フットホールド)を確保します。ここから、さらに内部ネットワークの奥深くに侵入(ラテラルムーブメント)したり、機密情報を窃取したり、ランサムウェアを展開してシステムを暗号化したりと、本来の目的を達成するための活動を開始します。この段階では、攻撃は水面下で静かに行われることが多く、被害が表面化するまでには時間がかかることも少なくありません。

手順4:脆弱性の公表と修正パッチの配布

攻撃が成功し、企業や組織で情報漏洩やシステム障害などの被害が発生すると、インシデント調査が行われます。この調査の過程で、未知のマルウェアや通信が発見され、その原因を究明していく中で、これまで知られていなかった「ゼロデイ脆弱性」の存在が明らかになることがあります。

脆弱性の存在が確認されると、発見者(セキュリティ企業など)は、その脆弱性の影響を受けるソフトウェアの開発元ベンダーに報告します。これを受け、ベンダーは脆弱性の詳細を分析し、それを修正するためのプログラム、すなわち「修正パッチ」の開発に着手します。

そして、修正パッチの準備が整うと、ベンダーは脆弱性に関する情報(CVE番号など)を公表すると同時に、ユーザーに向けてパッチの配布を開始します。この瞬間、「ゼロデイ脆弱性」は「既知の脆弱性」へと変わり、「ゼロデイ」ではなくなります。 これ以降は、同じ脆弱性を狙った攻撃は「Nデイ攻撃(N-day Attack)」と呼ばれ、修正パッチを適用していれば防ぐことが可能になります。

このように、ゼロデイ攻撃の一連の流れは、攻撃者の秘密の活動から始まり、被害の発生を経て、最終的に脆弱性が公になり対策が講じられるというサイクルをたどります。

ゼロデイ攻撃の危険性と脅威

ゼロデイ攻撃がなぜこれほどまでに恐れられているのか、その危険性と脅威を具体的に掘り下げていきましょう。単に「防ぎにくい」というだけでなく、その攻撃がもたらす影響は、他のサイバー攻撃と比較しても特に深刻です。

従来のセキュリティ対策では検知が困難

ゼロデイ攻撃の最大の脅威は、既存の多くのセキュリティシステムを無力化してしまう点にあります。企業が投資してきたセキュリティ対策の多くは、「既知の脅威」をいかに効率的にブロックするかに主眼が置かれています。

代表的な例が、パターンマッチング方式のアンチウイルスソフトやIPS/IDS(不正侵入検知・防御システム)です。これらのシステムは、過去に発見されたウイルスや攻撃コードの特徴を「シグネチャ」としてデータベースに登録し、ネットワークを流れるデータやファイルの内容をこのシグネチャと照合することで脅威を検出します。この方法は、既知の攻撃に対しては非常に有効ですが、シグネチャが存在しない未知のゼロデイ攻撃に対しては全く機能しません。 まるで、最新のステルス戦闘機が従来のレーダー網をすり抜けてしまうように、ゼロデイ攻撃は防御システムに気づかれることなく侵入を果たすのです。

また、企業のネットワークを外部の脅威から守る「境界型防御」という考え方にも限界が見えています。これは、ファイアウォールなどで社内ネットワークとインターネットの境界を強固に固め、内部を「安全地帯」と見なすモデルです。しかし、ゼロデイ攻撃は、標的型メールの添付ファイルや信頼されているWebサイトからのダウンロードなど、正規の通信経路を悪用してこの境界をいとも簡単に突破します。そして、一度内部への侵入を許してしまうと、多くの境界型防御モデルは内部での不審な活動を検知する能力が低いため、攻撃者は自由に活動し、被害を拡大させることができてしまいます。

このように、ゼロデイ攻撃は従来のセキュリティ対策の「前提」そのものを覆す脅威であり、企業は「侵入を防ぐ」だけでなく「侵入されることを前提とした対策」へと発想を転換する必要に迫られています。

被害が広範囲かつ甚大になりやすい

ゼロデイ攻撃がもたらす被害は、他の攻撃に比べて広範囲かつ甚大なものになりやすい傾向があります。その理由は、対策が確立されるまでの「タイムラグ」にあります。

ゼロデイ脆弱性は、攻撃が発見されてから修正パッチが提供されるまでに、数週間から数ヶ月、場合によってはそれ以上の時間がかかることがあります。この間、その脆弱性を抱える世界中のすべてのシステムが、全く無防備な状態で攻撃のリスクに晒され続けることになります。特に、Windows OSや主要なブラウザ、広く使われている業務用ソフトウェアなど、普及率の高い製品にゼロデイ脆弱性が発見された場合、その影響は爆発的に拡大します。攻撃者は、この「誰もが使っているが、誰も守れない」という状況を最大限に利用し、短期間で大規模な攻撃を展開することが可能です。

さらに、近年ではサプライチェーン攻撃にゼロデイ脆弱性が悪用されるケースが増えています。これは、セキュリティ対策が比較的強固な大企業を直接狙うのではなく、その企業が利用しているソフトウェアの開発元や、取引先の中小企業といった、相対的にセキュリティが手薄な組織をまず攻撃し、そこを踏み台にして本来の標的へと侵入する手口です。例えば、広く利用されているソフトウェアのアップデート機能にマルウェアを仕込むゼロデイ攻撃が成功すれば、そのソフトウェアを利用するすべての企業や個人が一斉に感染するという、連鎖的な被害が発生します。

被害の内容も深刻です。システムがランサムウェアに暗号化されれば、事業継続が不可能になり、復旧のために莫大な身代金を要求されます。また、顧客情報や知的財産といった機密データが窃取されれば、金銭的な損失だけでなく、企業の社会的信用の失墜やブランドイメージの毀損といった、回復が困難なダメージを受けることになります。ゼロデイ攻撃は、企業の存続そのものを揺るがしかねない、極めて破壊的なポテンシャルを秘めているのです。

ゼロデイ攻撃の主な手口

攻撃者は、ゼロデイ脆弱性を悪用するエクスプロイトコードを、どのようにして標的のコンピュータに送り込むのでしょうか。ここでは、ゼロデイ攻撃で頻繁に用いられる代表的な2つの侵入経路について、その手口を詳しく解説します。

標的型メール攻撃

標的型メール攻撃は、ゼロデイ攻撃の侵入口として最も古典的かつ効果的な手法の一つです。不特定多数に同じメールをばらまく迷惑メールとは異なり、特定の組織や個人を狙い撃ちするために、内容が巧妙にカスタマイズされているのが特徴です。

攻撃者は、事前に標的の組織について入念な調査(偵察)を行います。企業のウェブサイト、プレスリリース、SNS、さらには過去の漏洩情報などから、組織の構造、業務内容、取引先、従業員の氏名や役職といった情報を収集します。そして、これらの情報を基に、受信者が疑いを持たないような、極めて自然な文面のメールを作成します。

例えば、以下のようなケースが考えられます。

- 取引先を装うケース: 「〇〇様 いつもお世話になっております。先日ご依頼いただいた件の見積書(invoice.xlsx)をお送りしますので、ご確認ください。」といった文面で、エクスプロイトが仕込まれたExcelファイルを添付する。

- 経営層や管理部門を装うケース: 「人事部より: 年末調整に関する重要なお知らせ。詳細は添付のPDFファイルをご確認ください。」といった文面で、開封を促す。

- 最新ニュースや業界動向を装うケース: 「【緊急】貴社製品に関連するセキュリティ脆弱性に関する注意喚起」といった件名で、本文中のリンクをクリックさせ、改ざんされたWebサイトへ誘導する。

これらのメールに添付されたファイル(Word, Excel, PDFなど)や、本文中に記載されたURLには、ゼロデイ脆弱性を突くためのエクスプロイトコードが埋め込まれています。受信者がファイルを開いたり、リンクをクリックしたりした瞬間に、ユーザーが気づかないうちにエクスプロイトが実行され、PCがマルウェアに感染したり、攻撃者に遠隔操作されたりするのです。

人間の心理的な隙や信頼関係を悪用するソーシャルエンジニアリングの側面が強く、技術的な対策だけでは完全に防ぐことが難しいのが、この手口の厄介な点です。

Webサイトの改ざん(水飲み場攻撃)

水飲み場攻撃(Watering Hole Attack)は、標的型メールよりもさらに巧妙で、受動的な攻撃手法です。この名称は、ライオンが水飲み場(Watering Hole)に集まる草食動物を待ち伏せして狩りをする様子に由来しています。

攻撃者は、標的とする組織の従業員が業務上、あるいは日常的に頻繁にアクセスする可能性の高いWebサイトを特定します。これには、業界団体の公式サイト、専門ニュースサイト、技術系のブログ、あるいは取引先のWebサイトなどが含まれます。次に、攻撃者はそれらのWebサイトの脆弱性を突いて侵入し、サイトを改ざんして、閲覧者のブラウザやプラグイン(Adobe Flash PlayerやJavaなど)に存在するゼロデイ脆弱性を悪用するエクスプロイトコードを埋め込みます。

準備が完了すると、あとは標的が何も知らずにその「水飲み場」にやって来るのを待つだけです。標的の従業員が、いつものように業務に必要な情報を得るために改ざんされたサイトを訪れると、Webページを読み込んだだけで、ユーザーの操作を一切介さずにバックグラウンドでエクスプロイトが実行されます。この手法は「ドライブバイダウンロード攻撃」とも呼ばれます。

水飲み場攻撃の恐ろしい点は、ユーザーが正規の、信頼しているサイトを閲覧するという日常的な行為だけで攻撃が成立してしまうことです。不審なメールを開いたり、怪しいサイトにアクセスしたりするわけではないため、従業員は自らが攻撃されていることに全く気づきません。また、一つの改ざんサイトから、同じ業界に属する複数の企業を効率的に攻撃できるため、攻撃者にとっては非常に費用対効果の高い手法と言えます。この攻撃を防ぐには、Webサイトが安全であると盲信するのではなく、Webアクセスの際にも常に脅威が存在するという認識を持つことが重要です。

過去に発生したゼロデイ攻撃の有名な事例

ゼロデイ攻撃の脅威をより具体的に理解するために、過去に世界を震撼させた有名な事例をいくつか紹介します。これらの事例は、ゼロデイ攻撃が単なる理論上の脅威ではなく、国家の安全保障やグローバルな経済活動にまで影響を及ぼす現実的なリスクであることを示しています。

Stuxnet(スタックスネット)

2010年に発見されたStuxnetは、サイバー攻撃の歴史を塗り替えたと言われるほど画期的なマルウェアでした。その主な標的はイランのナタンズにあるウラン濃縮施設であり、サイバー攻撃によって物理的なインフラを破壊した史上初の事例として知られています。

Stuxnetの特異性は、複数のゼロデイ脆弱性を巧みに利用した点にあります。特に、当時まだ知られていなかったMicrosoft Windowsの脆弱性を4つも悪用し、感染を拡大させました。攻撃の巧妙な点は、標的の施設がインターネットから隔離されたオフライン環境(エアギャップ)にあったにもかかわらず、USBメモリを媒介として侵入を果たしたことです。従業員が持ち込んだ感染済みのUSBメモリを通じて、まず施設の管理用PCに感染し、そこから内部ネットワークを介して産業制御システム(ICS)へと侵入しました。

最終的にStuxnetは、ウラン濃縮に使われる遠心分離機を制御する特定のPLC(プログラマブルロジックコントローラ)を標的とし、その回転数を異常に操作することで、約1,000台の遠心分離機を物理的に破壊したとされています。この間、監視システムには正常な値を表示し続けることで、オペレーターに異常を気づかせませんでした。Stuxnetは、ゼロデイ攻撃がサイバー空間を超えて、現実世界の重要インフラにまで破壊的な影響を及ぼしうることを証明した、象徴的な事件です。

Adobe Flash Playerの脆弱性を悪用した攻撃

かつて、Web上で動画やアニメーションを再生するための標準技術として広く普及していたAdobe Flash Playerは、その普及率の高さから、長年にわたり攻撃者の格好の標的とされてきました。特に、数多くのゼロデイ脆弱性が発見され、水飲み場攻撃や標的型メール攻撃に頻繁に悪用されました。

攻撃者は、改ざんしたWebサイトやメールの添付ファイルにFlashコンテンツを装ったエクスプロイトを仕込みました。ユーザーがそのコンテンツを読み込むと、Flash Playerに存在するゼロデイ脆弱性が突かれ、PCがマルウェアに感染するという手口です。あまりにも頻繁に深刻な脆弱性が発見されたため、多くのセキュリティ専門家から「Flashはインストールすべきではない」と警告される事態に至りました。

この状況を受け、AppleがiPhoneやiPadでFlashをサポートしない方針を打ち出したのを皮切りに、Google ChromeやMozilla Firefoxといった主要なブラウザも段階的にFlashの実行を制限するようになりました。最終的に、Adobe自身もセキュリティリスクの大きさを認め、2020年12月31日をもってFlash Playerのサポートと配布を完全に終了しました。この事例は、広く普及したソフトウェアに存在する脆弱性が、いかに広範囲なリスクとなりうるか、そしてエコシステム全体でリスクの高い技術を排除していく必要性を示唆しています。

Log4jの脆弱性(Log4Shell)

2021年12月に発覚した「Log4Shell」(CVE-2021-44228)は、近年で最も深刻で影響範囲の広かったゼロデイ脆弱性の一つです。この脆弱性は、Javaベースのアプリケーションで広く利用されているオープンソースのロギングライブラリ「Apache Log4j」に存在しました。

Log4jは、サーバーやアプリケーションの動作記録(ログ)を管理するための極めて一般的なコンポーネントであり、世界中の膨大な数のシステムに組み込まれています。問題は、この脆弱性の悪用が非常に容易であり、外部から特殊な文字列を送信するだけで、標的のサーバー上で任意のコードをリモート実行(RCE)できてしまう点にありました。

脆弱性が公表されると同時に、世界中の攻撃者が一斉にこの脆弱性をスキャンし、ランサムウェアの展開、仮想通貨のマイニング、ボットネットの構築など、あらゆる種類の攻撃に悪用し始めました。影響範囲は、大手クラウドサービスから企業の基幹システム、さらにはネットワーク機器やセキュリティ製品にまで及び、世界中のシステム管理者が対応に追われる大混乱となりました。

この事例は、一つのオープンソースライブラリに存在する脆弱性が、ソフトウェアサプライチェーン全体を通じて、いかに甚大なリスクを引き起こすかを浮き彫りにしました。自社で開発したコードだけでなく、利用しているサードパーティ製のコンポーネントの管理(ソフトウェア部品表、SBOM)の重要性が改めて認識されるきっかけとなりました。

Microsoft製品の脆弱性を悪用した攻撃

Windows OSやMicrosoft Office、Exchange Serverなど、世界中のビジネスシーンでデファクトスタンダードとなっているMicrosoft製品は、その圧倒的なシェアゆえに、常に攻撃者の最優先ターゲットです。過去にも数多くのゼロデイ脆弱性が発見され、大規模なサイバー攻撃に利用されてきました。

特に記憶に新しいのが、2021年3月に発覚したMicrosoft Exchange Serverの複数のゼロデイ脆弱性(総称してProxyLogonと呼ばれる)を悪用した攻撃です。国家が関与するとされる攻撃グループが、この脆弱性を利用して世界中の組織のExchange Serverに侵入し、メールシステムへのフルアクセス権を掌握しました。これにより、大量のメールデータが窃取されたほか、サーバー上にWebシェルと呼ばれるバックドアが設置され、持続的なアクセスのための足がかりが作られました。

Microsoftが緊急のセキュリティパッチをリリースした後も、他の攻撃グループがこの脆弱性を悪用してランサムウェアを展開するなど、被害は二次的に拡大しました。この事件は、オンプレミスで運用される重要なサーバーの脆弱性が、いかに深刻な情報漏洩やシステム侵害に直結するかを示しています。多くの組織がクラウドサービスへ移行する一因ともなりましたが、クラウド、オンプレミスを問わず、広く使われている基幹ソフトウェアの脆弱性管理が極めて重要であることを再認識させる事例です。

ゼロデイ攻撃への具体的な対策7選

「未知の攻撃」であるゼロデイ攻撃を100%防ぐことは不可能です。しかし、複数の対策を組み合わせた「多層防御(Defense in Depth)」のアプローチを取ることで、攻撃のリスクを大幅に低減し、万が一侵入された場合でも被害を最小限に抑えることは可能です。ここでは、ゼロデイ攻撃に対して有効な7つの具体的な対策を紹介します。

① OSやソフトウェアを常に最新の状態に保つ

これは最も基本的かつ重要な対策です。ゼロデイ攻撃は「修正パッチが存在しない」脆弱性を狙いますが、一度脆弱性が公表され、ベンダーから修正パッチが提供された瞬間から、それは「既知の脆弱性」に変わります。

パッチが公開されているにもかかわらず適用を怠っていると、より多くの攻撃者が容易に悪用できる「Nデイ脆弱性」を放置することになり、攻撃されるリスクが飛躍的に高まります。ゼロデイ攻撃の被害が発覚してからパッチが公開されるまでの期間は対策が困難ですが、パッチ公開後は迅速に適用することで、少なくとも既知の攻撃経路は確実に塞ぐことができます。

組織内のPCやサーバーにインストールされているOS、アプリケーション、ミドルウェアなどのバージョンを正確に把握し、セキュリティパッチ情報を常に収集する体制を整えましょう。そして、公開されたパッチは、業務への影響を検証した上で、可能な限り速やかに適用する運用(パッチマネジメント)を徹底することが、セキュリティの土台を固める上で不可欠です。

② セキュリティソフト(アンチウイルスソフト)を導入する

従来のシグネチャベースのアンチウイルスソフト(EPP: Endpoint Protection Platform)だけでは、未知のゼロデイ攻撃を検知することは困難です。しかし、だからといって不要というわけではありません。既知のマルウェアの大部分をブロックする上で依然として有効な対策です。

さらに重要なのは、近年主流となっている「次世代アンチウイルス(NGAV)」を導入することです。NGAVは、従来のパターンマッチングに加え、以下のような高度な検知技術を搭載しています。

- ヒューリスティック分析: プログラムのコードを静的に解析し、マルウェア特有の不審な構造や命令が含まれていないかを分析する。

- ビヘイビア(振る舞い)検知: プログラムを仮想環境(サンドボックス)で実際に動作させ、その挙動(ファイルの作成、レジストリの変更、外部への通信など)を監視し、悪意のある振る舞いを検知する。

- AI/機械学習: 膨大な数の正常なファイルとマルウェアのデータをAIに学習させ、未知のファイルがどちらに近いかを判定する。

これらの技術により、シグネチャに存在しない未知のマルウェアやエクスプロイトであっても、その「不審な振る舞い」から脅威を検知・ブロックできる可能性が高まります。

③ WAF(Web Application Firewall)を導入する

WAFは、Webアプリケーションの脆弱性を狙った攻撃に特化した防御システムです。Webサーバーの前段に設置し、送受信されるHTTP/HTTPS通信の内容を詳細に検査します。

SQLインジェクションやクロスサイトスクリプティング(XSS)といった典型的なWeb攻撃を防ぐだけでなく、最新のWAFはゼロデイ攻撃対策としても非常に有効です。多くのWAFは、既知の攻撃パターンを検知するシグネチャベースの防御(ブラックリスト方式)に加え、正常な通信パターンを学習し、それから逸脱する通信を異常と判断してブロックする機能(ポジティブセキュリティモデル/ホワイトリスト方式)を備えています。

さらに、AIや機械学習を活用して、未知の攻撃パターンや巧妙に難読化された攻撃コードを検知できる製品も増えています。WebサイトやWebサービスを公開している企業にとって、WAFの導入は、ブラウザやWebサーバーのゼロデイ脆弱性を突く攻撃に対する強力な防衛線となります。

④ IDS/IPS(不正侵入検知・防御システム)を導入する

IDS(Intrusion Detection System)とIPS(Intrusion Prevention System)は、ネットワーク全体を流れるトラフィックを監視し、不正なアクセスや攻撃の兆候を検知・防御するシステムです。

- IDS(不正侵入検知システム): 脅威を検知し、管理者にアラートで通知します。

- IPS(不正侵入防御システム): 脅威を検知し、その通信を自動的にブロックします。

WAFがWebアプリケーション層(レイヤー7)の防御に特化しているのに対し、IDS/IPSはより広範なネットワーク層やトランスポート層(レイヤー3, 4)の攻撃もカバーします。ゼロデイ攻撃そのもののパケットを検知するのは難しい場合もありますが、攻撃が成功した後の不審な活動(例: 感染した端末から外部のC2サーバーへの通信、内部ネットワークでのスキャン活動など)を検知し、被害の拡大を食い止める上で重要な役割を果たします。WAFやファイアウォールと組み合わせることで、より強固なネットワークセキュリティを実現できます。

⑤ EDR(Endpoint Detection and Response)を導入する

EDRは、ゼロデイ攻撃対策の「最後の砦」として、近年最も注目されているソリューションです。「侵入は避けられない」という前提に立ち、侵入後の脅威をいかに迅速に検知し、対応(レスポンス)するかに焦点を当てています。

EDRは、PCやサーバーといったエンドポイント上で実行されるすべてのプロセス、ファイルアクセス、レジストリ変更、ネットワーク通信などのアクティビティを常時監視し、そのログを記録・分析します。そして、攻撃特有の不審な振る舞いの連鎖(TTPs: Tactics, Techniques, and Procedures)を検知すると、即座に管理者に警告します。

例えば、「メールソフトからWordが起動し、そのWordがPowerShellを起動し、外部の不審なIPアドレスへ通信を開始した」といった一連の挙動を捉え、これがマルウェア感染の兆候であると判断します。EDRは、アンチウイルス(EPP/NGAV)が防ぎきれなかった脅威をあぶり出し、感染端末のネットワーク隔離、プロセスの強制終了といった封じ込め措置を遠隔から実行することで、インシデント対応を強力に支援します。

⑥ 定期的に脆弱性診断を実施する

自社のシステムにどのようなセキュリティ上の弱点が存在するのかを、攻撃者目線で定期的に洗い出す「脆弱性診断」も重要な対策です。専門の診断員が、手動やツールを用いてWebアプリケーションやネットワークプラットフォームを疑似的に攻撃し、脆弱性の有無を調査します。

脆弱性診断で直接ゼロデイ脆弱性を見つけることは目的ではありませんが、既知の脆弱性や設定の不備を放置しない文化を醸成する上で極めて有効です。システム全体のセキュリティレベル(セキュリティポスチャ)が向上すれば、攻撃者が侵入するための足がかりを減らすことができます。また、診断を通じて自社の資産(サーバー、アプリケーションなど)を正確に把握することは、効果的なセキュリティ対策を計画・実行する上での第一歩となります。

⑦ 従業員へのセキュリティ教育を徹底する

どのような高度な技術的対策を導入しても、従業員のセキュリティ意識が低ければ、その効果は半減してしまいます。 標的型メール攻撃がその典型例であり、たった一人の従業員が不審な添付ファイルを開いてしまうだけで、組織全体のセキュリティが崩壊する危険性があります。

「自分は大丈夫」という過信をなくし、サイバー攻撃を「自分ごと」として捉えてもらうための継続的な教育が不可欠です。

- 標的型メール攻撃の具体的な手口や見分け方に関する研修

- 不審なメールやURLを受け取った際の報告ルールの徹底

- パスワードの適切な管理方法

- 公共のWi-Fi利用時の注意点

- 実際に不審メールを送付する「標的型メール攻撃訓練」の実施

こうした教育を通じて、組織における「人間の脆弱性」を低減させることが、技術的な対策と同じくらい、あるいはそれ以上に重要なのです。

ゼロデイ攻撃対策におすすめのツール・サービス

前章で解説した対策を実現するためには、適切なツールやサービスの選定が鍵となります。ここでは、ゼロデイ攻撃対策に有効なWAF、EDR、脆弱性診断サービスの中から、市場で評価の高い代表的なものをいくつか紹介します。

おすすめのWAF(Web Application Firewall)

WAFは、Webアプリケーションを外部の攻撃から保護する最前線です。クラウド型(SaaS)が主流となり、手軽に導入できるサービスが増えています。

| サービス名 | 提供形態 | 主な特徴 |

|---|---|---|

| Cloudflare | クラウド型 | CDN機能と統合。DDoS対策に非常に強い。AIを活用した高度な脅威検知。無料プランから利用可能。 |

| Imperva | クラウド型/オンプレミス型 | 業界最高水準の検知精度。ボット対策やAPIセキュリティにも強み。大規模サイトでの実績多数。 |

| AWS WAF | クラウド型 | AWS環境との親和性が非常に高い。マネージドルールセットが豊富で、柔軟なカスタマイズが可能。 |

Cloudflare

Cloudflareは、CDN(コンテンツデリバリネットワーク)サービスを基盤とした統合セキュリティプラットフォームです。WAF機能は、世界中に分散されたエッジサーバーで提供され、Webサイトの高速化とセキュリティ強化を同時に実現します。世界最大級のネットワークから収集した膨大な脅威インテリジェンスをAIが分析し、未知の攻撃パターンをリアルタイムで検知・ブロックする能力に長けています。DDoS対策機能も非常に強力で、あらゆる規模の攻撃からサイトを保護します。(参照:Cloudflare公式サイト)

Imperva

Impervaは、長年にわたりWAF市場をリードしてきた専業ベンダーです。そのWAFは、シグネチャ、相関分析、振る舞い検知などを組み合わせた多層的な防御アプローチにより、誤検知を抑えつつ極めて高い精度でゼロデイ攻撃をブロックすることで定評があります。高度なボット管理機能やAPIセキュリティ機能も統合されており、現代的なWebアプリケーションを包括的に保護することが可能です。金融機関やECサイトなど、高いセキュリティレベルが求められる環境での導入実績が豊富です。(参照:Imperva公式サイト)

AWS WAF

AWS WAFは、Amazon Web Services(AWS)が提供するクラウドWAFです。Application Load BalancerやAmazon CloudFront、API GatewayといったAWSの各サービスとシームレスに連携できるのが最大の特長です。AWS自身や多数のセキュリティベンダーが提供する「マネージドルールセット」を利用することで、専門知識がなくても最新の脅威に迅速に対応できます。自社のアプリケーションの特性に合わせて、独自のカスタムルールを柔軟に作成することも可能です。AWSをメインで利用している企業にとっては、第一の選択肢となるでしょう。(参照:AWS WAF公式サイト)

おすすめのEDR(Endpoint Detection and Response)

EDRは、侵入後の脅威を検知・対応する「最後の砦」です。アンチウイルス(EPP/NGAV)と合わせて導入することで、エンドポイントのセキュリティを飛躍的に高めることができます。

| サービス名 | 主な特徴 |

|---|---|

| Cybereason EDR | AIを活用した独自の相関分析エンジン「MalOp」により、攻撃の全体像を可視化。自動・手動での脅威ハンティング機能が強力。 |

| CrowdStrike Falcon | クラウドネイティブな単一エージェントでNGAV, EDR, 脅威ハンティングなどを提供。軽量な動作と高い検知能力が特徴。 |

| Microsoft Defender for Endpoint | Windows OSに深く統合。Microsoft 365の他のセキュリティ製品との連携が強力で、包括的な保護を実現。 |

Cybereason EDR

Cybereason EDRは、「攻撃の全体像を可視化する」ことに強みを持つ製品です。エンドポイントから収集した膨大なデータをAIベースの分析エンジンで相関分析し、個別の不審なイベントを「MalOp(Malicious Operation)」と呼ばれる一連の攻撃キャンペーンとして捉えます。 これにより、セキュリティ担当者は複雑な攻撃の全体像を直感的に理解し、根本原因の特定や影響範囲の調査を迅速に行うことができます。軍のサイバーセキュリティ部隊出身者が設立した企業ならではの、攻撃者視点に立った分析能力が評価されています。(参照:サイバーリーズン・ジャパン公式サイト)

CrowdStrike Falcon

CrowdStrike Falconは、クラウドネイティブアーキテクチャを採用したエンドポイントセキュリティプラットフォームです。単一の軽量なエージェントをインストールするだけで、NGAV、EDR、デバイス制御、脆弱性管理、脅威ハンティングといった多彩な機能をクラウドから提供します。脅威グラフ(Threat Graph)と呼ばれる独自の技術で、リアルタイムにエンドポイントのアクティビティを分析し、高度な攻撃を検知します。導入や運用の手軽さと、高い防御性能を両立している点が支持され、市場で急速にシェアを伸ばしています。(参照:CrowdStrike公式サイト)

Microsoft Defender for Endpoint

Microsoft Defender for Endpointは、Microsoftが提供するEDRソリューションです。Windows 10/11にOSレベルで深く統合されているため、カーネルレベルでの監視が可能であり、他のEDR製品が見逃す可能性のある巧妙な攻撃も検知できるとされています。Microsoft 365 Defenderの一部として、ID(Azure AD)、メール(Defender for Office 365)、クラウドアプリ(Defender for Cloud Apps)など、他のセキュリティ製品と緊密に連携します。これにより、エンドポイント単体ではなく、組織全体のセキュリティイベントを横断的に分析し、自動で修復するXDR(Extended Detection and Response)を実現します。(参照:Microsoft公式サイト)

おすすめの脆弱性診断サービス

定期的な脆弱性診断は、自社のセキュリティ体制の弱点を客観的に把握し、改善するために不可欠です。実績のある専門ベンダーに依頼することをおすすめします。

| サービス名 | 診断対象 | 主な特徴 |

|---|---|---|

| GMOサイバーセキュリティ byイエラエ | Webアプリ, スマホアプリ, IoT, クラウド, etc. | 国内トップクラスのホワイトハッカーが多数在籍。高難易度の手動診断に強み。診断品質の高さで定評。 |

| SCSK SOC/脆弱性診断サービス | Webアプリ, プラットフォーム | 大手SIerならではの豊富な実績と体系化された診断プロセス。診断から対策支援までワンストップで提供。 |

| Vex(ユービーセキュア) | Webアプリ | 国産のWebアプリケーション脆弱性検査ツール「Vex」を提供。ツールと手動診断を組み合わせた効率的なサービス。 |

GMOサイバーセキュリティ byイエラエ

「イエラエ」は、国内トップクラスの技術力を持つホワイトハッカー集団として知られています。ツールによる自動診断では発見が困難な、ビジネスロジックの脆弱性や複雑な脆弱性を発見する手動診断に圧倒的な強みを持っています。Webアプリケーションやスマホアプリはもちろん、IoT機器や自動車、クラウド基盤まで、幅広い対象に対して高品質な診断を提供しており、セキュリティレベルを極限まで高めたい企業に適しています。(参照:GMOサイバーセキュリティ byイエラエ公式サイト)

SCSK SOC/脆弱性診断サービス

SCSKは、長年のシステム開発・運用実績を持つ大手SIerです。そのノウハウを活かした脆弱性診断サービスは、OWASP Top 10などの標準的なガイドラインに準拠した、体系的で網羅性の高い診断を特徴としています。診断結果の報告だけでなく、検出された脆弱性に対する具体的な対策方法の提案や、その後のセキュリティ運用支援まで、一貫したサポートを受けられる点が魅力です。(参照:SCSK公式サイト)

Vex(ユービーセキュア)

ユービーセキュアは、国産のWebアプリケーション脆弱性検査ツール「Vex」の開発元として知られています。同社の診断サービスは、この高機能な自社製ツールと、経験豊富な診断専門家による手動診断を組み合わせることで、効率的かつ精度の高い診断を実現しています。診断結果はVex上で一元管理でき、開発者とセキュリティ担当者が連携して修正作業を進めやすい環境を提供します。(参照:ユービーセキュア公式サイト)

万が一ゼロデイ攻撃の被害に遭ってしまった場合の対処法

どれだけ万全な対策を講じていても、ゼロデイ攻撃の被害に遭う可能性をゼロにすることはできません。重要なのは、インシデントが発生した際にパニックに陥らず、冷静かつ迅速に初期対応(初動)を行うことです。不適切な初動は、被害をさらに拡大させる原因となります。

被害を受けた端末をネットワークから隔離する

インシデント発生時に真っ先に行うべきことは、被害の拡大防止(封じ込め)です。マルウェア感染や不正アクセスが疑われるPCやサーバーを発見した場合、直ちにその端末をネットワークから切り離してください。

具体的な方法としては、まずLANケーブルを物理的に抜くのが最も確実です。無線LANで接続している場合は、Wi-Fiをオフにします。これにより、その端末が内部ネットワークの他の端末へ感染を広げる(ラテラルムーブメント)ことや、外部の攻撃者(C2サーバー)と通信してさらなる指示を受けたり、情報を送信したりすることを防ぎます。

ここで注意すべきなのは、むやみに電源をシャットダウンしないことです。電源を落とすと、メモリ(RAM)上に残っている攻撃の痕跡(実行中のプロセス、ネットワーク接続情報など)がすべて消えてしまいます。これらの情報は、後の詳細な調査(デジタル・フォレンジック)において、攻撃の手口や侵入経路を特定するための極めて重要な証拠となります。原則として、端末は電源を入れたままネットワークから隔離し、専門家の指示を待つのが最善です。

専門機関やセキュリティベンダーに相談する

ゼロデイ攻撃のような高度なサイバー攻撃の調査と対応を、自社の情報システム部門だけで完結させるのは極めて困難です。攻撃の痕跡を保全しつつ、原因を究明し、システムを安全に復旧させるには、高度な専門知識と経験が必要です。

被害が疑われる、あるいは発覚した時点で、速やかに契約しているセキュリティベンダーや、インシデントレスポンスを専門とする外部の専門企業に連絡し、支援を要請しましょう。専門家は、以下のような対応を支援してくれます。

- デジタル・フォレンジック調査: ログやディスクイメージを解析し、侵入経路、被害範囲、窃取された情報などを特定する。

- マルウェア解析: 攻撃に使用されたマルウェアの機能や挙動を詳細に分析する。

- 封じ込め・根絶・復旧: 攻撃の活動を完全に停止させ、バックドアなどを駆除し、安全な状態にシステムを復旧させる。

- 再発防止策の策定: 調査で明らかになったセキュリティホールを塞ぎ、同様の攻撃を防ぐための具体的な改善策を提言する。

また、情報漏洩の可能性がある場合は、個人情報保護委員会や、事業を所管する省庁への報告義務が発生することもあります。法的な対応も含め、JPCERT/CC(JPCERTコーディネーションセンター)やIPA(情報処理推進機構)といった公的機関に相談することも有効です。迅速かつ誠実な対応は、被害を最小限に抑えるだけでなく、顧客や取引先からの信頼を維持する上でも不可欠です。

まとめ

本記事では、ゼロデイ攻撃の仕組みから具体的な対策、さらには万が一の際の対処法までを包括的に解説しました。

ゼロデイ攻撃は、開発者も知らない「未知の脆弱性」を悪用するため、従来のシグネチャベースのセキュリティ対策では防御が極めて困難な、最も警戒すべきサイバー攻撃の一つです。修正パッチが存在しない無防備な期間を狙われるため、被害が広範囲かつ甚大になりやすいという深刻な脅威をはらんでいます。

この未知の脅威に対抗するためには、単一の対策に頼るのではなく、「多層防御」の考え方が不可欠です。

OSやソフトウェアを常に最新に保つという基本を徹底した上で、

- 入口対策: NGAVやWAFで未知の脅威の侵入を試みる攻撃をブロックする。

- 内部対策: IDS/IPSでネットワーク内の不審な通信を監視する。

- 出口対策・事後対策: EDRを導入し、「侵入されること」を前提として、エンドポイントでの不審な振る舞いを検知・対応する。

といった技術的な対策を重層的に組み合わせることが重要です。さらに、定期的な脆弱性診断による自社システムの弱点の把握や、標的型メール攻撃などに対する従業員のセキュリティ意識を高める教育も、決して欠かすことのできない要素です。

サイバー攻撃の手法は日々進化しており、100%の安全は存在しません。しかし、ゼロデイ攻撃のリスクを正しく理解し、プロアクティブ(積極的かつ事前)なセキュリティ投資と体制構築を進めることで、自社の重要な情報資産と事業継続性を守ることは可能です。本記事が、その一助となれば幸いです。