現代社会において、パソコンやスマートフォンを使ったインターネットの利用は、仕事からプライベートまで、私たちの生活に欠かせないものとなりました。しかし、その利便性の裏側には、不正アクセスやウイルス感染、情報漏洩といった、常に進化し続けるサイバー攻撃の脅威が潜んでいます。こうした脅威から私たちの重要な情報を守るために、多種多様なセキュリティ対策が存在しますが、その中でも最も基本的かつ重要な役割を担うのが「ファイアウォール」です。

Windows OSには「Windows Defender ファイアウォール」という強力なファイアウォール機能が標準で搭載されています。多くのユーザーは意識することなくその恩恵を受けていますが、その仕組みや設定方法を正しく理解することで、より安全なコンピューター環境を構築し、万が一のトラブルにも冷静に対処できるようになります。

この記事では、ファイアウォールの基本的な役割や仕組みから、Windowsファイアウォールの具体的な設定方法、さらには他のセキュリティ対策との連携に至るまで、初心者の方にも分かりやすく、網羅的に解説します。基本設定から、特定のアプリケーションの通信を許可する応用設定まで、一つひとつ手順を追って説明するため、この記事を読めば、Windowsファイアウォールを自在に活用するための知識が身につくはずです。

目次

ファイアウォールとは

まずはじめに、セキュリティ対策の基本となる「ファイアウォール」そのものが、一体どのようなもので、なぜ必要なのかについて深く掘り下げていきましょう。ファイアウォールという言葉はよく耳にするものの、その具体的な役割や仕組みを正確に理解している方は意外と少ないかもしれません。

ファイアウォールの役割と必要性

ファイアウォール(Firewall)とは、直訳すると「防火壁」を意味します。その名の通り、コンピューターネットワークにおける「防火壁」として、外部の危険なネットワーク(インターネットなど)と、保護すべき内部のネットワーク(自宅や社内のネットワーク)との間に設置され、不正な通信の侵入を防ぐ役割を果たします。

私たちのコンピューターは、インターネットに接続されている限り、世界中のあらゆる場所からのアクセスに晒されています。その中には、悪意を持った攻撃者が、コンピューターに侵入してデータを盗んだり、ウイルスを送り込んだりしようとする通信も含まれています。ファイアウォールは、こうした悪意のある通信や許可されていない通信を検知し、ブロックすることで、コンピューターやネットワークを保護する「門番」のような存在です。

ファイアウォールの主な役割は、大きく分けて二つあります。

- 外部からの不正な侵入の防御: インターネット側から内部のコンピューターに対して行われる、許可されていないアクセスやサイバー攻撃を検知し、遮断します。これにより、ハッキングやマルウェア(ウイルス、ワーム、スパイウェアなど)の感染リスクを大幅に低減させます。

- 内部から外部への意図しない通信の防止: コンピューターが万が一マルウェアに感染してしまった場合、そのマルウェアが外部の攻撃サーバーと通信したり、盗み出した個人情報を外部に送信したりするのを防ぎます。また、従業員が許可されていないサービスへアクセスすることを防ぐなど、内部統制の観点からも重要な役割を担います。

では、なぜファイアウォールはこれほどまでに必要不可欠なのでしょうか。その背景には、サイバー攻撃の巧妙化と多様化があります。かつてのサイバー攻撃は、一部の技術者の愉快犯的なものが主流でしたが、現在では金銭目的の犯罪組織による攻撃が後を絶ちません。個人情報を盗んで売買する、企業のシステムを停止させて身代金を要求する「ランサムウェア攻撃」、大量のデータを送りつけてサービスを停止させる「DDoS攻撃」など、その手口は悪質かつ高度になっています。

このような状況において、ファイアウォールは、無防備なコンピューターを悪意の海であるインターネットに直接晒さないための、第一の防御ラインとして機能します。ファイアウォールがなければ、世界中の攻撃者からの攻撃の試みが、いとも簡単にあなたのコンピューターに到達してしまいます。これは、家の玄関に鍵をかけずに外出するようなもので、非常に危険な状態です。

したがって、インターネットを利用するすべてのコンピューターやネットワークにとって、ファイアウォールの設置と適切な運用は、もはや「推奨」ではなく「必須」のセキュリティ対策と言えるでしょう。ファイアウォールは、私たちが安心してインターネットの恩恵を受けるための、最低限かつ最も重要な基盤なのです。

ファイアウォールの仕組み

ファイアウォールがどのようにして「安全な通信」と「危険な通信」を見分けているのか、その基本的な仕組みを理解しましょう。ファイアウォールは、闇雲に通信をブロックしているわけではなく、精緻なルールに基づいて判断を行っています。

インターネット上のすべての通信は、「パケット」と呼ばれる小さなデータの単位に分割されて送受信されています。このパケットには、荷物の宛名ラベルのように、通信を制御するための情報が含まれています。これを「ヘッダー情報」と呼びます。

ファイアウォールが主にチェックするヘッダー情報は以下の通りです。

- 送信元IPアドレス: 通信を送り出してきたコンピューターの住所

- 宛先IPアドレス: 通信が届けられる先のコンピューターの住所

- 送信元ポート番号: 送信元コンピューターのどのアプリケーションが通信しているかを示す番号

- 宛先ポート番号: 宛先コンピューターのどのサービス(Web閲覧、メール受信など)向けの通信かを示す番号

- プロトコル: 通信の規約(TCP、UDP、ICMPなど)

ファイアウォールは、これらのパケット情報を、あらかじめ設定されている「通信ルール(ポリシーやアクセスコントロールリストとも呼ばれる)」と照合します。そして、ルールに合致したパケットに対して、以下のいずれかのアクションを実行します。

- 許可 (Allow / Permit): 通信を許可し、パケットを通過させます。

- 拒否 (Deny / Reject): 通信をブロックし、送信元に対して「通信できませんでした」という応答を返します。

- 破棄 (Drop): 通信をブロックしますが、送信元には何も応答を返しません。これにより、攻撃者から見て、そこにコンピューターが存在しないかのように見せかけることができます(ステルス化)。

例えば、「社外から社内サーバーへのリモートデスクトップ接続(ポート番号3389)はすべて拒否する」というルールを設定しておけば、ファイアウォールは宛先ポート番号が3389のパケットをすべてブロックします。

さらに、現代のファイアウォールの多くは、「ステートフル・パケット・インスペクション(SPI)」という、より高度な仕組みを採用しています。これは、単に個々のパケットの情報を見るだけでなく、一連の通信の流れ(コネクションの状態)を記憶し、文脈を判断する機能です。

例えば、内部のコンピューターが外部のWebサイトにアクセスした場合、その「出ていく通信」を記憶しておきます。そして、Webサイトから返ってくる応答のパケットが、「先ほど出ていった通信への正当な返答である」と判断できた場合にのみ、そのパケットの通過を許可します。これにより、関係のない外部からの不正なパケットが、正当な応答になりすまして侵入してくるのを防ぐことができます。現代のファイアウォールのセキュリティレベルは、このステートフル・インスペクションによって飛躍的に向上しました。

このように、ファイアウォールはパケットに含まれる情報をルールに基づいて機械的に、かつ文脈を考慮しながら高速に処理し、ネットワークの安全を守っているのです。

ファイアウォールの主な機能と種類

ファイアウォールは、その基本的な役割を果たすために、いくつかの重要な機能を備えています。また、提供される形態や通信を検査する方法によって、いくつかの種類に分類されます。これらの機能と種類を理解することで、自分の環境に最適なファイアウォールを選択し、運用するための知識が深まります。

ファイアウォールの基本機能

ファイアウォールが持つ中核的な機能を3つ紹介します。これらは、ほとんどのファイアウォール製品に共通して搭載されている基本的な機能です。

フィルタリング機能

フィルタリング機能は、ファイアウォールの最も根幹をなす機能です。前述の「ファイアウォールの仕組み」で説明した通り、通信パケットのヘッダー情報(IPアドレス、ポート番号、プロトコルなど)を、あらかじめ設定されたルールと照合し、通信を通過させるか、ブロックするかを決定します。

この機能により、以下のような制御が可能になります。

- 特定のIPアドレスからのアクセスの遮断: 過去に攻撃を仕掛けてきたことが判明しているIPアドレスや、不審な国・地域からのアクセスをまとめてブロックできます。

- 特定のサービス(ポート)へのアクセスの制限: 例えば、外部から社内ネットワークのファイルサーバー(ポート445)へ直接アクセスできないように制限したり、安全性の低いTelnet(ポート23)の通信を全面的に禁止したりできます。

- 許可された通信のみを通過させる: 「原則としてすべての通信をブロックし、許可した特定の通信のみを通過させる」という、非常に強固なセキュリティポリシー(ホワイトリスト方式)を運用することも可能です。

このように、フィルタリング機能は、ネットワークの出入り口で、通過する通信を厳格に選別するための検問所として機能します。このフィルタリング機能こそが、ファイアウォールが「防火壁」と呼ばれる所以と言えるでしょう。

アドレス変換機能

多くのファイアウォール、特にルーターなどのハードウェアファイアウォールには、「アドレス変換機能(NAT: Network Address Translation / NAPT: Network Address Port Translation)」が搭載されています。これは、ネットワークのセキュリティを向上させる上で非常に重要な機能です。

インターネット上で通信するためには、世界中で一意に識別される「グローバルIPアドレス」が必要です。一方、家庭や社内などの内部ネットワーク(LAN)では、「プライベートIPアドレス」(例: 192.168.1.10)という、そのネットワーク内でのみ通用するアドレスが使われます。

アドレス変換機能(NAPTは特にIPマスカレードとも呼ばれる)は、内部ネットワークからインターネットへ通信が出る際に、プライベートIPアドレスをファイアウォールが持つ単一のグローバルIPアドレスに変換し、逆にインターネットから応答が返ってきた際には、そのグローバルIPアドレスを元のプライベートIPアドレスに変換して、適切なコンピューターに届ける役割を果たします。

この機能には、2つの大きなメリットがあります。

- グローバルIPアドレスの節約: 1つのグローバルIPアドレスを、複数のコンピューターで共有してインターネットに接続できます。

- セキュリティの向上: 外部のインターネットからは、ファイアウォール(ルーター)のグローバルIPアドレスしか見えず、その背後にある個々のコンピューターのプライベートIPアドレスやネットワーク構成を直接知ることができません。これにより、外部の攻撃者が直接内部のコンピューターを標的にすることが困難になり、ネットワーク全体が隠蔽される効果が生まれます。

このアドレス変換機能は、意識されることは少ないですが、今日のインターネット利用環境において、セキュリティと利便性の両面で不可欠な技術となっています。

監視・ログ管理機能

ファイアウォールは、自身が処理した通信の記録を「ログ」として保存する機能を備えています。このログには、「いつ、どこから、どこへ、どのポートを使って、どのような通信が試みられ、それが許可されたのか、それともブロックされたのか」といった情報が詳細に記録されています。

この監視・ログ管理機能は、平時には目立たないものの、セキュリティ運用において極めて重要です。

- インシデント発生時の原因究明: 万が一、不正アクセスやマルウェア感染などのセキュリティインシデントが発生した場合、ログを分析することで、攻撃の侵入経路、攻撃元のIPアドレス、攻撃日時、被害範囲などを特定するための重要な手がかりとなります。

- 不正アクセスの試みの検知: ログを定期的に監視することで、特定のポートに対して集中的なアクセス(ポートスキャン)が行われていないか、不審なIPアドレスからのアクセス試行が頻発していないかなど、攻撃の予兆を早期に検知できます。

- コンプライアンスと監査: 企業の内部統制や、特定のセキュリティ基準(例: PCI DSS)への準拠を証明するための証跡として、ログの保管が求められる場合があります。

ログは、ただ記録するだけでは意味がありません。定期的に内容を確認し、異常がないかを監視する体制を整えることで、初めてその価値が発揮されます。

ファイアウォールの種類

ファイアウォールは、その提供形態や、通信を検査する技術的な方式によって、いくつかの種類に分類することができます。

提供形態の違い(ソフトウェア / ハードウェア)

ファイアウォールは、物理的な機器として提供されるか、コンピューターにインストールするソフトウェアとして提供されるかによって、大きく2つに分けられます。

| 特徴 | ソフトウェアファイアウォール | ハードウェアファイアウォール |

|---|---|---|

| 概要 | OSやソフトウェアとしてPCにインストールして利用 | 専用の物理的な機器としてネットワーク上に設置 |

| 保護対象 | インストールされた個々のデバイス | 設置されたネットワーク全体 |

| 代表例 | Windows Defender ファイアウォール、市販の総合セキュリティソフト | ネットワークルーター、UTMアプライアンス |

| メリット | ・導入が容易 ・個々のデバイスの保護に特化 ・比較的安価またはOSに標準搭載 |

・ネットワーク全体をまとめて保護 ・高い処理性能を持つ ・専用機のため安定性が高い |

| デメリット | ・デバイスごとに設定・管理が必要 ・PCのリソース(CPU/メモリ)を消費する ・OSや他のソフトとの相性問題の可能性 |

・導入コストが高い ・設置や設定に専門知識が必要 ・機器の故障リスクがある |

| 主な用途 | 個人のPC、小規模なネットワーク | 企業、データセンター、大規模ネットワーク |

個人利用ではOSに標準搭載のソフトウェアファイアウォール(Windows Defender ファイアウォールなど)が基本となり、企業ではネットワークの入り口にハードウェアファイアウォールを設置して全体を保護するのが一般的です。セキュリティをさらに強固にするためには、この両者を組み合わせて、ネットワークレベルと個々のデバイスレベルで防御する「多層防御」の考え方が非常に有効です。

実装方式の違い(パケットフィルタリング型 / アプリケーションゲートウェイ型など)

ファイアウォールが通信を検査する「深さ」(OSI参照モデルにおける動作レイヤー)によっても、いくつかの方式に分類されます。

- パケットフィルタリング型: 最も古くからある基本的な方式です。ネットワーク層(L3)とトランスポート層(L4)で動作し、パケットのヘッダー情報(IPアドレス、ポート番号)のみを見て通信の可否を判断します。処理が高速である反面、通信のデータの中身までは確認しないため、偽装された通信やアプリケーションの脆弱性を突く攻撃には弱いという側面があります。前述の「ステートフル・パケット・インスペクション(SPI)」は、この方式の弱点を補強した、より高度なタイプです。

- アプリケーションゲートウェイ型(プロキシ型): アプリケーション層(L7)で動作する、非常にセキュリティレベルの高い方式です。内部と外部の通信を、ファイアウォールが代理(プロキシ)として一旦すべて終端させ、データの中身まで詳細に検査した上で、安全だと判断したものだけを再構築して相手に中継します。Web(HTTP)やメール(SMTP)など、アプリケーションのプロトコルごとに対応したプログラムが必要で、通信内容を深く解析するため不正なコマンドなどを検知できますが、処理が複雑でパフォーマンスが低下しやすいというデメリットがあります。

- 次世代ファイアウォール(NGFW: Next Generation Firewall): 従来のファイアウォール機能(パケットフィルタリング、NATなど)に加え、アプリケーションゲートウェイ型のようにアプリケーション層での制御も可能にした高機能なファイアウォールです。特定のアプリケーション(例: Facebook, YouTube)を識別して、その利用を許可または禁止する「アプリケーション識別・制御機能」や、不正侵入を防御する「IPS機能」などを統合しています。現代の企業向けファイアウォールの主流となっています。

これらの方式は、それぞれに長所と短所があり、保護対象の重要度やネットワーク環境、予算に応じて適切なものが選択されます。

ファイアウォールと他のセキュリティ対策との違い

ファイアウォールはサイバーセキュリティの要ですが、それ単体で全ての脅威から身を守れるわけではありません。攻撃の手法は多岐にわたるため、それぞれに対応した専門のセキュリティ対策が存在します。ここでは、ファイアウォールと混同されがちな「セキュリティソフト」「WAF」「UTM」との違いを明確にし、それぞれの役割を理解することで、「多層防御」の重要性を解説します。

セキュリティソフトとの違い

「ファイアウォール」と「セキュリティソフト(アンチウイルスソフト)」は、パソコンを保護するという目的は同じですが、その役割と防御する場所が根本的に異なります。この違いを理解することは、効果的なセキュリティ体制を築く上で非常に重要です。

| 項目 | ファイアウォール | セキュリティソフト(アンチウイルス) |

|---|---|---|

| 主な機能 | 不正な通信のブロック、アクセス制御 | ウイルス・マルウェアの検知・駆除、フィッシング対策 |

| 保護対象 | ネットワーク通信(パケット) | ファイル、プログラム、メール添付ファイル |

| 動作する場所 | ネットワークの境界、OSのネットワーク層 | PCやサーバーの内部(OS、ファイルシステム) |

| 比喩 | 城の「門番」「堀」 | 城内の「巡回警備員」 |

ファイアウォールの役割は、ネットワークの「水際対策」です。インターネットという外部の脅威から、内部のネットワークやコンピューターへの不正な通信が侵入してくるのを防ぐ「門番」や「城壁」の役割を担います。主にパケットの情報を基に、通信そのものを許可するかブロックするかを判断します。

一方、セキュリティソフトの役割は、コンピューター「内部」の警備です。ファイアウォールをすり抜けて侵入してしまった、あるいはUSBメモリやメールの添付ファイル経由で内部に入り込んでしまったウイルスやマルウェアといった悪意のあるプログラムを検知し、駆除する「巡回警備員」です。ファイルが作成・実行されるタイミングや、プログラムの不審な挙動を監視し、定義ファイル(既知のウイルスの特徴を記録したデータ)やヒューリスティック分析(未知のウイルスの振る舞いを検知する技術)を用いて脅威を特定します。

この両者は、どちらか一方があれば良いというものではなく、互いに弱点を補い合う補完関係にあります。例えば、暗号化された通信(HTTPSなど)に紛れ込んだマルウェアは、ファイアウォールでは中身が見えないため通過させてしまうことがあります。しかし、そのマルウェアがコンピューター内部でファイルとして展開された瞬間に、セキュリティソフトが検知してくれます。逆に、セキュリティソフトが検知できない未知の攻撃であっても、ファイアウォールが攻撃元からの不審な通信自体をブロックすることで、被害を防げる場合があります。

したがって、安全なコンピューター環境のためには、ファイアウォールとセキュリティソフトの両方を有効にしておくことが不可欠です。

WAF(Web Application Firewall)との違い

WAF(ワフ)は、Web Application Firewallの略で、その名の通り「Webアプリケーション」の保護に特化したファイアウォールです。従来のファイアウォールとは、守る対象と防御できる攻撃の種類が異なります。

| 項目 | ファイアウォール(従来型) | WAF (Web Application Firewall) |

|---|---|---|

| 主な防御対象 | 不正アクセス全般、DDoS攻撃など | SQLインジェクション、クロスサイトスクリプティング(XSS)などWebアプリへの攻撃 |

| 検査する内容 | IPアドレス、ポート番号、プロトコル | HTTP/HTTPS通信のデータ内容(パラメータ、URL、Cookieなど) |

| 動作する層 | ネットワーク層、トランスポート層(L3/L4) | アプリケーション層(L7) |

| 得意なこと | ネットワークレベルでの広範なアクセス制御 | Webアプリケーションの脆弱性を狙った攻撃の防御 |

従来のファイアウォールは、主にネットワークレベルでの防御を担当します。特定のIPアドレスからのアクセスを拒否したり、不要なポートを閉じたりすることは得意ですが、許可されたポート(Webサイトなら80番や443番)を通る通信の「中身」までを詳細に検査することは苦手です。

一方、WAFはアプリケーション層で動作し、Webサーバーとユーザーの間で交わされるHTTP/HTTPS通信の内容を一つひとつ精査します。Webアプリケーションの脆弱性を悪用する代表的な攻撃である「SQLインジェクション」(データベースを不正に操作する攻撃)や「クロスサイトスクリプティング(XSS)」(Webページに悪意のあるスクリプトを埋め込む攻撃)などの攻撃パターンを検知し、ブロックすることに特化しています。

ECサイトや企業のウェブサイト、オンラインサービスなどを運営している場合、ファイアウォールだけではこれらの巧妙なアプリケーション攻撃を防ぐことはできません。Webアプリケーションを公開している環境では、従来のファイアウォールに加えてWAFを導入することが、情報漏洩やサイト改ざんを防ぐための必須要件となっています。

UTM(Unified Threat Management)との違い

UTMは、Unified Threat Managementの略で、「統合脅威管理」と訳されます。これは、単一のセキュリティ機能ではなく、複数の異なるセキュリティ機能を一つのハードウェア(アプライアンス)に統合した製品を指します。

UTMの中核にはファイアウォール機能がありますが、それに加えて以下のような多様な機能がパッケージ化されています。

- ファイアウォール: 基本的な通信制御

- アンチウイルス/アンチスパム: メールやWeb通信に含まれるウイルスや迷惑メールを検知・ブロック

- IPS/IDS (侵入防止/検知システム): ネットワークへの不正侵入のパターンを検知し、防御

- VPN (仮想プライベートネットワーク): 拠点間やリモートアクセスを安全に行うための暗号化通信機能

- Webフィルタリング: 業務に関係のないサイトや危険なサイトへのアクセスを制限

ファイアウォールが「通信制御」という単機能の製品であるのに対し、UTMはこれらの機能を一台で提供する「オールインワン」のセキュリティソリューションです。

UTMを導入する最大のメリットは、複数のセキュリティ対策を個別に導入・管理する手間やコストを削減できる点にあります。特に専任のIT管理者がいない中小企業にとっては、導入と運用のハードルが低く、包括的なセキュリティ対策を実現できるため、非常に人気があります。

ただし、すべてのセキュリティ機能が一台の機器に集約されているため、その機器が故障するとネットワーク全体が停止してしまう「単一障害点(Single Point of Failure)」になるリスクや、多くの機能を有効にすると処理性能が低下する可能性があるといったデメリットも考慮する必要があります。

関係性としては、UTMはファイアウォール機能を含む、より広範な概念と捉えることができます。

Windowsファイアウォールの設定画面を開く方法

ここからは、実際にWindowsに標準搭載されている「Windows Defender ファイアウォール」の設定画面を開く方法を解説します。設定画面へのアクセス方法はいくつかありますが、ここでは最も一般的で分かりやすい手順を紹介します。

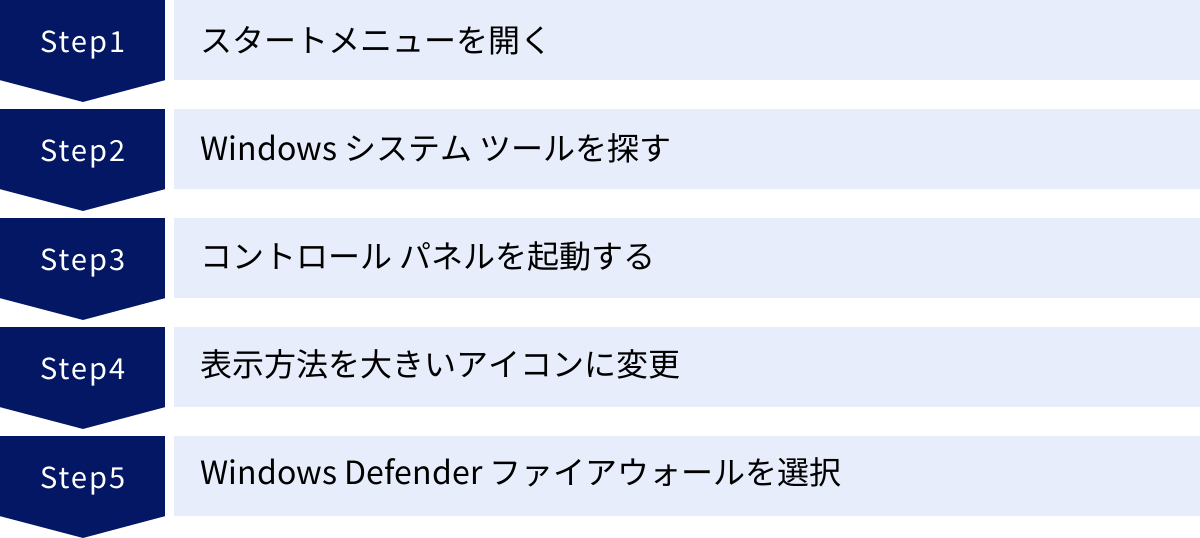

コントロールパネルから開く手順

昔ながらのインターフェースで、詳細な設定項目にアクセスしやすいコントロールパネルからの手順です。

- スタートメニューを開く: 画面左下のWindowsロゴ(スタートボタン)をクリックします。

- アプリ一覧から「Windows システム ツール」を探す: 表示されるアプリの一覧をスクロールダウンし、「W」の項目にある「Windows システム ツール」というフォルダをクリックして展開します。

- 「コントロール パネル」を起動する: 展開された項目の中から「コントロール パネル」をクリックします。

- 表示方法を変更する: コントロールパネルのウィンドウが開いたら、右上の「表示方法:」という部分を確認します。ここが「カテゴリ」になっている場合は、クリックして「大きいアイコン」または「小さいアイコン」に変更します。これにより、すべての設定項目が一覧で表示されます。

- 「Windows Defender ファイアウォール」を選択する: アイコンの一覧の中から、「Windows Defender ファイアウォール」を探してクリックします。

これで、Windowsファイアウォールのメイン設定画面が表示されます。

【TIPS】もっと簡単なアクセス方法

毎回この手順をたどるのは少し面倒かもしれません。より手早く設定画面を開く方法として、Windowsの検索機能を使うのが最もおすすめです。

- タスクバーにある検索ボックス(虫眼鏡アイコン)をクリックするか、キーボードの「Windowsキー + Sキー」を押して検索ウィンドウを開きます。

- 検索ボックスに「ファイアウォール」と入力します。

- 検索結果の最上位に「Windows Defender ファイアウォール」が表示されるので、これをクリックします。

この方法であれば、わずか数秒で目的の画面にたどり着くことができます。

また、Windows 10/11の「設定」アプリからもアクセス可能です。

「設定」→「プライバシーとセキュリティ」(Windows 11)または「更新とセキュリティ」(Windows 10)→「Windows セキュリティ」→「ファイアウォールとネットワークの保護」と進むことでも、関連する設定画面を開くことができます。こちらの画面はよりモダンなデザインですが、最終的に詳細な設定を行うには、コントロールパネルベースの画面に移動することになります。

まずは、これらの方法で設定画面を開けることを確認しておきましょう。

【基本】Windowsファイアウォールの設定方法

Windows Defender ファイアウォールの設定画面を開いたら、まずは基本的な設定項目について見ていきましょう。通常、これらの設定はデフォルトのままで適切に機能するように設計されていますが、各項目が何を意味しているのかを理解しておくことは、セキュリティ意識を高める上で非常に重要です。

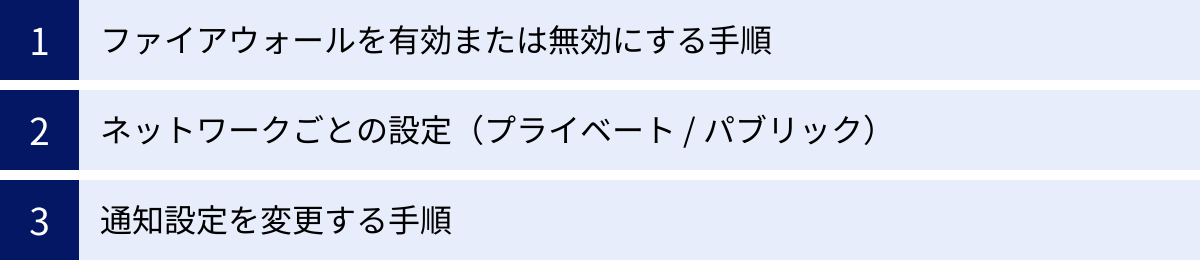

ファイアウォールを有効または無効にする手順

Windows Defender ファイアウォールは、コンピューターを保護するための重要な機能ですが、特定のソフトウェアのインストール時やネットワークのトラブルシューティングの際に、一時的に無効化が必要になることがあります。その手順は以下の通りです。

- Windows Defender ファイアウォールの設定画面(コントロールパネル)の左側にあるメニューから、「Windows Defender ファイアウォールの有効化または無効化」をクリックします。

- 「設定のカスタマイズ」という画面が表示されます。ここには「プライベート ネットワークの設定」と「パブリック ネットワークの設定」の2つのセクションがあります。

- 各セクションで、「Windows Defender ファイアウォールを有効にする」または「Windows Defender ファイアウォールを無効にする (推奨されません)」のいずれかを選択できます。

- 設定を変更したら、画面下部の「OK」ボタンをクリックして適用します。

【重要】ファイアウォールの無効化に関する注意点

セキュリティ上の観点から、ファイアウォールを恒久的に無効にすることは絶対に避けるべきです。 ファイアウォールを無効にすると、お使いのコンピューターは外部からの不正アクセスや攻撃に対して完全に無防備な状態となり、マルウェア感染や情報漏洩のリスクが飛躍的に高まります。

やむを得ず無効にする場合でも、その作業が完了したら直ちに「有効にする」設定に戻すことを徹底してください。もし特定のアプリケーションがファイアウォールによって正常に動作しない場合は、ファイアウォール全体を無効にするのではなく、後述する「特定のアプリの通信を許可する」方法で、必要な通信のみを個別に許可する設定を行うのが正しい対処法です。

ネットワークごとの設定(プライベート / パブリック)

Windowsでは、接続するネットワークの特性に応じて、適用するファイアウォールのルールを切り替える仕組みがあります。これが「プライベートネットワーク」と「パブリックネットワーク」という2つのネットワークプロファイルです。

- プライベートネットワーク: 自宅のWi-Fiや有線LAN、信頼できる職場のネットワークなど、接続されている他のデバイスが安全であると信頼できる環境を想定しています。このプロファイルが選択されている場合、同じネットワーク内の他のコンピューターからのファイル共有やデバイスの検出などが許可されやすくなる、比較的緩やかなセキュリティ設定が適用されます。

- パブリックネットワーク: カフェ、空港、ホテルなどの公共のフリーWi-Fiスポットや、安全かどうかわからないネットワークに接続する際に使用します。不特定多数のユーザーが利用する信頼性の低いネットワークを想定しており、外部からの不正なアクセスを防ぐため、非常に厳しいセキュリティ設定が適用されます。具体的には、ネットワーク上の他のデバイスから自分のコンピューターを発見されないようにしたり、ファイル共有などの機能を無効にしたりして、コンピューターを保護します。

ノートパソコンなどを持ち運んで様々な場所のWi-Fiに接続する場合、接続先のネットワークの種類に応じて、このプロファイルを正しく設定することが非常に重要です。特に公共のWi-Fiに接続する際は、必ず「パブリック」に設定されていることを確認しましょう。誤って「プライベート」に設定してしまうと、同じWi-Fiに接続している第三者から、あなたのコンピューターが丸見えになってしまう危険性があります。

【ネットワークプロファイルの確認・変更方法】

- 「設定」アプリを開き、「ネットワークとインターネット」を選択します。

- 「Wi-Fi」または「イーサネット」をクリックし、現在接続しているネットワークの「プロパティ」をクリックします。

- 「ネットワーク プロファイル」の項目で、「パブリック」または「プライベート」を選択できます。

通知設定を変更する手順

Windows Defender ファイアウォールは、新しいアプリケーションが外部からの通信を受けようとした際に、それをブロックし、ユーザーに通知を表示する機能があります。この通知のオン・オフを切り替えることができます。

- 「Windows Defender ファイアウォールの有効化または無効化」の画面を開きます。(前述の手順を参照)

- 「プライベート ネットワークの設定」と「パブリック ネットワークの設定」の各セクションの下部に、「Windows Defender ファイアウォールが新しいアプリをブロックしたときに通知を受け取る」というチェックボックスがあります。

- このチェックボックスのオン・オフで、通知の有無を設定できます。

この通知設定は、基本的には有効(チェックを入れた状態)にしておくことを強く推奨します。 なぜなら、この通知はセキュリティ上、重要な役割を果たすからです。

- 正常なアプリの通信を許可する: オンラインゲームやメッセンジャーアプリなどを初めて起動した際に、「このアプリの機能のいくつかが Windows Defender ファイアウォールでブロックされています」という通知が表示されることがあります。この通知画面で「アクセスを許可する」ボタンをクリックすれば、手動で詳細設定を開くことなく、簡単にそのアプリの通信を許可できます。

- 不審な活動の検知: 逆に、身に覚えのないアプリケーションがブロックされたという通知が表示された場合、それはマルウェアがコンピューターに侵入し、外部と通信しようとしている兆候かもしれません。この通知は、いち早く異常に気づくための警告として機能します。

通知が煩わしいと感じる場合もあるかもしれませんが、セキュリティを確保するためには、どのようなアプリが通信しようとしているかを把握しておくことが重要です。

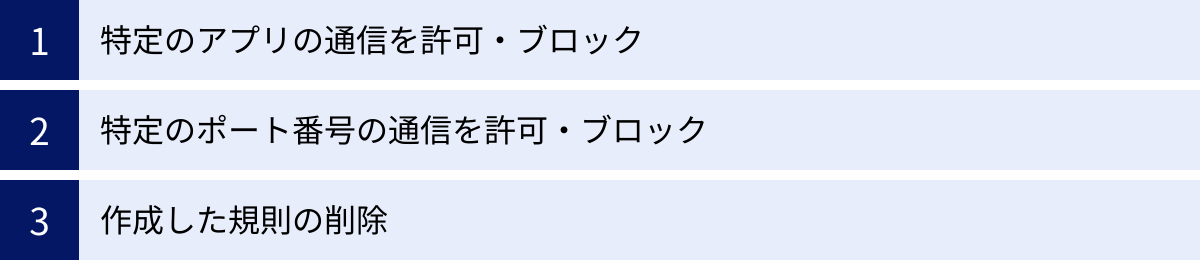

【応用】Windowsファイアウォールの詳細な設定方法

基本的な設定に加えて、Windows Defender ファイアウォールには、より高度で詳細なルールを作成できる「詳細設定」機能が備わっています。これを使うことで、特定のアプリケーションやポート番号を指定して、通信を個別に許可またはブロックする、きめ細かな制御が可能になります。

「詳細設定」画面を開くには、Windows Defender ファイアウォールのメイン画面(コントロールパネル)の左側メニューから「詳細設定」をクリックします。「セキュリティが強化された Windows Defender ファイアウォール」というウィンドウが表示されたら、準備完了です。

特定のアプリの通信を許可・ブロックする手順(受信の規則)

オンラインゲームやサーバーソフトウェア、ファイル共有ソフトなど、特定のアプリケーションが外部からの接続要求を受け付ける必要がある場合、ファイアウォールの「受信の規則」に例外ルールを追加して、通信を許可する必要があります。

ここでは、特定のアプリケーションの通信を「許可」する手順を例に解説します。

- 「セキュリティが強化された Windows Defender ファイアウォール」の画面左側のツリーから「受信の規則」をクリックして選択します。

- 画面右側の「操作」パネルから「新しい規則…」をクリックします。「新規の受信の規則のウィザード」が開始されます。

- 規則の種類: 「プログラム」が選択されていることを確認し、「次へ」をクリックします。

- プログラム: 「このプログラムのパス(%I%)」を選択し、その下にある「参照…」ボタンをクリックします。ファイル選択ダイアログが開くので、通信を許可したいアプリケーションの実行ファイル(拡張子が

.exeのファイル)を探して選択します。選択したら「開く」をクリックし、ウィザードに戻って「次へ」をクリックします。 - 操作: このプログラムの通信に対してどのような操作を行うかを選択します。「接続を許可する」を選択し、「次へ」をクリックします。(逆に特定のアプリの通信を完全に遮断したい場合は、「接続をブロックする」を選択します。)

- プロファイル: この規則をどのネットワークプロファイルに適用するかを選択します。「ドメイン」「プライベート」「パブリック」の3つのチェックボックスがあります。特別な理由がなければ、すべてのプロファイルに適用されるように3つともチェックを入れたままにしておくのが一般的です。「次へ」をクリックします。

- 名前: 作成する規則に分かりやすい名前を付けます。例えば、「(アプリ名)の通信許可」のように、後から見て何の規則かすぐに分かるようにしておくと管理がしやすくなります。「説明(オプション)」には、さらに詳しいメモを残すこともできます。名前を入力したら「完了」ボタンをクリックします。

これで、指定したアプリケーションが外部からの通信を受けられるようになります。逆に、不審な挙動をするアプリケーションの通信を完全に止めたい場合は、手順5で「接続をブロックする」を選択することで、強制的に通信を遮断するルールを作成できます。

【注意】

安易に多くのアプリケーションの通信を許可することは、セキュリティリスクを高める行為です。 許可するアプリケーションが増えるほど、攻撃者に悪用される可能性のある「穴(セキュリティホール)」が増えることになります。本当にその通信が必要不可欠かどうかをよく考え、最小限の許可に留める「最小権限の原則」を常に意識しましょう。

特定のポート番号の通信を許可・ブロックする手順(ポートの開放)

Webサーバーを立てたり、特定のオンラインゲームをホストしたりする場合など、アプリケーション名ではなく、特定の「ポート番号」を指定して通信を許可(通称:ポート開放)する必要がある場合があります。

手順はアプリケーションの許可と似ていますが、途中から異なります。

- 「受信の規則」を選択し、「新しい規則…」をクリックします。

- 規則の種類: 「ポート」を選択し、「次へ」をクリックします。

- プロトコルおよびポート:

- まず、許可したいポートが使用するプロトコルが「TCP」なのか「UDP」なのかを選択します。どちらか分からない場合は、サービスやアプリケーションのマニュアルで確認してください。

- 次に、「特定のローカル ポート」を選択し、右側の入力ボックスに許可したいポート番号を入力します。複数のポートを指定する場合は、カンマ(

,)で区切ります(例:80, 443)。連続した範囲を指定する場合は、ハイフン(-)を使います(例:27015-27030)。 - 入力が終わったら「次へ」をクリックします。

- 操作: 「接続を許可する」を選択し、「次へ」をクリックします。

- プロファイル: 適用するネットワークプロファイルを選択し、「次へ」をクリックします。

- 名前: 「Webサーバー用(TCP 80, 443)許可」など、分かりやすい名前を付けて「完了」をクリックします。

【セキュリティに関する重大な警告】

ポート開放は、外部からの攻撃経路を意図的に設ける行為であり、非常に高いセキュリティリスクを伴います。 開放したポートで待ち受けているサービスやアプリケーションに脆弱性があった場合、そこがサイバー攻撃の直接的な侵入口となる可能性があります。ポートを開放する場合は、そのポートで動作するソフトウェアを常に最新の状態に保ち、セキュリティパッチを適用することを徹底してください。また、不要になったポート開放のルールは、速やかに無効化または削除する必要があります。

作成した規則を削除する手順

一度作成したルールが不要になった場合(例えば、そのアプリケーションを使わなくなったなど)は、セキュリティリスクを減らすために削除しておくのが賢明です。

- 「セキュリティが強化された Windows Defender ファイアウォール」の画面で、「受信の規則」または「送信の規則」の一覧を表示します。

- 一覧の中から、削除したい規則を探してクリックで選択します。

- 選択した規則の上で右クリックし、表示されたメニューから「削除」を選択するか、画面右側の「操作」パネルにある「削除」をクリックします。

- 確認のメッセージが表示されるので、「はい」をクリックします。

これでルールは完全に削除されます。もし、一時的にルールを無効にしたいだけで、後でまた使う可能性がある場合は、「削除」ではなく「規則の無効化」を選択しましょう。無効化したルールは、後から「規則の有効化」で簡単に元に戻すことができます。

Windowsファイアウォールの設定を初期化する方法

詳細設定を試しているうちに設定を誤ってしまい、「インターネットに繋がらなくなった」「特定のアプリが動かなくなった」など、原因不明のネットワークトラブルに見舞われることがあります。このような場合に、Windowsファイアウォールの設定をすべて工場出荷時の状態に戻して、問題をリセットする方法があります。

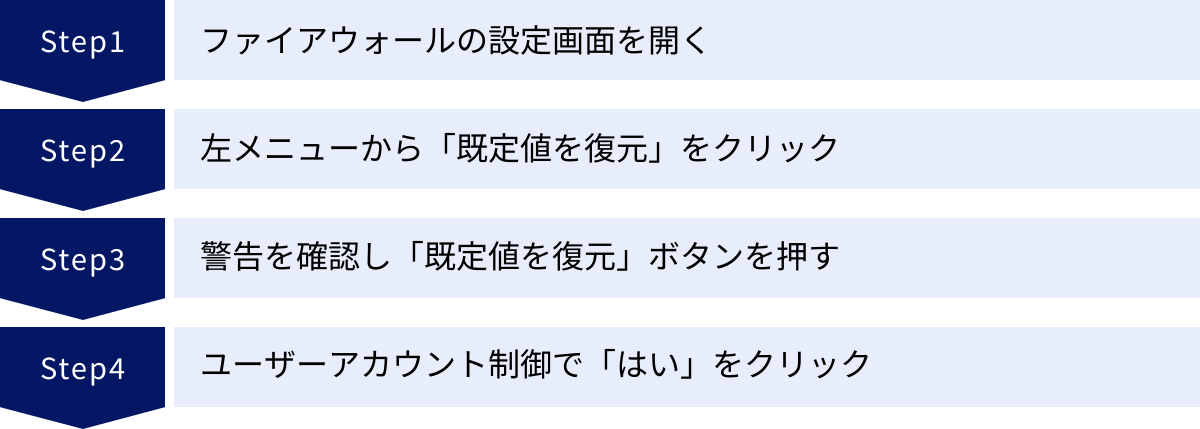

「規定値に戻す」を実行する手順

この操作は非常に簡単ですが、実行すると自分で作成したルールがすべて失われるため、慎重に行う必要があります。

- まず、コントロールパネルからWindows Defender ファイアウォールのメイン設定画面を開きます。

- 画面左側のメニューから、「既定値を復元」(OSのバージョンによっては「規定値に戻す」と表示されます)をクリックします。

- 「既定の設定を復元すると、Windows Defender ファイアウォールのすべての設定が削除されます。これには、インストールしたアプリに対して行った設定も含まれます。」という警告メッセージが表示されます。内容をよく確認し、実行してよければ「既定値を復元」ボタンをクリックします。

- ユーザーアカウント制御(UAC)の画面が表示された場合は、「はい」をクリックして操作を許可します。

以上の操作で、ファイアウォールの設定は、Windowsを最初にインストールした直後のデフォルト状態に戻ります。

【実行前の注意点】

この「規定値に戻す」操作は、これまでに手動で追加したすべてのカスタムルール(特定のアプリやポートの通信を許可/ブロックする設定など)を完全に削除します。もし、復元後も必要となる重要なルールがある場合は、この操作を行う前に、設定内容をスクリーンショットやメモで控えておくことをお勧めします。

多くの場合、ネットワークの不調はファイアウォールの設定ミスが原因である可能性があるため、この初期化はトラブルシューティングの有効な手段の一つです。ただし、最終手段として考え、実行前には必ず内容を理解しておきましょう。

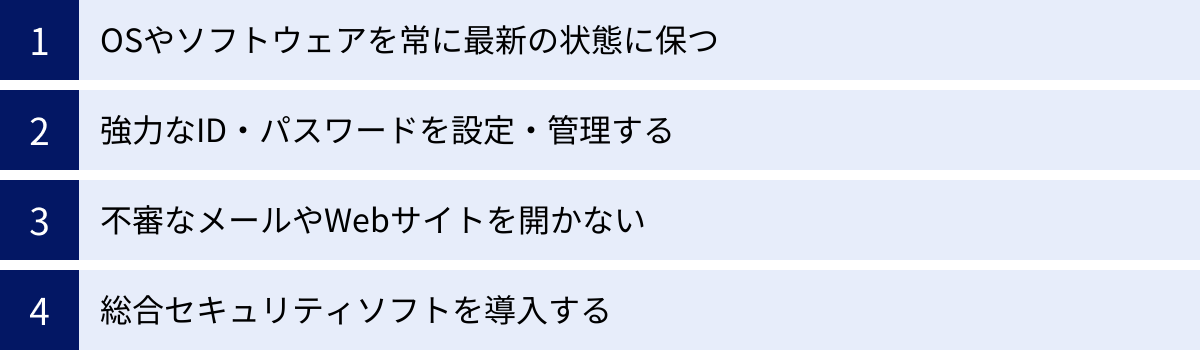

ファイアウォールだけでは不十分?補完するセキュリティ対策

ここまでWindowsファイアウォールの重要性とその設定方法について詳しく解説してきましたが、現代の複雑で巧妙なサイバー攻撃に対しては、残念ながらファイアウォールだけで万全とは言えません。ファイアウォールはあくまで防御の第一線であり、それを突破されたり、あるいはファイアウォールが関与しない経路からの攻撃に対処したりするためには、複数の対策を組み合わせる「多層防御」の考え方が不可欠です。

ここでは、ファイアウォールを補完し、セキュリティレベルをさらに高めるための基本的な対策を4つ紹介します。

OSやソフトウェアを常に最新の状態に保つ

サイバー攻撃者が最も好んで利用する侵入経路の一つが、OSやアプリケーションソフトウェアに存在する「脆弱性(セキュリティ上の欠陥)」です。ソフトウェア開発元は、脆弱性が発見されると、それを修正するための更新プログラム(セキュリティパッチ)を速やかに提供します。

OS(Windows Update)や、日常的に使用するソフトウェア(Webブラウザ、PDF閲覧ソフト、Javaなど)を常に最新の状態に保つことは、既知の攻撃手法に対する最も効果的かつ基本的な防御策です。攻撃者は、アップデートを怠っているコンピューターを狙って、自動化されたツールで脆弱性をスキャンし、攻撃を仕掛けてきます。アップデートを適用するだけで、これらの攻撃の大部分を防ぐことができます。

Windows Updateは自動更新を有効にしておき、その他のソフトウェアも定期的にバージョンを確認し、アップデートを適用する習慣をつけましょう。

強力なID・パスワードを設定・管理する

どれほど強固なファイアウォールを設置していても、IDとパスワードが脆弱であれば、いとも簡単に不正アクセスを許してしまいます。特に、パスワードの使い回しは非常に危険です。一つのサービスからパスワードが漏洩すると、同じパスワードを使っている他のすべてのアカウント(SNS、ネットバンキング、メールなど)に連鎖的に不正ログインされる「パスワードリスト型攻撃」の被害に遭うリスクがあります。

以下の対策を徹底しましょう。

- 強力なパスワードの作成: 英大文字、小文字、数字、記号を組み合わせ、最低でも12文字以上の、推測されにくい文字列にしましょう。誕生日や名前など、個人情報に関連する単語は避けるべきです。

- パスワードの使い回しをしない: 利用するサービスごとに、必ず異なるパスワードを設定します。

- 多要素認証(MFA)の活用: パスワードに加えて、スマートフォンアプリやSMSで送られる確認コードの入力を求める多要素認証は、不正ログイン対策として極めて有効です。利用できるサービスでは積極的に設定しましょう。

- パスワード管理ツールの利用: 多数の複雑なパスワードを記憶するのは困難です。信頼できるパスワード管理ツールを使えば、安全にパスワードを生成・保管・入力でき、管理の負担を大幅に軽減できます。

不審なメールやWebサイトを開かない

ファイアウォールはネットワーク通信を監視しますが、ユーザー自身の操作によって脅威を招き入れてしまうケースには無力です。その代表例が、フィッシング詐欺メールや、マルウェアが仕込まれたWebサイトです。

攻撃者は、宅配業者や金融機関、公的機関などを装った巧妙なメールを送りつけ、偽のWebサイトに誘導してID・パスワードを盗み取ったり、悪意のある添付ファイルを開かせてマルウェアに感染させたりします。これらの攻撃は、技術的な防御をすり抜け、人間の心理的な隙を突いてきます。

- 送信元に心当たりがないメールや、件名・本文が不自然な日本語のメールは、まず疑いましょう。

- メール本文中のURLや添付ファイルを安易にクリックしたり開いたりしない。

- URLにマウスカーソルを合わせると、実際のリンク先アドレスが表示されます。表示されたドメイン名が、正規の企業のドメインと一致しているかを確認する癖をつけましょう。

- 「緊急」「重要」「アカウントがロックされました」など、不安を煽る言葉で判断を急がせる手口には特に注意が必要です。

日頃から慎重な行動を心がけることが、重要な防衛策となります。

総合セキュリティソフトを導入する

Windowsに標準搭載されているWindows Defender ファイアウォールやウイルス対策機能(Microsoft Defender)は年々高性能化していますが、より包括的で高度な保護を求めるのであれば、市販の「総合セキュリティソフト」の導入が推奨されます。

市販のソフトは、ウイルス対策やファイアウォール機能はもちろんのこと、以下のようなWindowsの標準機能だけではカバーしきれない、多層的な保護機能を提供します。

- より高度な検知エンジンによる、未知のマルウェアやランサムウェアへの対策強化

- フィッシングサイトや詐欺サイトへのアクセスをブロックするWeb保護機能

- ソフトウェアの脆弱性を自動でチェックし、攻撃から保護する機能

- ネットバンキング利用時の通信を保護する機能

- 個人情報の漏洩監視や、VPNによる通信の暗号化機能

専門のセキュリティ企業が、世界中の脅威情報を24時間体制で収集・分析し、迅速に製品に反映させているため、最新の脅威に対する対応力が高いのが特徴です。ファイアウォールを第一の壁とするならば、総合セキュリティソフトは、その壁を乗り越えてきた脅威や内部から発生した脅威に対応する、第二、第三の防御層として機能します。

おすすめの総合セキュリティソフト3選

Windows標準のセキュリティ機能だけでは不安な方や、より高度で包括的な保護を求める方のために、市場で高い評価と実績を持つ代表的な総合セキュリティソフトを3つ紹介します。各製品はそれぞれに強みがあるため、ご自身の使い方や重視するポイントに合わせて選ぶのがおすすめです。

(本項目で紹介する製品情報は、各社の公式サイトの情報に基づいています。)

① ウイルスバスタークラウド

トレンドマイクロ社が提供する「ウイルスバスタークラウド」は、日本国内で非常に高いシェアを誇る、定番のセキュリティソフトです。長年の実績と、日本のユーザーに合わせた使いやすさが特徴です。

- 主な特徴:

- AI技術を活用した先進的な脅威検出: 既知のウイルスだけでなく、未知のランサムウェアや不正プログラムの「ふるまい」をAIが分析し、被害を未然に防ぐ能力に長けています。

- 強力なWeb脅威対策: フィッシング詐欺サイトや不正なWebサイトへのアクセスをブロックする機能が非常に強力です。メールだけでなく、SMSやLINE、SNS経由で送られてくる危険なURLにも対応しており、スマートフォンでの利用時にも安心感があります。

- 軽快な動作: セキュリティソフトにありがちな「PCが重くなる」という問題を最小限に抑えるよう設計されており、第三者評価機関の動作の軽快さテストでも高い評価を得ています。

- 充実した付加機能: パスワード管理ツール「パスワードマネージャー」、個人情報漏洩の有無を監視する機能、保護者による使用制限(ペアレンタルコントロール)など、セキュリティを総合的に高める機能が満載です。

参照:トレンドマイクロ株式会社 公式サイト

② ノートン 360

「ノートン 360」は、世界的に有名なノートンライフロック社が提供する総合セキュリティソフトです。強力な保護性能に加え、プライバシー保護に関する機能が充実しているのが大きな特徴です。

- 主な特徴:

- VPN(仮想プライベートネットワーク)機能が標準搭載: 「ノートン セキュア VPN」がプランに含まれており、カフェや空港などのフリーWi-Fiを利用する際に通信を暗号化し、データの盗聴や改ざんを防ぎます。プライバシーを重視するユーザーには非常に魅力的な機能です。

- ダークウェブモニタリング: ユーザーのメールアドレスなどの個人情報が、サイバー犯罪者が情報を売買する「ダークウェブ」上に流出していないかを監視し、発見した場合には通知してくれます。情報漏洩への早期対応に繋がります。

- 豊富なユーティリティ機能: ウイルス対策だけでなく、PCのパフォーマンスを最適化するクリーンアップツールや、重要なデータを保護するためのクラウドバックアップ機能、パスワードマネージャーなど、多彩な機能が統合されています。

- 強力なマルウェア対策: 世界最大級の民間サイバーインテリジェンスネットワークを活用し、最新の脅威にも迅速に対応します。

参照:ノートンライフロック社 公式サイト

③ カスペルスキー セキュリティ

株式会社カスペルスキーが提供する「カスペルスキー セキュリティ」は、その卓越したマルウェア検出率で世界的に高く評価されている製品です。第三者評価機関が実施する性能テストでは、常に最高レベルの成績を収めています。

- 主な特徴:

- 業界最高水準の保護性能: ウイルス、ランサムウェア、スパイウェアなど、あらゆるマルウェアに対する検出率が非常に高く、最も重要な「防御力」を重視するユーザーから絶大な信頼を得ています。

- ネット決済保護機能: オンラインバンキングやネットショッピングのサイトにアクセスすると、ブラウザを保護されたモードで起動します。これにより、キーボードからの入力情報(ID、パスワード、クレジットカード番号など)を盗み取るキーロガーなどの攻撃から金融情報を守ります。

- プライバシー保護機能: Webカメラへの不正なアクセスをブロックする「Webカメラのぞき見防止」機能や、閲覧履歴などを追跡されないようにする機能など、プライバシーを守るための機能が充実しています。

- 脆弱性スキャン: PCにインストールされているOSやアプリケーションに、セキュリティ上の脆弱性がないかをスキャンし、アップデートが必要な箇所を通知してくれるため、攻撃の起点となる穴を塞ぐのに役立ちます。

参照:株式会社カスペルスキー 公式サイト

| 製品名 | 主な特徴 | 特に強みとする機能 |

|---|---|---|

| ウイルスバスタークラウド | AI技術による先進的な脅威検出、軽快な動作 | ランサムウェア対策、フィッシング詐欺対策 |

| ノートン 360 | VPN、ダークウェブモニタリングなど豊富な付加機能 | プライバシー保護 (VPN)、個人情報漏洩監視 |

| カスペルスキー セキュリティ | 業界最高水準のマルウェア検出率 | ネット決済保護、脆弱性対策 |

まとめ

本記事では、サイバーセキュリティの基本である「ファイアウォール」について、その役割や仕組みから、Windowsに標準搭載されている「Windows Defender ファイアウォール」の具体的な設定方法、そしてファイアウォールだけでは防ぎきれない脅威に立ち向かうための補完的な対策まで、幅広く解説しました。

最後に、この記事の要点を改めて振り返ります。

- ファイアウォールは、インターネットという危険な海からコンピューターやネットワークを守るための「防火壁」であり、不正な通信をブロックする最も基本的かつ重要なセキュリティ機能です。

- Windowsには強力な「Windows Defender ファイアウォール」が標準で搭載されており、通常はデフォルト設定のままでも高い保護性能を発揮しますが、その仕組みを理解し、必要に応じて設定を変更できる知識を持つことが重要です。

- 基本的な設定(有効/無効化、ネットワークプロファイルの切り替え)から、応用的な設定(特定のアプリやポートの通信許可)まで、目的とリスクを正しく理解した上で操作することが求められます。特にポート開放などは高いリスクを伴うことを忘れてはいけません。

- しかし、攻撃手法が多様化する現代において、ファイアウォールだけで全ての脅威を防ぐことは不可能です。OSやソフトウェアのアップデート、強力なパスワード管理、そして信頼できる総合セキュリティソフトの導入といった対策を組み合わせる「多層防御」の考え方が、安全なデジタルライフを送る上で不可欠です。

ファイアウォールは、普段は意識することなく私たちの安全を守ってくれている縁の下の力持ちです。この記事が、その重要な役割を再認識し、ご自身のコンピューターのセキュリティ設定を見直すきっかけとなれば幸いです。まずは一度、ご自身のWindowsファイアウォールの設定画面を開いて、どのような状態になっているかを確認することから始めてみましょう。正しい知識を身につけ、適切な対策を講じることで、サイバー脅威のリスクを大幅に減らし、安心してインターネットを活用することができます。