現代のビジネスにおいて、WebサイトやWebアプリケーションは顧客との重要な接点であり、企業活動に不可欠な存在です。しかし、その利便性の裏側では、常にサイバー攻撃の脅威に晒されています。特に、Webアプリケーションのプログラム上の欠陥である「脆弱性」を狙った攻撃は後を絶たず、企業の機密情報や顧客の個人情報が漏洩する事件が頻繁に発生しています。

このような脅威からビジネスを守るために注目されているのが、WAF(Web Application Firewall)です。WAFは、従来のセキュリティ対策では防ぐことが難しかった、Webアプリケーション層への攻撃に特化した防御システムです。

この記事では、WAFの基本的な仕組みから、なぜ今その必要性が高まっているのか、ファイアウォールやIPS/IDSといった他のセキュリティ製品との違い、そして導入する際のメリット・デメリットまで、網羅的かつ分かりやすく解説します。自社のWebサイトのセキュリティを強化したいと考えている担当者の方は、ぜひ参考にしてください。

目次

WAFとは?

WAFは「Web Application Firewall(ウェブ・アプリケーション・ファイアウォール)」の略称で、その名の通りWebアプリケーションの保護に特化したファイアウォールです。一般的なファイアウォールがネットワークレベルでの通信を制御するのに対し、WAFはWebアプリケーションとその利用者(クライアント)間の通信内容(HTTP/HTTPSリクエスト・レスポンス)を詳細に検査し、不正な攻撃を検知・遮断する役割を担います。

Webアプリケーションの脆弱性を狙った攻撃を防ぐセキュリティ対策

今日のインターネットサービスの大半は、Webアプリケーションによって提供されています。例えば、ECサイト、オンラインバンキング、SNS、予約システム、会員制サイトなどがそれに該当します。これらのアプリケーションは、利便性を高めるために複雑なプログラムで構成されていますが、そのプログラムに設計上のミスや不具合が含まれている場合、それが「脆弱性(ぜいじゃくせい)」となります。

攻撃者は、この脆弱性を悪用して、データベースに不正にアクセスしたり、Webサイトを改ざんしたり、他のユーザーを攻撃するための踏み台にしたりします。代表的な攻撃手法には、SQLインジェクションやクロスサイトスクリプティング(XSS)などがあります。

従来のファイアウォールやウイルス対策ソフトだけでは、こうしたアプリケーション層の脆弱性を狙った巧妙な攻撃を防ぐことは困難です。なぜなら、これらの攻撃は、一見すると正常な通信に見える形で送られてくるため、ネットワークレベルの監視では不正かどうかを判断できないからです。

ここで活躍するのがWAFです。WAFは、通信の「中身」をアプリケーションの文脈で理解し、「この入力内容は、データベースへの不正な命令ではないか?」「このコメントには、他者を攻撃する悪意のあるスクリプトが埋め込まれていないか?」といったレベルで検査します。これにより、Webアプリケーションに潜む脆弱性を悪用しようとする攻撃をピンポイントで防ぐことが可能です。

言わば、WAFはWebアプリケーションの「用心棒」のような存在であり、脆弱性という「弱点」を突かれる前に攻撃者からの通信をブロックしてくれる、極めて重要なセキュリティ対策なのです。

通信内容を監視して不正なアクセスを遮断する仕組み

WAFがどのようにして不正なアクセスを検知・遮断するのか、その基本的な仕組みを理解しましょう。WAFは、Webサーバーの前段に設置され、ユーザーのブラウザから送られてくるすべてのHTTP/HTTPSリクエストを一旦受け取ります。

- 通信の検査: WAFは、受け取ったリクエストの中身を詳細に分析します。具体的には、URLのパラメータ、フォームの入力値、HTTPヘッダ、Cookie情報などを一つひとつチェックします。

- 攻撃パターンの照合: 次に、分析した通信内容を、あらかじめ定義された「攻撃パターン(シグネチャ)」のデータベースと照合します。このシグネチャには、SQLインジェクションやクロスサイトスクリプティングといった、既知のサイバー攻撃で使われる典型的な文字列やコードのパターンが多数登録されています。

- 防御アクションの実行: 通信内容がシグネチャに合致した場合、WAFはその通信を「不正な攻撃」と判断します。そして、以下のようなアクションを実行します。

- 遮断(Block): 攻撃リクエストがWebサーバーに到達するのを防ぎ、エラーページを返します。

- 検知・通知(Detect/Alert): 通信は許可しつつ、攻撃があったことをログに記録し、システム管理者に警告を通知します。

- ログ記録(Logging): 正常・異常に関わらず、通過した通信の詳細を記録します。これは、後の分析やインシデント対応において重要な情報となります。

この一連の流れにより、Webサーバーに脆弱性が存在していたとしても、攻撃リクエストそのものがサーバーに届かないため、被害を未然に防ぐことができます。これは、プログラムの脆弱性を修正する「根本対策」が完了するまでの間、攻撃を防ぎ続ける「保険」のような役割を果たすため、「仮想パッチ」とも呼ばれます。

WAFの必要性が高まっている背景

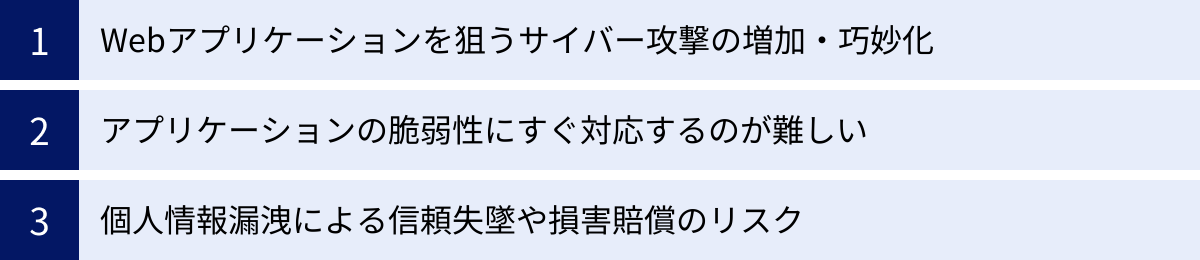

なぜ今、多くの企業でWAFの導入が急務とされているのでしょうか。その背景には、サイバー攻撃の質の変化、ビジネス環境の変化、そして社会的・法的な要請の高まりという3つの大きな要因があります。

Webアプリケーションを狙うサイバー攻撃の増加・巧妙化

かつてのサイバー攻撃は、ネットワークの脆弱性を狙ったものが主流でした。しかし、ファイアウォールなどの対策が普及した現在、攻撃者の矛先はより防御が手薄になりがちなWebアプリケーション層へとシフトしています。

独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」においても、Webアプリケーションに関連する脅威が常に上位にランクインしています。例えば、「情報セキュリティ10大脅威 2024」の組織向け脅威では、「ランサムウェアによる被害」が1位、「サプライチェーンの弱点を悪用した攻撃」が2位、「内部不正による情報漏えい等の被害」が3位となっていますが、これらの攻撃の侵入経路としてWebサイトの脆弱性が悪用されるケースは少なくありません。また、「SQLインジェクション」や「クロスサイトスクリプティング」といった古典的な攻撃も依然として多く観測されています。(参照:独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2024」)

攻撃手法も年々巧妙化・自動化が進んでいます。攻撃者は、インターネット上に公開されている脆弱なWebサイトを自動的に探索するツールを悪用し、無差別に攻撃を仕掛けてきます。これは、企業の規模や知名度に関わらず、Webサイトを公開しているすべての組織が攻撃対象になり得ることを意味します。このような状況下で、アプリケーションを直接保護するWAFの重要性はますます高まっています。

アプリケーションの脆弱性にすぐ対応するのが難しい

Webアプリケーションに脆弱性が発見された場合、最も理想的な対策は、プログラムのソースコードを修正して脆弱性を根本的に解消することです。しかし、現実には、この対応を迅速に行うのは非常に困難な場合があります。

- 修正にかかる時間とコスト: 脆弱性の箇所を特定し、安全なコードに修正し、テストを行うまでには、相応の時間と開発コストがかかります。特に、大規模で複雑なシステムの場合、修正による他の機能への影響(デグレード)も考慮しなければならず、対応は長期化しがちです。

- ゼロデイ攻撃のリスク: 脆弱性が発見されてから、開発元が修正プログラム(パッチ)を提供するまでの期間、あるいはパッチが提供されても自社のシステムに適用するまでの期間は、無防備な状態となります。この無防備な期間を狙った攻撃を「ゼロデイ攻撃」と呼び、非常に深刻な脅威です。

- 外部サービス・OSSの利用: 現代のWeb開発では、他社製のパッケージソフトウェアやオープンソースソフトウェア(OSS)を組み合わせてシステムを構築するのが一般的です。これらの外部コンポーネントに脆弱性が発見された場合、自社で直接修正することはできず、開発元からのパッチ提供を待つしかありません。

このような課題に対し、WAFは「仮想パッチ(Virtual Patching)」という非常に有効な解決策を提供します。仮想パッチとは、WAFの防御ルールを適用することで、あたかもアプリケーションの脆弱性が修正(パッチ)されたかのように攻撃をブロックする機能のことです。これにより、根本的な修正が完了するまでの貴重な時間を稼ぎ、その間もビジネスを安全に継続できるようになります。

個人情報漏洩による信頼失墜や損害賠償のリスク

Webアプリケーションへの攻撃が成功した場合、企業が被る損害は計り知れません。特に深刻なのが、顧客情報や取引情報といった個人情報の漏洩です。

ひとたび情報漏洩事故が発生すると、企業は以下のような多岐にわたる損害に直面します。

| 損害の種類 | 具体的な内容 |

|---|---|

| 直接的損害 | ・被害者への損害賠償金、見舞金・見舞品の支払い ・原因調査や復旧にかかる外部専門家への費用 ・コールセンターの設置・運営費用 ・システムの改修費用 |

| 間接的損害 | ・企業のブランドイメージや社会的信用の失墜 ・顧客離れによる売上の減少 ・株価の下落 ・監督官庁への報告や行政処分への対応 ・新規ビジネスや取引停止などの機会損失 |

特に、ブランドイメージの失墜という間接的損害は、金銭的な損失以上に深刻で、回復には長い年月を要します。

さらに、近年では個人情報保護法が改正され、企業に対する報告義務や罰則が強化されるなど、情報漏洩に対する法的・社会的な責任はますます重くなっています。万が一の事態に備え、適切なセキュリティ対策を講じていることは、企業のコンプライアンス遵守や事業継続計画(BCP)の観点からも不可欠です。WAFの導入は、こうした壊滅的なリスクを低減するための、効果的かつ現実的な投資と言えるでしょう。

WAFの仕組み

WAFがどのようにして攻撃を検知するのか、その中核となる仕組みをさらに詳しく見ていきましょう。中心となるのは「シグネチャ」という概念と、それを運用する「検知方式」です。

通信内容を攻撃パターン(シグネチャ)と照合して検知

前述の通り、WAFの基本的な動作は、通信内容をシグネチャ(Signature)と呼ばれるルールセットと照合することです。シグネチャとは、既知のサイバー攻撃で用いられる典型的なパターンを定義した、いわば「攻撃の手口リスト」です。

例えば、データベースを不正に操作するSQLインジェクション攻撃では、' OR '1'='1 や UNION SELECT といった特徴的な文字列がよく使われます。クロスサイトスクリプティング(XSS)攻撃では、<script> や onerror= といったHTMLタグやイベントハンドラが悪用されます。

WAFのシグネチャには、こうした何千、何万もの攻撃パターンが登録されています。ユーザーからのリクエストがWAFを通過する際、WAFはその中身にシグネチャと一致するパターンが含まれていないかを高速でスキャンします。もし一致するパターンが見つかれば、そのリクエストは攻撃の可能性が高いと判断され、設定に応じて遮断されたり、管理者に通知されたりします。

このシグネチャベースの検知は、既知の攻撃に対して非常に効果的です。しかし、その有効性はシグネチャの「質」と「鮮度」に大きく依存します。攻撃者は常に新しい手口を編み出しているため、シグネチャが古いままだと、新しいタイプの攻撃をすり抜けてしまう可能性があります。そのため、セキュリティベンダーは日々新たな脅威情報を収集・分析し、シグネチャを継続的に更新しています。WAFを効果的に運用するには、このシグネチャを常に最新の状態に保つことが極めて重要です。

WAFの検知方式は主に2種類

WAFの検知方式(セキュリティモデル)は、大きく分けて「ブラックリスト方式」と「ホワイトリスト方式」の2種類があります。どちらの方式を採用するかによって、WAFの防御特性や運用方法が大きく異なります。

ブラックリスト方式(ネガティブセキュリティモデル)

ブラックリスト方式は、「不正な通信」のパターン(シグネチャ)を定義し、それに合致する通信を拒否する方式です。これは「やってはいけないこと」をリストアップし、それ以外はすべて許可するという考え方に基づいているため、「ネガティブセキュリティモデル」とも呼ばれます。

- 仕組み: WAFは、SQLインジェクションやXSSなどの攻撃パターンをシグネチャとして保持します。通過する通信がこの「ブラックリスト」に載っているパターンのいずれかに一致した場合に、その通信をブロックします。

- メリット:

- 導入が比較的容易: 既知の攻撃パターンを登録するだけで基本的な防御が開始できるため、導入時の設定負荷が比較的小さくて済みます。

- 正常な通信への影響が少ない: 許可する通信を定義する必要がないため、意図しない通信遮断(過検知)が起こりにくい傾向があります。

- デメリット:

- 未知の攻撃に弱い: ブラックリストに登録されていない、全く新しい手口の攻撃や、既存の攻撃を巧妙に偽装した亜種の攻撃は検知できず、すり抜けてしまう可能性があります(検知漏れ)。

- シグネチャの継続的な更新が必須: 新たな脅威に対応し続けるためには、ベンダーによるシグネチャの頻繁な更新が不可欠です。

多くのWAF製品で標準的に採用されており、一般的なWebサイトのセキュリティ対策として広く利用されています。

ホワイトリスト方式(ポジティブセキュリティモデル)

ホワイトリスト方式は、ブラックリスト方式とは対照的に、「正常な通信」のパターンをあらかじめ定義し、そのパターンに合致しない通信をすべて不正とみなして拒否する方式です。「許可された通信」以外は一切通さないという、非常に厳しい考え方に基づいているため、「ポジティブセキュリティモデル」とも呼ばれます。

- 仕組み: Webアプリケーションの仕様に基づいて、「このURLには半角英数字しか入力できない」「このフォームから送信される値は数値のみ」といった形で、正常な通信のルールを詳細に定義します。WAFは、この「ホワイトリスト」のルールから少しでも逸脱した通信をすべてブロックします。

- メリット:

- 未知の攻撃にも強い: 攻撃パターンに依存しないため、まだ知られていないゼロデイ攻撃など、未知の脅威に対しても高い防御効果を発揮します。

- 高いセキュリティレベルの実現: 許可された通信以外は通さないため、セキュリティ要件が非常に厳しいシステムに適しています。

- デメリット:

- 導入・設定が複雑: 正常な通信パターンをすべて洗い出して正確に定義する必要があり、導入時の設定に専門的な知識と多大な工数がかかります。

- 過検知(フォールスポジティブ)のリスクが高い: 定義が厳しすぎたり、考慮漏れがあったりすると、正常なユーザーの操作までブロックしてしまい、サービスの利便性を損なう可能性があります。

- メンテナンス負荷が高い: Webアプリケーションの仕様が変更されるたびに、ホワイトリストのルールも追随して更新する必要があります。

以下に両方式の特徴をまとめます。

| 項目 | ブラックリスト方式(ネガティブモデル) | ホワイトリスト方式(ポジティブモデル) |

|---|---|---|

| 検知方法 | 不正な通信パターンを定義し、一致するものを遮断 | 正常な通信パターンを定義し、一致しないものをすべて遮断 |

| メリット | ・導入が比較的容易 ・正常な通信への影響が少ない |

・未知の攻撃にも強い ・高いセキュリティレベルを実現 |

| デメリット | ・未知の攻撃には対応できない ・シグネチャの頻繁な更新が必要 |

・導入時の設定が非常に複雑 ・過検知(誤検知)のリスクが高い ・仕様変更時のメンテナンスが大変 |

| 主な用途 | 一般的なWebサイト、ブログ、コーポレートサイトなど | 機密情報や決済情報を扱うシステム、金融機関のサイトなど |

実際には、多くのWAF製品でこれら2つの方式を組み合わせたり、AIや機械学習を用いて通信の振る舞いを分析する機能を搭載したりすることで、両者の長所を活かし、短所を補う工夫がなされています。

WAFと他のセキュリティ対策との違い

セキュリティ対策には、WAFの他にも「ファイアウォール」や「IPS/IDS」など、様々な製品があります。これらはしばしば混同されがちですが、それぞれが守る対象や役割が明確に異なります。これらの違いを理解することは、効果的なセキュリティ体制を構築する上で非常に重要です。

防御できる階層(レイヤー)が異なる

コンピュータネットワークの通信は、国際的な標準モデルである「OSI参照モデル」によって7つの階層(レイヤー)に分けて考えることができます。セキュリティ製品は、それぞれが得意とする防御階層が異なります。

- レイヤー7(アプリケーション層): HTTP, FTP, SMTPなど、具体的なアプリケーションの通信を規定。WAFは主にこの層を守ります。

- レイヤー5-6(セッション層、プレゼンテーション層): 通信の確立・管理やデータの表現形式を規定。

- レイヤー4(トランスポート層): TCP, UDPなど、データの転送方法を規定。ファイアウォールやIPS/IDSがこの層を守ります。

- レイヤー3(ネットワーク層): IPアドレスを元に、通信経路を決定。ファイアウォールやIPS/IDSがこの層を守ります。

- レイヤー1-2(物理層、データリンク層): 物理的なケーブルや電気信号のルールを規定。

WAF、ファイアウォール、IPS/IDSの最大の違いは、この「防御階層」にあります。WAFはアプリケーション層の通信内容に特化しているのに対し、ファイアウォールやIPS/IDSはより下位の階層を主な守備範囲としています。

ファイアウォール(FW)との違い

ファイアウォール(FW)は、ネットワークの境界に設置され、外部ネットワーク(インターネット)と内部ネットワーク(社内LANなど)の間を流れる通信を監視する、最も基本的なセキュリティ対策です。

- 役割: ファイアウォールは、通信の「送信元/宛先のIPアドレス」と「ポート番号」という情報に基づいて、通過させるか拒否するかを判断します。

- 例えるなら: ファイアウォールは、建物の「門番」です。事前に許可された人物(IPアドレス)が、決められた出入り口(ポート番号)から入ってくるのは許可しますが、それ以外の不審者は門前払いにします。

- WAFとの違い: ファイアウォールは通信の「中身」までは検査しません。 許可されたIPアドレスとポート番号を使った通信であれば、そのデータの中に悪意のあるコード(SQLインジェクションなど)が含まれていても通過させてしまいます。一方、WAFは門番を通り抜けてきた通信の「手荷物検査」を行う検査官であり、データの中身を詳細にチェックして危険物を発見します。

つまり、ファイアウォールとWAFは役割が全く異なるため、どちらか一方があれば良いというものではなく、両方を導入してそれぞれの弱点を補い合う「多層防御」を構築することが不可欠です。

IPS/IDSとの違い

IPS(Intrusion Prevention System:不正侵入防御システム)とIDS(Intrusion Detection System:不正侵入検知システム)は、ファイアウォールよりも高度な脅威検知機能を持つセキュリティ製品です。

- IDS (不正侵入検知システム): ネットワークやサーバーへの不審な通信や攻撃の兆候を「検知」し、管理者に警告(アラート)を発します。ただし、検知するだけで通信を自動的に遮断はしません。

- IPS (不正侵入防御システム): IDSの機能に加え、不正な通信を検知した際に、それを自動的に「遮断(防御)」する機能を持っています。現在ではIPSが主流となっています。

IPS/IDSは、OSやミドルウェア(Webサーバーソフトウェア、データベースなど)の脆弱性を狙った攻撃や、ウイルス(ワーム)の感染活動など、サーバー全体に対する多様な脅威を検知・防御します。

- WAFとの違い:

- 防御対象の広さ: IPS/IDSがサーバー全体を広く浅く守るのに対し、WAFはWebアプリケーションという特定の領域を深く専門的に守ります。

- 通信の解釈能力: WAFは、HTTP/HTTPSというプロトコルを非常に深く理解しており、暗号化されたSSL/TLS通信を復号して中身を検査したり、URLエンコードされた文字列をデコードして分析したりできます。これにより、Webアプリケーションの文脈に沿った、より高精度な攻撃検知が可能です。一方、IPS/IDSはここまで専門的なHTTP/HTTPSの解釈は行わないことが多く、単純なパターンマッチングに留まる場合があります。

以下の表に、3つのセキュリティ対策の違いをまとめます。

| セキュリティ対策 | 防御階層(OSI参照モデル) | 主な防御対象 | 判断基準 | 例えるなら |

|---|---|---|---|---|

| WAF | アプリケーション層(L7) | Webアプリケーションの脆弱性 | HTTP/HTTPSリクエスト/レスポンスの内容 | 手荷物検査官 |

| IPS/IDS | ネットワーク層〜アプリケーション層(L3-L7) | OS、ミドルウェアなどサーバー全体の脆弱性 | パケットの内容、通信シグネチャ | 巡回する警備員 |

| ファイアウォール | ネットワーク層、トランスポート層(L3-L4) | ネットワーク全体への不正アクセス | IPアドレス、ポート番号 | 門番 |

このように、それぞれが異なる役割を持っているため、WAF、IPS/IDS、ファイアウォールを適切に組み合わせることで、堅牢なセキュリティ体制を築くことができます。

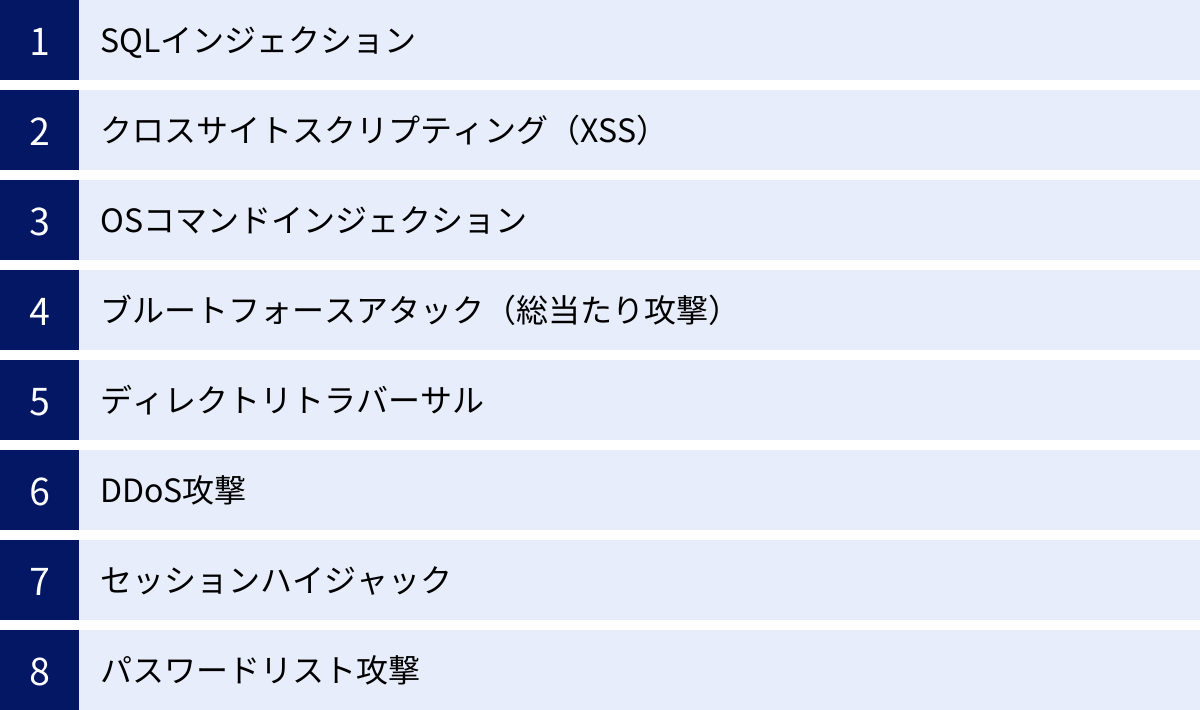

WAFで防げる代表的なサイバー攻撃

WAFは、Webアプリケーションの脆弱性を悪用する様々なサイバー攻撃に対して有効です。ここでは、WAFが防御できる代表的な攻撃手法をいくつか紹介します。

SQLインジェクション

- 概要: Webアプリケーションが想定していない不正なSQL文を、入力フォームなどを通じてデータベース(DB)に「注入(injection)」し、DBを不正に操作する攻撃です。

- 被害: データベース内の個人情報や機密情報の窃取、データの改ざん・削除、認証回避による不正ログインなど、極めて深刻な被害に繋がります。

- WAFの防御: リクエストに含まれる

' OR '1'='1のような、SQL文として特殊な意味を持つ文字列や構文をシグネチャで検知し、DBに到達する前に遮断します。

クロスサイトスクリプティング(XSS)

- 概要: 攻撃者が、脆弱性のあるWebサイトの掲示板やコメント欄に、悪意のあるスクリプトを埋め込む攻撃です。そのページを閲覧した他のユーザーのブラウザ上で、埋め込まれたスクリプトが実行されてしまいます。

- 被害: ユーザーのCookie情報(セッションIDなど)の窃取によるなりすまし、偽の入力フォームを表示させて個人情報を盗むフィッシング、マルウェアのダウンロード誘導など。

- WAFの防御: リクエストやレスポンスに含まれる

<script>タグやonerror属性など、スクリプト実行に繋がる危険な文字列を検知・無害化し、スクリプトの埋め込みを防ぎます。

OSコマンドインジェクション

- 概要: SQLインジェクションと同様に、Webアプリケーションに対してOS上で実行可能なコマンド(命令)を注入し、Webサーバーを不正に操作する攻撃です。

- 被害: サーバー内のファイルへの不正アクセス、ファイルの改ざん・削除、悪意のあるプログラムの実行、他のサーバーへの攻撃の踏み台化など、サーバー乗っ取りに繋がる危険な攻撃です。

- WAFの防御:

ls,cat,;,|といった、OSコマンドで使われる特定の文字列や記号を検知し、リクエストを遮断します。

ブルートフォースアタック(総当たり攻撃)

- 概要: ログインIDとパスワードの組み合わせを、プログラムを使って手当たり次第に、大量かつ連続的に試行し、不正ログインを試みる攻撃です。

- 被害: アカウントの乗っ取り、個人情報の閲覧、不正なサービス利用など。

- WAFの防御: 同一IPアドレスから短時間に大量のログイン試行があった場合に、そのIPアドレスからのアクセスを一定時間ブロックするといったレートコントロール機能により、攻撃を無効化します。

ディレクトリトラバーサル

- 概要: ファイル名を指定するパラメータに「../」のような特殊な文字列を紛れ込ませることで、本来公開されていない親ディレクトリや上位階層のディレクトリに不正にアクセスし、ファイルを取得しようとする攻撃です。

- 被害: 設定ファイルやパスワードファイルなど、サーバー上の重要なシステムファイルの漏洩に繋がる可能性があります。

- WAFの防御: URLやパラメータに含まれる「../」などのディレクトリを遡るための文字列パターンを検知し、不正なファイルアクセスを防ぎます。

DDoS攻撃

- 概要: 多数のコンピュータから標的のWebサーバーに対して大量のアクセスやデータを送りつけ、サーバーのリソースを枯渇させてサービスを停止に追い込む攻撃です。

- 被害: Webサイトの閲覧不可、オンラインサービスの全面停止など、ビジネスに直接的な打撃を与えます。

- WAFの防御: アプリケーション層を狙ったDDoS攻撃(Slow-HTTP攻撃など)に対しては、WAFの機能で防御可能な場合があります。また、一部のクラウド型WAFは、大規模なネットワークレベルのDDoS攻撃を緩和する機能を併せ持っています。

セッションハイジャック

- 概要: ログイン中のユーザーが使用しているセッションIDを何らかの方法で盗み出し、そのセッションを乗っ取って本人になりすます攻撃です。

- 被害: アカウントの乗っ取り、個人情報の窃取、不正な商品購入や送金など。

- WAFの防御: Cookieに含まれるセッションIDを暗号化したり、ユーザーのIPアドレスが途中で変わらないかを監視したりすることで、セッションの乗っ取りを困難にします。

パスワードリスト攻撃

- 概要: ブルートフォースアタックの一種ですが、手当たり次第に試すのではなく、他のサービスから漏洩したIDとパスワードのリスト(名簿)を利用してログインを試みる攻撃です。ユーザーが複数のサービスで同じパスワードを使い回している場合に成功しやすくなります。

- 被害: ブルートフォースアタックと同様、アカウントの乗っ取りに繋がります。

- WAFの防御: ブルートフォースアタックと同様に、短時間に多数のログイン失敗が観測された場合にアクセスを制限することで、攻撃の効率を下げ、被害を防ぎます。

WAFの主な機能

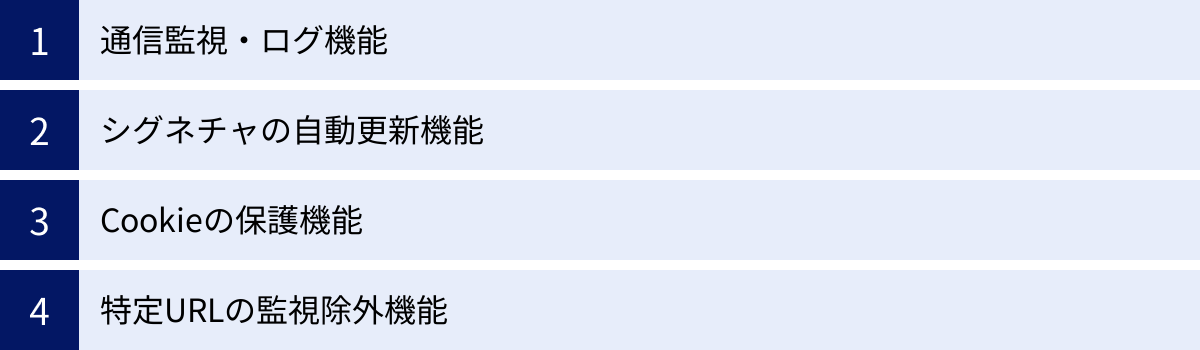

WAFは単に攻撃を遮断するだけでなく、セキュリティ運用を支える様々な機能を備えています。ここでは、WAFが提供する代表的な機能を紹介します。

通信監視・ログ機能

WAFを通過するすべての通信は、その詳細がログとして記録されます。このログ機能は、セキュリティ運用において非常に重要な役割を果たします。

- 可視化と分析: どのような通信が、どこから、いつ、どのページに対して行われたかを詳細に記録し、管理画面などで可視化します。攻撃を検知・遮断した場合には、その攻撃種別や送信元IPアドレス、攻撃が行われたURLなどの情報が記録されます。

- インシデント対応: 万が一セキュリティインシデントが発生した際には、このログが原因究明のための極めて重要な証拠となります。攻撃の侵入経路や被害範囲を特定する上で不可欠です。

- 脅威インテリジェンス: ログを継続的に分析することで、「自社のどのWebサイトが狙われやすいか」「どのような攻撃が多いか」といった傾向を把握できます。これは、将来のセキュリティ対策を計画する上での貴重な情報(脅威インテリジェンス)となります。

高品質なWAFは、これらのログを分かりやすく表示し、検索やレポート作成が容易に行えるダッシュボード機能を提供しています。

シグネチャの自動更新機能

サイバー攻撃の手法は日々進化しており、新しい脆弱性も次々と発見されます。そのため、WAFの防御ルールであるシグネチャも、常に最新の状態に保つ必要があります。

多くのWAF、特にクラウド型のWAFでは、ベンダーが24時間365日体制で新たな脅威情報を収集・分析し、シグネチャを自動的に更新してくれる機能を備えています。ユーザーは特別な作業を行うことなく、常に最新の防御態勢を維持できます。

この機能により、セキュリティ担当者の運用負荷が大幅に軽減され、専門知識がなくても高いレベルのセキュリティを維持することが可能になります。自社でシグネチャを管理・更新する(オンプレミス型の場合など)には高度な専門知識と継続的な工数が必要となるため、自動更新機能はWAF選定における重要なポイントの一つです。

Cookieの保護機能

Webアプリケーションでは、ログイン状態を維持するためにCookieにセッションIDなどの重要な情報を保存することがよくあります。攻撃者は、このCookie情報を盗み出すことで、ユーザーになりすまそうとします(セッションハイジャック)。

WAFの中には、このCookie情報を保護するための専用機能を持つものがあります。具体的には、Webサーバーが発行したCookieをWAFが一旦受け取り、その内容を暗号化してからユーザーのブラウザに送り返します。ユーザーから送られてきた暗号化Cookieは、WAFが復号してからWebサーバーに渡します。

この仕組みにより、たとえ通信経路上でCookie情報が盗まれたとしても、中身が暗号化されているため、攻撃者はそれを悪用できません。また、Cookieの内容が改ざんされていないかをチェックする機能もあり、セッション管理の安全性を高めます。

特定URLの監視除外機能

WAFの防御ルール(シグネチャ)は、時に正常な通信を誤って攻撃と判断してしまうことがあります。これを「過検知(フォールスポジティブ)」と呼びます。例えば、大容量のファイルをアップロードする機能や、特殊な記号を含むデータを送信する機能などが、WAFのルールに抵触してしまうケースです。

過検知が発生すると、ユーザーは正常にサービスを利用できなくなり、ビジネスに支障をきたします。このような事態を避けるために、WAFには特定のURLやパラメータを監視の対象から除外する機能が備わっています。

この機能を使えば、「/upload/」以下のURLへの通信はWAFの検査を通さない、といった柔軟な設定が可能です。ただし、監視を除外した箇所はセキュリティレベルが低下するため、リスクを十分に評価した上で、必要最小限の範囲で設定することが重要です。この設定の調整作業を「チューニング」と呼び、WAFの安定運用には欠かせない作業です。

WAFの導入形態3種類

WAFを導入するには、大きく分けて「アプライアンス型」「ソフトウェア型」「クラウド型」の3つの形態があります。それぞれに特徴、メリット・デメリット、コスト感が異なるため、自社の環境や要件に最も適した形態を選ぶことが重要です。

① アプライアンス型

- 概要: WAFの機能が搭載された専用のハードウェア機器(アプライアンス)を、自社のデータセンターやサーバルーム内のネットワークに物理的に設置する形態です。

- メリット:

- 高性能・高速処理: ハードウェアがWAFの処理に最適化されているため、大量のトラフィックを高速に処理できます。大規模なWebサービスにも対応可能です。

- 柔軟なカスタマイズ: 自社ネットワーク内に設置するため、ネットワーク構成やセキュリティポリシーに合わせて、非常に柔軟な設定やカスタマイズが可能です。

- デメリット:

- 高額な初期コスト: 専用ハードウェアの購入費用が高額になりがちです。数百万円から数千万円かかることもあります。

- 物理的な設置スペースが必要: 機器を設置・管理するための物理的なスペースと電源が必要です。

- 運用・保守の負荷が高い: 導入後の設定、チューニング、障害対応、シグネチャの更新など、運用・保守を自社で行う必要があり、高度な専門知識を持つ人材が不可欠です。

- 向いているケース: 自社でデータセンターを運用している大企業、金融機関、官公庁など、高いパフォーマンスとカスタマイズ性が求められる大規模システム。

② ソフトウェア型

- 概要: 既存のWebサーバーや専用サーバーに、WAFのソフトウェアをインストールして利用する形態です。ホスト型WAFとも呼ばれます。

- メリット:

- 比較的低コスト: 専用ハードウェアが不要なため、アプライアンス型に比べて初期コストを抑えられます。

- 導入の柔軟性: 物理的な機器の制約がないため、仮想環境(プライベートクラウドなど)にも導入しやすいです。

- デメリット:

- サーバーリソースの消費: WAFソフトウェアが稼働するサーバーのリソース(CPU、メモリ)を消費するため、Webサーバーのパフォーマンスに影響を与える可能性があります。

- 環境への依存: サーバーのOSやミドルウェアのバージョンなど、動作環境に制約がある場合があります。

- 運用・保守の負荷: アプライアンス型と同様に、インストール、設定、チューニング、アップデートなどの運用を自社で行う必要があり、専門知識が求められます。

- 向いているケース: 自社でサーバーを管理しており、ハードウェアコストを抑えつつ、ある程度のカスタマイズ性を確保したい企業。

③ クラウド型(SaaS型)

- 概要: セキュリティベンダーがインターネット上で提供するWAFサービスを、月額課金などのサブスクリプション形式で利用する形態です。SaaS(Software as a Service)型とも呼ばれます。導入は、Webサーバーの通信経路をDNSの設定変更などでクラウドWAFに向けるだけで完了します。

- メリット:

- 導入が容易かつ迅速: 物理的な機器やソフトウェアのインストールが不要なため、申し込みから短期間で導入できます。

- 低コストで開始可能: 初期費用が無料または安価なサービスが多く、月額数万円程度から利用できるため、スモールスタートが可能です。

- 運用負荷が低い: 機器の保守やシグネチャの更新、障害対応などはすべてベンダーが行うため、運用負荷を大幅に軽減できます。 専門知識を持つ人材がいない企業でも導入しやすいです。

- デメリット:

- カスタマイズ性の制限: ベンダーが提供するサービスの範囲内での利用となるため、アプライアンス型などに比べて詳細なカスタマイズは難しい場合があります。

- ベンダーへの依存: サービスの品質や障害時の対応などが、すべて契約したベンダーに依存します。

- 向いているケース: 中小企業、スタートアップ、ECサイト運営者など、専門の担当者を置くのが難しいが、迅速かつ低コストでセキュリティを強化したいあらゆる規模の企業。現在の主流となっています。

以下に3つの導入形態の比較をまとめます。

| 導入形態 | 特徴 | メリット | デメリット | コスト(初期/月額) |

|---|---|---|---|---|

| アプライアンス型 | 専用ハードウェアを設置 | ・高性能、高速処理 ・柔軟なカスタマイズ性 |

・高価 ・設置スペースが必要 ・運用負荷が高い |

高 / 中 |

| ソフトウェア型 | 既存サーバーにインストール | ・アプライアンスより安価 ・ハードウェア不要 |

・サーバーリソースを消費 ・環境依存 ・運用負荷が高い |

中 / 低 |

| クラウド型(SaaS型) | サービスとして利用 | ・導入が容易で安価 ・運用負荷が低い ・専門知識が不要 |

・カスタマイズ性が低い ・ベンダーに依存 |

低 / 低 |

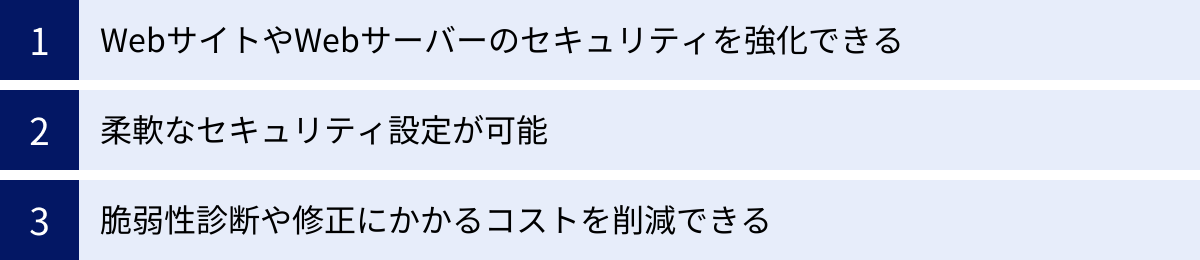

WAFを導入するメリット

WAFを導入することは、単に攻撃を防ぐだけでなく、企業に様々なメリットをもたらします。コストや手間をかけてでも導入する価値はどこにあるのか、改めて整理してみましょう。

WebサイトやWebサーバーのセキュリティを強化できる

WAF導入の最も直接的かつ最大のメリットは、Webアプリケーション層のセキュリティを飛躍的に強化できることです。前述の通り、従来のファイアウォールやIPS/IDSでは防ぎきれなかったSQLインジェクションやクロスサイトスクリプティングといった攻撃から、Webサイトやその背後にあるデータベース、そして大切な顧客情報を守ることができます。

これにより、情報漏洩やWebサイト改ざんといったインシデントのリスクを大幅に低減し、企業のブランドイメージと社会的信用を維持することに繋がります。

さらに、ファイアウォール(ネットワークの入口対策)、IPS/IDS(サーバー全体の対策)、そしてWAF(Webアプリケーションの対策)を組み合わせることで、攻撃の侵入経路を多層的に防御する「多層防御(Defense in Depth)」の体制を構築できます。一つの対策が突破されても、次の層で攻撃を食い止めることができるため、セキュリティの堅牢性が格段に向上します。

柔軟なセキュリティ設定が可能

WAFは、保護対象のWebアプリケーションの特性に応じて、セキュリティポリシーを柔軟に設定できる点も大きなメリットです。

例えば、個人情報を入力するフォームがあるページには特に厳しい監視ルール(ホワイトリスト方式など)を適用し、ブログ記事のような静的なページには基本的なルール(ブラックリスト方式)を適用する、といった使い分けが可能です。

また、「チューニング」によって、誤検知を減らしつつ防御性能を高める調整ができます。これにより、「セキュリティは強化したいが、Webサイトの利便性は損ないたくない」という、相反しがちな要求のバランスを取ることが可能になります。クラウド型のWAFであれば、こうしたチューニング作業をベンダーの専門家に任せられるサービスもあり、自社に専門家がいなくても最適なセキュリティ状態を維持できます。

脆弱性診断や修正にかかるコストを削減できる

Webアプリケーションのセキュリティを確保するためには、定期的な「脆弱性診断」で弱点を発見し、プログラムを修正していくことが基本です。しかし、診断や修正には多大なコストと時間がかかります。

ここでWAFは「仮想パッチ」として機能し、コスト削減に大きく貢献します。脆弱性診断で新たな脆弱性が発見された場合でも、まずはWAFの防御ルールを適用してその脆弱性を狙った攻撃をブロックします。これにより、緊急でコストのかかるプログラム修正を回避し、計画的かつ余裕を持ったスケジュールで根本対応を進めることができます。

この時間的猶予は、開発リソースを他の優先的な開発案件に割り当てることを可能にし、事業全体の機会損失を防ぐ効果もあります。WAFは、攻撃を防ぐ「防御」の側面だけでなく、開発・運用のプロセスを効率化し、トータルコストを削減する「投資」としての側面も持っているのです。

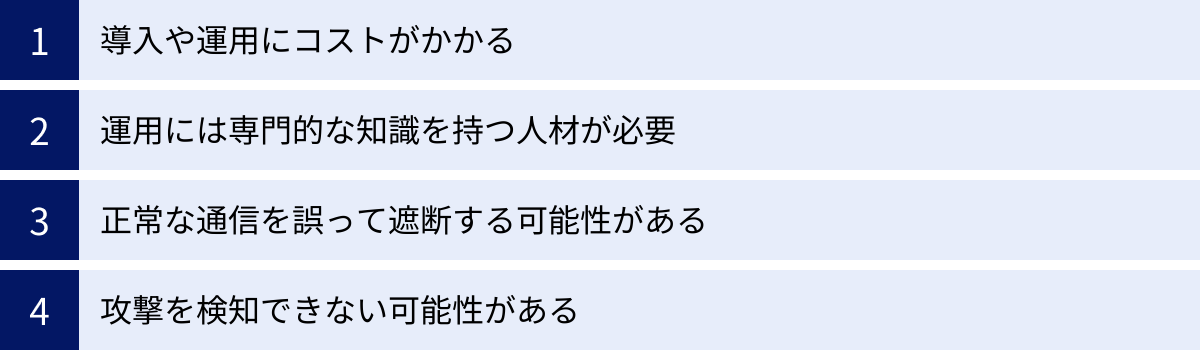

WAFを導入するデメリットと注意点

WAFは強力なセキュリティツールですが、導入・運用にあたってはいくつかのデメリットや注意すべき点も存在します。これらを事前に理解しておくことで、導入後のトラブルを避け、効果を最大限に引き出すことができます。

導入や運用にコストがかかる

当然ながら、WAFの導入と運用にはコストが発生します。コストの内訳は導入形態によって大きく異なります。

- アプライアンス型: 数百万円以上の高額なハードウェア購入費用(初期コスト)に加え、年間の保守費用(ライセンス料)や、運用を担当する専門人材の人件費がかかります。

- ソフトウェア型: 数十万円からのライセンス購入費用がかかり、こちらも保守費用や人件費が必要です。

- クラウド型: 初期費用は無料か数万円程度と低いものの、保護対象のサイト数や通信量に応じた月額利用料が継続的に発生します。

これらのコストを負担する価値があるかどうか、自社のWebサイトが持つ情報の価値や、情報漏洩が発生した場合の想定被害額などを考慮した上で、費用対効果(ROI)を慎重に検討する必要があります。

運用には専門的な知識を持つ人材が必要

WAFを効果的に機能させるためには、専門的な知識に基づいた適切な「運用」が不可欠です。特にアプライアンス型やソフトウェア型を自社で運用する場合、以下のようなスキルを持つ人材が必要となります。

- Webアプリケーションやネットワーク、セキュリティに関する深い知識

- 検知ログを分析し、攻撃の兆候を読み解く能力

- 過検知や検知漏れが発生した際に、原因を特定し、ルールを調整(チューニング)するスキル

- 新たな脅威情報に常にアンテナを張り、シグネチャを更新していく能力

このような高度なスキルを持つセキュリティ人材を確保・育成することは、多くの企業にとって容易ではありません。人材が確保できない場合は、運用の大部分をベンダーに委託できるクラウド型WAFを選択するか、専門家による運用代行サービス(マネージドセキュリティサービス)の利用を検討することが現実的な解決策となります。

正常な通信を誤って遮断する可能性がある(過検知)

過検知(フォールスポジティブ)は、WAF運用における最も一般的な課題の一つです。これは、WAFが正常なユーザーの通信を誤って攻撃と判断し、ブロックしてしまう現象を指します。

- 原因: 防御ルールが厳しすぎる、Webアプリケーションの仕様が特殊でWAFの想定と異なる、などが原因で発生します。

- 影響: ユーザーが商品をカートに入れられない、フォームから問い合わせができない、特定のページにアクセスできないといった事態を引き起こし、顧客満足度の低下や販売機会の損失に直結します。

- 対策: 過検知が発生した場合は、速やかにログを確認して原因を特定し、その通信を許可するようにルールを調整(チューニング)する必要があります。導入直後は特に過検知が発生しやすいため、一定期間のテスト・チューニング期間を設けることが重要です。

攻撃を検知できない可能性がある(検知漏れ)

過検知とは逆に、WAFが本来ブロックすべき攻撃を見逃してしまうことを検知漏れ(フォールスネガティブ)と呼びます。

- 原因: 未知の攻撃手法(ゼロデイ攻撃)、巧妙に偽装された攻撃、シグネチャが最新の状態に更新されていない、防御ルールが緩すぎる、などが原因で発生します。

- 影響: 検知漏れは、すなわちサイバー攻撃の成功を意味し、情報漏洩などの深刻な被害に繋がります。

- 対策: 「WAFを導入したから100%安全」という考えは危険です。 検知漏れのリスクをゼロにすることはできません。対策としては、信頼できるベンダーのWAFを選び、シグネチャが常に最新に保たれるようにすること、そしてWAFだけに頼るのではなく、定期的な脆弱性診断やソースコードの修正といった他のセキュリティ対策と組み合わせることが不可欠です。

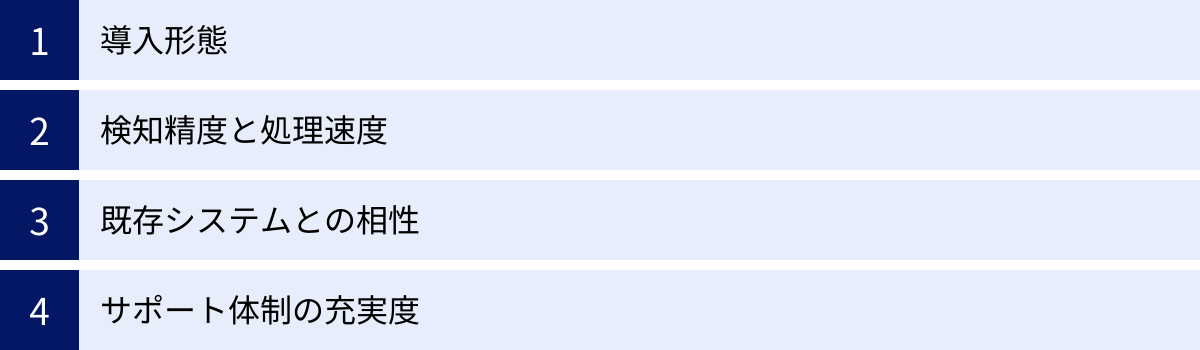

WAFを選ぶ際の4つのポイント

市場には多種多様なWAF製品・サービスが存在します。その中から自社に最適なものを選ぶためには、いくつかの重要なポイントを比較検討する必要があります。

① 導入形態

まず最初に検討すべきは、前述した「アプライアンス型」「ソフトウェア型」「クラウド型」のどの形態を選ぶかです。これは、自社の状況によって最適な選択が異なります。

- 自社の環境: オンプレミスでサーバーを運用しているか、クラウド(AWS, Azureなど)を利用しているか。

- 予算: 初期コストにどれだけかけられるか、月々のランニングコストはどれくらいを想定しているか。

- 人的リソース: 運用を担当できる専門知識を持った社員がいるか。いない場合、運用は外部に委託したいか。

- 導入までの期間: どれくらいのスピード感で導入したいか。

一般的には、専門人材の確保が難しく、コストを抑えて迅速に導入したい場合はクラウド型が最も有力な選択肢となります。一方で、自社でインフラを完全にコントロールしたい大規模システムの場合はアプライアンス型が適していることもあります。

② 検知精度と処理速度

WAFの根幹をなす性能が、検知精度と処理速度です。

- 検知精度: 過検知(正常な通信の誤ブロック)と検知漏れ(攻撃の見逃し)がどれだけ少ないかが重要です。多くのベンダーは検知率の高さを謳っていますが、その数値はテスト環境によって変わるため、鵜呑みにはできません。可能であれば、導入前にトライアル(試用)期間を設け、自社の実際のWebサイトのトラフィックを流してみて、検知精度を実地で確認するのが最も確実です。

- 処理速度: WAFを経由することで、Webサイトのレスポンスに遅延(レイテンシ)が発生します。この遅延が大きいと、サイトの表示速度が低下し、ユーザー体験を損なう原因となります。特にECサイトなどでは、表示速度の低下はコンバージョン率の低下に直結します。製品のスペックシートや第三者機関の評価レポートを確認したり、トライアルで実際の速度を体感したりして、許容範囲内のパフォーマンスであるかを確認しましょう。

③ 既存システムとの相性

導入を検討しているWAFが、自社の既存システムとスムーズに連携できるかどうかも重要な確認ポイントです。

- ソフトウェア型の場合: 自社のサーバーOS、Webサーバーソフトウェア(Apache, Nginxなど)、ミドルウェア、CMS(WordPressなど)が、WAFの動作要件を満たしているかを確認する必要があります。

- クラウド型の場合: 特殊なネットワーク構成や、利用しているCDN(コンテンツデリバリネットワーク)サービスなどと問題なく連携できるかを確認します。

- アプライアンス型の場合: 既存のネットワーク機器との接続性や互換性を確認する必要があります。

導入後に「実は対応していなかった」という事態にならないよう、事前にベンダーの技術担当者に構成図などを提示し、詳細に確認することが大切です。

④ サポート体制の充実度

万が一のトラブル発生時や、運用で困った際に頼りになるのがベンダーのサポート体制です。特に自社に専門家がいない場合は、サポートの質がWAF選定の決め手となることもあります。

- 対応時間: サポート窓口は24時間365日対応か、平日日中のみか。サイバー攻撃は時間を選ばないため、緊急時にいつでも連絡が取れる体制が望ましいです。

- サポート内容: 導入時の設定支援、過検知発生時のチューニング代行、インシデント発生時の分析支援など、どこまでの範囲をサポートしてくれるかを確認しましょう。運用を丸ごと任せられるマネージドサービスの有無は大きなポイントです。

- 言語: 日本語でのサポートが受けられるかどうかも、国内企業にとっては重要な要素です。

複数のベンダーから資料を取り寄せ、サポートメニューを詳細に比較検討することをおすすめします。

おすすめのWAFサービス

ここでは、市場で評価の高い代表的なWAFサービスを、導入形態別にいくつか紹介します。各サービスの特徴を比較し、自社のニーズに合ったものを見つけるための参考にしてください。

(※各サービスの情報は、各社公式サイトを参照しています。)

おすすめのクラウド型WAF

クラウド型WAFは、導入の手軽さと運用負荷の低さから、現在の主流となっています。

攻撃遮断くん

- 提供元: 株式会社サイバーセキュリティクラウド

- 特徴: 導入実績が非常に豊富で、国内で高いシェアを誇る国産クラウド型WAFです。AI技術を活用したシグネチャの自動運用が特徴で、専門家による24時間365日のサポート体制も充実しています。導入から運用までのハードルが低く、幅広い業種・規模の企業に採用されています。(参照:株式会社サイバーセキュリティクラウド 公式サイト)

Scutum(セキュタム)

- 提供元: 株式会社セキュアスカイ・テクノロジー

- 特徴: 2007年からサービスを提供している、国産WAFの草分け的存在です。長年の運用実績で培われた高い検知精度と、セキュリティ専門家による手厚いチューニングサポートに定評があります。静的なWebサイトから動的なWebアプリケーションまで、幅広い環境に対応可能です。(参照:株式会社セキュアスカイ・テクノロジー 公式サイト)

WafCharm(ワフチャーム)

- 提供元: 株式会社サイバーセキュリティクラウド

- 特徴: AWS WAFやAzure WAFといった、パブリッククラウドが提供するWAFのルール(シグネチャ)を自動で運用してくれるユニークなサービスです。AWS WAFなどは高機能ですが、ルール設定やチューニングを自力で行うには高度な知識が必要です。WafCharmを併用することで、その運用負荷を大幅に軽減できます。(参照:株式会社サイバーセキュリティクラウド 公式サイト)

AWS WAF

- 提供元: Amazon Web Services (AWS)

- 特徴: AWSの各種サービスとシームレスに連携できるWAFです。AWS環境でシステムを構築している場合に、最も親和性が高い選択肢です。料金はリクエスト数などに応じた従量課金制で、小規模から始めやすいのがメリットです。ただし、効果的な運用には専門知識が必要となるため、前述のWafCharmのような運用支援サービスと組み合わせて利用されることも多いです。(参照:Amazon Web Services 公式サイト)

Cloudflare WAF

- 提供元: Cloudflare, Inc.

- 特徴: 世界最大級のCDN(コンテンツデリバリネットワーク)サービスの一部として提供されるWAFです。大規模なDDoS攻撃に対する防御能力に非常に優れています。 無料プランからWAF機能を利用できる点も大きな特徴で、個人ブログから大企業まで幅広く利用されています。設定も比較的簡単ですが、高度なチューニングには上位プランへの加入が必要です。(参照:Cloudflare, Inc. 公式サイト)

おすすめのアプライアンス/ソフトウェア型WAF

自社環境での運用や高度なカスタマイズを求める場合に選択肢となります。

Imperva WAF Gateway

- 提供元: Imperva, Inc.

- 特徴: ガートナー社のマジック・クアドラントなどで長年リーダーとして評価されている、業界トップクラスの性能と実績を持つWAF製品です。アプライアンス型、仮想アプライアンス(ソフトウェア型)、クラウド型のすべてを提供しています。高度な脅威検知技術と柔軟なポリシー設定が特徴で、セキュリティ要件の厳しい大規模システムや金融機関などで広く採用されています。(参照:Imperva, Inc. 公式サイト)

FortiWeb

- 提供元: Fortinet, Inc.

- 特徴: ファイアウォール製品「FortiGate」で有名なフォーティネット社が提供するWAFです。同社のセキュリティ製品群との連携に優れており、統合的なセキュリティ管理が可能です。機械学習(AI)を活用して異常な通信を自動で検知・ブロックする機能などを搭載しており、未知の脅威にも対応します。アプライアンス型、仮想アプライアンス型、クラウド型で提供されています。(参照:フォーティネットジャパン合同会社 公式サイト)

WAFに関するよくある質問

最後に、WAFの導入を検討する際によく寄せられる質問とその回答をまとめます。

WAFを導入すればセキュリティ対策は万全ですか?

回答:いいえ、WAFだけでセキュリティ対策が万全になるわけではありません。

WAFはあくまでWebアプリケーション層の防御に特化した対策です。OSやミドルウェアの脆弱性を狙った攻撃、サーバーへのウイルス感染、標的型メールによる内部への侵入など、WAFの守備範囲外の攻撃は防ぐことができません。

真に安全な環境を構築するためには、

- ファイアウォール(ネットワークの入口対策)

- IPS/IDS(サーバー全体の不正侵入対策)

- ウイルス対策ソフト(マルウェア対策)

- WAF(Webアプリケーション対策)

といった複数のセキュリティ製品を組み合わせ、それぞれの弱点を補い合う「多層防御」の考え方が極めて重要です。

また、ツールによる対策だけでなく、定期的な脆弱性診断の実施、開発段階でのセキュアコーディング、従業員へのセキュリティ教育といった、組織的・人的な対策も併せて行う必要があります。

WAFの費用相場はどれくらいですか?

回答:導入形態や保護対象の規模によって、費用は大きく異なります。

以下に大まかな目安を示します。

- クラウド型:

- 初期費用: 0円〜10万円程度

- 月額費用: 数万円〜数十万円程度が一般的です。サイト数や月間の通信量(トラフィック)、サポートの手厚さによって変動します。従量課金制のサービスもあります。

- ソフトウェア型:

- ライセンス費用: 数十万円〜数百万円程度。

- 別途、年間の保守サポート費用(ライセンス費用の15〜20%程度)や、運用を担当するエンジニアの人件費がかかります。

- アプライアンス型:

- 本体購入費用: 数百万円〜数千万円と最も高額です。

- ソフトウェア型と同様に、年間の保守費用と運用人件費が別途必要です。

これはあくまで一般的な相場であり、具体的な料金は、保護したいWebサイトの数、想定されるアクセス数、求めるサポートレベルなどによって大きく変動します。 最適なプランを見つけるためには、自社の要件を整理した上で、複数のベンダーから見積もりを取得し、サービス内容とコストを比較検討することをおすすめします。