現代のビジネス環境において、サイバーセキュリティ対策は企業の存続を左右する重要な経営課題となっています。ランサムウェア、標的型攻撃、フィッシング詐欺など、サイバー攻撃の手口は日々巧妙化・多様化しており、従来のセキュリティ対策だけでは企業の情報資産を守り抜くことが困難になっています。このような背景から、複数のセキュリティ機能を一つの機器に統合し、効率的かつ多層的な防御を実現する「UTM(Unified Threat Management)」が注目を集めています。

この記事では、UTMの基本的な概念から、その必要性、具体的な機能、導入のメリット・デメリットまでを網羅的に解説します。さらに、自社に最適なUTMを選ぶための具体的なポイントや、2024年時点でおすすめの主要なUTM製品についても詳しく紹介します。セキュリティ対策の強化を検討している経営者や情報システム担当者の方は、ぜひ本記事を参考に、自社のセキュリティ基盤の強化にお役立てください。

目次

UTM(統合脅威管理)とは

UTM(Unified Threat Management)とは、直訳すると「統合脅威管理」となり、複数の異なるセキュリティ機能を一つのハードウェア(アプライアンス)に集約し、ネットワークの出入り口で総合的な脅威対策を行うためのソリューションです。従来、ファイアウォール、アンチウイルス、不正侵入防御システム(IPS)といったセキュリティ対策は、それぞれ専用の機器やソフトウェアを個別に導入・運用する必要がありました。しかし、UTMの登場により、これらの機能を一つのプラットフォームで一元的に管理できるようになり、多くの企業、特に専任のセキュリティ担当者を置くことが難しい中小企業にとって、強力な味方となっています。

UTMは、外部のインターネットと社内ネットワークの境界に設置され、社内外を行き来するすべての通信を監視します。そして、ウイルスや不正アクセス、迷惑メールといった様々な脅威を検知し、社内ネットワークに侵入する前にブロックする役割を担います。これにより、個別の対策では見逃してしまう可能性のある脅威に対しても、連携した多層的な防御で対応することが可能になります。

UTMが必要とされる背景

UTMの必要性が急速に高まっている背景には、現代のビジネス環境を取り巻くいくつかの深刻な課題が存在します。

第一に、サイバー攻撃の爆発的な増加と高度化が挙げられます。独立行政法人情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」では、毎年「ランサムウェアによる被害」や「標的型攻撃による機密情報の窃取」などが上位にランクインしています。これらの攻撃は、単一のセキュリティ機能だけでは防ぎきれない巧妙な手口を用いており、複数の防御壁を組み合わせた対策が不可欠です。例えば、標的型攻撃メールは、アンチスパム機能で迷惑メールをフィルタリングし、添付ファイルはアンチウイルス機能でスキャン、もしマルウェアが実行されても、不正な通信をIPS機能で検知・遮断するといった、連携した防御が求められます。

第二に、働き方の多様化によるセキュリティ境界の曖昧化です。新型コロナウイルス感染症の拡大を機に、テレワークやリモートワークが急速に普及しました。従業員が自宅やカフェなど、社外の様々な場所から社内ネットワークにアクセスする機会が増えたことで、従来の「社内は安全、社外は危険」という境界型防御モデルが通用しなくなりました。UTMが持つVPN機能を利用すれば、社外からのアクセスでも安全な通信経路を確保できますが、それだけでは不十分です。社外のネットワーク環境は必ずしも安全とは限らないため、アクセス元のデバイスがマルウェアに感染していないか、不正なサイトにアクセスしようとしていないかなど、UTMの持つ総合的な脅威管理機能が重要性を増しています。

第三に、中小企業におけるセキュリティ課題です。多くの中小企業では、コストや人材の制約から、十分なセキュリティ対策を講じることが難しいのが現状です。セキュリティ専門の部署や担当者を置く余裕がなく、情報システム担当者が他の業務と兼任しているケースも少なくありません。このような状況で、複数のセキュリティ製品を個別に導入・運用するのは非常に大きな負担となります。UTMは、導入コストや運用管理の負担を大幅に軽減しながら、大企業レベルの包括的なセキュリティ対策を実現できるため、特にリソースが限られる中小企業にとって極めて有効なソリューションと言えます。

第四に、クラウドサービスの利用拡大です。Microsoft 365やGoogle Workspace、SalesforceといったSaaS(Software as a Service)の利用が当たり前になる中で、企業の重要なデータが社外のクラウド上に保管されるようになりました。これにより、従業員が利用するアプリケーションを適切に制御し、意図しない情報漏洩を防ぐ「アプリケーションコントロール」や、不適切なWebサイトへのアクセスをブロックする「Webフィルタリング」といったUTMの機能が、内部統制やコンプライアンスの観点からも不可欠になっています。

これらの背景から、UTMはもはや一部の大企業だけのものではなく、あらゆる規模の企業にとって、ビジネスを安全に継続するための基本的なインフラとなりつつあるのです。

ファイアウォールやNGFWとの違い

UTMとしばしば混同されがちなセキュリティ製品に、「ファイアウォール」と「NGFW(Next Generation Firewall:次世代ファイアウォール)」があります。これらはすべてネットワークの安全を守るためのものですが、その機能と役割には明確な違いがあります。

| 機能 | 従来型ファイアウォール | NGFW(次世代ファイアウォール) | UTM(統合脅威管理) |

|---|---|---|---|

| パケットフィルタリング | ○ | ○ | ○ |

| VPN | △(製品による) | ○ | ○ |

| アプリケーション識別・制御 | × | ○ | ○ |

| IDS/IPS(不正侵入検知・防御) | × | ○ | ○ |

| アンチウイルス(ゲートウェイ) | × | △(製品による) | ○ |

| アンチスパム | × | × | ○ |

| Webフィルタリング | × | △(製品による) | ○ |

| サンドボックス | × | △(製品による) | △(製品による) |

従来型ファイアウォール

ファイアウォールは、ネットワークセキュリティの最も基本的な要素であり、「防火壁」の名の通り、あらかじめ設定されたルール(ポリシー)に基づいて、通過させる通信と遮断する通信を判断します。主に、送信元/宛先のIPアドレスやポート番号、プロトコルといった情報(パケットヘッダ情報)を見て判断する「パケットフィルタリング」がその中核機能です。例えるなら、建物の受付で、訪問者の所属やアポイントの有無だけを確認して入館を許可する役割です。しかし、通信の中身までは詳細にチェックしないため、許可された通信に偽装して侵入してくるマルウェアや、アプリケーションの脆弱性を突く攻撃を防ぐことは困難です。

NGFW(次世代ファイアウォール)

NGFWは、従来型ファイアウォールの進化形です。パケットフィルタリング機能に加えて、通信の中身を詳細に分析し、「どのアプリケーションが使われているか」を識別・制御する機能(アプリケーションコントロール)を持っています。例えば、同じWeb通信(HTTP/HTTPS)であっても、それが業務で使う「Microsoft 365」へのアクセスなのか、情報漏洩のリスクがある「個人向けファイル共有サービス」へのアクセスなのかを識別し、後者だけをブロックするといった高度な制御が可能です。さらに、不正な通信パターンを検知して侵入を防ぐIDS/IPS(不正侵入検知・防御システム)の機能も統合されているのが一般的です。NGFWは、受付担当者が訪問者の手荷物の中身まで確認し、危険物がないかをチェックする役割に例えられます。ファイアウォールとしての防御能力が大幅に強化されているのが特徴です。

UTM(統合脅威管理)

UTMは、NGFWが持つ機能(ファイアウォール、アプリケーションコントロール、IDS/IPS)を包含しつつ、さらに広範なセキュリティ機能を統合した「オールインワン」のソリューションです。具体的には、アンチウイルス、アンチスパム、Webフィルタリングといった、従来はそれぞれ別の専用機器で担っていた機能を標準で搭載しています。これにより、ネットワークの出入り口で、不正アクセス対策からマルウェア対策、迷惑メール対策、不適切サイトへのアクセス制御まで、一気通貫で実行できます。UTMは、受付だけでなく、郵便物のX線検査、ウイルスチェック、不審者監視カメラなど、ビル全体のセキュリティシステムを一つの警備室で集中管理する役割と言えるでしょう。

結論として、NGFWが「ファイアウォールの高度化」に焦点を当てているのに対し、UTMは「セキュリティ機能の統合による運用の効率化」に主眼を置いています。 近年では両者の機能的な差は小さくなりつつありますが、一般的にUTMは中小企業向けにコストと運用の手軽さを、NGFWは大企業向けに高いパフォーマンスと詳細な制御機能を提供することに重点を置く傾向があります。

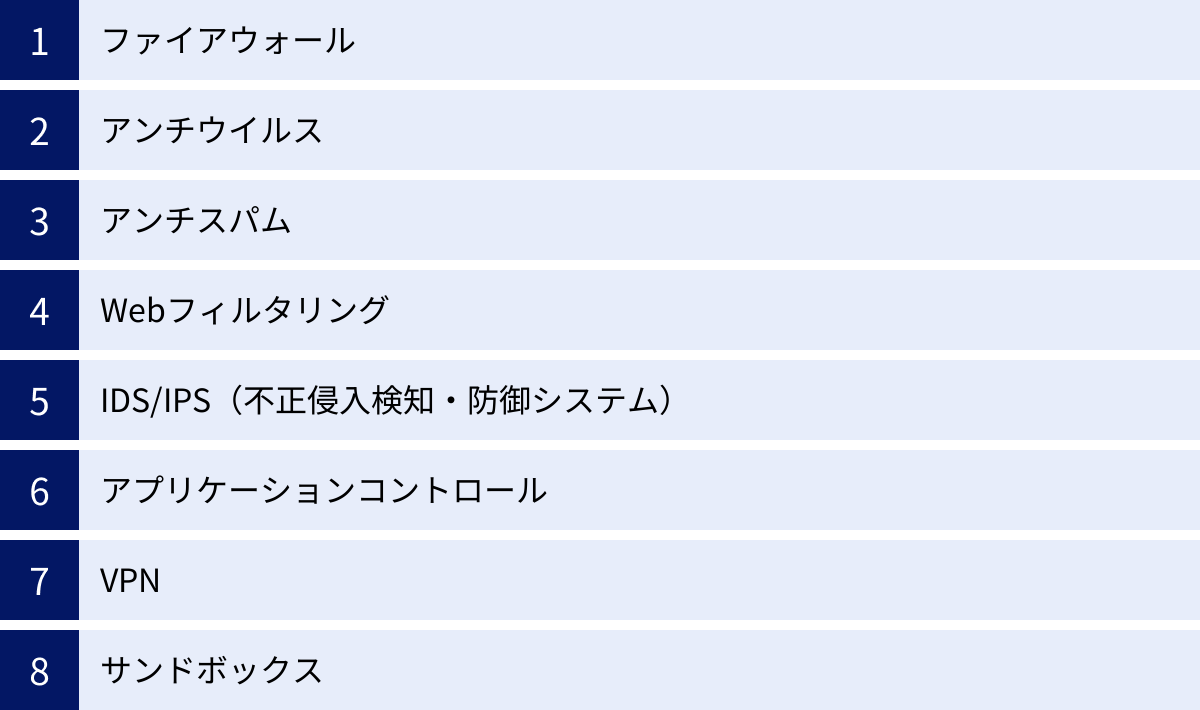

UTMの主な機能

UTMは、その名の通り、様々な脅威に対抗するためのセキュリティ機能を統合しています。ここでは、UTMが持つ代表的な8つの機能について、それぞれがどのような脅威から、どのようにネットワークを守るのかを詳しく解説します。これらの機能が連携して働くことで、単一の対策では実現できない強固な多層防御が実現されます。

ファイアウォール

ファイアウォールは、UTMの中核をなす最も基本的なセキュリティ機能です。社内ネットワークと外部のインターネットとの境界に立ち、事前に定義されたルール(ポリシー)に基づいて、通過を許可する通信と拒否する通信を選別する「門番」の役割を果たします。

具体的には、通信の要求があった際に、そのパケットに含まれる送信元IPアドレス、宛先IPアドレス、ポート番号、プロトコルといった情報をチェックします。そして、「社内のWebサーバー(ポート80/443)への外部からのアクセスは許可するが、それ以外のポートへのアクセスはすべて拒否する」「特定のIPアドレスからのアクセスは全面的に遮断する」といったルールに従って、通信を制御します。

この機能により、外部からの無作為な不正アクセスや、ポートスキャン(攻撃者が侵入の足がかりを探すために、開いているポートを探す行為)などを効果的に防ぐことができます。UTMに搭載されるファイアウォールは、こうした基本的なパケットフィルタリング機能に加え、通信セッションの状態を監視してより安全な制御を行う「ステートフル・パケット・インスペクション」という高度な方式を採用しているのが一般的です。

アンチウイルス

アンチウイルス機能は、ネットワークの出入り口(ゲートウェイ)で、メールの添付ファイルやWebサイトからダウンロードされるファイルにマルウェアが含まれていないかをスキャンし、検知した場合は駆除またはブロックする機能です。

個々のPCにインストールするエンドポイント型のアンチウイルスソフトとは異なり、UTMのアンチウイルス機能(ゲートウェイ・アンチウイルス)は、マルウェアが社内ネットワークに侵入する前の水際で食い止めることができるのが最大の利点です。

検知の仕組みは主に「パターンマッチング方式」が用いられます。これは、セキュリティベンダーが日々収集・分析している既知のマルウェアの特徴を記録した定義ファイル(パターンファイル、シグネチャ)と、通過するファイルを照合し、一致するものがあれば脅威と判断する方式です。定義ファイルは常に最新の状態に自動でアップデートされるため、次々と登場する新しいマルウェアにも迅速に対応できます。これにより、万が一エンドポイントの対策が不十分なPCがあっても、ネットワーク全体を感染から守る防波堤となります。

アンチスパム

アンチスパムは、業務に関係のない広告メールや、フィッシング詐欺、マルウェア感染を狙った悪意のあるメールなどの「迷惑メール」を検知し、ユーザーの受信トレイに届く前に隔離・ブロックする機能です。

多くの企業にとってメールは重要なコミュニケーションツールですが、同時にサイバー攻撃の主要な侵入経路の一つでもあります。アンチスパム機能は、以下のような複数の手法を組み合わせて迷惑メールを判定します。

- IPレピュテーション: 迷惑メールの送信元として知られているIPアドレスからのメールをブロックします。

- キーワードフィルタリング: 件名や本文に含まれる特定の単語(例:「未承諾広告」「当選」など)を基に判定します。

- ベイジアンフィルタ: ユーザーが過去に「迷惑メール」として分類したメールの統計的な特徴を学習し、新たなメールが迷惑メールである確率を計算して判定します。

- 構造分析: メールのヘッダー情報や形式が、正規のメールサーバーから送信されたものとして正しい構造になっているかを検証します。

これらのフィルタリングにより、従業員が誤って悪意のあるメールを開いてしまうリスクを大幅に低減し、業務効率の低下を防ぐとともに、標的型攻撃などへの耐性を高めます。

Webフィルタリング

Webフィルタリングは、従業員が社内ネットワークからインターネット上のWebサイトへアクセスする際に、そのアクセス先が安全かどうかを判断し、不適切または危険なサイトへのアクセスをブロックする機能です。URLフィルタリングとも呼ばれます。

この機能の目的は大きく二つあります。一つはセキュリティの強化です。マルウェアを配布するサイト、個人情報を詐取するフィッシングサイト、攻撃の指令サーバー(C&Cサーバー)など、サイバー攻撃の温床となる危険なサイトへのアクセスを未然に防ぎます。

もう一つは内部統制と生産性の向上です。業務に無関係なサイト(SNS、動画共有サイト、オンラインゲームなど)へのアクセスを制限したり、公序良俗に反するサイトや違法な情報を提供するサイトへのアクセスを禁止したりすることで、従業員の私的利用を防ぎ、コンプライアンスを遵守し、業務に集中できる環境を維持します。

多くのUTMでは、「ギャンブル」「アダルト」「暴力」といったカテゴリごとにアクセス可否を設定できる「カテゴリフィルタリング」機能が提供されており、企業のポリシーに応じて柔軟な設定が可能です。

IDS/IPS(不正侵入検知・防御システム)

IDS(Intrusion Detection System:不正侵入検知システム)とIPS(Intrusion Prevention System:不正侵入防御システム)は、ネットワーク上の通信を監視し、サーバーやOSの脆弱性を悪用しようとする攻撃の兆候や不正なアクセスを検知・防御する機能です。

- IDS: 不正な通信を検知し、管理者へアラート(警告)を通知するシステムです。攻撃を直接防ぐわけではありませんが、インシデントの早期発見に役立ちます。

- IPS: 不正な通信を検知すると同時に、その通信を自動的に遮断し、攻撃が成功するのを防ぐシステムです。より積極的な防御機能と言えます。

IDS/IPSは、主に「シグネチャ」と呼ばれる既知の攻撃パターンを記録したデータベースを利用して不正な通信を特定します。例えば、「特定のソフトウェアの脆弱性を突くコード」や「DoS攻撃特有の大量のパケット」といったパターンを検知すると、IPSは即座にその通信をブロックします。これにより、ファイアウォールを通過してしまった巧妙な攻撃からもシステムを保護することができます。

アプリケーションコントロール

アプリケーションコントロールは、ネットワーク上を流れる通信が、どのアプリケーションによって生成されたものかを識別し、アプリケーション単位で利用を許可・拒否できる機能です。

従来のファイアウォールはポート番号で通信を制御していましたが、近年では多くのアプリケーションがWebブラウザと同じポート(80/443)を利用するため、ポート単位の制御では不十分になりました。アプリケーションコントロール機能は、通信のデータ(ペイロード)の中身まで詳細に分析(ディープ・パケット・インスペクション)することで、同じポートを使っていても、それが「Microsoft 365」なのか「YouTube」なのか、「Winny」のようなファイル共有ソフトなのかを正確に識別します。

この機能により、企業は以下のようなきめ細かなポリシー設定が可能になります。

- 情報漏洩のリスクが高いファイル共有ソフトやメッセンジャーアプリの利用を禁止する。

- 業務効率を低下させるSNSや動画サイトの利用を、特定の部署や時間帯に限定する。

- 帯域を大量に消費するアプリケーションの通信量を制限し、基幹業務の通信品質を確保する。

アプリケーションの可視化と制御は、シャドーIT(情報システム部門が把握していないITツールの利用)対策や内部統制の強化において非常に重要な役割を担います。

VPN

VPN(Virtual Private Network)は、公衆網であるインターネット上に、あたかも専用線であるかのような仮想的なプライベート通信トンネルを構築し、通信内容を暗号化することで安全なデータ送受信を実現する技術です。UTMには、このVPNを構築するためのサーバー機能が搭載されています。

UTMが提供するVPNには、主に2つの利用形態があります。

- 拠点間VPN: 本社と支社など、物理的に離れた複数の拠点のネットワークを安全に接続します。これにより、各拠点の従業員は、あたかも同じLAN内にいるかのように、本社のサーバーやシステムに安全にアクセスできます。

- リモートアクセスVPN: テレワーク中の従業員が、自宅や外出先のPC、スマートフォンから社内ネットワークへ安全にアクセスするために利用します。従業員のデバイスに専用のVPNクライアントソフトをインストールし、UTMとの間に暗号化されたトンネルを確立します。

UTMのVPN機能を利用することで、高価な専用線を契約することなく、低コストでセキュアなネットワーク環境を構築し、柔軟な働き方をサポートできます。

サンドボックス

サンドボックスは、UTMの中でも特に高度な脅威対策機能の一つです。外部から受信したファイルや、Webサイトからダウンロードされたファイルの中に、不審なものがあった場合に、そのファイルを社内ネットワークとは隔離された安全な仮想環境(サンドボックス)内で実際に実行してみる機能です。

従来のアンチウイルス機能で使われるパターンマッチング方式は、既知のマルウェアには有効ですが、まだ世に出ていない未知のマルウェアや、特定の企業だけを狙って作られた亜種のマルウェア(ゼロデイ攻撃)を検知することは困難です。

サンドボックスは、この問題を解決するために開発されました。仮想環境内でファイルを実行し、その「ふるまい」を監視します。例えば、「システムファイルを勝手に書き換えようとする」「外部の不審なサーバーと通信しようとする」「ファイルを勝手に暗号化しようとする」といった悪意のある挙動が観測された場合、そのファイルをマルウェアと判定し、ユーザーの元に届く前に破棄します。

サンドボックス機能は、巧妙化する標的型攻撃やランサムウェアに対する最後の砦として、近年その重要性がますます高まっています。

UTMを導入する2つのメリット

UTMを導入することは、企業にとって単にセキュリティレベルを向上させるだけでなく、コストや運用の面で大きなメリットをもたらします。ここでは、UTM導入によって得られる代表的な2つのメリットについて、具体的な視点から詳しく解説します。

① 導入・運用コストを削減できる

セキュリティ対策において、コストは常に重要な検討事項です。特にリソースが限られる中小企業にとって、費用対効果は製品選定の大きな決め手となります。UTMは、このコスト面において非常に大きな優位性を持っています。

導入コストの削減

まず、初期導入にかかる費用を大幅に抑えることができます。仮にUTMを利用せず、同等のセキュリティレベルを確保しようとした場合、以下のような専用の機器やソフトウェアを個別に購入・設定する必要があります。

- ファイアウォール

- アンチウイルスゲートウェイ

- アンチスパムゲートウェイ

- Webフィルタリング専用アプライアンス

- IPS/IDS専用アプライアンス

- VPNルーター

これらの機器を一つひとつ揃えると、ハードウェアの購入費用だけで相当な金額になります。さらに、それぞれの機器の選定や、ネットワーク構成に合わせた初期設定作業も必要となり、外部の専門業者に依頼すれば、その分の設定費用も発生します。

一方、UTMであれば、これらの機能がすべて一つの筐体に収まっているため、購入するハードウェアは基本的に一台で済みます。 これにより、ハードウェア自体の購入費用を削減できるだけでなく、設置スペースや消費電力、配線といった物理的なコストも最小限に抑えることが可能です。

運用コストの削減

UTMのメリットは、導入時だけでなく、運用フェーズにおいても継続的に発揮されます。

- ライセンス管理の簡素化: 個別の製品を導入している場合、それぞれの製品でライセンスの購入・更新手続きが必要になります。契約期間や更新時期がバラバラだと管理が煩雑になり、更新漏れによるセキュリティリスクも生じかねません。UTMなら、ライセンス契約が一つに集約されるため、管理の手間が大幅に軽減されます。多くの場合、1年、3年、5年といった期間で包括的なライセンスが提供され、長期契約を選ぶことで年間のコストをさらに抑えることもできます。

- 保守・サポート窓口の一元化: 複数のベンダーの製品を導入していると、トラブルが発生した際に、どの製品が原因なのか切り分けが難しく、各ベンダーのサポート窓口をたらい回しにされるという事態も起こり得ます。UTMであれば、ハードウェアからソフトウェア、各セキュリティ機能まで、すべての問い合わせ窓口が一つにまとまっているため、問題発生時にもスムーズな対応が期待できます。これにより、障害からの復旧時間を短縮し、ビジネスへの影響を最小限に食い止めることができます。

このように、UTMはハードウェア、ライセンス、保守サポートといった複数の側面から、セキュリティ対策にかかるTCO(総所有コスト)の削減に大きく貢献します。

② セキュリティ担当者の運用負荷を軽減できる

UTMがもたらすもう一つの大きなメリットは、セキュリティ担当者の運用管理にかかる負荷を劇的に軽減できることです。専任のセキュリティ担当者を確保することが難しい多くの企業にとって、このメリットはコスト削減以上に価値があるかもしれません。

一元的な管理インターフェース

UTMの最大の特長は、すべてのセキュリティ機能を単一の管理画面(コンソール)から設定・監視できる点です。ファイアウォールのポリシー設定、Webフィルタリングのカテゴリ設定、VPNユーザーの追加、脅威ログの確認といった、多岐にわたる操作を、統一されたインターフェースで直感的に行うことができます。

もし個別の製品を運用している場合、担当者はそれぞれの製品の管理画面の操作方法を習得し、設定のたびに複数の画面を行き来しなければなりません。これは非常に非効率であり、設定ミスを誘発する原因にもなります。UTMによる一元管理は、こうした煩雑さから担当者を解放し、より迅速で正確な運用を可能にします。

脅威情報とレポートの統合

UTMは、様々な機能が検知した脅威のログやネットワークの通信状況を一元的に収集・分析します。これにより、管理者はダッシュボード上で、「どのPCから」「どのような脅威が」「何回検知されたか」といったセキュリティ全体の状況をリアルタイムに、かつ視覚的に把握できます。

また、多くのUTM製品には、日次、週次、月次といった単位で詳細なレポートを自動生成する機能が備わっています。このレポートには、ブロックしたウイルスの数、検知した不正侵入の傾向、アクセスが多かったWebサイトのカテゴリなどが分かりやすくまとめられており、経営層への報告資料としてそのまま活用することも可能です。個別の製品からログを収集し、手作業でレポートを作成する手間が省けるため、担当者はより戦略的な分析や対策の検討に時間を使うことができます。

運用の自動化と簡素化

UTMは、日々の運用を楽にするための様々な自動化機能を備えています。

- 定義ファイルの自動更新: アンチウイルスやIPSのシグネチャ、アプリケーションの識別情報、WebフィルタリングのURLデータベースなどは、インターネット経由で常に最新の状態に自動で更新されます。担当者が手動で更新作業を行う必要はありません。

- 脅威への自動対応: IPSやアンチウイルス機能が脅威を検知した場合、管理者の介入なしに自動で通信をブロックしたり、ファイルを隔離したりします。これにより、インシデントへの初動対応が迅速化され、被害の拡大を防ぎます。

これらのメリットにより、UTMは「一人情シス」や兼任担当者であっても、高度なセキュリティレベルを維持・運用することを可能にする、非常に強力なツールであると言えます。担当者の専門スキルへの依存度を下げ、属人化を防ぐ効果も期待できるでしょう。

UTMを導入する2つのデメリット

UTMは多くのメリットを提供する一方で、その統合的な性質ゆえのデメリットや注意点も存在します。導入を検討する際には、これらのリスクを正しく理解し、適切な対策を講じることが不可欠です。ここでは、UTM導入に伴う2つの主要なデメリットについて解説します。

① 通信速度が低下する可能性がある

UTM導入にあたって最も懸念される点の一つが、ネットワークの通信速度(スループット)の低下です。

なぜ速度が低下するのか

UTMは、ネットワークの出入り口で、通過するすべての通信パケットに対して、ファイアウォール、アンチウイルス、IPS、Webフィルタリングといった複数のセキュリティチェックを順番に、あるいは同時に実行します。 この詳細な検査処理には、相応のCPUパワーとメモリが必要となります。そのため、UTMの処理能力がネットワークを流れるデータの量に追いつかない場合、UTM自体がボトルネック(渋滞の原因)となり、インターネットアクセスが遅くなったり、社内システムへの応答が遅延したりする現象が発生します。

特に、以下の機能を有効にすると、処理負荷が高くなる傾向があります。

- IPS/IDS: すべてのパケットの中身を詳細に検査するため、負荷が高い機能の代表格です。

- アンチウイルス: ファイルをスキャンする処理は、特に大容量のファイルの送受信時に影響が出やすいです。

- SSL/TLSインスペクション: 暗号化されたHTTPS通信の中身を検査する機能。一度通信を復号し、検査後に再暗号化するという複雑な処理を行うため、非常に高い負荷がかかります。

- サンドボックス: 仮想環境でファイルを実行・分析するため、リアルタイムでの通信に遅延が生じる場合があります。

どのような影響があるか

通信速度の低下は、従業員の生産性に直接的な影響を与えます。Webページの表示が遅い、大容量ファイルのダウンロードに時間がかかる、Web会議の音声や映像が途切れるといった問題は、従業員のストレスを増大させ、業務効率を著しく低下させる可能性があります。

どのように対策すべきか

このデメリットを回避するためには、製品選定の段階で、自社の利用環境に見合った十分な処理性能を持つモデルを選ぶことが極めて重要です。具体的には、以下の点に注意しましょう。

- 「脅威保護スループット」を確認する: UTMのカタログスペックには、様々なスループット値が記載されています。「ファイアウォールスループット」は最も高い数値ですが、これはファイアウォール機能しか有効にしていない場合の理想値です。実際にUTMを運用する際には複数の機能を有効にするため、アンチウイルスやIPSなど主要なセキュリティ機能をすべて有効にした状態での実効速度である「脅威保護スループット(Threat Protection Throughput)」や「UTMスループット」という項目を必ず確認してください。この数値が、自社のインターネット回線の契約帯域(例:1Gbps)を十分に上回っていることが一つの目安となります。

- 将来の拡張性を見越す: 現在の従業員数や通信量にギリギリのスペックではなく、将来的な従業員の増加や、Web会議、クラウドサービスの利用拡大による通信量の増加を見越して、スペックに余裕を持たせたモデルを選定することが賢明です。

- 不要な機能は無効にする: 自社のセキュリティポリシー上、必要のない機能は無効にすることで、UTMの処理負荷を軽減し、パフォーマンスを向上させることができます。

- トライアル(試用)を活用する: 多くのベンダーや販売代理店は、導入前に実機を貸し出して試用できるトライアルプログラムを提供しています。実際の自社ネットワーク環境でUTMを稼働させ、日常業務における通信速度への影響を体感した上で、正式な導入を判断することが最も確実な方法です。

② 故障した際にネットワーク全体が停止するリスクがある

UTMのもう一つの重大なデメリットは、単一障害点(SPOF: Single Point of Failure)になり得るというリスクです。

なぜネットワークが停止するのか

UTMは、社内ネットワークとインターネットをつなぐ「関所」に設置されます。これは、すべての通信を検査するために必要な構成ですが、裏を返せば、このUTM一台に何か問題が発生すると、社内からインターネットへの通信がすべてストップしてしまうことを意味します。

故障の原因としては、ハードウェア自体の物理的な故障(電源ユニットやファンの故障など)、ファームウェアのバグによるフリーズや再起動のループ、設定ミスによる通信の遮断などが考えられます。原因が何であれ、UTMが停止すると、メールの送受信、Webサイトの閲覧、クラウドサービスの利用、拠点間との通信など、インターネットを介するすべての業務が完全に停止してしまいます。ビジネスへの影響は計り知れず、数時間の停止でも大きな損害につながる可能性があります。

どのように対策すべきか

この致命的なリスクを回避・軽減するためには、冗長化と保守サポートが鍵となります。

- 冗長化構成(HA構成)を組む: 最も確実な対策は、UTMを2台導入し、冗長化構成(HA: High Availability構成)を組むことです。一般的なのは「アクティブ/スタンバイ構成」で、通常は1台目(アクティブ機)がすべての処理を行い、2台目(スタンバイ機)は待機しています。そして、アクティブ機に障害が発生したことを検知すると、即座にスタンバイ機に処理が引き継がれ(フェイルオーバー)、通信の停止を最小限に抑えることができます。導入コストは2倍になりますが、業務の継続性を最優先する場合には必須の構成です。

- 保守サポートの内容を確認する: 冗長化構成を組まない場合でも、万が一の故障に備えて、ベンダーや販売代理店が提供する保守サポートの内容を十分に確認しておくことが重要です。

- サポート対応時間: 24時間365日対応か、平日日中のみか。自社の業務時間や休日の稼働状況に合わせて選びましょう。

- 障害切り分け支援: 障害発生時に、原因究明をサポートしてくれるか。

- 代替機の提供: これが最も重要です。故障した際に、交換用の機器をどのくらいの時間で届けてくれるかを確認します。「先出しセンドバック」という保守契約であれば、故障機の返送を待たずに、まず代替機を発送してくれるため、ダウンタイムを大幅に短縮できます。契約内容によっては、エンジニアが現地に駆けつけて交換作業を行ってくれる「オンサイト保守」もあります。

- バイパス機能付きのモデルを選ぶ: 一部のUTMには、機器が故障した際に内部の回路がUTMを物理的に迂回(バイパス)し、最低限の通信だけでも継続させる機能を持つものがあります。この場合、セキュリティ機能は停止してしまいますが、ネットワークが完全に不通になる事態は避けられます。

UTMを導入する際は、これらのデメリットを正しく認識し、自社の事業継続計画(BCP)の観点から、どこまでの対策が必要かを慎重に検討することが求められます。

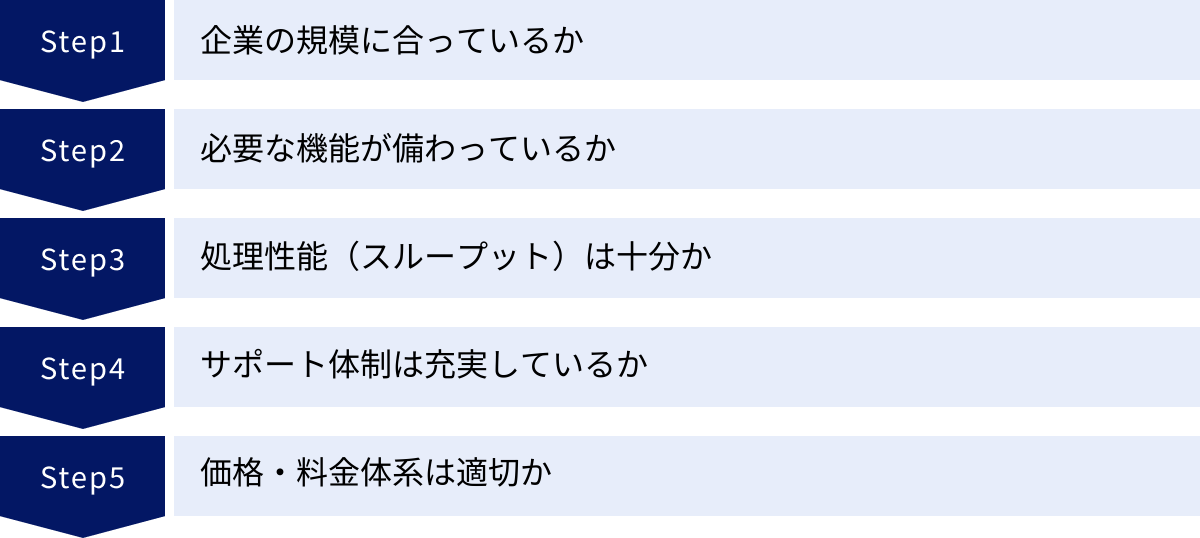

失敗しないUTMの選び方5つのポイント

UTMは、一度導入すると数年間にわたって企業のセキュリティの根幹を担う重要な機器です。そのため、製品選定で失敗すると、セキュリティレベルの低下や業務効率の悪化、予期せぬコストの発生など、様々な問題を引き起こしかねません。ここでは、自社に最適なUTMを選び、導入を成功させるための5つの重要なポイントを解説します。

① 企業の規模に合っているか

UTM製品は、数名規模の小規模オフィス(SOHO)向けのエントリーモデルから、数千人規模の大企業やデータセンター向けのハイエンドモデルまで、非常に幅広いラインナップが用意されています。自社の企業規模(主に同時接続するユーザー数やデバイス数)に適合したモデルを選ぶことが、最初のステップです。

- 小規模企業(~50名程度): この規模向けのモデルは、コンパクトなデスクトップ型が多く、比較的安価に導入できます。基本的なセキュリティ機能を網羅しつつ、設定も容易になっている製品が中心です。ただし、将来的な人員増も見越して、少し余裕のあるモデルを選ぶと安心です。

- 中規模企業(50~500名程度): 従業員数が増えると、同時に発生する通信セッション数も増大します。より高いスループット性能と、多くのVPN接続に対応できる能力が求められます。ラックマウント型のモデルが主流となり、機能面でも冗長化構成(HA)や、より詳細なレポート機能など、高度なオプションが選択可能になります。

- 大規模企業(500名以上): 高いパフォーマンスと信頼性が最優先されます。秒間数万~数十万の新規セッションを処理できる能力や、数十Gbpsクラスの脅威保護スループットが要求されることもあります。複数のUTMを連携させて負荷分散させる構成や、仮想アプライアンスとしてプライベートクラウド環境に展開する選択肢も視野に入ります。

多くのメーカーは、製品仕様書に「推奨ユーザー数」を記載しています。これは一つの目安にはなりますが、あくまで参考値です。Web会議や動画ストリーミングなど、帯域を多く消費するアプリケーションの利用頻度によって、必要な性能は大きく変わるため、後述する処理性能(スループット)と合わせて総合的に判断することが重要です。

② 必要な機能が備わっているか

UTMは「統合脅威管理」という名の通り、多機能であることが特徴ですが、すべての機能が自社にとって必要とは限りません。 自社のセキュリティポリシーや業務上の課題を洗い出し、どの機能が必須で、どの機能が任意かを明確にしましょう。

- 必須機能のチェック: 一般的に、ファイアウォール、IPS、アンチウイルス、Webフィルタリングは、現代のセキュリティ対策の基本として必須の機能と言えるでしょう。

- 業務課題に応じた機能の選択:

- テレワークを推進している、または多拠点展開している場合: 安全なリモートアクセスや拠点間通信を実現するために、高性能なVPN機能は不可欠です。同時に接続できるVPNセッション数や、対応するVPNプロトコルの種類を確認しましょう。

- 標的型攻撃やランサムウェア対策を強化したい場合: 未知の脅威を検知できるサンドボックス機能の有無が重要な選定ポイントになります。

- シャドーIT対策や情報漏洩対策を重視する場合: アプリケーションコントロール機能の詳細度(どれだけ多くのアプリケーションを識別できるか)や、制御の柔軟性が重要です。

- 迷惑メールによる業務効率低下が課題の場合: 高度なフィルタリング能力を持つアンチスパム機能が役立ちます。

多くのUTM製品では、機能ごとにライセンスが分かれている場合と、すべての機能を含んだバンドルライセンスで提供される場合があります。不要な機能が多い製品を選ぶと、無駄なコストが発生する可能性もあります。自社のニーズを正確に把握し、コストと機能のバランスが取れた製品・ライセンス体系を選ぶことが肝心です。

③ 処理性能(スループット)は十分か

これはUTM選定において最も重要かつ、失敗しやすいポイントです。前述のデメリットでも触れた通り、UTMの処理性能が不足すると、ネットワーク全体の速度低下を招き、業務に深刻な影響を与えます。カタログスペックを正しく読み解く能力が求められます。

注目すべきスループット値は以下の通りです。

| スループットの種類 | 内容 | 注意点 |

|---|---|---|

| ファイアウォールスループット | ファイアウォール機能のみを有効にした場合の最大処理性能。 | この数値を鵜呑みにしてはいけません。 実際には他の機能も使うため、実効速度とは大きく異なります。最も高い数値が記載されるため、比較の際には注意が必要です。 |

| IPSスループット | IPS機能を有効にした場合の処理性能。 | ファイアウォールスループットより大幅に低い数値になります。 |

| VPNスループット | VPN(IPsec)で暗号化・復号処理を行う際の処理性能。 | テレワークや拠点間通信のパフォーマンスに直結します。 |

| アンチウイルススループット | アンチウイルス機能を有効にした場合の処理性能。 | ファイルスキャンによる負荷を考慮した数値です。 |

| 脅威保護スループット(UTMスループット) | 最も重視すべき数値。 ファイアウォール、IPS、アンチウイルス、アプリケーションコントロールなど、複数の主要セキュリティ機能を同時に有効にした際の、実環境に最も近い実効性能を示します。 | メーカーによって測定条件が異なる場合があるため、複数の製品を比較する際は、どのような機能を有効にした場合の数値なのかを確認することが望ましいです。 |

選定の目安として、自社が契約しているインターネット回線の帯域幅(例:1Gbps)を、この「脅威保護スループット」が上回っていることが一つの基準となります。また、SSL/TLS通信の可視化(インスペクション)を行う場合は、専用のスループット値が記載されていることがあるため、そちらも併せて確認しましょう。

④ サポート体制は充実しているか

UTMはネットワークの要です。万が一のトラブル発生時に、迅速かつ的確なサポートを受けられるかどうかは、事業継続の観点から非常に重要です。価格の安さだけで選ぶと、いざという時に十分なサポートが受けられず、長時間の業務停止につながる恐れがあります。

以下のポイントを必ず確認しましょう。

- サポート提供者: メーカーが直接サポートを提供するのか、購入した販売代理店が一次窓口となるのか。代理店の技術力や対応品質も重要な要素です。

- 対応時間: 24時間365日のサポートが受けられるか、それとも平日の日中(例:9時~17時)のみか。夜間や休日にトラブルが発生する可能性も考慮し、自社のビジネス要件に合った対応時間を選びましょう。

- 対応チャネル: 電話、メール、専用ポータルサイト、チャットなど、どのような方法で問い合わせが可能か。日本語でのサポートが受けられるかは、国内企業にとっては必須条件です。

- ハードウェア保守: 故障時の代替機提供サービスの内容は必ず確認してください。前述の通り、「先出しセンドバック」(故障機返送前に代替機を発送)に対応しているかどうかが、ダウンタイムを短縮する上で大きな違いを生みます。よりクリティカルな環境であれば、技術者が現地で交換作業を行う「オンサイト保守」の契約も検討します。

導入実績が豊富な販売代理店であれば、メーカーのサポートに加えて、独自のノウハウに基づいた構築支援や運用サポートを提供している場合もあります。

⑤ 価格・料金体系は適切か

UTMのコストは、本体価格だけで決まるわけではありません。長期的な視点でトータルコストを比較検討することが重要です。

UTMの価格を構成する主な要素は以下の通りです。

- 初期費用(ハードウェア/ソフトウェア価格): UTMアプライアンス本体の購入費用。仮想アプライアンスの場合はソフトウェアライセンス費用。

- ライセンス費用(サブスクリプション):

- 各セキュリティ機能(アンチウイルス、Webフィルタリングなど)を利用するための年間ライセンス費用。

- 多くの場合、必要な機能がセットになった「バンドルライセンス」(例:Total Security Suite, Enterprise Protectionなど)が提供されており、個別で購入するより割安になります。

- 契約期間は1年、3年、5年が一般的で、長期契約ほど年間の単価は安くなる傾向があります。

- 保守サポート費用: ハードウェア保守やテクニカルサポートを受けるための費用。ライセンス費用に含まれている場合もあれば、別途契約が必要な場合もあります。

選定の際には、必ず複数のベンダーや販売代理店から見積もりを取得し、初期費用だけでなく、3年間や5年間利用した場合の総所有コスト(TCO)で比較しましょう。また、見積もりに含まれるライセンスやサポートの範囲が各社で同じ条件になっているか、詳細に確認することも忘れないでください。安価な見積もりに見えても、必要な機能のライセンスや十分な保守サポートが含まれていなかった、というケースは避けるべきです。

【2024年】おすすめのUTM製品10選

ここでは、2024年現在、市場で高い評価を得ている主要なUTM製品を10種類紹介します。各製品はそれぞれ特徴や強みが異なるため、前述の「選び方のポイント」を踏まえながら、自社のニーズに最も合致する製品を見つけるための参考にしてください。

| 製品名 | メーカー | 主な特徴 | ターゲット |

|---|---|---|---|

| FortiGate | フォーティネット | 世界トップクラスのシェア。高性能な自社開発プロセッサ(ASIC)による高速処理が強み。豊富な製品ラインナップ。 | 小規模オフィスから大規模データセンターまで |

| Sophos Firewall | ソフォス | エンドポイント製品との連携機能「Synchronized Security」が強力。直感的で分かりやすい管理画面。 | 中小企業から中堅企業 |

| Check Point UTM | チェック・ポイント | ゼロデイ攻撃対策に強い「SandBlast」技術。セキュリティ専業の老舗としての高い信頼性。 | 中堅企業から大企業 |

| WatchGuard Firebox | ウォッチガード | 包括的な機能を提供するバンドルライセンス「Total Security Suite」。脅威の可視化ツールが優秀。 | 中小企業から中堅企業 |

| PA-Series | パロアルトネットワークス | 次世代ファイアウォールのパイオニア。アプリケーション識別技術「App-ID」の精度に定評。 | 中堅企業から大企業 |

| Cisco Meraki MX | シスコシステムズ | 100%クラウド管理型で多拠点の一元管理が容易。SD-WAN機能を標準搭載。 | 多拠点展開する企業、IT管理者が不在の拠点 |

| Juniper SRXシリーズ | ジュニパーネットワークス | 通信キャリアグレードの高いパフォーマンスと信頼性。高度なルーティング機能も統合。 | 中堅企業から大規模、サービスプロバイダー |

| SonicWall TZシリーズ | ソニックウォール | 独自の特許技術「RFDPIエンジン」による高速な脅威スキャン。コストパフォーマンスに優れる。 | 小規模から中規模企業 |

| CyberArk | サイバーアーク | 【注】UTMではなく特権アクセス管理(PAM)製品。IDセキュリティに特化。 | ID管理・アクセス制御を強化したい全企業 |

| Untangle NG Firewall | アンタングル | オープンソースベースで柔軟性が高い。ソフトウェアアプライアンスとしても提供可能で低コスト導入が可能。 | コストを抑えたい中小企業、技術力の高い組織 |

① FortiGate(フォーティネット)

特徴:

FortiGateは、世界および国内のUTM市場において長年トップクラスのシェアを誇る、業界のデファクトスタンダードともいえる製品です。最大の強みは、独自に開発した高性能なセキュリティプロセッサ「SPU(Security Processing Unit)」を搭載している点です。これにより、IPSやSSLインスペクションといった負荷の高い処理をハードウェアレベルで高速に実行し、業界最高レベルの脅威保護スループットを実現しています。SOHO向けの小型モデルから、通信事業者向けの超高性能モデルまで、非常に幅広いラインナップを揃えており、あらゆる企業規模のニーズに対応可能です。

(参照:フォーティネットジャパン合同会社 公式サイト)

選び方のポイント:

パフォーマンスと信頼性を重視するなら、まず検討すべき製品です。豊富な導入実績に裏打ちされた安定性と、幅広い製品群から自社の規模に最適なモデルを選べる柔軟性が魅力です。セキュリティとネットワーク機能を統合したOS「FortiOS」は多機能ですが、その分設定項目も多岐にわたるため、導入・運用にはある程度の知識が求められる場合があります。信頼できる販売代理店のサポートと合わせて導入を検討するのがおすすめです。

② Sophos Firewall(ソフォス)

特徴:

Sophos Firewallは、同社のエンドポイントセキュリティ製品(Sophos Intercept X)との強力な連携機能「Synchronized Security」を最大の特徴としています。これにより、ファイアウォールとエンドポイントがリアルタイムに情報を交換し、万が一エンドポイント側で脅威が検知された場合、そのデバイスをネットワークから自動的に隔離するといった、高度な自動対応が可能です。また、Xstreamアーキテクチャによる高速なSSLインスペクションや、直感的で分かりやすいGUIの管理画面も高く評価されており、運用負荷の軽減に貢献します。

(参照:ソフォス株式会社 公式サイト)

選び方のポイント:

既にソフォスのエンドポイント製品を導入している、または導入を検討している企業にとって、連携機能による相乗効果は非常に大きなメリットとなります。セキュリティインシデントへの自動対応能力を高めたい企業や、専任のIT管理者が少なく、シンプルな管理性を求める中小企業に特に適しています。

③ Check Point UTM(チェック・ポイント・ソフトウェア・テクノロジーズ)

特徴:

イスラエルに本社を置くチェック・ポイント社は、ファイアウォールを世界で初めて商用化した、セキュリティ業界のパイオニアです。同社のUTMアプライアンスは、ゼロデイ攻撃や未知のマルウェアに対する防御技術「SandBlast Threat Emulation(サンドボックス)」および「Threat Extraction(無害化)」に絶大な強みを持ちます。70種類以上のセキュリティサービスを統合したOS「R81」は、AIを活用した脅威防御ポリシーの自動生成など、先進的な機能を搭載しています。

(参照:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社 公式サイト)

選び方のポイント:

とにかく最高レベルのセキュリティを追求したい、特に標的型攻撃やランサムウェアへの対策を最重要視する企業におすすめです。金融機関や政府機関など、高いセキュリティレベルが求められる組織での採用実績も豊富です。高機能な分、価格帯は比較的高めですが、それに見合う堅牢な保護機能を提供します。

④ WatchGuard Firebox(ウォッチガード)

特徴:

WatchGuard Fireboxは、必要なセキュリティ機能がほぼすべて含まれた包括的なバンドルライセンス「Total Security Suite」を提供しているのが特徴です。機能ごとに追加ライセンスを検討する煩わしさがなく、コストパフォーマンスに優れています。また、ネットワーク内外の脅威情報を相関分析し、インシデントを視覚的に表示するクラウドベースの可視化ツール「ThreatSync」も標準で提供され、脅威の状況把握と対応を容易にします。

(参照:ウォッチガード・テクノロジー・ジャパン株式会社 公式サイト)

選び方のポイント:

多機能なセキュリティを分かりやすいライセンス体系で、かつリーズナブルに導入したい中小企業に最適な選択肢の一つです。特に、セキュリティの専門家がいなくても、何が起きているのかを直感的に理解できる「可視化」の機能は、運用負荷の軽減に大きく貢献します。

⑤ PA-Series(パロアルトネットワークス)

特徴:

パロアルトネットワークスは、「次世代ファイアウォール(NGFW)」というカテゴリを市場に確立したリーダー的存在です。同社のハードウェアアプライアンスであるPA-Seriesは、特許技術であるアプリケーション識別技術「App-ID」の精度の高さに定評があります。ポートやプロトコルに依存せず、数千種類ものアプリケーションを正確に識別し、ユーザー単位で詳細な利用制御ポリシーを適用できます。脅威インテリジェンスクラウド「WildFire」によるサンドボックス機能も強力です。

(参照:パロアルトネットワークス株式会社 公式サイト)

選び方のポイント:

厳密なアプリケーションの利用制御や、シャドーIT対策を徹底したい企業に強く推奨されます。NGFWとしての基本性能が非常に高いため、パフォーマンスを重視する中堅・大企業での採用が多い傾向にあります。UTMというよりは、高性能NGFWとして評価されることが多い製品です。

⑥ Cisco Meraki MX(シスコシステムズ)

特徴:

Cisco Meraki MXシリーズは、100%クラウド上で設定・管理・監視が完結するというユニークな特徴を持つセキュリティアプライアンスです。Webブラウザからアクセスできるダッシュボードを通じて、遠隔地にある複数の拠点のMXデバイスを一元的に管理できます。複雑なコマンドライン操作は不要で、直感的なGUIで簡単に設定が完了します。また、SD-WAN(Software-Defined WAN)機能も標準で搭載しており、安価なインターネット回線を使って信頼性の高い拠点間ネットワークを構築できます。

(参照:シスコシステムズ合同会社 公式サイト)

選び方のポイント:

多数の店舗や支社を展開しており、各拠点にIT管理者を配置するのが難しい企業に最適です。クラウドからの集中管理により、全拠点に統一されたセキュリティポリシーを迅速に展開でき、運用コストを大幅に削減できます。「ゼロタッチプロビジョニング」により、機器を現地でLANケーブルに接続するだけで、自動的に設定が適用される手軽さも魅力です。

⑦ Juniper Networks SRXシリーズ(ジュニパーネットワークス)

特徴:

ジュニパーネットワークスは、主に通信事業者(キャリア)や大手データセンター向けの高性能ルーター/スイッチで高いシェアを持つベンダーです。その技術力を活かしたサービスゲートウェイ「SRXシリーズ」は、UTM/NGFWの機能に加え、キャリアグレードの高度なルーティング機能とスイッチング機能を単一のデバイスに統合しています。高いパフォーマンスと信頼性を誇り、複雑なネットワーク要件にも柔軟に対応できます。

(参照:ジュニパーネットワークス株式会社 公式サイト)

選び方のポイント:

セキュリティ機能だけでなく、高度なネットワーク機能(BGPやMPLSなど)も一台でまかないたい、パフォーマンス要件の厳しい中規模から大規模環境に適しています。ネットワークインフラ全体をジュニパー製品で統一している企業にとっては、管理OS「Junos OS」の共通性から、運用しやすいというメリットもあります。

⑧ SonicWall TZシリーズ(ソニックウォール)

特徴:

SonicWallのUTMは、特に中小企業(SMB)市場で高い評価を得ています。エントリーモデルであるTZシリーズは、特許技術である「Reassembly-Free Deep Packet Inspection (RFDPI)」エンジンを搭載しており、ファイルサイズに制限なく、すべての通信をリアルタイムでスキャンしながらも、高いパフォーマンスを維持します。また、暗号化されたTLS/SSL通信の脅威検知にも強く、コストパフォーマンスの高さが魅力です。

(参照:ソニックウォール・ジャパン株式会社 公式サイト)

選び方のポイント:

限られた予算の中で、パフォーマンスを犠牲にすることなく、堅牢なセキュリティを導入したい小規模から中規模の企業におすすめです。直感的なインターフェースと豊富なレポート機能も備えており、専任担当者がいない環境でも運用しやすいように設計されています。

⑨ CyberArk(サイバーアーク)

特徴:

【注意】CyberArkは、本記事で解説してきたUTM(ネットワークセキュリティ製品)とは異なり、「IDセキュリティ」に特化したソリューションであり、特に「特権アクセス管理(PAM: Privileged Access Management)」の分野における世界的リーダーです。 そのため、他の製品とはカテゴリが異なります。CyberArkは、サーバー管理者やデータベース管理者などが持つ強力な権限(特権ID)の利用を厳格に管理・監視・記録することで、内部不正や、攻撃者に特権IDを窃取された際の被害拡大を防ぎます。

(参照:サイバーアーク・ソフトウェア株式会社 公式サイト)

選び方のポイント:

ネットワークの出入り口を守るUTMとは役割が異なり、組織内部の最も重要な情報資産へのアクセス経路を守るためのソリューションです。ゼロトラスト・セキュリティの考え方に基づき、「誰が」「いつ」「何に」アクセスしたかを厳密に管理したい、内部統制やコンプライアンス要件(SOX法、PCI DSSなど)への対応が求められる企業に不可欠な製品です。UTMと組み合わせることで、より強固な多層防御体制を構築できます。

⑩ Untangle NG Firewall(アンタングル)

特徴:

Untangle NG Firewallは、オープンソースをベースとして開発されているユニークなNGFW/UTMソリューションです。ソフトウェアアプライアンスとして提供されており、汎用のサーバーハードウェアにインストールして利用できるため、ハードウェアコストを大幅に抑えることが可能です。必要な機能を「アプリ」として追加していく形式で、柔軟なカスタマイズができます。GUIも直感的で、ネットワークトラフィックの可視化やレポート機能も充実しています。

(参照:Untangle, Inc. 公式サイト)

選び方のポイント:

初期導入コストをできるだけ抑えたい中小企業や、自社でサーバーを管理できる技術力のある組織に適しています。オープンソースベースならではの柔軟性と、コミュニティによる豊富な情報が魅力ですが、メーカー製の専用アプライアンスと比較すると、サポート体制については事前の確認がより重要になります。

まとめ

本記事では、UTM(統合脅威管理)について、その基本的な概念から必要とされる背景、主要な機能、導入のメリット・デメリット、そして失敗しないための選び方まで、網羅的に解説してきました。

UTMは、ファイアウォール、アンチウイルス、IPS、Webフィルタリングといった多様なセキュリティ機能を一つの筐体に統合し、ネットワークの出入り口で総合的な脅威対策を行うための強力なソリューションです。サイバー攻撃が巧妙化・多様化し、働き方やIT環境が大きく変化する現代において、UTMは企業の規模を問わず、情報資産を守るための不可欠なインフラとなりつつあります。

UTM導入のメリットは、複数のセキュリティ対策を個別に導入するのに比べてコストを削減できること、そして単一のコンソールで一元管理できるためセキュリティ担当者の運用負荷を大幅に軽減できることにあります。特に、専任の担当者を置くことが難しい中小企業にとって、その恩恵は計り知れません。

一方で、すべての通信が集中することによる通信速度低下の可能性や、機器故障時にネットワーク全体が停止してしまう単一障害点のリスクといったデメリットも存在します。これらのリスクを回避するためには、導入前の慎重な製品選定が極めて重要です。

失敗しないUTM選びのためには、以下の5つのポイントを総合的に検討することが不可欠です。

- 企業の規模: ユーザー数やデバイス数に合ったモデルを選ぶ。

- 必要な機能: 自社の課題解決に必要な機能を明確にする。

- 処理性能: 実環境に近い「脅威保護スループット」を必ず確認する。

- サポート体制: 24時間365日の対応や先出しセンドバックの有無を確認する。

- 価格・料金体系: 初期費用だけでなく、数年間の総所有コスト(TCO)で比較する。

今回ご紹介した10の製品も、それぞれに独自の強みと特徴を持っています。自社のビジネス要件やセキュリティポリシー、予算と照らし合わせながら、最適な一台を見つけることが、セキュアで快適なネットワーク環境を実現するための第一歩です。

UTMの導入はゴールではありません。導入後も、脅威の動向や自社のビジネスの変化に合わせて、継続的にポリシーを見直し、運用を最適化していくことが重要です。この記事が、皆さまのセキュリティ対策強化の一助となれば幸いです。