現代のビジネス環境において、サイバーセキュリティ対策は企業の存続を左右する重要な経営課題となっています。日々巧妙化・高度化するサイバー攻撃に対し、従来の個別のセキュリティ製品だけでは対応が困難になりつつあります。このような状況で注目を集めているのが、組織全体のセキュリティ状況を可視化し、脅威を早期に発見するためのソリューション「SIEM」です。

本記事では、SIEMの基本的な概念から、その仕組み、主な機能、必要とされる背景、導入のメリット・デメリットまでを網羅的に解説します。さらに、SOARやXDRといった関連ソリューションとの違いや、自社に最適なSIEM製品を選ぶためのポイント、そして効果的な活用方法についても掘り下げていきます。この記事を通じて、SIEMへの理解を深め、自社のセキュリティ強化に向けた具体的な一歩を踏み出すための知識を習得しましょう。

目次

SIEMとは

SIEM(シーム)とは、「Security Information and Event Management」の略称で、日本語では「セキュリティ情報イベント管理」と訳されます。その名の通り、組織内に存在する様々なIT機器やソフトウェア、サービスから出力されるログ(情報)やイベントを一元的に収集・管理し、それらを相互に関連付けて分析(相関分析)することで、サイバー攻撃の兆候やセキュリティインシデントをリアルタイムに検知・通知するための仕組みです。

現代の企業IT環境は、ファイアウォール、IDS/IPS(不正侵入検知・防御システム)、プロキシサーバー、エンドポイントセキュリティ(ウイルス対策ソフトやEDR)、各種サーバー、アプリケーション、クラウドサービスなど、無数のコンポーネントで構成されています。これらの機器やシステムは、それぞれが膨大な量のログを日々生成していますが、それらは形式も内容もバラバラで、個別に監視するだけでは全体像を把握することは困難です。

例えば、ファイアウォールが不審な通信をブロックしたというログだけでは、それが単なる日常的なノイズなのか、あるいは大規模なサイバー攻撃の序章なのかを判断するのは難しいでしょう。しかし、そのログとほぼ同時刻に、社内の重要なサーバーで管理者権限でのログイン失敗が多発しているログや、特定のPCから普段とは異なる外部サイトへのアクセスが記録されているログが見つかったとしたらどうでしょうか。これらを組み合わせることで、「外部からの侵入を試みた攻撃者が、内部の端末を乗っ取り、重要サーバーへのアクセスを試みている」という、より深刻なインシデントの可能性が浮かび上がってきます。

SIEMの核心的な価値は、このように個々のログ(点)を結びつけ、意味のある脅威シナリオ(線や面)として可視化することにあります。

もともとSIEMは、以下の2つの技術が統合されて生まれたものです。

- SIM (Security Information Management): ログの収集、長期保管、分析、レポート作成といった、コンプライアンスやフォレンジック(デジタル鑑識)を目的とした長期的なログ管理の側面。

- SEM (Security Event Management): リアルタイムでのイベント監視、相関分析、アラート通知といった、即時的な脅威検知とインシデント対応を目的とした側面。

この2つが統合されたことで、SIEMはリアルタイムの脅威検知から、長期的なコンプライアンス対応、そしてインシデント発生後の原因究明までを包括的に支援する、現代のセキュリティ運用に不可欠なプラットフォームとしての地位を確立しました。

要約すると、SIEMは「多様なログソースから情報を集約し、高度な分析を通じて脅威の兆候をいち早く捉え、セキュリティ担当者に警告を発することで、インシデントの早期発見と迅速な事後対応を実現するための司令塔(コントロールタワー)」であると言えます。複雑化する脅威環境の中で、セキュリティの全体像を把握し、プロアクティブ(主体的・能動的)な対策を講じる上で、SIEMは極めて重要な役割を担っているのです。

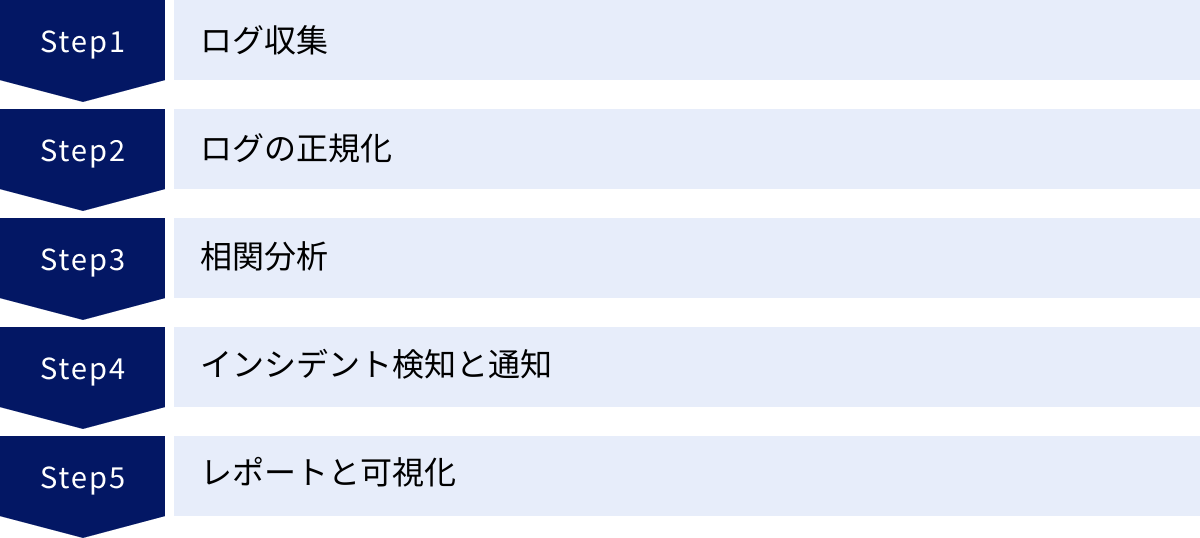

SIEMの仕組み

SIEMがどのようにして多様なログから脅威を検知するのか、その背後にある仕組みは、いくつかの連続したステップで構成されています。ここでは、SIEMが機能する一連のプロセスを、段階的に分かりやすく解説します。この流れを理解することで、SIEMがなぜセキュリティ対策の中核となり得るのかがより明確になるでしょう。

Step 1: ログ収集(Log Collection)

SIEMの活動は、まず組織内のあらゆる場所からログを収集することから始まります。この収集対象は非常に広範にわたります。

- ネットワーク機器: ファイアウォール、ルーター、スイッチなど

- セキュリティ製品: IDS/IPS、WAF(Web Application Firewall)、プロキシ、ウイルス対策ソフト、EDR(Endpoint Detection and Response)など

- サーバー: Webサーバー、メールサーバー、ファイルサーバー、データベースサーバー、DNSサーバーなど

- OS: Windows、Linux、macOSなどのサーバーOSやクライアントOSのイベントログ

- 認証基盤: Active Directory、LDAPなど

- アプリケーション: 業務システム、グループウェアなど

- クラウドサービス: IaaS(AWS, Azure, GCP)、SaaS(Microsoft 365, Google Workspace, Salesforce)など

これらの多様なログソースから情報を集める方法には、主に「エージェント型」と「エージェントレス型」の2種類があります。エージェント型は、ログを収集したい機器に専用のソフトウェア(エージェント)をインストールしてログを転送する方法です。一方、エージェントレス型は、SyslogやSNMPといった標準的なプロトコルを利用したり、API連携を行ったりして、エージェントを介さずにログを収集します。

この段階での課題は、収集したログのフォーマットがベンダーや製品ごとに全く異なることです。例えば、ファイアウォールのログとWindowsのイベントログでは、記録されている情報の形式や意味合いが大きく異なります。このままでは、異なる種類のログを横断的に分析することはできません。

Step 2: ログの正規化(Normalization)

そこで重要になるのが「正規化」というプロセスです。正規化とは、収集した様々な形式のログを、SIEMが解釈・分析できる共通のフォーマットに変換・整形する処理のことです。

例えば、ログに含まれる「送信元IPアドレス」「宛先IPアドレス」「ユーザー名」「イベント発生時刻」といった情報を、ベンダー固有の表現(例:「src_ip」「Source_Address」など)から、SIEM内の統一されたフィールド名(例:「Source.IP」)にマッピングしていきます。

この正規化プロセスを経ることで、例えば「ファイアウォールのログにある送信元IPアドレス」と「プロキシサーバーのログにあるクライアントIPアドレス」が、同じ「IPアドレス」という情報として扱えるようになります。これにより、次のステップである相関分析が可能になるのです。正規化は、多種多様な言語で書かれた文書を、一つの共通言語に翻訳する作業に例えることができます。

Step 3: 相関分析(Correlation Analysis)

正規化され、共通のフォーマットに整えられたログデータは、いよいよSIEMの心臓部である相関分析エンジンに送られます。相関分析とは、異なるログソースから得られた複数のイベントを時系列や関連性で突き合わせ、単一のイベントだけでは見えてこない脅威の兆候や攻撃の文脈(コンテキスト)を浮かび上がらせる分析手法です。

この分析は、あらかじめ定義された「相関ルール(またはシナリオ)」に基づいて行われます。このルールには、既知の攻撃パターンや、組織のセキュリティポリシーに違反する可能性のある不審な振る舞いが記述されています。

具体例を挙げてみましょう。

- ルール例1(ブルートフォース攻撃の検知): 「同一のユーザーアカウントに対し、1分以内に10回以上のログイン失敗が記録され、その直後にログイン成功が記録された」

- ルール例2(マルウェア感染後の内部活動検知): 「EDRが特定のPCでマルウェアを検知したログ」と、「そのPCから、短時間のうちに多数の内部サーバーへのポートスキャンが行われたログ」を組み合わせる。

- ルール例3(内部不正の兆候検知): 「深夜2時以降に、退職予定者のアカウントで、ファイルサーバー上の機密情報フォルダへのアクセスがあり、その後、大量のデータが外部へアップロードされた」

このように、一見すると無関係に見える複数の事象を組み合わせることで、高度な攻撃や内部不正の兆escaleを検知できるのが、相関分析の最大の強みです。

Step 4: インシデント検知と通知(Incident Detection & Alerting)

相関分析の結果、定義されたルールに合致する一連のイベントが発見されると、SIEMはこれを「インシデント」として判断し、セキュリティ担当者に対してアラート(警告)を発します。

ただアラートを出すだけでなく、多くのSIEM製品は、そのインシデントの深刻度に応じて優先順位付け(例:高、中、低)を行います。これにより、担当者は数多くのアラートの中から、まず対応すべき緊急性の高いインシデントを迅速に特定できます。

通知方法も、メール、管理画面のダッシュボードへの表示、SlackやMicrosoft Teamsといったチャットツールへの通知、あるいはインシデント対応を管理するチケットシステムとの連携など、様々です。

Step 5: レポートと可視化(Reporting & Visualization)

最後に、SIEMは収集・分析したすべての情報を、人間が直感的に理解しやすい形で提供します。

- ダッシュボード: セキュリティ状況をリアルタイムで可視化します。検知されたアラートの一覧、攻撃元IPアドレスの地域別マップ、時間帯別のイベント発生数推移などをグラフやチャートで表示し、一目で全体像を把握できます。

- レポート: 分析結果を定期的なレポートとして自動生成する機能です。経営層へのセキュリティ状況報告や、PCI DSSやISMSといったコンプライアンス監査で求められる証跡提出資料として活用できます。

これらのステップが連携して機能することで、SIEMは膨大なログの海から意味のある脅威を掬い上げ、組織のセキュリティをプロアクティブに防御するための強力な基盤となるのです。

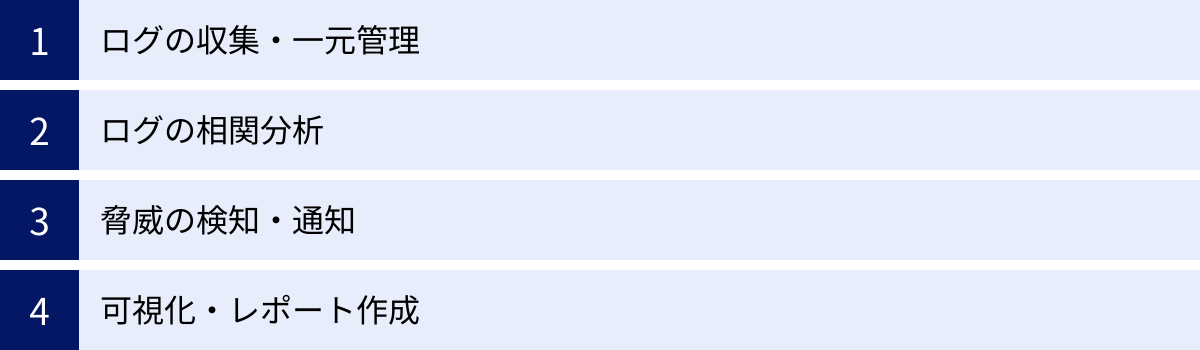

SIEMの主な機能

SIEMが提供する価値は、前述した「仕組み」を構成する個々の機能によって支えられています。ここでは、SIEMが持つ代表的な4つの機能について、それぞれをより深く掘り下げて解説します。これらの機能を理解することで、SIEMが具体的にどのようなタスクを実行し、セキュリティ運用をどう変えるのかが明確になります。

ログの収集・一元管理

SIEMのすべての活動の基盤となるのが、組織内に散在する多種多様なログを収集し、一箇所に集約して管理する機能です。これは、セキュリティ監視の範囲を決定する上で最も基本的な要素となります。

現代の企業IT環境は、オンプレミスのサーバーやネットワーク機器だけでなく、IaaS、PaaS、SaaSといった複数のクラウドサービス、さらにはテレワークで利用される従業員の自宅PCやIoTデバイスなど、非常に複雑かつ広範です。SIEMは、これらの分散した環境のそれぞれからログを収集する能力を備えています。多くのSIEM製品では、主要なベンダーの製品やサービスに対応した「コネクタ」や「パーサー」と呼ばれる設定がプリセットされており、比較的容易にログ収集を開始できます。

この機能の重要な点は、単にログを集めるだけではないことです。

- 長期保管: 収集したログは、インシデント発生後の調査(フォレンジック)や、コンプライアンス要件への対応のために、長期間(数ヶ月〜数年)にわたって保管する必要があります。SIEMは、大容量のログを効率的かつ安全に保管するためのストレージ管理機能を提供します。例えば、PCI DSS(クレジットカード業界データセキュリティ基準)では、最低1年間のログ保管が求められており、SIEMはこの要件を満たす上で中心的な役割を果たします。

- 保全性・可用性: 保管されるログは、インシデントの証拠として法的な意味を持つ場合があるため、改ざんされないように保全性を確保する必要があります。SIEMは、ログデータの暗号化やハッシュ化、厳格なアクセス制御といった機能によって、ログの完全性を担保します。また、必要な時にいつでもログを検索・参照できるよう、高い可用性を維持します。

このログの一元管理機能により、セキュリティ担当者は、インシデント調査の際に複数の管理コンソールを行き来する必要がなくなり、調査の初動を大幅に迅速化できます。

ログの相関分析

相関分析は、一元管理された膨大なログの中から、脅威の兆候を自動的に見つけ出すSIEMの心臓部ともいえる機能です。正規化された異なる種類のログをルールに基づいて突き合わせ、個別のログだけでは見過ごしてしまうような攻撃の文脈を明らかにします。

相関分析で用いられるルール(分析シナリオ)は、主に以下の3つのアプローチに基づいています。

- シグネチャベース(ルールベース)分析:

これは、既知の攻撃パターンや、明確に「悪」と定義できる振る舞いをルールとして登録しておく方法です。「短時間に同一IPアドレスから100回以上の認証失敗」や「既知のマルウェアの通信先(C&Cサーバー)IPアドレスへのアクセス」などが典型的な例です。定義が明確なため誤検知は少ないですが、未知の攻撃や巧妙に偽装された攻撃の検知は困難です。 - アノマリ(異常)検知:

これは、AI(人工知能)や機械学習を活用して、ユーザーやシステム、ネットワークの「平時」の振る- 舞いを学習・プロファイリングし、そのベースラインから逸脱する「異常」な振る舞いを検知するアプローチです。例えば、「あるユーザーが普段は日中の勤務時間帯にしか社内システムにアクセスしないのに、ある日突然、深夜に海外から大量のファイルダウンロードを試みた」といった場合、これを異常として検知します。未知の脅威や内部不正の検知に非常に有効です。この機能は特に「UEBA(User and Entity Behavior Analytics)」として知られています。 - 脅威インテリジェンスとの連携:

脅威インテリジェンスとは、世界中のセキュリティ専門機関やベンダーが収集・分析している最新の脅威情報(例:攻撃者が利用しているIPアドレスやドメインのリスト、マルウェアのハッシュ値など)のデータベースです。SIEMは、この脅威インテリジェンスをリアルタイムに取り込み、収集したログと照合します。これにより、組織のログ内に最新の脅威に関連する痕跡がないかを常にチェックし、新たな攻撃にも迅速に対応できます。

これらの分析手法を組み合わせることで、SIEMは多角的かつ重層的な脅威検知を実現します。

脅威の検知・通知(アラート)

相関分析によって脅威の可能性が高いと判断されたイベントは、即座にセキュリティ担当者に通知(アラート)されます。この機能がなければ、せっかく検知した脅威が見過ごされてしまい、意味がありません。

SIEMのアラート機能には、以下のような特徴があります。

- 優先順位付け(トリアージ): 全てのアラートが同じ重要度ではありません。SIEMは、検知したインシデントの深刻度や影響範囲を自動的に評価し、「Critical(致命的)」「High(高)」「Medium(中)」「Low(低)」といった形で優先順位を付けます。これにより、担当者は「アラートの洪水」に埋もれることなく、緊急性の高いものから効率的に対応できます。

- コンテキスト情報の付与: アラートには、なぜそれが脅威と判断されたのかという根拠(どの相関ルールに抵触したか)、関連するログ、影響を受けた可能性のあるユーザーや端末の情報など、調査に必要なコンテキスト情報が付与されます。これにより、担当者は迅速に状況を理解し、次のアクションに移ることができます。

- 多様な通知方法: アラートの通知先は、SIEMのダッシュボード表示だけでなく、Eメール、SMS、そして近年ではSlackやMicrosoft Teamsといったビジネスチャットツール、さらにはServiceNowなどのITサービスマネジメント(ITSM)ツールやSOAR(後述)プラットフォームへと、柔軟に設定できます。これにより、担当者は普段利用しているツールで迅速にアラートを受け取ることが可能です。

ただし、このアラート機能は「過検知」「誤検知」という課題と隣り合わせです。正常な業務活動を誤って脅威と判断してしまうことがあり、これを放置すると担当者の疲弊(アラート疲れ)につながります。そのため、自社の環境に合わせて検知ルールを継続的に調整(チューニング)していく運用が不可欠です。

可視化・レポート作成

収集・分析した膨大なデータを、人間が直感的に理解できる形に変換するのもSIEMの重要な機能です。これにより、セキュリティの状態を継続的に監視し、関係者への報告を容易にします。

- ダッシュボード:

セキュリティの状態をリアルタイムで視覚的に表示するインターフェースです。多くの場合、カスタマイズ可能で、ユーザーは自分が見たい情報をウィジェットとして配置できます。- リアルタイム監視: 現在発生しているアラートの一覧、攻撃の種類別統計、攻撃元/攻撃先の国別マップ、主要サーバーのイベント発生状況などを一画面で把握できます。

- インシデントのドリルダウン: ダッシュボード上のグラフをクリックすることで、より詳細な情報(関連ログなど)にドリルダウンし、深掘り調査を進めることができます。

- レポート作成:

特定の期間やテーマに基づいたセキュリティレポートを自動で生成する機能です。- 定期報告: 経営層や情報システム部門長向けに、週次や月次のセキュリティサマリーレポートを作成できます。これにより、セキュリティ投資の効果やリスク状況を客観的なデータに基づいて説明できます。

- コンプライアンス対応: PCI DSS、ISMS/ISO 27001、GDPRといった各種規制や基準で求められる監査レポートを、テンプレートを用いて効率的に作成できます。例えば、「特権IDでの操作ログ一覧」や「ファイアウォールのルール変更履歴」といったレポートを簡単に出力し、監査法人に提出できます。

この可視化・レポート機能によって、SIEMは単なる技術者向けのツールに留まらず、経営層を含む組織全体でのセキュリティ意識の向上と、客観的データに基づいた意思決定を支援する戦略的ツールとしての価値を提供します。

SIEMが必要とされる背景

なぜ今、多くの企業や組織がSIEMの導入を検討し、必要としているのでしょうか。その背景には、現代のビジネス環境を取り巻く2つの大きな変化、すなわち「サイバー攻撃の進化」と「IT環境の変容」があります。この2つの側面から、SIEMが不可欠とされる理由を掘り下げていきます。

サイバー攻撃の巧妙化・高度化

かつてのサイバー攻撃は、不特定多数にマルウェアをばらまくといった、比較的単純で発見しやすいものが主流でした。しかし、現在の攻撃は、より巧妙で、検知を回避するための高度な技術が用いられています。このような攻撃の前では、従来の「境界防御」モデル、すなわちファイアウォールやアンチウイルスソフトといった個別のセキュリティ製品だけでは対応が困難になっています。

- 標的型攻撃(APT: Advanced Persistent Threat):

特定の企業や組織をターゲットに定め、長期間にわたって潜伏しながら情報を窃取したり、システムを破壊したりする攻撃です。攻撃者は、まずフィッシングメールなどで従業員のPCを乗っ取り、そこを足がかりに内部ネットワークを偵察します。そして、時間をかけて権限を昇格させ、最終目的である機密情報が保管されたサーバーに到達します。この一連の活動は、一つ一つの挙動が低頻度かつ正常な通信に見せかけられるため、単体のセキュリティ製品のログだけでは異常として検知することが極めて困難です。複数のログを横断的に分析し、一連の怪しい振る舞いを繋ぎ合わせるSIEMの相関分析が、こうした静かな攻撃の発見に威力を発揮します。 - 内部不正:

悪意を持った従業員や元従業員、あるいは委託先の担当者など、正規の権限を持つ人物による情報漏洩やデータ破壊も深刻な脅威です。彼らは正当なアカウントを使用するため、外部からの不正アクセスとは異なり、アクセス制御だけでは防ぐことができません。しかし、SIEM(特にUEBA機能)を使えば、「その人が普段行わないような振る舞い」を検知できます。例えば、普段アクセスしない機密データにアクセスする、深夜や休日に大量のデータをダウンロードする、退職間際にUSBメモリにデータをコピーするといった行動を異常として捉え、アラートを上げることが可能です。 - ゼロデイ攻撃とサプライチェーン攻撃:

ゼロデイ攻撃は、ソフトウェアの脆弱性が発見され、修正パッチが提供される前にその脆弱性を悪用する攻撃です。シグネチャベースの対策では防ぐことができません。また、サプライチェーン攻撃は、ターゲット企業に直接侵入するのではなく、セキュリティ対策が手薄な取引先や子会社、あるいは利用しているソフトウェアの開発元などを経由して侵入する攻撃です。これらは信頼された経路からの攻撃に見えるため、境界防御をすり抜けやすくなります。

これらの攻撃に対しても、SIEMは振る舞いを監視し、攻撃の痕跡(Indicator of Compromise: IoC)を複数のログから見つけ出すことで、被害の早期検知と拡大防止に貢献します。

このように、攻撃が「点」から「線」や「面」へと進化したことで、防御側も同様に、複数の監視ポイントからの情報を統合し、「線」や「面」で全体を捉える視点が必要不可欠となりました。SIEMは、まさにそのためのソリューションなのです。

IT環境の複雑化とセキュリティ製品の多様化

サイバー攻撃が進化する一方で、防御する側である企業のIT環境もまた、一昔前とは比較にならないほど複雑化しています。

- ハイブリッド/マルチクラウド化の進展:

多くの企業が、従来の自社データセンター(オンプレミス)に加えて、AWS、Microsoft Azure、Google Cloudといった複数のパブリッククラウド(IaaS/PaaS)や、Microsoft 365、Salesforceといった多数のSaaSを組み合わせて利用するようになりました。これにより、監視すべき対象が物理的なデータセンター内だけでなく、インターネット上の様々な場所に分散してしまいました。それぞれのクラウドサービスは独自のログ形式や管理コンソールを持っており、セキュリティ状況を統一的に把握することは非常に困難です。 - テレワークの普及と境界の曖昧化:

働き方改革やパンデミックの影響でテレワークが常態化し、従業員は社内ネットワークの外から、様々なデバイス(会社支給PC、私物PC、スマートフォンなど)を使って業務を行うようになりました。これにより、「社内は安全、社外は危険」という従来の境界防御の前提が崩壊し(ゼロトラストの考え方)、あらゆる場所、あらゆるデバイスからのアクセスを監視する必要が生じています。 - セキュリティ製品のサイロ化:

これらの脅威や環境の変化に対応するため、企業は次々と新しいセキュリティ製品を導入してきました。ファイアウォール、WAF、IDS/IPS、EDR、CASB(Cloud Access Security Broker)、DLP(Data Loss Prevention)など、多種多様なソリューションが乱立しています。しかし、これらの製品は多くの場合、それぞれが独立して稼働しており、各製品の管理コンソールが縦割りで分断されている「サイロ化」の状態に陥りがちです。

このサイロ化は、セキュリティ運用に深刻な問題をもたらします。- 運用負荷の増大: セキュリティ担当者は、多数の管理画面を個別に監視・操作する必要があり、業務が煩雑化し、負荷が増大します。

- 全体像の把握困難: 各製品からのアラートがバラバラに通知されるため、それらの関連性が分からず、攻撃の全体像を把握できません。結果として、重大なインシデントの予兆を見逃してしまうリスクが高まります。

SIEMは、この「サイロ化」の問題を解決するための強力なソリューションです。オンプレミス、クラウド、エンドポイントを問わず、様々なセキュリティ製品やITインフラからログを収集・一元化し、単一のプラットフォームで可視化・分析することで、複雑化したIT環境全体のセキュリティ状況を俯瞰的に把握し、統一された基準で管理することを可能にします。これが、現代のIT環境においてSIEMが不可欠とされるもう一つの大きな理由です。

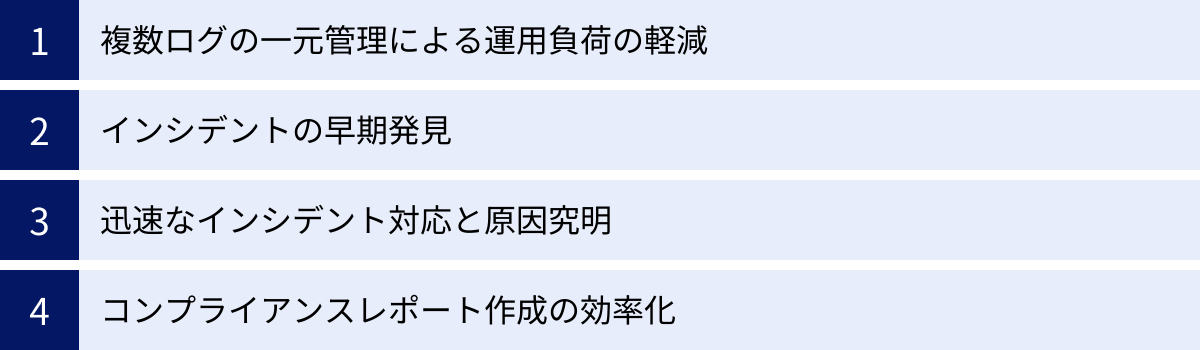

SIEM導入のメリット

SIEMを導入することは、単に新しいツールを一つ追加する以上の、組織のセキュリティ体制全体に及ぶ多くのメリットをもたらします。ここでは、SIEMがもたらす4つの主要なメリットについて、具体的な効果とともに詳しく解説します。

複数ログの一元管理による運用負荷の軽減

現代のセキュリティ担当者が直面する最大の課題の一つは、増え続ける監視対象と、それに伴う運用負荷の増大です。ファイアウォール、プロキシ、EDR、クラウドサービスの監査ログなど、確認すべき管理画面は多岐にわたります。インシデントの疑いが発生した際には、これらの異なるシステムのログを個別に抽出し、手作業で時系列を揃えて突き合わせるという、非常に時間と手間のかかる作業が必要でした。

SIEMを導入することで、この状況は劇的に改善されます。

- シングル・ペイン・オブ・グラス(単一画面での監視): 組織内のあらゆるログソースからの情報がSIEMのダッシュボードに集約されます。担当者はSIEMの画面を見るだけで、オンプレミスからクラウドまで、IT環境全体のセキュリティ状況を俯瞰的に把握できます。これにより、日常的な監視業務の効率が大幅に向上します。

- 調査の迅速化: インシデント調査の際も、必要なログはすべてSIEM上に集約・正規化されています。横断的な検索機能を使えば、「特定のユーザーID」や「特定のIPアドレス」が、いつ、どのシステムで、どのような活動をしていたかを瞬時に追跡できます。これにより、これまで数時間から数日かかっていた調査が、数分で完了することも可能になり、担当者はより高度な分析や対策の検討に時間を割けるようになります。

- 属人化の解消: ログのありかや調査方法が特定の担当者の知識に依存する「属人化」も、多くの組織で課題となっています。SIEMという共通のプラットフォーム上でログ管理と調査を行うことで、チーム内での情報共有が容易になり、業務の標準化が進みます。これにより、担当者の異動や退職があっても、セキュリティ運用のレベルを維持しやすくなります。

このように、ログ管理を一元化するだけでも、セキュリティチームの生産性を大きく向上させ、日々の運用負荷を大幅に軽減する効果が期待できます。

インシデントの早期発見

SIEMがもたらす最も本質的なメリットは、巧妙なサイバー攻撃や内部不正の兆候を、被害が深刻化する前に発見できる可能性を高めることです。

前述の通り、標的型攻撃(APT)のような高度な攻撃は、長期間にわたって潜伏し、少しずつ活動範囲を広げていきます。個々の活動は正常な範囲内に見えるため、単体のセキュリティ製品では検知が困難です。

しかし、SIEMは相関分析によって、これらの断片的な事象を繋ぎ合わせることができます。

具体例:

- [Day 1] ある社員のPCがフィッシングメールを開封(メールセキュリティゲートウェイのログ)。

- [Day 3] そのPCから、不審な外部サーバーへの定期的な通信が開始される(プロキシのログ)。

- [Day 10] そのPCを起点に、内部ネットワークの他のサーバーへのスキャン活動が観測される(IDS/IPSのログ)。

- [Day 15] スキャンされたサーバーの一つで、管理者権限でのログイン失敗が複数回記録された後、成功する(サーバーOSのイベントログ)。

これら一つ一つのイベントは、個別に見れば見過ごされるかもしれません。しかし、SIEMはこれらを「一連の攻撃活動」として関連付け、「標的型攻撃の疑い」という高優先度のアラートを生成します。このアラートにより、担当者は攻撃者が最終目的(機密情報の窃取など)を達成する前の段階で介入し、被害を未然に防いだり、最小限に食い止めたりすることが可能になります。

インシデデント対応においては、発見が早ければ早いほど、その後の対応コストやビジネスへの影響を劇的に小さくできます。 SIEMは、この「早期発見」を実現するための強力な武器となるのです。

迅速なインシデント対応と原因究明

万が一インシデントが発生してしまった場合でも、SIEMはその後の対応プロセスにおいて絶大な効果を発揮します。インシデント対応の目的は、被害を封じ込めて復旧するだけでなく、何が起きたのかを正確に把握し、再発防止策を講じることです。

- 影響範囲の特定: SIEMに集約されたログを分析することで、「攻撃はどこから侵入し、どの端末やサーバーに広がり、どのデータにアクセスされたのか」といった影響範囲を迅速に特定できます。これにより、的確な封じ込め措置(例:感染端末のネットワーク隔離)や、関係者への正確な報告が可能になります。

- 原因究明(フォレンジック調査): インシデントの根本原因を究明するフォレンジック調査において、SIEMは不可欠な情報基盤となります。攻撃のタイムラインを再構築し、「いつ、誰が、何をしたか」を時系列で詳細に追跡できます。これにより、攻撃者が利用した脆弱性や侵入経路を特定し、効果的な再発防止策(パッチ適用、設定変更、ルール強化など)を立案することに繋がります。

- 対応プロセスの証跡: SIEMは、インシデントの検知から対応完了までの一連の流れを記録します。この記録は、経営層や監督官庁、顧客などへの事後報告において、客観的で信頼性の高い証拠として役立ちます。

SIEMがなければ、これらの調査は非常に困難で時間のかかるものになります。必要なログが残っていなかったり、各所に散在していたりするため、原因が特定できずに終わってしまうケースも少なくありません。SIEMは、インシデント対応の質とスピードを飛躍的に向上させるのです。

コンプライアンスレポート作成の効率化

多くの企業は、事業を行う上で様々な法律、規制、業界基準の遵守を求められます。これらは総称して「コンプライアンス」と呼ばれ、セキュリティに関しても多くの要件が課されています。

代表的なものとして、以下のような基準があります。

- PCI DSS(Payment Card Industry Data Security Standard): クレジットカード情報を取り扱う事業者向けのセキュリティ基準。ログの収集・監視・保管に関する厳格な要件が含まれる。

- ISMS(情報セキュリティマネジメントシステム)/ ISO 27001: 組織の情報セキュリティ管理体制に関する国際規格。リスクアセスメントや監視、レビューが求められる。

- 個人情報保護法、GDPR(EU一般データ保護規則): 個人データの適切な管理と、情報漏洩時の報告義務などを定めている。

- SOX法(サーベンス・オクスリー法): 上場企業向けの財務報告に係る内部統制の基準。ITシステムのアクセスログ管理などが対象となる。

これらのコンプライアンス要件の多くは、「全てのシステムにおける全てのアクティビティを記録し、定期的にレビューし、最低1年間は保管すること」を共通して求めています。SIEMは、まさにこの要件を満たすための機能(ログの収集、一元管理、長期保管、監視)を網羅しています。

さらに、多くのSIEM製品には、これらの主要な規制に対応したレポートテンプレートがあらかじめ用意されています。監査の際には、これらのテンプレートを使って必要なレポート(例:「特権ユーザーの操作履歴」「ファイアウォールポリシーの変更履歴」など)をボタン一つで生成し、監査人に提出できます。

これにより、これまで手作業で膨大な時間をかけて作成していた監査レポートの作成工数を劇的に削減し、担当者を本来のセキュリティ業務に集中させることが可能になります。

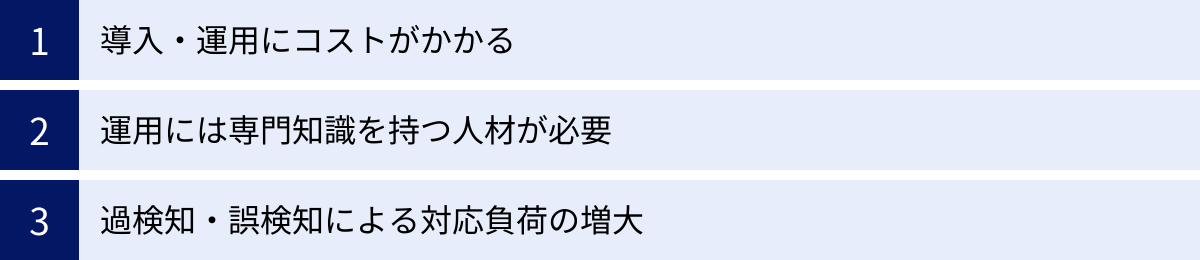

SIEM導入のデメリット・課題

SIEMは多くのメリットをもたらす強力なソリューションですが、その導入と運用は決して簡単なものではありません。導入を成功させるためには、事前にデメリットや課題を正しく理解し、対策を講じておくことが不可欠です。ここでは、SIEM導入に際して直面しがちな3つの主要な課題について解説します。

導入・運用にコストがかかる

SIEMの導入と運用には、 상당な金銭的・人的コストが伴います。これは、中小企業にとっては特に高いハードルとなる可能性があります。

- 金銭的コスト:

- ライセンス費用: SIEM製品の価格は、多くの場合、1日あたりに取り込むログのデータ量(GB/day)や、1秒あたりのイベント数(EPS: Events Per Second)に基づいた従量課金制となっています。監視対象が増えれば増えるほど、ライセンス費用は高額になります。

- インフラ費用(オンプレミス型の場合): 自社内にSIEMを構築する場合、ログを処理・保管するための高性能なサーバーや大容量ストレージといったハードウェアの購入費用が必要になります。

- 導入支援費用: SIEMの初期設定や既存システムとの連携は複雑な作業を伴うため、多くの場合、ベンダーやSIer(システムインテグレーター)による導入支援サービスを利用することになります。これにも別途費用が発生します。

- 運用・保守費用: ソフトウェアの年間保守契約や、クラウド型の場合は月額・年額の利用料といったランニングコストも継続的に発生します。

- 人的コスト:

- 導入・構築にかかる工数: どのログを収集するか、どのような検知ルールを設定するかといった要件定義や、実際の構築作業には、自社のセキュリティ担当者の多くの時間(工数)が費やされます。

- 運用にかかる工数: 後述するように、SIEMは導入して終わりではありません。アラートの監視・分析、ルールのチューニング、レポートの確認など、日常的な運用にも専任の担当者、あるいはチームが必要となります。

これらのコストは決して軽視できるものではなく、導入前に費用対効果(ROI)を慎重に評価し、経営層の理解を得ることが極めて重要です。

運用には専門知識を持つ人材が必要

SIEMが「宝の持ち腐れ」になる最も一般的な原因が、運用スキルの不足です。SIEMは、ただ導入すれば自動的にセキュリティが向上する「魔法の箱」ではありません。その真価を発揮させるには、高度な専門知識とスキルを持つ人材による継続的な運用が不可欠です。

SIEMの運用担当者(SOCアナリストなど)には、以下のような多岐にわたるスキルが求められます。

- 広範なITインフラ知識: ネットワーク、サーバーOS、データベース、クラウドサービスなど、ログの出力元となる様々なシステムの仕組みを理解している必要があります。

- セキュリティ全般の知識: ファイアウォール、IDS/IPS、EDRといった各種セキュリティ製品の役割や、それらがどのようなログを出力するのかを把握している必要があります。

- サイバー攻撃に関する知識: 標的型攻撃、マルウェア、ランサムウェアなど、最新の攻撃手法やその痕跡(IoC)について常に学び続ける必要があります。

- ログ分析スキル: 膨大なログの中から、怪しい挙動を見つけ出し、それが何を意味するのかを読み解く能力が求められます。

- SIEM製品自体の操作スキル: 利用するSIEM製品固有の検索言語や、ダッシュボードの作成方法、ルールの設定方法などを習熟している必要があります。

しかし、これら全てのスキルを高いレベルで兼ね備えたセキュリティ人材は市場に非常に少なく、採用や育成は容易ではありません。専門人材を確保できないままSIEMを導入してしまうと、アラートの意味が理解できなかったり、適切なルール設定ができなかったりして、効果的な運用ができなくなってしまいます。

この課題への対策として、自社で人材を抱える代わりに、SOC(Security Operation Center)サービスやMDR(Managed Detection and Response)サービスを外部の専門ベンダーに委託するという選択肢も有力です。

過検知・誤検知による対応負荷の増大

SIEM運用における永遠の課題とも言えるのが、「過検知」と「誤検知」の問題です。

- 過検知(False Positive): 実際には脅威ではない正常な業務活動を、脅威として誤って検知してしまうこと。

- 誤検知: 本来検知すべき脅威とは異なる、重要度の低いイベントを脅威として検知してしまうこと。

SIEMを導入した直後は、製品にデフォルトで設定されている汎用的な検知ルールが、自社のユニークなIT環境や業務フローと合致しないため、大量の過検知アラートが発生しがちです。例えば、システム管理者が行う定常的なメンテナンス作業が「不審なスキャン活動」として検知されたり、特定の業務アプリケーションの通信が「マルウェアの通信」と誤認されたりすることがあります。

この過検知・誤検知が多発すると、以下のような深刻な問題を引き起こします。

- アラート疲れ(Alert Fatigue): セキュリティ担当者は、日々鳴り響く大量の誤ったアラートの調査に追われ、精神的に疲弊してしまいます。

- 本当に重要なアラートの見逃し: 大量のアラートの中に、本当に危険なインシデントを示すアラートが埋もれてしまい、見逃してしまうリスクが高まります。「オオカミ少年」効果とも言える状態で、アラートそのものへの信頼性が低下してしまうのです。

- 運用コストの増大: 一つ一つのアラートが本物かどうかを確認する作業には時間がかかり、結果としてセキュリティチーム全体の生産性を著しく低下させます。

この問題を解決するためには、導入後の「チューニング」作業が極めて重要です。自社の環境に合わせて、不要なルールを無効にしたり、特定の条件下ではアラートを出さないように例外設定(ホワイトリスト登録)を行ったりする地道な調整を継続的に行う必要があります。このチューニングには、前述した専門知識が不可欠であり、SIEM運用の成否を分ける鍵となります。

SIEMと他のセキュリティソリューションとの違い

セキュリティの世界には、SIEMと似た目的を持つ、あるいは関連する役割を担う様々なソリューションや用語が存在します。これらを正しく理解し、違いを明確にすることで、自社のセキュリティ戦略において各ソリューションを適切に位置づけることができます。ここでは、特に混同されやすい5つのソリューションとSIEMとの違いを解説します。

SOARとの違い

SOAR(ソアー)は、「Security Orchestration, Automation and Response」の略で、セキュリティ運用の「オーケストレーション(連携・指揮)」「自動化」「レスポンス(対応)」を実現するためのプラットフォームです。

SIEMとSOARの最も大きな違いは、その主な役割にあります。

- SIEM: 脅威の「検知(Detection)」と「分析(Analysis)」が主な役割。様々なログを集めて相関分析し、インシデントの疑いを警告する「目」や「耳」に例えられます。

- SOAR: SIEMなどが検知したアラートを受け取り、その後の「対応(Response)」を自動化・効率化するのが主な役割。インシデント対応の手順を「プレイブック」としてあらかじめ定義しておき、それに従って様々なタスクを実行する「手」や「足」に例えられます。

関係性:

SIEMとSOARは競合するものではなく、相互に補完し合う関係にあります。典型的な連携フローは以下の通りです。

- SIEMがマルウェア感染の疑いを検知し、アラートを上げる。

- そのアラートをトリガーとしてSOARが起動する。

- SOARは、プレイブックに従って以下のタスクを自動的に実行する。

- 感染が疑われる端末の情報をEDRから取得する。

- その端末をネットワークから自動的に隔離する。

- 検知されたマルウェアのハッシュ値をサンドボックスで分析する。

- 関連する不審なIPアドレスをファイアウォールのブロックリストに追加する。

- インシデント管理システムにチケットを起票し、担当者に通知する。

このように、SIEMが「何が起きたか」を知らせ、SOARが「それに対して何をするか」を実行することで、インシデント対応の初動を大幅に迅速化し、人的ミスを減らすことができます。

| 観点 | SIEM (Security Information and Event Management) | SOAR (Security Orchestration, Automation and Response) |

|---|---|---|

| 主な目的 | 脅威の検知と分析、ログの一元管理 | インシデント対応の自動化と効率化 |

| 主な機能 | ログ収集、正規化、相関分析、アラート、可視化 | プレイブックの定義と実行、タスク自動化、ケース管理 |

| 役割の例え | セキュリティの「目」「耳」 | セキュリティの「手」「足」 |

| 関係性 | 補完関係。SIEMの検知をSOARの対応に繋げる。 |

近年では、多くのSIEM製品が基本的なSOAR機能を内包するようになっていますが、高度な自動化や複雑なワークフローを実現するには、専用のSOAR製品が必要となる場合もあります。

SOCとの違い

SOC(ソック)は、「Security Operation Center」の略で、サイバー攻撃の監視、検知、分析、対応を専門に行う「組織・チーム」またはその「拠点」を指します。

SIEMとSOCの違いは明確で、SIEMが「ツール(システム)」であるのに対し、SOCは「人・組織」です。

SOCのアナリストたちは、SIEMを主要なツールとして活用し、24時間365日体制でセキュリティ監視を行います。SIEMから上がってくるアラートを分析・評価(トリアージ)し、それが本当に対応が必要なインシデントであるかを判断します。そして、インシデントと判断した場合には、定められた手順に従って対応活動(影響範囲の調査、封じ込め、復旧など)を開始します。

つまり、「SOCがSIEMを使いこなしてセキュリティ運用を行う」という関係になります。どんなに高性能なSIEMを導入しても、それを監視・分析するSOC(あるいはそれに準ずるセキュリティ担当者)が存在しなければ、その価値は半減してしまいます。

XDRとの違い

XDR(エックスディーアール)は、「Extended Detection and Response」の略で、エンドポイント(E)、ネットワーク(N)、クラウド(C)など、複数のセキュリティ領域から情報を収集し、高度な分析を通じて脅威の検知と対応を行うソリューションです。

SIEMとXDRは、どちらも複数のログソースを分析して脅威を検知するという点で似ていますが、そのアプローチと思想に大きな違いがあります。

- SIEM: 「オープン」なアプローチ。様々なベンダーの多種多様な製品からログを収集し、一元管理することに主眼を置く。ログの網羅性が高く、コンプライアンス対応や長期的なログ保管にも強みを持つ。

- XDR: 「クローズド(または半クローズド)」なアプローチ。主に単一のベンダーが提供するセキュリティ製品群(EDR、NDR、メールセキュリティ、クラウドセキュリティなど)から、質の高いテレメトリ(操作ログやプロセス情報など、より詳細な活動データ)を収集し、深く連携させることに主眼を置く。

分析の質と自動化:

XDRは、同一ベンダーの製品間でデータフォーマットが統一されているため、SIEMのような正規化の手間が少なく、より質の高いデータに基づいた高度な自動分析が可能です。脅威の検知から原因分析、対応(例:端末の隔離)までを、より自動化された形で提供することを目指しています。

| 観点 | SIEM | XDR |

|---|---|---|

| アプローチ | オープン(マルチベンダーのログを幅広く収集) | クローズド(主にシングルベンダー製品群を深く連携) |

| データソース | あらゆるログ(網羅性重視) | 主に質の高いテレメトリ(深度重視) |

| 主な強み | ログの一元管理、コンプライアンス、広範な可視化 | 高度な脅威検知、分析と対応の自動化 |

| 導入の前提 | 多様な既存環境に統合 | 特定ベンダーの製品エコシステムへの依存度が高い |

SIEMとXDRはどちらが優れているというわけではなく、組織のセキュリティ戦略や既存のIT資産によって選択が異なります。両者を連携させ、XDRで検知した高度な脅威情報をSIEMに取り込み、他のログと相関分析するという使い方も考えられます。

EDRとの違い

EDRは、「Endpoint Detection and Response」の略で、PCやサーバーといった「エンドポイント」に特化したセキュリティソリューションです。

アンチウイルスソフトがマルウェアの侵入を防ぐ「入口対策」であるのに対し、EDRは侵入されてしまった後を想定し、エンドポイント内での不審な挙動(マルウェアの活動、不正なプロセス実行など)を継続的に監視・記録し、脅威を検知・対応(感染端末の隔離など)します。

SIEMとの違いは、その監視対象の範囲です。

- SIEM: ネットワーク全体(エンドポイント、サーバー、ネットワーク機器、クラウドなど)を「広く浅く」監視する。

- EDR: エンドポイントのみを「狭く深く」監視する。

関係性:

EDRは、SIEMにとって非常に重要なログソースの一つです。EDRがエンドポイントで検知した詳細な脅威情報をSIEMに送信することで、SIEMはそれをネットワーク機器のログや認証ログなどと相関分析し、攻撃の全体像をより正確に把握できるようになります。例えば、EDRが「特定のPCで不審なPowerShellスクリプトが実行された」と検知し、SIEMがそのPCの通信ログから「不審な外部サーバーと通信している」ことを突き止める、といった連携が可能です。

UEBAとの違い

UEBAは、「User and Entity Behavior Analytics」の略で、ユーザー(User)やエンティティ(Entity、端末やサーバーなど)の振る舞いをAIや機械学習を用いて分析する技術です。

SIEMとの違いは、その分析手法にあります。

- 従来のSIEM: 主に「ルールベース(シグネチャベース)」で、既知の攻撃パターンや事前に定義したポリシー違反を検知する。

- UEBA: 「振る舞いベース(アノマリ検知)」で、AIが学習した「通常の状態」から逸脱する異常な振る舞いを検知する。

関係性:

UEBAは、もはやSIEMと競合する独立したソリューションではなく、現代のSIEMに不可欠な機能として統合される傾向にあります。UEBAの機能を取り込んだSIEMは「Next-Gen SIEM(次世代SIEM)」と呼ばれることもあります。

UEBAを搭載することで、SIEMはルールベースでは検知が難しい、未知の脅威や内部不正の兆候(例:「普段と違う時間・場所からのアクセス」「特権アカウントの異常な使用」など)をより高い精度で検知できるようになります。UEBAは、SIEMの分析能力を飛躍的に向上させる強力なエンジンと言えます。

SIEM製品を選ぶ際の6つのポイント

SIEMは高価で、一度導入すると長期間利用することになるため、製品選定は慎重に行う必要があります。自社の環境や目的に合わない製品を選んでしまうと、コストが無駄になるだけでなく、セキュリティレベルの向上にも繋がりません。ここでは、SIEM製品を選ぶ際に必ず確認すべき6つの重要なポイントを解説します。

① 自社の導入目的と合っているか

技術的な機能比較に入る前に、最も重要なのは「なぜ自社はSIEMを導入するのか?」という目的を明確にすることです。目的が曖昧なままでは、製品の評価基準が定まらず、ベンダーのセールストークに流されてしまいがちです。

導入目的の例としては、以下のようなものが考えられます。

- 目的A(インシデントの早期発見): 巧妙化する標的型攻撃やランサムウェアの兆候をいち早く捉え、被害を最小限に抑えたい。

- 重視すべき機能: 高度な相関分析、UEBA(振る舞い検知)、脅威インテリジェンス連携。

- 目的B(コンプライアンス対応): PCI DSSやISMSの監査に対応するため、ログの収集・保管・レポート作成を効率化したい。

- 重視すべき機能: 対応ログソースの広さ、長期保管能力、各種規制に対応したレポートテンプレート。

- 目的C(SOC運用の基盤構築): 自社でセキュリティ監視チーム(SOC)を立ち上げるための情報分析基盤として活用したい。

- 重視すべき機能: ダッシュボードのカスタマイズ性、検索・分析機能の柔軟性、インシデント対応ワークフローとの連携(SOAR機能など)。

- 目的D(内部不正対策): 従業員や委託先による情報持ち出しなどのリスクを低減したい。

- 重視すべき機能: UEBA、データアクセス監視、特権IDの操作監視。

このように、自社の最優先課題を明らかにすることで、製品に求めるべき機能の優先順位が明確になり、より客観的で合理的な製品選定が可能になります。

② 導入形態(クラウド型かオンプレミス型か)

SIEMの提供形態には、大きく分けて「クラウド型(SaaS)」と「オンプレミス型」があります。それぞれの特徴を理解し、自社のIT戦略やリソースに合った形態を選ぶことが重要です。

| 導入形態 | メリット | デメリット |

|---|---|---|

| クラウド型 (SaaS) | ・初期コストが低い(ハードウェア不要) ・導入までの期間が短い ・インフラの運用管理が不要(ベンダー任せ) ・リソースの拡張が容易(スケーラビリティが高い) |

・継続的なランニングコストが発生する ・カスタマイズの自由度が低い場合がある ・データを外部に保管することへの懸念 ・通信帯域の確保が必要な場合がある |

| オンプレミス型 | ・自社のセキュリティポリシーに合わせた柔軟なカスタマイズが可能 ・データを自社内で完全に管理できる ・既存のIT資産を活用できる場合がある |

・高額な初期投資(サーバー、ストレージ等)が必要 ・インフラの構築・運用に専門知識と工数が必要 ・リソースの拡張に手間とコストがかかる |

近年は、運用負荷の低さやスケーラビリティの高さから、クラウド型のSIEMが主流となりつつあります。特に、クラウドサービスを多用している企業や、専任のインフラ管理者を置くことが難しい企業にとっては、クラウド型が有力な選択肢となるでしょう。一方で、厳格なデータ管理ポリシーを持つ金融機関や政府機関などでは、依然としてオンプレミス型が選ばれるケースもあります。

③ 既存システムやツールと連携できるか

SIEMは、様々なシステムからログを収集して初めてその価値を発揮します。そのため、自社で現在利用している、あるいは将来的に導入予定のシステムやツールとスムーズに連携できるかは極めて重要な選定ポイントです。

確認すべき点は以下の通りです。

- 対応ログソース(コネクタ/パーサー): 自社で利用しているファイアウォール、サーバーOS、クラウドサービス(AWS, Microsoft 365など)、各種セキュリティ製品のログを、標準で収集・解析できるかを確認します。製品のWebサイトに対応リストが公開されていることが多いので、事前にチェックしましょう。もし標準で対応していない場合でも、カスタムでログを取り込む仕組みがあるかどうかも重要です。

- API連携: SOARツールやインシデント管理システム(ServiceNowなど)、脅威インテリジェンスフィードなど、他のツールとAPIを通じて連携できるかを確認します。柔軟なAPI連携が可能であれば、セキュリティ運用全体の自動化や効率化に繋がります。

- 収集方式: ログの収集方法が、自社のネットワーク構成やポリシーに合っているか(エージェントの要否、対応プロトコルなど)も確認が必要です。

この連携性を軽視すると、いざ導入しても「肝心なシステムのログが取れない」といった事態に陥りかねません。

④ 必要な機能が搭載されているか

導入目的を明確にした上で、その目的を達成するために必要な機能が製品に備わっているかを具体的にチェックします。多機能であればあるほど良いというわけではなく、自社に必要な機能が過不足なく搭載されているかを見極めることが大切です。

チェックリストの例:

- 分析機能: 高度な相関分析エンジンを搭載しているか? UEBA(振る舞い検知)機能は標準搭載か、オプションか?

- 脅威インテリジェンス: ベンダー独自の脅威インテリジェンスが提供されるか? サードパーティのフィードと連携できるか?

- 自動化機能: SOAR機能が統合されているか? 外部のSOARツールとの連携は容易か?

- レポート・可視化: コンプライアンス要件(PCI DSSなど)に対応したレポートテンプレートは豊富か? ダッシュボードは直感的に操作でき、自由にカスタマイズできるか?

- 検索機能: 調査時に使用する検索言語は習得しやすいか? 大量のログの中からでも高速に検索できるか?

これらの機能を比較検討し、自社の要件に最も合致する製品を選びましょう。

⑤ 操作性は自社の担当者にとって分かりやすいか

どんなに高機能なSIEMでも、実際に運用する担当者が使いこなせなければ意味がありません。特に、専任の高度なスキルを持つアナリストがいない場合は、操作性の分かりやすさ(ユーザビリティ)が製品選定の決め手となることもあります。

- 管理画面(UI): ダッシュボードや各種設定画面が、直感的で分かりやすいデザインになっているか。専門家でなくても、ある程度の状況把握や操作が可能か。

- 日常業務の操作感: アラートの確認、ログの検索、レポートの作成といった、日々行うであろう操作が、簡単なステップで実行できるか。

- 日本語対応: 管理画面やマニュアル、アラートメッセージなどが、質の高い日本語に対応しているか。

これらの操作性を評価するためには、製品の無料トライアルやPoC(Proof of Concept:概念実証)を積極的に活用することが強く推奨されます。実際に自社のログを取り込んで数週間試用してみることで、カタログスペックだけでは分からない使い勝手や、自社環境との相性を肌で感じることができます。

⑥ サポート体制は充実しているか

SIEMの運用は複雑であり、導入後には様々な技術的な問題や疑問が発生します。特に、自社に十分な専門知識を持つ人材がいない場合、ベンダーや代理店のサポート体制は製品選定における生命線となります。

確認すべきサポート内容:

- 導入支援: 初期設定やルールのチューニングなど、導入フェーズでの手厚い支援を受けられるか。

- 技術サポート: 運用中に発生した問題に対する問い合わせ窓口はあるか。その対応時間(24時間365日か、平日日中のみか)や、日本語での対応が可能か。

- 情報提供: 製品のアップデート情報や、新たな脅威に対応するための推奨ルールなどが定期的に提供されるか。

- ドキュメント・コミュニティ: オンラインで参照できるマニュアルやFAQ、ユーザー同士が情報交換できるコミュニティなどが充実しているか。

充実したサポート体制があれば、運用上の課題を迅速に解決し、SIEMを継続的に活用していくための大きな助けとなります。

おすすめの主要SIEM製品5選

市場には数多くのSIEM製品が存在し、それぞれに特徴があります。ここでは、業界で広く認知され、多くの導入実績を持つ代表的なSIEM製品を5つ選んで紹介します。各製品の強みや特徴を理解し、自社の要件と比較検討する際の参考にしてください。

注意:以下の製品情報は、各社の公式サイト等で公表されている一般的な特徴を基に記述しています。機能や料金体系の詳細は変更される可能性があるため、導入を検討する際は必ず各ベンダーに最新の情報をご確認ください。

| 製品名 | 提供元 | 主な特徴 | 導入形態 |

|---|---|---|---|

| Microsoft Sentinel | Microsoft | Azureネイティブ。Microsoft製品との親和性が非常に高く、AI/ML活用とSOAR機能統合が強み。 | クラウド (SaaS) |

| IBM Security QRadar SIEM | IBM | 長年の実績を持つエンタープライズ向け。UEBAや脅威インテリジェンス連携など機能が豊富。 | オンプレミス/クラウド |

| Splunk Enterprise Security | Splunk | データ分析プラットフォームが基盤。強力な検索・分析能力と高いカスタマイズ性が特徴。 | オンプレミス/クラウド |

| FortiSIEM | Fortinet | セキュリティ、ネットワーク、パフォーマンス監視を統合。Fortinet製品群との連携に強み。 | オンプレミス/クラウド |

| LogRhythm SIEM | LogRhythm | UEBA、SOAR、NDRを統合した次世代プラットフォーム。分析と対応の自動化に注力。 | オンプレミス/クラウド |

① Microsoft Sentinel

提供元: Microsoft

Microsoft Sentinelは、Microsoft Azure上で提供されるクラウドネイティブなSIEM/SOARソリューションです。Azureのサービスとして提供されるため、インフラの構築や管理が不要で、利用したデータ量に応じた従量課金制でスモールスタートしやすいのが大きな特徴です。

主な強み:

- Microsoftエコシステムとのシームレスな連携: Microsoft 365 Defender、Microsoft Defender for Cloudなど、同社のセキュリティ製品群とネイティブに統合されています。これにより、Microsoft環境のログを非常に簡単に、かつ詳細なコンテキスト情報とともに収集できます。

- 強力なAI・機械学習機能: Microsoftが持つ膨大な脅威インテリジェンスとAI技術を活用し、組み込みの機械学習モデルによって、未知の脅威や巧妙な多段階攻撃を高い精度で検出します。UEBA機能も標準で搭載されています。

- 統合されたSOAR機能: 追加コストなしでSOAR機能が組み込まれており、豊富なテンプレート(プレイブック)を使って、脅威検知後の対応プロセスを容易に自動化できます。

- 豊富なデータコネクタ: Microsoft製品以外にも、AWS、GCPといった他のクラウドや、主要なネットワーク機器、セキュリティ製品向けのコネクタが多数用意されており、ハイブリッド/マルチクラウド環境にも対応可能です。

こんな組織におすすめ:

- Microsoft 365やAzureを積極的に利用している企業。

- クラウドネイティブな環境で、迅速にSIEM運用を開始したい企業。

- AIを活用した高度な脅威検知と、対応の自動化を両立させたい企業。

参照: Microsoft Sentinel 公式サイト

② IBM Security QRadar SIEM

提供元: IBM

IBM Security QRadar SIEMは、長年にわたる実績と豊富な導入事例を持つ、エンタープライズ向けの代表的なSIEM製品です。オンプレミスとクラウド(SaaS)の両方の形態で提供されており、大規模で複雑なIT環境にも対応できるスケーラビリティと機能性を備えています。

主な強み:

- 高度な分析能力: ネットワーク上の通信フロー情報(NetFlowなど)をログと組み合わせて分析することで、より深いコンテキストを把握できます。AIを活用したUEBA機能も標準で統合されており、内部脅威の検知にも強みを発揮します。

- 脅威インテリジェンス連携: IBMの脅威インテリジェンス研究チーム「X-Force」から提供される最新の脅威情報と連携し、常に世界レベルの知見に基づいた分析が可能です。

- 拡張性: 「App Exchange」と呼ばれるマーケットプレイスには、サードパーティ製品との連携アプリや、特定のユースケースに対応したダッシュボード、ルールセットなどが豊富に用意されており、自社のニーズに合わせて機能を拡張できます。

- 柔軟な導入形態: オンプレミス、IaaS上への導入、SaaSとしての利用など、企業のIT戦略に合わせた柔軟な導入オプションを選択できます。

こんな組織におすすめ:

- 大規模で複雑なハイブリッド環境を持つ大企業。

- 実績と信頼性を重視し、包括的なセキュリティ分析基盤を構築したい企業。

- 既存のIBM製品を多く利用している企業。

参照: IBM Security QRadar SIEM 公式サイト

③ Splunk Enterprise Security

提供元: Splunk

Splunk Enterprise Security (Splunk ES) は、ビッグデータ分析プラットフォームのリーダーであるSplunk社のプラットフォームを基盤としたSIEMソリューションです。Splunkが元々持つ強力なデータ収集・検索・可視化能力を、セキュリティのユースケースに特化させた製品です。

主な強み:

- 圧倒的な検索・分析パフォーマンス: Splunk独自の検索言語「SPL (Search Processing Language)」を用いることで、テラバイト級の膨大なデータに対しても、非常に高速かつ柔軟な検索と分析が可能です。これにより、インシデント調査や脅威ハンティングにおいて、深い洞察を得ることができます。

- 高いカスタマイズ性と柔軟性: ダッシュボード、アラート、レポートなどを自由にカスタマイズできるため、自社の運用に完全にフィットした環境を構築できます。あらゆるテキストベースのデータを収集・分析できるため、IT運用監視などセキュリティ以外の用途にも応用可能です。

- 豊富なアプリとコミュニティ: 「Splunkbase」には、数千ものアプリやアドオンが公開されており、様々な製品連携や機能追加が容易です。また、世界中に広がる活発なユーザーコミュニティも魅力です。

こんな組織におすすめ:

- 高度なスキルを持つセキュリティアナリストが在籍し、能動的な脅威ハンティングを行いたい企業。

- セキュリティデータだけでなく、IT運用データなど様々なマシンデータを統合的に分析したい企業。

- 独自の要件が多く、高いカスタマイズ性を求める企業。

参照: Splunk Enterprise Security 公式サイト

④ FortiSIEM

提供元: Fortinet

FortiSIEMは、ファイアウォール製品「FortiGate」で知られるFortinet社が提供するソリューションです。その最大の特徴は、単なるSIEMにとどまらず、セキュリティ監視、ネットワークパフォーマンス監視、可用性監視を単一のプラットフォームに統合している点です。

主な強み:

- Fortinet製品との強力な連携: FortiGate、FortiMail、FortiWebといった同社の「セキュリティファブリック」製品群と非常に親和性が高く、これらの製品を多く導入している環境では、容易に連携し、深い可視性を得ることができます。

- 統合監視プラットフォーム: セキュリティインシデント(例:マルウェア検知)とパフォーマンス障害(例:CPU使用率の高騰)を同じ画面で相関分析できるため、問題の根本原因を特定しやすくなります。

- CMDB(構成管理データベース)の自動生成: ネットワーク上のデバイスを自動的に検出し、その構成情報をCMDBとして維持します。これにより、インシデントが発生した際に、影響を受ける資産の情報を迅速に把握できます。

- マルチテナント対応: 単一のインスタンスで複数の顧客組織を管理できるため、マネージドセキュリティサービス(MSSP)事業者にも適しています。

こんな組織におすすめ:

- Fortinet製品を多く導入している企業。

- セキュリティ監視とIT運用監視を一つのツールで統合し、運用を効率化したい企業。

- 複雑な資産管理を効率化したいと考えている企業。

参照: Fortinet FortiSIEM 公式サイト

⑤ LogRhythm SIEM

提供元: LogRhythm

LogRhythm SIEMは、「次世代SIEM(Next-Gen SIEM)」を標榜し、従来のSIEM機能に加えて、UEBA、NDR(Network Detection and Response)、SOARの機能を一つのプラットフォームに緊密に統合している点が特徴です。エンドツーエンドでの脅威ライフサイクル管理を目指しています。

主な強み:

- 統合された分析・対応基盤: ログ分析、ユーザーやネットワークの振る舞い分析、そしてインシデント対応の自動化までをシームレスに行うことができます。これにより、検知から対応までの時間(MTTD/MTTR)を短縮することに注力しています。

- 特許取得のAIエンジン: 機械学習とシナリオ分析を組み合わせた独自のAIエンジンにより、高精度な脅威検知を実現します。

- MITRE ATT&CKフレームワークへの準拠: 世界的にデファクトスタンダードとなっている攻撃者の戦術・技術の知識ベース「MITRE ATT&CK」に分析モジュールがマッピングされており、攻撃者がどのような手法を使っているかを可視化し、対策を講じやすくします。

- 柔軟な導入オプション: アプライアンス、ソフトウェア、クラウド(自社またはLogRhythmのクラウド)など、多様な導入形態を選択できます。

こんな組織におすすめ:

- 検知だけでなく、その後の対応の自動化・効率化までを見据えている企業。

- MITRE ATT&CKフレームワークに基づいた体系的な脅威分析を行いたい企業。

- 複数のセキュリティ機能を統合したプラットフォームで運用をシンプルにしたい企業。

参照: LogRhythm SIEM 公式サイト

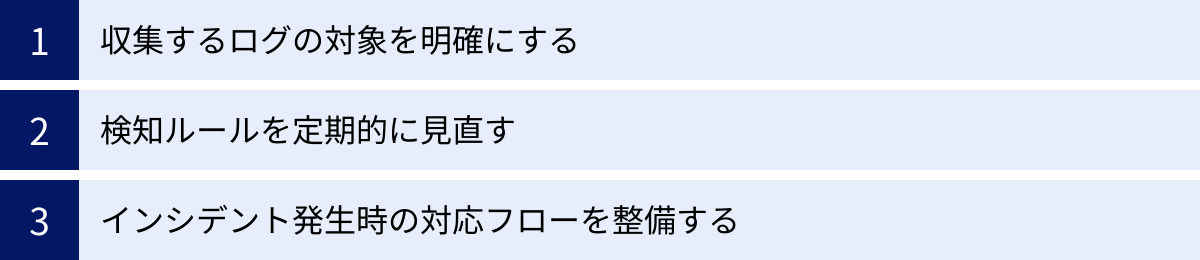

SIEMを効果的に活用するためのポイント

高機能なSIEM製品を導入したとしても、それが自動的に組織のセキュリティを向上させてくれるわけではありません。SIEMを真に価値あるものにするためには、技術的な側面だけでなく、運用プロセスや体制の整備が不可欠です。ここでは、SIEMを効果的に活用するための3つの重要なポイントを解説します。

収集するログの対象を明確にする

SIEMのライセンス費用は、収集するログの量に比例することが多いため、「とりあえず全てのログを収集しよう」というアプローチは、コストの無駄遣いと分析のノイズ増加につながります。SIEM導入を成功させる最初のステップは、何を守り、何を検知したいのかという目的に基づいて、収集すべきログの優先順位を決定することです。

ステップ1: 守るべき資産の洗い出し

まず、自社にとって最も重要な情報資産は何かを特定します。顧客情報データベース、個人情報、技術情報、財務情報などがこれにあたります。これらの重要資産がどこに保管されているか(サーバー、ファイルサーバー、クラウドストレージなど)を明確にします。

ステップ2: 想定される脅威シナリオの策定

次に、その重要資産に対してどのような脅威が想定されるかを考えます。

- シナリオ例A(外部からの標的型攻撃): Webサーバーの脆弱性を突かれて侵入され、内部のデータベースサーバーから顧客情報を窃取される。

- 必要なログ: Webサーバー、WAF、IDS/IPS、データベースサーバー、Active Directory

- シナリオ例B(内部不正による情報漏洩): 退職予定の従業員が、ファイルサーバーから機密情報をUSBメモリや個人のクラウドストレージにコピーして持ち出す。

- 必要なログ: ファイルサーバーのアクセスログ、Active Directory、プロキシサーバー、DLP(情報漏洩対策)ツール、PC操作ログ

- シナリオ例C(ランサムウェア感染): 従業員がフィッシングメールの添付ファイルを開き、PCがランサムウェアに感染。感染が社内ネットワークに拡大し、ファイルサーバーが暗号化される。

- 必要なログ: メールサーバー、EDR、Active Directory、ファイルサーバー

ステップ3: ログ収集の優先順位付け

これらのシナリオに基づいて、脅威を検知するために不可欠なログソースから優先的に収集を開始します。「スモールスタート」で始め、まずは最も優先度の高い脅威シナリオに対応できるログに絞って運用を開始し、安定稼働した後に、徐々に対象を広げていくのが現実的で効果的なアプローチです。このプロセスを通じて、コストを最適化しつつ、意味のある分析に集中することができます。

検知ルールを定期的に見直す(チューニング)

SIEM運用において最も時間と労力を要し、かつ最も重要な作業が、検知ルールの「チューニング」です。チューニングとは、自社のIT環境や業務の実態に合わせて検知ルールを最適化し、過検知(False Positive)を減らし、本当に重要なアラートだけが上がるように調整していくプロセスです。

なぜチューニングが不可欠なのか?

導入初期のSIEMは、汎用的なルールセットが適用されているため、自社の正常な業務活動を「異常」として検知してしまうことが多々あります。例えば、システム管理者が夜間に行う正規のバッチ処理を「深夜の不審な活動」と判断したり、開発者が行うテストを「スキャン攻撃」と誤認したりします。

これらの誤ったアラートを放置すると、担当者は「アラート疲れ」に陥り、本当に危険なアラートを見逃す「オオカミ少年」状態になってしまいます。

チューニングの進め方:

チューニングは、一度やったら終わりではありません。PDCAサイクル(Plan-Do-Check-Act)を回し続ける継続的な活動です。

- Plan(計画): 発生したアラートを分析し、どのルールが過検知を引き起こしているかを特定する。

- Do(実行): ルールの条件をより厳しくしたり、特定のIPアドレスやユーザーからのイベントは除外する(ホワイトリスト登録)といった調整を行う。

- Check(評価): チューニング後、アラートの発生状況が改善されたか、新たな見逃し(False Negative)が発生していないかを確認する。

- Act(改善): 評価結果に基づき、さらなる改善を行う。

また、IT環境の変化(新しいシステムの導入など)や、新たな攻撃手法の登場に合わせて、検知ルールを常に追加・更新していくことも重要です。この地道なチューニング作業を継続することが、SIEMの検知精度を高め、信頼性を維持するための鍵となります。

インシデント発生時の対応フローを整備する

SIEMは脅威を「検知」するためのツールであり、検知した後にどう動くかは人間が決めなければなりません。アラートが発生した際に、「誰が」「何を」「どのような手順で」対応するのかを定めた「インシデント対応フロー(インシデントハンドリングプロセス)」を事前に整備しておくことが極めて重要です。このフローがなければ、せっかくのアラートも放置され、宝の持ち腐れとなってしまいます。

整備すべきフローの要素:

- トリアージ基準: アラートの深刻度(High, Medium, Lowなど)に応じて、誰が一次対応を行うかを定義します。

- エスカレーションルール: 一次対応者で判断できない場合や、深刻なインシデントであると判断した場合に、誰(例:セキュリティ責任者、情報システム部長、経営層)に、どのような方法で報告・相談するかの連絡網と基準を明確にします。

- 具体的な対応手順: インシデントの種類ごとに、具体的な対応手順を文書化します。

- 調査: 影響範囲、侵入経路、被害状況の確認方法。

- 封じ込め: 被害拡大を防ぐための措置(例:感染端末のネットワーク隔離、不正アカウントの停止)。

- 根絶: 攻撃の原因(マルウェア、脆弱性など)の駆除・修正。

- 復旧: システムやデータを正常な状態に戻す手順。

- 報告: 関係各所(経営層、監督官庁、顧客など)への報告手順と内容。

このフローを文書化し、関係者全員で共有するだけでなく、定期的に訓練(インシデント対応演習)を行うことで、いざという時に迅速かつ冷静に行動できる体制を構築することができます。SOARを導入している場合は、このフローをプレイブックとして実装し、自動化を図ります。SIEMという「目」を活かすためには、それと連携する「頭脳」と「手足」となる対応体制の整備が不可欠なのです。

まとめ

本記事では、現代のサイバーセキュリティ対策の中核をなす「SIEM」について、その基本概念から仕組み、メリット・デメリット、関連ソリューションとの違い、製品選定のポイント、そして効果的な活用法まで、幅広く掘り下げて解説しました。

改めて、この記事の要点を振り返ります。

- SIEMとは、組織内の多様なログを一元管理・相関分析し、巧妙なサイバー攻撃やインシデントの兆候を早期に発見するためのセキュリティ情報イベント管理の仕組みです。

- その背景には、個別の対策では防ぎきれないサイバー攻撃の高度化と、オンプレミスやクラウドが混在するIT環境の複雑化があります。

- SIEM導入のメリットは、「運用負荷の軽減」「インシデントの早期発見」「迅速な原因究明」「コンプライアンス対応の効率化」に集約されます。

- 一方で、「高額なコスト」「専門人材の必要性」「過検知・誤検知への対応」といった課題も存在し、導入には慎重な計画が求められます。

- 製品選定においては、「導入目的の明確化」「導入形態の選択」「連携性」「機能」「操作性」「サポート体制」の6つのポイントを総合的に評価することが重要です。

- そして、SIEMを真に価値あるものにするためには、「収集ログの最適化」「継続的なルールのチューニング」「インシデント対応フローの整備」という運用面の努力が不可欠です。

SIEMは、もはや単なるログ管理ツールではありません。それは、組織全体のセキュリティ状況を可視化する「司令塔」であり、データに基づいた合理的なセキュリティ意思決定を支援する戦略的プラットフォームです。導入と運用には相応の覚悟とリソースが必要ですが、それを乗り越えて適切に活用することができれば、組織のセキュリティレベルを飛躍的に向上させ、ビジネスの継続性を守るための強力な基盤となるでしょう。

この記事が、皆様のSIEMへの理解を深め、より安全なIT環境を構築するための一助となれば幸いです。