現代のビジネスにおいて、Webサイトやアプリケーションは企業活動に不可欠な存在です。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。情報漏洩やサービス停止といったインシデントは、企業の信頼を失墜させ、事業継続に深刻なダメージを与える可能性があります。

このような脅威から自社の情報資産を守るために極めて重要な対策が「セキュリティ診断」です。しかし、「脆弱性診断と何が違うの?」「費用はどれくらいかかる?」「どの会社に頼めばいいかわからない」といった疑問を持つ方も多いのではないでしょうか。

この記事では、セキュリティ診断の基本的な概念から、その必要性、種類、費用相場、そして信頼できる診断会社の選び方まで、網羅的に解説します。専門的な内容も含まれますが、初心者の方にも理解しやすいように、具体例を交えながら丁寧に説明を進めていきます。

この記事を最後まで読むことで、自社の状況に最適なセキュリティ診断を導入し、安全な事業運営を実現するための第一歩を踏み出せるようになるでしょう。

目次

セキュリティ診断とは

セキュリティ診断とは、一言でいえば「情報システムに潜む、サイバー攻撃の足がかりとなる可能性のある弱点(脆弱性)を、専門家の視点から探し出し、評価・報告する一連のプロセス」のことです。これは、人間が定期的に健康診断を受けて病気の早期発見に努めるのと同じように、システムの「健康状態」をチェックし、問題点を可視化するための重要な取り組みです。

多くの企業がWebサイト、Webアプリケーション、社内ネットワーク、クラウドサービスなど、様々な情報システムを利用して事業活動を行っています。これらのシステムは、プログラムの設計ミス、設定の不備、使用しているソフトウェアのバグなど、様々な要因によってセキュリティ上の弱点、すなわち「脆弱性(ぜいじゃくせい)」を抱えている可能性があります。

攻撃者は、この脆弱性を巧みに利用してシステムに不正に侵入し、機密情報を盗み出したり、Webサイトを改ざんしたり、システムを停止させたりします。セキュリティ診断の最大の目的は、攻撃者に発見される前に、自社のシステムのどこに、どのような脆弱性が、どれくらい危険な状態で存在するのかを正確に把握し、対策を講じることにあります。

診断は、高度な専門知識と技術を持つセキュリティエンジニア(診断員)が、実際に攻撃者が用いる手法やツールを駆使して行います。診断員は、システムの外部から疑似的な攻撃を試みることで、アプリケーションの反応やサーバーの挙動を分析し、脆弱性の有無を徹底的に調査します。

診断対象は多岐にわたります。

- Webアプリケーション: 企業の顔である公式サイト、顧客情報や決済情報を扱うECサイト、業務で利用するWebサービスなど。

- プラットフォーム(ネットワーク): WebサーバーやデータベースサーバーなどのOS、ミドルウェア、ファイアウォールやルーターといったネットワーク機器。

- スマートフォンアプリケーション: iOSやAndroidで動作するネイティブアプリ。

- IoT機器: インターネットに接続された家電製品や産業用機器。

このように、企業が保有するあらゆる情報資産が診断の対象となり得ます。

よくある質問として、「うちは中小企業だから、大企業のように狙われることはないのでは?」という声が聞かれます。しかし、これは大きな誤解です。近年のサイバー攻撃は、企業の規模を問わず無差別に実行されるケースが増えています。むしろ、セキュリティ対策が手薄になりがちな中小企業こそ、攻撃者にとって格好の標的となり得るのです。また、大手企業の取引先であるという理由で、サプライチェーン攻撃の踏み台にされるリスクも年々高まっています。

したがって、事業規模の大小にかかわらず、インターネット上で何らかのサービスを提供している、あるいは重要な情報をシステムで管理しているすべての企業にとって、セキュリティ診断はもはや他人事ではありません。

まとめると、セキュリティ診断は、自社のシステムに潜む見えないリスクを専門家の目で洗い出すための「システムの健康診断」です。定期的に診断を受けることで、脆弱性を早期に発見・修正し、サイバー攻撃による被害を未然に防ぎ、顧客や取引先からの信頼を維持しながら、事業を継続的に発展させていくための不可欠な基盤を築くことができるのです。

セキュリティ診断の必要性と目的

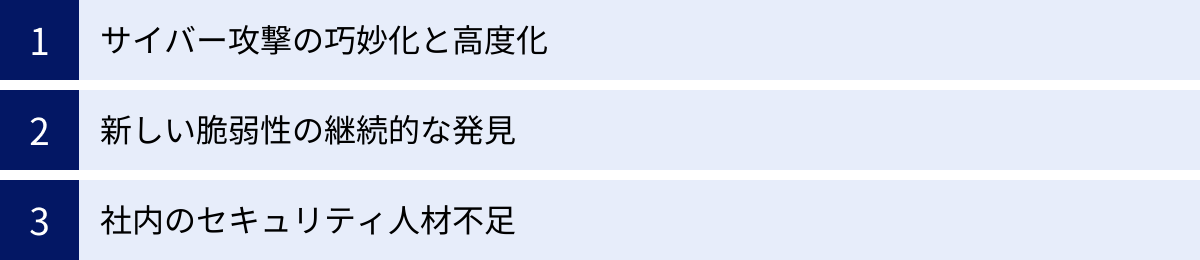

なぜ今、これほどまでにセキュリティ診断の重要性が叫ばれているのでしょうか。その背景には、企業を取り巻く脅威の変化と、企業内部の課題が存在します。ここでは、セキュリティ診断が必要とされる3つの主要な理由と、その目的について深く掘り下げていきます。

サイバー攻撃の巧妙化と高度化

セキュリティ診断が不可欠とされる最大の理由は、サイバー攻撃の手法が年々、巧妙かつ高度になっていることです。かつての愉快犯的な攻撃とは異なり、現代のサイバー攻撃は明確な目的(主に金銭)を持った犯罪組織によって、計画的かつ執拗に行われています。

代表的な攻撃手法として、以下のようなものが挙げられます。

- ランサムウェア攻撃: システム内のデータを暗号化し、復号と引き換えに高額な身代金を要求する攻撃。近年では、データを暗号化するだけでなく、事前に盗み出したデータを公開すると脅す「二重恐喝(ダブルエクストーション)」が主流となっており、被害が甚大化しています。

- 標的型攻撃: 特定の企業や組織を狙い、業務に関係するメールを装ってマルウェア(悪意のあるソフトウェア)に感染させ、長期間にわたって潜伏しながら機密情報を窃取する攻撃。

- サプライチェーン攻撃: セキュリティ対策が比較的強固な大企業を直接狙うのではなく、その取引先であるセキュリティの脆弱な中小企業を踏み台にして、最終的な標的への侵入を試みる攻撃。

- SQLインジェクションやクロスサイトスクリプティング(XSS): Webアプリケーションの脆弱性を突き、データベースを不正に操作して情報を盗んだり、ユーザーのブラウザ上で不正なスクリプトを実行させたりする古典的かつ依然として強力な攻撃。

これらの攻撃が成功した場合、企業が被る損害は計り知れません。顧客情報の漏洩による損害賠償やブランドイメージの低下、システムの停止による事業機会の損失、復旧にかかる莫大なコスト、そして取引先からの信頼失墜など、事業の根幹を揺るがす事態に発展する可能性があります。

例えば、あるECサイトがSQLインジェクションの脆弱性を放置していたとします。攻撃者はこの脆弱性を利用してデータベースに侵入し、数十万件もの顧客の氏名、住所、クレジットカード情報を窃取しました。この情報がダークウェブで売買された結果、多くの顧客が不正利用の被害に遭いました。事件が公になると、企業は監督官庁への報告や顧客への謝罪に追われ、ECサイトは長期間の停止を余儀なくされます。信用の失墜から顧客は離れ、売上は激減。最終的に、事業の継続が困難になるというシナリオも決して絵空事ではありません。

このような高度な攻撃からシステムを守るためには、防御側も攻撃者と同じ視点を持つ必要があります。セキュリティ診断は、まさに専門家が「攻撃者の目」でシステムを隅々まで調査し、攻撃に悪用されうる脆弱性を特定する作業です。既知の攻撃パターンを試すだけでなく、システムの仕様やビジネスロジックの盲点を突くような、より高度な観点からも検証を行うことで、巧妙化するサイバー攻撃に対する実践的な防御策を講じることが可能になります。

新しい脆弱性の継続的な発見

システムのセキュリティは、一度確保すれば永続的に安全というわけではありません。たとえ今日、完璧に安全なシステムを構築したとしても、明日には新たな脆弱性が発見され、危険な状態に陥る可能性があるのです。

現代のシステムは、自社で開発したプログラムだけでなく、OS(Windows, Linuxなど)、Webサーバー(Apache, Nginxなど)、プログラミング言語(PHP, Javaなど)、フレームワーク(Ruby on Rails, Laravelなど)、そして無数のオープンソースライブラリといった、様々なソフトウェアの組み合わせで成り立っています。

これらのソフトウェアは、世界中の開発者によって日々更新されていますが、その過程で新たな脆弱性が発見されることは日常茶飯事です。特に、多くのシステムで共通して利用されているソフトウェアに重大な脆弱性が発見された場合、その影響は広範囲に及びます。数年前に大きな問題となった「Log4Shell」(JavaのロギングライブラリApache Log4jの脆弱性)は、世界中の非常に多くのシステムに影響を与え、その深刻さから多くの企業が対応に追われました。

また、まだ誰にも知られていない未知の脆弱性を悪用する「ゼロデイ攻撃」は、修正プログラム(パッチ)が提供される前に攻撃が行われるため、防御が非常に困難です。

このような状況では、「一度診断したから安心」という考えは通用しません。定期的にセキュリティ診断を実施することで、以下のような目的を達成できます。

- システム構成要素の脆弱性管理: 自社のシステムが利用しているOSやミドルウェア、ライブラリなどに、新たに発見された既知の脆弱性がないかをチェックする。

- 設定変更に伴うリスクの洗い出し: システムの機能追加や設定変更によって、意図せず新たな脆弱性が生まれていないかを確認する。

- セキュリティレベルの継続的な維持・向上: 定期的なチェックを通じて、システムのセキュリティレベルが常に一定水準以上に保たれていることを確認し、継続的な改善サイクルを回す。

システムの安全性とは、ある一時点での「静的な状態」ではなく、変化し続ける脅威に対応し続ける「動的なプロセス」です。新しい脆弱性が日々発見されるという現実を直視し、それに対応するための継続的な取り組みとして、定期的なセキュリティ診断は不可欠な活動と言えます。

社内のセキュリティ人材不足

多くの企業、特にIT専門ではない事業会社や中小企業において、セキュリティに精通した専門人材の確保は非常に困難な課題となっています。経済産業省の調査でも、IT人材、特にサイバーセキュリティ人材の不足は年々深刻化していると指摘されています。(参照:経済産業省「IT人材需給に関する調査」)

多くの現場では、Webサイトやシステムの開発者が、本来の業務に加えてセキュリティ対策を兼任しているケースが少なくありません。もちろん、セキュアコーディング(脆弱性を生まないためのプログラミング手法)に関する知識を持つ開発者は増えていますが、それでも限界があります。

開発者は「機能」を正常に「動かす」ことに主眼を置いており、攻撃者はその機能の「想定外の動き」や「ロジックの穴」を探し出すことに特化しています。この視点の違いが、脆弱性の見逃しにつながることがあります。例えば、開発者が「ユーザーIDとパスワードが一致すればログイン成功」というロジックを実装した際、攻撃者は「パスワードを大量に試行できないか(ブルートフォース攻撃)」「エラーメッセージから有効なユーザーIDを推測できないか」といった、開発者の想定を超えた視点で攻撃を試みます。

このような状況において、外部のセキュリティ専門家によるセキュリティ診断は、社内のリソース不足を補い、客観的かつ専門的な第三者の視点を提供するという大きな価値を持ちます。社内の人間では気づきにくい、あるいは「これくらいは大丈夫だろう」と見過ごしてしまいがちな問題点を、専門家が厳しく指摘してくれるのです。

さらに、セキュリティ診断は単に脆弱性を発見するだけでなく、社内人材の育成機会としても非常に有効です。診断後に提供される報告書には、なぜそれが脆弱性なのか、どのような脅威につながるのか、そして具体的にどう修正すればよいのかが詳細に記載されています。開発者がこの報告書を読み解き、修正対応を行うプロセスを通じて、実践的なセキュリティの知識を学ぶことができます。報告会で診断員に直接質問することで、理解をさらに深めることも可能です。

このように、社内に十分なセキュリティ専門家がいない企業にとって、セキュリティ診断は、自社のシステムを守るための直接的な手段であると同時に、社内のセキュリティ意識と技術レベルを向上させるための貴重な投資となるのです。

脆弱性診断やペネトレーションテストとの違い

セキュリティ診断について調べていると、「脆弱性診断」や「ペネトレーションテスト」といった類似の用語を目にすることがあります。これらの言葉は混同されがちですが、それぞれに異なる目的とアプローチがあります。ここでは、それぞれの違いを明確にし、自社の目的に合ったサービスを選ぶための知識を整理します。

脆弱性診断との違い

まず、「セキュリティ診断」と「脆弱性診断」の違いについてです。結論から言うと、実務上、この2つの言葉はほぼ同義で使われることが非常に多いです。多くの診断サービス提供会社では、両者を区別せずに同じサービスとして提供しています。

しかし、厳密な意味合いや文脈によっては、ニュアンスの違いで使い分けられることがあります。その違いを理解しておくことは、サービス内容を深く理解する上で役立ちます。

| 観点 | 脆弱性診断(狭義) | セキュリティ診断(広義) |

|---|---|---|

| 主な焦点 | システムに存在する「脆弱性」の網羅的な検出 | 脆弱性に加え、設定不備やロジック上の欠陥など、より広範な「セキュリティ上の問題点」の評価 |

| 主な手法 | ツールによるスキャンが中心となることが多い | ツールと専門家による手動検査を組み合わせ、システムの仕様やビジネス文脈を考慮した評価を行う |

| 評価の視点 | 技術的な脆弱性の有無 | 技術的な脆弱性に加え、ビジネスリスクの観点からの評価を含むことがある |

脆弱性診断という言葉が使われる場合、特に「既知の脆弱性パターンを網羅的にスキャンし、リストアップすること」に重きが置かれる傾向があります。これは、専用の診断ツール(スキャナー)を用いて、システムに既知の脆弱性が存在しないかを機械的にチェックするアプローチに近いです。例えば、「サーバーにインストールされているミドルウェアのバージョンが古く、既知の脆弱性(CVE-XXXX-XXXX)が存在する」といった発見が主となります。

一方、セキュリティ診断という言葉は、より広範な意味合いで使われることがあります。脆弱性のスキャンに加え、専門家がシステムの設計思想やビジネスロジックを理解した上で、ツールでは検知できないような問題点を発見することが含まれます。例えば、「パスワード変更機能において、古いパスワードの入力を求めずに新しいパスワードを設定できてしまう」といった仕様上の不備は、単純な脆弱性スキャナーでは見つけることが困難ですが、セキュリティ診断では重要な指摘事項となります。これは、技術的な「脆弱性」というよりは、広義の「セキュリティ上の欠陥」です。

ただし、前述の通り、これはあくまで言葉のニュアンスの違いです。現在、質の高いサービスとして提供されている「脆弱性診断」の多くは、ツール診断だけでなく専門家による手動診断も組み合わせており、実質的に広義の「セキュリティ診断」と同じ内容になっています。

したがって、ユーザーとしては、サービス名に惑わされるのではなく、そのサービスが具体的にどのような診断手法(ツールのみか、手動も含むか)で、どこまでの範囲(Webアプリケーション、プラットフォームなど)を、どのような観点(技術的脆弱性、ビジネスロジックなど)で評価してくれるのか、その中身をしっかりと確認することが最も重要です。

ペネトレーションテストとの違い

「セキュリティ診断(脆弱性診断)」と「ペネトレーションテスト」は、目的とアプローチが明確に異なります。この違いを理解することは、自社が今どちらを必要としているのかを判断する上で非常に重要です。

例えるなら、セキュリティ診断が「健康診断」であるのに対し、ペネトレーションテストは「模擬戦闘」や「体力測定」に相当します。

| 項目 | セキュリティ診断(脆弱性診断) | ペネトレーションテスト |

|---|---|---|

| 目的 | システムに存在する脆弱性を網羅的に検出・リストアップすること | 特定の脆弱性を利用して、システムへの侵入や目的達成が可能かを実証すること |

| アプローチ | 防御的視点(どこに弱点があるかを探す) | 攻撃的視点(その弱点を突いてどこまで到達できるか) |

| スコープ | 事前に定めた診断対象の全体 | 目的達成(ゴール)に必要な範囲に集中 |

| 成果物 | 発見された脆弱性の一覧、個々の危険度評価、修正策の提案 | 侵入に成功したシナリオ、攻撃経路のレポート、ビジネスインパクトの評価 |

| 例え | 健康診断、建物の耐震診断 | 模擬戦闘、侵入シミュレーション |

セキュリティ診断の目的は、「脆弱性をできるだけ多く見つけ出すこと」です。診断員は、定められた範囲内のWebページやサーバーに対して、様々な角度から検査を行い、発見した脆弱性を一つひとつリストアップしていきます。その結果、「SQLインジェクションの脆弱性がAページにあります」「Bサーバーのミドルウェアに既知の脆弱性があります」といった形で、問題点のカタログが報告されます。これは、健康診断で「血圧が高い」「コレステロール値に異常がある」といった個々の問題点を指摘されるのに似ています。

一方、ペネトレーションテストの目的は、「発見した脆弱性を利用して、実際にどこまで被害を及ぼせるかを証明すること」です。テスト担当者(テスター)は、攻撃者として振る舞い、事前に設定されたゴール(例:「顧客の個人情報を窃取する」「管理者権限を奪取する」など)の達成を目指します。

例えば、ペネトレーションテストのプロセスは以下のようになります。

- まず、Webアプリケーションの脆弱性スキャンを行い、比較的軽微な情報漏洩の脆弱性を発見する。

- その情報漏洩から、システムの詳細なバージョン情報を入手する。

- そのバージョン情報に該当する既知の脆弱性を探し出し、サーバーへの足がかりを築く。

- サーバー内部で権限昇格の脆弱性を突き、管理者権限を奪取する。

- 最終的に、ゴールであった「顧客データベースへのアクセス」に成功する。

このように、ペネトレーションテストでは、複数の脆弱性や設定不備を攻撃シナリオとして組み合わせ、目的達成までの道筋を実際にたどって見せます。その成果物は、単なる脆弱性のリストではなく、「このような手順で侵入が可能であり、その結果、これだけのビジネスインパクト(損害)が発生しうる」という、経営層にも分かりやすい具体的な脅威の証明となります。

どちらを選ぶべきかは、企業のフェーズや目的によって異なります。

- セキュリティ診断が適しているケース:

- 自社システムにどのような脆弱性が潜んでいるか、網羅的に把握したい。

- 新規サービスのリリース前に、既知の脆弱性を潰しておきたい。

- 定期的なセキュリティチェックとして、システムの健康状態を把握したい。

- ペネトレーションテストが適しているケース:

- 既に一通りのセキュリティ対策は実施しており、実際の攻撃に対する耐性を評価したい。

- 特定の情報資産(個人情報、決済情報など)が、本当に守られているかを確認したい。

- セキュリティ対策の投資対効果を、経営層に具体的に示したい。

多くの場合、まずはセキュリティ診断で網羅的に弱点を洗い出して対策を行い、その上でより成熟した段階でペネトレーションテストを実施するという流れが一般的です。

セキュリティ診断の種類

セキュリティ診断は、何を対象とするか(診断対象)と、どのように診断するか(診断手法)という2つの軸で分類できます。自社のシステム構成や目的に合わせて、適切な種類の診断を選択することが重要です。

診断対象による分類

企業が利用するシステムは多種多様であり、それぞれに特有のセキュリティリスクが存在します。そのため、診断も対象に合わせて専門化されています。

Webアプリケーション診断

最も一般的で需要の高い診断です。企業の公式サイト、ECサイト、会員制サイト、業務用のWebシステム、外部に公開しているAPIなど、ブラウザ経由で利用するあらゆるアプリケーションが対象となります。

- 主な診断項目:

- SQLインジェクション: データベースへの不正な命令(SQL)を注入し、情報を窃取・改ざん・破壊する攻撃を防ぐ。

- クロスサイトスクリプティング(XSS): 悪意のあるスクリプトをWebページに埋め込み、閲覧したユーザーのブラウザ上で実行させる攻撃を防ぐ。クッキーの窃取によるなりすましなどに繋がる。

- クロスサイトリクエストフォージェリ(CSRF): ログイン中のユーザーに、意図しない操作(商品の購入、退会など)を強制的に実行させる攻撃を防ぐ。

- 認証・認可の不備: ログイン機能の欠陥や、他人の情報にアクセスできてしまうような権限設定の不備を検査する。

- セッション管理の不備: ログイン状態を管理するセッションIDの推測や固定化が可能でないかを検査する。

- 重要性: Webアプリケーションは企業の「顔」であり、顧客や取引先との重要な接点です。個人情報や決済情報など機密性の高いデータを取り扱うことも多く、ひとたびインシデントが発生すれば、事業に与えるダメージが非常に大きいため、最優先で実施すべき診断の一つと言えます。診断の際には、独立行政法人情報処理推進機構(IPA)が公開する「安全なウェブサイトの作り方」や、国際的なWebセキュリティ標準である「OWASP Top 10」などが基準として用いられます。

プラットフォーム診断(ネットワーク診断)

Webアプリケーションが動作する土台となる、サーバーやネットワークインフラのセキュリティを評価する診断です。

- 対象: Webサーバー、APサーバー、DBサーバーといった各種サーバーのOSやミドルウェア、ファイアウォール、ルーター、ロードバランサーなどのネットワーク機器。

- 主な診断項目:

- 不要なポートの開放: 外部からアクセスされる必要のない通信ポートが開いていないかを確認する。

- 既知の脆弱性: OSやミドルウェア(Apache, Nginx, MySQLなど)に、公開されている既知の脆弱性が存在しないか、バージョン情報を元に検査する。

- パスワード強度の不足: SSHやFTPなどの管理用アカウントに、推測されやすい安易なパスワードが設定されていないかを検査する。

- 設定の不備: 暗号化設定の弱さや、不要なサービスが稼働していないかなどを確認する。

- 重要性: どれだけ堅牢なアプリケーションを作っても、その土台であるプラットフォームに脆弱性があれば、そこを足がかりにシステム全体が乗っ取られる危険性があります。家で例えるなら、アプリケーションが「玄関の鍵」だとすれば、プラットフォームは「建物の基礎や壁」です。両方の安全性を確保することで、初めてシステム全体の安全性が高まります。Webアプリケーション診断とセットで実施されることが多い診断です。

スマートフォンアプリケーション診断

iOSやAndroid上で動作するネイティブアプリケーションのセキュリティを評価します。

- 対象: App StoreやGoogle Playで配布されている、あるいは社内向けに配布されているスマートフォンアプリ。

- 主な診断項目:

- アプリ内データの不適切な保存: 個人情報や認証情報などを、暗号化せずに端末内に平文で保存していないかを検査する(静的解析)。

- サーバーとの通信内容: APIサーバーとの通信が暗号化されているか、中間者攻撃によって通信内容を盗聴・改ざんできないかを検査する(動的解析)。

- 他アプリからの不正アクセス: アプリが管理するデータに、他の悪意あるアプリからアクセスできてしまわないかを検査する。

- リバースエンジニアリング耐性: アプリのプログラムを解析(リバースエンジニアリング)され、ソースコードやロジックを盗まれたり、改ざんされたりするリスクを評価する。

- 重要性: スマートフォンは個人情報の宝庫であり、常にネットワークに接続されています。PC以上に紛失・盗難のリスクも高いため、端末自体や通信経路上での情報漏洩対策が極めて重要になります。

ソースコード診断

プログラムの設計図であるソースコードそのものを検査し、脆弱性を見つけ出す診断です。

- 対象: Java, PHP, Ruby, Pythonなどで書かれたWebアプリケーションやその他ソフトウェアのソースコード。

- 手法: 静的アプリケーションセキュリティテスト(SAST: Static Application Security Testing)と呼ばれる専用ツールによる自動解析と、専門家がコードを一行ずつ読んでいく手動レビュー(目視レビュー)を組み合わせて行われます。

- メリット: 開発プロセスの早い段階(コーディング段階)で脆弱性を発見できるため、リリース直前に見つかるよりも修正コスト(手戻り)を大幅に削減できます。また、実際の動作環境では表面化しにくい、ロジックの根深い欠陥を発見できる可能性があります。

- デメリット: 実行環境に依存する脆弱性(例:ミドルウェアの設定不備)は発見できません。そのため、Webアプリケーション診断などの動的な診断と組み合わせることが理想的です。

IoT・車載システム診断

スマート家電、ウェアラブルデバイス、コネクテッドカー、工場の制御システム(OT)など、インターネットに接続される様々な「モノ」のセキュリティを評価する、比較的新しく専門性の高い診断です。

- 特徴: ソフトウェアだけでなく、ハードウェアに関する知識も必要とされます。診断には、ファームウェア(ハードウェアを制御するソフトウェア)の解析、独自の通信プロトコルの解析、基板上のチップから情報を抜き出すサイドチャネル攻撃の検証など、特殊な技術や機材が用いられることがあります。

- 重要性: IoT機器の脆弱性は、プライバシーの侵害(スマートスピーカーによる盗聴など)に留まらず、社会インフラの停止や、場合によっては人命に関わる事故(コネクテッドカーの乗っ取りなど)に直結する可能性があります。そのため、極めて高いレベルのセキュリティが要求される分野です。

診断手法による分類

診断をどのように行うか、その手法によっても大きく2つに分類されます。実際にはこの2つを組み合わせたハイブリッド型が主流です。

ツール診断

自動化された脆弱性スキャナー(診断ツール)を用いて、機械的に脆弱性をスキャンする手法です。

- メリット:

- 高速・広範囲: 人間の手では時間のかかる広範囲のチェックを短時間で実行できます。

- 低コスト: 自動化されているため、人件費が抑えられ、比較的安価に実施できます。

- 網羅性: 既知の脆弱性パターンであれば、漏れなくチェックすることが可能です。

- デメリット:

- 検知能力の限界: ツールに登録されているパターンしか検出できず、未知の脆弱性や、複雑な手順を踏まないと現れない脆弱性、ビジネスロジックの欠陥(例:「他人のカートの中身が見えてしまう」など)は発見できません。

- 誤検知・過剰検知: 実際には脆弱性ではないものを「脆弱性あり」と判断(誤検知)したり、重要度の低い問題を過大に報告したりすることがあります。結果の精査に専門知識が必要です。

- 適した用途: 開発の初期段階でのデイリーチェック、大きな変更がないシステムの定期的な簡易スキャンなど。

手動診断(マニュアル診断)

セキュリティ専門家が、自身の知識、経験、そして攻撃者の思考を元に、手作業でシステムの脆弱性を探していく手法です。もちろん、補助的にツールも使用しますが、最終的な判断は専門家が行います。

- メリット:

- 高い精度: ツールでは発見不可能な、ビジネスロジック上の欠陥や、複数の脆弱性を組み合わせた高度な攻撃シナリオを検証できます。

- 誤検知が少ない: 専門家が一つひとつの事象を分析・判断するため、報告される脆弱性の信頼性が高いです。

- リスクの正確な評価: 発見した脆弱性が、その企業のビジネスにどのような影響を与えるかという文脈で、危険度をより正確に評価できます。

- デメリット:

- 高コスト: 専門家の工数(時間)がかかるため、費用が高額になります。

- 時間がかかる: 診断対象の規模によっては、数週間から数ヶ月の期間を要することもあります。

- 品質が診断員に依存: 診断員のスキルや経験によって、診断の質が大きく左右されます。

- 適した用途: 個人情報や決済情報を扱う重要なシステム、新規サービスのリリース前の最終確認、規制やコンプライアンス要件への対応など。

現在の高品質なセキュリティ診断は、ツール診断と手動診断の長所を組み合わせた「ハイブリッド型」が標準です。ツールで広範囲を効率的にスキャンして基本的な脆弱性を洗い出し、その後、専門家が手動でより深い部分を調査することで、網羅性と精度の両方を確保しています。サービスを選ぶ際には、この手動診断の割合や質が、価格と品質を決定づける重要な要素となります。

セキュリティ診断の費用相場

セキュリティ診断を検討する上で、最も気になる点の一つが費用でしょう。セキュリティ診断の費用は、決まった定価があるわけではなく、診断対象の規模や内容によって大きく変動する「個別見積もり」が基本です。ここでは、代表的な診断の費用相場と、価格に影響を与える要因について解説します。

注意点として、以下に示す金額はあくまで一般的な目安です。 正確な費用を知るためには、必ず複数の診断会社に見積もりを依頼してください。

Webアプリケーション診断の費用

最も需要が多いWebアプリケーション診断の費用は、診断の手法と対象の規模によって価格帯が大きく分かれます。

- ツール診断のみ: 数万円〜30万円程度

- これは、専門家による手動での分析を含まない、ツールによる自動スキャンのみのプランです。比較的安価で手軽に始められますが、前述の通り、検知できる脆弱性の種類には限界があり、誤検知も含まれます。定期的な簡易チェックや、開発のごく初期段階での利用に向いています。

- 手動診断(簡易プラン): 30万円〜100万円程度

- 専門家による手動診断を含みますが、対象範囲を小規模なサイトや主要な機能(例:ログイン、問い合わせフォームなど)に限定したプランです。スタートアップ企業の新規サービスや、小規模なキャンペーンサイトなどが対象となることが多いです。

- 手動診断(標準プラン): 100万円〜300万円程度

- 中規模以上のECサイトや会員制サイトなど、比較的機能が豊富なWebアプリケーションを対象とした、最も一般的な価格帯です。ツール診断と専門家による手動診断を組み合わせ、網羅的かつ詳細な診断を行います。多くの企業が選択するプランはこの価格帯に収まることが多いでしょう。

- 手動診断(大規模・高難易度): 300万円以上

- 金融機関のオンライントレードシステムや、非常に大規模で複雑なロジックを持つWebサービス、API連携が多数存在するシステムなどが対象となります。診断に要する工数が膨大になるため、費用は500万円、1,000万円を超えることも珍しくありません。

プラットフォーム診断の費用

プラットフォーム診断(ネットワーク診断)の費用は、診断対象となるIPアドレスの数によって決まることが一般的です。

- 費用相場: 1IPアドレスあたり5万円〜15万円程度

- 例えば、Webサーバー、APサーバー、DBサーバーの3台(3IP)を診断する場合、15万円〜45万円程度が目安となります。

- 診断するポートの範囲(全ポートか、主要ポートのみか)や、診断の深度によって価格は変動します。Webアプリケーション診断とセットで依頼することで、割引が適用される場合もあります。

スマートフォンアプリケーション診断の費用

スマートフォンアプリの診断は、Webアプリ診断と同様に機能の複雑さに大きく依存しますが、一般的に高額になる傾向があります。

- 費用相場: 1OS(iOSまたはAndroid)あたり80万円〜200万円程度

- 診断項目(静的解析、動的解析、リバースエンジニアリング耐性など)の多さや、アプリの画面数、通信するAPIの数、実装されている機能の複雑さによって費用が大きく変わります。

- 同じアプリでも、iOS版とAndroid版では内部構造が異なるため、両方のOSを診断する場合は、それぞれに費用が発生します(セット割引がある場合も多い)。

費用相場のまとめ表

| 診断の種類 | 費用相場の目安 | 備考 |

|---|---|---|

| Webアプリケーション診断(ツールのみ) | 数万円~30万円 | 定期的な簡易チェック、開発初期向け |

| Webアプリケーション診断(手動含む) | 30万円~300万円以上 | 対象の規模・機能の複雑さにより大きく変動 |

| プラットフォーム診断 | 5万円~15万円 / IPアドレス | 診断対象のIPアドレス数に依存 |

| スマートフォンアプリ診断 | 80万円~200万円 / OS | 機能の複雑さ、API数、診断項目に依存 |

このように、セキュリティ診断の費用は決して安価ではありません。しかし、万が一情報漏洩などのインシデントが発生した場合の損害(損害賠償、事業停止による損失、信用の失墜など)を考えれば、事業を守るための必要不可欠な「投資」と捉えるべきでしょう。次章では、なぜこれほど費用に幅が出るのか、その価格を決定づける具体的な要因について詳しく見ていきます。

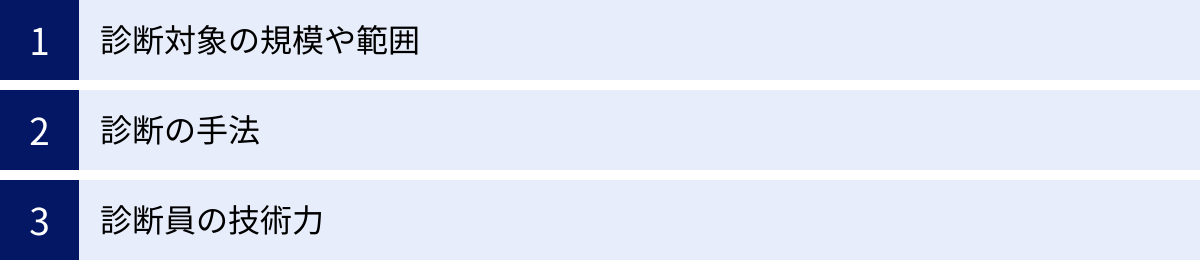

費用を左右する3つの要素

前章で示した通り、セキュリティ診断の費用はケースバイケースで大きく変動します。その見積もり額は、主に「診断対象の規模や範囲」「診断の手法」「診断員の技術力」という3つの要素の掛け合わせで決まります。これらの要素を理解することで、提示された見積もりが妥当であるかを判断しやすくなります。

① 診断対象の規模や範囲

最も直接的に費用に影響を与えるのが、診断にどれくらいの工数(時間)がかかるかを決定づける「診断対象の規模と複雑さ」です。診断範囲が広く、機能が複雑になるほど、診断員が調査・分析すべき項目が増え、それに比例して費用も高くなります。

- Webアプリケーションの場合:

- ページ数・画面数: 特に、ユーザーからの入力を受け付けたり、データベースと連携したりする「動的ページ(画面)」の数が重要な指標となります。静的な会社概要ページと、複雑な入力フォームを持つ会員登録ページでは、診断にかかる手間が全く異なります。

- 機能の数と複雑さ: ログイン、会員登録、商品検索、カート機能、決済連携、ファイルアップロード、管理者機能など、機能が多岐にわたるほど診断項目は増えます。特に、複数の権限(一般ユーザー、管理者、店舗オーナーなど)が存在するシステムは、権限ごとのチェックが必要になるため、より複雑になります。

- パラメータ数: ユーザーが入力するフォームの項目(ID、パスワード、検索キーワード、住所など)の数を指します。これらのパラメータ一つひとつが攻撃の入口になりうるため、数が多いほど診断工数が増加します。

- プラットフォームの場合:

- IPアドレスの数: 診断対象となるサーバーやネットワーク機器の台数が多ければ、その分費用も増えます。

- OS・ミドルウェアの種類: 診断対象となるプラットフォーム上で稼働しているOSやミドルウェアの種類が多いほど、調査すべき脆弱性の範囲も広がります。

- スマートフォンアプリケーションの場合:

- 画面数・機能の数: Webアプリケーションと同様に、アプリの画面数や機能の複雑さが工数を左右します。

- API連携の数: サーバーと通信を行うAPIの数が多いほど、通信内容の解析やサーバー側の脆弱性調査の範囲が広がります。

見積もりを依頼する際には、これらの情報をできるだけ正確に診断会社に伝えることが、精度の高い見積もりを得るための鍵となります。画面遷移図や機能一覧、システム構成図などを用意しておくと、非常にスムーズに話を進めることができます。

② 診断の手法

診断を「どのように」行うか、その手法と深度も費用を大きく左右します。

- ツール診断 vs 手動診断:

前述の通り、ツールによる自動診断は工数が少ないため安価ですが、検知能力に限界があります。一方、専門家による手動診断は、ツールでは発見できない高度な脆弱性を見つけ出せますが、専門家の工数がかかるため高価になります。

高品質な診断サービスでは、これらを組み合わせたハイブリッド型が基本となりますが、その中でも「手動診断」の割合や時間をどれだけかけるかによって、費用は変動します。例えば、「OWASP Top 10の項目に絞って手動診断を行うプラン」と「想定されるあらゆる攻撃シナリオを試すプラン」では、後者の方が当然高額になります。 - 診断の前提条件:

- ブラックボックス診断: 診断員にシステムの内部情報(ソースコードや設計書など)を一切与えず、外部の攻撃者と全く同じ立場で診断を行う手法。実際の攻撃に近い状況を再現できますが、診断員が手探りでシステムを分析する必要があるため、時間がかかり費用が高くなる傾向があります。

- ホワイトボックス診断: ソースコード、設計書、詳細なパラメータ情報など、システムの内部情報を全て診断員に提供した上で診断を行う手法。効率的に網羅的な診断が可能で、ロジックの根深い欠陥を発見しやすいです。ソースコード診断はこの一種です。一般的に、ブラックボックス診断よりも短期間・低コストで同等以上の成果が期待できるとされています。

- グレーボックス診断: 上記の中間で、ログインアカウント情報など、一部の内部情報を提供して診断を行う手法。多くのWebアプリケーション診断では、この手法が採用されます。

契約前に、どのような手法(ツールと手動の割合)で、どのような前提条件(ブラックボックスかホワイトボックスか)で診断が行われるのかを必ず確認しましょう。

③ 診断員の技術力

見落とされがちですが、セキュリティ診断の費用の大部分は、診断を担当する専門家の「人件費」であり、その技術力(スキルレベル)が価格に反映されています。

- スキルと価格の関係:

世界的なハッキングコンテスト(CTF)で上位入賞するようなトップクラスの技術者や、OSや主要なソフトウェアの脆弱性を発見して報奨金を得るような著名なセキュリティリサーチャーは、当然ながら人件費も高くなります。そのような高いスキルを持つ診断員を多く抱える会社の診断費用は、高額になる傾向があります。

しかし、彼らは最新の攻撃手法に精通しており、他の診断員では見つけられないような巧妙に隠された脆弱性を発見する能力に長けています。結果として、より質の高い、信頼性のある診断が期待できます。 - 技術力の見極め方:

診断員の技術力を客観的に判断する指標として、以下のようなものがあります。- 保有資格: OSCP, OSCE, GWAPT, CISSPなど、実践的なスキルを証明する国際的なセキュリティ資格。

- 実績: DEF CON CTFなどの国際的なハッキングコンテストでの入賞実績、バグバウンティ(脆弱性発見報奨金制度)での実績、CVE(共通脆弱性識別子)の採番実績。

- 情報発信: カンファレンスでの登壇歴、技術ブログでの情報発信、セキュリティ関連書籍の執筆など。

安さだけを追求して診断会社を選ぶと、経験の浅い診断員が担当となり、マニュアル通りの基本的なチェックしか行われず、重要な脆弱性が見逃されてしまうリスクがあります。「なぜこの会社は他社より高いのか(あるいは安いのか)」を考える際に、この診断員の技術力という観点を持つことが、費用対効果の高い診断を選ぶ上で極めて重要です。

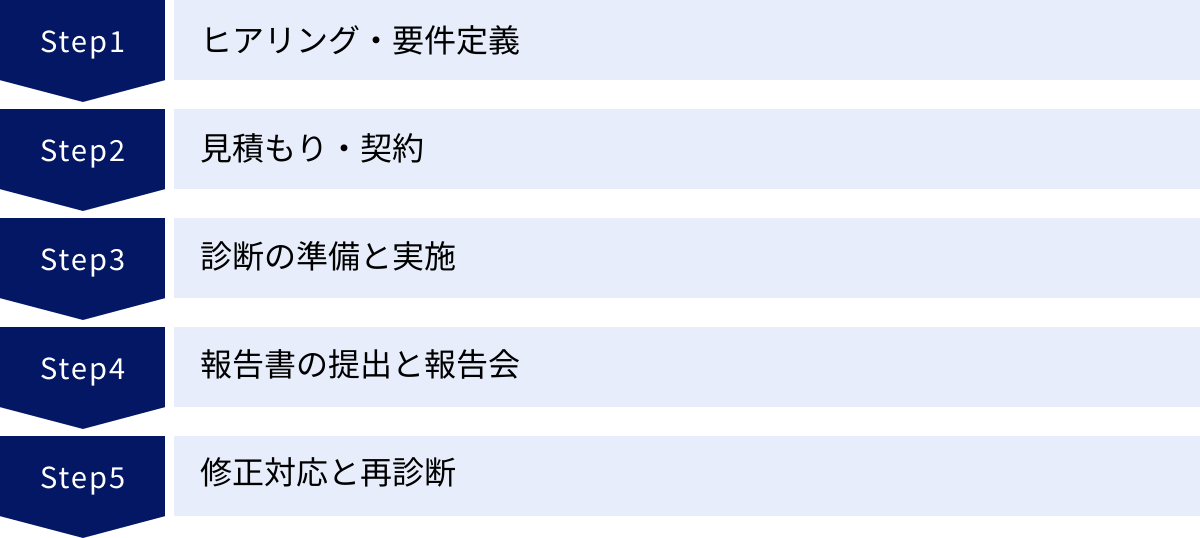

セキュリティ診断の一般的な流れ 5ステップ

セキュリティ診断を初めて依頼する場合、どのような流れで進むのか不安に思うかもしれません。ここでは、問い合わせから診断完了、そしてその後のアクションまで、一般的な5つのステップに分けて解説します。このプロセスを理解しておくことで、スムーズに診断を進めることができます。

① ヒアリング・要件定義

全ての始まりは、診断会社への問い合わせと、その後のヒアリングです。これは、診断の成否を左右する最も重要なステップと言っても過言ではありません。

- 目的: 診断会社が、顧客(依頼者)のビジネス内容、システムの概要、そして「何のために診断を行いたいのか」という目的を正確に把握するためのフェーズです。

- 顧客側で準備すべきこと:

- 診断の目的: 「新規サービスをリリースするため」「取引先から要請されたため」「Pマーク取得のため」など、目的を明確に伝えます。

- 診断対象の情報: 対象システムのURL、機能一覧、画面遷移図、システム構成図、想定されるユーザー権限(一般、管理者など)といった資料を準備しておくと、非常にスムーズです。

- 特に懸念している点: 「決済機能周りを重点的に見てほしい」「個人情報を扱うこの機能が心配」など、懸念点を具体的に伝えることで、診断の焦点を絞り込むことができます。

- 診断会社からの質問: 上記の情報に加え、診断を実施する上での制約(例:深夜帯にしかアクセスできない)、テスト用アカウントの提供可否、過去の診断履歴の有無などを確認されます。

この段階でのコミュニケーションの質と情報共有の精度が、後の見積もりの正確さや診断計画の質に直結します。些細なことでも疑問点や要望は遠慮なく伝えましょう。

② 見積もり・契約

ヒアリングで共有された情報に基づき、診断会社から提案書と見積もりが提示されます。

- 提案書・見積もりの確認ポイント:

- 診断スコープ(対象範囲): ヒアリングで伝えた対象範囲が正確に記載されているか。

- 診断項目: どのような観点(例:OWASP Top 10準拠など)で診断を行うか。

- 診断手法: ツール診断と手動診断の割合はどの程度か。

- スケジュール: 診断の開始から報告会までの大まかな日程。

- 成果物: どのような報告書が提出されるか。可能であればサンプルを見せてもらいましょう。

- 費用: 項目ごとの内訳が明確になっているか。再診断の費用が含まれているかも重要な確認点です。

- 契約: 提案内容と見積もりに合意したら、契約手続きに進みます。通常、診断業務で知り得た情報の取り扱いを定める「秘密保持契約(NDA)」を締結した上で、「業務委託契約」を締結します。

複数の会社から相見積もりを取る場合は、価格だけでなく、これらの提案内容を総合的に比較検討することが重要です。

③ 診断の準備と実施

契約後、実際に診断を行うための準備と実施のフェーズに入ります。

- 準備フェーズ:

- 顧客側のタスク:

- テスト用アカウントの発行: 一般ユーザー、管理者など、必要な権限のテストアカウントを診断会社に提供します。

- 診断環境の準備: 本番環境への影響を避けるため、通常は本番環境と同一構成の「ステージング環境(検証環境)」を用意します。

- IPアドレス制限の解除: WAF(Web Application Firewall)やファイアウォールでアクセス制限をかけている場合、診断会社のIPアドレスからのアクセスを許可する設定を行います。

- 関係各所への事前連絡: サーバーの管理会社やクラウドサービスの提供元(AWS, GCPなど)に、診断を実施する旨を事前に通知しておくことがトラブル回避のために重要です。

- 診断会社側のタスク: 詳細な診断計画の策定、診断ツールの準備、診断チームのアサインなどを行います。

- 顧客側のタスク:

- 実施フェーズ:

- 準備が整い次第、診断計画に沿って診断が開始されます。診断期間は対象の規模によりますが、数日から数週間にわたることが一般的です。

- 診断中は、システムに通常とは異なるアクセスが集中し、負荷がかかる可能性があります。

- 緊急性の高い重大な脆弱性(クリティカルな脆弱性)が発見された場合は、診断期間の途中であっても、直ちに速報として顧客に連絡が入ることが一般的です。これにより、致命的なリスクに迅速に対処できます。

④ 報告書の提出と報告会

全ての診断項目が完了すると、その結果をまとめた「報告書」が作成され、提出されます。

- 報告書の内容:

- エグゼクティブサマリー: 経営層やIT部門の管理者向けに、診断結果の全体像を要約したもの。総評、リスクレベルの高い脆弱性の件数、全体的なセキュリティレベルなどが簡潔にまとめられています。

- 発見された脆弱性の詳細:

- 脆弱性名: SQLインジェクション、クロスサイトスクリプティングなど。

- 危険度評価: 「緊急(Critical)」「重要(High)」「警告(Medium)」「注意(Low)」など、リスクの大きさを段階的に評価。

- 発生箇所: 脆弱性が存在する具体的なURLやパラメータ名。

- 再現手順: 誰でもその脆弱性を再現できる、具体的な手順。

- 推奨される修正方法: なぜ脆弱性が発生したのかという原因の解説と、具体的な修正コードの例など。

- 報告会:

- 報告書の内容を、診断を担当したセキュリティエンジニアが直接、顧客に説明する会です。

- この報告会は、単なる結果報告の場ではなく、質疑応答を通じて脆弱性の内容や修正方法について深く理解するための非常に貴重な機会です。開発担当者も同席し、技術的な疑問点をその場で解消することが推奨されます。

⑤ 修正対応と再診断

報告書を受け取ったら、診断は終わりではありません。ここからが、セキュリティレベルを向上させるための本番です。

- 修正対応:

- 報告書の内容に基づき、社内の開発チームや開発委託先が、脆弱性の修正作業を行います。

- 危険度の高い脆弱性から優先的に対応するのが一般的です。どの脆弱性から着手すべきか、診断会社に相談することも可能です。

- 再診断:

- 修正作業が完了した後、その修正が正しく行われているか、また、修正によって新たな脆弱性(デグレ)が発生していないかを確認するために、再度診断を行います。

- 通常、最初の診断で見つかった脆弱性に対する再診断は、1回まで基本料金に含まれていることが多いですが、契約内容によりますので事前に確認が必要です。

- 修正したつもりが不完全であったり、別の問題を引き起こしたりするケースは少なくないため、再診断は必ず実施すべき重要なプロセスです。

この5つのステップをサイクルとして回していくことで、企業のシステムは継続的に安全な状態を維持できるようになります。

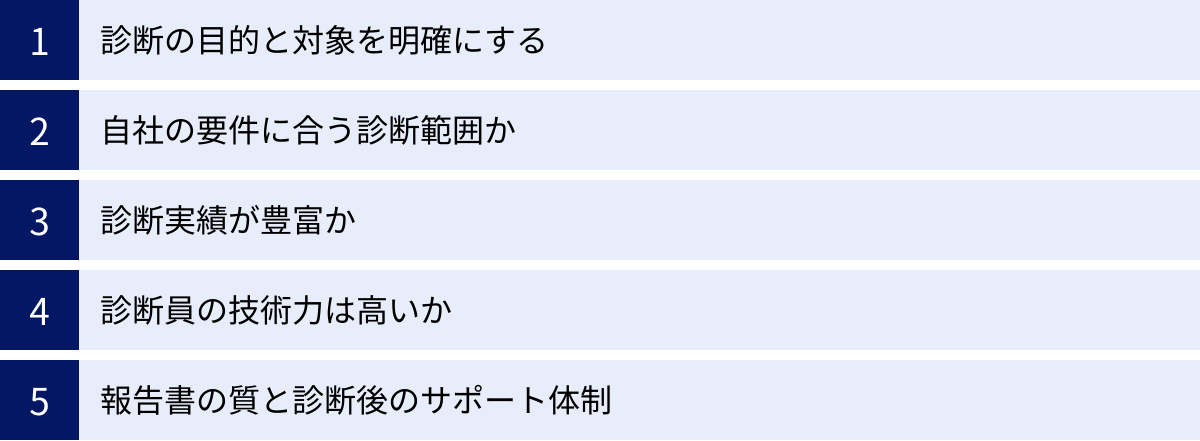

セキュリティ診断会社の選び方 5つのポイント

セキュリティ診断の品質は、依頼する会社によって大きく異なります。安易に価格だけで選んでしまうと、重要な脆弱性が見逃され、かえってリスクを高めることにもなりかねません。ここでは、自社に最適なパートナーとなる診断会社を選ぶための5つの重要なポイントを解説します。

① 診断の目的と対象を明確にする

診断会社を探し始める前に、まず自社の中で「何のために(Why)、何を(What)診断したいのか」を明確にすることが全ての出発点です。この軸が定まっていないと、各社の提案を正しく比較評価することができません。

- 目的(Why)の例:

- 新規サービスリリース: 公開前に未知の脆弱性を洗い出し、安全な状態でスタートを切りたい。

- 定期メンテナンス: 年に一度の健康診断として、システムの現状のリスクレベルを把握したい。

- コンプライアンス対応: PCI DSSやISMS(ISO 27001)などの認証取得・維持のために、第三者による診断結果が必要。

- 取引先からの要求: 大手企業との取引条件として、セキュリティ診断の実施が求められている。

- インシデント後の対応: 過去にセキュリティ事故を経験し、再発防止策として徹底的に弱点を潰したい。

- 対象(What)の例:

- 診断対象システム: 顧客向けECサイト、社内業務システム、スマートフォンアプリ、AWS/Azureなどのクラウド環境など。

- 診断範囲: システム全体なのか、個人情報を扱う機能に限定するのか。

これらの目的と対象を整理しておくことで、診断会社への問い合わせ時に具体的な要望を伝えることができ、より的確な提案を引き出すことができます。

② 自社の要件に合う診断範囲か

診断会社によって、得意とする診断領域や提供しているサービスメニューは異なります。自社が求める診断をカバーしているかを確認しましょう。

- 診断対象の網羅性:

自社が診断してほしい対象(Webアプリケーション、プラットフォーム、スマートフォンアプリ、IoT機器、ソースコードなど)の全てに対応しているかを確認します。特定の領域に特化した会社もあれば、総合的に幅広い診断を手がける会社もあります。 - 診断メニューの柔軟性:

多くの会社がパッケージプランを提供していますが、自社の特殊なシステム構成や予算に合わせて、診断項目や範囲を柔軟にカスタマイズできるかも重要なポイントです。「今回はWebアプリと、それが稼働しているAWSのサーバー設定も合わせて見てほしい」といった、複合的な要望に応えられるかは、会社の対応力を見極める指標になります。 - 関連サービスの有無:

診断だけでなく、セキュリティコンサルティング、CSIRT構築支援、インシデント対応、セキュリティ教育など、関連サービスを幅広く提供している会社もあります。将来的にセキュリティ対策全般の相談をしたいと考えている場合は、こうした総合力のある会社も選択肢に入れるとよいでしょう。

③ 診断実績が豊富か

診断実績は、その会社が持つ経験値と信頼性を測るための分かりやすい指標です。

- 確認すべきポイント:

- 診断実績の件数や年数: これまでどれくらいの数の診断を手がけてきたか、事業として何年の歴史があるかは、安定した品質を期待できるかの一つの目安になります。

- 同業種・類似システムの実績: 自社の業界(例:金融、医療、EC、製造など)や、利用しているシステム(例:特定のCMSやフレームワーク)に近い実績が豊富かは特に重要です。業界特有の規制やビジネス慣習、システム特有の脆弱性を熟知している可能性が高く、より質の高い、勘所を押さえた診断が期待できます。

- 顧客の規模: 大企業向けの実績が豊富な会社、スタートアップ支援に強い会社など、得意とする顧客層がある場合もあります。

守秘義務の観点から、Webサイト上で具体的な顧客名が公開されることは稀ですが、「金融機関向け実績多数」「ECサイト診断実績〇〇件」といった形でアピールされていることが多いので、注意して確認してみましょう。

④ 診断員の技術力は高いか

最終的に診断の品質を決定づけるのは、診断を担当するエンジニア個人のスキルです。会社の「ブランド」だけでなく、「人」の技術力にも注目しましょう。

- 技術力を示す客観的な指標:

- 難関資格の保有者数: OSCP(Offensive Security Certified Professional)は、実践的な攻撃スキルを証明する資格として特に評価が高いです。その他、CISSP, GWAPT, CEHなども指標となります。

- CTF(Capture The Flag)の実績: DEF CONやSECCONといった国内外の著名なハッキング競技会での入賞実績は、トップレベルの技術力の証明です。

- 脆弱性発見・報告の実績: GoogleやMicrosoftなどのバグバウンティプログラム(脆弱性発見報奨金制度)で報奨金を得た実績や、未知の脆弱性を発見してCVE(共通脆弱性識別子)を取得した実績。

- 社外への情報発信: セキュリティカンファレンスでの登壇、技術ブログの執筆、書籍の出版など、業界への貢献度も技術力の高さを示す一つの証拠です。

これらの情報をWebサイトなどで積極的に公開している会社は、技術力に自信を持っている証拠と言えます。安価な診断サービスの中には、経験の浅いエンジニアがマニュアル通りにツールを操作するだけ、というケースも存在するため、診断の品質を担保する上でこのポイントは非常に重要です。

⑤ 報告書の質と診断後のサポート体制は手厚いか

診断は、報告書を受け取って終わりではありません。その内容を理解し、対策に繋げられて初めて意味があります。そのため、アウトプットである報告書の品質と、その後のサポート体制は必ず確認すべきです。

- 良い報告書の条件:

- 分かりやすさ: 経営層向けの「エグゼクティブサマリー」と、開発者向けの技術的な詳細が分かれており、それぞれの読者に合わせた構成になっているか。

- 具体性: 発見された脆弱性の再現手順が、誰でも試せるように具体的に記載されているか。スクリーンショットなどが豊富に使われていると分かりやすいです。

- 実用性: 脆弱性の原因解説と、すぐにアクションに移せるような具体的な修正コードのサンプルなど、実用的な対策案が提示されているか。

- 明確な基準: 脆弱性の危険度評価が、CVSS(共通脆弱性評価システム)などの客観的で明確な基準に基づいて行われているか。

- 診断後のサポート体制:

- 報告会の実施: 診断員から直接、報告内容の説明を受け、質疑応答ができる場が設けられているか。

- Q&A対応: 報告書の内容や修正方法について、後日メールなどで質問した際に、丁寧に対応してくれる体制があるか。

- 再診断: 修正後の確認を行う再診断が、プランに含まれているか。その回数や範囲の条件も確認しましょう。

可能であれば、契約前に報告書のサンプルを提出してもらい、その品質を自分の目で確かめることを強くお勧めします。

おすすめのセキュリティ診断サービス5選

数あるセキュリティ診断会社の中から、どの会社を選べばよいか迷う方のために、ここでは国内で高い実績と評価を誇る代表的な5つのサービスを紹介します。それぞれに強みや特徴があるため、自社の目的や要件と照らし合わせながら比較検討してみてください。

※掲載している情報は、各社の公式サイトに基づいた客観的な特徴をまとめたものです。

① GMOサイバーセキュリティ byイエラエ

- 特徴:

世界トップクラスの技術力を持つホワイトハッカーが多数在籍していることが最大の特徴です。DEF CON CTFをはじめとする国内外の著名なハッキングコンテストで輝かしい実績を持つエンジニアが、最新かつ高度な攻撃手法を駆使して診断を行います。Webアプリケーションやスマートフォンアプリはもちろん、IoT機器、車載システム、ブロックチェーンといった最先端領域の診断にも対応できる技術力の高さが強みです。診断だけでなく、実際の攻撃シナリオで侵入を試みるペネトレーションテストの品質にも定評があります。 - こんな企業におすすめ:

- 金融機関や重要インフラなど、最高レベルのセキュリティが求められる企業。

- 最新の攻撃トレンドに対応した、高精度な診断を求める企業。

- IoTやコネクテッドサービスなど、新しい技術領域のプロダクトを持つ企業。

- 参照: GMOサイバーセキュリティ byイエラエ 公式サイト

② 株式会社SHIFT SECURITY

- 特徴:

ソフトウェアの品質保証・テスト事業で国内最大手の株式会社SHIFTのグループ会社であり、「品質保証のプロ」としての観点からセキュリティを捉えている点がユニークです。単に脆弱性を発見するだけでなく、それがなぜ生まれたのかを開発プロセスにまで遡って分析し、根本的な品質向上に繋げる提案を得意としています。開発の上流工程からセキュリティを組み込む「シフトレフト」の考え方に基づいたコンサルティングや、顧客企業が自社で診断を行えるようにする「診断の内製化支援」サービスも充実しています。 - こんな企業におすすめ:

- 開発プロセス全体を見直し、根本からセキュリティ品質を向上させたい企業。

- 将来的にセキュリティ診断を内製化していきたいと考えている企業。

- 品質保証という観点から、網羅的で体系的な診断を求める企業。

- 参照: 株式会社SHIFT SECURITY 公式サイト

③ 株式会社ラック

- 特徴:

1986年の創業以来、日本のサイバーセキュリティ業界をリードしてきた草分け的存在です。長年にわたる官公庁や金融機関、大企業との取引で培われた豊富な実績と信頼性が最大の強みと言えます。国内最大級のセキュリティ監視センター「JSOC(Japan Security Operation Center)」を自社で運用しており、日々観測される最新のサイバー攻撃の動向や知見を、診断サービスにリアルタイムで反映させています。診断からコンサルティング、監視・運用、インシデント発生時の緊急対応まで、企業のセキュリティ対策をトータルで支援できる総合力が魅力です。 - こんな企業におすすめ:

- 長年の実績と高い信頼性を重視する大企業や官公庁。

- 診断だけでなく、監視運用やインシデント対応まで含めた包括的なセキュリティパートナーを求める企業。

- 社会的信用の観点から、国内トップクラスの実績を持つ会社に依頼したい企業。

- 参照: 株式会社ラック 公式サイト

④ SCSK株式会社

- 特徴:

住友商事グループの大手システムインテグレーター(SIer)であり、豊富なシステム開発・構築・運用のノウハウを活かしたセキュリティサービスを提供しています。ITインフラの構築からアプリケーション開発、運用・保守までをワンストップで手がけているため、セキュリティ診断の結果を受けて、具体的なシステム改修の提案や実装まで一気通貫で依頼できるのが大きな強みです。Webアプリケーションやプラットフォーム診断に加え、AWSやAzureといったクラウド環境の設定不備をチェックする「クラウド設定診断」にも力を入れています。 - こんな企業におすすめ:

- 既にSCSKとシステム開発・運用で取引がある企業。

- 診断後のシステム修正まで、ワンストップで対応してほしい企業。

- 大手SIerならではの安定したサービス品質と総合力を求める企業。

- 参照: SCSK株式会社 公式サイト

⑤ 株式会社ユービーセキュア

- 特徴:

国産のWebアプリケーション脆弱性検査ツール「Vex」を自社で開発・提供していることが最大の特徴です。ツールベンダーとして脆弱性の検知ロジックや攻撃手法を深く研究しており、その知見を専門家による診断サービスにも活かしています。診断サービスと診断ツールの両方を提供しているため、企業のセキュリティレベルや予算に応じて、「専門家による診断」と「ツール導入による自社での診断」を柔軟に組み合わせた提案が可能です。診断の内製化を目指す企業への教育・トレーニング支援も行っています。 - こんな企業におすすめ:

- 将来的に診断ツールを導入し、自社でのスピーディな脆弱性管理体制を構築したい企業。

- ツール開発で培われた深い技術的知見に基づいた診断を求める企業。

- 診断サービスとツールの両面から、自社に最適なセキュリティ対策の形を模索したい企業。

- 参照: 株式会社ユービーセキュア 公式サイト

まとめ

本記事では、セキュリティ診断の基礎知識から、その必要性、種類、費用、そして信頼できる診断会社の選び方まで、幅広く解説してきました。

巧妙化・高度化するサイバー攻撃の脅威が事業継続リスクとして無視できなくなった現代において、セキュリティ診断はもはや一部の大企業だけのものではなく、事業規模に関わらず全ての企業にとって不可欠な「投資」です。それは、システムの「健康診断」を通じて見えないリスクを可視化し、攻撃者に先んじて対策を講じるための最も効果的な手段の一つです。

最後に、この記事の要点を改めて整理します。

- セキュリティ診断とは: 専門家が攻撃者の視点でシステムの脆弱性を発見・評価するプロセス。

- 必要性: 「サイバー攻撃の巧妙化」「新たな脆弱性の継続的な発見」「社内のセキュリティ人材不足」という3つの課題に対応するために不可欠。

- 種類: 「Webアプリ」「プラットフォーム」「スマホアプリ」など診断対象による分類と、「ツール診断」「手動診断」といった手法による分類がある。高品質な診断は手動とツールを組み合わせたハイブリッド型が主流。

- 費用: 対象の規模、診断手法、診断員の技術力によって大きく変動する。安さだけで選ぶのは危険。

- 選び方: 「目的の明確化」「診断範囲」「実績」「技術力」「報告書とサポート」の5つのポイントを総合的に評価することが重要。

セキュリティ対策に「完璧」や「終わり」はありません。しかし、自社の状況を正しく把握し、適切なセキュリティ診断を定期的に実施することで、そのリスクを管理可能なレベルに抑えることは可能です。

この記事が、皆さまの会社が安全な事業運営を実現するための一助となれば幸いです。まずは自社の現状を把握し、信頼できるパートナーとなる診断会社を見つけることから始めてみましょう。