現代のビジネス環境において、サイバーセキュリティは企業の存続を左右する重要な経営課題となっています。日々巧妙化し、増加し続けるサイバー攻撃、特に未知のマルウェアやゼロデイ攻撃から組織の重要な情報資産をいかにして守るか。この問いに対する有力な答えの一つが「サンドボックス」技術です。

従来のセキュリティ対策だけでは防ぎきれない脅威が蔓延する中、サンドボックスは次世代の防御策として注目を集めています。しかし、「サンドボックスという言葉は聞いたことがあるけれど、具体的にどのような仕組みで、どんなメリットがあるのかよく分からない」と感じている方も少なくないでしょう。

この記事では、セキュリティにおけるサンドボックスの基本的な概念から、その詳細な仕組み、導入のメリット・デメリット、そして効果的な活用方法までを網羅的に解説します。サンドボックスの導入を検討している情報システム担当者の方はもちろん、自社のセキュリティ体制に関心のある経営層の方にも、理解を深めていただける内容となっています。

目次

サンドボックスとは?

サンドボックスとは、一言で表すと「コンピューター内に設けられた、外部から隔離された仮想的なセキュリティ実験環境」のことです。その名前は、子どもたちが安全に遊べるように区切られた「砂場(Sandbox)」に由来します。砂場で何を作っても、何を壊しても、その影響が砂場の外に及ぶことがないように、ITにおけるサンドボックスも、その中でプログラムを実行しても、OS本体や他のシステム、ネットワークに一切影響を与えないように設計されています。

この「隔離された環境」という特性が、セキュリティ分野で極めて重要な役割を果たします。具体的には、メールの添付ファイルやWebからダウンロードしたファイル、出所が不明なプログラムなど、マルウェア(悪意のあるソフトウェア)に感染している可能性のある「疑わしいファイル」を、安全な場所で実際に動かしてみて、その挙動を観察・分析するために使用されます。

もしそのファイルが、内部のデータを勝手に暗号化しようとしたり、外部の不審なサーバーと通信しようとしたりといった悪意のある振る舞いを見せた場合、サンドボックスはその挙動を検知し、「このファイルは危険なマルウェアである」と判定します。そして、ユーザーのPCや社内ネットワークに到達する前に、そのファイルをブロックまたは隔離します。これにより、マルウェアによる実害を未然に防ぐことができます。

従来のウイルス対策ソフトが、既知のマルウェアの「指紋(シグネチャ)」と照合する「パターンマッチング」方式に依存していたのに対し、サンドボックスは未知のマルウェアであっても、その「振る舞い」を直接観察して悪意を判断できる点が最大の特徴です。これが、ゼロデイ攻撃や標的型攻撃といった、従来の対策では検知が困難な脅威への有効な対策として注目される理由です。

よくある質問として、「サンドボックスと仮想マシン(VM)は同じものですか?」というものがあります。両者は密接に関連していますが、目的と使われ方が異なります。

- 仮想マシン(VM): ハードウェアを仮想化し、一台の物理的なコンピューター上で複数の独立したOS(WindowsやLinuxなど)を丸ごと動作させるための「技術」または「汎用的な環境」です。

- サンドボックス: セキュリティ分析という「特定の目的」のために、仮想マシン技術などを応用して作られた「専用の仕組み・ソリューション」です。多くの場合、分析が終了するとその環境は破棄され、常にクリーンな状態で次の分析に備えます。

つまり、サンドボックスは多くの場合、その基盤として仮想マシン技術を利用していますが、その目的はあくまでセキュリティ分析に特化しています。

また、「ウイルス対策ソフトがあればサンドボックスは不要なのでは?」という疑問も聞かれます。これも誤解です。前述の通り、ウイルス対策ソフトが得意とするのは「既知の脅威」の検知です。一方で、サンドボックスが得意とするのは「未知の脅威」の検知です。両者は対立するものではなく、互いの弱点を補い合う補完関係にあります。現代のセキュリティは、複数の防御壁を設ける「多層防御」が基本であり、サンドボックスは、その重要な一層を担うコンポーネントなのです。

まとめると、サンドボックスとは、外部から隔離された安全な仮想環境を利用して、疑わしいファイルの実際の挙動を分析し、未知のマルウェアが引き起こす潜在的な脅威を未然に封じ込めるための先進的なセキュリティ技術であると言えます。

サンドボックスの仕組み

サンドボックスがどのようにして未知の脅威を検知し、安全を確保しているのか、その背後にある仕組みは非常に精巧です。ここでは、サンドボックスが機能する一連のプロセスを、技術的な側面から詳しく解説します。サンドボックスは単なる箱ではなく、高度な分析エンジンとインテリジェンスを備えたシステムです。

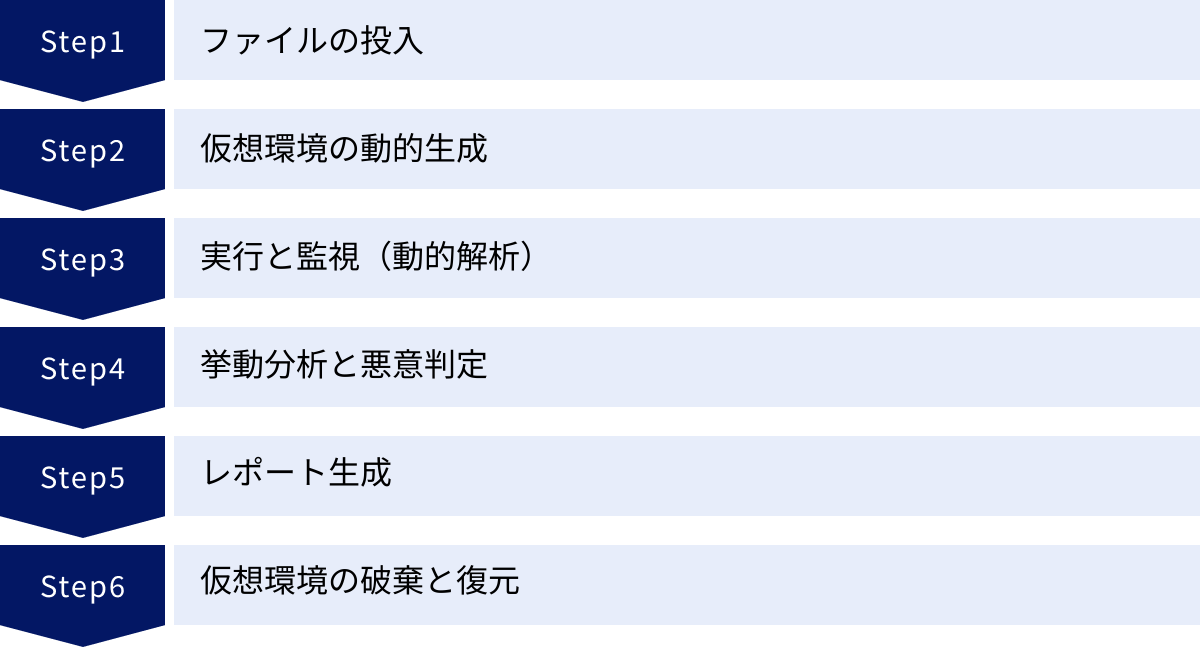

その分析プロセスは、大きく分けて以下のステップで構成されています。

- ファイルの投入: すべては、分析対象となる「疑わしいファイル」がサンドボックスシステムに送られるところから始まります。このファイルは、企業のネットワークの入り口に設置された次世代ファイアウォール(NGFW)やメールセキュリティゲートウェイ、Webプロキシなどが自動的に選別して転送する場合もあれば、セキュリティ担当者が手動でアップロードする場合もあります。

- 仮想環境の動的生成: ファイルを受け取ったサンドボックスは、そのファイルを実行するのに最適な仮想環境(ゲストOS)を瞬時に構築します。例えば、ファイルがWindows向けの実行ファイル(.exe)であればWindows 10の環境を、Androidアプリ(.apk)であればAndroidの環境を、といった具合です。多くの高度なサンドボックス製品では、OSのバージョン(Windows 10/11)、適用されているパッチのレベル、インストールされているアプリケーション(Microsoft Office、Adobe Readerなど)の種類やバージョンまで、現実のPC環境を忠実に模倣した多様な環境を複数用意しています。 これは、特定の環境の脆弱性だけを狙うマルウェアを確実に炙り出すためです。

- 実行と監視(動的解析): 生成されたクリーンな仮想環境内で、対象のファイルが実際に実行されます。ここからがサンドボックスの真骨頂である動的解析(Dynamic Analysis)です。サンドボックスは、プログラムが実行されている間のあらゆる挙動を、OSのカーネルレベルで詳細に監視・記録します。監視対象となるアクションは多岐にわたります。

- ファイル操作: 新しいファイルの作成、既存ファイルの読み取り・書き込み・削除、ファイル名の変更など。

- プロセス操作: 新たなプロセスやスレッドの生成、他のプロセスへのコード注入(インジェクション)など。

- レジストリ操作: Windows環境におけるシステム設定の重要なデータベースであるレジストリキーの作成、変更、削除。

- ネットワーク通信: 外部の特定のIPアドレスやドメイン(C&Cサーバーなど)への通信試行、DNSクエリ、通信内容の送受信。

- APIコール/システムコール: プログラムがOSの機能を呼び出すために使用する命令(APIやシステムコール)の監視。

これらの挙動はすべて、詳細なログとして記録されます。

- 挙動分析と悪意判定: 記録された膨大なログデータを、サンドボックスの分析エンジンが解析します。このエンジンには、マルウェア特有の振る舞いを定義したルールや、AI・機械学習を用いた異常検知モデルが組み込まれています。

- 具体例: 「特定のフォルダ内のファイルを片っ端から読み込み、内容を書き換えて拡張子を『.locked』に変更し、最後に『readme.txt』という身代金要求ファイルを作成する」という一連の挙動が記録された場合、分析エンジンはこれをランサムウェアの典型的な攻撃パターンと判断します。

- 具体例: 「ユーザーの操作なしにバックグラウンドで起動し、外部の既知の悪性IPアドレスに定期的にビーコン通信を試みる」という挙動は、ボットネットへの感染や情報窃取型マルウェアの活動として検知されます。

分析エンジンは、これらの挙動を総合的に評価し、スコアリング(危険度判定)を行います。スコアが一定のしきい値を超えた場合、そのファイルは「悪意がある(Malicious)」と判定されます。

- レポート生成: 分析が完了すると、その結果をまとめた非常に詳細なレポートが生成されます。このレポートには、マルウェアと判定された根拠、実行されたプロセスのツリー構造、行われたファイルやレジストリの変更箇所、通信先の情報(IoC: Indicator of Compromise)、マルウェア活動のタイムラインなどが、セキュリティ担当者にとって分かりやすく可視化されています。このレポートは、後のインシデント対応や対策強化に非常に役立ちます。

- 仮想環境の破棄と復元: 分析が完了した仮想環境は、マルウェアによってどのような変更が加えられていようとも、完全に破棄されます。 そして、次の分析に備えて、再び汚染されていないクリーンな状態のスナップショットから復元されます。この「使い捨て」の仕組みにより、分析環境自体がマルウェアに汚染されたり、分析したマルウェアの残骸が次の分析に影響を与えたりするのを防ぎ、常に信頼性の高い分析結果を保証します。

このように、サンドボックスは仮想化技術を駆使して安全な実験場を作り出し、そこで検体を実際に動かして得られる「動的な証拠」に基づいて脅威を判定します。単にファイルを隔離するだけでなく、その中で何が起きているかを深く理解し、インテリジェントに判断する能力こそが、サンドボックス技術の核心なのです。

サンドボックスが必要とされる背景

なぜ今、これほどまでにサンドボックスという技術が重要視されているのでしょうか。その背景には、サイバー攻撃の劇的な進化と、それに追いつけなくなった従来のセキュリティ対策の限界という、二つの大きな要因が存在します。

巧妙化するサイバー攻撃

かつてのサイバー攻撃は、不特定多数にウイルスをばらまく「愉快犯」的なものが主流でした。しかし、現在では金銭や機密情報を狙う犯罪組織や国家が背後にいるケースが増え、その手口は極めて高度かつ執拗になっています。

標的型攻撃やゼロデイ攻撃の増加

現代の脅威の中でも特に深刻なのが、「標的型攻撃(APT: Advanced Persistent Threat)」と「ゼロデイ攻撃」です。

- 標的型攻撃: 特定の企業や組織をターゲットとして明確に定め、周到な準備のもとで長期間にわたって行われるサイバー攻撃です。攻撃者は、まずターゲットの業務内容、取引先、使用しているシステム、さらには従業員のSNSに至るまでを徹底的に調査します。そして、その組織のためだけにカスタマイズされたマルウェアを作成し、業務連絡を装ったメールなどで送り込みます。一度侵入に成功すると、すぐには活動せず、数ヶ月から数年にわたってネットワーク内に潜伏し、最終目的である機密情報の窃取や重要インフラの破壊を狙います。このように特定のターゲットのためだけに作られた一点もののマルウェアは、汎用的なシグネチャデータベースには存在しないため、従来のウイルス対策ソフトでは検知が極めて困難です。

- ゼロデイ攻撃: ソフトウェアに脆弱性が発見されてから、開発元が修正プログラム(パッチ)を公開するまでの間、無防備な状態(=Day 0)を狙って行われる攻撃です。修正パッチが存在しないため、パッチを適用するという基本的な対策が通用しません。攻撃者はこの脆弱性を悪用する専用の攻撃コード(エクスプロイトコード)を開発し、標的型攻撃などに利用します。これもまた、未知の攻撃手法であるため、既知のパターンに頼る防御策では防ぐことができません。

これらの攻撃の共通点は、防御側がまだ知らない、あるいは対策が確立されていない「未知の脅威」を利用する点にあります。この未知の脅威に対抗するためには、シグネチャに頼らない新しい検知メカニズムが不可欠となりました。

従来のセキュリティ対策の限界

長年にわたりエンドポイントセキュリティの主役であったアンチウイルスソフトですが、その中心的な技術であった「パターンマッチング方式」が、現代の脅威に対して限界を露呈し始めています。

パターンマッチング方式の問題点

パターンマッチング方式(シグネチャベース方式とも呼ばれます)は、セキュリティベンダーが収集・分析した既知のマルウェアのコードの一部を「指紋(シグネチャ)」としてデータベースに登録し、スキャン対象のファイルがこのデータベース内のシグネチャと一致するかどうかを照合することでマルウェアを検知する仕組みです。

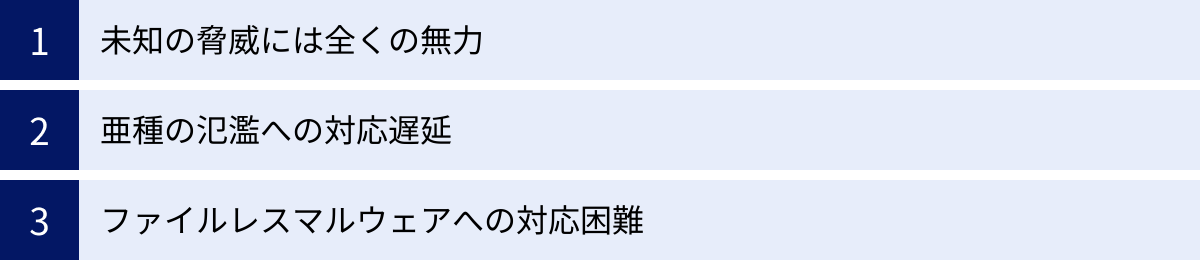

この方式は、既知の脅威に対しては非常に高速かつ正確に判定できるという大きなメリットがあります。しかし、その仕組みゆえに、以下のような根本的な弱点を抱えています。

- 未知の脅威には全くの無力: データベースに登録されていない新種のマルウェアや、ゼロデイ攻撃に利用されるエクスプロイトコードは、比較対象となるシグネチャが存在しないため、原理的に検知できません。標的型攻撃で使われるオーダーメイドのマルウェアは、まさにこの弱点を突いています。

- 亜種の氾濫への対応遅延: 攻撃者は、既存のマルウェアのコードをわずかに変更するだけで、シグネチャを簡単に回避できる「亜種」を自動生成ツールで大量に作り出します。毎日何十万という新種・亜種のマルウェアが登場する中で、それらすべてを分析し、シグネチャを作成・配信するプロセスが追いつかなくなっています。

- ファイルレスマルウェアへの対応困難: 近年では、悪意のある実行ファイル(.exeなど)をPCに設置するのではなく、OSに標準で搭載されている正規のツール(PowerShellやWMIなど)を悪用して攻撃を行う「ファイルレスマルウェア」が増加しています。これらはディスク上に悪意のあるファイルを残さないため、ファイルスキャンを基本とするパターンマッチング方式では検知が困難です。

このように、「既知の悪」をリスト化して見つけ出すパターンマッチング方式は、姿形を次々と変え、未知の手法で襲いかかってくる現代のサイバー攻撃の前では、防御壁として十分な役割を果たせなくなってきているのです。

この「巧妙化する攻撃」と「既存対策の限界」という二つの大きな課題を解決するために、「シグネチャ(特徴)」ではなく「ビヘイビア(振る舞い)」に着目して悪意を判断するサンドボックス技術が必要不可欠となったのです。サンドボックスは、従来の対策を置き換えるものではなく、それを補完し、防御をより深い層で実現するための、必然的な進化と言えるでしょう。

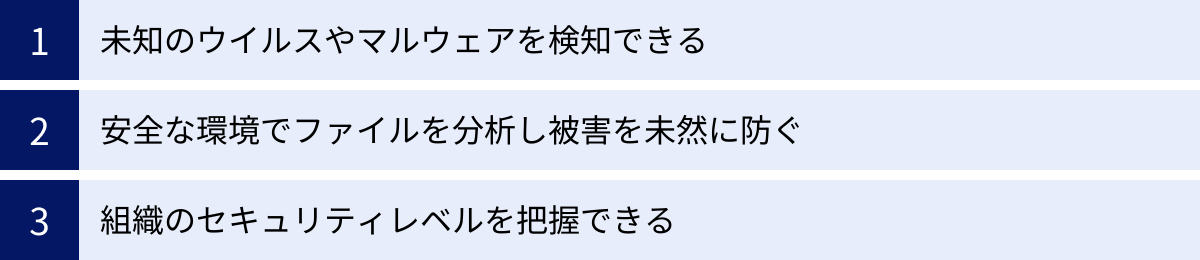

サンドボックスを導入する3つのメリット

サンドボックス技術がなぜ必要とされるのか、その背景を理解した上で、次に企業がサンドボックスを導入することで得られる具体的なメリットについて、3つの主要な観点から深く掘り下げていきます。

① 未知のウイルスやマルウェアを検知できる

これが、サンドボックスを導入する最大のメリットであり、最も根本的な価値です。前述の通り、従来のパターンマッチング方式のアンチウイルスソフトは、既知のマルウェアのリスト(シグネチャ)に載っているものしか検知できません。これは、指名手配犯の写真リストを持ってパトロールするようなもので、リストにない初犯の犯人や変装した犯人を見つけるのは困難です。

一方、サンドボックスは、リストに頼るのではなく、不審な人物(ファイル)を一時的に隔離された部屋(サンドボックス)に入れ、その行動を監視します。たとえ指名手配リストに載っていなくても、部屋の中でピッキングツールを使い始めたり、隠しカメラを設置しようとしたりといった「怪しい振る舞い」をすれば、「この人物は危険だ」と判断できます。

この「振る舞い検知(ビヘイビア分析)」のアプローチにより、サンドボックスは以下のような、これまで防御が難しかった脅威を効果的に検知できます。

- ゼロデイ攻撃: ソフトウェアの脆弱性が公表され、対策パッチが提供される前に、その脆弱性を悪用するマルウェア。

- 標的型攻撃で使われるマルウェア: 特定の組織を狙うためだけに作成された、世界に一つしかない新種のマルウェア。

- 亜種マルウェア: 既存のマルウェアのコードをわずかに改変し、シグネチャを回避するように作られたマルウェア。

- ファイルレスマルウェア: 正規のOSツールを悪用するため、ファイル自体に悪意のあるコードが含まれていない攻撃。サンドボックスは、例えば「PowerShellが不審な外部サイトからスクリプトをダウンロードし、実行する」といった一連の異常な振る舞いを捉えることができます。

このように、シグネチャという「過去の知識」に依存せず、「今、ここで起きていること」をリアルタイムに分析して悪意を判断する能力こそが、サンドボックスが現代のセキュリティ対策において不可欠とされる理由です。

② 安全な環境でファイルを分析し被害を未然に防ぐ

サンドボックスの「隔離」という特性は、単に分析のためだけでなく、組織全体をリスクから守る上で極めて重要な役割を果たします。

疑わしいファイルを分析する際、もしセキュリティ担当者が自身のPCや本番環境のサーバーで直接ファイルを開いてしまったらどうなるでしょうか。もしそのファイルが強力なランサムウェアであった場合、分析に使ったPCが暗号化されるだけでなく、ネットワークを通じて他のサーバーやPCにも感染が広がり、事業継続を脅かす大規模なインシデントに発展しかねません。

サンドボックスは、この「分析に伴うリスク」を完全に排除します。マルウェアは、外部ネットワークやホストOSから完全に隔離された仮想環境内で実行されます。たとえその中でデータが破壊されようと、情報が盗まれようと、その影響はサンドボックス内に閉じ込められます。そして、分析が終わればその環境は跡形もなく破棄されるため、マルウェアがシステムに残留する心配もありません。

この安全性により、二つの大きな効果がもたらされます。

- 被害の未然防止: メールゲートウェイやWebゲートウェイと連携したサンドボックスは、従業員がファイルを開く「前」に、その危険性を判定し、悪質であれば自動的にブロック・隔離します。これにより、マルウェアがエンドポイントに到達すること自体を防ぎ、情報漏洩やランサムウェア被害といった実害が発生するのを根本から防ぎます。

- 安全なインシデントレスポンス: 万が一、社内への侵入を許してしまったマルウェアの検体を特定できた場合でも、サンドボックスはその検体の詳細な挙動を安全に分析するための最適な環境を提供します。マルウェアがどのサーバーと通信しようとするのか、どのようなファイルを作成・変更するのかといった情報を正確に把握することで、迅速かつ的確な封じ込めや復旧作業(インシデントレスポンス)に繋げることができます。

③ 組織のセキュリティレベルを把握できる

サンドボックスは、単に脅威をブロックするだけの「壁」ではありません。それは、自組織がどのような脅威に晒されているのかを教えてくれる「高度な偵察機」としての役割も果たします。

サンドボックスが分析後に生成する詳細なレポートには、ブロックしたマルウェアの挙動だけでなく、攻撃に関する豊富な情報が含まれています。

- 攻撃手法の可視化: どのような脆弱性を狙っているのか、どのようなファイル形式を悪用しているのか、どのようなソーシャルエンジニアリングの手口を使っているのか、といった攻撃者の戦術・技術・手順(TTPs: Tactics, Techniques, and Procedures)が明らかになります。

- 脅威インテリジェンスの収集: マルウェアの通信先IPアドレスやドメイン名、ファイルのハッシュ値といった侵害の痕跡(IoC: Indicators of Compromise)が収集できます。

- 攻撃トレンドの把握: これらのレポートを継続的に蓄積・分析することで、「特定の部署を狙った経理部門を装うメール攻撃が多発している」「最近、特定のアプリケーションの脆弱性を突く攻撃が増えている」といった、自組織を標的とする攻撃のトレンドや傾向を具体的に把握できます。

この「把握できる」という点が、セキュリティ対策を次のレベルに引き上げる上で非常に重要です。漠然とした不安から手当たり次第に対策を打つのではなく、自組織が直面しているリアルな脅威に基づいて、優先順位をつけ、的を絞った効果的なセキュリティ対策を立案・実行できるようになります。

例えば、特定の部署への攻撃が多いと分かれば、その部署の従業員に対して追加のセキュリティ教育を実施できます。特定の脆弱性が狙われていると分かれば、該当するシステムのパッチ適用を最優先で行うことができます。また、収集したIoCをファイアウォールやEDRに登録し、他のレイヤーでの防御を強化することも可能です。

さらに、これらの客観的なデータやレポートは、セキュリティ投資の必要性やその効果を経営層に説明する際の、強力な説得材料にもなります。

サンドボックスを導入する4つのデメリット

サンドボックスは非常に強力なセキュリティソリューションですが、万能の「銀の弾丸」ではありません。導入を検討する際には、そのメリットだけでなく、潜在的なデメリットや課題についても十分に理解しておくことが不可欠です。ここでは、サンドボックスが抱える4つの主要なデメリットについて解説します。

① 検知に時間がかかる場合がある

サンドボックスの最大の強みである「動的解析」は、その仕組み上、どうしても分析に一定の時間を要するというトレードオフを伴います。仮想環境を起動し、実際にプログラムを実行させ、その振る舞いを数分間にわたって観察・記録・分析するというプロセスは、瞬時に判定が完了するパターンマッチングとは比較になりません。

一般的に、一つのファイルを分析するために数分から、場合によっては10分以上の時間(レイテンシー)が発生することがあります。この遅延は、業務の生産性に直接影響を与える可能性があります。

- メール受信の遅延: メールセキュリティゲートウェイでサンドボックス分析を行う場合、添付ファイル付きのメールが受信トレイに届くまでに数分の遅れが生じます。急ぎの要件でファイルを受け取る必要がある場合、ユーザーはストレスを感じるかもしれません。

- ファイルダウンロードの待機: Webゲートウェイでサンドボックスを利用していると、Webサイトからダウンロードしたファイルがすぐに利用できず、分析が完了するまで待たされることになります。

このパフォーマンスへの影響を許容できない場合、サンドボックスの導入がビジネスの足かせとなってしまう恐れもあります。多くのサンドボックス製品では、この問題を緩和するために、信頼できる送信元からのファイルは分析をスキップするホワイトリスト機能や、リスクレベルに応じて分析の深さを変えるといったチューニング機能が提供されていますが、利便性と安全性のバランスを取るための調整は常に課題となります。

② サンドボックスを回避するマルウェアが存在する

セキュリティの世界は、防御側と攻撃側の絶え間ない「いたちごっこ」です。防御側がサンドボックスという強力な分析ツールを開発すれば、攻撃側もまた、そのサンドボックスの分析をかいくぐるための回避技術(アンチサンドボックス、アンチVM技術)を開発します。

攻撃者は、自分たちのマルウェアがサンドボックスという「実験室」で実行されていることを悟られないように、様々な手法を用います。

- 環境認識: マルウェアが実行された際、まず最初に仮想環境特有の痕跡がないかを確認します。例えば、VMwareやVirtualBoxといった特定の仮想化ソフトウェアに固有のファイル、デバイスドライバ、レジストリキーが存在するかをチェックし、もし見つかった場合は、悪意のある活動を一切行わずに正常なプログラムとして振る舞い、分析をやり過ごします。

- スリープ/遅延実行: サンドボックスの分析時間には通常タイムアウト(例えば5分間など)が設定されていることを見越し、マルウェアが実行されてから数十分、あるいは数時間といった長い時間スリープ(休止)した後に、悪意のある活動を開始するようプログラムされています。これにより、短時間で終わる分析を回避します。

- ユーザー操作の検知: 自動化されたサンドボックス環境では、人間によるマウスカーソルの動きやキーボードの入力といった操作が発生しません。これを逆手に取り、「ユーザーによるマウスクリックやウィンドウのスクロールといった操作が一定時間行われるまで活動を開始しない」というロジックを組み込み、分析を逃れようとします。

これらの回避技術は年々高度化しており、サンドボックスを導入したからといって、すべてのマルウェアを検知できるわけではないという現実は、厳然として存在します。

③ すべてのマルウェアを検知できるわけではない

サンドボックス回避技術の存在に加え、分析手法そのものの限界から、検知できない、あるいは検知が困難なマルウェアも存在します。

- 暗号化された通信の解析限界: マルウェアが外部のC&Cサーバーと通信する際に、HTTPSなどで通信内容が暗号化されている場合、サンドボックスは通信が発生したという事実は検知できても、その中でどのようなデータがやり取りされているかを解析することはできません。これを解析するには、通信を解読するSSLインスペクション(SSL復号)といった別の仕組みとの連携が必要になります。

- 論理爆弾(Logic Bomb): 「特定の日時になる」「特定のファイルが存在する」といった、ある特定の条件が満たされたときに初めて悪意のある動作を開始するタイプのマルウェアです。短時間のサンドボックス分析中にその条件が満たされなければ、脅威を見逃してしまいます。

- 過検知(フォールスポジティブ)の問題: 逆に、悪意がない正規のプログラムの挙動を、マルウェアの活動と誤って判断してしまう「過検知」が発生することもあります。例えば、システムの情報を収集する正規の管理ツールが、情報窃取マルウェアとして誤検知されるケースなどです。過検知が多いと、セキュリティ担当者はその対応に追われ、本当に危険なアラートを見逃す原因にもなりかねません。

これらの限界から、サンドボックスは万能ではなく、検知漏れ(フォールスネガティブ)や過検知(フォールスポジティブ)はどうしても発生しうるということを理解しておく必要があります。

④ 導入や運用にコストがかかる

サンドボックスは高度な技術であるため、その導入と運用には相応のコストがかかります。

| 項目 | オンプレミス型 | クラウド型 |

|---|---|---|

| 初期導入費用 | 高(アプライアンス(専用機器)の購入費用で数百万円~数千万円かかる場合がある) | 低~中(初期設定費用程度で済む場合が多く、ハードウェア購入は不要) |

| 運用費用 | 中~高(ハードウェアの保守費用、設置場所の電気代、管理者の人件費など) | 中~高(分析するファイル量などに応じた月額・年額のサブスクリプション料金、管理者の人件費) |

| 必要な人材 | ハードウェア、ネットワーク、セキュリティソフトウェア全般の知識を持つ技術者 | クラウドサービスとセキュリティの知識を持つ技術者 |

特に見過ごされがちなのが人的コスト(運用コスト)です。サンドボックスは導入して終わりではなく、日々発生するアラートが本物の脅威なのか、それとも過検知なのかを判断し、適切に対応するための専門知識を持ったセキュリティ人材が必要です。また、検知精度を維持・向上させるためには、定期的な設定の見直しやチューニングも欠かせません。こうした運用体制を自社で構築できない場合、せっかく導入したサンドボックスが「宝の持ち腐れ」になってしまう可能性もあります。

サンドボックスの主な種類

サンドボックスソリューションは、その提供形態によって大きく「オンプレミス型」と「クラウド型」の2種類に分けられます。どちらを選択するかは、企業の規模、セキュリティポリシー、予算、ITリソースなどによって異なり、それぞれにメリットとデメリットが存在します。

| 比較項目 | オンプレミス型 | クラウド型 |

|---|---|---|

| 設置場所 | 自社のデータセンターやサーバーラック内 | セキュリティベンダーが管理するクラウド基盤上 |

| 初期コスト | 高い(専用アプライアンスの購入が必要) | 低い(ハードウェア不要、サブスクリプションが主) |

| 運用コスト | 高い(ハードウェア保守、電気代、設置場所代、人件費) | 比較的低い(月額・年額の利用料に集約) |

| 拡張性 | 制限あり(処理能力の増強には機器の追加購入が必要) | 高い(契約プランの変更で容易にスケール可能) |

| カスタマイズ性 | 高い(自社のネットワーク環境に合わせた詳細な設定が可能) | 低い(ベンダーが提供する標準機能の範囲内) |

| 最新脅威への対応 | 手動でのアップデート作業が必要な場合がある | 迅速(ベンダーが常に最新の脅威情報を自動で反映) |

| データプライバシー | 高い(機密情報を含むファイルを外部に出さない) | 懸念あり(分析のためにファイルを外部クラウドへ転送) |

オンプレミス型

オンプレミス型サンドボックスは、自社が管理する物理的な領域(データセンターやサーバルームなど)に、専用のハードウェアアプライアンス、または仮想アプライアンス(サーバー上で動作する仮想マシン)を設置して利用する形態です。

メリット:

- 高いデータプライバシーとセキュリティ: 最大のメリットは、分析対象のファイルを外部のインターネットに出す必要がない点です。すべての処理が自社のネットワーク内で完結するため、個人情報や知的財産といった機密性の高い情報を含むファイルを扱う場合でも、情報漏洩のリスクを最小限に抑えられます。金融機関、政府機関、研究開発部門など、厳しいデータガバナンスポリシーを持つ組織に適しています。

- 高度なカスタマイズ性: 自社のネットワーク構成やセキュリティポリシーに合わせて、非常に細かく設定をチューニングできます。特定の内部システムとの連携や、特殊な通信要件にも柔軟に対応可能です。

- 安定したパフォーマンス: 内部ネットワークで処理が完結するため、インターネット回線の帯域を圧迫したり、外部サービスの遅延の影響を受けたりすることがありません。

デメリット:

- 高額な初期コスト: 専用のハードウェアアプライアンスを購入する必要があるため、初期導入費用が数百万から数千万円と高額になる傾向があります。

- 運用負荷とコスト: ハードウェアの維持管理(故障対応、保守契約)、設置場所の確保、電気代といった物理的なコストに加え、システムのアップデートやチューニングを行う専門知識を持ったIT管理者の確保が必要です。

- 拡張性の限界: 将来的に処理能力を増強したい場合、新たにハードウェアを追加購入する必要があり、時間とコストがかかります。急なトラフィック増には対応しにくい場合があります。

クラウド型

クラウド型サンドボックスは、セキュリティベンダーがクラウド上で提供するサンドボックスサービスを、SaaS(Software as a Service)形式で利用する形態です。ユーザーは自社に物理的な機器を設置することなく、インターネット経由でサービスを利用します。

メリット:

- 導入の迅速さと低コスト: ハードウェアの購入や設置が不要なため、契約後すぐに利用を開始できます。初期費用を大幅に抑えることができ、多くは分析量に応じた月額・年額のサブスクリプションモデルであるため、コスト管理が容易です。

- 高い拡張性(スケーラビリティ): ビジネスの成長やトラフィックの増減に合わせて、必要な処理能力を柔軟に増減させることができます。インフラの管理はすべてベンダーが行うため、リソースの心配がありません。

- 常に最新の状態: 世界中のユーザーから収集された最新の脅威情報やマルウェアの検体データが、ベンダーのクラウド上で常に分析・共有されています。そのため、利用者は何もしなくても、最新の脅威に対応した分析エンジンを常に利用できるという大きな利点があります。

- 運用負荷の軽減: ハードウェアの保守やシステムのアップデートといったインフラ管理はすべてベンダーに任せられるため、自社のIT管理者はアラートの分析や対応といった、より本質的な業務に集中できます。

デメリット:

- データプライバシーの懸念: 分析のためには、対象となるファイルをインターネット経由でベンダーのクラウド環境にアップロードする必要があります。機密情報を含むファイルの場合、この外部へのデータ転送が自社のセキュリティポリシーに違反しないか、慎重に検討する必要があります。

- カスタマイズ性の制限: 提供される機能や設定項目はベンダーのサービス仕様に依存するため、オンプレミス型ほど細かいチューニングはできない場合があります。

- ネットワークへの依存: サービスを利用するためには安定したインターネット接続が不可欠です。

近年では、導入のしやすさや運用負荷の低さからクラウド型が主流になりつつありますが、どちらの形態が最適かは一概には言えません。自社の要件を総合的に評価し、最適な導入形態を選択することが重要です。

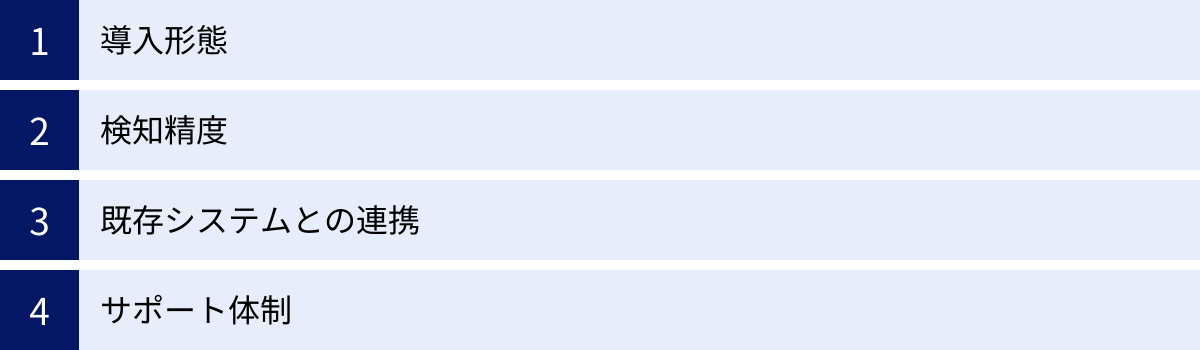

サンドボックス製品を選ぶ際の4つのポイント

市場には様々なベンダーから多様なサンドボックス製品が提供されており、どの製品が自社に最適かを見極めるのは容易ではありません。ここでは、製品選定で失敗しないために、特に重要となる4つの比較・検討ポイントを解説します。

① 導入形態

まず最初に検討すべきは、前の章で解説した「オンプレミス型」か「クラウド型」かという導入形態です。この選択は、企業の基本的な方針や制約に大きく依存します。

- セキュリティポリシーとデータガバナンス: 「機密情報や個人情報を社外のクラウドに一切送信してはならない」という厳格なポリシーがある場合は、必然的にオンプレミス型が選択肢となります。

- 予算: 初期投資を抑え、運用コストとして平準化したい場合はクラウド型が有利です。一方で、長期的なTCO(総所有コスト)を考慮すると、オンプレミス型の方が安くなるケースも考えられます。

- ITリソース: ハードウェアの管理や高度なチューニングを行える専門のIT管理者が社内にいるかどうかも重要な判断基準です。リソースが限られている場合は、運用負荷の低いクラウド型が適しています。

- ハイブリッド型という選択肢: 一部のベンダーは、オンプレミスのアプライアンスとクラウドの脅威インテリジェンスを連携させる「ハイブリッド型」を提供しています。これにより、機密性の高いファイルはオンプレミスで処理しつつ、クラウドの最新の知見を活用するといった、両方の利点を組み合わせた運用も可能です。

自社の状況を客観的に評価し、どの導入形態が最もフィットするかを明確にすることが、製品選定の第一歩となります。

② 検知精度

サンドボックスの核心的な価値は、未知の脅威をどれだけ正確に検知できるかにかかっています。この検知精度を見極めることが、製品選定において最も重要なポイントです。

- 回避技術への対策: 製品が、マルウェアが用いるサンドボックス回避技術(環境認識、スリープ、ユーザー操作待機など)に対して、どのような対策を講じているかを確認しましょう。例えば、仮想環境であることを悟らせない「ベアメタル分析」(物理PCに近い環境で分析する)機能や、スリープ時間を超えても分析を継続する機能などを備えている製品は、より高度な脅威に対応できます。

- 分析環境の多様性とカスタマイズ性: 攻撃者は、特定のOSやアプリケーションの脆弱性を狙います。自社で利用しているWindows OSのバージョン(Windows 10/11)、Microsoft OfficeやAdobe Readerといったアプリケーションのバージョンなどを忠実に再現した分析環境を、製品が提供しているかを確認することが重要です。分析環境を柔軟にカスタマイズできる製品ほど、標的型攻撃に対する検知能力が高まります。

- 第三者評価機関のレポート: 各製品の検知精度を客観的に比較するためには、CyberRatings.orgやMITRE Engenuity ATT&CK® Evaluationsといった独立した第三者評価機関が公開しているテストレポートを参考にすると良いでしょう。これらのレポートは、実際の攻撃シナリオを用いて各社製品の防御能力を評価しており、貴重な判断材料となります。

- PoC(概念実証)の実施: 最終的には、自社の実際のネットワーク環境でPoC(Proof of Concept)を実施することが不可欠です。実際の業務でやり取りされるファイルを流してみて、検知精度はもちろん、過検知(フォールスポジティブ)の発生率や、業務へのパフォーマンス影響(遅延など)を実測し、評価します。

③ 既存システムとの連携

サンドボックスは、単体で導入するよりも、既存の様々なセキュリティ製品と連携させることで、その効果を最大限に発揮します。これを「多層防御」と呼びます。製品選定の際には、自社で既に導入しているシステムとの連携がスムーズに行えるかを確認する必要があります。

- 連携対象製品:

- ゲートウェイ製品: 次世代ファイアウォール(NGFW)、UTM、メールセキュリティゲートウェイ、SWG(セキュアWebゲートウェイ)など。ネットワークの出入り口で不審なファイルを自動的にサンドボックスに転送し、分析結果に基づいて通信をブロックする連携は最も基本的かつ重要です。

- エンドポイント製品: EDR(Endpoint Detection and Response)。万が一サンドボックスをすり抜けてエンドポイントに侵入した脅威をEDRが検知し、その検体をサンドボックスで詳細分析するといった連携が可能です。

- 運用・分析基盤: SIEM(Security Information and Event Management)、SOAR(Security Orchestration, Automation and Response)。サンドボックスが検知したアラートやIoC(侵害の痕跡)情報をSIEMに集約して相関分析を行ったり、SOARを使ってその後の対応(通信遮断など)を自動化したりできます。

- 連携方法: 同一ベンダーの製品で揃えることで、シームレスな連携(セキュリティファブリック)が実現できる場合が多いですが、他社製品との連携も重要です。豊富なAPI(Application Programming Interface)が提供されているか、主要なセキュリティ製品との連携コネクタが用意されているかなどを確認しましょう。

④ サポート体制

特にセキュリティ専門の人材が不足している企業にとって、ベンダーのサポート体制は製品選ぶ上で極めて重要な要素です。

- 導入支援: 製品の導入や設定、既存システムとの連携などをスムーズに行うための技術支援が提供されるか。

- 運用サポート:

- 問い合わせ窓口: 問題が発生した際に、日本語で、24時間365日対応してくれるか。対応のスピードや質も重要です。

- インシデント対応支援: 重大な脅威が検知された際に、その分析を手伝ってくれたり、具体的な対策についてアドバイスをくれたりするサービスがあるか。

- チューニング支援: 過検知が多い場合や、パフォーマンスに問題がある場合に、設定の見直しをサポートしてくれるか。

- 情報提供: 最新の脅威動向や製品の活用ノウハウに関するセミナー、ドキュメント、トレーニングなどが充実しているかも、長期的な運用を見据えた上で確認しておきたいポイントです。

これらの4つのポイントを総合的に評価し、自社の要件に最も合致した製品を選択することが、サンドボックス導入の成功に繋がります。

おすすめのサンドボックス製品5選

ここでは、市場で高い評価を得ている主要なサンドボックス製品を5つ紹介します。各製品はそれぞれに特徴があり、強みとする領域が異なります。ここで紹介する情報は、各社の公式サイトに基づいた客観的な特徴であり、特定の製品を推奨するものではありません。自社の要件と照らし合わせながら、製品選定の参考にしてください。

① FortiSandbox (フォーティネット)

- 概要・特徴:

フォーティネット社が提供するFortiSandboxは、同社の提唱する統合的なセキュリティ基盤「セキュリティファブリック」の中核をなすサンドボックス製品です。特に、同社の次世代ファイアウォール「FortiGate」との緊密な連携に強みがあり、導入している企業はシームレスな脅威対策を実現できます。AIを活用した静的解析と動的解析を組み合わせ、高速かつ高精度な検知を目指しています。 - 主な機能:

- 2段階のサンドボックス分析(軽量なコンテナベースの仮想環境と、完全なOS環境の仮想マシンの両方を使用)

- AI/機械学習を活用した静的コード解析

- グローバルな脅威インテリジェンス「FortiGuard Labs」との連携

- 導入形態:

物理アプライアンス、仮想アプライアンス、クラウドサービス、パブリッククラウド(AWS/Azure)向けなど、非常に多彩な形態で提供されており、組織の規模や要件に応じて柔軟に選択できます。

参照:フォーティネットジャパン合同会社 公式サイト

② Deep Discovery (トレンドマイクロ)

- 概要・特徴:

トレンドマイクロ社のDeep Discoveryシリーズは、標的型サイバー攻撃対策に特化した製品群です。その中核となるサンドボックス機能を提供するのが「Deep Discovery Analyzer (DDA)」です。メール、Web、ネットワーク、エンドポイントなど、様々な侵入経路を監視し、巧妙な脅威を検出します。特に、攻撃者が標的とする組織の環境を模倣する「カスタムサンドボックス」機能が大きな特徴です。 - 主な機能:

- 複数のOSやアプリケーション環境を忠実に再現するカスタムサンドボックス分析

- 静的解析、ヒューリスティック分析、振る舞い検知を組み合わせた多層的な解析

- 世界中の脅威情報を収集・分析する「Smart Protection Network」との連携

- 導入形態:

Deep Discovery Analyzerは、物理アプライアンスおよび仮想アプライアンスとして提供されます。また、同社のクラウドアプリケーション向けセキュリティサービス「Cloud App Security」などにもサンドボックス機能が統合されています。

参照:トレンドマイクロ株式会社 公式サイト

③ SandBlast (チェック・ポイント)

- 概要・特徴:

チェック・ポイント・ソフトウェア・テクノロジーズ社が提供する高度な脅威対策技術群が「SandBlast」ネットワークです。(現在は「ThreatCloud Prevention」などの名称に統合されていますが、中核技術としてサンドボックス機能「Threat Emulation」が位置づけられています)。最大の特徴は、マルウェアがサンドボックスを回避するためにOSレベルの監視を欺こうとしても、それを検知できる「CPUレベルでの脅威検知」技術です。また、ファイルの悪意のあるコンテンツを無害化して安全な部分だけをユーザーに届ける「Threat Extraction」機能もユニークです。 - 主な機能:

- CPUレベルでのサンドボックス分析「Threat Emulation」

- コンテンツ無害化技術「Threat Extraction」

- グローバルな脅威インテリジェンス基盤「ThreatCloud」とのリアルタイム連携

- 導入形態:

クラウドサービス、同社のセキュリティゲートウェイアプライアンスへの機能追加、エンドポイント向けソフトウェアなど、様々な形で提供されています。

参照:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社 公式サイト

④ WildFire (パロアルトネットワークス)

- 概要・特徴:

パロアルトネットワークス社が提供するWildFireは、業界最大級の規模を誇るクラウドベースの脅威分析サービスです。世界中の同社製品ユーザーから未知のファイルがWildFireクラウドに集められ、大規模な環境で一斉に分析されます。マルウェアと判定された場合、その防御シグネチャが生成され、わずか数分以内に全世界のユーザーに配信されるという圧倒的なスピード感が最大の強みです。 - 主な機能:

- 動的解析、静的解析、機械学習、ベアメタル分析を組み合わせた多角的な分析エンジン

- 世界最大級のデータソースに基づく高速な脅威インテリジェンス共有

- 詳細な分析結果を提供するポータルサイト

- 導入形態:

主に同社の次世代ファイアウォールやエンドポイント保護製品などから利用するクラウドサービスとして提供されています。機密性の高い要件に応えるためのオンプレミスアプライアンス(WFシリーズ)も存在します。

参照:パロアルトネットワークス株式会社 公式サイト

⑤ Kaspersky Sandbox (カスペルスキー)

- 概要・特徴:

アンチウイルスソフトで世界的に知られるカスペルスキー社が提供するKaspersky Sandboxは、同社の強力なエンドポイント保護製品(Kaspersky Endpoint Security for Business)と緊密に連携して動作するように設計されています。長年のマルウェア分析で培った知見を活かし、高度なサンドボックス回避技術への対策に注力している点が特徴です。 - 主な機能:

- サンドボックス回避を試みるマルウェアの挙動を検知する高度なテクノロジー

- OSやアプリケーションの脆弱性を狙うエクスプロイト攻撃の検知

- マルウェアの活動を可視化する攻撃チェーンのグラフ表示

- 導入形態:

自社のサーバーにソフトウェアとしてインストールして利用するオンプレミス型のソリューションです。エンドポイントのエージェントが不審なオブジェクトを検知し、自動的にサンドボックスサーバーに転送して分析します。

参照:株式会社カスペルスキー 公式サイト

サンドボックスをより効果的に活用するために

サンドボックスは強力なツールですが、導入しただけで安心というわけではありません。その真価を発揮させるためには、その能力と限界を正しく理解し、組織のセキュリティ体制全体の中に適切に位置づける運用思想が不可欠です。

サンドボックスの限界を理解する

まず最も重要なことは、サンドボックスを「銀の弾丸(あらゆる問題を解決する特効薬)」ではないと認識することです。サンドボックスには、これまで述べてきたような限界が存在します。

- 100%の検知は不可能: 高度な回避技術を持つマルウェアや、未知の攻撃手法は、サンドボックスをすり抜ける可能性があります。

- 過検知・検知漏れは発生する: フォールスポジティブ(誤検知)やフォールスネガティブ(検知漏れ)は、ある程度発生することを前提に運用を考える必要があります。

- 運用には専門知識と工数が必要: サンドボックスが発するアラートを分析し、それが本当に脅威なのかを判断し、適切な対応を決定するには、セキュリティに関する知識と経験が求められます。アラートを放置すれば、導入した意味がありません。

これらの限界を直視せず、サンドボックスに過信してしまうと、すり抜けてきた脅威への対応が遅れ、かえって深刻な被害を招く危険性があります。「サンドボックスは重要な防御層の一つだが、完璧ではない」という認識を、セキュリティに関わるすべての関係者が共有することが、効果的な運用の第一歩です。運用リソースが不足している場合は、ベンダーが提供するMDR(Managed Detection and Response)サービスなどを利用し、専門家による監視・分析を外部委託することも有効な選択肢となります。

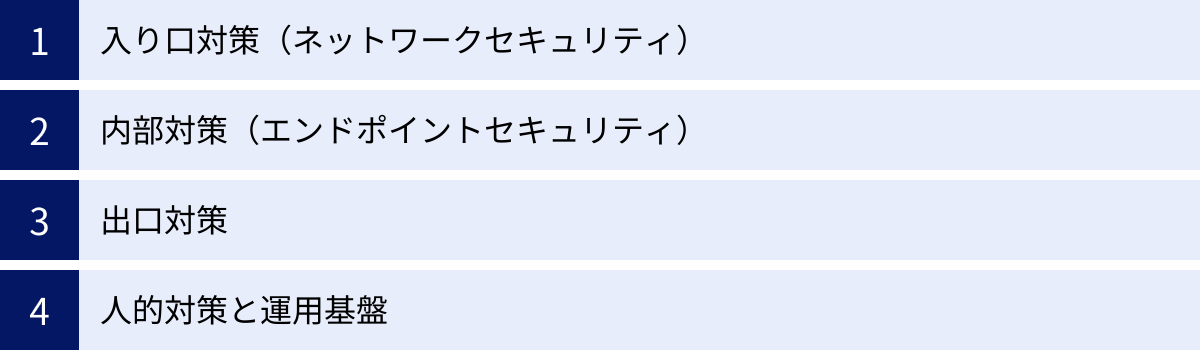

他のセキュリティ対策と組み合わせる

サンドボックスの限界を補い、組織全体のセキュリティレベルを向上させるための答えは、「多層防御(Defense in Depth)」という考え方にあります。これは、一つの防御壁に頼るのではなく、性質の異なる複数のセキュリティ対策を幾重にも重ねることで、仮に一つの層が突破されても、次の層で脅威を食い止めるというアプローチです。

サンドボックスを効果的に活用するためには、以下の対策と有機的に連携させることが極めて重要です。

- 入り口対策(ネットワークセキュリティ):

- NGFW/UTM: 不正なIPアドレスからの通信や、既知の攻撃シグネチャに合致する通信を、ネットワークの入り口でブロックします。

- メール/Webセキュリティ: 迷惑メールやフィッシングメールをフィルタリングし、危険なWebサイトへのアクセスをブロックします。サンドボックスは、これらの対策をすり抜けてきた「疑わしいファイル」を分析する役割を担います。

- 内部対策(エンドポイントセキュリティ):

- EDR (Endpoint Detection and Response): これは特に重要な組み合わせです。サンドボックスが「侵入前の水際対策」だとすれば、EDRは「万が一侵入された後の対策」です。エンドポイント(PCやサーバー)での不審な挙動を常時監視し、サンドボックスをすり抜けた脅威が活動を開始した際に、それを検知・隔離し、調査を可能にします。サンドボックスとEDRは、現代の脅威対策における両輪と言えます。

- 資産管理とパッチ管理: 組織内のIT資産を正確に把握し、OSやソフトウェアの脆弱性を速やかに修正(パッチ適用)することは、攻撃の足がかりをなくす上で最も基本的な対策です。

- 出口対策:

- マルウェアが内部で活動を開始したとしても、外部のC&Cサーバーと通信できなければ、情報の窃取や遠隔操作といった実害には至りません。NGFWやプロキシなどで、不正な宛先へのアウトバウンド通信を監視・遮断することが重要です。

- 人的対策と運用基盤:

- セキュリティ教育: どれだけ高度なシステムを導入しても、従業員が安易に不審なメールの添付ファイルを開いてしまえば、攻撃は成功してしまいます。定期的な教育や標的型攻撃メール訓練を通じて、従業員一人ひとりのセキュリティ意識(セキュリティリテラシー)を高めることが、最も効果的な防御策の一つです。

- SIEM/SOAR: 各セキュリティ製品から出力される膨大なアラートを集約・相関分析し、脅威の全体像を可視化するSIEMや、定型的な対応を自動化するSOARを導入することで、セキュリティ運用の効率化と高度化を図ることができます。

サンドボックスは、この多層防御という大きなパズルを完成させるための、極めて重要なピースの一つなのです。

まとめ

本記事では、現代のサイバーセキュリティ対策において不可欠な技術となりつつある「サンドボックス」について、その基本的な概念から、詳細な仕組み、導入のメリット・デメリット、製品選定のポイント、そして効果的な活用方法までを包括的に解説しました。

最後に、この記事の要点をまとめます。

- サンドボックスとは、外部から隔離された安全な仮想環境で疑わしいファイルを実行・分析し、その「振る舞い」から未知の脅威を検知するセキュリティ技術です。

- 巧妙化する標的型攻撃やゼロデイ攻撃、そして従来のパターンマッチング方式の限界といった背景から、その重要性はますます高まっています。

- 導入のメリットには、①未知のマルウェアを検知できること、②安全な分析で被害を未然に防げること、③自組織への攻撃トレンドを把握できることが挙げられます。

- 一方で、①検知に時間がかかる場合があること、②回避技術が存在すること、③100%の検知は不可能であること、④導入・運用にコストがかかることといったデメリットや限界も存在します。

- 製品を選ぶ際には、①導入形態(オンプレミス/クラウド)、②検知精度、③既存システムとの連携性、④ベンダーのサポート体制を総合的に評価することが重要です。

そして最も重要なことは、サンドボックスを万能の解決策と過信せず、EDRやセキュリティ教育など、他の様々な対策と組み合わせた「多層防御」のアプローチを取ることです。サンドボックスは、この多層的なセキュリティ体制を構築する上で、極めて強力な武器となります。

サイバー攻撃の脅威は、もはや他人事ではありません。この記事が、貴社のセキュリティ戦略を見直し、より堅牢な防御体制を築くための一助となれば幸いです。