現代のビジネス環境において、サイバーセキュリティ対策は事業継続に不可欠な要素となっています。日々巧妙化し、増加し続けるサイバー攻撃から企業の重要な情報資産を守るため、様々なセキュリティシステムが導入されています。その中でも、攻撃を未然に防ぐ「予防的セキュリティ」の中核を担うのが侵入防止システム(IPS)です。

この記事では、侵入防止システム(IPS)の基本的な概念から、その必要性、関連する他のセキュリティシステム(IDS、ファイアウォール、WAF)との違い、そしてIPSがどのようにして不正なアクセスを検知し防御するのかという仕組みについて、専門的な内容を初心者にも分かりやすく、網羅的に解説します。さらに、IPS導入のメリット・デメリット、選定時の重要なポイント、そして具体的なサービスについても触れていきます。本記事を通じて、自社のセキュリティ体制を見直し、強化するための一助となれば幸いです。

目次

IPS(侵入防止システム)とは

IPS(Intrusion Prevention System)とは、その名の通り「侵入防止システム」を指すセキュリティソリューションです。ネットワークやサーバーへの不正なアクセスやサイバー攻撃を検知し、検知した攻撃をリアルタイムで自動的に遮断・防御することを主な目的としています。

従来のセキュリティ対策が「攻撃を検知して管理者に通知する」という受動的な役割に留まることが多かったのに対し、IPSは「検知」から「防御」までの一連のプロセスを自動で完結させる点が最大の特徴です。この能動的な防御機能により、攻撃がシステム内部に到達し、被害が発生するのを未然に防ぐことが可能になります。

具体的にIPSがどのような脅威から守ってくれるのかを見てみましょう。IPSは、ネットワーク上を流れる通信データ(パケット)の中身を詳細に分析します。そして、以下のような多様な攻撃を検知し、ブロックします。

- OSやミドルウェアの脆弱性を悪用した攻撃: オペレーティングシステム(Windows, Linuxなど)や、Webサーバー、データベースサーバーといったミドルウェアに存在するセキュリティ上の欠陥(脆弱性)を突いて、不正に侵入しようとする攻撃を阻止します。

- バッファオーバーフロー攻撃: プログラムが確保したメモリ領域(バッファ)を超えるデータを送りつけ、システムを誤作動させたり、不正なコードを実行させたりする古典的かつ強力な攻撃を防ぎます。

- DDoS攻撃(分散型サービス妨害攻撃)の一部: 多数のコンピュータから大量の通信を送りつけてサーバーをダウンさせるDDoS攻撃のうち、特定のプロトコルの異常性を利用した攻撃などを検知・遮断します。

- マルウェア(ウイルス、ワーム、スパイウェアなど)の侵入: 不正なプログラムがネットワークを通じて内部に侵入しようとする通信を検知し、ブロックします。

- 不正なスキャン活動: 攻撃者が攻撃対象の弱点を探るために行うポートスキャンなどの偵察活動を検知し、遮断します。

これを分かりやすく例えるなら、IPSは「非常に優秀で判断力と実行力を兼ね備えた警備員」のような存在です。従来の警備員(例えば後述するIDS)が「怪しい人物を発見し、本部に通報する」役割だとすれば、IPSは「怪しい人物を発見した瞬間に、その場で侵入を阻止し、建物内に入れないようにする」という行動まで起こします。この即時性と自動化された防御能力が、攻撃の被害を最小限に食い止める上で極めて重要なのです。

現代のサイバー攻撃は非常に高速かつ自動化されており、人間がアラートに気づいてから手動で対応していては、間に合わないケースがほとんどです。攻撃が始まってから数分、あるいは数秒でシステムが乗っ取られてしまうことも珍しくありません。だからこそ、攻撃を検知すると同時に自動で防御するIPSの存在が、実効性のあるセキュリティ対策として不可欠とされています。

まとめると、IPSはネットワークやサーバーを監視し、不正な通信パターンや攻撃の兆候を検知し、それらを即座にブロックすることで、情報資産をサイバー攻撃の脅威から守るための「能動的な防御システム」です。次章では、なぜ今、このIPSがこれほどまでに重要視されているのか、その背景をさらに詳しく掘り下げていきます。

IPSが必要とされる背景

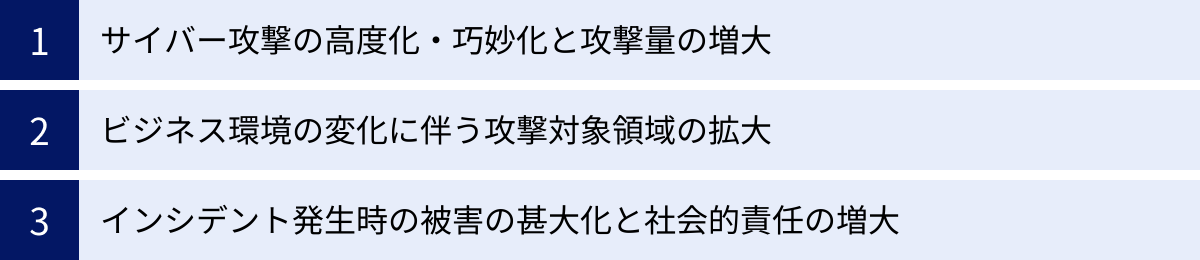

IPS(侵入防止システム)の重要性が叫ばれる背景には、現代のビジネスとテクノロジーを取り巻く環境の劇的な変化があります。単に「セキュリティは大事だから」という漠然とした理由ではなく、企業が直面する具体的なリスクと課題が、IPSのような能動的な防御システムを必要不可欠なものにしています。ここでは、IPSが必要とされる主要な背景を3つの側面から解説します。

第一に、サイバー攻撃の高度化・巧妙化と攻撃量の増大が挙げられます。かつてのサイバー攻撃は、技術的な興味や自己顕示欲を満たすための愉快犯的なものが主流でした。しかし現在では、金銭の窃取、機密情報の搾取、事業活動の妨害などを目的とした、組織的かつ計画的な「ビジネス」としてサイバー犯罪が確立されています。攻撃者は豊富な資金力を背景に、高度な技術や手法を次々と開発しています。

- ゼロデイ攻撃の増加: ソフトウェアに脆弱性が発見されてから、開発元が修正プログラム(パッチ)を提供するまでの間に行われる攻撃を「ゼロデイ攻撃」と呼びます。従来のパターンマッチング型の対策では、未知の攻撃であるゼロデイ攻撃を防ぐことは極めて困難です。IPSの中には、通常の通信パターンから逸脱した振る舞いを検知する「アノマリ検知」という手法を用いるものがあり、こうした未知の脅威への対抗策として期待されています。

- 標的型攻撃の巧妙化: 特定の企業や組織を狙い撃ちにし、長期間にわたって潜伏しながら情報を窃取する「標的型攻撃」は、年々その手口が巧妙になっています。従業員を騙して不正なファイルを開かせたり、偽のWebサイトに誘導したりするソーシャルエンジニアリングを組み合わせ、従来の防御システムを巧みに回避します。IPSは、こうした攻撃者が内部で活動を広げる際に行う不正な通信を検知・遮断する役割を担います。

- 攻撃の自動化と高速化: 攻撃ツールは今や容易に入手可能となり、誰でも簡単に、かつ大規模に攻撃を仕掛けられるようになりました。AIを活用して脆弱性を自動で探索し、攻撃を実行するようなツールも登場しており、攻撃の発生から被害の拡大までの時間が極端に短くなっています。このような状況下では、人間の判断を待っていては手遅れであり、検知と防御を自動で行うIPSの存在が不可欠です。

第二の背景として、ビジネス環境の変化に伴う攻撃対象領域(アタックサーフェス)の拡大があります。DX(デジタルトランスフォーメーション)の推進により、企業活動は大きく変化しました。

- クラウドサービスの普及: サーバーやアプリケーションを自社で保有するオンプレミス環境から、AWSやAzureといったパブリッククラウドへ移行する企業が急増しました。クラウドは利便性が高い一方で、設定ミスなどによる意図しない情報公開のリスクも抱えており、新たな攻撃の入口となり得ます。

- リモートワークの常態化: 働き方改革やパンデミックを経て、自宅や外出先から社内システムにアクセスするリモートワークが一般的になりました。これにより、従来のような「社内は安全、社外は危険」という境界線が曖昧になり、従業員のPCや家庭のネットワークなど、保護すべき対象が社外にまで広がりました。

- IoTデバイスの増加: 工場のセンサーや監視カメラ、スマート家電など、インターネットに接続されるIoTデバイスの数は爆発的に増加しています。これらのデバイスは、セキュリティ対策が不十分なまま運用されているケースも多く、攻撃の踏み台にされたり、侵入口として悪用されたりするリスクがあります。

このように、企業のIT資産が社内外に分散し、インターネットとの接点が増え続けることで、攻撃者が狙える「隙」が至る所に生まれています。ファイアウォールのような境界型の防御だけでは、これらの多様な経路からの攻撃を防ぎきることはできません。ネットワークの要所や個々のサーバーを監視し、異常な通信を即座に遮断するIPSの役割が、ますます重要になっているのです。

第三に、インシデント発生時の被害の甚大化と社会的責任の増大も、IPS導入を後押しする大きな要因です。万が一、サイバー攻撃による情報漏洩やシステム停止が発生した場合、企業が被る損害は計り知れません。

- 直接的な金銭的損失: ランサムウェア攻撃による身代金の要求、システムの復旧費用、顧客への損害賠償、事業停止期間中の売上機会の損失など、直接的な金銭的被害は莫大な額に上ることがあります。

- 信用の失墜とブランドイメージの毀損: 情報漏洩は、顧客や取引先からの信頼を根底から揺るがします。一度失った信用を回復するには、長い時間と多大な努力が必要です。

- 法規制・コンプライアンス違反のリスク: 個人情報保護法などの法律では、事業者が講ずべき安全管理措置が定められています。適切なセキュリティ対策を怠っていた場合、行政からの命令や罰金の対象となる可能性があります。

もはや、サイバーセキュリティ対策は単なるIT部門の課題ではなく、事業継続計画(BCP)の中核をなす経営課題として認識されています。攻撃を受けてから事後対応に追われるのではなく、攻撃を未然に防ぐための「予防」に投資することの重要性が高まっています。IPSは、この「予防的セキュリティ」を実現するための強力なソリューションであり、企業が社会的責任を果たし、持続的に成長していく上で欠かせない存在と言えるでしょう。

IPSと他のセキュリティシステムとの違い

セキュリティ対策と一言で言っても、その目的や役割に応じて様々なシステムが存在します。IPS(侵入防止システム)の役割を正しく理解するためには、IDS(侵入検知システム)、ファイアウォール、WAF(Webアプリケーションファイアウォール)といった、他の主要なセキュリティシステムとの違いを明確に把握することが重要です。これらは互いに排他的なものではなく、それぞれの長所を活かして組み合わせる「多層防御」の考え方において、重要な役割を担っています。

IDS(侵入検知システム)との違い

IPSと最もよく比較されるのがIDS(Intrusion Detection System:侵入検知システム)です。名前が似ている通り、両者は密接な関係にありますが、その機能には決定的な違いがあります。

| 比較項目 | IPS(侵入防止システム) | IDS(侵入検知システム) |

|---|---|---|

| 主な目的 | 不正アクセスの検知と防御 | 不正アクセスの検知と通知 |

| アクション | 自動で通信を遮断・ブロック | 管理者へアラート(メール、ログ等)を送信 |

| 役割 | 能動的な警備員(その場で侵入を阻止) | 受動的な監視カメラ・センサー(異常を通知) |

| 設置場所 | インライン(通信経路上に直列) | ミラーポート等(通信をコピーして監視) |

| 影響 | 正常な通信を誤遮断するリスクがある | ネットワーク性能への影響が少ない |

そもそもIDSとは

IDSは、その名の通り、ネットワークやシステムへの不正なアクセスや攻撃の兆候を「検知」し、管理者に警告(アラート)を発することを目的としたシステムです。道路の交通量を監視するセンサーのように、通信の流れを横から観察し、怪しい通信を見つけ出す役割を担います。検知した後の対処は、基本的に人間に委ねられます。管理者はアラートを受け取った後、その内容を分析し、手動でファイアウォールの設定を変更するなどの対応を取る必要があります。

防御機能の有無

IPSとIDSの最大かつ最も本質的な違いは、「防御」機能の有無にあります。

- IDS: 「検知」と「通知」に特化しています。「怪しい通信があります」と知らせてくれますが、その通信を止めることはしません。

- IPS: IDSの検知機能に加えて、検知した不正な通信をリアルタイムで自動的に「遮断(ブロック)」する防御機能を備えています。

この違いにより、攻撃への対応速度が劇的に変わります。IDSの場合、管理者がアラートに気づき、状況を判断し、対応策を実施するまでには、どうしてもタイムラグが生じます。深夜や休日であれば、対応がさらに遅れる可能性もあります。一方、IPSは検知と同時に機械的に防御するため、人間を介さずに即時対応が可能です。自動化・高速化された現代のサイバー攻撃に対しては、この即時性が極めて重要になります。

設置場所の違い

この機能の違いは、システムの設置場所にも影響を与えます。

- IPS: 通信を遮断する必要があるため、通信経路上に「インライン(直列)」で設置されます。ルーターやファイアウォールと同様に、すべての通信がIPSを通過するように配置します。これにより、不正な通信を検知した際に、そのパケットを破棄して通過させないようにできます。

- –IDS: 通信を監視するだけで遮断はしないため、ネットワークスイッチのミラーポートなどを利用して、通信のコピーを受け取り分析する「オフライン(並列)」配置が一般的です。実際の通信経路には影響を与えないため、導入が比較的容易で、システム障害時も通信への影響が少ないというメリットがあります。

ファイアウォールとの違い

ファイアウォールは、ネットワークセキュリティの基本中の基本と言えるシステムです。IPSとファイアウォールは、どちらも不正な通信をブロックする点で共通していますが、その判断基準と検査する深さが大きく異なります。

ファイアウォールは、事前に定義されたルール(ポリシー)に基づき、通信を許可または拒否する「交通整理員」のような役割を果たします。主に、通信の送信元/宛先のIPアドレス、ポート番号、プロトコルといった、通信パケットのヘッダ情報を見て判断します。例えば、「社内ネットワークから外部へのWeb閲覧(80番/443番ポート)は許可するが、それ以外の通信はすべて拒否する」といったルールを設定します。

一方、IPSはヘッダ情報だけでなく、通信データの中身(ペイロード)まで詳細に検査します。許可されたポート(例えば80番ポート)を通る通信であっても、その中身に攻撃特有のパターン(シグネチャ)や異常な振る舞いが含まれていないかを分析します。

例えるなら、ファイアウォールは「宛先と差出人が許可されたリストにあるか」だけをチェックする受付係です。しかし、IPSは「許可された宛先への荷物でも、その中身に爆弾や危険物が入っていないか」までX線検査するセキュリティチェック担当官です。ファイアウォールを通過した「正規に見える通信」に紛れ込んだ攻撃を防ぐことができるのが、IPSの強みです。

WAFとの違い

WAF(Web Application Firewall)は、その名の通りWebアプリケーションの保護に特化したセキュリティシステムです。ECサイトや会員制サイト、オンラインバンキングなど、私たちが日常的に利用するWebサービスの脆弱性を狙った攻撃から守ることを目的としています。

IPSとWAFは、どちらも通信の中身を検査する点で似ていますが、保護対象のレイヤー(階層)が異なります。

| 比較項目 | IPS(侵入防止システム) | WAF(Webアプリケーションファイアウォール) |

|---|---|---|

| 保護対象レイヤー | ネットワーク層、トランスポート層(OS、ミドルウェアなど) | アプリケーション層(Webアプリケーション) |

| 主な防御対象 | OS等の脆弱性攻撃、マルウェア侵入、不正スキャン | SQLインジェクション、クロスサイトスクリプティング(XSS)など |

| 専門性 | 広範囲のネットワーク攻撃に対応 | Webアプリケーションへの攻撃に特化 |

IPSは、OSやミドルウェア(Webサーバー、データベース等)を含め、より低いレイヤーからネットワーク全体を広範囲に保護します。バッファオーバーフロー攻撃や、OSの脆弱性を突く攻撃などを防ぐのが得意です。

それに対してWAFは、アプリケーション層で交わされるHTTP/HTTPS通信のやり取りに焦点を当て、SQLインジェクション(データベースを不正に操作する攻撃)やクロスサイトスクリプティング(XSS)(ユーザーのブラウザで不正なスクリプトを実行させる攻撃)といった、Webアプリケーション特有の攻撃を防ぐことに特化しています。

IPSも一部のWeb攻撃を検知できますが、WAFほど専門的ではありません。逆に、WAFはOS層への攻撃を防ぐことはできません。したがって、IPSとWAFは競合するものではなく、互いに補完し合う関係にあります。堅牢なセキュリティ体制を築くためには、ファイアウォールで基本的な通信を制御し、IPSでネットワーク全体を保護し、さらにWAFでWebアプリケーションをピンポイントで守る、という多層的な防御が理想的です。

IPSの仕組み

IPS(侵入防止システム)がどのようにしてサイバー攻撃を未然に防いでいるのか、その内部的な動作原理、つまり「仕組み」を理解することは、IPSの能力と限界を把握する上で非常に重要です。IPSの動作は、大きく分けて「①不正アクセスの検知」と「②不正アクセスの防御」という2つのステップで構成されています。

不正アクセスの検知方法

IPSは、ネットワーク上を流れる膨大な量の通信の中から、攻撃の兆候を見つけ出す必要があります。そのために、主に2つの異なるアプローチによる検知方法を組み合わせて使用しています。それが「シグネチャ検知」と「アノマリ検知」です。

シグネチャ検知

シグネチャ検知(Signature Detection)は、IPSにおける最も基本的で広く使われている検知方法です。これは、既知のサイバー攻撃が持つ特有のパターン(シグネチャ)をデータベースとして保持し、通過する通信データと照合することで攻撃を検知する手法です。ウイル対策ソフトがウイルスパターンファイルを使ってウイルスを検出するのと同じ原理です。

- シグネチャとは?

シグネチャとは、攻撃を特定するための「指紋」や「特徴」のような情報です。例えば、特定のマルウェアが通信時に使用する文字列、脆弱性を突くために送信される特定のコードの断片、特定の攻撃ツールが生成するパケットの構造などがシグネチャとして登録されます。セキュリティベンダーは、世界中で発生している新たな攻撃を日々分析し、このシグネチャデータベースを常に更新しています。 - メリット:

- 高い検知精度: 既知の攻撃に対しては、パターンが明確なため非常に高い精度で検知できます。

- 誤検知が少ない: 正常な通信を攻撃と誤って判断する「誤検知(フォールスポジティブ)」の発生率が比較的低いのが特徴です。これにより、安定した運用が可能になります。

- 処理が高速: パターンマッチングは比較的単純な処理であるため、高速に動作し、ネットワークの遅延を最小限に抑えられます。

- デメリット:

- 未知の攻撃に弱い: シグネチャとして登録されていない全く新しい攻撃(ゼロデイ攻撃)や、既存の攻撃を少し改変した亜種の攻撃は検知できません。シグネチャは過去の攻撃に基づいて作られるため、原理的に後追い型の対策となります。

- シグネチャの更新が必須: 新たな脅威に対応し続けるためには、ベンダーから提供されるシグネチャを常に最新の状態に保つ必要があります。更新を怠ると、IPSの防御能力は著しく低下します。

アノマリ検知

アノマリ検知(Anomaly Detection)は、シグネチャ検知の弱点を補うために用いられる、より高度な検知方法です。これは、平時(正常)の通信状態を学習・定義し、その「いつもと違う」状態から逸脱する異常な振る舞い(アノマリ)を検知する手法です。「振る舞い検知」や「ビヘイビア検知」とも呼ばれます。

- アノマリの具体例:

- 通常はアクセスがないポートへの通信が急に発生した。

- あるサーバーが、普段は行わないような大量のデータを外部に送信し始めた。

- 通信プロトコルの仕様に準拠しない、通常ではありえない形式のパケットが観測された。

- 深夜など、通常はトラフィックが少ない時間帯に通信量が急増した。

- メリット:

- 未知の攻撃(ゼロデイ攻撃)に対応可能: 攻撃パターンそのものを知らなくても、「通常の振る舞いではない」という観点から異常を検知できるため、未知の脅威や新種の攻撃を発見できる可能性があります。これがアノマリ検知の最大の強みです。

- 内部からの不正にも有効: 内部の人間による不正な情報持ち出しや、マルウェアに感染した内部端末の異常な挙動なども検知できる場合があります。

- デメリット:

- 誤検知(フォールスポジティブ)の可能性: 「いつもと違う」という判断基準は曖昧さを含むため、正常な通信を異常と誤って判断してしまうリスクがあります。例えば、システムの仕様変更や、一時的な業務上のトラフィック増大などを攻撃と誤認する可能性があります。

–チューニングの難易度が高い: 誤検知を減らし、検知精度を高めるためには、各システムの環境に合わせて「正常な状態」を正しく定義し、継続的に調整(チューニング)する必要があります。これには高度な専門知識と運用経験が求められます。

- 誤検知(フォールスポジティブ)の可能性: 「いつもと違う」という判断基準は曖昧さを含むため、正常な通信を異常と誤って判断してしまうリスクがあります。例えば、システムの仕様変更や、一時的な業務上のトラフィック増大などを攻撃と誤認する可能性があります。

現在、多くのIPS製品では、シグネチャ検知の確実性とアノマリ検知の柔軟性を組み合わせたハイブリッド型が主流となっています。これにより、既知の攻撃を確実に防ぎつつ、未知の脅威にも備えるという、より強固な防御体制を構築しています。

不正アクセスの防御

IPSが上記のいずれかの方法で不正アクセスや攻撃を検知すると、次のステップとして、その脅威を無力化するための「防御」アクションを自動的に実行します。この防御アクションには、いくつかの種類があります。

- 該当パケットの破棄(Drop):

最も一般的な防御方法です。攻撃の一部であると判断された通信パケットを、宛先に到達する前に破棄します。これにより、攻撃コードがサーバーに届くのを防ぎます。 - 通信セッションの切断(Reset):

攻撃が行われている通信セッションそのものを強制的に切断します。TCP通信の場合、リセット(RST)パケットを送信元と宛先の両方に送ることで、通信を終了させます。 - 攻撃元IPアドレスからの通信を一時的に遮断(Block):

攻撃を仕掛けてきたと判断されたIPアドレスからの、その後のすべての通信を一定時間(数分から数時間)ブロックします。これにより、同じ攻撃元からの連続的な攻撃を防ぎます。

これらの防御アクションは、IPSのポリシー設定に基づいて自動で実行されます。検知から防御までがミリ秒単位で行われるため、攻撃が成功する前に脅威を排除できるのです。ただし、前述の通り、アノマリ検知などで正常な通信を誤検知した場合、これらの防御アクションが業務に影響を与えてしまうリスクもはらんでいます。そのため、導入初期は検知のみを行う「監視モード」で運用し、検知傾向を分析した上で防御モードに移行する、といった慎重な運用が求められます。

IPSの2つの種類

侵入防止システム(IPS)は、その設置場所や保護対象によって、大きく「ネットワーク型(NIPS)」と「ホスト型(HIPS)」の2種類に分類されます。それぞれの特徴、メリット・デメリットを理解し、自社のIT環境や保護したい資産に応じて適切なタイプを選択することが重要です。

| 比較項目 | ① ネットワーク型(NIPS) | ② ホスト型(HIPS) |

|---|---|---|

| 正式名称 | Network-based Intrusion Prevention System | Host-based Intrusion Prevention System |

| 設置場所 | ネットワーク経路上(ゲートウェイ、セグメント境界など) | 保護対象のサーバーやPC(ホスト)に直接インストール |

| 保護対象 | ネットワーク全体または特定のセグメント | インストールされた個々のホスト |

| 主なメリット | ・1台で広範囲を保護できる ・OSに依存しない ・導入が比較的容易 |

・ホスト内部の挙動を監視可能 ・暗号化通信も監視可能 ・ピンポイントで保護できる |

| 主なデメリット | ・暗号化通信の中身は見られない ・ネットワーク性能に影響を与える可能性 |

・ホストごとに導入・管理が必要 ・ホストのリソース(CPU,メモリ)を消費する |

| 適した環境 | オンプレミスのデータセンター、社内ネットワークの境界 | 重要なWebサーバー、データベースサーバー、クラウド上のVM |

① ネットワーク型(NIPS)

NIPS(Network-based Intrusion Prevention System)は、その名の通り、ネットワークの経路上に設置され、そこを通過する通信全体を監視するタイプのIPSです。一般的に、インターネットとの出入り口(ゲートウェイ)や、重要なサーバーが設置されているセグメントの境界など、戦略的に重要なポイントに物理的または仮想的なアプライアンスとして配置されます。

【メリット】

- 広範囲の保護と集中的な管理: 最大のメリットは、1台のNIPSでその配下にあるネットワーク全体、つまり多数のサーバーやクライアントPCをまとめて保護できる点です。これにより、セキュリティポリシーの適用や管理を一元化でき、運用効率が高まります。

- OSへの非依存性: NIPSはネットワーク上を流れるパケットを直接監視するため、保護対象のサーバーやPCのOS(Windows, Linuxなど)の種類を問いません。OSごとにエージェントを導入する必要がなく、多様な環境が混在していても一貫した保護を提供できます。

- 導入の容易さ: 保護対象の個々のホストにソフトウェアをインストールする必要がないため、既存のシステム構成に大きな変更を加えることなく、ネットワークに透過的に挿入する形で導入できます。

【デメリット】】

- 暗号化通信への対応限界: NIPSの大きな課題の一つが、SSL/TLSなどで暗号化された通信です。通信の中身が暗号化されていると、NIPSはパケットのペイロードを解析できず、攻撃のシグネチャが含まれていても検知できません。この問題を解決するためには、高価なSSL復号機能を持つ専用アプライアンスを併用する必要がありますが、プライバシーの問題や処理性能の低下という新たな課題も生じます。

- ネットワーク性能への影響: すべての通信がNIPSを通過して検査されるため、NIPS自体の処理能力(スループット)がネットワーク全体の性能を左右するボトルネックになる可能性があります。特にトラフィック量が多い大規模なネットワークでは、高性能なNIPSが必要となり、コストも高額になります。

- ホスト内部の挙動は監視不可: NIPSはあくまでネットワーク上の通信を監視するものであるため、ホスト内部で完結する不審な挙動(例:USBメモリから持ち込まれたマルウェアの活動や、正規ユーザーによる不正操作など)は検知できません。

② ホスト型(HIPS)

HIPS(Host-based Intrusion Prevention System)は、保護したいサーバーやクライアントPC(ホスト)に直接ソフトウェア(エージェント)としてインストールして使用するタイプのIPSです。そのホストに出入りする通信や、ホスト内部でのプロセスやファイルへのアクセスといった挙動を監視し、不正な活動をブロックします。

【メリット】

- ホスト内部の詳細な監視: HIPSはホストのOSと密接に連携するため、ネットワーク通信だけでなく、システムコールの監視、レジストリや重要なシステムファイルへの不正な変更の検知、不審なプロセスの実行ブロックなど、ホスト内部で発生する脅威を詳細に監視・防御できます。これはNIPSにはない大きな利点です。

- 暗号化通信の監視が可能: ネットワーク上で暗号化されている通信も、ホスト上でアプリケーションが処理する際には復号されます。HIPSはその復号された後のデータを監視できるため、NIPSが苦手とする暗号化通信に隠された攻撃も検知・防御することが可能です。

- ピンポイントでの最適な保護: 保護対象のホストごとに導入するため、そのサーバーの役割(Webサーバー、DBサーバーなど)に応じたきめ細やかなセキュリティポリシーを適用できます。特定の脆弱性を持つアプリケーションをピンポイントで保護する(仮想パッチ)といった使い方も可能です。

【デメリット】

- 導入・管理の煩雑さ: 保護対象となるすべてのホストに個別にソフトウェアをインストールし、管理する必要があります。対象ホストの数が多くなると、導入やアップデート、ポリシーの維持管理にかかる手間とコストが増大します。

- ホストのリソース消費: HIPSソフトウェアは、インストールされたホストのCPUやメモリといったリソースを消費して動作します。システムのスペックによっては、アプリケーションのパフォーマンスに影響を与える可能性があります。

- OSへの依存: HIPSはOSに深く関わるため、対応するOSが限定されます。また、OSのアップデートやパッチ適用によって、HIPSが正常に動作しなくなる可能性もゼロではありません。

【どちらを選ぶべきか?】

NIPSとHIPSは、それぞれに長所と短所があり、どちらか一方が絶対的に優れているというものではありません。理想的なのは、両者を組み合わせた多層防御です。例えば、ネットワークの境界にNIPSを設置して外部からの広範な攻撃を防ぎつつ、特に重要なWebサーバーやデータベースサーバーにはHIPSを導入して、よりきめ細かく、かつ暗号化通信の中の脅威からも保護する、といった構成が考えられます。自社のセキュリティ要件、ITインフラの構成、予算、運用体制などを総合的に考慮して、最適な組み合わせを選択することが求められます。

IPSを導入する3つのメリット

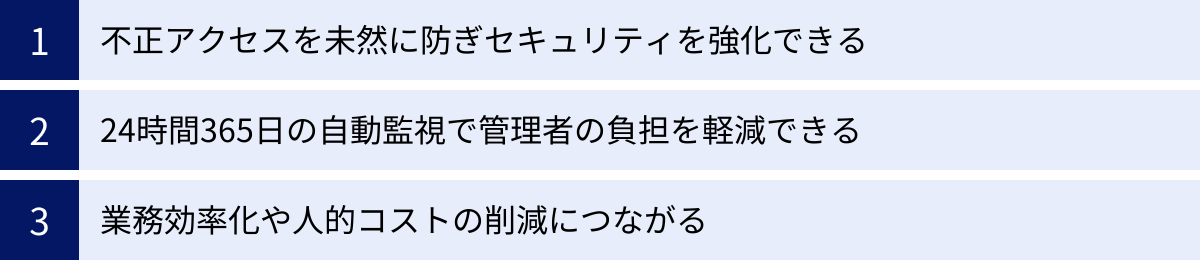

侵入防止システム(IPS)を導入することは、単に新たなセキュリティ機器を増やすということ以上の、戦略的な価値を企業にもたらします。攻撃を未然に防ぐことで、事業の安定性を高め、管理者の負担を軽減し、最終的には経営効率の向上にも貢献します。ここでは、IPS導入によって得られる主要な3つのメリットを深掘りして解説します。

① 不正アクセスを未然に防ぎセキュリティを強化できる

IPSを導入する最大のメリットは、その名の通り、サイバー攻撃による侵入を「未然に防ぐ」ことができる点です。これは、他の多くのセキュリティシステムにはない、IPSの能動的な防御機能に由来する本質的な価値です。

前述の通り、ファイアウォールはポート単位での制御が主であり、許可された通信に紛れ込んだ攻撃は通過させてしまいます。IDSは攻撃を検知できても、防御は人間に委ねられるため、対応の遅れが致命傷になりかねません。これに対し、IPSは通信の中身を精査し、攻撃と判断した通信を即座に、かつ自動で遮断します。これにより、攻撃コードがサーバーに到達し、実行される前に脅威を無力化することが可能になります。

特に、OSやミドルウェアの脆弱性を突く攻撃に対して、IPSは絶大な効果を発揮します。ソフトウェアの脆弱性が発見された場合、ベンダーから修正パッチが提供されるまでの間、システムは無防備な状態に晒されます(ゼロデイ攻撃)。パッチが提供された後も、検証や業務影響の観点から、すぐには適用できないケースも少なくありません。このような状況において、IPSは脆弱性を悪用しようとする特定の攻撃通信をブロックすることで、パッチを適用するまでの間、システムを保護する「仮想パッチ(Virtual Patching)」としての役割を果たします。これにより、企業は計画的にパッチ適用作業を進める時間的猶予を得ることができ、セキュリティと事業継続性の両立が可能になります。

このように、IPSはファイアウォールやウイルス対策ソフトといった基本的な対策の「隙間」を埋め、多層防御の重要な一層を担います。単一の対策に頼るのではなく、複数の異なる仕組みで防御を重ねることで、セキュリティ体制全体の強度と回復力(レジリエンス)を飛躍的に向上させることができるのです。

② 24時間365日の自動監視で管理者の負担を軽減できる

現代の企業ITシステムは、24時間365日、休むことなく稼働し続けることが求められます。それに伴い、セキュリティ監視もまた、常時継続的に行われなければなりません。しかし、これをすべて人間の手で行うには限界があります。

IPSを導入していない、あるいはIDSのみを導入している環境を想像してみてください。深夜2時に、システムの脆弱性を突く攻撃が発生し、IDSがアラートを発したとします。システム管理者は緊急の呼び出しを受け、状況を把握し、攻撃元IPを特定し、ファイアウォールの設定を変更して通信を遮断する、といった一連の対応に追われることになります。対応が完了するまでに数十分、あるいは数時間かかるかもしれません。その間にも攻撃は続き、被害が拡大する恐れがあります。このようなインシデントが頻発すれば、管理者は心身ともに疲弊し、本来の業務に支障をきたすでしょう。

ここでIPSが真価を発揮します。IPSは、検知から防御までの一連のプロセスを完全に自動化します。攻撃を検知した瞬間に、人間の介入なしで即座に通信を遮断するため、深夜であろうと休日であろうと、脅威はリアルタイムで排除されます。これにより、管理者は緊急対応のプレッシャーから解放されます。

もちろん、IPSがすべての対応を肩代わりするわけではありません。どのような攻撃がブロックされたのかをログで確認し、攻撃の傾向を分析したり、誤検知が発生していないかを定期的にチェックしたりといった運用は必要です。しかし、インシデントの一次対応という最も緊急性が高く、精神的負担の大きい業務から解放される意義は計り知れません。管理者は、より戦略的な業務、例えば将来のシステム構成の検討や、セキュリティポリシーの見直し、社員へのセキュリティ教育といった、付加価値の高い仕事に時間とエネルギーを注ぐことができるようになります。

③ 業務効率化や人的コストの削減につながる

セキュリティ対策はしばしば「コスト」として捉えられがちですが、IPSの導入は、長期的な視点で見れば業務効率化とトータルコストの削減に大きく貢献します。

まず、前述の通り、管理者のインシデント対応工数が削減されることで、人件費という目に見えるコストが削減されます。緊急対応のための残業代や休日出勤手当が不要になるだけでなく、日中の業務時間もより生産的な活動に使えるようになります。

さらに重要なのは、「インシデントが発生しなかったこと」によるコスト削減効果です。万が一、サイバー攻撃によってシステムが停止したり、情報が漏洩したりした場合、その被害は甚大です。

- システムの復旧作業にかかる費用

- 専門のフォレンジック調査会社に支払う費用

- 事業停止による売上機会の損失

- 顧客や取引先への謝罪やお見舞いにかかる費用

- ブランドイメージの回復にかかるマーケティング費用

- 場合によっては、損害賠償や行政からの課徴金

これらの事後対応コストは、IPSの導入・運用コストをはるかに上回ることがほとんどです。IPSは、これらの潜在的な巨大損失リスクを未然に防ぐための「保険」として機能します。

このように、IPS導入は単なる守りの投資ではありません。管理者の負担を軽減してコア業務への集中を促し、インシデント発生による莫大な損失を防ぐことで、事業の継続性を確保し、企業の成長を支える「攻めの投資」と捉えることができます。セキュリティを確保することで、企業は安心して新しいサービスを展開したり、DXを推進したりすることが可能になるのです。

IPSを導入する3つのデメリットと注意点

IPSは強力なセキュリティソリューションですが、その導入と運用は決して簡単なものではありません。メリットばかりに目を向けるのではなく、潜在的なデメリットや注意点を正確に理解し、事前に対策を講じることが、IPS導入を成功させるための鍵となります。ここでは、IPS導入に伴う主な3つの課題について解説します。

① 導入や運用にコストがかかる

IPSの導入を検討する上で、最も直接的な課題となるのがコストです。IPSに関連するコストは、初期の導入費用だけでなく、継続的な運用費用も考慮する必要があります。

- 導入コスト(初期費用):

- 製品・ライセンス費用: IPSソフトウェア本体や、アプライアンス機器の購入費用です。保護するネットワークの帯域幅(スループット)や、利用する機能によって価格は大きく変動します。一般的に、高性能な製品ほど高価になります。

- 構築・設定費用: ネットワーク構成の変更や、IPSの初期設定、ポリシーのチューニングなどを専門のベンダーに依頼する場合に発生します。自社で行う場合でも、担当者の人件費がかかります。

- 運用コスト(ランニングコスト):

- 保守・サポート費用: 製品のハードウェア保守や、ソフトウェアのアップデート、テクニカルサポートを受けるための年間契約費用です。通常、製品価格の15%~20%程度が目安となります。

- シグネチャ更新費用: 既知の攻撃に対応するためのシグネチャデータベースの更新ライセンス費用です。これも年間契約が一般的です。

- 運用人件費: IPSの監視、ログ分析、チューニング、レポート作成などを行う担当者の人件費です。後述の通り、専門知識が必要なため、相応のスキルを持つ人材を確保する必要があります。

これらのコストは、特に中小企業にとっては大きな負担となり得ます。しかし、近年ではクラウド(SaaS)型のIPSサービスも増えており、初期のアプライアンス購入費用が不要で、月額課金制で利用できるため、導入のハードルは下がりつつあります。自社の予算や規模、ITインフラの状況(オンプレミスかクラウドか)を考慮し、アプライアンス型、仮想アプライアンス型、クラウド型など、最適な提供形態を選択することがコストを最適化する上で重要です。

② 専門知識を持つ人材が必要になる

IPSは「導入すれば終わり」という魔法の箱ではありません。その性能を最大限に引き出し、安全に運用し続けるためには、高度な専門知識と経験を持つ人材が不可欠です。これが、IPS運用の最も難しい点と言えるかもしれません。

IPSの運用担当者には、以下のような多岐にわたるスキルが求められます。

- ネットワーク知識: TCP/IPをはじめとするプロトコルの深い理解、ルーティングやスイッチングといったネットワークインフラの知識。

- セキュリティ知識: 各種のサイバー攻撃の手法、脆弱性の仕組み、ログ分析のノウハウなど、幅広いセキュリティ全般の知識。

- 製品知識: 導入するIPS製品固有のアーキテクチャ、設定方法、ログの読み方、チューニング手法に関する深い理解。

- 分析力と判断力: 大量のログやアラートの中から、本当に対応が必要な「真の脅威」を見つけ出し、その影響範囲を判断する能力。誤検知と実際の攻撃を正確に見分けるスキル。

特に、導入後のチューニング作業は極めて重要です。アノマリ検知における「正常な状態」の定義や、シグネチャごとの有効/無効の判断を誤ると、後述する「正常な通信の誤遮断」や「攻撃の見逃し(検知漏れ)」につながります。

しかし、このような高度なスキルセットを持つセキュリティ人材は市場全体で不足しており、多くの企業にとって確保は容易ではありません。この課題に対する解決策としては、以下のような選択肢が考えられます。

- マネージド・セキュリティ・サービス(MSS)の活用: IPSの運用・監視を、専門のSOC(セキュリティ・オペレーション・センター)を持つ外部ベンダーに委託するサービスです。24時間365日の監視体制や、専門家による高度な分析・チューニングをサービスとして利用できます。

- ベンダーのサポート活用: 製品ベンダーが提供する導入支援や運用サポートサービスを積極的に活用し、ノウハウを吸収します。

- 社内人材の育成: 長期的な視点で、社内のIT担当者を研修や資格取得を通じてセキュリティ人材として育成していくことも重要です。

③ 正常な通信を誤って遮断する可能性がある

IPSの持つ「自動で通信を遮断する」という強力な機能は、諸刃の剣でもあります。もしIPSが正常な通信を攻撃と誤って判断(誤検知/フォールスポジティブ)した場合、その正常な通信をブロックしてしまうリスクがあります。

これは、IPS運用における最大のリスクと言っても過言ではありません。例えば、以下のような事態が起こり得ます。

- ECサイトで、顧客からの正当な注文処理の通信がブロックされ、売上機会を損失する。

- 基幹システムへのアクセスが遮断され、業務が停止してしまう。

- 特定のWebサービスが利用できなくなり、顧客や従業員からクレームが殺到する。

このようなビジネスインパクトの大きい障害を避けるため、細心の注意を払った運用が求められます。

- 導入初期の監視モード運用: IPSを導入していきなり防御(ブロック)モードで稼働させるのは非常に危険です。まずは、攻撃を検知しても遮断はせず、ログに記録するだけの「監視モード(検知モード)」で一定期間(数週間~数ヶ月)運用します。

- 慎重なチューニング: 監視モードで収集したログを詳細に分析し、どのような通信が誤検知されているかを把握します。その上で、誤検知を引き起こしているシグネチャを無効にしたり、アノマリ検知の閾値を調整したりといったチューニングを繰り返し行い、誤検知率を十分に下げてから防御モードに移行します。

- 信頼性の高い製品選定: 誤検知の少なさを謳っている製品や、第三者機関による評価が高い製品、導入実績が豊富な製品を選ぶことも、リスクを低減する上で重要です。

IPSを導入するということは、この「誤遮断」のリスクを許容し、それをコントロールしていく覚悟を持つということです。このリスクを十分に理解し、対策を講じることが、IPSを安全かつ効果的に活用するための絶対条件となります。

IPSを選ぶ際の5つのポイント

自社に最適な侵入防止システム(IPS)を導入するためには、数多くの製品・サービスの中から、何を基準に選べばよいのでしょうか。ここでは、IPS選定時に必ず確認すべき5つの重要なポイントを解説します。これらのポイントを総合的に評価し、自社の要件と照らし合わせることが、導入の成功につながります。

① 導入形態

まず最初に検討すべきは、IPSをどのような形態で導入するかです。導入形態は、自社のITインフラ(オンプレミス、クラウド、ハイブリッド環境など)や、予算、運用体制に大きく影響します。

- アプライアンス型: 専用のハードウェア機器として提供される形態です。自社のデータセンターやサーバルームに設置します。高性能な製品が多く、大規模なネットワークに適していますが、初期の購入コストが高額になる傾向があります。

- 仮想アプライアンス型: ソフトウェアとして提供され、VMwareやHyper-Vといった仮想化基盤上で動作させる形態です。既存のサーバーリソースを活用できるため、ハードウェアを新たに購入する必要がなく、柔軟なリソース配分が可能です。

- クラウド(SaaS)型: クラウドサービスとして提供される形態です。ユーザーは機器やソフトウェアを保有する必要がなく、月額料金などを支払うことでIPS機能を利用できます。初期投資を抑えられ、インフラの運用管理をベンダーに任せられるため、近年主流になりつつあります。

- ホスト型(HIPS): 保護対象のサーバーに直接インストールするソフトウェアです。特定の重要なサーバーをピンポイントで保護したい場合や、クラウド上の仮想マシンを保護する場合に適しています。

自社のシステムがどこにあるのか(オンプレミスか、クラウドか)、将来的にどのようなITインフラを目指しているのかを考慮し、最も親和性の高い導入形態を選択することが重要です。

② 検知精度

IPSの心臓部である検知機能の精度は、セキュリティレベルに直結する最も重要な選定ポイントです。検知精度を評価する際には、2つの側面から見る必要があります。

- 検知能力(攻撃をどれだけ見つけられるか):

- シグネチャの品質と更新頻度: 既知の攻撃にどれだけ迅速かつ正確に対応できるかは、シグネチャの質と量、そして更新頻度にかかっています。世界中の脅威情報を収集・分析し、迅速にシグネチャを提供する体制を持つベンダーの製品が望ましいです。

- 未知の攻撃への対応力: シグネチャ検知だけでなく、アノマリ検知やAI/機械学習、サンドボックス(不審なファイルを仮想環境で実行させて挙動を分析する技術)など、ゼロデイ攻撃をはじめとする未知の脅威に対応するための高度な検知機能を備えているかを確認します。

- 誤検知率(正常な通信を攻撃と間違えないか):

- 前述の通り、誤検知はビジネスに直接的な損害を与えるリスクがあります。製品のレビューや第三者機関(NSS Labsなど、過去に評価レポートを提供していた機関)の評価レポートを参考に、誤検知率が低いと評価されている製品を選ぶことが重要です。

可能であれば、導入前にPoC(Proof of Concept:概念実証)やトライアルを実施し、自社の実際のネットワーク環境で製品をテストして、検知精度や誤検知の傾向を実機で確認することを強く推奨します。

③ 処理速度

IPSはネットワークの通信経路上にインラインで設置されるため、その処理速度(スループット)はネットワーク全体のパフォーマンスに直接影響します。

- スループット: 製品の仕様書に記載されているスループット値(Gbpsなどで表記)が、自社のネットワークのピーク時のトラフィック量を十分に上回っていることを確認する必要があります。将来的なトラフィックの増加も見越して、余裕のあるスペックの製品を選ぶことが賢明です。

- 遅延(レイテンシ): IPSが通信を検査するために生じる時間の遅延です。遅延が大きいと、Webページの表示が遅くなったり、リアルタイム性が求められるアプリケーションのレスポンスが悪化したりする可能性があります。

- SSL/TLS復号時のパフォーマンス: 暗号化通信を検査する場合、復号処理に大きな負荷がかかり、パフォーマンスが大幅に低下することがあります。暗号化通信の検査を要件とする場合は、復号処理を有効にした状態でのスループット値を確認することが不可欠です。

自社のネットワーク環境(回線速度、平均/最大トラフィック量、暗号化通信の割合など)を正確に把握し、ビジネスに影響を与えない十分な処理能力を持つ製品を選定しましょう。

④ サポート体制

専門知識が必要なIPSを安定して運用するためには、提供元ベンダーのサポート体制が非常に重要になります。万が一のトラブル発生時に、迅速かつ的確なサポートを受けられるかどうかは、事業継続性に直結します。

- 対応時間: 24時間365日のサポートを提供しているか。自社のビジネスが停止できない時間帯にも対応してもらえるかは重要なポイントです。

- 対応品質: 問い合わせに対するレスポンスの速さや、技術者のスキルレベルはどうか。日本語でのサポートがスムーズに受けられるかも確認しましょう。

- サポート範囲: 単なる製品のQA対応だけでなく、導入時の設計支援、運用開始後のチューニング支援、インシデント発生時の分析支援など、どこまで手厚いサポートを提供してくれるかを確認します。

- 情報提供: 新たな脅威情報や、製品の脆弱性情報などが迅速に提供されるかどうかも、プロアクティブな対策を行う上で重要です。

特に社内にセキュリティ専門家がいない場合は、手厚いサポートや運用代行サービス(MSS/SOC)を提供しているベンダーを選ぶことで、運用の負担とリスクを大幅に軽減できます。

⑤ 導入実績

そのIPS製品が、どれだけ多くの企業で利用されているかという導入実績も、信頼性を測る上での重要な指標となります。

- 業界・業種: 自社と同じ業界や業種での導入実績が豊富かどうかを確認します。同じ業界であれば、特有のシステム環境や直面する脅威が似ている可能性が高く、その環境での安定稼働の実績は安心材料になります。

- 企業規模: 自社と同程度の規模の企業での導入実績も参考になります。大規模ネットワークでの実績、あるいは中小企業向けの導入パッケージなど、自社の規模に合った実績があるかを確認しましょう。

- 客観的な評価: 特定の企業名だけでなく、調査会社による市場シェアのレポートや、顧客満足度調査の結果なども、製品の信頼性を客観的に判断する材料となります。

豊富な導入実績は、その製品が多様なネットワーク環境で安定して稼働し、多くの企業から信頼されている証と言えます。

おすすめのIPSサービス5選

市場には多種多様なIPS製品・サービスが存在しますが、ここでは代表的で評価の高いサービスを5つご紹介します。多くの製品は、WAF(Webアプリケーションファイアウォール)の機能と統合されていたり、UTM(統合脅威管理)の一部として提供されたりしています。それぞれの特徴を理解し、自社のニーズに合ったサービスを見つけるための参考にしてください。

注意:各サービスの情報は、公式サイト等で公開されている情報を基にしていますが、機能や料金プランは変更される可能性があるため、導入を検討する際は必ず公式サイトで最新の情報を確認してください。

| サービス名 | 提供形態 | 主な特徴 | こんな企業におすすめ |

|---|---|---|---|

| ① 攻撃遮断くん | クラウド型(SaaS) | WAF機能が主体だが、IPS/IDS機能も搭載。導入が容易で、専門家によるサポートが充実。 | Webサイト/Webサーバーの保護を手軽に始めたい企業、専任のセキュリティ担当者がいない企業。 |

| ② Cloudbric WAF+ | クラウド型(SaaS) | WAFに加え、DDoS攻撃対策、脅威情報(TID)などを統合。AIによる高度な脅威検知が特徴。 | 包括的なWebセキュリティをクラウドで実現したい企業。高度な脅威インテリジェンスを求める企業。 |

| ③ Trend Micro Cloud One | クラウド型(SaaS)/ソフトウェア | サーバーセキュリティの統合プラットフォーム。HIPS/HIDS機能(Workload Security)が強力。 | クラウド環境(AWS, Azure等)やハイブリッド環境のサーバーを保護したい企業。 |

| ④ FortiGate | アプライアンス/仮想アプライアンス | UTM(統合脅威管理)の代表格。FW、VPN、IPSなど多様な機能を1台に集約。高性能。 | ネットワーク全体のセキュリティを1台で統合管理したい企業。オンプレミス環境が主体の企業。 |

| ⑤ AIONCLOUD | クラウド型(SaaS) | AI(機械学習)を活用したWebセキュリティサービス。WAF機能が中心だが、IPS機能も提供。 | 最新のAI技術を活用したセキュリティ対策を導入したい企業。Webサイトのパフォーマンスを重視する企業。 |

① 攻撃遮断くん

「攻撃遮断くん」は、株式会社サイバーセキュリティクラウドが提供するクラウド型のWebセキュリティサービスです。主にWAFとしての機能が知られていますが、不正アクセスを防御するIPS/IDS機能も標準で搭載されています。サーバーへのエージェント導入型と、DNS切り替え型の2つのタイプがあり、環境に応じて選択可能です。

- 特徴:

- 導入の手軽さ: サーバーにエージェントをインストールするだけで、最短1日で導入が可能。サーバーの構成変更が不要なため、手軽にセキュリティを強化できます。

- 手厚いサポート: 24時間365日の技術サポートや、サイバー保険の付帯など、専門家による手厚いサポート体制が特徴です。セキュリティ担当者がいない企業でも安心して利用できます。

- 純国産サービス: 日本国内で開発・サポートが行われているため、日本語でのきめ細やかな対応が期待できます。

- 参照: 株式会社サイバーセキュリティクラウド 公式サイト

② Cloudbric WAF+

「Cloudbric WAF+」は、ペンタセキュリティシステムズ株式会社が提供するクラウドベースの総合Webセキュリティサービスです。WAF機能を中心に、DDoS攻撃対策、悪性ボット対策、そして脅威インテリジェンス(TID)を活用した高度なIPS機能を統合しています。

- 特徴:

- AIによる脅威検知: ペンタセキュリティ社独自のAIエンジンと論理演算分析エンジンを組み合わせ、SQLインジェクションやXSSといったWeb攻撃だけでなく、未知の脅威も高い精度で検知・遮断します。

- 包括的な保護: WAF/IPS機能に加え、DDoS攻撃からの保護や、機密情報漏洩防止(CLP)など、Webサイトを取り巻く様々な脅威にワンストップで対応します。

- マネージドサービス: 専門家による監視やルールチューニングがサービスに含まれており、ユーザーの運用負荷を軽減します。

- 参照: ペンタセキュリティシステムズ株式会社 公式サイト

③ Trend Micro Cloud One

「Trend Micro Cloud One」は、トレンドマイクロ株式会社が提供する、クラウド環境向けの統合セキュリティサービスプラットフォームです。このプラットフォームを構成するサービスの1つである「Workload Security」が、強力なHIPS(ホスト型侵入防止)機能を提供します。

- 特徴:

- クラウド環境への最適化: AWS、Microsoft Azure、Google Cloudといった主要なパブリッククラウド環境に深く統合されており、クラウドネイティブなアプリケーションやサーバーの保護に最適化されています。

- 仮想パッチ機能: 脆弱性が発見されてから正規パッチが適用されるまでの間、脆弱性を悪用する攻撃通信をブロックする「仮想パッチ」機能が強力です。これにより、サーバーを再起動することなく、緊急性の高い脆弱性からシステムを保護できます。

- 包括的なサーバー保護: HIPS機能だけでなく、ウイルス対策、ファイアウォール、変更監視、アプリケーションコントロールなど、サーバーに必要なセキュリティ機能をオールインワンで提供します。

- 参照: トレンドマイクロ株式会社 公式サイト

④ FortiGate

「FortiGate」は、フォーティネット社が提供する次世代ファイアウォール(NGFW)/UTM(統合脅威管理)アプライアンスのトップブランドです。ファイアウォール機能に加え、高性能なIPS、アンチウイルス、Webフィルタリング、VPNといった多様なセキュリティ機能を1台のハードウェアに集約しています。

- 特徴:

- 高性能: 専用に開発されたセキュリティプロセッサ(SPU)を搭載することで、複数のセキュリティ機能を有効にしても高いスループットを維持します。大規模なネットワークでも性能のボトルネックになりにくいのが強みです。

- 統合管理: ネットワーク全体のセキュリティ対策を1つのコンソールから一元的に管理できるため、運用がシンプルになり、管理コストを削減できます。

- 豊富なラインナップ: 中小企業向けのエントリーモデルから、データセンターや通信事業者向けのハイエンドモデルまで、幅広いラインナップが揃っており、あらゆる規模の組織に対応できます。

- 参照: フォーティネットジャパン合同会社 公式サイト

⑤ AIONCLOUD

「AIONCLOUD」は、韓国のセキュリティ企業であるモニターラップ社が提供する、AIベースのクラウド型Webセキュリティサービスです。WAF機能が中心ですが、脅威インテリジェンスと連携したシグネチャベースのIPS機能も備えており、Webサイトを多角的に保護します。

- 特徴:

- AIによる高精度な検知: 独自のAIエンジンがWebトラフィックを学習し、正常・異常を判断することで、未知の攻撃や新たなパターンの攻撃にも対応し、誤検知を低減します。

- グローバルなCDN連携: 世界中に分散配置されたエッジサーバー(CDN)を活用することで、セキュリティを確保しつつ、Webサイトの表示速度を高速化する効果も期待できます。

- コストパフォーマンス: 高機能ながら比較的リーズナブルな価格設定で提供されており、コストを重視する企業にとっても導入しやすい選択肢となります。

- 参照: Monitorapp Inc. 公式サイト

まとめ

本記事では、侵入防止システム(IPS)について、その基本的な役割から、IDSやファイアウォールといった他のセキュリティシステムとの違い、攻撃を検知・防御する仕組み、導入のメリット・デメリット、そして選定のポイントまで、網羅的に解説してきました。

現代のサイバー攻撃は、もはや単なるいたずらではなく、金銭や情報を狙う組織的な犯罪として高度化・巧妙化しています。また、クラウドやリモートワークの普及により、企業が守るべき範囲は拡大し、攻撃者にとっての「隙」も増え続けています。このような状況下において、攻撃を検知するだけでなく、リアルタイムで自動的に「防御」まで実行するIPSは、事業継続に不可欠なセキュリティ対策と言えます。

改めて、本記事の要点を振り返ります。

- IPSとは: 不正アクセスを検知し、自動で遮断・防御する「能動的な防御システム」である。

- 他のシステムとの違い: IDSが「検知・通知」に留まるのに対しIPSは「防御」まで行う点、ファイアウォールが通信のヘッダ情報で判断するのに対しIPSは「通信の中身」まで見る点、WAFが「Webアプリ」に特化するのに対しIPSは「OSやミドルウェア」を含む広範囲を保護する点が異なる。

- メリット: 攻撃を未然に防ぐことでセキュリティを大幅に強化できるだけでなく、24時間365日の自動監視により管理者の負担を軽減し、結果として業務効率化やコスト削減にもつながる。

- デメリットと注意点: 導入・運用にはコストと専門知識が必要であり、最も注意すべきは正常な通信を誤って遮断してしまうリスク(誤検知)である。

IPSの導入を成功させるためには、これらのメリットとデメリットを正しく理解した上で、自社のIT環境、守るべき資産、予算、運用体制を総合的に考慮し、「導入形態」「検知精度」「処理速度」「サポート体制」「導入実績」といったポイントを吟味して、最適な製品・サービスを選択することが何よりも重要です。

セキュリティ対策に「完璧」はありません。しかし、ファイアウォール、IPS/IDS、WAF、ウイルス対策ソフトといった異なる役割を持つソリューションを適切に組み合わせる「多層防御」の考え方を取り入れることで、セキュリティのリスクを限りなく低減させることが可能です。

本記事が、貴社のセキュリティ体制を見直し、IPSという強力な武器を戦略的に活用して、より安全で強固な事業基盤を構築するための一助となれば幸いです。