現代のビジネス環境において、クラウドサービスの利用はもはや当たり前となりました。それに伴い、企業が管理すべきIDとパスワードは爆発的に増加し、セキュリティリスクと管理の煩雑さが大きな課題となっています。この課題を解決するソリューションとして注目されているのが「IDaaS(アイダース)」です。

本記事では、IDaaSの基本的な概念から、注目される背景、主要な機能、導入のメリット・デメリットまでを網羅的に解説します。また、SSO(シングルサインオン)との明確な違いや、自社に最適な製品を選ぶための比較ポイント、具体的なおすすめ製品20選についても詳しくご紹介します。IDaaSの導入を検討している情報システム担当者の方はもちろん、自社のセキュリティと生産性を向上させたいと考えている経営層の方にも、ぜひご一読いただきたい内容です。

目次

IDaaSとは

IDaaS(アイダース)とは、「Identity as a Service」の略称で、クラウド上でID認証とアクセス管理の機能を提供するサービスのことを指します。従来、企業が自社内にサーバーを設置して構築・運用していたID管理システム(オンプレミス型)の機能を、インターネット経由で手軽に利用できるようにしたものです。

企業の従業員は、日々、メール、チャット、Web会議システム、顧客管理システム(CRM)、営業支援システム(SFA)など、多岐にわたるクラウドサービス(SaaS)を利用しています。IDaaSを導入することで、これらの無数に存在するサービスへのログインを、たった一つのIDとパスワードで安全かつ簡単に行えるようになります。

しかし、IDaaSの提供する価値は、単にログインを簡単にするだけではありません。その本質は、「誰が、いつ、どこから、どの情報にアクセスするのか」を組織として一元的に管理し、制御することにあります。具体的には、以下のような課題を解決します。

- ユーザーの課題(パスワード疲れ): サービスごとに異なるIDとパスワードを記憶・管理しなければならない負担。定期的なパスワード変更の強制や、複雑な文字列の要求による利便性の低下。

- 管理者の課題(運用負荷): 従業員の入社、異動、退職のたびに、各サービスで手動でアカウントを作成・変更・削除する煩雑な作業。パスワード忘れの問い合わせ対応に追われる日常。

- セキュリティの課題(リスク増大): パスワードの使い回しによる不正アクセスのリスク。退職者アカウントの削除漏れによる情報漏洩の危険性。管理者の目が届かないところで従業員が勝手に利用する「シャドーIT」の横行。

IDaaSは、これらの課題に対し、シングルサインオン(SSO)、多要素認証(MFA)、IDの統合管理(プロビジョニング)、アクセス制御といった多彩な機能を提供することで、包括的な解決策を提示します。

具体例を考えてみましょう。ある企業の営業担当者が、外出先のカフェからノートパソコンで業務を開始するシナリオです。

- まず、会社のポータルサイトにIDaaS経由でログインします。この時、IDとパスワードに加えて、スマートフォンアプリによるプッシュ通知を承認する「多要素認証」が求められ、セキュリティが確保されます。

- 一度ログインしてしまえば、ポータル上に表示されているアイコン(メール、チャット、CRM、経費精算システムなど)をクリックするだけで、再度パスワードを入力することなく各サービスをスムーズに利用できます(シングルサインオン)。

- もしこの担当者が退職した場合、IT管理者はIDaaSの管理画面でこの担当者のアカウントを無効にするだけで、連携している全てのサービスへのアクセス権を即座に、かつ一括で剥奪できます。これにより、アカウントの削除漏れという重大なセキュリティリスクを根本から排除できます(プロビジョニング)。

このように、IDaaSはユーザーの利便性を損なうことなく、企業のセキュリティレベルを飛躍的に向上させ、同時にIT管理者の運用負荷を大幅に削減します。クラウド活用と働き方の多様化が進む現代において、IDaaSはもはや単なる便利ツールではなく、企業の成長と安全を支える戦略的なITインフラ(基盤)と位置づけられています。企業の規模や業種を問わず、複数のクラウドサービスを利用しているすべての組織にとって、導入を検討する価値のあるソリューションと言えるでしょう。

IDaaSが注目される背景

なぜ今、これほどまでにIDaaSが注目を集めているのでしょうか。その背景には、近年のビジネス環境における3つの大きな変化が深く関わっています。これらの変化は、従来のセキュリティモデルやID管理手法の限界を浮き彫りにし、IDaaSを必要不可欠な存在へと押し上げました。

クラウドサービスの普及

IDaaSが注目される最大の理由は、ビジネスにおけるクラウドサービス(特にSaaS)の利用が爆発的に増加し、一般化したことです。一昔前まで、企業の業務システムは自社内のサーバーで運用されるのが主流でした。しかし、現在では、コミュニケーション、情報共有、顧客管理、会計、人事労務など、あらゆる業務領域でSaaSが活用されています。

このSaaSの普及は、企業に俊敏性やコスト削減といった多大なメリットをもたらした一方で、ID管理における新たな課題を生み出しました。

- IDのサイロ化とパスワード疲れ: 利用するSaaSの数が増えれば増えるほど、従業員が管理すべきIDとパスワードの組み合わせも比例して増加します。それぞれのサービスが独立してID情報を管理しているため、「IDのサイロ化(孤立化)」が発生します。ユーザーは多数のパスワードを記憶しなければならず、結果として「パスワード疲れ」を引き起こします。この負担を軽減しようと、安易なパスワード(

password123など)を設定したり、複数のサービスで同じパスワードを使い回したりする行為が横行し、セキュリティリスクを著しく高める原因となっています。 - 管理の煩雑化と非効率: IT管理者の負担も深刻です。従業員が一人入社するたびに、利用する全てのSaaSで個別にアカウントを作成し、適切な権限を付与しなければなりません。部署異動があれば権限を見直し、退職時には全てのアカウントを漏れなく削除する必要があります。この手作業は非常に時間がかかり、ヒューマンエラーの温床となります。特に退職者アカウントの削除漏れは、不正アクセスや情報漏洩に直結する重大なセキュリティホールです。

- シャドーITのリスク増大: クラウドサービスは手軽に導入できるため、IT管理者が把握していないところで、従業員や部署が業務効率化のために独自のSaaSを契約・利用する「シャドーIT」が問題となっています。管理外のサービスでは、組織としてのセキュリティポリシーが適用されず、重要な企業データが危険に晒される可能性があります。

IDaaSは、これらの課題に対する直接的な解決策を提供します。乱立するSaaSのIDを一つに統合し、一元的な管理下に置くことで、セキュリティの担保と管理業務の効率化を両立させるのです。

テレワークなど働き方の多様化

新型コロナウイルスのパンデミックを契機に、テレワークやハイブリッドワーク(オフィス勤務と在宅勤務の組み合わせ)といった、場所に縛られない働き方が急速に普及しました。これにより、従業員はオフィス内だけでなく、自宅、カフェ、コワーキングスペースなど、様々な場所から社内リソースやクラウドサービスにアクセスするようになりました。

この働き方の変化は、従来のセキュリティの考え方を根底から覆しました。これまでのセキュリティは「境界型セキュリティ」と呼ばれ、「社内ネットワーク(内側)は安全、社外ネットワーク(外側)は危険」という前提に立っていました。ファイアウォールなどで社内と社外の境界を強固に守り、内側からのアクセスは比較的信頼するというモデルです。

しかし、テレワークが常態化し、利用する業務システムがクラウド上に分散する現在、「安全な内側」と「危険な外側」という境界線そのものが曖昧になり、もはや意味をなさなくなりました。 自宅のWi-Fiから基幹システムにアクセスすることも、オフィスのPCから外部のSaaSを利用することも日常的な光景です。

このような状況では、アクセスの場所(ネットワーク)だけで安全性を判断することはできません。そこで重要になるのが、「誰が」「どのようなデバイスで」アクセスしているのかを正確に識別し、認証することです。IDaaSは、場所を問わず、全てのアクセス要求に対して強力な認証(多要素認証など)を強制し、ユーザーの本人性を確実に確認する仕組みを提供します。これにより、従業員がどこで働いていても、企業は一貫したセキュリティポリシーを適用し、安全な業務環境を維持できます。働き方の多様化は、IDを中心とした新しいセキュリティアプローチの必要性を浮き彫りにし、IDaaSの価値を一層高めることになったのです。

ゼロトラストセキュリティへの移行

「クラウドサービスの普及」と「働き方の多様化」という2つの大きな流れを受けて、新たなセキュリティの指針として注目されているのが「ゼロトラストセキュリティ」です。

ゼロトラストとは、その名の通り「何も信頼せず、全てを検証する(Never Trust, Always Verify)」という考え方に基づくセキュリティモデルです。従来の境界型セキュリティとは対極的に、社内ネットワークであろうと社外ネットワークであろうと、いかなるアクセスもデフォルトでは信頼せず、リソースへのアクセス要求があるたびに、その正当性を厳格に検証することを基本原則とします。

ゼロトラストを実現するためには、いくつかの構成要素が必要ですが、その中でも最も中核的な役割を担うのが「ID(アイデンティティ)」の管理です。ゼロトラストの世界では、以下の問いに常に答えられなければなりません。

- 認証(Authentication): アクセスしようとしているのは、本当にその本人か?

- 認可(Authorization): その本人は、そのリソースにアクセスする権限を持っているか?

- コンテキストの評価: そのアクセスは、信頼できるデバイスから、安全な場所・時間帯に行われているか?

IDaaSは、まさにこのゼロトラストの要件を満たすための機能群を備えています。

- 強力な認証: 多要素認証(MFA)により、IDとパスワードだけではない、多角的な本人確認を実現します。

- 動的なアクセス制御: ユーザーの属性(役職、所属部署など)や、アクセス元のIPアドレス、デバイスの状態、時間帯といったコンテキスト情報に基づいて、アクセス権限を動的かつ柔軟に制御します。例えば、「管理職のユーザーが、会社支給のPCで、国内からアクセスした場合のみ、顧客データベースへのアクセスを許可する」といったきめ細やかなポリシー設定が可能です。

- 継続的な監視: 全てのアクセスログを収集・分析し、不審な振る舞いを検知します。これにより、万が一侵害が発生した場合でも、迅速な対応が可能となります。

このように、IDaaSはゼロトラストセキュリティという新しいパラダイムを実現するためのエンジンそのものと言えます。企業が複雑化するサイバー攻撃から自社の情報資産を守り、安全なデジタルトランスフォーメーションを推進していく上で、IDaaSへの移行は避けて通れない道筋となっているのです。

IDaaSとSSOの違い

IDaaSについて調べていると、必ずと言っていいほど目にする言葉が「SSO(シングルサインオン)」です。この2つの言葉は混同されがちですが、その概念と役割は明確に異なります。結論から言うと、SSOはIDaaSが提供する数ある機能の中の一つであり、IDaaSはSSOを含む、より広範で包括的なID管理のプラットフォームです。

SSOとは、「Single Sign-On」の略で、一度の認証処理で、連携している複数の独立したクラウドサービスやアプリケーションに、再度ログインすることなくアクセスできる仕組みを指します。ユーザーにとっては、複数のIDとパスワードを覚える必要がなくなり、各サービスへのログインの手間が省けるため、利便性が大幅に向上します。

一方、IDaaSは前述の通り「Identity as a Service」の略で、IDの認証とアクセス管理に関わる様々な機能をクラウドサービスとして提供するものです。その機能群の中に、SSOが含まれています。

両者の違いをより明確に理解するために、以下の比較表をご覧ください。

| 項目 | IDaaS (Identity as a Service) | SSO (Single Sign-On) |

|---|---|---|

| 位置づけ | ID管理とアクセス制御のプラットフォーム(サービス) | IDaaSなどが提供する機能の一つ |

| 主な機能 | ID統合管理、プロビジョニング、多要素認証(MFA)、アクセス制御、ログ管理、レポート、そしてSSOなど多岐にわたる | 一度のユーザー認証で、連携する複数サービスへのログインを可能にする機能 |

| 主目的 | 総合的なセキュリティ強化、IDライフサイクル全体の管理効率化、ガバナンスとコンプライアンスの実現 | ユーザーの利便性向上、パスワード管理負担の軽減による生産性向上 |

| 管理対象 | ユーザーIDのライフサイクル全体(作成、権限変更、棚卸し、削除)と、アクセス全体(認証、認可、監視) | ログイン時の「認証」プロセス |

この表からわかるように、SSOがフォーカスしているのは主に「ログイン時の利便性向上」です。ユーザーがAというサービスにログインすれば、その認証情報を利用してBやCのサービスにも追加のパスワード入力なしで入れる、という体験を提供します。

それに対して、IDaaSはもっと広い範囲をカバーします。例えば、以下のようなシナリオを考えてみましょう。

- 入社時: 新入社員が入社した際、人事システムに情報が登録されると、IDaaSがそれを検知し、業務に必要な全てのSaaS(メール、チャット、CRMなど)のアカウントを自動的に作成します(プロビジョニング)。SSOだけでは、このアカウント作成は各SaaSで手動で行う必要があります。

- 業務中: 従業員が重要な顧客データにアクセスしようとすると、IDaaSは通常のID/パスワード認証に加えて、スマートフォンへのプッシュ通知承認を要求します(多要素認証)。また、深夜や海外からの不審なアクセスと判断した場合は、アクセスをブロックします(アクセス制御)。SSOの仕組みだけでは、このような高度なセキュリティ制御は実現できません。

- 退職時: 従業員が退職した際、IT管理者がIDaaS上でその従業員のアカウントを無効にすると、連携している全てのSaaSへのアクセス権が即座に、かつ一括で剥奪されます(デプロビジョニング)。これにより、退職者による情報持ち出しのリスクを確実に防ぎます。

このように、SSOはIDaaSという大きな枠組みの中で、ユーザーの利便性を高めるための重要な役割を担う機能です。しかし、IDaaSの真価は、SSOに加えて、IDライフサイクル管理の自動化による管理コストの削減と、多要素認証やアクセス制御によるセキュリティの抜本的な強化を同時に実現できる点にあります。

したがって、「SSOを導入したい」というニーズは、多くの場合「IDaaSを導入したい」というニーズの一部と捉えることができます。単にログインを楽にしたいだけであればSSO機能に特化したシンプルなツールもありますが、現代のセキュリティ脅威や管理の複雑性を考慮すると、総合的なID管理基盤であるIDaaSを導入することが、より本質的な課題解決に繋がると言えるでしょう。

IDaaSと他のクラウドサービス(IaaS/PaaS/SaaS)との違い

クラウドサービスには、提供されるサービスの階層に応じて「IaaS」「PaaS」「SaaS」という3つの主要なモデルがあります。IDaaSも「as a Service」という名前が示す通りクラウドサービスの一種ですが、これらのモデルとどのような関係にあるのでしょうか。それぞれの違いを理解することは、ITインフラ全体におけるIDaaSの位置づけを把握する上で非常に重要です。

まず、IaaS, PaaS, SaaSの基本的な定義と責任分界点(どこまでをサービス提供者が管理し、どこからをユーザーが管理するかの境界線)を確認しましょう。

- SaaS (Software as a Service):

- 提供内容: すぐに利用できる完成されたソフトウェア(アプリケーション)を提供します。

- ユーザーの管理範囲: アプリケーションの基本的な設定や、アプリケーション内で扱うデータなど。

- 具体例: Microsoft 365, Google Workspace, Salesforce, Slackなど。

- 特徴: ユーザーはソフトウェアのインストールやメンテナンスを意識することなく、インターネット経由で手軽に利用できます。最も身近なクラウドサービスです。

- PaaS (Platform as a Service):

- 提供内容: アプリケーションを開発・実行するための環境(プラットフォーム)を提供します。OS、ミドルウェア、データベース、開発ツールなどが含まれます。

- ユーザーの管理範囲: 自身で開発したアプリケーションやデータ。

- 具体例: Heroku, Google App Engine, Microsoft Azure App Serviceなど。

- 特徴: 開発者はサーバーやOSの管理から解放され、アプリケーションの開発そのものに集中できます。

- IaaS (Infrastructure as a Service):

- 提供内容: サーバー(仮想マシン)、ストレージ、ネットワークといったITインフラそのものを提供します。

- ユーザーの管理範囲: OS、ミドルウェア、アプリケーション、データなど、インフラより上の全ての層。

- 具体例: Amazon Web Services (AWS) のEC2, Google Cloud のCompute Engine, Microsoft Azure のVirtual Machinesなど。

- 特徴: 最も自由度が高く、ユーザーは自社の要件に合わせて柔軟にインフラを構築できます。

では、IDaaSはこれらとどう違うのでしょうか。以下の表で関係性を整理します。

| サービスモデル | 提供内容 | ユーザーの管理範囲 | 具体例 | IDaaSとの関係性 |

|---|---|---|---|---|

| IaaS | サーバー、ストレージ、ネットワークなどのインフラ | OS、ミドルウェア、アプリケーション、データ | AWS EC2, Google Compute Engine | IaaS環境(サーバー等)へのアクセス認証・認可の基盤としてIDaaSを利用できる。 |

| PaaS | アプリケーション開発・実行環境 | アプリケーション、データ | Heroku, Google App Engine | PaaS上で開発したアプリケーションのユーザー認証機能としてIDaaSを組み込むことができる。 |

| SaaS | すぐに使えるソフトウェア | アプリケーションの設定、データ | Microsoft 365, Salesforce | IDaaSの主要な連携対象。様々なSaaSへのSSOやアクセス制御を実現する。 |

| IDaaS | ID認証・アクセス管理機能 | IDaaS自体の設定、アクセスポリシー、連携アプリ | Okta, Azure AD, トラスト・ログイン | 他のクラウドサービス(IaaS/PaaS/SaaS)へのアクセスを横断的に管理するハブ(中核)となる。 |

この表からわかるように、IDaaSは他のクラウドサービスと競合するものではなく、むしろそれらを安全かつ効率的に利用するための「糊(のり)」や「司令塔」のような役割を果たします。

- SaaSとの関係: 最も密接な関係です。企業が利用する多数のSaaSに対して、IDaaSはシングルサインオン(SSO)の入り口を提供します。IDaaSがなければ、ユーザーはSaaSごとにID/パスワードを入力しなければなりません。IDaaSはこれらのSaaS群の前に立ち、一元的な認証・認可を担います。この意味で、IDaaS自身も広義のSaaS(ID管理という機能を提供するソフトウェアサービス)の一種と捉えることができます。

- PaaSとの関係: 企業がPaaS上で自社独自の業務アプリケーションを開発するケースを考えます。このアプリケーションにログイン機能を実装する際、認証処理を自前で一から作るのは大変な手間とセキュリティリスクを伴います。そこで、IDaaSが提供するAPIやSDKを利用して認証機能を組み込むことで、開発者は認証という複雑な部分をIDaaSに任せ、アプリケーションのコア機能の開発に専念できます。

- IaaSとの関係: IaaSで構築した仮想サーバーやデータベースへのアクセス管理にもIDaaSは活用できます。例えば、サーバーにSSHでログインする際の認証をIDaaSに集約したり、特定のIPアドレスからのみアクセスを許可したりといった制御が可能です。これにより、インフラ層のセキュリティも強化できます。

このように、IDaaSは単独で存在するのではなく、企業が利用するあらゆるITリソース(SaaS, PaaS, IaaS、さらにはオンプレミスのシステムまで)に対して、横断的なID管理とアクセス制御を提供するメタレイヤー(上位層)として機能します。クラウドサービスの利用が多様化・複雑化するほど、それらを束ねるIDaaSの重要性は増していくのです。

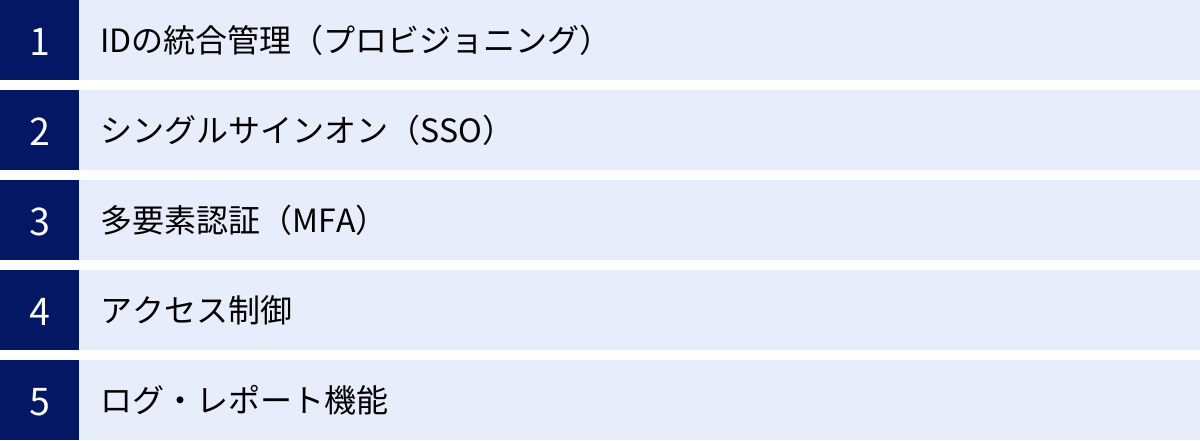

IDaaSの主な機能

IDaaSは、単なるシングルサインオン(SSO)ツールではありません。企業のIDとアクセスに関わる課題を包括的に解決するため、多彩な機能を提供しています。ここでは、IDaaSが持つ代表的な5つの機能について、その役割と価値を詳しく解説します。

IDの統合管理(プロビジョニング)

IDaaSの中核機能の一つが、ID情報のライフサイクルを一元的に管理する「ID統合管理」です。特に、アカウントの作成や削除を自動化する「プロビジョニング」および「デプロビジョニング」は、IT管理者の負担を劇的に軽減し、セキュリティを大幅に向上させます。

- プロビジョニング(Provisioning): 人事システムなど、信頼できる情報源(マスターデータ)とIDaaSを連携させます。新入社員の情報が人事システムに登録されると、それをトリガーとして、IDaaSが連携先の各クラウドサービス(SaaS)に必要なアカウントを自動で作成し、役職や部署に応じた適切な権限を付与します。 これにより、IT管理者が手作業でアカウントを発行する必要がなくなり、新入社員は入社初日からスムーズに業務を開始できます。

- デプロビジョニング(Deprovisioning): プロビジョニングの逆のプロセスです。従業員が退職したり、異動したりした場合、人事システムの情報を基に、関連する全てのアカウントを即座に停止または削除します。 これが最も重要なセキュリティ機能の一つです。手作業の場合、退職者のアカウント削除が漏れてしまうリスクが常に付きまといますが、IDaaSによる自動化でこのヒューマンエラーを根絶できます。これにより、退職者による不正アクセスや情報漏洩といった重大なインシデントを未然に防ぎます。

このIDの統合管理は、標準化されたプロトコルであるSCIM (System for Cross-domain Identity Management) に対応しているサービス間で特にスムーズに行われます。SCIMに対応したSaaSであれば、簡単な設定でIDaaSとの自動連携が可能です。

シングルサインオン(SSO)

シングルサインオン(SSO)は、IDaaSの中で最もユーザーに認知されている機能でしょう。前述の通り、一度の認証で、連携している複数のサービスにパスワードを再入力することなくログインできる仕組みです。

SSOがもたらすメリットは明確です。

- ユーザーの利便性向上: 複数のIDとパスワードを覚える・管理するストレスから解放されます。ログインのたびにパスワードを打ち込む手間がなくなり、業務の開始がスムーズになります。結果として、従業員の生産性向上と満足度(EX)向上に貢献します。

- IT管理者の負担軽減: 「パスワードを忘れました」という問い合わせは、ITヘルプデスクの業務を圧迫する主要な原因の一つです。SSOの導入により、ユーザーが管理するパスワードが実質一つになるため、こうした問い合わせが激減し、管理者はより戦略的な業務に集中できます。

SSOは、SAML (Security Assertion Markup Language) や OpenID Connect (OIDC) といった標準的な認証連携プロトコルを利用して実現されます。IDaaSはこれらのプロトコルに対応しており、数千ものSaaSと事前に連携設定が済んでいる「アプリカタログ」を提供していることが多く、管理者は簡単な設定で様々なサービスとのSSOを有効化できます。

多要素認証(MFA)

IDとパスワードだけに頼る認証は、もはや安全とは言えません。パスワードは漏洩、推測、使い回しといったリスクに常に晒されています。そこで不可欠となるのが多要素認証(MFA: Multi-Factor Authentication)です。

MFAは、認証の3要素のうち、2つ以上を組み合わせて本人確認を行う認証方式です。IDaaSは、このMFA機能を標準で備えており、ログイン時のセキュリティを飛躍的に高めます。

- 認証の3要素:

- 知識情報(知っているもの): パスワード、PINコード、秘密の質問など

- 所持情報(持っているもの): スマートフォン(SMS、認証アプリ)、物理的なセキュリティキー、ICカードなど

- 生体情報(その人自身): 指紋、顔、静脈、虹彩など

IDaaSでは、ID/パスワード(知識情報)による認証に加えて、以下のような要素を組み合わせることが一般的です。

- ワンタイムパスワード(OTP): Google AuthenticatorやMicrosoft Authenticatorといった認証アプリが生成する、一定時間のみ有効なパスワード。

- プッシュ通知: スマートフォンの認証アプリに「ログインを承認しますか?」という通知を送り、ユーザーがタップして承認する方式。

- FIDO2/WebAuthn: 「YubiKey」などの物理的なセキュリティキーや、PC・スマートフォンの生体認証(Windows Hello, Touch ID, Face ID)を利用した、パスワードレスも実現可能な最新の強力な認証方式。

IDaaSを導入することで、これらの多様な認証方法を全ての連携サービスに対して横断的に、かつ強制的に適用できるようになります。これにより、万が一パスワードが漏洩したとしても、攻撃者は第二の認証要素を突破できないため、不正アクセスを効果的に防ぐことができます。

アクセス制御

認証が「あなたは誰ですか?」という本人確認のプロセスだとすれば、アクセス制御(認可)は「あなたは何をすることが許可されていますか?」を決定するプロセスです。IDaaSは、単にログインを許可するだけでなく、その後のアクセスに対してきめ細やかな制御を行う機能を提供します。

これは「コンテキスト(状況)」に基づいた制御であり、ゼロトラストセキュリティの要となる機能です。具体的には、以下のような条件を組み合わせて柔軟なアクセスポリシーを設定できます。

- IPアドレス制限: オフィスのネットワークなど、特定のIPアドレス範囲からのアクセスのみを許可する。

- デバイス制限: 会社が管理している(MDMなどで登録済みの)PCやスマートフォンからのアクセスのみを許可する。

- 地域・国制限: 日本国内からのアクセスのみを許可し、海外からの不審なアクセスをブロックする。

- 時間帯制限: 業務時間外の深夜アクセスを制限または監視する。

- リスクベース認証: ユーザーの普段の行動パターン(利用場所、時間、デバイスなど)を学習し、それと異なる異常な振る舞い(例:普段東京で使っているユーザーが、数分後に海外からアクセスを試みる)を検知した場合、追加の認証(MFA)を要求したり、アクセスをブロックしたりする高度な制御。

これらのアクセス制御機能により、「誰でも・どこからでも」アクセスできるクラウドの利便性を活かしつつ、セキュリティリスクを最小限に抑えることが可能になります。

ログ・レポート機能

「誰が、いつ、どこから、どのアプリケーションに、どのような認証方法でアクセスし、その結果はどうだったか(成功/失敗)」といった全てのアクセス履歴を記録し、可視化する機能もIDaaSの重要な要素です。

- セキュリティインシデントの追跡: 不正アクセスや情報漏洩などのセキュリティインシデントが発生した際に、ログを詳細に分析することで、侵入経路や被害範囲を迅速に特定し、原因究明に役立てることができます。

- 不正アクセスの予兆検知: ログイン失敗が特定のユーザーアカウントで多発している、深夜に不審な場所からのアクセスが試みられているなど、ログをリアルタイムで監視・分析することで、攻撃の予兆を早期に検知し、プロアクティブな対策を講じることが可能です。

- コンプライアンスと監査対応: ISMS (ISO 27001) やSOC2といったセキュリティ認証の監査、あるいは内部統制の観点から、システムへのアクセス記録を適切に保管・提出することが求められます。IDaaSは、これらの要求に応えるための詳細な監査ログを自動で生成・保管し、レポートとして簡単に出力できるため、監査対応の工数を大幅に削減します。

- 利用状況の可視化: どのサービスがよく利用されているか、あるいは全く利用されていないかを把握し、ライセンスコストの最適化に繋げることもできます。

これらの機能が統合的に提供されることで、IDaaSは現代の企業に不可欠なセキュリティとガバナンスの基盤となるのです。

IDaaSを導入する3つのメリット

IDaaSを導入することは、単なるITツールの一新に留まらず、企業経営に直結する戦略的なメリットをもたらします。その効果は「セキュリティ」「生産性」「管理コスト」という3つの側面から捉えることができます。ここでは、IDaaSがもたらす具体的な3つのメリットを深掘りしていきます。

① セキュリティを強化できる

IDaaS導入の最も大きなメリットは、企業全体のセキュリティレベルを抜本的に向上させられることです。これまで述べてきたIDaaSの各機能が、多層的な防御を実現します。

- 不正アクセスの防止: パスワード漏洩はサイバー攻撃の主要な入口ですが、IDaaSの多要素認証(MFA)機能を導入すれば、たとえパスワードが盗まれても、攻撃者は第二の認証要素(スマートフォンアプリやセキュリティキーなど)を突破できません。これにより、アカウント乗っ取りのリスクを劇的に低減できます。

- 情報漏洩リスクの低減: 退職した従業員のアカウントが削除されずに放置されることは、悪意のある情報持ち出しや、アカウントの乗っ取りに繋がる重大なセキュリティホールです。IDaaSのプロビジョニング機能は、人事情報と連携して退職者のアカウントを自動的かつ即座に無効化するため、このリスクを根本から排除します。また、厳格なアクセス制御機能により、従業員の役職や職務内容に応じて必要な情報だけにアクセスを許可する「最小権限の原則」を徹底でき、内部からの意図しない情報漏洩も防ぎます。

- シャドーITの可視化と統制: 従業員が会社の許可なく利用している「シャドーIT」は、セキュリティ管理の及ばない領域であり、情報漏洩の温床です。IDaaSのアクセスログを分析することで、未知のSaaSへのアクセスを検知し、シャドーITの実態を可視化できます。その上で、正式に利用を許可してIDaaSの管理下に置くか、利用を禁止するといった対策を講じることが可能になります。

- ゼロトラストセキュリティへの対応: 働き方が多様化し、社内外の境界が曖昧になった現代において、IDaaSは「何も信頼せず、全てを検証する」というゼロトラストセキュリティモデルを実現するための核心的な基盤となります。IDを中心とした認証・認可を徹底することで、場所やデバイスに依存しない一貫したセキュリティポリシーを適用できます。

これらの要素が組み合わさることで、IDaaSはサイバー攻撃の脅威から企業の重要な情報資産を守る、強力な盾となるのです。

② ユーザーの利便性と生産性が向上する

セキュリティ強化と聞くと、ユーザーにとっては手間が増え、利便性が損なわれるというトレードオフを想像しがちです。しかし、IDaaSの優れた点は、セキュリティを強化しながら、同時にユーザーの利便性と生産性を向上させられることにあります。

このメリットを最も体現しているのがシングルサインオン(SSO)機能です。

- 「パスワード疲れ」からの解放: 従業員は、日々利用する多数のクラウドサービスのIDとパスワードを記憶し、管理する負担から解放されます。複雑なパスワードを定期的に変更する必要もなくなります(IDaaS側で一元管理するため)。これにより、パスワードを思い出したり、メモを探したり、再設定したりといった、本来の業務とは関係のない無駄な時間が削減されます。

- 業務効率の向上: IDaaSのポータルに一度ログインすれば、あとはワンクリックで目的のアプリケーションを次々と起動できます。これにより、業務開始までのリードタイムが短縮され、スムーズに仕事に取り掛かれます。特に、複数のシステムを頻繁に行き来するような業務では、この時間短縮効果は無視できません。

- 従業員満足度(EX)の向上: 煩わしいログイン作業やパスワード管理から解放されることは、日々の業務における小さなストレスを解消し、従業員の満足度(Employee Experience)を高める効果があります。快適なIT環境は、優秀な人材の獲得や定着にも繋がる重要な要素です。

セキュリティのためにMFAを導入すると手間が増えるのではないか、という懸念もあるかもしれません。しかし、近年のIDaaSはプッシュ通知や生体認証など、ユーザーにとって負担の少ない認証方法をサポートしています。また、一度認証すれば一定時間は再認証が不要になる設定や、信頼できる場所やデバイスからのアクセスではMFAを省略するといった柔軟なポリシー設定も可能です。

このように、IDaaSはセキュリティと利便性という、これまで二律背反とされてきた要素を高いレベルで両立させるソリューションなのです。

③ IT管理者の負担を軽減できる

IDaaSは、ユーザーだけでなく、日々システムの運用管理に追われるIT管理者にとっても大きな福音となります。手作業が多く、時間のかかる定型業務を自動化・効率化することで、管理者の負担を大幅に削減します。

- アカウント管理業務の自動化: IDaaSのプロビジョニング/デプロビジョニング機能は、IT管理者にとって最もインパクトの大きいメリットの一つです。入社・異動・退職に伴うアカウントの作成・権限変更・削除といった一連の作業が自動化されるため、これまでこの作業に費やしていた膨大な工数を削減できます。これにより、管理者はヒューマンエラーのリスクからも解放されます。

- ヘルプデスク業務の削減: 「パスワードを忘れました」「アカウントがロックされました」といった問い合わせは、ヘルプデスクの主要な業務です。IDaaS(特にSSO機能)を導入することで、ユーザーが管理するパスワードは実質的に一つになり、セルフサービスでのパスワードリセット機能も提供されるため、これらの問い合わせ件数が劇的に減少します。

- アクセス権管理と監査対応の効率化: どの従業員がどのシステムにアクセスできるのか、その権限は適切か、といった情報を一元的に把握・管理できます。アクセス権の棚卸しや見直しが容易になるほか、監査に必要なアクセスログも簡単に出力できるため、これまで多大な労力を要していたコンプライアンス監査への対応が迅速かつ正確に行えるようになります。

これらの業務から解放されたIT管理者は、本来注力すべき「攻めのIT」、すなわち、ビジネスの成長に貢献するための新しいテクノロジーの導入検討や、業務プロセスの改善提案といった、より付加価値の高い戦略的な業務に時間とリソースを振り向けることができるようになります。これは、企業全体の競争力強化にも繋がる重要なメリットと言えるでしょう。

IDaaS導入における2つのデメリット・注意点

IDaaSは多くのメリットをもたらす一方で、導入と運用にあたっては考慮すべきデメリットや注意点も存在します。これらのリスクを事前に理解し、適切な対策を講じることが、IDaaS導入を成功させるための鍵となります。

① 導入と運用にコストがかかる

IDaaSはクラウドサービスであるため、継続的な利用料金が発生します。これは、オンプレミスでシステムを構築する場合の初期投資(サーバー購入費、ソフトウェアライセンス費など)とは異なる、運用コスト(OPEX)としての側面が強いです。

- ライセンス費用: 多くのIDaaS製品は、利用するユーザー数に応じた月額または年額のサブスクリプションモデルを採用しています。料金は、利用できる機能によって異なる複数のプラン(エディション)が用意されているのが一般的です。基本的なSSO機能のみの安価なプランから、高度なプロビジョニングやリスクベース認証を含む高機能なプランまで様々です。自社の従業員数や必要な機能レベルに応じて、年間のランニングコストがどの程度になるかを正確に試算する必要があります。

- 導入支援・初期設定費用: IDaaSの導入には、既存のシステム(特に人事システムやオンプレミスのアプリケーション)との連携設定など、専門的な知識が必要となる場合があります。自社のIT部門で対応が難しい場合は、ベンダーや導入支援パートナーに作業を依頼する必要があり、そのための初期費用が発生することがあります。

- 見えにくいコスト: 無料プランや低価格プランで導入したものの、後から必要な機能が上位プランでしか提供されていないことが判明し、結果的にコストが膨らんでしまうケースもあります。また、サポートが別料金になっている場合もあるため、契約前には料金体系の詳細を細かく確認することが重要です。

これらのコストはデメリットとして捉えられがちですが、重要なのは費用対効果(ROI)を総合的に評価することです。IDaaS導入によって削減できるIT管理者の人件費(アカウント管理やヘルプデスク業務の工数)、向上する従業員の生産性、そして何よりも、セキュリティインシデント発生時に想定される甚大な損害(事業停止、賠償金、信用の失墜など)のリスクを低減できる価値を考慮すれば、多くの場合、コストを上回るメリットが得られると判断できるでしょう。IDaaSは単なる出費ではなく、未来のリスクを回避し、生産性を高めるための戦略的投資と捉える視点が求められます。

② サービス停止時の影響範囲が広い

IDaaSは、社内のあらゆるクラウドサービスへの認証を一手に引き受ける「関所」のような役割を果たします。これは一元管理という大きなメリットをもたらす反面、IDaaS自体に障害が発生した場合の影響が甚大になるというリスクを内包しています。

この状態は、「単一障害点(SPOF: Single Point of Failure)」と呼ばれます。もしIDaaSのシステムがダウンしてしまうと、それに連携している全てのクラウドサービスに誰もログインできなくなり、全社的に業務が完全にストップしてしまう可能性があります。これは、IDaaSを導入する上で最も懸念すべきリスクです。

このリスクを軽減・回避するためには、IDaaS製品を選定する際に、以下の点を厳しくチェックする必要があります。

- 信頼性と可用性:

- SLA(Service Level Agreement: サービス品質保証制度): サービス提供者が保証する稼働率です。最低でも99.9%以上、できれば99.99%といった高いSLAを提示しているベンダーを選びましょう。SLAが低いということは、それだけサービス停止のリスクが高いことを意味します。

- 冗長化構成: サービス提供者が、特定のデータセンターで障害が発生してもサービスが継続できるよう、地理的に分散した複数のデータセンターでシステムを冗長化しているかを確認します。公式サイトなどで、インフラの堅牢性についてどのように説明しているかをチェックしましょう。

- 第三者認証: ISO 27001 (ISMS) やSOC2 Type2といった国際的なセキュリティ認証を取得しているかどうかも、サービスの信頼性を測る上で重要な指標となります。

- 障害発生時の対策:

- ステータスページ: 障害やメンテナンスの情報をリアルタイムで公開しているか。迅速かつ透明性の高い情報公開は、信頼できるベンダーの証です。

- 緊急回避策(ブレークグラスアカウント): 万が一IDaaSが利用できなくなった場合に備え、IDaaSを経由せずに各サービスに直接ログインできる管理者用の緊急アカウント(「ガラスを割ってでも使う」という意味でブレークグラスアカウントと呼ばれる)を別途設定しておく、といった回避策を検討・準備しておくことが重要です。

IDaaSの停止は事業継続に直接的な影響を与えるため、価格の安さだけで選ぶのではなく、サービスの信頼性・可用性を最優先に考慮することが、長期的に見て最も賢明な選択と言えます。

IDaaSの選び方・比較する際の5つのポイント

市場には数多くのIDaaS製品が存在し、それぞれに特徴や強みがあります。自社の要件に合わない製品を選んでしまうと、導入効果が得られないばかりか、余計なコストや手間が発生してしまいます。ここでは、自社に最適なIDaaSを選ぶために、比較検討すべき5つの重要なポイントを解説します。

① 必要な機能が網羅されているか

まず最初に、「自社がIDaaSを導入して何を解決したいのか」という目的を明確にすることが全ての出発点です。目的によって、必要となる機能は大きく異なります。

- 目的の例:

- 「とにかくログインの手間を省き、生産性を上げたい」

- 「退職者のアカウント削除漏れを防ぎ、セキュリティを強化したい」

- 「ゼロトラストセキュリティを実現するための認証基盤を構築したい」

- 「社内のActive Directoryとクラウドサービスを連携させたい」

これらの目的を達成するために、IDaaSの各機能がどのレベルまで必要かを検討します。

- 基本機能のチェック:

- シングルサインオン(SSO): ほぼ全てのIDaaSが提供していますが、対応プロトコル(SAML, OIDCなど)を確認しましょう。

- 多要素認証(MFA): どのような認証方法(認証アプリ, プッシュ通知, FIDO2/WebAuthn, SMSなど)に対応しているか。自社が求めるセキュリティレベルを満たす選択肢があるかを確認します。

- ログ・レポート機能: 監査対応に必要なレベルの詳細なログが取得できるか。

- 高度な機能のチェック:

- IDプロビジョニング: 人事システムと連携したアカウントの自動作成・削除が必要か。SCIMに対応しているか。

- アクセス制御: IPアドレス制限やデバイス制限といった基本的な制御に加え、リスクベース認証のような高度な制御が必要か。

- ディレクトリサービス: クラウドベースのディレクトリ機能(ユーザーやデバイス情報の一元管理)が必要か。

- APIアクセス管理: 自社開発アプリケーションのAPIを保護する機能が必要か。

全ての機能が揃った高価なプランが必ずしも最適とは限りません。 自社の現在の課題と将来の拡張性を見据え、過不足のない機能セットを提供している製品・プランを選ぶことが、コストパフォーマンスを最大化する上で重要です。

② 連携したいサービスやアプリに対応しているか

IDaaSの価値は、どれだけ多くのアプリケーションと連携できるかに大きく依存します。自社が現在利用している、または将来的に利用を計画している全てのクラウドサービス(SaaS)や社内システムと、選定候補のIDaaSがスムーズに連携できるかを必ず確認してください。

- アプリカタログの確認: 多くのIDaaSベンダーは、自社製品と連携可能なアプリケーションのリストを「アプリカタログ」や「連携テンプレート」として公式サイトで公開しています。このカタログに、自社で利用中のMicrosoft 365, Google Workspace, Salesforce, Slackといった主要なSaaSが含まれているかを確認しましょう。カタログに掲載されているアプリ数が多いほど、そのIDaaSの対応力と実績が高いと判断できます。

- 標準プロトコルへの対応: カタログにないSaaSや、自社で開発したWebアプリケーションと連携させたい場合、そのIDaaSがSAMLやOpenID Connect (OIDC) といった標準的な認証連携プロトコルに対応しているかが重要になります。これらのプロトコルに対応していれば、カスタム設定で多くのアプリケーションとの連携が可能です。

- オンプレミスシステムとの連携: Active Directory (AD) やLDAPなど、社内に既にある認証サーバーと連携させたい場合、それに対応するエージェントソフトウェアなどが提供されているかを確認します。これにより、オンプレミスとクラウドのハイブリッド環境でもID情報を一元管理できます。

連携対応の可否は、導入後の使い勝手を大きく左右するだけでなく、連携できないアプリがあるとID管理の一元化という目的が達成できなくなってしまいます。トライアル期間などを利用して、主要なアプリケーションとの連携を実際に試してみることを強くお勧めします。

③ セキュリティ強度は十分か

IDaaSは企業のセキュリティの要となるシステムです。そのため、製品自体のセキュリティ強度が十分であることは絶対条件です。

- 第三者認証の取得状況:

- ISO/IEC 27001 (ISMS): 情報セキュリティマネジメントシステムの国際規格。

- ISO/IEC 27017: クラウドサービスに特化した情報セキュリティ管理策の国際規格。

- SOC (Service Organization Control) レポート: 特に「SOC2 Type2」レポートは、セキュリティに関する内部統制が一定期間にわたって有効に機能していることを証明するもので、信頼性の高い指標です。

- これらの認証を取得しているベンダーは、セキュリティ管理体制が客観的に評価されていると言えます。

- サービスの可用性と信頼性:

- 「デメリット・注意点」でも述べた通り、SLA(稼働率保証)が99.9%以上であることは最低条件です。障害情報などを公開するステータスページの有無も確認しましょう。

- データセンターの地理的な分散や冗長化構成など、事業継続性(BCP)への取り組みも重要な評価ポイントです。

- 提供される認証機能の強度:

- パスワードレス認証を実現するFIDO2/WebAuthnなど、最新かつ強力な認証規格に対応しているかは、将来を見据えた上で重要なポイントです。

- MFAの選択肢が豊富であることも、様々な利用シーンに対応する上で有利です。

セキュリティは妥協してはならない領域です。ベンダーの公式サイトやホワイトペーパーなどで、セキュリティへの取り組みについて詳しく確認しましょう。

④ 料金体系と費用対効果

コストは製品選定における重要な要素ですが、表面的な価格の安さだけで判断するのは危険です。

- 料金体系の理解:

- ユーザー数に応じた課金か、利用機能に応じたエディション制か。

- 初期費用は必要か。

- サポート費用はライセンス料金に含まれているか、それとも別料金か。

- 最低契約ユーザー数や契約期間の縛りはあるか。

- これらの要素を総合的に確認し、3〜5年の中長期的な視点で総所有コスト(TCO)を試算することが重要です。

- 費用対効果(ROI)の検討:

- 支払うコストに対して、どのようなリターンが見込めるかを考えます。

- 定量的効果: IT管理者の工数削減(人件費換算)、ヘルプデスクコストの削減など。

- 定性的効果: セキュリティ強化によるリスク低減、従業員の生産性向上、コンプライアンス遵守など。

- 無料プランや廉価なプランは魅力的に見えますが、機能制限が多く、結局は上位プランへのアップグレードが必要になったり、自社で多くの設定作業が必要になったりすることもあります。自社の要件を満たすことを前提とした上で、最もコストパフォーマンスの高い製品・プランはどれか、という視点で比較検討しましょう。

⑤ サポート体制は充実しているか

IDaaSは一度導入すれば終わりではなく、継続的な運用が必要なシステムです。導入時や運用中に問題が発生した際に、迅速かつ的確なサポートを受けられるかどうかは非常に重要です。

- 導入サポート:

- 導入時の設定や既存システムとの連携を支援してくれる専門チームやパートナーは存在するか。

- ハンズオンのトレーニングやセミナーは提供されているか。

- 運用サポート:

- 日本語での問い合わせに対応しているかは、国内企業にとっては極めて重要なポイントです。

- 問い合わせ窓口(電話、メール、チャット)の対応時間は、自社の業務時間と合っているか(24時間365日対応か、平日日中のみか)。

- ドキュメント・情報提供:

- 設定方法やトラブルシューティングに関するオンラインドキュメントやFAQ、ナレッジベースは充実しているか。

- ユーザー同士が情報交換できるコミュニティフォーラムの有無も、問題解決の助けになります。

特に海外製のIDaaSを検討する場合は、国内にサポート拠点があるか、日本語での技術サポートが受けられるかを重点的に確認しましょう。手厚いサポート体制は、万が一の際の安心感に繋がり、スムーズなIDaaS運用を支える基盤となります。

おすすめのIDaaS製品20選を徹底比較

ここでは、国内外で実績のある代表的なIDaaS製品を20種類ピックアップし、それぞれの特徴や機能、料金体系の概要を比較しながら紹介します。各製品は異なる強みを持っているため、前述の「選び方」のポイントと照らし合わせながら、自社のニーズに最も合致するソリューションを見つけるための参考にしてください。

注意:料金や機能に関する情報は変更される可能性があるため、必ず各製品の公式サイトで最新の情報をご確認ください。

| 製品名 | 提供元 | 特徴 |

|---|---|---|

| ① Okta Identity Cloud | Okta, Inc. | IDaaS市場のグローバルリーダー。7,500以上の豊富な連携アプリと高機能性が強み。 |

| ② Azure Active Directory | Microsoft | Microsoft 365との親和性が抜群。Windows中心の環境に最適。 |

| ③ トラスト・ログイン by GMO | GMOグローバルサイン | 国産で安心。基本機能が無料で使えるプランがあり、導入のハードルが低い。 |

| ④ OneLogin | One Identity | 使いやすいUIとActive Directory連携の強さに定評。 |

| ⑤ CloudGate UNO | 株式会社インターナショナルシステムリサーチ | 国産。多彩な認証要素と柔軟なアクセス制限が特徴。 |

| ⑥ HENNGE One | HENNGE株式会社 | 国産。Microsoft 365, Google Workspaceに特化したセキュリティ機能が豊富。 |

| ⑦ JumpCloud | JumpCloud Inc. | IDaaS機能に加え、MDM(デバイス管理)やLDAP機能も統合したプラットフォーム。 |

| ⑧ Auth0 | Okta, Inc. (Auth0) | 開発者向けのIDaaS。アプリケーションへの認証機能組み込みが容易。 |

| ⑨ Ping Identity | Ping Identity | 大企業・複雑な環境向け。オンプレミスとのハイブリッド連携に強い。 |

| ⑩ CyberArk Identity | CyberArk | 特権ID管理で有名なCyberArkが提供。エンドポイントから特権までを保護。 |

| ⑪ Lidio | 株式会社NTTデータ | 国産。NTTデータが提供する信頼性と手厚いサポートが魅力。 |

| ⑫ Gluegent Gate | サイバートラスト株式会社 | 国産。Active Directoryがなくてもクラウド上でディレクトリを構築・管理可能。 |

| ⑬ IIJ IDサービス | 株式会社インターネットイニシアティブ | 国産。IIJの各種サービスとの連携がスムーズ。 |

| ⑭ SafeNet Trusted Access | Thales | 強力な認証とアクセスポリシー管理に特化。 |

| ⑮ Google Cloud Identity | Google Workspace環境とのシームレスな連携。Androidデバイス管理も。 | |

| ⑯ IBM Security Verify | IBM | AIを活用したリスクベース認証など、IBMの先進技術を投入。 |

| ⑰ Ubisecure | Ubisecure | 顧客ID管理(CIAM)に強みを持ち、BtoCサービス向けの機能が豊富。 |

| ⑱ ForgeRock | ForgeRock | 拡張性が非常に高く、大規模かつ複雑なID管理要件に対応可能。 |

| ⑲ rakumo | rakumo株式会社 | 国産。Google WorkspaceやSalesforceの拡張機能とセットでID管理を提供。 |

| ⑳ SKUID | SKUID | IDaaS機能に加え、ノーコードでアプリケーションのUIを構築できるユニークな特徴を持つ。 |

① Okta Identity Cloud

業界のリーダーとして広く認知されており、非常に高い完成度を誇ります。7,500を超える豊富な連携アプリテンプレートが最大の強みで、主要なSaaSはほぼ網羅しています。多要素認証、プロビジョニング、APIアクセス管理など機能も網羅的で、ゼロトラストセキュリティを実現するための基盤として最適です。大企業からスタートアップまで幅広い規模の企業に採用されています。

- 参照: Okta, Inc. 公式サイト

② Microsoft Azure Active Directory (Azure AD)

Microsoft 365やAzureを利用している企業にとっては、最も親和性の高い選択肢です。Microsoft 365のライセンスに含まれる形で基本的な機能が利用できるため、追加コストなしでSSOなどを始められます。Windows PCへのログイン(Azure AD Join)や、条件付きアクセスポリシーなど、Microsoftエコシステム全体でのセキュリティ強化に強みを発揮します。

- 参照: Microsoft Azure 公式サイト

③ トラスト・ログイン by GMO

GMOグローバルサインが提供する国産IDaaSです。基本機能(SSO、ID管理)がユーザー数無制限の無料プランで利用できる点が最大の特徴で、スモールスタートしたい企業に最適です。国産ならではの分かりやすい管理画面と手厚い日本語サポートも魅力。オプションで多要素認証やプロビジョニング機能も追加できます。

- 参照: トラスト・ログイン by GMO 公式サイト

④ OneLogin

直感的で使いやすいユーザーインターフェースに定評があります。特にActive Directoryとの連携機能が強力で、リアルタイムでの同期が可能です。SmartFactor Authenticationという、AIを活用してログインリスクを評価し、動的に認証要素を変える機能も特徴的です。

- 参照: One Identity 公式サイト

⑤ CloudGate UNO

国産IDaaSの草分け的存在です。FIDO2によるパスワードレス認証をはじめ、生体認証、ワンタイムパスワード、IPアドレス制限、端末制限など、多彩な認証機能と柔軟なアクセス制限を組み合わせられる点が強みです。セキュリティを特に重視する企業に適しています。

- 参照: 株式会社インターナショナルシステムリサーチ 公式サイト

⑥ HENNGE One

Microsoft 365やGoogle Workspaceといったグループウェアのセキュリティを強化することに特化した国産サービスです。IDaaS機能に加え、メール誤送信対策、標的型攻撃対策、大容量ファイル転送、アーカイブといった機能をワンセットで提供するのが特徴です。

- 参照: HENNGE株式会社 公式サイト

⑦ JumpCloud

IDaaSの機能に加えて、クラウドベースのディレクトリサービス、MDM(モバイルデバイス管理)、RADIUS、LDAPといった機能を統合したDaaS(Directory-as-a-Service)プラットフォームです。Active Directoryからの脱却を目指す、クラウドネイティブな企業に最適なソリューションです。

- 参照: JumpCloud Inc. 公式サイト

⑧ Auth0

「認証」を専門とする開発者向けのIDaaSプラットフォームです。自社で開発するWebサービスやモバイルアプリに、ソーシャルログイン(Google, Facebook等でのログイン)や多要素認証といった高度な認証機能を、わずかなコードで簡単に組み込むことができます。BtoC、BtoB問わず、アプリケーションの認証基盤として強力です。

- 参照: Auth0, an Okta Company 公式サイト

⑨ Ping Identity

古くからID管理ソリューションを提供しており、特に大規模で複雑なIT環境を持つエンタープライズ企業に強みを持ちます。オンプレミスのレガシーシステムと最新のクラウドサービスが混在するようなハイブリッド環境でのID連携・管理に優れています。

- 参照: Ping Identity 公式サイト

⑩ CyberArk Identity

特権IDアクセス管理(PAM)のリーダーであるCyberArkが提供するIDaaSです。一般的な従業員のアクセス管理(SSO, MFA)から、IT管理者のような強力な権限を持つ特権IDの管理までを一つのプラットフォームで実現し、エンドポイントからクラウドまでを包括的に保護します。

- 参照: CyberArk 公式サイト

⑪ Lidio

NTTデータが提供する国産のIDaaSです。長年のシステムインテグレーションで培ったノウハウを活かした、高い信頼性と手厚い日本語サポート体制が魅力です。官公庁や金融機関など、高いセキュリティレベルと安定運用が求められる組織での導入実績が豊富です。

- 参照: 株式会社NTTデータ 公式サイト

⑫ Gluegent Gate

サイバートラストが提供する国産IDaaSで、特にGoogle WorkspaceやMicrosoft 365との連携に強みを持っています。Active Directoryがない環境でも、クラウド上で独自のディレクトリを構築・管理できる点が特徴です。豊富な認証機能とアクセス制御でセキュアな利用環境を実現します。

- 参照: サイバートラスト株式会社 公式サイト

⑬ IIJ IDサービス

大手ISPであるIIJが提供する国産IDaaSです。IIJが提供する他の法人向けサービス(クラウド、ネットワーク、セキュリティなど)との親和性が高く、IIJのサービスをメインで利用している企業にとっては導入しやすい選択肢となります。

- 参照: 株式会社インターネットイニシアティブ 公式サイト

⑭ SafeNet Trusted Access

セキュリティ企業Thalesが提供するアクセス管理サービスです。SSO機能も提供しますが、特に強力な認証(MFA)と、きめ細やかなアクセスポリシー管理に重点を置いています。既存のID基盤はそのままに、認証部分だけを強化したいといったニーズにも応えます。

- 参照: Thales Group 公式サイト

⑮ Google Cloud Identity

Google Workspaceを利用している企業向けのID管理ソリューションです。Google WorkspaceのアカウントをマスターIDとして、他のSaaSへのSSOが可能です。Free版でも基本的なSSOやMFA機能が利用でき、Premium版ではより高度なデバイス管理やセキュリティ機能が提供されます。

- 参照: Google Cloud 公式サイト

⑯ IBM Security Verify

IBMが提供するIDaaSで、長年のセキュリティ研究で培った知見が活かされています。特に、AIを活用してユーザーの行動リスクを継続的に評価し、リアルタイムでアクセス制御を行う適応型アクセス(アダプティブアクセス)機能に強みがあります。

- 参照: IBM 公式サイト

⑰ Ubisecure

主に顧客ID・アクセス管理(CIAM: Customer Identity and Access Management)の領域に強みを持つヨーロッパ発のIDaaSです。BtoCサービスにおいて、顧客が快適かつ安全にログイン・会員登録できる仕組みや、同意管理機能などを提供します。

- 参照: Ubisecure 公式サイト

⑱ ForgeRock

Ping Identityと同様に、大規模で複雑な要件を持つエンタープライズ向けのプラットフォームです。非常に高い拡張性とカスタマイズ性を持ち、オンプレミス、クラウド、IoTデバイスなど、あらゆるモノのIDを管理する「Identity of Everything」を掲げています。

- 参照: ForgeRock 公式サイト

⑲ rakumo

国産のグループウェア拡張ツール「rakumo」シリーズの一つとして提供されるID管理機能です。主にGoogle WorkspaceやSalesforceと連携し、勤怠管理や経費精算といった他のrakumo製品群と合わせて利用することで、シームレスな業務環境を構築します。

- 参照: rakumo株式会社 公式サイト

⑳ SKUID

アプリケーションのフロントエンド(UI/UX)をノーコード/ローコードで構築できるプラットフォームですが、その基盤としてID管理機能も提供しています。既存のデータソース(Salesforce, SQLなど)に接続し、統一された認証の元で、使いやすいカスタムアプリケーションを迅速に作成できる点がユニークです。

- 参照: SKUID 公式サイト

IDaaSの導入手順

IDaaSの導入は、単にツールを契約して終わりではありません。その効果を最大限に引き出し、全社にスムーズに定着させるためには、計画的かつ段階的なアプローチが不可欠です。ここでは、IDaaS導入を成功に導くための標準的な5つのステップを紹介します。

導入目的と要件を明確にする

プロジェクトの最初のステップであり、最も重要なのが「なぜIDaaSを導入するのか」という目的を明確にすることです。目的が曖昧なまま進めてしまうと、製品選定の軸がぶれたり、導入後の効果測定ができなかったりします。

- 目的の明確化: 「セキュリティを強化したい」「IT管理者の工数を削減したい」「従業員の生産性を向上させたい」といった大きな目的を定義します。可能であれば、「退職者アカウントの削除漏れをゼロにする」「パスワードリセットの問い合わせを80%削減する」など、具体的な数値目標(KPI)を設定すると、より効果的です。

- 要件定義: 目的に基づき、必要な機能や条件を具体的に洗い出します。

- 対象範囲: どの部署の、どの従業員を対象とするか(全社、特定部門など)。

- 対象システム: 連携させたいクラウドサービスや社内システムは何か。

- 機能要件: SSO、MFA、プロビジョニングなど、どの機能が必須で、どの機能があれば望ましいか。

- 非機能要件: 求めるセキュリティレベル(第三者認証の要否など)、可用性(SLA)、サポート体制(日本語対応、対応時間)など。

- 予算とスケジュール: 導入と運用にかけられる予算の上限と、いつまでに導入を完了させたいかを定めます。

この段階で関係者(経営層、IT部門、利用部門)と十分に議論し、合意形成を図ることが、プロジェクトを円滑に進めるための土台となります。

製品を選定し比較検討する

明確になった要件を基に、市場にあるIDaaS製品の中から候補を絞り込み、比較検討を行います。

- 情報収集と候補のリストアップ: 前述の「おすすめ製品」や、調査会社のレポート、IT系メディアの記事などを参考に、自社の要件に合いそうな製品を3〜5つ程度リストアップします。

- 比較表の作成: 「選び方」で解説した5つのポイント(機能、連携性、セキュリティ、料金、サポート)を軸に、各製品の仕様を比較する表を作成します。これにより、各製品の長所・短所を客観的に評価できます。

- 資料請求とデモの依頼: 候補が2〜3製品に絞り込めたら、各ベンダーに詳細な資料を請求したり、製品デモを依頼したりします。デモでは、実際の管理画面の操作感や、自社のユースケースが実現できるかなどを具体的に確認します。

この段階では、価格だけで判断せず、自社の要件との適合度を最優先に評価することが重要です。

PoC(概念実証)を実施する

本格導入の前に、小規模な範囲で実際に製品を試用するPoC(Proof of Concept: 概念実証)を実施することを強く推奨します。PoCは、机上での比較検討だけでは見えてこない課題や適合性を検証するための重要なステップです。

- PoCの目的:

- 技術的検証: 主要な業務アプリケーションとの連携が問題なく行えるか。

- 運用検証: IT管理者が直感的に操作できるか。設定は複雑すぎないか。

- ユーザー体験の検証: 従業員が迷わず使えるか。MFAの使い勝手はどうか。

- PoCの進め方:

- 範囲の決定: IT部門や特定の協조的な部署など、小規模なグループ(5〜20人程度)と、連携対象とするアプリケーションを2〜3つに絞ります。

- 環境の構築: トライアル契約などを利用して、IDaaSのテスト環境を構築し、対象者とアプリケーションを登録・設定します。

- テストとフィードバック: 対象者に一定期間(2週間〜1ヶ月程度)利用してもらい、操作性や利便性に関するアンケートやヒアリングを実施します。

- 評価: PoCの結果を基に、技術的な課題、運用上の課題、ユーザーの評価などをまとめ、最終的に導入する製品を決定します。

PoCを通じて得られる具体的なフィードバックは、製品選定の確度を高めるだけでなく、全社展開時のマニュアル作成や説明会の内容を検討する上でも非常に役立ちます。

全社へ導入・展開する

導入する製品が正式に決定したら、いよいよ全社への導入・展開フェーズに入ります。ここでの鍵は、周到な計画と丁寧なコミュニケーションです。

- 導入計画の策定: PoCの結果を踏まえ、詳細な導入スケジュールとタスクを計画します。一斉に全社導入するのか、それとも部署や地域ごとに段階的に展開するのかを決定します。一般的には、リスクを抑えるために段階的な展開が推奨されます。

- 環境構築: 本番環境を構築し、全てのアカウント情報やアプリケーション連携の設定を行います。

- ユーザーへの周知とトレーニング:

- 導入の目的、スケジュール、ユーザーが行うべき作業(初期パスワード設定など)について、事前に全社へ告知します。

- ログイン方法やMFAの設定手順などをまとめた分かりやすいマニュアルを作成・配布します。

- 必要に応じて、ユーザー向けの説明会やトレーニングセッションを実施します。

導入当初は、操作方法に関する問い合わせが増えることが予想されます。ヘルプデスクの体制を一時的に強化するなど、混乱を最小限に抑えるための準備も重要です。

運用・改善を行う

IDaaSは導入して終わりではありません。継続的に運用し、ビジネスや環境の変化に合わせて改善していくことが求められます。

- 定常的な運用:

- モニタリング: ログインログや監査レポートを定期的に確認し、不審なアクティビティがないかを監視します。

- メンテナンス: 新しいアプリケーションを追加したり、組織変更に伴ってアクセスポリシーを見直したりします。

- 利用状況の分析と改善:

- 各サービスの利用状況を分析し、ライセンスが無駄になっていないかを確認します。

- ユーザーからのフィードバックを収集し、より利便性やセキュリティを高めるための設定変更や機能追加を検討します。

- 最新情報のキャッチアップ: IDaaSベンダーが提供する新機能や、新たなセキュリティ脅威に関する情報を常に収集し、自社の運用に反映させていく姿勢が重要です。

IDaaSを「生きているシステム」として捉え、継続的な改善サイクルを回していくことで、その価値を最大限に高め続けることができます。

まとめ

本記事では、IDaaS(Identity as a Service)について、その基本的な概念から注目の背景、主要な機能、メリット・デメリット、そして選び方から具体的な製品比較、導入手順に至るまで、包括的に解説しました。

最後に、この記事の要点を改めて整理します。

- IDaaSとは、クラウド上でID認証とアクセス管理を提供するサービスであり、現代のビジネス環境におけるセキュリティと効率化の課題を解決する基盤です。

- 注目される背景には、①クラウドサービスの普及によるID管理の複雑化、②テレワークなど働き方の多様化、③「何も信頼しない」ゼロトラストセキュリティへの移行、という3つの大きな環境変化があります。

- IDaaSとSSOの違いは明確です。SSOはIDaaSが提供する主要機能の一つであり、IDaaSはSSOに加え、プロビジョニング、MFA、アクセス制御、ログ管理といった、より広範なIDライフサイクル管理を実現するプラットフォームです。

- 導入のメリットは、①セキュリティの抜本的な強化、②ユーザーの利便性と生産性の向上、③IT管理者の負担軽減、という三位一体の効果をもたらす点にあります。

- デメリット・注意点として、①導入・運用コストと、②サービス停止時の影響範囲の広さ(単一障害点)が挙げられます。これらは、費用対効果の評価と、信頼性の高いベンダー選定によって対策することが重要です。

- 製品選定にあたっては、①機能、②連携性、③セキュリティ、④料金、⑤サポートという5つのポイントを総合的に比較し、PoCを通じて自社への適合性を検証することが成功の鍵です。

クラウドサービスの利用が当たり前となり、働き方がますます自由になる未来において、ID管理の重要性はさらに高まっていきます。IDaaSは、もはや一部の先進企業だけのものではありません。企業の規模や業種を問わず、セキュリティと生産性を両立させ、事業の継続性と成長を支えるための戦略的なIT投資として、全ての企業が導入を検討すべき不可欠なインフラとなりつつあります。

この記事が、皆様のID管理に関する課題を解決し、最適なIDaaS導入への第一歩を踏み出すための一助となれば幸いです。まずは自社のID管理の現状を棚卸しし、どのような課題があるのかを洗い出すことから始めてみてはいかがでしょうか。