現代のビジネスにおいて、インターネットは不可欠なインフラです。しかし、その利便性の裏側には、不正アクセスやマルウェア感染、情報漏洩といった深刻なサイバーセキュリティのリスクが常に潜んでいます。こうした脅威から企業の貴重な情報資産を守るために、最も基本的かつ重要な役割を担うのが「ファイアウォール」です。

この記事では、サイバーセキュリティの第一防衛線ともいえるファイアウォールについて、その基本的な概念から解説します。ファイアウォールがどのような仕組みでネットワークを保護しているのか、どのような種類があるのか、そしてWAF(Web Application Firewall)やIDS/IPSといった他のセキュリティ対策とは何が違うのかを、専門用語を交えつつも分かりやすく紐解いていきます。

さらに、ファイアウォールだけでは防ぎきれない攻撃や、効果的に活用するための注意点、自社に最適な製品の選び方まで、網羅的にご紹介します。この記事を読めば、ファイアウォールの全体像を深く理解し、自社のセキュリティ体制を見直すための確かな知識を得られるでしょう。

目次

ファイアウォールとは

ファイアウォールは、ネットワークセキュリティの根幹をなす技術です。その言葉の意味通り、ネットワークにおける「防火壁」として機能し、外部からの脅威が内部に侵入するのを防ぎます。ここでは、ファイアウォールの基本的な役割と、なぜ現代のIT環境において必要不可欠なのかを詳しく解説します。

「防火壁」としての基本的な役割

ファイアウォール(Firewall)という言葉は、もともと建築用語で「防火壁」を意味します。建物で火災が発生した際に、防火壁が炎や煙の延焼を防ぎ、被害の拡大を食い止めるように、ネットワークにおけるファイアウォールも同様の役割を果たします。具体的には、信頼できる安全な内部ネットワーク(社内LANなど)と、信頼できない危険な外部ネットワーク(インターネットなど)との境界に設置され、両者間を行き交う通信を監視・制御します。

ファイアウォールの最も基本的な役割は、あらかじめ定められたルール(ポリシー)に基づいて、通過させる通信(許可)と、遮断する通信(拒否)を判断することです。このルールは、通信の「住所」や「宛先」にあたる情報、例えば以下のような情報に基づいて設定されます。

- 送信元/宛先IPアドレス: 通信がどこから来て、どこへ向かうのか。

- 送信元/宛先ポート番号: どのようなサービス(Webサイト閲覧、メール送受信など)を利用しようとしているのか。

- プロトコル: どのような通信規格(TCP, UDP, ICMPなど)が使われているのか。

例えば、「社内の特定の部署からはインターネットへのアクセスを許可するが、外部から社内サーバーへの直接的なアクセスは、特定の担当者を除いてすべて拒否する」といったルールを設定できます。これにより、悪意のある第三者が外部から社内ネットワークへ不正に侵入しようとする通信を水際でブロックできます。

このように、ファイアウォールはネットワークの玄関口に立つ門番のような存在です。通行証(許可された通信情報)を持っている者だけを通し、持っていない者や怪しい者は通さないことで、内部ネットワークの安全性を維持します。これが、ファイアウォールが「防火壁」と呼ばれる所以であり、その最も基本的な役割です。

なぜファイアウォールが必要なのか

現代において、企業活動はインターネット接続なしには成り立ちません。顧客とのコミュニケーション、取引先とのデータ連携、クラウドサービスの利用、従業員のリモートワークなど、あらゆる業務がネットワークを介して行われます。しかし、このインターネットへの常時接続は、サイバー攻撃者にとっても企業内部へ侵入するための扉が常に開かれていることを意味します。

ファイアウォールがなければ、社内のサーバーやパソコンは、いわば鍵のかかっていない家のように、インターネットから丸見えの状態になります。これにより、以下のような深刻なリスクに晒されることになります。

- 不正アクセス: 攻撃者が社内サーバーに侵入し、機密情報や顧客の個人情報を盗み出す。

- マルウェア感染: ランサムウェア(身代金要求型ウイルス)に感染させられ、業務システムが停止し、高額な身代金を要求される。

- DDoS攻撃: 大量の不正な通信を送りつけられ、サーバーやネットワークがダウンし、サービス提供が不可能になる。

- Webサイトの改ざん: 企業の公式サイトが改ざんされ、社会的信用が失墜する。

これらのインシデントが発生すれば、直接的な金銭被害だけでなく、顧客からの信頼失墜、ブランドイメージの低下、事業停止による機会損失、そして損害賠償や法的な責任の追及など、計り知れないダメージを被る可能性があります。

ファイアウォールは、こうした多様な脅威に対する「第一の防衛線」として機能します。外部からの不正な通信の大部分を入り口で遮断することで、攻撃が内部に到達するリスクを大幅に低減させます。もちろん、ファイアウォールだけで全ての攻撃を防げるわけではありませんが、この最初の防衛線がなければ、他の高度なセキュリティ対策も意味をなさなくなってしまいます。

特に、個人情報保護法や各種セキュリティガイドラインでは、組織に対して適切な安全管理措置を講じることを求めています。ファイアウォールの導入と適切な運用は、これらの法令や基準を遵守し、企業としての社会的責任を果たす上でも不可欠な要素です。

結論として、ファイアウォールは、インターネットに接続して事業を行うすべての組織にとって、情報資産を保護し、安全な事業活動を継続するための基盤となる、必須のセキュリティ対策であるといえます。

ファイアウォールの仕組み

ファイアウォールがどのようにしてネットワークを守っているのか、その中心的な仕組みは「フィルタリング」と「アドレス変換」です。これらの技術が連携することで、外部からの脅威を遮断しつつ、内部からは安全にインターネットを利用できる環境を実現しています。ここでは、ファイアウォールの心臓部ともいえる二つの仕組みを詳しく見ていきましょう。

通信を監視・制御する「フィルタリング」

ファイアウォールの最も基本的な機能が「フィルタリング」です。これは、ネットワークを行き交う「パケット」と呼ばれるデータの小さな塊を一つひとつ検査し、事前に設定されたルール(アクセスコントロールリスト:ACL)に基づいて、そのパケットを通すか(許可)、あるいは捨てるか(拒否)を決定するプロセスです。

パケットには、荷物の送り状のように、通信に関する様々な情報が記録された「ヘッダ」部分と、実際のデータが格納された「ペイロード(データ)」部分があります。基本的なファイアウォールは、このヘッダ情報に注目してフィルタリングを行います。

| ヘッダ情報 | 説明 | フィルタリングの例 |

|---|---|---|

| 送信元IPアドレス | 通信がどこから来たかを示すインターネット上の住所。 | 特定の国や不審なIPアドレスからのアクセスをまとめて拒否する。 |

| 宛先IPアドレス | 通信がどこへ向かうかを示すインターネット上の住所。 | 社内の重要なサーバー(例:経理サーバー)へのアクセスを特定の部署からのみ許可する。 |

| プロトコル | 通信の種類を示す規格(例:TCP, UDP, ICMP)。 | Web閲覧(TCP)は許可するが、他の特定のプロトコルは禁止する。 |

| ポート番号 | IPアドレスという住所の中の、どの窓口(サービス)宛かを示す番号。 | Web閲覧用の80番ポートや443番ポートは許可するが、ファイル共有用のポートなどは外部から拒否する。 |

管理者は、これらの情報を組み合わせて、「どのIPアドレスから、どのIPアドレスの、どのポート番号への通信を、許可/拒否するか」という具体的なルールを作成します。例えば、「すべての送信元から、自社のWebサーバー(IPアドレス: 203.0.113.10)のポート番号443(HTTPS)へのTCP通信は許可する」といったルールを設定します。

このルール群は、通常、上から順番に評価されます。パケットが到着すると、ファイアウォールは1番目のルールに合致するかを確認し、合致すればそのルール(許可/拒否)を適用します。合致しなければ2番目、3番目と順に評価していき、いずれかのルールに合致した時点で処理が決定されます。そして、セキュリティのベストプラクティスとして、どのルールにも合致しなかった通信はすべて拒否する「Deny All(すべて拒否)」というルールを最後に置くのが一般的です。これにより、意図せず許可してしまう通信をなくし、安全性を高めることができます。

このように、フィルタリングはファイアウォールの基本動作であり、このルール設定の精度がネットワーク全体のセキュリティレベルを左右する、非常に重要な機能です。

IPアドレスを変換する「NAT/NAPT」

ファイアウォールが持つもう一つの重要な機能が「NAT(Network Address Translation)」や「NAPT(Network Address Port Translation)」と呼ばれるIPアドレス変換技術です。これは直接的な防御機能ではありませんが、内部ネットワークの構造を外部から隠蔽することで、セキュリティを大幅に向上させる役割を果たします。

背景:IPアドレスの種類

インターネット上で通信するためには、世界中で一意に識別される「グローバルIPアドレス」が必要です。一方で、社内や家庭内のネットワークでは、「プライベートIPアドレス」(例: 192.168.1.x)という、そのネットワーク内でしか通用しないIPアドレスが使われます。

NAT/NAPTの仕組み

NAT/NAPTは、このプライベートIPアドレスとグローバルIPアドレスを相互に変換する機能です。

- NAT(Network Address Translation): 内部のプライベートIPアドレスと、外部のグローバルIPアドレスを「1対1」で変換します。

- NAPT(Network Address Port Translation): 複数のプライベートIPアドレスを、1つのグローバルIPアドレスと異なるポート番号の組み合わせに変換します。一般的に「IPマスカレード」とも呼ばれ、現在最も広く使われている方式です。

例えば、社内の複数のPC(192.168.1.10, 192.168.1.11, …)が同時にインターネットにアクセスしようとすると、ファイアウォール(またはルーター)が、それぞれの通信を自らが持つ1つのグローバルIPアドレス(例: 203.0.113.50)に変換して外部に送り出します。このとき、NAPTはPCごとに異なるポート番号を割り当てることで、戻ってきた通信を正しく元のPCに振り分けることができます。

セキュリティ上のメリット

このアドレス変換の最大のメリットは、外部のインターネット側からは、ファイアウォールが持つグローバルIPアドレスしか見えず、その背後にある社内ネットワークの構成(どのようなIPアドレスが何台存在するかなど)を完全に隠蔽できることです。攻撃者は、攻撃対象の具体的なIPアドレスを知ることができないため、内部の特定のPCやサーバーを直接狙った攻撃を仕掛けることが非常に困難になります。

また、外部から内部への通信は、内部からのリクエストに対する「戻り」の通信でない限り、NAPTによってどのPCに届ければよいか判断できないため、原則として遮断されます。これにより、意図しない外部からの接続要求を防ぐ効果もあります。

このように、NAT/NAPTはIPアドレスの枯渇問題を解決するための技術として生まれましたが、結果として内部ネットワークを外部から見えなくするという強力なセキュリティ機能を提供しています。フィルタリングが「積極的な防御」だとすれば、NAT/NAPTは「隠れることによる防御」と言えるでしょう。

ファイアウォールの主な種類

ファイアウォールは、その誕生から現在に至るまで、サイバー攻撃の進化とともに発展を遂げてきました。その仕組みや監視する通信の階層によって、いくつかの種類に分類されます。ここでは、代表的な4つのファイアウォールについて、その特徴、メリット、デメリットを解説します。

| 種類 | 監視するOSIレイヤー | 主な機能・特徴 | 処理速度 | セキュリティ強度 |

|---|---|---|---|---|

| パケットフィルタリング型 | レイヤー3(ネットワーク層) レイヤー4(トランスポート層) |

IPアドレス、ポート番号で通信を制御。構造がシンプル。 | 速い | 低い |

| サーキットレベルゲートウェイ型 | レイヤー5(セッション層) | TCPコネクションを監視・中継。内部IPを隠蔽。 | 普通 | 普通 |

| アプリケーションゲートウェイ型 | レイヤー7(アプリケーション層) | 通信を代理(プロキシ)し、データの中身まで検査。 | 遅い | 高い |

| 次世代ファイアウォール(NGFW) | レイヤー3〜7 | 従来機能に加え、アプリケーション識別、IPS、アンチウイルス等を統合。 | 速い(専用チップ搭載時) | 非常に高い |

パケットフィルタリング型

パケットフィルタリング型は、最も初期に登場した最も基本的なファイアウォールです。OSI参照モデルのネットワーク層(レイヤー3)とトランスポート層(レイヤー4)で動作し、通信パケットのヘッダ情報(送信元/宛先IPアドレス、ポート番号、プロトコル)のみをみて、通過を許可するか拒否するかを判断します。

メリット:

- 高速な処理: パケットのヘッダ情報だけを機械的にチェックするため、処理の負荷が軽く、通信速度への影響が少ないのが特徴です。

- 低コスト: 仕組みがシンプルなため、比較的安価に導入できます。OSやルーターの標準機能として搭載されていることも多くあります。

デメリット:

- セキュリティ強度の限界: 通信のデータ部分(ペイロード)は一切見ていないため、その通信が本当に安全なものかまでは判断できません。例えば、許可されたポート(例:Web閲覧用の80番ポート)を使って送られてくるマルウェアや、アプリケーションの脆弱性を突く攻撃は防ぐことができません。

- 偽装への弱さ: 送信元IPアドレスを偽装したパケット(IPスプーフィング)を検知するのが困難です。

初期のパケットフィルタリングは、単に行きのパケットと戻りのパケットを別々に判断する「ステートレス」なものでした。しかし、現在では通信のセッション状態(コンテキスト)を記憶し、内部からのリクエストに対する正当な応答パケットだけを許可する「ステートフル・パケット・インスペクション(SPI)」機能を持つものが主流となり、セキュリティが向上しています。

サーキットレベルゲートウェイ型

サーキットレベルゲートウェイ型は、OSI参照モデルのセッション層(レイヤー5)で動作するファイアウォールです。パケットの中身ではなく、TCPのコネクション(通信経路の確立)が正しく行われているかを監視します。

このタイプのファイアウォールは、内部ネットワークと外部ネットワークの間に立ち、通信を中継する「プロキシ」として機能します。内部のクライアントは直接外部のサーバーと通信するのではなく、一度サーキットレベルゲートウェイに接続要求を送ります。ゲートウェイは、その要求が正当なものであれば、クライアントの代理として外部サーバーとのコネクションを確立します。

メリット:

- IPアドレスの隠蔽: 代理で通信を行うため、外部からはゲートウェイのIPアドレスしか見えず、内部クライアントのIPアドレスを隠蔽できます。これにより、内部ネットワークの安全性が向上します。

- パケットフィルタリング型より安全: TCPのセッションが正しく確立されたかを確認するため、単純なパケットフィルタリングよりもセキュリティレベルは高まります。

デメリット:

- アプリケーションの内容は非監視: パケットフィルタリング型と同様、通信のデータの中身までは検査しません。そのため、アプリケーション層への攻撃には対応できません。

- 設定の煩雑さ: アプリケーション(プロトコル)ごとにプロキシソフトウェアの設定が必要になる場合があり、運用が複雑になることがあります。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、「プロキシ型ファイアウォール」とも呼ばれ、OSI参照モデルの最上位であるアプリケーション層(レイヤー7)で動作します。通信の中身(データ)まで詳細に検査できる点が最大の特徴で、非常に高いセキュリティ強度を誇ります。

サーキットレベルゲートウェイと同様にプロキシとして動作しますが、こちらはHTTP、FTP、SMTPといったアプリケーションプロトコルごとに、その内容を深く理解した上で通信を中継します。

メリット:

- 高いセキュリティ強度: データの中身を解析し、不正なコマンドやマルウェアのシグネチャ、異常なデータパターンなどを検知できます。例えば、「Webサイトの閲覧(GETリクエスト)は許可するが、ファイルのアップロード(POSTリクエスト)は禁止する」といった、アプリケーションの動作レベルでのきめ細かな制御が可能です。

- なりすましの防止: IPアドレスの偽装など、下位レイヤーでのなりすまし攻撃にも強いです。

デメリット:

- パフォーマンスの低下: すべての通信を代理で受け取り、データの中身まで詳細にチェックするため、処理の負荷が高く、通信速度が遅くなる傾向があります。

- 対応プロトコルの制限: 対応するアプリケーションプロトコルごとにプロキシを準備する必要があるため、未知のプロトコルや特殊なアプリケーションには対応できない場合があります。

- 高コスト: 仕組みが複雑なため、導入・運用コストが高くなりがちです。

次世代ファイアウォール(NGFW)

次世代ファイアウォール(Next Generation Firewall, NGFW)は、従来のファイアウォールが持つ機能(パケットフィルタリング、NAT、VPNなど)に加えて、より高度なセキュリティ機能を統合した、現代の主流となっているファイアウォールです。サイバー攻撃の巧妙化・複雑化に対応するために登場しました。

NGFWの最大の特徴は、アプリケーション層の可視化と制御です。従来のファイアウォールがポート番号で通信を判断していたのに対し、NGFWは通信の中身を解析して「どのアプリケーション(例:Facebook, YouTube, Dropboxなど)が使われているか」を正確に識別します。これにより、「業務に関係のないアプリケーションの利用を禁止する」といった、より実態に即した柔軟なポリシー設定が可能になります。

NGFWが持つ主な機能:

- アプリケーション識別・制御: ポート番号に依存せず、数千種類のアプリケーションを識別し、利用を許可/ブロック/帯域制限できます。

- IPS/IDS (不正侵入防御/検知システム): 脆弱性を狙った攻撃(エクスプロイト)のパターン(シグネチャ)を検知し、リアルタイムでブロックします。

- ユーザー識別: Active Directoryなどの認証基盤と連携し、「誰が」「どの部署の人が」通信しているかを識別し、ユーザー単位やグループ単位でのポリシーを適用できます。

- URLフィルタリング: 業務に不適切なサイト(ギャンブル、アダルトなど)や、マルウェア配布サイトへのアクセスをブロックします。

- アンチウイルス・サンドボックス: 通信経路上でマルウェアを検知・駆除したり、未知のファイルを安全な仮想環境(サンドボックス)で実行して、その挙動から脅威を判定したりします。

メリット: 複数のセキュリティ機能を1台に集約できるため、機器の構成がシンプルになり、運用管理の負荷やコストを削減できる可能性があります。また、多様な脅威に対して多層的な防御を1台で実現できます。

デメリット: 高機能な分、製品価格は高価になる傾向があります。また、多くの機能を有効にするとパフォーマンスに影響が出る可能性があり、適切なサイジング(規模の見積もり)と専門知識に基づいた設定・運用が求められます。

ファイアウォールと他のセキュリティ対策との違い

セキュリティ対策は、ファイアウォールだけで完結するものではありません。脅威の種類や保護対象に応じて、様々な製品や技術を組み合わせる「多層防御」の考え方が不可欠です。ここでは、ファイアウォールとしばしば比較される主要なセキュリティ対策(WAF, IDS/IPS, アンチウイルスソフト)との違いを明確にし、それぞれの役割分担を解説します。

WAF(Web Application Firewall)との違い

ファイアウォールとWAF(ワフ)は、名前が似ているため混同されがちですが、その保護対象と防御できる攻撃の種類が根本的に異なります。一言でいえば、ファイアウォールが「ネットワーク全体」を守るのに対し、WAFは「Webアプリケーション」を専門に守ります。

| 比較項目 | ファイアウォール | WAF (Web Application Firewall) |

|---|---|---|

| 保護対象 | ネットワーク全体(サーバー、PCなど) | Webアプリケーション |

| 監視レイヤー | レイヤー3、4(ネットワーク層、トランスポート層)が中心 | レイヤー7(アプリケーション層) |

| 主な防御対象 | 不正なIPアドレスやポートへのアクセス、DDoS攻撃の一部など | SQLインジェクション、クロスサイトスクリプティング(XSS)など |

| 通信の判断基準 | IPアドレス、ポート番号 | HTTP/HTTPSリクエストの中身(パラメータ、URLなど) |

保護する対象範囲の違い

- ファイアウォール: ネットワークの境界に設置され、外部(インターネット)から内部ネットワーク全体への不正な通信を防ぎます。保護対象は、サーバー、PC、プリンターなど、そのネットワークに接続されているすべての機器です。OSI参照モデルでは、主にレイヤー3(ネットワーク層)とレイヤー4(トランスポート層)の情報を基に通信を制御します。

- WAF: Webサーバーの前段に設置され、Webアプリケーションそのものを保護することに特化しています。OSI参照モデルでは、最上位のレイヤー7(アプリケーション層)で動作し、Webサイトへのアクセス(HTTP/HTTPS通信)の中身を詳細に検査します。

例えるなら、ファイアウォールは「ビルの警備員」です。不審者がビル(ネットワーク)に入ってこないように入り口で監視します。一方、WAFは「特定の部屋(Webアプリケーション)の専用ガードマン」です。ビルへの立ち入りが許可された人(HTTP/HTTPS通信)であっても、その部屋で不正な行動(攻撃)をしようとしていないかを厳しくチェックします。

防御できる攻撃の違い

この保護対象の違いから、防御できる攻撃の種類も異なります。

- ファイアウォールが防ぐ攻撃:

- 特定のポートへのスキャン攻撃や不正アクセス

- 送信元IPアドレスに基づいたアクセス制御

- SYNフラッド攻撃など、ネットワーク層を狙った一部のDDoS攻撃

- WAFが防ぐ攻撃:

ファイアウォールは、Webサイトへの正常なアクセスとして見える通信(ポート80/443)は通過させます。WAFは、その通過した通信の中身を検査し、Webアプリケーションの脆弱性を悪用する以下のような攻撃を防ぎます。- SQLインジェクション: 不正なSQL文を注入し、データベースを不正に操作する攻撃。

- クロスサイトスクリプティング(XSS): 脆弱性のあるWebサイトに罠を仕掛け、ユーザーのブラウザ上で不正なスクリプトを実行させる攻撃。

- OSコマンドインジェクション: WebサーバーのOSコマンドを不正に実行させる攻撃。

- ブルートフォースアタック(総当たり攻撃): ログイン画面などで考えられる全てのパスワードを試行する攻撃。

ファイアウォールとWAFは、どちらか一方があれば良いというものではなく、互いに補完し合う関係にあります。ネットワークの入り口をファイアウォールで固め、Webアプリケーションの脆弱性をWAFで保護することで、より強固なセキュリティが実現します。

IDS/IPS(不正侵入検知・防御システム)との違い

IDS(Intrusion Detection System:不正侵入検知システム)とIPS(Intrusion Prevention System:不正侵入防御システム)も、ファイアウォールと連携して使われることが多いセキュリティソリューションです。

| 比較項目 | ファイアウォール | IDS/IPS |

|---|---|---|

| 主な役割 | 通信の「許可/拒否」を判断 | 通信の「正常/異常」を判断 |

| 判断基準 | IPアドレス、ポート番号(ルールベース) | シグネチャ(攻撃パターン)、振る舞い(異常検知) |

| アクション | 許可 or 拒否 | IDS: 検知・通知 / IPS: 検知・通知・遮断 |

- IDS (不正侵入検知システム): ネットワークやサーバーを流れる通信を監視し、不正アクセスやサイバー攻撃の兆候といった「異常な通信」を検知して、管理者に通知(アラート)します。IDS自身が通信を遮断することはありません。

- IPS (不正侵入防御システム): IDSの検知機能に加え、異常な通信を検知した場合に、その通信をリアルタイムで遮断(防御)する機能を持っています。

ファイアウォールとの違い:

ファイアウォールは、事前に定義されたルール(ACL)に基づき、主にIPアドレスやポート番号といった形式的な情報で通信の「可否」を判断します。いわば、通行証の形式が正しいかだけをチェックする門番です。

一方、IDS/IPSは、ファイアウォールが許可した通信の中身をさらに詳細に監視し、その通信が悪意のあるものかどうか、その「振る舞い」を判断します。シグネチャと呼ばれる既知の攻撃パターンファイルと通信内容を照合したり、通常の通信とは異なる異常な振る舞いを検知したりします。通行証を持って門を通過した人物が、中で不審な動きをしていないかを見張る監視カメラや巡回警備員のような役割です。

例えば、ファイアウォールがWebサーバーへの通信(ポート443)を許可した後、その通信内容にSQLインジェクション攻撃のパターンが含まれていた場合、IPSがそれを検知して遮断します。

現在では、多くの次世代ファイアウォール(NGFW)がIPS機能を標準で搭載しており、ファイアウォールとIPSの役割は統合されつつあります。

アンチウイルスソフトとの違い

アンチウイルスソフトは、おそらく最も身近なセキュリティ対策でしょう。ファイアウォールとの違いは、保護する対象と場所にあります。

| 比較項目 | ファイアウォール | アンチウイルスソフト |

|---|---|---|

| 保護対象 | ネットワークの「境界」 | 個々の「エンドポイント」(PC、サーバー) |

| 検知対象 | 不正な「通信」 | マルウェアに感染した「ファイル」 |

| 設置場所 | ネットワークの出入り口 | 各デバイスのOS上 |

ファイアウォールはネットワークの「水際対策」です。外部ネットワークとの境界に設置され、不正な通信が内部に入ってこないように防ぎます。

対して、アンチウイルスソフトは個々のデバイス(エンドポイント)の「内部対策」です。PCやサーバーにインストールされ、そのデバイス内にあるファイルや実行されようとするプログラムをスキャンし、ウイルス、ワーム、トロイの木馬、ランサムウェアといったマルウェアを検知・駆除します。

たとえファイアウォールを設置していても、USBメモリ経由での感染や、暗号化されたメールに添付されたウイルスなど、ファイアウォールをすり抜けてマルウェアが内部に侵入してしまう可能性はゼロではありません。その際に、最後の砦としてマルウェアの実行を防ぎ、感染拡大を食い止めるのがアンチウイルスソフトの役割です。

ファイアウォールとアンチウイルスソフトは、どちらも必須のセキュリティ対策であり、お互いの弱点を補う関係にあります。ネットワークの防御とエンドポイントの防御、両輪が揃って初めて基本的なセキュリティが確保されるのです。

ファイアウォールの限界と注意点

ファイアウォールはネットワークセキュリティの基本であり、非常に重要な役割を果たしますが、決して万能ではありません。サイバー攻撃は日々進化しており、ファイアウォールだけでは防ぎきれない脅威も数多く存在します。また、その効果を最大限に発揮するためには、適切な設定と継続的な運用管理が不可欠です。ここでは、ファイアウォールの限界と、導入・運用における注意点を解説します。

ファイアウォールだけでは防げない攻撃

ファイアウォールは、特に従来のパケットフィルタリング型の場合、通信の送信元・宛先情報(IPアドレス、ポート番号)に基づいて判断するため、許可された通信に紛れ込んだ巧妙な攻撃を見抜くことができません。

アプリケーション層への攻撃

前述のWAFとの違いでも触れた通り、従来のファイアウォールは、Webアプリケーションの脆弱性を狙った攻撃を防ぐことが困難です。Webサイトの閲覧に使われる通信(HTTP/HTTPS)は、通常業務に不可欠なため、ファイアウォールでは許可せざるを得ません。攻撃者は、この許可された通信の中に、SQLインジェクションやクロスサイトスクリプティング(XSS)といった悪意のあるコードを紛れ込ませてきます。

ファイアウォールは通信の「封筒(ヘッダ)」しか見ていないため、「手紙の中身(ペイロード)」に何が書かれているかまでは関知しません。そのため、一見すると正常なHTTPリクエストに見えるこれらの攻撃は、そのままファイアウォールを通過してしまいます。これらの攻撃を防ぐには、通信の中身まで検査できるWAFや、アプリケーション識別機能を持つNGFWが必要になります。

ウイルス付きメールや暗号化された通信

企業のコミュニケーションに欠かせない電子メールも、攻撃の温床となりがちです。ファイアウォールはメールの送受信に必要な通信(SMTP, POP3, IMAPなど)を許可しますが、メールの添付ファイルにウイルスが仕込まれていても、それを検知することはできません(アンチウイルス機能を持たない場合)。巧妙な文面のフィッシングメールに騙されて従業員が添付ファイルを開いてしまえば、そこからマルウェア感染が拡大してしまいます。

さらに、現代のインターネット通信の多くは、SSL/TLSによって暗号化されています(HTTPS通信など)。暗号化は、通信内容を第三者から保護するため非常に重要ですが、セキュリティ機器にとっては「中身が見えない」という課題を生み出します。ファイアウォールは暗号化された通信の中身を検査できないため、その中にマルウェアや不正なコマンドが隠されていても、検知できずに通過させてしまいます。

この問題に対処するためには、一度通信を復号して中身を検査し、再暗号化して宛先に届ける「SSLインスペクション(SSL復号)」機能を持つ高度なファイアウォール(NGFWなど)が必要となりますが、処理負荷が高くなる、プライバシーの問題が生じる可能性があるなどの注意点もあります。

内部ネットワークからの不正アクセス

ファイアウォールの主な役割は、外部の脅威から内部を守ることです。そのため、一度内部ネットワークに侵入を許してしまったマルウェアの活動(内部拡散、横展開)や、悪意を持った従業員・退職者による内部からの不正行為を防ぐことは基本的にできません。

例えば、マルウェアに感染したPCが、社内の他のPCやサーバーへ攻撃を仕掛けるような通信は、ファイアウォールの監視範囲外(内部から内部への通信)であるため、検知・防御されません。また、従業員が許可された権限を悪用して機密情報を外部に持ち出すといった行為も、ファイアウォールで防ぐのは困難です。

こうした内部の脅威に対処するためには、「何も信頼しない」を前提とする「ゼロトラスト」の考え方に基づき、内部の通信も監視・制御するマイクロセグメンテーションや、エンドポイントセキュリティ(EDR)、特権ID管理といった、ファイアウォールとは異なるアプローチの対策が必要になります。

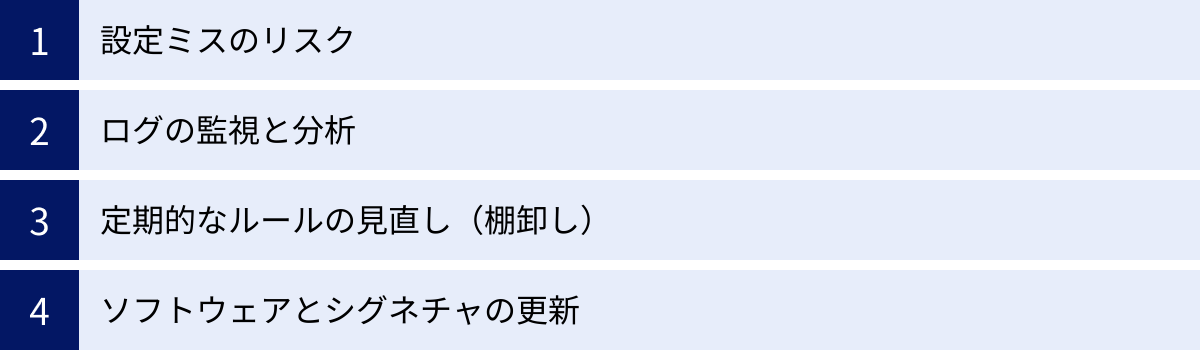

適切な設定と運用管理が不可欠

高性能なファイアウォールを導入したとしても、それが「宝の持ち腐れ」になってしまうケースは少なくありません。ファイアウォールは、導入して終わりではなく、専門知識に基づいた適切な設定と、継続的な運用管理があって初めてその真価を発揮します。

- 設定ミスのリスク: ファイアウォールの設定は非常に複雑です。たった一つのルールの設定ミスが、重大なセキュリティホールを生み出す可能性があります。「とりあえずANY(すべて)を許可」のような安易な設定は、ファイアウォールを設置していないのと同じくらい危険です。自社のネットワーク構成やセキュリティポリシーを深く理解した上で、必要最小限の通信のみを許可する「最小権限の原則」に則った設定が求められます。

- ログの監視と分析: ファイアウォールは、許可した通信、拒否した通信のすべてをログとして記録しています。このログは、サイバー攻撃の兆候を早期に発見したり、インシデント発生時に原因を調査したりするための非常に重要な情報源です。しかし、ログは膨大な量になるため、ただ保存しているだけでは意味がありません。定期的にログを監視・分析し、異常なパターンの通信がないかを確認する体制が必要です。これを効率的に行うために、SIEM(Security Information and Event Management)製品や、専門家が24時間体制で監視を行うSOC(Security Operation Center)サービスを利用する企業も増えています。

- 定期的なルールの見直し(棚卸し): ビジネスの変化に伴い、新しいサーバーが追加されたり、システム構成が変更されたりします。その都度、ファイアウォールのルールも最適化しなければなりません。一時的に許可したルールがそのまま放置されたり、現在は使われていない古いルールが残っていたりすると、それが将来のセキュリティリスクにつながります。定期的にすべてのルールを見直し、不要なものを削除・修正する「ルールの棚卸し」は、ファイアウォールの健全性を保つ上で極めて重要です。

- ソフトウェアとシグネチャの更新: ファイアウォールのソフトウェアにも脆弱性が発見されることがあります。また、IPSやアンチウイルス機能のシグネチャは、新しい脅威に対応するために常に更新され続けています。これらのアップデートを怠ると、最新の攻撃に対応できなくなってしまいます。メーカーから提供されるパッチや更新情報を常にチェックし、迅速に適用する運用が不可欠です。

ファイアウォールの運用管理には、ネットワークとセキュリティの両方にまたがる高度な専門知識が求められます。自社での対応が難しい場合は、専門のベンダーやMSP(Managed Service Provider)が提供する運用監視サービスを活用することも有効な選択肢です。

OS標準のファイアウォール設定・確認方法

企業ネットワークの境界を守るゲートウェイ型のファイアウォールとは別に、私たちが普段使っているPCのOSにも、個々のデバイスを守るための「パーソナルファイアウォール」機能が標準で搭載されています。ここでは、代表的なOSであるWindowsとmacOSで、標準ファイアウォールの設定を確認・変更する基本的な方法を紹介します。

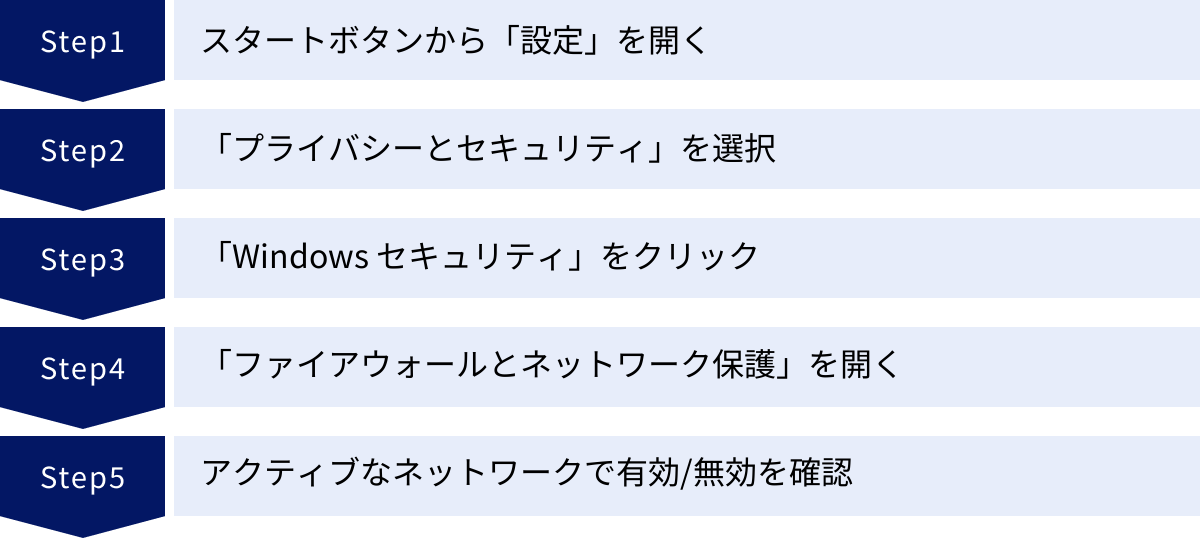

Windowsの場合

Windowsには「Microsoft Defender ファイアウォール」(旧称:Windows Defender ファイアウォール)が標準で組み込まれており、外部からの不正なアクセスからPCを保護しています。

設定の確認・有効/無効の切り替え方法(簡易版)

- スタートボタンをクリックし、「設定」(歯車アイコン)を開きます。

- 左側のメニューから「プライバシーとセキュリティ」を選択します。

- 「Windows セキュリティ」をクリックします。

- 「ファイアウォールとネットワーク保護」を開きます。

- 現在接続しているネットワークの種類(ドメインネットワーク、プライベートネットワーク、パブリックネットワーク)が表示されます。アクティブなネットワークをクリックすると、そのプロファイルでファイアウォールが有効(オン)か無効(オフ)かを確認・切り替えできます。

- プライベートネットワーク: 自宅や職場など、信頼できるネットワーク。

- パブリックネットワーク: カフェのWi-Fiなど、信頼できない公共のネットワーク。より厳しいセキュリティ設定が適用されます。

特定のアプリの通信を許可する方法

特定のアプリケーションがファイアウォールによってブロックされ、正常に動作しない場合があります。その際は、手動で通信を許可できます。

- 上記の「ファイアウォールとネットワーク保護」画面で、「ファイアウォールによるアプリケーションの許可」をクリックします。

- 「設定の変更」ボタンをクリックします。

- 一覧から許可したいアプリを探し、そのアプリが利用するネットワークの種類(プライベート/パブリック)のチェックボックスをオンにします。

- 一覧にない場合は、「別のアプリの許可」から実行ファイル(.exe)を指定して追加します。

詳細設定(上級者向け)

より詳細な受信・送信ルールを設定したい場合は、「詳細設定」を利用します。

- 「ファイアウォールとネットワーク保護」画面の下部にある「詳細設定」をクリックします。

- 「セキュリティが強化された Microsoft Defender ファイアウォール」の管理画面が開きます。

- 左ペインの「受信の規則」や「送信の規則」を選択し、右ペインの「新しい規則」から、プロトコル、ポート番号、IPアドレスなどを指定したカスタムルールを作成できます。

通常、Windowsのファイアウォールは初期設定で有効になっており、基本的な保護を提供してくれるため、特別な理由がない限り無効にしないことを強く推奨します。

macOSの場合

macOSにも、標準でアプリケーションベースのファイアウォール機能が搭載されています。初期設定ではオフになっている場合があるため、一度確認しておくことをおすすめします。

設定の確認・有効/無効の切り替え方法

- アップルメニュー(画面左上のリンゴマーク)から「システム設定」を開きます。(古いmacOSでは「システム環境設定」)

- 左側のサイドバーから「ネットワーク」を選択します。

- 「ファイアウォール」をクリックします。

- スイッチをクリックして、ファイアウォールをオンまたはオフに切り替えます。オンにする際に、管理者パスワードの入力が求められます。

ファイアウォールオプションの設定

「オプション」ボタンをクリックすると、より詳細な設定が可能です。

- 「外部からの接続をすべてブロック」: ステルスモードを除き、共有サービスを含め、すべての着信接続をブロックします。セキュリティは最も高まりますが、一部のアプリやサービスが正常に機能しなくなる可能性があります。

- 「ダウンロードした署名済みソフトウェアに外部からの接続の受信を自動的に許可」: 有効な認証局によってデジタル署名されたアプリについては、個別に許可しなくても自動的に着信接続を受け入れます。利便性は向上しますが、セキュリティリスクはわずかに上がります。

- 「ステルスモードを有効にする」: このmacがネットワーク上に存在しないかのように見せかけ、ポートスキャンなどの探査要求に応答しなくなります。セキュリティを強化するため、オンにしておくことが推奨されます。

特定のアプリの通信を許可/ブロックする方法

「オプション」画面のアプリケーションリストで、個別のアプリに対する着信接続を許可するかブロックするかを設定できます。

- 「+」ボタンをクリックして、アプリケーションフォルダからアプリを追加します。

- 追加したアプリの横にあるメニューで「外部からの接続を許可」または「外部からの接続をブロック」を選択します。

これらのOS標準ファイアウォールは、あくまで個々のデバイスを守るためのものです。複数のPCやサーバーが存在する企業環境では、ネットワーク全体の入り口を守る専用のゲートウェイ型ファイアウォールが別途必要である点を忘れないようにしましょう。

自社に合ったファイアウォールの選び方

ファイアウォール製品は多種多様であり、自社の環境やニーズに合わないものを選んでしまうと、十分な効果が得られないばかりか、無駄なコストや運用負荷を抱え込むことになりかねません。ここでは、自社に最適なファイアウォールを選ぶための重要なポイントを4つの観点から解説します。

導入形態で選ぶ

ファイアウォールは、主に「アプライアンス型」「ソフトウェア型」「クラウド型」の3つの形態で提供されています。それぞれの特徴を理解し、自社のインフラ環境や運用体制に合ったものを選びましょう。

| 導入形態 | 特徴 | メリット | デメリット |

|---|---|---|---|

| アプライアンス型 | ファイアウォール機能に最適化された専用ハードウェア。 | 高性能、高信頼性。導入が比較的容易。 | 初期コストが高い。物理的な設置スペースが必要。拡張性に限界がある。 |

| ソフトウェア型 | 汎用的なサーバーや仮想基盤にインストールして使用。 | ハードウェアを自由に選べる。仮想環境との親和性が高い。柔軟な構成が可能。 | サーバーの準備やOS、ソフトウェアの管理・運用に専門知識が必要。 |

| クラウド型 (FWaaS) | クラウドサービスとして提供されるファイアウォール機能。 | 初期コストが低い。導入・拡張が迅速。運用管理の負荷が低い。リモートワーク環境に強い。 | ランニングコストが発生。カスタマイズの自由度が低い場合がある。 |

アプライアンス型

セキュリティ機能の処理に特化した専用ハードウェアとソフトウェアが一体となった製品です。自社のデータセンターやサーバルームに物理的に設置します。

- 向いている環境: オンプレミス環境が中心で、高いパフォーマンスと安定性が求められる中〜大規模なネットワーク。ネットワークの出入り口に物理的なゲートウェイを置きたい場合。

- 選び方のポイント: 将来のトラフィック増加を見越したスループット(処理能力)や最大セッション数、ポート数などを考慮して、適切なモデルを選定する「サイジング」が重要です。

ソフトウェア型

汎用的なx86サーバーや、VMware/Hyper-Vといった仮想化プラットフォーム上にインストールして利用するファイアウォールです。

- 向いている環境: 既に仮想化基盤が整備されている企業。柔軟にリソースを割り当てたい、特定のハードウェアに依存したくない場合。

- 選び方のポイント: 動作要件(CPU, メモリ, ディスク容量など)を満たすサーバー/仮想環境を準備する必要があります。OSや基盤ソフトウェアを含めた全体の運用管理スキルが求められます。

クラウド型

FWaaS (Firewall as a Service) とも呼ばれ、クラウド上のセキュリティ基盤を経由してインターネットに接続する形態です。

- 向いている環境: クラウドサービスの利用が中心の企業。多拠点にオフィスが分散している、あるいはリモートワークを主体としている企業。専任のIT管理者がいない中小企業。

- 選び方のポイント: 物理的な機器の購入や管理が不要で、利用量に応じた月額課金制が多いため、スモールスタートが可能です。複数拠点のセキュリティポリシーをクラウド上で一元管理できる点も大きなメリットです。

保護したい対象で選ぶ

ファイアウォールを選定する上で、「何を」「どれくらいの規模で」保護したいのかを明確にすることが不可欠です。

- ネットワーク規模(スループットとセッション数): 保護対象のネットワークに接続するユーザー数やデバイス数、普段の通信量(トラフィック)を把握し、それに見合った処理能力(スループット)を持つ製品を選びます。特に、全従業員が一斉にWeb会議を行うなど、トラフィックが急増する時間帯でも性能が劣化しないかを確認することが重要です。また、同時に確立できる通信の数(最大セッション数)も重要な指標です。スペックが不足すると、通信の遅延や切断が発生し、業務に支障をきたします。

- 保護対象の場所: 保護したいのは、本社オフィスだけなのか、複数の支社や店舗も含まれるのか、データセンターなのか、あるいはAWSやAzureといったパブリッククラウド環境なのかによって、最適な製品や導入形態は変わってきます。多拠点を持つ企業であれば、各拠点のファイアウォールを中央で一元管理できる機能(集中管理機能)があると、運用効率が大幅に向上します。

必要な機能が搭載されているか確認する

現代のファイアウォールは、単なる通信制御だけでなく、多様なセキュリティ機能を搭載したNGFW/UTMが主流です。自社のセキュリティポリシーやリスクに応じて、本当に必要な機能を見極めることがコストの最適化につながります。

チェックすべき主な機能:

- アプリケーション制御: 業務に不要なSNSや動画ストリーミングなどの利用を制御したいか。

- IPS(不正侵入防御): 既知の脆弱性を突く攻撃からの防御は必須か。

- アンチウイルス/サンドボックス: 通信経路上でマルウェアを検知・ブロックする必要があるか。未知の脅威に対応できるサンドボックス機能は必要か。

- URLフィルタリング: 従業員の不適切なサイトへのアクセスをブロックしたいか。

- VPN機能: リモートアクセスや拠点間通信のために、安全なVPNトンネルを構築する機能が必要か。

- SSLインスペクション: 暗号化されたHTTPS通信の中身を検査し、隠れた脅威を検出する必要があるか。

- レポート機能: 誰が、いつ、どのような通信を行っているかを可視化し、レポートとして出力できるか。

すべての機能を有効にすると、パフォーマンスに影響を与えたり、コストが高くなったりするため、自社の優先順位を決めて機能を選定することが肝心です。

サポート体制を確認する

ファイアウォールはネットワークの要であり、その停止は事業の停止に直結します。万が一の障害発生時に、迅速かつ適切なサポートを受けられるかどうかは、極めて重要な選定基準です。

- サポート対応時間: 24時間365日のサポートを提供しているか。平日の日中のみの対応では、夜間や休日に発生したトラブルに対応できません。

- サポート内容: 電話やメールでの問い合わせだけでなく、リモートでの調査や設定支援は可能か。日本語でのサポートが受けられるか。

- 障害時のハードウェア交換: アプライアンス型の場合、故障時に代替機をどれくらいの時間で提供してくれるか(先出しセンドバック、オンサイト交換など)。

- ナレッジベースやドキュメントの充実度: メーカーのWebサイトに、設定方法やトラブルシューティングに関する情報が豊富に掲載されているかも確認しましょう。

- 運用代行サービス(マネージドサービス): 自社に専門の運用担当者がいない場合は、日々の監視、ログ分析、レポート作成、設定変更などを代行してくれるマネージドセキュリティサービス(MSS)の利用も検討すると良いでしょう。

導入時の価格だけでなく、これらのサポート体制を含めたトータルコストと安心感で判断することが、長期的に見て賢明な選択といえます。

おすすめのファイアウォール製品・サービス

ファイアウォール市場には、多くの優れた製品が存在します。ここでは、世界的に高いシェアと評価を誇り、日本国内でも広く導入されている代表的な3つのベンダーの製品・サービスについて、その特徴を客観的に紹介します。選定の際の参考にしてください。

(本項の情報は各社公式サイトに基づき記述しています)

FortiGate(フォーティネット)

FortiGateは、米国のフォーティネット社が提供するセキュリティアプライアンスで、特にUTM(Unified Threat Management:統合脅威管理)市場において世界トップクラスのシェアを誇ります。

- 特徴:

- 高性能とコストパフォーマンス: 自社開発の専用プロセッサ(ASIC)である「SPU(Security Processing Unit)」を搭載しており、ファイアウォール、VPN、IPSといった複数のセキュリティ機能を同時に有効にしても、高いパフォーマンスを維持できるのが最大の強みです。この高性能さから、幅広いラインナップで優れたコストパフォーマンスを実現しています。

- 豊富な機能: NGFW機能はもちろんのこと、近年重要性が増しているSD-WAN(Software-Defined WAN)機能を標準で搭載しており、セキュアで高品質な拠点間ネットワークを効率的に構築できます。

- セキュリティファブリック: FortiGateを中核として、同社の無線LANアクセスポイント、スイッチ、エンドポイントセキュリティ製品などを連携させ、ネットワーク全体で脅威情報を共有し、自動で対応する統合的なセキュリティ基盤「セキュリティファブリック」を構築できます。

- 向いているユーザー:

コストを抑えつつ、多機能で高性能なファイアウォールを導入したい中小企業から、大規模なネットワークを持つ大企業、データセンターまで、幅広い層におすすめできます。特に、多拠点展開を行う企業にとって、SD-WAN機能は大きなメリットとなるでしょう。

(参照:フォーティネットジャパン合同会社 公式サイト)

Palo Alto Networks PAシリーズ(パロアルトネットワークス)

パロアルトネットワークス社は、「次世代ファイアウォール(NGFW)」というコンセプトを市場に確立したパイオニア的存在です。同社のPAシリーズは、その高度な可視化能力とセキュリティ性能で高く評価されています。

- 特徴:

- 高度なアプリケーション・ユーザー識別技術: トラフィックを識別するための3つのコア技術「App-ID」「User-ID」「Content-ID」が特徴です。ポート番号に頼らずにアプリケーションを正確に識別する「App-ID」、Active Directoryなどと連携してユーザーやグループ単位で制御する「User-ID」、そして通信コンテンツをスキャンして脅威をブロックする「Content-ID」により、非常にきめ細かく、精度の高いセキュリティポリシーの適用が可能です。

- 強力な脅威インテリジェンス: クラウドベースの脅威分析サービス「WildFire」との連携が強力です。ネットワークを通過する未知のファイルをWildFireのサンドボックス環境に送信し、その挙動を分析することで、未知のマルウェアやゼロデイ攻撃を高い精度で検知・防御します。

- 統合プラットフォーム: PAシリーズの物理・仮想アプライアンスに加え、クラウドネイティブなセキュリティを実現する「Prisma」プラットフォーム、AIを活用したSOCを実現する「Cortex」プラットフォームなど、包括的なセキュリティソリューションを展開しています。

- 向いているユーザー:

セキュリティを最優先し、最高レベルの脅威防御と可視性を求める企業。ゼロトラストセキュリティの実現を目指す大企業や政府機関、金融機関などで特に採用実績が豊富です。

(参照:パロアルトネットワークス株式会社 公式サイト)

Cisco Secure Firewall(シスコ)

ネットワーク機器の世界最大手であるシスコシステムズ社が提供するファイアウォール製品です。旧称は「Cisco Firepower」で知られています。

- 特徴:

- ネットワークインフラとの高い親和性: シスコ製のルーターやスイッチなど、既存のネットワーク機器との連携がスムーズで、ネットワーク全体を考慮した統合的な管理・運用が可能です。

- 業界トップクラスの脅威インテリジェンス: 世界最大級の民間脅威インテリジェンス組織「Cisco Talos」からの最新の脅威情報をリアルタイムに活用します。日々発見される新たな脅威や脆弱性に対する迅速な対応力に定評があります。

- 統合セキュリティプラットフォーム「SecureX」: Cisco Secure Firewallは、同社のクラウドセキュリティ(Umbrella)、エンドポイントセキュリティ(Secure Endpoint)など、様々なセキュリティ製品を統合するプラットフォーム「SecureX」に接続できます。これにより、インシデントの検知から調査、対応までを単一のコンソールで効率的に行うことができ、運用負荷を大幅に軽減します。

- 向いているユーザー:

既にシスコ製品でネットワークインフラを構築している企業。ネットワークからエンドポイント、クラウドまで、一貫したセキュリティポリシーで統合的に保護したいと考える企業。実績と信頼性を重視する中規模から大規模の組織に適しています。

(参照:シスコシステムズ合同会社 公式サイト)

まとめ

本記事では、ネットワークセキュリティの要である「ファイアウォール」について、その基本的な役割から仕組み、種類、そして他のセキュリティ対策との違いや選び方まで、包括的に解説してきました。

ファイアウォールは、その名の通りネットワークの「防火壁」として、信頼できる内部ネットワークと信頼できない外部ネットワークの間に立ち、不正な通信をルールに基づいて遮断する、サイバーセキュリティの第一の防衛線です。その仕組みは、通信パケットのヘッダ情報を基に制御する「フィルタリング」と、内部のIPアドレスを隠蔽する「NAT/NAPT」が中核をなしています。

ファイアウォールは、シンプルな「パケットフィルタリング型」から進化を遂げ、現在ではアプリケーションの可視化やIPS、アンチウイルスといった複数のセキュリティ機能を統合した「次世代ファイアウォール(NGFW)」が主流となっています。

しかし、ファイアウォールは万能ではありません。許可された通信に紛れ込むWAFが対象とするようなWebアプリケーションへの攻撃や、暗号化された通信に潜むマルウェア、そして内部からの不正行為など、ファイアウォールだけでは防ぎきれない脅威も存在します。そのため、WAFやIDS/IPS、アンチウイルスソフトといった他のソリューションと組み合わせ、それぞれの役割分担を理解した上で「多層防御」を構築することが極めて重要です。

また、どんなに高性能なファイアウォールを導入しても、その効果は設定と運用次第です。「導入して終わり」ではなく、専門知識に基づいた適切な初期設定と、ログの監視、ルールの定期的な見直し、ソフトウェアの更新といった継続的な運用管理が不可欠であることを忘れてはなりません。

これからファイアウォールを導入・リプレイスする際には、アプライアンス、ソフトウェア、クラウドといった「導入形態」、保護対象の「規模」、そして自社に必要な「機能」や「サポート体制」を総合的に評価し、最適な製品を選定することが、効果的なセキュリティ投資の鍵となります。

サイバー攻撃の脅威が絶え間なく続く現代において、ファイアウォールは企業の情報資産を守り、事業を継続するための基盤です。本記事で得た知識が、皆様のセキュリティ体制の強化の一助となれば幸いです。