現代社会において、インターネットやスマートフォンは私たちの生活に深く浸透し、日々膨大な量のデジタルデータが生成・交換されています。オンラインショッピング、SNSでの交流、リモートワークでの業務連絡など、その利便性は計り知れません。しかし、その裏側には、個人情報や企業の機密情報が常に情報漏えいやサイバー攻撃の脅威に晒されているという現実があります。

こうした脅威から私たちの貴重な情報を守るために不可欠な技術が「暗号化」です。普段は意識することが少ないかもしれませんが、Webサイトの閲覧からスマートフォンの利用まで、暗号化はデジタル社会の安全を根底で支える基盤技術として、あらゆる場面で活用されています。

この記事では、「暗号化とは何か?」という基本的な問いから、その仕組み、種類、そして私たちの身近な生活でどのように使われているのかを、専門用語を交えつつも、初心者にも分かりやすく徹底的に解説します。暗号化を正しく理解することは、個人として情報リテラシーを高めるだけでなく、企業が適切なセキュリティ対策を講じる上でも極めて重要です。本記事を通じて、デジタル社会の「鍵」となる暗号化技術への理解を深めていきましょう。

暗号化とは

暗号化(Encryption)とは、特定のルール(アルゴリズム)に基づいて、意味を持つデータ(平文)を、一見しただけでは意味の分からないランダムな文字列(暗号文)に変換する処理のことです。この処理により、権限のない第三者がデータを不正に盗み見たとしても、その内容を読み解くことを極めて困難にします。

たとえるなら、重要な情報が書かれた手紙を、そのまま封筒に入れるのではなく、特別な「合言葉」を知っている人しか解読できない特殊なインクで書き直し、鍵のかかった箱に入れて送るようなものです。途中で誰かが箱をこじ開けて手紙を手に入れたとしても、合言葉を知らなければ、そこに何が書かれているのか理解できません。この「合言葉」にあたるのが、暗号化で使われる「鍵」であり、特殊なインクで書き直す行為が「暗号化」の処理に相当します。

現代の暗号化は、数学的な理論に基づいて設計されており、その安全性は解読に要する計算量の膨大さによって担保されています。つまり、現在のコンピュータの計算能力では、現実的な時間内に解読することが事実上不可能になるように作られているのです。この強力な保護機能によって、私たちは安心してインターネットを利用したり、重要なデータを保存・交換したりできます。

暗号化の目的

暗号化技術が果たす役割は、単に「情報を隠す」ことだけにとどまりません。その主な目的は、情報セキュリティの3つの基本要素である「機密性」「完全性」「可用性」のうち、特に「機密性(Confidentiality)」と「完全性(Integrity)」を確保することにあります。さらに、他の技術と組み合わせることで、「真正性(Authenticity)」や「否認防止(Non-repudiation)」にも貢献します。

- 機密性の確保(Confidentiality)

これが暗号化の最も基本的かつ重要な目的です。機密性とは、許可された正規のユーザーだけが情報にアクセスできる状態を保証することを指します。データを暗号化しておくことで、万が一、不正アクセスによってデータが外部に流出したり、通信が盗聴されたりした場合でも、その内容が第三者に読み取られるのを防ぎます。

例えば、企業の顧客情報や製品開発データ、個人のクレジットカード番号やパスワードなどが暗号化されていれば、情報漏えいが発生した際の実質的な被害を最小限に抑えることが可能です。これは、データを守るための「最後の砦」と言えるでしょう。 - 完全性の確保(Integrity)

完全性とは、情報が破壊、改ざん、または消去されていない、正確かつ完全な状態であることを保証することを指します。暗号化技術は、データが送受信される過程や保存されている間に、悪意のある第三者によって不正に書き換えられることを防ぐ役割も担います。

例えば、オンラインバンキングで10,000円の送金を指示した際に、その通信データが途中で書き換えられ、送金額が1,000,000円になってしまうといった事態を防ぎます。暗号化と後述する「ハッシュ化」という技術を組み合わせることで、受信者はデータが送信時から変更されていないかを確認でき、データの信頼性を担保できます。 - 真正性の確保(Authenticity)

真正性とは、情報の作成者や送信者が、主張通りの本人であることを保証することを指します。つまり、「なりすまし」を防ぐための概念です。暗号化技術の一種である「公開鍵暗号方式」を応用した「電子署名」という技術を用いることで、通信相手が本物であることを確認できます。

例えば、私たちが銀行の公式サイトにアクセスした際、そのサイトが本物であり、フィッシング詐欺サイトではないことを確認できるのは、この真正性を確保する仕組みが働いているからです。これにより、利用者は安心してサービスを利用できます。 - 否認防止(Non-repudiation)

否認防止とは、ある行動や取引を行った人物が、後になってその事実を否定できないように証明する仕組みです。これも電子署名技術によって実現されます。例えば、電子契約において、契約者が「自分は署名していない」と後から主張することを防ぎます。電子署名はその人固有の「秘密鍵」によって生成されるため、署名が行われたという事実は、その人がその行為を行ったことの強力な証拠となります。

このように、暗号化は単なるデータ保護技術ではなく、デジタル社会における信頼性の高いコミュニケーションや取引を実現するための根幹をなす技術です。DX(デジタルトランスフォーメーション)の推進、クラウドサービスの普及、リモートワークの常態化など、データが組織の内部だけでなく外部とも頻繁にやり取りされる現代において、その重要性はますます高まっています。暗号化を適切に実装し運用することは、もはやあらゆる組織にとって必須のセキュリティ対策と言えるでしょう。

暗号化の基本的な仕組み

暗号化がどのようにしてデータを保護するのか、その基本的な仕組みを理解することは、技術の重要性を把握する上で欠かせません。ここでは、暗号化のプロセスの中核をなす「暗号化と復号」、その際に使われる「鍵」、そして変換前後のデータの状態を示す「平文と暗号文」という3つの要素に分けて、その仕組みを詳しく見ていきましょう。

暗号化と復号

暗号化のプロセスは、大きく分けて「暗号化」と「復号」という2つの対になる操作で構成されます。

- 暗号化(Encryption): 元のデータ(平文)を、暗号化アルゴリズムと「鍵」を使って、意味不明なデータ(暗号文)に変換する処理です。

- 復号(Decryption): 暗号化されたデータ(暗号文)を、復号アルゴリズムと「鍵」を使って、元のデータ(平文)に戻す処理です。

この「暗号化」と「復号」は、必ずペアで行われます。暗号化されたデータは、そのままでは人間にもコンピュータにも意味を理解できません。その真価を発揮するのは、正規の受信者が正しい「鍵」を使って「復号」し、元の情報を再び手にすることができて初めてです。

この一連の流れは、可逆的なプロセスである点が特徴です。つまり、一度暗号化しても、正しい鍵さえあれば必ず元の状態に復元できます。これが、後述する「ハッシュ化」との決定的な違いです。

このプロセスを、先ほどの「鍵のかかった箱」の例で考えてみましょう。

- 平文: 「明日の10時にA社と会議」というメッセージ。

- 暗号化: 送信者は、このメッセージを特殊なルール(暗号化アルゴリズム)に従って、意味のない文字の羅列「x5PqR…」に変換します。この変換作業には「鍵A」を使用します。

- 暗号文: 変換された「x5PqR…」というデータ。これを箱に入れて相手に送ります。

- 復号: 受信者は、受け取った箱を開け、暗号文「x5PqR…」を取り出します。そして、事前に共有していた「鍵A」と、暗号化とは逆のルール(復号アルゴリズム)を使って、元のメッセージ「明日の10時にA社と会議」に戻します。

この仕組みにより、たとえ配送中に第三者が箱の中身を盗み見ても、書かれているのは意味不明な暗号文であるため、メッセージの内容を知ることはできません。正しい「鍵」を持つ正規の受信者だけが、情報を正しく理解できるのです。

暗号化で使われる「鍵」とは

暗号化の仕組みにおいて、最も重要な役割を果たすのが「鍵(Key)」です。暗号化における鍵とは、データを暗号化したり復号したりする際に使われる、パラメータとなる巨大なデータ(数値)のことを指します。

暗号化アルゴリズム自体は、AESやRSAなど、世界的に標準化され、その仕様は公開されています。つまり、暗号化の「ルール」そのものは誰でも知ることができます。それにもかかわらず安全性が保たれるのは、この「鍵」が秘密にされているからです。同じアルゴリズムを使っても、鍵が異なれば生成される暗号文は全く違うものになり、また、暗号化に使った鍵と対応する正しい鍵がなければ復号はできません。

この鍵の安全性は、その「長さ(ビット数)」に大きく依存します。鍵長が長ければ長いほど、鍵のパターンの総数が爆発的に増加し、総当たりで鍵を試す「ブルートフォース攻撃(総当たり攻撃)」によって解読される可能性が天文学的に低くなります。

例えば、

- 8ビットの鍵:2の8乗 = 256通り

- 56ビットの鍵(旧式のDES):2の56乗 ≒ 約7京2000兆通り

- 128ビットの鍵(現代の標準的なAES):2の128乗 ≒ 約340澗(かん)通り

- 256ビットの鍵(より強固なAES):2の256乗 ≒ 約1.15穣(じょう)通り

128ビットの鍵でさえ、現在のスーパーコンピュータを使っても、解読には宇宙の年齢以上の時間がかかると言われています。このように、十分な長さを持つ鍵を使用することが、暗号の強度を保つ上で極めて重要です。

しかし、どんなに強力な鍵を使っていても、その鍵自体が漏えいしてしまっては全く意味がありません。鍵の管理は、暗号化システム全体の安全性を左右する最重要課題です。鍵を安全に生成し、配布し、保管し、定期的に更新し、そして不要になったら確実に破棄するという一連の「鍵ライフサイクル管理」を徹底することが求められます。鍵を紛失すれば、暗号化されたデータを二度と復号できなくなるリスクもあります。

平文と暗号文

最後に、暗号化プロセスにおけるデータの2つの状態、「平文」と「暗号文」について整理します。

- 平文(Plaintext): 暗号化される前の、元の意味が理解できる状態のデータです。プレーンテキストとも呼ばれます。例えば、「こんにちは」というテキストメッセージ、顧客リストのExcelファイル、JPEG形式の画像ファイルなど、人間やアプリケーションが直接利用できるデータはすべて平文です。

- 暗号文(Ciphertext): 平文を暗号化アルゴリズムと鍵によって変換した後の、一見して意味が分からない状態のデータです。サイファーテキストとも呼ばれます。平文が「こんにちは」であっても、暗号化されると「Abc12+XyZ/3…」のような、ランダムな記号や文字の羅列になります。

暗号化の基本的な流れは、この2つの状態の間の変換プロセスとしてまとめることができます。

平文 → [暗号化処理(鍵を使用)] → 暗号文 → [復号処理(鍵を使用)] → 平文

このシンプルな流れの中に、現代のデジタル社会の安全を支える精緻な数学的理論が凝縮されています。暗号文がなぜ簡単に解読できないのかというと、その変換プロセスが数学的に非常に複雑な「一方向性関数」や「トラップドア付き一方向性関数」といった概念に基づいているからです。これは、ある方向(平文→暗号文)の計算は簡単に行えるが、逆方向(暗号文→平文)の計算は、ある「秘密の情報(トラップドア)」、すなわち「鍵」を知らない限り、計算量的に実行不可能であるという性質を持っています。

このように、「暗号化と復号」というプロセス、「鍵」という秘密のパラメータ、そして「平文と暗号文」というデータの状態、この3つの要素が組み合わさることで、堅牢なデータの保護が実現されているのです。

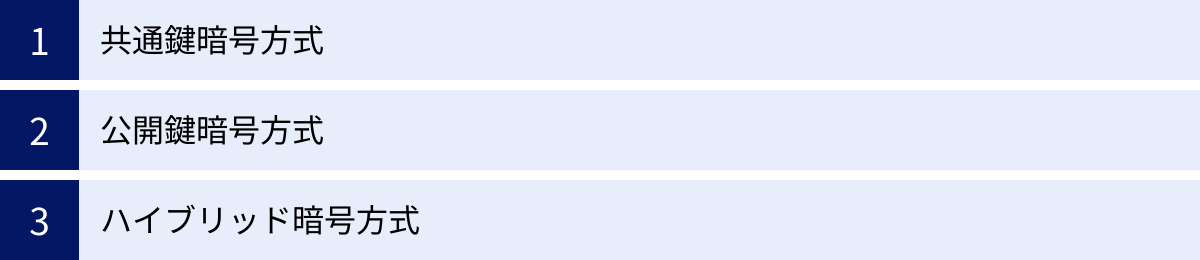

暗号化の主な3つの種類

暗号化技術は、その「鍵」の使い方によって、主に3つの方式に大別されます。それぞれにメリット・デメリットがあり、用途に応じて使い分けられたり、組み合わせられたりしています。ここでは、「共通鍵暗号方式」「公開鍵暗号方式」「ハイブリッド暗号方式」の3つの仕組みと特徴を詳しく解説します。

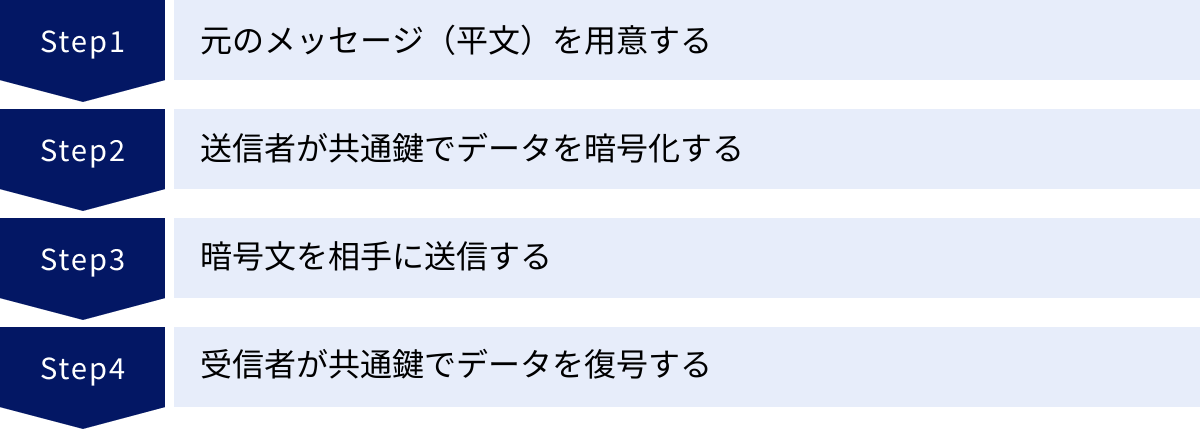

① 共通鍵暗号方式

共通鍵暗号方式は、暗号化と復号に、全く同じ一つの「共通鍵」を使用する方式です。Symmetric Key Cryptographyとも呼ばれます。

この方式は、古くから存在する直感的で分かりやすい暗号の考え方に基づいています。データを送る側(送信者)と受け取る側(受信者)が、事前に同じ鍵を秘密裏に共有しておきます。送信者はその共通鍵を使ってデータを暗号化し、受信者は同じ共通鍵を使ってデータを復号します。

アナロジーで言えば、「二人だけが持つ合鍵で開け閉めできる金庫」のようなものです。AさんがBさんに手紙を送りたい場合、まず二人は誰にも知られないようにして金庫の合鍵を一つずつ持ちます。Aさんは手紙を金庫に入れて鍵をかけ、Bさんに送ります。Bさんは受け取った金庫を、持っている合鍵で開けて手紙を読みます。この「合鍵」が共通鍵にあたります。

メリット

共通鍵暗号方式の最大のメリットは、暗号化・復号の処理速度が非常に速いことです。アルゴリズムの構造が比較的シンプルで、計算量が少ないため、CPUへの負荷が小さく済みます。この特性から、動画ファイルのような大容量のデータや、リアルタイム性が求められるストリーミング通信など、大量のデータを効率的に暗号化する必要がある場合に適しています。

デメリット

一方で、共通鍵暗号方式には重大な課題が存在します。それは「鍵の配送問題」と「鍵の管理問題」です。

- 鍵の配送問題: 暗号化通信を始める前に、通信相手と安全に共通鍵を共有する必要があります。しかし、その共通鍵を配送する際にインターネットのような安全でない通信経路を使うと、鍵自体が盗聴されるリスクがあります。もし鍵が第三者に盗まれれば、その後の暗号通信はすべて解読されてしまいます。安全に鍵を渡すためには、直接会って手渡すなど、別の安全な手段(アウト・オブ・バンド)が必要になり、これが大きな制約となります。

- 鍵の管理問題: 通信相手が増えるほど、管理すべき鍵の数が爆発的に増加します。例えば、N人のグループ内で全員が互いに秘密の通信を行いたい場合、必要な鍵の数は

N × (N - 1) / 2個になります。10人なら45個、100人なら4,950個もの鍵を個別に管理しなければならず、非常に煩雑で非現実的です。

主なアルゴリズム(AES・DES)

| アルゴリズム | 正式名称 | 鍵長 | 特徴 |

|---|---|---|---|

| DES | Data Encryption Standard | 56ビット | 1977年に米国で標準化された旧式のアルゴリズム。ブロック暗号。現在では鍵長が短く脆弱とされており、安全な用途での使用は推奨されない。 |

| AES | Advanced Encryption Standard | 128, 192, 256ビット | DESに代わる次世代の標準として2001年に米国で制定。現在、世界標準として最も広く利用されている共通鍵暗号アルゴリズム。強度と処理速度のバランスに優れ、無線LAN(WPA2/WPA3)やファイル暗号化など様々な場面で採用されている。 |

② 公開鍵暗号方式

公開鍵暗号方式は、共通鍵暗号方式が抱える鍵の配送問題を解決するために考案された画期的な方式です。暗号化と復号に、それぞれ異なる2つの鍵(「公開鍵」と「秘密鍵」)のペアを使用します。Asymmetric Key Cryptographyとも呼ばれます。

このペアとなる鍵は、数学的に密接な関係にあり、片方の鍵で暗号化したデータは、もう片方の鍵でしか復号できないという特性を持っています。

- 公開鍵(Public Key): その名の通り、誰にでも公開して良い鍵です。主にデータの暗号化に使用されます。

- 秘密鍵(Private Key): 自分だけが厳重に保管し、決して他人に知られてはならない鍵です。主にデータの復号に使用されます。

この方式のアナロジーは、「錠が開いた状態の南京錠と、その南京錠を開けるための専用の鍵」にたとえられます。

情報を送ってほしい人(受信者)は、まず「南京錠(公開鍵)」をたくさん用意し、それを誰でも持っていけるように広く配布します。情報を送りたい人(送信者)は、その南京錠を一つ手に入れ、メッセージを入れた箱にその南京錠で鍵をかけます。南京錠は一度かけると、専用の「鍵(秘密鍵)」がなければ開けることはできません。送信者は、南京錠で施錠した箱を受信者に送ります。受信者は、自分だけが持っている秘密鍵を使って南京錠を開け、中のメッセージを読むことができます。

この仕組みにより、送信者は受信者の公開鍵さえ手に入れれば、安全に暗号化通信を開始できます。公開鍵はインターネット上で公開されていても問題ないため、共通鍵暗号方式のような「鍵の配送問題」は発生しません。

メリット

公開鍵暗号方式の最大のメリットは、安全な鍵交換が可能な点です。事前に秘密の情報をやり取りすることなく、安全でない通信路上で暗号化通信の準備を整えることができます。また、通信相手ごとに異なる鍵ペアを用意する必要はなく、自分自身の鍵ペアを1セット持っていれば、不特定多数の相手と安全な通信が可能です。そのため、鍵の管理が非常に容易になります。この特性は、後述する「電子署名」にも応用され、なりすまし防止にも貢献します。

デメリット

公開鍵暗号方式の主なデメリットは、処理速度が共通鍵暗号方式に比べて非常に遅いことです。その計算プロセスは数学的に非常に複雑であり、CPUに大きな負荷をかけます。そのため、大容量のデータ全体の暗号化に直接使用するには不向きです。

また、入手した公開鍵が、本当に目的の通信相手のものであるかを保証する仕組みが必要になります。悪意のある第三者が「自分はAです」と偽って偽の公開鍵を配布する「なりすまし」のリスクがあるため、「デジタル証明書(電子証明書)」と「認証局(CA)」からなる公開鍵基盤(PKI: Public Key Infrastructure)という仕組みで、公開鍵の持ち主を証明する必要があります。

主なアルゴリズム(RSA)

公開鍵暗号方式の代表的なアルゴリズムとしてRSA暗号が知られています。これは、開発者であるRivest、Shamir、Adlemanの3人の頭文字を取ったものです。RSA暗号の安全性は、「非常に大きな合成数の素因数分解は、計算上極めて困難である」という数学的な性質に基づいています。SSL/TLS通信における鍵交換や、電子署名など、現代のインターネットセキュリティの根幹をなす技術として広く利用されています。

③ ハイブリッド暗号方式

ハイブリッド暗号方式は、これまで見てきた「共通鍵暗号方式」と「公開鍵暗号方式」の両方の長所を組み合わせた、非常に実用的な方式です。現代のインターネット通信、特にSSL/TLS(HTTPS)で広く利用されているのが、このハイブリッド暗号方式です。

目的は、共通鍵暗号方式の「処理速度の速さ」と、公開鍵暗号方式の「安全な鍵交換」というメリットを両立させることです。

仕組み

ハイブリッド暗号方式の処理は、以下のステップで行われます。

- 共通鍵の生成: まず、送信者は、これから暗号化するデータ(メッセージ本体)のために、一時的な共通鍵(セッション鍵とも呼ばれる)をランダムに生成します。この共通鍵は、今回の通信で一度だけ使われます。

- データ本体の暗号化: 送信者は、生成した共通鍵を使い、処理速度の速い共通鍵暗号方式(例: AES)で、メッセージ本体を暗号化します。

- 共通鍵の暗号化: 次に、送信者は、メッセージの暗号化に使用した共通鍵そのものを、受信者から事前に入手しておいた受信者の「公開鍵」を使って、公開鍵暗号方式(例: RSA)で暗号化します。共通鍵はデータ本体に比べて非常に小さいため、処理の遅い公開鍵暗号方式を使っても問題ありません。

- データの送信: 送信者は、「①共通鍵で暗号化されたメッセージ本体」と「②公開鍵で暗号化された共通鍵」の2つをセットにして、受信者に送信します。

- データの復号:

- 受信者は、まず受け取ったデータのうち「②公開鍵で暗号化された共通鍵」を、自分だけが持つ「秘密鍵」を使って復号します。これにより、送信者が生成した共通鍵を手に入れることができます。

- 次に、その手に入れた共通鍵を使って、「①共通鍵で暗号化されたメッセージ本体」を共通鍵暗号方式で復号します。

この巧妙な手順により、安全でない通信路上でも安全に共通鍵を共有し、かつ、大容量のデータは高速な共通鍵暗号方式で効率的に処理できます。まさに、両方式の「いいとこ取り」を実現した仕組みであり、今日のセキュアなインターネット通信の土台となっています。

暗号化と関連性の高い技術

暗号化は単独で機能するだけでなく、他のセキュリティ技術と密接に連携することで、より強固な情報保護を実現します。ここでは、暗号化と混同されやすい「ハッシュ化」との違い、そして暗号化技術を応用した「電子署名」と「SSL/TLS通信」について解説します。これらの技術を理解することで、暗号化がデジタル社会で果たす役割をより立体的に捉えることができます。

ハッシュ化との違い

「暗号化」と「ハッシュ化」は、どちらもデータを変換する技術ですが、その目的と特性は根本的に異なります。両者の違いを正しく理解することは非常に重要です。

| 特徴 | 暗号化 (Encryption) | ハッシュ化 (Hashing) |

|---|---|---|

| 目的 | データの機密性の確保(内容を隠す) | データの完全性の検証(改ざん検知)、一意性の確認 |

| 可逆性 | 可逆的(鍵があれば元のデータに復号できる) | 不可逆的(元のデータに戻せない) |

| 鍵の有無 | 鍵が必要 | 鍵は不要 |

| 出力長 | 入力データの長さに応じて変動(ブロック暗号など例外あり) | 入力データの長さに関わらず常に固定長 |

| 主な用途 | 通信内容の保護、ファイル・ディスクの保護 | パスワードの保存、デジタル署名、ブロックチェーン |

ハッシュ化とは、任意の長さのデータ(入力)から、「ハッシュ関数」と呼ばれる計算手順を用いて、常に一定の長さの不規則な文字列(ハッシュ値またはダイジェスト)を生成する処理です。

ハッシュ化の重要な特徴は以下の3つです。

- 不可逆性: ハッシュ値から元のデータを復元することは、計算上不可能です。これが「復号」が可能な暗号化との最大の違いです。

- 一意性(衝突耐性): 元のデータが1ビットでも異なれば、生成されるハッシュ値は全く異なるものになります(雪崩効果)。また、異なるデータから同じハッシュ値が生成されること(衝突)は、理論上はあり得ますが、実用上は極めて困難です。

- 固定長出力: 入力データのサイズが1バイトであろうと1ギガバイトであろうと、同じハッシュ関数を使えば、出力されるハッシュ値は常に同じ長さ(例: SHA-256なら256ビット)になります。

この特性を活かした代表的な用途がパスワードの保存です。Webサービスでは、ユーザーのパスワードそのものをデータベースに保存するのではなく、パスワードをハッシュ化した値を保存します。ユーザーがログインする際には、入力されたパスワードを同じハッシュ関数でハッシュ化し、データベースに保存されているハッシュ値と一致するかどうかを比較します。これにより、万が一データベースが漏えいしても、元のパスワードが直接知られるリスクを大幅に低減できます。

電子署名

電子署名(デジタル署名)は、紙の文書における「署名」や「捺印」を電子的に実現する技術です。これにより、「その文書が誰によって作成されたか(真正性)」と、「その文書が作成された後で改ざんされていないか(完全性)」の2点を同時に証明できます。

電子署名の仕組みには、前述の「公開鍵暗号方式」と「ハッシュ化」が巧みに利用されています。

【署名の生成プロセス(送信者側)】

- ハッシュ値の生成: 送信者は、まず送りたいメッセージ(文書データ)全体から、ハッシュ関数を使ってハッシュ値を計算します。

- ハッシュ値の暗号化: 次に、その計算したハッシュ値を、送信者自身の「秘密鍵」で暗号化します。この「秘密鍵で暗号化されたハッシュ値」こそが電子署名です。

- 送信: 送信者は、「元のメッセージ」と「電子署名」をセットにして受信者に送ります。

【署名の検証プロセス(受信者側)】

- ハッシュ値の復号: 受信者は、まず受け取った電子署名を、送信者の「公開鍵」を使って復号します。送信者の公開鍵は事前に公開されているため、誰でも入手可能です。復号に成功すれば、元のハッシュ値(A)が得られます。この時点で、この署名が送信者の秘密鍵によって作られたこと、つまり送信者本人が作成したものであることが証明されます。

- ハッシュ値の再計算: 受信者は次に、受け取った「元のメッセージ」そのものから、送信者が使ったものと同じハッシュ関数を使って、自分自身でハッシュ値を計算します。これにより、もう一つのハッシュ値(B)が得られます。

- 比較: 最後に、復号して得たハッシュ値(A)と、再計算して得たハッシュ値(B)を比較します。もしAとBが完全に一致すれば、受信したメッセージは途中で改ざんされておらず、かつ、確かにその送信者から送られたものであることが証明されます。

このように、電子署名は公開鍵暗号を「認証」の目的で逆利用し、ハッシュ化を「改ざん検知」のために利用する、複合的な技術なのです。

SSL/TLS通信

SSL/TLSは、インターネット上でデータを安全に送受信するためのプロトコル(通信規約)です。WebサイトのURLが「http://」ではなく「https://」で始まっている場合、その通信はSSL/TLSによって保護されています。

- SSL (Secure Sockets Layer): ネットスケープ社によって開発された古いプロトコル。脆弱性が発見されたため、現在は使用が非推奨となっています。

- TLS (Transport Layer Security): SSLを基に標準化された後継プロトコル。現在、インターネット通信の暗号化で主流となっているのはTLSです。しかし、歴史的な経緯から両者をまとめて「SSL/TLS」と呼ぶのが一般的です。

SSL/TLS通信の目的は、クライアント(例: Webブラウザ)とサーバー間の通信において、以下の3つを実現することです。

- 通信の暗号化: 第三者による盗聴を防ぐ。

- 改ざんの検知: 通信内容が途中で書き換えられていないかを確認する。

- なりすましの防止: 通信相手のサーバーが本物であることを確認する。

この目的を達成するために、SSL/TLSはこれまで説明してきた技術を総動員します。

- ハイブリッド暗号方式: 通信の準備段階(ハンドシェイク)で、公開鍵暗号方式を使って安全に「共通鍵」を交換します。その後、実際のデータ通信は、高速な共通鍵暗号方式で行います。これにより、安全性とパフォーマンスを両立させます。

- 電子署名とデジタル証明書: サーバーは、自身の「公開鍵」とサイト運営者の情報などを記載した「SSL/TLSサーバー証明書(デジタル証明書)」をクライアントに提示します。この証明書には、信頼できる第三者機関である認証局(CA)による電子署名が付与されています。クライアント(ブラウザ)は、この証明書を検証することで、アクセス先のサーバーが偽物ではなく、本物であることを確認できます(なりすまし防止)。

このように、SSL/TLSは暗号化、ハッシュ化、電子署名といった技術を組み合わせた、現代のインターネットセキュリティにおける集大成ともいえる仕組みなのです。

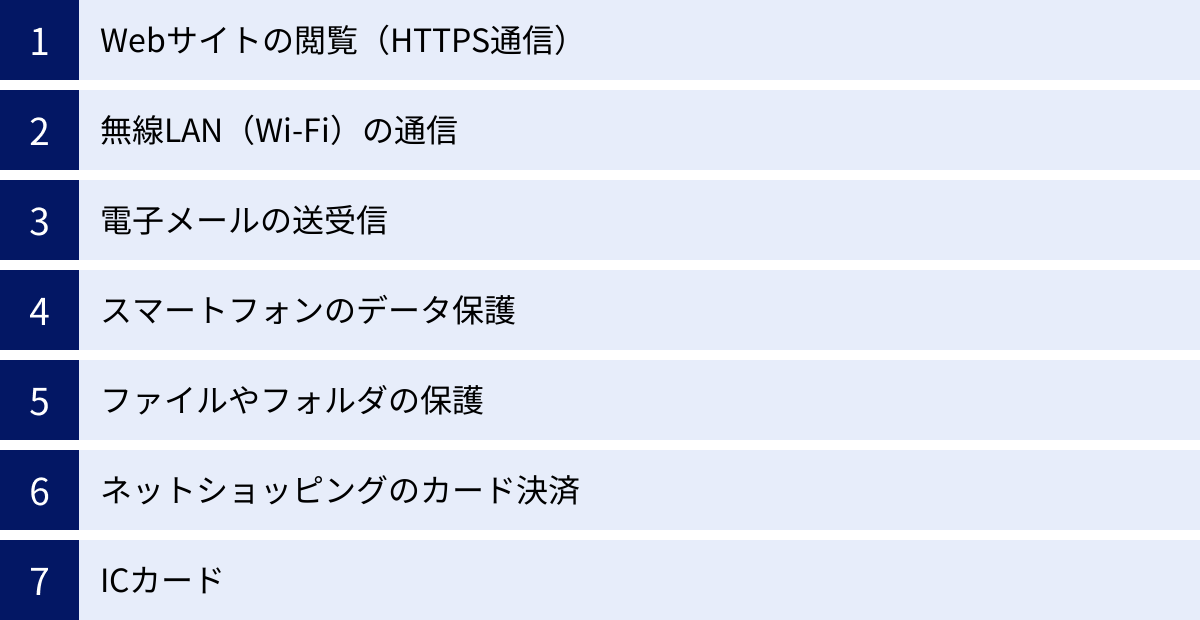

暗号化が使われている身近な例

私たちは日々の生活の中で、意識することなく暗号化技術の恩恵を受けています。ここでは、暗号化が実際にどのような場面で活用されているのか、具体的な例を挙げて紹介します。これらの例を知ることで、暗号化がデジタル社会に不可欠なインフラであることが実感できるでしょう。

Webサイトの閲覧(HTTPS通信)

最も身近な例の一つが、Webサイトの閲覧です。Webブラウザのアドレスバーに表示されるURLが「https://」で始まり、鍵マークが表示されているサイトは、前述のSSL/TLS技術によって通信が暗号化されています。

- 目的: ユーザーが入力する情報(ログインID、パスワード、氏名、住所、クレジットカード番号など)や、サーバーから送られてくる情報(Webページの内容、アカウント情報など)を、第三者による盗聴や改ざんから守ります。

- 仕組み: ハイブリッド暗号方式を用いて、ブラウザとWebサーバー間の通信内容全体を暗号化します。また、SSL/TLSサーバー証明書によって、アクセスしているサイトが本物であることを証明し、フィッシング詐欺などのリスクを低減します。

- 具体例: ネットバンキング、オンラインショッピングサイト、SNS、Webメールなど、個人情報を扱うほぼすべてのWebサイトでHTTPS通信が標準となっています。もし「http://」のサイトで個人情報を入力するよう求められた場合は、情報が暗号化されずに送信されるため、非常に危険です。

無線LAN(Wi-Fi)の通信

家庭やオフィス、カフェなどで利用するWi-Fiも、通信内容を保護するために暗号化技術を利用しています。Wi-Fiの電波は周囲に飛んでいるため、暗号化されていないと、悪意のある第三者が専用の機器を使って通信内容を簡単に傍受(盗聴)できてしまいます。

- 目的: Wi-Fiルーター(アクセスポイント)と、スマートフォンやPCなどの端末との間の無線通信を暗号化し、盗聴や不正アクセスを防ぎます。

- 仕組み: Wi-Fiのセキュリティ規格(プロトコル)によって暗号化が行われます。

- WEP: 古い規格で、深刻な脆弱性があり、現在では容易に解読可能です。使用は絶対に避けるべきです。

- WPA: WEPの脆弱性を改善した規格ですが、これも一部に弱点が見つかっています。

- WPA2: 長年にわたり標準として使われてきた強固な規格です。暗号化アルゴリズムとして、非常に信頼性の高いAES(共通鍵暗号方式)を採用しています。

- WPA3: 最新の規格で、WPA2よりもさらにセキュリティを強化しています。公共Wi-Fiなどでの安全性を高める機能などが追加されています。

- 注意点: パスワードが設定されていない「フリーWi-Fi」の中には、通信が全く暗号化されていないものも存在します。こうしたWi-Fiを利用する際は、個人情報やログイン情報の入力は避け、VPNを利用するなどの対策が推奨されます。

電子メールの送受信

電子メールは、基本的な仕組み(SMTP)では通信が暗号化されておらず、「葉書」のように配達経路の途中で内容を盗み見られるリスクがあります。この問題を解決するため、メールを暗号化する技術が利用されています。

- 目的: メール本文や添付ファイルの内容を暗号化して機密性を確保し、また、電子署名を付与して送信者が本人であること(真正性)と内容が改ざんされていないこと(完全性)を保証します。

- 仕組み: 主に「S/MIME」と「PGP (OpenPGP)」という2つの標準的な方式があります。どちらも公開鍵暗号方式と共通鍵暗号方式を組み合わせたハイブリッド方式を利用して、メールの暗号化と電子署名を実現します。メールソフトやサービスがこれらの方式に対応している必要があります。

- 補足: GmailなどのWebメールサービスでは、サービス提供者(Google)とユーザーのブラウザ間の通信はHTTPSで暗号化されています。しかし、メールがサーバー間を転送される経路では暗号化されない場合があるため、真に機密性の高い情報を送る場合は、S/MIMEやPGPによるメール自体の暗号化(エンドツーエンド暗号化)が有効です。

スマートフォンのデータ保護

現代人にとって情報の宝庫であるスマートフォンも、紛失や盗難に備えて強力な暗号化で保護されています。

- 目的: スマートフォン本体を紛失したり盗まれたりした場合に、第三者が内部ストレージに保存されている写真、連絡先、メッセージ、各種アプリのデータなどを不正に読み出すことを防ぎます。

- 仕組み: 現在のiOS (iPhone) やAndroid端末の多くは、デフォルトでデバイス全体のストレージが暗号化されています(フルディスク暗号化)。暗号化にはAES(共通鍵暗号方式)などが用いられます。ユーザーが設定するパスコード、パターン、PINや、指紋・顔などの生体認証が、この暗号化を解くための「鍵」を保護する役割を果たしています。正しい認証が行われない限り、ストレージのデータは暗号化されたままであり、読み出すことは極めて困難です。

ファイルやフォルダの保護

PC上の特定のファイルやフォルダ、あるいはハードディスク全体を暗号化して保護することも可能です。

- 目的: 機密情報を含むファイルを安全に保管・共有したり、PCの紛失・盗難時に情報漏えいを防いだりします。

- 仕組み:

- OSの標準機能: Windowsには「BitLocker」、macOSには「FileVault」というディスク全体を暗号化する機能が搭載されています。これらを有効にすることで、OSがインストールされているドライブ全体が暗号化され、不正なアクセスからデータを保護します。

- ファイル単位の暗号化: 特定のファイルやフォルダをパスワードで保護する機能を持つソフトウェアや、パスワード付きZIPファイルを作成するツールも、簡易的な暗号化の一種です。重要なファイルをメールで送る際などに利用されます。

ネットショッピングのカード決済

オンラインでクレジットカードを使って買い物をする際も、暗号化が安全を支えています。

- 目的: ユーザーが入力したクレジットカード番号、有効期限、セキュリティコードといった極めて機密性の高い情報を、決済処理を行うサーバーまで安全に送信すること。

- 仕組み: 決済情報の入力ページでは、必ずHTTPS(SSL/TLS)通信が使われます。これにより、入力されたカード情報はブラウザで暗号化され、第三者に盗聴されることなく安全にECサイトのサーバーや決済代行会社のサーバーへ送信されます。また、カード業界のセキュリティ基準である「PCI DSS」では、カード情報を保存・処理・伝送する事業者に対して、暗号化によるデータ保護を厳格に義務付けています。

ICカード

SuicaやPASMOなどの交通系ICカード、クレジットカードのICチップ、マイナンバーカードなど、私たちの身の回りにある多くのICカードにも暗号化技術が組み込まれています。

- 目的: カード内部に記録された個人情報や残高情報などを不正な読み取りから保護し、カードの偽造やなりすまし利用を防ぎます。

- 仕組み: ICチップ内部に暗号処理を行う機能が搭載されています。カードと読み取り機(リーダーライター)との間で通信が行われる際には、相互認証と通信データの暗号化が行われます。これにより、通信を傍受されても内容を解読されたり、偽のリーダーで情報を抜き取られたりするのを防いでいます。

暗号化を導入するメリット

これまで見てきたように、暗号化はデジタルデータを保護するための強力な手段です。企業や組織が暗号化を適切に導入・運用することは、単なる技術的な対策にとどまらず、事業継続性や社会的信頼性を確保する上で多くのメリットをもたらします。ここでは、暗号化導入の主要な3つのメリットについて詳しく解説します。

情報漏えいを防止できる

暗号化を導入する最も直接的かつ最大のメリットは、情報漏えいによる実害を最小限に抑えられることです。これは、情報セキュリティの根幹である「機密性」の確保に直結します。

現代のビジネス環境では、データはノートPCやスマートフォン、USBメモリといった様々なデバイスに保存され、社内サーバーやクラウドストレージ、外部のパートナー企業など、多様な場所でやり取りされます。こうしたデータのライフサイクル全体において、情報漏えいのリスクは常に存在します。

- 従業員がノートPCやUSBメモリを紛失・盗難される

- 社内サーバーやクラウドストレージに外部から不正アクセスを受ける

- 内部関係者による意図的なデータ持ち出し

- メールの誤送信

このようなインシデントが発生し、データが第三者の手に渡ってしまったとしても、そのデータ自体が強固に暗号化されていれば、中身を読み取られることはありません。暗号化は、いわばデータそのものに直接かける「鍵」であり、データを格納する場所や伝送経路のセキュリティ対策を突破された場合の、最後の防衛ライン(ラストライン・オブ・ディフェンス)として機能します。

このメリットは、企業の事業活動に多大な価値をもたらします。

- 顧客からの信頼維持: 顧客の個人情報や取引データを適切に保護していることを示すことで、安心してサービスを利用してもらえるようになり、顧客満足度やブランドイメージの向上に繋がります。

- コンプライアンス遵守: 個人情報保護法やGDPR(EU一般データ保護規則)などの国内外の法令・規制では、事業者が個人情報を取り扱う際に「安全管理措置」を講じることを義務付けています。暗号化は、この安全管理措置の重要な一環として推奨されており、導入することで法令遵守の要件を満たす助けとなります。

- 事業的損害の軽減: 情報漏えいが発生した場合、企業は損害賠償、原因調査、再発防止策の策定、信用の失墜など、甚大な経済的・社会的損失を被ります。暗号化によって実質的な被害を防ぐことは、これらの損害を未然に防ぐための極めて効果的な投資と言えます。

通信内容の改ざんを防げる

暗号化技術は、データの「完全性」を確保し、通信途中での悪意ある改ざんを防ぐ上でも重要な役割を果たします。

暗号化された通信では、データが暗号文に変換されているため、第三者が通信に割り込んで内容を意味のある形に書き換えることは極めて困難です。さらに、SSL/TLSや電子署名のように、暗号化とハッシュ化を組み合わせた仕組みを利用することで、受信者はデータが送信された時点から変更されていないかを確実に検証できます。

もし攻撃者が暗号文の一部を無理やり書き換えたとしても、復号した際にデータが破損して意味をなさなくなったり、同時に送られてくるハッシュ値(を暗号化したもの)と整合性が取れなくなったりするため、改ざんの事実が即座に検知されます。

この改ざん防止機能が特に重要となるのは、以下のような場面です。

- 金融取引: オンラインバンキングでの振込指示の金額や振込先口座が書き換えられるといった、直接的な金銭被害に繋がる攻撃を防ぎます。

- 電子商取引: ECサイトでの注文内容(商品、数量、配送先など)が変更されるのを防ぎ、正確な取引を保証します。

- 企業間取引: 電子契約書や電子発注書、請求書などの重要なビジネス文書が改ざんされるのを防ぎ、取引の信頼性を担保します。

- ソフトウェアの配布: ソフトウェアやOSのアップデートファイルを配布する際に、途中でマルウェアを仕込まれるといった攻撃を防ぎ、ユーザーが安全なプログラムを入手できるようにします。

このように、データの改ざんを防ぐことは、デジタル社会におけるあらゆる取引やコミュニケーションの信頼性の土台となります。暗号化は、その信頼性を技術的に保証するための不可欠な要素なのです。

なりすましを防止できる

暗号化技術、特に公開鍵暗号方式を応用することで、通信相手が本物であることを確認し、「なりすまし」を防止できます。これは、情報セキュリティにおける「真正性」の確保に貢献します。

なりすましは、サイバー攻撃の中でも特に巧妙で被害が大きい手口の一つです。

- フィッシング詐欺: 銀行や有名企業になりすました偽のWebサイトにユーザーを誘導し、ログイン情報や個人情報を盗み取ります。

- ビジネスメール詐欺(BEC): 経営者や取引先になりすましたメールを送りつけ、偽の口座に送金させるなどして金銭を騙し取ります。

こうしたなりすまし攻撃に対して、暗号化を基盤とする技術が有効な対策となります。

その代表例が、SSL/TLSサーバー証明書(デジタル証明書)です。信頼できる第三者機関である認証局(CA)が、「この公開鍵は、確かにこのWebサイト(ドメイン)の運営者のものである」ということを電子署名によって証明するものです。

ユーザーのブラウザは、HTTPSのサイトにアクセスする際にこの証明書を受け取り、その正当性を検証します。検証に成功して初めて、アドレスバーに鍵マークが表示されます。これにより、ユーザーは今アクセスしているサイトが、偽物ではなく本物の公式サイトであることを確認できるのです。

また、電子メールにおけるS/MIMEなどの技術も、送信者のメールアドレスが本物であることを証明書によって保証し、なりすましメールを見分ける手助けをします。

このように、暗号化技術は、単にデータを隠すだけでなく、デジタル空間における「身元保証」の仕組みを提供します。誰を信用してよいかが見えにくいインターネットの世界において、安全なコミュニケーションの前提となる「相手の確からしさ」を技術的に担保する、極めて重要な役割を担っているのです。

暗号化を導入する際の注意点

暗号化は情報セキュリティを飛躍的に向上させる強力なツールですが、その導入と運用は決して簡単なものではありません。「魔法の杖」ではなく、適切に扱わなければ効果がなかったり、かえって新たなリスクを生んだりすることもあります。ここでは、暗号化を導入する際に考慮すべき3つの主要な注意点について解説します。

導入や運用にコストがかかる

暗号化の導入と維持には、目に見えるコストと見えにくいコストの両方が発生します。これらを事前に把握し、計画を立てることが重要です。

- 導入コスト(イニシャルコスト)

- ソフトウェア・ハードウェア費用: 高度な暗号化機能を持つセキュリティソフトウェア、暗号化処理を高速化するための専用ハードウェア(HSM: Hardware Security Moduleなど)、あるいは暗号化機能が搭載されたストレージ製品などの購入費用です。オープンソースの暗号化ツールを利用してコストを抑えることも可能ですが、その場合は後述する技術的なスキルがより一層求められます。

- SSL/TLSサーバー証明書の取得費用: WebサイトをHTTPS化するための証明書は、認証レベルやワイルドカード対応の有無などによって価格が異なります。近年は無料の証明書(Let’s Encryptなど)も普及していますが、企業の信頼性を示す上では、より厳格な認証プロセスを経た有料のEV証明書などが選択されることもあります。

- 構築・実装費用: 既存のシステムに暗号化を組み込むための設計、開発、テストにかかる人件費や、外部の専門家に委託する場合の費用です。

- 運用コスト(ランニングコスト)

- 鍵の管理コスト: 暗号化の生命線である「鍵」のライフサイクル(生成、保管、配布、更新、破棄)を管理するための体制構築や、鍵管理システム(KMS)の利用料などが継続的に発生します。鍵管理は暗号化運用の中で最も重要かつ複雑な部分であり、相応のコストと労力が必要です。

- 人材育成・教育コスト: 暗号化システムを運用・管理する担当者には、専門的な知識とスキルが求められます。定期的なトレーニングや、セキュリティ資格の取得支援など、人材への投資が必要です。また、一般の従業員に対しても、暗号化の重要性や関連する社内ルールについての教育が欠かせません。

- 監査・監視コスト: 暗号化が正しく機能しているか、鍵の管理が適切に行われているかを定期的に監査するためのコストです。また、不正なアクセス試行などを監視するシステムの運用費用も含まれます。

これらのコストを無視して見切り発車で導入すると、運用が形骸化し、セキュリティホールが生まれる原因となります。保護すべき情報の価値と、それに伴うリスクを評価し、見合ったレベルのコストを投下するという、費用対効果の視点が不可欠です。

データの処理速度が低下する場合がある

暗号化および復号の処理は、コンピュータのCPUリソースを消費します。そのため、暗号化を導入すると、システムのパフォーマンス、特にデータの処理速度が低下する可能性があります。このパフォーマンスへの影響は、暗号化を検討する上で必ず考慮しなければならないトレードオフの関係にあります。

- 影響が顕著なケース:

- 大容量のデータベースへのアクセスが頻繁に発生するシステム

- 高画質の動画ストリーミング配信サービス

- リアルタイムでの大量トランザクション処理が求められる金融システム

- ストレージ全体の読み書きを常時暗号化する場合

- パフォーマンス低下の要因:

- アルゴリズムの種類: 一般的に、公開鍵暗号方式は共通鍵暗号方式よりも計算量が大きく、処理に時間がかかります。

- 鍵の長さ: 鍵長が長くなるほど安全性は高まりますが、比例して計算負荷も増大します。

- 暗号化の対象範囲: 通信の一部だけを暗号化するのか、ファイル全体やディスク全体を暗号化するのかによって、オーバーヘッドは大きく異なります。

この問題に対処するためには、以下のような対策が考えられます。

- 適切なアルゴリズムの選択: 用途に応じて、強度と速度のバランスが取れたアルゴリズム(例: AES)を選択する。

- ハードウェア支援の活用: CPUに搭載されている暗号化支援機能(Intel AES-NIなど)を利用したり、前述のHSMのような専用ハードウェアを導入したりすることで、処理をオフロードし、CPU負荷を軽減する。

- 戦略的な暗号化: すべてのデータを一律に暗号化するのではなく、個人情報や機密情報など、本当に保護が必要なデータを選択して暗号化する(選択的暗号化)。

- 十分な性能テスト: 本番導入前に、想定される負荷状況下で十分なパフォーマンステストを行い、許容範囲内の遅延であるかを確認する。

セキュリティレベルの向上と、システムが提供するサービスの品質(応答速度など)はトレードオフの関係にあることを理解し、ビジネス要件と照らし合わせながら最適なバランス点を見つける設計が求められます。

鍵を紛失すると復号できなくなる

これは暗号化を導入する上で、技術的に最も警戒すべきリスクです。暗号化は、正しい鍵がなければ誰もデータを読み取れないようにする技術ですが、それは正規の管理者であっても例外ではありません。

万が一、データを復号するための鍵を紛失、あるいは破損してしまった場合、その暗号化されたデータは永久に復元できなくなります。それは、たとえバックアップがあったとしても同じです。暗号化されたままバックアップされたデータは、鍵がなければただの無意味なデータの塊でしかありません。

このリスクは、暗号化の強度が高ければ高いほど、深刻になります。なぜなら、ブルートフォース攻撃などによる解読が事実上不可能だからです。つまり、自ら作り出した強固な金庫に、自分自身が閉じ込められてしまうという事態に陥るのです。

鍵を失うシナリオとしては、以下のようなものが考えられます。

- 鍵を保存していたファイルやメディアの物理的な破損・紛失

- 鍵管理システムの障害やデータ消失

- パスワードやパスフレーズ(鍵を保護するためのもの)の失念

- 鍵の管理担当者の退職や異動に伴う引き継ぎミス

- 災害によるデータセンターの被災

この致命的なリスクを回避するためには、徹底した鍵管理(キーマネジメント)のプロセスを確立し、厳格に運用することが絶対条件となります。

- 鍵のバックアップ: 鍵は必ず複数の場所に、安全な方法でバックアップを作成します。

- 分散保管: バックアップは、物理的に離れた場所(例: 別のデータセンターや耐火金庫)に分散して保管します。

- アクセス制御: 鍵へのアクセス権限を最小限の担当者に限定し、すべてのアクセスログを記録・監視します。

- 鍵の世代管理: 定期的に鍵を更新し、古い鍵も必要に応じて安全に保管、あるいは破棄するルールを定めます。

- リカバリー手順の確立と訓練: 鍵を紛失した場合の復旧手順を明確に文書化し、定期的に訓練を実施して、いざという時に確実に対応できるようにしておきます。

暗号化を導入するということは、「データを守る」責任と同時に、「鍵を守り抜く」という、より重大な責任を負うことを意味します。この点を十分に認識し、万全の対策を講じることが、暗号化導入を成功させるための鍵となります。

まとめ

本記事では、「暗号化」という、現代のデジタル社会を支える不可欠な技術について、その基本的な概念から仕組み、種類、そして具体的な活用例や導入におけるメリット・注意点まで、多角的に掘り下げてきました。

改めて要点を振り返ると、暗号化とはデータを第三者に読み取られないように、特定のルール(鍵)に基づいて意味不明な文字列に変換する技術です。その目的は、情報の「機密性」を守ることを第一としながら、「完全性(改ざん防止)」や「真正性(なりすまし防止)」の確保にも大きく貢献します。

その仕組みは、「平文」を「鍵」を使って「暗号文」に変換し、正規の受信者が同じく「鍵」を使って「復号」するというプロセスに基づいています。鍵の使い方によって、処理が高速な「共通鍵暗号方式」、安全な鍵交換が可能な「公開鍵暗号方式」、そして両者の長所を組み合わせた実用的な「ハイブリッド暗号方式」に大別され、用途に応じて使い分けられています。

私たちは、Webサイトの閲覧(HTTPS)、Wi-Fi通信、スマートフォンのデータ保護、ネットショッピングの決済など、日常生活のあらゆる場面で、意識することなくこの暗号化技術の恩恵を受けています。これらの技術がなければ、安心してインターネットを利用することはできません。

企業や組織が暗号化を導入することは、情報漏えいやデータの改ざん、なりすましといった深刻なセキュリティリスクを低減し、顧客や社会からの信頼を維持するために極めて重要です。しかしその一方で、導入・運用にはコストや専門知識が必要であり、処理速度の低下や、何よりも「鍵」の管理という重大な責任が伴います。特に、鍵を紛失すれば二度とデータを復元できなくなるというリスクは、常に念頭に置かなければなりません。

デジタルデータが石油に代わる新たな資源と言われる現代において、そのデータを守る暗号化技術は、金庫であり、防壁であり、身分証明書でもある、多面的な役割を担う社会インフラです。個人としても、企業の一員としても、この「鍵」の重要性を正しく理解し、セキュリティに対する意識を常に高く持つことが、安全で豊かなデジタル社会を築いていく上で不可欠と言えるでしょう。