現代のビジネス環境において、データは最も重要な資産の一つです。しかし、その価値の高さに比例して、情報漏洩のリスクもかつてないほど高まっています。サイバー攻撃の巧妙化、テレワークの普及、クラウドサービスの利用拡大など、企業を取り巻く環境は大きく変化し、従来のセキュリティ対策だけでは重要なデータを守りきることが難しくなりました。

このような状況で注目を集めているのが、「DLP(Data Loss Prevention)」というセキュリティソリューションです。DLPは、日本語で「データ損失防止」や「情報漏洩対策」と訳され、その名の通り、機密情報や個人情報といった重要データが、意図的か偶発的かを問わず、組織の外部へ不正に持ち出されるのを防ぐことを目的としています。

この記事では、情報漏洩対策の要として重要性を増すDLPについて、その基本的な概念から、具体的な仕組み、種類、導入のメリット・デメリット、さらには他のセキュリティ対策との違いや製品選定のポイントに至るまで、網羅的かつ分かりやすく解説します。DLPについて初めて学ぶ方から、具体的な導入を検討している企業の担当者まで、幅広い方々にとって有益な情報を提供します。

目次

DLPとは

DLPとは、「Data Loss Prevention」または「Data Leak Prevention」の略称で、組織内の重要データが外部に漏洩することを防ぐためのセキュリティ対策の考え方、およびそれを実現する製品やソリューションを指します。その最大の特徴は、従来の多くのセキュリティ対策がネットワークの境界やシステムの脆弱性を守る「外側からの脅威対策」に主眼を置いていたのに対し、DLPは保護対象である「データそのもの(中身)」に着目し、そのデータが不正に扱われることを防ぐという点にあります。

DLPが保護対象とするデータは多岐にわたりますが、主に以下のようなものが挙げられます。

- 個人情報: 氏名、住所、電話番号、マイナンバー、クレジットカード番号など

- 顧客情報: 顧客リスト、取引履歴、契約内容など

- 技術情報: 設計図、仕様書、研究開発データ、ソースコードなど

- 財務情報: 決算情報、M&A情報、事業計画書など

- 知的財産: 特許情報、営業秘密、ノウハウなど

これらの情報がひとたび外部に漏洩すれば、企業は金銭的な損害だけでなく、社会的信用の失墜、ブランドイメージの低下、顧客離れ、法的な制裁といった、事業の存続を揺るがしかねない深刻なダメージを受けることになります。

DLPは、こうした壊滅的な事態を未然に防ぐために、「どのようなデータが重要なのか」を定義し、そのデータが「どこに存在し(Data in Rest)」「どのように利用され(Data in Use)」「どこへ移動しているのか(Data in Motion)」を常に監視します。そして、予め定められたセキュリティポリシー(ルール)に違反するような不審な操作が検知された場合、その操作をブロックしたり、管理者に警告したりすることで、情報漏洩を水際で食い止める役割を果たします。

例えば、従業員が悪意を持って顧客リストを個人のUSBメモリにコピーしようとしたり、あるいは誤って「社外秘」と書かれたファイルを取引先へメールで送信しようとしたりした場合、DLPはその操作を検知し、未然に防ぐことが可能です。

このように、DLPはヒューマンエラーや内部不正といった「内部からの脅威」に特に高い効果を発揮します。もちろん、マルウェア感染など外部攻撃によって内部に侵入した攻撃者が、情報を外部に送信しようとする際にも有効な防御策となり得ます。

従来のファイアウォールやIDS/IPS(不正侵入検知/防御システム)が、いわば「城壁」や「見張り番」として外部からの侵入を防ぐ役割だとすれば、DLPは「重要書類専門の警備員」のような存在です。城の中にいる人間(従業員)が重要書類を不正に持ち出そうとしても、あるいは城内に忍び込んだスパイが書類を盗み出そうとしても、その書類そのものを見張っているため、流出を防ぐことができるのです。

この「データ中心」のアプローチこそが、働き方やIT環境が多様化し、社内と社外の境界線が曖昧になった現代において、DLPが不可欠なセキュリティ対策として位置づけられている最大の理由です。

DLPの仕組みと主な機能

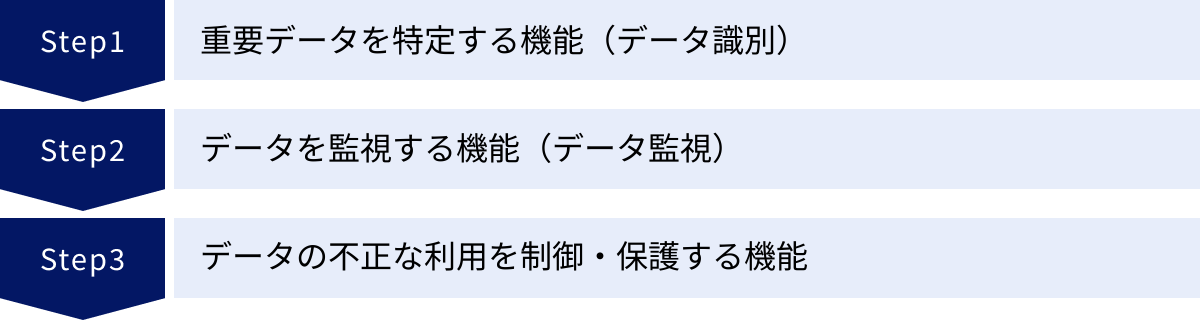

DLPがどのようにして重要データを守るのか、その仕組みは大きく分けて「①データ識別(発見)」「②データ監視(追跡)」「③データ保護(制御)」という3つのステップで構成されています。これら3つの機能が連携することで、包括的な情報漏洩対策が実現します。ここでは、それぞれの機能がどのような役割を担っているのかを詳しく見ていきましょう。

重要データを特定する機能(データ識別)

データ識別は、DLPにおける最も基本的かつ重要な機能です。組織内に散在する膨大なデータの中から、「何を保護すべきか」を正確に見つけ出し、特定する役割を担います。この最初のステップの精度が低いと、保護すべき情報を見逃してしまったり、逆に保護する必要のない情報まで過剰に制限して業務に支障をきたしたりするため、DLPの効果全体を左右する土台となります。

データ識別には、主に以下のような技術が用いられます。

- キーワードや正規表現によるパターンマッチング

これは、最も基本的なデータ識別方法です。予め登録しておいた特定の単語(例:「社外秘」「CONFIDENTIAL」「厳秘」)や、特定の文字列パターンに合致するデータを検出します。このパターンのことを「正規表現」と呼びます。例えば、以下のような情報を識別するのに有効です。- マイナンバー: 12桁の数字というパターン

- クレジットカード番号: 14~16桁の数字で、特定の計算式(Luhnアルゴリズム)に合致するというパターン

- 電話番号: 「xxx-xxxx-xxxx」という形式のパターン

- メールアドレス: 「(文字列)@(ドメイン名)」という形式のパターン

この方法は設定が比較的容易である一方、文脈を理解できないため、誤検知(フォールスポジティブ)や検知漏れ(フォールスネガティブ)が発生しやすいという側面もあります。

- フィンガープリンティング(データフィンガープリント)

保護したいファイルやデータから、「指紋(フィンガープリント)」と呼ばれるユニークなハッシュ値を生成し、データベースに登録しておきます。DLPは監視対象のデータとこの指紋を照合し、完全または部分的に一致するものを機密データとして検出します。この技術は、特に定型的な構造を持つデータ(構造化データ)や、内容が固定された文書ファイル(非構造化データ)の識別に非常に高い精度を発揮します。- 完全一致: データベースのレコードと完全に一致する情報を検出します。顧客データベースの特定の行がそのままコピーされた場合などに有効です。

- 部分一致: 文書の一部がコピー&ペーストされた場合でも、その部分が指紋と一致すれば検出できます。報告書の一部だけを抜き出してメール本文に貼り付けた、といったケースに対応可能です。

- 機械学習(AI)による識別

近年、精度向上が著しいのが機械学習やAIを活用した識別方法です。事前に大量の「機密文書」と「非機密文書」をAIに学習させることで、AIがデータの内容や文脈を自律的に理解し、それが機密情報に該当するかどうかを判断します。例えば、契約書やM&Aに関する文書など、特定のキーワードだけでは判断が難しい非定型の機密文書を高い精度で識別できます。未知のフォーマットの機密情報や、従来のパターンマッチングでは検出しにくい情報を特定できる点が大きな強みです。 - メタデータによる識別

ファイル自身が持つ属性情報(メタデータ)を利用して識別する方法です。例えば、Windowsのファイルプロパティで「秘密度」タグを付与したり、特定のユーザーが作成したファイルを保護対象としたりする設定が可能です。Microsoft Purview Information Protection (MIP) など、他の情報保護ソリューションと連携して、付与されたラベル(「社外秘」「極秘」など)に基づいてDLPポリシーを適用することも一般的です。

これらの識別技術を単体で使うのではなく、複数を組み合わせることで、より高精度なデータ識別を実現するのが一般的です。

データを監視する機能(データ監視)

データ識別機能によって「守るべきデータ」が特定されたら、次のステップは、そのデータが「いつ、どこで、誰によって、どのように扱われているか」を継続的に監視(追跡)することです。この監視機能によって、ポリシー違反の操作をリアルタイムに検知したり、インシデント発生時に原因を追跡したりすることが可能になります。

DLPが監視するデータの状態と経路は、主に以下の3つに分類されます。

- Data in Motion (移動中のデータ)

ネットワーク上を流れるデータを監視します。社内から社外へデータが送信される際の最も一般的な経路であり、DLPの監視における中心的な役割を果たします。- 監視対象の例:

- メール: SMTPプロトコルを監視し、送受信されるメールの本文や添付ファイルの内容をチェックします。

- Web: HTTP/HTTPS通信を監視し、Webフォームへの入力、Webメールからの送信、オンラインストレージへのアップロードなどをチェックします。HTTPSなどの暗号化通信を復号して中身を検査する機能も重要です。

- ファイル転送: FTP/FTPSなどのプロトコルを監視します。

- インスタントメッセンジャー: SlackやMicrosoft Teamsなどのチャットツールでのファイル共有やテキスト送信を監視します。

- 監視対象の例:

- Data in Use (使用中のデータ)

ユーザーがPCなどのエンドポイント上でデータを操作している際の動きを監視します。テレワーク環境など、社内ネットワークを介さない操作を監視する上で極めて重要です。- 監視対象の例:

- 外部デバイスへの書き込み: USBメモリ、外付けHDD、スマートフォンなどへのデータコピーを監視・制御します。

- 印刷: 機密情報を紙媒体で持ち出す行為を防ぐため、印刷操作を監視・制御します。

- クリップボード: コピー&ペースト操作を監視し、機密情報を許可されていないアプリケーションに貼り付けることを防ぎます。

- スクリーンショット/画面キャプチャ: 画面の情報を画像として保存する操作を監視・制御します。

- アプリケーション間のデータ移動: 許可されたアプリから許可されていないアプリへのデータ移動を監視します。

- 監視対象の例:

- Data at Rest (保存中のデータ)

ファイルサーバー、データベース、エンドポイントのストレージ、クラウドストレージなどに保存されているデータを監視します。これは、「どこに機密情報が眠っているか(データディスカバリ)」を発見するための機能です。定期的にスキャンを実行し、保護すべきデータが不適切な場所に保存されていないか、アクセス権の設定は適切かなどをチェックし、組織の情報資産の棚卸しとリスク評価に役立ちます。

これらの監視活動によって得られたログは、「誰が、いつ、どの機密データを、どの経路で、どこに送ろうとしたか」を詳細に記録します。この監査ログは、セキュリティインシデント発生時の迅速な原因究明や影響範囲の特定、そして監査機関への報告において、極めて重要な証拠となります。

データの不正な利用を制御・保護する機能(データ保護)

データ監視機能によってポリシー違反の疑いがある操作が検知されると、最後のステップとして、その不正な操作を阻止し、データを保護するためのアクション(制御)が実行されます。どのようなアクションを実行するかは、事前に設定されたセキュリティポリシーによって決まり、状況に応じて柔軟に設定できます。

主な制御アクションには、以下のようなものがあります。

- ブロック (Block): ポリシーに違反する操作を強制的に中止させます。例えば、「マイナンバーを含むファイルのメール送信を完全に遮断する」「社外秘データが入ったUSBメモリへの書き込みを禁止する」といった最も強力な制御です。

- アラート (Alert) / 通知 (Notify): 操作を行っているユーザー本人や、その上長、セキュリティ管理者に警告メッセージを表示したり、通知メールを送信したりします。即座にブロックはせず、ユーザーに注意を促すことで、うっかりミスを防ぐ教育的な効果が期待できます。

- ユーザーへの確認 (User Justification): ユーザーに警告を表示した上で、その操作を継続する正当な理由の入力を求める機能です。管理者は後からその理由を確認し、業務上の正当性があったかどうかを判断できます。これにより、業務効率を過度に損なうことなく、不正な操作を牽制できます。

- 暗号化 (Encrypt): データが外部に送信されたり、外部デバイスにコピーされたりする際に、自動的にファイルを暗号化します。万が一データが外部に渡ってしまっても、復号鍵がなければ中身を閲覧できないため、情報漏洩のリスクを大幅に低減できます。

- 隔離 (Quarantine): ポリシー違反の疑いがあるメールやファイルを、ユーザーがアクセスできない安全な場所に一時的に隔離します。セキュリティ管理者が内容を確認し、問題がなければ解放、問題があれば削除といった対応を取ることができます。

- ロギング (Log): すべての検知イベントと実行されたアクションを詳細に記録します。ブロックやアラートといった直接的な制御を行わない「監視モード」でも、ログを収集・分析することで、組織内のリスク傾向を把握し、ポリシーの見直しに役立てることができます。

これらの制御アクションは、「誰が」「どのデータを」「どのように扱おうとしているか」といった条件に応じて、きめ細かく設定することが可能です。例えば、「一般社員が顧客リストを外部に送信しようとした場合はブロックするが、営業部長が正当な理由を入力した場合は許可する」といった、役職や状況に応じた柔軟な運用が実現できます。

以上のように、DLPは「識別」「監視」「保護」という3つの機能を有機的に連携させることで、複雑化する情報漏洩のリスクから企業の重要データを守る、強力な盾となるのです。

DLPの主な種類

DLPソリューションは、その監視対象や導入形態によって、いくつかの種類に分類されます。企業は自社のIT環境や保護したいデータの特性に応じて、最適なタイプのDLPを選択する必要があります。ここでは、代表的な3つの種類「ネットワークDLP」「エンドポイントDLP」「クラウドDLP」について、それぞれの特徴を解説します。

| 種類 | 監視対象 | メリット | デメリット |

|---|---|---|---|

| ネットワークDLP | 社内ネットワークを流れるデータ(メール、Web通信など) | 各端末へのエージェント導入が不要で、導入や管理の負担が比較的小さい。すべての通信を一元的に監視できる。 | 暗号化された通信(HTTPSなど)を監視するには復号化の仕組みが必要。エンドポイント内での操作やオフライン時の操作は監視できない。 |

| エンドポイントDLP | PCやサーバーなどのエンドポイント上のデータ操作 | USBメモリへのコピー、印刷、スクリーンショットなど、ネットワークを介さない操作も監視可能。オフライン状態でも機能する。 | すべての監視対象端末にエージェントの導入・管理が必要。端末のパフォーマンスに影響を与える可能性がある。 |

| クラウドDLP | クラウドサービス(IaaS, PaaS, SaaS)上のデータ | クラウド利用における情報漏洩リスクに対応できる。API連携により、多様なクラウドサービスを監視できる。 | 対応するクラウドサービスが製品によって異なる。クラウドサービス側の仕様変更に影響を受ける可能性がある。 |

ネットワークDLP

ネットワークDLPは、社内ネットワークと外部インターネットの境界(ゲートウェイ)に設置され、そこを通過するすべてのデータ通信を監視するタイプのDLPです。プロキシサーバーや専用アプライアンスとして導入されることが一般的です。社内から社外へ出ていく情報を一元的に監視し、情報漏洩を防ぎます。

主な監視対象:

- メール(SMTP)

- Webアクセス(HTTP/HTTPS)

- ファイル転送(FTP)

- インスタントメッセンジャーの通信

メリット:

- 導入・管理の容易さ: 各PCやサーバーにソフトウェア(エージェント)をインストールする必要がないため、導入時の手間が少なく、管理者の運用負荷を軽減できます。特に、管理対象のデバイスが多い大規模な組織にとっては大きな利点となります。

- 一元的な監視: 組織のすべてのネットワークトラフィックが通過するポイントで監視するため、ポリシーの適用や管理を一元的に行えます。

デメリット:

- 暗号化通信への対応: 近年のWeb通信のほとんどはHTTPSで暗号化されています。そのため、ネットワークDLPが通信内容を検査するためには、SSL/TLS通信を一度復号し、検査後に再暗号化するという処理が必要です。この処理は専用の機器や設定が求められ、パフォーマンスへの影響も考慮する必要があります。

- エンドポイント操作の監視不可: ネットワークを通過しない操作は監視の対象外です。例えば、USBメモリへのデータコピー、機密情報の印刷、オフライン状態のノートPCからの情報持ち出しなどは検知できません。テレワークの普及により、社内ネットワークを経由しない業務が増えた現代において、ネットワークDLPだけでは不十分なケースが多くなっています。

ネットワークDLPは、社内での業務が中心で、主にメールやWeb経由での情報漏洩を警戒している企業に適していると言えます。

エンドポイントDLP

エンドポイントDLPは、個々のPC、サーバー、仮想デスクトップなどのエンドポイントに専用のソフトウェア(エージェント)をインストールして、そのデバイス上でのあらゆるデータ操作を監視・制御するタイプのDLPです。

主な監視対象:

- USBメモリなどの外部ストレージへのデータ書き込み

- 印刷(プリンターへの出力)

- クリップボード経由のコピー&ペースト

- スクリーンショットの取得

- CD/DVDへの書き込み

- BluetoothやWi-Fi Direct経由でのファイル転送

- ローカルアプリケーションでのファイル操作

- Webブラウザ経由でのファイルアップロード

メリット:

- 詳細かつ広範な監視: ネットワークDLPでは監視できない、エンドポイント内でのきめ細かな操作を監視・制御できます。「誰が、どのファイルに対して、どのような操作を行ったか」を詳細にログとして記録できるため、内部不正やヒューマンエラーによる情報漏洩対策として非常に強力です。

- オフラインでの保護: ノートPCが社外に持ち出され、インターネットに接続されていないオフライン状態であっても、エージェントがPC上で動作し続けるため、USBメモリへのコピーなどを防ぐことができます。テレワークや出張が多い働き方に必須の機能です。

デメリット:

- 導入・管理の負荷: 監視対象となるすべてのエンドポイントにエージェントをインストールし、バージョンアップなどの管理を継続的に行う必要があります。端末台数が多いほど、その導入・運用コストは増大します。

- パフォーマンスへの影響: エージェントが常時バックグラウンドで動作するため、PCのCPUやメモリなどのリソースを消費し、パフォーマンスに多少の影響を与える可能性があります。製品選定の際には、自社のPCスペックで快適に動作するかを検証することが重要です。

エンドポイントDLPは、テレワークを積極的に導入している企業や、従業員がPCを社外に持ち出す機会が多い企業、USBメモリなど外部デバイス経由での情報漏洩を特に警戒している企業に不可欠なソリューションです。

クラウドDLP

クラウドDLPは、Microsoft 365、Google Workspace、Salesforce、Box、AWSといったクラウドサービス(SaaS/PaaS/IaaS)上に保存・共有されているデータを保護することに特化したタイプのDLPです。

クラウドサービスの利用が一般化するにつれて、企業の重要データが社内のサーバーだけでなく、クラウド上に保管されるケースが急増しました。それに伴い、クラウド上での不適切な共有設定や、アクセス権の管理ミスによる情報漏洩が新たなリスクとして浮上しています。クラウドDLPは、こうしたクラウド特有のリスクに対応するために登場しました。

主な監視対象:

- クラウドストレージ(OneDrive, Google Drive, Boxなど)に保存されているファイル

- SaaSアプリケーション(Salesforce, Slackなど)内で扱われるデータ

- IaaS/PaaS(AWS, Microsoft Azure, GCPなど)上のデータストア

仕組み:

クラウドDLPは、主にAPI(Application Programming Interface)を利用して各クラウドサービスと連携します。これにより、クラウドサービス内に保存されているデータをスキャンして機密情報を発見したり、ファイルの共有設定を監視して「一般公開」などの危険な設定がされていないかをチェックしたり、外部ユーザーとの不正な共有をブロックしたりします。

この機能は、しばしばCASB(Cloud Access Security Broker)と呼ばれるセキュリティソリューションの主要機能の一つとして提供されます。CASBは、クラウドサービスの利用状況を可視化し、アクセス制御やデータ保護、脅威防御を統合的に行うもので、クラウドDLPはその中核を担う技術と言えます。

メリット:

- クラウド環境のセキュリティ強化: 企業の管理が及みにくいクラウド上のデータを可視化し、統制下に置くことができます。シャドーIT(企業が把握していないクラウドサービスの利用)の発見にも繋がります。

- 多様なサービスへの対応: API連携により、主要な多くのクラウドサービスを横断的に監視し、一貫したセキュリティポリシーを適用できます。

デメリット:

- 対応サービスの範囲: DLP製品によって、連携できるクラウドサービスの種類や対応レベルが異なります。自社が利用している、あるいは将来的に利用する予定のクラウドサービスに対応しているかを確認する必要があります。

- 設定の複雑さ: 各クラウドサービスの仕様を理解した上で、API連携の設定やポリシー設定を行う必要があり、専門的な知識が求められる場合があります。

クラウドDLPは、クラウドサービスを業務の基盤として活用しているすべての企業にとって、今や必須のセキュリティ対策となっています。

実際には、これらのDLPは単独で導入されるだけでなく、複数の種類を組み合わせて、多層的な防御体制を築くことが理想的です。例えば、社内ではネットワークDLPで通信を監視しつつ、全従業員のPCにはエンドポイントDLPを導入、さらに利用しているクラウドサービスにはクラウドDLPを適用することで、あらゆる経路からの情報漏洩リスクを包括的にカバーできます。

DLPが必要とされる背景

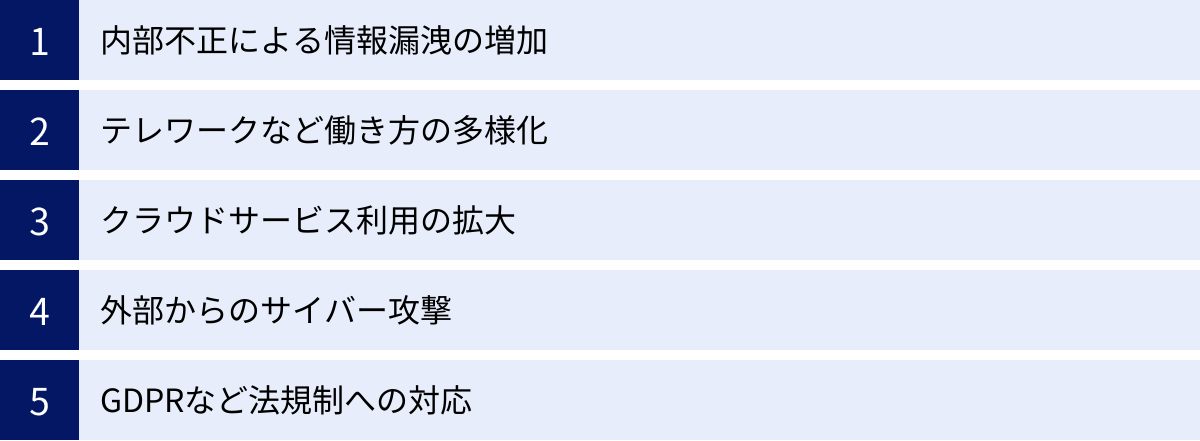

なぜ今、多くの企業がDLPの導入を急いでいるのでしょうか。その背景には、テクノロジーの進化、働き方の変革、そして法規制の強化といった、現代のビジネス環境を取り巻く複数の大きな変化が存在します。ここでは、DLPの必要性を高めている5つの主要な要因について掘り下げていきます。

内部不正による情報漏洩の増加

情報漏洩と聞くと、外部のハッカーによるサイバー攻撃を真っ先に思い浮かべるかもしれません。しかし、実際には組織の内部関係者による不正行為が、依然として情報漏洩の大きな原因となっています。独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「内部不正による情報漏えい等の被害」は組織向けの脅威として第4位にランクインしており、その深刻さが伺えます。

(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

内部不正には、金銭的な利益を目的とした機密情報の持ち出しや、退職時に顧客リストや技術情報を不正にコピーしていくといった悪意のあるケースだけでなく、腹いせや個人的な恨みによる破壊行為も含まれます。

従来のセキュリティ対策は、外部からの侵入を防ぐ「境界型防御」が中心であったため、正規の権限を持つ内部の人間による不正な操作を防ぐことは困難でした。しかし、DLPは「データそのもの」を監視するため、たとえ正規のユーザーであっても、ポリシーに反する機密データの扱い(例:個人のメールアドレスへの送信、USBメモリへのコピー)を検知し、ブロックできます。また、すべての操作ログを記録することで、不正行為に対する強力な抑止力としても機能します。このように、信頼しているはずの内部からの脅威に対応できる点が、DLPが重視される大きな理由の一つです。

テレワークなど働き方の多様化

新型コロナウイルスのパンデミックを契機に、テレワーク(リモートワーク)は多くの企業で標準的な働き方の一つとして定着しました。自宅やコワーキングスペース、出張先のホテルなど、オフィス以外の場所で業務を行うことが当たり前になり、従業員は社内ネットワークの外で機密情報にアクセスする機会が格段に増えました。

この変化は、従来の「社内は安全、社外は危険」という前提に基づいた境界型セキュリティモデルを根本から揺るがしました。自宅のネットワークはオフィスのネットワークほど安全ではなく、また、個人所有のデバイス(BYOD)を利用する場合、セキュリティレベルの担保はさらに難しくなります。

このような環境では、ネットワークの出入口を監視するだけでは不十分です。従業員が使用しているPCやスマートフォンなどの「エンドポイント」そのものでデータを保護する必要があります。エンドポイントDLPは、デバイスがどこにあろうとも、オフライン状態であっても、機密データの不正な操作を監視・制御できます。テレワークという新しい働き方を安全に実現するための必須のテクノロジーとして、DLPの重要性が飛躍的に高まっています。

クラウドサービス利用の拡大

業務効率化やコラボレーションの促進を目的として、Microsoft 365, Google Workspace, Salesforce, Slack, Boxといったクラウドサービス(SaaS)の利用が爆発的に進んでいます。これにより、かつては社内のファイルサーバーに保管されていた重要データが、クラウド上に保存・共有されることが当たり前になりました。

クラウドサービスは非常に便利である一方、新たなセキュリティリスクも生み出しています。

- 設定ミスによる漏洩: 共有設定を誤って「リンクを知る全員が閲覧可能」にしてしまい、機密情報が意図せずインターネット上に公開されてしまう。

- 不適切な共有: 退職者や外部の協力会社との共有リンクが解除されないまま放置され、アクセス権が残り続けてしまう。

- シャドーIT: 会社が許可していないクラウドストレージに、従業員が業務データを勝手に保存してしまう。

これらのリスクに対応するためには、クラウド上のデータを直接監視・保護する仕組みが必要です。クラウドDLPやCASBは、APIを通じてクラウドサービスと連携し、保存されているデータのスキャン、不適切な共有設定の検知・修正、不正なアップロード/ダウンロードのブロックなどを行います。ビジネスの基盤がクラウドへとシフトする中で、クラウド環境のガバナンスを維持し、情報漏洩を防ぐために、DLPの役割は不可欠となっています。

外部からのサイバー攻撃

ランサムウェア攻撃に代表される外部からのサイバー攻撃も、年々巧妙化・悪質化しています。特に近年、「二重恐喝(ダブルエクストーション)」と呼ばれる手口が主流になっています。これは、攻撃者が企業のシステムに侵入してデータを暗号化し、復旧のための身代金を要求するだけでなく、事前に窃取した機密情報を「公開する」と脅して、さらなる金銭を要求するというものです。

たとえバックアップからシステムを復旧できたとしても、情報が漏洩してしまえば、事業へのダメージは計り知れません。顧客情報や技術情報がダークウェブなどで売買されれば、企業の信用は失墜し、顧客からの損害賠償請求や集団訴訟に発展する可能性もあります。

DLPは、こうした外部攻撃によるデータ窃取に対する「最後の砦」として機能することがあります。攻撃者がマルウェアなどを使ってシステム内部に侵入し、盗み出した機密データを外部のサーバーに送信しようとする際、DLPはそのデータの「中身」を検査し、機密情報が含まれている通信を検知・ブロックすることができます。これにより、万が一侵入を許してしまった場合でも、最も重要な資産であるデータが外部に流出するのを防ぎ、被害を最小限に抑えることが期待できます。

GDPRなど法規制への対応

個人情報保護の重要性に対する社会的な認識の高まりを受け、世界各国でデータ保護に関する法規制が強化されています。その代表例が、2018年に施行されたEUの「GDPR(一般データ保護規則)」です。GDPRは、個人データの取り扱いに関して企業に厳格な義務を課し、違反した場合には巨額の制裁金が科される可能性があります。

日本においても、2022年4月に改正個人情報保護法が全面施行され、情報漏洩発生時の本人および個人情報保護委員会への報告が義務化されるなど、企業の責任がより一層重くなりました。

これらの法規制を遵守(コンプライアンス)するためには、企業は「自社がどのような個人データを、どこに、どれだけ保有しているか」を正確に把握し、「それらが適切に管理・保護されていること」を証明できなければなりません。

DLPは、まさにこの課題に応えるソリューションです。

- データディスカバリ機能: 社内のサーバーやエンドポイント、クラウドをスキャンし、個人データがどこに存在するかを可視化します。

- 監視・制御機能: 個人データへの不適切なアクセスや不正な持ち出しを防止します。

- 監査ログ機能: データへのアクセスや操作の履歴を詳細に記録し、監査や漏洩インシデント発生時の報告義務を果たすための証跡を提供します。

このように、DLPは厳格化する法規制に対応し、企業のコンプライアンス体制を強化するための重要なツールとして位置づけられています。

DLPを導入するメリット

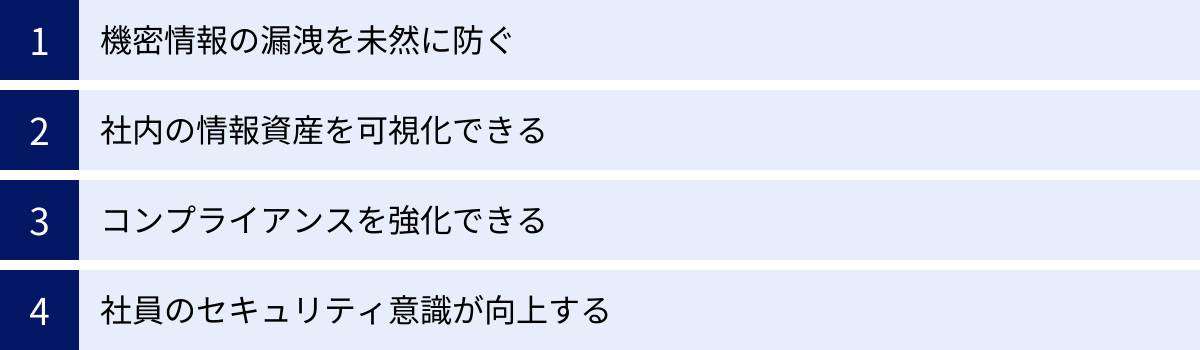

DLPを導入することは、単に情報漏洩を防ぐだけでなく、企業に様々な付加価値をもたらします。セキュリティ体制の強化はもちろん、業務プロセスの改善や従業員の意識向上にも繋がります。ここでは、DLP導入によって得られる4つの主要なメリットについて詳しく解説します。

機密情報の漏洩を未然に防ぐ

これは、DLPがもたらす最も直接的かつ最大のメリットです。DLPは、悪意のある内部不正と、意図しないヒューマンエラーの両方から、企業の重要データを保護します。

- 内部不正対策: 退職間際の従業員が、転職先で利用するために顧客リストや技術資料を個人のクラウドストレージにアップロードしようとしたり、USBメモリにコピーしようとしたりする行為を検知し、即座にブロックします。これにより、計画的な情報窃取を水際で防ぐことができます。

- ヒューマンエラー対策: 従業員が、宛先を間違えて取引先の機密情報が含まれた見積書を競合他社にメールで送ろうとしたり、誤って「社外秘」のファイルをWebフォームにアップロードしてしまったりといった「うっかりミス」を防ぎます。多くの場合、DLPは操作をブロックするだけでなく、「このメールには機密情報が含まれていますが、送信してよろしいですか?」といった警告を表示することで、ユーザーに再確認を促し、ミスを自ら気づかせる効果もあります。

このように、意図的か否かを問わず、ポリシーに違反するデータの動きをリアルタイムで検知・制御することで、情報漏洩という最悪の事態が発生するのを未然に防ぎ、企業の資産と信用を守ります。

社内の情報資産を可視化できる

多くの企業では、日々の業務の中で作成・保存されるデータが膨大になり、ファイルサーバーやクラウドストレージ、各従業員のPC内に、「どこに、どのような重要情報が、どれだけ存在しているのか」を正確に把握できていないという課題を抱えています。管理者の目が届かない場所に重要なデータが放置されている状態は、情報漏洩の温床となります。

DLPの導入プロセスでは、まず「データ識別(データディスカバリ)」機能を使って、組織内のあらゆる場所に保存されているデータ(Data at Rest)をスキャンします。このプロセスを通じて、

- 保護すべき機密情報(個人情報、財務情報、技術情報など)の棚卸しができる。

- 今まで把握できていなかった「シャドーデータ」(管理下にない機密データ)の存在を明らかにできる。

- 各データに対して、誰がアクセス権を持っているのかを可視化できる。

といった効果が得られます。

社内に散在する情報資産の全体像を正確に把握できることは、セキュリティ対策の第一歩です。どこにリスクがあるのかが分からなければ、効果的な対策は打てません。DLPは、この「可視化」を実現することで、より的確なアクセス権管理やデータ保管ポリシーの策定を可能にし、組織全体のデータガバナンスを向上させます。

コンプライアンスを強化できる

前述の通り、GDPRや改正個人情報保護法、あるいはクレジットカード業界のセキュリティ基準であるPCI DSSなど、現代の企業は様々なデータ保護関連の法規制や業界基準を遵守することが求められています。これらの規制は、企業に対して厳格なデータ管理体制の構築と、それを証明する責任を課しています。

DLPは、このコンプライアンス要件を満たす上で強力な支援ツールとなります。

- ポリシーの強制: GDPRで定義される「個人データ」や、PCI DSSで保護対象となる「カード会員データ」などをDLPのポリシーに設定することで、これらのデータの不適切な取り扱いをシステム的に防止し、規制遵守を徹底できます。

- 監査証跡の提供: DLPは、「いつ、誰が、どの機密データにアクセスし、どのような操作(閲覧、編集、コピー、送信など)を行ったか」を詳細なログとして記録します。この監査ログは、セキュリティ監査の際に、企業が適切なデータ管理を行っていることを示す客観的な証拠として提出できます。

- インシデント対応の迅速化: 万が一、情報漏洩インシデントが発生、あるいはその疑いが生じた場合でも、DLPのログを解析することで、漏洩の原因、影響範囲、被害状況を迅速に特定できます。これにより、法規制で定められた監督機関や本人への報告義務を、迅速かつ正確に果たすことが可能になります。

このように、DLPは「ルールを守らせる仕組み」と「守っていることを証明する記録」の両方を提供することで、企業のコンプライアンス体制を大幅に強化します。

社員のセキュリティ意識が向上する

DLPは、技術的な制御を行うだけでなく、従業員に対する教育的な効果も期待できます。

多くのDLP製品には、ポリシーに違反する操作を行おうとした際に、ユーザーの画面に警告メッセージを表示する機能があります。例えば、「このファイルにはマイナンバーが含まれているため、USBメモリへのコピーは禁止されています」といった具体的なメッセージが表示されることで、ユーザーは「自分のどのような操作が、なぜ危険なのか」をその場で学習することができます。

このようなフィードバックが繰り返されるうちに、

- 機密情報の取り扱いに対する注意深さが増す。

- 会社のセキュリティポリシーへの理解が深まる。

- 「常に見られている」という良い意味での緊張感が生まれ、安易な情報操作を控えるようになる。

といった効果が生まれ、従業員一人ひとりのセキュリティリテラシーが向上していきます。技術的な強制力だけでなく、こうした「人の意識」に働きかけるアプローチは、組織全体のセキュリティ文化を醸成し、より強固な情報漏洩対策体制を築く上で非常に重要です。DLPは、セキュリティを「管理者だけの仕事」から「全従業員の共通認識」へと変えていくきっかけとなり得るのです。

DLPを導入する際のデメリット・注意点

DLPは情報漏洩対策として非常に強力なツールですが、その導入と運用は決して簡単なものではありません。メリットばかりに目を向けるのではなく、導入に伴う課題や注意点を事前に理解し、十分な準備をすることが成功の鍵となります。ここでは、DLP導入時に直面しがちな3つのデメリット・注意点について解説します。

導入や運用にコストがかかる

DLPの導入・運用には、相応のコストが発生します。このコストは、単なる製品ライセンス費用だけではありません。

- 初期導入コスト:

- 製品ライセンス費用: ユーザー数や監視対象のサーバー数、選択する機能によって変動します。オンプレミス型の場合はソフトウェア購入費用、クラウド型の場合は年間のサブスクリプション費用が主となります。

- ハードウェア費用: オンプレミスでネットワークDLPなどを導入する場合、専用のアプライアンスサーバーや、ログを保管するためのストレージなどが必要になることがあります。

- 構築・設定費用: 自社で導入するのが難しい場合、ベンダーやシステムインテグレーターに導入支援を依頼するための費用が発生します。ポリシー設定のコンサルティングなどが含まれることもあります。

- 運用コスト:

- 人的リソース(人件費): DLPを効果的に運用するためには、専門知識を持った担当者が必要不可欠です。後述するポリシーの継続的なチューニングや、日々発生するアラートの分析・対応、インシデント発生時の調査など、運用には多くの工数がかかります。この担当者を確保・育成するためのコストを見込んでおく必要があります。

- 保守・サポート費用: 製品の保守契約や、ベンダーからのテクニカルサポートを受けるための年間費用が発生します。

これらのコストは決して小さくないため、導入前に費用対効果を慎重に検討し、経営層の理解を得て、必要な予算を確保することが重要です。

ポリシー設定が複雑で専門知識が必要

DLP導入プロジェクトにおいて、最も難易度が高く、かつ成否を分けるのが「ポリシー設定」です。ポリシーとは、「何を機密情報とみなし」「どのような操作を許可し、何を禁止するか」を定義するルールの集合体です。

このポリシー設定がなぜ難しいのか、その理由は以下の通りです。

- 業務への影響: ポリシーが厳しすぎると、正当な業務までブロックしてしまい、生産性を著しく低下させる恐れがあります。「顧客に提案書を送れない」「必要な資料を印刷できない」といった事態が頻発すれば、現場からの不満が噴出し、DLPの運用そのものが形骸化しかねません。

- 検知漏れのリスク: 逆にポリシーが甘すぎると、本来防ぐべき情報漏洩を見逃してしまい、DLPを導入した意味がなくなってしまいます。

- 部署や役職ごとの要件: 経理部、人事部、開発部、営業部など、部署によって扱う機密情報の種類や業務フローは全く異なります。また、一般社員と管理職では許可されるべき操作の範囲も違うはずです。これらすべてを考慮し、きめ細かくポリシーを設定する必要があります。

効果的なポリシーを設計するためには、情報セキュリティの知識だけでなく、自社のビジネスプロセスや各部署の業務内容を深く理解している必要があります。そのため、DLPの導入は情報システム部門だけで進めるのではなく、各業務部門のキーパーソンを巻き込み、連携しながら進めることが不可欠です。

また、ビジネス環境や業務内容は常に変化するため、ポリシーは一度設定したら終わりではありません。定期的に見直しを行い、現状に合わせて最適化(チューニング)していく継続的な運用が求められます。

誤検知が発生する可能性がある

ポリシー設定の難しさと関連して、DLPの運用で必ず向き合うことになるのが「誤検知(フォールスポジティブ)」の問題です。誤検知とは、正規の業務活動を不正な操作と誤って判断し、不要なアラートを発生させてしまうことです。

例えば、「見積書」というキーワードを機密情報として設定した場合、実際には機密性の低い社内向けの概算見積もりのやり取りまでアラートの対象になってしまう、といったケースが考えられます。

誤検知が多発すると、以下のような問題が生じます。

- 管理者(運用担当者)の疲弊: 大量のアラートに対応し、それが本当に問題のある操作なのか、それとも誤検知なのかを一つひとつ確認する作業に追われ、運用負荷が著しく増大します。その結果、本当に危険なアラートが他の大量のアラートに埋もれて見逃されてしまう「オオカミ少年」状態に陥る危険性があります。

- 従業員の業務効率低下: 操作が頻繁にブロックされたり、警告が表示されたりすることで、従業員の業務が中断され、生産性が低下します。

この誤検知をゼロにすることは現実的に不可能ですが、減らすための工夫は可能です。多くの企業では、導入初期はブロック機能を使わない「監視モード」で運用を開始します。まずはどのような操作でアラートが検知されるのか、その傾向を分析し、誤検知が多いルールを特定してポリシーを修正していきます。このように、段階的にポリシーの精度を高めてから、徐々にブロックなどの制御を有効にしていくアプローチが、スムーズな導入と運用のための定石とされています。

DLPと他のセキュリティ対策との違い

セキュリティの世界には多種多様なソリューションが存在し、それぞれの頭文字をとった「3レターワード」が溢れています。DLPの導入を検討する際、特に「EDR」「CASB」「IT資産管理ツール」といった他の対策との違いが分からず、混同してしまうケースが少なくありません。自社に必要な対策を正しく選択するために、それぞれの目的と役割の違いを明確に理解しておきましょう。

| ツール | 主な目的 | 保護対象 | アプローチ |

|---|---|---|---|

| DLP | データ(情報)そのものの漏洩防止 | ファイルやデータに含まれる「中身(コンテンツ)」 | データの内容(キーワード、パターン、指紋など)を識別し、ポリシーに基づいてデータの移動や操作を制御する。 |

| EDR | エンドポイントへのサイバー攻撃の検知と対応 | エンドポイント(PC、サーバー)全体 | プロセスの異常な動作や不審な通信など、マルウェアの「振る舞い」を検知し、攻撃を封じ込めて調査・復旧する。 |

| CASB | クラウドサービスの安全な利用と統制 | クラウド上のデータと、そこへの「アクセス」 | クラウドへのアクセスを可視化・制御し、シャドーIT対策やクラウド上のデータ保護、脅威防御を統合的に行う。 |

| IT資産管理ツール | ハードウェア・ソフトウェア資産の管理 | PC、ソフトウェアライセンス、デバイスなどの「モノ」 | インベントリ情報の収集、ソフトウェアの配布、セキュリティパッチの適用、リモート操作などにより資産を効率的に管理する。 |

EDRとの違い

EDRは「Endpoint Detection and Response」の略で、PCやサーバーなどのエンドポイントを監視し、サイバー攻撃(特にマルウェア感染)の兆候を検知して、迅速に対応することを目的としたソリューションです。

- 着眼点の違い:

- EDR: プロセスやファイルの「振る舞い」に着目します。例えば、「Wordが不審なPowerShellコマンドを実行した」「通常ではありえない外部サーバーとの通信が発生した」といった、マルウェア特有の異常な動きを検知します。

- DLP: ファイルの「中身」に着目します。「このファイルにはマイナンバーが含まれている」というコンテンツ情報を基に、そのファイルの動きを制御します。

- 目的の違い:

- EDR: 主な目的は「脅威の封じ込めと除去」です。マルウェアに感染した端末をネットワークから隔離したり、不正なプロセスを強制終了させたりして、被害の拡大を防ぎます。

- DLP: 主な目的は「情報漏洩の防止」です。脅威の有無にかかわらず、機密情報が組織の外に出ることを防ぎます。

EDRとDLPは競合するものではなく、相互に補完しあう関係にあります。EDRが侵入してきた攻撃者の活動を検知・阻止し、DLPが万が一EDRをすり抜けた攻撃者によるデータ窃取を防ぐ、という多層防御を実現します。

CASBとの違い

CASBは「Cloud Access Security Broker」の略で、従業員とクラウドサービスの間に立ち、企業が利用するクラウドサービスのセキュリティを統合的に強化するためのソリューションです。「クラウド利用の門番」のような役割を果たします。

- スコープ(範囲)の違い:

- CASB: 「クラウド利用」という特定の領域に特化しています。シャドーITの可視化、クラウドサービスへのアクセス制御、クラウド上のデータの保護、クラウドを介した脅威からの防御といった幅広い機能を持ちます。

- DLP: エンドポイント、ネットワーク、クラウドと、より広範な経路におけるデータ漏洩を対象とします。

- 関係性:

CASBの機能の一部として、クラウドDLPの技術が組み込まれているケースが非常に多くあります。つまり、CASBはDLPの機能を含んだ、より包括的なクラウドセキュリティソリューションと捉えることができます。クラウド上のデータ保護だけを考えればCASB(またはそのDLP機能)が適していますが、エンドポイントやオンプレミスのネットワークも含めた組織全体の情報漏洩対策を考えるならば、DLPソリューション全体を俯瞰して検討する必要があります。

IT資産管理ツールとの違い

IT資産管理ツールは、組織が所有するPC、サーバー、ソフトウェアライセンスといったIT資産(モノ)を正確に把握し、効率的に管理することを目的としたツールです。

- 主目的の違い:

- IT資産管理ツール: 主な目的は「資産の管理と最適化」です。インベントリ情報の自動収集、ソフトウェアライセンスの過不足管理、セキュリティパッチの適用状況の確認、リモートコントロールによるヘルプデスク業務の効率化などが中心的な機能です。

- DLP: 主な目的は「情報(データ)の保護」です。資産(PC)の中にあるデータの中身を保護することに特化しています。

- 機能の重複と違い:

多くのIT資産管理ツールには、セキュリティ対策機能の一部として「USBデバイスの利用を禁止する」「許可されていないソフトウェアのインストールを禁止する」といったデバイス制御機能が含まれています。これはDLPの機能と一部重複しますが、IT資産管理ツールの制御は、あくまでデバイス単位やアプリケーション単位です。一方、DLPは「ファイルの中身に機密情報が含まれているかどうか」で制御を判断できる、より高度なデータ保護機能を提供します。

IT資産管理ツールで基本的なデバイス制御を行い、さらに重要なデータを保護するためにDLPを導入する、という使い分けが一般的です。

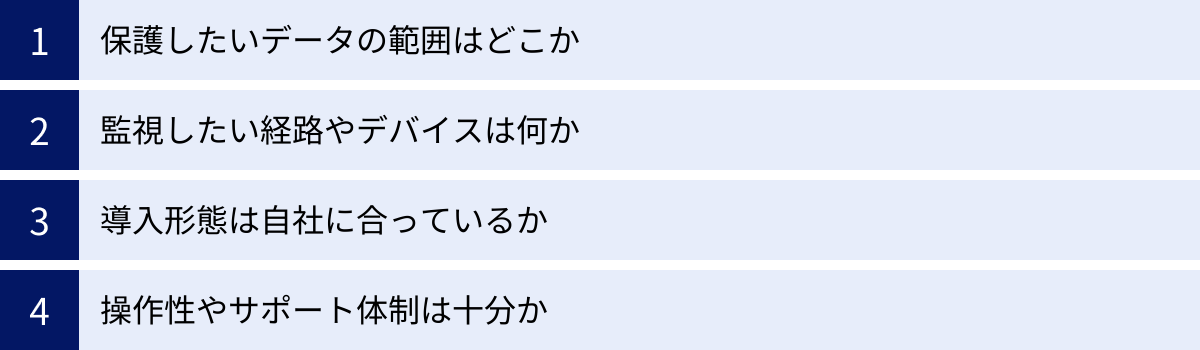

DLP製品を選ぶ際の4つのポイント

DLPソリューションは国内外の多くのベンダーから提供されており、それぞれに特徴があります。自社にとって最適な製品を選ぶためには、いくつかの重要なポイントを基に比較検討する必要があります。ここでは、DLP製品選定における4つの主要なチェックポイントを解説します。

① 保護したいデータの範囲はどこか

DLP導入の第一歩は、「自社にとって最も守るべき重要なデータは何か」そして「そのデータはどこに存在しているか」を明確に定義することです。これが曖昧なまま製品選定を進めても、自社の要件に合わない製品を選んでしまうことになります。

- 保護対象データの種類を特定する:

- 個人情報(マイナンバー、顧客情報など)が最優先か?

- 技術情報(設計図、ソースコードなど)が最優先か?

- 財務情報やM&Aに関する情報が最優先か?

- 必要なデータ識別機能を検討する:

保護したいデータの種類によって、有効なデータ識別技術は異なります。- マイナンバーやクレジットカード番号など、形式が決まっているデータが中心であれば、正規表現によるパターンマッチング機能が重要になります。

- 特定のデータベースや定型文書を保護したい場合は、フィンガープリンティング機能の精度が求められます。

- 契約書や研究開発資料など、非定型で文脈判断が必要なデータを保護したいのであれば、機械学習(AI)を搭載した製品が有力な候補となります。

- データが存在する場所を洗い出す:

- 主に社内のファイルサーバーに保存されているか?

- 各従業員のPC(エンドポイント)に散在しているか?

- Microsoft 365やBoxなどのクラウドストレージに集約されているか?

この洗い出しによって、後述する監視対象の経路や、必要なDLPの種類(ネットワーク/エンドポイント/クラウド)がおのずと見えてきます。

② 監視したい経路やデバイスは何か

次に、特定した重要データがどのような経路で漏洩するリスクがあるかを検討します。自社の業務実態や働き方に合わせて、重点的に監視すべきポイントを明らかにしましょう。

- 監視すべき通信経路:

- メール経由での漏洩が最も懸念されるか?

- Webアップロード(オンラインストレージ、Webメールなど)のリスクが高いか?

- SlackやTeamsなどのチャットツールでのファイル共有を監視する必要があるか?

これらの経路を監視するには、ネットワークDLPや、エンドポイントDLPの通信監視機能、クラウドDLP(CASB)が必要です。

- 監視すべきエンドポイント操作:

- USBメモリなどの外部デバイスへの持ち出しを厳しく管理したいか?

- 機密情報の印刷を制限または記録したいか?

- スクリーンショットによる情報窃取を防ぎたいか?

これらの操作を制御するには、エンドポイントDLPが不可欠です。特にテレワーク環境ではエンドポイントでの操作が情報漏洩の主要なリスクとなるため、その重要性は非常に高いと言えます。

自社の情報漏洩リスクシナリオを具体的に想定し、そのシナリオを防ぐためにどの経路・デバイスの監視が必要かをリストアップすることで、製品に求めるべき機能要件が明確になります。

③ 導入形態は自社に合っているか(クラウド or オンプレミス)

DLP製品は、大きく分けて自社のサーバーにシステムを構築する「オンプレミス型」と、ベンダーが提供するクラウドサービスを利用する「クラウド型(SaaS)」の2つの導入形態があります。それぞれのメリット・デメリットを理解し、自社のITリソースや運用方針に合った形態を選ぶことが重要です。

- オンプレミス型:

- メリット:

- 高いカスタマイズ性: 自社環境に合わせて柔軟にシステムを構築・連携できる。

- 閉域網での運用: データを社外に出すことなく、自社の管理下で厳密に運用できる。

- デメリット:

- 高い初期投資: サーバーなどのハードウェア購入費用や、ソフトウェアライセンスの購入費用が必要。

- 大きな運用負荷: サーバーの維持管理、システムのアップデート、障害対応などをすべて自社で行う必要がある。

- メリット:

- クラウド型(SaaS):

- メリット:

- 導入の迅速さと手軽さ: ハードウェアの準備が不要で、契約後すぐに利用を開始できる。

- 低い運用負荷: サーバーの管理やシステムのアップデートはベンダーが行うため、運用負荷を大幅に軽減できる。

- スモールスタートが可能: ユーザー数に応じた月額・年額料金体系が多く、初期投資を抑えて導入できる。

- デメリット:

- カスタマイズ性の制限: ベンダーが提供する機能の範囲内での利用となり、オンプレミス型ほどの柔軟性はない。

- 外部サービスへの依存: ベンダーのサービスに障害が発生すると、DLP機能が利用できなくなる可能性がある。

- メリット:

近年は、導入・運用のしやすさからクラウド型(SaaS)が主流となっていますが、独自のセキュリティポリシーや既存システムとの連携要件が厳しい金融機関や官公庁などでは、依然としてオンプレミス型が選択されるケースもあります。

④ 操作性やサポート体制は十分か

DLPは導入して終わりではなく、継続的な運用が不可欠なソリューションです。そのため、日々の運用を担う管理者にとっての「使いやすさ」は非常に重要な選定ポイントです。

- 管理コンソールの操作性:

- ポリシー設定画面は直感的で分かりやすいか?

- ダッシュボードは見やすく、組織全体のリスク状況を一目で把握できるか?

- アラートの分析やレポート作成は簡単に行えるか?

多くのベンダーが無料トライアル(試用版)を提供しています。契約前に必ずトライアルを利用し、実際の管理画面を操作して、自社の担当者がストレスなく使えるかどうかを確認することをお勧めします。

- ベンダーのサポート体制:

- 導入時の設定支援は受けられるか?

- 日本語での問い合わせに対応しているか?(海外製品の場合、特に重要)

- サポートの対応時間(平日日中のみ、24時間365日など)は自社の要件に合っているか?

- トラブル発生時に、迅速かつ的確な技術サポートを期待できるか?

複雑なポリシー設定や予期せぬトラブルに対応するためには、信頼できるベンダーのサポート体制が欠かせません。導入実績やユーザーの評判なども参考に、サポートの質を見極めましょう。

おすすめのDLPツール

ここでは、市場で広く認知されている代表的なDLP機能を持つツールをいくつか紹介します。各製品はそれぞれ異なる強みや特徴を持っているため、前述の選定ポイントと照らし合わせながら、自社に最適なツールを見つけるための参考にしてください。

(本リストは特定の製品を推奨するものではなく、一般的な情報提供を目的としています。機能や仕様の詳細は各社の公式サイトでご確認ください。)

Trend Micro Apex One™

トレンドマイクロ社が提供する、法人向けエンドポイントセキュリティソリューションです。ウイルス対策(NGAV)、EDR、そしてDLPといった複数の機能を一つのエージェントで提供する統合型であることが最大の特徴です。

DLP機能はオプションとして追加でき、USBデバイス制御、データ識別(キーワード、正規表現、ファイル属性など)、印刷制御といったエンドポイントDLPの基本機能を備えています。既存のウイルス対策製品を置き換える形で、DLP機能も併せて導入したい場合に有力な選択肢となります。

参照:トレンドマイクロ株式会社 公式サイト

Symantec Data Loss Prevention

Broadcom(ブロードコム)社が提供する、DLPの専門ソリューションです。古くからDLP市場をリードしてきた製品の一つであり、豊富な実績と強力な機能で知られています。

ネットワーク、エンドポイント、クラウド、ストレージを包括的に保護するスイート製品であり、大規模で複雑な環境にも対応できる拡張性を備えています。フィンガープリンティングや、機密文書をAIで学習・識別するVector Machine Learning (VML)など、高度なデータ識別技術を搭載している点が強みです。

参照:ブロードコム社 公式サイト

McAfee Total Protection for Data Loss Prevention

Trellix(トレリックス)社が提供する包括的なDLPソリューションです(McAfee社のエンタープライズ事業がTrellix社に統合)。

Symantecと同様に、ネットワーク(Trellix DLP Prevent)、エンドポイント(Trellix DLP Endpoint)、ストレージ(Trellix DLP Discover)をカバーするスイート製品を提供しています。特に、Trellixが推進するXDR(Extended Detection and Response)プラットフォームとの連携が強みで、DLPで検知したイベントを他のセキュリティ製品の情報と関連付けて分析することで、より高度な脅威検知と対応を実現します。

参照:Trellix社 公式サイト

Forcepoint DLP

データセキュリティに特化したベンダーであるフォースポイント社が提供するDLPソリューションです。

この製品の大きな特徴は、「リスク適応型保護(Risk-Adaptive Protection)」という先進的なアプローチを採用している点です。ユーザーの行動を常に分析し、リスクスコアを算出。そのスコアに応じてリアルタイムにDLPポリシーの厳格度を自動で変更します。これにより、セキュリティを強化しつつ、低リスクのユーザーの生産性を妨げない、というバランスの取れた運用を目指せます。

参照:フォースポイント社 公式サイト

LANSCOPE エンドポイントマネージャー クラウド版

エムオーテックス(MOTEX)株式会社が提供する、IT資産管理と情報漏洩対策を統合したクラウドサービスです。国内で高いシェアを誇り、日本のビジネス環境に合わせた使いやすさが特徴です。

強力なデバイス制御機能や、PCの操作ログを詳細に記録・分析する機能に定評があります。DLP専用製品ほどの高度なコンテンツ検査機能はありませんが、「いつ、誰が、どのファイルにアクセスし、どうしたか」を正確に追跡できるため、内部不正の抑止やインシデント発生時の原因追跡に絶大な効果を発揮します。IT資産管理から情報漏洩対策までをワンストップで実現したい企業に適しています。

参照:エムオーテックス株式会社 公式サイト

まとめ

本記事では、情報漏洩対策の要である「DLP(Data Loss Prevention)」について、その基本概念から仕組み、種類、必要とされる背景、メリット・デメリット、そして製品選定のポイントまで、包括的に解説しました。

最後に、この記事の要点を改めて整理します。

- DLPとは、機密情報や個人情報といった「データそのもの(中身)」に着目し、その不正な持ち出しや漏洩を未然に防ぐセキュリティソリューションです。

- DLPは「データ識別」「データ監視」「データ保護」の3つの機能が連携して動作します。

- 働き方の多様化(テレワーク)、クラウド利用の拡大、巧妙化するサイバー攻撃、強化される法規制といった現代的な課題に対応するために、DLPの重要性はますます高まっています。

- DLP導入のメリットは、情報漏洩の直接的な防止に加え、情報資産の可視化、コンプライアンス強化、従業員のセキュリティ意識向上など多岐にわたります。

- 一方で、導入・運用コスト、ポリシー設定の複雑さ、誤検知への対応といった課題も存在するため、導入には慎重な計画が必要です。

- DLP製品を選ぶ際は、「保護対象データ」「監視経路」「導入形態」「操作性・サポート」の4つのポイントを基に、自社の要件を明確にすることが成功の鍵となります。

データがビジネスの生命線である現代において、情報漏洩は企業の存続を揺るがす致命的なリスクです。従来の境界型セキュリティだけでは、社内外の境界が曖昧になった今日のIT環境を守りきることはできません。データが存在する場所(エンドポイント、クラウド)で、データそのものを直接保護するDLPのアプローチは、もはや「あれば望ましい」対策ではなく、「なくてはならない」必須の対策と言えるでしょう。

DLPの導入は、決して簡単なプロジェクトではありません。しかし、自社の情報資産を守り、顧客や社会からの信頼を維持し、持続的な成長を遂げるために、今こそ真剣に検討すべき重要な投資です。この記事が、その第一歩を踏み出すための一助となれば幸いです。