デジタルトランスフォーメーション(DX)の加速や働き方改革の浸透により、企業活動におけるクラウドサービスの利用はもはや当たり前となりました。Microsoft 365やGoogle Workspace、Salesforce、AWSといったSaaS(Software as a Service)やIaaS(Infrastructure as a Service)は、業務効率の向上やコスト削減に大きく貢献しています。

しかし、その利便性の裏側には、新たなセキュリティリスクが潜んでいます。情報システム部門が把握していないクラウドサービスの利用(シャドーIT)、クラウド経由での情報漏洩、マルウェア感染など、従来の境界型セキュリティ対策だけでは防ぎきれない脅威が顕在化しているのです。

このようなクラウド時代特有の課題を解決するために登場したのが、「CASB(キャスビー)」と呼ばれるセキュリティソリューションです。本記事では、CASBとは何かという基本的な定義から、その必要性、4つの主要機能、導入のメリット・デメリット、他のセキュリティ製品との違い、そして具体的な製品の選び方まで、網羅的かつ分かりやすく解説します。

目次

CASBとは

CASB(キャスビー)とは、”Cloud Access Security Broker” の略称で、直訳すると「クラウドアクセス・セキュリティ・ブローカー(仲介人)」となります。 その名の通り、企業の従業員(ユーザー)と利用するクラウドサービスの間に立ち、両者の間の通信を監視・制御することで、統一されたセキュリティポリシーを適用し、安全なクラウド利用を実現するためのソリューションです。

この概念は、米国の調査会社であるガートナー社によって提唱されました。CASBは、企業が利用する複数のクラウドサービスに対して、単一のコントロールポイント(制御点)を提供します。これにより、情報システム管理者は、どの従業員が、いつ、どこから、どのクラウドサービスを利用し、どのようなデータを扱っているのかを可視化し、企業のセキュリティポリシーに違反するような危険な操作を検知・ブロックできるようになります。

従来、企業のセキュリティは「境界型防御モデル」が主流でした。これは、社内ネットワーク(信頼できる領域)とインターネット(信頼できない領域)の間にファイアウォールやプロキシサーバーを設置し、その境界を防御することで内部の情報を守るという考え方です。しかし、クラウドサービスの普及やリモートワークの常態化により、守るべきデータや働く場所が社内ネットワークの「外」に広がり、この境界そのものが曖昧になりました。

例えば、従業員が自宅のPCやカフェのWi-Fiから直接クラウドサービスにアクセスする場面を想像してみてください。この通信は、企業のファイアウォールを通過しません。そのため、企業は従業員のクラウド利用状況を全く把握できず、機密情報が個人の判断で安易に外部へ共有されたり、マルウェアに感染した個人端末から社内の重要データへアクセスされたりするリスクに晒されることになります。

CASBは、このような「境界」が曖昧になった現代のIT環境において、クラウドサービスの利用に特化した新たなセキュリティの「境界」を設ける役割を担います。 ユーザーとクラウドサービスの間に介在することで、場所やデバイスを問わず、全てのクラウドアクセスに対して一貫したセキュリティポリシーを適用し、ガバナンスを効かせることが可能になるのです。

具体的には、後述する「可視化」「データセキュリティ」「脅威防御」「コンプライアンス」という4つの基本機能を通じて、以下のような課題を解決します。

- シャドーITの把握と制御: 会社が許可していないクラウドサービス(シャドーIT)の利用状況を可視化し、リスクの高いサービスの利用を制限します。

- 情報漏洩の防止: クラウドストレージに保存されている機密情報(個人情報、顧客情報、設計図など)を特定し、不正なダウンロードや外部共有をブロックします。

- マルウェアなどの脅威からの保護: クラウドサービスを悪用したマルウェアの侵入や、アカウント乗っ取りのような不正アクセスを検知・防御します。

- コンプライアンスの遵守: 業界規制や法的要件(個人情報保護法、GDPRなど)に準拠したクラウド利用がなされているかを監視し、レポートします。

このように、CASBは単なるアクセス制御ツールではなく、クラウド利用における包括的なセキュリティとガバナンスを実現するためのプラットフォームと言えます。クラウドの利便性を最大限に活かしつつ、それに伴うリスクを効果的に管理するために、今や多くの企業にとって不可欠なソリューションとなりつつあります。

CASBが必要とされる背景

なぜ今、これほどまでにCASBの必要性が叫ばれているのでしょうか。その背景には、現代のビジネス環境を特徴づけるいくつかの大きな変化があります。ここでは、CASBの導入を後押しする4つの主要な要因について、それぞれ詳しく掘り下げていきます。

クラウドサービスの利用拡大

CASBが必要とされる最も根源的な理由は、企業におけるクラウドサービスの利用が爆発的に拡大し、ビジネスに不可欠なインフラとなったことです。かつては自社内にサーバーやソフトウェアを保有する「オンプレミス」が主流でしたが、現在では多くの企業が業務システムやデータ保管場所をクラウドへ移行しています。

総務省が発表した「令和5年通信利用動向調査」によると、クラウドサービスを一部でも利用している企業の割合は74.8%に達しており、年々増加傾向にあります。

(参照:総務省「令和5年通信利用動向調査の結果」)

この背景には、以下のようなクラウドサービスの持つ多くのメリットがあります。

- コスト削減: サーバーの購入や維持管理にかかる費用が不要になり、利用した分だけ支払う従量課金制でコストを最適化できます。

- 迅速な導入: 物理的な機器の設置が不要なため、必要なサービスをすぐに利用開始できます。

- 場所を問わないアクセス: インターネット環境さえあれば、オフィス、自宅、外出先など、どこからでもデータやアプリケーションにアクセスでき、働き方の多様化に対応できます。

- 拡張性(スケーラビリティ): ビジネスの成長に合わせて、ストレージ容量や処理能力を柔軟に拡張できます。

こうしたメリットを享受するため、企業はコミュニケーションツール(Microsoft 365, Google Workspace)、顧客管理システム(Salesforce)、ファイル共有(Box, Dropbox)、開発環境(AWS, Microsoft Azure)など、様々な業務で多種多様なクラウドサービスを導入しています。

しかし、この「クラウド利用の常態化」は、セキュリティ管理の複雑化を招きます。データはもはや社内のサーバーという閉じた空間ではなく、インターネット上の様々なサービスに分散して保管されるようになりました。従業員は社内ネットワークを経由せず、直接これらのサービスにアクセスします。従来のファイアウォールやIDS/IPSといった境界型セキュリティでは、この「社外」で行われる通信を監視・制御することができません。

つまり、企業の重要データが管理者の目の届かない場所でやり取りされるという、新たなリスクが生まれたのです。CASBは、このギャップを埋めるために必要不可欠です。クラウドへのアクセスを仲介することで、たとえデータが社外にあっても、従業員がどこからアクセスしていても、企業のセキュリティポリシーを適用し、安全な利用を担保する役割を果たします。

シャドーITのリスク増大

クラウドサービスの普及は、もう一つの深刻な問題である「シャドーIT」のリスクを増大させました。シャドーITとは、企業のIT管理部門の許可や把握なしに、従業員や各部門が業務目的で勝手に利用するクラウドサービスやデバイスのことを指します。

シャドーITが生まれる主な原因は、従業員の「善意」や「利便性の追求」にあります。例えば、

- 「大容量のファイルを取引先に送りたいが、会社のメールでは容量制限で送れない。便利な無料のファイル転送サービスを使おう」

- 「チーム内のタスク管理を効率化したい。会社で導入されているツールは使いにくいから、評判の良い無料のプロジェクト管理ツールを導入しよう」

- 「出先で急遽資料を修正する必要がある。会社のPCは持ち出していないので、近くのネットカフェのPCで会社のクラウドストレージにログインしよう」

といったケースです。これらは業務効率を上げようとする前向きな動機から行われることが多いですが、セキュリティの観点からは極めて危険な行為です。

IT管理部門が把握していないシャドーITには、以下のような深刻なリスクが潜んでいます。

| リスクの種類 | 具体的な内容 |

|---|---|

| 情報漏洩 | セキュリティの脆弱なサービスに機密情報をアップロードしてしまう。サービスの設定ミスで、意図せず情報がインターネット上に公開されてしまう。サービス提供事業者の倒産やサービス終了により、データを失う。 |

| マルウェア感染 | 悪意のあるソフトウェアが仕込まれたサービスを利用してしまい、マルウェアに感染する。感染したデバイスから社内ネットワークや他のクラウドサービスへ被害が拡大する。 |

| コンプライアンス違反 | 個人情報や顧客情報を、企業の定めたルールに反して外部サービスで取り扱ってしまう。これが原因で、個人情報保護法などの法令違反に問われる可能性がある。 |

| アカウント管理の不備 | 退職した従業員のアカウントが削除されずに残り、退職後も会社のデータにアクセスできてしまう。 |

問題は、多くの企業が自社内でどれだけのシャドーITが利用されているかを正確に把握できていないことです。ある調査では、CIO(最高情報責任者)が認識しているクラウドサービスの数の10倍以上のサービスが、実際には社内で利用されていたという報告もあります。

CASBは、このシャドーIT問題を解決するための強力な武器となります。 フォワードプロキシ方式のCASBを導入すれば、社内ネットワークから発信される全てのクラウド向け通信を可視化できます。これにより、IT管理者は「どの従業員が、どのシャドーITを利用しているか」を正確に把握できるようになります。さらに、CASBは数万種類以上のクラウドサービスのリスク情報をデータベース化しており、利用されているシャドーITが安全なサービスなのか、危険なサービスなのかを客観的に評価できます。その評価に基づき、リスクの高いサービスの利用をブロックしたり、より安全な代替サービスへの移行を促したりといった制御が可能になるのです。

内部不正による情報漏洩

情報漏洩の原因は、外部からのサイバー攻撃だけではありません。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」の組織編では、「内部不正による情報漏洩等の被害」が第3位にランクインしており、依然として企業にとって大きな脅威であり続けています。

(参照:情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

内部不正は、従業員や元従業員、業務委託先の担当者など、正規のアクセス権限を持つ人物によって引き起こされます。動機は、処遇への不満による会社への報復、競合他社への転職時の手土産、金銭目的での情報売却など様々です。

クラウドサービスの普及は、残念ながらこの内部不正をより容易にしてしまいました。

- データの持ち出しが容易: かつてはUSBメモリにデータをコピーしたり、紙で印刷して持ち出したりする必要がありましたが、現在では個人のスマートフォンやPCから会社のクラウドストレージにアクセスし、数クリックで大量のデータを個人のアカウントにコピーしたり、外部に共有したりできます。

- 犯行の痕跡が残りにくい: 企業の監視が及ばないクラウド上で操作が行われるため、不正な行為が発覚しにくい傾向があります。退職直前に大量の顧客リストをダウンロードするといった行為も、検知が困難です。

こうした内部不正のリスクに対して、CASBは非常に有効な対策となります。CASBは、UEBA(User and Entity Behavior Analytics) と呼ばれる、ユーザーの行動を分析して異常を検知する機能を備えている製品が多くあります。

UEBAは、AIや機械学習を活用して、各ユーザーの「普段の行動パターン」を学習します。例えば、「Aさんは普段、平日の9時から18時の間に、東京のオフィスから営業関連のドキュメントに数件アクセスする」といったベースラインを構築します。そして、そのベースラインから逸脱する以下のような異常な行動を検知すると、管理者にアラートを通知します。

- 時間外アクセス: 深夜や休日に大量のファイルにアクセスする。

- 場所の異常: 短時間に物理的に移動不可能な複数の国からログイン試行がある(アカウント乗っ取りの可能性)。

- 量の異常: 退職予定者が、普段アクセスしない技術部門のフォルダから大量の設計図をダウンロードする。

- 行動の異常: 営業担当者が、経理部門の機密ファイルに繰り返しアクセスしようとする。

このように、CASBは正規の権限を持つユーザーであっても、その「振る舞い」を監視することで、内部不正の兆候を早期に捉えることができます。さらに、ポリシーを設定して「機密ラベルが付いたファイルは、個人のメールアドレスへの共有を禁止する」といった制御を自動的に行うことで、不正行為そのものを未然に防ぐことも可能です。

クラウドサービスからの情報漏洩リスク

クラウドサービスを利用する際、「セキュリティはクラウド事業者が担保してくれる」と誤解しているケースが少なくありません。しかし、クラウドセキュリティには「責任共有モデル」という重要な原則があります。これは、セキュリティに対する責任を、クラウドサービスを提供する事業者と、それを利用する企業(利用者)とで分担するという考え方です。

責任の範囲はサービスの形態(IaaS/PaaS/SaaS)によって異なりますが、一般的に、クラウド事業者はデータセンターの物理的セキュリティやサーバー、ネットワークといった「クラウドそのもの」のセキュリティに責任を持ちます。一方で、利用者は「クラウド上のデータ」「アクセス権限の管理」「OSやアプリケーションの設定」など、クラウドの「中身」に対するセキュリティに責任を負います。

つまり、どれだけ堅牢なクラウドサービスを選んだとしても、利用者側の設定ミスがあれば、そこが脆弱性となり情報漏洩につながるのです。実際に、以下のような設定ミスによる情報漏洩事故は後を絶ちません。

- ストレージの公開設定ミス: AWS S3バケットやAzure Blob Storageなどの設定を誤り、誰でもアクセスできる「公開」状態にしてしまったことで、保存されていた顧客情報や機密情報が流出する。

- アクセス権限の不適切な付与: 本来は特定の部署のメンバーしかアクセスできないはずのフォルダに、誤って「全従業員が編集可能」な権限を与えてしまう。

- 特権アカウントの管理不備: 強力な権限を持つ管理者アカウントのパスワードが単純であったり、多要素認証(MFA)が設定されていなかったりしたために、アカウントを乗っ取られてしまう。

こうした利用者側の設定ミスは、ヒューマンエラーが原因であることが多く、完全に防ぐことは困難です。そこで役立つのがCASBです。

CASBの中には、CSPM(Cloud Security Posture Management) と呼ばれる機能を持つものがあります。CSPMは、IaaSやPaaS環境の設定を継続的にスキャンし、セキュリティ上の問題点や設定ミス(「セキュリティ態勢(Posture)」の不備)を自動的に検出する機能です。

例えば、CSPMは以下のようなチェックを行います。

- 全世界に公開されているストレージバケットはないか?

- 多要素認証が無効になっている管理者アカウントはないか?

- 暗号化されていないデータベースは存在しないか?

- セキュリティグループのポートが不必要に開かれていないか?

問題点を検出すると、管理者にアラートを通知し、修正手順を提示したり、場合によっては自動で修正したりすることも可能です。これにより、人間では見落としがちな設定ミスを網羅的にチェックし、クラウド環境を常にベストプラクティスに準拠した安全な状態に保つことができます。 このように、CASBはクラウド利用における利用者側の責任を果たす上で、強力な支援ツールとなるのです。

CASBの4つの基本機能

CASBの能力を理解する上で最も重要なのが、ガートナー社が定義する「4つの柱(Four Pillars)」と呼ばれる基本機能です。それは「可視化」「データセキュリティ」「脅威防御」「コンプライアンス」の4つです。優れたCASBソリューションは、これらの機能を連携させることで、包括的なクラウドセキュリティを実現します。それぞれの機能について、具体的に見ていきましょう。

① 可視化 (Visibility)

「可視化」は、CASBの全ての機能の土台となる最も基本的な機能です。 「敵を知り、己を知れば、百戦殆うからず」という言葉があるように、セキュリティ対策の第一歩は、まず自社の状況を正確に把握することから始まります。CASBにおける可視化は、企業内で行われているクラウドサービスの利用実態を、隅々まで明らかにすることを目的としています。

もしCASBがなければ、IT管理者は従業員がどのようなクラウドサービスを利用しているかを断片的にしか把握できません。特に、管理部門の許可なく利用される「シャドーIT」は、その名の通り「影」に隠れてしまい、全く見えないのが実情です。

CASBは、プロキシやログ分析といった技術を用いて、社内ネットワークや管理下のデバイスから発生する全てのクラウド向け通信を監視・収集します。これにより、以下のような情報を詳細に可視化できます。

- 誰が (Who): どの従業員、どの部署が

- 何を (What): どのクラウドサービス(シャド-ITを含む)を、どのくらいの頻度で

- いつ (When): いつの時間帯に

- どこから (Where): 社内からか、社外からか、どの国から

- どのデバイスで (Which): 会社支給のPCか、個人のスマートフォンか

- どのような操作を (How): ファイルのアップロード、ダウンロード、共有、削除など

これらの情報を収集するだけでなく、CASBはさらに一歩進んだ可視化を提供します。多くのCASB製品は、数万種類以上のクラウドサービスに関する独自の評価データベースを保有しています。このデータベースには、各サービスのセキュリティ認証の取得状況、データ暗号化の有無、利用規約の内容、運営会社の信頼性といった情報が含まれており、各サービスがどの程度のセキュリティリスクを持つかを客観的なスコアで評価します。

IT管理者は、このリスクスコアを参考に、「自社で利用されているシャドーITのうち、どのサービスが特に危険か」を即座に判断できます。例えば、リスクスコアが低い(危険な)ファイル共有サービスの利用が特定の部署で多発していることを突き止め、その部署に対して警告を発したり、利用を禁止したりといった具体的な対策を講じることが可能になります。

このように、CASBの可視化機能は、単に利用状況をリストアップするだけでなく、リスクという観点から利用実態を分析し、対策の優先順位付けを可能にするという点で、極めて重要な役割を担っています。

② データセキュリティ (Data Security)

可視化によってクラウドの利用状況を把握した上で、次に行うべきは「重要データの保護」です。「データセキュリティ」機能は、クラウド上に保存・共有される企業の機密情報が、意図せず漏洩したり、改ざんされたりすることを防ぐための機能です。

クラウドサービスはファイルの共有が非常に簡単なため、ほんの少しの操作ミスで、機密情報を含むファイルを全社やインターネット全体に公開してしまうリスクが常に伴います。また、悪意のある従業員が退職時に顧客リストを個人のクラウドストレージにコピーして持ち出すといった内部不正も後を絶ちません。

CASBのデータセキュリティ機能は、このようなリスクに対処するため、主に以下の2つの技術を活用します。

- DLP (Data Loss Prevention / データ損失防止):

DLPは、データの中身をスキャンして、そこに機密情報が含まれているかどうかを識別し、ポリシー違反の操作をブロックする技術です。CASBは、このDLP機能をクラウドに特化した形で提供します。

まず、正規表現(マイナンバーやクレジットカード番号のパターンなど)やキーワード(「社外秘」「CONFIDENTIAL」など)、あるいはフィンガープリント(機密文書のハッシュ値)といった手法を用いて、ファイルの内容を検査し、機密情報を検出します。

そして、あらかじめ設定されたポリシーに基づき、以下のような制御を自動的に実行します。- ブロック: 機密情報を含むファイルが、社外のドメインを持つメールアドレスに共有されようとした際に、その操作をブロックする。

- 警告: 従業員が個人用のクラウドストレージに重要ファイルをアップロードしようとした際に、「この操作は会社のポリシーに違反する可能性があります」という警告メッセージを表示する。

- 暗号化: 特定のファイルがダウンロードされる際に、自動的に暗号化を施し、パスワードを知る人物しか閲覧できないようにする。

- 隔離: ポリシーに違反するファイルを発見した場合、管理者のみがアクセスできる隔離領域にファイルを移動する。

- 暗号化 (Encryption):

多くのクラウドサービスは通信経路(HTTPS)やサーバー上でのデータ暗号化を提供していますが、CASBはさらに強固なデータ保護を実現するための暗号化機能を提供することがあります。例えば、利用者がファイルをクラウドにアップロードする際に、CASBが中継してデータを暗号化してからクラウドに保存します。この場合、暗号化の鍵は利用者側(またはCASB)が管理するため、万が一クラウド事業者側でデータ漏洩が発生したとしても、第三者がファイルの内容を読み取ることはできません。これは「鍵管理」の主導権を利用者が握るという点で、非常に重要です。

これらの機能により、CASBはヒューマンエラーや悪意による情報漏洩のリスクを大幅に低減し、クラウド上でのデータガバナンスを強力に推進します。

③ 脅威防御 (Threat Protection)

クラウドサービスは、業務効率を向上させる一方で、サイバー攻撃者にとって新たな攻撃経路ともなり得ます。「脅威防御」機能は、クラウドサービスを悪用したマルウェアの侵入や、不正アクセス、アカウント乗っ取りといった脅威から企業を保護することを目的としています。

クラウドを標的とした脅威には、以下のようなものがあります。

- マルウェア感染: 攻撃者がマルウェアを仕込んだファイルをクラウドストレージにアップロードし、それを他の従業員がダウンロードして感染を広げる。

- アカウント乗っ取り: フィッシング詐欺やパスワードリスト攻撃などによって従業員のクラウドサービスのIDとパスワードを窃取し、正規ユーザーになりすましてシステムに侵入する。

- クラウドサービス間の脅威の拡散: あるクラウドサービスで乗っ取られたアカウントを利用して、連携している別のクラウドサービスへ不正アクセスを試みる(ラテラルムーブメント)。

CASBは、こうした脅威に対抗するために、多層的な防御機能を提供します。

- マルウェア対策:

クラウドにアップロードまたはダウンロードされるファイルをスキャンし、既知のマルウェアを検出します(シグネチャベース検知)。さらに、未知のマルウェアに対応するため、ファイルを仮想的な安全な環境(サンドボックス)で実行させ、その挙動を分析して悪意のあるものかどうかを判断する機能も備えています。 - UEBA (User and Entity Behavior Analytics / ユーザーおよびエンティティの行動分析):

前述の通り、UEBAはユーザーの通常の行動パターンを学習し、それから逸脱する異常な行動を検知します。例えば、「短時間にあり得ない国から複数回のログイン試行がある」「深夜に一人のユーザーが大量のファイルを削除している」といった行動は、アカウント乗っ取りや内部不正の兆候である可能性が高いと判断し、アカウントを一時的にロックしたり、管理者に緊急アラートを送信したりします。この「振る舞い」に基づく検知は、IDとパスワードが正規のものであっても脅威を特定できる点で非常に強力です。 - アダプティブ・アクセス制御 (Adaptive Access Control):

アクセス元の場所、デバイスの種類、時間帯といったコンテキスト(状況)に応じて、アクセス制御の厳格度を動的に変更する機能です。例えば、社内ネットワークからのアクセスはIDとパスワードのみで許可するが、海外のフリーWi-Fiからのアクセスには多要素認証(MFA)を要求する、といった柔軟な制御が可能です。これにより、利便性を損なうことなく、リスクの高いアクセスに対してセキュリティを強化できます。

これらの脅威防御機能によって、CASBはクラウド利用における「入口」と「内部」の両方で脅威を監視し、インシデントの発生を未然に防ぎ、万が一発生した場合でも迅速な対応を可能にします。

④ コンプライアンス (Compliance)

企業活動においては、法律、業界規制、社内規定など、様々なルールを遵守することが求められます。「コンプライアンス」機能は、企業のクラウドサービス利用が、これらの内外のルールに準拠していることを確保し、証明するための支援機能です。

特に、個人情報やクレジットカード情報、医療情報といった機密性の高いデータを扱う企業にとって、コンプライアンスは事業継続に関わる重要な課題です。代表的な規制には以下のようなものがあります。

- 個人情報保護法(日本): 個人情報の適切な取り扱いを定めた法律。

- GDPR(EU一般データ保護規則): EU居住者の個人データを保護するための厳格な規則。

- PCI DSS(Payment Card Industry Data Security Standard): クレジットカード情報を安全に取り扱うためのセキュリティ基準。

- SOX法(サーベンス・オクスリー法): 企業の財務報告の信頼性を確保するための米国連邦法。

クラウドサービスを利用する上で、これらの規制に準拠していることを証明するのは容易ではありません。どのクラウドサービスに、どのようなデータが保存され、どのように管理されているかを正確に把握し、規制要件と照らし合わせる必要があるからです。

CASBのコンプライアンス機能は、この複雑な作業を自動化・効率化します。

- ポリシーテンプレートの提供: GDPRやPCI DSSといった主要な規制に対応した、あらかじめ定義済みのポリシーテンプレートを提供します。管理者はこれらのテンプレートを利用することで、簡単に自社のクラウド利用が規制要件を満たしているかをチェックできます。

- 継続的なモニタリングとレポート: クラウド上のデータや設定、ユーザーアクティビティを継続的に監視し、コンプライアンス違反の可能性がある行為や設定(例:PCI DSSで保護すべきカード情報が、非準拠のクラウドストレージに保存されている)を検出すると、アラートを発します。

- 監査対応の支援: 監査人から証跡の提出を求められた際に、クラウド利用に関する詳細なログや、コンプライアンス遵守状況を示すレポートを迅速に生成できます。これにより、監査対応にかかる工数を大幅に削減できます。

また、どの国のデータセンターにデータが保存されているか(データレジデンシー)を可視化・制御する機能も重要です。GDPRのように、特定の地域のデータをその地域外に持ち出すことを厳しく制限する規制に対応するためには、データの所在地を管理することが不可欠です。CASBは、特定の国のクラウドサービスへのアクセスを制限することで、こうした要件への準拠を支援します。

このように、CASBは複雑化するコンプライアンス要件に対して、自動化された監視とレポーティング機能を提供することで、企業のリスクを低減し、社会的な信頼を維持することに貢献します。

CASBで実現できること(導入メリット)

CASBの4つの基本機能を導入することで、企業は具体的にどのようなメリットを享受できるのでしょうか。ここでは、CASBがもたらす3つの大きな価値、「クラウド利用状況の可視化と制御」「統一されたセキュリティポリシーの適用」「クラウドサービス経由の脅威からの保護」について解説します。

クラウド利用状況の可視化と制御

CASB導入による最も直接的で根本的なメリットは、これまでブラックボックス化していた従業員のクラウドサービス利用状況を完全に「可視化」し、ITガバナンスの元で「制御」できるようになることです。

多くの企業では、IT部門が公式に許可しているクラウドサービス以外にも、従業員が利便性を求めて様々なサービスを無断で利用する「シャドーIT」が蔓延しています。シャドーITは、情報漏洩やマルウェア感染の温床となり、企業のセキュリティ体制における大きな穴となり得ます。

CASBを導入することで、社内ネットワークや管理下のデバイスから、どの従業員がどのクラウドサービスにアクセスしているかをリアルタイムで把握できます。これにより、まず「自社にどれだけのシャドーITが存在するのか」という実態を正確に知ることができます。

さらに、CASBは単に可視化するだけではありません。多くのCASB製品は、数万のクラウドサービスについて、その運営企業の信頼性、セキュリティ対策の状況、利用規約などを評価したリスクデータベースを保有しています。このデータベースと連携することで、発見したシャドーITが、ビジネスで利用する上で許容できるレベルのサービスなのか、それとも非常にリスクの高いサービスなのかを客観的に判断できます。

この客観的な評価に基づいて、以下のような段階的な制御が可能になります。

- 許可 (Allow): 会社が公式に認めている安全なサービスは、通常通り利用を許可する。

- 監視 (Monitor): リスクは低いが注意が必要なサービスは、利用を許可しつつも、どのようなデータがやり取りされているかを監視する。

- 制限 (Coach): ファイル共有は許可するが、機密情報のアップロードは禁止するなど、特定のアクションのみを制限する。ユーザーが禁止された操作を行おうとすると、「この操作は禁止されています。代わりに公式の〇〇サービスを利用してください」といったメッセージを表示し、教育的指導を行うことも可能です。

- 禁止 (Block): 明らかに危険なサービスや、会社のポリシーに反するサービスへのアクセスを完全にブロックする。

このようなきめ細やかな制御により、シャドーITのリスクを効果的に低減し、企業全体のITガバナンスを大幅に強化できます。また、可視化された利用実態は、セキュリティ対策以外にも活用できます。例えば、「複数の部署で同じような機能を持つ有料のクラウドサービスがバラバラに契約されている」といった無駄を発見し、ライセンスを統合してコストを削減したり、「多くの従業員が利用している便利なシャドーITを、正式なサービスとして採用する」といった、現場のニーズに即したIT投資の判断材料としたりすることも可能です。

統一されたセキュリティポリシーの適用

現代の企業は、ファイル共有、コミュニケーション、顧客管理、プロジェクト管理など、業務の様々な側面で多種多様なクラウドサービスを利用しています。これらのサービスは、それぞれが独自のセキュリティ機能や管理コンソールを持っています。そのため、管理者はサービスごとにログインし、個別にセキュリティ設定を行わなければならず、運用が非常に煩雑になりがちです。

例えば、Microsoft 365では「機密情報は外部共有禁止」、Salesforceでは「顧客データは特定の役職者のみ閲覧可能」、Boxでは「個人情報を含むファイルはダウンロード禁止」といったポリシーを適用したい場合、それぞれの管理画面で設定作業を行う必要があります。これでは管理者の負担が大きいだけでなく、設定漏れや設定ミスといったヒューマンエラーが発生するリスクも高まります。

CASBを導入する最大のメリットの一つは、これら複数のクラウドサービスに対して、一元的な管理画面から統一されたセキュリティポリシーを適用できることです。 CASBは、各クラウドサービスとの「仲介役」として機能するため、CASB上で一度ポリシーを設定すれば、それがAPI連携やプロキシ経由で、対象となる全てのサービスに横断的に適用されます。

| 課題(CASB導入前) | 解決策(CASB導入後) |

|---|---|

| サービスごとに管理画面が異なり、運用が煩雑 | CASBの単一コンソールから全サービスを集中管理 |

| サービスごとにポリシーを設定するため、設定漏れやミスが発生しやすい | 統一されたポリシーを一括で適用するため、設定ミスが減り、一貫性が保たれる |

| 新しいクラウドサービスを導入するたびに、新たな設定・運用方法を習得する必要がある | 新しいサービスもCASBの管理対象に追加するだけで、既存のポリシーを適用できる |

| サービス横断でのアクティビティ追跡が困難 | 全てのクラウド利用ログがCASBに集約され、横断的な監視・分析が容易になる |

例えば、「”社外秘”というキーワードを含むファイルは、いかなるクラウドサービスにおいても、外部ドメインへの共有を禁止する」というポリシーをCASBで設定したとします。すると、従業員がMicrosoft 365上のWordファイルでこの操作を試みても、Google Workspace上のスプレッドシートで試みても、Box上のPDFで試みても、CASBがこれを検知し、自動的にブロックします。

このように、CASBはセキュリティポリシーの「標準化」と「自動化」を実現し、管理者の運用負荷を大幅に軽減します。 これにより、管理者は日々の煩雑な作業から解放され、より戦略的なセキュリティ企画やインシデント対応といった高度な業務に集中できるようになります。また、オンプレミス環境で培ってきたセキュリティポリシーを、クラウド環境にもスムーズに拡張・適用できるという点も大きなメリットです。

クラウドサービス経由の脅威からの保護

クラウドサービスは、従業員にとって便利なツールであると同時に、サイバー攻撃者にとっても格好の標的となります。窃取したアカウント情報で不正にログインしたり、マルウェアを仕込んだファイルをクラウドストレージ経由で拡散させたりと、攻撃の手口は巧妙化・多様化しています。

CASBは、こうしたクラウドサービスを悪用した脅威から企業を保護するための強力な防御機能を提供します。これは、従来のファイアウォールやアンチウイルスソフトだけでは防ぎきれない、新たなリスク領域をカバーするものです。

CASBによる脅威保護の核心は、ユーザーの「振る舞い」を分析するUEBA(User and Entity Behavior Analytics)機能にあります。 従来のセキュリティ対策が、既知のウイルスのパターン(シグネチャ)や、不正なIPアドレスといった「既知の悪」を検出するのに対し、UEBAは「未知の脅威」や「内部の不正」をあぶり出すことに長けています。

例えば、以下のようなシナリオを考えてみましょう。

ある従業員のPCがフィッシングメールによってマルウェアに感染し、クラウドサービスのアカウント情報が攻撃者に窃取されました。攻撃者はそのアカウント情報を使って、深夜に海外のサーバーからクラウドストレージにログインしました。

この時、CASBは以下のような異常を検知します。

- 地理的な異常: 普段は東京からしかアクセスがないのに、突然海外からのアクセスが発生した。

- 時間的な異常: 業務時間外である深夜にアクティビティがある。

- 行動の異常: ログイン後、攻撃者は機密情報が保管されているフォルダにアクセスし、大量のファイルをダウンロードし始めた。

UEBAはこれらの個々の事象を関連付けて、「この一連の行動は、アカウントが乗っ取られた可能性が極めて高い」と判断します。そして、自動的にそのアカウントを一時停止したり、管理者へのアラートを強化したりといった対応を取ります。これにより、攻撃者が目的を達成する前に脅威を無力化し、被害の拡大を未然に防ぐことができます。

さらに、サンドボックス機能を活用して、クラウド上でやり取りされるファイルが未知のマルウェアでないかを動的に解析したり、クラウドサービス間の連携を悪用した攻撃(ラテラルムーブメント)を監視したりすることで、多層的な防御を実現します。

リモートワークが普及し、従業員がオフィス外から直接クラウドにアクセスする機会が増えた現代において、CASBが提供するこのような脅威保護機能は、場所を問わないゼロトラストセキュリティ環境を構築する上で、不可欠な要素と言えるでしょう。

CASBの主な導入形態と仕組み

CASBがユーザーとクラウドサービスの間に介在し、通信を監視・制御するためには、いくつかの技術的な方式があります。ここでは、主要な3つの導入形態「フォワードプロキシ方式」「リバースプロキシ方式」「API連携方式」について、それぞれの仕組みとメリット・デメリットを解説します。実際には、これらの方式を組み合わせたハイブリッド型で提供される製品が主流です。

| 導入形態 | 仕組み | メリット | デメリット | 主な用途 |

|---|---|---|---|---|

| フォワードプロキシ方式 | ユーザーの端末や社内ネットワークの出口にプロキシを設定し、全てのクラウド向け通信をCASB経由にする。 | ・シャドーITを含む全てのクラウド利用を可視化・制御できる。 ・リアルタイムでのブロックが可能。 |

・端末へのエージェント導入や設定変更が必要。 ・管理外デバイスからのアクセスは制御できない。 ・通信遅延の可能性がある。 |

シャドーIT対策、リアルタイムの脅威防御 |

| リバースプロキシ方式 | 特定のクラウドサービスへのアクセス経路を、DNS設定等でCASB経由に強制する。 | ・端末へのエージェント導入が不要。 ・管理外デバイスからのアクセスも制御できる。 |

・対象のクラウドサービスごとに設定が必要。 ・シャドーITは検知できない。 ・設定が複雑になる場合がある。 |

会社公認の特定サービスへのアクセス制御強化 |

| API連携方式 | クラウドサービスが提供するAPIを利用して、CASBがサービス内のデータやログを直接取得・分析する。 | ・リアルタイム通信に影響を与えず、遅延がない。 ・導入が比較的容易。 ・クラウド上に既に保存されているデータもスキャンできる。 |

・リアルタイムでのブロックが困難(事後検知が基本)。 ・APIを提供しているサービスしか対象にできない。 ・APIの仕様変更に追従する必要がある。 |

保存済みデータのDLPスキャン、コンプライアンス監査 |

フォワードプロキシ方式

フォワードプロキシ方式は、ユーザー(クライアント)側の通信をCASBに向ける方式です。 従来からあるWebフィルタリングなどと同様の仕組みで、イメージしやすいかもしれません。

仕組み:

従業員が使用するPCやスマートフォンに専用のエージェントソフトをインストールするか、社内ネットワークの出口にあるプロキシサーバーの設定を変更して、全てのクラウドサービスへのアクセス通信(HTTPS通信)が一度CASBのサーバーを経由するようにします。CASBサーバーは受け取った通信を解析し、設定されたポリシーに基づいて許可・ブロック・監視などの制御を行った上で、問題がなければ目的のクラウドサービスへ通信を転送します。

メリット:

この方式の最大のメリットは、シャドーITの検知に非常に強いことです。ユーザーがどのクラウドサービスにアクセスしようとも、その通信は必ずCASBを経由するため、会社が許可していないサービスの利用も漏れなく可視化できます。また、通信の経路上でリアルタイムに判断を行うため、「危険なファイルのアップロードをその場でブロックする」といった即時性の高い制御が可能です。

デメリット:

一方で、管理対象となる全てのデバイスにエージェントを導入したり、プロキシ設定を配布したりする必要があり、導入・展開に手間がかかる点がデメリットです。また、従業員の私物デバイス(BYOD)や、管理下にないPCからのアクセスは、エージェントが導入されていないため制御の対象外となります。さらに、全ての通信が一度CASBサーバーを経由する構造上、通信速度に若干の遅延(レイテンシー)が発生する可能性も考慮する必要があります。

リバースプロキシ方式

リバースプロキシ方式は、フォワードプロキシとは逆に、クラウドサービス側への通信経路を制御する方式です。 特定のWebサーバーへのアクセスを仲介する一般的なリバースプロキシと同じ考え方です。

仕組み:

企業が公式に利用している特定のクラウドサービス(例:Microsoft 365)へのアクセスを、強制的にCASB経由にする仕組みです。これは、IdP(Identity Provider)との連携やDNSの名前解決の設定を変更することで実現します。ユーザーが「login.microsoftonline.com」にアクセスしようとすると、その通信は自動的にCASBのリバースプロキシサーバーにリダイレクトされます。CASBはそこで認証や通信内容のチェックを行い、問題がなければユーザーを本来のMicrosoft 365のサービスへつなぎます。

メリット:

この方式の大きなメリットは、ユーザーのデバイスにエージェントをインストールする必要がないことです。そのため、従業員の私物デバイスや業務委託先の端末など、管理下にないデバイスからのアクセスに対しても、同様のセキュリティポリシーを適用できます。導入が比較的容易である点も利点です。

デメリット:

最大のデメリットは、監視・制御の対象が、あらかじめ設定した特定のクラウドサービスに限られることです。そのため、IT部門が把握していないシャドーITへのアクセスは全く検知・制御できません。また、リバースプロキシとして動作させるために、クラウドサービスごとにURLの書き換えなど複雑な設定が必要になる場合があります。

API連携方式

API連携方式は、プロキシのように通信経路に介在するのではなく、クラウドサービスが提供するAPI(Application Programming Interface)を利用して、CASBがサービスと直接連携する方式です。

仕組み:

多くの主要なクラウドサービスは、外部のアプリケーションがサービス内のデータや機能にアクセスするためのAPIを公開しています。CASBは、このAPIを利用して、定期的にクラウドサービスに問い合わせを行い、保存されているファイルの一覧、共有設定、ユーザーのアクティビティログといった情報を取得します。そして、取得した情報を分析し、ポリシー違反(例:機密情報が「公開」設定で共有されている)や脅威の兆候がないかをチェックします。

メリット:

この方式は、ユーザーのリアルタイムな通信に一切影響を与えないため、通信遅延が発生しないという大きなメリットがあります。導入も、CASBにクラウドサービスの管理者アカウント情報を登録してAPI連携を許可するだけなので、比較的簡単です。また、プロキシ方式では監視が難しい「クラウド上に既に保存されているデータ(Data at Rest)」に対しても、遡ってスキャンを行い、DLPポリシーを適用できるのはAPI方式ならではの強みです。クラウドサービス内のユーザー間のやり取り(例:Teamsのチャット内でのファイル共有)も監視できます。

デメリット:

API連携は、クラウドサービス側で何らかのアクションが行われた「後」に、そのログを取得して分析する仕組みです。そのため、リアルタイムでのブロックが難しいという根本的な制約があります。例えば、ユーザーが機密ファイルを外部に共有してしまった場合、API連携方式ではその操作を検知してアラートを出すことはできますが、操作そのものを未然に防ぐことは困難です(事後検知・事後対応が基本)。また、当然ながらAPIを提供していないクラウドサービスは監視の対象にできません。

CASB導入の注意点(デメリット)

CASBはクラウドセキュリティを強化する上で非常に強力なソリューションですが、導入を検討する際には、そのメリットだけでなく、注意すべき点や潜在的なデメリットも十分に理解しておく必要があります。ここでは、主に「コスト」「専門知識」「機能の限界」という3つの観点から注意点を解説します。

コストがかかる

CASBの導入と運用には、当然ながら相応のコストが発生します。これを無視して導入を進めると、後々の予算計画に支障をきたす可能性があります。CASBに関連するコストは、大きく分けて以下の3種類です。

- ライセンス費用(初期・継続):

CASBソリューションそのものの利用料です。課金体系はベンダーや製品によって様々ですが、一般的にはユーザー数に応じた年間サブスクリプション契約が多く見られます。その他、監視対象とするクラウドサービスの数、利用する機能の範囲(基本機能のみか、高度な脅威分析機能も利用するかなど)、通信量(データ転送量)などによって費用が変動する場合もあります。導入前に、自社の利用規模や必要な機能を明確にし、複数のベンダーから見積もりを取得して比較検討することが重要です。 - 導入費用(初期):

CASBを自社の環境に適合させ、スムーズに稼働させるための初期費用です。これには、現状のIT環境のアセスメント、要件定義、ポリシー設計、システム構築、テスト導入(PoC)といった作業が含まれます。これらの作業を自社のIT部門だけで行うのが難しい場合は、ベンダーやシステムインテグレーターの導入支援サービスを利用することになり、そのためのコンサルティング費用や作業費用が発生します。 - 運用費用(継続):

CASBは「導入して終わり」のソリューションではありません。むしろ、導入後の継続的な運用こそがその価値を最大化する鍵となります。運用には、以下のような人件費(工数)がかかります。- アラートの監視と分析: CASBが発するアラートを日々監視し、それが本当に対応が必要なインシデントなのか、それとも誤検知(フォールスポジティブ)なのかを判断・分析する作業。

- ポリシーのチューニング: ビジネスの変化や新たな脅威の出現に合わせて、セキュリティポリシーを定期的に見直し、最適化する作業。

- インシデント対応: 実際にセキュリティインシデントが発生した際の、原因調査、影響範囲の特定、復旧作業。

- レポート作成: 経営層や監査部門への報告書作成。

これらのコストを考慮した上で、CASB導入によって得られるセキュリティ強化やコンプライアンス遵守、運用効率化といったメリット(ROI:投資対効果)を明確にし、経営層の理解を得ることが不可欠です。

導入や運用に専門知識が必要

CASBは高機能なソリューションである反面、その機能を最大限に活かすためには、ある程度の専門的な知識やスキルが求められます。特に、以下の点で専門性が必要となります。

- ポリシー設計の複雑さ:

CASBの価値は、いかに自社のビジネス実態やセキュリティ要件に合った適切なポリシーを設計できるかにかかっています。セキュリティを厳しくしすぎると、従業員の業務効率を著しく下げてしまい、反発を招く可能性があります。逆に緩すぎると、セキュリティホールが残り、導入の意味がなくなってしまいます。この「セキュリティと利便性のバランス」を取ったポリシーを設計するには、クラウドサービス、ネットワーク、セキュリティ、そして自社の業務内容に関する深い理解が必要です。 - 技術的な理解:

フォワードプロキシ、リバースプロキシ、API連携といった各導入形態の技術的な特性を理解し、自社の環境や目的に応じて最適な方式を選択する必要があります。導入時のネットワーク構成の変更や、他のシステム(IdP、SIEMなど)との連携設定にも、技術的な知見が求められます。 - インシデント分析・対応スキル:

CASBから日々大量に上がってくるアラートの中から、本当に対処すべき重大な脅威を見つけ出すには、サイバー攻撃の手法やログ分析に関するスキルが必要です。誤検知に振り回されて疲弊したり、逆に対応すべきアラートを見逃してしまったりするケースも少なくありません。

これらの専門知識を持つ人材が社内に不足している場合は、導入や運用がうまくいかない可能性があります。その場合は、ベンダーが提供する運用支援サービスや、MDR(Managed Detection and Response)サービスのように、専門家が監視・運用を代行してくれるアウトソーシングサービスを活用することも有効な選択肢となります。

CASBでできないことも理解する

CASBはクラウドセキュリティの要ですが、決して万能薬ではありません。CASBが「できること」と「できないこと」の境界線を正しく理解しておくことが重要です。

CASBは、あくまで「クラウドサービスの利用」に特化したセキュリティソリューションです。 そのため、以下のような領域は基本的にCASBの守備範囲外となります。

- オンプレミス環境の保護: 社内サーバーや社内ネットワーク内の通信は監視対象外です。これらは引き続き、従来のファイアウォールやIDS/IPSなどで保護する必要があります。

- エンドポイント(端末)自体の保護: CASBはクラウドへの「通信」を監視しますが、PCやスマートフォンといったエンドポイント自体をマルウェア感染から直接守るわけではありません。エンドポイントの保護には、アンチウイルスソフトやEDR(Endpoint Detection and Response)が必要です。

- 一般的なWebサイト閲覧の制御: クラウドサービス以外の、一般的なWebサイトへのアクセスをフィルタリングするのは、SWG(Secure Web Gateway)の役割です。

- メールの脅威対策: クラウドメールサービス(Microsoft 365, Google Workspace)のセキュリティを強化する機能はありますが、より専門的なメールのスパム対策や標的型攻撃対策は、専用のメールセキュリティ製品の方が優れている場合があります。

重要なのは、CASBを単体で考えるのではなく、ゼロトラストセキュリティという大きな枠組みの中で、他のセキュリティソリューションと連携させて「多層防御」を構築するという視点です。 例えば、EDRがエンドポイントで不審な挙動を検知し、その情報をCASBと連携させることで、該当する端末からのクラウドアクセスを自動的に遮断するといった、より高度な防御が可能になります。CASBの限界を理解し、適切な役割分担をさせることが、効果的なセキュリティ体制の構築につながります。

CASBと他のセキュリティ製品との違い

セキュリティの世界には、CASBと似た目的を持つ、あるいは機能が重複する製品がいくつか存在します。特に「SWG」「DLP」「SASE」は、CASBとの違いが分かりにくいと感じる方も多いでしょう。ここでは、それぞれの製品との違いを明確にし、CASBの立ち位置を明らかにします。

| 製品名 | 主な目的 | 保護対象 | 主な機能 | CASBとの関係 |

|---|---|---|---|---|

| CASB | クラウドサービスの安全な利用 | SaaS, IaaS, PaaS | シャドーIT対策、データ保護(DLP)、脅威防御(UEBA)、コンプライアンス | クラウドに特化。SASEの構成要素の一つ。 |

| SWG | Webアクセスの安全確保 | Webサイト(HTTP/HTTPS) | URLフィルタリング、マルウェアスキャン、アプリケーション制御 | Webサイト全般が対象。CASBと機能統合が進んでいる。 |

| DLP | 組織全体の情報漏洩防止 | メール、Web、エンドポイント、クラウドなど全経路 | 機密情報の検知・識別、ポリシーに基づくデータ転送の制御 | DLPは「目的」。CASBはクラウド経路に特化したDLP機能を持つ。 |

| SASE | ネットワークとセキュリティの統合 | 全てのアクセス(拠点、リモート、クラウド) | SD-WAN, ZTNA, FWaaS, SWG, CASBなどを統合 | SASEは「フレームワーク」。CASBはその中核をなすセキュリティ機能の一つ。 |

SWG(Secure Web Gateway)との違い

SWG(スウィグ)は、Secure Web Gatewayの略で、日本語では「セキュアウェブゲートウェイ」と訳されます。 その主な目的は、従業員がインターネット上のWebサイトへアクセスする際のセキュリティを確保することです。

従来、プロキシサーバーが担っていた役割を、より高度化したものと考えると分かりやすいでしょう。SWGは、ユーザーとインターネットの間に立ち、全てのWebアクセス(HTTP/HTTPS通信)を検査します。

SWGの主な機能:

- URLフィルタリング: 業務に関係のないサイト(ギャンブル、アダルトなど)や、危険なサイト(フィッシング詐欺サイト、マルウェア配布サイトなど)へのアクセスをブロックします。

- アンチウイルス/サンドボックス: Webサイトからファイルをダウンロードする際に、マルウェアが含まれていないかをスキャンします。

- アプリケーション制御: YouTubeやSNSなど、特定のWebアプリケーションの利用を制御します。

CASBとSWGの違い:

両者はどちらもユーザーとインターネットの間に介在するゲートウェイ型のセキュリティですが、保護対象とする領域に明確な違いがあります。

- SWG: 主に「不特定多数のWebサイト」へのアクセスを保護対象とします。目的は、外部の脅威から社内を守ることです。

- CASB: 主に「企業が利用する特定のクラウドサービス(SaaS/IaaS/PaaS)」を保護対象とします。目的は、クラウドサービスの安全な「利用」と、そこにある「データ」の保護です。シャドーITの可視化や、クラウド上のデータに対するDLP、UEBAによる内部不正の検知といった機能は、CASBに特有のものです。

一言で言うと、SWGは「Webアクセスの安全」を守り、CASBは「クラウド利用の安全」を守るソリューションです。

ただし、近年では両者の境界は曖昧になりつつあります。多くのセキュリティベンダーは、SWGとCASBの機能を統合した製品を提供しており、後述するSASEのフレームワークの中では、両者は連携して機能することが前提となっています。

DLP(Data Loss Prevention)との違い

DLPは、Data Loss PreventionまたはData Leak Preventionの略で、日本語では「データ損失(漏洩)防止」と訳されます。 その名の通り、企業の機密情報が、意図的か過失かを問わず、外部に漏洩することを防ぐためのソリューションです。

DLPは「データそのもの」に着目し、そのデータがどのような「経路」で移動しようとしているかを監視します。

DLPの監視対象となる経路:

- ネットワーク: メール、Webアクセス、FTP、ファイル共有など

- エンドポイント: USBメモリへのコピー、CD/DVDへの書き込み、印刷、クリップボードへのコピーなど

- ストレージ: ファイルサーバー、データベース、クラウドストレージなど

CASBとDLPの違い:

CASBの4つの基本機能の一つに「データセキュリティ」があり、その中核をなすのがDLP機能です。では、専用のDLPソリューションとCASBのDLP機能は何が違うのでしょうか。

その違いは「専門領域」と「網羅性」にあります。

- 専用DLPソリューション: 組織全体の情報漏洩対策を目的とし、メール、Web、USB、印刷など、あらゆる経路を網羅的に監視します。オンプレミス環境も含めた、より広範なデータ保護を実現します。

- CASBのDLP機能: 「クラウドサービス」という特定の経路に特化しています。クラウドへのアップロード、クラウドからのダウンロード、クラウドサービス間でのデータ共有といった操作に焦点を当て、きめ細やかな制御を行います。

関係性を整理すると、DLPは「情報漏洩を防ぐ」というセキュリティの『目的』や『概念』そのものを指し、CASBはクラウドという『領域』においてその目的を達成するための具体的な『手段』の一つと言えます。したがって、多くのCASBはDLP機能を内包しています。企業がオンプレミス環境を含めた全てのデータ経路を厳密に管理したい場合は専用のDLPソリューションが、まずはクラウド利用における情報漏洩リスクに集中的に対策したい場合はCASBが適していると言えるでしょう。

SASE(Secure Access Service Edge)との違い

SASE(サシー)は、Secure Access Service Edgeの略で、2019年にガートナー社が提唱した、比較的新しいセキュリティのフレームワーク(概念モデル)です。 従来の「社内ネットワーク中心」の考え方を脱却し、ユーザーやデバイスがどこにあっても安全かつ快適にクラウドやデータセンターにアクセスできる環境を目指します。

SASEは、これまで個別の製品として提供されていた「ネットワーク機能」と「ネットワークセキュリティ機能」を、クラウド上で単一のサービスとして統合して提供するという点が最大の特徴です。

SASEを構成する主な機能:

- ネットワーク機能:

- SD-WAN (Software-Defined WAN): 複数の回線(インターネット、MPLSなど)を仮想的に束ね、通信品質やコストに応じて最適な経路を自動的に選択する技術。

- ネットワークセキュリティ機能:

- CASB: クラウドサービスの利用を保護

- SWG: Webサイトへのアクセスを保護

- ZTNA (Zero Trust Network Access): 「何も信頼しない」を前提に、ユーザーやデバイスを検証してからアプリケーションへのアクセスを許可する技術。

- FWaaS (Firewall as a Service): クラウド上で提供されるファイアウォール機能。

CASBとSASEの違い:

この関係は非常に明確です。SASEは複数の機能を統合した「フレームワーク」であり、CASBはそのSASEを構成する極めて重要な「コンポーネント(部品)」の一つです。

SASEは、リモートワーカーや拠点オフィスからのトラフィックを、データセンターに集約するのではなく、世界中に分散配置されたSASEのPOP(Point of Presence)に接続させ、そこで一括してセキュリティチェックを行います。そのセキュリティチェックを行う機能群の中に、CASBが含まれているのです。

したがって、「CASBかSASEか」という二者択一の問いは適切ではありません。むしろ、CASBはSASEを実現するための必須要素と捉えるべきです。多くの先進的なセキュリティベンダーは、自社のCASB、SWG、ZTNAといった機能を統合し、単一のプラットフォームとしてSASEソリューションを提供しています。

CASB製品の選び方・比較ポイント

CASBの重要性を理解したところで、次に問題となるのが「数ある製品の中から、どれを選べば良いのか」という点です。自社のニーズに合わない製品を導入してしまうと、コストが無駄になるだけでなく、期待したセキュリティ効果が得られない可能性もあります。ここでは、CASB製品を選定する際に比較検討すべき5つの重要なポイントを解説します。

導入目的を明確にする

製品の機能比較を始める前に、まず最も重要なのは「なぜ自社はCASBを導入するのか?」という目的を明確にすることです。目的が曖昧なままでは、製品の評価基準も定まりません。

企業の抱える課題は様々です。

- 課題A(シャドーIT対策): 「IT部門が把握していないクラウドサービスの利用が蔓延しており、ガバナンスが効いていない。まずは利用実態を可視化し、危険なサービスの利用を止めさせたい。」

- 課題B(情報漏洩対策): 「Microsoft 365を全社導入したが、機密情報が安易に外部共有されないか心配だ。特に個人情報や顧客データの保護を徹底したい。」

- 課題C(コンプライアンス対応): 「海外拠点があり、GDPRへの対応が急務となっている。クラウド上のデータが規制に準拠しているかを継続的に監視する必要がある。」

- 課題D(脅威対策): 「クラウドサービスのアカウント乗っ取りによる不正アクセスが懸念される。異常な振る舞いを検知し、インシデントを未然に防ぎたい。」

これらの課題によって、CASBに求めるべき機能の優先順位は大きく変わってきます。

- 課題Aが最優先なら、「可視化」機能に優れ、シャドーITの検知に強いフォワードプロキシ方式に対応した製品が候補になります。

- 課題Bなら、「データセキュリティ(DLP)」機能が強力で、主要なSaaSとのAPI連携がスムーズな製品が重要です。

- 課題Cなら、「コンプライアンス」機能が充実し、GDPRなどの規制に対応したレポートテンプレートを持つ製品が良いでしょう。

- 課題Dなら、「脅威防御」機能、特にUEBA(ユーザー行動分析)の精度が高い製品が求められます。

このように、導入目的を具体的に言語化し、関係者間で合意形成しておくことが、製品選定のブレを防ぎ、成功への第一歩となります。

必要な機能が備わっているか

導入目的が明確になったら、次はその目的を達成するために必要な機能が製品に備わっているかを具体的に比較します。「可視化」「データセキュリティ」「脅威防御」「コンプライアンス」という4つの基本機能の網羅度はもちろん、より詳細な機能レベルでの比較が重要です。

チェックリストの例:

- 可視化:

- シャドーITの検知能力は十分か?(検知できるサービス数、リスク評価データベースの質)

- どのようなログがどの程度の粒度で取得できるか?

- データセキュリティ (DLP):

- 機密情報の定義方法(キーワード、正規表現、フィンガープリントなど)は柔軟か?

- 日本語の文脈を理解した高精度な検知が可能か?

- 制御アクション(ブロック、警告、暗号化など)は豊富か?

- オンデマンド暗号化や鍵管理(BYOK)に対応しているか?

- 脅威防御:

- UEBA機能の有無と、その分析能力(異常検知のシナリオ、機械学習の精度)はどうか?

- サンドボックス機能は搭載されているか?

- 外部の脅威インテリジェンスと連携できるか?

- コンプライアンス:

- GDPR、PCI DSS、個人情報保護法など、自社に必要な規制のテンプレートに対応しているか?

- CSPM(Cloud Security Posture Management)機能は備わっているか?

- 導入形態:

- フォワードプロキシ、リバースプロキシ、API連携の各方式に対応しているか?ハイブリッドでの利用は可能か?

全ての機能が最高レベルである必要はありません。自社の導入目的に照らし合わせ、「Must(必須)要件」と「Want(任意)要件」を整理し、優先順位をつけて評価することが賢明です。

対応できるクラウドサービスの範囲

CASBは、企業が利用するクラウドサービスを保護するためのものです。したがって、自社が現在利用している、あるいは将来的に利用する可能性のある主要なクラウドサービスに、そのCASB製品が対応しているかは、極めて重要な選定ポイントです。

特にAPI連携方式を主軸に検討している場合、対応サービスの数は製品の価値に直結します。

- 主要SaaSへの対応: Microsoft 365, Google Workspace, Salesforce, Box, Slack, ServiceNowなど、業務の中核となるSaaSとのAPI連携は可能か。連携の深さ(どのような操作ログが取得できるか、どのような制御が可能か)も確認しましょう。

- 主要IaaS/PaaSへの対応: AWS, Microsoft Azure, GCPといった主要なパブリッククラウドに対応しているか。特にCSPM機能を利用したい場合は、これらのIaaS/PaaSへの対応が必須です。

- シャドーITデータベース: フォワードプロキシ方式でシャドーITを検知・評価する場合、その製品がどれだけ多くのクラウドサービスの情報をデータベース化しているかが重要です。データベースに登録されているサービスが多ければ多いほど、未知のサービスに対する評価精度が高まります。

各ベンダーの公式サイトや資料で対応サービスの一覧を確認し、自社の利用状況と照らし合わせることが不可欠です。

既存システムとの連携性

CASBは単体で機能させるよりも、既存の様々なセキュリティシステムと連携させることで、その効果を最大化できます。自社が既に導入しているシステムとスムーズに連携できるかは、運用効率やセキュリティレベルの向上に大きく影響します。

主な連携対象システム:

- ID管理システム (IdP): Azure Active Directory (現 Microsoft Entra ID), Okta, Ping IdentityといったIdPと連携することで、ユーザー情報や認証情報を同期し、一貫性のあるアクセスポリシーを適用できます。

- SIEM (Security Information and Event Management): SplunkやQRadarなどのSIEM製品にCASBのログを転送することで、他のシステムのログと相関分析を行い、組織全体のセキュリティインシデントをより広い視野で検知・分析できるようになります。

- EDR (Endpoint Detection and Response): EDRがエンドポイントで検知した脅威情報(マルウェア感染など)をCASBに連携し、該当端末からのクラウドアクセスを自動的に遮断するといった、迅速なインシデント対応が可能になります。

- プロキシ/ファイアウォール: 既存のネットワーク機器のログをCASBに取り込んで分析したり、CASBが検知した脅威情報をファイアウォールのブロックリストに反映させたりする連携も考えられます。

これらの連携が可能かどうか、連携のためのAPIやコネクタが提供されているかを確認しましょう。

サポート体制と導入実績

高機能なCASBを導入し、継続的に運用していく上では、ベンダーのサポート体制が非常に重要になります。特に、セキュリティに関する専門人材が不足している企業にとっては、信頼できるサポートの存在が安心材料となります。

確認すべきサポート体制のポイント:

- 日本語対応: マニュアルや管理画面はもちろん、技術的な問い合わせに対して、日本語で迅速に対応してくれる窓口があるか。

- サポート時間: 24時間365日のサポートを提供しているか、それとも平日の日中のみか。

- 導入支援サービス: 要件定義からポリシー設計、構築、運用までを支援してくれるプロフェッショナルサービスの有無。

- ナレッジベース: 製品の使い方やトラブルシューティングに関する情報が、オンラインで豊富に提供されているか。

また、その製品が国内の同業他社や同じくらいの規模の企業でどの程度導入されているかという導入実績も、製品の信頼性を測る上での重要な指標となります。豊富な実績は、製品の安定性や、日本のビジネス環境における有効性が高いことの証左とも言えます。ベンダーに問い合わせたり、公開されている事例(特定の企業名がなくても、業種や規模などの情報は参考になります)を確認したりしてみましょう。

おすすめのCASB製品10選

ここでは、市場で高く評価されている代表的なCASB製品を10種類紹介します。各製品はそれぞれ異なる特徴や強みを持っています。前述の「選び方・比較ポイント」を参考に、自社のニーズに最も合致する製品を見つけるための情報としてご活用ください。

| 製品名 | 提供元 | 主な特徴 |

|---|---|---|

| Netskope CASB | Netskope | SASEプラットフォームの中核。特許取得済みのクラウドネイティブアーキテクチャ。きめ細やかなDLPと高度な脅威防御に定評。 |

| Trellix Skyhigh Security Cloud | Trellix | 旧McAfee EnterpriseのSSE部門が独立。データ保護に強み。API連携によるクラウドセキュリティ態勢管理(CSPM)機能も充実。 |

| Microsoft Defender for Cloud Apps | Microsoft | Microsoft 365やAzureとの親和性が非常に高い。Microsoftのセキュリティエコシステム全体で脅威情報を共有・連携。 |

| Palo Alto Networks Prisma SaaS | Palo Alto Networks | 次世代ファイアウォールで培ったアプリ識別技術が強み。Prisma Access(SASE)との統合により、包括的な保護を提供。 |

| Broadcom CloudSOC CASB | Broadcom | 旧Symantecの製品。長年のセキュリティ実績に基づく強力なDLP技術とUEBAが特徴。広範なシャドーITディスカバリ能力。 |

| Cisco Cloudlock | Cisco | API連携方式に特化したCASB。シンプルで導入しやすい。Google WorkspaceやMicrosoft 365など主要SaaSの保護に重点。 |

| Forcepoint CASB | Forcepoint | データ中心のセキュリティ思想。動的なリスク評価に基づくアクセス制御(DLP連携)が特徴。ヒューマンセントリックなアプローチ。 |

| Zscaler CASB | Zscaler | 世界最大級のセキュリティクラウド(ZIA)の一部として提供。インライン(プロキシ)でのリアルタイム制御とAPI連携の両方に対応。 |

| Lookout CASB | Lookout | モバイルセキュリティ分野での知見を活かし、エンドポイントからクラウドまでを保護する統合プラットフォームの一部として提供。 |

| Fortinet FortiCASB | Fortinet | FortiGateなど同社のセキュリティファブリック製品群と密接に連携。API連携方式で主要SaaS/IaaSを保護。コストパフォーマンスに優れる。 |

① Netskope CASB

Netskope CASBは、SASE(Secure Access Service Edge)のリーディングカンパニーであるNetskope社が提供するCASBソリューションです。同社の統合プラットフォーム「Netskope Security Cloud」の中核をなす機能であり、クラウドネイティブなアーキテクチャを特徴としています。API連携、フォワードプロキシ、リバースプロキシの全ての導入形態に対応しており、シャドーITの可視化からリアルタイムの脅威防御、データ保護までを包括的にカバーします。特に、クラウド上の非構造化データに対する高度なDLP機能や、ユーザーの振る舞いを詳細に分析するUEBAに強みを持っています。

(参照:Netskope社 公式サイト)

② Trellix Skyhigh Security Cloud

Trellix Skyhigh Security Cloudは、旧McAfee EnterpriseのSSE(Security Service Edge)事業部門が独立したSkyhigh Security社によって提供されていましたが、現在はTrellixブランドに統合されています。CASBのパイオニアの一つとして知られ、特にデータ保護(DLP)とコンプライアンス遵守に強みを持つ製品です。API連携によるクラウドセキュリティ態勢管理(CSPM)や、オンプレミスのDLPポリシーをクラウドに拡張する機能などが充実しており、データガバナンスを重視する企業に適しています。

(参照:Trellix社 公式サイト)

③ Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Appsは、Microsoft社が提供するCASBソリューションです。最大の強みは、Microsoft 365やMicrosoft Azureといった自社サービスとの圧倒的な親和性の高さです。これらのサービスとネイティブに統合されており、詳細なアクティビティログの取得や、きめ細やかなポリシー制御が可能です。また、Microsoft Defenderシリーズの他の製品(EDRなど)やMicrosoft Sentinel(SIEM)と連携することで、Microsoftのエコシステム全体で脅威情報を共有し、高度な相関分析と自動対応を実現します。

(参照:Microsoft社 公式サイト)

④ Palo Alto Networks Prisma SaaS

Prisma SaaSは、次世代ファイアウォール市場のリーダーであるPalo Alto Networks社が提供するCASBソリューションです。同社の強みであるアプリケーション識別技術「App-ID」を活用し、非常に多くのSaaSアプリケーションを正確に識別・制御できる点が特徴です。同社のSASEソリューションであるPrisma Accessと統合することで、リモートユーザーや拠点からのアクセスを包括的に保護します。API連携によるSaaSの保護に加え、インラインでのリアルタイム制御にも対応しています。

(参照:Palo Alto Networks社 公式サイト)

⑤ Broadcom CloudSOC CASB

Broadcom社のCloudSOC (Cloud Security) CASBは、Symantec社の買収によって同社のポートフォリオに加わった製品です。Symantecが長年培ってきたセキュリティ技術、特に業界最高レベルと評価されるDLP技術と、UEBAによる高度なユーザー行動分析が大きな特徴です。広範なシャドーITディスカバリ能力と詳細なリスク評価により、企業全体のクラウド利用におけるガバナンス強化を強力に支援します。

(参照:Broadcom社 公式サイト)

⑥ Cisco Cloudlock

Cisco Cloudlockは、ネットワーク機器大手のCisco社が提供するCASBです。この製品の大きな特徴は、API連携方式に特化している点です。プロキシ方式のような通信経路への介在がないため、導入が容易で、ユーザーの通信パフォーマンスに影響を与えません。主にMicrosoft 365, Google Workspace, Box, Slackといった主要なSaaSアプリケーションを対象に、データ漏洩防止(DLP)やユーザーの異常行動検知、コンプライアンス遵守を支援します。シンプルさと導入のしやすさを重視する企業に適しています。

(参照:Cisco社 公式サイト)

⑦ Forcepoint CASB

Forcepoint CASBは、データ保護に重点を置いたセキュリティソリューションを提供するForcepoint社の製品です。同社の強みであるデータ中心のセキュリティ(Data-first SASE)という思想に基づき、DLP機能との緊密な連携が特徴です。ユーザーの行動リスクを動的に評価し、そのリスクレベルに応じてアクセス制御の厳格度を自動的に変更する「Risk-Adaptive Protection」といった、ヒューマンセントリック(人間中心)なアプローチを取っています。

(参照:Forcepoint社 公式サイト)

⑧ Zscaler CASB

Zscaler CASBは、世界最大級のセキュリティクラウドプラットフォームを提供するZscaler社のソリューションの一部として提供されます。同社の主力製品であるZIA(Zscaler Internet Access)に組み込まれたインラインCASB機能と、API連携によるアウトオブバンドCASB機能の両方を備えています。Zscalerのグローバルなクラウドインフラ上で全ての通信を処理するため、場所を問わず一貫したセキュリティポリシーを適用できる点が強みです。シャドーITの制御から保存データのスキャンまで、幅広いニーズに対応します。

(参照:Zscaler社 公式サイト)

⑨ Lookout CASB

Lookout CASBは、元々モバイルセキュリティの分野で高い評価を得ていたLookout社が提供する統合セキュリティプラットフォームの一部です。同社はCASB、SWG、ZTNA、EDRの機能を一つのプラットフォームに統合しており、エンドポイントからクラウドまで、データが存在する全ての場所で一貫した保護を提供することを目指しています。特に、管理されていない個人所有デバイス(BYOD)からのクラウドアクセスを安全に保護する点に強みを持っています。

(参照:Lookout社 公式サイト)

⑩ Fortinet FortiCASB

FortiCASBは、統合セキュリティアプライアンス「FortiGate」で知られるFortinet社が提供するCASB製品です。この製品はAPI連携方式を採用しており、Microsoft 365, Google Workspace, Salesforceといった主要なSaaSや、AWSなどのIaaSの可視化と脅威防御を目的としています。最大のメリットは、FortiGateやFortiAnalyzerなど、同社の「セキュリティファブリック」製品群と密接に連携できる点です。これにより、ネットワークからクラウドまで、一元化された管理と脅威インテリジェンスの共有が可能になります。

(参照:Fortinet社 公式サイト)

CASBの導入手順

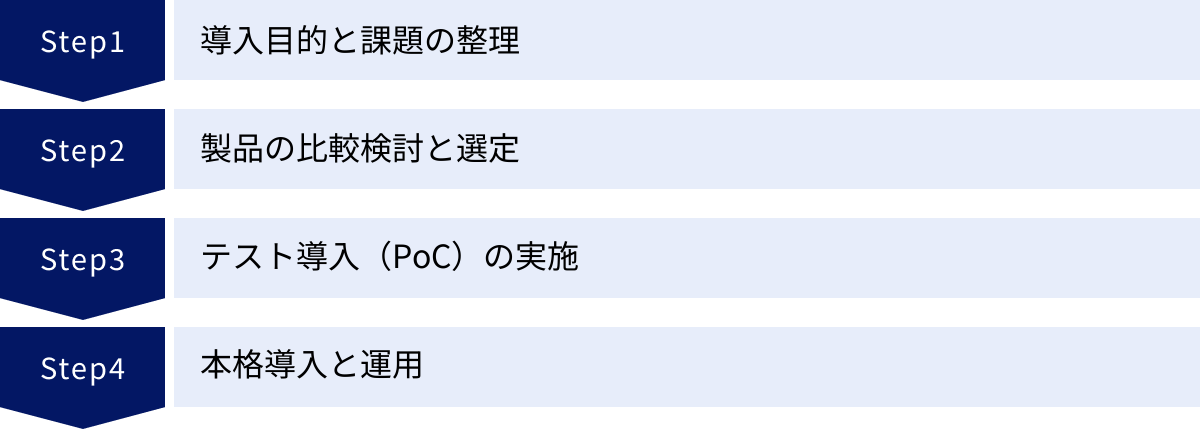

CASBの導入を成功させるためには、計画的かつ段階的なアプローチが不可欠です。ここでは、一般的なCASBの導入プロジェクトがどのような手順で進められるのか、4つのフェーズに分けて解説します。

導入目的と課題の整理

製品選定を始める前に、まずは自社の状況を整理し、導入の土台を固めるフェーズです。

- 現状の課題洗い出し: なぜCASBが必要なのか、具体的な課題をリストアップします。「シャドーITが管理できていない」「リモートワークでの情報漏洩が心配」「退職者によるデータ持ち出しを防ぎたい」など、現場の声やインシデントの発生状況をもとに課題を明確にします。

- 導入目的の定義: 洗い出した課題をもとに、「シャドーITの利用状況を可視化し、リスクの高いサービス上位10個の利用を禁止する」「重要データが外部共有されるのを99%ブロックする」といった、具体的で測定可能な目標(KGI/KPI)を設定します。

- 要件定義: 設定した目的を達成するために、CASBに求める機能要件(可視化、DLP、UEBAなど)や非機能要件(パフォーマンス、サポート体制、コストなど)を定義します。この時、情報システム部門だけでなく、法務・コンプライアンス部門や、クラウドサービスを多用する事業部門など、関係各所を巻き込んで意見を集約することが重要です。

製品の比較検討と選定

定義した要件をもとに、具体的な製品の比較検討を行います。

- 情報収集と候補の絞り込み: 各ベンダーのWebサイトや第三者機関の評価レポート(ガートナー社のマジック・クアドラントなど)を参考に、自社の要件に合いそうな製品をいくつかリストアップします。

- RFI/RFPの実施: 必要に応じて、候補となるベンダーに対してRFI(情報提供依頼)やRFP(提案依頼書)を送り、各製品の詳細な機能や価格、導入事例などの情報を収集します。

- 比較評価: 収集した情報をもとに、あらかじめ作成した要件定義書と照らし合わせながら、各製品を機能、コスト、サポート体制などの観点から点数付けし、客観的に評価します。この段階で、導入候補を2~3製品に絞り込みます。

テスト導入(PoC)の実施

PoC(Proof of Concept:概念実証)は、CASB導入の成否を分ける非常に重要なフェーズです。 机上での比較だけでは分からない、実際の環境での使い勝手や効果を検証します。

- PoC計画の策定: 検証する目的(例:シャドーITの可視化精度、DLPの誤検知率など)、対象範囲(特定の部署やユーザーグループ)、期間(通常1~2ヶ月程度)、評価基準を具体的に定めます。

- テスト環境の構築と実施: 選定した候補製品を、実際の業務環境(またはそれに近いテスト環境)に導入し、計画に沿ってテストを実施します。API連携方式であれば、本番環境のデータを読み取り専用で監視するモードでPoCを行うことも多いです。

- 結果の評価と最終選定: PoCの結果を評価基準に照らし合わせて分析します。機能が要件を満たしているか、パフォーマンスに問題はないか、管理画面は使いやすいか、アラートの量は現実的か、といった点を評価し、最も自社に適した製品を最終的に決定します。

PoCを通じて、導入後の運用を具体的にイメージし、潜在的な課題を事前に洗い出しておくことが、本格導入後のスムーズな立ち上がりにつながります。

本格導入と運用

最終的な製品が決定したら、いよいよ全社展開と本格的な運用のフェーズに入ります。

- 導入計画の策定と展開: どの部署から、どのようなスケジュールで導入していくかを計画します。全社一斉に展開するのではなく、特定の部署からスモールスタートし、段階的に対象を広げていくアプローチが一般的です。

- ポリシーの設計と適用: PoCの結果や各部門からのヒアリングを基に、全社で適用するセキュリティポリシーを詳細に設計し、システムに設定します。

- 従業員への周知と教育: なぜCASBを導入するのか、それによって何が変わり、従業員は何をすべきか(してはいけないか)を丁寧に説明し、理解を求めます。

- 継続的な運用と改善: 本格導入後は、アラートの日常的な監視、インシデント発生時の対応、定期的なレポート作成といった運用サイクルを回していきます。そして最も重要なのが、ビジネス環境の変化や新たな脅威の出現に合わせて、定期的にポリシーを見直し、改善していくことです。CASBは導入して終わりではなく、継続的なチューニングによってその価値が維持・向上されるソリューションです。

まとめ

本記事では、クラウド時代に不可欠なセキュリティソリューションであるCASB(Cloud Access Security Broker)について、その基本から応用までを網羅的に解説しました。

最後に、重要なポイントを改めて整理します。

- CASBとは、ユーザーとクラウドサービスの間に介在し、統一されたセキュリティポリシーを適用することで、安全なクラウド利用を実現する「仲介役」です。

- その必要性は、クラウドサービスの利用拡大、シャドーITのリスク増大、内部不正、そしてクラウドサービス自体の設定ミスによる情報漏洩リスクといった、現代企業が直面する課題から生まれています。

- CASBは、「①可視化」「②データセキュリティ」「③脅威防御」「④コンプライアンス」という4つの基本機能を有し、これらを連携させることで包括的なクラウドガバナンスを実現します。

- 導入形態には主に「フォワードプロキシ」「リバースプロキシ」「API連携」の3方式があり、それぞれにメリット・デメリットが存在するため、目的に応じた選択が重要です。

- 製品選定にあたっては、「導入目的の明確化」を第一に、必要な機能、対応サービスの範囲、既存システムとの連携性、サポート体制などを多角的に比較検討する必要があります。

- CASBは万能ではなく、SWG、DLP、EDRといった他のセキュリティ製品と組み合わせ、ゼロトラストセキュリティの枠組みの中で多層防御を構築するという視点が不可欠です。

デジタルトランスフォーメーションが加速する中、企業はクラウドの利便性を最大限に活用し、ビジネスの競争力を高めていく必要があります。しかし、その挑戦は堅牢なセキュリティという土台があってこそ成り立ちます。

CASBは、その土台を支える中核的な技術です。クラウド利用の「アクセル」を安心して踏み込むために、セキュリティの「ブレーキ」としてCASBを適切に導入・運用することは、もはや現代企業にとって避けては通れない経営課題と言えるでしょう。本記事が、貴社の安全なクラウド活用の一助となれば幸いです。