現代のビジネスにおいて、Webサイトやアプリケーションは不可欠な存在です。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。企業の信頼や事業継続性を脅かす情報漏洩やサービス停止といったインシデントの多くは、ソフトウェアに存在する「脆弱性」を悪用されることで発生します。

このような脅威から自社のシステムや顧客情報を守るために、脆弱性診断はもはや欠かすことのできないセキュリティ対策となっています。しかし、専門家による手動診断はコストや時間がかかるため、頻繁に実施するのは難しいのが実情です。

そこで注目されているのが、自動で脆弱性を検出できる「脆弱性診断ツール」です。本記事では、脆弱性診断ツールの基礎知識から、種類、選び方、そして2024年最新のおすすめツール15選まで、網羅的に解説します。自社に最適なツールを見つけ、セキュリティ体制を強化するための一助となれば幸いです。

目次

脆弱性診断ツールとは

脆弱性診断ツールは、企業や組織が運用する情報システム、特にWebアプリケーションやプラットフォームに潜むセキュリティ上の欠陥、すなわち「脆弱性」を自動的に検出し、報告するためのソフトウェアまたはサービスです。これらのツールを導入することで、サイバー攻撃者に悪用される前に潜在的なリスクを発見し、事前に対策を講じることが可能になります。

サイバー攻撃からシステムを守るためのセキュリティ検査ツール

脆弱性診断ツールを理解するためには、まず「脆弱性」とは何かを正確に把握する必要があります。脆弱性とは、コンピューターのOSやソフトウェア、Webアプリケーションにおいて、プログラムの設計ミスやバグによって生じる情報セキュリティ上の欠陥を指します。この欠陥を放置すると、サイバー攻撃者によって不正アクセス、情報漏洩、データの改ざん、サービス停止(DoS攻撃)といった様々な攻撃の標的となる可能性があります。

脆弱性診断ツールは、このような脆弱性を効率的に発見するために開発されました。ツールの主な役割は以下の通りです。

- スキャン(検査)の実行:

ツールは、診断対象のシステムに対して、既知の脆弱性パターンや攻撃手法を模した大量のリクエストを自動的に送信します。これにより、システムが潜在的に抱える問題を網羅的に洗い出します。 - 脆弱性の検出:

スキャンによって得られたシステムの応答を分析し、SQLインジェクションやクロスサイトスクリプティング(XSS)といった代表的な脆弱性はもちろん、サーバーの設定不備や古いバージョンのソフトウェアの使用などを検出します。 - レポートの生成:

検出された脆弱性について、その内容、危険度(深刻度)、影響範囲、そして具体的な修正方法の提案などをまとめたレポートを生成します。このレポートは、開発者やシステム管理者が対策を講じる際の重要な指針となります。

手動でこれらの検査を行うには、高度な専門知識を持つセキュリティエンジニアが多くの時間を費やす必要があります。しかし、脆弱性診断ツールを利用すれば、専門家でなくても一定レベルの診断を定期的かつ短時間で実施できるようになります。これにより、セキュリティ対策の属人化を防ぎ、継続的なセキュリティレベルの維持・向上を実現します。

脆弱性診断が重要視される背景

近年、脆弱性診断の重要性はかつてないほど高まっています。その背景には、ビジネス環境やサイバー攻撃のトレンドにおけるいくつかの大きな変化があります。

1. DX(デジタルトランスフォーメーション)の加速とアプリケーションの複雑化

多くの企業が競争力を高めるためにDXを推進し、クラウドサービスやWebアプリケーション、API、スマートフォンアプリなどの活用が一般化しました。これにより、企業が管理すべきIT資産(アタックサーフェス)は爆発的に増加し、その構造も複雑化しています。特に、マイクロサービスアーキテクチャやSPA(Single Page Application)といったモダンな開発手法は、利便性を高める一方で、新たな脆弱性が生まれる要因ともなっています。このような複雑で広範囲なシステム全体のセキュリティを確保するためには、手動診断だけでは限界があり、ツールの活用が不可欠です。

2. サイバー攻撃の高度化・巧妙化

ランサムウェアによる事業停止やサプライチェーンの弱点を狙った攻撃など、サイバー攻撃の手口は年々高度かつ巧妙になっています。攻撃者は自動化されたツールを用いて、インターネット上に公開されているシステムを常にスキャンし、脆弱なターゲットを探しています。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」でも、「ランサムウェアによる被害」が組織部門で4年連続1位となるなど、深刻な脅威が続いています。(参照:情報処理推進機構)

脆弱性を一つでも放置することは、攻撃者に侵入の糸口を与えることになりかねません。攻撃者の探索活動に対抗し、先手を打って防御するためには、自社システムもツールを用いて継続的に監視し、脆弱性を迅速に修正する体制が求められます。

3. サプライチェーン攻撃のリスク増大

自社のセキュリティ対策が万全でも、取引先や委託先、あるいは利用しているクラウドサービスやソフトウェアコンポーネントに脆弱性があれば、そこを踏み台として攻撃を受ける可能性があります。これをサプライチェーン攻撃と呼びます。特に、現代のアプリケーション開発では、オープンソースソフトウェア(OSS)のライブラリやフレームワークを利用するのが一般的ですが、これらのOSSに脆弱性が発見されるケースが後を絶ちません。自社が直接開発したコードだけでなく、利用しているサードパーティ製のコンポーネントも含めた脆弱性管理が重要であり、これを効率的に行うためにSCA(ソフトウェアコンポジション解析)などのツールが必要とされています。

4. ビジネスリスクの増大とコンプライアンス要件の強化

万が一、脆弱性を突かれて情報漏洩などのインシデントが発生した場合、企業が被る損害は計り知れません。顧客や取引先からの信用の失墜、株価の下落、損害賠償請求、事業停止命令など、ビジネスの根幹を揺るがす事態に発展する可能性があります。また、GDPR(EU一般データ保護規則)や改正個人情報保護法など、国内外でセキュリティに関する法規制やガイドラインが強化されており、組織として適切なセキュリティ対策を講じていることを客観的に示す(説明責任を果たす)必要性が高まっています。定期的な脆弱性診断の実施は、こうした法的・社会的な要請に応え、企業のレジリエンス(回復力)を高めるための基本的な取り組みと位置づけられています。

これらの背景から、脆弱性診断はもはや一部のIT企業だけのものではなく、あらゆる業種・規模の組織にとって必須の経営課題となっているのです。

脆弱性診断ツールの主な種類

脆弱性診断ツールは、その診断アプローチによっていくつかの種類に分類されます。それぞれに得意なこと、不得意なことがあり、診断の目的や対象、開発のフェーズに応じて使い分けることが重要です。ここでは、代表的な4つの種類「SAST」「DAST」「IAST」「SCA」について、その仕組みと特徴を詳しく解説します。

| 診断手法 | 主な診断対象 | 診断タイミング | メリット | デメリット |

|---|---|---|---|---|

| SAST | ソースコード、バイナリコード | 開発初期(コーディング中) | 開発の早期に問題を発見できる、原因特定が容易 | 実行環境の脆弱性は検出不可、誤検知が多い傾向 |

| DAST | 動作中のアプリケーション | 開発後期(テスト、QA、本番) | 実行環境を含めた総合的な診断が可能、誤検知が少ない | 原因箇所の特定が困難、診断に時間がかかる |

| IAST | 動作中のアプリケーション(内部) | 開発後期(テスト、QA) | リアルタイム検出、原因特定が容易、誤検知が少ない | エージェント導入が必要、対応言語/環境に制約 |

| SCA | OSS、ライブラリ、コンポーネント | 開発ライフサイクル全般 | 既知のOSS脆弱性を網羅的に検出、ライセンス管理も可能 | 未知の脆弱性は検出不可、自社コードは対象外 |

SAST(静的アプリケーションセキュリティテスト)

SAST(Static Application Security Testing)は、「静的解析」とも呼ばれ、プログラムを実行することなく、その設計図であるソースコードやコンパイル後のバイナリコードを直接解析する手法です。アプリケーションをビルドする前の、いわば”静的な”状態でセキュリティ上の問題点を探します。

仕組みと特徴

SASTツールは、ソースコードを構文解析し、あらかじめ定義された脆弱性パターン(ルールセット)と照合します。例えば、「外部からの入力値を検証せずにSQLクエリに直接埋め込んでいる」といったSQLインジェクションにつながるコードパターンや、「機密情報がハードコーディングされている」といった問題を発見します。

メリット

- 開発早期での脆弱性発見(シフトレフト): SASTの最大のメリットは、開発プロセスの非常に早い段階、つまりコーディング中に脆弱性を発見できる点です。これにより、後工程で問題が発覚するのに比べて、修正コストを劇的に低減できます。

- 原因箇所の特定が容易: 脆弱性がソースコードの何行目にあるのかをピンポイントで特定できるため、開発者は迅速に修正作業に取り掛かれます。

- CI/CDパイプラインへの統合: ビルドプロセスに組み込みやすく、開発者がコードをコミットするたびに自動でスキャンを実行する、といったDevSecOpsの実現に不可欠な役割を果たします。

デメリット

- 実行環境に起因する脆弱性の未検出: SASTはあくまでコード自体を検査するため、サーバーの設定ミスやミドルウェアのバージョン、ネットワーク構成など、実際にアプリケーションが動作する環境に依存する脆弱性は検出できません。

- 誤検知(False Positive)の多さ: 文脈を完全に理解せずにパターンマッチングで検出するため、実際には脆弱性ではないコードを脆弱性と判断してしまう「誤検知」が発生しやすい傾向があります。これにより、開発者が結果の精査に時間を取られる可能性があります。

DAST(動的アプリケーションセキュリティテスト)

DAST(Dynamic Application Security Testing)は、「動的解析」とも呼ばれ、実際に動作しているアプリケーションに対して、外部から疑似的な攻撃リクエストを送信し、その応答を分析することで脆弱性を検出する手法です。攻撃者と同じ視点(ブラックボックス)でシステムをテストするのが特徴です。

仕組みと特徴

DASTツールは、まずクローリング機能でWebアプリケーションのページや機能を探索し、診断対象の全体像を把握します。その後、SQLインジェクションやクロスサイトスクリプティング(XSS)で使われるような特殊な文字列(攻撃ペイロード)を含むリクエストを各入力フォームやパラメータに送信し、サーバーからの応答を監視します。例えば、データベースエラーが含まれる応答が返ってきた場合、SQLインジェクションの脆弱性が存在すると判断します。

メリット

- 実行環境を含めた総合的な診断: OS、ミドルウェア、アプリケーションサーバー、データベースなど、システム全体が連携して動作している状態で診断するため、設定不備なども含めた、より現実的な脅威に近い脆弱性を発見できます。

- 言語やフレームワークへの非依存: ソースコードを解析するわけではないため、どのようなプログラミング言語やフレームワークで開発されていても診断が可能です。

- 誤検知の少なさ: 実際に攻撃を試行し、脆弱性が存在することを示す応答(エビデンス)が得られたものを報告するため、SASTに比べて誤検知が少ない傾向にあります。

デメリット

- 原因箇所の特定が困難: 脆弱性の存在は分かっても、それがソースコードのどの部分に起因するのかを特定するのが難しい場合があります。

- 診断に時間がかかる: アプリケーションの規模によっては、網羅的なスキャンに数時間から数日を要することがあります。

- 開発後期での実施: 動作するアプリケーションが必要なため、診断を実施できるのは開発プロセスの後期(テストフェーズやQAフェーズ)以降になります。

IAST(対話型アプリケーションセキュリティテスト)

IAST(Interactive Application Security Testing)は、SASTとDASTの利点を組み合わせた、比較的新しいハイブリッドな診断手法です。「対話型」という名前の通り、アプリケーションの内部と外部が連携して診断を行います。

仕組みと特徴

IASTは、アプリケーションサーバー内に「エージェント」と呼ばれる監視プログラムを常駐させます。そして、DASTツールのように外部からテストリクエストを送信するか、あるいは手動でのQAテストを実施します。このとき、内部のエージェントがアプリケーションのコード実行、データフロー、設定、ライブラリ呼び出しなどをリアルタイムで監視します。外部からのリクエストが内部でどのように処理され、脆弱なコードパスを通過したかを正確に捉えることで、脆弱性を高精度に検出します。

メリット

- 高精度かつ原因特定が容易: DASTのように実際に動作する環境でテストしつつ、エージェントが内部から監視することで、脆弱性の存在を正確に特定し、かつ問題のソースコード箇所をピンポイントで指摘できます。誤検知が極めて少ないのが特徴です。

- リアルタイム検出: QAテスターが通常業務でアプリケーションを操作しているだけで、その裏側でIASTが自動的に脆弱性を検出し、開発者に即座にフィードバックすることが可能です。

デメリット

- エージェント導入の手間と制約: アプリケーションサーバーにエージェントを導入する必要があり、これが運用上のハードルになる場合があります。また、エージェントが対応しているプログラミング言語やフレームワーク、実行環境に制約があります。

- パフォーマンスへの影響: 常に内部を監視するため、アプリケーションのパフォーマンスにわずかながら影響を与える可能性があります。

SCA(ソフトウェアコンポジション解析)

SCA(Software Composition Analysis)は、アプリケーション開発で使用されているオープンソースソフトウェア(OSS)やサードパーティ製のライブラリ、コンポーネントを識別し、それらに含まれる既知の脆弱性やライセンス違反を検出する手法です。

仕組みと特徴

SCAツールは、プロジェクトのビルド構成ファイル(Mavenのpom.xml、npmのpackage.jsonなど)やソースコードリポジトリをスキャンし、使用されているすべてのOSSコンポーネントとそのバージョンをリストアップした「SBOM(Software Bill of Materials:ソフトウェア部品表)」を生成します。そして、このリストをNVD(National Vulnerability Database)などの公的な脆弱性データベースと照合し、使用中のコンポーネントに既知の脆弱性(CVE)が存在しないかをチェックします。

メリット

- サプライチェーンリスクの可視化: 現代のアプリケーションはコードの80〜90%がOSSで構成されているとも言われます。SCAは、これらの“見えざる資産”に潜むセキュリティリスクを網羅的に可視化し、管理可能にします。

- 迅速な対応: Log4jの脆弱性(Log4Shell)のように、広く使われているOSSに深刻な脆弱性が発見された際、自社のどの製品が影響を受けるのかを即座に特定し、迅速なアップデート対応を可能にします。

- ライセンスコンプライアンス: OSSには様々なライセンス形態があり、中には商用利用に制約があるものも存在します。SCAツールはライセンス違反のリスクを検出し、法的な問題を未然に防ぎます。

デメリット

- 未知の脆弱性は検出不可: SCAはあくまで既知の脆弱性データベースとの照合を行うため、まだ発見されていない未知の脆弱性(ゼロデイ脆弱性)や、自社で開発したコード(カスタムコード)内の脆弱性は検出できません。

これらの4つの手法は競合するものではなく、むしろ相互に補完し合う関係にあります。開発の各フェーズで適切なツールを組み合わせることで、多層的で強固なセキュリティ体制を構築することが可能になります。

ツール診断と手動診断の違い

脆弱性診断には、ツールを用いて自動で行う「ツール診断」と、セキュリティ専門家が手作業で行う「手動診断」の2つのアプローチがあります。どちらか一方が優れているというわけではなく、それぞれに長所と短所が存在します。両者の違いを理解し、目的に応じて適切に使い分けることが、効果的なセキュリティ対策の鍵となります。

| 項目 | ツール診断 | 手動診断(専門家による診断) |

|---|---|---|

| スピード | 速い(数時間〜数日) | 遅い(数日〜数週間) |

| コスト | 比較的安価(ライセンス料など) | 高価(人件費ベース) |

| 網羅性 | 高い(定義された項目を網羅的にチェック) | 診断範囲やエンジニアのスキルに依存 |

| 精度・深さ | 限定的(ビジネスロジックの欠陥は見逃しやすい) | 高い(複雑な脆弱性や仕様上の問題も発見可能) |

| 誤検知 | 発生する可能性がある | ほぼ発生しない |

| 必要な専門知識 | 比較的低い(結果の解釈には知識が必要) | 非常に高い(実施者に高度なスキルが必須) |

| 再現性 | 高い(何度でも同じ条件で診断可能) | エンジニアによって結果が変動する可能性 |

診断のスピードとコスト

スピードとコストの面では、ツール診断に圧倒的な優位性があります。

- ツール診断:

ツールはプログラムによって自動化されているため、人間が行うよりもはるかに高速に診断を完了できます。Webアプリケーションの規模にもよりますが、数時間から1〜2日程度で網羅的なスキャンを終えることが一般的です。コスト面でも、専門家を長期間拘束する手動診断に比べて、ツールのライセンス費用(年額数十万円〜)やSaaSの利用料(月額数万円〜)の方が、トータルコストを抑えられるケースが多くなります。 - 手動診断:

一方、手動診断は、専門家がアプリケーションの仕様を理解し、一つ一つの機能を手作業でテストしていくため、多くの時間と労力を要します。診断期間は短くても数日、大規模なシステムでは数週間から1ヶ月以上かかることも珍しくありません。費用も、高度なスキルを持つエンジニアの人件費がベースとなるため、1回の診断で数百万円以上にのぼることもあります。このため、手動診断を頻繁に実施するのは、コストと時間の両面で現実的ではありません。

診断の網羅性と精度

診断の深さや精度という点では、手動診断がツール診断を上回ります。

- ツール診断:

ツールは、あらかじめ定義された検査項目(シグネチャ)に基づいて、網羅的にスキャンすることを得意とします。SQLインジェクションやクロスサイトスクリプティングといった典型的な脆弱性の検出においては非常に強力です。しかし、ツールの限界は、アプリケーションの「仕様」や「文脈(コンテキスト)」を理解できない点にあります。例えば、以下のような脆弱性はツールでの検出が困難です。- ビジネスロジックの脆弱性: 正規の購入フローを迂回して商品を無料で手に入れられる、など。

- 認可制御(アクセス制御)の不備: 一般ユーザーが管理者権限の機能にアクセスできてしまう、他人の個人情報を閲覧できてしまう、など。

- 複数の脆弱性を組み合わせた高度な攻撃シナリオ: ある脆弱性で得た情報を元に、別の脆弱性を突く、といった多段階の攻撃。

また、ツールは「誤検知(脆弱性ではないのに脆弱性と報告する)」や「過検知(実際には攻撃が成立しない軽微な問題を報告する)」を発生させる可能性があります。

- 手動診断:

専門家は、アプリケーションの仕様書を読み解き、ビジネスロリーを理解した上で診断に臨みます。これにより、ツールでは見つけることができない、設計思想や仕様そのものに起因する深刻な脆弱性を発見できます。攻撃者の思考を模倣し、常識にとらわれない様々なアプローチを試みることで、システムの”想定外”の挙動を引き出し、潜在的なリスクを炙り出します。検出された脆弱性についても、その危険度やビジネスへの影響を正確に評価するため、誤検知はほとんどありません。

診断に必要な専門知識

診断を実施する側と、結果を受け取る側の両面で、求められる専門知識のレベルが異なります。

- ツール診断:

ツールを「実行する」だけなら、高度な専門知識は必ずしも必要ありません。多くのツールは直感的なUIを備えており、マニュアルに従えば誰でも診断を開始できます。しかし、診断結果を正しく「解釈」し、対応の優先順位付け(トリアージ)を行うためには、一定のセキュリティ知識が不可欠です。誤検知と本当に危険な脆弱性を見分けるスキルがなければ、開発チームを混乱させ、無駄な工数を発生させてしまう恐れがあります。 - 手動診断:

診断を「実施する」ためには、サイバーセキュリティに関する極めて高度な専門知識と豊富な経験が必須です。依頼する企業側は、必ずしも専門知識を持っている必要はありませんが、提出された報告書の内容を理解し、開発チームと連携して修正を進めるためには、脆弱性に関する基本的な知識を持っていることが望ましいでしょう。

結論として、ツール診断と手動診断は、どちらか一方を選ぶのではなく、それぞれの特性を活かして組み合わせる「ハイブリッドアプローチ」が最も効果的です。日常的な開発サイクルの中ではツール診断をCI/CDに組み込んで頻繁に実施し、脆弱性の早期発見と修正を習慣化します。そして、年に1〜2回、あるいは大規模な機能リリースのタイミングで専門家による手動診断を実施し、ツールでは見つけきれない深層のリスクを洗い出す、という運用が理想的な形と言えるでしょう。

脆弱性診断ツールを導入する3つのメリット

脆弱性診断ツールを導入することは、単にセキュリティを強化するだけでなく、開発プロセス全体にポジティブな影響をもたらし、結果としてビジネスの成長を支える基盤となります。ここでは、ツール導入がもたらす代表的な3つのメリットについて詳しく解説します。

① 定期的な診断を手軽に実施できる

手動による脆弱性診断は、前述の通り多大なコストと時間を要するため、多くの企業では年に1回、あるいは新規サービスのリリースのタイミングで実施するのが精一杯というのが実情です。しかし、現代のアジャイル開発やDevOps環境では、アプリケーションは日々更新され、新しい機能が次々と追加されていきます。そのたびに新たな脆弱性が混入するリスクは常に存在します。

脆弱性診断ツールを導入する最大のメリットは、この「定期的かつ継続的な診断」を手軽に実現できる点にあります。

- 診断の自動化: 多くのツールは、CI/CD(継続的インテグレーション/継続的デリバリー)ツール(例: Jenkins, GitHub Actions)と連携する機能を備えています。これにより、開発者がソースコードを変更・コミットするたびに、あるいは毎晩のナイトリービルドの際に、脆弱性診断を自動で実行する仕組みを構築できます。

- 継続的なセキュリティ監視: スケジューリング機能を使えば、毎週、毎月といった定期的なタイミングで自動スキャンを実行し、システムのセキュリティ状態を常に監視できます。これにより、新たな脆弱性が生まれても、次の手動診断を待つことなく早期に発見し、迅速に対応することが可能になります。

このように、脆弱性診断を一過性のイベントではなく、日常的な開発プロセスの一部として組み込むことで、常に一定のセキュリティレベルを維持し、攻撃者に付け入る隙を与えない体制を構築できるのです。

② 開発の初期段階で問題を発見できる

ソフトウェア開発の世界には「手戻りコスト」という考え方があります。これは、開発プロセスの後工程でバグや脆弱性が発見されるほど、その修正にかかるコスト(時間、労力、費用)が指数関数的に増大するという法則です。例えば、本番リリース後に発見された脆弱性を修正するには、原因調査、コード修正、再テスト、再デプロイといった一連の作業が必要となり、多大な手戻りが発生します。

この課題を解決するアプローチが「シフトレフト」です。シフトレフトとは、セキュリティ対策をはじめとする品質保証活動を、開発ライフサイクルのより早い段階(図の左側)に移行させるという考え方です。

脆弱性診断ツール、特にSAST(静的アプリケーションセキュリティテスト)ツールは、このシフトレフトを実現するための強力な武器となります。

- コーディング中のフィードバック: SASTツールを開発者のIDE(統合開発環境)にプラグインとして導入すれば、開発者がコードを書いているその場で、リアルタイムに脆弱なコードパターンを指摘してくれます。これにより、脆弱性がコードリポジトリにコミットされる前に修正することが可能です。

- 根本原因の学習: 開発者は、なぜそのコードが脆弱なのか、どう修正すれば安全になるのかをツールから即座に学ぶことができます。このフィードバックのサイクルを繰り返すことで、開発者自身のセキュリティスキルが向上し、組織全体のセキュアコーディング文化の醸成にもつながります。

開発の初期段階で脆弱性を潰しておくことで、後工程での大規模な手戻りを防ぎ、開発のスピードと品質を両立させることができます。これは、ビジネスの競争力を維持・向上させる上で極めて重要な要素です。

③ セキュリティ対策のコストを削減できる

「セキュリティはコストがかかる」というイメージは根強いですが、長期的な視点で見れば、脆弱性診断ツールの導入はトータルコストの削減に大きく貢献します。

- インシデント対応コストの削減: 脆弱性を放置した結果、情報漏洩やランサムウェア被害などのセキュリティインシデントが発生した場合、その対応には莫大なコストがかかります。フォレンジック調査費用、顧客への補償、損害賠償、システムの復旧費用、そして何よりも失われたブランドイメージや信用の回復には、計り知れない時間と費用が必要です。ツール導入は、これらの壊滅的な損害を未然に防ぐための「先行投資」であり、最も効果的なコスト削減策と言えます。

- 手動診断コストの最適化: ツールを導入し、日常的な脆弱性管理を自動化することで、高価な手動診断の頻度や範囲を最適化できます。例えば、ツールで基本的な脆弱性を潰しておけば、手動診断ではより高度で複雑なビジネスロジックの診断に専門家のリソースを集中させることができます。これにより、手動診断の費用対効果を最大化できます。

- 開発効率の向上によるコスト削減: 前述の通り、シフトレフトによって手戻りコストを削減できることは、開発工数の削減に直結します。開発者がセキュリティの問題で頻繁に作業を中断されることがなくなれば、本来の機能開発に集中でき、プロジェクト全体の生産性が向上します。

このように、脆弱性診断ツールは、単に脆弱性を発見するだけでなく、開発プロセスの効率化、インシデントリスクの低減といった多面的な効果を通じて、企業のセキュリティ対策におけるTCO(総所有コスト)を大幅に削減する可能性を秘めているのです。

脆弱性診断ツールを導入する際の注意点(デメリット)

脆弱性診断ツールは多くのメリットをもたらしますが、万能の銀の弾丸ではありません。その特性や限界を理解せずに導入すると、期待した効果が得られなかったり、かえって運用負荷が増大したりする可能性があります。ここでは、ツールを導入する際に留意すべき3つの注意点(デメリット)を解説します。

ツールでは検知できない脆弱性も存在する

ツール導入を検討する上で最も重要な注意点は、「ツールだけではすべての脆弱性を発見することはできない」という事実です。ツールはあくまでプログラムであり、人間のようにアプリケーションの仕様やビジネス上の文脈を深く理解することはできません。

特に、以下のような種類の脆弱性は、ツールによる自動検出が非常に困難です。

- ビジネスロジックの脆弱性:

アプリケーションの正常な機能やワークフローを悪用するタイプの脆弱性です。例えば、「商品の購入手続き中に数量をマイナス値に変更すると返金されてしまう」「複数回の割引クーポンを同一の注文に適用できてしまう」といった問題は、アプリケーションの仕様を理解した人間でなければ発見が困難です。 - 認可制御(アクセス制御)の不備:

ユーザーの権限設定が不適切であるために発生する脆弱性です。例えば、「一般ユーザーAが、URLを直接操作することで、別のユーザーBの個人情報ページにアクセスできてしまう」「本来は管理者しか実行できないはずのデータ削除機能を、一般ユーザーがAPI経由で呼び出せてしまう」といったケースが挙げられます。これを検証するには、複数の異なる権限を持つアカウントでログインし、相互にアクセスを試みるといった複雑なテストが必要となり、ツールの自動化ロジックでは対応しきれません。 - 設計・仕様レベルの問題:

そもそもアプリケーションの設計段階に内在する問題です。パスワードリセットのプロセスが単純すぎて乗っ取りが容易である、個人情報のような機密データを不必要にクライアント側に送信しているなど、セキュリティの基本設計(セキュアバイデザイン)が考慮されていないケースがこれにあたります。

これらの脆弱性を見つけ出すには、攻撃者の視点を持ち、システムの仕様を深く理解した専門家による手動診断が不可欠です。ツールを導入したからといって手動診断が不要になるわけではなく、両者を適切に組み合わせることが重要であると認識しておく必要があります。

誤検知や過検知の可能性がある

ツールの診断結果は、100%正確であるとは限りません。特にSAST(静的解析)ツールでは、「誤検知(False Positive)」や「過検知」が一定数発生する可能性があります。

- 誤検知(False Positive):

実際には脆弱性ではない安全なコードを、脆弱性として報告してしまうことです。例えば、外部からの入力値を適切に無害化(サニタイズ)しているにもかかわらず、ツールがその処理を認識できずに「SQLインジェクションの可能性がある」と警告するケースなどがあります。誤検知が多いと、開発者はその一つ一つが本当に問題なのかを調査する必要に迫られ、膨大な時間を浪費してしまいます。これが繰り返されると、開発者はツールからの警告を信用しなくなり、「アラート疲れ」に陥ってしまう危険性があります。 - 過検知(False Negative):

こちらは「見逃し」のことで、実際に存在する脆弱性をツールが検出できない状態を指します。ツールのシグネチャ(検査ロジック)が対応していない新しい攻撃手法や、複雑なロジックの脆弱性などが見逃される可能性があります。ツールのレポートで「脆弱性ゼロ」と表示されても、システムが完全に安全であるとは断定できないのです。

これらの誤検知や過検知に対応するためには、診断結果を鵜呑みにせず、セキュリティの知見を持つ担当者が内容を精査(トリアージ)し、本当に対処が必要な脆弱性を見極めるプロセスが不可欠です。このトリアージのスキルと工数を確保できるかどうかが、ツール運用の成否を分けるポイントの一つとなります。

ツールの運用にコストや工数がかかる

ツールを導入すればすべてが自動化され、楽になるわけではありません。むしろ、ツールを効果的に活用するためには、新たな運用コストや工数が発生することを覚悟しておく必要があります。

- 金銭的コスト:

ツールの導入には、初期費用や年間のライセンス料、SaaSの場合は月額・年額の利用料がかかります。これは予算計画に織り込む必要があります。 - 学習コスト:

導入したツールを使いこなすためには、担当者がその操作方法や設定、レポートの見方などを習得するための時間が必要です。ベンダーが提供するトレーニングへの参加や、マニュアルの読み込みといった学習コストが発生します。 - 運用・管理工数:

ツールを導入した後の、継続的な運用こそが重要であり、ここに最も工数がかかります。- 診断設定・チューニング: 診断対象の追加・変更、誤検知を減らすための除外設定のチューニングなどを定期的に行う必要があります。

- 脆弱性管理: 検出された脆弱性について、チケット管理システム(Jiraなど)に登録し、担当者を割り当て、修正の進捗を追跡・管理するプロセスが必要です。

- 開発者との連携: 脆弱性の内容や修正方法を開発者に正確に伝え、修正を依頼するコミュニケーションが求められます。時には、なぜ修正が必要なのかを根気強く説明する必要もあるでしょう。

これらの運用体制を構築せず、単にツールを「導入するだけ」で終わってしまっては、宝の持ち腐れになりかねません。導入前に、誰が、どのようにツールを運用し、脆弱性管理プロセスを回していくのかを具体的に計画しておくことが、失敗を避けるための鍵となります。

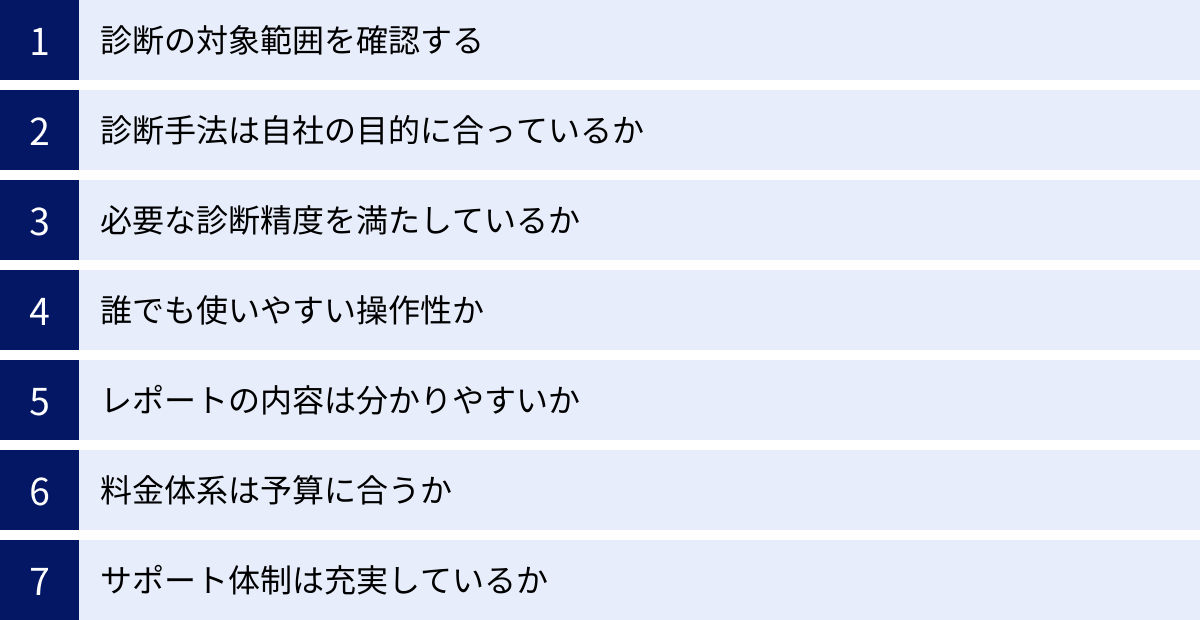

失敗しない脆弱性診断ツールの選び方7つのポイント

市場には多種多様な脆弱性診断ツールが存在し、それぞれに特徴や強みがあります。自社の目的や環境に合わないツールを選んでしまうと、コストが無駄になるばかりか、セキュリティレベルの向上にもつながりません。ここでは、失敗しないためのツール選びのポイントを7つに絞って具体的に解説します。

① 診断の対象範囲を確認する

まず最初に確認すべき最も重要なポイントは、「そのツールが、自社が守りたいと考えているシステム(資産)を診断できるか」という点です。診断対象は多岐にわたるため、ツールの対応範囲を詳細に確認する必要があります。

Webアプリケーション

現代のビジネスの中心であるWebアプリケーションは、最も基本的な診断対象です。しかし、その技術も進化しているため、以下の点を確認しましょう。

- モダンなWeb技術への対応:

JavaScriptを多用するSPA(Single Page Application)や、REST API/GraphQLといったAPIを正確にクロールし、診断できるか。古いツールでは、これらの技術で構築されたサイトの全容を把握できず、診断漏れが発生する可能性があります。 - 認証機能への対応:

ログインが必要な会員向けページなど、認証後の画面を診断できるか。多要素認証(MFA)やソーシャルログインなど、複雑な認証方式に対応しているかも重要なポイントです。

プラットフォーム・ネットワーク

Webアプリケーションが動作する土台となるインフラストラクチャも重要な診断対象です。

- 診断対象の網羅性:

Webサーバー(Apache, Nginxなど)、アプリケーションサーバー(Tomcatなど)、データベースといったミドルウェアだけでなく、OS(Windows, Linux)や、ルーター、ファイアウォールといったネットワーク機器の脆弱性をスキャンできるか。 - 診断方式:

外部からポートスキャンなどを行うリモート診断だけでなく、サーバーにログインしてより詳細な情報を取得する認証スキャンに対応しているか。認証スキャンの方が、より正確で詳細な脆弱性情報を得られます。

スマートフォンアプリ

自社でスマートフォンアプリ(iOS/Android)を提供している場合は、専用の診断機能が必要です。

- 対応OS:

iOS、Androidの両方に対応しているか。 - 診断手法:

アプリのソースコードを解析するSAST(静的解析)か、実際にアプリを動作させて通信内容などを解析するDAST(動的解析)か、あるいはその両方を提供しているか。アプリ本体だけでなく、アプリが通信するバックエンドAPIの脆弱性も併せて診断できるかが重要です。

② 診断手法は自社の目的に合っているか

前述したSAST, DAST, IAST, SCAといった診断手法の中から、自社の開発プロセスやセキュリティ目標に最も合致するものを選ぶ必要があります。

- 開発の早期に脆弱性を潰したい(シフトレフト): SASTが最適です。CI/CDパイプラインに組み込み、開発者に迅速なフィードバックを提供したい場合に適しています。

- 本番環境に近い状態で総合的にテストしたい: DASTが適しています。リリース前のQAフェーズや、本番稼働中のシステムを定期的に診断するのに向いています。

- 高精度な診断と原因特定を両立させたい: IASTが有力な候補となります。ただし、対応言語や環境の制約を確認する必要があります。

- オープンソースソフトウェア(OSS)の管理を強化したい: SCAは必須のツールです。サプライチェーンリスクへの対策や、SBOM(ソフトウェア部品表)作成のニーズがある場合に特に重要です。

理想は、これらの手法を複数組み合わせられる統合的なプラットフォーム型のツールを選ぶことです。一つのツールで多角的な診断ができれば、運用がシンプルになり、より強固なセキュリティ体制を構築できます。

③ 必要な診断精度を満たしているか

ツールの性能、特に「検出能力の高さ」と「誤検知の少なさ」は、運用の効率を大きく左右します。

- 検出能力:

OWASP Top 10に代表されるような、主要な脆弱性を漏れなく検出できるか。ニッチな脆弱性や最新の脆弱性への追随スピードも評価のポイントです。ベンダーが公開している検出項目リストや、第三者機関による評価レポート(Gartner Magic Quadrantなど)を参考にしましょう。 - 誤検知(False Positive)の少なさ:

誤検知が多いと、結果の精査に多大な工数がかかり、ツールが形骸化する原因になります。一部の先進的なDASTツールは、検出した脆弱性が本当に悪用可能かを自動で検証する「Proof-Based Scanning」などの機能を搭載しており、誤検知を大幅に削減できます。

最も確実な評価方法は、無料トライアルやPoC(概念実証)を利用して、実際に自社のアプリケーションをスキャンしてみることです。これにより、机上の比較だけでは分からない、リアルな診断精度を体感できます。

④ 誰でも使いやすい操作性か

脆弱性診断は、もはや一部のセキュリティ専門家だけのものではありません。開発者やQA担当者、インフラ管理者など、様々な立場の人が関わります。そのため、専門家でなくても直感的に操作できるUI/UXを備えているかは非常に重要です。

- ダッシュボードの分かりやすさ:

ログイン後のダッシュボードで、システム全体の脆弱性の状況(脆弱性の総数、危険度別の件数、推移など)が一目で把握できるか。 - 診断設定の容易さ:

新しい診断対象の登録や、スキャンのスケジュール設定などが、迷うことなく簡単に行えるか。 - 開発者フレンドリー:

開発者が日常的に使うツール(Jira, Slack, GitHubなど)との連携機能が豊富か。脆弱性が検出された際に、自動でチケットを作成したり、チャットで通知したりできると、修正プロセスがスムーズに進みます。

⑤ レポートの内容は分かりやすいか

診断結果のレポートは、ツールと人間をつなぐ重要なインターフェースです。レポートが分かりにくければ、せっかく脆弱性を検出しても、それが修正に結びつきません。

- 多様な視点でのレポート:

経営層やマネージャー向けのサマリーレポート(リスクの全体像や推移をグラフなどで示す)と、開発者や担当者向けの詳細レポート(脆弱性の内容、再現手順、修正方法のコード例など)を、目的に応じて出力できるか。 - 修正方法の具体性:

「SQLインジェクションの脆弱性があります」という指摘だけでなく、「どのページの、どのパラメータに、どのような値を入力すれば再現できるか」という具体的な再現手順や、「どのようにコードを修正すればよいか」という修正方針やサンプルコードが提示されるか。これが具体的であるほど、開発者は迅速に対応できます。 - コンプライアンス対応:

PCI DSSやNISTフレームワークなど、特定のセキュリティ基準に準拠した形式でレポートを出力できるかも、業種によっては重要な要件となります。

⑥ 料金体系は予算に合うか

ツールの料金体系は様々です。自社の利用規模や予算に合わせて、最適なプランを選ぶ必要があります。

ツールライセンス型

ソフトウェアを購入し、自社の環境にインストールして使用する形態です。

- 課金単位: 診断対象のIPアドレス数、アプリケーション数、FQDN(ドメイン名)数、利用ユーザー数など、ツールによって異なります。

- 特徴: 年間ライセンス料として支払うことが多く、大規模な環境で頻繁に診断する場合は、SaaS型よりコストを抑えられる可能性があります。ただし、自社でサーバーを管理する手間がかかります。

サービス利用型(サブスクリプション)

ベンダーが管理するクラウド環境(SaaS)を通じてサービスを利用する形態です。

- 課金単位: 診断対象のFQDN数やスキャン頻度に応じた月額・年額課金が主流です。

- 特徴: インフラ管理の手間が不要で、すぐに利用を開始できるのがメリットです。スモールスタートしやすく、ビジネスの成長に合わせて柔軟にプランを変更できます。

初期費用だけでなく、保守サポート費用や追加オプションなども含めたTCO(総所有コスト)で比較検討することが重要です。

⑦ サポート体制は充実しているか

ツールを導入したものの、使い方が分からなかったり、診断結果の解釈に詰まったりすることは少なくありません。万が一の際に頼りになるサポート体制が整っているかは、安心して運用を続けるための生命線です。

- サポートの言語:

日本語によるサポートが受けられるかは、特に重要なポイントです。技術的な内容を英語でやり取りするのは、大きな負担となります。 - サポートチャネルと対応時間:

電話、メール、チャットなど、どのような方法で問い合わせが可能か。対応時間は日本のビジネスアワーに対応しているか。 - サポートの質:

ツールの操作方法に関する問い合わせだけでなく、検出された脆弱性の内容や、修正方法に関する技術的なアドバイスまで受けられるか。手厚いサポートを提供しているベンダーは、診断のプロフェッショナルでもあり、心強いパートナーとなります。

これらの7つのポイントを総合的に評価し、複数のツールを比較検討することで、自社にとって最適な一品を見つけ出すことができるでしょう。

【一覧比較表】脆弱性診断ツールおすすめ15選

以下に、本記事で紹介するおすすめの脆弱性診断ツール15選の概要を一覧表にまとめました。各ツールの詳細な特徴は、この後のセクションで解説します。

| ツール名 | 主な診断手法 | 診断対象 | 特徴 | 無料プラン |

|---|---|---|---|---|

| VEX | DAST, 手動診断 | Webアプリ | 国産SaaS。UIの分かりやすさと手厚いサポートが魅力。 | トライアルあり |

| AeyeScan | DAST | Webアプリ, API | 国産SaaS。AI活用による広範囲なクロールと高い検出精度。 | トライアルあり |

| Rapid7 InsightVM | プラットフォーム診断 | ネットワーク, サーバー | 包括的な脆弱性管理プラットフォーム。クラウド/オンプレミス。 | トライアルあり |

| Qualys Cloud Platform | DAST, プラットフォーム, SCA | Webアプリ, ネットワーク | クラウドベースの統合セキュリティプラットフォーム。機能が豊富。 | トライアルあり |

| Tenable Nessus | プラットフォーム診断, DAST | ネットワーク, Webアプリ | 業界標準の脆弱性スキャナ。高い実績と信頼性。 | Essentials版あり |

| Burp Suite | DAST, 手動診断支援 | Webアプリ, API | Webアプリ診断のデファクトスタンダード。手動診断との連携に強み。 | Community版あり |

| Fortify | SAST, DAST, IAST, SCA | ソースコード, Webアプリ | エンタープライズ向けの包括的AppSecプラットフォーム。 | 要問い合わせ |

| Acunetix | DAST, SCA | Webアプリ, API | 高速なスキャンとAcuSensor(IAST)による高精度な検出。 | トライアルあり |

| Snyk | SAST, SCA, コンテナ | ソースコード, OSS, コンテナ | 開発者ファースト。CI/CD連携に強く、DevSecOpsを実現。 | Freeプランあり |

| Checkmarx SAST | SAST | ソースコード | SASTの代表格。対応言語の豊富さとインクリメンタルスキャンが特徴。 | 要問い合わせ |

| SonarQube | SAST | ソースコード | コード品質とセキュリティを同時に解析。オープンソース版も強力。 | Community版あり |

| Mend (旧WhiteSource) | SCA, SAST | OSS, ソースコード | SCAのリーダー。OSSの脆弱性・ライセンス管理に特化。 | トライアルあり |

| Invicti (旧Netsparker) | DAST, SCA | Webアプリ, API | Proof-Based Scanning技術で誤検知を限りなくゼロに。 | トライアルあり |

| AppScan | SAST, DAST, IAST, SCA | ソースコード, Webアプリ | IBMからHCLへ移管。長年の実績を持つ統合プラットフォーム。 | トライアルあり |

| OWASP ZAP | DAST, 手動診断支援 | Webアプリ, API | 高機能なオープンソースツール。学習や手動診断の補助に最適。 | 無料 |

おすすめの脆弱性診断ツール15選

ここでは、国内外で評価の高い代表的な脆弱性診断ツールを15製品ピックアップし、それぞれの特徴や強みを詳しく解説します。各ツールの公式サイトを参照し、最新の情報に基づいています。

① VEX

VEXは、株式会社ユービーセキュアが提供する国産のSaaS型Webアプリケーション脆弱性診断ツールです。日本のユーザーにとっての使いやすさを追求したUIと、手厚いサポート体制に定評があります。

- 主な診断手法: DAST(動的解析)、手動診断サービスとの連携

- 特徴:

- 直感的なUI/UX: 専門家でなくても操作しやすい、分かりやすい画面設計が特徴です。ダッシュボードでは脆弱性の状況が一目で把握できます。

- 手厚い日本語サポート: 脆弱性のトリアージ(優先順位付け)や修正方法に関する相談など、経験豊富な専門家による高品質な日本語サポートを受けられます。

- 柔軟な料金体系: 診断対象のFQDN数に応じたシンプルな料金プランで、スモールスタートが可能です。

- こんな企業におすすめ: 初めて脆弱性診断ツールを導入する企業、専門家による手厚いサポートを重視する企業。

- 参照: 株式会社ユービーセキュア公式サイト

② AeyeScan

AeyeScan(エーアイスキャン)は、株式会社エーアイセキュリティラボが開発・提供する国産のSaaS型DASTツールです。AI技術を活用することで、従来のDASTツールの課題であった診断範囲の網羅性を高めているのが大きな特徴です。

- 主な診断手法: DAST(動的解析)

- 特徴:

- AIによる高度なクローリング: AIが人間のように画面遷移を学習し、JavaScriptを多用するSPAサイトなども含め、広範囲なページを自動で巡回・診断します。

- 高い検出精度と再現レポート: 検出された脆弱性について、攻撃が成功したことを示すエビデンス付きの再現レポートを自動生成するため、結果の確認が容易です。

- 使いやすさ: 3ステップで診断を開始できるシンプルな操作性で、専門知識がなくても手軽に利用できます。

- こんな企業におすすめ: モダンなWeb技術(SPAなど)を用いたサイトを診断したい企業、AIによる高精度な診断を求める企業。

- 参照: 株式会社エーアイセキュリティラボ公式サイト

③ Rapid7 InsightVM

Rapid7 InsightVMは、ITインフラ全体の脆弱性を管理するための包括的なプラットフォームです。ネットワーク機器やサーバー、クラウド環境、コンテナなど、広範なIT資産を対象とした脆弱性スキャンとリスク管理機能を提供します。

- 主な診断手法: プラットフォーム診断、脆弱性管理

- 特徴:

- 広範な資産の可視化: ネットワークに接続されたすべてのデバイスを自動で検出し、脆弱性をリアルタイムで可視化します。

- リスクベースの優先順位付け: 検出された脆弱性を、攻撃の可能性やビジネスへの影響度などから分析し、対処すべき優先順位を明確に提示します。

- 自動化された修正ワークフロー: パッチ管理システムやチケット管理システムと連携し、脆弱性の修正プロセスを自動化・効率化します。

- こんな企業におすすめ: Webアプリケーションだけでなく、サーバーやネットワーク機器も含めたITインフラ全体の脆弱性を一元管理したい企業。

- 参照: Rapid7, LLC.公式サイト

④ Qualys Cloud Platform

Qualys Cloud Platformは、クラウドベースで提供される統合セキュリティ・コンプライアンスソリューションです。脆弱性管理(VMDR)、Webアプリケーションスキャン(WAS)、コンテナセキュリティなど、20以上のセキュリティソリューションを単一のプラットフォーム上で提供します。

- 主な診断手法: DAST, プラットフォーム診断, SCA, コンテナセキュリティなど

- 特徴:

- オールインワンのプラットフォーム: 必要なセキュリティ機能をモジュール単位で追加でき、組織のセキュリティニーズに合わせて柔軟に拡張できます。

- グローバルな実績: 世界中の多くの大企業や政府機関で採用されており、高い信頼性と実績を誇ります。

- リアルタイム性と拡張性: クラウドネイティブなアーキテクチャにより、膨大なIT資産に対してもリアルタイムかつスケーラブルな監視を実現します。

- こんな企業におすすめ: 複数のセキュリティ対策を一つのプラットフォームに集約し、運用を効率化したい大企業。

- 参照: Qualys, Inc.公式サイト

⑤ Tenable Nessus

Tenable Nessusは、世界で最も広く利用されている脆弱性スキャナの一つです。その高い検出精度と豊富なプラグイン(脆弱性定義)により、長年にわたり業界のデファクトスタンダードとしての地位を確立しています。

- 主な診断手法: プラットフォーム診断, DAST

- 特徴:

- 圧倒的な実績と信頼性: 20年以上の歴史を持ち、その検出能力は世界中のセキュリティ専門家から高い評価を得ています。

- 幅広いカバレッジ: 65,000以上のCVE(共通脆弱性識別子)に対応する豊富なプラグインで、多様な脆弱性を検出します。

- 柔軟な製品ラインナップ: 個人利用や小規模向けの「Nessus Essentials(無料版)」、専門家向けの「Nessus Professional」、企業向けの脆弱性管理プラットフォーム「Tenable.io」など、ニーズに応じた製品が揃っています。

- こんな企業におすすめ: 信頼性と実績を重視する企業、セキュリティ専門家が利用するプロフェッショナルツールを求める企業。

- 参照: Tenable®, Inc.公式サイト

⑥ Burp Suite

Burp Suiteは、PortSwigger社が開発するWebアプリケーション脆弱性診断ツールです。特にセキュリティ専門家による手動診断の現場では、必要不可欠なツールとして絶大な支持を得ています。

- 主な診断手法: DAST, 手動診断支援

- 特徴:

- 強力なプロキシ機能: ブラウザとWebサーバー間の通信を傍受・改ざんする機能が非常に強力で、手動での詳細な脆弱性検証に最適です。

- 自動スキャンと手動検証の融合: 自動スキャナ(Burp Scanner)で脆弱性の候補を洗い出し、その結果を元に各種手動ツールで詳細に検証するという、効率的なワークフローを実現します。

- 豊富な拡張機能: BApp Storeを通じて多数の拡張機能(エクステンション)を追加でき、機能を自由にカスタマイズできます。

- こんな企業におすすめ: 社内にセキュリティ専門家が在籍し、手動診断も併用して詳細な診断を行いたい企業。

- 参照: PortSwigger Ltd公式サイト

⑦ Fortify

Fortifyは、Micro Focus(現在はOpenTextの一部)が提供する、アプリケーションセキュリティテスト(AST)の包括的なスイート製品です。SAST, DAST, IAST, SCAの各ソリューションを統合し、開発ライフサイクル全体をカバーします。

- 主な診断手法: SAST, DAST, IAST, SCA

- 特徴:

- 統合プラットフォーム: 「Fortify SCA(SAST)」と「Fortify WebInspect(DAST)」を中核とし、単一の管理コンソールからアプリケーションのセキュリティ状況を一元管理できます。

- 幅広い言語対応: Fortify SCAは25以上のプログラミング言語に対応しており、多様な開発環境をサポートします。

- エンタープライズ向け機能: 詳細なポリシー管理やレポーティング機能など、大規模な組織での利用を想定した高度な機能を備えています。

- こんな企業におすすめ: 大規模な開発組織を持ち、DevSecOpsを本格的に推進したいエンタープライズ企業。

- 参照: OpenText公式サイト

⑧ Acunetix

Acunetixは、Invicti社が提供する自動Webアプリケーション脆弱性スキャナです。高速なスキャンエンジンと、IAST技術を応用した「AcuSensor」による高い検出精度が特徴です。

- 主な診断手法: DAST, IAST, SCA

- 特徴:

- 高速スキャン: マルチスレッドで最適化された高速なスキャナを搭載し、大規模なWebサイトでも短時間で診断を完了できます。

- AcuSensorによる高精度診断: 診断対象のサーバーにAcuSensorエージェントを導入することで、IASTのように内部のコード実行を監視し、脆弱性の検出精度を高め、原因箇所を特定します。

- 包括的な脆弱性管理: 脆弱性の深刻度評価や、Jiraなどの開発ツールとの連携により、検出から修正までのプロセスを効率化します。

- こんな企業におすすめ: スピーディかつ高精度なDASTを求める企業、.NETやPHP環境でIASTのメリットを享受したい企業。

- 参照: Acunetix (a part of Invicti)公式サイト

⑨ Snyk

Snykは、「開発者ファースト」を掲げるセキュリティプラットフォームです。開発者が使い慣れたツールとシームレスに連携し、開発のワークフローを妨げることなくセキュリティを組み込むことを目指しています。

- 主な診断手法: SAST, SCA, コンテナセキュリティ, IaCスキャン

- 特徴:

- 開発者中心の設計: IDEプラグイン、Gitリポジトリ連携、CI/CD連携など、開発プロセスのあらゆる場面で脆弱性を検出し、具体的な修正方法を提示します。

- 幅広い診断対象: 自社コード(Snyk Code/SAST)、オープンソースライブラリ(Snyk Open Source/SCA)、コンテナイメージ、IaC(Infrastructure as Code)設定ファイルまで、モダンなアプリケーション開発に必要な要素を網羅的に保護します。

- 豊富な無料プラン: 個人開発者や小規模チームでも利用しやすいFreeプランが提供されています。

- こんな企業におすすめ: DevSecOpsを推進したい企業、開発者の自主的なセキュリティ活動を促進したい企業。

- 参照: Snyk Ltd.公式サイト

⑩ Checkmarx SAST

Checkmarx SASTは、イスラエルのCheckmarx社が提供するSAST(静的解析)ツールの代表格です。ソースコードを詳細に解析し、高い精度で脆弱性を検出することに定評があります。

- 主な診断手法: SAST

- 特徴:

- インクリメンタルスキャン: コードの変更部分だけを差分スキャンする機能により、2回目以降のスキャンを高速に実行できます。CI/CD環境での利用に最適です。

- Best Fix Location: 複数の修正候補の中から、最も効率的に脆弱性を修正できる箇所を特定し、提示します。

- 幅広い言語サポート: 主要なプログラミング言語やフレームワークを幅広くサポートしており、様々な開発プロジェクトに適用できます。

- こんな企業におすすめ: 開発の早期段階で脆弱性を徹底的に排除したい企業、大規模で複雑なアプリケーションのソースコードを診断したい企業。

- 参照: Checkmarx Ltd.公式サイト

⑪ SonarQube

SonarQubeは、コードの「品質」と「セキュリティ」を同時にチェックするための静的コード解析プラットフォームです。単なる脆弱性だけでなく、バグやコードの重複、複雑度といった「コードの臭い(Code Smell)」も検出し、コード全体の健全性を高めることを目的としています。

- 主な診断手法: SAST

- 特徴:

- コード品質とセキュリティの両立: 「Clean Code」の実現を支援し、メンテナンス性が高く安全なコードを作成するための指標を提供します。

- 豊富なプラグイン: 25以上のプログラミング言語に対応し、多くのプラグインで機能を拡張できます。

- 強力なオープンソース版: 機能は限定されるものの、非常に強力なCommunity Edition(無料)が提供されており、広く利用されています。

- こんな企業におすすめ: セキュリティだけでなく、コード品質全体の向上を目指す開発チーム、オープンソースで静的解析を始めたい企業。

- 参照: SonarSource SA公式サイト

⑫ Mend (旧WhiteSource)

Mend(旧名: WhiteSource)は、SCA(ソフトウェアコンポジション解析)分野のリーディングカンパニーです。オープンソースソフトウェアの脆弱性管理とライセンスコンプライアンスに特化しています。

- 主な診断手法: SCA, SAST

- 特徴:

- 高精度なOSS検出: 多様な情報を元に、使用しているOSSライブラリを正確に特定し、脆弱性情報をマッチングします。

- 自動修正機能(Mend Renovate): 脆弱性が発見されたライブラリを、安全なバージョンに自動でアップデートするプルリクエストを生成し、修正の手間を大幅に削減します。

- 包括的なライセンス管理: 400以上のOSSライセンスに対応し、ライセンスポリシー違反を自動で検出・警告します。

- こんな企業におすすめ: OSSの利用が多い企業、サプライチェーンリスク対策を強化したい企業、SBOM対応を検討している企業。

- 参照: Mend.io公式サイト

⑬ Invicti (旧Netsparker)

Invicti(旧名: Netsparker)は、エンタープライズ向けのDASTソリューションです。Acunetixと同じくInvicti社の製品ですが、より大規模な組織での利用を想定した機能が充実しています。最大の特徴は、誤検知を徹底的に排除する技術です。

- 主な診断手法: DAST, SCA

- 特徴:

- Proof-Based Scanning™: 検出した脆弱性が実際に悪用可能であることを、安全なペイロードを用いて自動で検証します。これにより、脆弱性レポートは100%誤検知なしであると保証しており、担当者は結果の精査に時間を費やす必要がありません。

- 継続的なスキャン: 資産検出機能により、組織が管理するすべてのWebサイトやアプリケーションを自動で発見し、継続的にスキャンを実行します。

- エンタープライズ向けの拡張性: 数千のWebサイトを管理できるスケーラビリティと、詳細なユーザー管理機能を備えています。

- こんな企業におすすめ: 誤検知の対応工数をゼロにしたい企業、多数のWebサイトを効率的に管理したい大企業。

- 参照: Invicti Security公式サイト

⑭ AppScan

AppScanは、IBM社によって長年開発され、現在はHCLテクノロジーズ社が提供するアプリケーションセキュリティテストの統合スイートです。SAST, DAST, IASTといった主要な診断手法を網羅しています。

- 主な診断手法: SAST, DAST, IAST, SCA

- 特徴:

- 長年の実績と信頼性: エンタープライズ市場で長年にわたり利用されてきた実績があり、堅牢な機能と高い検出能力を誇ります。

- AIを活用したインテリジェントな分析: AI技術を用いてスキャンを最適化し、より重要で攻撃されやすい箇所を優先的にテストします。

- 柔軟な導入形態: クラウド版(SaaS)、オンプレミス版、デスクトップ版など、企業のニーズに応じた多様な導入形態を選択できます。

- こんな企業におすすめ: 既存のIBM/HCL製品との連携を重視する企業、実績のある統合的なソリューションを求めるエンタープライズ企業。

- 参照: HCL Technologies公式サイト

⑮ OWASP ZAP

OWASP ZAP(Zed Attack Proxy)は、Webアプリケーションのセキュリティを推進する非営利団体OWASPが開発・提供する、世界で最も人気のあるオープンソースの脆弱性診断ツールです。

- 主な診断手法: DAST, 手動診断支援

- 特徴:

- 無料で高機能: オープンソースでありながら、商用ツールに匹敵する豊富な機能を備えています。自動スキャナ、強力なプロキシ機能、APIスキャン、スクリプト機能など、プロの診断にも耐えうる性能を持っています。

- 活発なコミュニティ: 世界中の開発者やセキュリティ専門家によって、常に開発と改善が続けられています。

- カスタマイズ性: 豊富なアドオン(拡張機能)により、機能を自由に追加・カスタマイズできます。

- こんな企業におすすめ: まずは無料で脆弱性診断を試してみたい企業、セキュリティの学習目的でツールを使いたい個人、手動診断を補助する強力なプロキシツールを求める専門家。

- 参照: OWASP (Open Web Application Security Project)公式サイト

無料(フリー)の脆弱性診断ツールでできること

有料ツールの導入には予算が必要となるため、まずは無料で利用できるツールから試してみたいと考える企業も多いでしょう。OWASP ZAPに代表される無料の脆弱性診断ツールは、コストをかけずにセキュリティ対策を始めるための有効な選択肢です。しかし、そのメリットと限界を正しく理解しておくことが重要です。

無料ツールと有料ツールの違い

無料ツールと有料ツールには、機能、サポート、運用面で明確な違いがあります。どちらが良い・悪いではなく、目的に応じた使い分けが必要です。

| 比較項目 | 無料ツール(例: OWASP ZAP) | 有料ツール(例: VEX, AeyeScan) |

|---|---|---|

| コスト | 無料 | 有料(ライセンス料、サブスクリプション料) |

| 主な機能 | 基本的な診断機能は網羅していることが多い | 高度な自動化、CI/CD連携、詳細なレポーティングなど付加価値機能が豊富 |

| 操作性(UI/UX) | 専門家向けでやや複雑な場合が多い | 初心者でも直感的に使えるよう設計されていることが多い |

| サポート体制 | なし(自己責任、コミュニティフォーラム等での情報交換) | あり(専門家による技術サポート、導入支援、トレーニング) |

| 診断結果の信頼性 | 自己で結果を精査(トリアージ)する必要がある | 誤検知削減技術や、専門家によるレポート確認サービスがある場合も |

| 責任の所在 | 診断結果の利用はすべて自己責任 | サービス提供者が一定の責任を負う(SLAなど) |

無料ツールでも、SQLインジェクションやクロスサイトスクリプティングといった基本的な脆弱性を検出することは十分に可能です。セキュリティの学習や、開発者個人が自分のコードを簡易的にチェックする目的、あるいは専門家が手動診断の補助として利用する場合には非常に強力な武器となります。

しかし、企業として本格的に脆弱性管理を行うには、有料ツールの持つ「使いやすさ」「手厚いサポート」「運用を効率化する機能」が大きな価値を持ちます。特に、診断結果の解釈や修正方法に不安がある場合、専門家のサポートを受けられるかどうかは、対策がスムーズに進むかを左右する決定的な違いとなります。

無料ツールを利用する際の注意点

無料ツールを手軽に利用できる一方で、ビジネスで活用する際にはいくつかの注意点を念頭に置く必要があります。

- 高度な専門知識が必須

無料ツールは、多くの場合、セキュリティ専門家が利用することを前提に設計されています。ツールのインストール、設定、チューニング、そして診断結果の解釈とトリアージには、脆弱性に関する深い知識と経験が求められます。知識がないまま利用すると、重大な脆弱性を見逃したり(過検知)、誤検知の対応に追われて時間を浪費したりするリスクがあります。 - すべて自己責任での運用

無料ツールには、ベンダーによる公式なサポートは一切ありません。ツールの使用によって何らかの問題(例: 診断によってサーバーに過負荷がかかりサービスが停止した)が発生しても、すべて自己責任となります。また、検出された脆弱性の意味が分からない場合や、修正方法が不明な場合でも、自分で調べるか、コミュニティの助けを借りるしかありません。迅速な対応が求められるビジネスの現場では、このサポートの有無が大きな違いとなります。 - 商用利用規約の確認

多くのオープンソースツールは商用利用が可能ですが、ライセンスによっては一部機能の利用に制約がある場合や、特定の条件下での利用を定めている場合があります。ツールを導入する前に、必ずライセンス条項を確認し、自社の利用方法が規約に違反しないかをチェックしましょう。

結論として、無料ツールは「セキュリティ対策の第一歩」や「専門家のための道具」としては非常に有用です。しかし、組織全体で継続的な脆弱性管理体制を構築し、ビジネスリスクを確実に低減させていくためには、使いやすさ、サポート、信頼性を兼ね備えた有料ツールの導入を検討することが、長期的には最も効果的かつ効率的な選択と言えるでしょう。

脆弱性診断ツールの費用相場

脆弱性診断ツールの導入を検討する上で、費用は最も気になる要素の一つです。ツールの価格は、提供形態(クラウド型かソフトウェア型か)、診断対象の規模、機能などによって大きく変動します。ここでは、一般的な費用相場を解説しますが、あくまで目安として捉え、正確な料金は各ベンダーに直接問い合わせることをお勧めします。

クラウド型(SaaS)の場合

クラウド型(SaaS)ツールは、自社でサーバーを構築・管理する必要がなく、月額または年額のサブスクリプション形式で利用できるため、近年主流となっています。料金は主に診断対象の数(FQDN数やIPアドレス数)と診断頻度によって決まります。

- 小規模向けプラン:

- 対象: 1〜5個程度のWebサイト(FQDN)

- 費用相場: 月額 5万円 〜 15万円程度

- 特徴: 中小企業や、特定のサービスのみを対象にスモールスタートしたい場合に適しています。基本的なDAST機能とレポーティング機能が含まれます。

- 中規模向けプラン:

- 対象: 10〜30個程度のWebサイト(FQDN)

- 費用相場: 月額 20万円 〜 50万円程度

- 特徴: 複数のサービスを展開する企業向け。CI/CD連携やAPIスキャンなど、より高度な機能が含まれることが多くなります。

- 大規模・エンタープライズ向けプラン:

- 対象: 数十〜数百以上のWebサイト(FQDN)、全社的なIT資産

- 費用相場: 月額 50万円以上 〜(個別見積もり)

- 特徴: 料金は個別見積もりとなるケースがほとんどです。SAST, DAST, IAST, SCAといった複数の診断手法を組み合わせた統合プラットフォーム型のサービスが多く、詳細な権限管理やコンプライアンスレポートなど、大企業向けの機能が充実しています。

SaaS型のメリットは、初期投資を抑え、ビジネスの成長に合わせて柔軟にプランをスケールアップできる点にあります。

ソフトウェア(パッケージ)型の場合

ソフトウェア(パッケージ)型は、ライセンスを購入し、自社のサーバー(オンプレミス)やプライベートクラウドにインストールして利用する形態です。料金はライセンス体系(買い切りまたは年間サブスクリプション)と、診断対象の規模によって決まります。

- プロフェッショナル・デスクトップ版:

- 対象: 主にセキュリティ専門家や診断担当者個人が利用

- 費用相場: 年額 50万円 〜 100万円程度

- 例: Tenable Nessus Professional, Burp Suite Professional

- 特徴: 特定のPCにインストールして使用します。診断対象数に制限はないことが多いですが、同時利用できるユーザー数が限られます。

- エンタープライズ版:

- 対象: 組織全体での利用

- 費用相場: 年額 数百万円 〜 数千万円以上(個別見積もり)

- 例: Fortify, Checkmarx, Rapid7 InsightVM (オンプレミス版)

- 特徴: 診断対象のIPアドレス数やアプリケーション数、ユーザー数などに応じた複雑な料金体系となります。自社ネットワーク内で診断を完結させたい、セキュリティポリシー上外部サービスを利用できないといった場合に選択されます。

ソフトウェア型の場合、ライセンス費用に加えて、初年度の保守サポート費用(ライセンス料の15〜20%程度が相場)が別途必要になることが一般的です。また、ツールを稼働させるためのサーバー費用や、管理・運用にかかる人件費といった隠れたコストも考慮する必要があります。

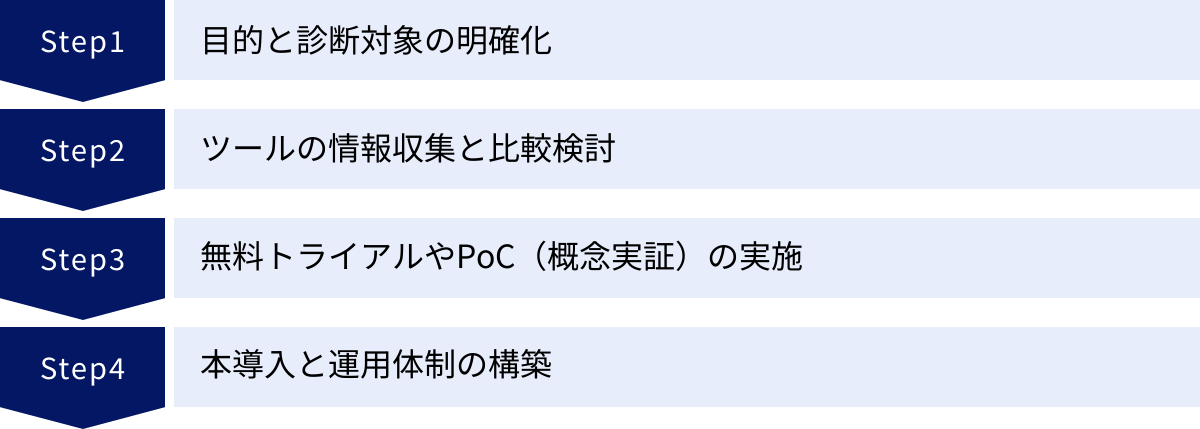

脆弱性診断ツール導入の4ステップ

自社に最適な脆弱性診断ツールを選び、効果的に運用を開始するためには、計画的なアプローチが不可欠です。ここでは、ツール導入を成功に導くための具体的な4つのステップを解説します。

① 目的と診断対象の明確化

最初のステップは、ツール導入の「なぜ(Why)」と「何を(What)」を明確にすることです。ここが曖昧なままでは、後のツール選定の軸がぶれてしまいます。

- 目的の明確化(Why):

なぜ脆弱性診断ツールを導入したいのか、その目的を具体的に定義します。- 例1: 「開発プロセスにセキュリティを組み込み(シフトレフト)、手戻りコストを削減したい」

- 例2: 「本番稼働中の全Webサイトを定期的に診断し、新たな脆弱性を早期に発見したい」

- 例3: 「取引先からのセキュリティ要件や、PCI DSSなどのコンプライアンスに対応したい」

- 例4: 「オープンソースソフトウェアの脆弱性管理を効率化し、サプライチェーンリスクに備えたい」

この目的によって、選ぶべきツールの種類(SAST, DAST, SCAなど)が大きく変わってきます。

- 診断対象の明確化(What):

どの情報資産をツールで保護したいのか、対象範囲をリストアップします。- 例: コーポレートサイト、ECサイト、業務システム、顧客向けAPI、社内ネットワーク、開発中のスマートフォンアプリなど。

特に、SPAやAPI、認証が必要なページなど、技術的に診断が難しい要素が含まれるかどうかを事前に把握しておくことが重要です。

- 例: コーポレートサイト、ECサイト、業務システム、顧客向けAPI、社内ネットワーク、開発中のスマートフォンアプリなど。

② ツールの情報収集と比較検討

目的と対象が明確になったら、具体的なツール候補の情報を収集し、比較検討を進めます。

- 情報収集:

本記事のような比較サイト、各ツールの公式サイト、IT系のニュースサイト、第三者評価機関(Gartnerなど)のレポートなど、複数の情報源から客観的な情報を集めます。IT系の展示会やセミナーに参加して、ベンダーの担当者から直接話を聞くのも有効です。 - 比較検討:

「失敗しない脆弱性診断ツールの選び方7つのポイント」で解説した項目(診断範囲、手法、精度、操作性、レポート、料金、サポート)を評価軸として、比較表を作成します。これにより、各ツールの長所・短所が可視化され、自社の要件に最も合致するツールを2〜3製品に絞り込むことができます。この段階で、各ベンダーに問い合わせて、より詳細な資料や概算見積もりを入手しましょう。

③ 無料トライアルやPoC(概念実証)の実施

カタログスペックやデモ画面だけでは分からない、ツールの真の実力を見極めるために、このステップは極めて重要です。

- PoC(Proof of Concept: 概念実証)とは:

本格導入の前に、候補となるツールを実際の自社環境で試験的に利用し、その有効性を検証する取り組みです。多くのベンダーが、無料トライアルやPoC支援プログラムを提供しています。 - PoCで検証すべきこと:

- 診断精度: 実際に自社のアプリケーションをスキャンし、既知の脆弱性を正しく検出できるか。誤検知はどの程度発生するか。

- 操作性: 診断設定や結果確認などの一連の操作を、担当者がストレスなく行えるか。

- パフォーマンス: スキャンによるシステムへの負荷は許容範囲内か。

- レポート品質: 生成されるレポートは、開発者や関係者にとって分かりやすく、実用的か。

- 現場の評価: 実際にツールを利用する可能性のある開発者やインフラ担当者にもPoCに参加してもらい、現場目線でのフィードバックを得ることが、導入後のスムーズな活用につながります。

PoCの結果を客観的に評価し、最終的に導入するツールを1つに決定します。

④ 本導入と運用体制の構築

ツールを決定し、契約を締結したら、いよいよ本導入です。しかし、ツールをインストールして終わりではありません。ツールを継続的に活用していくための「運用」こそが、導入成果を左右します。

- 運用フローの設計:

- 誰が: 主担当者を決め、関係者の役割分担(診断実行、結果トリアージ、開発者への連携など)を明確にします。

- いつ: 診断を実施するタイミング(CI/CD連携、週次、月次など)を定義します。

- 何を: 診断対象の範囲と、使用する診断設定(プロファイル)を決定します。

- どのように: 検出された脆弱性をどのように管理するか(チケット管理システムへの起票ルールなど)、危険度に応じてどのくらいの期間で修正するかのSLA(サービスレベル合意)などを定めます。

- 関係者への周知とトレーニング:

設計した運用フローを関係部署(開発、インフラ、QAなど)に周知し、合意を形成します。必要であれば、ベンダーの協力を得て、ツールの操作トレーニングを実施します。 - 継続的な改善:

運用を開始した後も、定期的に運用状況を振り返り、プロセスの改善(チューニングによる誤検知の削減、レポートの見直しなど)を続けていくことが重要です。

これらのステップを丁寧に踏むことで、脆弱性診断ツールは単なる「道具」ではなく、組織のセキュリティ文化を支える強力な「仕組み」となるでしょう。

脆弱性診断ツールに関するよくある質問

ここでは、脆弱性診断ツールの導入を検討している方からよく寄せられる質問とその回答をまとめました。

脆弱性診断とペネトレーションテストの違いは何ですか?

この2つは混同されがちですが、目的とアプローチが根本的に異なります。

- 脆弱性診断:

- 目的: システムに「どのような脆弱性が存在するか」を網羅的に洗い出すこと。

- アプローチ: ツールや手動で、既知の脆弱性パターンを網羅的にチェックする。

- 例えるなら: 健康診断。全身を広く浅くチェックし、問題の可能性がある箇所(C判定、D判定など)を見つけ出すイメージです。

- ペネトレーションテスト(侵入テスト):

- 目的: 特定の脆弱性を利用して「システムに侵入できるか、どこまで影響を及ぼせるか」を実証すること。

- アプローチ: 専門家が攻撃者の視点で、実際にシステムへの侵入を試み、機密情報へのアクセスやシステムの乗っ取りが可能かを検証する。

- 例えるなら: 精密検査や外科手術。健康診断で見つかった問題箇所に対して、それが本当に深刻な病気なのか、手術が必要なのかを深く掘り下げて調べるイメージです。

診断の順番としては、まず脆弱性診断で広くリスクを洗い出し、その中で特に危険度が高いと判断された箇所について、ペネトレーションテストで深掘りするという流れが一般的です。

診断はどのくらいの頻度で実施すべきですか?

診断の最適な頻度は、対象システムの重要度、更新頻度、そして利用する診断手法によって異なります。一律の正解はありませんが、一般的な目安は以下の通りです。

- 手動診断(専門家による診断):

コストと時間がかかるため、最低でも年に1回の実施が推奨されます。その他、大規模なシステムリニューアルや新規サービスリリースのタイミングでも実施することが望ましいです。 - ツール診断(DAST):

月に1回、あるいは四半期に1回といった定期的なスケジュールで実施し、システムの健全性を定点観測します。システムの変更があった場合は、その都度実施するのが理想です。 - ツール診断(SAST/SCA):

開発プロセスに組み込むことを前提とします。CI/CDパイプラインと連携し、コードが変更されるたび(毎日、あるいはコミットごと)に自動で実行するのが最も効果的です。

重要なのは、診断を一過性のイベントで終わらせず、自社の開発サイクルやリスク許容度に合わせて、継続的に実施する計画を立てることです。

診断で脆弱性が発見された場合はどうすれば良いですか?

診断で脆弱性が発見されても、慌てる必要はありません。以下の手順に従って、冷静かつ計画的に対処することが重要です。

- トリアージ(優先順位付け):

まず、発見されたすべての脆弱性について、その危険度(CVSSスコアなど)、影響範囲、悪用される可能性などを評価し、対応の優先順位を決定します。すべての脆弱性を同時に修正するのは非現実的なため、「緊急性が高く、影響が大きいもの」から着手するのが原則です。ツールのレポートや、セキュリティ担当者の知見を元に判断します。 - 修正計画の策定:

優先順位に基づき、各脆弱性について「誰が(担当部署・担当者)」「いつまでに(修正期限)」「どのように(修正方針)」修正するのかを具体的に計画します。この計画は、チケット管理システム(Jiraなど)で管理し、関係者間で共有します。 - 脆弱性の修正:

計画に基づき、開発チームがソースコードの修正やサーバーの設定変更などの対応を行います。修正方法が不明な場合は、ツールのレポートに記載されている修正例を参考にしたり、ベンダーのサポートに問い合わせたりします。 - 再診断の実施:

修正が完了したら、必ず再診断を行い、脆弱性が確かに解消されていることを確認します。この確認作業を怠ると、修正が不完全でリスクが残ったままになる可能性があります。

この「発見 → トリアージ → 計画 → 修正 → 再診断」という一連のサイクルを管理する体制(脆弱性管理プロセス)を構築し、継続的に回していくことが、組織のセキュリティレベルを維持・向上させる上で不可欠です。

まとめ:自社に最適な脆弱性診断ツールでセキュリティを強化しよう

本記事では、脆弱性診断ツールの基本から、その種類(SAST, DAST, IAST, SCA)、手動診断との違い、導入のメリット・デメリット、そして具体的な選び方とおすすめのツール15選まで、幅広く解説しました。

サイバー攻撃がますます高度化・巧妙化する現代において、Webアプリケーションやシステムの脆弱性を放置することは、企業の信用や事業そのものを危険に晒すことに直結します。脆弱性診断ツールの導入は、もはや特別な対策ではなく、企業が事業を継続していく上で不可欠な「守りのIT投資」と言えるでしょう。

ツールは万能ではありません。ツールでは検知しきれないビジネスロジックの脆弱性も存在するため、専門家による手動診断との組み合わせが理想的な形です。しかし、ツールを活用することで、開発の初期段階からセキュリティを意識した体制(シフトレフト)を構築し、継続的な監視によって新たな脅威へも迅速に対応できるようになります。

自社に最適なツールを選ぶためには、以下の点が重要です。

- 目的と診断対象を明確にすること

- 診断手法、精度、操作性、料金、サポート体制などを多角的に比較検討すること

- 必ず無料トライアルやPoC(概念実証)を実施し、実際の環境で性能を確かめること

脆弱性診断ツールの導入は、単にセキュリティ部門だけの課題ではありません。開発、運用、経営層を含む組織全体でその重要性を理解し、検出された脆弱性に真摯に向き合い、修正していく文化を醸成することが、真のセキュリティ強化につながります。

この記事が、皆様の企業にとって最適な脆弱性診断ツール選びの一助となり、安全・安心なデジタル社会の実現に貢献できれば幸いです。