現代のビジネスにおいて、Webサイトやアプリケーションは企業活動に不可欠な存在です。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。企業の機密情報や顧客の個人情報を狙った攻撃は年々巧妙化・悪質化しており、ひとたび被害に遭えば、金銭的な損失だけでなく、企業の信頼を根底から揺るがす事態に発展しかねません。

このような脅威から自社の情報資産を守るために極めて重要な対策が「脆弱性診断」です。脆弱性診断は、システムに潜むセキュリティ上の弱点、すなわち「脆弱性」を専門家の視点から事前に発見し、対策を講じるための取り組みです。いわば、システムの「健康診断」とも言えるでしょう。

この記事では、脆弱性診断の基本的な概念から、その目的、種類、費用相場、そして信頼できる診断サービスの選び方までを網羅的に解説します。サイバーセキュリティ対策の第一歩として、脆弱性診断への理解を深め、自社のセキュリティレベル向上にお役立てください。

目次

脆弱性診断とは

脆弱性診断は、現代のデジタル社会において企業が自らの情報資産を守り、事業を継続していく上で欠かせないセキュリティ対策の一つです。ここでは、その基本的な概念と役割について詳しく解説します。

セキュリティ上の問題点(脆弱性)を発見するための検査

脆弱性診断とは、Webアプリケーション、サーバー、ネットワーク機器などに存在するセキュリティ上の問題点(脆弱性)を、専門的な知識やツールを用いて網羅的に洗い出す検査のことです。ここで言う「脆弱性」とは、ソフトウェアの設計上のミスやプログラムのバグ、設定の不備など、サイバー攻撃の足がかりとなり得る「弱点」や「欠陥」を指します。

なぜ、このような脆弱性が生まれてしまうのでしょうか。その背景には、以下のような要因が挙げられます。

- 開発の高速化と複雑化: 現代のシステム開発は、市場の要求に応えるため、非常に短いサイクルで行われます。このスピード重視の開発プロセスの中で、セキュリティ面の考慮が不十分になることがあります。また、多種多様なプログラミング言語、フレームワーク、ライブラリを組み合わせてシステムが構築されるため、構造が複雑化し、開発者自身も気づかないうちに脆弱性を生み出してしまうケースが増えています。

- 人的ミス: どれだけ注意を払っていても、人間が開発する以上、設計ミスや実装ミス(コーディングミス)を完全になくすことは困難です。特に、セキュリティに関する知識や経験が不足している開発者が担当した場合、意図せず脆弱性を作り込んでしまうリスクが高まります。

- 仕様の変更・追加: システムは一度作って終わりではありません。リリース後も、ユーザーの要望に応えるために機能の追加や仕様の変更が繰り返されます。この改修プロセスで、既存のセキュリティ対策が無効になったり、新たな脆弱性が生まれたりすることがあります。

- ミドルウェアやライブラリの脆弱性: 自社で開発したプログラムに問題がなくても、利用しているOS(オペレーティングシステム)やミドルウェア(Webサーバー、データベースなど)、オープンソースのライブラリに新たな脆弱性が発見されることがあります。これらのコンポーネントを最新の状態に保つアップデート作業を怠ると、システム全体が危険に晒されることになります。

脆弱性診断は、こうした様々な要因によって生じる脆弱性を、攻撃者に悪用される前に発見し、修正するための重要なプロセスです。専門家が攻撃者と同じ視点や手法を用いてシステムを検査することで、開発者だけでは見つけ出すことが困難な問題点を客観的に評価できます。

脆弱性診断は、しばしば人間の「健康診断」や「人間ドック」に例えられます。自覚症状がなくても、定期的に健康診断を受けることで病気の早期発見・早期治療に繋がるように、システムも定期的に脆弱性診断を受けることで、セキュリティインシデントという「大病」を未然に防ぐことができるのです。診断結果として得られた「問題箇所リスト」をもとに適切な「治療(修正)」を施すことで、システムの健全性を維持し、安全なサービス提供を継続することが可能になります。

脆弱性診断の目的と重要性

脆弱性診断を実施することは、単にシステムの弱点を見つけるだけでなく、企業の経営そのものを守る上で極めて重要な意味を持ちます。その主な目的と重要性を3つの側面に分けて解説します。

サイバー攻撃による被害を未然に防ぐ

脆弱性診断の最も直接的かつ重要な目的は、サイバー攻撃による具体的な被害を未然に防ぐことです。脆弱性が放置されたシステムは、攻撃者にとって格好の標的となります。脆弱性を悪用されると、企業は以下のような深刻な被害を受ける可能性があります。

- 情報漏洩: 顧客の個人情報、クレジットカード情報、取引先の機密情報、自社の技術情報などが外部に流出するリスクです。一度漏洩した情報は完全に取り戻すことができず、悪用され続ける可能性があります。

- Webサイトの改ざん: 企業サイトが書き換えられ、不適切な情報が表示されたり、サイト訪問者をウイルスに感染させるための踏み台にされたりします。企業のイメージを著しく損なうだけでなく、被害を拡大させる加害者になってしまう恐れもあります。

- サービス停止: サーバーがダウンさせられたり、システムが正常に機能しなくなったりすることで、事業活動そのものが停止してしまいます。ECサイトであれば売上機会の損失、業務システムであれば全社的な業務停滞に直結します。

- 金銭的被害: 近年猛威を振るっている「ランサムウェア」攻撃では、システム内のデータを暗号化され、その復旧と引き換えに高額な身代金を要求されます。また、不正送金やオンラインストアでの不正決済など、直接的な金銭詐取の被害も後を絶ちません。

- サプライチェーン攻撃の踏み台化: 自社が直接のターゲットではなくても、セキュリティの甘い部分を足がかりにされ、取引先や関連企業を攻撃するための踏み台として悪用されるケースも増えています。

これらの被害は、もはや他人事ではありません。警察庁の発表によると、令和5年におけるサイバー犯罪の検挙件数は14,900件と過去最多を記録しており、特にランサムウェア被害や不正アクセスは依然として高い水準で推移しています。(参照:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」)

脆弱性診断は、攻撃者が侵入に利用する「入口」を事前に特定し、塞ぐための最も効果的な手段の一つです。プロアクティブ(主体的)に弱点を発見・修正することで、インシデントの発生確率を大幅に低減させることができます。

企業の信頼性やブランド価値を維持する

セキュリティインシデントが発生した場合、その被害は直接的なものに留まりません。むしろ、企業の信頼失墜という二次的な被害の方が、長期的にはるかに深刻な影響を及ぼす可能性があります。

一度でも情報漏洩やサービス停止といった問題を起こした企業に対して、顧客や取引先は「この会社はセキュリティ管理がずさんだ」「大切な情報を預けるのは不安だ」といった不信感を抱きます。その結果、顧客離れや取引停止、新規契約の喪失などに繋がり、売上や業績に大きな打撃を与えることになります。上場企業であれば、株価の急落も避けられないでしょう。

さらに、被害者への損害賠償、原因調査費用、システムの復旧費用、信頼回復のための広報活動費用など、事後対応には莫大なコストと時間がかかります。

逆に、脆弱性診断を定期的に実施し、その結果を公表するなど、セキュリティ対策に真摯に取り組む姿勢を積極的に示すことは、企業の信頼性向上に大きく貢献します。「この企業はセキュリティを重視しており、安心して取引できる」という評価は、現代において強力なブランド価値となります。特に、個人情報を大量に扱う金融、医療、EC業界や、高度な技術情報を持つ製造業などにおいては、堅牢なセキュリティ体制がビジネスの生命線とも言えます。

脆弱性診断は、目に見える成果が分かりにくい「コスト」と捉えられがちですが、実際には企業の信頼とブランドを守り、事業継続性を高めるための極めて重要な「投資」なのです。

法令やセキュリティ基準への準拠

企業活動においては、様々な法律や業界団体が定めるガイドライン、セキュリティ基準を遵守することが求められます。これらの多くは、情報セキュリティ対策の一環として、脆弱性の管理を明確に要求しています。

- 個人情報保護法: 個人情報取扱事業者は、取り扱う個人データの漏えい、滅失又はき損の防止その他の個人データの安全管理のために必要かつ適切な措置(安全管理措置)を講じる義務があります。この安全管理措置には、不正アクセス等を防止するための技術的保護措置が含まれており、脆弱性への対応はその中核をなすものです。

- サイバーセキュリティ経営ガイドライン(経済産業省・IPA): 経営者がリーダーシップをとってサイバーセキュリティ対策を推進するための指針です。この中では、セキュリティリスクの把握と対策の重要性が説かれており、脆弱性診断はそのための具体的な手段として位置づけられています。

- PCI DSS (Payment Card Industry Data Security Standard): クレジットカード情報を扱う事業者が遵守すべきグローバルなセキュリティ基準です。PCI DSSでは、定期的な脆弱性スキャン(四半期に1回以上)や、Webアプリケーションに対する脆弱性診断(年に1回以上及び大きな変更時)が明確に義務付けられています。この基準を満たさなければ、クレジットカード決済の利用が認められない可能性があります。

これらの法令や基準に準拠していない場合、罰則が科されたり、特定の事業ライセンスを剥奪されたり、重要な取引から排除されたりするリスクがあります。脆弱性診断を適切に実施し、その結果(レポート)を保管しておくことは、自社が安全管理義務を果たしていることを示す客観的な証拠(エビデンス)となります。コンプライアンス遵守という観点からも、脆弱性診断は現代の企業にとって必須の取り組みと言えるでしょう。

脆弱性診断とペネトレーションテストの違い

脆弱性診断と共によく耳にするセキュリティ用語に「ペネトレーションテスト」があります。両者はサイバー攻撃への対策という大きな目的は共通していますが、その具体的な目的や手法には明確な違いがあります。この違いを正しく理解し、自社の状況に応じて適切に使い分けることが重要です。

| 観点 | 脆弱性診断 | ペネトレーションテスト |

|---|---|---|

| 目的 | システムに存在する脆弱性を網羅的に洗い出す | 特定の目的(情報窃取など)を達成できるか、侵入経路を実証する |

| アプローチ | 防御的視点(弱点をすべて見つける) | 攻撃的視点(侵入できるか試す) |

| 範囲 | 事前に定めた広範囲 | 特定のターゲットやシナリオに限定 |

| 手法 | ツールと手動による体系的な検査 | 専門家による疑似的なハッキング攻撃 |

| 主な成果物 | 検出された脆弱性の一覧とリスク評価 | 侵入の可否、侵入経路のレポート |

| 例えるなら | 健康診断、人間ドック | 格闘技のスパーリング、侵入シミュレーション |

目的の違い

両者の最も大きな違いは「目的」にあります。この目的の違いが、アプローチや手法の違いに繋がっています。

脆弱性診断は網羅的に弱点を見つける

脆弱性診断の目的は、システム全体に存在する脆弱性をできるだけ多く、網羅的に発見することです。既知の脆弱性パターンをリスト化した「検査項目」に基づき、システムをくまなくスキャンします。そのアプローチは、いわば「防御的」な視点です。

これを健康診断に例えるなら、血液検査、レントゲン、心電図、内視鏡など、様々な検査を体系的に行い、身体のどこに問題が潜んでいるかを洗い出す作業に似ています。診断の結果として得られるのは、「高血圧」「中性脂肪値が高い」「胃にポリープがある」といった具体的な問題点のリスト(脆弱性レポート)です。このレポートには、それぞれの問題点の危険度(リスクレベル)も示されており、どこから優先的に対策(治療)すべきかを判断するための材料となります。

ペネトレーションテストは侵入できるかを試す

一方、ペネトレーションテスト(侵入テスト)の目的は、特定のゴール(目的)を定めた上で、攻撃者として実際にシステムへ侵入し、その目的が達成可能かどうかを実証することです。アプローチは「攻撃的」な視点であり、より実践的なテストと言えます。

例えば、「顧客の個人情報データベースにアクセスできるか」「ECサイトの管理者権限を奪取できるか」といった具体的なシナリオを設定します。テスト担当者は、脆弱性診断で発見された脆弱性を含め、あらゆる手段を駆使して侵入を試みます。これは、格闘技のスパーリングや、警備会社が実施する建物の侵入シミュレーションに似ています。目的は、相手の弱点をすべてリストアップすることではなく、「一撃で倒せるか」「目的の部屋までたどり着けるか」を試すことです。

ペネトレーションテストの成果物は、「シナリオAの経路で侵入に成功し、機密情報を窃取できた」といった侵入経路のレポートです。このレポートは、脆弱性が実際にどのようなビジネスインパクトをもたらすのかを具体的に示すため、経営層に対してセキュリティ対策の必要性を説得する上で非常に強力な材料となります。

手法の違い

目的が異なるため、用いる手法も変わってきます。

- 脆弱性診断の手法: 診断では、網羅性を確保するために、自動化された「ツール」と、専門家による「手動」での検査を組み合わせて行われるのが一般的です。ツールは既知の脆弱性パターンを高速でスキャンするのに長けており、手動検査ではツールでは見つけられないような、ビジネスロジック(アプリケーションの仕様)に依存する複雑な脆弱性を発見します。検査は、事前に定められた診断項目に沿って体系的に進められます。

- ペネトレーションテストの手法: ペネトレーションテストは、基本的に高度なスキルを持つ専門家(ホワイトハッカー)が手動で行います。テスト担当者は、攻撃者のようにクリエイティブな思考で、複数の脆弱性を組み合わせたり、ソーシャルエンジニアリング(人的な弱点を突く攻撃)を試したりと、定型化されていない多様なアプローチで侵入を試みます。そこには、診断項目リストのようなものはなく、担当者のスキルと経験が結果を大きく左右します。

結論として、脆弱性診断とペネトレーションテストは、どちらか一方が優れているというものではなく、相互に補完し合う関係にあります。システムのセキュリティレベルを総合的に向上させるためには、まず脆弱性診断で網羅的に弱点を洗い出して修正し、その上で、特に重要なシステムに対してペネトレーションテストを実施して、対策の実効性を確認するという段階的なアプローチが理想的です。

脆弱性診断の主な4つの種類

脆弱性診断は、その対象となる領域によっていくつかの種類に大別されます。それぞれ診断する観点や手法が異なるため、自社のシステム構成や目的に合わせて適切な診断を選択することが重要です。ここでは、代表的な4つの診断種類について解説します。

| 診断の種類 | 主な診断対象 | 主な診断項目(例) | 特徴 |

|---|---|---|---|

| Webアプリケーション診断 | Webサイト、Webサービス、Web API | SQLインジェクション、クロスサイトスクリプティング(XSS)、認証・認可の不備 | ユーザーが直接触れる部分の脆弱性を発見する。最も一般的な診断。 |

| プラットフォーム診断 | OS、ミドルウェア、ネットワーク機器 | 不要なポートの開放、既知の脆弱性を持つソフトウェア、設定不備 | Webアプリケーションを支える基盤(インフラ)の脆弱性を発見する。 |

| スマホアプリ診断 | iOS/Androidネイティブアプリ | アプリ内データ保存の不備、通信の暗号化不備、不正な権限要求 | スマートフォン固有の機能やOSに起因する脆弱性を発見する。 |

| ソースコード診断 | アプリケーションのソースコード | 未使用の変数、セキュアコーディング規約違反、潜在的なバグ | プログラムを動作させずに、設計・実装段階の脆弱性を発見する。 |

① Webアプリケーション診断

Webアプリケーション診断は、WebサイトやWebサービス、Web APIなど、ブラウザやHTTP通信を介して利用されるアプリケーションを対象とした診断です。脆弱性診断の中で最も需要が高く、一般的に行われている種類と言えます。

ユーザーからの入力値の処理や、データベースとの連携、セッション管理、認証・認可の仕組みなど、アプリケーション固有のロジックに潜む脆弱性を発見することが主な目的です。

- 主な診断項目:

- SQLインジェクション: 不正なSQL文を注入され、データベースを不正に操作される脆弱性。

- クロスサイトスクリプティング(XSS): 悪意のあるスクリプトをWebページに埋め込まれ、ユーザーのCookie情報などを窃取される脆弱性。

- クロスサイトリクエストフォージェリ(CSRF): ユーザーが意図しないリクエストを強制的に送信させられる脆弱性。

- 認証・認可の不備: 他のユーザーになりすませたり、本来アクセスできない情報にアクセスできたりする脆弱性。

- ディレクトリトラバーサル: 公開を意図しないサーバー上のファイルにアクセスされる脆弱性。

これらの項目は、セキュリティ専門機関であるOWASPが発行する「OWASP Top 10」などで定義されており、多くの診断サービスで基準として採用されています。

現代のWebアプリケーションは、動的なコンテンツ生成、ユーザー認証、決済機能など複雑な機能を持つものが多く、これらの部分に脆弱性が存在すると、情報漏洩やサイト改ざんといった重大なインシデントに直結するため、非常に重要な診断です。

② プラットフォーム診断(ネットワーク診断)

プラットフォーム診断は、Webアプリケーションが稼働しているサーバーや、関連するネットワーク機器といったITインフラ(プラットフォーム)全体を対象とした診断です。ネットワーク診断と呼ばれることもあります。

アプリケーションという「家」ではなく、その家が建っている「土地」や「土台」の安全性を確認するイメージです。OSやミドルウェア(Webサーバー、データベース管理システムなど)、ネットワーク機器(ファイアウォール、ルーターなど)の設定不備や、既知の脆弱性を抱えたソフトウェアが使われていないかを検査します。

- 主な診断項目:

- ポートスキャン: 不要な通信ポートが開いていないかを確認。開いているポートは攻撃の入口となる可能性があります。

- バナー情報の確認: サーバーソフトウェアの種類やバージョン情報が外部から容易に取得できないかを確認。バージョンが分かると、そのバージョンに存在する既知の脆弱性を狙った攻撃を受けやすくなります。

- 既知の脆弱性の有無: 使用されているOSやミドルウェアに、公表済みの脆弱性(CVE番号が割り振られたものなど)が存在しないかをスキャン。

- 設定の不備: デフォルトのパスワードが使われている、不要なサービスが起動しているなど、セキュリティ上問題のある設定がないかを確認。

プラットフォーム診断には、インターネット側から診断する「リモート診断(外部診断)」と、社内ネットワークに接続して診断する「オンサイト診断(内部診断)」があります。外部からの攻撃だけでなく、内部犯行やマルウェア感染によるリスクも想定し、両方の視点から診断することが理想的です。

③ スマートフォンアプリケーション診断

スマートフォンアプリケーション診断は、iOSやAndroidのOS上で動作するネイティブアプリケーションを対象とした診断です。スマートフォンの普及に伴い、その重要性は急速に高まっています。

Webアプリケーション診断と重なる部分もありますが、スマートフォン固有の機能や特性に起因する脆弱性を検査する点が大きな特徴です。

- 主な診断項目:

- アプリ内のデータ保存: 個人情報や認証情報などが、端末内に平文(暗号化されていない状態)で保存されていないか。

- 通信の安全性: サーバーとの通信が適切に暗号化されているか。中間者攻撃(Man-in-the-middle attack)に対する耐性があるか。

- 他アプリとの連携(URLスキームなど): 他のアプリから不正な命令を受け付けてしまわないか。

- アクセス権限: アプリが必要以上の権限(連絡先、位置情報などへのアクセス)を要求していないか。

- リバースエンジニアリング耐性: アプリのプログラムを解析(リバースエンジニアリング)され、ソースコードやロジックを盗み見られないか。

スマートフォンは常に持ち歩くデバイスであり、紛失・盗難のリスクも高いため、端末内に重要な情報が安全に保護されているかを確認することは非常に重要です。

④ ソースコード診断

ソースコード診断は、アプリケーションを動作させる前の「設計図」であるプログラムのソースコードそのものを解析し、脆弱性や潜在的なバグを発見する診断です。

これまで紹介した3つの診断が、実際に動作しているシステムに対して外部から検査を行う「動的アプリケーションセキュリティテスト(DAST)」であるのに対し、ソースコード診断はプログラムを動作させずに静的に解析するため、「静的アプリケーションセキュリティテスト(SAST)」と呼ばれます。

- 主な診断項目:

- セキュアコーディング規約への非準拠: 組織で定められた安全なコーディングルールに違反している箇所がないか。

- 潜在的な脆弱性: 動的診断では表面化しにくい、特定の条件下でのみ発生するような脆弱性のロジックがないか。

- 不要なコードやコメント: デバッグ用のコードや、パスワードなどの機密情報を含むコメントが残っていないか。

ソースコード診断の最大のメリットは、開発の早い段階(上流工程)で問題を発見できる点にあります。開発が進んでから、あるいはリリース後に脆弱性が発見されると、修正にかかるコストや手戻りが非常に大きくなります。ソースコードの段階で問題を特定・修正することで、開発プロセス全体を効率化し、手戻りを最小限に抑える「シフトレフト」という考え方を実現できます。また、脆弱性が作り込まれた根本原因を特定し、開発者へのフィードバックを通じて組織全体のセキュリティスキル向上にも繋がります。

脆弱性診断の2つの手法

脆弱性診断を実際に行う際には、大きく分けて「ツール診断」と「手動診断」という2つの手法が用いられます。それぞれにメリット・デメリットがあり、診断の目的や対象、予算に応じて最適な手法を選択する、あるいは両者を組み合わせることが重要です。

① ツール診断(自動診断)

ツール診断とは、専用の脆弱性スキャンツールを用いて、自動的に脆弱性を検出する手法です。ツールには既知の脆弱性パターンが大量にデータベース化されており、対象のシステムに対して疑似的な攻撃通信を送信し、その応答を分析することで機械的に脆弱性を判定します。

- メリット:

- 高速・広範囲: 人間の手では時間のかかる単純なチェックを高速に実行できます。数千、数万ページに及ぶ大規模なWebサイトでも、短時間で網羅的にスキャンすることが可能です。

- 低コスト: 手動診断に比べて人件費を抑えられるため、一般的に費用は安価です。SaaS型のツールであれば、比較的低価格な月額料金で利用できるものもあります。

- 再現性と客観性: 誰が実行しても同じ結果が得られるため、診断結果に客観性があります。定期的に同じツールで診断することで、システムのセキュリティレベルの変化を定量的に把握しやすくなります。

- デメリット:

- 誤検知・過剰検知: ツールはあくまでパターンマッチングで判断するため、実際には脆弱性ではないものを「脆弱性あり(フォールスポジティブ)」と報告したり、逆に存在する脆弱性を見逃したり(フォールスネガティブ)することがあります。検出された項目が本当にリスクなのかを判断するには、専門的な知識が必要です。

- 複雑な脆弱性の検出限界: ログイン機能や入力フォームの遷移など、複雑な手順やビジネスロジックに依存する脆弱性(例:認可制御の不備など)は、ツールだけでは発見が困難です。

- 柔軟性の欠如: 特殊な実装がされているシステムや、独自の通信プロトコルを使用している場合など、ツールが対応できず、診断が正しく行えないことがあります。

ツール診断は、開発の初期段階でのスクリーニング、定期的なセルフチェック、既知の脆弱性の迅速な洗い出しといった用途に適しています。

② 手動診断(マニュアル診断)

手動診断とは、セキュリティ専門家(診断員)が、自身の知識や経験、そして様々なツールを補助的に活用しながら、手作業で脆弱性を検査する手法です。診断員は、システムの仕様やビジネスロジックを深く理解した上で、攻撃者の視点に立って、ツールでは見つけられないような脆弱性を探します。

- メリット:

- 高精度: 専門家が一つ一つの挙動を確認し、脆弱性の有無を判断するため、誤検知が極めて少なく、精度の高い診断が可能です。

- 複雑な脆弱性の検出: 複数の手順を組み合わせることで初めて成立する攻撃や、アプリケーションの仕様の穴を突くようなビジネスロジックの脆弱性など、ツールでは発見不可能な高度な問題を発見できます。

- 柔軟な対応力: システムの仕様に合わせて診断方法を柔軟に調整したり、検査中に発見した疑わしい点について、さらに深掘りして調査したりすることが可能です。

- 具体的なリスク評価: 発見された脆弱性が、ビジネスにどのような影響を与える可能性があるかまで踏み込んで評価し、報告してくれるため、対策の優先順位付けが容易になります。

- デメリット:

- 高コスト: 専門家のスキルと時間(工数)が必要となるため、ツール診断に比べて費用は高額になります。

- 時間が必要: 診断員が手作業で確認するため、診断には相応の時間がかかります。

- 診断員のスキルへの依存: 診断の品質が、担当する診断員の技術力や経験に大きく左右されます。そのため、信頼できる実績のあるベンダーを選ぶことが非常に重要です。

手動診断は、システムのリリース前の最終確認、金融システムのような高いセキュリティレベルが求められるミッションクリティカルなシステムの診断、第三者による客観的で詳細な評価が必要な場合などに不可欠です。

ツール診断と手動診断の比較

| 比較項目 | ツール診断(自動) | 手動診断(マニュアル) |

|---|---|---|

| 精度 | △(誤検知・過剰検知あり) | ◎(専門家が判断するため高精度) |

| 速度 | ◎(高速) | △(時間がかかる) |

| コスト | ◎(比較的安価) | △(比較的高価) |

| 検出可能な脆弱性 | 既知のパターンに合致するもの | ビジネスロジックの欠陥、未知の脆弱性など複雑なもの |

| 柔軟性 | △(設定範囲内に限られる) | ◎(状況に応じて診断方法を変更可能) |

| おすすめの用途 | 定期的なチェック、開発初期のスクリーニング | リリース前の最終確認、ミッションクリティカルなシステム |

【結論:ハイブリッド診断が最も効果的】

現実的には、ツール診断と手動診断は二者択一の関係ではなく、両者の長所を組み合わせた「ハイブリッド診断」が最も効果的かつ効率的なアプローチとされています。

まずツール診断で広範囲をスキャンして基本的な脆弱性を洗い出し、その後、専門家が手動診断でツールでは発見できない複雑な脆弱性を深掘りするという流れです。この方法により、網羅性と精度の両方を高いレベルで確保することができます。多くの脆弱性診断サービスでは、このハイブリッド型のアプローチが標準的なプランとして提供されています。

脆弱性診断の費用相場

脆弱性診断を検討する上で、最も気になる点の一つが費用でしょう。脆弱性診断の費用は、診断の種類や対象の規模、手法によって大きく変動するため、「一律いくら」と断言することはできません。ここでは、費用の目安と、その価格が決まる要因について解説します。

診断の種類別の費用目安

あくまで一般的な相場観ですが、診断の種類ごとにおおよその費用目安が存在します。

Webアプリケーション診断の費用相場

Webアプリケーション診断は、対象サイトの規模や機能の複雑さによって費用が大きく異なります。特に、入力フォームやログイン機能、会員ページなどの「動的ページ」の数が、費用の算定基準となることが多いです。

- 小規模サイト(静的ページ中心、フォーム数個程度): 30万円~80万円程度

- 中規模サイト(会員機能、EC機能などを持つ標準的なサイト): 80万円~200万円程度

- 大規模・複雑なサイト(金融系、大規模EC、多機能なWebサービスなど): 200万円~数千万円以上

簡易的なツール診断のみであれば10万円程度から可能な場合もありますが、手動診断を含む本格的なものでは、最低でも数十万円はかかると考えておくのが現実的です。

プラットフォーム診断の費用相場

プラットフォーム診断(ネットワーク診断)の費用は、診断対象となるIPアドレスの数によって決まるのが一般的です。

- リモート診断(外部診断): 1IPアドレスあたり 5万円~15万円程度

- オンサイト診断(内部診断): リモート診断より高額になる傾向があり、最低でも50万円~、診断対象の数や拠点数によって大きく変動します。

例えば、Webサーバー、DBサーバー、メールサーバーの3台(3IP)をリモート診断する場合、15万円~45万円程度が目安となります。

スマホアプリ診断の費用相場

スマホアプリ診断も、Webアプリケーション診断と同様に、アプリの機能の複雑さ(画面数、API連携の数など)によって費用が変動します。

- シンプルなアプリ(情報表示、簡単な入力機能など): 50万円~100万円程度

- 標準的なアプリ(SNS連携、決済機能など): 100万円~300万円程度

- 大規模・複雑なアプリ(金融、ゲームなど): 300万円~

iOSとAndroidの両方を診断する場合は、それぞれに費用がかかるのが一般的ですが、セットで割引が適用されることもあります。

診断費用が決まる要因

上記の費用相場はあくまで目安であり、実際の見積もり額は以下の要因によって複合的に決定されます。

診断対象の規模や複雑さ

最も大きな価格変動要因は、診断対象の規模と複雑さです。

- Webアプリケーション: 診断対象のURL数、画面遷移の数、パラメータ(入力項目)の数、認証・認可の権限パターンの数など、診断員が確認すべき項目が多ければ多いほど工数が増え、費用は高くなります。

- プラットフォーム: 診断対象のIPアドレスの数、サーバー台数、ネットワーク機器の数。

- スマホアプリ: 画面数、機能数、利用しているAPIの数。

見積もり依頼時には、これらの情報をできるだけ正確に伝えることが、精度の高い見積もりを得るための鍵となります。

診断手法(ツールか手動か)

前述の通り、診断手法によって費用は大きく異なります。

- ツール診断のみ: 最も安価。

- 手動診断のみ: 高価。

- ハイブリッド診断(ツール+手動): 両者の中間、もしくは手動診断に近い価格帯。

安さだけでツール診断を選ぶと、重要な脆弱性を見逃すリスクがあることを理解しておく必要があります。自社のシステムに求められるセキュリティレベルに応じて、適切な手法を選ぶことが肝心です。

診断員のスキルレベル

手動診断の場合、担当する診断員のスキルレベルも費用に影響します。例えば、国際的なセキュリティ資格(OSCP、CISSPなど)を保有するトップレベルのホワイトハッカーが診断を担当するサービスは、一般的な診断サービスよりも高額になる傾向があります。しかしその分、他では見つけられないような高度な脆弱性を発見できる可能性も高まります。

費用を抑えるためのポイント

高品質な診断を受けたいものの、予算には限りがあるのが実情です。以下のポイントを意識することで、コストを最適化できる可能性があります。

- 診断範囲を明確にする: 「今回は特に重要な個人情報入力フォームと決済機能周辺に絞って診断する」など、診断範囲を限定することで費用を抑えられます。事前にリスク分析を行い、優先順位をつけましょう。

- 不要な機能やページを整理する: 見積もり前に、現在使われていないテストページや不要な機能を整理しておくと、診断対象が減り、コスト削減に繋がります。

- 相見積もりを取る: 複数の診断会社から見積もりを取り、サービス内容と費用を比較検討することは基本です。これにより、自社の要件に合ったコストパフォーマンスの高いサービスを見つけやすくなります。

- 年間契約や複数回契約を検討する: 年に1回の定期診断を計画している場合、単発で依頼するよりも年間契約を結んだ方が、1回あたりの単価が安くなることがあります。

- 開発段階でのセキュリティ向上: 開発者がセキュアコーディングを意識し、脆弱性を作り込まないようにすることで、診断で発見される脆弱性の数が減り、結果的に修正コストや再診断のコストを削減できます。

脆弱性診断サービスを選ぶ7つのポイント

脆弱性診断の品質は、サービスを提供するベンダーによって大きく異なります。安易に価格だけで選んでしまうと、十分な成果が得られず「安物買いの銭失い」になりかねません。ここでは、信頼できる脆弱性診断サービスを選ぶためにチェックすべき7つの重要なポイントを解説します。

① 診断範囲の広さと深さ

まず確認すべきは、そのサービスが自社の診断したい対象と範囲をカバーしているかという点です。

- 診断対象: 自社が必要としている診断(Webアプリケーション、プラットフォーム、スマホアプリ、ソースコードなど)を提供しているかを確認します。IoT機器や制御システムなど、特殊な対象の診断が必要な場合は、それに対応できる専門ベンダーを選ぶ必要があります。

- 診断項目の網羅性: 多くのベンダーは「OWASP Top 10」に準拠した診断を行っていますが、それだけで十分とは言えません。最新の攻撃トレンドを踏まえた独自の診断項目を追加しているか、業界特有のガイドライン(例:金融ISACのガイドライン)に対応しているかなど、診断項目の広さと深さを確認しましょう。提案書やWebサイトで、具体的な診断項目リストを確認できると安心です。

② 診断員の技術力と実績

手動診断の品質は、診断員のスキルに大きく依存します。そのため、どのようなレベルの技術者が診断を担当するのかは非常に重要な選定基準です。

- 保有資格: 診断員の技術力を客観的に示す指標として、国際的なセキュリティ関連資格の保有状況が挙げられます。例えば、

OSCP (Offensive Security Certified Professional)は非常に実践的で難易度の高い攻撃側の資格として知られています。その他にもCISSP,CEH,GWAPTなど、様々な資格があります。 - 実績: 脆弱性発見コンテストであるCTF(Capture The Flag)での入賞実績や、未知の脆弱性を発見して

CVE (Common Vulnerabilities and Exposures)として登録された実績、セキュリティカンファレンスでの登壇実績などは、高い技術力を持つ証左となります。 - 診断実績: 自社と同業種・同規模のシステムに対する診断実績が豊富かどうかも確認しましょう。業界特有のシステムや課題に精通している可能性が高く、より的確な診断が期待できます。

③ 報告書の分かりやすさと具体性

診断の成果物である報告書(レポート)の品質は、診断そのものの価値を決めると言っても過言ではありません。いくら高度な脆弱性を発見しても、その内容が担当者に伝わらず、対策に繋がらなければ意味がないからです。

- 構成: 経営層向けの「エグゼクティブサマリー」と、開発者向けの技術的な詳細が記載された「詳細レポート」のように、報告書の構成が読み手ごとに分かれていると理想的です。

- 具体性: 報告書には以下の項目が具体的に記載されているかを確認しましょう。

- 発見された脆弱性の一覧と、その危険度評価(高・中・低など)

- 危険度評価の根拠(なぜその評価になるのか)

- 脆弱性の再現手順(誰でも現象を再現できる具体的なステップ)

- 脆弱性が悪用された場合の想定被害(ビジネスインパクト)

- 具体的な修正方法の提案(コード例など)

- サンプルレポートの確認: 契約前に必ずサンプルレポートを提示してもらい、その分かりやすさや具体性を自分の目で確認することが最も確実な方法です。

④ 修正提案や再診断などのアフターフォロー

脆弱性診断は、報告書を受け取って終わりではありません。発見された脆弱性を修正し、システムの安全性を確保するまでがワンセットです。そのため、ベンダーのアフターフォロー体制は非常に重要です。

- 質疑応答: 報告書の内容に関する質問や、修正方法に関する相談に、診断を担当した技術者が直接対応してくれるかを確認しましょう。

- 再診断: 脆弱性を修正した後、その対策が本当に有効であるかを確認するための「再診断」がサービスに含まれているか、あるいはオプションとして提供されているかを確認します。通常、修正箇所のみを対象とするため、初回の診断よりは安価です。再診断がなければ、修正が不十分なまま放置されるリスクがあります。

⑤ 診断手法(ツール・手動・ハイブリッド)

自社の予算や求めるセキュリティレベルに応じて、最適な診断手法(ツールのみ、手動のみ、ハイブリッド)を提供しているかを確認します。多くのベンダーは複数のプランを用意していますが、自社のシステムのリスクを考慮した上で、どの手法が最適かを相談でき、柔軟に提案してくれるベンダーが望ましいでしょう。例えば、重要度の高い機能は手動で厚く、それ以外の部分はツールで網羅的に、といったカスタマイズが可能かどうかもポイントです。

⑥ 費用と見積もりの透明性

費用はもちろん重要な要素ですが、単に安いかどうかだけでなく、その内訳が明確であることが重要です。

- 料金体系: Webサイトなどで料金体系が分かりやすく公開されているかを確認します。

- 見積もりの内訳: 見積書に、診断対象の範囲、作業項目、工数、単価などが詳細に記載されているかを確認しましょう。「一式」となっている場合は、その内訳を質問すべきです。

- 追加料金の有無: 診断途中で想定外の作業が発生した場合や、再診断、報告会などで追加料金がかかるのか、その条件は何かを事前に明確にしておきましょう。

⑦ 信頼できる第三者認証の有無

サービスを提供するベンダー自体の信頼性も重要です。その指標として、第三者機関による認証の取得状況が参考になります。

- 情報セキュリティサービス基準適合サービスリスト: 経済産業省が定める基準を満たした情報セキュリティサービスを登録・公開しているリストです。このリストに登録されているサービスは、一定の品質や信頼性が担保されていると判断できます。(参照:情報処理推進機構(IPA)「情報セキュリティサービス基準適合サービスリスト」)

- ISMS (ISO/IEC 27001): 情報セキュリティマネジメントシステムの国際規格です。この認証を取得している企業は、組織として情報セキュリティを管理・運用する体制が整っていることを示します。

【比較】おすすめの脆弱性診断サービス15選

ここでは、国内で実績のある代表的な脆弱性診断サービスを提供する企業を15社紹介します。各社それぞれに強みや特徴があるため、前述の選ぶポイントを参考に、自社のニーズに合ったサービスを比較検討してみてください。

※以下のH3見出しにおける企業名の並び順は、ランキングを示すものではありません。また、ユーザーのプロンプトで指定されたH3見出し「③ 株式会社SHIFT」の重複は「⑤」に修正して記載しています。

① GMOサイバーセキュリティ byイエラエ

世界トップレベルのホワイトハッカーが在籍する、技術力に定評のあるサービスです。Webアプリケーションやスマホアプリ、IoT機器、自動車など幅広い対象に対応。特に高難易度のペネトレーションテストや、未知の脆弱性を探すフォレンジック調査などで高い評価を得ています。最高水準の技術力で徹底的に診断したい場合に最適な選択肢の一つです。

(参照:GMOサイバーセキュリティ byイエラエ 公式サイト)

② 株式会社ラック

日本のセキュリティ業界の草分け的存在であり、官公庁から金融、製造業まで、非常に幅広い業種で大規模な診断実績を誇る老舗企業です。長年の経験で培われたノウハウと、脅威情報を分析する専門組織「サイバー救急センター」や「JSOC」との連携が強み。信頼性と実績を重視する企業に適しています。

(参照:株式会社ラック 公式サイト)

③ 三井物産セキュアディレクション株式会社

三井物産グループのセキュリティ専門企業で、診断サービスだけでなく、コンサルティングから運用監視(SOC)まで、総合的なセキュリティソリューションを提供しています。診断結果から、より上位の経営課題や組織体制の改善に繋げるコンサルティング力が強みです。診断をきっかけに、全社的なセキュリティ強化を図りたい企業に向いています。

(参照:三井物産セキュアディレクション株式会社 公式サイト)

④ NRIセキュアテクノロジーズ株式会社

野村総合研究所(NRI)グループの企業で、特に金融業界における豊富な実績と高い信頼性が特徴です。独自の診断ツールや方法論を開発・活用しており、高品質で均質な診断サービスを提供。セキュリティコンサルティングやマネージドセキュリティサービスも充実しており、大規模システムや金融機関レベルのセキュリティを求める企業に選ばれています。

(参照:NRIセキュアテクノロジーズ株式会社 公式サイト)

⑤ 株式会社SHIFT

ソフトウェアの品質保証・テスト事業を主力とする企業で、そのノウハウを脆弱性診断にも活かしています。「品質」という観点からセキュリティを捉え、開発の上流工程から関わることで、手戻りの少ない効率的な脆弱性対策を支援するのが特徴です。開発プロセス全体を見据えたセキュリティ向上を目指す企業と相性が良いでしょう。

(参照:株式会社SHIFT 公式サイト)

⑥ 株式会社ユービーセキュア

自社開発のWebアプリケーション脆弱性検査ツール「Vex」と、専門家による手動診断サービスの両方を提供しているのが大きな特徴です。ツールと診断サービスの連携による効率的で高品質な診断を実現しており、顧客の予算やニーズに応じて柔軟なプランを提案できます。ツール導入と診断委託を併用・検討している企業におすすめです。

(参照:株式会社ユービーセキュア 公式サイト)

⑦ EGセキュアソリューションズ株式会社

著名なセキュリティ専門家である徳丸浩氏が設立したEGセキュアソリューションズ社のグループ会社で、特にWebアプリケーションのセキュリティに強みを持っています。実践的なハンズオントレーニングも提供しており、診断だけでなく、開発者のスキルアップ支援も行っています。Webセキュリティを深く追求したい企業に適しています。

(参照:EGセキュアソリューションズ株式会社 公式サイト)

⑧ 株式会社セキュアスカイ・テクノロジー

Webアプリケーションセキュリティのパイオニア的存在で、診断サービスに加え、純国産のクラウド型WAF(Web Application Firewall)「Scutum(スキュータム)」を提供している点が特徴です。診断から防御までを一気通貫でサポートできる体制が強み。脆弱性の発見だけでなく、即時的な防御策も合わせて検討したい場合に有力な選択肢となります。

(参照:株式会社セキュアスカイ・テクノロジー 公式サイト)

⑨ サイバートラスト株式会社

SSL/TLSサーバー証明書の発行で知られる認証局としてのバックグラウンドを持ち、高い信頼性が強みです。Webサイトやプラットフォームの診断はもちろん、Linuxの知見を活かした診断や、IoT機器のセキュリティまで幅広くカバーしています。認証とセキュリティの両面から総合的な対策を提案できる点が特徴です。

(参照:サイバートラスト株式会社 公式サイト)

⑩ 株式会社デジタルハーツ

家庭用ゲームのデバッグ(不具合検出)事業で培ったノウハウをセキュリティ分野に応用しています。特にゲーム業界やエンターテインメント系のコンテンツに対する診断実績が豊富です。チート対策や、ゲーム特有の複雑なロジックを持つシステムの診断を得意としています。

(参照:株式会社デジタルハーツ 公式サイト)

⑪ 株式会社レイ・イージス・ジャパン

イスラエルのサイバーセキュリティ専門企業Cymulate社の日本法人であり、軍事・諜報レベルの知見を活かした高度なセキュリティサービスを提供しています。特にペネトレーションテストやレッドチーム演習(攻撃側シミュレーション)など、より実践的な攻撃シナリオに基づいたテストに強みを持っています。

(参照:株式会社レイ・イージス・ジャパン 公式サイト)

⑫ 株式会社Flatt Security

若手の優秀なセキュリティエンジニアが多く在籍し、開発者目線に立った実践的な診断が特徴です。自社開発のセキュリティ学習プラットフォーム「KENRO」も提供しており、診断と教育を両輪で支援します。モダンな開発環境(クラウド、コンテナなど)に対する知見も深く、スタートアップやWeb系企業から高い支持を得ています。

(参照:株式会社Flatt Security 公式サイト)

⑬ 株式会社Acompany

秘密計算技術をコアとし、データを暗号化したまま処理する技術開発で注目される企業です。その知見を活かし、Web3やブロックチェーン、NFTといった最先端領域のセキュリティ診断に強みを持ちます。新しい技術領域におけるセキュリティ対策を検討している企業にとって、頼れるパートナーとなり得ます。

(参照:株式会社Acompany 公式サイト)

⑭ 株式会社スリーシェイク (Securify)

SRE(Site Reliability Engineering)コンサルティングを主力事業とするスリーシェイクが提供する診断サービスです。開発と運用の両方に精通したエンジニアが診断にあたるため、発見された脆弱性に対して、インフラ構成の見直しまで含めた現実的な改善策を提案できる点が強みです。DevSecOpsの推進を目指す企業に適しています。

(参照:株式会社スリーシェイク 公式サイト)

⑮ 株式会社エーアイセキュリティラボ (AeyeScan)

AI(人工知能)を活用したSaaS型自動脆弱性診断ツール「AeyeScan」を提供しています。従来のツールでは難しかったログイン後の画面や複雑な画面遷移もAIが自動でクロールし、診断を実行します。手軽さと網羅性を両立させたいというニーズに応え、開発の内製化や定期的なセルフチェックの効率化に貢献します。

(参照:株式会社エーアイセキュリティラボ 公式サイト)

脆弱性診断ツールと診断サービスの違い

自社でセキュリティ対策を進めるにあたり、「市販の脆弱性診断ツールを導入すべきか、それとも専門の診断サービスに外部委託すべきか」という点は、多くの企業が悩むポイントです。両者はそれぞれ異なる特徴を持っており、どちらが適しているかは企業の状況や目的によって異なります。

コスト面の違い

- 脆弱性診断ツール: 初期費用としてライセンス購入費がかかり、その後は年間保守費用などのランニングコストが発生します。SaaS型の場合は月額または年額の利用料が必要です。診断対象の数や診断頻度が多い場合、頻繁に診断を実施すればするほど、1回あたりのコストはサービスに委託するよりも割安になる可能性があります。

- 脆弱性診断サービス: 診断を実施する都度、プロジェクト単位で費用が発生します。費用は診断対象の規模や手法に応じて変動し、一般的にツール導入よりも高額になります。ただし、診断を実施しない期間はコストが発生せず、専門家の人件費や教育コストも不要です。

長期的な視点で見ると、年に数回程度の診断であればサービス委託の方がトータルコストを抑えられるケースが多く、開発プロセスに組み込んで日常的に診断を行いたい場合はツール導入にメリットが出てくるでしょう。

専門性の違い

- 脆弱性診断ツール: ツールはあくまで既知のパターンを自動で検出するものです。検出された結果が本当に深刻な脆弱性なのか(誤検知ではないか)、ビジネスにどのような影響を与えるのかを判断し、適切な対策を立案するには、利用する側に高度なセキュリティ知識が求められます。知識がないまま利用すると、結果の解釈を誤ったり、重要なリスクを見逃したりする可能性があります。

- 脆弱性診断サービス: セキュリティの専門家が診断から結果の分析、リスク評価、対策の提案までを一貫して担当します。専門知識がない担当者でも、報告書を読めばリスクを理解し、次のアクションに繋げることができます。また、ツールでは発見できないビジネスロジックの欠陥など、専門家の知見があって初めて発見できる脆弱性に対応できる点が最大の強みです。

柔軟性の違い

- 脆弱性診断ツール: 診断の範囲や項目は、ツールの機能や設定に依存します。独自の認証方式や特殊な画面遷移を持つアプリケーションなど、標準的でないシステムに対しては、ツールが正しく動作せず、診断ができない場合があります。

- 脆弱性診断サービス: 専門家が手動で診断を行うため、対象システムの仕様に合わせて柔軟に診断アプローチをカスタマイズできます。イレギュラーな構成や要件にも対応可能で、より実態に即した精度の高い診断が期待できます。

結論として、開発者自身が開発ライフサイクルの中で頻繁にチェックを行いたい場合や、ある程度のセキュリティ知識を持つ人材が社内にいる場合は「ツール」の導入が有効です。一方、第三者による客観的で信頼性の高い評価が欲しい場合や、社内に専門家がいない場合、そしてリリース前の最終確認など、重要な局面では「サービス」への委託が不可欠と言えるでしょう。両者を目的別に使い分けるハイブリッドな運用が理想的です。

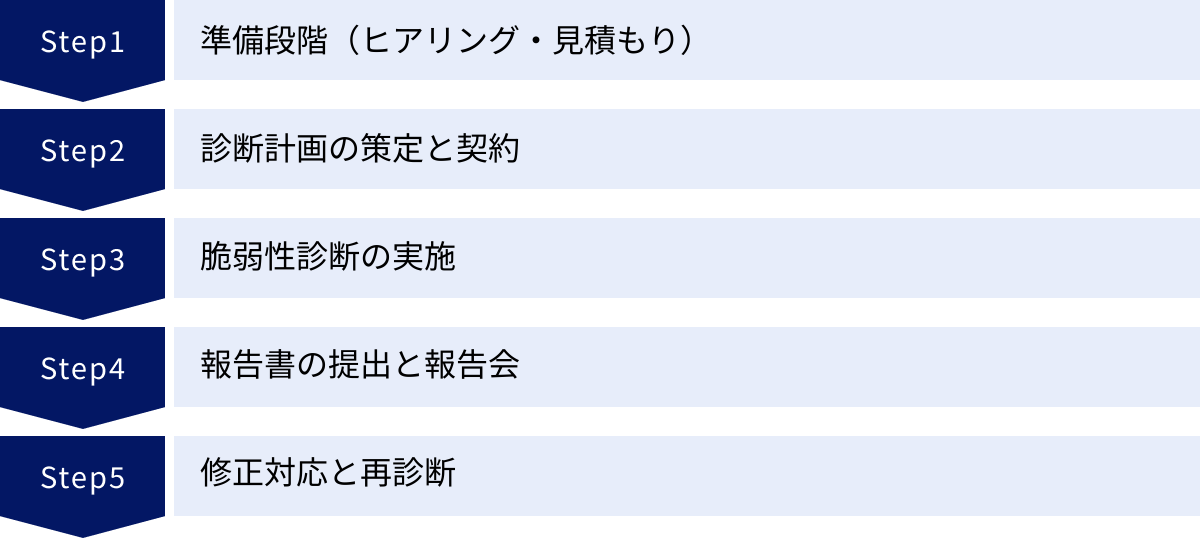

脆弱性診断の実施フロー

実際に外部の専門会社に脆弱性診断を依頼する場合、どのような流れで進むのでしょうか。ここでは、一般的な診断の実施フローを5つのステップに分けて解説します。この流れを事前に理解しておくことで、スムーズな進行が可能になります。

準備段階(ヒアリング・見積もり)

まず、脆弱性診断を検討していることを複数のベンダーに伝え、相談を開始します。

- 問い合わせ: ベンダーのWebサイトなどから問い合わせを行います。

- NDA(秘密保持契約)の締結: 診断対象システムの詳細な情報を共有する前に、お互いの秘密情報を保護するため、NDAを締結するのが一般的です。

- ヒアリング: ベンダーとの打ち合わせで、診断の目的、対象システムの概要(URL、機能、構成など)、希望する診断スケジュールなどを伝えます。ここで伝える情報が正確であるほど、後の提案や見積もりの精度が高まります。

- 提案・見積もりの受領: ヒアリング内容に基づき、ベンダーから診断計画の提案書と見積書が提示されます。提案書には、診断範囲、診断項目、手法、スケジュール、成果物などが記載されています。

診断計画の策定と契約

複数のベンダーからの提案・見積もりを比較検討し、依頼先を決定します。

- ベンダー選定: サービス内容、実績、報告書の質、費用などを総合的に評価し、最も自社の要件に合致するベンダーを選定します。

- 詳細計画の策定: 選定したベンダーと、診断の具体的なスケジュール、診断時に使用するIPアドレス、緊急連絡先、テスト用アカウントの情報など、細部を詰めていきます。

- 契約: 最終的な合意内容を書面化し、契約を締結します。

脆弱性診断の実施

契約内容に基づき、ベンダーが実際に脆弱性診断を実施します。

- 診断の実行: 計画されたスケジュールに沿って、診断員がツールや手動による検査を行います。

- 進捗報告・緊急連絡: 診断期間中、定期的に進捗が報告されることがあります。また、システムのサービス停止に繋がるような極めて危険度の高い脆弱性(クリティカルな脆弱性)が発見された場合は、診断完了を待たずに即時報告されるのが一般的です。これにより、迅速な初期対応が可能になります。

依頼側は、診断期間中にシステムへのアクセスログなどを監視し、想定外の影響が出ていないかを確認することも重要です。

報告書の提出と報告会

診断が完了すると、その結果が報告書としてまとめられ、提出されます。

- 報告書の受領: ベンダーから完成した診断結果報告書を受け取ります。

- 報告会の実施: 多くの場合、報告書の内容を分かりやすく解説し、質疑応答を行うための「報告会」が開催されます。この場には、経営層、プロジェクトマネージャー、開発担当者など、関係者ができるだけ参加することが望ましいです。診断を担当した技術者から直接説明を受けることで、脆弱性のリスクや修正の必要性について、関係者間の共通認識を醸成できます。

修正対応と再診断

報告書の内容に基づき、発見された脆弱性への対策を実施します。

- 修正計画の策定: 報告書に記載された各脆弱性の危険度評価をもとに、修正の優先順位と対応スケジュールを決定します。

- 修正作業の実施: 開発チームが、報告書の修正提案を参考に、プログラムの改修やサーバー設定の変更などを行います。

- 再診断の依頼: 修正が完了したら、ベンダーに「再診断」を依頼します。再診断では、指摘された脆弱性が確実に対策されているかを確認します。

- 最終報告: 再診断の結果、すべての問題が解消されたことを確認し、一連の脆弱性診断プロセスが完了となります。

脆弱性診断を実施すべきタイミング

脆弱性診断は、一度行えば終わりというものではありません。システムのライフサイクルの中で、適切なタイミングで繰り返し実施することが、継続的な安全性を確保する上で非常に重要です。

新規システムの開発時・リリース前

最も重要かつ効果的なタイミングは、新しいWebサイトやアプリケーションを公開(リリース)する直前です。リリース前に脆弱性を発見し修正しておくことで、公開と同時にサイバー攻撃の標的となるリスクを最小限に抑えることができます。多くのユーザーが利用を開始する前に問題を潰しておくことは、企業の信頼を守る上で不可欠です。

さらに理想的なのは、開発プロセスのより早い段階でセキュリティを組み込む「シフトレフト」の考え方です。設計段階でのレビューや、開発中のソースコード診断などを取り入れることで、手戻りのコストを大幅に削減し、セキュアなシステムを効率的に構築できます。

既存システムの仕様変更・機能追加時

システムはリリース後も、ビジネスの変化に合わせて機能の追加や仕様の変更が継続的に行われます。たとえ小さな変更であっても、新たなコードが追加されることで、意図しない脆弱性が生まれる可能性があります。例えば、新しい入力フォームを追加した際に、入力値のチェック(バリデーション)が不十分であったり、既存の認証メカニズムとの連携に不備が生じたりするケースです。

そのため、システムの機能に大きな変更を加えた際には、その都度、影響範囲を中心に脆弱性診断を実施することが強く推奨されます。これにより、改修によって生じたデグレード(品質低下)や新たなリスクを早期に発見できます。

定期的なセキュリティチェック

一度診断して安全性が確認されたシステムでも、その状態が永久に続くわけではありません。

- 新たな脆弱性の発見: 利用しているOSやミドルウェア、ライブラリに、日々新たな脆弱性が発見・公表されています。

- 攻撃手法の進化: サイバー攻撃の手法も常に進化しており、昨日までは安全だった設定が、今日にはリスクとなる可能性があります。

こうした変化に対応するため、最低でも年に1回は、定期的な脆弱性診断を実施することが望ましいとされています。これは、企業のセキュリティ体制を定期的に見直し、継続的に改善していくための重要なプロセスです。PCI DSSのようなセキュリティ基準では、定期的な診断が義務付けられていることからも、その重要性が分かります。定期診断は、いわばシステムの「年次健康診断」と位置づけ、計画的に実施していくことが重要です。

脆弱性診断に関するよくある質問

最後に、脆弱性診断に関して多くの方が抱く疑問について、Q&A形式でお答えします。

診断にはどのくらいの期間がかかりますか?

診断にかかる期間は、診断対象の規模や複雑さ、診断手法によって大きく異なります。一概には言えませんが、一般的な目安は以下の通りです。

- Webアプリケーション診断:

- 小規模サイト:5営業日~10営業日程度

- 中規模~大規模サイト:2週間~1ヶ月以上

- プラットフォーム診断:

- 数IP程度のリモート診断:3営業日~5営業日程度

- スマホアプリ診断:

- 標準的なアプリ:10営業日~1ヶ月程度

これらはあくまで診断実施期間の目安であり、実際には事前のヒアリングや見積もり、契約、報告書の作成期間などが加わります。そのため、問い合わせから最終報告書の受領までには、トータルで1ヶ月半~3ヶ月程度を見ておくと余裕を持ったスケジュールを組むことができます。リリース日が決まっている場合は、早めにベンダーへ相談を開始することが重要です。

無料でできる脆弱性診断はありますか?

はい、無料で利用できる脆弱性診断ツールも存在します。

- オープンソースソフトウェア(OSS):

OWASP ZAP (Zed Attack Proxy)やNiktoなど、世界中の開発者によって開発されている無料の脆弱性スキャナがあります。これらは高機能ですが、使いこなすには相応の専門知識が必要です。 - ベンダー提供の無料版・トライアル版: 一部のセキュリティベンダーが、自社ツールの機能を限定した無料版や、期間限定のトライアルを提供していることがあります。

これらの無料ツールは、セキュリティ学習や、ごく基本的なチェックを行う上では有用です。しかし、検出できる脆弱性の範囲が限られていたり、専門家による分析やサポートがなかったりするため、ビジネスで利用するシステムの正式な診断としては不十分です。

無料ツールはあくまで補助的なものと位置づけ、企業の公式なセキュリティ評価としては、専門家による有料の診断サービスを利用することが強く推奨されます。第三者に対する説明責任や信頼性の観点からも、プロによる診断は不可欠です。

診断結果の報告書には何が書かれていますか?

診断結果報告書の内容はベンダーによって多少異なりますが、一般的に以下の要素が含まれています。

- エグゼクティブサマリー: 経営層や管理職向けに、診断の全体結果を簡潔にまとめたもの。検出された脆弱性の件数、全体的なリスクレベル、最も優先して対応すべき課題などが記載されます。

- 診断概要: 診断の対象、期間、手法など、実施した診断の前提条件が記載されます。

- 発見された脆弱性の一覧: 検出されたすべての脆弱性がリストアップされます。

- 脆弱性の詳細: 各脆弱性について、以下の情報が詳細に記述されます。

- 脆弱性の名称: SQLインジェクションなど、脆弱性の種類。

- 危険度評価: 高・中・低など、リスクのレベルとその評価根拠。

- 影響: その脆弱性が悪用された場合に想定される被害。

- 発見箇所: 脆弱性が存在する具体的なURLやパラメータ。

- 再現手順: 脆弱性の存在を実際に確認するための具体的な操作手順。

- 推奨される対策: 脆弱性を修正するための具体的な方法(コードの修正例やサーバー設定の変更方法など)。

報告書は、脆弱性診断の成果そのものです。契約前にサンプルレポートを確認し、自社の開発者が内容を理解し、対策に繋げられるだけの具体性と分かりやすさがあるかを必ずチェックしましょう。