現代のデジタル社会において、オンラインサービスや社内システムへのログインは日常的な行為です。しかしその裏側では、パスワードリスト攻撃やなりすましといったサイバー攻撃の脅威が常に存在しています。こうした脅威から重要な情報資産を守るため、認証セキュリティの強化はあらゆる組織にとって急務の課題です。

一方で、セキュリティを強化するために認証プロセスを複雑にしすぎると、ユーザーの利便性が損なわれ、生産性の低下や顧客満足度の低下を招くというジレンマも存在します。この「セキュリティ」と「利便性」のトレードオフを解消する画期的な仕組みとして注目されているのが「リスクベース認証」です。

この記事では、リスクベース認証の基本的な仕組みから、なぜ今求められているのかという背景、導入のメリット・デメリット、具体的な活用シーンまで、専門的な内容を初心者にも分かりやすく、網羅的に解説します。自社のセキュリティ対策を見直している方や、次世代の認証基盤を検討している方は、ぜひ参考にしてください。

目次

リスクベース認証とは

リスクベース認証は、近年のデジタル環境におけるセキュリティの課題を解決するための重要なアプローチです。ここでは、その基本的な概念と、従来の認証方法との違いについて詳しく解説します。

ユーザーの行動や環境に応じて認証方法を変える仕組み

リスクベース認証とは、一言で表すと「ユーザーのログイン試行時の状況(コンテキスト)を分析し、不正アクセスの可能性(リスク)の度合いに応じて、認証の厳格さを動的に変更する仕組み」です。この「動的に変更する」という点が、リスクベース認証を理解する上で最も重要なポイントであり、「適応型認証(Adaptive Authentication)」とも呼ばれます。

もう少し具体的に考えてみましょう。従来の認証は、多くの場合「静的」でした。つまり、誰が、どこから、いつアクセスしても、求められる認証方法は常に同じです。例えば、IDとパスワードのみ、あるいは常にID/パスワードとSMS認証の組み合わせ、といった具合です。

これに対してリスクベース認証は、ログインのたびに以下のような様々な情報を収集・分析します。

- 誰が?:ユーザーID

- 何を使って?:デバイスの種類(PC、スマートフォン)、OS、ブラウザ

- どこから?:IPアドレス、国や地域などの位置情報

- いつ?:アクセス日時、曜日

- どのように?:過去のアクセスパターンとの比較

これらの情報を総合的に評価し、システムはアクセスの「リスクスコア」を算出します。そして、そのスコアに応じて、次のような異なる対応を自動的に行います。

- 低リスクと判断された場合:

- 状況:いつもと同じ会社のPC、社内ネットワークから、業務時間内にアクセス。

- 対応:IDとパスワードのみでログインを許可する。ユーザーは余計な手間を感じることなく、スムーズに業務を開始できます。

- 中リスクと判断された場合:

- 状況:個人のスマートフォンを使い、初めて利用するカフェのWi-Fiからアクセス。

- 対応:IDとパスワードに加えて、追加の認証(多要素認証)を要求する。例えば、スマートフォンアプリへのプッシュ通知や、SMSで送信されるワンタイムパスワードの入力を求めることで、本人であることをより確実に確認します。

- 高リスクと判断された場合:

- 状況:海外の不審なIPアドレスから、深夜に何度もログインを試行。

- 対応:ログインそのものをブロックし、アカウントを一時的にロックする。同時に、セキュリティ管理者にアラートを通知し、不正アクセスの試みがあったことを知らせます。

このように、リスクベース認証は、安全な状況ではユーザーに負担をかけず、危険な状況ではセキュリティレベルを自動的に引き上げることで、利便性と安全性を高い次元で両立させることを可能にします。

従来の認証方法との違い

リスクベース認証と従来の認証方法の違いをより明確に理解するために、両者を比較してみましょう。従来の認証方法は「静的認証」と考えることができます。これは、設定された認証ルールが固定的で、アクセス状況によって変わることがないためです。

| 項目 | 従来の認証方法(静的認証) | リスクベース認証(適応型認証) |

|---|---|---|

| 認証強度 | 常に一定(例:ID/PWのみ、または常にMFA) | 可変(リスクに応じて動的に変化) |

| ユーザー体験 | 低リスク時でも手間がかかる場合がある | 低リスク時はスムーズ、高リスク時のみ追加認証 |

| セキュリティ | 一律の強度で、状況に応じた防御が難しい | 状況に応じて強度を高め、標的型攻撃などに強い |

| 柔軟性 | 低い。ルールの変更には手動での設定変更が必要。 | 高い。AIや機械学習により自動でリスクを評価・適応。 |

| 管理者の負担 | 不審なアクセスもログから手動で発見・対応が必要。 | 不審なアクセスを自動で検知・ブロックし、管理者に通知。 |

この表から分かるように、両者には明確な違いがあります。

従来の静的認証の課題は、セキュリティと利便性がトレードオフの関係にある点です。

IDとパスワードのみの認証は、ユーザーにとっては簡単ですが、パスワードが漏洩すれば容易に突破されてしまいます。そこでセキュリティを高めるために、全てのログインで多要素認証(MFA)を必須にすると、今度はユーザーが毎回追加の操作を強いられ、面倒に感じてしまいます。特に、日に何度もログインが必要な業務システムなどでは、この手間が生産性を大きく下げる原因となり得ます。つまり、セキュリティレベルを一つに固定してしまうと、安全すぎるか、不便すぎるかのどちらかに偏りがちでした。

一方で、リスクベース認証は、このトレードオフを解消します。普段の安全なアクセス(多くの場合はアクセスの9割以上を占める)では認証の手間を最小限に抑え、ユーザーにストレスを与えません。そして、本当に危険な兆候が見られた時だけ、ピンポイントで強力なセキュリティを発動させます。

これは、優秀なビルの警備員に例えることができます。静的認証は、入館者全員に毎回同じ身分証明書の提示と手荷物検査を求めるようなものです。安全ですが、従業員にとっては毎日のことであり、非常に煩わしいでしょう。

一方、リスクベース認証は、顔なじみの従業員は顔パスで通し、見慣れない訪問者や不審な挙動をする人物がいた場合にのみ、声をかけて身分証明書の提示を求める警備員のようなものです。効率的かつ、本当に必要な時にだけセキュリティチェックを行うため、全体の安全性とスムーズな通行を両立できます。

このように、リスクベース認証は、画一的なセキュリティから、状況に応じてインテリジェントに対応する「適応型」のセキュリティへと進化したものと言うことができます。これが、従来の認証方法との最大の違いです。

リスクベース認証が求められる背景

リスクベース認証がこれほどまでに注目され、導入が進んでいるのには、現代のビジネス環境や社会情勢が大きく関係しています。ここでは、その主な背景を3つの側面から解説します。

パスワードリスト攻撃などサイバー攻撃の巧妙化

リスクベース認証が不可欠となった最も大きな理由の一つが、サイバー攻撃、特に認証情報を狙った攻撃の巧妙化・高度化です。従来のIDとパスワードのみに依存した認証システムは、もはや安全とは言えなくなっています。

代表的な攻撃手法には以下のようなものがあります。

- パスワードリスト攻撃:

他のサービスから流出したIDとパスワードのリストを使い、別のサービスでログインを試みる攻撃です。多くのユーザーが複数のサービスで同じパスワードを使い回している傾向を悪用します。攻撃者は正規の認証情報を手に入れているため、ID/パスワードだけの認証は簡単に突破されてしまいます。 - ブルートフォース攻撃(総当たり攻撃):

特定のIDに対して、考えられるすべてのパスワードの組み合わせを機械的に試行する攻撃です。単純なパスワードや短いパスワードは、比較的短時間で破られてしまう可能性があります。 - リバースブルートフォース攻撃:

ブルートフォース攻撃の逆で、よく使われるパスワード(例: “password123”)を一つ固定し、IDの方を次々と変えてログインを試みる攻撃です。アカウントロック機能の弱いシステムに有効です。 - フィッシング詐欺:

金融機関や有名企業を装った偽のメールやSMSを送りつけ、本物そっくりの偽サイトに誘導し、IDやパスワード、個人情報を入力させて窃取する手口です。手口が巧妙化しており、見破ることが困難なケースも増えています。

これらの攻撃によって一度認証情報が漏洩・窃取されると、攻撃者は正規のユーザーになりすましてシステムに侵入します。IDとパスワードのみの認証システムでは、この「なりすまし」を防ぐことができません。

ここでリスクベース認証が重要な役割を果たします。たとえ攻撃者が正しいIDとパスワードを手に入れても、ログインを試みる環境は正規のユーザーとは異なる場合がほとんどです。

- 攻撃者は普段使われないデバイスやブラウザを使用する

- 攻撃者のIPアドレスは海外のものであったり、Torなどの匿名化ネットワークを経由している

- 攻撃時間は正規ユーザーの活動時間外(深夜など)である

リスクベース認証システムは、これらの「いつもと違う」状況を異常として検知します。そして、たとえIDとパスワードが正しくても、これを高リスクと判断し、追加認証を要求したり、アクセスをブロックしたりできます。これにより、パスワードリスト攻撃のような「正規の認証情報を使った不正アクセス」に対しても、効果的な防御壁を築くことができるのです。

テレワークの普及による多様なアクセス環境

新型コロナウイルス感染症のパンデミックを契機に、テレワーク(リモートワーク)は多くの企業で標準的な働き方の一つとして定着しました。この働き方の変化は、企業のセキュリティモデルに大きな変革を迫りました。

従来、多くの企業では「境界型セキュリティ」と呼ばれるモデルが採用されていました。これは、「社内ネットワーク(内側)は安全」「社外ネットワーク(外側)は危険」という前提に立ち、社内と社外の境界にファイアウォールなどの強固な壁を築いて、外部からの脅威を防ぐという考え方です。このモデルでは、一度社内ネットワークに入ってしまえば、比較的自由に各種サーバーやシステムにアクセスできることが多くありました。

しかし、テレワークの普及により、この前提が崩れました。従業員は自宅、カフェ、コワーキングスペース、出張先のホテルなど、さまざまな場所から、さまざまなネットワーク(家庭用Wi-Fi、公衆Wi-Fiなど)を使って、社内のシステムやクラウドサービスにアクセスするようになりました。もはや「社内=安全」「社外=危険」という単純な二元論では、セキュリティを担保できなくなったのです。

この課題に対応する新しい考え方として「ゼロトラスト・セキュリティ」が登場しました。ゼロトラストとは、その名の通り「何も信頼しない(Trust No One, Verify Everything)」を基本原則とし、社内・社外を問わず、すべてのアクセスを信頼せずに、その都度安全性を検証するというアプローチです。

リスクベース認証は、このゼロトラスト・セキュリティを実現するための核心的な技術の一つです。

テレワーク環境では、アクセス元のIPアドレスだけで安全性を判断することはできません。自宅のIPアドレスも、カフェのIPアドレスも、等しく「信頼できない」ものとして扱われます。

そこでリスクベース認証は、IPアドレスだけでなく、デバイスは会社支給のものか、OSは最新の状態か、アクセス時間は妥当か、といった複数の要素を組み合わせてアクセスの安全性を評価します。

これにより、たとえ社外からのアクセスであっても、普段通りの安全な状況であればスムーズなログインを許可し、少しでも疑わしい点があれば追加認証を求めることで、セキュリティレベルを維持できます。多様な働き方を許容しながら、情報資産を安全に保護するという、現代の企業が抱える課題に対する最適な答えが、リスクベース認証なのです。

クラウドサービス利用の拡大

現代のビジネスは、数多くのクラウドサービス(SaaS)によって支えられています。コミュニケーションツール(Slack, Microsoft Teams)、ファイル共有(Google Drive, Dropbox)、顧客管理(Salesforce)、会計ソフトなど、企業は業務の効率化のために多種多様なSaaSを導入しています。

このクラウドサービスの利用拡大は、認証管理における新たな課題を生み出しました。

- ID/パスワード管理の煩雑化:

利用するサービスごとにIDとパスワードを作成・管理する必要があり、ユーザーの負担が増大します。結果として、覚えやすいように同じパスワードを複数のサービスで使い回したり、単純なパスワードを設定したりするケースが増え、セキュリティリスクが高まります。 - 管理者側の負担増:

情報システム部門の管理者は、従業員の入退社に伴うアカウントの発行・停止作業を、サービスごとに行わなければならず、管理工数が膨れ上がります。また、各サービスのセキュリティポリシーを個別に設定・監視することも大きな負担です。

これらの課題を解決する技術として「シングルサインオン(SSO)」が普及しました。SSOは、一度の認証で連携する複数のクラウドサービスにログインできる仕組みであり、ユーザーの利便性向上と管理者の工数削減に大きく貢献します。

しかし、SSOは認証の入り口を一つに集約するため、その入り口のセキュリティが非常に重要になります。もしSSOの認証が突破されてしまえば、連携するすべてのサービスに不正アクセスされる危険性があるからです。

ここで、SSOとリスクベース認証を組み合わせることが極めて効果的になります。

SSOの認証基盤にリスクベース認証を導入することで、ユーザーは一度のログインで済むという利便性を享受しつつ、その一度のログインが状況に応じて動的に強化されます。

例えば、社内の安全な環境からのアクセスであれば、SSOによってパスワード入力すら不要で各サービスにログインできます。しかし、普段とは違う環境からのアクセスが検知された場合は、SSOの認証プロセスにMFAが自動的に組み込まれ、不正アクセスを水際で食い止めます。

このように、リスクベース認証は、クラウド利用の拡大によって生まれた「利便性の高いSSO」と「強固なセキュリティ」という両立の難しい要求に応えるための重要なピースとして、その必要性を高めているのです。

リスクベース認証の仕組み

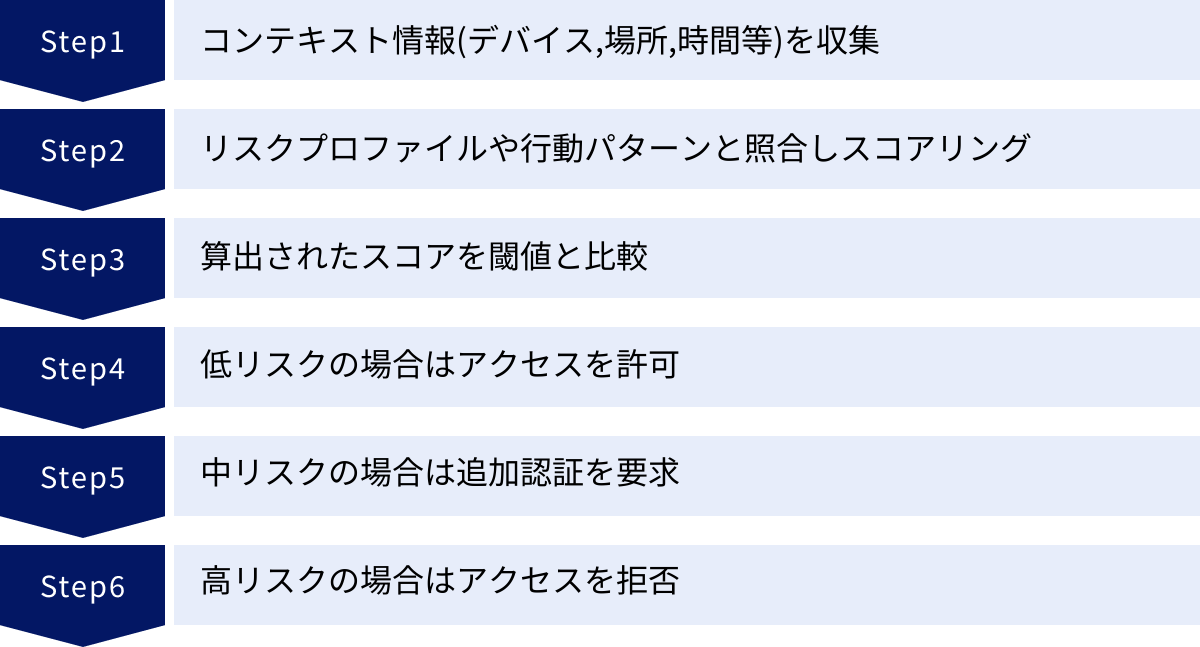

リスクベース認証がどのようにして「リスク」を判断し、認証レベルを変えているのか、その内部的な仕組みを詳しく見ていきましょう。このプロセスは、大きく分けて「リスクの判定」と「認証レベルの要求」の2つのステップで構成されています。

アクセス状況からリスクを判定

ユーザーがサービスへのログインを試みた瞬間、リスクベース認証システムは舞台裏で目まぐるしく活動を開始します。その最初のステップが、アクセスの「コンテキスト(文脈・状況)」を収集し、分析してリスクを判定するプロセスです。

- コンテキスト情報の収集:

システムは、ログイン試行に関する様々な情報をリアルタイムで収集します。これは、探偵が事件現場で証拠を集める作業に似ています。収集される主な情報は、後の見出しで詳しく解説しますが、代表的なものとして以下が挙げられます。- デバイス情報: 使用されているPCやスマートフォンのOS、ブラウザの種類やバージョン、デバイス固有のIDなど。

- ネットワーク情報: アクセス元のIPアドレス、国や地域、利用しているプロバイダ(ISP)など。

- 時間情報: ログインが試みられた日時や曜日。

- ユーザー情報: ログインしようとしているユーザーID。

- リスクプロファイルとの照合:

収集された情報は、あらかじめ定義された「リスクプロファイル」や「セキュリティポリシー」と照合されます。このプロファイルには、「何が正常で、何が異常か」というルールが設定されています。- ホワイトリスト/ブラックリスト:

特定のIPアドレスやデバイスを「常に安全(ホワイトリスト)」または「常に危険(ブラックリスト)」として登録しておくことができます。例えば、本社の固定IPアドレスはホワイトリストに、過去に攻撃元となったIPアドレスはブラックリストに登録します。 - ルールベースの評価:

「もし〜ならば、リスクスコアをX点加算する」というようなルールを複数設定します。- 例1:「もしアクセス元が海外ならば、30点加算」

- 例2:「もしアクセス時間が深夜2時〜5時の間ならば、20点加算」

- 例3:「もし普段使っていないブラウザからならば、15点加算」

- ホワイトリスト/ブラックリスト:

- 行動パターンの分析(機械学習の活用):

より高度なリスクベース認証システムでは、AIや機械学習(ML)の技術が活用されます。システムは、各ユーザーの過去のアクセス履歴を学習し、「正常な行動パターン」のベースラインを自動で構築します。- 学習内容の例:

- Aさんは通常、平日の午前9時から午後6時の間に、東京のIPアドレスから、会社支給のWindows PC(Chromeブラウザ)を使ってアクセスする。

- Bさんは、営業職のため、日中に日本各地のさまざまなIPアドレスから、社用スマートフォン(Safariブラウザ)でアクセスすることが多い。

そして、新たなログイン試行があった際に、その行動が学習済みのベースラインからどれだけ逸脱しているかを評価します。例えば、普段は国内からしかアクセスしないAさんのアカウントで、突然ナイジェリアからのアクセスがあれば、それはベースラインからの大きな逸脱であり、たとえID/パスワードが正しくても、極めて高いリスクと判断されます。

- 学習内容の例:

これらの分析を経て、システムは最終的な「リスクスコア」を算出します。このスコアが、次のステップである認証レベルの決定に使われます。

リスクの度合いに応じた認証レベルを要求

リスクスコアが算出されると、システムは次にあらかじめ設定された閾値(しきいち)に基づいて、実行するアクションを決定します。これは、健康診断の結果数値を見て、医師が「経過観察」「要精密検査」「即時入院」を判断するプロセスに似ています。

一般的に、リスクレベルは「低・中・高」の3段階に分類され、それぞれに対応するアクションが定義されます。

| リスクレベル | リスクスコア(例) | 判断基準の例 | 実行されるアクション |

|---|---|---|---|

| 低リスク (Low Risk) | 0~30点 | ・過去にログイン成功したことのあるデバイス ・普段利用しているネットワークからのアクセス ・通常の業務時間内のアクセス |

アクセスを許可 (Allow) ID/パスワードのみでログイン成功。 |

| 中リスク (Medium Risk) | 31~70点 | ・初めて利用するデバイスからのアクセス ・出張先など普段と違う場所からのアクセス ・短時間での複数回ログイン失敗後、成功した場合 |

追加認証を要求 (Step-up / Challenge) 多要素認証(MFA)を要求する。 |

| 高リスク (High Risk) | 71~100点 | ・ブラックリストに登録されたIPアドレスからのアクセス ・匿名化プロキシ(Torなど)経由のアクセス ・物理的に移動不可能な場所からの連続アクセス |

アクセスを拒否 (Deny / Block) ログインをブロックし、管理者にアラートを送信。 |

この一連の流れを図式化すると以下のようになります。

ユーザーがログイン試行

↓

① コンテキスト情報(デバイス、場所、時間など)を収集

↓

② リスクプロファイルや過去の行動パターンと照合し、リスクをスコアリング

↓

③ 算出されたスコアを閾値と比較

├─ [低リスク] → アクセスを許可

├─ [中リスク] → 追加認証を要求

└─ [高リスク] → アクセスを拒否

この「判定」と「対応」の自動化こそが、リスクベース認証の核心です。これにより、セキュリティ管理者は24時間365日、システムを監視し続ける必要がなくなり、本当に重要なインシデントへの対応に集中できます。また、ユーザーは自身の行動が安全である限り、認証の煩わしさから解放されます。

この仕組みは、一度設定すれば終わりではありません。新たな脅威の出現や、自社のビジネス環境の変化に合わせて、リスク判定のルールや閾値を定期的に見直し、最適化していくことが、リスクベース認証を効果的に運用する上で非常に重要です。

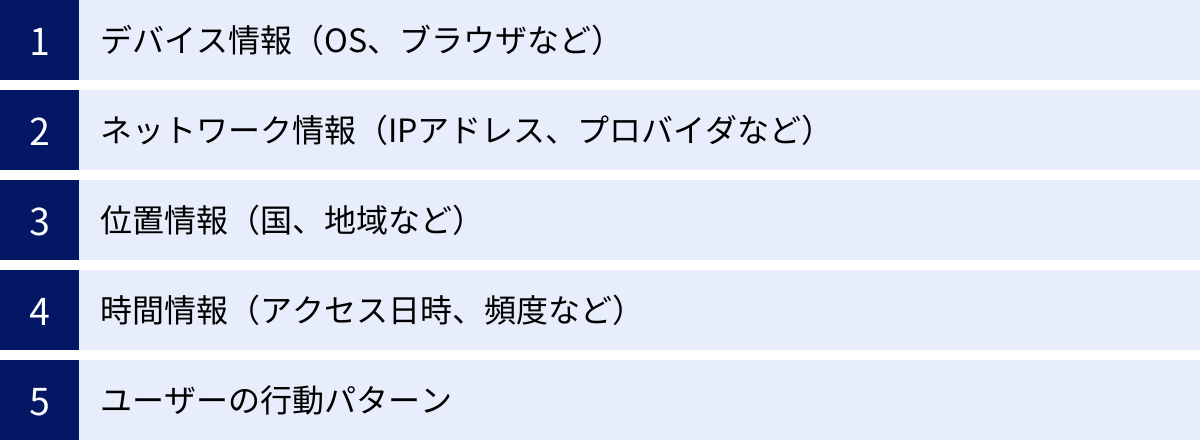

リスク評価で使われる主な要素

リスクベース認証システムが「リスク」を判断するために、どのような情報を分析しているのでしょうか。ここでは、リスク評価で使われる主要な5つの要素について、それぞれがどのように評価に影響を与えるのかを具体的に解説します。

デバイス情報(OS、ブラウザなど)

ユーザーがアクセスに使用しているデバイスは、本人性を確認するための重要な手がかりとなります。システムは主に以下のような情報を収集・分析します。

- デバイスの識別:

システムは、ブラウザのCookieや、より高度な「デバイスフィンガープリンティング」技術を使って、個々のデバイスを識別します。フィンガープリンティングとは、OS、ブラウザ、バージョン、インストールされているフォント、画面解像度といった様々な情報を組み合わせて、デバイスに固有の「指紋」を生成する技術です。これにより、過去にログインしたことのある「信頼できるデバイス」かどうかを判断できます。 - OSやブラウザの種類・バージョン:

古いバージョンのOSやブラウザは、既知の脆弱性が修正されておらず、マルウェア感染などのリスクが高い状態にある可能性があります。そのため、サポートが終了したOSや、最新版ではないブラウザからのアクセスは、リスクが高いと判断されることがあります。 - デバイスの健全性:

高度なソリューションでは、デバイスがジェイルブレイク(脱獄)やルート化されていないか、セキュリティソフトが正常に動作しているかといった、デバイス自体の健全性(Device Health)をチェックすることもあります。改造されたデバイスはセキュリティ上のリスクが高いため、アクセスを制限する理由になります。

【リスク判定の具体例】

- 低リスク: いつも使っている会社支給のPC(過去にログイン履歴あり)からのアクセス。

- 高リスク: これまで一度も使われたことのない、古いバージョンのAndroid OSを搭載したスマートフォンからのアクセス。

ネットワーク情報(IPアドレス、プロバイダなど)

どこからネットワークに接続しているかは、アクセスの安全性を評価する上で極めて重要な情報です。

- IPアドレス:

IPアドレスは、インターネット上の住所のようなものです。システムはアクセス元のIPアドレスを記録し、過去のアクセス履歴と比較します。いつもと全く違うIPアドレスからのアクセスは、リスク要因となります。 - IPアドレスのレピュテーション(評判):

すべてのIPアドレスが同じように扱われるわけではありません。セキュリティベンダーなどが提供する脅威インテリジェンスデータベースと連携し、そのIPアドレスが過去にサイバー攻撃の踏み台として使われたり、スパムメールの送信元であったりしないかをチェックします。悪評のあるIPアドレス(ブラックリストIP)からのアクセスは、即座に高リスクと判断されます。 - 匿名化ネットワークの利用:

攻撃者は身元を隠すために、Tor(トーア)のような匿名化ネットワークや、公共のVPNサービス、プロキシサーバーを経由してアクセスすることがよくあります。リスクベース認証システムは、これらの匿名化ツール経由のアクセスを検知し、非常に高いリスクとして扱います。 - プロバイダ(ISP)情報:

IPアドレスから、どのインターネットサービスプロバイダ(ISP)を利用しているかが分かります。企業のデータセンターから発信されているIPアドレスと、一般的な家庭用プロバイダのIPアドレスでは、信頼性が異なると判断される場合があります。

【リスク判定の具体例】

- 低リスク: 会社の固定IPアドレスからのアクセス。

- 高リスク: Torの出口ノードとして知られるIPアドレスからのアクセス。

位置情報(国、地域など)

IPアドレスからは、おおよその地理的な位置情報を推定できます。この位置情報も、リスク判定の強力な要素です。

- 地理的な整合性:

ユーザーの過去のアクセス履歴から、通常の活動エリア(例: 日本国内)を学習します。普段アクセスがない国や地域からのログイン試行は、リスクが高いと見なされます。特に、自社がビジネスを展開していない国からのアクセスは、不正アクセスの可能性が極めて高いと言えます。 - インポッシブル・トラベル(物理的に移動不可能な移動):

これはリスク判定において非常に強力な指標です。例えば、東京からのログインがあったわずか30分後に、ニューヨークからのログインが試みられたとします。これは物理的に移動不可能なため、少なくともどちらか一方のアカウントは乗っ取られている可能性が極めて高いと判断できます。システムはこのような矛盾を検知し、即座にアクセスをブロックしたり、アカウントをロックしたりします。

【リスク判定の具体例】

- 低リスク: いつも通り、大阪支社の従業員が大阪市内のIPアドレスからアクセス。

- 高リスク: 東京の本社に勤務する従業員のアカウントで、ロシアからのログインが試みられた。

時間情報(アクセス日時、頻度など)

「いつ」アクセスされたかという時間的な情報も、ユーザーの行動パターンを理解する上で重要です。

- アクセス時間帯:

多くの従業員は、決まった業務時間内にシステムを利用します。深夜や早朝、休日といった業務時間外のアクセスは、通常時よりもリスクが高いと判断される可能性があります。 - アクセス頻度:

短時間に異常な回数のログイン試行が繰り返された場合、それはブルートフォース攻撃やパスワードスプレー攻撃の兆候である可能性が高いです。システムはログイン試行の頻度を監視し、一定の閾値を超えた場合は、そのIPアドレスからのアクセスを一時的にブロックするなどの措置を取ります。

【リスク判定の具体例】

- 低リスク: 平日の午前10時に経理担当者が会計システムにログイン。

- 高リスク: 土曜日の午前3時に、1分間に50回のペースでログインが試みられている。

ユーザーの行動パターン

最も高度で強力な評価要素が、ユーザー個々の行動パターンの分析です。これは「ユーザー行動分析(UBA: User Behavior Analytics)」とも呼ばれ、AIや機械学習の活用が前提となります。

- ログイン後の行動:

認証はログイン時だけで終わりません。ログイン後に、ユーザーがどのような操作を行うかも監視対象となります。例えば、普段は自分の部署のファイルしか閲覧しない営業担当者が、突然、開発部門のソースコードリポジトリにアクセスしようとしたり、人事部の機密情報を大量にダウンロードしようとしたりした場合、それは異常な行動と判断されます。システムは、このような高リスクな操作を実行する前に、再度パスワードの入力を求める(ステップアップ認証)などの対応を取ることができます。 - ビヘイビアメトリクス(行動生体認証):

これは、ユーザーの無意識の身体的な癖を認証に利用する最先端の技術です。具体的には、キーボードのタイピング速度やリズム、マウスの動かし方、スマートフォンの持ち方やスワイプの癖などを分析し、プロファイル化します。たとえIDとパスワードが盗まれても、攻撃者が本人特有のこれらの癖まで模倣することは極めて困難です。そのため、操作中の行動パターンが本人のものと異なると判断された場合、セッションを強制的に切断するなどの対応が可能になります。

これらの5つの要素は、単独で使われるのではなく、相互に組み合わされて総合的に評価されます。例えば、「初めて使うデバイス」からのアクセスであっても、それが「いつもの場所」からで、「通常の時間帯」であれば、リスクは中程度と判断されるかもしれません。しかし、「初めて使うデバイス」で、かつ「海外」から、「深夜」にアクセスがあった場合は、複数のリスク要素が重なるため、極めて高いリスクと判断されます。この多角的な分析こそが、リスクベース認証の精度と信頼性を支えているのです。

リスクベース認証を導入する3つのメリット

リスクベース認証の導入は、企業に多岐にわたるメリットをもたらします。単なるセキュリティ強化に留まらず、業務効率の向上や管理コストの削減にも貢献します。ここでは、その代表的な3つのメリットを掘り下げて解説します。

① ユーザーの利便性を向上させる

セキュリティ対策を強化しようとすると、しばしばユーザーの利便性が犠牲になります。例えば、「すべてのログインで多要素認証(MFA)を必須にする」というルールを導入すれば、セキュリティは確かに向上しますが、ユーザーはログインのたびにスマートフォンを取り出してコードを入力する、といった追加の手間を強いられます。これが1日に何度も繰り返されると、従業員のストレスは増大し、結果として生産性の低下につながりかねません。

リスクベース認証は、この「セキュリティと利便性のトレードオフ」という長年の課題を解決します。

ほとんどのアクセスは、普段と同じデバイス、同じ場所からの「低リスク」なものです。リスクベース認証は、このような安全な状況を自動で判別し、ユーザーに余計な認証ステップを求めません。IDとパスワードの入力だけで、あるいはシングルサインオン(SSO)と組み合わせることでパスワード入力すら不要で、スムーズにシステムへアクセスできます。

追加の認証が求められるのは、システムが「いつもと違う、少し怪しい」と判断した、ごく一部の「中リスク」以上のアクセスに限られます。つまり、ユーザーは普段、認証の存在を意識することなく快適に作業でき、本当に必要な時だけセキュリティチェックが行われるのです。

この利便性の向上は、様々な場面で効果を発揮します。

- 社内システム: 従業員がログインのたびに感じる小さなイライラを解消し、本来の業務に集中できる環境を提供します。これは、従業員満足度(ES)の向上にも繋がります。

- ECサイト: 顧客が購入手続きの途中で面倒な認証を求められると、購入をやめてしまう「カゴ落ち」の原因になります。リスクベース認証を導入すれば、通常の購入時にはスムーズな決済体験を提供しつつ、高額な注文や不審な取引が検知された場合にのみ追加認証を求めることで、コンバージョン率の低下を防ぎながら不正利用を防止できます。

- オンラインバンキング: 残高照会のような低リスクな操作は簡単に行え、振込のような高リスクな操作の時だけ追加認証を求めることで、ユーザーの使いやすさと資産保護を両立できます。

このように、リスクベース認証は「必要な時だけ、必要な強度で」というインテリジェントなアプローチにより、ユーザーにストレスフリーなデジタル体験を提供します。

② 不正アクセスを防ぎセキュリティを強化する

リスクベース認証の最も直接的なメリットは、言うまでもなくセキュリティレベルの飛躍的な向上です。特に、従来の静的な認証方式では防ぎきることが難しかった、巧妙な不正アクセスに対して絶大な効果を発揮します。

前述の通り、パスワードリスト攻撃のように、攻撃者が正規のIDとパスワードを入手して行う「なりすまし」は、ID/パスワードのみの認証では検知できません。しかし、リスクベース認証は、認証情報が正しいかどうかだけでなく、「誰が、どこから、どのように」アクセスしているかというコンテキスト全体を評価します。

攻撃者は、正規のユーザーとは異なる特徴を持つことがほとんどです。

- 普段使われない海外のIPアドレスからアクセスする

- 身元を隠すために匿名化プロキシ(Torなど)を利用する

- 短時間に何度もログインを試行する

- 物理的に移動不可能な速度で、異なる場所からアクセスを試みる(Impossible Travel)

リスクベース認証は、これらの攻撃者特有の「異常な振る舞い」をリアルタイムで検知し、たとえ認証情報が正しくてもアクセスをブロックできます。これにより、アカウント乗っ取りのリスクを劇的に低減させることが可能です。

さらに、この仕組みはゼロトラスト・セキュリティモデルの実現にも不可欠です。テレワークやクラウド利用が当たり前になった現代では、「社内だから安全」という境界は存在しません。リスクベース認証は、すべてのアクセスを疑ってかかるゼロトラストの原則に基づき、アクセスごとにリスクを評価し、信頼性を検証します。これにより、従業員がどこで働いていても、一貫した高いセキュリティポリシーを適用し、企業の重要な情報資産をあらゆる脅威から保護します。

万が一、社内のデバイスがマルウェアに感染し、内部犯行のような形で不正な操作が行われた場合でも、行動分析機能(UBA)が「普段とは違う異常な操作」を検知し、被害が拡大する前に追加認証を要求したり、セッションを強制切断したりすることも可能です。このように、入り口だけでなく、利用中のセキュリティも確保できる点が、リスクベース認証の大きな強みです。

③ 認証に関する管理コストを削減できる

セキュリティの強化は、しばしば情報システム部門やセキュリティ管理者の負担増大につながります。しかし、リスクベース認証は、むしろ彼らの負担を軽減し、管理コストの削減に貢献します。

- インシデント対応の自動化と効率化:

従来の環境では、管理者は膨大なアクセスログの中から不審な兆候を手動で探し出し、インシデントを検知する必要がありました。これは非常に時間と手間のかかる作業です。

リスクベース認証を導入すると、システムが24時間365日、自動でリスクを監視・評価してくれます。高リスクなアクセスは自動的にブロックされ、管理者にアラートが通知されるため、管理者は受動的にインシデントを待つのではなく、本当に対応が必要な事象に即座に集中できます。これにより、インシデントの検知から対応までの時間(MTTD/MTTR)を大幅に短縮できます。 - 調査・分析の迅速化:

不正アクセスの疑いがあるインシデントが発生した際、その原因調査は困難を極めることがあります。リスクベース認証のログには、「なぜそのアクセスが高リスクと判断されたのか」という理由(例:海外IPからのアクセス、ブラックリストに該当、など)が明確に記録されています。この情報は、何が起こったのかを迅速に把握し、対策を講じる上で非常に有力な証拠となります。 - ヘルプデスク業務の削減:

セキュリティを強化するためにMFAを全ユーザーに義務付けると、「MFAのトークンをなくした」「スマホを機種変更して認証アプリが使えなくなった」といった問い合わせがヘルプデスクに殺到し、業務を圧迫することがあります。

リスクベース認証では、ほとんどの低リスクアクセスでMFAが不要なため、こうした問い合わせ自体の発生を抑制できます。また、アカウントロックの解除やパスワードリセットといった手続きも、リスクベース認証による安全な本人確認を経ることで、ユーザー自身がセルフサービスで行えるように設定できます。これにより、ヘルプデスクの定型的な問い合わせ対応業務を大幅に削減し、より付加価値の高い業務にリソースを割くことが可能になります。

このように、リスクベース認証は、高度な自動化によってセキュリティ運用の効率を根本から改善し、人件費を含めたトータルな管理コストの削減に繋がる、費用対効果の高い投資と言えるでしょう。

リスクベース認証を導入する際のデメリット

リスクベース認証は多くのメリットをもたらす一方で、導入と運用にあたってはいくつかの課題や注意点も存在します。これらを事前に理解し、対策を検討しておくことが、導入を成功させるための鍵となります。

導入・運用にコストがかかる

リスクベース認証は高度な技術であり、その導入には相応のコストが伴います。コストは大きく分けて「金銭的コスト」と「人的コスト」の2種類があります。

1. 金銭的コスト

- 初期導入費用:

リスクベース認証機能を提供する多くのサービスは、有料の商用ソリューションです。導入時には、ライセンス購入費用や初期設定のサポート費用などが発生します。特に、既存のシステムとの連携部分でカスタマイズが必要な場合、追加の開発費用がかかることもあります。 - 月額・年額利用料:

多くのリスクベース認証サービスは、SaaS(Software as a Service)として提供されており、利用するユーザー数や機能に応じて月額または年額のサブスクリプション費用が発生します。利用規模が大きくなるほど、ランニングコストも増加します。 - インフラ費用:

オープンソースのソフトウェアを利用して自前でリスクベース認証システムを構築(オンプレミス)する場合、ライセンス費用は抑えられますが、サーバーの購入・維持費用、ネットワーク費用、そしてシステムの構築・運用管理を行うための人件費が別途必要になります。

これらのコストは、特に中小企業にとっては導入のハードルとなる可能性があります。そのため、導入によって得られるセキュリティ強化や業務効率化の効果と、発生するコストを天秤にかけ、慎重に費用対効果を検討する必要があります。無料トライアルなどを活用して、実際の効果を試してから本格導入を判断するのも良い方法です。

2. 人的コスト

金銭的な側面だけでなく、運用に必要な人的リソースも考慮しなければなりません。

- 運用管理者の確保:

リスクベース認証システムを効果的に運用するためには、セキュリティポリシーの設定やチューニング、インシデント発生時の対応などを行う担当者が必要です。これらの業務には一定のセキュリティ知識が求められるため、適切な人材を確保または育成する必要があります。 - 従業員への教育:

新しい認証システムを導入する際には、従業員への説明と教育が不可欠です。「なぜ時々追加の認証が求められるのか」「どのような場合に追加認証が必要になるのか」といった仕組みを理解してもらわないと、ユーザーが混乱したり、システムへの不信感に繋がったりする可能性があります。説明会の開催やマニュアルの作成といった教育コストも念頭に置くべきです。

リスク判定の設計に専門知識が必要

リスクベース認証の成否を分ける最も重要な要素が、「リスク判定ルールの設計とチューニング」です。この設計が不適切だと、期待した効果が得られないばかりか、かえって問題を引き起こす可能性さえあります。

ここでの大きな課題は、「偽陽性(False Positive)」と「偽陰性(False Negative)」のバランスを取ることです。

- 偽陽性 (False Positive):

正規のユーザーによる安全なアクセスを、誤って「高リスク」と判定してしまうケースです。

例えば、セキュリティを重視するあまり、ポリシーを厳しくしすぎると、出張先のホテルからログインしただけでアクセスがブロックされたり、少し珍しいブラウザを使っただけで毎回追加認証を求められたりする事態が発生します。

偽陽性が多発すると、リスクベース認証の最大のメリットであるはずの「ユーザーの利便性向上」が損なわれ、従業員や顧客から「使いにくいシステムだ」という不満が噴出します。結果として、業務効率の低下や、顧客離れを招くリスクがあります。 - 偽陰性 (False Negative):

攻撃者による不正なアクセスを、誤って「低リスク」と判定し、見逃してしまうケースです。

例えば、ポリシーの設定が甘すぎると、パスワードリスト攻撃で国内のプロキシサーバーを経由された場合などに、それを正常なアクセスとして許可してしまうかもしれません。

偽陰性は、セキュリティホールが生まれることを意味し、アカウント乗っ取りや情報漏洩といった深刻なインシデントに直結します。これでは、リスクベース認証を導入した意味がありません。

この偽陽性と偽陰性の最適なバランスポイントは、企業の業種、規模、従業員の働き方、扱う情報の重要度などによって異なります。例えば、金融機関であれば偽陰性を極小化するために厳しいポリシーが求められますが、一般的な情報共有サイトであれば、利便性を重視してある程度の偽陽性を許容するかもしれません。

この適切なポリシーを設計し、運用開始後もログを分析しながら継続的にチューニングしていく作業には、自社の業務とユーザーの行動パターンに対する深い理解に加え、サイバーセキュリティに関する専門的な知識と経験が求められます。

多くの商用サービスでは、業界標準のテンプレートやAIによる自動チューニング機能が提供されていますが、それでも最終的な判断と調整は人間が行う必要があります。この設計の難しさが、リスクベース認証導入におけるもう一つの大きなデメリットと言えるでしょう。

多要素認証(MFA)や二段階認証との違い

リスクベース認証について学ぶ際、多くの人が「多要素認証(MFA)」や「二段階認証」といった言葉との違いに混乱します。これらの用語は密接に関連していますが、その役割と概念は明確に異なります。ここでその違いを整理しておきましょう。

多要素認証(MFA)との関係性

結論から言うと、リスクベース認証と多要素認証(MFA)は、対立する概念ではなく、相互に補完し合い、連携して機能する関係です。

まず、多要素認証(MFA: Multi-Factor Authentication)とは、認証を行う際に、以下の3種類の「要素」のうち、2つ以上を組み合わせて本人確認を行う認証の「方法」そのものを指します。

- 知識情報 (Something you know):

本人だけが知っている情報。例:パスワード、PINコード、秘密の質問の答え。 - 所持情報 (Something you have):

本人だけが持っているモノ。例:スマートフォン(SMSや認証アプリ)、ハードウェアトークン、ICカード。 - 生体情報 (Something you are):

本人固有の身体的特徴。例:指紋、顔、静脈、虹彩。

MFAは、これらの異なる種類の要素を組み合わせることで、単一の要素(パスワードのみなど)に比べて、セキュリティを格段に向上させます。

一方で、リスクベース認証は、認証の「方法」ではなく、「いつ、どのレベルの認証を要求するか」を判断するための「仕組み」や「司令塔」の役割を担います。

つまり、両者の関係は以下のようになります。

リスクベース認証システムが、ログイン試行のリスクを評価し、「中リスク」または「高リスク」と判断した際に、セキュリティを強化するための手段として、多要素認証(MFA)の実行をユーザーに要求する。

例えるなら、MFAが「鍵」「暗証番号」「指紋センサー」といった個々のセキュリティツールだとすれば、リスクベース認証は「状況に応じて、どのツールを使うべきかを判断する賢い警備員」です。

普段の安全な状況では警備員は何も要求しませんが、怪しい人物が来た際には「身分証(所持情報)を見せてください」とか「合言葉(知識情報)を言ってください」と追加の確認を求めるのです。

したがって、「リスクベース認証 vs MFA」という対立構造で考えるのは誤りです。正しくは、「リスクベース認証がMFAを賢く活用する」という協力関係にあると理解してください。

二段階認証との違い

次に、二段階認証との違いです。これもよく混同される用語です。

二段階認証(2-Step Verification / 2SV)とは、その名の通り、認証のプロセスを2つの段階(ステップ)に分けて行う認証の「手順」を指します。

一般的には、1段階目でIDとパスワード(知識情報)を入力し、2段階目でスマートフォンに送られてくるコード(所持情報)を入力する、という流れを指すことが多いです。

ここで重要なのは、二段階認証が、前述のMFAの実装方法の一つであるという点です。知識情報と所持情報という2つの「要素」を使っているため、二段階認証は広義の多要素認証に含まれます。

では、リスクベース認証との違いは何か?

それは、「静的」か「動的」かという点にあります。

- 二段階認証:

常に2段階の認証を要求する「静的な」仕組みです。ユーザーが誰であろうと、どこからアクセスしようと、毎回必ず2つのステップを踏まなければなりません。セキュリティは高いですが、利便性の面では課題が残ります。 - リスクベース認証:

状況に応じて認証の段階数を変える「動的な」仕組みです。リスクが低いと判断されれば1段階(ID/PWのみなど)で済み、リスクが高いと判断された場合にのみ、2段階目(追加認証)が要求されます。

この違いをまとめた表が以下になります。

| 項目 | リスクベース認証 | 多要素認証(MFA) | 二段階認証 |

|---|---|---|---|

| 役割・概念 | 認証の要否・強度を判断する「司令塔」「仕組み」 | 認証を強化するための「方法」「手段」 | 認証を強化するための「手順」 |

| 動作 | 動的(状況に応じて認証ステップ数が変わる) | -(認証要素の組み合わせを指す概念) | 静的(常に2ステップの認証を要求する) |

| 関係性 | 高リスク時にMFA(二段階認証を含む)を要求する。 | リスクベース認証の追加認証手段として利用される。 | MFAの一種。常に2段階の認証を求める点がリスクベース認証と異なる。 |

要約すると、「二段階認証」はMFAを実現する具体的な手順の一つであり、それは常に2ステップを要求する静的なものです。一方で、「リスクベース認証」は、そうしたMFA(二段階認証を含む)を、いつ発動させるべきかをインテリジェントに判断する、より上位の動的な仕組みである、と整理できます。この違いを正確に理解することが、自社に最適な認証ソリューションを選択する上で非常に重要です。

リスクが高いと判断された場合の追加認証の例

リスクベース認証システムが「中リスク」以上と判断した際、ユーザーに対して追加の本人確認を求めます。この追加認証には様々な方法があり、それぞれに特徴やセキュリティレベル、利便性が異なります。ここでは、代表的な追加認証の方法を5つ紹介します。

SMS認証・音声認証

SMS認証は、ユーザーが登録した携帯電話番号宛に、ショートメッセージサービス(SMS)で6桁程度の数字コード(ワンタイムパスワード)を送信し、そのコードを入力させることで本人確認を行う方法です。

音声認証は、同じく登録した電話番号に自動で電話をかけ、音声でコードを伝える方式です。

- メリット:

- 普及率の高さ: ほとんどの人が携帯電話を所有しているため、ユーザーにとって馴染み深く、新たなデバイスやアプリを準備する必要がありません。

- 導入の容易さ: サービス提供側も、比較的簡単にシステムに組み込むことができます。

- デメリット:

- SIMスワップ詐欺のリスク: 攻撃者が通信キャリアを騙して標的のSIMカード情報を再発行させ、電話番号を乗っ取る「SIMスワップ」という攻撃に脆弱です。電話番号が乗っ取られると、認証コードも攻撃者に届いてしまいます。

- 通信環境への依存: SMSや電話の電波が届かない場所(海外、地下、機内など)では利用できません。

- 遅延・不達のリスク: 通信網の状況によっては、SMSの受信が遅れたり、届かなかったりする場合があります。

ワンタイムパスワード

ワンタイムパスワード(OTP)は、その名の通り、一度しか使えない、使い捨てのパスワードを利用する認証方式です。主に2つのタイプがあります。

- タイムベース・ワンタイムパスワード (TOTP):

「Google Authenticator」や「Microsoft Authenticator」といった認証アプリをスマートフォンにインストールし、利用するサービスと連携させます。アプリは30秒や60秒ごとに新しいパスワードを自動生成し、ユーザーはそのパスワードを入力します。 - ハードウェアトークン:

キーホルダー型などの専用デバイスが、一定時間ごとに新しいパスワードを表示します。

- メリット:

- 高いセキュリティ: パスワードは短時間で無効になるため、たとえ盗み見られても再利用できません。SMS認証のような通信傍受やSIMスワップのリスクもありません。

- オフラインでの利用: 認証アプリやハードウェアトークンはデバイス内でパスワードを生成するため、インターネット接続や電波がない環境でも利用可能です。

- デメリット:

- 初期設定の手間: ユーザーは最初に認証アプリをインストールし、QRコードを読み取るなどの設定作業が必要です。

- デバイス紛失・故障のリスク: スマートフォンやハードウェアトークンを紛失・故障・機種変更した場合、ログインできなくなる可能性があります。そのため、バックアップコードの発行など、事前の対策が重要になります。

生体認証(指紋・顔など)

生体認証(バイオメトリクス認証)は、個人の身体的な特徴や行動的な特徴を使って本人確認を行う方式です。近年、スマートフォンやPCに標準搭載されることが増え、急速に普及しています。

- 主な種類:

- 身体的特徴: 指紋、顔、虹彩(眼の模様)、静脈(手のひらや指)

- 行動的特徴: 声紋、筆跡、キーストローク(タイピングの癖)

- メリット:

- 高い利便性: 指で触れたり、顔をカメラに向けるだけで認証が完了するため、パスワードを記憶したり入力したりする手間がありません。非常にスムーズなユーザー体験を提供します。

- なりすましの困難さ: 身体的特徴は偽造や盗難が極めて困難であり、高いセキュリティレベルを誇ります。

- デメリット:

- 専用デバイスの必要性: 指紋センサーや顔認証用のカメラが搭載されたデバイスが必要です。

- 認証精度の問題: 体調や環境(暗い場所での顔認証、怪我をした指での指紋認証など)によっては、認証に失敗することがあります。

- プライバシーへの懸念: 生体情報は変更不可能な究極の個人情報であるため、そのデータの管理方法については、ユーザーのプライバシーに対する十分な配慮と厳格なセキュリティ対策が求められます。

秘密の質問

「母親の旧姓は?」「最初に飼ったペットの名前は?」といった、本人しか知らないはずの質問への回答をパスワードとして利用する認証方式です。古くからパスワードリセット時の本人確認などに使われてきました。

- メリット:

- 導入が非常に簡単で、特別なデバイスやアプリが不要です。

- デメリット:

- セキュリティの脆弱性: 現在では、この方法はセキュリティリスクが高いとされ、利用は非推奨となっています。その理由は、答えが推測されやすいことにあります。SNSのプロフィールや投稿、あるいは他の手段で個人情報を調べれば、答えが判明してしまうケースが少なくありません。また、答えそのものを忘れてしまうリスクもあります。

FIDO認証

FIDO(ファイド)認証は、パスワードに依存しない新しいオンライン認証の技術標準です。FIDO Allianceという業界団体によって策定されており、Google、Microsoft、Appleなども参加しています。パスワードレス認証の決定版として注目されています。

- 仕組み:

公開鍵暗号方式という技術を利用します。ユーザー登録時に、デバイス内で秘密鍵と公開鍵のペアを生成し、公開鍵のみをサーバーに登録します。認証時には、サーバーからの問いかけ(チャレンジ)に対して、デバイス内の秘密鍵で電子署名を行い、返信します。サーバーは登録済みの公開鍵でその署名を検証できれば、本人であると確認します。 - 主な規格:

- FIDO U2F: USB接続などの物理的なセキュリティキーを使う方式。

- FIDO2 (WebAuthn): 最新の規格。PCやスマートフォンのプラットフォームに組み込まれた生体認証機能(Windows Hello, Face ID, Touch IDなど)や、セキュリティキーを使って、ブラウザ上で認証を行えます。

- メリット:

- 極めて高いセキュリティ: サーバー側にパスワードや秘密鍵を保存しないため、サーバーから情報が漏洩して不正利用されるリスクがありません。また、フィッシング詐欺にも強い耐性を持ちます。

- 高い利便性: ユーザーは生体認証やセキュリティキーのタップだけでログインでき、複雑なパスワードを覚える必要がありません。

- デメリット:

- 対応サービス・ブラウザの普及: FIDO認証は比較的新しい技術であるため、まだ対応しているWebサイトやサービスが限定的です。しかし、主要なプラットフォーマーが対応を進めているため、今後急速に普及すると見られています。

これらの追加認証方法は一長一短であり、どの方法を選択するかは、求めるセキュリティレベル、ユーザー層、コストなどを総合的に考慮して決定する必要があります。

リスクベース認証の活用シーン

リスクベース認証は、その柔軟性と高いセキュリティから、様々な分野で活用が広がっています。ここでは、代表的な3つの活用シーンを紹介し、それぞれでどのように機能しているのかを具体的に見ていきます。

金融機関のオンラインバンキング

金融機関のオンラインバンキングは、顧客の大切な資産を直接扱うため、最も高いレベルのセキュリティが求められる分野の一つです。しかし同時に、ユーザーが日常的に利用するサービスでもあるため、利便性も無視できません。リスクベース認証は、この二つの要求を見事に両立させます。

【具体的な活用シナリオ】

- 日常的な操作(低リスク):

ユーザーが、いつも使っている自宅のPCやスマートフォンの公式アプリから、残高照会や入出金明細の確認を行う場合。

→ これは典型的な低リスク行動と判断されます。システムはIDとパスワードの入力、あるいはアプリに記憶された生体認証だけでアクセスを許可します。ユーザーはストレスなく、手軽に口座の状況を確認できます。 - 通常と異なる操作(中リスク):

ユーザーが出張先のホテルから、初めて使うノートPCでログインし、登録済みの口座へ少額の振込を行おうとする場合。

→ 「初めてのデバイス」「いつもと違う場所」という複数のリスク要素が検知されるため、システムはこれを中リスクと判断します。そこで、振込を実行する直前に、追加認証としてワンタイムパスワード(ハードウェアトークンや認証アプリ)の入力を要求します。これにより、万が一ID/パスワードが漏洩していても、不正な送金を防ぐことができます。 - 非常に疑わしい操作(高リスク):

ユーザーのアカウントで、海外のIPアドレスから、過去に取引のない口座へ高額な送金が試みられた場合。

→ 「海外からのアクセス」「高額な取引」「未登録の振込先」といった複数の高リスク要素が重なります。システムはこれを極めて危険な兆候と判断し、即座に取引をブロックします。同時に、ユーザーの登録メールアドレスや電話番号に「不正な取引の疑いがあります」という警告を送信し、アカウントを一時的にロックして、被害の発生を未然に防ぎます。

このように、金融機関はリスクベース認証を活用することで、顧客に普段使いの利便性を提供しつつ、資産が危険に晒される可能性のある重要な取引の瞬間だけ、セキュリティの強度を引き上げるという、インテリジェントな防御を実現しています。

ECサイトでのオンライン決済

ECサイトにとって、顧客の決済体験は売上に直結する非常に重要な要素です。決済プロセスが複雑で面倒だと、顧客は購入を途中で諦めてしまい(カゴ落ち)、機会損失に繋がります。一方で、クレジットカード情報の保護や不正利用の防止は、サイトの信頼性を維持するために不可欠です。リスクベース認証は、ここでもコンバージョン率の維持とセキュリティ確保の両立に貢献します。

【具体的な活用シナリオ】

- リピート顧客の購入(低リスク):

いつも同じスマートフォンからアプリで購入しているリピート顧客が、登録済みの住所へ商品を配送しようとする場合。

→ 過去の購入履歴やアクセスパターンから、これは完全に正常な行動と判断されます。サイトはパスワード入力や生体認証だけで、スムーズに決済を完了させます。顧客は数タップで買い物を終えることができ、高い満足度を得られます。 - 少し通常と異なる購入(中リスク):

顧客が、初めて使うPCからサイトにログインし、普段より高額な商品を購入しようとしたり、初めての配送先住所(友人へのプレゼントなど)を指定したりした場合。

→ システムはこれを中リスクと判断し、追加の本人確認を要求します。具体的には、クレジットカードの裏面に記載されているセキュリティコード(CVV)の再入力や、「3Dセキュア2.0」による認証が求められます。3Dセキュア2.0自体がリスクベース認証の考え方を取り入れており、カード会社が取引のリスクを判断し、必要に応じてパスワードやSMS認証を要求します。これにより、カードの不正利用を効果的に防ぎます。 - 明らかな不正利用の疑い(高リスク):

短時間に、異なるクレジットカード情報を使って、何度も高額商品の購入が試みられている場合。あるいは、過去に不正利用が報告されたIPアドレスからのアクセスがあった場合。

→ これは典型的な不正決済の試み(カードの有効性を試す手口など)です。システムはこれらの試みを自動的に検知し、決済を拒否します。これにより、ECサイト運営者とカード保有者の双方を詐欺被害から守ります。

社内システムやクラウドサービスへのログイン

テレワークの普及とクラウドサービスの利用拡大に伴い、企業のIT環境は大きく変化しました。従業員は様々な場所、デバイスから、社内外に点在する多数の業務システムにアクセスします。この複雑な環境下で、情報資産を保護しつつ、従業員の生産性を確保するために、リスクベース認証は中心的な役割を果たします。

【具体的な活用シナリオ】

これは、ゼロトラスト・セキュリティの文脈で語られることが多く、シングルサインオン(SSO)と組み合わせて導入されるのが一般的です。

- オフィス内での通常業務(低リスク):

従業員が、会社から支給された管理済みのPCを使い、社内ネットワークからSSOポータルにアクセスする場合。

→ 「信頼できるデバイス」「信頼できるネットワーク」からのアクセスであるため、低リスクと判断されます。従業員は一度ポータルにログインするだけで、パスワードを再入力することなく、許可されたすべてのクラウドサービス(Microsoft 365, Salesforce, Slackなど)にシームレスにアクセスできます。 - テレワークでのアクセス(中リスク):

従業員が自宅のWi-Fiから、個人のPCを使って社内システムにアクセスしようとする場合。

→ 「社外ネットワーク」「管理されていないデバイス」というリスク要素があるため、中リスクと判断されます。SSOでのログイン時に、追加認証としてスマートフォンの認証アプリによるMFAを要求します。これにより、たとえ個人のPCがマルウェアに感染していても、アカウントの乗っ取りを防ぎます。 - 特権IDでのアクセスや海外からのアクセス(高リスク):

システム管理者が、サーバーのメンテナンスのために管理者権限(特権ID)でログインしようとする場合。あるいは、従業員が海外出張中に、現地の公衆Wi-Fiから機密情報が保管されているデータベースにアクセスしようとする場合。

→ 「特権IDの利用」や「リスクの高いネットワークからのアクセス」は、情報漏洩に繋がる危険性が非常に高いため、高リスクと判断されます。システムは、より強力な認証(例:FIDO準拠の物理セキュリティキー)を要求したり、そもそもアクセスを許可する時間を制限したり、操作内容をすべて記録(セッション録画)したりするといった、厳格な制御を行います。これにより、最も重要な情報資産を確実に保護します。

リスクベース認証を導入する際の3つのポイント

リスクベース認証の導入を成功させ、その効果を最大限に引き出すためには、技術的な側面だけでなく、戦略的な視点からの準備が不可欠です。ここでは、導入プロジェクトを進める上で特に重要となる3つのポイントを解説します。

① 導入目的を明確にする

まず最初に、そして最も重要なのが、「なぜ自社はリスクベース認証を導入するのか?」という目的を明確に定義することです。目的が曖昧なままでは、製品選定の基準がぶれたり、導入後の効果測定ができなかったりする事態に陥ります。「流行っているから」「他社がやっているから」といった理由で導入を進めるべきではありません。

導入目的は、企業が抱える具体的な課題に根ざしているべきです。以下に目的の例を挙げます。

- セキュリティの強化:

- 課題: パスワードリスト攻撃による不正ログインの懸念がある。テレワーク環境でのセキュリティに不安を感じている。

- 目的: ゼロトラスト・セキュリティモデルへの移行を推進し、アカウント乗っ取りのリスクを根本から低減させる。

- ユーザー利便性の向上と生産性向上:

- 課題: 全員必須のMFAが従業員に不評で、ヘルプデスクへの問い合わせも多い。ログインの煩雑さが業務効率を下げている。

- 目的: 安全なアクセス時の認証ステップを削減し、従業員がストレスなく業務に集中できる環境を構築する。ヘルプデスクの負荷を軽減する。

- 顧客満足度の向上とビジネス機会の創出:

- 課題: ECサイトの決済プロセスが複雑で、カゴ落ち率が高い。顧客から「ログインが面倒」という声が上がっている。

- 目的: スムーズなログイン・決済体験を提供し、コンバージョン率を改善する。顧客ロイヤルティを高める。

- コンプライアンス・ガバナンスの強化:

- 課題: 業界のセキュリティ基準や、取引先からの要求で、より高度なアクセス制御が必要になった。

- 目的: すべてのアクセスログとリスク評価の記録を保持し、監査に対応できるトレーサビリティを確保する。

目的が明確になれば、どのリスク要素を重視すべきか、どのようなポリシーを設定すべきか、という次のステップの方針が自ずと定まります。例えば、セキュリティ強化が最優先なら、少し利便性を犠牲にしても厳格なルールを設定するでしょう。逆に、利便性向上が主目的であれば、偽陽性を減らす方向で緩やかなルールから始める、といった判断が可能になります。

② リスク判定の基準を慎重に設計する

導入目的が定まったら、次はその目的を達成するための具体的な「リスク判定基準(ポリシー)」を設計します。これはリスクベース認証の心臓部であり、その成否を左右する最も難しいプロセスです。

前述の通り、「偽陽性(正常なアクセスをブロック)」と「偽陰性(不正なアクセスを許可)」のバランスを取ることが重要です。このバランスを取るために、以下のステップで進めることをお勧めします。

- 現状分析(As-Is分析):

まずは、自社のユーザーが「誰が、いつ、どこから、何を使って」アクセスしているのか、現状を正確に把握します。アクセスログを分析し、従業員の働き方や顧客の利用パターンの実態をデータに基づいて理解することが第一歩です。 - スモールスタート:

最初から全社・全ユーザーを対象にするのではなく、特定の部門や特定のサービスなど、影響範囲の小さいところから試験的に導入する「スモールスタート」が賢明です。

特に、導入初期は「監査モード(監視モード)」で運用することをお勧めします。これは、リスク判定は行うものの、実際に追加認証やブロックは行わず、ログを記録するだけのモードです。これにより、設計したポリシーが現実のアクセスに対してどのように機能するか(どれくらいの偽陽性や偽陰性が発生しそうか)を、ユーザーに影響を与えることなく確認できます。 - 継続的なチューニング:

リスク判定基準は、一度設定したら終わりではありません。監査モードで収集したログを分析し、「このルールは厳しすぎる」「このリスク要素の重み付けが足りない」といった点を洗い出し、ポリシーを修正していきます。

本格導入後も、定期的に運用状況をレビューし、ユーザーからのフィードバックを収集しながら、継続的にポリシーを改善していくことが不可欠です。ビジネス環境や脅威のトレンドは常に変化するため、それに合わせてリスク判定基準も進化させていく必要があります。

この設計とチューニングのプロセスには専門知識が求められるため、自社にノウハウがない場合は、導入ベンダーやコンサルタントの支援を受けることも有効な選択肢となります。

③ 既存システムとの連携性を確認する

リスクベース認証システムは、単体で独立して動くものではありません。多くの場合、企業内に既に存在する様々なシステムと連携して機能します。そのため、導入を検討している製品が、自社のIT環境とスムーズに連携できるかどうかを事前に確認することは極めて重要です。

- ID管理システムとの連携:

多くの企業では、従業員のID情報をActive Directory (AD)やLDAP、あるいはAzure Active Directory (Azure AD)といったID管理システム(IdP: Identity Provider)で一元管理しています。リスクベース認証システムは、これらのIdPと連携し、ユーザー情報を同期できる必要があります。 - シングルサインオン(SSO)製品との連携:

既にSSOソリューションを導入している場合は、そのSSO製品とリスクベース認証製品が連携可能かを確認します。SSOの認証プロセスに、リスクベース認証をアドオンする形で組み込めるのが理想的です。 - 各種アプリケーションとの連携:

認証の対象となる業務アプリケーションやクラウドサービス(SaaS)と連携できなければ意味がありません。連携には、SAML 2.0やOpenID Connect (OIDC)といった標準的な認証連携プロトコルが用いられることが一般的です。導入したい製品がこれらの標準プロトコルに対応しているか、また、自社で利用している主要なアプリケーションとの連携実績があるかを確認しましょう。 - APIの提供:

自社で開発した独自のアプリケーションにリスクベース認証を組み込みたい場合は、製品が開発者向けのAPI(Application Programming Interface)やSDK(Software Development Kit)を提供しているかが重要になります。APIの柔軟性やドキュメントの充実度も評価のポイントです。

これらの連携性に問題があると、導入が頓挫したり、連携のために追加の開発コストや工数がかさんだりする可能性があります。製品選定の段階で、技術的な要件を明確にし、各ベンダーに実現可能性をしっかりと確認することが、スムーズな導入の鍵を握ります。

おすすめのリスクベース認証サービス5選

リスクベース認証機能を提供するサービスは数多く存在します。ここでは、市場で高い評価を得ている代表的なサービスを5つ選んで紹介します。各サービスはそれぞれに特徴があるため、自社の目的や規模、技術力に合ったものを選ぶ際の参考にしてください。

注意:各サービスの情報は、本記事執筆時点のものです。最新の機能や料金体系については、必ず各社の公式サイトでご確認ください。

| サービス名 | 提供元 | 特徴 |

|---|---|---|

| Auth0 | Okta, Inc. | 開発者フレンドリーで非常に高いカスタマイズ性。柔軟なルールエンジンが強み。 |

| Okta | Okta, Inc. | IDaaS市場のリーダー。豊富なアプリ連携と直感的な管理UIで、管理者にも優しい。 |

| GMOトラスト・ログイン | GMOグローバルサイン株式会社 | 国産サービスで日本語サポートが充実。SSOを軸に低コストから導入可能。 |

| IIJ IDサービス | 株式会社インターネットイニシアティブ | 日本の大手ISPが提供。IIJの他のセキュリティサービスとの連携による強固な基盤構築。 |

| OneLogin | One Identity | AIを活用したリスク判定(SmartFactor)が特徴。セキュリティと利便性の自動最適化。 |

① Auth0

Auth0は、Okta, Inc.が提供するID管理プラットフォームで、特に開発者からの支持が高いサービスです。その最大の特徴は、リスクベース認証を含むあらゆる認証フローを非常に柔軟にカスタマイズできる点にあります。

- 主な機能:

- Adaptive MFA (適応型多要素認証): Auth0のリスクベース認証機能です。

- Actions: JavaScriptコードを使って認証フロー内に独自のロジックを自由に記述できる強力なルールエンジンです。これにより、「特定のロールを持つユーザーが、特定のIPレンジ外からアクセスした場合のみMFAを要求する」といった、非常にきめ細やかなルールを実装できます。

- 豊富なSDKとAPI: 様々なプログラミング言語やフレームワークに対応したSDKが提供されており、自社アプリケーションへの組み込みが容易です。

- 特徴:

開発者にとっての自由度と拡張性の高さが最大の魅力です。複雑な要件や独自の認証シナリオを実現したい場合に最適な選択肢となります。スタートアップから大企業まで、幅広い規模のWebサービスやモバイルアプリの認証基盤として採用されています。 - 参照: Auth0 公式サイト

② Okta

Oktaは、調査会社Gartnerのマジック・クアドラントで長年リーダーに位置付けられている、IDaaS(Identity as a Service)市場のトッププレイヤーです。エンタープライズ向けの豊富な機能と実績を誇ります。

- 主な機能:

- Okta Adaptive MFA: リスク要素(デバイス、場所、ネットワーク、ユーザー行動など)を評価し、ポリシーに基づいて認証を制御します。

- ThreatInsight: Oktaの広範なネットワークから収集した脅威情報を利用し、悪意のあるIPアドレスからのアクセスを自動的にブロックします。

- 豊富なアプリケーション連携: 7,500以上のSaaSアプリケーションと事前連携済みのカタログを持っており、SSOの設定が容易です。

- 特徴:

管理のしやすさと網羅的な機能が強みです。GUIベースの直感的なポリシーエディタで、非開発者でも複雑なリスク判定ルールを設定できます。多数のクラウドサービスを利用している大企業や、IT管理者の運用負荷を軽減したい企業に適しています。 - 参照: Okta, Inc. 公式サイト

③ GMOトラスト・ログイン

GMOトラスト・ログインは、電子認証サービスで国内大手のGMOグローバルサイン株式会社が提供する、国産のIDaaSです。

- 主な機能:

- シングルサインオン (SSO): 基本機能として提供され、多くのSaaSに対応しています。

- リスクベース認証: 有料オプションとして提供。IPアドレス制限やデバイス制限とMFAを組み合わせたポリシー設定が可能です。

- 多要素認証: ワンタイムパスワード、クライアント証明書、FIDO2など、多彩な認証方法に対応しています。

- 特徴:

国産サービスならではの日本語による手厚いサポートと、コストパフォーマンスの高さが魅力です。基本のSSO機能は無料で利用開始でき、必要に応じてリスクベース認証などの有料オプションを追加していくことができます。特に、コストを抑えながら段階的にセキュリティを強化していきたい中小企業にとって、有力な選択肢となるでしょう。 - 参照: GMOグローバルサイン株式会社 公式サイト

④ IIJ IDサービス

IIJ IDサービスは、日本のインターネット黎明期からサービスを提供する株式会社インターネットイニシアティブ(IIJ)が提供するIDaaSです。

- 主な機能:

- リスクベース認証: アクセス元の国、IPアドレス、時間帯などの条件を組み合わせて、アクセス制御やMFA要求のポリシーを設定できます。

- IIJの各種サービスとの連携: IIJが提供するゼロトラスト・ネットワーク・アクセス(ZTNA)サービス「IIJフレックスモビリティサービス」などと連携させることで、デバイスの状態(セキュリティパッチの適用状況など)まで含めた、より高度なリスク評価が可能です。

- 特徴:

長年のネットワークおよびセキュリティ運用で培われたIIJの技術力と信頼性が最大の強みです。単なるID管理だけでなく、ネットワークからデバイスまで含めた包括的なゼロトラスト環境を構築したい企業に適しています。国内企業による安定したサービス提供とサポートを重視する場合にもおすすめです。 - 参照: 株式会社インターネットイニシアティブ 公式サイト

⑤ OneLogin

OneLoginは、One Identity社が提供するID管理ソリューションで、直感的なユーザーインターフェースと強力なセキュリティ機能で知られています。

- 主な機能:

- SmartFactor Authentication: OneLoginのリスクベース認証機能の名称です。AIと機械学習を活用して、各ログイン試行のリスクスコアを動的に計算します。

- Vigilance AI: AIエンジンが脅威インテリジェンスとユーザーの行動パターンを分析し、リスクレベルを自動で調整します。

- 特徴:

AIを活用したインテリジェントなリスク判定を前面に押し出している点が特徴です。管理者が細かいルールをすべて手動で設定する負担を軽減し、セキュリティと利便性のバランスをAIが自動で最適化することを目指しています。最新技術を活用して、より高度で自律的なセキュリティ運用を実現したい企業に向いています。 - 参照: One Identity 公式サイト

まとめ

本記事では、リスクベース認証について、その基本的な仕組みから求められる背景、メリット・デメリット、具体的な活用シーンに至るまで、包括的に解説しました。

最後に、この記事の要点をまとめます。

- リスクベース認証とは、ユーザーのアクセス状況(デバイス、場所、時間など)を評価し、不正アクセスのリスクに応じて認証の強度を動的に変える「適応型」の認証の仕組みです。

- サイバー攻撃の巧妙化、テレワークの普及、クラウド利用の拡大といった現代的な課題を背景に、その重要性が高まっています。

- 導入のメリットは、①ユーザーの利便性向上、②不正アクセスを防ぐ強固なセキュリティ、③認証に関する管理コストの削減の3点です。セキュリティと利便性のトレードオフを解消します。

- 一方で、デメリットとして、①導入・運用コストがかかること、②リスク判定の設計に専門知識が必要であることが挙げられます。

- リスクベース認証は、高リスクと判断した際の追加認証として多要素認証(MFA)を活用する関係にあり、常に同じ手順を要求する二段階認証とは異なる、よりインテリジェントな仕組みです。

- 導入を成功させるためには、①導入目的の明確化、②慎重なリスク判定基準の設計(スモールスタートと継続的な改善)、③既存システムとの連携性確認が不可欠です。

デジタル技術がビジネスの隅々まで浸透した現代において、IDとパスワードによる認証は、もはや安全な門番とは言えません。かといって、すべての扉に複雑で頑丈な鍵を何重にもかければ、日々の活動が滞ってしまいます。

リスクベース認証は、このジレンマに対する現時点での最適な答えの一つです。それは、顔なじみは笑顔で通し、不審者には鋭い視線を向ける、経験豊富で賢い警備員のように機能します。安全性を確保しながら、ユーザーが意識することなく快適にデジタルサービスを享受できる環境を構築するために、リスクベース認証は今後ますます不可欠な技術となっていくでしょう。

この記事が、皆様のセキュリティ対策の検討、そして安全で便利なデジタル社会の実現の一助となれば幸いです。