現代のビジネスにおいて、インターネットをはじめとするネットワークは、電気や水道と同じように不可欠なインフラとなりました。しかし、その利便性の裏側には、常にサイバー攻撃という深刻な脅威が潜んでいます。企業の機密情報や顧客の個人情報がひとたび漏えいすれば、金銭的な損害はもちろん、長年かけて築き上げてきた社会的信用を一瞬で失いかねません。

本記事では、こうした脅威から企業の情報資産を守るために不可欠な「ネットワークセキュリティ」について、その基本概念から具体的な対策方法、そして最新のセキュリティトレンドまで、網羅的かつ分かりやすく解説します。ネットワークセキュリティの重要性を理解し、自社に適した対策を講じるための一助となれば幸いです。

目次

ネットワークセキュリティとは

ネットワークセキュリティとは、コンピュータネットワークを構成するハードウェア、ソフトウェア、そしてネットワーク上でやり取りされる情報(データ)を、様々な脅威から保護するための技術や活動全般を指します。 その目的は、不正なアクセス、データの破壊、改ざん、漏えいなどを防ぎ、ネットワークが安全かつ安定して利用できる状態を維持することにあります。

ここで言う「ネットワーク」は、オフィス内のパソコンやサーバーを接続する社内ネットワーク(LAN)だけではありません。インターネット、クラウドサービスへの接続、テレワークで利用される従業員の自宅ネットワーク、さらにはスマートフォンやタブレットなどのモバイルデバイスが接続するWi-Fiネットワークまで、企業活動に関わるあらゆる通信網が対象となります。

なぜ今、これほどまでにネットワークセキュリティが重要視されるのでしょうか。その背景には、ビジネス環境の劇的な変化があります。かつては、企業のネットワークは物理的な境界線(社屋)で守られており、その境界を固める「境界型防御」が主流でした。しかし、クラウドサービスの利用拡大やテレワークの普及により、この境界は曖昧になり、もはや通用しなくなっています。従業員は社外から様々なデバイスを使って社内システムやクラウド上のデータにアクセスするようになり、守るべき対象が社内外に分散するようになりました。

このような状況下で守るべき「情報資産」とは、具体的に何を指すのでしょうか。これには、顧客情報や個人情報、製品の設計図や研究開発データといった機密情報、財務情報、人事情報などが含まれます。また、これら情報を処理・保存するサーバーやパソコン、Webサイトや業務システムといったITシステムそのものも重要な保護対象です。

ネットワークセキュリティ対策を怠った場合、企業は深刻な事態に直面する可能性があります。例えば、ランサムウェアに感染して業務が停止したり、機密情報が漏えいして多額の損害賠償を請求されたり、Webサイトが改ざんされてブランドイメージが毀損したりといった被害が考えられます。単なる「ウイルス対策ソフトを入れておけば安心」という時代は終わり、組織全体で計画的かつ多層的なセキュリティ対策に取り組むことが、事業継続における必須要件となっているのです。

この記事では、ネットワークセキュリティの根幹をなす「情報セキュリティの3要素」から始まり、具体的な脅威の種類、そしてそれらに対抗するための基本的な対策階層や具体的なソリューション、さらには「ゼロトラスト」といった最新のセキュリティの考え方まで、段階的に掘り下げていきます。自社のセキュリティレベルを正しく評価し、次の一手を考えるための知識を身につけていきましょう。

ネットワークセキュリティの目的「情報セキュリティの3要素(CIA)」

ネットワークセキュリティを考える上で、最も基本的かつ重要な概念が「情報セキュリティの3要素」です。これは、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の3つの頭文字を取って「CIA」とも呼ばれます。セキュリティ対策とは、突き詰めればこの3つの要素を適切なバランスで維持・向上させるための活動であると言えます。それぞれの要素が何を意味し、どのような脅威から情報を守るのかを理解することは、効果的な対策を講じるための第一歩です。

| 要素 | 英語表記 | 意味 | 脅威の例 | 対策の例 |

|---|---|---|---|---|

| 機密性 | Confidentiality | 許可された者だけが情報にアクセスできる状態を保つこと | 盗聴、不正アクセス、情報漏えい | アクセス制御、暗号化、VPN |

| 完全性 | Integrity | 情報が破壊、改ざん、消去されていない正確な状態を保つこと | Webサイトの改ざん、データの書き換え | デジタル署名、ハッシュ関数、改ざん検知 |

| 可用性 | Availability | 許可された者がいつでも必要な時に情報にアクセスできる状態を保つこと | DoS/DDoS攻撃、ランサムウェア、システム障害 | 冗長化、バックアップ、負荷分散 |

機密性(Confidentiality)

機密性とは、「認可された正規のユーザーだけが情報にアクセスできる状態を保証すること」です。 言い換えれば、アクセス権限を持たない第三者による情報の盗み見や漏えいを防ぐ、という考え方です。情報セキュリティと聞いて多くの人が真っ先にイメージするのが、この機密性の確保かもしれません。

企業が保有する情報には、顧客の個人情報、新製品の開発情報、財務情報、人事評価データなど、外部に漏れると甚大な被害をもたらすものが数多く存在します。これらの情報が競合他社や悪意ある攻撃者の手に渡れば、企業の競争力低下、顧客からの信頼失墜、さらには法的責任や損害賠償問題に発展する可能性があります。

機密性を脅かす具体的な攻撃には、以下のようなものがあります。

- 盗聴: 暗号化されていないネットワーク上を流れるデータを、特殊なツールを使って傍受する行為。公衆Wi-Fiなど、安全性の低いネットワークを利用する際に特に注意が必要です。

- 不正アクセス: 盗まれたIDとパスワードを使ったり、システムの脆弱性を突いたりして、権限なくサーバーやシステムに侵入する行為。

- ソーシャルエンジニアリング: 人間の心理的な隙や行動のミスを突いて、パスワードなどの機密情報を聞き出す手法。電話でシステム管理者を装ってパスワードを聞き出す「なりすまし」や、肩越しにパスワード入力を盗み見る「ショルダーハッキング」などが含まれます。

- マルウェア感染: スパイウェアなどのマルウェアに感染したPCから、キーボードの入力情報や保存されているファイルが外部に送信されるケース。

これらの脅威に対抗し、機密性を維持するための主な対策は以下の通りです。

- アクセス制御: 「誰が」「どの情報に」「どこまでアクセスできるか」を厳密に管理すること。役職や部署に応じて必要最小限の権限のみを付与する「最小権限の原則」が基本です。

- 暗号化: データを第三者には意味不明な形式に変換すること。万が一データが盗まれても、復号鍵がなければ内容を読み取られることはありません。通信経路を暗号化するSSL/TLSや、ハードディスク全体を暗号化する技術などがあります。

- VPN(Virtual Private Network): インターネット上に仮想的な専用線を構築し、安全な通信経路を確保する技術。テレワークで社外から社内ネットワークにアクセスする際などに利用されます。

完全性(Integrity)

完全性とは、「情報が破壊、改ざん、または消去されることなく、正確かつ最新の状態が保たれていることを保証すること」です。 たとえ情報が漏えいしなくても、その内容が知らぬ間に書き換えられていては、正しい意思決定や業務遂行はできません。完全性は、情報の信頼性を担保する上で極めて重要な要素です。

例えば、企業の公式Webサイトが何者かによって改ざんされ、事実に反する情報や不適切な画像が掲載された場合を想像してみてください。企業の信用は大きく傷つきます。また、オンラインバンキングの振込先口座番号が送金中に書き換えられたり、顧客データベースの住所や電話番号が不正に変更されたりすれば、直接的な金銭被害や業務上の混乱に繋がります。

完全性を脅かす具体的な攻撃には、以下のようなものがあります。

- Webサイトの改ざん: Webサーバーの脆弱性を突いて侵入し、Webページのコンテンツを不正に書き換える行為。

- データの改ざん: ネットワークを流れるデータや、データベースに保存されているデータを不正に書き換える行為。中間者攻撃(Man-in-the-Middle Attack)などがこれに該当します。

- なりすまし: 送信者を偽ったメール(なりすましメール)を送りつけ、受信者を騙して不正な指示に従わせようとする行為も、情報の完全性を損なう一因です。

これらの脅威に対抗し、完全性を維持するための主な対策は以下の通りです。

- デジタル署名: 送信者が本人であることと、データが改ざんされていないことを証明するための技術。電子契約書や、ソフトウェアの配布元を確認する際などに利用されます。

- ハッシュ関数(メッセージダイジェスト): 元のデータから固定長の短い文字列(ハッシュ値)を生成する技術。少しでもデータが改ざんされるとハッシュ値が全く異なるものになるため、データの同一性確認に利用されます。

- 改ざん検知システム: サーバー上のファイルが変更されていないかを定期的に監視し、不正な変更を検知した場合に管理者に通知するシステム。

- アクセス制御: 機密性と同様に、そもそもデータを変更できるユーザーを制限することが、完全性の確保にも繋がります。

可用性(Availability)

可用性とは、「認可された正規のユーザーが、必要な時にいつでも中断することなく情報やシステムにアクセスし、利用できる状態を保証すること」です。 どんなに機密性や完全性が高くても、使いたい時にシステムがダウンしていてはビジネスになりません。特に、ECサイトやオンラインサービス、工場の生産管理システムなど、停止が直接的な売上減や生産ロスに繋がるシステムにとって、可用性の確保は至上命題です。

可用性を脅かす要因は、悪意ある攻撃だけではありません。ハードウェアの故障やソフトウェアのバグ、自然災害、人為的な操作ミスなども含まれます。

可用性を損なう具体的な攻撃や事象には、以下のようなものがあります。

- DoS/DDoS攻撃(サービス妨害攻撃): 大量のデータやアクセスを送りつけてサーバーやネットワークに過剰な負荷をかけ、サービスを提供不能な状態に陥らせる攻撃。

- ランサムウェア: コンピュータ内のファイルを暗号化して使用不能にし、復旧と引き換えに身代金を要求するマルウェア。感染すると業務システムが停止し、事業継続が困難になります。

- ハードウェア障害: サーバーのディスク故障やネットワーク機器の不具合。

- 自然災害: 地震や水害などにより、データセンターが物理的に機能しなくなるケース。

これらの脅威や事象に対抗し、可用性を維持するための主な対策は以下の通りです。

- システムの冗長化: サーバーやネットワーク機器を複数台用意し、一台が故障しても他の機器で処理を引き継げるように構成すること。

- バックアップ: 定期的にデータの複製を別の場所(媒体)に保存しておくこと。万が一データが破損・消失しても、バックアップから復元できます。

- 負荷分散(ロードバランシング): 複数のサーバーに処理を分散させ、一台のサーバーにアクセスが集中するのを防ぐ仕組み。DDoS攻撃への耐性向上にも繋がります。

- BCP(事業継続計画)の策定: 災害や大規模なシステム障害が発生した際に、事業を継続または早期復旧させるための手順をあらかじめ定めておくこと。

CIAは、どれか一つだけを重視すれば良いというものではなく、三つの要素をバランス良く保つことが重要です。 例えば、機密性を高めるために認証を極端に複雑にすると、利便性が損なわれ可用性が低下する可能性があります。自社が守るべき情報資産の特性やビジネスへの影響度を考慮し、どこに重点を置くべきかを判断した上で、最適なセキュリティ対策を講じていく必要があります。

ネットワークセキュリティが重要視される理由

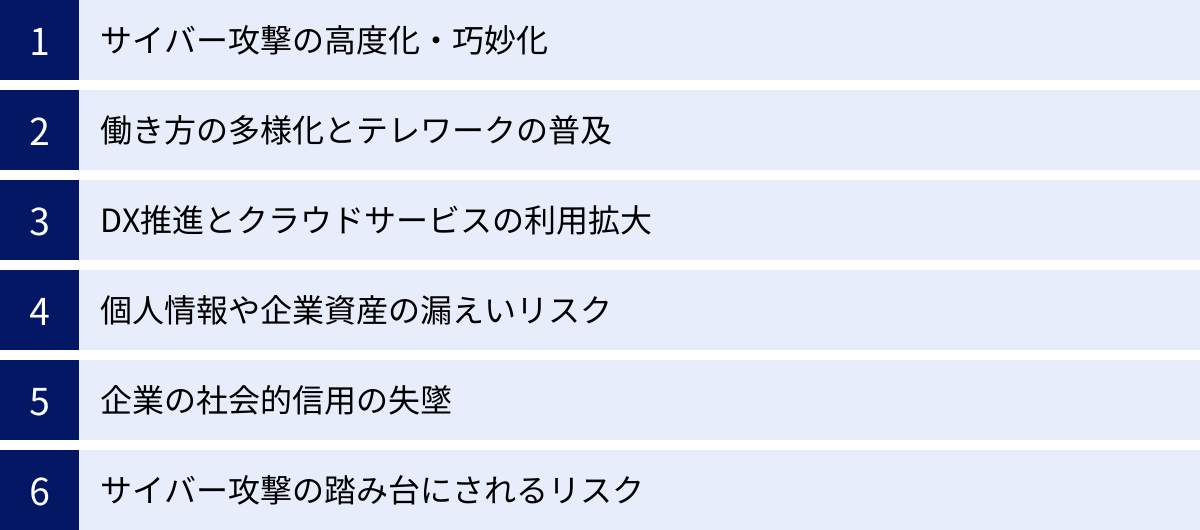

現代社会において、ネットワークセキュリティの重要性はかつてないほど高まっています。単なる技術的な問題ではなく、企業の存続そのものを左右する経営課題として認識されるようになりました。なぜ、これほどまでにネットワークセキュリティが重要視されるのでしょうか。その背景にある6つの理由を掘り下げて解説します。

サイバー攻撃の高度化・巧妙化

サイバー攻撃の手法は、日々進化し、より高度かつ巧妙になっています。かつては、不特定多数にウイルスをばらまく「愉快犯」的な攻撃が主流でしたが、近年では特定の企業や組織を狙い、周到な準備のもとに実行される「標的型攻撃」が増加しています。攻撃者は、SNSや公開情報から標的組織の情報を収集し、業務に関係がありそうな巧妙な件名や本文のメールを送りつけることで、従業員に不正なファイルを開かせたり、偽サイトへ誘導したりします。

また、AI(人工知能)を悪用したサイバー攻撃も出現しています。 AIを用いて、より自然で人間が書いたとしか思えないようなフィッシングメールを自動生成したり、セキュリティシステムの防御パターンを学習してそれを回避するマルウェアを開発したりする事例も報告されています。このように、攻撃側が最新技術を駆使してくる以上、防御側もそれに対応した高度な対策が求められるのは必然です。旧来のパターンファイルに依存したウイルス対策ソフトだけでは、未知の攻撃や巧妙な手口を防ぎきることは困難になっています。

働き方の多様化とテレワークの普及

新型コロナウイルス感染症の拡大を機に、テレワークは多くの企業で標準的な働き方の一つとなりました。従業員は自宅やコワーキングスペースなど、オフィス以外の場所から社内システムやクラウドサービスにアクセスします。この変化は、従来のネットワークセキュリティの考え方を根底から覆しました。

従来は、社内ネットワークと社外のインターネットとの境界にファイアウォールなどを設置し、その境界を監視・防御する「境界型防御モデル」が主流でした。しかし、テレワーク環境では、守るべき情報資産やアクセスする従業員が境界の外にいるため、このモデルでは対応しきれません。

自宅のWi-Fiルーターのセキュリティ設定が甘かったり、家族と共用しているPCで業務を行ったりすることで、マルウェア感染のリスクは高まります。また、社外からのアクセスが急増したことで、VPN(Virtual Private Network)装置に負荷が集中して通信速度が低下したり、VPN装置そのものの脆弱性が攻撃の標的になったりするケースも頻発しました。働き方の多様化に対応するためには、場所を問わず一貫したセキュリティポリシーを適用できる、新しいアーキテクチャへの移行が急務となっています。

DX推進とクラウドサービスの利用拡大

デジタルトランスフォーメーション(DX)の推進に伴い、多くの企業が業務効率化や競争力強化のために、SaaS(Software as a Service)をはじめとするクラウドサービスの利用を拡大しています。これにより、企業の重要なデータは、自社で管理するデータセンターだけでなく、様々なクラウドサービス上にも保存・処理されるようになりました。

クラウドサービスの利用は多くのメリットをもたらしますが、新たなセキュリティリスクも生み出します。特に注意すべきは「責任共有モデル」の理解です。クラウド事業者(Amazon Web ServicesやMicrosoft Azureなど)は、データセンターの物理的なセキュリティやインフラの安全性については責任を負いますが、その上で利用者が構築するOS、ミドルウェア、アプリケーションや、保存するデータ自体のセキュリティ対策は、利用者側の責任となります。この認識が不足していると、アクセス権限の設定ミスなど、利用者の設定不備が原因で重大な情報漏えい事故に繋がる可能性があります。

さらに、業務効率化のために従業員がIT部門の許可なく便利なクラウドサービスを勝手に利用する「シャドーIT」も深刻な問題です。シャドーITは、企業のセキュリティポリシーが適用されず、情報漏えいやマルウェア感染の温床となり得ます。

個人情報や企業資産の漏えいリスク

ネットワークセキュリティの不備がもたらす最も直接的な損害の一つが、個人情報や企業の知的財産といった重要資産の漏えいです。ひとたび情報漏えい事故が発生すれば、企業は計り知れないダメージを受けます。

まず、被害者への損害賠償や見舞金の支払いといった直接的な金銭的コストが発生します。加えて、原因調査や復旧作業のための費用、監督官庁への報告や顧客への通知、コールセンターの設置など、事後対応にも多大なコストと人員が必要となります。

日本の個人情報保護法は年々改正・厳格化されており、漏えい事故を起こした企業に対する罰則も強化されています。万が一、重大な法令違反が認められた場合、企業には高額な課徴金が課される可能性があり、経営に深刻な影響を与えます。 このように、情報漏えいは単なる「不祥事」ではなく、企業の財務基盤を揺るがしかねない重大な経営リスクなのです。

企業の社会的信用の失墜

情報漏えい事故がもたらす損害は、金銭的なものだけにとどまりません。おそらく最も深刻な影響は、顧客や取引先からの「社会的信用」の失墜です。 「あの会社はセキュリティ管理がずさんだ」という評判が広まれば、顧客は離れ、取引は停止され、新規顧客の獲得も困難になります。一度失った信用を回復するには、長い時間と多大な努力を要します。

特に、セキュリティインシデントの発生が報道されれば、株価は下落し、企業ブランドは大きく傷つきます。現代の消費者は、製品やサービスの品質だけでなく、企業のコンプライアンス意識や社会的責任を厳しく評価します。セキュリティ対策を怠ることは、こうしたステークホルダーからの信頼を裏切る行為に他なりません。

サイバー攻撃の踏み台にされるリスク

見過ごされがちですが、非常に重要なリスクとして「自社がサイバー攻撃の踏み台にされる」可能性が挙げられます。これは、攻撃者がセキュリティの甘い企業Aのサーバーに侵入し、そこを中継地点(踏み台)として、本来の標的である取引先企業Bを攻撃する、という手口です。

この場合、被害者である企業Bから見ると、攻撃は取引のある企業Aから仕掛けられているように見えます。結果として、自社は「意図せざる加害者」となり、取引先である企業Bに多大な損害を与えてしまうことになります。当然、企業Bとの取引関係は悪化し、損害賠償を請求される可能性も否定できません。

近年、大企業を直接狙うのではなく、セキュリティ対策が手薄になりがちな関連会社や取引先の中小企業を狙い、そこからサプライチェーン全体へと攻撃を広げていく「サプライチェーン攻撃」が急増しています。もはや「うちは大企業ではないから狙われない」という考えは通用せず、すべての企業がサプライチェーンの一員として、自社のセキュリティに責任を持つことが求められています。

ネットワークに潜む主な脅威

ネットワークは常に様々な脅威に晒されています。効果的なセキュリティ対策を講じるためには、まず「敵」を知ることが不可欠です。ここでは、企業が直面する可能性のある代表的なネットワーク上の脅威について、その手口や影響を解説します。

| 脅威の種類 | 概要 | 主な手口・特徴 |

|---|---|---|

| マルウェア・ウイルス | 不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアやコードの総称 | メール添付、不正サイト閲覧、USBメモリ経由での感染。ランサムウェア、スパイウェア、トロイの木馬など。 |

| 不正アクセス | アクセス権限のない者が、サーバーやシステムに不正に侵入する行為 | ID/パスワードの窃取・推測、OSやソフトウェアの脆弱性を悪用。 |

| DoS/DDoS攻撃 | 大量のデータを送りつけ、サーバーやネットワークをダウンさせるサービス妨害攻撃 | 多数のPCから一斉に攻撃を仕掛ける(DDoS)。Webサイトの閲覧不可、オンラインサービスの停止を引き起こす。 |

| 盗聴・改ざん・なりすまし | 通信内容を盗み見たり、書き換えたり、他人を装ったりする行為 | 暗号化されていないWi-Fiの盗聴、中間者攻撃によるデータ改ざん、送信元を偽装したなりすましメール。 |

| 標的型攻撃 | 特定の組織を狙い、機密情報窃取などを目的として行われる執拗な攻撃 | 業務に関連する巧妙なメール(スピアフィッシング)でマルウェアに感染させる。長期間潜伏し、気づかれにくい。 |

| ゼロデイ攻撃 | ソフトウェアの脆弱性が発見されてから、修正パッチが提供されるまでの無防備な期間を狙う攻撃 | 脆弱性が公になる前に攻撃が行われるため、従来のパターンマッチング型の対策では検知が困難。 |

| サプライチェーン攻撃 | セキュリティが比較的脆弱な取引先や子会社を経由して、本来の標的である大企業を攻撃する手法 | ソフトウェア開発会社に侵入し、正規のアップデートファイルにマルウェアを混入させるなどの手口がある。 |

| 内部不正 | 従業員や元従業員など、組織内部の人間による情報漏えいやデータ破壊 | 権限を悪用した機密情報の持ち出し、退職時の腹いせによるデータ削除など。操作ミスによる情報漏えいも含む。 |

マルウェア・ウイルス感染

マルウェアとは、デバイスに損害を与えたり、情報を盗んだりするために作られた悪意のあるソフトウェアの総称です。ウイルスはマルウェアの一種ですが、一般的に同義で使われることも多くあります。

- ランサムウェア: 最も深刻なマルウェアの一つ。PCやサーバー内のファイルを勝手に暗号化し、元に戻すことと引き換えに身代金(ランサム)を要求します。近年では、データを暗号化するだけでなく、事前に窃取したデータを公開すると脅す「二重恐喝」の手口も増えています。

- スパイウェア: ユーザーに気づかれずにPCにインストールされ、個人情報やWebサイトの閲覧履歴、キーボードの入力内容などを収集して外部に送信します。

- トロイの木馬: 無害なプログラムを装ってシステムに侵入し、後から攻撃者がそのPCを遠隔操作するためのバックドア(裏口)を作成します。

感染経路は、不審なメールの添付ファイルを開く、不正なWebサイトを閲覧する、セキュリティ対策が不十分なUSBメモリを使用するなど、多岐にわたります。

不正アクセス

不正アクセスとは、アクセス権限を持たない第三者が、IDやパスワードを盗んだり、システムの脆弱性を悪用したりして、サーバーや業務システムに不正にログインする行為です。原因としては、簡単なパスワードの設定(例: “password”, “123456”)、パスワードの使い回し、退職した従業員のアカウント削除漏れ、ソフトウェアの脆弱性を放置していることなどが挙げられます。不正アクセスにより、機密情報の窃取やデータの改ざん、システムの破壊など、深刻な被害に繋がります。

DoS攻撃・DDoS攻撃

DoS(Denial of Service)攻撃は、特定のWebサイトやサーバーに対して、意図的に大量のアクセスやデータを送りつけ、過剰な負荷をかけることでサービスを停止に追い込む攻撃です。「サービス妨害攻撃」とも呼ばれます。さらに、乗っ取った複数のコンピュータを踏み台にして、分散的に一斉攻撃を仕掛ける手法をDDoS(Distributed Denial of Service)攻撃と呼び、より大規模で防御が困難です。ECサイトやオンラインサービスが標的になると、機会損失という直接的な金銭被害が発生します。

盗聴・改ざん・なりすまし

- 盗聴: 暗号化されていない公衆Wi-Fiなどを利用すると、通信内容が第三者に筒抜けになる危険性があります。これを盗聴と言い、IDやパスワード、メールの内容などが盗まれる可能性があります。

- 改ざん: 通信の途中でデータを不正に書き換える攻撃です。例えば、オンラインバンキングでの送金中に、振込先口座番号を攻撃者の口座に書き換える「中間者攻撃」などが知られています。

- なりすまし: 取引先や上司、システム管理者などを装ってメールを送りつけ、受信者を信用させて機密情報を引き出したり、不正な送金をさせたりする手口です。

標的型攻撃

特定の企業や組織が持つ機密情報を狙って、周到な準備のもとに行われるサイバー攻撃です。攻撃者は、標的組織の業務内容や取引先、担当者名などを事前に詳しく調査し、業務に関係があるかのような非常に巧妙なメール(スピアフィッシングメール)を送りつけます。受信者が添付ファイルを開いたり、本文中のURLをクリックしたりすることでマルウェアに感染させ、システム内部に侵入します。標的型攻撃は、一度侵入した後、すぐには活動を開始せず、長期間にわたって潜伏し、内部の情報を収集しながら、最終目的である機密情報の窃取などを実行するため、発見が非常に困難です。

ゼロデイ攻撃

ソフトウェアに未知の脆弱性が存在する状態で、その脆弱性を修正するためのセキュリティパッチがベンダーから提供されるより前に、その脆弱性を悪用して行われる攻撃を「ゼロデイ攻撃」と呼びます。対策パッチが存在しない(対応日数が0日=Zero-day)ため、従来のパターンファイルに依存するウイルス対策ソフトなどでは検知・防御することができません。OSやアプリケーションを常に最新の状態に保つ基本的な対策に加えて、未知の脅威を検知できる振る舞い検知型のセキュリティソリューションが必要となります。

サプライチェーン攻撃

ターゲット企業そのものを直接攻撃するのではなく、セキュリティ対策が比較的甘い取引先や子会社、業務委託先などをまず攻撃し、そこを踏み台としてターゲット企業への侵入を試みる攻撃手法です。例えば、ソフトウェア開発会社の開発環境に侵入し、正規のソフトウェアアップデートにマルウェアを混入させ、そのアップデートを適用した多くの企業に感染を広げるといった手口があります。自社だけでなく、取引先を含めたサプライチェーン全体でのセキュリティレベル向上が求められます。

内部不正による情報漏えい

サイバー攻撃は外部からだけとは限りません。従業員や元従業員、委託先の社員といった、正規のアクセス権限を持つ内部の人間による情報漏えいも深刻な脅威です。動機は、金銭目的での情報売却や、解雇されたことへの腹いせなど様々です。また、悪意はなくとも、操作ミスで重要なファイルを外部にメールで誤送信してしまったり、PCやUSBメモリを紛失したりといった、意図しない情報漏えいも後を絶ちません。技術的な対策だけでなく、従業員教育や厳格な情報管理ルールの策定といった、人的・組織的な対策が不可欠です。

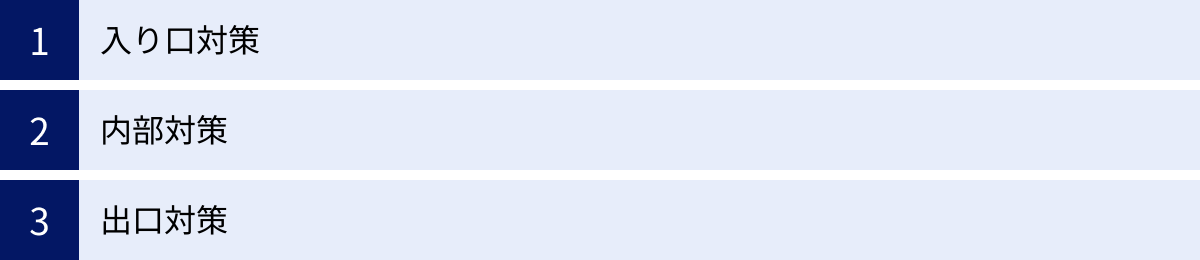

ネットワークセキュリティ対策の基本階層

ネットワークに潜む多種多様な脅威に対し、単一のセキュリティ製品だけで完璧に防御することは不可能です。そこで重要になるのが、「多層防御(Defense in Depth)」という考え方です。これは、玉ねぎの皮のように、何層にもわたる防御壁を設けることで、仮に一つの層が突破されても、次の層で脅威を食い止め、被害を最小限に抑えるというアプローチです。この多層防御を具体的に実現するのが、「入り口対策」「内部対策」「出口対策」という3つの階層に分けた対策です。

入り口対策

「入り口対策」とは、社内ネットワークの境界線において、外部のインターネットから侵入しようとする脅威を水際で防ぐための対策です。 従来の境界型防御モデルの中心となる考え方で、不正なアクセスやマルウェアが社内ネットワークに侵入するのを防ぐことを目的とします。城壁を築いて敵の侵入を防ぐイメージです。

主な入り口対策には、以下のようなものがあります。

- ファイアウォール: ネットワークの門番として、送受信される通信パケットの送信元/宛先IPアドレスやポート番号といった情報を監視し、あらかじめ設定されたルール(ポリシー)に基づいて、許可されていない通信を遮断します。

- IDS/IPS(不正侵入検知・防御システム): ファイアウォールよりも高度な監視を行い、通信内容のパターンを分析して、不正アクセスの兆候やサイバー攻撃特有の通信(シグネチャ)を検知します。IDSは検知して管理者に通知するまでですが、IPSは検知後にその通信を自動的に遮断するところまで行います。

- WAF(Web Application Firewall): Webアプリケーションの脆弱性を狙った攻撃に特化したファイアウォールです。SQLインジェクションやクロスサイトスクリプティングといった、通常のファイアウォールでは防ぐことが難しい攻撃からWebサイトを保護します。

- スパムメール対策/URLフィルタリング: 迷惑メールやフィッシングメールをサーバー側でブロックしたり、メール本文に記載された危険なURLへのアクセスをブロックしたりします。

- VPN(Virtual Private Network): テレワークなどで社外から安全に社内ネットワークにアクセスするための「仮想的な専用トンネル」を構築します。これにより、通信が暗号化され、盗聴を防ぎます。

これらの対策により、既知の攻撃や明らかな不正通信の多くをネットワークの入り口でシャットアウトできます。

内部対策

「内部対策」とは、万が一、入り口対策をすり抜けて脅威が社内ネットワークに侵入してしまった場合に、その被害を最小限に食い止めるための対策です。 入り口対策だけで全ての脅威を防ぎきることは困難であるという前提に立ち、侵入後の対策を講じておくことが極めて重要です。城壁を突破された後、城内で敵が自由に動き回れないようにするための備えと考えることができます。

主な内部対策には、以下のようなものがあります。

- ウイルス対策ソフト(アンチウイルス): 各PCやサーバー(エンドポイント)に導入し、マルウェアの検知・駆除を行います。パターンファイルで既知のウイルスを検知するだけでなく、最近では未知のウイルスの不審な「振る舞い」を検知する機能を持つものもあります。

- EDR(Endpoint Detection and Response): ウイルス対策ソフトをすり抜けた脅威を検知するための、より高度なエンドポイントセキュリティです。PCやサーバーの動作を常時監視し、侵入後の不審な活動(不正なプロセスの実行、設定ファイルの変更など)を検知し、迅速な対応を支援します。

- アクセス制御: ネットワークやサーバー、ファイルへのアクセス権限を、業務上必要な従業員にのみ、必要最小限の範囲で付与します(最小権限の原則)。これにより、万が一マルウェアに感染したり、アカウントが乗っ取られたりしても、被害がアクセス可能な範囲に限定されます。

- 資産管理・脆弱性管理: 社内にある全てのIT資産(PC、サーバー、ソフトウェアなど)を把握し、OSやソフトウェアに脆弱性がないかを確認し、速やかにセキュリティパッチを適用します。管理されていない「野良PC」や、パッチが未適用の脆弱なPCが、攻撃の侵入口となることを防ぎます。

- ログ監視: サーバーやネットワーク機器のログ(操作や通信の記録)を収集・分析し、不正アクセスの兆候や異常な挙動がないかを監視します。

侵入を前提とした内部対策の充実は、近年のセキュリティにおいて最も重要視されるポイントの一つです。

出口対策

「出口対策」とは、社内ネットワークから外部のインターネットへ出ていく通信を監視し、不正な通信を検知・遮断する対策です。 内部に侵入したマルウェアが外部の指令サーバー(C&Cサーバー)と通信しようとしたり、内部の人間が機密情報を不正に外部へ持ち出そうとしたりするのを防ぐことを目的とします。城内から重要な情報や物資が盗み出されるのを防ぐ、最後の砦と言えます。

主な出口対策には、以下のようなものがあります。

- ファイアウォール/IPS: 入り口対策と同様に、出口の通信も監視します。内部からC&Cサーバーなど、既知の不正な宛先への通信を遮断します。

- URLフィルタリング/プロキシサーバー: 従業員が業務に関係のないサイトや危険なサイトへアクセスするのを防ぎます。また、全てのWebアクセスをプロキシサーバー経由にすることで、通信内容を記録・監視できます。

- DLP(Data Loss Prevention / Data Leak Prevention): 「情報漏えい対策」とも呼ばれます。社内から外部へ送信されるメールやファイルを監視し、マイナンバーやクレジットカード番号といった機密情報が含まれていた場合に、送信をブロックしたり、上長の承認を求めたりする仕組みです。USBメモリへのデータコピーを禁止することも可能です。

- サンドボックス: 外部との通信でやり取りされるファイルが安全かどうかを、隔離された仮想環境(サンドボックス)で実際に実行してみて、その振る舞いを確認する技術です。マルウェアと判定された場合、その通信を遮断します。

これらの「入り口」「内部」「出口」の各階層で適切な対策を組み合わせることで、堅牢な多層防御が実現します。一つの対策に依存せず、複合的な視点で自社のネットワーク環境を見直すことが重要です。

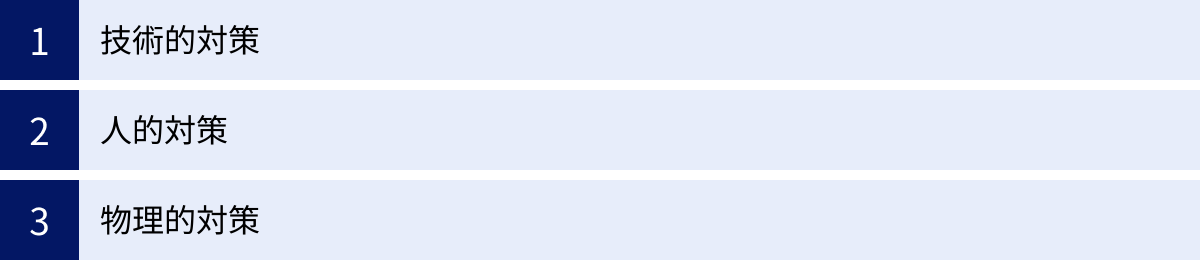

具体的なネットワークセキュリティ対策

これまで解説してきた「基本階層」の考え方に基づき、具体的にどのような対策を講じればよいのでしょうか。ネットワークセキュリティ対策は、大きく「技術的対策」「人的対策」「物理的対策」の3つの側面に分類できます。これらは互いに補完し合う関係にあり、バランスよく実施することが不可欠です。

技術的対策

技術的対策とは、セキュリティ製品やシステムの機能を用いて、脅威からネットワークを保護するアプローチです。多層防御の各階層で、様々なツールが活用されます。

ファイアウォール

ネットワークの最も基本的な防御壁です。あらかじめ設定されたルールに基づき、通過する通信パケットをIPアドレスやポート番号でフィルタリングします。許可されていない通信を遮断することで、外部からの不正なアクセスを防ぎます。

WAF(Web Application Firewall)

Webアプリケーション層の保護に特化したファイアウォールです。「ワフ」と読みます。SQLインジェクションやクロスサイトスクリプティングといった、Webサイトの脆弱性を狙った攻撃を検知・防御します。オンラインサービスやECサイトを運営している企業には必須の対策です。

IDS・IPS(不正侵入検知・防御システム)

ファイアウォールよりも詳細に通信内容を監視し、サイバー攻撃特有のパターン(シグネチャ)や不審な振る舞いを検知します。IDS(Intrusion Detection System)は検知と管理者への通知を行い、IPS(Intrusion Prevention System)は検知後に自動で通信を遮断するところまで実行します。

UTM(統合脅威管理)

UTM(Unified Threat Management)は、ファイアウォール、VPN、IDS/IPS、アンチウイルス、URLフィルタリングなど、複数のセキュリティ機能を一つの機器に統合した製品です。多層防御に必要な様々な機能をオールインワンで導入できるため、特に専任のセキュリティ担当者を置くことが難しい中小企業などで広く利用されています。 導入・運用のコストや手間を削減できるメリットがあります。

VPN

VPN(Virtual Private Network)は、インターネット上に暗号化された仮想的な専用線を構築する技術です。テレワークで従業員が自宅から社内ネットワークにアクセスする際や、拠点間を接続する際に利用することで、通信内容の盗聴や改ざんを防ぎ、安全な通信を確保します。

EDR(エンドポイントセキュリティ)

EDR(Endpoint Detection and Response)は、PCやサーバーといった「エンドポイント」を監視し、マルウェアの侵入後の不審な活動を検知・対応するためのソリューションです。従来のアンチウイルスソフトが「侵入防止」を主目的とするのに対し、EDRは「侵入されることを前提」とし、侵入後の脅威をいち早く発見し、被害が拡大する前に対処(隔離やプロセスの停止など)することを目的とします。

サンドボックス

未知のファイルや不審なファイルを、業務で利用しているネットワークから隔離された安全な仮想環境(砂場=サンドボックス)で実行させ、その振る舞いを分析する技術です。ファイルがマルウェアのように悪意のある動きをした場合にのみ脅威と判定するため、未知のマルウェアやゼロデイ攻撃への対策として有効です。

暗号化

データを第三者が解読できないように、特定のルールに従って変換する技術です。通信経路を暗号化する「SSL/TLS」、PCのハードディスク全体を暗号化する「ディスク暗号化」、ファイル単位で暗号化する「ファイル暗号化」などがあります。万が一、PCの紛失やデータの盗難にあっても、情報漏えいを防ぐ最後の砦となります。

アクセス制御

「いつ、誰が、どの情報資産に、何をしてよいか」を管理・制限することです。IDとパスワードによる認証が基本ですが、よりセキュリティを高めるために、知識情報(パスワード)、所持情報(スマートフォン、ICカード)、生体情報(指紋、顔)のうち2つ以上を組み合わせる「多要素認証(MFA)」の導入が推奨されます。

URLフィルタリング

従業員がアクセスするWebサイトのURLをカテゴリなどで分類し、業務に不要なサイトや、マルウェア感染の危険があるサイトへのアクセスをブロックする仕組みです。従業員を危険なサイトから守ると同時に、私的なインターネット利用による生産性の低下を防ぐ効果も期待できます。

DLP(Data Loss Prevention)

社内ネットワークから外部へ送信されるデータの内容を監視し、機密情報(個人情報、設計図、財務データなど)が含まれていた場合に、自動的に送信をブロックしたり、上長への承認を求めたりするシステムです。メールやWebアップロード、USBメモリへのコピーなど、様々な経路からの情報漏えいを防ぎます。

人的対策

どんなに高度な技術的対策を導入しても、それを使う「人」のセキュリティ意識が低ければ、その効果は半減してしまいます。 人的対策は、セキュリティインシデントの多くがヒューマンエラーに起因することを踏まえ、従業員一人ひとりの意識と知識を向上させるための重要な取り組みです。

従業員へのセキュリティ教育の実施

全従業員を対象に、定期的なセキュリティ研修を実施することが不可欠です。研修では、最新のサイバー攻撃の手口(特に標的型攻撃メールの見分け方)、パスワード管理の重要性、社内セキュリティルールの遵守などを周知徹底します。また、実際に標的型攻撃を模したメールを従業員に送信し、開封率などを測定する「標的型攻撃メール訓練」は、従業員の危機意識を高める上で非常に効果的です。

パスワードの適切な管理

「短く単純なパスワードを使わない」「複数のサービスで同じパスワードを使い回さない」「パスワードを付箋などに書いてPCに貼り付けない」といった基本的なルールを徹底させます。パスワードの定期的な変更を義務付けるとともに、前述の多要素認証(MFA)の導入を強力に推進することが望ましいです。

セキュリティに関するルール・ガイドラインの策定

情報資産の取り扱いに関する包括的なルールである「情報セキュリティポリシー」を策定し、全社に公開・周知します。このポリシーに基づき、PCの持ち出しルール、クラウドサービスの利用申請手順、SNSの業務利用に関するガイドラインなど、より具体的な規定やマニュアルを整備します。ルールを明確にすることで、従業員が判断に迷うことなく、安全な行動を取れるようになります。

物理的対策

物理的対策とは、情報資産やIT機器そのものを、盗難や破壊といった物理的な脅威から保護するための対策です。見落とされがちですが、サイバー空間だけでなく、現実世界でのセキュリティも重要です。

サーバールームの入退室管理と施錠

企業の重要なデータが保管されているサーバーやネットワーク機器が設置された部屋(サーバールーム、データセンター)は、物理的なセキュリティ対策の要です。ICカードや生体認証による入退室管理システムを導入し、権限を持つ担当者以外は立ち入れないようにします。また、サーバルームは常に施錠しておくことを徹底します。誰がいつ入退室したかの記録(ログ)を保存することも重要です。

監視カメラの設置

サーバールームの入り口や、オフィス内の重要なエリアに監視カメラを設置することで、不正な侵入や不審な行動に対する抑止力となります。また、万が一インシデントが発生した際には、原因究明のための貴重な証拠となります。

近年注目される新しいセキュリティの考え方

クラウドサービスの普及やテレワークの浸透により、従来の「社内は安全、社外は危険」という前提でネットワークの境界線を守る「境界型防御モデル」は限界を迎えつつあります。このような環境の変化に対応するため、新しいセキュリティの考え方やアーキテクチャが注目されています。

ゼロトラスト

ゼロトラストとは、その名の通り「何も信頼しない(Zero Trust)」を前提とし、社内・社外を問わず、情報資産にアクセスするすべての通信を検証・認証するセキュリティモデルです。 従来の境界型防御が「一度認証して社内ネットワークに入れば、ある程度信頼する」という考え方だったのに対し、ゼロトラストでは、たとえ社内ネットワークからのアクセスであっても、アクセスがあるたびに「そのユーザーは本当に本人か?」「そのデバイスは安全か?」「アクセス権限はあるか?」といったことを都度検証します。

このモデルでは、ユーザー認証、デバイスの健全性チェック、アクセス先の情報資産の重要度などを総合的に評価し、必要最小限のアクセス権限(認可)を動的に付与します。これにより、万が一、攻撃者が社内ネットワークに侵入したとしても、自由に内部を動き回る(ラテラルムーブメント)ことを防ぎ、被害を最小限に抑えることができます。ゼロトラストは特定の製品を指すのではなく、セキュリティを実現するための概念・アプローチであり、多要素認証(MFA)やEDR、アクセス制御といった様々な技術を組み合わせて実現します。

SASE(Secure Access Service Edge)

SASE(サシー)は、アメリカの調査会社ガートナーが2019年に提唱した、新しいネットワークセキュリティのフレームワークです。ネットワーク機能(SD-WANなど)と、複数のセキュリティ機能(CASB, SWG, ZTNA, FWaaSなど)を、クラウド上で統合して提供するサービスモデルを指します。

従来のモデルでは、テレワーク中の従業員がクラウドサービス(例: Microsoft 365)にアクセスする場合でも、一度データセンターのVPN装置を経由し、そこでセキュリティチェックを受けてからインターネットに出ていく、という非効率な通信経路(ヘアピン通信)が発生していました。SASEを導入すると、ユーザーは場所を問わず、最寄りのSASEのアクセスポイント(PoP: Point of Presence)に接続します。そこで一元的なセキュリティポリシーが適用され、安全が確認された上で、直接目的のクラウドサービスや社内システムにアクセスできます。

これにより、通信の遅延を解消し、ユーザーエクスペリエンスを向上させるとともに、場所やデバイスに依存しない、一貫した高度なセキュリティを確保できます。SASEは、ゼロトラストを実現するための具体的なアーキテクチャの一つとして注目されています。

CASB(Cloud Access Security Broker)

CASB(キャスビー)は、企業とクラウドサービスプロバイダーの間に単一のコントロールポイントを設け、従業員のクラウドサービス利用状況を可視化し、一元的なセキュリティポリシーを適用するためのソリューションです。

多くの企業で、IT部門が把握していないクラウドサービスを従業員が勝手に利用する「シャドーIT」が問題となっています。CASBを導入することで、以下のような機能を実現できます。

- 可視化: どの従業員が、どのクラウドサービスを、どれくらい利用しているかを詳細に把握できます。

- コンプライアンス: 各クラウドサービスが、自社のセキュリティ基準や業界の規制(例: GDPR, PCI DSS)を満たしているかを評価します。

- データセキュリティ: クラウド上でやり取りされるデータを監視し、機密情報が含まれるファイルのアップロードや共有をブロックするなど、情報漏えいを防ぎます。

- 脅威防御: クラウドサービスのアカウント乗っ取りや、クラウド経由でのマルウェア感染などを検知・防御します。

CASBは、企業がクラウドサービスを安全に活用し、DXを推進していく上で不可欠なセキュリティ対策として、その重要性を増しています。

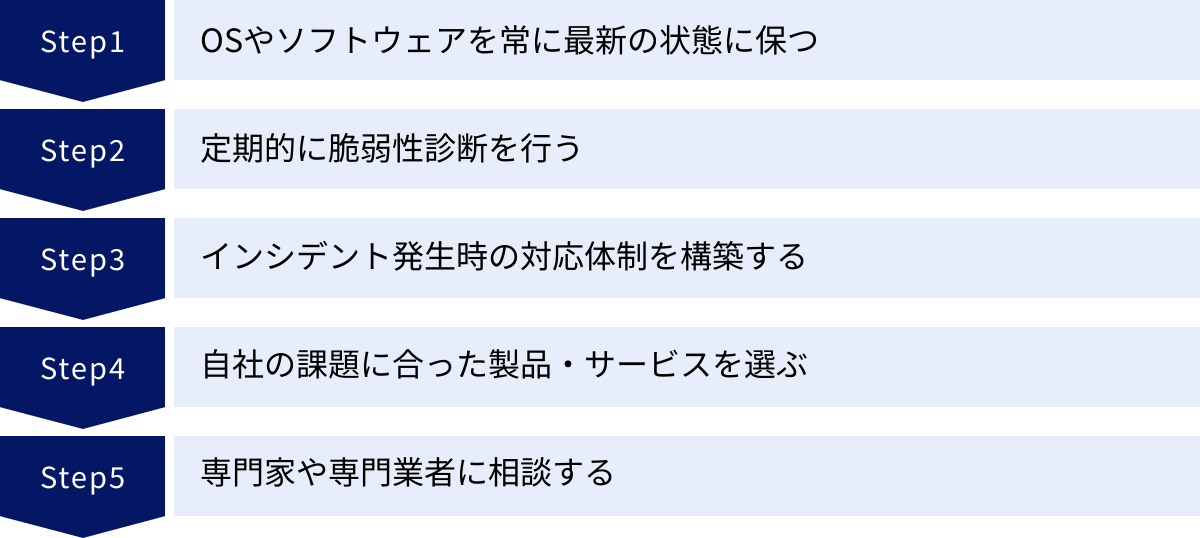

ネットワークセキュリティを強化するための5つのポイント

これまで見てきたように、ネットワークセキュリティ対策は多岐にわたります。何から手をつければよいか分からない、という方もいるかもしれません。ここでは、自社のセキュリティレベルを継続的に強化していくために、特に意識すべき5つの実践的なポイントを紹介します。

① OSやソフトウェアを常に最新の状態に保つ

最も基本的かつ重要な対策の一つが、PCやサーバーのOS、および利用しているソフトウェア(アプリケーション)を常に最新の状態に保つことです。 ソフトウェアの脆弱性は、サイバー攻撃の主要な侵入口となります。ソフトウェアベンダーは、脆弱性が発見されると、それを修正するための更新プログラム(セキュリティパッチ)を配布します。このパッチを速やかに適用(アップデート)することが、ゼロデイ攻撃のような未知の脅威を除き、既知の脆弱性を悪用した攻撃を防ぐ上で極めて効果的です。

多くのソフトウェアには自動更新機能が備わっていますが、企業環境では、パッチ管理ツールなどを利用して、社内の全てのIT資産に漏れなくパッチが適用されているかを一元的に管理することが望ましいです。特に、サポートが終了した古いOS(例:Windows 7など)を使い続けることは、新たな脆弱性が発見されてもパッチが提供されないため、非常に危険です。計画的なリプレースが不可欠です。

② 定期的に脆弱性診断を行う

自社のネットワークやシステムにどのような弱点(脆弱性)が存在するのかを、客観的に把握することは非常に重要です。そのための有効な手段が「脆弱性診断」です。これは、セキュリティの専門家が、攻撃者の視点からシステムを擬似的に調査・スキャンし、セキュリティ上の問題点を発見・報告するサービスです。

脆弱性診断には、主に以下のような種類があります。

- プラットフォーム診断: サーバーのOSやミドルウェア、ネットワーク機器の設定不備などを診断します。

- Webアプリケーション診断: 自社で開発・運用しているWebサイトやWebアプリケーションに、SQLインジェクションやクロスサイトスクリプティングなどの脆弱性がないかを診断します。

定期的に脆弱性診断を実施し、発見された問題点に優先順位をつけて計画的に修正していくことで、自社のセキュリティレベルを継続的に向上させることができます。 これは、健康診断を定期的に受けて、病気の早期発見・早期治療に努めるのと同じ考え方です。

③ インシデント発生時の対応体制を構築する

「インシデントはいつか必ず起こる」という前提に立ち、万が一セキュリティインシデント(情報漏えいやマルウェア感染など)が発生してしまった場合に、迅速かつ適切に対応できる体制をあらかじめ構築しておくことが重要です。インシデント発生後の対応の巧拙が、被害の大きさを左右します。

この対応を専門に行う組織を「CSIRT(シーサート:Computer Security Incident Response Team)」と呼びます。CSIRTは、インシデントの検知から、状況分析、封じ込め、復旧、そして経営層や関係各所への報告まで、一連の対応を指揮する司令塔の役割を担います。

大企業のように専門チームを設置することが難しくても、インシデント発生時の連絡網、各担当者の役割分担、外部の専門家(フォレンジック調査会社など)への連絡先などをまとめた対応手順書を事前に作成し、訓練を行っておくだけでも、いざという時の混乱を大幅に減らすことができます。

④ 自社の課題に合った製品・サービスを選ぶ

セキュリティ製品やサービスは数多く存在し、それぞれに特徴があります。UTM、EDR、SASEなど、流行りのソリューションをただ導入するだけでは、必ずしも自社のセキュリティが向上するとは限りません。重要なのは、自社のビジネスモデル、保有する情報資産の重要度、現在のセキュリティレベルなどを正しく評価(リスクアセスメント)し、どこに最も大きなリスクが存在するのか、何を優先的に守るべきなのかを明確にすることです。

例えば、個人情報を大量に扱うECサイト事業者であればWAFやDLPの優先度が高くなりますし、テレワーク中心の企業であればゼロトラストやSASEの導入が効果的でしょう。自社の課題と目的を明確にした上で、それに最も合致した製品・サービスを、費用対効果も考慮しながら慎重に選定することが成功の鍵です。

⑤ 専門家や専門業者に相談する

ネットワークセキュリティは非常に専門性が高い分野であり、すべての対策を自社の人員だけでカバーするのは困難な場合があります。特に、専任のIT・セキュリティ担当者がいない中小企業にとっては、大きな負担となります。

そのような場合は、無理に自社だけで解決しようとせず、外部の専門家や専門業者に相談することも有効な選択肢です。

- セキュリティコンサルティング: 自社のセキュリティ状況を診断し、課題の洗い出しから対策の計画立案までを支援してくれます。

- MSSP(マネージドセキュリティサービスプロバイダー): ファイアウォールやEDRなどのセキュリティ製品の24時間365日の運用・監視を代行してくれるサービスです。インシデント発生時の初動対応までを担ってくれる場合が多く、自社の運用負荷を大幅に軽減できます。

専門家の知見を活用することで、より効果的かつ効率的にセキュリティレベルを向上させることができます。

おすすめのネットワークセキュリティサービス・ツール

ここでは、ネットワークセキュリティ対策を検討する上で参考となる、代表的なサービスやツールを提供している企業・ブランドをいくつか紹介します。各社とも多岐にわたるソリューションを提供しており、自社の課題に合わせて相談することが可能です。

※掲載されている情報は、各公式サイトで公開されている内容に基づいています。

| サービス・ツール名 | 提供企業 | 特徴・提供ソリューション |

|---|---|---|

| NECフィールディング | NECフィールディング株式会社 | 全国約400ヵ所のサービス拠点網を活かし、ITインフラの構築から運用、保守までをワンストップで提供。セキュリティ監視(SOC)、脆弱性診断、インシデント対応支援など、幅広いセキュリティサービスを展開。 |

| 大塚商会 | 株式会社大塚商会 | 中堅・中小企業向けに幅広いITソリューションを提供。「たよれーる」ブランドが有名。UTMやウイルス対策、EDR、情報漏えい対策など、各社のセキュリティ製品を組み合わせた最適な提案力に強み。 |

| ソフトバンク | ソフトバンク株式会社 | 大手通信キャリアとしての強固なネットワーク基盤を活かし、法人向けに高度なセキュリティサービスを多数提供。SASE、ゼロトラスト、マネージドセキュリティサービス(MSS)、コンサルティングなど、先進的なソリューションが豊富。 |

| キヤノンITソリューションズ(ESET) | キヤノンITソリューションズ株式会社 | マルウェア対策ソフト「ESET(イーセット)」の国内総販売代理店。軽快な動作と高い検出率で知られるエンドポイントセキュリティ製品。近年はEDR機能やクラウドサンドボックスも統合し、高度な脅威にも対応。 |

| サイバーリーズン(Cybereason EDR) | サイバーリーズン・ジャパン株式会社 | AIを活用したEDR(Endpoint Detection and Response)プラットフォームの代表格。エンドポイントの膨大なログデータを相関分析し、サイバー攻撃の全体像を可視化する「MalOp」という機能が特徴。侵入後の脅威検知と対応に強み。 |

| ソフォス(Sophos) | ソフォス株式会社 | エンドポイントセキュリティとネットワークセキュリティの両方を提供し、それらが連携して動作する「Synchronized Security(シンクロナイズドセキュリティ)」というコンセプトが特徴。脅威情報を共有し、自動で対応することで防御を強化する。 |

NECフィールディング

NECフィールディングは、NECグループの一員として、ITシステムの構築から運用保守までを全国規模で展開しています。強みは、全国約400ヵ所に及ぶサービス拠点網と約3,500人のカスタマエンジニアによる、地域に密着したサポート体制です。ネットワークセキュリティ分野では、「セキュリティ監視サービス(SOC)」、「脆弱性診断サービス」、「標的型攻撃メール訓練」などを提供。インシデント発生時の駆けつけ対応や復旧支援も行っており、導入から運用、緊急時対応までトータルで任せたい企業にとって心強い存在です。(参照:NECフィールディング株式会社 公式サイト)

大塚商会

大塚商会は、「たよれーる」や「αシリーズ」などのオリジナルサービスで知られ、特に中堅・中小企業向けのITソリューション提供に豊富な実績を持ちます。特定のベンダーに縛られず、様々なメーカーのセキュリティ製品(UTM、ウイルス対策、EDRなど)を取り扱うマルチベンダーであることが特徴です。顧客の課題や予算に合わせて、最適な製品を組み合わせて提案するノウハウに長けており、「何から始めればいいかわからない」という企業にとって頼れる相談相手となります。(参照:株式会社大塚商会 公式サイト)

ソフトバンク

大手通信キャリアであるソフトバンクは、法人向けに多岐にわたる高度なセキュリティソリューションを提供しています。自社の堅牢なネットワーク基盤を活かしたDDoS攻撃対策サービスや、近年注目されるSASE、ゼロトラストといった先進的なセキュリティアーキテクチャの導入支援に強みがあります。また、高度な専門知識を持つアナリストが24時間365日体制で監視を行う「マネージドセキュリティサービス(MSS)」も提供しており、自社での運用が難しい大企業や中堅企業のニーズにも応えています。(参照:ソフトバンク株式会社 法人向け公式サイト)

キヤノンITソリューションズ(ESET)

キヤノンITソリューションズは、世界的に評価の高いセキュリティソフトウェア「ESET(イーセット)」の国内総販売代理店です。ESETは、ウイルス対策ソフトとして個人ユーザーにも広く知られていますが、法人向けにはエンドポイント保護を包括的に行うプラットフォームを提供しています。軽快な動作とヒューリスティック技術などを用いた高い検出能力が特徴です。近年では、侵入後の脅威を検知するEDR機能や、未知の脅威を分析するクラウドサンドボックス機能も統合され、より高度な脅威に対応可能です。(参照:キヤノンITソリューションズ株式会社 ESET公式サイト)

サイバーリーズン(Cybereason EDR)

サイバーリーズンは、サイバー攻撃対策プラットフォーム、特にEDR製品の分野で世界的にリードする企業の一つです。同社のEDRは、AIを活用した独自のエンジンにより、PCやサーバーから収集した膨大なデータをリアルタイムに分析します。攻撃の断片的な兆候を関連付け、攻撃全体のストーリーとして可視化する「MalOp(Malicious Operation)」という機能が最大の特徴で、セキュリティ担当者がインシデントの範囲や影響を迅速に把握し、的確な対応を取ることを支援します。(参照:サイバーリーズン・ジャパン株式会社 公式サイト)

ソフォス(Sophos)

ソフォスは、エンドポイントセキュリティ(PC・サーバー保護)とネットワークセキュリティ(ファイアウォール・UTM)の両方を自社で開発・提供している数少ないベンダーです。その最大の強みは、両者が連携して動作する「Synchronized Security」という独自のコンセプトです。例えば、エンドポイントで脅威が検知されると、その情報が即座にファイアウォールに共有され、感染したPCのネットワーク通信を自動的に隔離するといった連携が可能です。これにより、脅威の拡散を迅速に食い止め、対応の自動化を実現します。(参照:ソフォス株式会社 公式サイト)

まとめ

本記事では、ネットワークセキュリティの基本概念である「情報セキュリティの3要素(CIA)」から、重要視される背景、具体的な脅威、そして「入り口・内部・出口」の多層防御に基づく対策、さらにはゼロトラストといった最新の考え方まで、幅広く解説してきました。

今日のビジネス環境において、ネットワークセキュリティはもはや単なるIT部門の課題ではなく、企業の事業継続と成長を支える経営の根幹です。サイバー攻撃は日々高度化・巧妙化し、働き方やITインフラも常に変化し続けています。このような状況下で情報資産を守り抜くためには、特定の技術や製品に依存するのではなく、「技術的対策」「人的対策」「物理的対策」を組み合わせた、総合的かつ継続的なアプローチが不可欠です。

まずは、自社の現状を正しく把握し、どこにリスクが潜んでいるのかを明らかにすることから始めましょう。そして、OSやソフトウェアを常に最新に保つ、定期的に脆弱性診断を行うといった基本的な対策を徹底することが重要です。その上で、自社の事業内容や規模、課題に合ったセキュリティソリューションを選定し、計画的に導入していくことが求められます。

脅威に終わりがない以上、セキュリティ対策にも完成形はありません。常に最新の情報を収集し、自社の対策を定期的に見直し、改善し続ける姿勢が何よりも大切です。自社の状況を正しく理解し、適切な対策を講じることが、不確実性の高い現代においてビジネスを継続し、顧客や社会からの信頼を守り抜くための鍵となるでしょう。