現代社会において、パソコンやスマートフォンは生活や仕事に欠かせないツールとなりました。インターネットを通じて世界中の情報にアクセスできる利便性の裏側で、私たちは常にサイバー攻撃の脅威に晒されています。その中でも特に深刻な被害をもたらすのが「マルウェア」です。

この記事では、マルウェアとは何かという基本的な定義から、その主な種類、感染経路、そして具体的な対策までを網羅的に解説します。個人でできる基本的な対策から、企業・組織として取り組むべき応用的な対策、さらには万が一感染してしまった場合の対処法まで、順を追って詳しく見ていきましょう。サイバーセキュリティの知識は、今や全ての人にとって必須のスキルです。本記事を通じて、あなたの大切な情報資産を守るための一助となれば幸いです。

目次

マルウェアとは

サイバーセキュリティの世界で最も頻繁に耳にする言葉の一つが「マルウェア」です。しかし、その正確な意味や、ウイルスとの違いを明確に説明できる人は意外と少ないかもしれません。ここでは、マルウェアの基本的な定義と、関連する用語との違いについて深く掘り下げていきます。

マルウェアの定義

マルウェア(Malware)とは、「malicious software(悪意のあるソフトウェア)」を短縮した造語であり、デバイスの所有者やユーザーに不利益をもたらす目的で作成されたソフトウェアやプログラムコードの総称です。これには、コンピュータウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェアなど、様々な種類の不正プログラムが含まれます。

重要なのは、マルウェアが「悪意」を持って設計されている点です。その目的は多岐にわたりますが、主に以下のようなものが挙げられます。

- 情報の窃取: ID、パスワード、クレジットカード番号、個人情報、企業の機密情報などを盗み出す。

- 金銭の詐取: オンラインバンキングの認証情報を盗んで不正送金を行ったり、ファイルを人質に取って身代金を要求(ランサムウェア)したりする。

- システムの破壊・妨害: ファイルを破壊したり、コンピュータの動作を不安定にさせたり、システムを停止させたりする。

- 迷惑行為: 大量の広告を強制的に表示させたり、他のコンピュータへの攻撃の踏み台として悪用したりする。

マルウェアは、かつてのような技術力を誇示するための愉快犯的なものから、近年では金銭的利益を目的とした組織的な犯罪へとその性質を大きく変化させています。特に、デジタルトランスフォーメーション(DX)の進展により、あらゆる情報がデジタル化され、ネットワークに接続されるようになった現代において、マルウェアによる被害は個人だけでなく、企業や社会全体にとって極めて深刻な脅威となっています。

情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」においても、ランサムウェアによる被害や標的型攻撃による機密情報の窃取などが、毎年上位にランクインしており、その脅威度の高さを物語っています。

(参照:情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

マルウェア対策がなぜ重要なのか、その背景には、私たちの生活やビジネスがデジタル技術に深く依存しているという現実があります。 スマートフォン一つで決済から行政手続きまで完結できる便利な世の中は、裏を返せば、そのスマートフォンがマルウェアに感染した際のリスクが非常に大きいことを意味します。企業においても、顧客情報や技術情報といった機密データが漏洩すれば、金銭的損失だけでなく、社会的信用の失墜という計り知れないダメージを受けることになります。

したがって、マルウェア対策は、単なる技術的な問題ではなく、個人の資産やプライバシー、そして企業の事業継続性を守るための、現代社会における必須の取り組みであると言えるでしょう。

ウイルスやスパイウェアとの違い

「マルウェア」と「ウイルス(コンピュータウイルス)」は、しばしば混同して使われがちですが、厳密にはその関係性が異なります。結論から言うと、マルウェアという大きなカテゴリの中に、ウイルス、スパイウェア、ランサムウェアといった様々な種類の不正プログラムが含まれています。

例えるなら、「食べ物」という大きなカテゴリの中に「野菜」や「果物」があり、さらに「野菜」の中に「トマト」や「きゅうり」がある、という関係性に似ています。この場合、「マルウェア」が「食べ物」に、「ウイルス」や「スパイウェア」が「野菜」や「果物」に相当します。

それぞれの用語の正確な関係性を理解するために、以下の表で特徴を整理してみましょう。

| 項目 | マルウェア (Malware) | コンピュータウイルス (Virus) | スパイウェア (Spyware) |

|---|---|---|---|

| 定義 | 悪意のあるソフトウェアの総称 | 他のプログラムファイルに寄生し、自己増殖する機能を持つマルウェアの一種 | ユーザーの情報を収集し、外部に送信するマル-ウェアの一種 |

| 位置づけ | 最も広義な概念(上位カテゴリ) | マルウェアの一種(下位カテゴリ) | マルウェアの一種(下位カテゴリ) |

| 主な目的 | 情報窃取、金銭詐取、システム破壊など多岐にわたる | プログラムの改ざん、システムの破壊、感染拡大 | 個人情報、行動履歴、認証情報などの窃取 |

| 動作の特徴 | 種類によって異なる | 単独では存在できず、宿主となるファイルが必要。 ファイルを開くなどの操作で活動を開始する。 | ユーザーに気づかれずにバックグラウンドで活動する。 |

このように、ウイルスは「他のプログラムに寄生して自己増殖する」という特定の特徴を持ったマルウェアの一種です。一方で、スパイウェアは「ユーザーの情報を盗み見る」ことに特化したマルウェアを指します。

かつては、フロッピーディスクなどを介してプログラムファイルに寄生し、感染を広げる「ウイルス」が主流であったため、「ウイルス対策ソフト」という名称が一般的になりました。しかし、インターネットの普及とともに、メールやWebサイトを介して単独で活動・拡散する「ワーム」や、無害なソフトウェアを装って侵入する「トロイの木馬」など、ウイルス以外のマルウェアが急増しました。

このため、現代のセキュリティソフトは、ウイルスだけでなく、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、あらゆるマルウェアを検知・駆除する機能を持つのが一般的であり、「総合セキュリティソフト」や「マルウェア対策ソフト」と呼ばれることが多くなっています。

用語を正しく理解することは、脅威の性質を正確に把握し、適切な対策を講じるための第一歩です。「マルウェア」という言葉を使うことで、特定の種類の脅威だけでなく、悪意のあるソフトウェア全般に対する警戒意識を持つことができます。

マルウェアの主な種類

マルウェアは、その目的や動作の仕組みによって様々な種類に分類されます。それぞれの特徴を理解することは、適切な対策を講じる上で非常に重要です。ここでは、代表的なマルウェアの種類について、その手口や被害を具体的に解説します。

| マルウェアの種類 | 主な目的 | 動作・特徴 |

|---|---|---|

| ウイルス | システム破壊、感染拡大 | 他のファイルに寄生して自己増殖する。単独では活動できない。 |

| ワーム | ネットワークの混乱、感染拡大 | 自己増殖し、ネットワークを介して独立して拡散する。 |

| トロイの木馬 | バックドアの作成、情報窃取 | 無害なプログラムを装って侵入し、内部から攻撃を行う。自己増殖しない。 |

| ランサムウェア | 金銭の要求(身代金) | ファイルやシステムを暗号化し、復号と引き換えに金銭を要求する。 |

| スパイウェア | 情報の窃取 | ユーザーに気づかれずに個人情報や行動履歴を収集し、外部に送信する。 |

| アドウェア | 広告収入の獲得 | ユーザーの意図に関わらず、強制的に広告(ポップアップなど)を表示する。 |

| ボット | 遠隔操作、大規模攻撃 | 感染したPCを乗っ取り、攻撃者の命令でDDoS攻撃やスパム送信を行う。 |

ウイルス

コンピュータウイルスは、マルウェアの中でも最も古くから知られているタイプです。その最大の特徴は、生物のウイルスと同様に、他のプログラムファイルや実行ファイルに「寄生」し、そのファイルが実行されることで自らを複製し、感染を広げていく点にあります。

- 感染の仕組み: ウイルスに感染したファイル(例: Word文書、実行ファイル)をメールで受け取ったり、USBメモリでコピーしたりして、そのファイルを開くとウイルスが活動を開始します。そして、コンピュータ内にある他の健全なファイルに次々と寄生していきます。

- 主な被害: ファイルの破壊、データの改ざん、システムの起動不能、パフォーマンスの低下などを引き起こします。かつては愉快犯的なものが多かったですが、現在では他のマルウェアを呼び込むための侵入口として利用されることもあります。

- ポイント: ウイルスは単独では存在できず、必ず「宿主」となるファイルが必要です。 この点が、次に説明するワームとの大きな違いです。

ワーム

ワームは、ウイルスと同じく自己増殖能力を持つマルウェアですが、その拡散方法が大きく異なります。ワームはウイルスのように他のファイルに寄生する必要がなく、独立したプログラムとして存在し、主にネットワークを利用して自律的に感染を広げていきます。

- 感染の仕組み: ネットワークに接続されているコンピュータの脆弱性(セキュリティ上の欠陥)を悪用して侵入します。一度侵入に成功すると、そのコンピュータを踏み台にして、ネットワーク上の他の脆弱なコンピュータをスキャンし、次々と感染を拡大させます。メールの添付ファイルとして自身を送りつけたり、共有フォルダに自身をコピーしたりするタイプもあります。

- 主な被害: ネットワーク帯域を大量に消費し、ネットワーク全体を麻痺させることがあります。また、バックドアを作成して他のマルウェアを呼び込んだり、機密情報を外部に送信したりする機能を持つものも多いです。過去には、大規模なワームの流行により、世界中のインターネットが機能不全に陥った事例もあります。

- ポイント: ユーザーが特定のファイルを開くといった操作をしなくても、ネットワークに接続しているだけで感染する可能性があるため、非常に厄介な存在です。

トロイの木馬

「トロイの木馬」は、ギリシャ神話に登場する逸話に由来するマルウェアです。その名の通り、一見すると無害なソフトウェア(例: 便利なツール、ゲームなど)を装ってユーザーにダウンロード・実行させ、コンピュータ内部に侵入します。

- 感染の仕組み: ユーザー自身が「有用なもの」と信じてインストールすることで、感染が成立します。ウイルスやワームのように自己増殖する能力はありません。

- 主な被害: 侵入後、攻撃者がそのコンピュータを外部から自由に操るための「バックドア」を設置します。このバックドアを通じて、個人情報の窃取、ファイルの送受信、キーボード入力の記録(キーロガー)、他のマルウェアのダウンロードなど、様々な悪意のある活動が行われます。気づかないうちに、自分のコンピュータがサイバー犯罪の片棒を担がされている可能性もあります。

- ポイント: ユーザーを騙して自らインストールさせる、という社会工学的な手法を用いるのが特徴です。自己増殖しないため発見が遅れやすく、被害が深刻化する傾向にあります。

ランサムウェア

ランサムウェアは、近年最も深刻な被害をもたらしているマルウェアの一つです。「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、その名の通り、感染したコンピュータ内のファイルやデータ、あるいはシステム全体を暗号化して使用不能にし、元に戻すこと(復号)と引き換えに身代金を要求します。

- 感染の仕組み: 主にフィッシングメールの添付ファイルや、Webサイトの閲覧(ドライブバイダウンロード)、VPN機器などの脆弱性を突いて侵入します。

- 主な被害: 業務に必要なファイルが全て暗号化され、事業が完全にストップしてしまう可能性があります。近年では、データを暗号化するだけでなく、「身代金を支払わなければ、盗んだデータを公開する」と脅迫する「二重恐喝(ダブルエクストーション)」の手口も増えています。身代金を支払ってもデータが復旧される保証はなく、再び標的とされるリスクもあります。

- ポイント: 被害が直接的かつ甚大であり、事業継続に致命的な影響を与えます。 個人・法人を問わず、最も警戒すべき脅威と言えるでしょう。

スパイウェア

スパイウェアは、その名の通り「スパイ」活動を行うマルウェアです。ユーザーに気づかれないようにコンピュータに潜伏し、個人情報や機密情報、Webの閲覧履歴、キーボードの入力内容などを収集して、外部の攻撃者に送信します。

- 感染の仕組み: フリーソフトのインストール時に同時にインストールされたり(バンドル)、トロイの木馬として侵入したりします。

- 主な被害: ID・パスワードの漏洩によるアカウントの乗っ取り、クレジットカード情報の窃取による金銭的被害、プライバシーの侵害などが挙げられます。企業にとっては、顧客情報や設計図などの機密情報が漏洩する原因となり得ます。

- ポイント: コンピュータの動作に目立った異常を引き起こさないことが多く、感染していることに長期間気づきにくいのが特徴です。

アドウェア

アドウェアは、「Advertisement(広告)」と「Software」を組み合わせた言葉です。ユーザーの意図とは無関係に、デスクトップ上にポップアップ広告などを強制的に表示させるソフトウェアを指します。

- 感染の仕組み: 主にフリーソフトと一緒にインストールされることが多いです。

- 主な被害: 大量の広告が表示されることで、作業の妨げになったり、コンピュータの動作が遅くなったりします。アドウェア自体が直接的な損害を与えることは少ないですが、中には悪質なものもあり、表示された広告がフィッシングサイトへの誘導や、他のマルウェアのダウンロードを促すものである場合があります。また、ユーザーのWeb閲覧履歴などを収集して、ターゲティング広告の表示に利用するスパイウェア的な機能を持つものもあり、その境界は曖昧です。

- ポイント: 全てのアドウェアが悪意のあるものとは限りませんが、ユーザーの許可なく情報を収集したり、システムに悪影響を及ぼしたりするものはマルウェアと見なされます。

ボット

ボットは、「ロボット」に由来する言葉で、感染したコンピュータを、攻撃者が外部から遠隔操作できるようにするマルウェアです。ボットに感染した多数のコンピュータは「ボットネット」と呼ばれる巨大なネットワークを形成し、攻撃者の命令に従って一斉に行動します。

- 感染の仕組み: ワームと同様に脆弱性を悪用したり、トロイの木馬として侵入したりします。

- 主な被害: 感染したコンピュータの所有者は、気づかないうちに大規模なサイバー攻撃の「加害者」になってしまう可能性があります。ボットネットは、特定のWebサイトやサーバーに大量のアクセスを集中させてサービスを停止させる「DDoS攻撃」や、大量のスパムメールの送信、仮想通貨のマイニング(採掘)などに悪用されます。

- ポイント: 自分自身が被害者であると同時に、他人への攻撃の踏み台(加害者)にされてしまうという二重のリスクを抱える点が最大の特徴です。

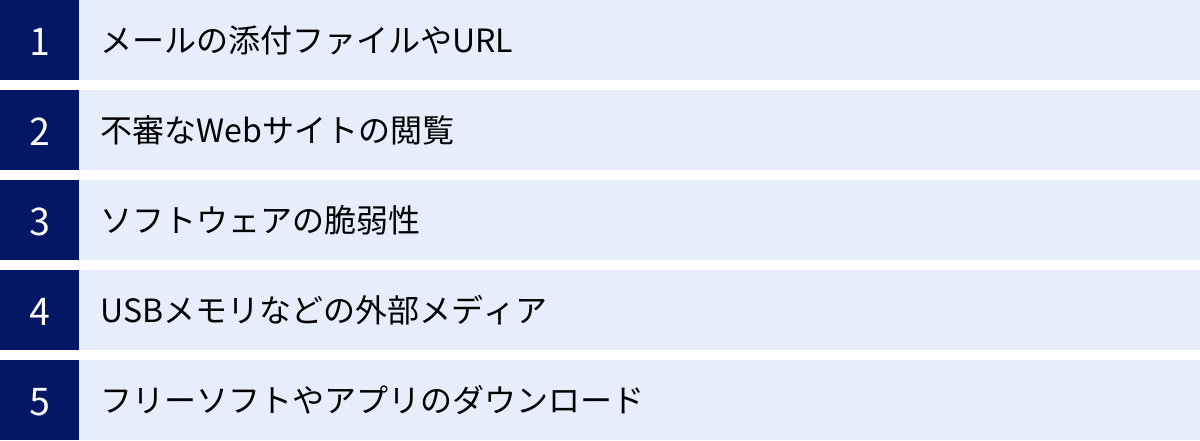

マルウェアの主な感染経路

マルウェアから身を守るためには、敵がどのようなルートで侵入してくるのかを知ることが不可欠です。攻撃者は、人間の心理的な隙やシステムの技術的な弱点を巧みに突いてきます。ここでは、マルウェアの代表的な感染経路を5つ挙げ、それぞれの特徴と注意点を解説します。

メールの添付ファイルやURL

メールは、ビジネスやプライベートにおける主要なコミュニケーションツールであると同時に、マルウェア感染の最も古典的かつ依然として主要な経路の一つです。攻撃者は、様々な手口でユーザーを騙し、悪意のあるファイルを開かせたり、不正なWebサイトへ誘導したりします。

- 手口の具体例:

- ばらまき型メール: 「請求書」「注文確認書」「重要なお知らせ」といった、思わず開いてしまいそうな件名で、ウイルスが仕込まれたWord、Excel、PDF、ZIP形式のファイルを添付して不特定多数に送りつけます。

- 標的型攻撃メール: 特定の企業や組織を狙い、業務に関係する取引先や同僚、顧客などを装ってメールを送信します。内容は巧妙に偽装されており、業務上のやり取りと見分けがつきにくいため、非常に危険です。例えば、「【至急】〇〇プロジェクトの見積書送付」といった件名で、担当者の名前を騙って送られてくるケースがあります。

- フィッシングメール: 金融機関、ECサイト、公的機関などを装い、「アカウントがロックされました」「セキュリティ警告」といった不安を煽る内容で偽のWebサイトへ誘導し、IDやパスワード、個人情報を入力させようとします。この偽サイト自体にマルウェアが仕掛けられていることもあります。

- 対策のポイント:

- 送信元を常に疑う: 知っている相手からのメールでも、件名や内容に少しでも不審な点があれば、安易に添付ファイルを開いたり、URLをクリックしたりしない。

- マクロの自動実行を無効化: Office製品のマクロ機能を悪用するマルウェアが多いため、「保護ビュー」やマクロの警告が表示された場合は、内容を十分に確認するまで有効化しない。

- URLの確認: リンクにカーソルを合わせると表示される実際のリンク先URLを確認し、正規のドメインと一致しているか確かめる。

不審なWebサイトの閲覧

Webサイトを閲覧するだけでマルウェアに感染してしまう「ドライブバイダウンロード(Drive-by Download)」と呼ばれる攻撃手法が存在します。ユーザーが特別な操作をしなくても、Webサイトにアクセスしただけで、気づかないうちにマルウェアが自動的にダウンロード・実行されてしまいます。

- 手口の具体例:

- 改ざんされた正規サイト: 攻撃者が正規の企業のWebサイトに不正アクセスし、マルウェアを仕込むケース。ユーザーは信頼できるサイトだと思ってアクセスするため、防御が困難です。

- 悪意のある広告(マルバタイジング): Webサイトに表示される広告配信ネットワークを悪用し、悪意のある広告を表示させます。ユーザーが広告をクリックしなくても、表示されただけで感染する場合があります。

- 偽の警告表示: 「お使いのPCはウイルスに感染しています」「ドライバが古くなっています」といった偽の警告メッセージを表示し、偽のセキュリティソフトや不正なプログラムをダウンロードさせようとします。

- 対策のポイント:

- OSやブラウザの更新: ドライブバイダウンロードは、OS、ブラウザ、Flash PlayerやJavaなどのプラグインの脆弱性を悪用します。これらを常に最新の状態に保つことが最も効果的な対策です。

- URLフィルタリング機能の活用: セキュリティソフトが提供する、危険なWebサイトへのアクセスをブロックする機能を有効にしておく。

- 怪しいポップアップは閉じる: 偽の警告が表示されても、慌てて「OK」や「はい」をクリックせず、ブラウザのタブやウィンドウを閉じる。

ソフトウェアの脆弱性

OS(Windows, macOSなど)やアプリケーション(Webブラウザ, Officeソフト, PDF閲覧ソフトなど)には、設計上のミスやプログラムの不具合である「脆弱性(ぜいじゃくせい)」が存在することがあります。攻撃者はこのセキュリティ上の穴を狙ってマルウェアを送り込みます。

- 手口の具体例:

- ゼロデイ攻撃: ソフトウェアの開発者が脆弱性を認識し、修正プログラム(パッチ)を配布する前に、その脆弱性を悪用して行われる攻撃を「ゼロデイ攻撃」と呼びます。対策が間に合わないため、被害が拡大しやすい非常に危険な攻撃です。

- パッチ未適用の放置: ソフトウェアの提供元から脆弱性を修正する更新プログラムが配布されているにもかかわらず、ユーザーが適用を怠っている状態を狙った攻撃。これは最も一般的な攻撃パターンの一つです。

- 対策のポイント:

- 自動更新の有効化: OSや主要なソフトウェアの自動更新機能を有効にし、常に最新の状態を維持する。

- パッチ管理の徹底(企業向け): 企業環境では、管理者が全従業員のPCのパッチ適用状況を一元的に管理し、速やかに適用する体制を構築することが重要です。

- サポート終了(EOL)製品の使用中止: メーカーのサポートが終了したOSやソフトウェアは、新たな脆弱性が発見されても修正プログラムが提供されません。使用を続けることは非常に危険であり、速やかに後継製品へ移行する必要があります。

USBメモリなどの外部メディア

USBメモリや外付けハードディスクといった外部記憶メディアも、マルウェアの感染経路として依然として利用されています。特に、組織内など閉じたネットワーク環境へのマルウェアの持ち込みに悪用されるケースがあります。

- 手口の具体例:

- AutoRun(自動実行)機能の悪用: USBメモリをPCに接続しただけで、マルウェアが自動的に実行されるように仕込む手口。近年のOSでは対策が進んでいますが、古いOSでは依然としてリスクがあります。

- 意図的な置き忘れ(USBドロップ攻撃): 攻撃者がマルウェアを仕込んだUSBメモリを、標的企業の敷地内などにわざと置き忘れ、従業員が興味本位で拾ってPCに接続するのを狙う、社会工学的な攻撃です。

- 不特定多数が利用するPCからの感染: 大学や図書館など、不特定多数が利用するPCで使ったUSBメモリがマルウェアに感染し、それを自宅や職場のPCに接続することで感染が広がることがあります。

- 対策のポイント:

- 安易に拾わない・接続しない: 所有者不明のUSBメモリは絶対にPCに接続しない。

- 接続前にスキャン: 外部メディアをPCに接続する際は、必ずセキュリティソフトでスキャンを実行する。

- 自動実行機能の無効化: OSの設定で、外部メディアの自動実行機能を無効にしておく。

フリーソフトやアプリのダウンロード

無料で利用できるフリーソフトやスマートフォンアプリは非常に便利ですが、その中にはマルウェアが仕込まれていたり、アドウェアがバンドル(同梱)されていたりするものが存在します。

- 手口の具体例:

- 公式サイトを装った偽サイト: 有名なフリーソフトの偽ダウンロードサイトを作成し、マルウェアを仕込んだ偽のインストーラーを配布する。

- 非公式マーケットのアプリ: スマートフォンの公式アプリストア(App Store, Google Play)以外で配布されている、いわゆる「野良アプリ」には、審査を経ていない危険なものが多く含まれています。

- バンドルソフト: フリーソフトのインストーラーに、ユーザーが意図しないアドウェアやスパイウェアが同梱されており、インストール時に気づかずに「同意する」をクリックしてしまうことで同時にインストールされてしまう。

- 対策のポイント:

- 公式サイトからダウンロード: ソフトウェアは必ず開発元の公式サイトからダウンロードする。

- 公式アプリストアを利用: スマートフォンアプリは、App StoreやGoogle Playといった公式ストアからのみインストールする。

- インストール時の確認: インストールウィザードの画面をよく読み、不要なプログラムのインストールを許可するチェックボックスがオンになっていないか確認する。

これらの感染経路は単独で存在するのではなく、複合的に組み合わされて攻撃が行われることもあります。複数の防御策を組み合わせる「多層防御」の考え方が、マルウェア対策の基本となります。

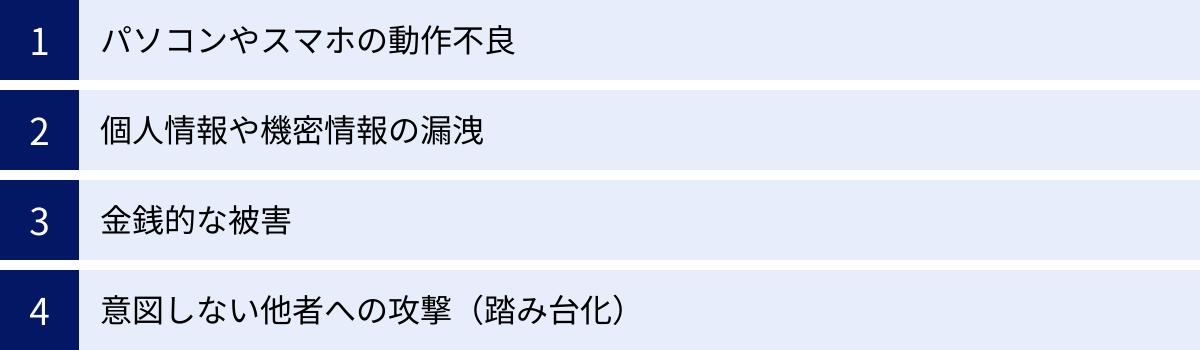

マルウェア感染で起こりうる症状や被害

マルウェアに感染すると、デバイスの動作がおかしくなるだけでなく、個人情報や金銭が奪われるなど、深刻な被害につながる可能性があります。ここでは、マルウェア感染によって引き起こされる具体的な症状や被害について、4つの側面に分けて詳しく解説します。

パソコンやスマホの動作不良

マルウェアは、コンピュータの正常な動作を妨げる様々な症状を引き起こします。これらは感染の初期サインであることが多く、見逃さずに早期に対処することが重要です。

- 処理速度の極端な低下: バックグラウンドでマルウェアがCPUやメモリなどのリソースを大量に消費するため、PCやスマホの起動が遅くなったり、アプリケーションの動作が異常に重くなったりします。

- 頻繁なフリーズや強制終了: システムが不安定になり、操作中に突然フリーズしたり、意図せず再起動を繰り返したりすることがあります。

- 見慣れないポップアップ広告の表示: デスクトップやブラウザ上に、しつこく広告が表示されるようになります。これはアドウェアに感染している典型的な症状です。

- 身に覚えのないツールバーの追加: Webブラウザに、自分でインストールした覚えのないツールバーが追加されていることがあります。

- ホームページ(スタートページ)の変更: ブラウザを起動したときに表示されるホームページが、意図しない検索サイトなどに勝手に変更されてしまう。

- セキュリティソフトの無効化: マルウェアの中には、自身の活動を隠蔽するために、インストールされているセキュリティ対策ソフトを強制的に停止させたり、アンインストールしたりするものがあります。

- 不審なファイルやアイコンの出現: デスクトップやフォルダ内に、見慣れないファイルやアイコンが作成されている。

これらの症状は、単なるハードウェアの不調やソフトウェアのバグである可能性もありますが、複数の症状が同時に発生した場合は、マルウェア感染を強く疑うべきです。

個人情報や機密情報の漏洩

多くのマルウェアは、金銭的利益を得ることを目的としており、そのために価値のある情報を盗み出そうとします。漏洩する情報は個人だけでなく、企業にとっても致命的な打撃となり得ます。

- 漏洩する情報の種類:

- 認証情報: 各種Webサービス(SNS、ネットバンキング、ECサイトなど)のIDとパスワード。これが盗まれると、アカウント乗っ取りの被害に遭います。

- 個人情報: 氏名、住所、電話番号、メールアドレス、マイナンバーなど。これらは他の犯罪(なりすまし、詐欺など)に悪用される可能性があります。

- クレジットカード情報: カード番号、有効期限、セキュリティコード。不正利用され、金銭的な被害に直結します。

- キーボードの入力履歴(キーロガー): スパイウェアの一種であるキーロガーに感染すると、キーボードで入力した内容がすべて記録され、攻撃者に送信されます。パスワードや暗証番号も筒抜けになります。

- 企業の機密情報: 顧客リスト、財務情報、技術情報、新製品の開発計画など。漏洩した場合、企業の競争力低下や損害賠償問題に発展する可能性があります。

- プライベートな情報: メールやチャットの履歴、保存されている写真や動画などが流出することもあります。

一度インターネット上に流出してしまった情報を完全に削除することは極めて困難です。 情報漏洩は、直接的な金銭被害だけでなく、社会的信用の失墜や精神的な苦痛といった、回復が難しい二次被害をもたらします。

金銭的な被害

マルウェアによる金銭的被害は、年々手口が巧妙化・悪質化しており、その被害額も増大しています。

- 不正送金・不正決済: ネットバンキングのID・パスワードを盗まれ、自分の口座から勝手に送金されたり、クレジットカード情報を悪用されて高額な商品を不正に購入されたりします。

- ランサムウェアによる身代金要求: 前述の通り、ファイルやシステムを暗号化され、復旧と引き換えに高額な身代金(主にビットコインなどの暗号資産で要求される)を支払うよう脅迫されます。企業の場合、被害額が数千万円から数億円に上ることも珍しくありません。

- 偽のセキュリティソフトの購入: 「ウイルスに感染しています」という偽の警告を表示し、偽の対策ソフト(スケアウェア)を購入させる手口です。お金を騙し取られるだけでなく、購入手続きで入力したクレジットカード情報も盗まれてしまいます。

- クリック詐欺・マイニング: ユーザーのPCを乗っ取り、Web広告を自動でクリックさせて広告収入を不正に得たり、仮想通貨のマイニング(計算処理)にPCのリソースを無断で使用したりします。電気代の増加といった形で間接的な金銭被害が発生します。

これらの金銭的被害は、個人にとっては生活を脅かすものであり、企業にとっては事業の存続を揺るがす重大なインシデントです。

意図しない他者への攻撃(踏み台化)

マルウェア感染の恐ろしさは、自分が被害者になるだけでなく、気づかないうちに他者への攻撃の加害者(踏み台)にされてしまう可能性があることです。これは「ボット」に感染した場合の典型的な被害です。

- DDoS攻撃への加担: 感染したPCがボットネットの一部に組み込まれ、特定のWebサイトやサーバーに対して一斉に大量のアクセス要求を送りつける「DDoS攻撃」に利用されます。標的となったサイトはサービス停止に追い込まれ、甚大な被害を受けます。

- スパムメールの送信元になる: 自分のメールアカウントが乗っ取られたり、PC自体がメール送信サーバーとして悪用されたりして、大量の迷惑メールやフィッシングメールを送信する「踏み台」にされます。これにより、自分のメールアドレスがブラックリストに登録され、正常なメールが送れなくなることもあります。

- マルウェアの拡散: 友人や同僚、取引先など、自分の連絡先に登録されている人々に対して、マルウェアが添付されたメールを勝手に送信し、感染をさらに広げてしまう可能性があります。これにより、人間関係やビジネス上の信頼関係が損なわれる危険性があります。

自分が加害者になるというリスクは、しばしば見過ごされがちですが、社会的・倫理的な責任を問われる可能性もある非常に深刻な問題です。 マルウェア対策は、自分自身を守るためだけでなく、他人に迷惑をかけないための社会的な責務でもあるのです。

【基本】個人でできるマルウェア対策10選

サイバー攻撃は日々進化していますが、基本的な対策を徹底することで、マルウェア感染のリスクを大幅に低減できます。ここでは、個人レベルで今日から実践できる、効果的な10個の対策を具体的に解説します。

① OSとソフトウェアを常に最新の状態にする

最も基本的かつ重要な対策は、お使いのパソコンやスマートフォンのOS、そしてインストールされているソフトウェア(アプリ)を常に最新の状態に保つことです。

- なぜ重要か?

マルウェアの多くは、OSやソフトウェアに存在する「脆弱性(セキュリティ上の欠陥)」を悪用して侵入します。ソフトウェアの開発者は、脆弱性が発見されると、それを修正するための更新プログラム(パッチやアップデート)を配布します。この更新を適用しないまま放置すると、攻撃者にとって格好の標的となってしまいます。 - 具体的なアクション:

- 自動更新を有効にする: Windows UpdateやmacOSのソフトウェア・アップデート、スマートフォンのOSアップデート設定で「自動更新」を有効にしておきましょう。これにより、意識しなくても常に最新の状態が保たれやすくなります。

- アプリのアップデートも忘れずに: OSだけでなく、Webブラウザ(Google Chrome, Firefoxなど)、Adobe Acrobat Reader、Microsoft Office、Javaといった、よく利用するアプリケーションの更新も非常に重要です。アプリの通知や設定から、定期的にアップデートを確認しましょう。

- サポート終了製品は使用しない: メーカーのサポートが終了したOS(例: Windows 8.1以前)やソフトウェアは、新たな脆弱性が発見されても修正されません。使用を中止し、サポートされている新しいバージョンへ移行してください。

② セキュリティ対策ソフトを導入する

OSに標準で搭載されているセキュリティ機能も年々向上していますが、より強固な防御のためには、信頼できる総合セキュリティ対策ソフトを導入することが強く推奨されます。

- なぜ重要か?

セキュリティソフトは、既知のマルウェアを検出する「パターンマッチング」方式に加え、未知のマルウェアの不審な振る舞いを検知する「ヒューリスティック」や「ビヘイビア(振る舞い)検知」、AI技術など、多層的な防御機能を提供します。これにより、新たな脅威にも対応しやすくなります。 - 具体的なアクション:

- 有料版の利用を検討: 無料のソフトもありますが、有料版は一般的に機能が豊富で、サポート体制も充実しているため、安心して利用できます。

- 定義ファイルを常に最新に: セキュリティソフトは、マルウェアの特徴を記録した「定義ファイル(パターンファイル)」を基にスキャンを行います。この定義ファイルが古いと新しいマルウェアを検出できないため、必ず自動更新を有効にしておきましょう。

- 定期的なフルスキャン: リアルタイム保護だけでなく、週に1回など定期的にコンピュータ全体をスキャン(フルスキャン)することで、潜伏しているマルウェアを発見できる可能性が高まります。

③ 不審なメールやSMSは開かない

メールやSMSは、マルウェアを送り込んだり、フィッシングサイトへ誘導したりするための常套手段です。「少しでも怪しい」と感じたら、安易に開かない、クリックしない、という意識が重要です。

- なぜ重要か?

攻撃者は、公的機関や有名企業を装い、緊急性や好奇心を煽る巧妙な文面でユーザーを騙そうとします。不用意に添付ファイルを開いたり、リンクをクリックしたりすると、マルウェアに感染したり、個人情報を盗まれたりする直接的な原因になります。 - 見分けるポイント:

- 送信元アドレス: 表示されている名前は偽装できても、メールアドレス(@以降のドメイン)はごまかしきれないことが多いです。公式サイトに記載されているドメインと一致するか確認しましょう。

- 不自然な日本語: 翻訳ツールを使ったような、不自然な言い回しや誤字脱字が含まれている場合は注意が必要です。

- 過度に不安を煽る内容: 「アカウントが停止されます」「至急ご確認ください」といった、冷静な判断を失わせようとする文言には警戒しましょう。

- 身に覚えのない内容: 注文した覚えのない商品の発送通知や、利用したことのないサービスの警告などは無視します。

④ 信頼できないWebサイトにアクセスしない

Webサイトを閲覧するだけでマルウェアに感染する「ドライブバイダウンロード」攻撃を防ぐため、信頼性の低いサイトへのアクセスは避けましょう。

- なぜ重要か?

アダルトサイト、違法なコンテンツを配信しているサイト、極端に広告が多いサイトなどには、マルウェアが仕掛けられているリスクが高い傾向があります。 - 具体的なアクション:

- URLを確認する: クリックする前に、URLが「https://」で始まっているか(通信が暗号化されているか)を確認する。ただし、「https」だからといって100%安全なわけではありません。

- セキュリティソフトの警告に従う: セキュリティソフトが「このサイトは危険です」といった警告を表示した場合は、絶対にアクセスしないようにしましょう。

- 怪しいポップアップは無視: 「ウイルスに感染しました」といった偽の警告が表示されても、慌ててクリックせず、ブラウザのタブやウィンドウを閉じましょう。

⑤ 強力なパスワードを設定し使い回さない

推測されにくく、かつサービスごとに異なる強力なパスワードを設定することは、アカウント乗っ取りを防ぐための基本中の基本です。

- なぜ重要か?

単純なパスワードはプログラムによって短時間で破られてしまいます。また、複数のサービスで同じパスワードを使い回していると、一つのサイトから情報が漏洩した際に、他のすべてのアカウントに不正ログインされてしまう「パスワードリスト攻撃」の被害に遭います。 - 強力なパスワードの作り方:

- 長さ: 最低でも12文字以上、できれば16文字以上にする。

- 複雑さ: 英大文字、英小文字、数字、記号(!@#$%など)をすべて組み合わせる。

- 推測されにくい: 名前、誕生日、辞書にある単語など、個人情報や推測されやすい文字列は避ける。

- パスワード管理のヒント:

- 多数の複雑なパスワードを覚えるのは困難です。パスワード管理ツール(アプリ)の利用を検討しましょう。マスターパスワードを一つ覚えるだけで、安全に多数のパスワードを管理できます。

⑥ 二要素認証を設定する

二要素認証(2FA)または多要素認証(MFA)は、パスワードが万が一漏洩してしまった際の、最後の砦となる非常に強力なセキュリティ対策です。

- なぜ重要か?

二要素認証は、IDとパスワードによる「知識情報」に加え、スマートフォンアプリの認証コードやSMSで送られるワンタイムパスワードといった「所持情報」の、2つの要素を組み合わせて本人確認を行います。これにより、第三者がパスワードを知っていても、あなたのスマートフォンがなければログインできなくなります。 - 具体的なアクション:

- ネットバンキング、主要なSNS、メールサービス、ECサイトなど、個人情報や金銭に関わる重要なサービスでは、必ず二要素認証を設定しましょう。各サービスの設定画面から有効にできます。

⑦ 提供元が不明なアプリやソフトはインストールしない

便利なフリーソフトやアプリの中には、マルウェアが仕込まれていたり、個人情報を不当に収集したりするものが紛れ込んでいます。

- なぜ重要か?

安易にインストールすると、トロイの木馬やスパイウェア、アドウェアなどの感染源となります。 - 具体的なアクション:

- 公式サイトからダウンロード: ソフトウェアは、必ず開発元の公式サイトから入手しましょう。

- 公式ストアを利用: スマートフォンアプリは、Appleの「App Store」やGoogleの「Google Play」といった、審査を経た公式ストアからのみインストールします。

- レビューを確認: インストール前に、他のユーザーの評価やレビューを参考にすることも有効です。

⑧ 公共のフリーWi-Fiの利用に注意する

カフェや駅などで提供されている公共のフリーWi-Fiは便利ですが、セキュリティ上のリスクも伴います。

- なぜ重要か?

暗号化されていない、あるいはセキュリティの甘いWi-Fiを利用すると、通信内容を盗み見(盗聴)されたり、偽のアクセスポイント(悪魔の双子)に接続させられて情報を抜き取られたりする危険があります。 - 具体的なアクション:

- VPNを利用する: VPN(Virtual Private Network)は、通信を暗号化するトンネルを作る技術です。フリーWi-Fiを利用する際はVPNを使うことで、通信の安全性を高めることができます。

- 重要な情報の送受信は避ける: やむを得ず利用する場合でも、ネットバンキングへのログインやクレジットカード情報の入力など、機密性の高い通信は行わないようにしましょう。

⑨ 重要なデータは定期的にバックアップする

ランサムウェア攻撃やハードディスクの故障など、万が一の事態に備えて、重要なデータは定期的にバックアップしておくことが極めて重要です。

- なぜ重要か?

データが暗号化されたり、消失したりしても、バックアップがあれば元の状態に復旧できます。ランサムウェア攻撃を受けた際に、身代金を支払うことなく対処できる唯一の有効な手段です。 - 具体的なアクション:

- 3-2-1ルールを実践: 「3つのコピーを、2種類の異なる媒体に保存し、そのうち1つはオフサイト(物理的に離れた場所)に保管する」というバックアップの基本原則です。

- 外付けHDDやクラウドストレージを活用: 外付けハードディスクと、Google DriveやDropboxのようなクラウドストレージサービスを組み合わせて利用するのがおすすめです。バックアップ時以外はPCから切り離しておくと、より安全です。

⑩ USBメモリなどの取り扱いに注意する

USBメモリなどの外部メディアは、組織内にマルウェアを持ち込む際の経路として悪用されることがあります。

- なぜ重要か?

出所不明のUSBメモリを安易にPCに接続すると、マルウェアに感染するリスクがあります。 - 具体的なアクション:

- 所有者不明のメディアは使用しない: 道端で拾ったUSBメモリなどは、興味本位で絶対に接続してはいけません。

- セキュリティ機能付き製品を選ぶ: 暗号化機能やパスワードロック機能が付いたUSBメモリを利用すると、紛失・盗難時の情報漏洩リスクを低減できます。

- 接続前にスキャン: 自身の管理下にあるメディアであっても、他のPCで使用した後は、必ずセキュリティソフトでスキャンしてからファイルを開く習慣をつけましょう。

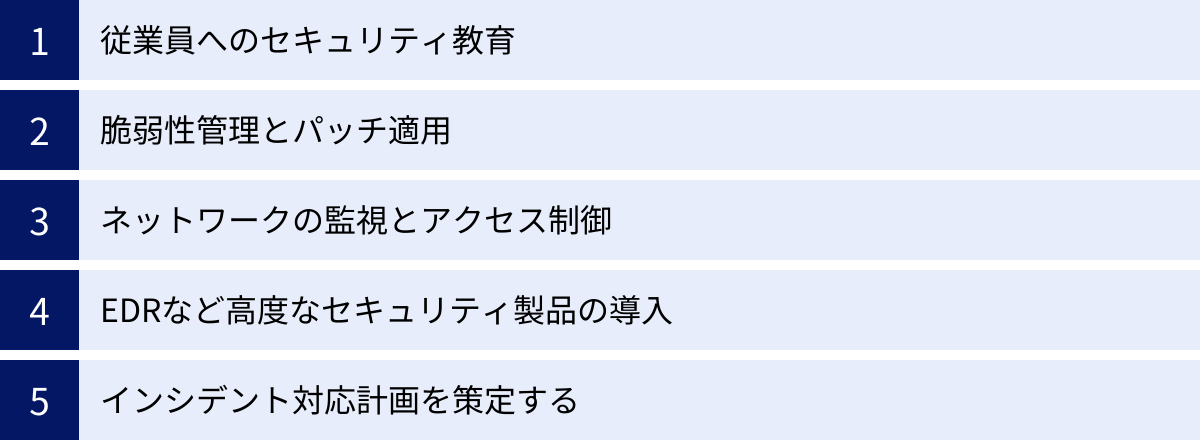

【応用】企業・組織が行うべきマルウェア対策

個人レベルの対策に加え、企業や組織では、従業員や情報資産全体を守るための、より体系的かつ高度なマルウェア対策が求められます。ここでは、組織として取り組むべき5つの重要な対策を解説します。

従業員へのセキュリティ教育

企業における情報セキュリティ対策は、技術的な防御だけでなく、「人」の意識と知識が不可欠です。 従業員一人ひとりがセキュリティにおける「最前線」であると同時に、最大の脆弱性にもなり得るため、継続的な教育が極めて重要です。

- なぜ重要か?

標的型攻撃メールやフィッシング詐欺など、多くの攻撃は従業員の心理的な隙を突いてきます。どんなに高度なセキュリティシステムを導入しても、従業員が不用意に悪意のあるメールの添付ファイルを開いてしまえば、マルウェアの侵入を許してしまいます。 - 具体的な施策:

- 定期的なセキュリティ研修の実施: 全従業員を対象に、最新のサイバー攻撃の手口、社内のセキュリティポリシー、インシデント発生時の報告手順などを周知徹底するための研修を定期的に(例: 年に1〜2回)実施します。

- 標的型攻撃メール訓練: 実際に攻撃メールを模した訓練メールを従業員に送信し、開封率やURLクリック率を測定します。これにより、従業員のセキュリティ意識レベルを可視化し、弱点のある部署や個人に対して追加の教育を行うなど、効果的な対策が打てます。

- ルールの明確化と周知: パスワードポリシー、ソフトウェアのインストールに関するルール、外部メディアの取り扱い規定、リモートワーク時のセキュリティガイドラインなどを明確に定め、全従業員がいつでも参照できるようにポータルサイトなどに掲示します。

- 「報告」を称賛する文化の醸成: 「怪しいメールを受け取った」「もしかしたらクリックしてしまったかもしれない」といった報告が、非難されるのではなく、組織を守るための貢献として称賛される文化を作ることが重要です。これにより、インシデントの早期発見につながります。

脆弱性管理とパッチ適用

個人の対策と同様に、組織が保有する膨大な数のIT資産(サーバー、PC、ネットワーク機器など)の脆弱性を管理し、修正プログラム(パッチ)を迅速かつ網羅的に適用する体制を構築することは、防御の基本です。

- なぜ重要か?

攻撃者は、公開された脆弱性情報を常に監視しており、パッチが適用されていないシステムを狙って攻撃を仕掛けてきます。特にサーバーやネットワーク機器の脆弱性は、組織全体に深刻な影響を及ぼす可能性があります。 - 具体的な施策:

- IT資産管理台帳の整備: 組織内にどのようなハードウェアやソフトウェアが存在するのかを正確に把握するための台帳を整備します。これが脆弱性管理の出発点となります。

- 脆弱性情報の収集と評価: JVN(Japan Vulnerability Notes)や各ベンダーからのセキュリティ情報を定期的に収集し、自社のシステムへの影響度を評価(トリアージ)します。

- パッチ管理システムの導入: WSUS(Windows Server Update Services)や専用のパッチ管理ツールを導入し、クライアントPCやサーバーへのパッチ適用を自動化・一元管理します。これにより、適用漏れを防ぎ、管理者の負担を軽減できます。

- 脆弱性診断の実施: 定期的に、専門のツールやサービスを利用して自社のシステム(Webアプリケーションやプラットフォーム)に脆弱性がないかを診断し、リスクを可視化します。

ネットワークの監視とアクセス制御

社内ネットワークの出入り口と内部を監視し、不正な通信やアクセスを制御することで、マルウェアの侵入と拡散を防ぎます。

- なぜ重要か?

マルウェアはネットワークを通じて侵入・拡散し、外部の指令サーバー(C&Cサーバー)と通信して情報を盗み出します。ネットワークレベルでの防御は、被害の拡大を食い止める上で不可欠です。 - 具体的な施策:

- ファイアウォールとUTMの設置: ネットワークの出入り口にファイアウォールやUTM(統合脅威管理)を設置し、許可された通信以外をブロックします。UTMは、ファイアウォールに加え、アンチウイルス、不正侵入検知・防御(IDS/IPS)、Webフィルタリングなど複数のセキュリティ機能を統合した機器です。

- ネットワークセグメンテーション: ネットワークを部署やサーバーの役割ごとに小さなセグメント(区画)に分割します。これにより、万が一あるセグメントがマルウェアに感染しても、他のセグメントへの被害拡大(ラテラルムーブメント)を遅らせたり、防いだりすることができます。

- アクセス制御の最小化: 従業員やシステムには、業務上必要最小限の権限のみを付与する「最小権限の原則」を徹底します。これにより、アカウントが乗っ取られた際の被害を限定的にできます。

- ゼロトラストアーキテクチャへの移行: 「社内は安全、社外は危険」という従来の境界型防御モデルではなく、「すべての通信を信用しない(Never Trust, Always Verify)」を前提とするゼロトラストの考え方を導入し、アクセスごとに厳格な認証・認可を行うアプローチが主流になりつつあります。

EDRなど高度なセキュリティ製品の導入

従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)がマルウェアの「侵入防止」に主眼を置いているのに対し、より高度な対策として、侵入後の検知と対応に特化した製品の導入が重要になっています。

- なぜ重要か?

巧妙化するサイバー攻撃を100%防ぐことは不可能です。「侵入されること」を前提とし、いかに早く侵入を検知し、被害が拡大する前に対処できるかが、事業継続の鍵を握ります。 - 具体的な製品と役割:

- EDR (Endpoint Detection and Response): PCやサーバー(エンドポイント)の操作ログ(プロセスの起動、ファイル操作、通信など)を常時監視・記録し、不審な挙動や攻撃の兆候を検知します。マルウェア感染が疑われる場合、どの端末で、いつ、どのような経路で侵入し、何が行われたかを可視化し、遠隔からの端末隔離やプロセス停止といった迅速な対応を可能にします。

- SIEM (Security Information and Event Management): EDR、ファイアウォール、サーバーなど、組織内の様々な機器からログ情報を集約・相関分析し、単体の機器では見つけられない高度な攻撃の兆候を検知するシステムです。

- サンドボックス: 外部から受信したファイルや、Webサイトからダウンロードしたファイルなどを、隔離された安全な仮想環境(サンドボックス)で実際に実行してみて、その振る舞いを分析する技術です。未知のマルウェアであっても、悪意のある挙動を示せば検知できます。

インシデント対応計画を策定する

マルウェア感染などのセキュリティインシデントが発生した際に、誰が、何を、どのような手順で対応するのかをあらかじめ定めた「インシデント対応計画(インシデントレスポンスプラン)」を策定し、訓練しておくことが不可欠です。

- なぜ重要か?

インシデント発生時は、混乱とプレッシャーの中で迅速かつ的確な判断が求められます。計画がなければ、初動が遅れて被害が拡大したり、証拠保全に失敗して原因究明が困難になったり、関係各所への報告が漏れて二次被害を引き起こしたりするリスクがあります。 - 計画に盛り込むべき主要項目:

- インシデント対応体制(CSIRT)の構築: インシデント発生時に指揮を執るチーム(CSIRT: Computer Security Incident Response Team)を組織し、責任者と各メンバーの役割(技術担当、広報担当、法務担当など)を明確にします。

- インシデントの発見から報告までのフロー: 従業員が異常を発見してから、CSIRTへ報告するまでの具体的な手順と連絡先を定めます。

- 対応フェーズごとの手順: 「初動対応(被害拡大防止)」「封じ込め」「根絶」「復旧」「事後対応(原因分析、再発防止策)」といった各フェーズで実施すべき具体的なアクションプランを定義します。

- 内外への連絡体制: 経営層、関連部署、外部の専門機関(JPCERT/CC、IPAなど)、法執行機関、そして必要に応じて顧客やメディアなど、誰に、どのタイミングで、何を報告するかの基準を定めます。

- 定期的な訓練の実施: 策定した計画が実効性を持つかを確認するため、机上訓練や実践的な演習を定期的に行い、計画の見直しと改善を継続的に行います。

マルウェアに感染してしまった場合の対処法

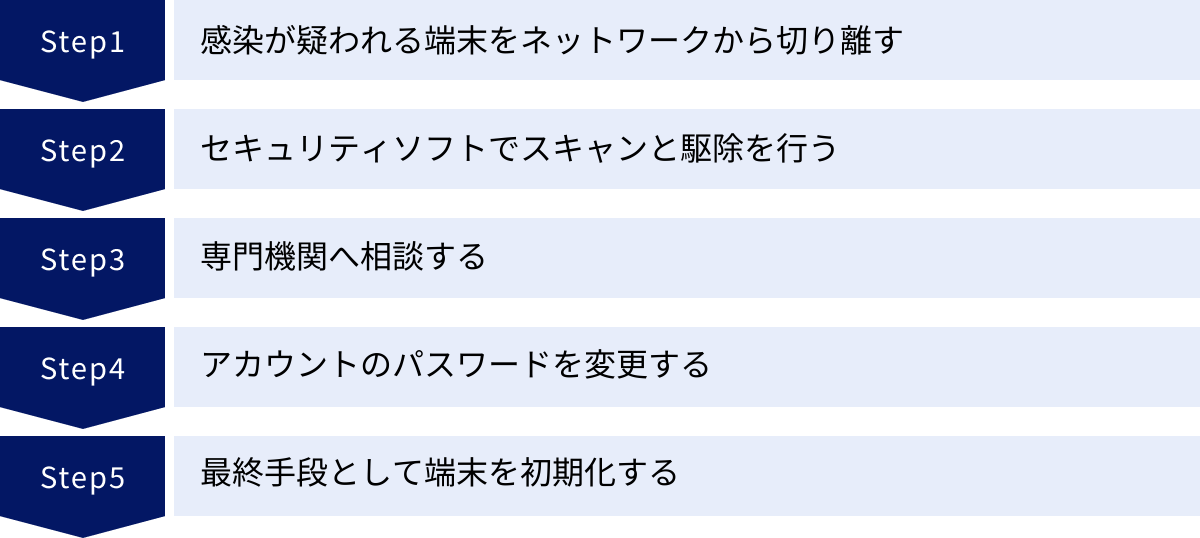

どれだけ注意していても、マルウェアに感染してしまう可能性はゼロではありません。万が一感染が疑われる事態になった場合、パニックにならずに冷静かつ迅速に行動することが、被害を最小限に食い止める鍵となります。ここでは、感染後の正しい対処法を5つのステップで解説します。

感染が疑われる端末をネットワークから切り離す

最も優先すべき初動対応は、感染が疑われるパソコンやスマートフォンを、接続しているすべてのネットワークから物理的に切り離すことです。

- なぜ重要か?

マルウェアの多くは、ネットワークを通じて他のコンピュータに感染を広げたり(ワームなど)、外部の攻撃サーバーと通信して情報を盗み出したりします。ネットワークから切り離すことで、これらの被害拡大(二次被害)を即座に食い止めることができます。 - 具体的なアクション:

- 有線LANの場合: LANケーブルをパソコンから引き抜きます。

- 無線LAN(Wi-Fi)の場合: パソコンやスマートフォンのWi-Fi設定をオフにします。可能であれば、Wi-Fiルーター自体の電源をオフにするとより確実です。

- 注意点:

- この段階では、まだ電源をシャットダウンしないでください。シャットダウンすると、メモリ上に残っているマルウェアの活動ログなどの重要な情報(証拠)が消えてしまい、後の原因究明が困難になる場合があります。まず「ネットワークからの切断」が最優先です。

セキュリティソフトでスキャンと駆除を行う

ネットワークから隔離した後、インストールされているセキュリティ対策ソフトを使って、マルウェアのスキャンと駆除を試みます。

- なぜ重要か?

セキュリティソフトは、既知のマルウェアを特定し、関連するファイルを削除または隔離する機能を持っています。これにより、システムからマルウェアを取り除くことができる可能性があります。 - 具体的なアクション:

- 定義ファイルを最新にする: 可能であれば、一度安全な別の端末を使ってセキュリティソフトの最新の定義ファイルをUSBメモリなどにダウンロードし、感染した端末にオフラインで適用(アップデート)します。これにより、最新のマルウェアへの検出率が高まります。

- フルスキャンを実行: 「クイックスキャン」ではなく、システム全体を詳細に調査する「フルスキャン」または「完全スキャン」を実行します。これには数時間かかる場合がありますが、徹底的に調査することが重要です。

- 検出された項目を処理: マルウェアが検出された場合、セキュリティソフトの指示に従って「駆除」または「隔離」を選択します。隔離は、ファイルを無害化した上で特定のフォルダに移動させる機能で、万が一誤検出だった場合に元に戻すことができます。

専門機関へ相談する

自力での対処が困難な場合や、企業・組織で被害が発生した場合は、速やかに専門機関へ相談することが賢明です。

- なぜ重要か?

マルウェアの種類や被害状況によっては、専門的な知識やツールがなければ完全な駆除や原因究明が難しい場合があります。専門家のアドバイスを受けることで、より的確な対応が可能になり、被害の全容把握や再発防止策の策定に繋がります。 - 主な相談先:

- 情報処理推進機構(IPA)情報セキュリティ安心相談窓口: 個人・法人を問わず、情報セキュリティに関する様々な相談に無料で応じています。電話やメールで具体的な対処方法のアドバイスを受けることができます。

- JPCERT/CC (JPCERT Coordination Center): 主に企業や組織向けのインシデント対応支援を行う組織です。インシデントに関する報告を受け付け、関連組織との調整や技術的な助言を提供しています。

- 契約しているセキュリティベンダー: セキュリティソフトやEDR製品を契約している場合は、そのベンダーのサポート窓口に連絡し、専門家の支援を仰ぎましょう。

- 都道府県警察のサイバー犯罪相談窓口: 不正アクセスや金銭被害など、犯罪に該当する可能性がある場合は、警察に相談することも重要です。

アカウントのパスワードを変更する

マルウェア感染によって、各種オンラインサービスのIDやパスワードが盗まれている可能性があります。二次被害を防ぐため、感染していない安全な別の端末を使って、重要なアカウントのパスワードをすべて変更してください。

- なぜ重要か?

盗まれた認証情報が悪用され、SNSアカウントが乗っ取られて不適切な投稿をされたり、ネットバンキングから不正送金されたり、ECサイトで勝手に買い物をされたりするリスクがあります。 - 具体的なアクション:

- 安全な端末を使用する: 必ず、マルウェアに感染していないことが確実な別のPCやスマートフォンからパスワード変更作業を行ってください。感染した端末でパスワードを変更しても、その新しいパスワードも盗まれてしまいます。

- 優先順位をつけて変更: 特に、①ネットバンキングや証券口座、②主要なメールアカウント、③利用頻度の高いECサイトやSNSなど、被害が大きくなりそうなサービスから優先的に変更します。

- 新しいパスワードは使い回さない: この機会に、すべてのサービスで異なる、強力なパスワードを設定し直しましょう。パスワード管理ツールの利用がおすすめです。

最終手段として端末を初期化する

セキュリティソフトで駆除を行っても動作が不安定なままの場合や、マルウェアが完全に駆除できたか確信が持てない場合、最も確実な復旧方法は、端末を完全に初期化(リカバリー)することです。

- なぜ重要か?

初期化は、OSを含め、ハードディスクやSSD内のデータをすべて消去し、工場出荷時の状態に戻す作業です。これにより、システム深くに潜んでいるマルウェアや、駆除しきれなかったマルウェアの残骸も一掃することができます。 - 具体的なアクション:

- バックアップデータの確認: 初期化を行う前に、事前に取得しておいたバックアップデータが利用可能か確認します。バックアップがなければ、データはすべて失われます。

- バックアップデータからの復元: 初期化後、OSやソフトウェアを再インストールし、マルウェア感染前に取得したクリーンなバックアップデータから、必要なファイルのみを慎重に復元します。

- 注意点:

- バックアップデータ自体がマルウェアに感染している可能性もゼロではありません。復元する際は、再度セキュリティソフトでスキャンをかけるなど、細心の注意を払いましょう。この経験は、日頃からの定期的なバックアップがいかに重要であるかを教えてくれます。

おすすめのセキュリティ対策ソフト5選

マルウェア対策の要となるのが、信頼性の高いセキュリティ対策ソフトです。ここでは、個人向けとして定評のある代表的な5つの製品について、その特徴や機能を紹介します。製品選びの参考にしてください。

(注意:記載されている機能や価格は執筆時点のものであり、変更される可能性があります。最新の情報は各製品の公式サイトでご確認ください。)

| 製品名 (提供元) | 主な特徴 | こんな方におすすめ |

|---|---|---|

| ウイルスバスター クラウド (トレンドマイクロ) | AI技術を活用した高い防御力、動作の軽快さ、国内シェアの高さと安心感 | 幅広い層、特にPCの動作の軽さを重視する方 |

| ESET インターネット セキュリティ (キヤノンITソリューションズ) | 非常に高い検出力と、圧倒的な動作の軽さを両立。未知の脅威にも強い。 | PCスペックに自信がない方、ゲームなど高負荷な作業をする方 |

| ノートン 360 (ノートンライフロック) | ウイルス対策に加え、VPN、パスワード管理、ダークウェブモニタリングなど多機能。 | 1本で総合的なセキュリティ対策を完結させたい方 |

| マカフィー リブセーフ (マカフィー) | インストール台数無制限で、家族全員のデバイスを保護できるコストパフォーマンスの高さ。 | 家族で多くのPC、スマホ、タブレットを所有している方 |

| カスペルスキー セキュリティ (カスペルスキー) | 第三者評価機関で常に最高レベルの評価を受ける防御性能。ネット決済保護機能が強力。 | セキュリティ性能を最優先し、ネットバンキングやショッピングを頻繁に利用する方 |

① ウイルスバスター クラウド (トレンドマイクロ)

トレンドマイクロ社が提供する「ウイルスバスター クラウド」は、日本国内で非常に高いシェアを誇る、定番のセキュリティソフトです。長年の実績と信頼性で、初心者から上級者まで幅広い層に支持されています。

- 主な機能と特徴:

- AI技術による多層防御: 実行前の予測AIと実行中のAI(機械学習)を組み合わせることで、既知のマルウェアはもちろん、ランサムウェアなどの未知の脅威もその振る舞いから検知し、侵入を防ぎます。

- 動作の軽快さ: 製品名の「クラウド」が示す通り、脅威情報の多くをクラウド上で処理するため、PCへの負荷が少なく、快適な動作を実現しています。

- 充実した保護機能: マルウェア対策に加え、フィッシング詐欺サイトや不正なURLへのアクセスをブロックするWeb脅威対策、個人情報の漏洩を監視する機能、保護者による使用制限(ペアレンタルコントロール)など、総合的な保護機能を提供します。

- LINEでのサポート: 電話やメールに加え、LINEを通じたチャットサポートにも対応しており、気軽に問い合わせができる点も魅力です。(参照:トレンドマイクロ株式会社 公式サイト)

② ESET インターネット セキュリティ (キヤノンITソリューションズ)

「ESET(イーセット)」シリーズは、スロバキアのESET社が開発し、日本ではキヤノンITソリューションズが販売しています。その最大の特徴は、第三者評価機関から高く評価される検出性能と、それを両立する驚異的な動作の軽さです。

- 主な機能と特徴:

- ヒューリスティック技術: ウイルス定義ファイルに依存しない「ヒューリスティック技術」に定評があり、新種や亜種のマルウェアといった未知の脅威の検出に強みを持っています。

- 非常に軽快な動作: システムへの負荷が極めて少ないため、PCのスペックに自信がない方や、オンラインゲーム、動画編集などPCに高いパフォーマンスを要求する作業を行うユーザーから絶大な支持を得ています。

- ネットバンキング保護: ESETが安全と判断したプロセスのみでブラウザを起動する専用のセキュアブラウザ機能により、ネットバンキング利用時のキー入力情報などを盗み見るマルウェアから口座情報を守ります。

- UEFIスキャナー: PC起動時にOSより先に読み込まれるUEFI(ファームウェア)に潜むマルウェアを検出する、高度な機能を搭載しています。(参照:キヤノンITソリューションズ株式会社 公式サイト)

③ ノートン 360 (ノートンライフロック)

「ノートン 360」は、単なるウイルス対策ソフトにとどまらず、現代のデジタルライフを取り巻く様々な脅威からユーザーを保護するためのオールインワン・セキュリティソリューションです。

- 主な機能と特徴:

- VPN(ノートン セキュアVPN): フリーWi-Fi利用時などに通信を暗号化し、プライバシーを保護するVPN機能が標準で付属します(プランによる)。

- パスワード マネージャー: 強力なパスワードを自動生成し、暗号化された安全なクラウド上の保管庫に保存・管理できます。

- ダークウェブ モニタリング: 流出した個人情報が取引されるダークウェブを監視し、ユーザーのメールアドレスなどが発見された場合に通知します(プランによる)。

- 100%ウイルス駆除保証: 専門スタッフがウイルスの駆除を代行し、万が一駆除できなかった場合には返金を行うという手厚い保証制度があります。(参照:株式会社ノートンライフロック 公式サイト)

④ マカフィー リブセーフ (マカフィー)

「マカフィー リブセーフ」の最大の魅力は、1つの製品で、同居する家族が所有するデバイス(PC、Mac、スマートフォン、タブレット)を台数無制限で保護できる点にあります。

- 主な機能と特徴:

- 台数無制限: 家族それぞれが複数のデバイスを持つのが当たり前になった現代において、非常に高いコストパフォーマンスを発揮します。

- クロスデバイス対応: Windows、macOS、Android、iOSといった主要なOSに幅広く対応しており、あらゆるデバイスを一元的に保護できます。

- ID保護機能: メールアドレスや個人情報がダークウェブに流出していないかを監視し、漏洩が検知された場合に警告を発します。

- 総合的な保護: もちろん、基本的なマルウェア対策、Web保護、ファイアウォールといったセキュリティ機能も充実しています。(参照:マカフィー株式会社 公式サイト)

⑤ カスペルスキー セキュリティ (カスペルスキー)

ロシアのKaspersky Labが開発する「カスペルスキー」は、AV-ComparativesやAV-TESTといった世界的な第三者評価機関のテストにおいて、常にトップクラスの成績を収め続けていることで知られています。 その防御力の高さには定評があります。

- 主な機能と特徴:

- 最高レベルの防御性能: 独自の検知技術とクラウド技術を組み合わせ、ランサムウェアやネット決済を狙う金融マルウェアなど、巧妙化する脅威に対して非常に高い防御力を発揮します。

- ネット決済保護: オンラインバンキングやショッピングサイトにアクセスする際に、暗号化された保護モードでブラウザを起動。入力情報や口座情報を盗み取ろうとする攻撃から強力に保護します。

- パフォーマンスへの配慮: 高い防御性能を維持しつつも、バックグラウンドでのスキャンを最適化するなど、PCのパフォーマンスへの影響を最小限に抑える工夫がされています。

- VPN機能: 上位プランには、通信を暗号化するVPN機能も搭載されています。(参照:株式会社カスペルスキー 公式サイト)

まとめ

本記事では、マルウェアの基本的な概念から、その種類、感染経路、具体的な対策、そして万が一感染した場合の対処法まで、包括的に解説してきました。

マルウェアは、もはや一部の技術者にのみ関係する問題ではありません。インターネットを利用するすべての人々が、その脅威を正しく理解し、基本的な対策を実践することが求められる時代です。

最後に、この記事の要点を振り返りましょう。

- マルウェアとは悪意のあるソフトウェアの総称であり、ウイルスやランサムウェア、スパイウェアなど様々な種類が存在します。

- 主な感染経路は、メール、Webサイト、ソフトウェアの脆弱性、USBメモリ、フリーソフトなど、私たちの日常的なデジタル活動の中に潜んでいます。

- 感染すると、PCの不調だけでなく、個人情報や金銭の窃取、そして他者への攻撃の踏み台にされるなど、深刻な被害につながる可能性があります。

- 個人でできる対策の基本は、①OS・ソフトの最新化、②セキュリティソフトの導入、③不審なメールやサイトへの警戒、④強力なパスワードと二要素認証、⑤定期的なバックアップです。これら「多層防御」の考え方が重要です。

- 企業・組織では、個人対策に加え、従業員教育、脆弱性管理、ネットワーク監視、EDRなどの高度な技術、そしてインシデント対応計画の策定といった組織的な取り組みが不可欠です。

- 万が一感染してしまった場合は、慌てずに①ネットワークから切断し、②スキャンと駆除を試み、③パスワードを変更し、④専門家へ相談するという手順を踏むことが被害を最小限に抑える鍵となります。

サイバーセキュリティ対策は、一度行えば終わりというものではありません。攻撃者は常に新しい手口を生み出しており、私たちもまた、継続的に知識をアップデートし、対策を見直し続ける必要があります。

本記事で紹介した対策を今日から一つでも実践することが、あなたの大切なデジタルライフと情報資産を守るための大きな一歩となります。 安全なインターネット利用を心がけ、サイバー脅威から自らを守る力を身につけていきましょう。