現代のビジネス環境において、サイバー攻撃はますます高度化・巧妙化しており、企業は常に深刻な脅威にさらされています。従来のウイルス対策ソフトだけでは防ぎきれない未知の攻撃や、組織内部への侵入を前提とした対策が不可欠となっています。

そこで注目されているのが「EDR(Endpoint Detection and Response)」です。EDRは、PCやサーバーといった「エンドポイント」を常時監視し、不審な挙動を検知・分析して、迅速な対応を可能にするセキュリティソリューションです。

この記事では、EDRの基本的な概念から、他のセキュリティ製品との違い、主要な機能、導入のメリット・デメリットまでを網羅的に解説します。さらに、自社に最適なEDR製品を選ぶための具体的なポイントや、2024年最新のおすすめ製品20選を徹底比較します。EDRの導入を検討している情報システム担当者様や経営層の方は、ぜひ本記事を参考に、自社のセキュリティ体制強化にお役立てください。

目次

EDR(Endpoint Detection and Response)とは

EDR(Endpoint Detection and Response)は、企業や組織のネットワークに接続されたPC、サーバー、スマートフォンなどの「エンドポイント」におけるセキュリティを強化するためのソリューションです。その名前が示す通り、「Detection(検知)」と「Response(対応)」に主眼を置いています。

従来のセキュリティ対策が、既知のウイルスやマルウェアの侵入を防ぐ「予防」に重点を置いていたのに対し、EDRは「侵入されること」を前提として、侵入後の脅威をいかに迅速に検知し、適切に対応するかを目的としています。エンドポイントのあらゆる操作(プロセスの実行、ファイルアクセス、ネットワーク通信など)を継続的に監視・記録し、その膨大なデータの中から不審な挙動や攻撃の兆候をリアルタイムで検知します。そして、インシデントが発生した際には、被害の拡大を防ぐための隔離や復旧措置、さらには攻撃の根本原因を特定するための調査を支援します。

EDRが注目される背景と必要性

近年、EDRの重要性が急速に高まっています。その背景には、サイバー攻撃の劇的な変化と、働き方の多様化という2つの大きな要因があります。

一つ目の要因は、サイバー攻撃の高度化・巧妙化です。かつてのサイバー攻撃は、不特定多数にマルウェアをばらまくといった手口が主流でした。しかし、現代の攻撃は、特定の企業や組織を狙い撃ちにする「標的型攻撃」や、システムの脆弱性が発見されてから修正プログラムが提供されるまでの間に攻撃を仕掛ける「ゼロデイ攻撃」が急増しています。

さらに、攻撃者は従来のウイルス対策ソフトによる検知を回避するため、マルウェアをPC内に保存せず、メモリ上だけで活動する「ファイルレスマルウェア」や、OSに標準搭載されている正規ツール(PowerShellなど)を悪用する「Living Off The Land(環境寄生型)」攻撃といった、より巧妙な手口を用いるようになっています。これらの攻撃は、パターンファイルに基づいて脅威を判断する従来のアンチウイルス製品では検知することが極めて困難です。そのため、侵入を100%防ぐことは不可能であるという認識のもと、侵入後の活動をいち早く捉えて対応するEDRの必要性が高まっているのです。

二つ目の要因は、働き方の多様化によるエンドポイントのセキュリティリスク増大です。新型コロナウイルス感染症の拡大を機に、テレワークやリモートワークが急速に普及しました。従業員は社内ネットワークだけでなく、自宅のWi-Fiや公共のネットワークなど、セキュリティレベルの異なる様々な環境から社内システムにアクセスするようになりました。

これにより、企業が管理すべきエンドポイントの範囲は社内から社外へと大きく広がり、ファイアウォールなどの境界型防御だけではセキュリティを担保できなくなりました。個々のエンドポイントがサイバー攻撃の新たな侵入口となるリスクが高まったことで、社内外を問わず、全てのエンドポイントの挙動を監視し、保護するEDRの役割が、これまで以上に重要視されるようになったのです。これらの背景から、EDRは現代の企業にとって、事業継続性を確保するための必須のセキュリティ対策として位置づけられています。

EDRの主な役割と目的

EDRが担う役割は、大きく分けて「脅威の可視化」「インシデントの検知」「インシデントへの対応」の3つに集約されます。これらの役割を果たすことで、サイバー攻撃による被害を最小限に食い止めるという最終目的を達成します。

1. 脅威の可視化(Visibility)

EDRの最も基本的な役割は、エンドポイントで何が起きているかを詳細に可視化することです。PCやサーバー内で実行されるプロセス、作成・変更されるファイル、レジストリの書き換え、外部とのネットワーク通信といったあらゆるアクティビティログをリアルタイムで収集・記録します。これにより、セキュリティ担当者は、通常では見ることのできないエンドポイントの内部状況を正確に把握できます。この可視化能力が、後に続く「検知」と「対応」の土台となります。

2. インシデントの検知(Detection)

収集した膨大なログデータの中から、サイバー攻撃の兆候や不審な挙動を検知することがEDRの核となる役割です。検知の方法は多岐にわたります。

- シグネチャベース検知: 既知のマルウェアや攻撃パターンと一致するかを照合します。

- 振る舞い検知(ヒューリスティック分析): プログラムの挙動(例:短時間に大量のファイルを暗号化する)を分析し、悪意があるかどうかを判断します。未知の脅威にも有効です。

- AI・機械学習による検知: 平常時のエンドポイントの状態を学習し、それから逸脱する異常なアクティビティを検知します。ファイルレス攻撃など、巧妙な手口の発見に力を発揮します。

- 脅威インテリジェンスの活用: 世界中のセキュリティ機関やベンダーが収集した最新の攻撃手法、マルウェア情報、攻撃者のIPアドレスといった「脅威インテリジェンス」とリアルタイムで照合し、最新の脅威を迅速に検知します。

これらの検知技術を組み合わせることで、EDRは従来の対策では見逃されがちだった高度な脅威を早期に発見します。

3. インシデントへの対応(Response)

脅威を検知した後、被害を封じ込めて復旧するための対応を支援するのもEDRの重要な役割です。具体的な対応機能には以下のようなものがあります。

- 隔離: 感染が疑われるエンドポイントをネットワークから自動または手動で隔離し、マルウェアの拡散や情報漏えいを防ぎます。

- プロセスの停止: 悪意のあるプロセスを強制的に終了させ、攻撃活動を停止させます。

- 原因調査(フォレンジック): 攻撃が「いつ、どこから、どのように」侵入し、「何をしたのか」という一連の流れを時系列で可視化します。これにより、攻撃の全体像を把握し、根本原因を特定して再発防止策を立案できます。

- 復旧: 悪意のあるファイルを削除したり、変更された設定を元に戻したりするなど、エンドポイントを正常な状態に復旧させるための支援を行います。

EDRの最終的な目的は、これら一連の役割を通じて、万が一サイバー攻撃による侵入を許してしまった場合でも、その影響を局所化し、事業へのダメージを最小限に抑えることにあります。

EDRと他のセキュリティ製品との違い

EDRを正しく理解し、効果的に活用するためには、類似する他のセキュリティ製品との違いを明確に把握しておくことが重要です。ここでは、EPP、NGAV、XDR、MDRという4つの主要なセキュリティソリューションとEDRとの関係性について解説します。

| 製品/サービス名 | 主な目的 | 対象範囲 | 運用主体 | 関係性 |

|---|---|---|---|---|

| EDR | 侵入後の検知・対応 | エンドポイント | 企業/組織 | 侵入後の脅威を発見し、対応を支援する |

| EPP | 侵入前の防御 | エンドポイント | 企業/組織 | EDRを補完し、侵入を未然に防ぐ |

| NGAV | 侵入前の防御(高度) | エンドポイント | 企業/組織 | EPPの主要機能の一つ。未知のマルウェアをブロック |

| XDR | 侵入後の検知・対応(広範囲) | エンドポイント、ネットワーク、クラウド等 | 企業/組織 | EDRの進化形。複数の情報源を相関分析 |

| MDR | 侵入後の検知・対応(運用代行) | EDR/XDR等の監視・運用 | 専門ベンダー | EDR/XDRの運用を専門家が代行するサービス |

EPP(Endpoint Protection Platform)との違い

EPP(Endpoint Protection Platform)は、エンドポイントを脅威から保護するための統合的なプラットフォームです。その主な目的は「侵入前の防御(Prevention)」にあります。

EPPは、従来型のアンチウイルス(AV)、パーソナルファイアウォール、デバイス制御(USBメモリの使用制限など)、Webフィルタリングといった複数の防御機能を一つの製品にまとめたものです。EPPは、既知のマルウェアや攻撃パターンを定義したシグネチャファイルを用いて、脅威がエンドポイントに侵入するのを水際でブロックしようとします。

これに対して、EDRの主な目的は「侵入後の検知と対応(Detection and Response)」です。EDRは、EPPをすり抜けて侵入してきた脅威を対象とします。

つまり、EPPとEDRは敵対する関係ではなく、相互に補完し合う関係にあります。EPPが第一の防御壁として機能し、既知の脅威の大部分をブロックします。そして、その防御網を突破してきた未知の脅威や巧妙な攻撃を、第二の砦であるEDRが検知し、対処するという多層防御を実現するのです。近年の多くのセキュリティ製品は、EPPとEDRの機能を統合した形で提供される傾向にあります。

NGAV(次世代アンチウイルス)との違い

NGAV(Next Generation Antivirus)は、その名の通り「次世代のアンチウイルス」であり、EPPの中核をなす機能の一つです。従来のアンチウイルスがシグネチャベースの検知に依存していたのに対し、NGAVはAI(人工知能)や機械学習、振る舞い検知といった先進的な技術を用いて、未知のマルウェアやファイルレス攻撃を検知・ブロックすることに特化しています。

NGAVはEPPと同様に、主な目的は「侵入前の防御」です。脅威が実行される前にそれを特定し、活動を阻止しようとします。

EDRとの違いは、その役割の焦点にあります。NGAVが「このファイルやプロセスは悪意があるか?」を判断し、ブロックすることに集中するのに対し、EDRは「なぜこの不審な挙動が起きたのか?」「他に影響は及んでいないか?」といった、侵入後の調査と対応に重きを置いています。NGAVは攻撃を点で捉えますが、EDRは攻撃の背景や影響範囲を含めた線や面で捉え、インシデントの全体像を可視化します。

現在では、多くのEDR製品がNGAVの機能を内包しており、「NGAV/EDR」や「EPP/EDR」として、防御から検知・対応までをワンストップで提供するソリューションが主流となっています。

XDR(Extended Detection and Response)との違い

XDR(Extended Detection and Response)は、EDRの概念をさらに拡張した、より包括的なセキュリティソリューションです。その特徴は、監視対象をエンドポイントだけでなく、ネットワーク、サーバー、クラウド環境、メール、ID管理システムなど、組織のITインフラ全体に広げている点にあります。

EDRがエンドポイントからの情報のみを分析するのに対し、XDRはこれらの複数の異なるセキュリティレイヤーからログやアラート情報を収集し、それらを横断的に相関分析します。これにより、単一の製品では見抜けなかった巧妙な攻撃の兆候を捉えることが可能になります。

例えば、不審なメールの受信(メールセキュリティ)、不審なWebサイトへのアクセス(ネットワークセキュリティ)、そしてエンドポイント上での不審なプロセスの実行(EDR)といった一連のイベントを関連付けて、一つのインシデントとして可視化できます。

EDRはXDRを実現するための非常に重要な構成要素の一つと位置づけられます。XDRはEDRの進化形とも言え、より広範な可視性と高度な分析能力を提供することで、セキュリティ運用の効率化とインシデント対応の迅速化を目指します。

MDR(Managed Detection and Response)との違い

MDR(Managed Detection and Response)は、EDRのような特定の「製品」や「技術」を指す言葉ではありません。MDRは、EDRやXDRといったセキュリティツールを、専門の知識とスキルを持つアナリストが24時間365日体制で監視・運用する「サービス」です。

EDRを導入しても、そのアラートを適切に分析・判断し、インシデントに迅速に対応するには、高度な専門知識を持つセキュリティ人材が必要です。しかし、多くの企業ではそのような人材を確保・育成することが困難です。

MDRサービスは、この課題を解決するために生まれました。MDRベンダーは、顧客企業に導入されたEDRから送られてくるアラートを自社のSOC(セキュリティオペレーションセンター)で監視します。そして、アラートが本物の脅威であるかを分析(トリアージ)し、緊急性が高いと判断した場合には、顧客に通知するとともに、リモートでの端末隔離や脅威の除去といった対応までを代行します。

つまり、EDRが「釣りの道具(ツール)」だとすれば、MDRは「釣りのプロ(専門家による運用サービス)」に例えられます。EDRという高性能なツールを導入しても、それを使いこなせる人材がいなければ意味がありません。MDRは、その運用を専門家にアウトソーシングすることで、企業が高度なセキュリティ監視体制を迅速に構築することを可能にするサービスなのです。

EDR製品の主な機能一覧

EDR製品は、サイバー攻撃の侵入後というフェーズにおいて、脅威を迅速に封じ込めて被害を最小化するために、多岐にわたる機能を提供します。ここでは、EDRが持つ代表的な4つの機能(監視とログ収集、検知・分析、調査・原因特定、隔離・復旧)について詳しく解説します。

監視とログ収集機能

EDRの全ての機能の土台となるのが、エンドポイントのあらゆるアクティビティを継続的に監視し、その操作ログを収集する機能です。この機能がなければ、後の検知や分析は成り立ちません。EDRは、エンドポイントにインストールされたエージェントを通じて、以下のような多岐にわたる情報をリアルタイムで収集・記録します。

- プロセス情報: どのプログラムがいつ、どのユーザーによって実行されたか。親プロセスと子プロセスの関係。

- ファイル操作: ファイルの作成、読み取り、書き込み、削除、リネームといった操作の履歴。

- レジストリ変更: Windowsのシステム設定情報であるレジストリキーの作成、変更、削除の履歴。

- ネットワーク接続: どのプロセスが、どのIPアドレスやポートに対して、どのプロトコルで通信したか。

- ユーザーログイン情報: ログイン/ログオフの成功・失敗履歴、使用されたアカウント情報。

- コマンドライン実行履歴: コマンドプロンプトやPowerShellで実行されたコマンドの内容。

これらのログは、通常、クラウド上のEDR管理サーバーに集約され、長期間保存されます。これにより、セキュリティ担当者は、過去に遡って特定のエンドポイントで何が起きていたかを詳細に追跡できます。この網羅的なログ収集能力こそが、攻撃の兆候を見逃さず、インシデント発生時に正確な状況把握を可能にするための鍵となります。

検知・分析機能(脅威インテリジェンス)

収集した膨大なログデータを分析し、その中から悪意のある活動や攻撃の兆候を検知するのが、EDRの中核を担う機能です。EDR製品は、単一の手法に頼るのではなく、複数の高度な技術を組み合わせて検知精度を高めています。

- 振る舞い検知: プログラムの挙動を監視し、「悪意のある振る舞い」のパターン(例:OSの重要ファイルを変更しようとする、短時間で大量のファイルを暗号化する)と一致するかを判断します。これにより、シグネチャが存在しない未知のマルウェアやランサムウェアも検知できます。

- AI・機械学習: 各エンドポイントの平常時の動作パターンをAIが学習し、そのベースラインから逸脱する「異常な」挙動を検知します。例えば、普段はドキュメント作成にしか使われないPCが、深夜に外部サーバーへ大量のデータを送信し始めた場合、これを異常として検知します。正規ツールを悪用したファイルレス攻撃など、巧妙な攻撃の発見に特に有効です。

- 脅威インテリジェンスの活用: EDRベンダーや世界のセキュリティ機関が日々収集・分析している最新のサイバー攻撃に関する情報を「脅威インテリジェンス」と呼びます。これには、新たなマルウェアのハッシュ値、攻撃者が使用するC&CサーバーのIPアドレスやドメイン、攻撃手口のパターン(TTPs: Tactics, Techniques, and Procedures)などが含まれます。EDRは、収集したログをこの脅威インテリジェンスとリアルタイムで照合することで、世界で発生したばかりの最新の脅威にも迅速に対応できます。

これらの検知・分析機能により、EDRはセキュリティ担当者に対して、優先順位付けされたアラートを提供します。これにより、担当者は数多のログの中から重要なインシデントに集中して対応できるようになります。

調査・原因特定機能(フォレンジック)

インシデントが検知された後、その攻撃が「いつ、どこから、どのように侵入し、どのような活動を行ったのか」という全体像を解明するための機能が、調査・原因特定(フォレンジック)機能です。この機能は、インシデントの根本原因を突き止め、再発防止策を講じる上で不可欠です。

- 攻撃の可視化: EDRは、収集したログデータを基に、攻撃の一連の流れを時系列や相関図(アタックチェーン)としてグラフィカルに表示します。例えば、「フィッシングメールの添付ファイルを開いた」→「マクロが実行された」→「PowerShellが起動された」→「外部のC&Cサーバーと通信を開始した」→「機密情報を含むファイルを探索し始めた」といった攻撃の連鎖をひと目で把握できます。

- 根本原因分析(RCA: Root Cause Analysis): なぜこのインシデントが発生したのか、その根本的な原因を特定するプロセスを支援します。可視化されたアタックチェーンを遡ることで、最初の侵入口となった脆弱性や、攻撃の起点となったユーザー操作などを明らかにします。

- 影響範囲の特定: 攻撃を受けたエンドポイントだけでなく、その攻撃が組織内の他のエンドポイントに横展開(ラテラルムーブメント)していないかを調査します。特定のマルウェアに感染した端末や、特定のC&Cサーバーと通信した端末を全社的に検索し、被害の全容を迅速に把握できます。

これらのフォレンジック機能により、セキュリティ担当者は、推測に頼ることなく、事実に基づいてインシデント調査を進めることができます。

隔離・復旧機能(インシデント対応)

脅威を検知し、調査を行った後、被害の拡大を阻止し、システムを正常な状態に戻すための機能が、隔離・復旧機能です。迅速な対応(Response)は、インシデントによる事業への影響を最小限に抑えるための最後の砦となります。

- ネットワーク隔離: インシデント対応において最も重要な初動の一つが、感染端末の隔離です。EDRは、管理コンソールからの簡単な操作で、特定の端末をネットワークから論理的に切り離すことができます。これにより、ランサムウェアが他のサーバーやPCに感染を広げたり、攻撃者が外部に情報を送信し続けたりするのを即座に阻止します。製品によっては、特定の脅威を検知した際に自動で隔離を実行する機能も備わっています。

- プロセスの強制終了とファイルの削除: 調査によって特定された悪意のあるプロセスをリモートから強制的に停止させたり、マルウェア本体や関連ファイルを削除したりできます。

- リモートシェル/リモートアクセス: セキュリティ担当者が、自席から対象のエンドポイントに安全なシェル接続を行い、より詳細な調査や手動での復旧作業(レジストリの修正など)を実施できます。

- システムの復旧(ロールバック): ランサムウェアによってファイルが暗号化された場合などに、OSのボリュームシャドウコピーなどを使用して、攻撃を受ける前の正常な状態にシステムを復元する機能を持つ製品もあります。

これらの対応機能を活用することで、インシデント発生から封じ込め、復旧までの一連のプロセスを、EDRの管理画面上で迅速かつ一元的に実行することが可能になります。

EDRを導入する3つのメリット

EDRを導入することは、企業のセキュリティ体制を根本から強化し、現代の高度なサイバー攻撃に対する防御力を高める上で、多くのメリットをもたらします。ここでは、EDR導入によって得られる代表的な3つのメリットについて詳しく解説します。

① インシデント発生後の迅速な対応が可能になる

EDRを導入する最大のメリットは、サイバーインシデントが発生した際の検知から対応(封じ込め、復旧)までの時間を劇的に短縮できることです。

従来のセキュリティ対策では、インシデントの発生に気づくまでに数ヶ月を要することも珍しくありませんでした。その間、攻撃者はシステム内部で潜伏し、情報を盗み出したり、攻撃範囲を拡大したりと、自由に活動を続けてしまいます。発見が遅れれば遅れるほど、被害は甚大になります。

EDRはエンドポイントの挙動を常時監視しているため、攻撃の初期段階における不審な動きをリアルタイムで検知できます。アラートが上がった際には、セキュリティ担当者は即座に状況を把握し、調査を開始できます。

さらに、EDRが提供する対応機能を活用することで、迅速な初動対応が可能になります。例えば、ランサムウェアの感染が疑われる端末を発見した場合、管理コンソールからワンクリックでその端末をネットワークから隔離できます。これにより、ランサムウェアが他のサーバーやPCへ拡散するのを瞬時に食い止め、被害の拡大を最小限に抑えることができます。手動で担当者が現地に駆けつけてLANケーブルを抜くといった物理的な対応に比べ、そのスピードと効率は比較になりません。

このように、検知と対応のサイクルを高速化することは、インシデントによる事業停止時間や復旧コスト、ブランドイメージの低下といった損害を最小化する上で極めて重要です。

② 未知のサイバー攻撃にも対処できる

第二のメリットは、従来のアンチウイルス製品では検知が困難だった未知のサイバー攻撃や巧妙な攻撃手法にも対処できる点です。

従来のアンチウイルスソフトは、主に「シグネチャ」と呼ばれる既知のマルウェアの特徴を記録したパターンファイルに依存していました。そのため、シグネチャが作成されていない全く新しいマルウェア(ゼロデイ攻撃)や、マルウェア自体を使わずにOSの正規ツールを悪用するファイルレス攻撃、環境寄生型攻撃(Living Off The Land)などには無力でした。

一方、EDRはシグネチャだけに頼りません。AIや機械学習を用いて「平常時とは異なる異常な振る舞い」を検知したり、プログラムの一連の動作を分析してその意図が悪意あるものかを判断したりする「振る舞い検知」技術を駆使します。

例えば、「Wordファイルが開かれた後、PowerShellが起動し、外部の不審なIPアドレスと通信を開始した」という一連の挙動は、個々の動作だけを見れば正常かもしれませんが、その繋がりは典型的な攻撃のパターンです。EDRはこうした文脈を読み解き、シグネチャに存在しない未知の攻撃の兆候として検知できます。

これにより、日々新たに生み出される脅威や、検知回避を狙った巧妙な攻撃手法に対しても、高いレベルの防御力を維持することが可能になります。侵入を100%防ぐことが難しい現代において、この「侵入後」の検知能力は企業のセキュリティを支える生命線となります。

③ 攻撃の全体像と侵入経路を特定できる

第三のメリットとして、攻撃の全体像(アタックチェーン)を可視化し、侵入経路や影響範囲を正確に特定できることが挙げられます。これは、場当たり的な対応ではなく、根本的な原因解決と再発防止に繋がる重要な利点です。

従来のセキュリティ対策では、マルウェアが検知されても、「なぜその端末が感染したのか」「他に感染した端末はないのか」「どのような情報が盗まれた可能性があるのか」といった詳細を把握することは非常に困難でした。そのため、感染端末を初期化して対応を終えるといった、対症療法に留まりがちでした。

EDRは、エンドポイントの操作ログを詳細に記録・分析することで、攻撃の連鎖を解明します。

- 侵入経路の特定: 攻撃はどこから始まったのか?フィッシングメールの添付ファイルか、脆弱性のあるWebサイトの閲覧か、盗まれた認証情報によるログインか。根本原因を特定することで、同じ手口による再発を防ぐための具体的な対策(例:従業員教育の強化、脆弱性パッチの適用徹底)を講じることができます。

- 影響範囲の把握: 攻撃者が侵入後にどのような活動を行ったか、社内の他の端末やサーバーへ侵入を試みていないか(横展開)を追跡できます。これにより、見逃されがちな隠れた脅威も洗い出し、被害の全容を正確に把握できます。これは、規制当局や顧客への正確な報告義務を果たす上でも不可欠です。

- 被害内容の推定: 攻撃者がアクセスしたファイルや実行したコマンドの履歴から、どのような情報が盗まれた可能性があるかを推定できます。これにより、情報漏えいのリスクを評価し、適切な対応を決定するための判断材料が得られます。

このように、EDRはインシデントを「点」ではなく「線」や「面」で捉えることを可能にし、組織がインシデントから学び、より強固なセキュリティ体制を構築するための貴重な洞察を提供します。

EDRを導入する際の2つのデメリット

EDRは企業のセキュリティを大幅に強化する強力なソリューションですが、その導入と運用にはいくつかの課題も伴います。メリットだけでなく、これらのデメリット(課題)を十分に理解し、対策を講じることが、EDR導入を成功させるための鍵となります。

① 専門知識を持つ人材の確保が必要になる

EDR導入における最大の課題は、その運用に高度な専門知識とスキルを持つ人材が必要になることです。EDRは導入すれば自動で全てが解決する「魔法の箱」ではありません。

EDRは、エンドポイントのあらゆる挙動を監視するため、日々膨大な数のアラートを生成します。これらのアラートの中には、本物の攻撃を示す「真の陽性(True Positive)」だけでなく、正常な業務プロセスを誤って脅威と判断してしまう「誤検知(False Positive)」も含まれます。セキュリティ担当者は、これら一つ一つのアラートを分析し、それが本当に対応すべきインシデントなのか、それとも無視してよい誤検知なのかを正確に判断(トリアージ)しなければなりません。

この判断には、サイバー攻撃の手法、OSの内部構造、ネットワークプロトコルなどに関する深い知識が求められます。誤って本物の攻撃を見逃してしまえば大惨事に繋がり、逆に全ての誤検知に対応しようとすれば、担当者は疲弊し、本当に重要なアラートを見落とす原因にもなります。

さらに、インシデントが発生した際には、EDRが提供するフォレンジック情報を読み解き、攻撃の全体像を把握し、適切な対応策を立案・実行する能力も必要です。こうしたスキルを持つセキュリティ専門家は市場全体で不足しており、自社でそのような人材を確保・育成することは多くの企業にとって大きなハードルとなります。

この課題への対策として、後述するMDR(Managed Detection and Response)サービスを活用し、専門家による運用をアウトソーシングするという選択肢が注目されています。

② 導入・運用にコストがかかる

もう一つの現実的なデメリットは、導入と運用に相応のコストがかかることです。EDRに関連するコストは、単に製品のライセンス費用だけではありません。

- ライセンス費用: EDRのライセンスは、一般的に保護対象となるエンドポイント(PCやサーバー)の台数に応じた年間サブスクリプション形式で提供されます。企業の規模によっては、この費用だけでも相当な額になります。

- 導入支援費用: 初期設定や既存環境への展開をベンダーやSIerに依頼する場合、別途コンサルティング費用や作業費用が発生することがあります。

- 運用人件費: 前述の通り、EDRを自社で運用する場合、専門知識を持つセキュリティ担当者の人件費が継続的に発生します。高度なスキルを持つ人材であるため、その人件費は高額になる傾向があります。また、24時間365日の監視体制を構築するには、複数の担当者が必要となり、コストはさらに増加します。

- 教育・トレーニング費用: 担当者がEDRを効果的に使いこなし、最新の脅威に対応し続けるためには、継続的な教育やトレーニングへの投資も必要です。

- MDRサービス利用料: 自社での運用が難しいと判断し、MDRサービスを利用する場合は、そのサービス料が追加で発生します。これは運用人件費を外部委託費用に置き換えるものと考えることができます。

EDRの導入を検討する際には、これらのライセンス費用以外のコストも含めた総所有コスト(TCO: Total Cost of Ownership)を算出し、投資対効果を慎重に評価する必要があります。セキュリティは「コスト」ではなく「投資」であるという認識が重要ですが、その投資が自社のリスクレベルや事業規模に見合っているかを冷静に判断することが求められます。

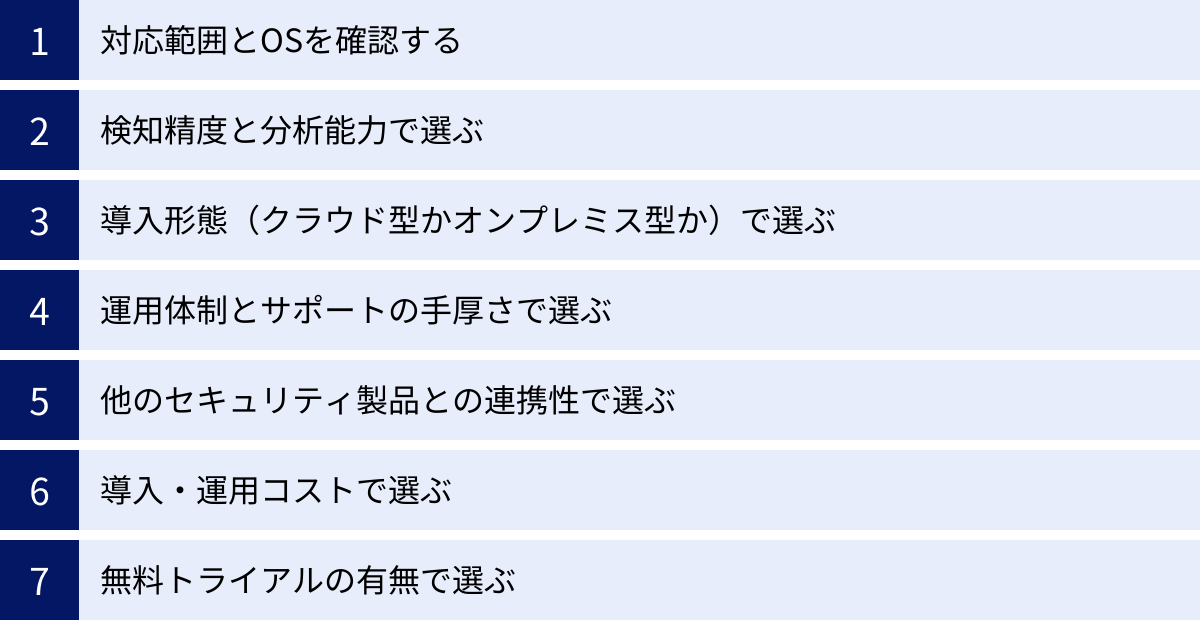

自社に合うEDR製品を選ぶための7つのポイント

市場には多種多様なEDR製品が存在し、それぞれに特徴や強みがあります。自社のセキュリティ要件や運用体制に最適な製品を選ぶためには、いくつかの重要なポイントを比較検討する必要があります。ここでは、EDR製品を選定する際に確認すべき7つのポイントを解説します。

① 対応範囲とOSを確認する

まず最初に確認すべきは、EDR製品が自社のIT環境を漏れなくカバーできるかという点です。保護すべきエンドポイントはPCだけではありません。

- 対応OS: 自社で使用しているクライアントOS(Windows, macOS, Linux)やサーバーOS(Windows Server, Linuxディストリビューション)にエージェントが対応しているかを確認します。特に、古いバージョンのOSが残っている場合は注意が必要です。

- 仮想環境: VDI(仮想デスクトップ基盤)や仮想サーバー環境(VMware, Hyper-Vなど)に対応しているかも重要なチェックポイントです。仮想環境に特有のパフォーマンスへの影響を考慮した設計になっているかを確認しましょう。

- クラウド環境: AWS、Microsoft Azure、Google CloudなどのIaaS上で稼働するサーバーインスタンスを保護できるかを確認します。

- モバイルデバイス: スマートフォンやタブレット(iOS, Android)を保護対象に含めたい場合、モバイル向けのEDR機能(MTD: Mobile Threat Defense)を提供しているかも確認が必要です。

- 特殊なデバイス: 工場の生産ラインで使われる制御システム(OT)やPOSレジなど、特殊な環境のエンドポイントを保護する必要がある場合は、それに対応した製品かを確認します。

自社の資産管理台帳などと照らし合わせ、保護対象としたい全てのエンドポイントを単一のEDR製品で一元管理できるかが、運用効率の観点からも非常に重要です。

② 検知精度と分析能力で選ぶ

EDRの核となる検知・分析能力は、製品によって差が出やすい部分です。「未知の脅威をどれだけ見逃さずに検知できるか(検知率)」と、「正常な動作を誤って攻撃と判断しないか(誤検知率)」のバランスが非常に重要です。

- 検知技術: AI/機械学習、振る舞い検知、脅威インテリジェンスなど、どのような技術を用いて脅威を検知するのかを確認します。特定の技術に偏るのではなく、複数のアプローチを組み合わせている製品が望ましいです。

- 第三者評価機関のレポート: 米国の非営利団体MITRE社が実施する「MITRE ATT&CK® Evaluations」や、SE Labs、AV-Comparativesといった独立した第三者評価機関によるテスト結果は、各製品の検知能力を客観的に比較するための貴重な情報源となります。これらのレポートを参照し、実際の攻撃シナリオに対してどれだけの検知・対応能力を示したかを確認しましょう。

- 分析能力: 検知したアラートに対して、どれだけ詳細で分かりやすい分析情報を提供してくれるかも重要です。攻撃のタイムラインや根本原因をグラフィカルに可視化する機能は、担当者の調査負荷を大幅に軽減します。

誤検知が多すぎると運用が破綻し、本当に重要なアラートが埋もれてしまいます。逆に検知率が低いと、脅威を見逃すリスクが高まります。無料トライアルやPoC(後述)を通じて、自社の環境における検知精度を実際に確かめることが理想的です。

③ 導入形態(クラウド型かオンプレミス型か)で選ぶ

EDR製品の管理サーバーの導入形態には、主に「クラウド型」と「オンプレミス型」の2種類があります。それぞれのメリット・デメリットを理解し、自社のポリシーやリソースに合った形態を選びましょう。

| 導入形態 | メリット | デメリット |

|---|---|---|

| クラウド型 | ・サーバーの構築・運用が不要 ・初期導入コストが低い ・常に最新の状態で利用可能 ・場所を問わず管理可能 |

・カスタマイズの自由度が低い ・外部ネットワークとの通信が必須 ・データを外部に置くことへの懸念 |

| オンプレミス型 | ・自社ポリシーに合わせた柔軟なカスタマイズが可能 ・ログデータを自社内で管理できる ・閉域網でも運用可能 |

・サーバーの構築・運用コストと手間がかかる ・バージョンアップなどを自社で行う必要がある ・初期導入コストが高い |

現在では、導入の手軽さやメンテナンスの負担軽減、テレワーク環境との親和性の高さから、クラウド型が主流となっています。しかし、機密性の高い情報を扱うためログデータを社外に出せない、あるいは外部インターネットに接続できない閉域網で運用したいといった厳しい要件がある場合は、オンプレミス型が選択肢となります。

④ 運用体制とサポートの手厚さで選ぶ

EDRは導入して終わりではなく、継続的な運用が不可欠です。特にインシデントという有事の際に頼りになる、ベンダーのサポート体制は非常に重要な選定ポイントです。

- サポート時間と対応言語: 24時間365日のサポート体制を提供しているか、日本語での問い合わせに対応しているかを確認します。サイバー攻撃は時間を選ばないため、深夜や休日にインシデントが発生した場合でも、迅速にサポートを受けられる体制は心強いです。

- インシデントレスポンス支援: アラート発生時に、アラート内容の分析支援や具体的な対応方法に関するアドバイスなど、専門家による支援を受けられるか。製品によっては、リモートで脅威の封じ込めや調査を代行してくれるインシデントレスポンスサービスがオプションとして提供されている場合もあります。

- MDRサービスの有無: 自社での運用が困難な場合に、その製品を対象としたMDR(Managed Detection and Response)サービスがベンダー自身またはパートナー企業から提供されているか。将来的に運用をアウトソースする可能性も視野に入れ、選択肢があるかを確認しておくと安心です。

⑤ 他のセキュリティ製品との連携性で選ぶ

EDRは単体で機能させるよりも、他のセキュリティ製品と連携させることで、より効果を発揮します。既存のセキュリティ投資を活かし、運用を自動化・効率化するためにも、連携性は重要な要素です。

- SIEM/SOARとの連携: SIEM(Security Information and Event Management)にEDRのログを取り込み、他の機器のログと相関分析することで、より高度な脅威検知が可能になります。また、SOAR(Security Orchestration, Automation and Response)と連携し、アラート発生時にファイアウォールでの通信遮断やアカウントの無効化といった対応を自動化することもできます。

- APIの提供: 各種連携を実現するために、製品がAPI(Application Programming Interface)を公開しているかを確認します。APIが豊富であれば、自社の運用フローに合わせて柔軟な連携システムを構築できます。

- 同一ベンダー製品との連携: ファイアウォールやメールセキュリティなど、同じベンダーの製品群を導入している場合、製品間で脅威情報が自動的に共有され、より迅速で強固な防御体制を構築できることがあります。

⑥ 導入・運用コストで選ぶ

コストは製品選定における重要な制約条件です。ただし、目先のライセンス費用だけで判断するのは危険です。

- 価格体系: 保護対象のエンドポイント数に応じた単価が基本ですが、サーバーライセンスはクライアントライセンスより高額な場合があります。また、利用できる機能によってエディションが分かれていることもあります。自社に必要な機能と台数で見積もりを取得し、比較しましょう。

- 総所有コスト(TCO)での比較: ライセンス費用に加え、導入支援費用、年間の保守・サポート費用、そして自社で運用する場合の人件費や、MDRサービスを利用する場合の委託費用など、3〜5年間の運用を見越した総所有コスト(TCO)で比較検討することが重要です。

- コストと機能のバランス: 単に安いという理由だけで選ぶのではなく、自社が求めるセキュリティレベルや機能要件を満たしているかを吟味し、コストパフォーマンスに優れた製品を選ぶことが賢明です。

⑦ 無料トライアルの有無で選ぶ

最後に、可能であれば無料トライアルやPoC(Proof of Concept:概念実証)を実施しましょう。カタログスペックやデモンストレーションだけではわからない、実際の使用感や自社環境との相性を確認する上で非常に有効です。

- 検知精度の検証: 実際に自社の環境で稼働させ、誤検知がどの程度発生するか、既知の疑似マルウェアなどを検知できるかを確認します。

- パフォーマンスへの影響: EDRのエージェントをインストールしたことで、PCやサーバーの動作が重くならないか、業務アプリケーションの動作に影響が出ないかを利用者にヒアリングします。

- 運用負荷の確認: 管理コンソールの使いやすさ、アラートの見やすさ、レポート作成のしやすさなど、日々の運用における担当者の負荷がどの程度になるかを評価します。

PoCを実施することで、導入後の「こんなはずではなかった」という失敗を防ぎ、自信を持って製品を決定することができます。

【2024年最新版】おすすめのEDR製品・サービス20選

ここでは、現在市場で高い評価を得ている主要なEDR製品・サービスを20種類ピックアップし、それぞれの特徴や強みを紹介します。選定の際の参考にしてください。

(各製品の情報は、2024年時点の公式サイト等に基づきますが、最新の詳細については各ベンダーにお問い合わせください。)

① Cybereason EDR

AIを活用した独自の分析エンジン「MalOp(Malicious Operation)」が最大の特徴。個々のアラートを単なる点としてではなく、攻撃の一連の流れ(ストーリー)として自動で相関分析し、可視化します。これにより、セキュリティ担当者は攻撃の全体像を直感的に把握でき、調査にかかる時間を大幅に削減できます。運用負荷の軽減に大きく貢献する製品です。

参照:サイバーリーズン・ジャパン株式会社 公式サイト

② CrowdStrike Falcon Insight

クラウドネイティブなアーキテクチャで、軽量なエージェントが特徴。EPP(NGAV)、EDR、脅威ハンティングなどの機能を単一のプラットフォームで提供します。脅威インテリジェンスと一体化しており、最新の攻撃者情報や攻撃手法(TTPs)をリアルタイムで検知に活用できる点が強みです。MITRE ATT&CK® Evaluationsでも常に高い評価を得ています。

参照:クラウドストライク株式会社 公式サイト

③ Microsoft Defender for Endpoint

Windowsに標準搭載されているセキュリティ機能を拡張し、EDR機能を提供するソリューションです。OSとの深い統合により、カーネルレベルでの詳細な挙動監視が可能。Microsoft 365 E5などのライセンスに含まれているため、対象ライセンスを契約済みの企業は追加コストなしで利用開始できる場合があります。Microsoftの他のセキュリティ製品(Azure Sentinelなど)との親和性も非常に高いです。

参照:日本マイクロソフト株式会社 公式サイト

④ SentinelOne Singularity

AIによる自律的な検知と対応を特徴とするプラットフォームです。攻撃を検知すると、人の手を介さずに、リアルタイムで脅威を無力化し、ランサムウェアによる変更を自動で修復(ロールバック)する機能が強力です。インシデント対応の自動化を進め、運用負荷を大きく下げたい企業に適しています。

参照:SentinelOne Inc. 公式サイト

⑤ Trend Micro Apex One

トレンドマイクロが提供する総合エンドポイントセキュリティ製品。従来のウイルス対策からEDR、脆弱性対策(仮想パッチ)までを一つのエージェントで提供します。日本の市場や脅威動向に関する知見が豊富で、日本語のサポートも手厚い点が特徴。既存のトレンドマイクロ製品との連携もスムーズです。

参照:トレンドマイクロ株式会社 公式サイト

⑥ VMware Carbon Black Cloud Endpoint

VMware社が提供するクラウドネイティブなエンドポイント保護プラットフォーム。フィルタリングされていない生のイベントデータを収集・分析することで、攻撃の兆候を詳細に可視化します。攻撃のキルチェーンを非常に分かりやすく表示する機能に定評があり、フォレンジック調査を重視する企業に向いています。

参照:ヴイエムウェア株式会社 公式サイト

⑦ McAfee MVISION EDR

McAfee(現Trellix)が提供するEDRソリューション。AIを活用したガイド付き調査機能が特徴で、アナリストのスキルレベルに関わらず、高度な調査を支援します。インシデントの優先順位付けや、根本原因の特定を効率的に行えるよう設計されています。

参照:Trellix 公式サイト

⑧ Sophos Intercept X with EDR

NGAV機能とEDR機能を統合した製品。特にランサムウェア対策に強力なCryptoGuard技術を搭載しています。Sophosのファイアウォール製品と連携する「Synchronized Security」により、エンドポイントで脅威が検知されると、自動的にファイアウォールがその端末の通信を遮断するといった連携動作が可能です。

参照:ソフォス株式会社 公式サイト

⑨ Palo Alto Networks Cortex XDR

EDRの概念を拡張したXDRの先駆け的な製品です。エンドポイントだけでなく、同社の次世代ファイアウォールなど、ネットワークやクラウドのログも統合して分析することで、より広範囲な脅威を検知・可視化します。パロアルトネットワークス製品でセキュリティ基盤を固めている企業にとって、親和性が高い選択肢です。

参照:パロアルトネットワークス株式会社 公式サイト

⑩ Cisco Secure Endpoint

旧称AMP for Endpoints。Ciscoの持つ広範な脅威インテリジェンス「Talos」を活用した高い検知能力が強みです。エンドポイントの過去の挙動を遡って追跡できる「デバイス軌跡」機能が特徴。Ciscoのネットワーク製品やメールセキュリティ製品との連携により、インシデント対応を迅速化します。

参照:シスコシステムズ合同会社 公式サイト

⑪ FortiEDR

Fortinet社が提供するEDR製品。検知後の対応(Response)フェーズに強みを持ち、特許取得済みのコードトレース技術により、リアルタイムで脅威をブロックし、システムの改ざんを阻止します。ランサムウェアによる被害を未然に防ぐことに特化した機能が充実しています。

参照:フォーティネットジャパン合同会社 公式サイト

⑫ FFRI yarai

国産のセキュリティ製品で、日本の組織を標的とした攻撃に特化した検知エンジンを搭載している点が最大の特徴です。5つのヒューリスティックエンジンによる「先読み防御」技術で、未知の脅威を検知します。官公庁や重要インフラ企業などでの導入実績が豊富です。EDR機能も提供しています。

参照:株式会社FFRIセキュリティ 公式サイト

⑬ ESET PROTECT Elite

軽量な動作と高い検出率で定評のあるESET社の統合セキュリティソリューション。最上位版のEliteには、XDR機能を持つ「ESET Inspect」が含まれており、高度な脅威ハンティングとインシデント対応が可能です。コストパフォーマンスの高さも魅力の一つです。

参照:イーセットジャパン株式会社 公式サイト

⑭ BlackBerry Protect and Optics

AIを活用した予測的な脅威防御(Protect)とEDR機能(Optics)を組み合わせたソリューションです。マルウェアが実行される前に、数学的アプローチで悪意のあるファイルを特定・ブロックする技術に特徴があります。

参照:BlackBerry Limited 公式サイト

⑮ Elastic Security

オープンソースの検索・分析エンジン「Elasticsearch」を基盤としたセキュリティソリューション。SIEMとエンドポイントセキュリティ(EDR)の機能を統合し、無料で利用開始できる点が大きな特徴です。大規模なログデータを柔軟に分析したい、自社でカスタマイズしながら運用したい技術力の高い組織に向いています。

参照:Elastic N.V. 公式サイト

⑯ Trellix EDR

McAfee EnterpriseとFireEyeの統合により誕生したTrellixが提供するEDR。McAfeeのEDR技術を継承しつつ、FireEyeの脅威インテリジェンスや知見が融合されています。ガイド付き調査や脅威ハンティング機能により、アナリストの運用を支援します。

参照:Trellix 公式サイト

⑰ Check Point Harmony Endpoint

チェック・ポイント・ソフトウェア・テクノロジーズ社が提供する統合エンドポイントセキュリティ。EDR機能に加え、ランサムウェア対策、フィッシング対策、データ保護(DLP)など、包括的な機能を単一エージェントで提供します。モバイルデバイスの保護にも強みを持ちます。

参照:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社 公式サイト

⑱ Cybereason MDR

Cybereason EDRを基盤とし、同社のトップクラスのセキュリティ専門家が24時間365日体制で監視・分析・対応を行うMDRサービスです。自社にEDRを運用するリソースがない企業でも、最高レベルのセキュリティ監視体制を構築できます。脅威ハンティングやインシデント対応までをプロに任せたい場合に最適です。

参照:サイバーリーズン・ジャパン株式会社 公式サイト

⑲ LANSCOPE エンドポイントマネージャー クラウド版

エムオーテックス株式会社が提供する、IT資産管理とMDM(モバイルデバイス管理)を主軸としたクラウドサービスです。オプションとしてアンチウイルス機能やEDR(AIアンチウイルス)機能を追加できます。資産管理や操作ログ管理といった内部不正対策と、外部脅威対策を一つのツールで実現したい企業に適しています。

参照:エムオーテックス株式会社 公式サイト

⑳ Tanium

リアルタイムでの大規模なエンドポイントの可視化と制御に強みを持つプラットフォームです。数十万台規模のエンドポイントに対しても、数秒で情報を収集・配信できるアーキテクチャが特徴。IT資産管理、脆弱性管理、パッチ配信、そしてEDR(Threat Responseモジュール)など、多様な機能を単一のプラットフォーム上で提供します。

参照:タニウム合同会社 公式サイト

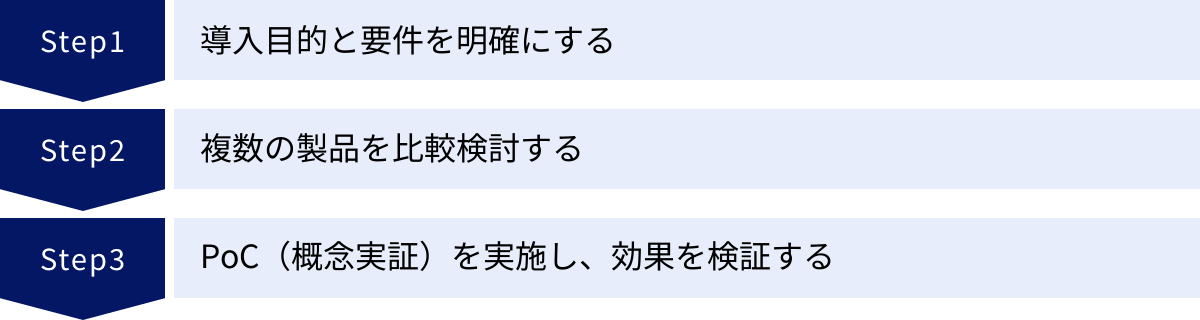

EDRを導入する際の3ステップ

EDR製品の選定から導入までを計画的に進めることは、プロジェクトを成功に導く上で非常に重要です。ここでは、EDRを導入する際の基本的な3つのステップについて解説します。

① 導入目的と要件を明確にする

最初のステップは、「なぜ自社にEDRが必要なのか」という導入目的を明確にすることです。目的が曖昧なままでは、適切な製品選定も効果測定もできません。

- 目的の具体化: 「ランサムウェア対策を強化したい」「標的型攻撃による情報漏えいを防ぎたい」「テレワーク環境のセキュリティを担保したい」「インシデント発生時の対応を迅速化したい」など、具体的な目的を定義します。

- 保護対象の特定: どの範囲のエンドポイント(クライアントPC、サーバー、仮想環境など)を保護するのか、その台数は何台か、OSの種類は何か、といった保護対象のスコープを明確にします。

- 要件定義: 目的と対象に基づき、必要な機能(例:ランサムウェアの自動復旧機能、特定のOSへの対応)、運用体制(自社運用かMDR利用か)、予算、セキュリティポリシーとの整合性などの要件を洗い出し、優先順位をつけます。

このステップで作成した「要件定義書」が、以降の製品比較や選定における判断基準となります。

② 複数の製品を比較検討する

次に、ステップ①で定義した要件に基づき、市場にある複数のEDR製品を比較検討します。

- 情報収集: 本記事で紹介した製品や、調査会社のレポート、IT系メディアの記事などを参考に、候補となる製品をリストアップします。

- 比較表の作成: 「自社に合うEDR製品を選ぶための7つのポイント」で解説した項目(対応OS、検知能力、導入形態、サポート体制、連携性、コストなど)を軸に、各製品の情報を整理した比較表を作成します。

- 絞り込み: 比較表を基に、自社の要件に合致しない製品を除外し、候補を2〜3製品に絞り込みます。この段階で、各ベンダーから詳細な資料を取り寄せたり、Web会議でデモンストレーションを依頼したりするのも有効です。

客観的なデータと自社の要件を照らし合わせながら、冷静に比較検討を進めることが重要です。

③ PoC(概念実証)を実施し、効果を検証する

最終候補となった製品については、必ずPoC(Proof of Concept:概念実証)を実施しましょう。PoCは、実際の自社の環境で製品をテスト導入し、その性能や適合性を評価するプロセスです。

- PoC計画の策定: テスト対象とする部署や端末、評価期間、評価項目(検知精度、パフォーマンス影響、運用性など)、成功基準を事前に定義します。

- テスト環境での検証: まずは本番環境に影響を与えないテスト用のPC数台で基本的な動作を確認します。

- 限定的な本番導入: 次に、情報システム部門や特定の部署など、協力的なユーザーのPCに限定して導入し、実際の業務環境での影響を評価します。疑似マルウェア(EICARテストファイルなど)を使って検知テストを行ったり、管理コンソールの操作性を確認したりします。

- 評価と最終決定: PoCの結果を基に、事前に定めた評価項目を採点し、最終的に導入する製品を決定します。PoCで得られた客観的なデータは、経営層への導入承認を得るための強力な根拠となります。

PoCには時間と手間がかかりますが、導入後のミスマッチを防ぎ、EDR導入の効果を最大化するために不可欠なステップです。

EDR導入後の注意点

EDRは導入すれば終わりではありません。その効果を継続的に発揮させ、企業のセキュリティレベルを維持・向上させるためには、導入後の適切な運用が極めて重要になります。ここでは、EDR導入後に注意すべき3つのポイントを解説します。

運用体制を構築する

EDRを効果的に活用するためには、誰が、いつ、何を、どのように行うのかを定めた明確な運用体制とプロセスが不可欠です。

- 役割分担の明確化: EDRが発するアラートを日常的に監視する担当者(一次対応者)、アラートが本物の脅威か判断し、調査を行う担当者(二次対応者)、そしてインシデント発生時に最終的な意思決定(例:サーバーの停止、外部への公表)を行う責任者を明確に定めます。

- インシデント対応フローの整備: アラートの検知からトリアージ、調査、封じ込め、根絶、復旧、そして報告までの一連の流れを定義した「インシデント対応プレイブック」を作成します。プレイブックには、脅威の種類(ランサムウェア、マルウェア感染など)に応じた具体的な対応手順を記載しておくと、有事の際に慌てず迅速に行動できます。

- 定期的な訓練: 整備したフローが実際に機能するかを確認するため、定期的にインシデント対応訓練(机上演習や実機演習)を実施します。訓練を通じて、プロセスの問題点を洗い出し、改善を繰り返すことが重要です。

これらの体制やプロセスがなければ、せっかくのEDRも宝の持ち腐れになってしまいます。

定期的な見直しとチューニングを行う

ビジネス環境やITインフラ、そしてサイバー攻撃の手法は常に変化し続けます。そのため、EDRの設定や運用ルールも定期的に見直し、最適化(チューニング)していく必要があります。

- 誤検知(False Positive)の抑制: 導入初期は、自社の業務で使われる正規のツールやスクリプトを、EDRが誤って脅威と判断することがあります。これらの誤検知を放置すると、担当者の疲弊を招き、本当に危険なアラートを見逃す原因になります。発生した誤検知を分析し、安全であると確認できたものについては、検知対象から除外するなどのチューニングを継続的に行います。

- 検知漏れ(False Negative)の分析: 万が一、EDRを導入しているにも関わらずインシデントが発生してしまった場合は、なぜ検知できなかったのかを徹底的に分析し、検知ルールを強化するなどの対策を講じる必要があります。

- ポリシーの見直し: 新しいアプリケーションの導入やシステムの変更、組織変更などに合わせて、EDRの監視ポリシーや保護設定が現状に適しているかを定期的にレビューし、必要に応じて更新します。

EDRの運用は、一度設定したら終わりではなく、継続的な改善サイクルを回していくことが求められます。

専門家やMDRサービスの活用を検討する

EDRの運用には高度な専門知識が必要であり、24時間365日の監視体制を自社だけで構築・維持するのは、多くの企業にとって大きな負担となります。もし、自社での運用に限界を感じる、あるいは自信がない場合は、無理をせずに外部の専門家の力を借りることを積極的に検討しましょう。

その最も有効な選択肢がMDR(Managed Detection and Response)サービスです。MDRサービスを利用することで、EDRの監視、アラート分析、脅威ハンティング、インシデント対応といった専門的な業務を、経験豊富なセキュリティアナリストに委託できます。

MDRを活用するメリットは以下の通りです。

- 専門人材の確保・育成コストが不要になる。

- 24時間365日の高度な監視体制を迅速に実現できる。

- 自社の担当者は、より戦略的なセキュリティ業務に集中できる。

- 最新の脅威情報や攻撃トレンドを常に反映した運用が期待できる。

もちろんサービス利用料はかかりますが、自社で同レベルの体制を構築するコストや、インシデントを見逃すリスクを考慮すれば、多くの場合、MDRは非常にコストパフォーマンスの高い選択肢となります。自社のリソースとリスクを天秤にかけ、最適な運用形態を判断することが重要です。

まとめ:自社の環境に最適なEDR製品でセキュリティを強化しよう

本記事では、EDRの基本的な概念から、他のセキュリティ製品との違い、主要機能、メリット・デメリット、そして製品選定のポイントや具体的な製品紹介、導入・運用における注意点まで、幅広く解説しました。

サイバー攻撃がますます巧妙化し、「侵入を100%防ぐことは不可能」とされる現代において、侵入後の脅威を迅速に検知し、適切に対応するためのEDRは、もはや企業にとって不可欠なセキュリティ対策と言えます。EDRは、インシデント発生時の被害を最小限に食い止め、事業継続性を確保するための最後の砦となり得ます。

しかし、EDRの導入を成功させるためには、いくつかの重要なポイントがあります。

- 自社の目的と要件を明確にすること。

- 複数の製品を客観的に比較し、自社の環境や運用体制に最も適した製品を選ぶこと。

- 導入後の運用体制をしっかりと構築し、継続的なチューニングを行うこと。

- 自社での運用が難しい場合は、MDRサービスなどの外部専門家の活用をためらわないこと。

EDRは決して安価なソリューションではありませんが、深刻なセキュリティインシデントによる損害(事業停止、復旧コスト、賠償金、信用の失墜など)を考えれば、その投資価値は非常に高いと言えるでしょう。

ぜひこの記事を参考に、自社のセキュリティ体制を改めて見直し、最適なEDR製品の導入を検討することで、巧妙化するサイバー攻撃の脅威に打ち勝つ、より強固な防御基盤を構築してください。