デジタルトランスフォーメーション(DX)が加速し、あらゆる企業活動が情報システムに依存する現代において、そのシステムが「正しく、安全に、効率よく」機能しているかを検証する活動の重要性が増しています。それが「システム監査」です。

システム監査は、単にシステムの不備を指摘する「あら探し」ではありません。情報システムに潜むリスクを客観的に評価し、企業のITガバナンスを強化することで、経営目標の達成を支援する極めて建設的な活動です。サイバー攻撃の巧妙化、個人情報保護への社会的要請の高まり、複雑化する法規制への対応など、企業を取り巻く環境は厳しさを増しています。このような状況下で、システム監査は企業の持続的な成長を支える生命線ともいえる役割を担っています。

しかし、「システム監査」と聞いても、「具体的に何をするのか?」「情報セキュリティ監査や内部監査とどう違うのか?」「どのような流れで進めるのか?」といった疑問を持つ方も多いのではないでしょうか。

この記事では、システム監査の基本的な概念から、その目的、種類、具体的な監査項目、実施プロセスに至るまで、網羅的かつ分かりやすく解説します。システム監査の担当者や情報システム部門の方はもちろん、経営層や管理職の方々にも、自社のITガスマネジメント体制を見直す一助となる内容です。

目次

システム監査とは

システム監査とは、情報システムにまつわるリスクに対するコントロールが、組織体のガバナンス、マネジメントおよびコントロールの各プロセスにおいて、適切に整備・運用されているかを、独立かつ客観的な立場のシステム監査人が評価し、助言・勧告を行うことです。これは、経済産業省が定める「システム監査基準」において定義されている考え方に基づいています。

少し難しく聞こえるかもしれませんが、要約すると「会社の情報システムが、ちゃんとルール通りに作られ、安全に使われていて、会社の役に立っているのかを、専門家が第三者の目でチェックすること」と理解すると分かりやすいでしょう。

この監査の対象は、コンピューターやソフトウェアといった目に見える「モノ」だけではありません。以下のような、情報システムを取り巻くすべてが監査の対象となります。

- 情報システムそのもの: 業務アプリケーション、サーバー、ネットワーク機器、データベースなど

- 組織・体制: 情報システム部門、開発チーム、運用チームの体制や役割分担

- 規程・ルール: 情報セキュリティポリシー、システム開発規程、運用マニュアルなど

- プロセス: システムの企画、開発、運用、保守といった一連の流れ

- データ: システムで取り扱われるデータそのものの正確性や完全性

システム監査人は、これらの対象が適切に管理・運用されているかを、専門的な知識と技術を用いて検証します。そして、その結果を発見事項や改善勧告として報告し、組織がより良い状態になるよう支援します。重要なのは、監査人が監査対象の業務執行ラインから独立した、客観的な立場であることです。身内でのチェックでは、どうしても甘えや見逃しが生じやすいため、第三者による評価が不可欠となります。

■ なぜ今、システム監査が重要視されるのか

近年、システム監査の重要性が急速に高まっている背景には、いくつかの要因があります。

第一に、デジタルトランスフォーメーション(DX)の進展です。多くの企業が競争力強化のためにAI、IoT、クラウドなどの最新技術を導入していますが、これは新たなリスクを生み出すことにも繋がります。例えば、クラウドサービスの利用は利便性を高める一方で、設定ミスによる情報漏洩のリスクや、サービス提供事業者に依存するリスクを伴います。システム監査は、こうした新しい技術に伴うリスクが適切に管理されているかを評価する上で不可欠です。

第二に、サイバー攻撃の脅威増大とサプライチェーンリスクです。ランサムウェア攻撃や標的型攻撃は年々巧妙化・悪質化しており、一度インシデントが発生すれば、事業停止や信用の失墜など、企業に壊滅的なダメージを与えかねません。また、自社だけでなく、取引先や委託先といったサプライチェーン全体でのセキュリティ対策が求められるようになっています。システム監査を通じて、自社および関連会社のセキュリティ体制の脆弱性を特定し、対策を講じることが重要です。

第三に、法規制の強化と企業の社会的責任(CSR)です。個人情報保護法の改正や、上場企業に求められる内部統制報告制度(J-SOX法)など、企業が遵守すべき法律や規則は年々増え、厳格化しています。コンプライアンス違反は、多額の罰金やブランドイメージの毀損に直結します。システム監査は、これらの法規制を遵守するためのIT統制(ITコントロール)が有効に機能しているかを検証する役割を担います。

■ もしシステム監査がなかったら?(架空のシナリオ)

システム監査の必要性をより具体的に理解するために、架空のECサイト運営会社A社の例を考えてみましょう。

A社は急成長を遂げていましたが、日々の業務に追われ、システム管理体制は後回しになっていました。システム監査を実施していなかったA社では、以下のような問題が潜在的に存在していました。

- 個人情報の不適切な管理: 顧客のクレジットカード情報は暗号化されず、開発環境から誰でもアクセスできる状態でした。

- 脆弱なパスワードポリシー: 管理者アカウントのパスワードが「password123」のような簡単なもので、長期間変更されていませんでした。

- バックアップの不備: 顧客データベースのバックアップは取られていましたが、一度も復旧テストが行われていませんでした。

- 開発と運用の未分離: 開発担当者が本番環境のサーバーを直接操作できてしまい、誤操作によるシステムダウンのリスクがありました。

ある日、A社はサイバー攻撃を受け、顧客情報が大量に流出。さらに、攻撃によってサーバー上のデータが破壊されてしまいました。バックアップからの復旧を試みましたが、データが破損しており復旧は失敗。A社は長期間のサービス停止に追い込まれ、顧客からの信頼を失い、多額の損害賠償を請求される事態となりました。

もしA社が定期的にシステム監査を実施していれば、これらのリスクは事前に「指摘事項」として発見され、改善されていたはずです。システム監査は、このような最悪の事態を未然に防ぐための「健康診断」のようなものなのです。

■ よくある質問

- Q: システム監査は法律で義務付けられていますか?

- A: すべての企業に対して、システム監査の実施を直接的に義務付ける法律は現在のところありません。しかし、金融商品取引法における内部統制報告制度(J-SOX)の対象となる上場企業では、財務報告の信頼性を確保するためのIT全般統制(ITGC)の評価が求められます。これは実質的にシステム監査に相当する活動であり、事実上の義務と言えます。また、金融機関や電力会社など、社会インフラを担う企業に対しては、監督官庁が厳しい監督指針の中でシステムリスク管理体制の評価を求めており、システム監査の実施が不可欠となっています。

このように、システム監査は現代の企業経営において、リスクを管理し、持続的な成長を遂げるための重要な機能として位置づけられています。

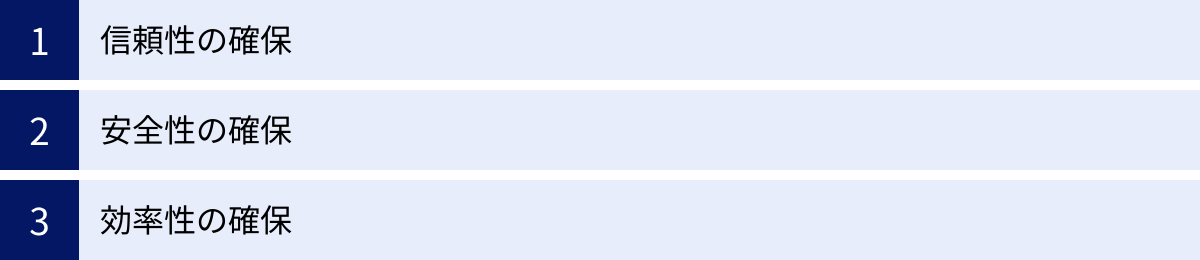

システム監査の3つの目的

システム監査は、多岐にわたる項目を検証しますが、その目的は大きく分けて「信頼性」「安全性」「効率性」の3つの確保に集約されます。これらは情報システムが企業にもたらすべき価値の根幹をなす要素であり、システム監査人はこれらの観点からシステムの健全性を評価します。

この3つの目的は、経済産業省が公開している「システム管理基準」でも、情報システムが達成すべき目標として掲げられており、システム監査における評価の拠り所となります。それぞれの目的について、具体的に見ていきましょう。

① 信頼性の確保

システム監査における「信頼性」とは、情報システムが、予期せぬ停止や誤作動、データの損失などを起こすことなく、安定して正確に稼働し続ける能力を指します。ユーザーが「このシステムはいつでも安心して使える」「このシステムの出す結果は正しい」と信じられる状態を確保することが目的です。

信頼性は、主に以下の3つの要素で構成されます。

- 可用性(Availability): システムを利用したいときに、いつでも利用できる状態にあること。24時間365日稼働が求められるオンラインサービスなどでは特に重要です。システム障害や災害発生時にも、定められた時間内にサービスを復旧させる能力も可用性に含まれます。

- 完全性(Integrity): データが入力、処理、保管、出力の過程で、欠損したり、不正に改ざんされたりすることなく、一貫性が保たれていること。例えば、銀行の取引データが正確に記録され、送金プロセスで金額が変わったりしないことを保証する能力です。

- 正確性(Accuracy): システムの処理結果が、論理的に正しいこと。計算ロジックやデータ変換のルールが正しく実装されており、常に正確なアウトプットを生成する能力を指します。

■ 信頼性確保のための監査とは

システム監査人は、これらの信頼性を確保するために、以下のような観点でシステムと関連プロセスを検証します。

- 障害対策と事業継続計画(BCP):

- サーバーやネットワーク機器は冗長化されているか?

- 障害を検知し、迅速に関係者に通知する仕組みは存在するか?

- 障害発生時の復旧手順は文書化され、定期的に訓練されているか?

- 災害時を想定した事業継続計画(BCP)や災害復旧(DR)サイトは整備されているか?

- データ管理とバックアップ:

- データの入力時に、エラーチェック(例:数値項目に文字が入力されていないか)は行われているか?

- 重要なデータは定期的にバックアップされているか?

- バックアップデータからの復旧テスト(リストアテスト)は定期的に実施され、その結果が記録されているか? (バックアップは取っていても、いざという時に使えなければ意味がありません)

- 処理プロセスの統制:

- 業務マニュアルは整備され、実際の操作と一致しているか?

- バッチ処理などでエラーが発生した場合のリカバリー手順は明確か?

- プログラムの計算ロジックは、仕様書通りに正しく実装されているか?

■ 具体例:ネットスーパーの在庫管理システム

あるネットスーパーの在庫管理システムを例に考えてみましょう。このシステムの信頼性が低いと、顧客が注文した商品が「在庫切れでした」と後から連絡が来たり、逆に店舗には在庫があるのにサイト上では「品切れ」と表示されたりする事態が発生します。これは顧客満足度を著しく低下させます。

信頼性確保のためのシステム監査では、注文が入った際にリアルタイムで在庫数が正確に引き落とされるか、店舗での棚卸しデータがシステムに正しく反映されるか、万が一サーバーがダウンしても短時間で復旧し、注文データを失わないか、といった点を検証します。これにより、システムはビジネスの機会損失を防ぎ、顧客からの信頼を維持する役割を果たすのです。

② 安全性の確保

システム監査における「安全性」とは、情報システムおよびそれが取り扱う情報資産を、不正アクセス、改ざん、破壊、漏洩といった様々な脅威から保護することを指します。特に、情報の「機密性」を維持することが中心的な目的となります。

安全性は、情報セキュリティの3大要素であるCIAによって定義されます。

- 機密性(Confidentiality): 認可された者だけが情報にアクセスできることを保証すること。顧客の個人情報や企業の経営情報などが、権限のない者に閲覧されないように保護します。

- 完全性(Integrity): 情報が不正に改ざんされたり、破壊されたりしないように保護すること。これは信頼性の完全性と共通する概念ですが、安全性では特に悪意ある第三者による改ざんからの保護に焦点が当てられます。

- 可用性(Availability): 認可された者が、必要なときに情報やシステムにアクセスできることを保証すること。これも信頼性の可用性と共通しますが、安全性ではDDoS攻撃(サービス妨害攻撃)など、悪意ある攻撃によってサービスが停止させられることから保護する観点が強くなります。

■ 安全性確保のための監査とは

システム監査人は、これらの安全性を確保するために、技術的・物理的・人的な観点から多角的に検証を行います。

- 技術的セキュリティ対策:

- ファイアウォールやWAF(Web Application Firewall)は適切に設定・運用されているか?

- OSやソフトウェアの脆弱性対策(セキュリティパッチの適用)は迅速に行われているか?

- アクセス制御は「最小権限の原則(Principle of Least Privilege)」に基づいて設定されているか? (従業員には業務に必要な最低限の権限のみを付与する)

- 重要なデータの通信や保管時に、暗号化は行われているか?

- 不正アクセスやマルウェアを検知・防御する仕組み(IDS/IPS、アンチウイルスソフト)は導入されているか?

- 物理的セキュリティ対策:

- サーバー室への入退室管理は厳格に行われているか?

- 監視カメラや施錠によって、物理的な盗難や破壊から機器は守られているか?

- 人的・組織的セキュリティ対策:

- 情報セキュリティポリシーや関連規程は整備され、全従業員に周知されているか?

- 従業員に対する情報セキュリティ教育や、標的型攻撃メール訓練は定期的に実施されているか?

- ID/パスワードの管理ルール(複雑さ、定期変更など)は適切か?

- セキュリティインシデント発生時の報告・対応体制(CSIRTなど)は確立されているか?

- 退職者のアカウントは速やかに削除されているか?

■ 具体例:人事給与システム

人事給与システムは、従業員の氏名、住所、給与、評価といった非常に機微な個人情報を取り扱います。このシステムの安全性が確保されていなければ、情報漏洩によって従業員のプライバシーが侵害され、企業は法的・社会的な責任を問われることになります。

安全性確保のためのシステム監査では、一般社員が他人の給与情報を閲覧できないか、人事部長や経理担当者など権限を持つ者しか重要情報にアクセスできないか、といったアクセス制御の妥当性を重点的にチェックします。また、外部からのサイバー攻撃に対する防御策が十分であるかも検証します。これにより、企業は従業員と会社の重要な情報資産を守ることができるのです。

③ 効率性の確保

システム監査における「効率性」とは、情報システムへの投資が、企業の経営目標達成に対して、効果的かつ効率的に貢献しているかを評価することです。簡単に言えば、「かけたコストに見合う、あるいはそれ以上の価値(リターン)を生んでいるか?」を検証する目的です。

信頼性や安全性が「守り」の側面が強いのに対し、効率性は「攻め」の側面を持つ目的と言えます。どんなに堅牢で安全なシステムでも、コストがかかりすぎる、使い勝手が悪く業務の足かせになる、といった状態では良いシステムとは言えません。

効率性は、主に以下の観点で評価されます。

- 投資対効果(ROI): システムの導入・運用にかかるコスト(TCO: Total Cost of Ownership)と、それによって得られる効果(業務効率化、コスト削減、売上向上など)のバランスが取れているか。

- パフォーマンス: システムの応答時間(レスポンス)や処理能力が、業務上の要求を満たしているか。遅延がひどく、業務に支障をきたしていないか。

- 資源の有効活用: サーバー、ストレージ、ネットワーク帯域、ソフトウェアライセンスといったIT資産が、無駄なく有効に活用されているか。

■ 効率性確保のための監査とは

システム監査人は、効率性を確保するために、企画段階から運用段階まで、システムライフサイクル全体にわたって検証を行います。

- 企画・導入段階:

- システム導入前の費用対効果分析は、客観的な根拠に基づいて行われたか?

- 複数のベンダーや製品を比較検討し、最適な選定が行われたか?

- プロジェクト管理は適切に行われ、予算超過や納期遅延は発生していないか?

- 運用段階:

- システムのパフォーマンスは定期的に監視され、ボトルネックは特定・改善されているか?

- サーバーのCPU使用率やメモリ使用率は適正な範囲に収まっているか?(過剰スペックになっていないか)

- 使用されていないソフトウェアライセンスを保有し続け、無駄なコストを支払っていないか?

- システム導入によって、本当に当初の目的(例:〇〇業務の時間を50%削減)は達成されているか?効果測定は行われているか?

■ 具体例:営業支援システム(SFA)

ある企業が高額な営業支援システム(SFA)を導入したとします。導入目的は「営業活動の可視化による案件成約率の向上」でした。

効率性確保のためのシステム監査では、まず、導入コストに見合うだけの成約率向上が実際にあったかをデータで検証します。もし効果が出ていない場合、その原因を探ります。例えば、「入力項目が多すぎて営業担当者が使ってくれない」「機能が複雑すぎて定着していない」「データの分析・活用方法が共有されていない」といった問題が明らかになるかもしれません。

監査人は、「入力項目の簡素化」「定期的な操作研修の実施」「成功事例の共有会開催」といった改善策を提案します。これにより、システムは「導入しただけ」の宝の持ち腐れ状態から脱却し、本来の目的である経営貢献を果たすことができるようになります。

これら「信頼性」「安全性」「効率性」の3つの目的は、互いに関連し合っています。時にはトレードオフの関係(例:セキュリティを固めすぎると利便性や効率が落ちる)になることもありますが、システム監査はこれら3つのバランスをとりながら、情報システムが組織全体の目標達成に最大限貢献できるよう導く羅針盤の役割を果たすのです。

システム監査の種類

システム監査は、誰がどのような目的で行うかによって、いくつかの種類に分類することができます。代表的な分類方法として、「監査人の立場」による分類と、「監査の目的・性格」による分類があります。これらの違いを理解することで、自社がどのような監査を必要としているのかを明確にすることができます。

外部監査と内部監査

これは、監査を実施する主体が、監査対象の組織の内部にいるか、外部にいるかという観点での分類です。

| 項目 | 外部監査 | 内部監査 |

|---|---|---|

| 監査人 | 監査対象の企業から独立した第三者(監査法人、コンサルティングファームなど) | 監査対象の企業内に設置された監査部門や、専門知識を持つ担当者 |

| 目的 | 経営者や株主、顧客、取引先などの社外ステークホルダーに対し、情報システムの信頼性や安全性を客観的に証明する。 | 経営目標の達成を支援するため、リスク管理や業務プロセスの観点から組織内部の改善を促すための助言・勧告を行う。 |

| 独立性 | 高い。 組織の外部から、利害関係なく客観的な評価を行う。 | 組織内部の立場だが、監査の有効性を担保するため、業務執行部門からは独立している必要がある。 |

| 報告先 | 主に経営層、取締役会、株主総会など。 | 主に経営層、監査役会、取締役会など。 |

| 特徴 | 高い専門性と客観性により、対外的な信頼を得やすい。一方で、監査費用は高額になる傾向がある。 | 内部事情に精通しているため、より実態に即した監査が可能。継続的なモニタリングや改善活動に適している。 |

■ 外部監査の具体例

外部監査は、その客観的な評価によって、企業の社会的信用を高める目的で利用されることが多くあります。

- SOC報告書(Service Organization Controls Report): クラウドサービス事業者などが、自社の内部統制の有効性を外部監査人によって評価してもらい、その結果を「SOC報告書」として顧客企業に提供するケース。顧客企業は、この報告書を見て、そのクラウドサービスを安心して利用できるかを判断します。

- ISMS(情報セキュリティマネジメントシステム)認証監査: 企業が情報セキュリティの国際規格である「ISO/IEC 27001」に基づいて構築したマネジメントシステムを、認証機関(外部監査の一種)が審査し、認証を与えるもの。認証を取得することで、取引先などに対して高いレベルのセキュリティ体制をアピールできます。

- 金融機関に対する監査: 金融庁の監督指針に基づき、監査法人が金融機関のシステムリスク管理体制の妥当性を評価する監査。

外部監査のメリットは、なんといってもその客観性と専門性です。社内の人間では気づきにくい問題点や、業界のベストプラクティスとの比較などを通じて、質の高い指摘が期待できます。これは、株主や顧客といった外部の利害関係者に対する説明責任を果たす上で非常に有効です。

一方、デメリットとしては、監査費用が高額になることや、監査人が内部の業務プロセスや文化に精通していないため、表面的な評価に留まってしまう可能性がある点が挙げられます。

■ 内部監査の具体例

内部監査は、企業が自らの組織をより良くするために行う、自己診断的な活動です。

- IT全般統制(ITGC)の評価: 上場企業が、内部統制報告制度(J-SOX)への対応として、自社の内部監査部門(またはIT監査担当)が財務報告に係る情報システムの管理体制(開発・変更管理、運用管理、アクセス管理、外部委託管理など)を評価する活動。

- テーマ監査: 特定のテーマ(例:「クラウドサービスのセキュリティ設定」「新システムの開発プロジェクト管理」など)に絞って、リスクが高いと判断される領域を内部監査部門が重点的にチェックする監査。

- 継続的監査: ログの自動分析ツールなどを活用し、システムの異常な挙動やルール違反などを継続的にモニタリングする活動。

内部監査の最大のメリットは、組織の内部事情に精通している点です。業務の実態や社内の人間関係、過去の経緯などを踏まえた上で、より現実的で実効性の高い改善提案が可能です。また、外部に委託するよりもコストを抑えられ、継続的にPDCAサイクルを回しやすいという利点もあります。

ただし、デメリットとして、どうしても「身内」に対する評価となるため、客観性や独立性の確保が常に課題となります。監査部門が経営層から十分な独立性を保証されていなかったり、被監査部門との馴れ合いが生じたりすると、監査が形骸化するリスクがあります。

■ 両者の使い分けと連携

理想的なのは、内部監査と外部監査を効果的に組み合わせることです。日常的なモニタリングや業務に密着した監査は内部監査で継続的に行い、内部統制の基盤を固めます。その上で、年に一度など定期的に外部監査を受け、内部監査では気づけなかった視点からの指摘を得たり、内部監査活動そのものの妥当性を評価してもらったりします。このように両者を連携させることで、多角的かつ重層的なガバナンス体制を構築することができます。

保証監査と助言監査

これは、監査の主な目的や性格が、「評価と保証」にあるのか、それとも「改善のための助言」にあるのかという観点での分類です。

| 項目 | 保証監査 (Assurance Audit) | 助言監査 (Advisory Audit) |

|---|---|---|

| 目的 | システムが、定められた基準や規程、法令などに準拠しているかを評価し、その結果について保証(お墨付き)を与えること。 | 業務プロセスの改善、リスクの低減、効率性の向上などを目的として、具体的な助言やコンサルティングを行うこと。 |

| アプローチ | 過去から現在にかけての状況が、基準を満たしているかを評価する(評価的、検証的)。 | 現在から未来に向けて、どうすればより良くなるかを提案する(未来的、建設的)。 |

| 成果物 | 監査報告書(評価結果、結論、保証の意見表明など)。 | 改善提案書、コンサルティングレポート、助言メモなど。 |

| 監査人の役割 | 独立した評価者、検証者。 | 専門的な知見を持つアドバイザー、コンサルタント。 |

| 代表的な問い | 「当社の個人情報管理体制は、個人情報保護法を遵守しているか?」 | 「より効果的に個人情報を保護するために、どのような技術や体制を導入すべきか?」 |

■ 保証監査の具体例

保証監査は、ある時点での状態が「基準を満たしている」ことを第三者や経営層に示すために行われます。

- J-SOX監査におけるIT全般統制の評価: 監査人が「当社の財務報告に係るIT全般統制は、〇〇年〇月〇日時点において、全体として有効である」といった意見を表明します。これは、過去から評価時点までの統制活動に対する「保証」です。

- システム開発完了時の検収監査: 新しいシステムが、要件定義書や設計書通りに構築されているかを検証し、「要求仕様を満たしていることを確認した」という結果を報告します。

保証監査では、監査人は厳格な基準に照らして、客観的な証拠に基づき評価を下します。その結論は、利害関係者にとって重要な判断材料となります。

■ 助言監査の具体例

助言監査は、より良い未来を作るためのコンサルティング的な活動です。保証監査のように、明確な基準に対する「適合/不適合」を判断するのではなく、改善の機会を探ることが主眼となります。

- セキュリティ診断: システムの脆弱性を専門家が診断し、「現時点ではXXという脆弱性が存在するため、YYという対策を講じることを推奨する」といった具体的な改善策を提案します。

- システム化計画のレビュー: 企業が策定した新しい情報システム戦略について、専門家がその妥当性や潜在的なリスクを評価し、「AI技術を活用すれば、さらに業務効率化が期待できる」といった助言を行います。

助言監査では、監査人は被監査部門と協力的な関係を築き、共に課題解決を目指すパートナーとしての役割を担うことが多くあります。

■ 保証と助言は表裏一体

実際には、多くのシステム監査において、保証と助言の両方の要素が含まれています。例えば、保証監査の過程で「パスワードの定期変更が規程通りに行われていない」という問題点(不適合)を発見したとします。監査人は、その事実を指摘するだけでなく、「多要素認証を導入することで、パスワードへの依存度を下げ、セキュリティを向上させるべき」といった助言を行うのが一般的です。

まず保証監査で現状を正しく評価し(As-Is)、そこから見つかった課題に対して助言監査で未来のあるべき姿(To-Be)を示す。この保証と助言のサイクルを回すことが、システム監査を通じて組織を継続的に改善していく上で非常に重要です。

システム監査と他の監査との違い

「監査」と名の付く活動はいくつかあり、特に「情報セキュリティ監査」や「内部監査」はシステム監査と混同されやすいものです。しかし、それぞれ目的やスコープ(対象範囲)が異なります。これらの違いを明確に理解することは、システム監査の独自の役割と価値を把握する上で役立ちます。

情報セキュリティ監査との違い

システム監査と情報セキュリティ監査は、対象領域が重なる部分が多く、最も混同されやすい関係にあります。両者の違いを理解する鍵は、スコープの広さと目的の焦点にあります。

| 項目 | システム監査 | 情報セキュリティ監査 |

|---|---|---|

| スコープ(範囲) | 情報システム全般。効率性(投資対効果など)も含む。 | 情報セキュリティに特化。 |

| 目的の焦点 | 信頼性・安全性・効率性の3つのバランスを取り、経営への貢献を評価する。 | 主に安全性(機密性・完全性・可用性)を確保し、情報資産を脅威から保護することが目的。 |

| 根拠基準 | 経済産業省「システム監査基準」「システム管理基準」 | 経済産業省「情報セキュリティ監査基準」「情報セキュリティ管理基準」 |

| 評価対象の例 | ・システム開発の費用対効果分析は妥当か? ・サーバーリソースは無駄なく使われているか? ・システムの応答速度は業務要件を満たしているか? |

・ファイアウォールの設定は適切か? ・脆弱性パッチは速やかに適用されているか? ・従業員へのセキュリティ教育は十分か? |

端的に言えば、情報セキュリティ監査は、システム監査が扱う3つの目的のうち「安全性」の領域を、より深く、専門的に掘り下げた監査と位置づけることができます。

■ 両者の関係性

システム監査のプロセスの中で、安全性を評価するパートにおいて、情報セキュリティ監査の手法や基準が用いられることは非常に多くあります。つまり、大きな「システム監査」という枠の中に、「情報セキュリティ監査」の要素が含まれている、あるいは連携して実施される、と考えるのが実態に近いでしょう。

例えば、ある企業の基幹システムに対してシステム監査を行う場合を考えます。

監査人は、まず「このシステムへの投資は、売上向上に繋がっているか?」(効率性)や、「システム障害時の復旧計画は万全か?」(信頼性)といった点を評価します。

それに加えて、「このシステムはサイバー攻撃から守られているか?」「顧客データは漏洩しないか?」(安全性)を評価します。この安全性の評価パートが、まさに情報セキュリティ監査そのものなのです。

現代では情報漏洩やサイバー攻撃のリスクが経営の根幹を揺るがす大きな問題となっているため、システム監査における安全性の評価、すなわち情報セキュリティ監査の重要性はますます高まっています。しかし、システム監査はそれに留まらず、そのシステムが本当にビジネスの役に立っているのかという「効率性」の視点まで含めて評価する点に、情報セキュリティ監査との明確な違いと独自の価値があるのです。

内部監査との違い

内部監査は、企業の内部に設置された監査部門などが、組織の目標達成を支援するために、ガバナンス・プロセス、リスク・マネジメント、およびコントロールの各プロセスを評価し、改善を促す活動です。この定義だけを見るとシステム監査(特に内部で行う場合)と似ていますが、両者の違いはスコープの対象領域にあります。

| 項目 | システム監査 | 内部監査 |

|---|---|---|

| スコープ(範囲) | 情報システムとその関連プロセス、ITガバナンスに特化。 | 会計、財務、業務、コンプライアンス、環境など、企業活動の全領域が対象。 |

| 専門性 | ITに関する高度な専門知識(ネットワーク、データベース、セキュリティ、開発手法など)が不可欠。 | 財務、会計、法務、業務プロセスなど、監査対象に応じた幅広い知識が必要。 |

| 関係性 | 内部監査の一部門として位置づけられることが多い。 | 企業のリスクマネジメントとガバナンスを支える包括的な活動。 |

| 監査人 | システム監査人(ITの専門家)。 | 内部監査人(財務、法務、業務出身者など多様なバックグラウンドを持つ)。 |

■ 両者の関係性

最も分かりやすい関係性は、「内部監査」という大きな傘の中に、「会計監査(内部)」「業務監査」そして「システム監査」などが含まれているというイメージです。

企業の内部監査部門は、会社のあらゆるリスクを評価する責任を負っています。

- 「不正な経費精算が行われていないか?」 → 業務監査、会計監査

- 「製造ラインの品質管理は適切か?」 → 業務監査

- 「独占禁止法に違反するような営業活動はないか?」 → コンプライアンス監査

そして、現代の企業活動はすべて何らかの情報システムに支えられているため、「これらの業務を支える情報システムは正しく機能しているか?」という問いに答えるのがシステム監査の役割です。

例えば、内部監査部門が経費精算プロセスの監査を行うとします。その際、「経費精算システムの承認ワークフローは、社内規程通りに設定されているか?」「システム上でデータが改ざんされるリスクはないか?」といったITに関する論点が出てきます。こうした専門的な評価を行うのが、内部監査部門に所属する、あるいは連携するシステム監査の専門家です。

このように、システム監査は、内部監査がその目的を全社的に達成するための、極めて重要な専門機能として機能します。特にJ-SOX対応では、財務報告の信頼性に影響を与えるIT統制の評価が必須となるため、内部監査部門におけるシステム監査の役割は不可欠なものとなっています。

まとめると、システム監査は情報セキュリティ監査よりも広く「効率性」までを含み、内部監査よりは「情報システム」に特化した専門的な監査である、と整理することができます。それぞれの役割と関係性を理解し、連携させることで、企業はより堅牢なガバナンス体制を築くことが可能になります。

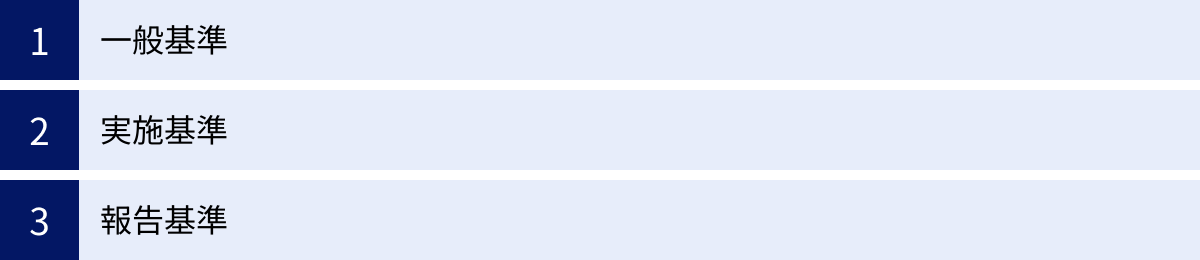

システム監査の基準

システム監査は、監査人の個人的な判断や感覚だけで行われるものではありません。誰が監査を行っても一定の品質が保たれ、監査結果が信頼できるものとなるように、その拠り所となる公的な基準が存在します。日本では、経済産業省が策定・公表している「システム監査基準」がその役割を担っています。

この基準は、システム監査業務の品質を確保し、有効かつ効率的に監査を実施するための一種の行動規範であり、監査人が遵守すべき事項を定めています。システム監査基準は、大きく「一般基準」「実施基準」「報告基準」の3つのカテゴリーで構成されています。これらは、監査人の「心構え」、監査の「進め方」、結果の「伝え方」に関するルールと考えると分かりやすいでしょう。

一般基準

一般基準は、システム監査人自身が備えるべき資格要件や、監査業務を遂行する上での基本的な心構えについて定めたものです。監査の品質は監査人の資質に大きく依存するため、非常に重要な基準となります。

- 目的、権限及び責任: 監査人は、監査の目的、自らに与えられた権限と責任を明確に理解し、文書化された規程などに基づいて監査を実施する必要があります。

- 独立性及び客観性: 監査人は、監査対象から独立した立場でなければなりません。 例えば、自らが開発に関わったシステムを自分で監査することは、客観的な評価を妨げるため避けるべきです。精神的にも、いかなる圧力や偏見にも影響されず、公正な判断を下す態度が求められます。

- 倫理及び誠実性: 監査人は、高い倫理観を持ち、誠実に業務を遂行する義務を負います。監査を通じて知り得た情報を正当な理由なく漏洩してはならないという守秘義務は、その代表例です。

- 専門能力(デュー・ケア): 監査人は、システム監査に関する専門知識やスキルを持つだけでなく、それを維持・向上させるために継続的に学習する努力が求められます。これを「デュー・ケア(専門家としての正当な注意)」と呼びます。技術の進歩は速いため、常に最新の知識をキャッチアップし続ける姿勢が不可欠です。

- 情報システムに関する知識: 監査対象となる情報システムや関連技術(ハードウェア、ソフトウェア、ネットワーク、セキュリティなど)について、十分な知識を有している必要があります。

- 監査に関する知識: 監査計画の策定、リスク評価、監査手続の適用、証拠の入手と評価といった、監査技法に関する知識も必要です。

- 品質管理: 監査チームで監査を行う場合は、監査業務全体の品質を確保するための体制を整える必要があります。リーダーは、チームメンバーの能力を評価し、適切な指示や指導、レビューを行う責任を負います。

実施基準

実施基準は、監査計画の立案から、実際の調査(本調査)、評価・結論に至るまで、監査の一連のプロセスをどのように進めるべきかを具体的に定めたものです。

- 監査計画の策定: 監査に着手する前に、体系的な監査計画を策定しなければなりません。 計画には、監査の目的、監査対象の範囲、監査の重点項目、実施期間、監査体制などを明記します。特に、限られたリソースで効果的な監査を行うためには、リスクアプローチ(リスクが高いと想定される領域に監査資源を集中させるアプローチ)に基づいて計画を立てることが重要です。

- 監査手続の適用: 監査計画に基づき、監査目的を達成するために十分な証拠を入手するための具体的な手続き(監査手続)を設計し、適用します。監査手続には、関係者へのヒアリング、関連文書の閲覧、システムの操作ログの分析、実際の業務プロセスの観察(ウォークスルー)など、様々な手法があります。

- 監査証拠の入手と評価: 監査人は、自らの判断の根拠となる十分かつ適切な監査証拠を入手し、客観的に評価する必要があります。「十分」とは量的な側面、「適切」とは質的な側面を指します。伝聞や憶測ではなく、文書やログ、ヒアリング記録といった客観的な証拠に基づいて結論を導き出すことが求められます。

- 監査調書の作成: 監査の過程で実施した手続、入手した証拠、そしてそれに基づく判断の根拠などを、監査調書(ワーキングペーパー)として記録し、保管します。監査調書は、監査の品質を証明し、後のレビューやフォローアップの際に重要な資料となります。

報告基準

報告基準は、監査の結果を、経営者や被監査部門などの関係者にどのように伝えるべきかについて定めたものです。監査の成果を正しく伝え、改善活動につなげるための重要なルールです。

- 監査報告: 監査人は、監査が終了した後、遅滞なく監査報告書を作成し、適切な責任者に報告しなければなりません。

- 監査報告書の記載事項: 監査報告書には、監査の目的、範囲、期間といった概要に加え、監査人が形成した結論(監査意見)と、その根拠となる発見事項(指摘事項)や改善勧告を、明確かつ建設的に記載する必要があります。報告書は、受け手が内容を正確に理解し、具体的なアクションを起こせるように、分かりやすく書かれるべきです。

- 意見の表明: 保証型の監査の場合、監査人は監査目的がどの程度達成されたか、また、評価対象が基準に準拠しているか否かについて、積極的または消極的な形式で意見を表明します。

- 指摘事項の報告: 発見された問題点(指摘事項)を報告する際は、単に事実を羅列するだけでなく、その問題が引き起こす潜在的なリスクや、問題が発生した根本原因についても分析し、記載することが望ましいとされています。

- フォローアップ: システム監査は、報告書を提出して終わりではありません。 監査報告書で提示した改善勧告が、被監査部門によってどのように対応されているかを継続的に確認する「フォローアップ」が重要です。監査基準では、このフォローアップに関する監査人の責務についても触れられています。

これらの基準は、システム監査という活動の信頼性と実効性を支えるバックボーンです。監査人は常にこれらの基準を念頭に置き、プロフェッショナルとしての職務を全うすることが求められます。

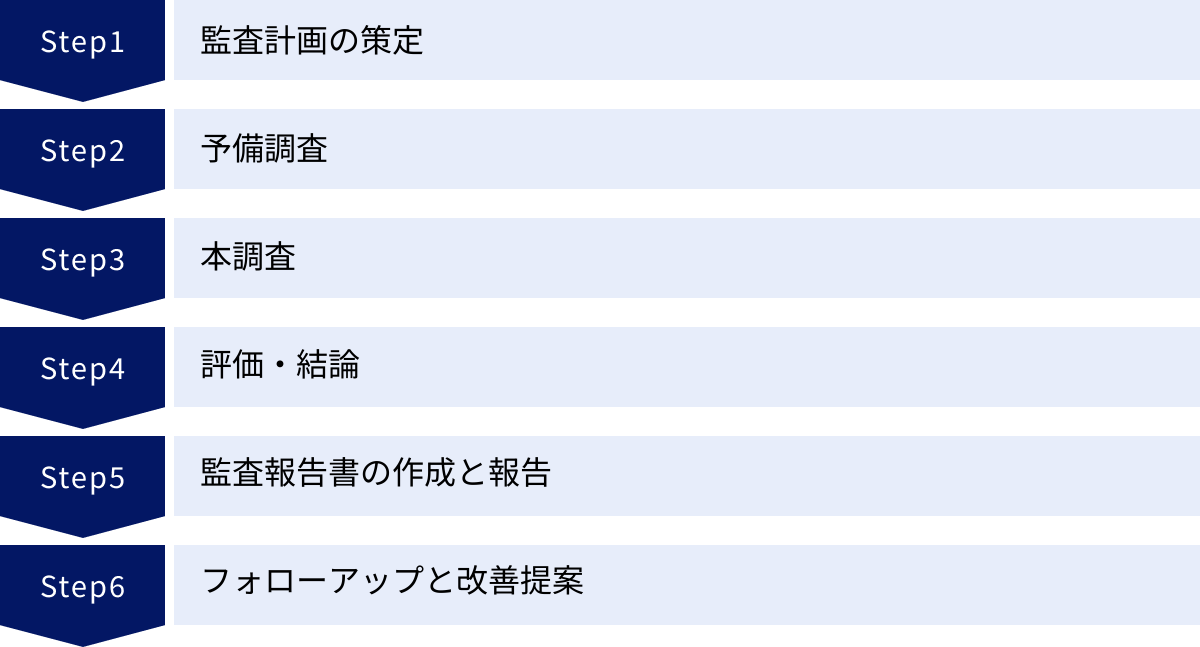

システム監査の基本的な流れ6ステップ

システム監査は、思いつきで進められるものではなく、体系的かつ計画的に実施されます。一般的に、そのプロセスは「計画」から「改善の確認」まで、一連のフェーズに分かれています。ここでは、システム監査の基本的な流れを6つのステップに分けて、各ステップで何が行われるのかを具体的に解説します。

① 監査計画の策定

これは、監査全体の方向性を決定する、最も重要な最初のステップです。ここでの計画の質が、監査全体の成否を左右すると言っても過言ではありません。航海に出る前の、航路図や航海計画を作成する作業に例えられます。

- 目的とゴールの設定: まず、「何のためにこの監査を行うのか」を明確にします。例えば、「J-SOX対応のためIT全般統制の有効性を評価する」「新しく導入したクラウドサービスのセキュリティリスクを洗い出す」「基幹システムの運用コストが適正か評価する」など、具体的な目的を設定します。

- 監査範囲の決定: 次に、「どこまでを監査の対象とするか」を定義します。対象となるシステム、部署、業務プロセス、期間などを具体的に特定します。すべてのシステムを一度に監査することは非現実的なため、範囲を明確に区切ることが重要です。

- リスクアプローチに基づく重点項目の選定: 限られた時間と人員で最大の効果を上げるため、リスクの高い領域に監査資源を集中させる「リスクアプローチ」が不可欠です。経営への影響が大きいシステム、過去に障害が多発したシステム、新しい技術を導入したばかりのプロセスなど、リスクが高いと考えられる領域を特定し、重点的な監査項目として設定します。

- 監査体制の構築: 監査を誰が実施するのか、チームのメンバーとそれぞれの役割分担を決定します。監査人の専門性や独立性を考慮して、最適なチームを編成します。

- スケジュールと予算の策定: 監査の開始から終了までの詳細なスケジュールを作成し、必要な工数や経費を見積もります。

- 被監査部門への通知: 監査の実施に先立ち、被監査部門に対して監査の目的、範囲、期間、協力依頼などを正式に通知し、理解を得ます。これを「監査通知状」などの文書で行うのが一般的です。

② 予備調査

予備調査は、本調査をスムーズかつ効率的に進めるための準備段階です。本格的な調査に入る前に、対象領域の基本的な情報を収集し、全体像を把握します。森全体を上空から眺めて、どこに獣道があり、どこに川が流れているかを確認する作業に似ています。

- 関連資料の入手とレビュー: システム構成図、ネットワーク構成図、業務フロー図、各種規程(情報セキュリティポリシー、開発規程など)、過去の監査報告書、障害記録といった関連資料を入手し、読み込みます。これにより、対象領域の公式なルールや構造を理解します。

- 担当者への事前ヒアリング: 被監査部門の管理者や主要な担当者へインタビューを行い、資料だけでは分からない現場の実態、現状の課題、懸念事項などをヒアリングします。この段階で、本調査で深掘りすべきポイントの仮説を立てます。

- 監査要点(チェックリスト)の具体化: 監査計画で定めた重点項目に基づき、予備調査で得た情報を加味して、より具体的な監査要点(チェックリスト)を作成します。例えば、「パスワード管理」という項目であれば、「パスワードの最低文字数は規程通りか」「定期変更は強制されているか」「初期パスワードは変更されているか」といった具体的な確認項目に落とし込みます。

この予備調査を丁寧に行うことで、本調査での手戻りを防ぎ、論点を絞った効果的な調査が可能になります。

③ 本調査

本調査は、監査計画と予備調査の結果に基づき、監査証拠を収集・分析する、監査活動の核心となるフェーズです。予備調査で立てた仮説を検証し、事実を確定させるための活動が行われます。

- ヒアリング(インタビュー): 業務担当者、システム開発者、運用オペレーターなど、様々な立場の関係者に詳細なインタビューを行います。業務の具体的な手順、ルールが形骸化していないか、例外的な処理はどのように行われているかなど、実態を深く掘り下げていきます。

- 文書レビュー(閲覧): 設計書やテスト仕様書、議事録、各種申請書、操作ログ、エラーログといった、客観的な記録(ドキュメント)を精査します。規程と実態が乖離していないか、承認プロセスは適切に行われているかなどを確認します。

- 現地調査(ウォークスルー): 実際に業務が行われている現場や、サーバーが設置されているデータセンターなどに赴き、実際の状況を直接観察します。例えば、経費精算のプロセスを申請から承認、支払いまで一連の流れを追体験したり(ウォークスルー)、サーバー室の入退室管理が物理的にどのように行われているかを確認したりします。百聞は一見に如かずで、文書やヒアリングだけでは分からない実態を発見できることがあります。

- 再実施・検証: 特定の処理や操作を、監査人が実際に試してみる、あるいは担当者に再現してもらうことで、その正当性を検証します。例えば、バックアップデータからの復旧作業を実際にやってもらい、手順書通りに成功するかを確認する、といった活動です。

- ITツールの活用: ログ解析ツールを使って大量のアクセスログから不審な動きを検出したり、脆弱性スキャンツールを使ってシステムのセキュリティ上の弱点を発見したりと、専門的なツールを活用して証拠を収集することもあります。

④ 評価・結論

このステップでは、本調査で収集した膨大な監査証拠を整理・分析し、監査としての評価を下し、結論を導き出します。個々の事実(ファインディング)を繋ぎ合わせ、全体としてどのような状態にあるのかを判断する、知的な作業フェーズです。

- 監査調書の整理: 本調査で入手した証拠やヒアリング記録などを、監査要点ごとに整理し、監査調書としてまとめます。

- 発見事項(ファインディング)の抽出: 収集した証拠と、あるべき姿(規程、ルール、ベストプラクティスなど)を比較し、そのギャップを「発見事項」として抽出します。これは、後の「指摘事項」の元となります。

- 原因分析とリスク評価: なぜそのギャップ(問題)が生じたのか、根本的な原因を分析します。人的なミスなのか、仕組みの欠陥なのか、リソース不足なのかなどを探ります。また、その問題を放置した場合に、どのようなリスク(情報漏洩、業務停止、金銭的損失など)に繋がる可能性があるかを評価します。

- 監査意見の形成: 個々の発見事項とリスク評価を総合的に勘案し、監査対象全体に対する結論(監査意見)を形成します。「全体として有効に機能している」「一部に改善を要する重要な不備がある」「重大な欠陥が存在する」といった、監査としての最終的な判断をまとめます。

⑤ 監査報告書の作成と報告

監査の成果を、経営層や関係者に正式に伝えるためのステップです。監査人がどれだけ素晴らしい発見をしても、それが相手に伝わり、理解されなければ意味がありません。

- 監査報告書ドラフトの作成: 評価・結論フェーズでまとめた内容を基に、監査報告書の草案を作成します。報告書には、監査の概要、監査意見、そして具体的な指摘事項と改善勧告などを論理的かつ分かりやすく記載します。

- 被監査部門との意見交換(レビュー会議): 作成したドラフトを基に、被監査部門と意見交換会(終了会議)を実施します。 これは、報告書に記載された発見事項に事実誤認がないかを確認し、指摘内容に対する被監査部門の見解を聞くための重要なプロセスです。一方的な通告ではなく、対話を通じて相互理解を深めることが目的です。

- 監査報告書の最終化: 意見交換会の結果を踏まえ、必要に応じて報告書を修正し、最終版を完成させます。

- 経営層への報告: 完成した監査報告書を、取締役会や経営会議などの場で、経営層に直接報告します。監査結果の重要性を伝え、改善に向けた経営判断を促します。

⑥ フォローアップと改善提案

システム監査は、報告書を提出して終わりではありません。指摘した問題が実際に改善されて初めて、監査の目的は達成されます。

- 改善計画の提出依頼: 監査報告書で示した指摘事項に対し、被監査部門に具体的な改善計画(アクションプラン)と実施期限を策定し、提出するよう依頼します。

- 改善状況のモニタリング: 被監査部門が策定した計画通りに改善活動が進んでいるかを、定期的に確認(モニタリング)します。進捗が遅れている場合は、その理由を確認し、必要に応じて支援します。

- 改善結果の検証: 改善策が完了した後、その対策が有効に機能し、問題が解決されたかを再度検証します。場合によっては、フォローアップ監査を実施することもあります。

この「計画(Plan) → 実行(Do) → 評価(Check) → 改善(Action)」というPDCAサイクルを回し続けることが、組織のITガバナンスとコントロールを継続的に強化していく上で不可欠なのです。

システム監査の主な監査項目

システム監査では、具体的にどのような点がチェックされるのでしょうか。その監査項目は非常に多岐にわたりますが、多くは経済産業省の「システム管理基準」で示されている管理項目に準拠しています。この基準は、情報システムの企画から開発、運用、保守に至るまでのライフサイクル全体と、それらを横断する共通的な管理活動について、あるべき姿を示したものです。

ここでは、システム管理基準の構成に沿って、主な監査項目を業務プロセスごとに分類して解説します。

企画業務に関する項目

システムのライフサイクルの最上流である企画段階が、経営戦略とずれていたり、投資判断が曖昧だったりすると、後工程に大きな影響を及ぼします。そのため、企画業務の妥当性は重要な監査対象となります。

- 情報システム戦略との整合性:

- 経営戦略とIT戦略は連動しているか? 策定されたシステム化計画は、会社のビジネス目標の達成に貢献するものになっているか。

- 全体最適化の方針は明確か? 個別の部署の都合だけでシステムが乱立(サイロ化)するのではなく、全社的な視点で重複投資の排除やデータ連携が考慮されているか。

- 情報化投資管理:

- 投資判断の基準は客観的かつ合理的か? 新規システムへの投資を決定する際の、費用対効果(ROI)の算定根拠は明確か。

- 効果測定の計画は立てられているか? システム導入後に、目標とした効果(コスト削減額、業務時間短縮など)が得られたかを測定する仕組みはあるか。

- 要件定義:

- 業務要件は利用者部門と合意形成されているか? システムによって何を実現したいのか、利用者からの要求が漏れなく、正確に定義されているか。

- 非機能要件(性能、可用性、セキュリティなど)は定義されているか? 「サクサク動くこと」「24時間止まらないこと」といった、機能以外の品質に関する要求が具体的に定義され、合意されているか。

開発業務に関する項目

システムを実際に作り上げる開発プロセスは、品質、コスト、納期(QCD)に直結するリスクが集中する領域です。プロジェクトが失敗すれば、企業に大きな損害を与える可能性があります。

- プロジェクト管理:

- プロジェクト管理体制は明確か? プロジェクトマネージャーの責任と権限は定義されているか。

- 進捗管理、品質管理、コスト管理、リスク管理は適切に行われているか? WBS(作業分解構成図)等を用いて計画的に進捗が管理されているか。課題やリスクが早期に識別され、対策が講じられているか。

- 設計・プログラミング:

- 開発標準やコーディング規約は遵守されているか? 属人性を排除し、品質を均一に保つためのルールに従って開発が行われているか。

- セキュリティを考慮した設計(セキュアコーディング)は行われているか? SQLインジェクションやクロスサイトスクリプティングといった代表的な脆弱性を生まないような実装がなされているか。

- テスト・移行:

- テスト計画は網羅的かつ妥当か? 単体テスト、結合テスト、総合テストの各段階で、十分なテストケースが用意され、実施されているか。

- 本番移行計画は十分に検討されているか? 移行時の手順、失敗した場合の切り戻し計画、利用者への影響などが考慮されているか。

- 本番稼働の承認プロセスは適切か? テスト結果などを基に、関係者が合意の上で本番稼働を承認する仕組みがあるか。

運用業務に関する項目

システムが本番稼働した後の、日々の安定稼働を支える運用業務も重要な監査対象です。運用ミスは、大規模なシステム障害や情報漏洩に直結する可能性があります。

- 運用管理体制:

- 運用マニュアルや手順書は整備され、最新の状態に保たれているか?

- オペレーターへの教育・訓練は定期的に実施されているか?

- 障害管理:

- 障害の検知、報告、原因究明、復旧、再発防止という一連のプロセスは確立されているか?

- 重大な障害が発生した場合のエスカレーションルールは明確か?

- 性能・キャパシティ管理:

- システムの応答時間やリソース(CPU、メモリ、ディスク)使用率は定常的に監視されているか?

- 将来のデータ量やトランザクション量の増加を予測し、計画的にリソースを増強するキャパシティプランニングは行われているか。

- データ管理:

- 重要なデータのバックアップは、規程通りに取得されているか?

- 定期的にバックアップからの復旧テストを実施し、その有効性を確認しているか?

保守業務に関する項目

稼働中のシステムに対する機能追加や不具合修正といった保守業務も、適切に管理されなければ、新たな不具合やセキュリティホールを生む原因となります。

- 保守体制・計画:

- 保守の範囲、作業内容、体制は明確に定義されているか?

- 外部に保守を委託している場合、委託先との契約内容は適切か?委託先の管理は行われているか?

- 変更管理:

- システムに対するすべての変更は、正規の変更管理プロセスを経て実施されているか? 担当者が勝手にプログラムや設定を変更していないか。

- 変更要求の受付、影響分析、承認、テスト、本番リリースという一連の手順が定められ、遵守されているか。

- 緊急時の変更手順も定義されているか?

- ソースコード・ドキュメント管理:

- プログラムのソースコードや設計書は、バージョン管理システムで適切に管理されているか? いつ、誰が、何を、なぜ変更したのかを追跡できるか。

共通業務に関する項目

上記のライフサイクル全体を横断して適用される、共通的な管理項目です。現代のシステム監査において、特に重要度が高い領域です。

- 情報セキュリティ管理:

- 情報セキュリティポリシーは、経営層の承認を得て策定され、全従業員に周知されているか?

- アクセス管理は適切か? ID/パスワード管理、職務に応じた権限設定(最小権限の原則)、特権IDの管理、アクセスログの監視など。

- 脆弱性管理は行われているか? OSやミドルウェアのセキュリティパッチ適用、定期的な脆弱性診断など。

- インシデント対応体制(CSIRTなど)は整備されているか?

- 外部委託管理:

- システム開発や運用を外部に委託する場合の、委託先の選定基準は明確か?

- 委託先との契約において、セキュリティ対策や機密保持に関する義務が明記されているか?

- 委託先の作業状況や納品物の品質を、定期的に監督・評価する仕組みはあるか?

- 法令等遵守(コンプライアンス):

- 個人情報保護法、サイバーセキュリティ関連法、著作権法、下請法など、関連する法令やガイドラインを遵守するための体制は整備されているか?

これらの項目はあくまで一例であり、実際の監査では、対象システムの特性やリスク評価の結果に応じて、より詳細で具体的なチェックが行われます。

システム監査報告書に記載する内容

システム監査の全プロセスを経て得られた成果は、最終的に「システム監査報告書」という形でまとめられます。この報告書は、単なる結果の記録ではなく、経営層の意思決定を促し、被監査部門の具体的な改善活動へと繋げるための、極めて重要なコミュニケーションツールです。

そのため、監査報告書は、客観的な事実に基づき、論理的かつ建設的な内容で、誰が読んでも理解しやすいように作成される必要があります。一般的に、システム監査報告書には以下の内容が記載されます。

1. 監査の概要

報告書の冒頭で、この監査がどのようなものであったかを簡潔にまとめたセクションです。読み手が監査の全体像を素早く把握できるようにします。

- 宛先: 報告書の提出先(代表取締役、監査役会など)。

- 監査テーマ: 監査の名称(例:「〇〇年度 営業支援システム定期監査」)。

- 監査目的: なぜこの監査を実施したのか(例:「J-SOX対応におけるIT全般統制の有効性評価のため」)。

- 監査範囲: どのシステム、どの部門、どの拠点を対象としたか。

- 監査期間: 監査計画の策定から報告までにかかった期間。

- 監査実施部署・監査人: 監査を実施した部署名や担当者名。

2. 監査意見(総括)

監査全体の結論を要約して述べる、報告書の中で最も重要な部分です。経営層などの多忙な読み手は、まずこのセクションを読んで全体的な評価を把握します。

- 総括的な評価: 監査対象全体について、監査人が下した判断を記載します。「全体として有効に機能していると判断する」「一部に改善を要する重要な不備が認められる」「内部統制に重大な欠陥が存在する」といった形で、結論を明確に述べます。

- 意見表明: 保証型の監査(アシュアランス)の場合、「当社の〇〇システムにおけるIT統制は、〇〇年〇月〇日現在、重要な点において有効であると判断する」といった、公的な意見を表明します。

3. 指摘事項と改善勧告

監査で発見された個々の問題点とその改善策を具体的に記述する、報告書の核心部分です。指摘事項は、単なる批判や「ダメ出し」ではなく、改善を促すための建設的なフィードバックとして記載されることが重要です。一般的に、「発見事項」「評価」「リスク」「原因」「改善勧告」の5つの要素で構成されます。

- 発見事項(事実): 監査人が確認した客観的な事実を記述します。「サーバー室の入退室ログを確認したところ、記録のない入室が月に5件発生していた」のように、誰が見ても反論の余地がない事実を記載します。

- 評価(あるべき姿とのギャップ): 発見事項が、なぜ問題なのかを説明します。社内規程や法令、一般的なベストプラクティスといった「あるべき姿(評価基準)」と対比させ、そのギャップを指摘します。「これは、『サーバー室入退室管理規程』第3条の『すべての入退室を記録する』という規定に違反している」といった形です。

- リスク: その問題点を放置した場合に、企業にどのような悪影響(リスク)が及ぶ可能性があるかを具体的に記述します。「不正な入室者による情報窃取や機器の破壊といった、物理的なセキュリティインシデントに繋がるリスクがある」など、リスクを明確にすることで、改善の必要性を強く訴えます。

- 原因分析: なぜその問題が発生したのか、根本的な原因を分析して記述します。「入室管理システムの不具合」「従業員への教育不足」「規程そのものの形骸化」など、表面的な事象だけでなく、その背景にある原因にまで言及することで、より効果的な改善策に繋げます。

- 改善勧告: 指摘した問題点を解決するための、具体的かつ実行可能な改善策を提案します。「入退室管理システムの定期的な動作点検を実施すること」「全従業員を対象に、物理セキュリティに関する再教育を行うこと」など、被監査部門が次に何をすべきかが分かるように記述します。

4. 良好な点(グッドプラクティス)

監査は問題点を指摘するだけではありません。監査の過程で発見された、優れている点や他の模範となるような取り組み(グッドプラクティス)も積極的に記載します。

「〇〇部門では、独自にセキュリティ勉強会を月1回開催しており、従業員の意識向上に大きく貢献している」といった良好点を記載することで、被監査部門のモチベーションを高め、監査に対する協力的な姿勢を引き出す効果があります。また、優れた取り組みを全社に共有することで、組織全体のレベルアップにも繋がります。

5. 添付資料

報告書の本文を補足するための、関連資料を添付します。

- 指摘事項の根拠となった証拠資料(ログの抜粋、写真など)

- 詳細なデータや分析結果

- 関連する規程やマニュアル

システム監査報告書は、監査活動の集大成です。この報告書を通じて、組織のリスクを可視化し、建設的な対話を促し、具体的な改善アクションへと導くことが、システム監査人に課せられた重要な責務なのです。

システム監査に役立つ3つの資格

システム監査は、ITと監査の両面における高度な専門知識を要求される分野です。そのため、自身のスキルを証明し、キャリアを築いていく上で、専門資格の取得は非常に有効な手段となります。ここでは、システム監査の分野で特に評価が高く、役立つ代表的な3つの資格を紹介します。

(参照:独立行政法人情報処理推進機構(IPA)公式サイト、ISACA公式サイト)

① システム監査技術者試験

システム監査技術者試験(AU)は、日本の独立行政法人情報処理推進機構(IPA)が主催する情報処理技術者試験の一区分であり、システム監査分野における国内最難関の国家試験です。

- 主催団体: 独立行政法人情報処理推進機構(IPA)

- 特徴:

- 日本の国家試験: 国が認める公的な資格であり、国内での知名度と信頼性は非常に高いです。

- 監査人の視点: 情報システムの利用者側ではなく、監査する側の立場で、情報システムを総合的に評価・検証・判断する能力を問われます。

- 網羅的な出題範囲: システム監査の計画、実施、報告といった一連のプロセスに関する知識はもちろん、ITガバナンス、リスク管理、情報セキュリティ、システム開発・運用技術など、幅広い知識が求められます。特に、午後試験では具体的な事例に基づいた長文の論述問題が出題され、実践的な問題解決能力と文章構成力が試されます。

- 日本のビジネス環境への適合: 日本の法律(個人情報保護法、金融商品取引法など)や商習慣、企業文化を背景とした問題が出題される傾向があり、国内で活動するシステム監査人にとって非常に実践的な内容です。

- 主な対象者:

- 企業の内部監査部門や監査役室に所属し、IT監査を担当する方

- 監査法人やコンサルティングファームで、クライアント企業のシステム監査に従事する方

- 情報システム部門の責任者として、自社のITガバナンスを統括する立場の方

この資格を取得することは、システム監査に関する体系的な知識と高度な応用能力を持つ専門家であることの強力な証明となります。

② 公認情報システム監査人(CISA)

公認情報システム監査人(CISA / Certified Information Systems Auditor)は、米国の非営利団体であるISACA(情報システムコントロール協会)が認定する、情報システム監査に関する国際的な専門資格です。

- 主催団体: ISACA (Information Systems and Audit Control Association)

- 特徴:

- 国際的な認知度: 全世界で通用する資格であり、情報システム監査の分野におけるグローバルスタンダードとして広く認知されています。外資系企業やグローバルに事業を展開する企業では、CISAの保有が求められることも少なくありません。

- 5つのドメイン: 試験は「情報システム監査のプロセス」「ITガバナンスとITマネジメント」「情報システムの調達、開発、導入」「情報システムの運用とビジネスレジリエンス」「情報資産の保護」という5つのドメイン(知識領域)から構成されており、監査とIT管理に関する包括的な知識をカバーしています。

- 資格の維持要件: 合格後、資格を維持するためには、年間で一定時間の継続的専門教育(CPE)を受け、ISACAの職業倫理規程を遵守することが義務付けられています。これにより、資格保有者の知識とスキルの鮮度が保たれます。

- 実務経験: 認定を受けるためには、試験合格に加えて、情報システム監査、コントロール、保証またはセキュリティに関する実務経験(通常5年)が必要です。

- 主な対象者:

- グローバル企業や外資系企業でシステム監査を担当する方

- 海外のクライアントに対して監査サービスを提供する方

- 国際的なベストプラクティスに基づいた監査スキルを身につけたい方

CISAは、システム監査の専門家として国際舞台で活躍するためのパスポートとも言える資格です。

③ 情報処理安全確保支援士

情報処理安全確保支援士(登録セキスペ / RISS)は、サイバーセキュリティ分野における日本初の国家資格です。これもIPAが主催しています。

- 主催団体: 独立行政法人情報処理推進機構(IPA)

- 特徴:

- サイバーセキュリティ特化の国家資格: システム監査そのものの資格ではありませんが、システム監査の重要な柱である「安全性」の評価において、必須となる高度なセキュリティ知識とスキルを証明します。

- 登録制の士業: 試験に合格後、所定の登録手続きを行うことで「情報処理安全確保支援士」を名乗ることができます。登録者には、講習の受講義務や秘密保持義務などが課せられます。

- 実践的なセキュリティスキル: 脆弱性診断、インシデント対応、セキュアなシステム設計・開発、セキュリティ関連法規など、サイバーセキュリティに関する実践的かつ専門的な内容が問われます。

- 主な対象者:

- 情報セキュリティ監査を専門に行う監査人

- 企業のCSIRT(Computer Security Incident Response Team)やSOC(Security Operation Center)のメンバー

- セキュリティコンサルタントやセキュリティエンジニア

システム監査、特に情報セキュリティに焦点を当てた監査を行う場合、情報処理安全確保支援士が持つ専門知識は極めて強力な武器となります。システム監査技術者やCISAが監査の「プロセス」や「マネジメント」に強みを持つとすれば、情報処理安全確保支援士は監査対象の「技術的な健全性」を深く評価する能力に長けていると言えるでしょう。

これらの資格は、それぞれに特徴と強みがあります。自身のキャリアパスや業務内容に応じて、どの資格を目指すかを検討することが重要です。また、複数の資格を組み合わせることで、より多角的で市場価値の高い専門性を築くことも可能です。

システム監査に必要なスキル

システム監査を有効に実施するためには、単に資格を持っているだけでは不十分です。監査の現場では、専門知識に加えて、多様な能力が求められます。ここでは、優れたシステム監査人に必要とされる主要なスキルを4つの側面に分けて解説します。

監査に関する専門知識

これは、システム監査という業務を遂行するための土台となる知識です。How-To、すなわち「どのように監査を進めるか」に関するスキルセットです。

- 監査基準・関連法規の知識: 経済産業省の「システム監査基準」や「情報セキュリティ監査基準」の内容を深く理解していることは必須です。加えて、J-SOX法、個人情報保護法、各種サイバーセキュリティ関連法など、監査対象に関連する法律やガイドラインに関する知識も求められます。

- 監査技法とフレームワーク: リスクアプローチに基づいた監査計画の策定方法、ヒアリングや文書レビューといった監査手続のノウハウ、監査証拠の評価方法など、監査を効果的・効率的に進めるための具体的な技術を習得している必要があります。また、COBITやITILといったITガバナンスやITサービスマネジメントの国際的なフレームワークに関する知識も、評価の尺度として役立ちます。

- リスクマネジメント: 何がリスクで、その影響度や発生可能性はどの程度かを見極め、評価する能力です。優れた監査人は、単に規程違反を見つけるだけでなく、その違反がビジネスにどのようなリスクをもたらすのかを的確に説明できます。

システムに関する専門知識

監査対象である情報システムそのものに対する深い理解がなければ、的確な評価はできません。What、すなわち「何を監査するのか」に関するスキルセットです。

- 幅広い技術知識: サーバー、OS、データベース、ネットワークといった伝統的なITインフラから、クラウド(IaaS, PaaS, SaaS)、仮想化技術、コンテナ技術(Docker, Kubernetes)といった最新の技術まで、幅広い知識が求められます。特定の技術に詳しいだけでなく、それらがどのように連携して一つのシステムを構成しているのかを体系的に理解していることが重要です。

- 情報セキュリティ技術: ファイアウォール、WAF、IDS/IPS、SIEMといったセキュリティ製品の仕組みや役割の理解。暗号化技術、認証技術、脆弱性の種類と攻撃手法、インシデントレスポンスの手順など、安全性を評価するための専門知識は不可欠です。

- システム開発・運用プロセス: ウォーターフォールやアジャイルといったシステム開発手法の違い、DevOpsやCI/CDといった近年の開発・運用スタイルに関する知識も必要です。それぞれのプロセスに特有のリスクを理解している必要があります。

- 継続的な学習意欲: ITの世界は日進月歩です。今日の常識が明日には古くなっていることも珍しくありません。 新しい技術や新たな脅威について、常にアンテナを張り、学び続ける姿勢が何よりも重要です。

コミュニケーション能力

システム監査は、PCに向かってログを分析するだけの仕事ではありません。多くの「人」と関わる仕事であり、高度なコミュニケーション能力が求められます。

- ヒアリング能力(傾聴力と質問力): 被監査部門の担当者から、本音や実態を引き出す能力は、監査の質を大きく左右します。 相手の話に真摯に耳を傾ける「傾聴力」と、問題の核心に迫る的確な質問を投げかける「質問力」が求められます。高圧的な態度ではなく、相手に敬意を払い、協力的な関係を築くことが、より多くの情報を得るための鍵となります。

- 調整・交渉能力: 監査で発見した指摘事項について、被監査部門と見解が異なることは少なくありません。その際に、感情的にならず、客観的な事実(監査証拠)に基づいて論理的に説明し、相手の理解と納得を得るための調整・交渉能力が必要です。

- プレゼンテーション能力: 監査報告会の場で、監査結果を経営層に分かりやすく、説得力を持って報告する能力です。限られた時間の中で、監査の結論と最も重要なメッセージを効果的に伝えるスキルが求められます。

文書作成能力

監査の成果は、最終的に「システム監査報告書」という文書に集約されます。そのため、論理的で分かりやすい文書を作成する能力は、監査人の必須スキルです。

- 論理的思考力(ロジカルシンキング): 収集した膨大な情報を整理・分析し、個々の事実から全体としての結論を導き出す論理的な思考力が不可欠です。「事実」「評価」「リスク」「原因」「改善勧告」といった要素を、矛盾なく、かつ説得力のあるストーリーとして組み立てる能力が求められます。

- 簡潔かつ明確な表現力: 専門用語を多用した難解な文章ではなく、ITに詳しくない経営層や業務部門の担当者でも理解できるような、平易で分かりやすい言葉で記述する能力が必要です。「誰に、何を伝えたいのか」を常に意識し、冗長な表現を避けて要点を的確に記述するスキルが、アクションに繋がる報告書を作成する上で重要となります。

これらのスキルは、一朝一夕に身につくものではありません。日々の業務や研修、自己学習を通じて、地道に磨き上げていくことが、信頼されるシステム監査人への道となります。

まとめ

本記事では、「システム監査」という専門的な活動について、その基本的な定義から目的、種類、具体的なプロセス、そして監査人に求められるスキルに至るまで、包括的に解説してきました。

システム監査とは、単に情報システムの欠陥を探し出して指摘するだけの活動ではありません。それは、独立かつ客観的な立場から、情報システムが「信頼性」「安全性」「効率性」の観点で適切に管理・運用されているかを評価し、企業のITガバナンス強化と経営目標の達成を支援する、極めて建設的で戦略的な機能です。

DXの進展により、あらゆる事業活動が情報システムと不可分になった現代において、システムに潜むリスクはそのまま経営リスクに直結します。巧妙化するサイバー攻撃、厳格化する法令遵守の要請、そして激化する市場競争の中で、企業が持続的に成長を遂げるためには、自社の情報システムが健全な状態にあることを定期的に確認し、継続的に改善していくプロセスが不可欠です。システム監査は、そのための「羅針盤」であり「健康診断」の役割を担います。

システム監査の真価は、監査報告書を提出して終わりではなく、その提言が実行され、組織がより良い方向へ変化していくことにあります。そのためには、監査人が専門知識を駆使するだけでなく、被監査部門との信頼関係を築き、経営層の理解と支持を得ながら、組織全体の改善活動を粘り強く推進していくことが求められます。

この記事を通じて、システム監査の全体像をご理解いただけたなら幸いです。情報システム部門の方、内部監査に携わる方、そして経営に責任を持つすべての方々が、自社のITリスクマネジメント体制を見つめ直し、より強固なガバナンスを構築するための一助として、本記事の内容をご活用ください。