現代のソフトウェアは、自社で開発したコードに加え、数多くのオープンソースソフトウェア(OSS)やサードパーティ製のライブラリを組み合わせて構築されるのが一般的です。このような複雑な構成は、開発の効率化やコスト削減に大きく貢献する一方で、ソフトウェアの「中身」が不透明になり、セキュリティ上の深刻なリスクを生み出す原因にもなっています。

この課題に対応するため、今、世界的に注目を集めているのが「SBOM(Software Bill of Materials:ソフトウェア部品表)」です。SBOMは、食品の原材料表示のように、ソフトウェアを構成するすべての「部品(コンポーネント)」を一覧にしたリストであり、ソフトウェアサプライチェーンの透明性を確保し、セキュリティを強化するための重要な鍵となります。

この記事では、SBOMの基本的な概念から、なぜ今必要とされているのか、その背景、導入によるメリット、具体的な構成要素やフォーマット、そして導入を成功させるためのステップやツールまで、網羅的かつ分かりやすく解説します。SBOMへの理解を深め、自社のソフトウェア開発やセキュリティ対策に活かすための一助となれば幸いです。

目次

SBOM(ソフトウェア部品表)とは

SBOM(Software Bill of Materials)とは、その名の通り「ソフトウェアを構成するコンポーネント(部品)のリスト」を指す、構造化されたデータのことです。日本語では「ソフトウェア部品表」と訳されます。

食品を購入する際にパッケージの裏にある「原材料名表示」を確認するのと同様に、SBOMを見れば、そのソフトウェアがどのようなプログラム部品から作られているのかを正確に把握できます。これは、現代の複雑なソフトウェア開発環境において、ソフトウェアの透明性とセキュリティを確保するための非常に重要な仕組みです。

具体的に、SBOMには以下のような情報が含まれます。

- コンポーネント名: 使用されているライブラリやフレームワークの名前(例: Apache Log4j, React)。

- バージョン: 各コンポーネントの正確なバージョン情報(例: 2.17.1)。

- 提供元: コンポーネントの開発元や提供元(例: Apache Software Foundation)。

- ライセンス情報: 各コンポーネントに適用されるライセンスの種類(例: Apache-2.0, MIT)。

- 依存関係: あるコンポーネントが、さらに別のどのコンポーネントに依存しているかという関係性。

- 一意な識別子: コンポーネントを世界的に一意に特定するためのID(例: PURL, CPE)。

これらの情報を一元的に管理することで、企業は自社が開発・利用するソフトウェアの全体像を正確に可視化できます。

たとえば、ある日「Apache Log4j」という広く使われているコンポーネントに深刻な脆弱性が見つかったとします。この時、SBOMが整備されていなければ、自社の膨大な数のソフトウェア資産の中から、どこにLog4jが使われているのか、そしてそのバージョンは脆弱性の影響を受けるものなのかを特定するために、多大な時間と労力を要することになります。開発者一人ひとりにヒアリングしたり、手作業でソースコードを確認したりする必要があるかもしれません。

しかし、SBOMが適切に管理されていれば、ツールを使って瞬時に影響範囲を特定できます。「Log4jの脆弱なバージョン」を利用しているすべてのソフトウェアをリストアップし、迅速に対策を講じることが可能になるのです。これは、大規模なサイバー攻撃による被害を未然に防ぎ、事業継続性を確保する上で極めて大きな意味を持ちます。

また、SBOMの役割は脆弱性管理に留まりません。オープンソースソフトウェア(OSS)には、それぞれ異なる利用条件を定めた「ライセンス」が存在します。ライセンスによっては、ソースコードの開示や著作権表示の義務などが課せられており、これを遵守しないと法的な紛争に発展するリスクがあります。SBOMによって利用しているOSSのライセンス情報を正確に把握することで、意図しないライセンス違反を防ぎ、コンプライアンスを強化することができます。

さらに、ソフトウェアを顧客に提供する際には、SBOMを添付することで製品の透明性を示し、信頼性を高める効果も期待できます。特に、政府機関や金融、医療といった高いセキュリティレベルが求められる業界では、SBOMの提出が取引の条件となるケースも増えています。

このように、SBOMは単なるコンポーネントのリストではなく、現代のソフトウェア開発におけるセキュリティ、コンプライアンス、そしてサプライチェーン全体の信頼性を支えるための基礎情報(インフラ)として、その重要性を急速に高めているのです。

SBOMが注目される背景と必要性

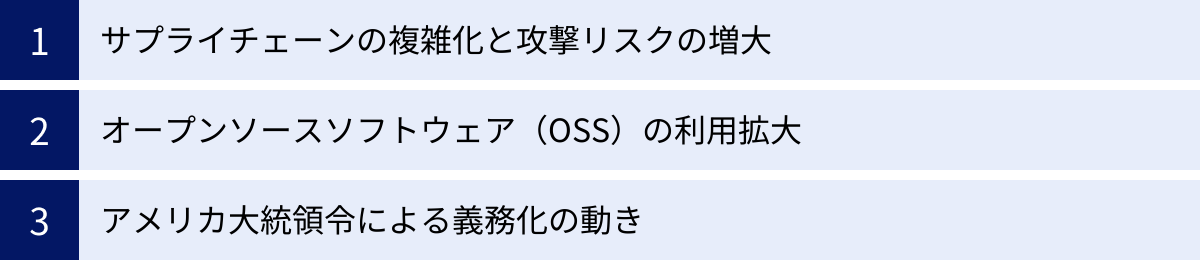

なぜ今、これほどまでにSBOMが重要視されるようになったのでしょうか。その背景には、ソフトウェア開発を取り巻く環境の劇的な変化と、それに伴う新たなリスクの増大があります。主に「ソフトウェアサプライチェーンの複雑化」「OSS利用の拡大」「米国政府の動き」という3つの側面から、SBOMが注目される背景と必要性を掘り下げていきます。

ソフトウェアサプライチェーンの複雑化と攻撃リスクの増大

現代のソフトウェア開発は、もはや一社単独で完結するものではありません。自社で書くコードは全体のほんの一部で、その大部分は外部から調達したオープンソースソフトウェア(OSS)やサードパーティ製の商用コンポーネントを組み合わせて構築されています。この「部品」を調達し、組み立て、最終製品として顧客に届けるまでの一連の流れは、製造業における「サプライチェーン」と同様の構造を持っており、「ソフトウェアサプライチェーン」と呼ばれています。

このサプライチェーンは、開発の迅速化やコスト削減に多大なメリットをもたらす一方で、構造が複雑化・多層化し、全体像を把握することが極めて困難になっています。自社が直接利用しているライブラリが、さらに別の複数のライブラリに依存し、そのライブラリもまた別のライブラリに…というように、依存関係がクモの巣のように張り巡らされているのが実情です。この結果、開発者自身も、自分たちが作っているソフトウェアの正確な「中身」を把握できていないという状況が頻繁に発生します。

このサプライチェーンの不透明性は、サイバー攻撃者にとって格好の標的となります。攻撃者は、多くのソフトウェアで利用されている人気のコンポーネントを狙います。その一つのコンポーネントに脆弱性を仕込む、あるいは脆弱性を発見して悪用することで、その部品を使っているすべてのソフトウェアに影響を及ぼすことができるため、非常に効率的な攻撃が可能になるのです。これが「ソフトウェアサプライチェーン攻撃」です。

2021年末に発覚し、世界中を震撼させた「Log4Shell」と呼ばれるApache Log4jライブラリの脆弱性は、このリスクを象徴する事件でした。Log4jは非常に多くのJavaアプリケーションで利用されていたため、この脆弱性の影響は個別の企業やサービスに留まらず、世界中のITシステムに及びました。多くの企業が、自社のシステムにLog4jが使われているかどうか、使われている場合はどのバージョンなのかを特定するために奔走し、対応に追われました。

このようなサプライチェーン攻撃のリスクに対抗するためには、まず「自分たちのソフトウェアが何でできているのか」を正確に知ることが不可欠です。SBOMは、まさにこの課題を解決するためのものであり、複雑化したサプライチェーンの可視性を高め、どこにどのようなリスクが潜んでいるのかを把握するための「地図」の役割を果たします。脆弱性が発見された際に、迅速に影響範囲を特定し、対策を講じるための第一歩が、SBOMの整備なのです。

オープンソースソフトウェア(OSS)利用の拡大

ソフトウェアサプライチェーンを構成する部品の中でも、特に重要な位置を占めるのがオープンソースソフトウェア(OSS)です。今日、商用ソフトウェアを含むほぼすべてのソフトウェアが、何らかの形でOSSを利用しています。開発者は、車輪の再発明を避けるために、実績のあるOSSを積極的に活用することで、開発スピードを劇的に向上させ、より高度な機能の実装に注力できます。

しかし、OSSの利用はメリットばかりではありません。主に2つの大きなリスクが伴います。

一つは、セキュリティ脆弱性のリスクです。OSSも人間が作るものである以上、バグや脆弱性が含まれている可能性があります。人気のOSSであれば世界中の開発者の目でレビューされるため堅牢性が高いとされますが、一方で、そのソースコードは誰でも閲覧できるため、攻撃者にとっても脆弱性を発見しやすいという側面があります。Heartbleed(OpenSSL)やShellshock(Bash)など、過去にも多くのOSSで深刻な脆弱性が発見され、広範囲に影響を及ぼしました。

もう一つは、ライセンスコンプライアンスのリスクです。OSSは「無料」で使えると思われがちですが、その利用には「ライセンス」と呼ばれる契約条件が付随します。ライセンスには、MIT LicenseやApache License 2.0のように比較的制約の緩いものから、GPL(GNU General Public License)のように「派生物のソースコードも同じGPLライセンスで公開しなければならない」といった厳格な義務(コピーレフト)を課すものまで、多種多様な種類が存在します。

もし、開発者がライセンスの条件を理解せずにOSSを利用し、意図せず違反してしまった場合、製品の出荷停止やソースコードの開示要求、さらには損害賠償請求といった法的な問題に発展する可能性があります。これは、企業のブランドイメージや信頼性を著しく損なう重大なリスクです。

SBOMは、これらのOSSに起因するリスクを管理する上で不可欠なツールとなります。SBOMによって、利用しているすべてのOSSコンポーネントとそのバージョン、ライセンスを一元的にリスト化することで、以下のことが可能になります。

- 脆弱性管理の効率化: 新たな脆弱性が公表された際、自社製品に含まれるOSSに影響があるかを即座に判定できます。

- ライセンスコンプライアンスの確保: 利用しているOSSのライセンスを一覧で確認し、ライセンスポリシーに違反していないか、ライセンス間に矛盾がないかを監査できます。

OSSの恩恵を安全に享受し続けるためには、その利用状況を正確に管理することが前提となります。SBOMは、そのための最も効果的で標準的なアプローチなのです。

アメリカ大統領令による義務化の動き

SBOMの重要性を決定的に高めたのが、各国政府、特に米国政府の動きです。2021年5月、米国のバイデン政権は「国家のサイバーセキュリティを向上させるための大統領令(Executive Order 14028 on Improving the Nation’s Cybersecurity)」を発令しました。これは、SolarWinds社へのサイバー攻撃など、近年多発する大規模なサイバーインシデントへの対応として、国全体のセキュリティレベルを底上げすることを目的としたものです。

この大統領令の中で、ソフトウェアサプライチェーンセキュリティの強化策として、SBOMが明確に位置づけられました。具体的には、米国の政府機関にソフトウェア製品を販売・提供するベンダーに対して、その製品のSBOMを提出することを義務付ける方針が示されたのです。

これを受けて、米国国立標準技術研究所(NIST)や米国電気通信情報局(NTIA)などの機関が、SBOMの最小要件やフォーマット、活用のためのガイドラインを次々と公開しました。これにより、SBOMは単なる「ベストプラクティス」から、具体的な要件を備えた「遵守すべき基準」へとその性格を変えました。

この米政府の動きは、政府調達の枠を超えて、民間企業間の取引にも大きな影響を与えています。米国政府と取引のある大手企業が、自社のサプライヤーに対してもSBOMの提出を求めるようになり、その動きがサプライチェーン全体へと波及しています。もはや、SBOMはグローバルなビジネスにおける標準的な要求事項となりつつあるのです。

この流れは日本も例外ではありません。経済産業省は、米国政府の動向も踏まえ、「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」を公開し、国内企業におけるSBOMの導入と活用を推進しています。(参照:経済産業省)

このように、世界的な規制や標準化の潮流が、企業にとってSBOMへの取り組みを待ったなしの課題としています。SBOMは、サイバーセキュリティ対策であると同時に、国際的なビジネス競争力を維持するための必須要件へと急速に変化しているのです。

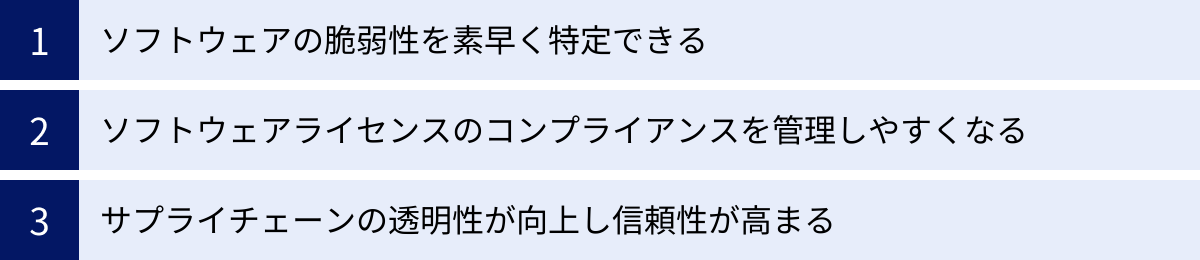

SBOMを導入する3つのメリット

SBOMを導入し、適切に運用することは、企業に多岐にわたるメリットをもたらします。その中でも特に重要な3つのメリット、「脆弱性の迅速な特定」「ライセンスコンプライアンスの管理」「サプライチェーンの透明性向上」について、具体的に解説します。

① ソフトウェアの脆弱性を素早く特定できる

SBOMを導入する最も直接的かつ最大のメリットは、ソフトウェアの脆弱性管理プロセスを劇的に効率化・迅速化できる点です。

日々、世界中で新たなソフトウェアの脆弱性が発見され、CVE(Common Vulnerabilities and Exposures)のような共通脆弱性識別子が付与されて公開されています。セキュリティ担当者は、これらの脆弱性情報の中から、自社が開発・運用しているシステムに影響を及ぼすものを特定し、迅速に対応策を講じる必要があります。

SBOMがない状態では、この「影響範囲の特定」が非常に困難な作業となります。

例えば、あるライブラリ「lib-X」のバージョン1.2.3に深刻な脆弱性が発見されたとします。この時、セキュリティ担当者は以下のような確認作業に追われることになります。

- 社内のすべての開発チームに、「lib-X」を使用しているか、使用している場合はそのバージョンはいくつか、を問い合わせる。

- 開発者が不在だったり、過去のプロジェクトで記憶が曖昧だったりすると、確認作業は難航する。

- ソースコードリポジトリをキーワード検索して「lib-X」を探すが、直接的な依存関係だけでなく、他のライブラリが間接的に「lib-X」に依存しているケース(推移的依存)は見逃しやすい。

- これらの手作業による調査には膨大な時間がかかり、その間に攻撃を受けるリスクが高まります。

一方、すべてのソフトウェア製品について最新のSBOMが整備されていれば、状況は一変します。SBOMには、ソフトウェアを構成するすべてのコンポーネントとその正確なバージョンが記録されています。そのため、新たな脆弱性情報が公開された際には、管理しているSBOMのリストに対して自動的に検索をかけるだけで、影響を受けるソフトウェアを瞬時に、かつ網羅的に特定できるのです。

この迅速な特定能力は、インシデント対応(IR)において決定的な差を生みます。脆弱性が公開されてから、攻撃者がその脆弱性を悪用する攻撃コードを開発し、攻撃を開始するまでの時間はますます短くなっています。SBOMを活用することで、この「攻撃者との時間との戦い」において優位に立ち、脆弱性公表から修正パッチの適用、顧客への通知といった一連の対応を迅速に実行できます。結果として、サイバー攻撃による被害を最小限に食い止め、企業の資産と信頼を守ることにつながるのです。

② ソフトウェアライセンスのコンプライアンスを管理しやすくなる

ソフトウェア開発におけるオープンソースソフトウェア(OSS)の利用は、今や当たり前となっています。しかし、前述の通り、OSSの利用にはライセンス条件を遵守する「コンプライアンス」の義務が伴います。このライセンス管理は、専門的な知識を要する複雑な課題です。

例えば、開発チームが利便性から様々なOSSを組み合わせて使用している場合、以下のようなリスクが潜在しています。

- ライセンスの非互換性: あるOSSのライセンス(例:GPL)が、別のOSSのライセンス(例:Apache License)と組み合わせることが許されない、あるいは特定の条件下でのみ許される場合があります。これを知らずに組み合わせると、ライセンス違反となります。

- コピーレフト義務の見落とし: GPLやAGPLといった「コピーレフト」の性質を持つライセンスが含まれていることに気づかず、製品のソースコードを公開する義務を果たさないまま出荷してしまう。

- 著作権表示の欠落: MIT LicenseやBSD Licenseなど、多くのライセンスで求められる著作権やライセンス条文の表示を、製品のドキュメントや「About」画面に含め忘れてしまう。

これらのライセンス違反は、発覚した場合に訴訟に発展し、多額の賠償金を請求されたり、製品の販売差し止めを命じられたりする可能性があります。また、企業の評判を大きく損なうことにもなりかねません。

SBOMは、この複雑なライセンスコンプライアンス管理を体系化し、リスクを低減するための強力な武器となります。SBOMには、各コンポーネントのライセンス情報が明記されているため、ソフトウェア全体で使用されているライセンスの種類を一覧で把握することが可能です。

SBOMツールや管理プラットフォームと連携させることで、さらに高度な管理が実現します。

- ライセンスの自動棚卸し: ソフトウェアをビルドするたびに、使用されている全OSSのライセンスを自動的にリストアップします。

- ポリシー違反の検知: 「GPL系のライセンスは商用製品での利用を禁止する」といった社内ポリシーをあらかじめ設定しておき、それに違反するライセンスが検出された場合にアラートを出すことができます。

- コンプライアンスレポートの生成: ソフトウェアに同梱する必要があるライセンス表示や著作権表示のリスト(Noticeファイル)を自動で生成し、作業負荷を軽減します。

このように、SBOMを基盤としたライセンス管理体制を構築することで、開発者が安心してOSSを活用できる環境を整え、法務・知財部門は潜在的なリスクをプロアクティブに管理できます。これは、企業の健全な成長とイノベーションを支える上で非常に重要な取り組みです。

③ サプライチェーンの透明性が向上し信頼性が高まる

SBOMは、自社内のリスク管理に役立つだけでなく、顧客やビジネスパートナーとの関係においても重要な価値を持ちます。ソフトウェアの提供者としてSBOMを公開・提供することは、自社製品に対する透明性を示し、他社との差別化を図り、強固な信頼関係を築くための有効な手段となります。

ソフトウェアの購入者や利用者にとって、そのソフトウェアがどのような部品で構成され、どのようなセキュリティ対策が施されているかは、非常に重要な関心事です。特に、ミッションクリティカルなシステムや社会インフラ、個人情報などを扱うシステムでは、ソフトウェアに内在するリスクを事前に評価することが不可欠です。

従来、この評価はベンダーが提出するチェックシートやヒアリングに依存していましたが、その内容は必ずしも網羅的・客観的ではありませんでした。しかし、標準化されたフォーマットのSBOMが提供されれば、購入者側は客観的なデータに基づいて、より正確なリスク評価を行えます。

- 含まれているコンポーネントに既知の脆弱性がないか。

- 古くなってメンテナンスされていないコンポーネントが使われていないか。

- ライセンスの構成に問題はないか。

これらの点を事前に確認できるため、安心してソフトウェアを導入・利用できます。

提供者側から見れば、SBOMを積極的に提供することは、自社の開発プロセスが成熟しており、セキュリティとコンプライアンスに対して真摯に取り組んでいることの証となります。これは、顧客に対する強力なアピールポイントとなり、ビジネス上の競争優位につながります。前述の米国大統領令のように、政府機関や大手企業との取引では、SBOMの提出が必須条件となるケースが一般化しており、SBOMに対応できなければビジネスチャンスを失うことにもなりかねません。

さらに、SBOMはインシデント発生時のコミュニケーションを円滑にします。万が一、自社製品に含まれるコンポーネントに脆弱性が発見された場合、影響を受ける顧客に対して、SBOMを基にした正確な情報(どの製品のどのバージョンが影響を受けるかなど)を迅速に提供できます。このような透明性の高いコミュニケーションは、顧客の不安を和らげ、信頼を維持する上で極めて重要です。

このように、SBOMは単なる技術的なドキュメントではなく、ソフトウェアサプライチェーンに関わるすべてのステークホルダー(開発者、運用者、購入者、利用者)間の信頼を醸成するための共通言語としての役割を果たすのです。

SBOMの主な構成要素(最小要件)

SBOMにはどのような情報を含めるべきでしょうか。その基準として最も広く参照されているのが、米国電気通信情報局(NTIA)が発行した「The Minimum Elements For a Software Bill of Materials(SBOMの最小要素)」です。これは、効果的なSBOMとして機能するために最低限必要とされるデータ項目を定義したもので、SBOMを生成・利用する上での事実上の標準となっています。

ここでは、NTIAが定める7つの最小要件について、それぞれがなぜ重要なのかを解説します。

| 構成要素 | 説明 | なぜ重要か |

|---|---|---|

| サプライヤー名 | コンポーネントを提供した組織や個人の名前(例: Apache Software Foundation) | 脆弱性情報やアップデートに関する問い合わせ先を特定するために必要。コンポーネントの出所と信頼性を判断する基準となる。 |

| コンポーネント名 | ソフトウェア資産を正確に識別・管理するための基本情報(例: Log4j) | ソフトウェアを構成する部品の名前。人間が識別しやすい名称。 |

| コンポーネントのバージョン | コンポーネントの特定のバージョンを示す文字列(例: 2.17.0) | 同じコンポーネントでもバージョンによって脆弱性の有無や仕様が異なるため、バージョンレベルでの特定が不可欠。 |

| 一意な識別子 | CPE、PURL、SWIDタグなど、コンポーネントを世界的に一意に特定するための識別子 | 脆弱性データベース(NVDなど)との自動的な照合を可能にするための重要なキー。ツールによる自動処理の根幹をなす。 |

| コンポーネント間の依存関係 | あるコンポーネントが他のどのコンポーネントに依存しているかの関係性 | 脆弱性の影響範囲(直接的な依存だけでなく間接的な依存も含む)を正確に把握するために必要。サプライチェーンの全体像を可視化する。 |

| SBOMデータの作成者 | SBOMドキュメントを作成した主体(組織名やツール名) | SBOMの出所と信頼性を確認するために必要。誰が、どのツールを使ってこのSBOMを作成したかを示す。 |

| 作成日時のタイムスタンプ | SBOMが生成された正確な日時(例: 2023-10-27T10:00:00Z) | SBOMの情報がいつの時点のものであるかを示し、鮮度を判断するために必要。ソフトウェアの変更に追随して更新されているかを確認する。 |

サプライヤー名

サプライヤー名は、そのコンポーネントを誰が作成し、提供しているかを示す情報です。例えば「Apache Software Foundation」や「Google LLC」などが該当します。この情報は、コンポーネントの信頼性を判断する上での一つの指標となります。また、脆弱性が発見された際に、公式な修正パッチやセキュリティアドバイザリをどこで探せばよいかを特定するためにも重要です。

コンポーネント名

コンポーネント名は、人間が読んで理解できる部品の名前です。「Log4j Core」や「React」といった、一般的に知られている名称がこれにあたります。ソフトウェア資産の棚卸しや、開発者間でのコミュニケーションにおいて、どの部品について話しているのかを明確にするための基本的な情報です。

コンポーネントのバージョン

バージョン情報は極めて重要です。なぜなら、脆弱性は特定のバージョンにのみ存在することが多いからです。例えば、「Struts 2」というコンポーネントに脆弱性があったとしても、すべてのバージョンが危険なわけではありません。「バージョン2.3.34以前」といった形で影響範囲が特定されます。そのため、SBOMには「2.3.32」といった具体的なバージョン文字列が含まれている必要があります。これにより、自社の利用バージョンが脆弱性の影響を受けるかどうかを正確に判断できます。

コンポーネントを特定する一意な識別子

コンポーネント名だけでは、世界中のソフトウェアコンポーネントを正確に特定するには不十分な場合があります。そこで、機械的な処理やデータベースとの照合を可能にするために、世界的に一意な識別子が用いられます。代表的なものに以下があります。

- PURL (Package URL): パッケージマネージャーのエコシステム(Maven, npm, PyPIなど)におけるコンポーネントの在り処をURL形式で表現する仕様。非常に汎用性が高く、近年広く採用されています。

- CPE (Common Platform Enumeration): 米国NISTが管理する、IT製品やプラットフォームを識別するための標準的な名称体系。米国の脆弱性データベース(NVD)で広く使用されています。

- SWID (Software Identification) Tags: ソフトウェアのインストール状態やライフサイクルを管理するために設計されたXMLベースの識別子。ISO/IEC 19770-2として国際標準化されています。

これらの識別子があることで、SBOMと脆弱性データベースをツールで自動的に突合させ、脆弱性の有無を判定する処理が可能になります。

コンポーネント間の依存関係

現代のソフトウェアでは、直接利用しているライブラリ(直接的依存)が、さらに別のライブラリを内部で利用している(推移的依存)のが普通です。脆弱性が推移的依存関係の奥深くにあるコンポーネントに存在する場合、それに気づくのは非常に困難です。SBOMにコンポーネント間の依存関係が明確に記述されていれば、ある脆弱性が自社製品にどのような経路で影響を及ぼすのかを追跡できます。これにより、サプライチェーンの全体像を把握し、隠れたリスクを発見することにつながります。

SBOMデータの作成者

このSBOMドキュメントを誰が(どの組織が、どのツールで)作成したのかを記録します。これにより、SBOMを受け取った側は、その情報の出所と信頼性を判断できます。例えば、「自社のCI/CDパイプラインに組み込まれたTrivyというツールで自動生成した」といった情報が記載されます。

作成日時のタイムスタンプ

ソフトウェアは常に変更・更新されるため、SBOMもそれに合わせて更新されなければなりません。タイムスタンプは、このSBOMがいつの時点のソフトウェアの状態を反映したものなのかを示す重要なメタデータです。古いSBOMは現状を正確に表しておらず、誤った判断を導く可能性があります。SBOMを受け取った際には、まずこのタイムスタンプを確認し、情報の鮮度を評価することが重要です。

これらの最小要件は、あくまで「最低限」のものです。実際の運用では、これに加えて各コンポーネントのライセンス情報や、脆弱性情報(VEX)へのリンクなど、より豊富な情報を含めることが推奨されます。

SBOMの代表的な3つのフォーマット

SBOMは単なるテキストファイルではなく、機械が処理しやすいように標準化されたフォーマットで記述される必要があります。現在、業界で広く認知・利用されている主要なフォーマットとして、「SPDX」「CycloneDX」「SWID」の3つが挙げられます。それぞれのフォーマットには異なる特徴と歴史があり、用途に応じて使い分けられます。

| フォーマット | 主な特徴 | メリット | デメリット/注意点 |

|---|---|---|---|

| SPDX | Linux Foundationのプロジェクト。ライセンス情報、著作権、パッケージ情報に強い。ISO/IEC国際標準。 | 網羅性が高く、法務・コンプライアンス用途に強い。国際標準としての信頼性があり、多くのツールでサポートされている。 | 詳細な分、ファイルサイズが大きくなりがち。脆弱性情報の記述は後発で追加された仕様。 |

| CycloneDX | OWASPのプロジェクト。セキュリティ用途に特化。軽量でシンプル。 | 脆弱性情報(VEX)との連携に強く、セキュリティリスク管理に最適。軽量なためCI/CDへの統合が容易。 | SPDXに比べると、詳細な著作権やライセンス分析に関する機能は限定的。 |

| SWID | NISTのガイドラインに基づく。ソフトウェアの識別とライフサイクル管理が主目的。ISO/IEC国際標準。 | ソフトウェアのインストール状態やパッチ適用状況を管理するのに適している。ソフトウェア資産管理(ITAM)との親和性が高い。 | 依存関係の表現能力が限定的で、複雑なサプライチェーンの記述には向かない場合がある。 |

① SPDX(Software Package Data Exchange)

SPDXは、Linux Foundationがホストするオープンソースのプロジェクトで、SBOMフォーマットの草分け的存在です。元々は、複雑なOSSライセンスのコンプライアンス管理を容易にすることを目的に開発されました。そのため、コンポーネントのライセンス情報、著作権情報、ファイルのチェックサムといった詳細な情報を記述する能力に長けています。

その網羅性と信頼性から、2021年にはISO/IEC 5962:2021として国際標準に認定されており、業界標準としての地位を確立しています。SPDXは、JSON、YAML、RDF/XML、tag-value(独自のテキスト形式)など、複数のシリアライゼーション形式をサポートしており、柔軟性が高いのも特徴です。

当初はライセンス管理に主眼が置かれていましたが、バージョン2.2以降では、コンポーネント間の依存関係や、外部の脆弱性情報へのリンクなど、セキュリティ用途で必要とされる機能も拡張されています。

法務・コンプライアンス部門と連携し、厳密なライセンス管理を行いたい場合や、国際標準への準拠が求められる場合に特に適したフォーマットと言えます。

② CycloneDX

CycloneDXは、Webアプリケーションセキュリティの向上を目指す国際的な非営利団体であるOWASP(Open Web Application Security Project)が策定したSBOMフォーマットです。その出自から分かる通り、セキュリティリスクの管理に特化している点が最大の特徴です。

CycloneDXは、意図的に仕様を軽量かつシンプルに保っており、CI/CD(継続的インテグレーション/継続的デリバリー)パイプラインのような自動化された環境で、高速に生成・処理することを得意としています。JSONとXML形式をサポートしています。

CycloneDXのもう一つの大きな強みは、VEX(Vulnerability Exploitability eXchange)との親和性です。VEXは、「あるコンポーネントに脆弱性が存在することが知られているが、自社の製品ではその脆弱性は悪用不可能である」といった、脆弱性の悪用可能性に関する情報を補足するためのデータです。CycloneDXは、SBOM内にVEX情報を直接埋め込むことができるため、単に脆弱性の有無をリストアップするだけでなく、それが実際にどの程度のリスクを伴うのかという文脈情報(コンテキスト)までを効率的に伝達できます。

このため、開発ライフサイクルの早期段階でセキュリティチェックを行う「シフトレフト」や、DevSecOpsの実践において非常に強力なフォーマットとなります。

③ SWID(Software Identification Tags)

SWIDタグは、他の2つとは少し異なる目的を持つフォーマットです。これは、米国国立標準技術研究所(NIST)のガイドライン(NISTIR 8060)に基づいており、ソフトウェア製品がPCやサーバーにインストールされてからアンインストールされるまでのライフサイクル全体を追跡・管理することを主眼に置いています。SPDXと同様に、ISO/IEC 19770-2:2015として国際標準化されています。

SWIDタグはXML形式で記述され、ソフトウェアのインストール状態、パッチの適用状況、設定情報といった、そのソフトウェアインスタンス固有の情報を記録することに長けています。このため、IT資産管理(ITAM)や構成管理データベース(CMDB)との連携に非常に適しています。

例えば、あるサーバーにどのソフトウェアのどのバージョンがインストールされているかを正確に把握したり、セキュリティパッチが正しく適用されているかを確認したりする用途で強みを発揮します。

一方で、SPDXやCycloneDXに比べると、コンポーネント間の複雑な依存関係を表現する能力は限定的です。そのため、開発時のサプライチェーン全体の可視化というよりは、運用フェーズにおけるソフトウェア資産の正確なインベントリ管理に主軸を置いたフォーマットと言えるでしょう。

これら3つのフォーマットは競合するだけでなく、相互に補完し合う関係にもあります。例えば、CycloneDXで生成したSBOMを、SPDX形式に変換するツールも存在します。導入の目的(セキュリティ、コンプライアンス、資産管理など)に応じて、最適なフォーマットを選択し、必要であれば複数のフォーマットを併用することも有効なアプローチです。

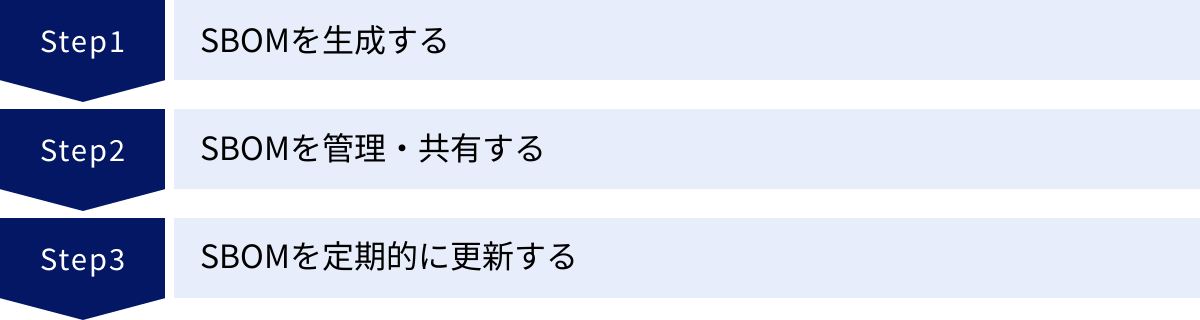

SBOMの作り方と運用の3ステップ

SBOMの概念やメリットを理解した上で、次に考えるべきは「どのようにしてSBOMを組織に導入し、運用していくか」という実践的なプロセスです。SBOMは一度作って終わりではなく、ソフトウェアのライフサイクルと共に継続的に更新・活用されて初めて真価を発揮します。ここでは、そのプロセスを「生成」「管理・共有」「更新」の3つのステップに分けて解説します。

① SBOMを生成する

SBOM運用の第一歩は、対象となるソフトウェアのSBOMを生成することです。手作業でコンポーネントリストを作成することは、非常に手間がかかり、ミスも発生しやすいため、現実的ではありません。したがって、SBOM生成ツールを利用するのが一般的です。

SBOMの生成は、ソフトウェア開発ライフサイクルの様々なタイミングで実施できます。

- 開発時: 開発者がコードを書いているIDE(統合開発環境)上で、使用しようとしているライブラリの情報を基にSBOMを生成します。

- ビルド時: CI/CDパイプラインの一部として、ソースコードからアプリケーションをビルドする際に、依存関係を解決するパッケージマネージャーの情報を解析してSBOMを自動生成します。このタイミングが最も一般的で効果的です。

- デプロイ後: すでに稼働しているコンテナイメージやサーバー上のバイナリファイルをスキャンしてSBOMを生成します。これは、過去の資産やソースコードがないソフトウェアに対して有効なアプローチです。

ツールは、プログラミング言語のパッケージマネージャー(例: pom.xml for Maven, package-lock.json for npm, requirements.txt for pip)が管理するロックファイルや、コンパイル後のバイナリを静的に解析することで、使用されているコンポーネントとそのバージョン、依存関係を自動的に検出します。

このステップで重要なのは、どのフォーマット(SPDX, CycloneDXなど)で、どのような詳細レベルの情報(ライセンス、ハッシュ値など)を含んだSBOMを生成するか、というポリシーを事前に決定しておくことです。このポリシーは、SBOMの利用目的(脆弱性管理、ライセンス監査など)によって異なります。

② SBOMを管理・共有する

SBOMを生成しただけでは、それは単なるファイルに過ぎません。その価値を最大限に引き出すためには、生成されたSBOMを一元的に集約し、分析・活用するための管理基盤が必要になります。

多くの商用SCA(Software Composition Analysis)ツールやSBOM管理プラットフォームは、以下のような機能を提供します。

- 中央リポジトリ: 組織内で生成されたすべてのSBOMを、バージョン管理しながら一元的に保存します。これにより、どの製品のどのバージョンにどのようなコンポーネントが含まれているかをいつでも参照できます。

- 脆弱性情報との連携: NVD(National Vulnerability Database)やその他の脆弱性データベースとSBOMを自動的に照合し、既知の脆弱性を含むコンポーネントが存在する場合に警告を発します。

- ライセンスポリシー管理: 「GPLライセンスの使用を禁止する」「未承認のライセンスが使われたら通知する」といった組織のポリシーを設定し、違反を自動的に検出します。

- ダッシュボードとレポート: 組織全体のソフトウェア資産のリスク状況を可視化するダッシュボードや、監査用のレポートを生成します。

また、SBOMは社内での利用に留まらず、顧客やパートナー企業、規制当局といった外部のステークホルダーと共有する場面も増えてきます。その際の共有方法としては、セキュアなポータルサイトを通じてアクセス権を管理しながら提供する方法や、APIを通じて機械的に交換する方法などが考えられます。外部と共有する際には、自社の知的財産に関わるような機密情報が含まれていないかを確認し、適切な形で提供することが重要です。

③ SBOMを定期的に更新する

ソフトウェアは生き物です。機能追加やバグ修正のために、日々コンポーネントのバージョンアップや追加・削除が行われます。したがって、SBOMも一度作成したら終わりではなく、ソフトウェアの変更に追随して継続的に更新されなければなりません。古いSBOMは現状を反映しておらず、誤ったセキュリティ判断を導く原因となり、かえって危険です。

この「継続的な更新」を実現するための最も効果的なアプローチが、CI/CDパイプラインへのSBOMプロセスの組み込みです。具体的には、以下のようなプロセスを自動化します。

- 開発者がソースコードを変更し、リポジトリにプッシュする。

- CIツール(例: Jenkins, GitHub Actions)が変更を検知し、ビルドプロセスを開始する。

- ビルドプロセスの一部として、SBOM生成ツールが実行され、新しいバージョンのSBOMが自動的に作成される。

- 生成されたSBOMがSCAツールや管理プラットフォームに送られ、脆弱性スキャンやライセンスチェックが自動で実行される。

- もし重大な脆弱性やポリシー違反が発見された場合は、ビルドを失敗させ、開発者にフィードバックする。

- 問題がなければ、ビルドは成功し、最新のSBOMがリポジトリに保管される。

このように、SBOMの生成と検証を開発のワークフローに完全に統合することで、開発者に大きな負担をかけることなく、常に最新かつ健全な状態のSBOMを維持できます。これは、セキュリティを開発の初期段階に組み込む「シフトレフト」の思想を具現化するものであり、SBOM運用を成功させるための鍵となります。

SBOMの生成・管理ができるツール

SBOMの生成と管理を効率的に行うためには、適切なツールの選定が不可欠です。市場には、特定の機能に特化したオープンソースツールから、包括的な管理機能を提供する商用プラットフォームまで、数多くの選択肢が存在します。ここでは、ツール選定のポイントと、代表的なオープンソースおよび商用ツールを紹介します。

SBOMツール選びのポイント

自社のニーズに合ったツールを選ぶためには、いくつかの観点から評価することが重要です。

- 対応言語・エコシステム: 自社が開発で使用しているプログラミング言語(Java, Python, JavaScript, Go, Rustなど)や、パッケージマネージャー(Maven, npm, pipなど)、コンテナ技術(Dockerなど)にツールが対応しているかは、最も基本的な選定基準です。

- 対応フォーマット: SBOMの利用目的に合わせて、必要なフォーマット(SPDX, CycloneDX)を出力できるかを確認します。複数のフォーマットに対応しているツールは、より柔軟な運用が可能です。

- スキャン精度と網羅性: ソフトウェアの依存関係(特に間接的な推移的依存)をどれだけ深く、正確に検出できるかは、SBOMの品質を左右する重要な要素です。バイナリファイルからのコンポーネント抽出能力も評価ポイントとなります。

- 脆弱性データベースとの連携: 生成したSBOMを基に、どのような脆弱性データベース(NVD, GitHub Advisory Databaseなど)と連携し、脆弱性を検出・評価できるかを確認します。脆弱性の深刻度(CVSSスコア)だけでなく、攻撃の実行可能性(VEX)に関する情報を提供できるかも重要です。

- CI/CDツールとの連携: Jenkins, GitHub Actions, CircleCIといった主要なCI/CDツールとスムーズに連携できるプラグインやAPIが提供されているかは、運用の自動化において鍵となります。

- 運用管理機能(主に商用ツール): ダッシュボードの見やすさ、ポリシー設定の柔軟性、複数チームでの権限管理、監査対応のためのレポート機能など、組織的な運用を支援する機能が充実しているか評価します。

- サポートとコミュニティ: 商用ツールであれば提供元のサポート体制、オープンソースツールであればコミュニティの活発さやドキュメントの充実度も、導入後の安定運用を左右する要素です。

オープンソースのSBOMツール

まずは無料で利用でき、手軽に試すことができるオープンソースツールです。CI/CDへの組み込みや、特定のタスクの自動化に適しています。

Trivy

Aqua Security社が開発を主導する、非常に人気の高いオールインワン型のセキュリティスキャナです。コンテナイメージ、ファイルシステム、Gitリポジトリ、IaC(Infrastructure as Code)設定ファイルなど、幅広い対象に対して脆弱性スキャンと設定ミスチェックを行えるのが最大の特徴です。同時に、スキャン結果からSPDXやCycloneDX形式のSBOMを生成する機能も強力で、多くのCI/CD環境で標準的に利用されています。

(参照:Aqua Security GitHub)

Syft

Anchore社が開発する、コンテナイメージやファイルシステムからソフトウェアコンポーネントをリストアップし、SBOMを生成することに特化したツールです。非常に高速かつ高精度なコンポーネント検出能力を誇ります。SPDXとCycloneDXの両方のフォーマットに対応しており、SBOM生成のコアエンジンとして他のツールから利用されることも多いです。

(参照:Anchore GitHub)

Grype

Syftと同じくAnchore社が開発するツールで、脆弱性スキャンに特化しています。Grypeは、コンテナイメージやファイルシステムだけでなく、Syftが生成したSBOMを直接入力として受け取り、脆弱性情報を付与することができます。「SyftでSBOMを生成し、Grypeで脆弱性をスキャンする」という組み合わせは、非常に強力で一般的な使い方です。

(参照:Anchore GitHub)

商用のSBOMツール

商用ツールは、SCA(Software Composition Analysis)プラットフォームとして、SBOMの生成から管理、脆弱性監視、ライセンスコンプライアンス、ポリシー適用までを包括的に提供します。大規模な組織での利用や、高度なガバナンスが求められる場合に適しています。

Snyk

開発者ファーストを掲げるセキュリティプラットフォームです。開発者が使い慣れたツール(IDE, Gitリポジトリ, CI/CD)と深く連携し、開発ライフサイクルのなるべく早い段階で脆弱性を発見し、修正方法までを具体的に提示する点に強みがあります。OSSの脆弱性管理(Snyk Open Source)が中核機能であり、SBOMの生成・管理機能も提供しています。

(参照:Snyk公式サイト)

Mend

旧WhiteSourceとして知られる、OSSのセキュリティとライセンスコンプライアンス管理の分野で長い実績を持つプラットフォームです。高精度なOSS検出能力に加え、脆弱なライブラリの修正バージョンを提案し、アップデートのためのプルリクエストを自動で作成する「Mend Renovate」機能が大きな特徴です。開発者の修正作業の負荷を大幅に軽減します。

(参照:Mend.io公式サイト)

Black Duck

Synopsys社が提供する、エンタープライズ向けの包括的なSCAツールです。独自の巨大なナレッジベース(脆弱性情報、ライセンス情報)を保有しており、コードスニペットレベルでのOSS検出や、マイナーなライセンス、カスタムライセンスの特定など、非常に高い検出精度と網羅性を誇ります。大規模で複雑なソフトウェア資産を持つ企業の厳格なガバナンス要件に応えます。

(参照:Synopsys公式サイト)

FOSSA

OSSのライセンスコンプライアンスと脆弱性管理を自動化することに重点を置いたプラットフォームです。CI/CDとの深い連携を前提として設計されており、ビルドごとにスキャンを実行し、設定したポリシーに基づいてビルドを自動的にブロックするなど、リアルタイムでのガバナンス適用に強みがあります。

(参照:FOSSA公式サイト)

これらのツールは一例であり、他にも多くの優れたツールが存在します。まずはオープンソースツールでSBOM生成を試してみて、自社の要件が明確になった段階で、より高機能な商用ツールの導入を検討するという進め方も有効です。

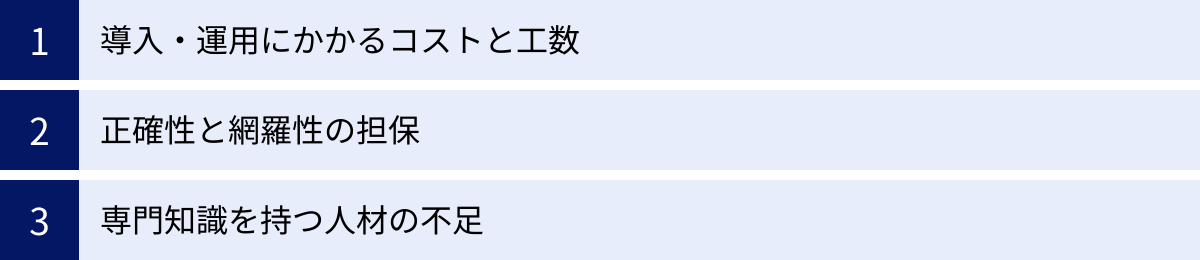

SBOM導入における課題

SBOMは多くのメリットをもたらしますが、その導入と運用は決して簡単な道のりではありません。多くの企業が直面する可能性のある、現実的な課題について理解しておくことは、導入計画を立てる上で非常に重要です。

導入・運用にかかるコストと工数

SBOMの導入には、直接的・間接的なコストが伴います。

- ツール導入コスト: 商用のSCA/SBOMツールを導入する場合、ライセンス費用が発生します。ツールの価格は、利用する開発者の数やスキャンするリポジトリの数などによって変動し、大規模な組織では相応の投資が必要となります。

- インフラコスト: SBOMを保管するストレージや、スキャンを実行するためのコンピューティングリソースなど、ツールを運用するためのインフラにもコストがかかります。

- 人的コスト(工数): これが最も大きなコストかもしれません。SBOMの仕組みを理解し、ツールを選定・導入し、CI/CDパイプラインに組み込むプロセスを設計・実装するには、専門的なスキルを持つ人材の工数が必要です。また、ツールが検出した脆弱性やライセンス違反に対応するための作業も継続的に発生します。特に、長年開発されてきたレガシーな製品群に対して、遡ってSBOMを作成し、問題を修正していく作業は、膨大な工数を要する可能性があります。

これらのコストと、SBOM導入によって得られるメリット(リスク低減、効率化など)を比較検討し、経営層の理解を得ながら、現実的な予算とリソースを確保することが最初の関門となります。

正確性と網羅性の担保

SBOMの価値は、その情報の正確性と網羅性に依存します。しかし、100%完璧なSBOMを自動で生成することは、現在の技術ではまだ困難なのが実情です。

- ツールの限界: SBOM生成ツールは非常に高機能になっていますが、万能ではありません。C/C++のようにパッケージ管理の仕組みが標準化されていない言語や、動的にロードされるプラグイン、ベンダーからバイナリ形式で提供されるライブラリなど、ツールが自動検出しきれないコンポーネントが存在する場合があります。

- 誤検知と検知漏れ: ツールがコンポーネントを誤って認識したり(誤検知)、逆に存在するはずのコンポーネントを見逃したり(検知漏れ)する可能性もゼロではありません。

- 不正確な情報の危険性: もしSBOMに検知漏れがあり、そこに脆弱性が存在した場合、組織は「自社は安全だ」と誤認してしまい、対策が遅れるという最悪の事態を招きかねません。不正確なSBOMは、SBOMがない状態よりも危険な状況を生み出す可能性があります。

この課題に対応するためには、単一のツールに依存するのではなく、複数のツールを組み合わせて多角的にスキャンしたり、最終的には専門家が手動でレビューして精度を補完したり、といったプロセスが必要になる場合があります。正確性の追求は、継続的な努力を要する課題です。

専門知識を持つ人材の不足

SBOMを効果的に活用するためには、単にツールを導入するだけでは不十分です。生成されたSBOMを解釈し、適切なアクションにつなげるためには、多様な専門知識が求められます。

- 技術的知識: ソフトウェア開発プロセス、各種プログラミング言語のエコシステム、CI/CD、コンテナ技術などに関する深い理解が必要です。

- セキュリティ知識: ツールが検出した脆弱性の深刻度(CVSSスコアなど)を正しく評価し、それが自社の環境において実際に悪用可能なのか(Exploitability)を分析し、ビジネスインパクトを考慮して対応の優先順位を判断する能力が求められます。

- ライセンス知識: 多様なOSSライセンスの条文を理解し、ライセンス間の互換性や、自社のビジネスモデルに与える影響を判断できる法務・知財の知識も不可欠です。

しかし、これらすべてのスキルセットを高いレベルで兼ね備えた人材は非常に希少であり、多くの企業で不足しているのが現状です。人材の確保や育成は、SBOM導入プロジェクトの成否を分ける大きな要因となります。外部の専門家の支援を求めたり、社内での勉強会などを通じて、組織全体のスキルアップを図っていく地道な取り組みが重要になります。

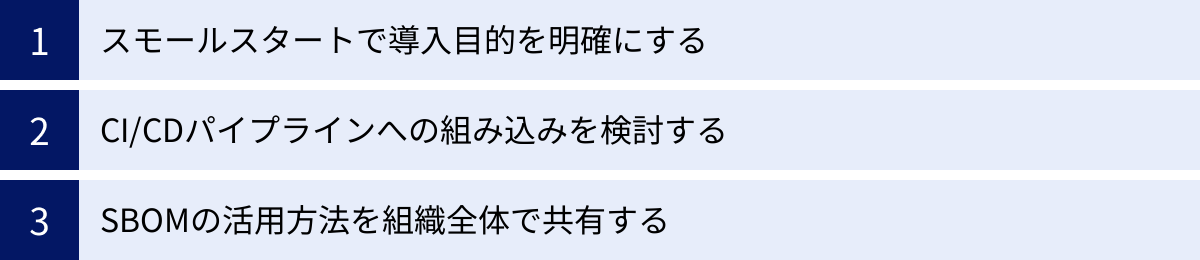

SBOM導入を成功させるためのポイント

前述のような課題を乗り越え、SBOMを単なる「お飾りのドキュメント」で終わらせず、組織の文化として根付かせ、価値を生み出す仕組みにするためには、戦略的なアプローチが求められます。ここでは、導入を成功に導くための3つの重要なポイントを解説します。

スモールスタートで導入目的を明確にする

SBOM導入は、全社的な一大プロジェクトになり得ますが、最初から完璧を目指してすべての製品に一斉導入しようとすると、その複雑さと負担の大きさから頓挫してしまうリスクがあります。そこで有効なのが「スモールスタート」のアプローチです。

まずは、対象を限定して試験的に導入してみることをお勧めします。例えば、以下のような対象が考えられます。

- これから始まる新規開発プロジェクト: 既存のしがらみがないため、理想的なプロセスを設計・導入しやすい。

- ビジネス上、特に重要度の高い主力製品: リスク管理の優先順位が高く、投資対効果をアピールしやすい。

- 顧客からSBOM提出の要望が来ている特定の製品: 明確な外部要件があり、導入の必要性を社内で説明しやすい。

そして、スモールスタートと並行して最も重要なのが、「何のためにSBOMを導入するのか」という目的を明確に定義することです。目的が曖昧なままでは、関係者の足並みが揃わず、ツール選定やプロセス設計の軸も定まりません。

目的の例としては、以下のようなものが考えられます。

- 目的A(守りのセキュリティ): Log4Shellのようなゼロデイ脆弱性への対応時間を短縮するため。

- 目的B(攻めのビジネス): 米国政府機関との取引獲得のため、大統領令の要件に対応するため。

- 目的C(コンプライアンス強化): 知らないうちにGPLライセンスのOSSを商用製品に組み込んでしまうリスクを防ぐため。

このように目的を具体化することで、「まずは脆弱性管理に特化したCycloneDXとVEXの運用から始めよう」「ライセンス監査が最優先だからSPDXの詳細な情報を生成できるツールを選ぼう」といった具体的な方針が決まります。小さなチームで成功体験を積み、その成果や学びを社内に共有することで、徐々に対象範囲を拡大していくのが、現実的かつ着実な進め方です。

CI/CDパイプラインへの組み込みを検討する

SBOMの運用において、手動での作業は極力排除し、可能な限り自動化することが成功の鍵です。手作業でのSBOM生成やチェックは、担当者の負担が大きく、ヒューマンエラーを誘発し、何よりも形骸化しやすいからです。「忙しいから今月は更新をスキップしよう」といったことが繰り返され、あっという間にSBOMは古い情報のかたまりになってしまいます。

これを防ぐ最も効果的な方法が、SBOMの生成・検証プロセスをCI/CD(継続的インテグレーション/継続的デリバリー)パイプラインに組み込むことです。開発者がコードを更新するたびに、ビルドプロセスの一環としてSBOMが自動的に生成され、脆弱性やライセンス違反がないかがチェックされる仕組みを構築します。

このアプローチには、以下のような大きなメリットがあります。

- 継続的な最新性の維持: ソフトウェアが変更されるたびにSBOMが自動更新されるため、常に最新の状態が保たれます。

- シフトレフトの実現: 開発プロセスの非常に早い段階(ビルド時)で問題を発見できるため、修正コストを大幅に削減できます。後の工程で問題が見つかるほど、手戻りのコストは増大します。

- 開発者への自然なフィードバック: 脆弱性のあるライブラリを追加しようとすると、ビルドが失敗し、その場で開発者に通知されます。これにより、セキュリティが「自分ごと」として意識され、組織全体のセキュリティ文化の醸成につながります。

CI/CDへの組み込みは、DevSecOps(開発・セキュリティ・運用の一体化)の中核的な実践であり、SBOMを「一過性のイベント」から「日常的な開発プラクティス」へと昇華させるための最も重要なステップです。

SBOMの活用方法を組織全体で共有する

SBOMは、セキュリティチームや一部の開発者だけのものではありません。その情報は、組織内の様々な部門にとって価値を持つ可能性があります。SBOMの導入効果を最大化するためには、SBOMがもたらす価値を組織全体で理解し、それぞれの立場でどのように活用できるかを共有することが不可欠です。

- 開発チーム: 依存関係の可視化により、不要なライブラリを整理してアプリケーションを軽量化したり、技術的負債を特定したりするのに役立ちます。

- セキュリティチーム: 脆弱性管理、インシデント対応、セキュリティ監査の効率化という直接的なメリットがあります。

- 法務・知財チーム: OSSライセンスのコンプライアンス監査を自動化し、法務リスクをプロアクティブに管理できます。

- 品質保証(QA)チーム: テスト対象のソフトウェア構成を正確に把握し、より網羅的なテスト計画の立案に役立てられます。

- 調達・購買部門: サードパーティ製のソフトウェアやコンポーネントを導入する際に、提供元からSBOMを要求し、事前にリスクを評価できます。

- 営業・マーケティング部門: 顧客に対してSBOMを提供することで、製品の透明性と安全性をアピールし、競合他社との差別化や信頼獲得につなげられます。

このように、それぞれの部門が「自分たちにとってのSBOMのメリット」を認識することで、導入への協力が得やすくなり、組織横断的な活用が進みます。定期的な社内勉強会の開催、分かりやすい活用ガイドラインの作成、各部門の代表者からなるワーキンググループの設置などを通じて、SBOMを共通言語としたコミュニケーションを活性化させていくことが、導入を成功させ、組織全体の成熟度を高める上で重要なポイントとなります。

まとめ

本記事では、SBOM(ソフトウェア部品表)について、その基本的な概念から、注目される背景、導入のメリット、具体的な構成要素やフォーマット、そして導入・運用を成功させるためのポイントやツールに至るまで、包括的に解説してきました。

現代のソフトウェア開発が、多くの外部コンポーネントを組み合わせるサプライチェーンの形をとる中で、その「中身」を正確に把握することの重要性は、かつてないほど高まっています。SBOMは、この複雑で不透明になりがちなソフトウェアサプライチェーンに「透明性」をもたらし、セキュリティと信頼性を確保するための基盤となるものです。

改めて、SBOMがもたらす中核的な価値を振り返ってみましょう。

- 脆弱性の迅速な特定: 新たな脆弱性が発見された際に、自社製品への影響範囲を瞬時に特定し、迅速な対応を可能にします。

- ライセンスコンプライアンスの管理: 利用しているOSSのライセンスを正確に把握し、意図しない違反による法的リスクを低減します。

- サプライチェーンの透明性と信頼性の向上: 顧客やパートナーに対して製品構成の透明性を示し、ビジネス上の信頼を獲得します。

もちろん、その導入には、コストや工数、専門知識の確保といった現実的な課題も伴います。しかし、スモールスタートで目的を明確にし、CI/CDパイプラインへ組み込むことで自動化を進め、組織全体でその価値を共有するといったポイントを押さえることで、これらの課題を乗り越え、着実に成果を上げていくことが可能です。

もはや、SBOMは一部の先進的な企業だけが取り組むものではありません。米国大統領令を筆頭とする世界的な規制の潮流は、SBOMをグローバルビジネスにおける「標準装備」へと押し上げています。これからの時代、SBOMへの取り組みは、企業のサイバーレジリエンス(回復力)を測る指標であると同時に、その競争力そのものを左右する重要な要素となっていくでしょう。

この記事を通じて、SBOMが単なる「提出が求められる面倒なリスト」ではなく、自社のソフトウェアの品質と安全性を継続的に向上させ、ビジネスを守り、成長させるための強力な「武器」であり「文化」であることをご理解いただけたのであれば幸いです。まずは自社の状況を把握し、小さな一歩からSBOMの世界に踏み出してみてはいかがでしょうか。