現代のビジネス環境において、サイバーセキュリティは単なる技術的な課題ではなく、経営そのものを揺るがしかねない重要なリスクとして認識されています。日々高度化・巧妙化するサイバー攻撃に対抗するためには、従来の防御的な対策だけでは不十分です。そこで注目を集めているのが、攻撃者の視点から自社のセキュリティ体制を実践的に評価する「レッドチーム」というアプローチです。

この記事では、レッドチームの基本的な概念から、その目的、混同されがちなペネトレーションテストとの違い、導入のメリット、具体的な攻撃手法、導入プロセス、そして注意点に至るまで、網羅的かつ分かりやすく解説します。自社のセキュリティレベルを一段階引き上げ、真に実効性のある対策を講じたいと考えている経営者やセキュリティ担当者の方は、ぜひご一読ください。

目次

レッドチームとは

レッドチームとは、サイバー攻撃を仕掛ける攻撃者の役割を担い、対象となる組織のセキュリティ体制の有効性を実践的に評価・検証する専門家チームのことです。彼らは、実際の攻撃者が用いるであろう最新の技術、戦術、手順(TTPs: Tactics, Techniques, and Procedures)を駆使して、対象組織のネットワーク、システム、従業員、さらには物理的な拠点に対して模擬攻撃を仕掛けます。

単にシステム上の脆弱性を見つけるだけでなく、組織の防御チーム(ブルーチーム)が攻撃を「検知(Detection)」し、「対応(Response)」するまでの一連のプロセス全体を評価するのが大きな特徴です。つまり、「この脆弱性は侵入可能か?」という点だけでなく、「侵入された際に、組織はそれに気づき、適切に対処できるか?」という、より現実的で包括的な問いに答えるための活動といえます。

レッドチームの活動は、非常に広範にわたります。主な活動内容は以下の通りです。

- OSINT(Open-Source Intelligence):インターネット上で公開されている情報(企業のウェブサイト、SNS、プレスリリース、求人情報など)を収集し、攻撃の足がかりを探します。

- ソーシャルエンジニアリング:従業員を騙してパスワードを聞き出したり、不正なファイルを開かせたりする「標的型攻撃メール」や「ビジネスメール詐欺(BEC)」などを模倣します。

- 物理的侵入:オフィスに侵入して機密情報を盗み見たり、不正なUSBデバイスを接続したりすることを試みます。

- ネットワーク侵入:ファイアウォールや侵入検知システム(IDS/IPS)を回避し、内部ネットワークへの侵入を試みます。

- マルウェアの展開:カスタムメイドのマルウェア(ウイルス)を使用して、システムの制御を奪ったり、情報を外部に送信したりします。

これらの活動を通じて、レッドチームは技術的なセキュリティ対策(例:ファイアウォール、アンチウイルスソフト)の穴だけでなく、人的な脆弱性(例:従業員のセキュリティ意識の低さ)や、プロセスの不備(例:インシデント発生時の報告・連携体制の欠陥)といった、組織が抱える複合的な弱点を浮き彫りにします。

この一連の評価活動は「レッドチーミング」や「レッドチーム演習」と呼ばれます。演習の結果は、単なる脆弱性のリストとして報告されるのではなく、「どのような経路で侵入され、どの情報が窃取され、その過程で防御側はどのような反応を示したか」というストーリーとしてまとめられます。これにより、組織は自社のセキュリティ体制を客観的に、かつ多角的に把握し、より実効性の高い改善策を立案・実行できるようになるのです。

しばしば、「レッドチームはハッカーと同じではないか?」という疑問が持たれますが、決定的な違いはその「目的」と「倫理観」にあります。悪意のある攻撃者が金銭や情報の窃取、システムの破壊を目的とするのに対し、レッドチームの目的はあくまで「組織の防御能力を向上させること」にあります。そのため、事前に定められたルールと範囲(RoE: Rules of Engagement)の中で活動し、発見した脆弱性や問題点をすべて組織に報告し、改善を支援する、信頼できるパートナーとしての役割を担います。

レッドチームの主な目的

レッドチームを組織内に導入したり、外部の専門サービスを利用したりする主な目的は、単に「ハッキングしてみる」ことではありません。その背後には、組織のサイバーレジリエンス(サイバー攻撃からの回復力)を総合的に強化するための、明確で戦略的な3つの目的が存在します。

実践的なサイバー攻撃への対応力を高める

レッドチームの最も重要な目的の一つは、現実のサイバー攻撃に対する組織のインシデント対応能力を実践的に訓練し、向上させることです。多くの組織では、インシデント対応計画(IRP: Incident Response Plan)を文書として整備していますが、それが実際の有事において計画通りに機能するかどうかは、試してみなければ分かりません。

レッドチーム演習は、この計画を検証するための最高の実戦訓練の場となります。攻撃を検知するセキュリティ監視チーム(SOC: Security Operation Center)や、インシデントの分析、封じ込め、復旧を行うCSIRT(Computer Security Incident Response Team)といった、いわゆる「ブルーチーム」が、現実さながらの攻撃に直面します。

この過程で、以下のような点が明らかになります。

- 検知能力の評価:最新の攻撃手法をセキュリティ製品(EDR, SIEMなど)は正しく検知できるか?アラートは見逃されていないか?

- 分析能力の評価:検知したアラートが本物の脅威であると迅速に判断し、攻撃の全体像(影響範囲、侵入経路など)を正確に把握できるか?

- 対応プロセスの評価:インシデント発生時の報告ルートは機能しているか?各担当者の役割分担は明確か?封じ込めや復旧の手順は適切かつ迅速に行えるか?

- コミュニケーションの評価:技術部門と経営層、法務、広報などの関連部署との連携はスムーズか?

机上の訓練や過去の小規模なインシデント対応だけでは見えてこなかった課題、例えば「特定の攻撃手法に対する検知ルールの不足」「担当者間の連携ミスによる対応の遅れ」「想定外の事態に対する判断力の欠如」などが浮き彫りになります。

レッドチームからの攻撃という「痛み」を伴う経験を通じて、ブルーチームは現実のプレッシャーの中で対応するスキルを磨き、対応プロセスの弱点を具体的に特定できます。 演習後の振り返り(ディブリーフィング)では、レッドチームとブルーチームが互いの手の内を明かし、「この攻撃はなぜ検知できなかったのか」「この対応はなぜ効果がなかったのか」を徹底的に議論します。このサイクルを繰り返すことで、インシデント対応計画は生きた文書となり、組織全体の対応力は飛躍的に向上していくのです。

セキュリティ対策の弱点や脆弱性を網羅的に見つけ出す

従来の脆弱性診断やペネトレーションテストが、主に「技術的」な脆弱性に焦点を当てるのに対し、レッドチームはより広範な視点から弱点を探し出します。その対象は、しばしば「人(People)・プロセス(Process)・技術(Technology)」の3つの要素で語られます。

- 技術(Technology)の弱点:

- 既知の脆弱性が放置されているサーバーやアプリケーション

- 設定不備のあるファイアウォールやクラウドサービス

- セキュリティ製品(アンチウイルス、EDRなど)を回避する攻撃手法の有効性

- 最新の攻撃ツールに対する防御策の欠如

- 人(People)の弱点:

- 従業員のセキュリティ意識:標的型攻撃メールの添付ファイルを開いてしまう、安易なパスワードを使い回している、公共のWi-Fiで機密情報を扱うなど。

- ソーシャルエンジニアリングへの耐性:電話でパスワードや内部情報を聞き出そうとする攻撃(ビッシング)や、役員になりすまして送金を指示するメール(ビジネスメール詐欺)への対応能力。

- 物理セキュリティの意識:社員証を持たない不審者をオフィスに入れてしまう、機密文書をデスクに放置するなど。

- プロセス(Process)の弱点:

- インシデント報告体制の不備:不審なメールを受け取っても報告するルールが周知されていない、あるいは報告しても適切に処理されない。

- アカウント管理の不備:退職者のアカウントが削除されずに残っている、必要以上に高い権限がユーザーに与えられている。

- 資産管理の不備:会社が把握していない「シャドーIT」の存在や、管理されていない古いサーバーが外部に公開されている。

レッドチームは、これらの要素を巧みに組み合わせた攻撃シナリオを実行します。例えば、「SNSで従業員の情報を偵察(人)し、巧妙な標的型メールを送ってマルウェアに感染させ(人・技術)、感染PCを足がかりに内部ネットワークへ侵入し、管理不備のサーバー(プロセス)の脆弱性を突いて管理者権限を奪取する」といった具合です。

このように、単一の弱点ではなく、連鎖する弱点を突いて最終目的に至る攻撃経路(アタックパス)を明らかにすることこそ、レッドチームの真骨頂です。 これにより、組織はこれまで気づかなかったような、複合的で深刻なリスクを網羅的に洗い出し、優先順位をつけて対策を講じることが可能になります。

組織全体のセキュリティ意識を向上させる

レッドチーム演習がもたらすインパクトは、技術部門やセキュリティ担当者だけに留まりません。むしろ、経営層から一般従業員まで、組織全体のセキュリティに対する意識と文化を根本から変革する強力な起爆剤となり得ます。

多くの従業員にとって、サイバーセキュリティは「情報システム部がやってくれること」であり、自分自身の業務とは直接関係のない、どこか他人事として捉えられがちです。定期的なセキュリティ研修を受けても、その内容が自分たちの日常業務にどう関わるのか、実感として湧きにくいのが現実です。

しかし、レッドチーム演習の結果は、その意識を劇的に変える力を持っています。

- 経営層へのインパクト:「社長になりすましたメール一本で、経理部が不正送金してしまった」「会社の最重要機密である新製品の設計図が、わずか数日で外部に流出した」といった具体的なシナリオと結果は、サイバー攻撃が単なるITの問題ではなく、事業継続を脅かす経営リスクであることを経営層に痛感させます。これにより、セキュリティ対策への理解が深まり、必要な予算やリソースの確保がしやすくなります。

- 一般従業員へのインパクト:自分が受信したメールが攻撃の起点になったり、自分のパスワードが突破されて情報漏洩に繋がったりしたという事実を突きつけられることで、セキュリティが「自分ごと」になります。「怪しいメールは絶対に開かない」「パスワードは複雑なものにする」といった基本的なルールが、なぜ重要なのかを身をもって理解できます。

- 組織文化への変革:演習を通じて、セキュリティは誰か一人が頑張ればよいというものではなく、組織全員で取り組むべき課題であるという共通認識が生まれます。不審な点があれば積極的に報告し、互いに注意を呼びかけ合うような、オープンで協力的なセキュリティ文化の醸成に繋がります。

このように、レッドチームは「これだけ対策しているから大丈夫」という思い込みや正常性バイアスを打ち破り、組織内に健全な危機感と当事者意識を植え付けます。その結果として向上する組織全体のセキュリティ意識は、どんなに高価なセキュリティ製品を導入するよりも強力な防御壁となるのです。

レッドチームが注目される背景

近年、多くの企業や組織でレッドチームへの関心が高まっています。これは、単なる流行ではなく、現代のビジネス環境とサイバー脅威の動向が必然的にもたらした結果といえます。なぜ今、レッドチームが必要とされているのか、その背景にある4つの主要な要因を解説します。

- サイバー攻撃の高度化・巧妙化

現代のサイバー攻撃は、かつてのような無差別型のウイルスばらまきとは一線を画し、特定の組織を標的として、長期間にわたり執拗に攻撃を仕掛ける「APT(Advanced Persistent Threat:高度標的型攻撃)」が主流となっています。攻撃者は、標的組織の業務内容、取引先、使用しているシステムなどを事前に徹底的に調査し、弱点をピンポイントで狙ってきます。

使用される攻撃手法も、ゼロデイ脆弱性(修正プログラムが提供される前に悪用される脆弱性)を利用したり、正規のツールを悪用して検知を逃れたりするなど、非常に高度かつ巧妙です。このような攻撃は、従来のパターンマッチング型のアンチウイルスソフトやファイアウォールだけでは防ぎきることが困難です。

レッドチームは、まさにこのAPT攻撃を模倣することで、組織が最新の脅威にどれだけ対抗できるかを試します。 攻撃者の思考や戦術を理解した専門家が、防御システムの裏をかくような手法で侵入を試みることで、既存のセキュリティ対策の有効性を現実的に評価し、未知の脅威にも対応できる体制を構築する必要性が高まっています。 - DX推進による攻撃対象領域(アタックサーフェス)の拡大

デジタルトランスフォーメーション(DX)の加速に伴い、企業はクラウドサービスの利用、リモートワークの導入、IoTデバイスの活用など、ビジネスのあり方を大きく変化させています。これにより業務効率や生産性は向上しましたが、同時にサイバー攻撃を受ける可能性のある領域、すなわち「攻撃対象領域(アタックサーフェス)」が爆発的に増大しました。

かつては社内の閉じたネットワークだけを守っていればよかった時代から、今やインターネットに接続された無数のサーバー、PC、スマートフォン、さらには工場の生産設備までが攻撃の標的となり得ます。設定不備のあるクラウドストレージからの情報漏洩や、従業員の自宅PCがマルウェアに感染し、そこから社内ネットワークへ侵入されるといった新たなリスクが生まれています。

このように複雑化・分散化した環境全体のセキュリティを確保するには、個々のシステムの脆弱性をチェックするだけでは不十分です。レッドチームは、これらの広範なアタックサーフェスの中から、攻撃者が最も侵入しやすく、かつ最も価値のある情報にたどり着ける経路(アタックパス)を見つけ出します。 これにより、組織は最も優先して対処すべきリスクを特定し、限られたリソースを効果的に投下できます。 - サプライチェーンリスクの増大

近年のサイバー攻撃の傾向として、セキュリティ対策が強固な大企業を直接狙うのではなく、取引先や業務委託先など、比較的セキュリティが手薄な関連企業を踏み台にして侵入する「サプライチェーン攻撃」が増加しています。自社のセキュリティを完璧に固めていても、サプライヤーが攻撃されれば、そこから自社のネットワークに侵入されたり、重要な情報が漏洩したりする可能性があります。

例えば、ソフトウェア開発会社が攻撃を受け、その会社が開発した製品にマルウェアが仕込まれ、その製品を利用する多くの企業に被害が拡大するケースなどが報告されています。

このようなサプライチェーン全体のリスクを評価する上でも、レッドチームは重要な役割を果たします。自社だけでなく、重要な取引先との接続点やデータ連携のプロセスに弱点がないかを、攻撃者の視点から検証できます。また、自社がサプライチェーンの一員として、他社に迷惑をかけないだけのセキュリティレベルを維持できているかを客観的に示すための手段ともなり得ます。 - セキュリティフレームワークやガイドラインへの対応

サイバー攻撃のリスクが増大するにつれて、各国政府や業界団体は、企業が遵守すべきセキュリティ基準やガイドラインを整備しています。その代表的なものが、米国立標準技術研究所(NIST)が発行する「NIST Cybersecurity Framework(CSF)」です。

NIST CSFは、「識別(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」という5つの機能で構成されており、組織が体系的にセキュリティ対策を管理・改善するための枠組みを提供します。

この中で、レッドチームは特に「検知」「対応」の能力を評価・向上させるための非常に有効な手段として位置づけられています。また、金融業界で利用される「TLPT(Threat-Led Penetration Testing)」のように、脅威インテリジェンスに基づいて実際の攻撃シナリオでテストを行うことが、ガイドラインで求められるケースも増えています。

これらのフレームワークやガイドラインに準拠していることを客観的に証明し、顧客や取引先からの信頼を獲得するためにも、レッドチーム演習の実施はますます重要になっているのです。

これらの背景から、レッドチームはもはや一部の先進的な企業だけのものではなく、あらゆる組織にとって、自社のサイバーレジリエンスを確保するための不可欠な取り組みとなりつつあります。

ペネトレーションテストとの4つの違い

レッドチームと非常によく似た言葉に「ペネトレーションテスト(侵入テスト)」があります。どちらもセキュリティ上の問題点を発見するために模擬的な攻撃を行う点で共通していますが、その目的やアプローチには明確な違いがあります。この違いを理解することは、自社の課題に最適な評価手法を選択する上で非常に重要です。

ここでは、両者の違いを「① 目的」「② 対象範囲」「③ 攻撃手法・シナリオ」「④ 実施期間」という4つの観点から比較し、詳しく解説します。

| 比較項目 | レッドチーム | ペネトレーションテスト(侵入テスト) |

|---|---|---|

| ① 目的 | 組織の検知・対応能力の評価・向上 | 特定のシステム・ネットワークにおける脆弱性の有無の確認 |

| ② 対象範囲 | 人、プロセス、技術を含む組織全体 | 事前に合意した特定のシステム、ネットワーク、アプリケーション |

| ③ 攻撃手法・シナリオ | 目的達成のための現実的な攻撃シナリオ(ステルス性重視) | 既知の脆弱性を中心とした網羅的なテスト(網羅性重視) |

| ④ 実施期間 | 数週間〜数ヶ月 | 数日〜数週間 |

① 目的

両者の最も根本的な違いは、その「目的」にあります。

- ペネトレーションテストの目的

ペネトレーションテストの主な目的は、「特定のシステムやネットワークに、侵入可能な脆弱性が存在するかどうかを確認すること」です。開発したウェブアプリケーションにSQLインジェクションやクロスサイトスクリプティング(XSS)といった既知の脆弱性がないか、新しく構築したサーバーに設定ミスがないか、といった点を網羅的に洗い出します。いわば、建物の「鍵の脆弱性」や「窓の強度」を一つひとつチェックしていくようなイメージです。その成果物は、発見された脆弱性の一覧と、それぞれの危険度、そして具体的な修正方法を記した報告書となります。 - レッドチームの目的

一方、レッドチームの目的は、より高次元な「組織全体のサイバー攻撃に対する検知・対応能力(インシデントレスポンス能力)を総合的に評価し、向上させること」にあります。個々の脆弱性の有無だけでなく、攻撃者がその脆弱性を利用して侵入し、内部で活動し、最終的な目的(例:機密情報の窃取)を達成するまでの一連のプロセスに対して、組織がどう反応するかを検証します。これは、泥棒が実際に建物に侵入しようとしたときに、警報システム(検知)が鳴り、警備員(対応)が駆けつけ、犯人を捕まえることができるかを試す訓練に似ています。脆弱性の発見はあくまで手段であり、真の目的は防御側(ブルーチーム)の訓練と、組織全体の対応プロセスの改善にあります。

② 対象範囲

目的の違いは、そのまま評価の「対象範囲」の違いに繋がります。

- ペネトレーションテストの対象範囲

ペネトレーションテストでは、評価対象は事前に厳密に定義されます。例えば、「公開ウェブサーバー群(IPアドレス: xxx.xxx.xxx.xxx 〜 yyy.yyy.yyy.yyy)」「人事管理システム(URL: https://example.com/hr)」のように、テスト対象となるシステムやネットワークの範囲(スコープ)が限定されます。 スコープ外のシステムへの攻撃は原則として行われません。対象は主に「技術(Technology)」的な側面に絞られます。 - レッドチームの対象範囲

レッドチームの対象範囲は、ペネトレーションテストに比べて格段に広く、「人・プロセス・技術」を含む組織全体が対象となり得ます。公開情報(OSINT)、従業員へのソーシャルエンジニアリング、物理的なオフィスへの侵入、取引先を踏み台にした攻撃など、目的達成のために有効だと判断されれば、あらゆる手段が検討されます。もちろん、業務への影響を考慮して事前にルール(RoE: Rules of Engagement)は定めますが、その範囲内であれば、攻撃者は自由な発想で最も効果的な攻撃経路を探します。この広範なアプローチにより、個別の対策では見落とされがちな、組織全体の思わぬ弱点が明らかになります。

③ 攻撃手法・シナリオ

用いる「攻撃手法やシナリオ」にも大きな違いが見られます。

- ペネトレーションテストの攻撃手法

ペネトレーションテストでは、限られた時間の中で効率的に脆弱性を見つけるため、既知の脆弱性を網羅的にスキャンするツールや、定型化された手動テストが多用されます。 OWASP Top 10(Webアプリケーションの10大脅威)のような標準的なチェックリストに基づいて、体系的に弱点を洗い出していくアプローチが一般的です。できるだけ多くの脆弱性を見つけ出す「網羅性」が重視されます。 - レッドチームの攻撃手法

レッドチームは、実際の攻撃者のように、検知されることを避けながら密かに(ステルスに)活動します。 脅威インテリジェンス(最新の攻撃者グループの動向や手法に関する情報)を基に、標的組織に特化した現実的な攻撃シナリオを構築します。一つの手法が防御されたら、別の手法に切り替えるなど、柔軟かつ創造的に攻撃を進めます。彼らの関心は、脆弱性の数ではなく、「最終目的を達成できるかどうか」の一点にあります。そのため、一つの脆弱性を見つけたら、それを足がかりに内部へ深く侵入していくことを試みます。

④ 実施期間

これまでの違いの結果として、「実施期間」も大きく異なります。

- ペネトレーションテストの実施期間

対象範囲と手法が限定されているため、ペネトレーションテストの期間は比較的短く、一般的には数日から数週間程度で完了します。 - レッドチームの実施期間

偵察から始まり、時間をかけて慎重に侵入を試み、防御側の対応を観察しながら作戦を進めるレッドチーム演習は、長期にわたるのが通常です。短くても数週間、長いものでは数ヶ月に及ぶこともあります。これは、実際のAPT攻撃が数ヶ月から数年にわたって潜伏活動を行うことを模倣しているためです。この長い期間を通じて、組織の持続的な監視能力や、時間をかけた巧妙な攻撃に対する耐性を評価できます。

このように、ペネトレーションテストとレッドチームは似て非なるものです。どちらが優れているというわけではなく、目的によって使い分けるべき評価手法です。システムの導入時や定期的な健康診断にはペネトレーションテストが、組織全体のインシデント対応能力の成熟度を測り、向上させるためにはレッドチームが適しているといえるでしょう。

レッドチームとブルーチーム・ホワイトチームの関係

レッドチームについて語る際、必ずといってよいほど登場するのが「ブルーチーム」と「ホワイトチーム」です。これらは、サイバーセキュリティ演習を効果的に実施するために不可欠な役割を担っており、三者は一体となって機能します。ここでは、それぞれのチームの役割と関係性を解説します。

攻撃を仕掛ける「レッドチーム」

これまで述べてきた通り、「レッドチーム」は攻撃者の役割を担います。その使命は、事前に設定された目標(例:「役員Aのメールボックスにアクセスする」「顧客データベースの情報を窃取する」など)を達成するために、あらゆる手段を駆使して組織の防御を突破することです。

- 役割:模擬攻撃の計画・実行、脆弱性の探索、侵入、内部活動、目的の達成

- 視点:攻撃者、侵入者

- 目的:組織の防御能力(検知・対応)の限界を試し、弱点を明らかにすること

レッドチームは、ただやみくもに攻撃するわけではありません。最新の脅威インテリジェンスに基づき、実際の攻撃者グループが用いる戦術(TTPs)を模倣します。彼らの成功は、ブルーチームに気づかれずに目的を達成することであり、その活動は極めてステルス(隠密)に行われます。演習後には、どのような手法で、どの経路を辿って侵入に成功した(あるいは失敗した)のかを詳細に報告し、ブルーチームの改善に貢献します。

防御を固める「ブルーチーム」

「ブルーチーム」は、レッドチームの攻撃から組織を守る防御側の役割を担います。一般的には、企業のセキュリティ運用を担当する既存のチーム、すなわちSOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)のメンバーがこの役割を担うことが多いです。

- 役割:システムの監視、攻撃の検知、インシデントの分析、被害の封じ込め、システムの復旧、再発防止策の策定

- 視点:防御者、インシデント対応者

- 目的:レッドチームの攻撃を迅速に検知し、適切に対応して被害を最小限に食い止めること

ブルーチームは、SIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)といったセキュリティツールから上がってくる無数のアラートを24時間365日体制で監視しています。レッドチーム演習の期間中、彼らはそれが訓練であることを知らされずに(あるいは、訓練であることは知っていても、いつどのような攻撃が来るかは知らされずに)通常の業務を行います。

レッドチームによる巧妙な攻撃の兆候を見つけ出し、それが本物の脅威であると判断し、インシデント対応プロセスに従って行動することが求められます。レッドチームの攻撃は、ブルーチームにとって最高の実戦訓練の機会となります。普段の業務では遭遇しないような高度な攻撃に対応することで、チームのスキル、連携、対応プロセスの有効性を試し、課題を洗い出すことができます。

演習全体を管理・評価する「ホワイトチーム」

そして、この演習全体を取り仕切るのが「ホワイトチーム」です。彼らは、レッドチームとブルーチームの戦いを中立的な立場で監督する、いわば審判や運営事務局のような存在です。

- 役割:演習シナリオの策定支援、演習ルールの設定(RoE)、演習の進行管理、両チームの活動の監視・記録、リスク管理(演習が本番環境に悪影響を及ぼさないかの監視)、演習結果の評価・分析

- 視点:管理者、評価者、審判

- 目的:演習が安全かつ効果的に実施され、組織にとって最大限の学びが得られるようにすること

ホワイトチームは、演習の計画段階から深く関与します。レッドチームと協力して、組織の現状や課題に即した現実的な攻撃シナリオを作成し、どこまでの攻撃を許可するか(例えば、特定の重要システムへの攻撃は禁止するなど)という交戦規定(RoE: Rules of Engagement)を定めます。

演習中は、両チームの活動をリアルタイムで監視します。レッドチームの攻撃が想定外のシステムに影響を及ぼしそうになった場合には介入して停止させたり、逆にブルーチームが完全に行き詰ってしまった場合にはヒントを与えたりすることもあります。

そして、演習後に最も重要な役割を果たします。レッドチームとブルーチーム、双方の活動記録を突き合わせ、「レッドチームのこの攻撃に対し、ブルーチームはいつ、どのように気づき、どう対応したか」「なぜこの攻撃は検知できなかったのか」といった点を客観的に評価・分析します。 この評価結果を基に、最終的な報告書を作成し、経営層や関連部署に改善策を提言します。

効果的なレッドチーム演習は、これら3つのチームがそれぞれの役割を適切に果たすことで初めて成立します。 攻撃(レッド)、防御(ブルー)、そして審判・運営(ホワイト)という三位一体の体制が、組織のサイバーレジリエンスを真に強化するための鍵となるのです。

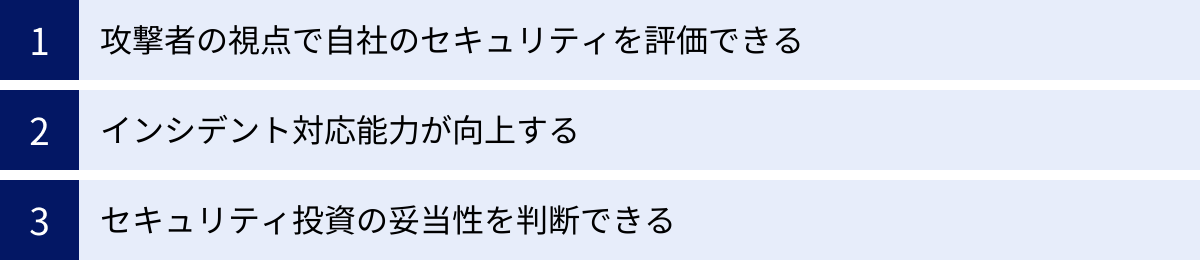

レッドチームを導入する3つのメリット

レッドチームの導入は、決して安価な投資ではありません。しかし、そのコストに見合う、あるいはそれを上回るだけの戦略的なメリットを組織にもたらします。ここでは、レッドチームを導入することで得られる主要な3つのメリットについて詳しく解説します。

① 攻撃者の視点で自社のセキュリティを評価できる

多くの組織では、セキュリティ対策を「防御側」の視点から構築しています。ファイアウォールを設置し、アンチウイルスソフトを導入し、脆弱性診断を定期的に実施する。これらはもちろん重要なことですが、どうしても自分たちの知っている知識や想定の範囲内での対策に留まりがちです。そこには「防御側からは見えない死角」が必ず存在します。

レッドチームを導入する最大のメリットは、この「死角」を攻撃者の視点から徹底的に洗い出せることです。レッドチームは、防御側が「まさかこんなところから」と思うような、想定外の侵入経路や攻撃手法を試みます。

- 想定外の侵入経路の発見:例えば、多くの企業が正面玄関のセキュリティを固める一方で、清掃業者や出入り業者に紛れて侵入される裏口の存在を見落としているかもしれません。サイバー空間でも同様に、厳重に守られた公開サーバーではなく、忘れ去られたテスト用サーバーや、取引先との一時的なVPN接続、従業員の私物デバイスなどが侵入の足がかりになることがあります。

- 対策の有効性の実証:導入した高価なセキュリティ製品が、最新の攻撃手法に対して本当に有効に機能するのかを試すことができます。「EDRを導入しているから大丈夫」と思っていても、正規ツールを悪用した攻撃(Living Off the Land)にはアラートが上がらないかもしれません。レッドチームは、こうした対策の「実効性」を冷徹に評価します。

- 複合的なリスクの可視化:一つの脆弱性だけでなく、複数の弱点(技術的な不備、人的な油断、プロセスの欠陥)が連鎖することで、いかに深刻な事態に発展するかをストーリーとして示すことができます。これにより、点(個別の脆弱性)ではなく、線(攻撃経路)でリスクを捉え、対策の優先順位付けをより正確に行えるようになります。

このように、自らを攻撃者の立場に置くことで初めて、自社の防御態勢の真の強度と弱点を客観的に、かつ立体的に把握することが可能になるのです。

② インシデント対応能力が向上する

サイバー攻撃を100%防ぐことは不可能である、というのが現代のセキュリティにおける常識です。そのため、「侵入されること」を前提として、いかに迅速に攻撃を検知し、被害を最小限に抑え、素早く復旧するかというインシデント対応能力の向上が極めて重要になります。

レッドチーム演習は、このインシデント対応チーム(ブルーチーム)にとって、これ以上ないほど現実的で効果的な実践訓練の場となります。

- スキルの向上:ブルーチームのメンバーは、机上の訓練では決して得られない、現実のプレッシャーの中で高度な攻撃に対応する経験を積むことができます。検知、分析、封じ込め、根絶、復旧という一連のプロセスを実際に経験することで、個々の技術的スキルや判断力が格段に向上します。

- プロセスの改善:整備したインシデント対応計画(IRP)が、実際のインシデント発生時に本当に機能するかを検証できます。「報告ルートが複雑で時間がかかりすぎる」「役割分担が曖昧で混乱が生じた」「必要な情報にアクセスするための権限がなかった」など、計画書を読んでいるだけでは気づけないプロセスのボトルネックや不備が明らかになります。 演習を通じて得られた教訓を基に、より実用的で効率的なプロセスへと改善していくことができます。

- チームワークの醸成:インシデント対応は、個人の力だけでは成し遂げられません。セキュリティチーム内はもちろん、ITインフラチーム、法務、広報、経営層といった関連部署とのスムーズな連携が不可欠です。レッドチーム演習は、これらの関係者が一堂に会して協力する機会となり、有事におけるチームワークとコミュニケーションの質を高めます。

「転ばぬ先の杖」ではなく、安全な環境で「一度転んでみる」ことで、本当に強い足腰を作る。 これが、レッドチームがもたらすインシデント対応能力向上の本質です。

③ セキュリティ投資の妥当性を判断できる

経営層にとって、セキュリティ投資はしばしば判断が難しい領域です。「本当にこの対策にこれだけのコストをかける必要があるのか?」「投資した結果、どれだけの効果があったのか?」といった問いに、明確な答えを出すのは容易ではありません。

レッドチームは、この課題に対してデータに基づいた客観的な判断材料を提供します。

- 投資対効果(ROI)の可視化:レッドチーム演習の結果は、「どのセキュリティ対策が有効に機能し、どの対策が突破されたか」を明確に示します。例えば、「多額の費用を投じた最新の次世代ファイアウォールは、今回の攻撃シナリオでは簡単に回避されたが、比較的安価なエンドポイント監視(EDR)が攻撃の初期段階で検知に成功した」といった結果が得られるかもしれません。これにより、効果のあった投資と、効果のなかった投資を切り分け、今後の予算配分を最適化することができます。

- 優先順位の明確化:レッドチームが明らかにした攻撃経路(アタックパス)と、それによって漏洩した情報の重要性を突き合わせることで、「どこから手をつけるべきか」が明確になります。発見された脆弱性が100個あったとしても、その全てに同時に対応することは不可能です。その中で、事業に最も深刻な影響を与えるリスクに繋がる脆弱性から優先的に対処するという、合理的な意思決定が可能になります。

- 経営層への説得材料:「〇〇という脆弱性があります」という技術的な報告よりも、「御社の最重要機密である顧客情報が、従業員への偽メール1通から始まり、わずか3日間で全て窃取可能でした」というレッドチームの報告の方が、経営層に対してはるかに強いインパクトを与えます。サイバーリスクを具体的な事業リスクとして提示することで、必要なセキュリティ投資に対する理解と承認を得やすくなります。

このように、レッドチームは感覚的になりがちなセキュリティ投資を、客観的なデータと事実に基づいた戦略的なものへと変革させる力を持っているのです。

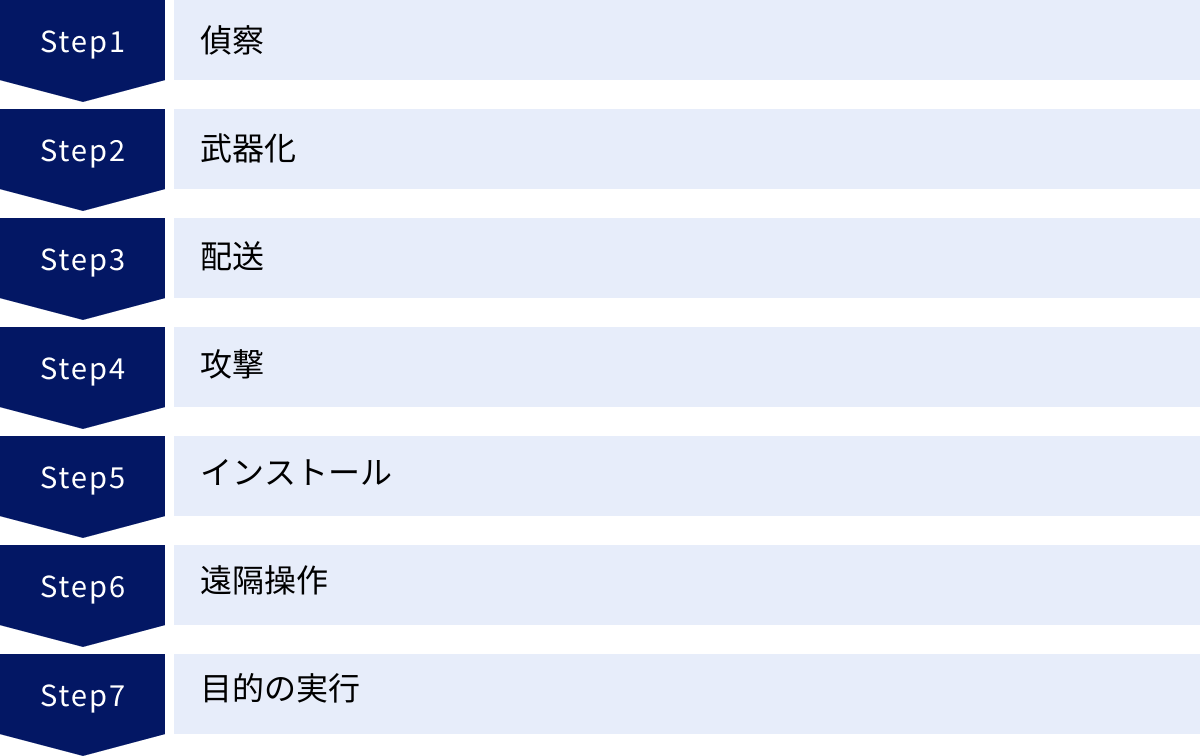

レッドチームの攻撃手法(サイバー・キルチェーンの7段階)

レッドチームは、実際の攻撃者が目的を達成するまでの一連の行動をモデル化した「サイバー・キルチェーン(Cyber Kill Chain)」に沿って攻撃を進めることが一般的です。このモデルを理解することで、レッドチームがどのように体系的に活動するのか、また、防御側がどの段階で攻撃を阻止できるのかを具体的にイメージできます。ここでは、ロッキード・マーティン社が提唱した7つの段階に沿って、レッドチームの攻撃手法を解説します。

① 偵察 (Reconnaissance)

すべての攻撃は「偵察」から始まります。この段階でレッドチームは、標的となる組織について徹底的に情報を収集し、攻撃の足がかりを探します。この活動は、標的のシステムに直接アクセスすることなく行われるため、防御側が検知することは非常に困難です。

- 主な活動内容:

- OSINT (Open-Source Intelligence):企業の公式ウェブサイト、プレスリリース、IR情報、SNS(LinkedIn, Facebook, Xなど)のアカウント、技術系ブログ、求人情報など、インターネット上で公開されているあらゆる情報を収集します。例えば、求人情報から「〇〇というファイアウォール製品の経験者募集」という記述を見つければ、標的が使用しているセキュリティ製品を推測できます。

- 技術的調査:DNSレコードの検索、Whois情報の確認、Google Hacking(特殊な検索演算子を使って非公開情報を見つけ出す手法)などを用いて、標的が保有するIPアドレス範囲、ドメイン名、利用しているクラウドサービスなどを特定します。

- 物理的調査:場合によっては、オフィスの周辺を下見し、従業員の出入りの様子や警備体制を確認することもあります。

この段階で得られた情報は、次の「武器化」以降のフェーズで、より効果的な攻撃を仕掛けるための重要な基盤となります。

② 武器化 (Weaponization)

偵察で得た情報を基に、レッドチームは標的に合わせた「武器」を作成します。これは、標的の環境や脆弱性を悪用するために特別に調整されたマルウェアや攻撃ツールを準備する段階です。

- 主な活動内容:

- マルウェアの作成・改造:標的が使用しているアンチウイルスソフトによる検知を回避できるよう、既存のマルウェアを改造したり、ゼロから新しいマルウェアを作成したりします。

- 攻撃ツールの選定・カスタマイズ:偵察で特定したOSやアプリケーションの脆弱性を突くための攻撃コード(エクスプロイトコード)を選定し、標的の環境に合わせて調整します。

- ソーシャルエンジニアリング用コンテンツの作成:標的型攻撃メールに添付する不正なWord文書やPDFファイルを作成します。例えば、人事部を装って「給与改定のお知らせ」といった件名のファイルを用意するなど、受信者が思わず開いてしまうような巧妙なコンテンツを準備します。

この段階は、レッドチームの技術力と創造性が最も問われる部分の一つです。

③ 配送 (Delivery)

作成した武器を標的に送り込むのが「配送」の段階です。攻撃を成功させるためには、いかにして防御システムをかいくぐり、標的となる人物やシステムに武器を届けるかが鍵となります。

- 主な活動内容:

- 標的型攻撃メール:偵察で特定した従業員のメールアドレス宛に、武器化したファイルを添付したり、不正なサイトへのリンクを記載したメールを送信します。

- Webサイト経由(ドライブバイダウンロード):標的が頻繁にアクセスしそうなWebサイトを改ざんし、アクセスしただけでマルウェアに感染するよう仕掛けます。

- 物理メディア:不正なコードを仕込んだUSBメモリをオフィスのロビーや駐車場に「偶然」落としておき、従業員が拾って会社のPCに接続するのを待ちます。

レッドチームは、標的組織のセキュリティ対策レベルを考慮し、最も成功率が高いと判断した配送方法を選択します。

④ 攻撃 (Exploitation)

配送した武器が標的に届き、それが実行されることで「攻撃」が開始されます。これは、アプリケーションやOSの脆弱性を悪用して、システム上で不正なコードを実行させる段階です。

- 主な活動内容:

- ソフトウェア脆弱性の悪用:ユーザーが不正なファイルを開いたり、悪意のあるリンクをクリックしたりすると、そのPC上で動作しているソフトウェア(例:Adobe Reader, Microsoft Office)の脆弱性が突かれ、マルウェアが実行されます。

- サーバーの脆弱性の悪用:外部に公開されているサーバーの脆弱性を直接攻撃し、システムへの侵入を果たします。

この段階が成功すると、レッドチームは標的のシステムへの最初の足がかり(フットホールド)を確保したことになります。

⑤ インストール (Installation)

一度システムへの侵入に成功しても、PCが再起動されると接続が切れてしまう可能性があります。そこでレッドチームは、持続的にシステムへアクセスできるよう、バックドアとなるマルウェアを「インストール」します。

- 主な活動内容:

- 永続化の設定:OSの起動時にマルウェアが自動的に実行されるよう、レジストリやスタートアップフォルダに設定を書き込みます。

- 潜伏:アンチウイルスソフトなどによる検知を避けるため、正規のシステムファイルに偽装したり、自身の存在を隠蔽する技術(ルートキット)を使用したりします。

この段階により、レッドチームはいつでも好きな時に標的のシステムに再侵入できる状態を確立します。

⑥ 遠隔操作 (Command and Control)

インストールしたバックドアを通じて、レッドチームは外部の指令サーバー(C2サーバー、あるいはC&Cサーバー)と通信を行い、侵入したシステムを「遠隔操作」します。

- 主な活動内容:

- C2通信の確立:侵入したシステムから、インターネット経由でレッドチームが管理するC2サーバーへ定期的に通信(ビーコン)を送信させます。この通信は、通常のWebトラフィック(HTTP/HTTPS)に偽装されることが多く、ファイアウォールによる検知を困難にします。

- コマンドの送信:レッドチームはC2サーバーから、侵入したシステムに対して「ファイルの一覧を取得せよ」「スクリーンショットを撮れ」といったコマンドを送り、システムを自由に操ります。

このC2通信を検知し、遮断することが、防御側(ブルーチーム)にとって非常に重要な対応となります。

⑦ 目的の実行 (Actions on Objectives)

C2サーバーを通じてシステムを完全に掌握したレッドチームは、いよいよ最終的な「目的の実行」に移ります。これは、当初の演習シナリオで定められたゴールを達成するための活動です。

- 主な活動内容:

- 内部偵察と権限昇格:侵入したPCから、さらに内部ネットワークを探索し、他のサーバーやPCへのアクセスを試みます。より高い権限(管理者権限など)を持つアカウントを乗っ取り、活動範囲を広げていきます。

- データの探索と窃取:ファイルサーバーやデータベースを物色し、目的とする機密情報(顧客情報、財務データ、設計図など)を探し出し、C2サーバー経由で外部に送信(Exfiltration)します。

- システムの破壊や改ざん:シナリオによっては、Webサイトを改ざんしたり、データを暗号化して身代金を要求するランサムウェア攻撃を模倣したりすることもあります。

レッドチームは、この7段階のいずれかのプロセスがブルーチームによって阻止されれば、作戦は失敗となります。逆に、最後まで気づかれずに目的を達成できれば、作戦は成功です。この一連のプロセスを検証することで、組織は自社の防御がどの段階で有効に機能し、どの段階に弱点があるのかを明確に理解できるのです。

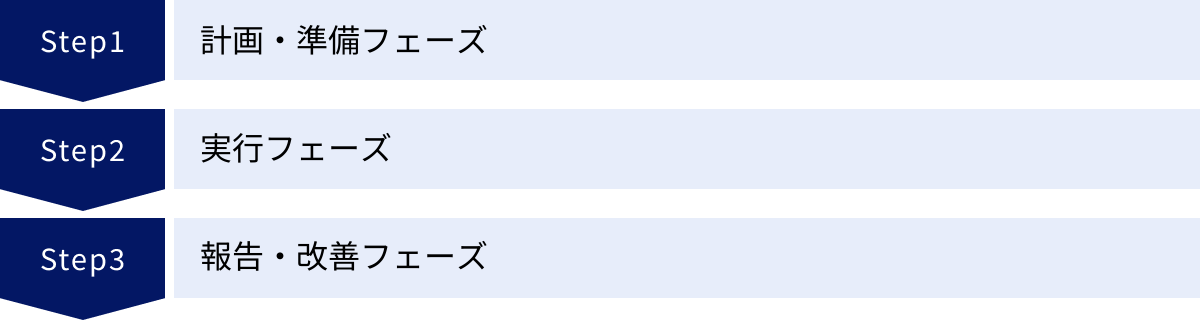

レッドチーム導入の3ステップ

レッドチームの導入は、単に外部の専門家に依頼して終わり、というものではありません。その効果を最大限に引き出すためには、組織内での周到な準備と、演習後の着実な改善活動が不可欠です。ここでは、レッドチームを導入するためのプロセスを、大きく3つのフェーズに分けて解説します。

① 計画・準備フェーズ

レッドチーム演習の成否は、この「計画・準備フェーズ」で8割が決まるといっても過言ではありません。目的が曖昧なまま始めると、得られる成果も限定的になってしまいます。慎重かつ入念な準備が重要です。

- 目的とゴールの設定

まず最初に、「なぜレッドチーム演習を実施するのか?」「この演習を通じて何を達成したいのか?」という目的を明確にします。- 例:「経営層にサイバーリスクの深刻さを認識させ、セキュリティ予算を確保する」「インシデント対応チーム(CSIRT)の実戦能力を測定し、対応プロセスの課題を洗い出す」「新しく導入したEDR製品の検知能力を実証する」など。

目的が明確になったら、それを測定可能なゴール(KGI/KPI)に落とし込みます。 - 例:「重要情報(顧客DB)へのアクセスをゴールとする」「攻撃の検知までにかかる時間(MTTD)と、対応までにかかる時間(MTTR)を計測する」など。

- 例:「経営層にサイバーリスクの深刻さを認識させ、セキュリティ予算を確保する」「インシデント対応チーム(CSIRT)の実戦能力を測定し、対応プロセスの課題を洗い出す」「新しく導入したEDR製品の検知能力を実証する」など。

- スコープとルールの定義(RoEの策定)

次に、演習の対象範囲(スコープ)と、守るべきルール(RoE: Rules of Engagement / 交戦規定)を定めます。これは、演習が安全に行われ、意図せずして本番の業務システムに深刻な影響を与えてしまうことを防ぐために極めて重要です。- スコープ:どの部署、システム、拠点を攻撃対象とするか、あるいは対象外とするかを定義します。(例:「国内の全拠点を対象とするが、生産ラインの制御システムは対象外とする」)

- ルール:許可される攻撃手法と、禁止される攻撃手法を具体的に定めます。(例:「ソーシャルエンジニアリングは許可するが、DoS攻撃(サービス妨害攻撃)のような業務影響の大きい攻撃は禁止する」「データの窃取は許可するが、データの破壊や改ざんは禁止する」)

- 緊急連絡体制:演習中に予期せぬトラブルが発生した場合の連絡手段やエスカレーションルートを定めておきます。

- チームの編成

演習を遂行するためのチームを編成します。- レッドチーム:外部の専門企業に依頼するのが一般的ですが、その選定は慎重に行います。実績、専門性、報告書の質、コミュニケーション能力などを評価します。

- ブルーチーム:通常は自社のSOCやCSIRTが担当します。彼らに演習の事実をどこまで伝えるか(全く伝えない、概要だけ伝えるなど)は、演習の目的に応じて決定します。

- ホワイトチーム:演習全体を管理・評価する重要な役割です。セキュリティ部門の責任者、ITインフラ部門、リスク管理部門などのメンバーで構成し、演習の責任者を明確にします。

- 関係者への説明と合意形成

レッドチーム演習の実施には、経営層の強力な支持が不可欠です。 演習の目的、リスク、期待される効果を経営会議などで説明し、正式な承認を得ます。また、法務、人事、広報など、関連する可能性のある部署にも事前に概要を説明し、協力を仰いでおくことが、演習をスムーズに進めるための鍵となります。

② 実行フェーズ

計画・準備が完了したら、いよいよ演習の「実行フェーズ」に移ります。このフェーズは、ホワイトチームの管理下で、レッドチームとブルーチームの「戦い」が繰り広げられる期間です。

- 演習の開始

ホワイトチームが演習の開始を宣言し、レッドチームが活動を開始します。レッドチームは、計画フェーズで策定したシナリオとRoEに基づき、偵察から攻撃を進めていきます。 - レッドチームの活動

レッドチームは、サイバー・キルチェーンの各段階に沿って、ステルス(隠密)に活動します。彼らの行動はすべて、時刻とともに詳細に記録されます。どのIPアドレスから、どの手法で、どのシステムにアクセスを試み、成功したか失敗したか、といった情報がログとして残されます。 - ブルーチームの活動

ブルーチームは、通常通りセキュリティ監視とインシデント対応の業務を行います。レッドチームの攻撃活動が、セキュリティツールのアラートとして検知されるかもしれません。ブルーチームは、そのアラートがノイズなのか、本物の脅威なのかを分析し、脅威だと判断した場合はインシデント対応プロセスを開始します。彼らの行動(検知時刻、分析内容、対応措置など)も、ホワイトチームによって記録されます。 - ホワイトチームによる進行管理

ホワイトチームは、演習全体を俯瞰し、状況を常に把握します。- リスク監視:レッドチームの活動がRoEを逸脱したり、本番環境に危険を及ぼしたりしないかを監視し、必要に応じて介入します。

- 進捗確認:演習が計画通りに進んでいるか、あるいは膠着状態に陥っていないかを確認します。場合によっては、レッドチームにヒントを与えたり、新たな攻撃の許可を出したりすることもあります。

- 情報収集:レッドチームとブルーチーム、双方から定期的に状況報告を受け、全ての活動を記録・整理します。

この実行フェーズは、数週間から数ヶ月にわたって行われます。

③ 報告・改善フェーズ

演習期間が終了すると、最も重要な「報告・改善フェーズ」に入ります。演習で得られた学びを、組織の具体的な強化策に繋げるための活動です。

- 結果の分析と報告書の作成

ホワイトチームとレッドチームが協力し、演習中に記録した全てのログや情報を分析します。- 攻撃が成功した経路(アタックパス)と、その要因(技術的・人的・プロセス的な脆弱性)を特定します。

- ブルーチームの対応を時系列で評価し、良かった点と改善すべき点を洗い出します。

- これらの分析結果を基に、詳細な報告書を作成します。報告書には、単なる脆弱性のリストだけでなく、経営層にも理解しやすいように、攻撃のストーリーや事業への影響、そして具体的な改善提案が盛り込まれます。

- ディブリーフィング(振り返り会)の実施

レッドチーム、ブルーチーム、ホワイトチームの全関係者が集まり、振り返りのためのミーティング(ディブリーフィング)を実施します。この場では、レッドチームが「どのように攻撃したか」を明かし、ブルーチームが「どのように見えていたか、なぜ検知できなかったか」を共有します。互いを非難するのではなく、組織全体の学びのために、オープンに議論することが重要です。 - 改善計画の策定と実行

報告書とディブリーフィングの結果を受けて、具体的な改善計画を策定します。- 短期的対策:直ちに修正すべき重大な脆弱性のパッチ適用、設定変更など。

- 中長期的対策:セキュリティ製品の新規導入やリプレース、インシデント対応プロセスの全面的な見直し、全社的なセキュリティ教育の強化、セキュリティ人材の育成など。

策定した計画は、担当部署と期限を明確にし、経営層の承認を得て実行に移します。

- 効果測定

改善策を実施した後、一定期間をおいて再度レッドチーム演習やペネトレーションテストを実施することで、対策の効果を測定します。この「計画(Plan) → 実行(Do) → 評価(Check) → 改善(Act)」のPDCAサイクルを回し続けることが、組織のセキュリティレベルを継続的に向上させていく上で不可欠です。

レッドチーム導入時の注意点

レッドチーム演習は、組織のセキュリティ体制を飛躍的に向上させる可能性を秘めていますが、その実施には高度な専門性と慎重な計画が求められます。進め方を誤ると、期待した効果が得られないばかりか、予期せぬトラブルを引き起こすリスクもあります。ここでは、レッドチームを導入する際に特に注意すべき2つの重要なポイントを解説します。

関係各所への十分な事前説明と連携

レッドチーム演習は、情報システム部門やセキュリティ部門だけで完結する活動ではありません。攻撃シナリオによっては、組織のあらゆる部門が関与する可能性があります。そのため、関係各所への丁寧な事前説明と、円滑な連携体制の構築が成功の絶対条件となります。

- 経営層の理解とコミットメント

最も重要なのは、経営層から正式な承認と強力なバックアップを得ることです。レッドチーム演習は、業務時間中に、場合によっては本番環境に対して模擬攻撃を仕掛けるという、本質的にリスクを伴う活動です。万が一の事態が発生した際の責任の所在を明確にし、全社的な取り組みとして進めるためには、経営層の理解と「ゴーサイン」が不可欠です。経営層には、演習の目的、期待される効果、潜在的なリスク、必要なコストなどを具体的に説明し、プロジェクトの最高責任者としてコミットメントを取り付ける必要があります。 - 関連部署との連携

演習のスコープやシナリオに応じて、影響を受ける可能性のある全部署に事前通告と協力依頼を行うべきです。- 法務・コンプライアンス部門:演習の合法性を確認し、特に個人情報や顧客データを取り扱う際の法的リスクについて助言を得ます。外部のクラウドサービスなどを対象にする場合は、利用規約に違反しないかどうかの確認も必要です。

- 人事部門:従業員を対象としたソーシャルエンジニアリング(標的型メールなど)を実施する場合、その内容や実施方法について事前に相談し、従業員のプライバシーや心理的負担に配慮した計画を立てる必要があります。

- 広報部門:演習中に万が一、情報漏洩のような事態が外部から観測された場合に備え、対外的なコミュニケーションプランを準備しておくことが望ましいです。

- 各事業部門:演習によって自部門の業務に影響が出る可能性がないかを確認し、理解を得ておくことが重要です。特に、製造ラインや顧客向けサービスなど、停止が許されないクリティカルなシステムを抱える部門とは、綿密な調整が求められます。

これらの連携を怠ると、演習中に「不審な活動を検知した」と判断した他部署が、善意から警察に通報してしまったり、レッドチームの活動を妨害してしまったりする可能性があります。誰が、いつ、何を、何のために行っているのかを、知るべき人が正しく共有している状態を作ることが、スムーズで安全な演習実施の鍵となります。

信頼できる専門家・企業を選定する

レッドチームの活動は、極めて高度な技術スキルと、それ以上に高い倫理観が求められます。攻撃者の手法を熟知しているということは、一歩間違えれば、その知識を悪用することも可能だからです。したがって、演習を依頼する専門家や企業は、慎重に選定しなければなりません。

選定の際に確認すべきポイントは以下の通りです。

- 実績と経験

自社と同じ業界や、同程度の規模の組織に対するレッドチーム演習の実績が豊富かどうかを確認します。特に、金融、医療、重要インフラといった規制の厳しい業界での経験は、高い信頼性の証となります。具体的な実績や、どのようなシナリオの演習を実施してきたかをヒアリングしましょう。 - 技術力と脅威インテリジェンス

チームメンバーが保有する資格(OSCP, SANS/GIAC認定資格など)や、最新の攻撃手法に関する研究・情報発信(ブログ、カンファレンスでの講演など)を確認します。また、独自の脅威インテリジェンス(世界中の攻撃者グループの動向やTTPsに関する情報)を保有し、それを攻撃シナリオに反映できるかどうかも重要なポイントです。陳腐化した攻撃手法でテストしても、現実の脅威に対する評価にはなりません。 - 報告書の質とコミュニケーション能力

最終的に得られる成果物は報告書です。サンプル報告書などを確認し、その内容が単なる脆弱性の羅列ではなく、経営層にも理解できるような分かりやすい構成になっているか、具体的な改善策が示されているかなどを評価します。また、計画段階から報告会まで、円滑にコミュニケーションが取れる担当者かどうかも見極める必要があります。専門用語を並べるだけでなく、こちらの意図を汲み取り、丁寧に説明してくれるパートナーが理想です。 - 倫理観とコンプライアンス

秘密保持契約(NDA)を締結するのはもちろんのこと、企業の倫理規定や行動規範がしっかりしているかを確認します。演習中に知り得た機密情報の取り扱いに関するルールが明確であり、それを遵守する体制が整っていることが大前提です。

安価であるという理由だけで安易に業者を選ぶことは、絶対に避けるべきです。 信頼できない業者に依頼することは、狼を羊の群れに招き入れるようなものです。複数の企業から提案を受け、技術力、実績、コミュニケーション、倫理観といった観点から総合的に評価し、長期的なパートナーとなり得る信頼できる専門家を選定しましょう。

おすすめのレッドチームサービス提供企業5選

レッドチームの導入を検討する際、どの企業に依頼すればよいか迷うことも多いでしょう。ここでは、日本国内で豊富な実績と高い技術力を持ち、信頼性の高いレッドチームサービスを提供している代表的な企業を5社紹介します。各社の特徴を比較し、自社のニーズに合ったパートナーを見つけるための参考にしてください。

| 企業名 | サービス・特徴 |

|---|---|

| NRIセキュアテクノロジーズ株式会社 | 金融機関向けのTLPT(脅威ベースのペネトレーションテスト)で豊富な実績。脅威インテリジェンスを活用したリアルな攻撃シナリオが強み。 |

| 株式会社ラック | JSOCやサイバー救急センターで培った国内トップクラスの知見。技術的攻撃に加え、物理セキュリティやソーシャルエンジニアリングも組み合わせた総合的な演習を提供。 |

| 三井物産セキュアディレクション株式会社 | 長年の脆弱性診断で培った高度な技術力と、独自の脅威インテリジェンスが強み。顧客の状況に合わせた柔軟なシナリオ策定に定評。 |

| PwCサイバーサービス合同会社 | グローバルなPwCネットワークの知見を活かし、ビジネスリスクの観点から評価。経営層への報告に強く、戦略的な提言が特徴。 |

| NTTデータ先端技術株式会社 | NTTグループの技術力と信頼性が基盤。大規模で複雑なシステムへの対応実績が豊富で、幅広い業種・業界をカバー。 |

① NRIセキュアテクノロジーズ株式会社

NRIセキュアテクノロジーズは、野村総合研究所(NRI)グループのセキュリティ専門企業であり、国内のセキュリティ業界をリードする存在です。特に金融分野におけるセキュリティ対策で高い評価を得ています。

同社の「脅威ベースのペネトレーションテスト(TLPT)」は、金融庁のガイドラインにも準拠したサービスであり、多くの金融機関で導入実績があります。また、「レッドチームオペレーションサービス」では、顧客の環境やビジネスを深く理解した上で、独自の脅威インテリジェンスを駆使し、現実に起こりうる最も確からしい攻撃シナリオを作成・実行します。技術的な侵入テストだけでなく、インシデント発生時の組織的な対応能力の評価まで含めた、包括的なサービスを提供しているのが特徴です。

参照:NRIセキュアテクノロジーズ株式会社 公式サイト

② 株式会社ラック

株式会社ラックは、日本におけるサイバーセキュリティの草分け的存在であり、セキュリティ監視センター「JSOC」やインシデント対応支援「サイバー救急センター」の運営で知られています。長年にわたって蓄積してきた膨大なインシデント対応の知見が、同社のレッドチームサービスの最大の強みです。

同社の「レッドチーム演習」は、ラックのアナリストが日々分析している最新の攻撃手法を忠実に再現します。技術的なサイバー攻撃だけでなく、従業員を騙すソーシャルエンジニアリングや、オフィスへの物理的な侵入テストなど、多角的なアプローチを組み合わせた非常に実践的な演習が可能です。机上の空論ではない、現場のインシデント対応から得られた生々しい知見に基づいた評価と提言は、組織の対応能力を真に向上させる上で大きな価値があります。

参照:株式会社ラック 公式サイト

③ 三井物産セキュアディレクション株式会社

三井物産セキュアディレクション(MBSD)は、脆弱性診断サービスで国内トップクラスの実績を誇る企業です。その高度な技術力はレッドチームサービスにも活かされています。

同社の「レッドチームサービス」は、トップレベルのハッキング技術を持つ専門家が、顧客のシステムや組織の特性を分析し、オーダーメイドの攻撃シナリオを設計・実行します。MBSDが独自に収集・分析している脅威インテリジェンスを活用し、特定の攻撃者グループの手口を模倣するなど、非常にリアリティの高い演習を提供します。長年の脆弱性診断で培った経験から、防御側が見落としがちなシステムの弱点を的確に見つけ出す能力に長けています。

参照:三井物産セキュアディレクション株式会社 公式サイト

④ PwCサイバーサービス合同会社

PwCサイバーサービスは、世界4大会計事務所(BIG4)の一つであるPwCのメンバーファームであり、グローバルなネットワークと知見を活かしたサービスを提供しています。

同社の「脅威インテリジェンス主導型ペネトレーションテスト(TIP)」や「レッドチーム演習」は、単に技術的な脆弱性を指摘するだけでなく、それがビジネスにどのような影響を与えるかという「ビジネスリスク」の観点から評価を行うのが大きな特徴です。PwCのグローバルな脅威インテリジェンスチームと連携し、国際的な最新の攻撃トレンドを反映したシナリオを実行します。演習結果は、技術的な詳細報告に加えて、経営層が意思決定に活用できるような戦略的な提言としてまとめられ、セキュリティ投資の最適化やガバナンス強化に直結するインサイトを提供します。

参照:PwCサイバーサービス合同会社 公式サイト

⑤ NTTデータ先端技術株式会社

NTTデータ先端技術は、NTTデータグループにおける技術的な中核を担う企業の一つであり、IT基盤の設計・構築からセキュリティまで、幅広いソリューションを提供しています。

同社の「レッドチームサービス」は、NTTグループが長年培ってきた堅牢な技術力と、大規模かつミッションクリティカルなシステムの運用実績が基盤となっています。金融、公共、製造など、幅広い業種・業界のシステム特性を理解した上で、それぞれの環境に最適な攻撃シナリオを立案・実行します。大規模で複雑なハイブリッドクラウド環境など、現代的なITインフラに対する深い知見を持ち、技術的な難易度の高い演習にも対応できる能力が強みです。NTTグループとしての高い信頼性も、多くの企業に選ばれる理由の一つです。

参照:NTTデータ先端技術株式会社 公式サイト

まとめ

本記事では、現代のサイバーセキュリティ対策においてますます重要性を増している「レッドチーム」について、その基本的な概念から目的、ペネトレーションテストとの違い、導入のメリット、具体的な手法、導入プロセス、そして注意点に至るまで、包括的に解説してきました。

最後に、この記事の要点を改めて確認しましょう。

- レッドチームとは、攻撃者の視点と手法を用いて、組織のセキュリティ体制(人・プロセス・技術)を実践的に評価・検証する専門家チームです。

- その主な目的は、①実践的なサイバー攻撃への対応力を高める、②セキュリティ対策の弱点や脆弱性を網羅的に見つけ出す、③組織全体のセキュリティ意識を向上させる、という3点に集約されます。

- ペネトレーションテストが「特定のシステムの脆弱性の有無」を確認するのに対し、レッドチームは「組織全体の検知・対応能力」を評価するという点で、目的や範囲、手法が根本的に異なります。

- レッドチームを導入することで、①攻撃者の視点で自社の死角を評価でき、②インシデント対応能力が実践的に向上し、③セキュリティ投資の妥当性をデータで判断できるという大きなメリットが得られます。

- 導入を成功させるためには、①関係各所への十分な事前説明と連携体制の構築、そして②高い技術力と倫理観を兼ね備えた信頼できる専門家の選定が不可欠です。

サイバー攻撃が事業継続を脅かす経営リスクとなった今、従来の防御一辺倒の対策だけでは不十分です。「自社は本当の攻撃に耐えられるのか?」という問いに真摯に向き合い、攻撃者の視点を取り入れた実践的な検証を行うことこそが、組織のサイバーレジリエンスを強化し、持続的な成長を支える鍵となります。

レッドチームは、そのための最も強力なツールの一つです。この記事が、皆様の組織のセキュリティレベルを次なる段階へと引き上げるための一助となれば幸いです。まずは自社の現状を把握し、信頼できるパートナーに相談することから始めてみてはいかがでしょうか。