現代のビジネスにおいて、サイバーセキュリティ対策は企業の存続を左右する重要な経営課題です。日々巧妙化・高度化するサイバー攻撃から自社の情報資産を守るためには、従来の画一的な防御策だけでは不十分となりつつあります。そこで注目を集めているのが、より実践的なセキュリティ評価手法である「ペネトレーションテスト」です。

本記事では、ペネトレーションテストの基本的な概念から、混同されやすい脆弱性診断との違い、具体的な手法、費用相場、そして信頼できるテスト会社の選び方まで、網羅的に解説します。この記事を読めば、ペネトレーションテストの全体像を理解し、自社のセキュリティ強化に向けた次の一歩を踏み出すための知識を得られるでしょう。

目次

ペネトレーションテストとは

ペネトレーションテスト(Penetration Test)は、日本語で「侵入テスト」とも呼ばれ、対象となるコンピュータシステムやネットワークに対して、実際にサイバー攻撃で用いられる手法を駆使して侵入を試みるセキュリティ評価手法です。その最大の特徴は、単にシステムの弱点を探すだけでなく、「攻撃者の視点」に立って、その弱点を悪用し、目的(機密情報の窃取、システムの乗っ取りなど)を達成できるかを実証する点にあります。

このテストは、倫理観を持ったホワイトハッカーやセキュリティ専門家が、事前に定めたルールと範囲の中で実施します。彼らは、攻撃者が用いるであろうツールやテクニック、思考プロセスを模倣し、システムに潜む脆弱性(セキュリティ上の欠陥)を一つ、あるいは複数組み合わせて攻撃シナリオを構築し、侵入を試みます。

サイバー攻撃者の視点でシステムへの侵入を試みるテスト

ペネトレーションテストの核心は、「防御側の視点」ではなく「攻撃側の視点」でセキュリティを評価することにあります。従来のセキュリティ対策は、ファイアウォールや侵入検知システム(IDS/IPS)、アンチウイルスソフトなど、外部からの攻撃を防ぐための「壁」を高くすることに主眼が置かれてきました。これは「要塞モデル」とも呼ばれ、非常に重要な対策です。

しかし、実際の攻撃者は、正面から壁を乗り越えようとするだけではありません。壁の小さなひび割れ(設定ミス)、警備員の気の緩み(従業員へのフィッシングメール)、あるいは通用口の鍵の管理不備(脆弱なパスワード)など、あらゆる可能性を探って内部への侵入を試みます。

ペネトレーションテストは、まさにこの攻撃者の思考を追体験するプロセスです。具体的には、以下のような多角的なアプローチで侵入を試みます。

- 公開情報の調査(OSINT): 企業のウェブサイト、SNS、求人情報、技術ブログなど、インターネット上で公開されている情報から、使用されている技術やシステム構成、従業員情報を収集し、攻撃の糸口を探します。

- ポートスキャンとサービス特定: 対象システムのネットワークをスキャンし、稼働しているサービス(Webサーバー、メールサーバーなど)やそのバージョンを特定します。古いバージョンのソフトウェアには、既知の脆弱性が存在することが多いため、格好の標的となります。

- 脆弱性の探索と悪用: 特定したサービスに存在する既知の脆弱性や、Webアプリケーション特有の脆弱性(SQLインジェクション、クロスサイトスクリプティングなど)を探索し、実際に攻撃コード(エクスプロイト)を実行して侵入を試みます。

- 権限昇格と内部活動: システムへの侵入に成功した場合、それで終わりではありません。より高い権限(管理者権限など)を奪取しようと試みたり(権限昇格)、他のサーバーへ侵入を拡大したり(水平展開)、最終目的である機密情報が保管されているデータベースへの到達を目指したりします。

このように、ペネトレーションテストは、個々の脆弱性の有無をチェックするだけでなく、複数の要素を組み合わせた結果として「本当に侵入されてしまうのか」「侵入された場合、どこまで被害が拡大するのか」という、ビジネスインパクトに直結するリスクを現実的に評価するための、極めて実践的なテストなのです。

このテストを通じて、企業は「ファイアウォールを導入しているから安全だ」「SSL/TLSを導入しているから大丈夫だ」といった思い込みや、机上の空論では見つけられない、セキュリティ対策の思わぬ「穴」を発見できます。そして、その結果に基づいて、より効果的で優先順位の高いセキュリティ投資を行うための、客観的な判断材料を得ることができるのです。

ペネトレーションテストの目的と重要性

ペネトレーションテストは、単に技術的な興味や「腕試し」として行われるものではありません。そこには、企業の事業継続性を守るための明確な目的と、その実施を裏付ける高い重要性が存在します。主な目的は「侵入経路の有無とビジネス影響の特定」「実践的なセキュリティ対策の立案」「経営層へのセキュリティ投資の必要性の説明」の3つに大別できます。

侵入経路の有無とビジネスへの影響を特定する

ペネトレーションテストの第一の目的は、「攻撃者が実際に社内ネットワークや機密情報に到達できる侵入経路が存在するかどうか」を実証し、その際に生じる「ビジネスへの具体的な影響」を明らかにすることです。

脆弱性診断が「システムに存在する脆弱性(穴)のリストアップ」を目的とするのに対し、ペネトレーションテストは「その穴を通って、どこまで侵入できるか」を検証します。例えば、以下のようなシナリオを想定してみましょう。

- シナリオ例: ある企業の公開Webサーバーに、ソフトウェアのバージョンが古いという脆弱性(A)が見つかったとします。また、社内ファイルサーバーのアクセス権設定に不備(B)があり、一般社員でも機密情報フォルダにアクセスできる状態だったとします。

脆弱性診断では、これらは「脆弱性A」と「脆弱性B」として個別に報告されるかもしれません。単体で見れば、それぞれのリスクレベルは中程度と評価される可能性もあります。

しかし、ペネトレーションテストでは、攻撃者の視点でこれらの脆弱性を組み合わせます。

- まず、公開Webサーバーの脆弱性Aを悪用してサーバーに侵入します。

- 次に、侵入したWebサーバーを踏み台にして社内ネットワークを探索し、ファイルサーバーを発見します。

- そして、ファイルサーバーの設定不備Bを利用して、本来アクセスできないはずの顧客情報や財務データといった機密情報を窃取します。

このように、個々の脆弱性は小さくても、それらが連鎖することで甚大な被害につながる現実的な脅威シナリオを描き出すのがペネトレーションテストです。このテスト結果は、「Webサーバーの脆弱性を放置すると、最終的に全顧客の個人情報が漏洩するリスクがある」といった、ビジネスインパクトに直結した具体的な言葉で報告されます。これにより、企業はセキュリティリスクを「技術的な問題」としてではなく、「経営上の問題」として正確に把握できるようになります。

実践的なセキュリティ対策を立案する

第二の目的は、テストによって明らかになった具体的な侵入経路や手法に基づき、費用対効果の高い、実践的なセキュリティ対策を立案することです。

セキュリティ対策には無限にコストをかけられるわけではありません。限られた予算とリソースの中で、最も効果的な対策から優先的に実施していく必要があります。ペネトレーションテストは、その優先順位付けに極めて有効な情報を提供します。

前述のシナリオ例で言えば、報告書には以下のような具体的な対策案が優先順位とともに示されます。

- 最優先: 公開Webサーバーのソフトウェアを直ちに最新バージョンにアップデートする。(侵入の入口を塞ぐ)

- 高優先: 社内ファイルサーバーのアクセス権設定を全面的に見直し、最小権限の原則を徹底する。(情報漏洩の最終防衛ラインを強化する)

- 中優先: 侵入されたWebサーバーから内部ネットワークへの通信を監視・制限する仕組みを導入する。(万が一侵入された場合の被害拡大を抑制する)

このように、「どこが、どのように危険で、どうすれば守れるのか」が明確になるため、対策の優先順位がつけやすくなります。「脆弱性が100個見つかったので、すべてに対応してください」という網羅的な報告よりも、はるかに具体的で行動に移しやすいのが特徴です。

さらに、ペネトレーションテストは、単なる技術的な対策だけでなく、組織的な対策や人的な対策の必要性を浮き彫りにすることもあります。例えば、フィッシングメールを用いたテストで多くの従業員が騙されてしまった場合、技術的な対策だけでは不十分であり、従業員へのセキュリティ教育や訓練が急務である、といった結論に至ることもあります。

経営層にセキュリティ投資の必要性を説明する

第三の目的は、客観的で具体的な侵入シナリオを提示することで、経営層に対してセキュリティ投資の必要性と妥当性を効果的に説明することです。

多くの場合、セキュリティ部門の担当者が「新たなセキュリティ製品を導入したい」「脆弱性対策の予算を増やしてほしい」と申請しても、経営層からは「本当にその投資は必要なのか?」「現在の対策で十分ではないのか?」といった反応が返ってくることがあります。これは、経営層が技術的な詳細を理解するのが難しく、投資対効果(ROI)が見えにくいためです。

ここでペネトレーションテストの報告書が強力な武器となります。

「Webアプリケーションにクロスサイトスクリプティングの脆弱性が存在します」という技術的な報告では、そのビジネス上のリスクは伝わりにくいでしょう。

しかし、「この脆弱性を悪用することで、攻撃者は管理者アカウントを乗っ取り、全ユーザーの個人情報を閲覧・改ざんできることを実証しました。もしこれが実際に発生すれば、大規模な情報漏洩事件として報道され、顧客からの信頼失墜、多額の損害賠償、そして事業停止につながる可能性があります」という報告であれば、経営層もその深刻度を直感的に理解できます。

このように、ペネトレーションテストは、抽象的な「リスク」を、具体的な「ビジネス損失の可能性」に翻訳する役割を果たします。これにより、セキュリティ対策を「コスト」としてではなく、事業を継続するための「必要不可欠な投資」として認識してもらいやすくなり、組織全体としてセキュリティ強化に向けたコンセンサスを形成する上で、非常に重要な役割を担うのです。

ペネトレーションテストと脆弱性診断の5つの違い

ペネトレーションテストと脆弱性診断は、どちらもシステムのセキュリティを評価する手法であるため混同されがちですが、その目的やアプローチは大きく異なります。両者の違いを理解することは、自社の状況に合った適切なサービスを選択するために不可欠です。ここでは、5つの主要な違いについて詳しく解説します。

| 比較項目 | ペネトレーションテスト | 脆弱性診断 |

|---|---|---|

| ① 目的 | 侵入の可否とビジネス影響の実証(シナリオベース) | 脆弱性の網羅的な検出(網羅ベース) |

| ② 観点 | 攻撃者視点(侵入できるか) | 防御者・開発者視点(どこに穴があるか) |

| ③ 手法 | 手動による侵入試行が中心(専門家の知見・発想力) | ツールによる自動スキャンが中心(+手動での確認) |

| ④ 対象範囲 | 変動的・広範囲(目的達成に必要な範囲) | 固定的・限定的(事前に定めた範囲) |

| ⑤ 発見される課題 | 具体的な侵入経路・ビジネスリスク | 個々の脆弱性のリスト |

① 目的

最も根本的な違いは、その「目的」にあります。

- 脆弱性診断: システムの「健康診断」のように、存在する脆弱性(セキュリティ上の欠陥)を網羅的に洗い出すことを目的とします。スキャンツールなどを用いて、既知の脆弱性パターンに合致する箇所をできるだけ多く見つけ出し、リストアップします。その脆弱性が実際に悪用可能か、悪用された場合にどのような影響が出るか、という深掘りまでは主目的ではありません。あくまで「問題箇所の発見」に重点を置いています。

- ペネトレーションテスト: 特定の目的(ゴール)を設定し、その目的が達成可能かどうかを実証することを目的とします。ゴールは「役員が使用するPCの制御を奪う」「顧客データベースから個人情報を窃取する」など、非常に具体的です。テスト担当者は、発見した脆弱性を利用して実際に侵入を試み、ゴール達成までの道筋(シナリオ)を明らかにします。「この脆弱性を使えば、ここまで侵入できる」という事実を証明することが重要です。

② 観点

目的の違いは、評価を行う際の「観点」の違いにもつながります。

- 脆弱性診断: システム管理者や開発者といった「防御者」の観点に立ちます。「自社のシステムに、どのようなセキュリティ上の穴があるのか?」を把握し、修正すべき箇所を特定するために行います。いわば、自らの城壁のどこに修復が必要な箇所があるかを点検する作業に似ています。

- ペネトレーションテスト: サイバー攻撃者という「攻撃者」の観点に完全に成り代わります。「このシステムをどうにかして攻略できないか?」という発想で、あらゆる手段を試みます。正面玄関だけでなく、裏口や窓、煙突など、想定外のルートからの侵入も試みる泥棒の視点に近いと言えるでしょう。この「攻撃者になりきる」という点が、ペネトレーションテストの本質です。

③ 手法

用いる「手法」にも大きな違いが見られます。

- 脆弱性診断: 主に専用の診断ツールを用いた自動スキャンが中心となります。ツールが大量のリクエストを送信し、システムの応答を分析することで、既知の脆弱性パターンを効率的に検出します。もちろん、ツールだけでは発見できない問題や、誤検知を排除するために専門家による手動での確認も行われますが、基本はツール主導です。

- ペネトレーションテスト: セキュリティ専門家(ホワイトハッカー)による手動でのテストが中心です。ツールも補助的に使用しますが、主体となるのは専門家の知識、経験、そして発想力です。ツールでは検知できないロジックの欠陥を突いたり、複数の軽微な脆弱性を独創的な方法で組み合わせたりして、侵入シナリオを構築します。テスト担当者のスキルが結果を大きく左右する、職人技に近い側面があります。

④ 対象範囲

テスト対象となる「範囲」の考え方も異なります。

- 脆弱性診断: テスト対象は、事前に「WebサーバーAのIPアドレス」「WebアプリケーションBのURL」といった形で明確に定義され、その範囲内で網羅的に調査が行われます。契約で定められた範囲外のシステムへのアクセスは、たとえ関連性があっても行われません。

- ペネトレーションテスト: 最終的なゴールは設定されますが、そこに至るまでのアプローチや経由するシステムの範囲は、ある程度流動的です。例えば、「顧客データベースの奪取」がゴールの場合、最初は無関係に見える公開Webサイトへの侵入から始まり、そこを踏み台にして社内ネットワークへ侵入し、さらに別の部署のサーバーを経由して…といったように、攻撃が成功するにつれて対象範囲が拡大していくことがあります。もちろん、事前にテストで許容される範囲(スコープ)は厳密に定めますが、その中での動きは脆弱性診断よりも自由度が高くなります。

⑤ 発見される課題

最終的に報告される「発見された課題」の質も大きく異なります。

- 脆弱性診断: 成果物は、「発見された脆弱性のリスト」になります。各脆弱性について、その内容、危険度(高・中・低など)、存在する場所(URLやパラメータ名)、そして一般的な対策方法が記載されたレポートが提出されます。

- ペネトレーションテスト: 成果物は、「侵入に至った具体的な手順(シナリオ)と、それによって引き起こされるビジネスリスクの評価」が中心となります。「まず〇〇の脆弱性を利用してWebサーバーに侵入し、次に△△の設定不備を突いて管理者権限を奪取、最終的に□□データベースにアクセスして顧客情報を窃取することに成功した」というように、ストーリー仕立てで報告されます。そして、その結果がビジネスに与える影響(信用の失墜、金銭的損失など)についても言及されます。

このように、脆弱性診断とペネトレーションテストは、似て非なるものです。定期的な健康診断として「脆弱性診断」で網羅的に弱点を洗い出し、より実践的な攻撃耐性評価として「ペネトレーションテスト」で本当のリスクを検証する、といったように、両者を適切に使い分けることが、効果的なセキュリティ対策につながります。

ペネトレーションテストのメリット・デメリット

ペネトレーションテストは非常に強力なセキュリティ評価手法ですが、万能ではありません。その特性を理解し、メリットを最大限に活かしつつ、デメリットを管理することが重要です。

ペネトレーションテストの主なメリット

ペネトレーションテストを実施することで得られる主なメリットは、その実践性と具体性にあります。

実際の攻撃に近いシナリオで検証できる

最大のメリットは、机上の空論ではなく、現実のサイバー攻撃に限りなく近いシナリオで自社のセキュリティ強度を検証できる点です。多くの企業が導入しているファイアウォールやWAF(Web Application Firewall)といったセキュリティ製品は、既知の攻撃パターンを防ぐ上では非常に有効です。しかし、実際の攻撃者は、これらの防御を回避する新たな手法を常に編み出しています。

ペネトレーションテストでは、セキュリティ専門家が最新の攻撃トレンドやツールを駆使し、防御システムをいかにして突破するかを試みます。例えば、以下のような、ツールによる自動スキャンでは見つけにくい複合的な脅威を評価できます。

- WAFの回避: WAFの検知ロジックを巧みにすり抜けるような、特殊なエンコードを施した攻撃リクエストを送信してみる。

- 設定ミスの悪用: セキュリティ製品が導入されていても、その設定に不備があれば意味がありません。設定ミスを見つけ出し、そこを起点に侵入を試みる。

- ビジネスロジックの悪用: ECサイトの購入フローや会員登録プロセスなど、アプリケーション固有のロジックの穴を突いて、不正な操作(例:商品の価格を0円にして購入する)が可能かどうかを検証する。

このように、「対策を導入しているから安心」という思い込みを覆し、実際の攻撃に耐えうるかという真の”実力”を測れることが、ペネトレーションテストの大きな価値です。

複数の脆弱性を組み合わせた脅威を評価できる

もう一つの重要なメリットは、個々の脆弱性診断では「低リスク」と判断されるような複数の問題を組み合わせることで、いかに深刻な脅威となりうるかを実証できる点です。

サイバー攻撃の世界では、「脅威の連鎖(Threat Chaining)」と呼ばれる考え方があります。これは、小さなセキュリティホールを次々に繋ぎ合わせて、最終的に大きな目的を達成する手法です。

- 具体例:

- 情報漏洩(低リスク): Webサーバーのエラーメッセージから、特定のソフトウェアのバージョン情報が漏洩している。

- 設定不備(低リスク): 社内ネットワークの特定の共有フォルダが、なぜかインターネット側からアクセス可能になっている。

- 脆弱なパスワード(中リスク): ある管理ツールのパスワードが、単純な推測可能なもの(例:password123)に設定されている。

脆弱性診断では、これらは個別の問題として報告されるかもしれません。しかし、ペネトレーションテストの専門家は、これらを連鎖させます。

- 漏洩したバージョン情報を元に、そのバージョンに存在する既知の脆弱性を悪用する攻撃コードを探し、Webサーバーへの足がかりを築く。

- 侵入したWebサーバーから社内ネットワークを探索し、アクセス可能な共有フォルダを発見する。

- その共有フォルダ内にあった設定ファイルから管理ツールの存在を知り、脆弱なパスワードを試してログインに成功。システム全体の管理者権限を奪取する。

このように、単体では見過ごされがちな小さな問題が、攻撃者の手にかかると致命的な侵入経路になりうることを可視化できるのは、ペネトレーションテストならではのメリットです。

ペネトレーションテストの主なデメリット

一方で、ペネトレーションテストにはいくつかのデメリットや注意すべき点も存在します。

脆弱性診断より高コストになる傾向がある

ペネトレーションテストは、高度なスキルを持つ専門家が、多くの時間をかけて手動で実施するため、ツール主体の脆弱性診断と比較して費用が高額になる傾向があります。脆弱性診断が数十万円から実施可能な場合があるのに対し、ペネトレーションテストは小規模なものでも100万円以上、対象範囲やシナリオの複雑さによっては数百万~数千万円規模になることも珍しくありません。

このコストは、テストの品質を担保するために必要な人件費や工数に起因します。そのため、費用だけで判断するのではなく、テストの目的や得られる成果(ビジネスリスクの可視化)と天秤にかけ、投資対効果を慎重に検討する必要があります。

テスト担当者のスキルに品質が左右される

ペネトレーションテストの成果は、テストを担当する専門家のスキル、経験、そして発想力に大きく依存します。優秀なテスターは、常識にとらわれない独創的なアプローチで、誰もが予想しなかった侵入経路を発見することができます。一方で、経験の浅いテスターでは、マニュアル通りのありきたりな攻撃しか試せず、潜在的なリスクを見逃してしまう可能性もあります。

これは「属人性(ぞくじんせい)が高い」とも表現され、テストを依頼する会社や担当者によって、アウトプットの質にばらつきが生じやすいというデメリットにつながります。したがって、ペネトレーションテスト会社を選定する際には、価格だけでなく、所属する専門家の実績や資格、過去の事例などを十分に確認することが極めて重要になります。

テスト中にシステム障害が発生するリスクがある

ペネトレーションテストは、実際にシステムへ攻撃的な通信を送信したり、不正な操作を試みたりするため、意図せずしてテスト対象のシステムに障害を引き起こしてしまうリスクがゼロではありません。例えば、大量のデータを送りつける負荷攻撃のテストによってサーバーがダウンしたり、データベースを操作するテストでデータが破損したりする可能性も考えられます。

もちろん、プロのテスト会社は、こうしたリスクを最小限に抑えるための細心の注意を払います。テスト計画の段階で、危険な操作の禁止ルールを定めたり、影響の少ない時間帯(深夜や休日)にテストを実施したり、可能であれば本番環境と全く同じ構成の検証環境を用意したりといった対策を講じます。しかし、リスクが皆無ではないことを発注者側も理解し、万が一の事態に備えたバックアップや復旧計画を事前に準備しておくことが不可欠です。

ペネトレーションテストの主な種類と手法

ペネトレーションテストは、その目的や対象に応じて様々な種類やアプローチが存在します。これらを理解することで、自社のニーズに最も合致したテストを計画・選択できます。分類の仕方には主に「テスト対象」「テスト担当者が持つ情報量」「侵入経路」の3つの軸があります。

テスト対象による分類

まず、何を攻撃のターゲットとするかによって、テストの種類が分かれます。

ネットワークペネトレーションテスト

企業のネットワークインフラ全体を対象とするテストです。ファイアウォール、ルーター、サーバー、無線LANアクセスポイントなど、ネットワークを構成する様々な機器に潜む脆弱性や設定不備を探し出し、ネットワーク内部への侵入や、侵入後の権限昇格、他のセグメントへの侵入拡大(水平展開)が可能かを検証します。公開サーバーだけでなく、社内ネットワーク(イントラネット)を対象とすることもあります。企業のセキュリティ基盤の強度を総合的に評価したい場合に適しています。

Webアプリケーションペネトレーションテスト

特定のWebサイトやWebサービスを対象に、そのアプリケーション自体に存在する脆弱性を悪用して侵入を試みるテストです。SQLインジェクションやクロスサイトスクリプティング(XSS)といった代表的な脆弱性はもちろん、認証機能の不備、セッション管理の欠陥、ビジネスロジックの穴など、アプリケーション固有の問題点を深掘りします。ECサイトやオンラインバンキング、顧客管理システムなど、重要なデータを取り扱うWebアプリケーションのセキュリティを確保するために不可欠なテストです。

モバイルアプリケーションペネトレーションテスト

スマートフォンやタブレットで動作するiOS/Androidアプリを対象とするテストです。アプリ自体の脆弱性(不適切なデータ保存、暗号化の不備など)に加えて、アプリとサーバー間の通信内容の盗聴や改ざん、他のアプリからの不正なアクセスなどが可能かを検証します。利用者の個人情報や認証情報を扱うことが多いモバイルアプリの安全性を担保するために重要性が増しています。

ソーシャルエンジニアリングテスト

システムの脆弱性ではなく、「人」の心理的な隙や行動のミスを突くテストです。具体的には、従業員に対して業務連絡を装った「標的型攻撃メール」を送信し、添付ファイルを開かせたり、偽のログインページへ誘導してID・パスワードを入力させたりします。また、電話でIT部門の担当者になりすましてパスワードを聞き出そうとしたり、USBメモリを社内にわざと落としておき、それを拾った従業員がPCに接続するかを試したりといった手法も含まれます。技術的な対策だけでは防ぎきれない、組織全体のセキュリティ意識や体制の課題を浮き彫りにするのに有効です。

テスト担当者が持つ情報量による分類

次に、テストを実施する専門家(テスター)に、事前にどれだけの情報を与えるかによって、テストのアプローチが変わります。

ブラックボックステスト

テスターに、対象システムの内部構造やソースコード、ネットワーク構成図といった情報を一切与えずに行うテストです。与えられる情報は、会社名やサービスのURLなど、一般の攻撃者が知りうる最低限の情報のみです。外部の攻撃者からの視点に最も近いため、現実の脅威シナリオをリアルに再現できます。ただし、テスターは情報収集から始めなければならないため、時間がかかり、システムの深部にある脆弱性を見逃す可能性もあります。

ホワイトボックステスト

テスターに、ソースコード、設計書、ネットワーク構成図、アカウント情報など、対象システムに関する全ての情報を開示して行うテストです。内部事情に精通した攻撃者(悪意のある内部関係者や、システムを熟知した上で攻撃してくるハッカーなど)による脅威を想定したテストです。網羅性が高く、短時間で効率的にシステムの深部まで脆弱性を評価できるのがメリットです。ソースコードレビューと組み合わせることで、より精度の高い評価が可能になります。

グレーボックステスト

ブラックボックスとホワイトボックスの中間に位置するテストです。テスターには、一般ユーザーとしてのアカウント情報や、システムの概要設計書など、限定的な情報のみを与えてテストを行います。一般ユーザーが権限を越えて不正な操作を行おうとするケースや、何らかの手段で一部の内部情報を入手した攻撃者を想定しています。現実性と効率性のバランスが取れたアプローチとして、多くのペネトレーションテストで採用されています。

テストの侵入経路による分類

最後に、どこから侵入を試みるかという「侵入経路」によっても分類されます。

外部ペネトレーションテスト

インターネット側から、つまり社外の攻撃者と同じ立場からシステムへの侵入を試みるテストです。企業の公開サーバー(Web、メール、DNSなど)やファイアウォールを主なターゲットとし、外部から社内ネットワークへの侵入が可能かを検証します。不特定多数の攻撃者からの脅威に対する防御力を評価する、最も一般的なペネトレーションテストです。

内部ペネトレーションテスト

既に社内ネットワークに侵入されていることを前提として、社内からテストを行う手法です。マルウェアに感染したPCや、悪意を持った内部関係者(退職者や委託先従業員など)による攻撃をシミュレートします。社内ネットワークに接続されたPCから、どこまで重要な情報にアクセスできるか、他の部署のサーバーに侵入できるかなどを検証します。これにより、万が一侵入を許した場合の被害拡大(ラテラルムーブメント)を防ぐための対策の有効性を評価できます。ゼロトラスト・セキュリティの考え方が普及する中で、その重要性が高まっています。

ペネトレーションテスト実施の5ステップ

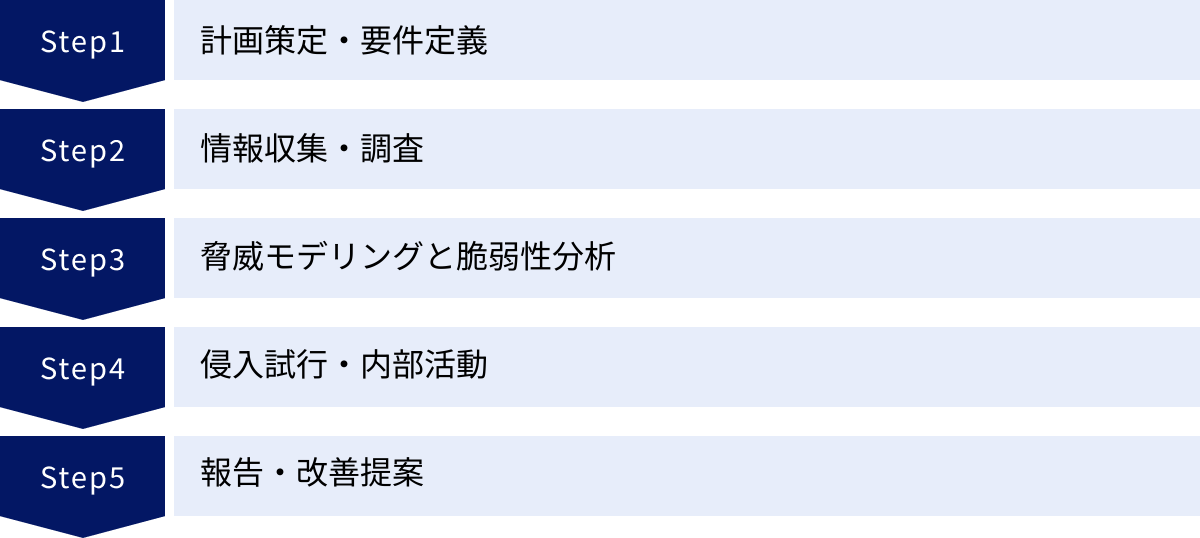

ペネトレーションテストは、思いつきで攻撃を仕掛けるような無秩序なものではなく、体系立てられたプロセスに沿って慎重に進められます。ここでは、一般的なペネトレーションテストがどのようなステップで実施されるのかを、5つの段階に分けて解説します。

① 計画策定・要件定義

ペネトレーションテストの成否を分ける最も重要なフェーズです。この段階で、テストの目的、範囲(スコープ)、ルールなどを発注者とテスト会社が共同で綿密に定義します。

- 目的の明確化: 「何のためにテストを行うのか」を具体的にします。「ECサイトからの顧客情報漏洩リスクを評価する」「内部犯行による機密設計図の窃取が可能か検証する」など、達成すべきゴールを明確にすることで、テストの焦点が定まります。

- 範囲(スコープ)の定義: テスト対象とするIPアドレス、ドメイン、アプリケーション、サーバーなどを具体的にリストアップします。逆に、テスト対象外とする範囲(例:業務に深刻な影響を与える基幹システム、提携先のシステムなど)も明確に定めます。これにより、意図しないトラブルを防ぎます。

- ルールの設定: 実施期間、テストを行う時間帯(深夜・休日など)、緊急時の連絡体制、許可される攻撃手法と禁止される攻撃手法(例:サービス妨害攻撃(DoS)は禁止する、など)を詳細に決定します。

- 情報開示レベルの決定: ブラックボックス、ホワイトボックス、グレーボックスの中から、目的に合ったテスト手法を選択します。

- 契約とNDAの締結: テスト内容に関する合意を書面に残し、テストを通じて知り得た機密情報を保護するための秘密保持契約(NDA)を締結します。

この計画策定を疎かにすると、テストの方向性がぶれたり、予期せぬシステム障害を引き起こしたりする原因となります。

② 情報収集・調査

計画策定で定められたスコープに基づき、攻撃の準備段階として、対象システムに関する情報をあらゆる手段で収集します。これは、実際の攻撃者がターゲットを入念に下調べする「偵察」フェーズを模倣したものです。

- オープンソース・インテリジェンス(OSINT): Google検索やSNS、過去のプレスリリース、求人情報、技術ブログなど、インターネット上で公開されている情報(オープンソース)を収集します。これにより、使用されている技術スタック、関連会社の情報、従業員の名前やメールアドレスなどを把握し、攻撃の糸口を探ります。

- 技術的な情報収集:

whois情報からドメイン登録者情報を確認したり、DNSサーバーに問い合わせて関連するホスト名を洗い出したりします。また、ポートスキャンツールを用いて、対象サーバーでどのようなサービス(HTTP, FTP, SSHなど)が稼働しているかを調査します。

この段階で得られた情報が多いほど、後のフェーズでの攻撃シナリオの精度が高まります。

③ 脅威モデリングと脆弱性分析

情報収集フェーズで得られた情報をもとに、どのような攻撃経路が考えられるかを分析し、具体的な攻撃計画(脅威モデリング)を立てる段階です。

- 脅威モデリング: 「収集した情報から、Webサーバーで稼働している〇〇というソフトウェアのバージョン△△には、既知の脆弱性がある可能性が高い。これを突けば、サーバーに侵入できるかもしれない」といったように、仮説を立てて攻撃シナリオを構築します。

- 脆弱性分析: 構築したシナリオに基づき、脆弱性スキャンツールを補助的に使用したり、手動でシステムに探りを入れたりして、実際に悪用可能な脆弱性が存在するかを分析・特定します。この段階ではまだ本格的な侵入は行わず、あくまで「攻撃できそうな弱点」を見つけ出すことに注力します。

④ 侵入試行・内部活動

ペネトレーションテストの核心となるフェーズです。前段階で特定した脆弱性を利用して、実際にシステムへの侵入を試みます。

- 侵入試行(Exploitation): 脆弱性を悪用するための攻撃コード(エクスプロイト)を実行し、対象システムの制御を奪取しようと試みます。例えば、Webアプリケーションの脆弱性を突いてサーバー上で任意のコマンドを実行したり、認証を突破して管理者ページにログインしたりします。

- 内部活動(Post-Exploitation): システムへの侵入に成功した場合、それで終わりではありません。当初の目的を達成するために、さらに内部での活動を続けます。

- 権限昇格: 一般ユーザー権限で侵入した場合、システムのroot権限やAdministrator権限といった、より強力な権限を奪取しようと試みます。

- 水平展開(Lateral Movement): 侵入したサーバーを踏み台にして、同じネットワーク上の他のサーバーやPCへの侵入を試み、影響範囲を拡大します。

- 目的の達成: 最終的なゴール(例:顧客データベースへのアクセス、機密ファイルのダウンロード)の達成を目指します。

このフェーズでは、どこまで深く侵入できるか、どれだけ広範囲に影響を及ぼせるかを実証することが重要です。

⑤ 報告・改善提案

すべてのテスト活動が終了した後、その結果を詳細な報告書にまとめて提出し、発注者に報告会を実施する最終フェーズです。

- 報告書の作成: 報告書には通常、以下の内容が含まれます。

- エグゼクティブサマリー: 経営層向けに、テストの概要と最も重要な発見事項、ビジネスリスクを分かりやすくまとめたもの。

- 発見された脆弱性の詳細: 各脆弱性の内容、危険度評価、技術的な解説。

- 侵入シナリオ: 実際に成功した侵入経路を、手順を追って具体的に記述。スクリーンショットなども交えて、再現可能な形で示されます。

- リスク評価: 発見された問題がビジネスに与える影響(情報漏洩、サービス停止など)を評価。

- 具体的な対策案: 各脆弱性に対する短期的な対策(パッチ適用など)と、中長期的な対策(システム設計の見直し、セキュリティ教育の実施など)を、優先順位とともに提案。

- 報告会: 報告書の内容に基づき、テスト担当者が直接、結果と対策案を説明します。技術担当者だけでなく、経営層や関連部署の担当者も交えて質疑応答を行い、組織全体でリスクを共有し、今後の対策への合意を形成します。

この報告と改善提案があって初めて、ペネトレーションテストは完結します。テストで見つかった課題を放置せず、改善サイクルを回していくことが最も重要です。

ペネトレーションテストの費用相場

ペネトレーションテストの実施を検討する上で、最も気になる点の一つが費用でしょう。脆弱性診断と比較して高額になりがちなペネトレーションテストですが、その費用は様々な要因によって大きく変動します。ここでは、費用を左右する主な要因と、大まかな費用の目安について解説します。

費用を左右する要因

ペネトレーションテストの費用は、決まった価格表があるわけではなく、個別見積もりとなるのが一般的です。その理由は、テストの工数(時間と労力)が、対象システムの特性やお客様の要望によって大きく異なるためです。主な変動要因は以下の通りです。

診断対象の規模や複雑さ

費用に最も大きく影響するのが、テスト対象の規模と複雑さです。

- 規模: 対象となるIPアドレスの数、Webアプリケーションの画面数や機能数、サーバーの台数などが多ければ多いほど、調査すべき範囲が広がり、工数が増加するため費用は高くなります。例えば、静的な数ページのコーポレートサイトと、決済機能や会員機能を持つ大規模なECサイトでは、テストにかかる手間が全く異なります。

- 複雑さ: システムのアーキテクチャが複雑であるほど、費用は上がります。例えば、複数のシステムが連携して動作するマイクロサービスアーキテクチャや、独自の通信プロトコルを使用しているシステムなどは、分析とテストに高度なスキルと時間を要します。

診断期間

テストにかけられる期間も費用を左右します。一般的に、テスト期間が長ければ長いほど、より深く、多角的な調査が可能になりますが、その分、専門家を拘束する時間も長くなるため費用は増加します。多くのペネトレーションテストは、数週間から数ヶ月単位で実施されます。短期間で網羅的なテストを求める場合は、投入する人員を増やす必要があり、結果として費用が割高になることもあります。

テスト担当者のスキルレベル

前述の通り、ペネトレーションテストの品質は担当者のスキルに大きく依存します。世界的に認められた難関資格(OSCP、OSCEなど)を保有するトップクラスのホワイトハッカーや、特定の分野(例:IoT機器、制御システムなど)に深い知見を持つ専門家をアサインする場合、その希少価値から費用は高くなります。高度で複雑なシステムや、より現実的な攻撃シナリオを求める場合は、相応のスキルを持つ人材が必要となり、費用も上昇すると考えるべきです。逆に、比較的単純なテストであれば、標準的なスキルを持つ担当者で対応可能なため、費用を抑えることができます。

費用の目安

これらの要因を踏まえた上で、ペネトレーションテストの費用目安を以下に示します。ただし、これらはあくまで一般的な相場観であり、実際の費用は見積もりを取って確認することが不可欠です。

| テスト対象の例 | 費用の目安(税抜) | 期間の目安 | 備考 |

|---|---|---|---|

| 小規模なWebアプリケーション | 100万円~300万円 | 2週間~1ヶ月 | ログイン機能、問い合わせフォームなどを持つ標準的なWebサイト |

| 中~大規模なWebアプリケーション | 300万円~800万円 | 1ヶ月~3ヶ月 | ECサイト、オンラインサービス、多数のAPI連携を持つ複雑なシステム |

| ネットワーク(外部) | 80万円~250万円 | 1週間~3週間 | 公開サーバー群(10~30IP程度)が対象 |

| ネットワーク(内部) | 150万円~500万円 | 2週間~1ヶ月 | 社内ネットワークに侵入後の被害拡大シナリオを検証 |

| スマートフォンアプリ | 150万円~400万円 | 2週間~1ヶ月 | iOS/Androidの両プラットフォーム、サーバーサイドAPIも含む |

| 総合的なシナリオテスト | 500万円~数千万円 | 2ヶ月~ | 複数の侵入経路(標的型メール、Web、ネットワーク)を組み合わせた高度なテスト |

費用を検討する際のポイント:

- 安さだけで選ばない: 極端に安い価格を提示する業者には注意が必要です。十分な工数をかけず、形式的なテストで終わってしまう可能性があります。

- 目的と予算のバランス: 自社が最も懸念しているリスクは何かを明確にし、その検証に必要なテスト範囲と予算のバランスを考えることが重要です。

- 複数の会社から見積もりを取る: 複数の信頼できる会社から見積もりと提案内容を取り寄せ、比較検討することで、自社の要件に合った適正な価格のサービスを見つけやすくなります。

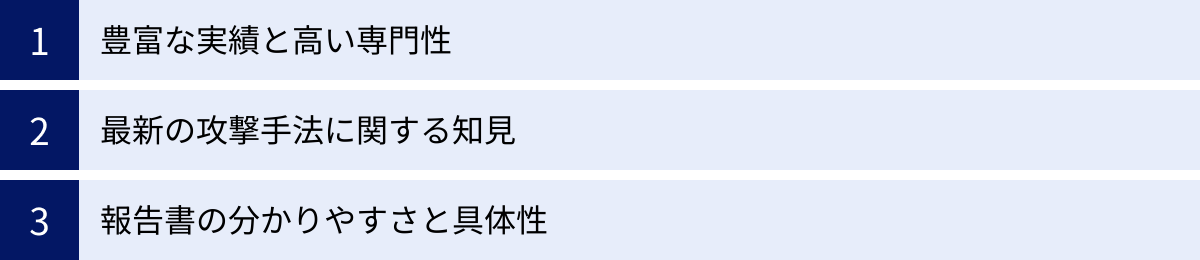

ペネトレーションテスト会社の選び方

ペネトレーションテストは担当者のスキルに品質が大きく左右されるため、信頼できる会社を選ぶことがプロジェクト成功の鍵となります。価格だけでなく、以下の3つのポイントを総合的に評価して、自社のパートナーとして最適な会社を選定しましょう。

豊富な実績と高い専門性

まず確認すべきは、ペネトレーションテストに関する豊富な実績と、それを裏付ける高い専門性です。

- 実績の確認: 会社の公式ウェブサイトなどで、これまでにどのような業種・規模の企業に対してペネトレーションテストを提供してきたかを確認しましょう。特に、自社と同じ業種や、似たようなシステム構成での実績が豊富であれば、業界特有のリスクやシステムへの理解が深く、より質の高いテストが期待できます。具体的な事例紹介(企業名を伏せたもの)などを通じて、どのような課題を発見し、どのように解決に導いたかを確認できるとさらに良いでしょう。

- 専門性の確認(資格など): テストを担当する技術者がどのような資格を保有しているかも、専門性を測る重要な指標です。ペネトレーションテスト関連の国際的な難関資格として知られるOSCP (Offensive Security Certified Professional)や、Webアプリケーションセキュリティの専門資格であるGWAPT (GIAC Web Application Penetration Tester)などを保有する技術者が多数在籍している会社は、高い技術力を持っていると判断できます。

最新の攻撃手法に関する知見

サイバー攻撃の手法は日々進化しています。数年前に有効だった防御策が、今日では通用しないということも珍しくありません。そのため、依頼する会社が常に最新の攻撃手法や脆弱性情報を収集し、テストに反映できる体制を持っているかが極めて重要です。

- 情報収集・研究開発活動: その会社が独自にセキュリティ研究を行っているか、技術ブログやホワイトペーパーで最新の知見を発信しているか、国内外のセキュリティカンファレンス(Black Hat, DEF CONなど)で発表実績があるか、などを確認しましょう。こうした活動に積極的な会社は、技術トレンドへの追随能力が高いと考えられます。

- 脅威インテリジェンスの活用: 最新のサイバー攻撃の動向(どの攻撃グループが、どのような手口で、どの業界を狙っているかなど)を分析する「脅威インテリジェンス」を活用しているかもポイントです。これにより、自社が直面する可能性の高い、より現実的な脅威シナリオに基づいたテストの実施が期待できます。

報告書の分かりやすさと具体性

ペネトレーションテストの最終成果物は報告書です。この報告書が、専門家でなくても理解でき、具体的なアクションにつながるものになっているかは非常に重要な選定基準です。

- 経営層向けの要約: 報告書の冒頭に、技術的な詳細を省き、発見されたリスクのビジネスインパクトと推奨される対策の方向性を簡潔にまとめた「エグゼクティブサマリー」があるかを確認しましょう。これにより、経営層の迅速な意思決定を支援できます。

- 技術者向けの具体性: 発見された脆弱性については、その危険性だけでなく、「どのようにすればその脆弱性を再現できるか」という具体的な手順が、スクリーンショットなどを交えて詳細に記載されている必要があります。これにより、開発担当者が迅速かつ正確に修正作業を行うことができます。

- 対策案の実現可能性: 提案される対策が、単なる一般論の羅列ではなく、自社のシステム環境やビジネス状況を考慮した、具体的で実現可能なものであることが重要です。対策の優先順位付けが明確に示されているかも確認しましょう。

可能であれば、契約前にサンプル報告書を提示してもらい、その品質を確認することをおすすめします。

おすすめのペネトレーションテスト会社5選

ここでは、前述の選び方のポイントを踏まえ、日本国内で高い実績と評価を誇るペネトレーションテスト会社を5社紹介します。各社それぞれに強みや特徴があるため、自社のニーズに合った会社を選ぶ際の参考にしてください。

※掲載されている情報は、各社の公式サイトに基づき作成しています。サービス内容や詳細については、必ず各社の公式サイトで最新の情報をご確認ください。

① 株式会社ラック

国内における情報セキュリティサービスの草分け的存在であり、最大手の一角です。長年にわたる豊富な実績と、大規模な組織体制が強みです。

- 特徴: 24時間365日体制でサイバー攻撃を監視するセキュリティ監視センター「JSOC」や、インシデント対応チーム「サイバー救急センター」を擁しており、攻撃の検知から分析、対応、そして予防(ペネトレーションテスト)までを一気通貫で提供できる総合力が最大の特徴です。JSOCで日々観測している最新の攻撃情報をテストシナリオに反映させるため、非常に実践的なテストが期待できます。

- 強み: 大企業から官公庁まで、多種多様な業種・規模での実績が豊富です。Webアプリケーションやネットワークはもちろん、IoT機器や制御システム(OT)といった特殊な領域のテストにも対応できる高い技術力を持っています。

- 参照: 株式会社ラック公式サイト

② GMOサイバーセキュリティ byイエラエ株式会社

世界トップクラスのホワイトハッカーが多数在籍することで知られる、技術力に特化した専門家集団です。GMOインターネットグループの一員として、高度なセキュリティサービスを提供しています。

- 特徴: 国内外のハッキングコンテストで多数の優勝実績を持つ技術者たちが、最新かつ高度な攻撃手法を駆使してテストを行う点が最大の特徴です。特に、Webアプリケーションやスマートフォンアプリ、ブロックチェーンといった最先端分野の脆弱性診断・ペネトレーションテストにおいて、他社の追随を許さない深い知見と技術力を誇ります。

- 強み: 属人性の高いペネトレーションテストにおいて、「誰がやっても高い品質」を担保するための厳格な品質管理体制を構築しています。開発者向けに修正方法を具体的に示す、質の高い報告書にも定評があります。

- 参照: GMOサイバーセキュリティ byイエラエ株式会社公式サイト

③ 三井物産セキュアディレクション株式会社

三井物産グループのセキュリティ専門会社として、コンサルティングから診断、監視、インシデント対応まで、幅広いサービスを提供しています。

- 特徴: 単なる技術的な脆弱性の指摘に留まらず、ビジネスリスクの観点から評価・分析し、経営層にも分かりやすい言葉で報告するコンサルティング能力の高さに定評があります。お客様のビジネスを深く理解した上で、費用対効果の高い実践的な対策を提案する力に長けています。

- 強み: 製造業や金融業など、大手企業向けの複雑な案件を数多く手掛けてきた実績があります。ペネトレーションテストだけでなく、セキュリティポリシーの策定支援や従業員教育など、組織全体のセキュリティ体制強化を総合的にサポートできます。

- 参照: 三井物産セキュアディレクション株式会社公式サイト

④ PwCサイバーサービス合同会社

世界4大コンサルティングファーム(BIG4)の一角であるPwCのメンバーファームで、サイバーセキュリティに特化したサービスを提供しています。

- 特徴: PwCがグローバルに展開するネットワークを活かし、世界中の最新の脅威情報や攻撃事例、ベストプラクティスをテストに反映できる点が強みです。技術的な評価に加え、事業戦略やガバナンスといった経営視点でのアドバイスを組み合わせた、包括的なアプローチを特徴とします。

- 強み: 特に金融機関やグローバル企業など、規制要件が厳しく、高度なセキュリティ管理が求められる業界での実績が豊富です。レッドチーム演習(攻撃側)とブルーチーム演習(防御側)を組み合わせた、より実践的な脅威対応演習なども提供しています。

- 参照: PwCサイバーサービス合同会社公式サイト

⑤ 株式会社SHIFT SECURITY

ソフトウェアの品質保証・テスト事業で国内最大手の株式会社SHIFTのグループ企業であり、セキュリティと品質保証を融合させた独自のサービスを展開しています。

- 特徴: 「開発の早い段階からセキュリティを組み込む(シフトレフト)」という考え方に基づき、設計・開発フェーズからセキュリティを考慮した支援を行うことを強みとしています。脆弱性の発見だけでなく、なぜその脆弱性が作り込まれてしまったのかという根本原因を分析し、開発プロセス自体の改善を支援するアプローチが特徴です。

- 強み: ソフトウェアテストで培ったノウハウを活かし、膨大な数のテストケースを設計・実行する能力に長けています。Webアプリケーション診断に特化したサービスでは、料金体系を明確にしている点も分かりやすく、利用しやすいポイントです。

- 参照: 株式会社SHIFT SECURITY公式サイト

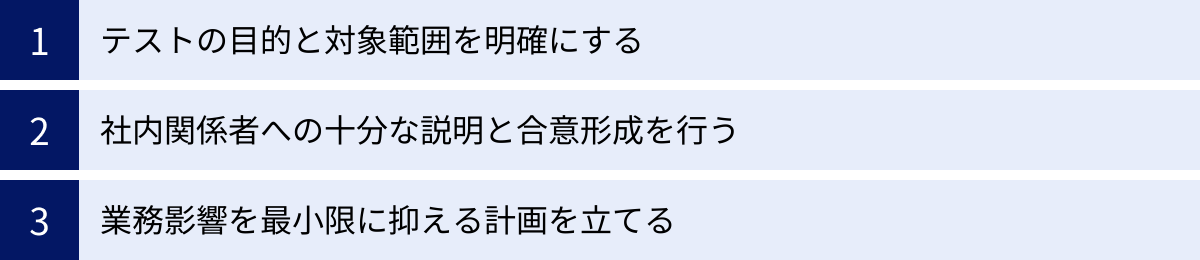

ペネトレーションテストを実施する際の注意点

ペネトレーションテストを成功させ、その効果を最大限に引き出すためには、実施にあたっていくつか注意すべき点があります。これらを事前に把握し、準備を整えておくことが重要です。

テストの目的と対象範囲を明確にする

前述の通り、「何のために、何をテストするのか」を曖昧なまま進めないことが最も重要です。「最近サイバー攻撃が怖いから、とりあえずテストしておこう」といった漠然とした動機では、効果的なテストは実施できません。

- 目的の具体化: 「新しくリリースするECサイトの決済機能に、金銭被害につながる脆弱性がないか検証したい」「マルウェア感染を想定し、社内の機密情報サーバーまで到達されるリスクを評価したい」など、自社が最も懸念しているリスクシナリオを具体的に洗い出しましょう。

- 範囲の厳密な定義: テスト対象とするシステム(IPアドレス、URLなど)と、絶対に攻撃してはならない対象外のシステムを明確に区別し、書面で合意することが不可欠です。これにより、スコープ外のシステムへの意図しない攻撃や、それに伴うトラブルを未然に防ぎます。

社内関係者への十分な説明と合意形成を行う

ペネトレーションテストは、情報システム部門だけで完結するものではありません。テストの実施によって影響を受ける可能性のある、すべての関係部署への事前の説明と合意形成が不可欠です。

- 対象システムの管理者・開発者: テスト中にアラートが検知されたり、パフォーマンスに影響が出たりする可能性があります。事前にテストの期間や内容を共有し、異常発生時に慌てないよう連携体制を築いておく必要があります。

- 法務・コンプライアンス部門: 擬似的な攻撃とはいえ、不正アクセス行為を伴うため、法的な観点からのレビューや許可が必要な場合があります。

- 経営層: テストの目的、想定されるリスク、そして得られるメリットを説明し、正式な承認を得ておくことが重要です。

- カスタマーサポート部門: 万が一、テストの影響でサービスに瞬断などが発生した場合に備え、顧客からの問い合わせに対応できるよう情報を共有しておくことも考えられます。

十分な合意形成を怠ると、テスト中に「本物の攻撃だ」と誤解されてインシデント対応が始まってしまったり、社内から協力が得られずテストが円滑に進まなかったりする可能性があります。

業務影響を最小限に抑える計画を立てる

ペネトレーションテストは、本番稼働中のシステムに対して行われることも少なくありません。そのため、通常の業務やサービス提供への影響をいかに最小限に抑えるか、慎重な計画が求められます。

- テスト時間帯の調整: ユーザーのアクセスが少ない深夜や、業務が行われていない休日にテストを実施するのが一般的です。

- 検証環境の用意: 予算やスケジュールが許すのであれば、本番環境と全く同じ構成の検証環境(ステージング環境)を用意し、そこでテストを行うのが最も安全な方法です。

- 危険なテストの制限: サービスの安定性に深刻な影響を与える可能性のある攻撃手法(例:システムを停止させるサービス妨害攻撃(DoS/DDoS攻撃)など)は、原則としてテストの対象外とするなど、事前にルールを定めておきます。

- 緊急連絡体制と復旧計画: テスト中に予期せぬ障害が発生した場合に備え、テスト会社と自社の担当者間での緊急連絡網を確立しておきます。また、システムのバックアップを取得し、万が一の際の復旧手順を事前に確認しておくことも重要です。

これらの注意点を遵守し、テスト会社と緊密に連携しながら計画的に進めることで、ペネトレーションテストは安全かつ効果的なセキュリティ強化策となります。

まとめ

本記事では、ペネトレーションテストの基本的な概念から、脆弱性診断との違い、目的、手法、費用、会社の選び方、そして実施上の注意点まで、幅広く解説してきました。

ペネトレーションテストの最も重要な本質は、「サイバー攻撃者の視点」に立ち、システムに存在する脆弱性が実際に悪用された場合、ビジネスにどのような具体的な影響を及ぼすのかを実証する点にあります。個々の脆弱性を網羅的に洗い出す脆弱性診断とは異なり、複数の問題を組み合わせた現実的な侵入シナリオを明らかにすることで、机上の空論ではない、真のセキュリティリスクを可視化します。

このテストを通じて、企業は以下のような大きなメリットを得ることができます。

- 実践的な攻撃耐性の評価: 実際の攻撃に近いシナリオで、自社の防御策が本当に有効かを検証できる。

- 効果的な対策の立案: 具体的な侵入経路がわかるため、対策の優先順位付けが容易になり、費用対効果の高い投資が可能になる。

- 経営層への説得材料: 「情報漏洩で事業停止に至る可能性がある」といった具体的なリスクを示すことで、セキュリティ投資への理解と合意を得やすくなる。

一方で、ペネトレーションテストは専門家のスキルに依存し、比較的高コストであるという側面も持ち合わせています。そのため、自社の目的を明確にし、豊富な実績と高い専門性を持つ信頼できるパートナー企業を選定することが、プロジェクト成功の絶対条件となります。

サイバー攻撃の脅威がもはや対岸の火事ではない現代において、自社の重要な情報資産と事業の継続性を守ることは、すべての企業にとっての責務です。ペネトレーションテストは、そのための強力な武器となり得ます。本記事が、皆様のセキュリティ対策をより一層強固なものにするための一助となれば幸いです。