現代のビジネス環境において、企業が扱う情報の価値はますます高まっています。顧客情報、技術情報、財務情報といった機密データをいかにして保護するかは、企業の存続を左右する重要な経営課題です。この情報セキュリティ対策の根幹をなすのが「アクセス制御」という考え方です。

アクセス制御と聞くと、専門的で難しいイメージを持つかもしれませんが、その基本的な概念は「許可された人が、許可された情報にだけ、許可された方法でアクセスできるように管理すること」です。これは、オフィスのドアに鍵をかける、重要な書類を金庫に保管するといった物理的なセキュリティ対策を、デジタルの世界で実現するものと考えると分かりやすいでしょう。

この記事では、情報セキュリティの担当者になったばかりの方から、改めて知識を整理したいと考えている方まで、幅広い層に向けてアクセス制御の全貌を解き明かしていきます。アクセス制御の基本的な定義から、なぜ今それが重要視されるのかという背景、制御を構成する基本機能、代表的な制御方式、そして具体的な実現方法まで、順を追って網羅的に解説します。さらに、アクセス制御を導入・運用する上での実践的なポイントや、役立つツールについても紹介します。

本記事を最後まで読むことで、自社の情報資産をさまざまな脅威から守り、安全で信頼性の高いビジネス環境を構築するための、確かな知識と具体的なアクションプランを得られるはずです。

目次

アクセス制御とは

アクセス制御とは、情報セキュリティの分野における基本的な概念であり、「誰が(Subject)」「何に(Object)」「どのような操作(Operation)を許可または拒否するか」を管理・制限する仕組み全般を指します。ここでいう「誰が」はユーザーやプログラム、「何に」はファイル、データベース、サーバー、アプリケーションなどの情報資産、「どのような操作」は読み取り、書き込み、実行、削除などが該当します。

この「 सब्जेक्ट(Subject)」「オブジェクト(Object)」「オペレーション(Operation)」の3つの要素をコントロールすることが、アクセス制御の本質です。

例えば、「経理部のAさん(Subject)が、給与データベース(Object)に対して、閲覧(Operation)することは許可するが、編集(Operation)することは許可しない」といったルールを定義し、それをシステム的に強制することがアクセス制御の一例です。

この制御は、単に「アクセスできるか、できないか」の二者択一ではありません。より細かく、「いつ(時間)」「どこから(場所、IPアドレス)」「どの端末で(デバイス)」といったコンテキスト(文脈)情報を加えて、動的にアクセスの可否を判断することも含まれます。これにより、「平日の業務時間中に、社内ネットワークから貸与されたPCでのみ、顧客管理システムへのアクセスを許可する」といった、より現実に即した柔軟なセキュリティポリシーの実現が可能になります。

アクセス制御の目的は、情報資産を機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の観点から保護することです。これは情報セキュリティの3大要素(CIA)として知られています。

- 機密性: 許可されたユーザーだけが情報にアクセスできるようにし、不正な情報漏洩を防ぎます。

- 完全性: 許可されたユーザーだけが情報を変更できるようにし、データの改ざんや破壊を防ぎます。

- 可用性: 許可されたユーザーが必要な時にいつでも情報にアクセスできるようにし、システム停止などの妨害行為を防ぎます。

アクセス制御は、これらCIAを維持するための最も直接的で効果的な手段の一つと言えます。

よく似た言葉に「アクセス権」や「権限管理」があります。これらの言葉との関係性を整理しておきましょう。

- アクセス権: 特定のオブジェクトに対して、特定の操作を行うための「権利」そのものを指します。「閲覧権限」「編集権限」などがこれにあたります。

- 権限管理: ユーザーやグループに対して、どのアクセス権を付与・剥奪するかを管理する「作業」や「プロセス」を指します。

- アクセス制御: 上記のアクセス権や権限管理のルールに基づき、実際のアクセス要求が発生した際に、その可否を判断し、実行を「制御」する仕組み全体を指します。

つまり、権限管理によって定められたルール(ポリシー)を、システム的に強制するのがアクセス制御の役割です。

近年、アクセス制御の重要性はますます高まっています。その背景には、デジタルトランスフォーメーション(DX)の推進、クラウドサービスの普及、リモートワークをはじめとする働き方の多様化があります。従来の「社内は安全、社外は危険」という境界線型のセキュリティモデルでは、現代の複雑なIT環境を守りきることは困難になりました。

そこで注目されているのが「ゼロトラスト」というセキュリティモデルです。これは「すべてのアクセスを信用せず、常に検証する」という考え方に基づいています。ゼロトラスト環境では、ユーザーが社内にいようと社外にいようと、すべてのアクセス要求に対して厳格な認証と認可が行われます。このゼロトラストセキュリティを実現する上での中核技術こそが、アクセス制御なのです。

この記事を通じて、アクセス制御が単なる技術的な仕組みではなく、企業の重要な情報資産を守り、事業の継続性を確保するための経営戦略上不可欠な要素であることを理解いただければ幸いです。次の章では、アクセス制御がなぜこれほどまでに重要視されるのか、その具体的な理由を3つの側面から詳しく掘り下げていきます。

アクセス制御が重要視される3つの理由

アクセス制御がなぜ現代の企業にとって不可欠なセキュリティ対策なのか。その理由は多岐にわたりますが、ここでは特に重要な3つの側面に絞って解説します。これらの脅威は、企業の規模や業種を問わず、あらゆる組織が直面する可能性のある現実的なリスクです。

① 情報漏洩のリスクを減らすため

企業が直面するセキュリティインシデントの中で、最も深刻な被害をもたらすものの一つが情報漏洩です。顧客の個人情報、取引先の機密情報、自社の技術ノウハウなどが外部に流出してしまえば、金銭的な損害はもちろんのこと、社会的信用の失墜、ブランドイメージの低下、顧客離れなど、計り知れないダメージを受けることになります。

情報漏洩の原因は、外部からのサイバー攻撃だけではありません。従業員の不注意や誤操作、あるいは悪意を持った内部関係者による情報の持ち出しなど、内部に起因するケースも後を絶ちません。アクセス制御は、こうした多様な情報漏洩リスクを低減させるための強力な防衛策となります。

具体的には、「最小権限の原則(Principle of Least Privilege)」を適用することが基本となります。これは、ユーザーに業務を遂行するために必要最小限の権限のみを与えるという考え方です。例えば、営業担当者には担当する顧客の情報にのみアクセスを許可し、他の営業担当者の顧客情報や、経理、開発部門の情報にはアクセスできないように設定します。

もし、ある営業担当者のアカウント情報が何らかの理由で外部の攻撃者に窃取されたとしても、アクセス制御によってアクセス範囲が限定されていれば、被害はその担当者がアクセスできる情報だけに留まり、全社的な大規模情報漏洩へと発展するのを防ぐことができます。

また、USBメモリなどの外部記憶媒体へのデータ書き出しを制限したり、特定の機密ファイルへのアクセスログを詳細に記録したりすることも、アクセス制御の一環です。誰が、いつ、どのファイルにアクセスし、どのような操作を行ったかを記録しておくことで、万が一情報漏洩が発生した際に、迅速な原因究明と影響範囲の特定が可能になります。

このように、アクセス制御は多層的な防御壁を構築し、機密情報が不正に社外へ持ち出されるリスクを大幅に減少させるために不可欠な役割を果たします。

② 内部不正を防止するため

情報セキュリティの脅威は、必ずしも外部からだけもたらされるわけではありません。独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」においても、「内部不正による情報漏洩」は常に上位にランクインしており、組織にとって看過できないリスクとなっています。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

内部不正には、大きく分けて2つのタイプがあります。一つは、金銭的な動機や会社への不満から、意図的に情報を盗み出したり、システムを破壊したりする悪意のある不正行為です。もう一つは、悪意はないものの、操作ミスやルール違反によって意図せず情報漏洩やシステム障害を引き起こしてしまう偶発的なインシデントです。

アクセス制御は、これら両方のタイプの内部不正を防止・抑制する上で極めて有効です。

悪意のある不正行為に対しては、前述の「最小権限の原則」が有効に機能します。従業員は自分の業務に関係のない情報にはアクセスできないため、不正を働こうにもその機会が物理的に制限されます。さらに、「職務分掌(Segregation of Duties)」の原則を適用することも重要です。これは、一つの業務プロセスを複数の担当者に分割し、相互に牽制させることで不正を防止する考え方です。例えば、取引データの入力担当者と、その承認担当者を分離し、両者に異なる権限を与えることで、一人の担当者が単独で不正な取引を完結させることを防ぎます。

また、システム管理者などの強力な権限を持つ「特権ID」の管理は特に重要です。特権IDはあらゆる情報にアクセスできるため、不正に利用された場合の被害は甚大です。特権IDの利用を申請・承認制にしたり、利用時の操作内容をすべて動画で記録したりするなどの厳格なアクセス制御を行うことで、不正利用を強く牽制できます。

一方、偶発的なインシデントに対しては、アクセス制御がヒューマンエラーを防ぐガードレールとして機能します。例えば、誤って重要な設定ファイルを削除しようとした際に、「あなたには削除権限がありません」というメッセージが表示されれば、致命的なシステム障害を未然に防ぐことができます。また、本来アクセスすべきでない機密情報フォルダに誤ってファイルを保存してしまう、といったミスも防げます。

従業員は誰でもミスを犯す可能性があるという前提に立ち、システム側でそれを防ぐ仕組みを整えておくことが、結果的に従業員を守り、組織全体のリスクを管理することに繋がるのです。

③ 外部からのサイバー攻撃を防ぐため

ランサムウェア攻撃や標的型攻撃など、外部からのサイバー攻撃は年々高度化・巧妙化しており、企業にとって大きな脅威となっています。攻撃者は、フィッシングメールやシステムの脆弱性を利用して社内ネットワークへの侵入口を確保した後、最終的な目的(機密情報の窃取やシステムの破壊)を達成するために、ネットワーク内部で活動範囲を広げようとします。この内部での活動を「ラテラルムーブメント(水平移動)」と呼びます。

アクセス制御は、このラテラルムーブメントを阻止し、万が一侵入を許してしまった場合でも被害を最小限に食い止めるための最後の砦として機能します。

攻撃者が最初に侵入するPCは、一般社員のものであることが多いです。そのPCのユーザーアカウントに与えられている権限が「最小権限の原則」に基づいて適切に制限されていれば、攻撃者はそのPCからアクセスできる範囲の情報しか窃取できません。ファイルサーバーやデータベースサーバーなど、より重要なシステムにアクセスしようとしても、アクセス制御によってブロックされます。

もしアクセス制御が不十分で、一般社員のアカウントに管理者権限が付与されていたり、社内のあらゆるサーバーにアクセスできたりする状態だとどうなるでしょうか。攻撃者は容易にラテラルムーブメントを行い、次々と重要なシステムを乗っ取り、最終的にはドメインコントローラー(ネットワーク全体の認証を司るサーバー)を掌握して、組織全体を人質に取るランサムウェア攻撃などを成功させてしまうでしょう。

近年重要視されている「ゼロトラストセキュリティ」の考え方では、社内ネットワークであっても決して安全とは見なさず、すべてのアクセス要求を検証します。このゼロトラストアーキテクチャにおいて、アクセス制御は、ユーザーの本人確認(認証)と、そのユーザーに許可された権限の確認(認可)を行う中核的な役割を担います。

つまり、アクセス制御を適切に実装することは、サイバー攻撃に対する多層防御の深層部を固めることであり、攻撃者にとって活動しにくい環境を作り出すことに直結します。侵入されることを前提とし、侵入後の被害をいかに拡大させないか、という観点からも、アクセス制御の重要性は計り知れないのです。

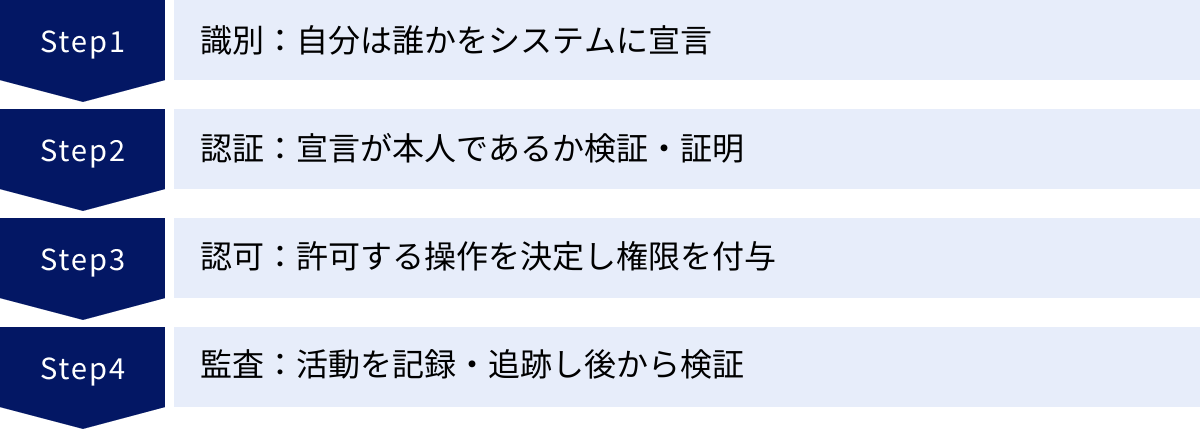

アクセス制御を構成する4つの基本機能

堅牢なアクセス制御システムは、単一の機能で成り立っているわけではありません。それは、一連のプロセスが連携して機能することで実現されます。このプロセスは、一般的に「識別(Identification)」「認証(Authentication)」「認可(Authorization)」「監査(Accountability/Audit)」という4つの基本機能に分解できます。これらはセキュリティの世界で非常に重要な概念であり、それぞれの役割を正確に理解することが、適切なアクセス制御を設計・運用する上での第一歩となります。

① 識別(Identification)

識別とは、アクセスを試みている主体(ユーザーやプロセス)が「自分は誰であるか」をシステムに宣言するプロセスです。これは、アクセス制御のすべてのプロセスにおける出発点となります。

具体的には、ユーザーがシステムにログインする際にIDやユーザー名、アカウント名を入力する行為が識別に該当します。この識別子は、システム内で一意(ユニーク)でなければなりません。もし複数のユーザーが同じIDを使っていると、システムは個人を特定できず、後続の認証や認可、監査のプロセスが正しく機能しなくなってしまいます。

- 具体例:

- PCにログインする際の「ユーザー名」の入力

- Webサービスにログインする際の「メールアドレス」や「アカウントID」の入力

- データベースに接続する際の「接続ユーザー名」の指定

識別の段階では、まだその宣言が本物であるかは検証されていません。あくまで「私はAです」と名乗っているだけの状態です。この宣言が正しいかどうかを検証するのが、次の「認証」のステップになります。

適切な識別管理を行うためには、IDのライフサイクル管理が重要になります。従業員の入社時には一意のIDを発行し、異動や昇格によって役割が変わった際には関連情報を更新し、そして退職時には速やかにIDを無効化または削除する、という一連のプロセスを確立する必要があります。このプロセスが徹底されていないと、退職後もシステムにアクセスできる「ゴーストアカウント」が残り、セキュリティホールとなる可能性があります。

識別は、すべてのセキュリティポリシーの基盤です。誰がアクセスしようとしているのかを明確に特定できなければ、その後の制御は意味をなさなくなってしまうため、アクセス制御の第一歩として極めて重要な機能と言えます。

② 認証(Authentication)

認証とは、識別プロセスで宣言された「私はAです」という主張が、本当に本人によるものであるかを検証し、証明するプロセスです。いわば、「本当にあなたがAさん本人ですか?」と確認する身元確認のステップです。

認証のためには、本人しか知り得ない、あるいは本人しか持ち得ない「何か」が必要になります。認証の要素は、一般的に以下の3種類に分類されます。

- 知識情報(Something you know): 本人だけが知っている情報。

- 例: パスワード、PINコード、秘密の質問の答え

- 所持情報(Something you have): 本人だけが持っているモノ。

- 例: ICカード、スマートカード、スマートフォン(ワンタイムパスワードアプリ)、ハードウェアトークン

- 生体情報(Something you are): 本人固有の身体的・行動的特徴。

- 例: 指紋、顔、虹彩、静脈、声紋、署名

これらのうち、1つの要素のみで行う認証を「単要素認証」と呼びます。例えば、パスワードのみでのログインがこれにあたります。しかし、パスワードは漏洩や推測のリスクがあり、単要素認証だけではセキュリティ強度が高いとは言えません。

そこで、より強固なセキュリティを実現するために、「多要素認証(MFA: Multi-Factor Authentication)」が広く推奨されています。MFAは、上記の3種類の認証要素のうち、異なる2つ以上の要素を組み合わせて認証を行う方式です。例えば、「パスワード(知識情報)」に加えて、「スマートフォンアプリに送られる確認コード(所持情報)」の入力を求めるのが典型的なMFAです。

仮にパスワードが漏洩したとしても、攻撃者はユーザーのスマートフォンを物理的に持っていないため、不正アクセスを防ぐことができます。このように、MFAは不正ログインに対する耐性を大幅に向上させる効果があります。

認証は、アクセス制御における「関所」の役割を果たします。この関所を通過できた信頼できるユーザーだけが、次の「認可」のプロセスに進むことができます。認証の強度をいかに高めるかが、システム全体のセキュリティレベルを左右する重要な鍵となります。

③ 認可(Authorization)

認可とは、認証プロセスによって本人であることが確認されたユーザーに対して、「何に対して(Object)」「どのような操作(Operation)を許可するか」を決定し、その権限を与えるプロセスです。認証が「関所での身元確認」だとすれば、認可は「関所を通過した後に、どのエリアまで立ち入り、何をして良いかを許可する」ステップに相当します。

- 具体例:

- ユーザーAは、ファイルサーバー上の「営業部共有フォルダ」に対して「読み取り」と「書き込み」を許可されるが、「削除」は許可されない。

- ユーザーBは、経理システムの「データ閲覧」機能は利用できるが、「データ編集」機能は利用できない。

- システム管理者は、すべてのサーバーに対してroot権限でのアクセスが許可される。

認可は、あらかじめ定義された「アクセスコントロールポリシー」に基づいて実行されます。このポリシーには、「誰が」「何に」「何をできるか」というルールが詳細に記述されています。ユーザーが特定のファイルやデータにアクセスしようとすると、システムはまずこのポリシーを参照し、そのアクセス要求が許可されているかどうかを判断します。要求がポリシーに合致していればアクセスを許可し、合致しなければアクセスを拒否します。

この認可の仕組みを実現するための代表的なモデルが、後の章で詳しく解説する「任意アクセス制御(DAC)」「強制アクセス制御(MAC)」「役割ベースアクセス制御(RBAC)」などです。特にRBACは、多くの企業で採用されており、ユーザーの役職や職務内容に応じた「役割(ロール)」を定義し、そのロールに対して権限を割り当てることで、効率的かつ一貫性のある権限管理を実現します。

認証と認可は密接に関連していますが、明確に異なる概念です。認証は「あなたが誰か」を確認することであり、認可は「あなたに何ができるか」を決定することです。認証に成功したからといって、必ずしもすべてのリソースにアクセスできるわけではありません。適切な認可が行われて初めて、最小権限の原則が実現され、情報資産が保護されるのです。

④ 監査(Accountability/Audit)

監査とは、ユーザーがシステム内でどのような活動を行ったかを記録、追跡し、後から検証できるようにするプロセスです。「誰が、いつ、どこから、何に対して、何をしたか」という一連のアクセスログを収集・保管し、必要に応じて分析します。この機能により、アカウンタビリティ(説明責任)が確保されます。

監査の主な目的は以下の通りです。

- 不正アクセスの検知: 不審なアクセスパターン(例: 深夜の大量ファイルダウンロード、権限のないファイルへの度重なるアクセス試行)をログから検知し、セキュリティインシデントの早期発見に繋げます。

- インシデント発生時の原因究明: 万が一、情報漏洩やデータ改ざんが発生した場合に、ログを遡って調査することで、原因となった操作や侵入経路を特定し、被害範囲の特定や再発防止策の策定に役立てます。

- 内部統制・コンプライアンス対応: 企業の内部統制(J-SOX法など)や、業界のセキュリティ基準(PCI DSSなど)では、重要なシステムへのアクセスログの取得と保管が義務付けられている場合があります。監査機能は、これらの法規制や基準への準拠を証明するために不可欠です。

- 不正行為の抑止: 自身の操作がすべて記録されていると従業員が認識することで、不正行為への心理的な抑止力として機能します。

監査を効果的に行うためには、十分な情報を詳細に記録したログ(アクセスログ、操作ログ、イベントログなど)を、改ざん不可能な形で、規定された期間(例えば1年間など)安全に保管することが重要です。また、膨大なログの中から異常を人手で見つけ出すのは困難なため、ログを自動的に収集・分析し、異常を検知した際に管理者にアラートを通知するSIEM(Security Information and Event Management)のようなツールを活用することも有効です。

識別、認証、認可が「予防的」なコントロールであるのに対し、監査は「発見的」なコントロールと位置づけられます。これらの4つの機能がすべて揃い、相互に連携することで、初めて包括的で実効性のあるアクセス制御が実現できるのです。

アクセス制御の代表的な4つの方式(モデル)

アクセス制御を実装するには、その根底となるルールや考え方、すなわち「制御モデル」を決定する必要があります。このモデルによって、誰がどのようにアクセス権限を管理するかが決まります。ここでは、代表的な4つのアクセス制御方式(モデル)について、それぞれの特徴、メリット、デメリットを解説します。自社のセキュリティ要件や運用スタイルに合ったモデルを選択することが重要です。

| 制御方式 | 特徴 | メリット | デメリット | 主な利用シーン |

|---|---|---|---|---|

| 任意アクセス制御(DAC) | オブジェクトの所有者がアクセス権を決定 | 柔軟性が高い、ユーザーが管理しやすい | 管理が煩雑、マルウェアに弱い | 一般的なOSのファイル共有 |

| 強制アクセス制御(MAC) | システム管理者がポリシーで強制的に制御 | 強固なセキュリティを実現できる | 柔軟性に欠ける、設定が複雑 | 政府、軍事機関など |

| 役割ベースアクセス制御(RBAC) | ユーザーの「役割」に基づいて権限を付与 | 管理が効率的、人事異動に強い | 役割外の例外的なアクセスに弱い | 多くの企業の業務システム |

| 属性ベースアクセス制御(ABAC) | ユーザーや環境の「属性」で動的に制御 | 非常に柔軟、きめ細かい制御が可能 | ポリシー設計が複雑、高度な知識が必要 | ゼロトラスト環境、クラウドサービス |

① 任意アクセス制御(DAC)

任意アクセス制御(DAC: Discretionary Access Control)は、情報資産(オブジェクト)の所有者(Owner)が、自らの判断で他のユーザーに対してアクセス権を任意に設定できる方式です。私たちが普段使っているWindowsやmacOS、LinuxなどのOSで、ファイルやフォルダにアクセス権を設定する機能が、このDACの最も身近な例です。

例えば、ユーザーAが作成した文書ファイル(オブジェクト)の所有者はユーザーAです。ユーザーAは、このファイルに対して「ユーザーBには読み取りと書き込みを許可するが、ユーザーCには読み取りのみを許可する」といった設定を自由に行うことができます。また、権限を与えられたユーザーBが、さらに別のユーザーDに権限を与えることも(設定によっては)可能です。

- メリット:

- 柔軟性が高い: 所有者が自由に権限を設定できるため、チーム内でのファイル共有など、共同作業を円滑に進める上で非常に柔軟な運用が可能です。

- 直感的で分かりやすい: ユーザー自身が自分のファイルを管理するというモデルは、多くの人にとって直感的で理解しやすいです。

- デメリット:

- 管理の一貫性・統制が難しい: 各所有者がバラバラに権限設定を行うため、組織全体として統一されたセキュリティポリシーを維持することが困難です。権限設定のミスや、退職者への権限削除漏れなどが発生しやすく、管理が煩雑になりがちです。

- マルウェアに脆弱: DACの最大の弱点として「トロイの木馬問題」が知られています。もしユーザーAのPCがマルウェアに感染した場合、そのマルウェアはユーザーAが持つすべての権限を悪用できます。ユーザーAがアクセスできる重要なファイルは、マルウェアによっても自由にアクセス(窃取、改ざん、削除)されてしまう危険性があります。

DACは、その柔軟性から多くのシステムで標準的に採用されていますが、企業レベルでの厳格な情報管理には限界があります。そのため、他の制御モデルと組み合わせて利用されることが一般的です。

② 強制アクセス制御(MAC)

強制アクセス制御(MAC: Mandatory Access Control)は、DACとは対照的に、システム全体で統一された単一のセキュリティポリシーに基づき、システム(管理者)がアクセスを強制的に制御する方式です。個々のユーザーや所有者の意向に関わらず、定められたルールが絶対的に適用されます。

MACの典型的な実装では、アクセスしようとする主体(サブジェクト、例: ユーザー)と、アクセスされる対象(オブジェクト、例: ファイル)の両方に、「セキュリティラベル」と呼ばれる機密レベル(例: Top Secret, Secret, Confidential, Unclassified)が付与されます。そして、「サブジェクトのセキュリティレベルが、オブジェクトのセキュリティレベル以上でなければアクセスを許可しない」というルール(No Read Up, No Write Downなど)が強制されます。

例えば、「Secret」レベルのユーザーは、「Secret」または「Confidential」レベルのファイルにはアクセスできますが、「Top Secret」レベルのファイルにはアクセスできません。たとえ「Top Secret」ファイルの所有者が許可したとしても、システムポリシーによってアクセスは拒否されます。

- メリット:

- 非常に強固なセキュリティ: 中央集権的なポリシーによって強制的に制御されるため、ユーザーのミスやマルウェアによる意図しない情報漏洩を効果的に防ぐことができます。DACの弱点であったトロイの木馬問題にも強い耐性を持ちます。

- デメリット:

- 柔軟性に欠ける: すべてが厳格なルールで縛られるため、DACのような柔軟なファイル共有は困難です。例外的なアクセス許可を与えることも難しく、業務効率を損なう可能性があります。

- 設定・運用が複雑: セキュリティラベルの設計やポリシーの設定が非常に複雑で、高度な専門知識を要します。運用管理のコストも高くなります。

その性質上、MACは政府機関や軍事、金融機関など、最高レベルの機密性が求められる限定的な環境で主に使用されます。一般的な企業で全面的に採用されるケースは稀です。

③ 役割ベースアクセス制御(RBAC)

役割ベースアクセス制御(RBAC: Role-Based Access Control)は、ユーザー個人に直接権限を割り当てるのではなく、「役割(Role)」という中間的な概念を設けて権限を管理する方式です。現在、多くの企業システムで採用されている、事実上の標準モデルと言えます。

RBACの管理は、以下の3つのステップで行われます。

- 権限(Permission)の定義: システム内で可能な操作(ファイルの閲覧、データの更新など)を「権限」として定義します。

- 役割(Role)の定義と権限の割り当て: 「営業部長」「経理担当者」「一般社員」「システム管理者」といった業務上の役割を定義し、それぞれの役割に必要な権限を紐付けます。

- ユーザーへの役割の割り当て: 各ユーザーに対して、その人の職務に合った役割を割り当てます。一人のユーザーに複数の役割を割り当てることも可能です。

この方式により、ユーザーと権限の直接的な関係がなくなり、管理が大幅に簡素化されます。

- メリット:

- 管理の効率化: 人事異動があっても、ユーザーに割り当てる役割を変更するだけで、権限の付け替えが完了します。新入社員が入社した際も、適切な役割を与えるだけで必要な権限がすべて付与されます。これにより、管理者の負担が大幅に軽減されます。

- 最小権限の原則の実現: 役割ごとに必要な権限が定義されているため、従業員に不要な権限を与えてしまうリスクを低減し、最小権限の原則を効率的に適用できます。

- 内部統制の強化: 誰がどの役割に属しているかが明確になるため、職務分掌の徹底や、監査時の権限確認が容易になります。

- デメリット:

- 役割設計の複雑さ: 導入時に、自社の業務内容を正確に分析し、適切な役割と権限の体系を設計する必要があります。この設計が不適切だと、かえって運用が非効率になる可能性があります。

- 例外的なアクセスへの対応: 「一時的にプロジェクトに参加するため、普段は使わないシステムへのアクセスが必要」といった、役割の枠を超えた例外的な権限付与の管理が煩雑になることがあります。

RBACは、管理効率とセキュリティ統制のバランスに優れたモデルであり、ほとんどの企業のアクセス制御の基盤として適しています。

④ 属性ベースアクセス制御(ABAC)

属性ベースアクセス制御(ABAC: Attribute-Based Access Control)は、アクセス制御の判断に「属性(Attribute)」という、より動的で多様な情報を用いる次世代の方式です。RBACが「役割」という静的な情報で判断するのに対し、ABACはより多くのコンテキストを考慮した、きめ細かい制御を実現します。

ABACが考慮する属性には、主に以下のようなものがあります。

- サブジェクトの属性: ユーザーの役職、部署、セキュリティクリアランス、国籍など。

- オブジェクトの属性: ファイルの機密度、作成日、ファイル形式、プロジェクト名など。

- 環境の属性: アクセス元のIPアドレス、アクセス時間、使用しているデバイスの種類、地理的な場所など。

ABACは、「もしX, Y, Zの条件が満たされた場合に限り、アクセスを許可する」という形式のポリシー(Policy)に基づいて動作します。

- 具体例:

- 「経理部」の「正社員」が、「平日の9時~18時」に、「社内ネットワーク」から、「会社支給のPC」を使ってアクセスした場合にのみ、「財務データベース」への「読み取り」を許可する。

- メリット:

- 非常に柔軟できめ細かい制御: 複数の属性を組み合わせることで、ビジネスの状況に応じた非常に動的で柔軟なアクセスポリシーを定義できます。

- ゼロトラストとの親和性: 「常に検証する」というゼロトラストの原則と非常に相性が良く、場所やネットワークに縛られないセキュアなアクセス環境の構築に不可欠な技術とされています。

- デメリット:

- ポリシーの設計と管理が複雑: 考慮すべき属性が多く、ポリシーの組み合わせが爆発的に増加する可能性があるため、その設計と管理はRBAC以上に複雑で高度な専門知識が求められます。

- パフォーマンスへの影響: アクセスのたびに複数の属性を評価してポリシーを判断するため、システムのパフォーマンスに影響を与える可能性があります。

ABACは、クラウドサービスの利用拡大や多様な働き方の進展に伴い、ますます重要性が高まっているモデルです。RBACを基盤としつつ、特にセキュリティ要件の高いシステムやデータに対してABACを組み合わせていくのが、今後のアクセス制御のトレンドと言えるでしょう。

アクセス制御を実現する7つの具体的な仕組み

これまでアクセス制御の概念やモデルについて解説してきましたが、ここではそれらを具体的にどのような技術やツールで実現するのか、代表的な7つの仕組みを紹介します。これらの仕組みは単独で使われることもありますが、複数を組み合わせることで、より強固な多層防御を実現できます。

① パスワードによる制御

パスワードは、アクセス制御における最も基本的かつ普及している認証の仕組みです。知識情報(Something you know)に分類され、ユーザーがシステムにログインする際の本人確認に用いられます。

しかし、その手軽さゆえに多くの脆弱性も抱えています。例えば、「password」や「123456」のような単純なパスワード、誕生日や名前などから推測されやすいパスワード、複数のサービス間でのパスワードの使い回しなどは、不正アクセスの大きな原因となります。

これらのリスクを軽減するためには、以下のような対策が不可欠です。

- パスワードポリシーの強化:

- 複雑性の要件: 英大文字、小文字、数字、記号を組み合わせた、十分な長さ(例: 12文字以上)のパスワードを強制する。

- 定期的な変更: 定期的にパスワードの変更をユーザーに要求する。ただし、近年では頻繁な変更が逆に単純なパスワードを生む原因になるとも言われ、長さと複雑性を重視する傾向にあります。

- 履歴の管理: 過去に使用したパスワードの再利用を禁止する。

- アカウントロックアウト機能: ログイン試行に一定回数失敗した場合、アカウントを一時的にロックし、総当たり攻撃(ブルートフォース攻撃)を防ぐ。

- 多要素認証(MFA)の導入: パスワードに加えて、スマートフォンアプリなど別の認証要素を組み合わせることで、パスワードが漏洩した場合のセキュリティを大幅に向上させる。現代のセキュリティ環境において、パスワードのみに頼ることは極めて危険であり、MFAの導入は必須と考えるべきです。

パスワードは依然として多くのシステムで認証の基本ですが、その限界を理解し、他の仕組みと組み合わせて弱点を補う運用が求められます。

② ICカードによる物理的な制御

ICカードは、所持情報(Something you have)を用いた認証の代表的な仕組みです。カード内に埋め込まれたICチップに識別情報が記録されており、専用のリーダーにかざすことで本人確認を行います。

この仕組みは、主に以下のような物理的なアクセス制御に利用されます。

- 入退室管理: オフィスのエントランスや、サーバー室、特定の研究室など、立ち入りを制限したいエリアのドアにリーダーを設置し、許可されたICカードを持つ従業員のみが入室できるようにする。誰がいつどの部屋に入退室したかのログが記録されるため、物理的なセキュリティと監査証跡の確保に繋がります。

- PCログイン: ICカードをPCのリーダーに挿入、またはかざさないとログインできないように設定する。これにより、PCの盗難時や離席時の不正利用を防ぎます。

- 複合機の利用制限: 複合機にICカードリーダーを搭載し、認証したユーザーのみが印刷やスキャンを行えるようにする。これにより、機密文書の印刷物の取り忘れや、第三者による不正な持ち出しを防ぎます(いわゆる「放置プリント対策」)。

ICカードによる制御は、物理空間とデジタル空間のセキュリティを連携させる上で非常に有効です。ただし、カード自体の紛失、盗難、貸し借りといったリスクも存在するため、紛失時の迅速な失効手続きや、パスワード(PINコード)入力と組み合わせた二要素認証の導入などの対策が望まれます。

③ 生体認証(バイオメトリクス認証)による制御

生体認証は、指紋、顔、虹彩、静脈といった個人の身体的特徴や、声紋、署名といった行動的特徴(生体情報: Something you are)を用いて本人確認を行う、非常に強固な認証の仕組みです。

パスワードのように忘れることがなく、ICカードのように紛失・盗難の心配もないため、利便性とセキュリティを高いレベルで両立できるのが最大の特長です。なりすましが極めて困難であるため、厳格な本人確認が求められる場面で活用が広がっています。

- 主な生体認証の種類と特徴:

- 指紋認証: 最も普及している方式。導入コストが比較的安く、認証精度も高い。

- 顔認証: カメラに顔を向けるだけで認証できるため、非接触で衛生的。ウォークスルーでの入退室管理などにも利用される。

- 静脈認証: 指や手のひらの静脈パターンを読み取る。体内情報のため偽造が非常に困難で、認証精度が高い。

- 虹彩認証: 眼球の虹彩パターンを読み取る。経年変化が少なく、最高レベルの認証精度を誇るが、専用の装置が必要。

生体認証は、スマートフォンのロック解除から、PCログイン、銀行ATMでの取引、空港の出入国審査、勤怠管理システムまで、幅広い用途で利用されています。

ただし、導入にあたっては、専用の読み取り装置が必要となるためコストがかかる点や、認証精度が体調や環境(例: 指が濡れている、マスクをしている)に影響される場合がある点、そして個人の身体情報という非常にセンシティブなデータを取り扱うため、プライバシー保護への十分な配慮と、データの厳格な管理体制が不可欠である点に注意が必要です。

④ アクセス制御リスト(ACL)による制御

アクセス制御リスト(ACL: Access Control List)は、ネットワーク機器やサーバーOSレベルで実装される、古典的かつ基本的なアクセス制御の仕組みです。ACLは、「どの送信元から」「どの宛先へ」「どのプロトコル(通信の種類)で」といった通信を許可(permit)または拒否(deny)するかを定義したルールのリストです。

ACLは主に以下の場所で利用されます。

- ルーターやL3スイッチ: ネットワーク間の通信を制御します。例えば、「営業部のネットワークから開発部のサーバーへのアクセスは禁止する」「インターネットからの特定のポートへのアクセスは拒否する」といったルールを設定し、ネットワークセグメント間の不要な通信を遮断します。

- ファイルサーバー(Windows/Linux): ファイルやフォルダ単位で、どのユーザーやグループに読み取り、書き込み、実行などの権限を与えるかを定義します。これは任意アクセス制御(DAC)の具体的な実装方法の一つです。

ACLは非常に強力で、きめ細かい制御が可能ですが、ルールが増えるにつれてリストが長大化し、管理が非常に複雑になるという課題があります。ルールの順序も重要で、設定を誤ると意図しない通信を許可してしまったり、必要な通信をブロックしてしまったりする可能性があります。そのため、ACLの設計と運用には、ネットワークやOSに関する深い知識が求められます。

⑤ ファイアウォールによるネットワーク制御

ファイアウォールは、その名の通り「防火壁」として、信頼できる内部ネットワークと、信頼できない外部ネットワーク(主にインターネット)の境界に設置され、両者間の通信を監視・制御するセキュリティ製品です。

最も基本的なファイアウォール(パケットフィルタリング型)は、通信のヘッダ情報(送信元/宛先IPアドレス、ポート番号など)を見て、あらかじめ設定されたルール(ポリシー)に基づき、通信を通過させるか遮断するかを判断します。これは、前述のACLと同様の仕組みです。

- 主な役割:

- 外部からの不正なアクセスやサイバー攻撃から社内ネットワークを保護する。

- 社内から外部への不要な通信を制限し、マルウェアの活動や情報漏洩を防ぐ。

近年では、従来の機能に加えて、アプリケーションレベルでの通信内容を識別・制御できる「次世代ファイアウォール(NGFW)」や、複数のセキュリティ機能を統合した「UTM(Unified Threat Management)」が主流となっています。これらは、特定のWebアプリケーション(例: SNS、ファイル共有サービス)の利用を禁止したり、不正侵入検知・防御システム(IDS/IPS)の機能を持っていたりするなど、より高度なアクセス制御を実現します。

ファイアウォールは、ネットワーク全体の入り口と出口を守る、境界型セキュリティの要となる仕組みです。

⑥ プロキシサーバー経由での制御

プロキシサーバー(Proxy Server)は、社内のクライアントPCに代わって(Proxy = 代理)、インターネットへのアクセスを中継するサーバーです。クライアントPCは直接インターネットに接続せず、必ずプロキシサーバーを経由してWebサイトなどを閲覧します。

この仕組みを利用することで、以下のようなアクセス制御が可能になります。

- URLフィルタリング: 業務に関係のないサイト(ギャンブル、アダルトサイトなど)や、マルウェア配布の危険性があるサイトへのアクセスをブロックする。カテゴリごとに一括で設定できるため、効率的なアクセス管理が可能です。

- アクセスログの取得: 「誰が」「いつ」「どのサイトに」アクセスしたかをすべて記録する。これにより、従業員のWeb利用状況を把握し、私的利用の抑制や、インシデント発生時の調査に役立てます。

- アンチウイルス機能: プロキシサーバー上でダウンロードされるファイルをスキャンし、マルウェアが含まれていないかチェックする。

プロキシサーバーは、主に内部から外部へのWebアクセスを統制し、セキュリティを確保するための有効な仕組みです。

⑦ 特権IDアクセス管理ツールによる制御

システム管理者やデータベース管理者が使用する「特権ID」(root、Administratorなど)は、システム内のあらゆる操作が可能な非常に強力な権限を持っています。そのため、このIDが不正利用されたり、乗っ取られたりした場合の被害は甚大です。

特権IDアクセス管理ツールは、この特権IDの利用を厳格に管理・統制するための専用ツールです。

- 主な機能:

- アクセス経路の一元化: 特権IDを利用する際は、必ずこのツールを経由させることで、アクセスを集中管理します。

- 申請・承認ワークフロー: 特権IDの利用を申請・承認制にし、誰が、いつ、何のために利用するのかを明確にします。

- パスワード管理: 特権IDのパスワードをツールが管理・秘匿化し、利用者に直接パスワードを教えません。利用時だけ一時的なパスワードを発行したり、利用後に自動でパスワードを変更したりすることで、パスワード漏洩のリスクをなくします。

- 操作ログの記録: 特権IDで行われたすべての操作内容を、テキストログだけでなく、動画(ムービー)として記録します。これにより、不正操作の有無を正確に把握し、強力な抑止力となります。

特権IDアクセス管理ツールは、内部不正の防止や、標的型攻撃による被害拡大の防止、そして内部統制への対応において、極めて重要な役割を果たす仕組みです。

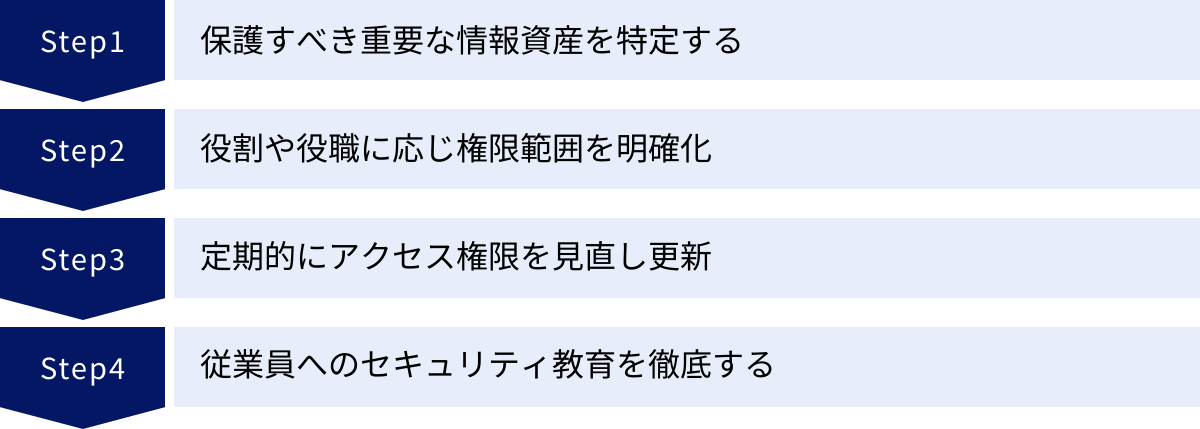

アクセス制御を導入・運用する際の4つのポイント

アクセス制御は、単にツールを導入すれば終わりではありません。その効果を最大限に発揮し、継続的に組織の安全を確保するためには、計画的な導入と、地道な運用が不可欠です。ここでは、アクセス制御を成功させるために押さえておくべき4つの重要なポイントを解説します。

① 保護すべき重要な情報資産を特定する

アクセス制御の第一歩は、「何を守るべきか」を明確にすることから始まります。社内に存在するすべての情報が同じ価値を持つわけではありません。もしすべての情報に同じレベルの厳しいアクセス制限をかけてしまうと、業務効率が著しく低下し、現場の反発を招くことになりかねません。

そこで、まずは社内にどのような情報資産(データ、ファイル、システムなど)が存在するのかを洗い出す「情報資産の棚卸し」を行います。

棚卸しが終わったら、それぞれの情報資産をその重要度に応じて分類(ラベリング)します。分類の基準は、その情報が漏洩、改ざん、または利用不能になった場合に、事業にどのような影響を与えるかという「リスク評価」に基づいて決定します。一般的には、以下のようなレベルで分類されます。

- 極秘情報(Top Secret): 漏洩した場合、事業の存続に致命的な影響を与える情報(例: 未公開のM&A情報、基幹技術の設計図)

- 秘情報(Secret): 漏洩した場合、事業に深刻なダメージを与える情報(例: 顧客の個人情報、詳細な財務データ、人事評価情報)

- 社外秘情報(Confidential): 関係者以外への開示を禁じる情報(例: 取引先との契約書、社内プロジェクトの資料)

- 公開情報(Public): 社外に公開されても問題ない情報(例: プレスリリース、Webサイトに掲載されている情報)

このように情報資産を分類し、優先順位を付けることで、限られたリソースを最も守るべき重要な情報に集中させることができます。セキュリティレベルの高い情報には厳格なアクセス制御を適用し、そうでない情報には比較的緩やかな制御を適用するといった、メリハリの効いた対策が可能になります。このプロセスは、アクセス制御ポリシー全体の土台となる非常に重要な作業です。

② 役割や役職に応じてアクセス権限の範囲を明確にする

守るべき情報資産が特定できたら、次に「誰に、どの範囲までのアクセスを許可するか」を定義します。この際に基本となるのが、「最小権限の原則」と「職務分掌」です。

- 最小権限の原則: 従業員には、その業務を遂行するために必要最小限の権限のみを付与します。例えば、閲覧だけで業務が遂行できるのであれば、書き込みや削除の権限は与えません。

- 職務分掌: 一つの業務を複数の担当者で分担し、権限を分散させることで、相互牽制を働かせ、不正やミスを防ぎます。

これらの原則を効率的に実現する上で有効なのが、「役割ベースアクセス制御(RBAC)」の考え方です。個々の従業員に直接権限を設定するのではなく、「営業」「経理」「開発」「人事」といった業務上の「役割(ロール)」を定義し、その役割に対して必要な権限をセットで割り当てます。

この役割と権限の対応関係をまとめたものを「アクセスコントロールマトリクス(権限管理表)」として文書化することが非常に重要です。この表には、縦軸に役割(またはユーザー)、横軸に情報資産を配置し、各セルに許可する操作(読み取り、書き込みなど)を記述します。

このマトリクスを作成し、経営層や各部門長の承認を得ることで、組織として合意の取れた公式な権限ルールブックが完成します。これにより、管理者の個人的な判断で権限が付与されることがなくなり、一貫性のある公平な権限管理が実現できます。また、監査の際にも、このマトリクスが正しく運用されていることを示すための重要な証拠となります。

③ 定期的にアクセス権限を見直し、更新する

アクセス制御は、一度設定したら終わりというものではありません。組織は常に変化しており、それに伴って従業員の役割や立場も変わっていきます。そのため、付与されたアクセス権限が常に最新かつ適切な状態に保たれているか、定期的に見直すプロセスが不可欠です。

特に、以下のようなタイミングでは、迅速な権限の見直しが必要です。

- 人事異動: 部署や役職が変わった従業員の権限を、新しい役割に合わせて変更します。この際、以前の部署で使っていた不要な権限は速やかに削除することが重要です。権限が雪だるま式に増えていく「権限の累積」は、深刻なセキュリティリスクとなります。

- 退職: 退職した従業員のアカウントとアクセス権は、最終出社日をもって直ちに無効化または削除する必要があります。退職者アカウントの放置は、不正アクセスの温床となります。

- プロジェクトの終了: 期間限定のプロジェクトのために付与された特別なアクセス権は、プロジェクトが終了した時点で速やかに剥奪します。

これらの個別のイベントに対応するだけでなく、年に1〜2回程度の頻度で、全社的な「アクセス権の棚卸し」を実施することが強く推奨されます。この棚卸しでは、各部門の管理者が、配下の従業員のアクセス権限が現在の業務内容と照らし合わせて適切であるかを確認し、不要な権限があれば削除を申請します。

このような定期的な見直しと更新のサイクルを業務プロセスとして定着させることで、アクセス制御の実効性を長期的に維持することができます。この作業を支援するID管理ツールやアクセス監査ツールを活用することも有効な手段です。

④ 従業員へのセキュリティ教育を徹底する

どれほど高度なアクセス制御システムを導入しても、それを使う従業員のセキュリティ意識が低ければ、その効果は半減してしまいます。技術的な対策(ツール)と、人的な対策(教育)、そして組織的な対策(ルール)は、セキュリティ対策の三位一体であり、どれか一つでも欠けてはなりません。

従業員に対して、以下のような内容を含む継続的なセキュリティ教育を実施することが重要です。

- アクセス制御の重要性の理解: なぜ会社はアクセス制御を行っているのか、その目的(情報漏洩の防止、顧客の信頼維持など)を丁寧に説明し、ルールを守ることが自分自身と会社を守ることに繋がるという意識を醸成します。

- ポリシーとルールの周知: 自社のアクセスコントロールポリシーや、パスワード管理規定、情報資産の取り扱いルールなどを全従業員に周知徹底します。

- 具体的な脅威に関する知識: フィッシングメールの見分け方、マルウェアの感染手口、ソーシャルエンジニアリングの危険性など、具体的な脅威とその対策について教育します。

- インシデント発生時の報告手順: 不審なメールを受信したり、PCの挙動がおかしいと感じたりした場合に、速やかに情報システム部門やセキュリティ担当者に報告する「エスカレーションルール」を明確にしておきます。

教育は一度きりではなく、eラーニングや定期的な研修、注意喚起のメールなどを通じて、繰り返し実施することが大切です。従業員一人ひとりが「自分もセキュリティの当事者である」という自覚を持つことが、組織全体のセキュリティレベルを底上げする上で最も効果的な方法の一つなのです。

アクセス制御の強化に役立つおすすめツール3選

アクセス制御の概念や運用ポイントを理解した上で、次に検討すべきは、それらを効率的かつ確実に実行するためのツール導入です。特に、内部不正やサイバー攻撃のリスクが高い「特権ID」の管理や、多様なシステムへのアクセスを一元的に管理・監視するソリューションは、現代の企業にとって不可欠となりつつあります。ここでは、アクセス制御の強化に役立つ代表的なツールを3つ紹介します。

① iDoperation(株式会社NTTテクノクロス)

「iDoperation」は、株式会社NTTテクノクロスが提供する特権IDアクセス管理市場で高いシェアを誇るツールです。システムの根幹に関わる特権IDの管理に特化しており、内部統制の強化やセキュリティリスクの低減に大きく貢献します。

このツールの大きな特徴は、「特権ID管理のライフサイクル」全体をカバーしている点です。具体的には、「申請・承認」「ID棚卸」「貸出(アクセス制御)」「操作点検」という4つのフェーズを自動化・効率化する機能が体系的に整備されています。

- 主な機能と特徴:

- 厳格なアクセス制御: ゲートウェイ方式を採用しており、利用者はiDoperationサーバーを経由しないとターゲットのサーバーにアクセスできません。これにより、アクセス経路を確実に一元化します。

- パスワードの秘匿化: 特権IDのパスワードをツールが自動管理し、利用者に実際のパスワードを知らせません。利用時にはiDoperationが代理でログインし、利用後はパスワードを自動変更するため、パスワード漏洩のリスクを根本から排除します。

- 詳細なログ記録: 「誰が、いつ、どのサーバーに、何をしたか」をテキストログだけでなく、操作画面を動画として記録する機能も備えています。これにより、不正操作の有無を正確に把握でき、強力な抑止力となります。

- ID棚卸の自動化: システム内に存在する特権IDを定期的に自動検出し、台帳と突き合わせることで、管理されていない野良IDの発見や、退職者IDの削除漏れを防ぎます。

内部統制(J-SOXなど)への対応や、サーバー管理者による不正・誤操作のリスクを徹底的に管理したい企業にとって、iDoperationは非常に有効な選択肢となるでしょう。

参照:株式会社NTTテクノクロス 公式サイト

② SecureCube Access Check(NRIセキュアテクノロジーズ株式会社)

「SecureCube Access Check」は、情報セキュリティ専門企業であるNRIセキュアテクノロジーズ株式会社が開発・提供するエージェントレス型の特権アクセス管理ソリューションです。サーバーやネットワーク機器、データベースなど、多様なITシステムへのアクセスを一元的に管理・監視します。

このツールの最大の特徴の一つは、管理対象のサーバーにエージェント(常駐プログラム)をインストールする必要がない点です。これにより、既存システムへの影響を最小限に抑えながら、短期間で導入を進めることができます。特に、OSが古いサーバーや、業務アプリケーションの都合でエージェントを導入できないシステムを管理下に置きたい場合に大きなメリットがあります。

- 主な機能と特徴:

- エージェントレスでの導入: 管理対象のシステムにソフトウェアをインストールする必要がなく、導入のハードルが低いのが特長です。

- 幅広い対応システム: Linux/UNIXサーバー、Windowsサーバーはもちろん、主要なネットワーク機器やデータベース、クラウド環境(AWS, Azure)まで、幅広いプラットフォームに対応しています。

- コマンド制御機能: ユーザーや役割ごとに、実行を許可するコマンドと禁止するコマンドを細かく設定できます。危険なコマンドの実行を未然に防ぎ、ヒューマンエラーによるシステム障害のリスクを低減します。

- 申請・承認ワークフロー: システムへのアクセスや、特定のコマンド実行をワークフロー化し、上長などの承認がなければ実行できないように設定できます。これにより、作業の正当性を担保し、内部統制を強化します。

多種多様なシステムが混在する複雑な環境のアクセス管理を、既存環境への影響を少なくしながら効率化・強化したい企業に適したソリューションです。

参照:NRIセキュアテクノロジーズ株式会社 公式サイト

③ SKYSEA Client View(Sky株式会社)

「SKYSEA Client View」は、Sky株式会社が開発するクライアントPC管理を中心としたIT資産管理ツールです。その豊富な機能の一部として、強力なアクセス制御機能も提供しており、特にエンドポイント(クライアントPC)からの情報漏洩対策に強みを持っています。

特権ID管理ツールがサーバー側からのアクセスを制御するのに対し、SKYSEA Client Viewは従業員が日々利用するPC側からの不正な操作や情報持ち出しを制御・監視することに重点を置いています。

- 主な機能と特徴:

- デバイス管理: 組織が許可していないUSBメモリやスマートフォン、外付けハードディスクなどの外部デバイスの接続を禁止・制限します。特定の許可されたUSBメモリのみ利用を許可するといった柔軟な設定も可能です。

- 操作ログ管理: PC上で行われたほぼすべての操作(ファイル操作、Webアクセス、メール送受信、印刷など)を詳細に記録します。これにより、問題発生時の原因追跡や、従業員の業務状況の可視化が可能になります。

- アプリケーション起動制御: 業務に不要なソフトウェアや、セキュリティリスクのあるアプリケーションの起動を禁止します。

- データ持ち出し制御: クリップボード経由での情報コピーや、Webメール、ファイル転送サービスへの機密情報のアップロードなどを検知し、警告やブロックを行うことができます。

従業員のPC操作に起因する情報漏洩リスク(USBメモリ経由での持ち出し、不適切なWebサイトへのアクセス、許可されていないソフトの利用など)を総合的に対策したい企業にとって、SKYSEA Client Viewは非常に心強いツールとなります。IT資産の適切な管理とセキュリティ対策を同時に実現できる点が魅力です。

参照:Sky株式会社 公式サイト

| ツール名(提供企業) | 主な特徴 | 特に適した用途 |

|---|---|---|

| iDoperation(NTTテクノクロス) | 特権ID管理に特化。申請から承認、貸出、返却、棚卸までを自動化・効率化。 | サーバーやネットワーク機器の管理者権限を厳格に管理したい場合。内部統制(J-SOXなど)対応。 |

| SecureCube Access Check(NRIセキュア) | ゲートウェイ型でエージェントレス導入が可能。多様なシステムへのアクセスを一元管理。 | 既存システムへの影響を最小限に抑えつつ、サーバーアクセス管理を強化したい場合。 |

| SKYSEA Client View(Sky) | クライアントPCの操作ログ管理やデバイス制御に強みを持つIT資産管理ツール。 | PCからの情報漏洩対策、USBメモリ等の外部デバイス利用制限、従業員のPC操作監視をしたい場合。 |

まとめ

本記事では、現代の企業セキュリティにおける根幹的な対策である「アクセス制御」について、その基本から応用までを網羅的に解説してきました。

まず、アクセス制御が「誰が」「何に」「どのような操作」をできるか管理する仕組みであり、情報資産を「機密性」「完全性」「可用性」の観点から守るための基本であることを確認しました。そして、その重要性が高まる背景として、「情報漏洩リスクの低減」「内部不正の防止」「外部からのサイバー攻撃対策」という3つの大きな理由があることを掘り下げました。

次に、アクセス制御を構成するプロセスとして、「①識別」「②認証」「③認可」「④監査」という4つの基本機能が連携して動作することを学びました。この一連の流れを理解することは、自社のアクセス制御の仕組みを点検する上で非常に重要です。

さらに、アクセス制御の設計思想となる代表的なモデルとして、「①任意アクセス制御(DAC)」「②強制アクセス制御(MAC)」「③役割ベースアクセス制御(RBAC)」「④属性ベースアクセス制御(ABAC)」の4方式を紹介しました。特に、管理効率と統制のバランスに優れたRBACは多くの企業で採用されており、ゼロトラスト時代に向けて動的な制御が可能なABACの重要性も増しています。

これらの概念を具体的に実現する仕組みとして、パスワードや生体認証、ACL、ファイアウォール、特権ID管理ツールなど、7つの技術やツールを紹介し、最後に、アクセス制御を形骸化させないための運用上のポイントとして、「①情報資産の特定」「②権限範囲の明確化」「③定期的な見直し」「④従業員教育」の4点を挙げました。

アクセス制御は、一度導入すれば終わりという単純なものではありません。それは、企業の成長やビジネス環境の変化に合わせて、継続的に見直し、改善していくべき「生きたプロセス」です。技術的なツールの導入と、組織的なルールの整備、そして従業員一人ひとりのセキュリティ意識という3つの歯車が噛み合って初めて、その真価を発揮します。

クラウド化やリモートワークが当たり前となった現代において、従来の境界線に頼ったセキュリティはもはや通用しません。これからの時代、すべてのアクセスを疑い、常に検証する「ゼロトラスト」の考え方が主流となる中で、アクセス制御が担う役割はますます大きくなっていきます。

本記事が、皆様の組織における情報セキュリティ体制を見直し、より堅牢で信頼性の高いビジネス基盤を構築するための一助となれば幸いです。