現代のビジネス環境において、ITシステムの活用は不可欠です。しかしその一方で、システムの脆弱性を狙ったサイバー攻撃は日々高度化・巧妙化しており、企業にとって深刻な脅威となっています。情報漏洩やサービス停止といったインシデントは、金銭的な被害だけでなく、企業のブランドイメージや社会的信用を大きく損なう可能性があります。

このような脅威から自社の情報資産を守り、ビジネスを継続させるために不可欠な取り組みが「脆弱性管理」です。脆弱性管理は、単に発見された脆弱性を修正するだけの場当たり的な対応ではありません。自社のIT資産に存在する脆弱性を網羅的に把握し、リスクを評価して優先順位を付け、計画的に対処していくという、継続的なプロセス全体を指します。

本記事では、脆弱性管理の基本的な知識から、その必要性、具体的なプロセス、そして運用を効率化するためのツールの選び方まで、網羅的に解説します。脆弱性管理に取り組むべき理由を理解し、自社に最適な体制を構築するための一助となれば幸いです。

目次

脆弱性管理とは

脆弱性管理は、現代のサイバーセキュリティ対策において中核をなす活動です。しかし、その言葉が指す範囲は広く、正確な意味を理解することが第一歩となります。ここでは、脆弱性管理の基礎となる「脆弱性の定義」と、活動全体の「目的」について詳しく解説します。

脆弱性の定義

脆弱性とは、コンピュータのOSやソフトウェア、ハードウェア、あるいはネットワークプロトコルなどにおいて、プログラムの不具合や設計上のミスが原因で生じた情報セキュリティ上の欠陥のことを指します。この欠陥、つまり「弱点」を攻撃者に悪用されると、不正アクセス、情報漏洩、データの改ざん・破壊、サービス停止といった様々なセキュリティインシデントを引き起こす原因となります。

脆弱性が生まれる原因は多岐にわたりますが、主に以下のようなものが挙げられます。

- プログラミング上の不備(バグ): ソフトウェア開発時のコーディングミスや考慮漏れによって生じる欠陥です。例えば、ユーザーからの入力値を適切にチェックしないことで発生する「SQLインジェクション」や「クロスサイトスクリプティング(XSS)」などが代表的です。

- 設計上の欠陥: ソフトウェアやシステムの設計段階での考慮不足が原因で生じる問題です。特定の機能を実現するロジックそのものに問題があるため、修正が困難なケースもあります。

- 設定の不備: ソフトウェアや機器の導入時に、セキュリティ上問題のある設定(デフォルトパスワードのまま運用する、不要なポートを開放するなど)のまま運用してしまうことで生じる脆弱性です。これは「設定ミス」とも呼ばれ、高度な技術がなくとも悪用されやすい危険な状態です。

- 仕様上の問題: プロトコルやソフトウェアの仕様そのものに起因する脆弱性です。仕様であるため、根本的な解決が難しく、運用でカバーするなどの対策が必要になる場合があります。

これらの脆弱性は、サーバーやPCだけでなく、ネットワーク機器(ルーター、ファイアウォール)、ビジネスアプリケーション、Webサイト、さらには近年利用が拡大しているクラウドサービスやIoTデバイスまで、企業が利用するあらゆるIT資産に存在する可能性があります。攻撃者は常に新たな脆弱性を探し、それを悪用する攻撃手法を開発しています。そのため、自社のIT資産にどのような脆弱性が存在するのかを継続的に把握し、管理することが極めて重要になるのです。

脆弱性管理の目的

脆弱性管理の最終的な目的は、サイバー攻撃による被害を未然に防ぎ、企業の事業継続性を確保することです。これは、単に発見された脆弱性を片っ端から修正していく作業を意味するものではありません。より戦略的かつ体系的なアプローチが求められます。

脆弱性管理の具体的な目的は、以下の要素に分解できます。

- 網羅的な現状把握: 自社が管理すべきIT資産(サーバー、PC、ネットワーク機器、アプリケーションなど)をすべて洗い出し、それぞれにどのような脆弱性が存在するかを網羅的に、かつ継続的に把握します。把握できていない資産(シャドーIT)は、管理の対象外となり、大きなセキュリティホールになり得ます。

- 客観的なリスク評価: 発見された脆弱性が、自社のビジネスにどの程度の影響を与える可能性があるのかを客観的に評価します。すべての脆弱性が同じ危険度を持つわけではありません。脆弱性の深刻度、悪用される可能性、影響を受ける資産の重要度などを多角的に分析し、対応の優先順位を決定します。

- 効率的かつ効果的な対処: 評価されたリスクに基づき、最も優先度の高い脆弱性から計画的に対処(修正)を行います。対処方法には、修正パッチの適用、設定変更、代替策の導入など、様々な選択肢があります。限られたリソース(時間、人員、予算)を最大限に活用し、最も効果的な対策を講じることが重要です。

- 継続的なプロセスの確立: 脆弱性管理は一度行えば終わりではありません。新たな脆弱性は日々発見され、IT環境も常に変化します。そのため、資産の把握から対処、そして状況の報告と見直しまでの一連のサイクル(PDCA)を確立し、継続的に運用していくことが不可欠です。

要するに、脆弱性管理とは、脆弱性という「リスクの種」を組織的にコントロールし、ビジネスへの影響を許容可能なレベルにまで低減させるための継続的なリスクマネジメント活動であると言えます。攻撃者の視点に立ち、自社のどこに弱点があり、それがどのように悪用される可能性があるのかを常に考え、先手を打って対策を講じることが、この活動の核心です。

脆弱性管理の必要性と高まる背景

なぜ今、これほどまでに脆弱性管理の重要性が叫ばれているのでしょうか。その背景には、企業を取り巻く脅威環境の劇的な変化があります。ここでは、脆弱性管理の必要性を高めている3つの主要な要因、「サイバー攻撃の高度化・巧妙化」「DX推進による攻撃対象領域の拡大」「サプライチェーンリスクの増大」について掘り下げていきます。

サイバー攻撃の高度化・巧妙化

かつてのサイバー攻撃は、技術力を誇示する愉快犯的なものが主流でした。しかし、現在ではその様相は一変し、金銭の窃取やビジネス妨害を目的とした、極めて組織的かつ巧妙な「ビジネス」へと変化しています。

- 攻撃手法の進化: 攻撃者は常に新しい攻撃手法を開発しています。特に近年猛威を振るっているのが「ランサムウェア」です。これは、企業のシステムに侵入し、データを暗号化して使用不能にした上で、復旧と引き換えに高額な身代金を要求する攻撃です。最近では、身代金を支払わない場合に盗んだ情報を公開すると脅す「二重恐喝(ダブルエクストーション)」の手口も一般化しており、被害は甚大化しています。

- 攻撃の自動化と高速化: 脆弱性情報を共有するプラットフォームや、攻撃を自動化するツールがダークウェブなどで容易に入手できるようになりました。これにより、高度な専門知識を持たない攻撃者でも、容易に攻撃を仕掛けられるようになっています。また、新たな脆弱性が公表されてから、それを悪用する攻撃コード(エクスプロイトコード)が出現し、実際に攻撃が始まるまでの時間は著しく短縮されています。このため、企業側にはより迅速な脆弱性への対応が求められます。

- ゼロデイ攻撃の増加: 「ゼロデイ攻撃」とは、ソフトウェアの脆弱性が発見され、修正プログラム(パッチ)が提供される前に、その脆弱性を悪用して行われる攻撃のことです。防御側が対策を講じる術がない(=Day 0)状態を狙うため、極めて防御が困難です。このような未知の脅威に対抗するためにも、既知の脆弱性を確実に潰しておくことが、結果的に攻撃の足がかりを減らすことに繋がります。

このように、攻撃はより強力に、より速く、より巧妙になっており、従来の場当たり的なセキュリティ対策では対抗しきれなくなっています。組織的な攻撃に対抗するには、組織的かつ継続的な防御、すなわち脆弱性管理が不可欠なのです。

DX推進による攻撃対象領域の拡大

多くの企業が競争力強化のために推進しているDX(デジタルトランスフォーメーション)も、皮肉なことにサイバーリスクを増大させる一因となっています。DXの進展に伴い、企業のIT環境はかつてないほど複雑化し、攻撃者が狙うことのできる範囲、すなわち「攻撃対象領域(アタックサーフェス)」が拡大しています。

- クラウドサービスの普及: 業務効率化のためにSaaS、PaaS、IaaSといったクラウドサービスの利用が一般化しました。これにより、データやシステムが従来の社内ネットワーク(オンプレミス)の外に置かれるようになり、企業の管理が及ばない領域が増えています。クラウドサービス自体のセキュリティは強固でも、利用する企業側の設定ミスが原因で情報漏洩に繋がるケースが後を絶ちません。

- テレワークの常態化: 働き方改革やパンデミックを経て、多くの企業でテレワークが導入されました。従業員は自宅のネットワークなど、セキュリティレベルが必ずしも高くない環境から社内システムにアクセスします。使用されるデバイスも、私物端末(BYOD)が使われるケースもあり、管理が隅々まで行き届きにくくなっています。

- IoTデバイスの増加: 工場の生産ラインやビル管理、医療現場など、様々な場所にインターネットに接続されたIoTデバイスが導入されています。これらのデバイスは、PCのようにセキュリティ対策ソフトを導入できない場合が多く、パスワードが初期設定のまま放置されるなど、脆弱な状態で見過ごされがちです。

これらの変化により、従来の「社内と社外」を明確に分ける境界型防御モデルは限界を迎えています。どこからでも、どのデバイスからでもアクセスされることを前提とした「ゼロトラスト」の考え方が主流となる中、ネットワークの内外を問わず、すべてのIT資産を継続的に監視し、脆弱性を管理する必要性が飛躍的に高まっているのです。

サプライチェーンリスクの増大

自社のセキュリティ対策を完璧に行ったとしても、それだけでは安全とは言い切れません。近年、取引先や業務委託先など、自社と繋がりのある他組織を経由して侵入を試みる「サプライチェーン攻撃」が大きな脅威となっています。

攻撃者は、セキュリティ対策が強固な大企業を直接狙うのではなく、比較的対策が手薄になりがちな中小の関連企業を踏み台にします。その子会社や取引先にまず侵入し、そこから信頼関係を悪用して、本来の標的である大企業のネットワークへの侵入を試みるのです。

- 被害の連鎖: サプライチェーン攻撃の恐ろしい点は、一度侵入を許すと、被害がサプライチェーン全体に連鎖的に広がる可能性があることです。自社が攻撃の起点となってしまった場合、取引先に多大な迷惑をかけるだけでなく、サプライチェーン全体の機能を麻痺させてしまう恐れもあります。

- 管理の難しさ: 自社のセキュリティ状況は把握できても、無数の取引先のセキュリティレベルを正確に把握し、管理することは極めて困難です。しかし、サプライチェーン全体でビジネスが成り立っている以上、このリスクから目を背けることはできません。

このような背景から、自社の脆弱性管理を徹底することはもちろん、取引先に対しても一定のセキュリティレベルを求めたり、委託するソフトウェアやサービスの安全性を評価したりするなど、サプライチェーン全体を視野に入れたリスク管理が求められるようになっています。自社の脆弱性管理は、もはや自社だけの問題ではなく、社会的な責任となりつつあるのです。

脆弱性を放置する具体的なリスク

脆弱性管理の重要性を理解しても、日々の業務に追われる中で対策が後回しにされてしまうケースは少なくありません。しかし、脆弱性を放置することは、時限爆弾を抱えているようなものです。ここでは、脆弱性を放置した場合に企業が直面する具体的な4つのリスクについて、その深刻さを解説します。

情報漏洩

脆弱性を放置するリスクとして最も代表的なものが「情報漏洩」です。攻撃者はシステムの脆弱性を悪用して内部ネットワークに侵入し、データベースに保存されている機密情報を窃取します。

- 漏洩する情報の種類: 漏洩の対象となる情報は多岐にわたります。顧客の氏名、住所、電話番号、クレジットカード情報といった個人情報、取引先情報や新製品の開発情報、財務情報などの企業秘密、さらには従業員の個人情報まで、あらゆる重要情報が標的となり得ます。

- 漏洩がもたらす直接的被害: 情報漏洩が発生した場合、企業は深刻なダメージを受けます。個人情報保護法などの法令に基づき、被害者への通知や監督官庁への報告義務が生じます。内容によっては、被害者への損害賠償や行政からの課徴金納付命令に発展する可能性もあります。これらの対応には、調査費用や弁護士費用など、莫大なコストがかかります。

- 信頼の失墜: 金銭的な被害以上に深刻なのが、顧客や取引先からの信頼の失墜です。「情報を適切に管理できない企業」というレッテルは、顧客離れや取引停止に直結します。一度失った信頼を回復するには、長い時間と多大な努力が必要となります。

具体例として、Webアプリケーションの脆弱性である「SQLインジェクション」を放置していた場合を考えてみましょう。攻撃者は、Webサイトの入力フォームに不正なSQL文を送り込むことで、データベースを直接操作し、そこに格納されている全ての顧客情報を抜き取ることができてしまいます。たった一つの脆弱性が、企業の存続を揺るがす大規模な情報漏洩インシデントに繋がる危険性を常に孕んでいるのです。

サービスの停止

サイバー攻撃の目的は、情報の窃取だけではありません。企業の事業活動そのものを妨害し、サービスを停止に追い込むことも主要な目的の一つです。

- サービス停止を引き起こす攻撃: 例えば、「DDoS(分散型サービス妨害)攻撃」は、大量のアクセスをサーバーに送りつけることで、Webサイトやオンラインサービスをダウンさせます。また、サーバーOSの脆弱性を悪用されれば、システムを強制的に停止させられたり、重要なファイルを破壊されたりする可能性もあります。近年猛威を振るうランサムウェア攻撃では、サーバーやPC内のデータがすべて暗号化され、業務システム全体が完全に停止してしまいます。

- ビジネスへの影響: ECサイトやオンライン予約システムなど、Webサービスが事業の根幹を担っている企業にとって、サービスの停止は売上機会の直接的な損失を意味します。製造業であれば、工場の生産管理システムが停止すればラインが止まり、莫大な損失が発生します。サービスが長時間にわたって停止すれば、顧客は競合他社のサービスへと流れていってしまいます。

- 復旧コストと時間: 停止したサービスを復旧させるには、原因の特定、システムのクリーンアップ、データのリストア、再発防止策の実施など、複雑な手順と時間が必要です。その間、事業は停止したままとなり、機会損失は拡大し続けます。外部の専門家に調査や復旧を依頼すれば、さらに高額な費用が発生します。

脆弱性の放置は、企業の生命線である事業活動を突然断ち切られるリスクと隣り合わせです。特に、重要なインフラを支えるシステムに脆弱性があった場合、その影響は自社に留まらず、社会全体に及ぶ可能性すらあります。

金銭的被害(ランサムウェアなど)

サイバー攻撃の動機として、直接的な金銭の要求が主流となっています。その最もたる例が「ランサムウェア」による被害です。

- ランサムウェア攻撃の手口: 攻撃者は、OSやアプリケーションの脆弱性を突いて社内ネットワークに侵入し、潜伏しながら管理者権限を奪取します。そして、サーバーやPCに保存されている業務データを次々と暗号化し、アクセスできない状態にしてしまいます。その後、データの復号と引き換えに、暗号資産(仮想通貨)での高額な身代金(ランサム)を要求します。

- 二重恐喝・三重恐喝の脅威: 近年のランサムウェア攻撃は、さらに悪質化しています。データを暗号化するだけでなく、事前にデータを窃取しておき、「身代金を支払わなければ、盗んだ情報をインターネット上に公開する」と脅す「二重恐喝(ダブルエクストーション)」が一般的です。これにより、企業は事業停止と情報漏洩という二重の被害に苦しむことになります。さらに、盗んだ情報を利用して顧客や取引先を脅迫する「三重恐喝」といった手口も出現しています。

- 身代金以外のコスト: たとえ身代金を支払ったとしても、データが完全に復旧される保証はありません。また、法執行機関やセキュリティ専門家は、攻撃グループの活動を助長するとして、身代金の支払いを推奨していません。結局、身代金の支払いの有無にかかわらず、システムの調査、復旧、再構築、再発防止策の導入などに多大な費用と時間が必要となります。結果的に、身代金の額をはるかに上回る金銭的損失が発生するケースがほとんどです。

脆弱性は、ランサムウェアのような悪質な攻撃者にとって、格好の侵入口となります。一つの見過ごされた脆弱性が、数億円規模の金銭的被害に繋がる可能性があるのです。

ブランドイメージの低下

情報漏洩、サービス停止、金銭的被害といった直接的なダメージは、最終的に企業の「ブランドイメージ」や「社会的信用」を大きく毀損します。

- 顧客・取引先の信頼喪失: セキュリティインシデントを公表した企業に対し、顧客は「自分の情報も危険に晒されるのではないか」と不安を抱きます。取引先は「この会社と取引を続けて大丈夫だろうか」と懸念します。このような不信感は、長期的な顧客離れや取引関係の見直しに繋がり、企業の収益基盤を揺るがします。

- 株価への影響: 上場企業であれば、大規模なセキュリティインシデントの発生は株価の急落を招く可能性があります。投資家は、企業のガバナンス体制やリスク管理能力に疑問を抱き、株式を売却する動きに出るからです。

- 採用活動への悪影響: 企業の評判は、採用活動にも影響します。「セキュリティ意識の低い会社」というイメージは、優秀な人材から敬遠される原因となります。

サイバー攻撃による被害は、システムを復旧したり、金銭的な補償をしたりすれば終わりではありません。一度傷ついたブランドイメージと失われた信頼を回復するためには、インシデント対応にかかったコストの何倍もの時間と努力、そして費用が必要となります。脆弱性を放置することは、長年かけて築き上げてきた企業の最も大切な資産である「信用」を危険に晒す行為に他ならないのです。

脆弱性管理と混同されやすい用語との違い

脆弱性管理について議論する際、「脆弱性診断」や「パッチ管理」といった類似の用語が使われることがあります。これらの用語は脆弱性管理と密接に関連していますが、その目的や活動範囲は異なります。違いを正しく理解することは、効果的なセキュリティ体制を構築する上で非常に重要です。

脆弱性診断との違い

「脆弱性診断」と「脆弱性管理」は、しばしば同義で語られがちですが、両者は明確に区別されるべき概念です。脆弱性診断が「点」の活動であるのに対し、脆弱性管理は「線」や「面」で捉える継続的なプロセスです。

| 比較項目 | 脆弱性管理 | 脆弱性診断 |

|---|---|---|

| 目的 | 脆弱性に関するリスクを継続的に低減し、事業を守る | 特定時点での脆弱性の有無を網羅的に検出し、報告する |

| タイミング | 継続的・周期的(毎日、毎週など) | 不定期的(システムリリース前、年次計画など) |

| スコープ | 組織全体のIT資産(既知・未知を含む) | 事前に定めた特定のシステムやアプリケーション |

| 活動内容 | 資産把握、検知、評価、対処、報告のライフサイクル全体 | ツールによるスキャン、専門家による手動診断、結果の報告 |

| 位置づけ | リスクマネジメントのプロセス全体 | 脆弱性管理プロセスにおける「検知」フェーズの一部 |

脆弱性診断とは、特定の対象(Webアプリケーション、サーバー、ネットワークなど)に対して、セキュリティ上の脆弱性が存在するかどうかを専門家や専用ツールを用いて検査する活動です。これは、いわばシステムの「健康診断」のようなもので、ある特定の時点におけるスナップショット的な評価を提供します。例えば、新しいWebサービスを公開する前や、年に一度の定期的なチェックとして実施されるのが一般的です。診断結果はレポートとしてまとめられ、発見された脆弱性の内容や危険度が示されます。

一方、脆弱性管理とは、前述の通り、IT資産の把握から始まり、脆弱性の検知、リスク評価と優先順位付け、対処、そして報告と改善という一連の活動を継続的に繰り返すライフサイクル全体を指します。脆弱性診断は、このサイクルの中の「脆弱性の検知」という重要なステップを担う一要素に過ぎません。

両者の関係性を車の運転に例えるなら、脆弱性診断は「車検」に相当します。定期的に車の状態を専門家に見てもらい、安全基準を満たしているかを確認する行為です。これに対して脆弱性管理は、車検だけでなく、日々の運転前点検、消耗品の交換、異常を感じた際の修理、燃費の記録といった、安全で快適な運転を続けるための日常的なメンテナンス活動すべてを含みます。

車検(脆弱性診断)だけを年に一度受けていても、日々のメンテナンス(脆弱性管理)を怠れば、突然の故障(セキュリティインシデント)に見舞われるリスクは高まります。効果的なセキュリティ対策のためには、定期的な脆弱性診断と、それを組み込んだ日々の継続的な脆弱性管理の両方が不可欠なのです。

パッチ管理との違い

「パッチ管理」も、脆弱性管理と密接に関わる重要な活動ですが、両者はイコールではありません。パッチ管理は脆弱性への「対処」の一手段であり、脆弱性管理というより大きな枠組みの一部と位置づけられます。

パッチ管理(Patch Management)とは、ソフトウェアのベンダーから提供される修正プログラム、すなわち「パッチ」を計画的に適用し、システムを最新の状態に保つプロセスを指します。OSやアプリケーションで脆弱性が発見されると、通常、開発元のベンダーはそれを修正するためのパッチを公開します。このパッチを管理下のサーバーやPCに適用することで、既知の脆弱性を塞ぎ、攻撃のリスクを低減させます。多くの脆弱性は、パッチを適用することで解消できるため、パッチ管理はセキュリティ対策の基本中の基本と言えます。

しかし、脆弱性管理は、パッチ管理よりもはるかに広い範囲をカバーする活動です。脆弱性管理の観点から見ると、パッチ管理だけでは不十分な点がいくつかあります。

- パッチが提供されない脆弱性: すべての脆弱性にパッチが提供されるわけではありません。例えば、サポートが終了した古いOSやソフトウェア(EOL/EOS製品)には、新たな脆弱性が発見されてもパッチは提供されません。また、Webアプリケーションの独自開発部分に存在する脆弱性は、自社で修正する必要があります。

- 設定ミスに起因する脆弱性: パスワードが初期設定のまま、不要なサービスが起動している、アクセス制御が不適切であるといった「設定ミス」は、パッチを適用するだけでは解決しません。これらは、設定の見直しという別の対処が必要です。

- リスク評価と優先順位付けの欠如: パッチ管理は、基本的に「パッチを適用する」という作業に主眼が置かれます。しかし、脆弱性管理では、「どの脆弱性から対処すべきか?」というリスクベースの優先順位付けが極めて重要です。自社のビジネスにとって重要度の高い資産に存在する、攻撃者に悪用されやすい脆弱性から優先的に対処する必要がありますが、パッチ管理のプロセスだけではこの視点が欠けがちです。

- 対処方法の多様性: 脆弱性への対処は、パッチ適用だけではありません。例えば、すぐにパッチを適用できない場合には、WAF(Web Application Firewall)やIPS(不正侵入防止システム)で攻撃をブロックする「仮想パッチ」という考え方や、リスクが低いと判断して意図的に何もしない「リスク受容」という選択肢もあります。脆弱性管理では、こうした多様な選択肢の中から最適な対処法を決定します。

まとめると、パッチ管理は脆弱性管理における「対処」フェーズの極めて重要なアクションの一つですが、それだけでは網羅的なセキュリティ対策にはなりません。 IT資産の全体像を把握し、パッチで対応できないものを含むすべての脆弱性を可視化し、ビジネスリスクに基づいて優先順位を付けて最適な対処法を選択・実行する。この一連の体系的な取り組みこそが、脆弱性管理なのです。

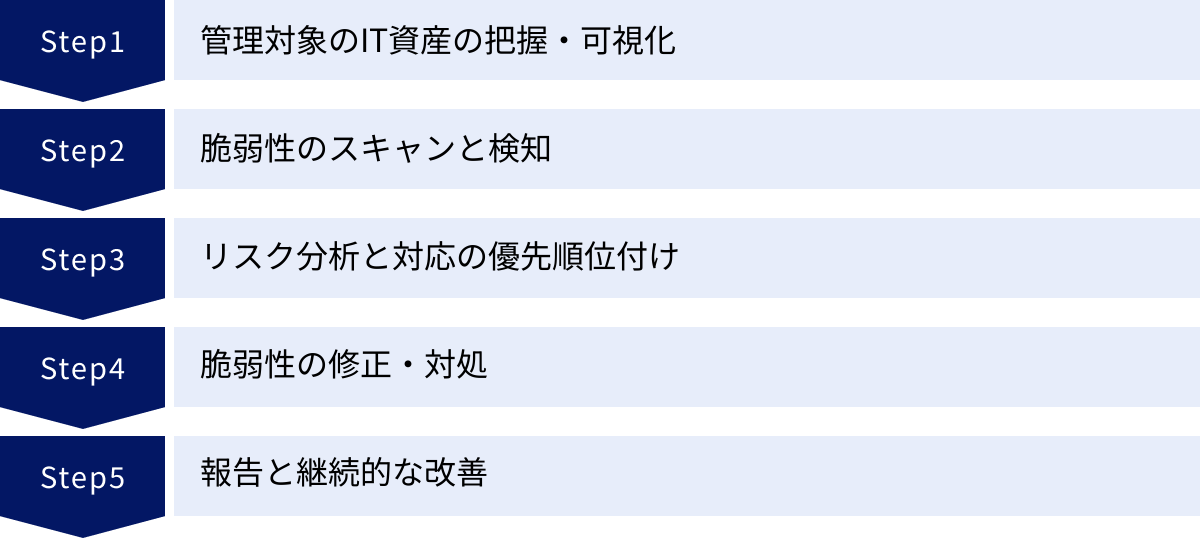

脆弱性管理の基本的な5つのプロセス

効果的な脆弱性管理は、場当たり的な対応ではなく、体系化されたプロセスに基づいて継続的に実施することが重要です。このプロセスは一般的に、「① 資産の把握・可視化」→「② スキャンと検知」→「③ リスク分析と優先順位付け」→「④ 修正・対処」→「⑤ 報告と継続的な改善」という5つのステップからなるライフサイクルとして描かれます。これは、品質管理などで用いられるPDCA(Plan-Do-Check-Act)サイクルにも通じる考え方です。

① 管理対象のIT資産の把握・可視化

脆弱性管理のすべての活動は、「何を守るべきか」を正確に把握することから始まります。自社がどのようなIT資産を保有し、それらがどこにあり、どのような状態にあるのかを可視化することが、プロセスの第一歩であり、最も重要な基盤となります。なぜなら、存在を認識していない資産は管理の対象外となり、放置された脆弱性が攻撃者の侵入口となる「シャドーIT」になってしまうからです。

- 把握すべき資産: 管理対象となるIT資産は、物理的なサーバーや従業員のPCだけに留まりません。

- ハードウェア: サーバー、クライアントPC、ネットワーク機器(ルーター、スイッチ、ファイアウォール)、IoTデバイスなど。

- ソフトウェア: OS、ミドルウェア(Webサーバー、データベース)、業務アプリケーション、インストールされている各種ソフトウェアなど。

- クラウド資産: IaaS上の仮想マシン、PaaSで利用しているサービス、SaaSアプリケーション、コンテナ環境など。

- 情報: 上記の資産で扱われるデータの重要度や個人情報の有無など。

- 資産管理の課題: しかし、現代のIT環境において、これらの資産をすべて手動で正確に把握し続けることは極めて困難です。クラウドサービスの利用、仮想化技術の進展、テレワークの普及などにより、資産は動的に増減し、物理的な境界も曖昧になっています。

- 解決策: この課題を解決するためには、IT資産管理台帳を整備し、定期的に棚卸しを行うといった基本的な活動に加え、ネットワークをスキャンして接続されている機器を自動的に検出したり、各種の管理ツールから情報を集約したりする仕組みが有効です。脆弱性管理の成否は、この最初のステップである資産把握の精度にかかっていると言っても過言ではありません。

② 脆弱性のスキャンと検知

管理対象のIT資産が明確になったら、次のステップは、それらの資産にどのような脆弱性が潜んでいるかを具体的に検知することです。このフェーズでは、脆弱性スキャナーと呼ばれる専用のツールが中心的な役割を果たします。

- 脆弱性スキャンの仕組み: 脆弱性スキャナーは、スキャン対象のOSやソフトウェアのバージョン情報などを収集し、既知の脆弱性情報データベース(CVEなど)と照合することで、脆弱性の有無を特定します。また、実際に擬似的な攻撃を試みることで、設定の不備などを検出する機能を持つものもあります。

- スキャンの種類:

- ネットワークスキャン: 外部または内部のネットワークから対象のサーバーや機器にアクセスし、開いているポートや稼働しているサービスを調査して脆弱性を探します。

- 認証スキャン: 対象システムにログインするための認証情報を用いてスキャンを行います。システム内部から詳細な情報を取得できるため、より高精度な検知が可能です。

- Webアプリケーションスキャン: Webアプリケーションに特化し、SQLインジェクションやクロスサイトスクリプティングといった脆弱性を検出します。

- 検知される情報: スキャン結果として、通常は以下のような情報が得られます。

- 発見された脆弱性の内容

- CVE(Common Vulnerabilities and Exposures)番号: 個々の脆弱性を一意に識別するための世界共通の識別子。

- CVSS(Common Vulnerability Scoring System)スコア: 脆弱性の深刻度を示す数値スコア。

- 影響を受ける資産の情報(IPアドレス、ホスト名など)。

このスキャンを定期的(例えば、毎日や毎週)に自動実行する体制を整えることで、新たな脆弱性の出現やIT環境の変化に迅速に対応できるようになります。

③ リスク分析と対応の優先順位付け

脆弱性スキャンを実行すると、特に大規模な環境では、数百、数千という数の脆弱性が検出されることが珍しくありません。しかし、発見されたすべての脆弱性にすぐさま対応することは、リソースの観点から非現実的です。ここで重要になるのが、リスクに基づいた対応の優先順位付けです。

このステップの目的は、「どの脆弱性から対処すれば、最も効率的に組織全体のリスクを低減できるか」を判断することです。そのために、以下のような複数の要素を組み合わせて、多角的なリスク分析を行います。

- 脆弱性の深刻度: CVSSスコアなどを参考に、脆弱性自体の危険度を評価します。

- 攻撃の可能性: その脆弱性を悪用する攻撃コードが既に出回っているか、実際に攻撃が観測されているか(例: KEVカタログへの登録)などを考慮します。CVSSスコアが低くても、実際に悪用されている脆弱性は優先度が高くなります。

- 資産の重要度: 脆弱性が存在する資産が、ビジネスにとってどれだけ重要かを評価します。例えば、個人情報を扱う顧客データベースサーバーと、開発環境のテストサーバーでは、同じ脆弱性でもリスクの大きさは全く異なります。

- ネットワークの状況: その資産がインターネットに直接公開されているか、社内ネットワークの奥深くにあるかなど、攻撃のされやすさも考慮します。

これらの情報を総合的に評価し、「高リスク(緊急対応)」「中リスク(計画的対応)」「低リスク(経過観察)」のように脆弱性を分類します。この「リスクベースアプローチ」こそが、限られたリソースを有効活用し、脆弱性管理を成功に導く鍵となります。

④ 脆弱性の修正・対処

優先順位付けが終わったら、いよいよ脆弱性を修正・対処する実行フェーズに移ります。対処方法は、パッチの適用だけではありません。状況に応じて最適な手段を選択する必要があります。

- 主な対処方法:

- 修正(Remediation): ベンダーから提供される修正パッチを適用する最も根本的な解決策です。

- 緩和(Mitigation): すぐにパッチを適用できない場合に、リスクを低減させるための一時的な措置です。例えば、WAF/IPSで攻撃パターンをブロックする(仮想パッチ)、不要なサービスを停止する、アクセス制御を強化する、といった方法があります。

- 受容(Acceptance): リスクが極めて低い、または対処コストがリスクに見合わないと判断した場合に、リスクを認識した上で意図的に何もしないという選択です。この場合、なぜ受容するのかを明確に記録しておくことが重要です。

- 対処の実行と検証: 対処計画に基づき、システム管理者や開発者が実際の作業を行います。作業前には、パッチ適用によるシステムへの影響をテスト環境で検証することが望ましいです。対処が完了したら、再度脆弱性スキャンを実行し、脆弱性が確かに解消されたことを確認する「クローズ確認」を行います。

⑤ 報告と継続的な改善

脆弱性管理プロセスの最後のステップは、一連の活動の結果を関係者に報告し、プロセス自体の評価と見直しを行うことです。

- レポーティング: 報告の対象や内容は、相手によって異なります。

- 経営層向け: 組織全体のリスクレベルの推移、主要なリスクへの対応状況、投資対効果など、ビジネス視点でのサマリーレポート。

- システム管理者向け: 対処が必要な脆弱性リスト、作業の進捗状況、技術的な詳細情報など、実務レベルのレポート。

- プロセスの評価と改善: 定期的に脆弱性管理プロセス全体を振り返り、改善点を探します。「資産の把握漏れはなかったか?」「優先順位付けの基準は適切か?」「対処にかかる時間は長すぎないか?」といった観点でKPI(重要業績評価指標)を設定し、その達成度を評価します。

この報告と改善のサイクルを回すことで、脆弱性管理の活動はより洗練され、組織のセキュリティレベルは継続的に向上していきます。脆弱性管理は一過性のプロジェクトではなく、終わりなき旅なのです。

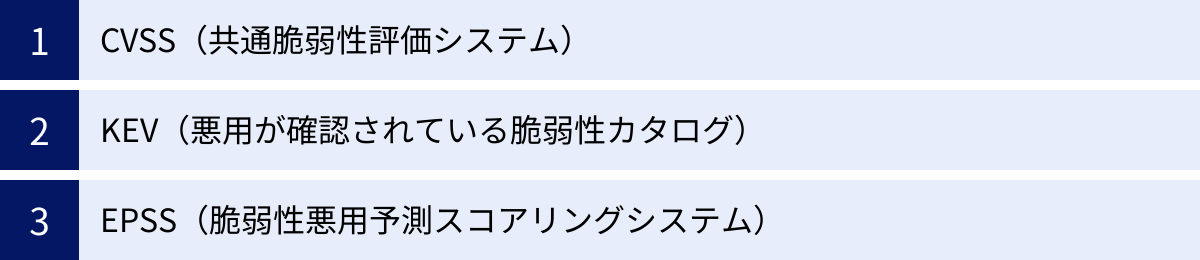

脆弱性管理における優先順位付けの考え方

脆弱性管理プロセスの中核をなす「リスク分析と対応の優先順位付け」。この精度が、セキュリティ対策の成否を左右するといっても過言ではありません。近年、この優先順位付けをより客観的かつ効果的に行うための様々な評価システムや考え方が登場しています。ここでは、代表的な3つの指標「CVSS」「KEV」「EPSS」について、その特徴と活用方法を解説します。

CVSS(共通脆弱性評価システム)

CVSS(Common Vulnerability Scoring System)は、脆弱性の技術的な深刻度を評価し、0.0から10.0までの数値で示すためのオープンな業界標準です。FIRST(Forum of Incident Response and Security Teams)という団体によって管理されており、ベンダーやセキュリティ研究者が脆弱性の深刻度を共通の尺度で表現するために広く利用されています。

CVSSスコアは、以下の3つの基準グループ(メトリックグループ)から算出されます。

- 基本評価基準(Base Metrics): 脆弱性そのものが持つ不変の特性を評価します。攻撃の難易度(攻撃元区分、攻撃条件の複雑さ)、攻撃された場合の影響(機密性、完全性、可用性への影響)などから構成され、この基準だけで算出されるのが「基本スコア(Base Score)」です。一般的に「CVSSスコア」という場合、この基本スコアを指すことが多いです。

- 現状評価基準(Temporal Metrics): 時間の経過と共に変化する要因を評価します。その脆弱性を悪用する攻撃コードの有無、ベンダーからの対策情報の入手可能性などを加味し、基本スコアを調整します。

- 環境評価基準(Environmental Metrics): 脆弱性が存在するIT環境固有の状況を評価します。影響を受けるシステムの重要度や、自社で実施している緩和策などを考慮し、最終的なリスクをユーザー組織自身が評価するために使われます。

CVSSは、脆弱性の深刻度を客観的な数値で把握できるため、優先順位付けの出発点として非常に有用です。多くの脆弱性スキャナーがこのスコアを自動的に表示します。しかし、CVSSスコアだけに依存した優先順位付けには限界もあります。 なぜなら、CVSSはあくまで脆弱性自体の「潜在的な危険度」を示すものであり、「その脆弱性が実際に悪用される可能性」や「自社のビジネスへの真の影響」を直接反映しているわけではないからです。例えば、CVSSスコアが9.8と非常に高くても、インターネットから隔離された内部システムにしか存在しない脆弱性の場合、すぐに対応する必要性は低いかもしれません。

KEV(悪用が確認されている脆弱性カタログ)

CVSSの限界を補う上で非常に重要なのが、KEV(Known Exploited Vulnerabilities Catalog)です。KEVは、米国のCISA(サイバーセキュリティ・社会基盤安全保障庁)が公開している、「実際にサイバー攻撃で悪用されたことが確認されている脆弱性」のリストです。

- KEVの重要性: なぜKEVが重要なのでしょうか。それは、サイバー攻撃者は、存在する無数の脆弱性の中から、「攻撃が成功しやすく、効果が高い」ごく一部の脆弱性を好んで悪用する傾向があるからです。KEVに掲載されている脆弱性は、まさに攻撃者にとって「おいしい」脆弱性であり、放置すれば攻撃を受ける可能性が極めて高いことを意味します。

- CVSSとの組み合わせ: 驚くべきことに、KEVに掲載されている脆弱性の中には、CVSSスコアが「High(高)」や「Critical(緊急)」ではない、中程度のものが含まれていることもあります。CVSSスコアだけを見ていると見逃してしまうかもしれませんが、実際に悪用されているという事実(脅威インテリジェンス)は、何よりも重い意味を持ちます。

- 実践的な活用法: 脆弱性管理の実務においては、まずKEVにリストアップされている脆弱性への対応を最優先事項とすべきです。CISAは米連邦政府機関に対し、KEVに追加された脆弱性に特定の期限までに対処するよう義務付けており、これは民間企業にとっても非常に有効なベンチマークとなります。KEVは、「今すぐ対処すべき脆弱性」を特定するための強力なツールなのです。

EPSS(脆弱性悪用予測スコアリングシステム)

CVSSが「深刻度」、KEVが「悪用の事実」を示すのに対し、EPSS(Exploit Prediction Scoring System)は、「特定の脆弱性が今後30日以内に悪用される確率」を予測するスコアリングシステムです。これもFIRSTが管理しており、よりインテリジェントな優先順位付けを可能にするための新しいアプローチとして注目されています。

- EPSSの仕組み: EPSSは、CVE情報、攻撃コードの公開状況、セキュリティベンダーの観測データなど、膨大なデータを機械学習で分析し、各脆弱性(CVE)に対して、悪用される確率を0%から100%(0.0~1.0)のスコアで算出します。スコアが高いほど、近い将来に悪用される可能性が高いことを示します。

- EPSSの利点: EPSSを利用することで、まだKEVには載っていないものの、攻撃者に狙われる可能性が高まっている「危険な兆候のある脆弱性」を特定できます。これにより、攻撃を受ける前に先回りして対策を講じる、プロアクティブな脆弱性管理が実現可能になります。

- CVSSとの組み合わせによる効率化: ある調査では、CVSSスコアが7.0以上の脆弱性すべてに対応しようとすると膨大な作業量になるのに対し、「CVSSスコアが7.0以上」かつ「EPSSスコアが一定値以上」の脆弱性に絞ることで、対応すべき脆弱性の数を大幅に削減しつつ、実際に悪用される脆弱性の大部分をカバーできることが示されています。

結論として、現代の脆弱性管理における最適な優先順位付けは、これら3つの指標を組み合わせて行うことです。

- 最優先: KEVに掲載されている脆弱性(すでに悪用されている)

- 次点: CVSSスコアが高く、かつEPSSスコアも高い脆弱性(深刻かつ、近々悪用される可能性が高い)

- その他: 上記に加え、自社のビジネスインパクト(資産の重要度)を加味して総合的に判断

この多角的なアプローチにより、「アラート疲れ」を防ぎ、限られたリソースを真に危険な脆弱性に集中させることが可能になるのです。

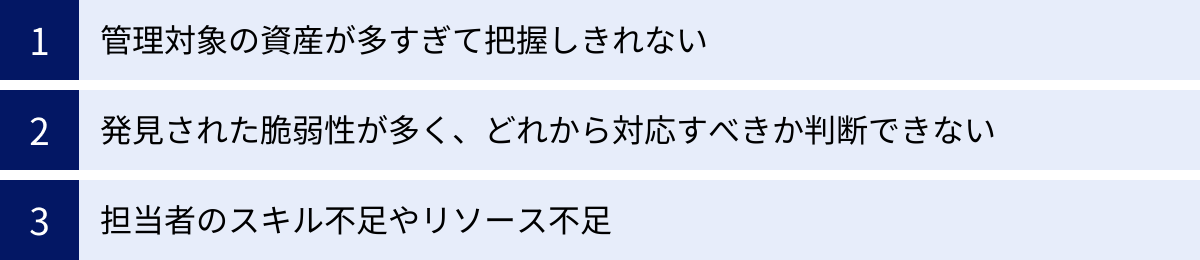

脆弱性管理でよくある3つの課題

脆弱性管理の重要性や理想的なプロセスを理解していても、いざ実践しようとすると多くの企業が壁にぶつかります。ここでは、多くの組織が直面する代表的な3つの課題と、その背景にある原因について解説します。これらの課題を事前に認識しておくことが、対策を考える上での第一歩となります。

① 管理対象の資産が多すぎて把握しきれない

脆弱性管理の出発点である「IT資産の把握」。しかし、この最初のステップでつまずく企業が後を絶ちません。現代のIT環境はあまりにも複雑で動的であり、自社が保有・利用しているすべてのIT資産を正確かつ最新の状態で把握することが極めて困難になっています。

- 資産の多様化と動態性: 昔のように、物理サーバーとPCだけを管理すればよかった時代は終わりました。仮想サーバーは数分で作成・破棄され、クラウド上のリソースは日々増減します。コンテナ技術の利用は、管理すべき対象をさらに細分化・複雑化させました。また、オフィス内には、複合機、IP電話、監視カメラなど、ネットワークに接続された多種多様なデバイスが存在します。

- シャドーITの増殖: 「シャドーIT」とは、情報システム部門の管理・承認を得ずに、従業員や各事業部門が独自に導入・利用しているIT機器やクラウドサービスのことです。業務効率化のために便利なSaaSを勝手に契約したり、個人所有のUSBメモリやスマートフォンを業務に利用したりするケースがこれにあたります。これらは管理者の目から見えないため、セキュリティ設定が不十分なまま放置され、深刻なセキュリティホールとなり得ます。

- 手動管理の限界: Excelなどで作成されたIT資産管理台帳に手動で情報を更新していく従来の方法では、この複雑性と変化のスピードに到底追いつけません。情報がすぐに古くなり、実態と乖離してしまいます。結果として、「守るべき対象が何なのかわからない」という致命的な状況に陥り、効果的な脆弱性管理を行う以前の問題となってしまうのです。

② 発見された脆弱性が多く、どれから対応すべきか判断できない

IT資産の把握がある程度できたとしても、次に待ち受けているのが「脆弱性の洪水」という課題です。脆弱性スキャンツールを導入して定期的にスキャンを実行すると、想像以上に多くの脆弱性が検出され、担当者はその対応に追われることになります。

- アラート疲れ(Alert Fatigue): 毎日、毎週のように生成される大量の脆弱性レポート。その中には、何千、何万という脆弱性がリストアップされていることもあります。担当者は、この膨大なアラートを一つひとつ確認する作業に忙殺され、精神的に疲弊してしまいます。これが「アラート疲れ」と呼ばれる状態で、重要な警告を見逃す原因にもなりかねません。

- 不適切な優先順位付け: 多くの担当者は、膨大な脆弱性リストを前に、とりあえずCVSSスコアが高いものから順番に対応しようとします。しかし前述の通り、CVSSスコアの高さが必ずしもビジネスリスクの高さと直結するわけではありません。例えば、CVSSスコアが10.0(Critical)であっても、外部からアクセスできない開発環境のサーバーに存在する脆弱性より、CVSSスコアは7.5(High)でも、インターネットに公開されている基幹システムのサーバーに存在し、かつ攻撃コードが出回っている脆弱性の方が、はるかに危険度は高いはずです。

- トリアージの属人化: どの脆弱性が本当に危険なのかを判断する「トリアージ」作業が、担当者の経験や勘に依存してしまいがちです。明確な判断基準がないため、担当者によって対応方針がバラバラになったり、本来優先すべき脆弱性が見過ごされたりするリスクがあります。結果として、リソースを投入して多くの脆弱性を修正したにもかかわらず、組織全体のセキュリティリスクが十分に低減されていないという本末転倒な事態に陥ることがあります。

③ 担当者のスキル不足やリソース不足

脆弱性管理は、片手間でできるような単純な作業ではありません。しかし、多くの企業、特に中堅・中小企業では、専門のセキュリティ人材を確保することが難しく、限られた人員で対応せざるを得ないのが実情です。

- 求められる多様なスキル: 効果的な脆弱性管理を行う担当者には、非常に幅広い知識とスキルが求められます。

- 技術的スキル: ネットワーク、OS、アプリケーション、クラウドなど、多岐にわたるITインフラの知識。脆弱性の内容を理解し、その影響を評価する能力。

- 分析スキル: CVSS、KEV、EPSSなどの指標を理解し、ビジネスインパクトと組み合わせてリスクを分析・評価する能力。

- コミュニケーションスキル: 評価結果を経営層に分かりやすく報告する能力。修正作業を依頼するために、システム開発部門やインフラ部門と円滑に調整・連携する能力。

- セキュリティ人材の不足: このような高度なスキルを持つ人材は、社会全体で不足しており、採用は困難で人件費も高騰しています。多くの企業では、情報システム部門の担当者が他の業務と兼任で脆弱性管理を担当しているのが現実です。

- リソース不足の悪循環: 兼任担当者は、日々の運用業務に追われ、脆弱性管理に十分な時間を割くことができません。その結果、脆弱性が蓄積し、いざ対応しようにもどこから手をつけていいかわからない状態になります。人手が足りないからツールを導入しても、そのツールを使いこなすための学習時間や、ツールが出力する大量のアラートを処理する時間がない、という悪循環に陥ってしまうケースも少なくありません。

これらの課題は互いに関連し合っており、一つを解決しようとしても他がボトルネックになることがあります。だからこそ、場当たり的な対策ではなく、組織全体で計画的に取り組む姿勢が求められるのです。

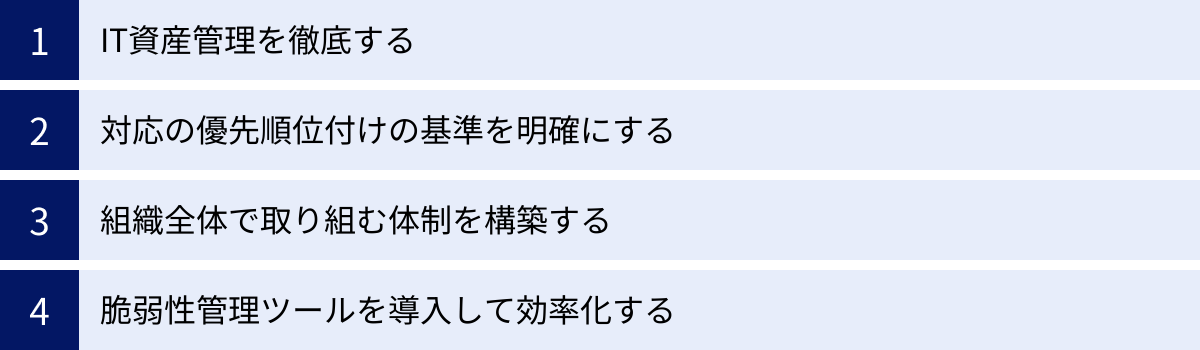

脆弱性管理を成功させるためのポイント

前述したような課題を乗り越え、脆弱性管理を形骸化させずに効果的に運用していくためには、いくつかの重要なポイントを押さえる必要があります。技術的な対策だけでなく、組織的な取り組みが成功の鍵を握ります。ここでは、脆弱性管理を成功に導くための4つのポイントを解説します。

IT資産管理を徹底する

脆弱性管理の最初の課題である「管理対象の把握」を解決するためには、IT資産管理の徹底が不可欠です。これは脆弱性管理の土台であり、この土台がしっかりしていなければ、その上の対策はすべて砂上の楼閣となります。

- 継続的な可視化の仕組み: 手動の台帳管理には限界があることを認識し、IT資産を自動的かつ継続的に可視化する仕組みを導入することが重要です。これには、後述するCAASM(Cyber Asset Attack Surface Management)のようなツールが有効です。これらのツールは、ネットワークスキャンや既存の管理ツール(Active Directory, クラウド管理コンソールなど)との連携により、常に最新の資産情報を集約・可視化してくれます。

- シャドーITへの対策: 技術的な対策と同時に、組織的なルール作りも必要です。ソフトウェアやクラウドサービスの導入に関するポリシーを策定し、従業員に周知徹底します。申請・承認プロセスを明確にすることで、情報システム部門が把握していない資産(シャドーIT)の発生を抑制します。重要なのは、単に禁止するだけでなく、従業員が必要とするツールを安全に利用できるような代替手段やプロセスを提供することです。

- 情報の集約と一元管理: サーバー、PC、ネットワーク機器、クラウド資産など、異なる場所に散在する資産情報を一つのプラットフォームに集約し、一元的に管理できる状態を目指しましょう。「Single Source of Truth(信頼できる唯一の情報源)」を確立することで、管理の漏れや重複を防ぎ、正確な現状把握が可能になります。

対応の優先順位付けの基準を明確にする

「発見された脆弱性が多すぎて対応できない」という課題を克服するには、自社の状況に合わせた、明確で客観的な優先順位付けの基準を設けることが極めて重要です。この基準が、日々のトリアージ作業の羅針盤となります。

- リスクベースの判断基準の策定: CVSSスコアだけに頼るのではなく、複数の要素を組み合わせた独自の評価基準を定義します。具体的には、以下のような要素をマトリクス化してスコアリングすると良いでしょう。

- 脆弱性情報: CVSSスコア、KEV(悪用実績の有無)、EPSS(悪用予測確率)

- 資産情報: ビジネス上の重要度(A, B, Cなど)、個人情報や機密情報の有無、インターネットへの公開状況

- 脅威情報: 自社の業界を狙った攻撃キャンペーンの有無などの脅威インテリジェンス

- 基準の合意形成と文書化: この基準は、情報システム部門だけで決めるのではなく、事業部門や経営層とも合意を形成し、組織の公式なルールとして文書化しておくことが重要です。これにより、判断の属人化を防ぎ、担当者が変わっても一貫した対応が可能になります。また、なぜ特定の脆弱性の対応を見送るのか(リスク受容するのか)という判断についても、基準に基づいて客観的に説明できるようになります。

- ツールの活用: 優先順位付けのプロセスは、手動で行うと大きな負担になります。脆弱性管理ツールには、これらの複数の要素を自動的に取り込んでリスクスコアを算出し、対応すべき脆弱性をハイライトしてくれる機能を持つものがあります。このような機能を活用することで、トリアージ作業を大幅に効率化できます。

組織全体で取り組む体制を構築する

「担当者のスキル・リソース不足」という課題は、一人のスーパーマンに頼るのではなく、組織全体で脆弱性管理に取り組む体制を構築することで解決の道筋が見えてきます。脆弱性管理は、情報システム部門だけの責任ではありません。

- 経営層のコミットメント: 脆弱性管理には、ツール導入や人材育成のための投資が必要です。経営層がサイバーリスクを正しく認識し、脆弱性管理の重要性を理解して、必要なリソース(予算、人員)を確保するという強いコミットメントを示すことが、すべての始まりです。

- 役割と責任の明確化(RACI): 誰が(Responsible)、何に責任を持つのか(Accountable)、誰に相談し(Consulted)、誰に報告するのか(Informed)を明確にする「RACIチャート」などを用いて、関係者間の役割分担を定義します。例えば、

- 情報システム部門: プロセスの全体管理、ツールの運用、リスク評価

- システム開発部門・サーバー管理者: 脆弱性の修正作業の実務

- 事業部門: 資産の重要度評価、修正作業に伴うサービス停止の調整

- セキュリティ部門/CISO: 全体方針の策定、経営層への報告

- 部門間の連携強化: 脆弱性の修正作業は、多くの場合、インフラ部門や開発部門の協力なしには進みません。定期的な連携会議を設けたり、共通のチケット管理システムを使ったりして、スムーズな情報共有と協力体制を築きましょう。セキュリティチームは「指摘するだけ」の存在ではなく、ビジネスを止めないために「共に解決する」パートナーであるという意識を持つことが大切です。

脆弱性管理ツールを導入して効率化する

上記の3つのポイントを、すべて人力で実現しようとするのは現実的ではありません。特に、資産の自動検出、定期的なスキャン、リスク評価の自動化といった作業は、人手では限界があります。そこで、脆弱性管理ツールを導入し、プロセス全体を効率化・自動化することが、成功のための最後の、そして非常に重要なピースとなります。

ツールを導入することで、以下のようなメリットが期待できます。

- 作業の自動化: 資産の検出から脆弱性スキャン、レポート作成までを自動化し、担当者の作業負荷を大幅に削減します。

- 精度の向上: 常に最新の脆弱性情報データベースに基づいてスキャンを行うため、人手によるチェックよりも網羅的で精度の高い検知が可能です。

- 可視性の向上: ダッシュボード機能により、組織全体の脆弱性の状況や対応の進捗を一目で把握でき、経営層への報告も容易になります。

- 判断の支援: リスクベースの優先順位付けを支援する機能により、トリアージ作業の迅速化と標準化が図れます。

ツールはあくまで手段ですが、現代の複雑なIT環境における脆弱性管理において、その活用はもはや必須と言えるでしょう。適切なツールを選定し、組織のプロセスに組み込むことで、脆弱性管理のレベルを飛躍的に向上させることができます。

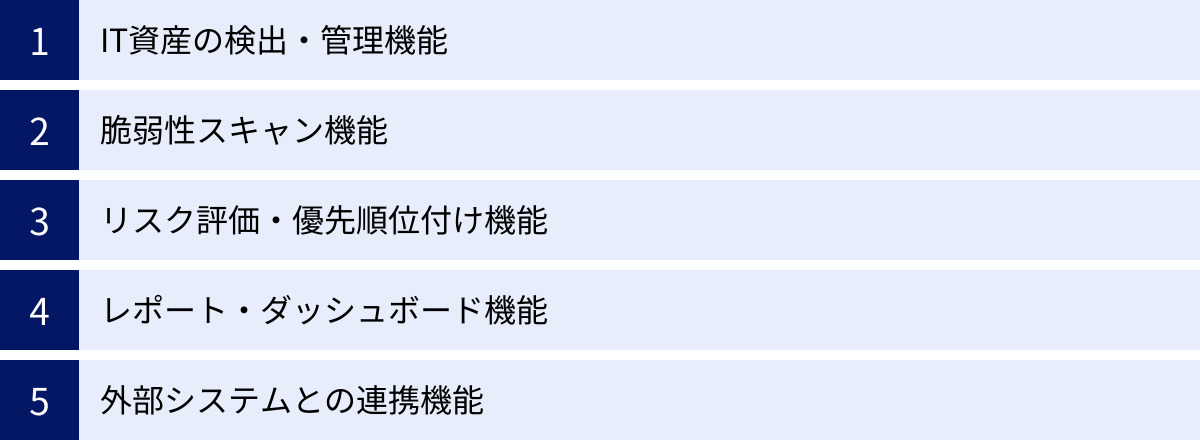

脆弱性管理ツールの主な機能

脆弱性管理ツールは、これまで述べてきた脆弱性管理のライフサイクルを効率的に実行するために設計されたソフトウェアです。製品によって機能の強弱はありますが、多くのツールが共通して持つ主な機能について解説します。これらの機能を理解することは、自社に最適なツールを選定する上での基礎知識となります。

IT資産の検出・管理機能

脆弱性管理の第一歩である「IT資産の把握」を自動化・支援する機能です。手動での資産管理の限界を補い、常に最新の資産情報を維持するために不可欠です。

- 資産の自動検出(ディスカバリ): ネットワークをスキャンし、接続されているサーバー、PC、ネットワーク機器、IoTデバイスなどを自動的にリストアップします。IPアドレス、MACアドレス、ホスト名といった基本情報に加え、稼働しているOSや開いているポート番号なども特定します。

- 詳細情報の収集: 認証スキャン(システムにログインして行うスキャン)などを通じて、各資産にインストールされているソフトウェア、アプリケーション、パッチの適用状況といった、より詳細な情報を収集します。

- 資産のグルーピングとタグ付け: 検出した資産を、場所(例:「大阪支社」)、役割(例:「本番環境DBサーバー」)、重要度(例:「最重要」)といった基準で自由にグルーピングしたり、タグを付けたりする機能です。これにより、資産の管理が容易になり、ポリシーの適用やレポート作成を効率的に行えます。

- シャドーITの可視化: 定期的なスキャンにより、これまで管理台帳に載っていなかった未知の資産(シャドーIT)を発見し、管理者に警告します。この機能は、管理の抜け漏れを防ぐ上で非常に重要です。

脆弱性スキャン機能

ツールの核となる機能であり、管理対象のIT資産に存在する脆弱性を網羅的に検知します。

- 定期的な自動スキャン: スケジュールを設定し、毎日、毎週、毎月といった周期で自動的にスキャンを実行します。これにより、新たな脆弱性や環境の変化を継続的に監視できます。

- オンデマンドスキャン: 新たなサーバーを構築した際や、重大な脆弱性が公表された直後など、任意のタイミングで即座にスキャンを実行する機能です。

- 最新の脆弱性データベース: ツールベンダーは、世界中の脆弱性情報(NVD、JVNなど)を常に収集・分析し、独自の脆弱性データベースを維持しています。スキャン時には、この最新のデータベースと照合することで、高精度な検知を実現します。

- 多様なスキャン対象: オンプレミスのサーバーやネットワーク機器だけでなく、クラウド環境(AWS, Azure, GCPなど)、コンテナ(Docker, Kubernetes)、Webアプリケーション、データベースなど、現代の多様なIT環境に対応したスキャン能力が求められます。

リスク評価・優先順位付け機能

スキャンによって発見された膨大な脆弱性の中から、「本当に危険なものは何か」を判断する作業を支援する機能です。この機能の優劣が、ツールの価値を大きく左右します。

- CVSSスコアの自動表示: 検出された各脆弱性に対して、CVSSの基本スコアを自動的に算出し表示します。

- 脅威インテリジェンスの統合: 単なるCVSSスコアだけでなく、その脆弱性が実際に攻撃で悪用されているか(KEVの情報など)、攻撃コードが公開されているかといった、外部の脅威インテリジェンス情報を自動で取り込み、リスク評価に反映させます。

- 独自の優先度スコアリング: CVSSスコア、脅威インテリジェンス、資産の重要度(ユーザーが設定)といった複数の要素を総合的に分析し、ツール独自の優先度スコア(リスクスコア)を算出します。これにより、担当者はスコアの高いものから対処すればよくなり、トリアージ作業が大幅に効率化されます。

- 対処法の提示: 脆弱性に対する具体的な対処法(適用すべきパッチの番号、設定変更の方法など)や、関連情報のリンクを提示し、修正作業を支援します。

レポート・ダッシュボード機能

脆弱性管理の状況を可視化し、関係者への報告や状況把握を容易にする機能です。

- ダッシュボード: 組織全体の脆弱性の数、リスクレベルごとの分布、対応の進捗状況、危険な資産のトップ10などを、グラフやチャートを用いてリアルタイムに表示します。直感的な状況把握が可能になり、問題の早期発見に繋がります。

- 定型レポート: 経営層向けのサマリーレポート、監査対応用の詳細レポート、システム管理者向けの作業指示レポートなど、目的別に最適化されたテンプレートが用意されています。

- カスタムレポート: ユーザーが独自の要件に合わせて、表示項目やフォーマットを自由にカスタマイズしてレポートを作成できる機能です。

- トレンド分析: 時間の経過と共に、脆弱性の数やリスクレベルがどのように変化しているかを追跡・分析する機能です。脆弱性管理活動の効果測定に役立ちます。

外部システムとの連携機能

脆弱性管理ツールを単体で使うだけでなく、既存のIT運用管理システムと連携させることで、ワークフロー全体の自動化と効率化を実現します。

- チケット管理システム連携: 検出された高リスクの脆弱性について、JiraやServiceNowといったチケット管理システムに自動でチケットを起票し、担当者に割り当てます。修正が完了すると、チケットのステータスが自動で更新されるといった連携が可能です。

- SIEM/SOAR連携: 脆弱性情報をSIEM(Security Information and Event Management)に送信し、他のセキュリティログと相関分析することで、より高度な脅威検知を実現します。また、SOAR(Security Orchestration, Automation and Response)と連携し、脆弱性発見から修正指示、完了確認までの一連のプレイブックを自動実行することも可能です。

- パッチ管理ツール連携: 脆弱性情報と適用すべきパッチの情報をパッチ管理ツールに連携し、パッチの配布・適用作業を効率化します。

これらの機能を効果的に活用することで、脆弱性管理のプロセスを属人的な手作業から、自動化・標準化された効率的な運用へと進化させることができます。

脆弱性管理ツールの種類

脆弱性管理の重要性が高まるにつれ、それを支援するツールの市場も進化・多様化しています。特に近年では、「攻撃対象領域(アタックサーフェス)」という概念が注目され、それに関連する新しいカテゴリのツールが登場しています。ここでは、脆弱性管理に関連する主要なツールの種類として、「ASM」「EASM」「CAASM」を紹介します。

| ツール種別 | 主な目的 | 管理対象の視点 | 主な機能 |

|---|---|---|---|

| ASM (Attack Surface Management) | 攻撃対象領域全体の継続的な把握とリスク評価 | 攻撃者の視点+防御者の視点 | IT資産の網羅的な発見、脆弱性管理、セキュリティ評価、シャドーIT検出 |

| EASM (External Attack Surface Management) | インターネットに公開された資産の発見とリスク評価 | 攻撃者の視点(外部から見える範囲) | 公開サーバー、ドメイン、クラウドサービス等の発見、証明書管理、ブランド保護 |

| CAASM (Cyber Asset Attack Surface Management) | 組織内部のIT資産の網羅的な把握と管理 | 防御者の視点(内部の資産) | 既存の管理ツールと連携し、資産情報を集約・正規化、セキュリティギャップの可視化 |

ASM (Attack Surface Management)

ASM(Attack Surface Management)は、直訳すると「攻撃対象領域管理」となり、脆弱性管理を含むより広範な概念です。その目的は、サイバー攻撃者に悪用される可能性のある、組織のすべてのIT資産(=攻撃対象領域)を継続的に発見、分析、監視し、セキュリティリスクを低減することにあります。

従来の脆弱性管理が、既知の資産に対する脆弱性のスキャンに重点を置いていたのに対し、ASMは「そもそも自社がどのような資産をインターネットに公開しているのか、攻撃者からどう見えているのか」という、より上流の視点からアプローチします。ASMは、後述するEASMとCAASMの両方の能力を包含する、包括的なソリューションとして位置づけられることが多いです。

ASMの主な活動には以下のようなものが含まれます。

- インターネット全体をスキャンし、自社に関連するドメイン、IPアドレス、Webサイト、クラウド資産などを能動的に発見する。

- 発見した資産の脆弱性や設定ミスを評価する。

- 社内ネットワークの資産を可視化し、内外の資産情報を統合して管理する。

- 攻撃者の視点でリスクの優先順位付けを行う。

ASMは、DXの進展によって複雑化・分散化したIT環境全体のリスクを、統合的に管理したいと考える企業にとって、非常に強力なアプローチとなります。

EASM (External Attack Surface Management)

EASM(External Attack Surface Management)は、その名の通り、「外部」の攻撃対象領域の管理に特化したツールです。その最大の特徴は、徹底した「攻撃者目線」にあります。EASMツールは、社内ネットワークにアクセスすることなく、インターネット側からスキャンや情報収集を行い、「攻撃者があなたの会社を外から見たときに、何が見え、どこを攻撃できるか」を可視化します。

EASMの主な機能と利点は以下の通りです。

- シャドーITの発見: 企業の管理下になく、忘れ去られていたWebサーバーや、開発部門がテスト目的で一時的に公開したクラウドストレージなど、情報システム部門が把握していない「シャドーIT」を発見することに長けています。

- サプライチェーンリスクの可視化: 子会社や関連会社が保有する公開資産も調査対象に含めることで、サプライチェーン全体のリスクを評価できます。

- 設定ミスの検出: 公開サーバーのポート設定、SSL/TLS証明書の期限切れや設定不備、機密情報を含む可能性のあるファイルの公開などを検出します。

- ブランド保護: 自社のロゴやブランドを不正に利用したフィッシングサイトなどを検出し、ブランドイメージの毀損を防ぎます。

EASMは、自社のセキュリティ対策が外部からどのように見えているかを客観的に評価し、自分たちでは気づきにくい”盲点”を発見するために非常に有効なツールです。

CAASM (Cyber Asset Attack Surface Management)

CAASM(Cyber Asset Attack Surface Management)は、「内部」のIT資産の網羅的な把握と管理に焦点を当てたツールです。EASMが外部からの視点であるのに対し、CAASMは「防御者目線」で、組織内のサイバー資産の全体像を正確に捉えることを目的とします。

CAASMの最大の特徴は、既存の様々なIT・セキュリティツールとAPI連携し、それらが個別に持つ資産情報を一箇所に集約・正規化する点にあります。

- 情報の集約: 例えば、エンドポイント管理ツール(EDR)、脆弱性スキャンツール、Active Directory、クラウド管理コンソール(AWS, Azureなど)、MDM(モバイルデバイス管理)など、社内にある多種多様なツールからデータを収集します。

- 信頼できる唯一の情報源(SSoT)の構築: 収集した情報を統合し、重複を排除し、正規化することで、組織内のすべてのIT資産に関する包括的で信頼性の高いデータベース(CMDBの進化形とも言える)を構築します。

- セキュリティギャップの特定: この統合されたデータベースを分析することで、「EDRエージェントがインストールされていないPC」や「脆弱性スキャンが長期間実行されていないサーバー」といった、セキュリティ対策の”穴”(ギャップ)を容易に特定できます。

- 脆弱性管理との連携: CAASMによって構築された正確な資産情報は、脆弱性管理の精度を大幅に向上させます。資産の重要度やコンテキスト(誰が使っているか、何に使われているか)が明確になるため、より的確なリスク評価と優先順位付けが可能になります。

CAASMは、複雑化した社内IT環境の”カオス”を整理し、脆弱性管理を含むあらゆるセキュリティ運用の確固たる基盤を築くためのツールとして、近年急速に重要性を増しています。

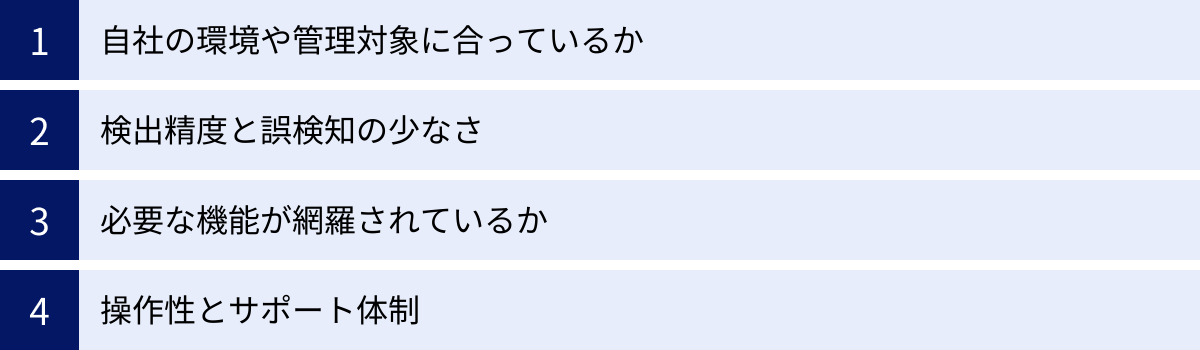

脆弱性管理ツール選定で比較すべき4つのポイント

脆弱性管理ツールの導入は、企業のセキュリティレベルを大きく向上させる可能性を秘めていますが、そのためには自社のニーズに合った適切なツールを選ぶことが不可欠です。市場には多種多様なツールが存在するため、何を基準に比較・検討すればよいか迷うことも少なくありません。ここでは、ツール選定時に特に比較すべき4つの重要なポイントを解説します。

① 自社の環境や管理対象に合っているか

最も基本的なことですが、導入を検討しているツールが、自社のIT環境や管理したい資産の種類に適合しているかを必ず確認する必要があります。どんなに高機能なツールでも、自社の環境をカバーできなければ意味がありません。

- 対応環境の確認:

- オンプレミス vs クラウド: 自社のシステムは、オンプレミスのデータセンターが中心ですか? それともAWS, Azure, GCPといったパブリッククラウドが中心ですか? あるいはその両方が混在するハイブリッド環境ですか? ツールがそれぞれの環境に対応したスキャン機能や連携機能を持っているかを確認しましょう。

- エージェント型 vs エージェントレス型: スキャン方式には、対象の機器に専用のソフトウェア(エージェント)をインストールする「エージェント型」と、ネットワーク経由で外部からスキャンする「エージェントレス型」があります。エージェント型は詳細な情報を取得できますが、導入・管理の手間がかかります。エージェントレス型は手軽ですが、取得できる情報に限りがあります。自社のポリシーや運用体制に合った方式を選びましょう。

- 管理対象資産の確認:

- 多様な資産への対応: サーバーやPCだけでなく、コンテナ(Docker, Kubernetes)、サーバーレス環境、IoT/OT(制御システム)デバイスなど、自社で利用している、あるいは将来的に利用する可能性のある、あらゆる種類の資産をスキャン対象にできるかを確認します。

- Webアプリケーションスキャン(DAST): 自社でWebアプリケーションを開発・運用している場合は、SQLインジェクションやクロスサイトスクリプティングといった脆弱性を専門に検出するDAST(Dynamic Application Security Testing)機能の有無や精度も重要な選定ポイントになります。

② 検出精度と誤検知の少なさ

脆弱性管理ツールの根幹をなすのは、脆弱性を正確に検出する能力です。この「検出精度」は、「網羅性(見逃しの少なさ)」と「正確性(誤検知の少なさ)」の2つの側面から評価する必要があります。

- 網羅性: スキャン対象に存在する脆弱性をどれだけ漏れなく見つけ出せるか、という能力です。ツールの検知能力は、そのツールが参照する脆弱性データベースの質と量に大きく依存します。世界中の脆弱性情報源(NVD, JVNなど)をカバーしているか、ベンダー独自の脅威インテリジェンスが充実しているかなどを確認しましょう。

- 誤検知(False Positive)の少なさ: 実際には脆弱性が存在しないのに、「脆弱性あり」と誤って報告してしまうのが「誤検知」です。誤検知が多いツールを導入してしまうと、担当者はその調査・確認作業に無駄な時間を費やすことになり、運用負荷が著しく増大します。これは「アラート疲れ」の大きな原因となり、本当に危険な脆弱性(真の陽性:True Positive)を見逃すリスクを高めてしまいます。

- 評価方法: カタログスペックだけでは、検出精度を正確に判断することは困難です。後述するPoC(概念実証)を通じて、実際に自社の環境でツールを試用し、他のツールとの比較や手動診断の結果と照らし合わせることで、その精度を評価することが不可欠です。

③ 必要な機能が網羅されているか

ツール選定にあたっては、単機能の製品ではなく、自社が目指す脆弱性管理プロセス全体をカバーできるかという視点が重要です。目先の課題解決だけでなく、将来的な運用の姿も見据えて、必要な機能が揃っているかを確認しましょう。

- ライフサイクル全体のサポート: 「資産管理」「スキャン」「優先順位付け」「レポート」「外部連携」といった、脆弱性管理のライフサイクルをエンドツーエンドで支援する機能が網羅されているかを確認します。特定の機能に特化したツールを複数組み合わせる方法もありますが、運用が複雑になる可能性があります。

- 優先順位付け機能の充実度: CVSSスコアの表示はどのツールでも可能ですが、KEV(悪用実績)やEPSS(悪用予測)といった脅威インテリジェンスを自動で取り込み、リスクベースの優先順位付けを強力に支援してくれるかは、ツールの価値を大きく左右するポイントです。自社の資産重要度を組み合わせてカスタマイズできる機能があると、さらに効果的です。

- レポート・ダッシュボードの柔軟性: 経営層向け、管理者向けなど、目的に応じたレポートを簡単かつ柔軟に作成できるかを確認します。ダッシュボードのUI(ユーザーインターフェース)が直感的で、状況を一目で把握できるかも重要な要素です。

④ 操作性とサポート体制

高機能なツールであっても、操作が複雑で使いこなせなければ宝の持ち腐れです。また、導入後には様々な疑問やトラブルが発生する可能性があります。特に専任のセキュリティ人材が少ない企業にとっては、ツールの使いやすさとベンダーのサポート体制が、運用を継続できるかどうかを決定づける重要な要素となります。

- 操作性(ユーザビリティ):

- 管理画面のUIが直感的で分かりやすいか。

- 日本語に完全に対応しているか。不自然な翻訳ではなく、自然な日本語で表示されるか。

- 日々の運用で担当者が行う操作(スキャン設定、結果確認、レポート作成など)が、少ないステップで簡単に行えるか。

- サポート体制:

- 日本語でのサポート: 問い合わせやトラブルシューティングの際に、日本語でスムーズにコミュニケーションが取れるかは非常に重要です。海外製品の場合は、国内の代理店による日本語サポートの質を確認しましょう。

- サポート窓口の対応時間: 日本のビジネスタイムに対応したサポートが受けられるか。

- 導入支援・トレーニング: ツールの導入設定を支援してくれるサービスや、担当者向けのトレーニングプログラムが提供されているか。ドキュメントやFAQサイトが充実しているかも確認ポイントです。

これらのポイントを総合的に比較検討し、自社のIT環境、スキルレベル、運用体制に最もフィットするツールを選ぶことが、脆弱性管理導入の成功に繋がります。

ツール導入で失敗しないための注意点

脆弱性管理ツールの導入は、決して安価な投資ではありません。多大なコストと時間をかけたにもかかわらず、「期待した効果が得られなかった」「運用が定着しなかった」という失敗に終わらせないために、導入前に押さえておくべき2つの重要な注意点があります。

導入目的を明確にする

ツール導入で最も陥りやすい失敗は、「ツールを導入すること」自体が目的化してしまうことです。最新の多機能なツールを導入すれば、すべてのセキュリティ問題が自動的に解決されるわけではありません。ツールはあくまで、目的を達成するための「手段」です。

導入を検討する前に、まず組織として以下の点を明確に定義し、関係者間で合意形成を図ることが不可欠です。

- 現状の課題は何か?: なぜ脆弱性管理ツールが必要なのか、その背景にある具体的な課題を洗い出します。

- 例:「Excelでの資産管理が限界で、管理漏れの資産からインシデントが発生しそう」

- 例:「脆弱性の数が多すぎて、何から手をつければ良いか判断できず、対応が後手に回っている」

- 例:「監査で脆弱性管理の不備を指摘され、早急な体制構築が求められている」

- ツール導入によって何を実現したいのか?(ゴール設定): 課題を解決した先にある、理想の状態(To-Be)を具体的に描きます。このゴールは、測定可能な指標(KPI)で設定することが望ましいです。

- 例:「3ヶ月以内に、社内の全サーバーとPCの資産情報を95%以上の精度で自動収集できる状態にする」

- 例:「重大(Critical/High)な脆弱性の平均対応時間(MTTR)を、現在の30日から7日以内に短縮する」

- 例:「手動で行っている脆弱性レポート作成の工数を、月間20時間から2時間に削減する」

- 誰が、どのように運用するのか?: ツールを導入した後、誰が主担当となり、どのようなプロセスで運用していくのかを具体的に計画します。情報システム部門、開発部門、セキュリティ部門など、関係者の役割分担もこの段階で決めておきます。

導入目的が明確であればあるほど、ツール選定の軸がぶれなくなり、数ある製品の中から自社に本当に必要な機能を備えたツールを見極めることができます。 また、導入後の効果測定も容易になり、経営層に対して投資対効果を説明しやすくなります。

PoC(概念実証)を実施して効果を検証する

カタログスペックや営業担当者の説明だけを鵜呑みにしてツールを導入するのは非常に危険です。製品デモでは素晴らしく見えた機能が、自社の複雑な環境ではうまく動作しない、ということは珍しくありません。このようなミスマッチを防ぐために、本格導入の前に必ずPoC(Proof of Concept:概念実証)を実施し、その効果を実際に検証しましょう。

PoCとは、少数の対象に限定してツールを試験的に導入し、その機能や性能、操作性が自社の要件を満たすかどうかを評価するプロセスです。

- PoCの計画:

- 目的の再確認: PoCで何を検証したいのかを明確にします。「検出精度をA社製品と比較する」「自社の基幹システムとの連携が可能か確認する」など、具体的な目的を設定します。

- 対象範囲の選定: 本番環境の代表的なサーバー群や、特に管理が難しいと考えているネットワークセグメントなど、検証に最適な対象範囲を選びます。

- 期間の設定: 通常、2週間から1ヶ月程度の期間を設定します。

- 評価項目の策定: 「ツール選定の比較ポイント」で挙げたような項目(検出精度、誤検知率、操作性、レポート機能など)について、具体的な評価基準を設けたチェックリストを作成します。

- PoCの実施と評価:

- 計画に沿ってツールを実際に操作し、評価チェックリストに基づいて評価を記録します。複数の候補ツールがある場合は、同じ条件で比較することが重要です。

- 現場担当者の意見を重視: 実際にツールを運用することになる現場の担当者にPoCに参加してもらい、その意見を積極的にヒアリングしましょう。「このUIは分かりにくい」「この機能は日々の業務で役立ちそうだ」といった生の声は、選定において非常に価値のある情報です。

- 結果の分析と判断: PoCの結果を総合的に分析し、導入目的の達成に最も貢献するツールを選定します。コストパフォーマンスも考慮し、最終的な導入可否を判断します。

PoCには一定の手間と時間がかかりますが、このプロセスを省略することは、大きな失敗のリスクを抱え込むことと同義です。PoCは、ツール導入という重要な投資を成功させるための、必要不可欠な保険であると認識しましょう。

おすすめの脆弱性管理ツール5選

市場には多くの優れた脆弱性管理ツールが存在します。ここでは、国内外で広く利用され、実績のある代表的なツールを5つ紹介します。各ツールはそれぞれに特徴や強みがあるため、自社の環境や目的に合わせて比較検討する際の参考にしてください。なお、記載する情報は各ツールの公式サイトなどを基にしていますが、最新の詳細については必ず公式サイトでご確認ください。

| ツール名 | 提供元 | 特徴 |

|---|---|---|

| Tenable.io | Tenable | Nessusをベースとした業界標準的な脆弱性管理プラットフォーム。クラウド、OT/IoTなど幅広い資産に対応。 |

| Qualys VMDR | Qualys | 資産検出、脆弱性評価、脅威検知、対応を一つのアプリに統合。リアルタイム性と網羅性が強み。 |

| Rapid7 InsightVM | Rapid7 | ライブダッシュボード、リアルワールドのリスク分析、自動化機能が特徴。Metasploitとの連携。 |

| CrowdStrike Falcon Spotlight | CrowdStrike | エージェントベースでリアルタイムに脆弱性を可視化。EDR(Falcon Insight)と同一エージェントで運用可能。 |

| FutureVuls | FutureVuls株式会社 | 国産の脆弱性管理ツール。自動トリアージ機能やタスク管理機能が充実しており、日本の商習慣に合った運用が可能。 |

① Tenable.io

Tenable社が提供する「Tenable.io」は、脆弱性スキャナーのデファクトスタンダードとして知られる「Nessus」の技術をベースにした、クラウドベースの脆弱性管理プラットフォームです。長年の実績と高い検出精度で、世界中の多くの企業に利用されています。

- 強み・特徴:

- 広範なカバレッジ: オンプレミスのIT資産はもちろん、クラウド環境(AWS, Azure, GCP)、Webアプリケーション、コンテナ、さらにはOT/ICS(制御システム)やIoTデバイスまで、現代の多様なアタックサーフェスを包括的にカバーします。

- 高精度なスキャン: Nessus譲りの強力なスキャンエンジンと、Tenable社のリサーチチームによる最新の脆弱性・脅威インテリジェンスにより、高い検出精度と低い誤検知率を両立しています。

- 予測的優先順位付け(Predictive Prioritization): CVSSスコアに加え、独自の機械学習アルゴリズムを用いて、近い将来に悪用される可能性が高い脆弱性を予測し、優先順位を提示します。これにより、対応すべき脆弱性を全体の3%にまで絞り込めるとされています。

- こんな企業におすすめ:

- オンプレミスからクラウド、OTまで、多様で複雑なIT環境を持つ大企業。

- 業界標準としての実績と信頼性を重視する企業。

参照:Tenable公式サイト

② Qualys VMDR

Qualys社が提供する「Qualys VMDR (Vulnerability Management, Detection and Response)」は、脆弱性管理のライフサイクル全体を単一のプラットフォームで実現することを目指したソリューションです。クラウドベースで提供され、リアルタイム性が大きな特徴です。

- 強み・特徴:

- オールインワンのソリューション: 資産の自動検出、脆弱性管理、脅威検知、そして対応(パッチ管理連携など)まで、必要な機能が「VMDR」という一つのアプリケーションに統合されており、シームレスな運用が可能です。

- リアルタイム性: 軽量なクラウドエージェントを導入することで、資産の変更や新たな脆弱性をほぼリアルタイムに検知し、ダッシュボードに反映させます。

- グローバルIT資産インベントリ: 組織内外のすべてのIT資産を継続的に発見・分類し、常に最新のインベントリ情報を提供します。CAASM的なアプローチも取り入れています。

- こんな企業におすすめ:

- 脆弱性管理のプロセス全体を一つのツールで完結させたい企業。

- IT環境の変化をリアルタイムに捉え、迅速な対応を目指す企業。

参照:Qualys公式サイト

③ Rapid7 InsightVM

Rapid7社が提供する「Rapid7 InsightVM」は、リアルワールドの脅威情報を活用したリスク分析と、運用の自動化に強みを持つ脆弱性管理ツールです。同社が開発を主導するペネトレーションテストツール「Metasploit」との連携も特徴です。

- 強み・特徴:

- リアルリスクスコア: CVSSスコアだけでなく、マルウェアや攻撃コード(エクスプロイト)の悪用頻度、脆弱性の「寿命」などを考慮した独自の「リアルリスクスコア(1-1000)」を算出。より現実に即した優先順位付けを可能にします。

- ライブダッシュボード: 対話形式で操作できるライブダッシュボードは、膨大なデータの中から必要な情報を直感的に掘り下げて分析するのに役立ちます。

- 自動化機能: 「自動化コンテナ」機能により、脆弱性の発見からチケット起票、パッチ適用、スキャンによる確認までの一連のワークフローを自動化できます。

- こんな企業におすすめ:

- 攻撃者の視点を取り入れた、より実践的なリスク評価を行いたい企業。

- 手作業を極力減らし、運用プロセス全体の自動化を推進したい企業。

参照:Rapid7公式サイト

④ CrowdStrike Falcon Spotlight

EDR(Endpoint Detection and Response)市場のリーダーであるCrowdStrike社が提供する「Falcon Spotlight」は、エンドポイントの脆弱性をリアルタイムで管理することに特化したツールです。同社の主力製品であるEDRと同じ、単一の軽量エージェントで動作するのが最大の特徴です。

- 強み・特徴:

- 単一エージェントによる運用効率: すでにCrowdStrikeのEDR(Falcon Insight)を導入している場合、追加でエージェントを導入する必要がなく、すぐに脆弱性管理を開始できます。これにより、エンドポイントのパフォーマンスへの影響や、管理のオーバーヘッドを最小限に抑えられます。

- スキャンレスでのリアルタイム可視化: 従来のスキャンとは異なり、エージェントがOSのイベントなどを常に監視しているため、脆弱性情報をリアルタイムでダッシュボードに表示します。

- 脅威ハンティングとの連携: Falconプラットフォーム上で、検知した脆弱性情報と、実際に観測された攻撃の痕跡(IOA)を関連付けて分析することができ、脅威のコンテキストを深く理解できます。

- こんな企業におすすめ:

- すでにCrowdStrike製品を導入しており、エンドポイントのセキュリティを統合的に強化したい企業。

- サーバーだけでなく、多数のクライアントPCの脆弱性を効率的に管理したい企業。

参照:CrowdStrike公式サイト

⑤ FutureVuls

FutureVuls株式会社が提供する「FutureVuls(フューチャーバルス)」は、国産のSaaS型脆弱性管理ツールです。日本のユーザーにとっての使いやすさや、運用の効率化に徹底的にこだわった機能が特徴です。

- 強み・特徴:

- 高度な自動トリアージ: 脆弱性情報データベース(NVD, JVNなど)から情報を取得し、危険度や攻撃コードの有無、自社環境への影響などを基に、対応の要否や優先度を自動で判断(トリアージ)します。これにより、担当者が確認すべき脆弱性の数を大幅に削減します。

- 豊富な情報ソース: 米国のNVDだけでなく、日本のJVNや各種OSベンダーの情報を網羅。OSSの脆弱性にも強く、多角的な情報で高精度な検知を実現します。

- タスク管理と柔軟な連携: 脆弱性ごとの対応タスクをツール上で管理でき、担当者の割り当てや進捗確認が容易です。SlackやJiraなど、日本の開発現場でよく使われるツールとの連携もスムーズです。

- こんな企業におすすめ:

- 脆弱性対応のトリアージにかかる工数を削減し、運用を効率化したい企業。

- 国産ツールならではの日本語サポートや、日本の商習慣に合った運用を重視する企業。

参照:FutureVuls公式サイト

まとめ

本記事では、脆弱性管理の基本から、その必要性が高まる背景、具体的なプロセス、そして運用を効率化するためのツールの選び方まで、幅広く解説してきました。

サイバー攻撃がますます高度化・巧妙化し、DXの推進によって企業の攻撃対象領域が拡大し続ける現代において、脆弱性管理はもはや単なるIT部門の技術的な課題ではありません。情報漏洩や事業停止といった深刻なリスクから企業を守り、ビジネスの継続性を確保するための、極めて重要な経営課題と位置づける必要があります。

効果的な脆弱性管理を実践するための鍵は、以下の点に集約されます。

- 継続的なプロセスの確立: 脆弱性管理は一度きりのイベントではなく、「IT資産の把握」から「検知」「評価・優先順位付け」「対処」「報告・改善」までの一連のライフサイクルを継続的に回し続ける活動です。

- リスクベースのアプローチ: 発見されたすべての脆弱性に対応することは不可能です。CVSS、KEV、EPSSといった客観的な指標と、自社のビジネスインパクトを組み合わせ、本当に危険な脆弱性から対処するというリスクベースの優先順位付けが不可欠です。

- 組織全体での取り組み: 脆弱性管理は、情報システム部門だけでは完結しません。経営層の理解とコミットメントを得て、開発部門や事業部門とも連携し、組織全体でリスクに立ち向かう体制を構築することが成功の条件です。

- ツールの戦略的活用: 複雑化するIT環境における脆弱性管理を人手だけで行うには限界があります。自社の目的と課題を明確にした上で、適切な脆弱性管理ツールを導入し、プロセスを自動化・効率化することが、現実的かつ効果的な対策に繋がります。

脆弱性のないシステムは存在しません。重要なのは、その存在を認識し、リスクを適切にコントロール下に置くことです。本記事が、皆様の組織における脆弱性管理体制の構築・強化の一助となり、より安全な事業活動の実現に貢献できれば幸いです。まずは自社のIT資産の現状把握から、第一歩を踏み出してみてはいかがでしょうか。