現代のビジネス環境において、企業活動は自社単独で完結することはほとんどありません。製品の企画から開発、製造、物流、販売、そして顧客へのサポートに至るまで、数多くの取引先や協力会社との連携によって成り立っています。この一連の流れを「サプライチェーン」と呼びますが、近年、このサプライチェーンの繋がりを悪用したサイバー攻撃が深刻な脅威となっています。

セキュリティ対策が強固な大企業を直接狙うのではなく、比較的対策が手薄な取引先や子会社を踏み台にして侵入する「サプライチェーン攻撃」は、一社の問題では済まされず、連鎖的に甚大な被害を及ぼす可能性があります。自社のセキュリティを完璧に固めていても、取引先の一つに脆弱性があれば、そこから自社のシステムに侵入され、事業停止や情報漏えいといった壊滅的なダメージを受けかねません。

この記事では、今や全ての企業にとって無視できない経営課題となった「サプライチェーンセキュリティ」について、その基本的な概念から、重要視される背景、具体的な攻撃手口、そして独立行政法人情報処理推進機構(IPA)が推奨する対策まで、網羅的かつ分かりやすく解説します。自社の事業を守り、持続的な成長を続けるために、サプライチェーン全体のセキュリティをどのように強化していくべきか、その具体的な道筋を理解する一助となれば幸いです。

目次

サプライチェーンセキュリティとは

サプライチェーンセキュリティとは、製品やサービスが企画、設計、開発、製造、物流、販売、保守といった一連のプロセスを経て顧客に届くまでの「サプライチェーン」全体を対象とした情報セキュリティ対策のことを指します。これは、自社内だけのセキュリティ対策に留まらず、原材料の供給元、部品メーカー、ソフトウェア開発の委託先、物流業者、販売代理店、保守サービス会社など、ビジネスに関わる全ての組織を対象に、情報資産を保護し、サイバー攻撃のリスクを低減するための取り組みです。

従来のセキュリティ対策は、ファイアウォールや侵入検知システム(IDS/IPS)などを用いて、社内ネットワークと外部のインターネットとの境界線を守る「境界型防御」が主流でした。しかし、クラウドサービスの利用拡大やテレワークの普及により、この境界線は曖昧になり、もはや社内と社外を明確に区別して守るという考え方だけでは不十分になっています。

サプライチェーンセキュリティは、この変化に対応し、自社だけでなく、繋がりのある全ての組織を含めたエコシステム全体でセキュリティレベルを維持・向上させることを目的としています。なぜなら、攻撃者は常に最も防御の弱い部分、つまり「サプライチェーンの最も弱い環(Weakest Link)」を狙ってくるからです。

サプライチェーンを構成する具体的な要素と、それぞれに潜むリスクを考えてみましょう。

- 企画・設計段階: 製品の設計情報や技術情報が、共同開発パートナーや設計委託先から漏えいするリスク。

- 開発段階: ソフトウェア開発を外部委託している場合、その委託先で開発されたソースコードに悪意のあるプログラム(マルウェア)が埋め込まれたり、利用しているオープンソースソフトウェア(OSS)に脆弱性が含まれていたりするリスク。

- 製造・調達段階: 部品供給元や製造委託先の工場がサイバー攻撃を受け、生産が停止するリスク。また、納品されるハードウェア(サーバー、ネットワーク機器など)に、製造過程で不正なチップが埋め込まれるリスク。

- 物流・販売段階: 物流管理システムや販売管理システムが攻撃され、配送の遅延や顧客情報の漏えいが発生するリスク。物流委託先や販売代理店が攻撃の踏み台にされる可能性もあります。

- 保守・運用段階: システムの保守を委託している業者が持つ管理者権限が乗っ取られ、自社システムへ不正にアクセスされるリスク。

このように、サプライチェーンの各段階に多様なリスクが潜んでおり、どれか一つでも問題が発生すれば、サプライチェーン全体に影響が波及し、自社の事業継続に深刻な影響を及ぼす可能性があります。

例えば、架空の自動車メーカーA社を例に考えてみます。A社は、自社のセキュリティ対策には多額の投資を行い、最新のセキュリティ製品を導入しています。しかし、ある日、A社の生産ラインが突然停止してしまいました。調査の結果、原因はA社に小さな電子部品を供給している中小企業のB社がランサムウェア攻撃を受けたことでした。B社の生産管理システムが暗号化されてしまい、部品の生産・出荷ができなくなったため、A社の生産ラインも停止せざるを得なくなったのです。さらに、B社を踏み台にした攻撃者によって、A社の部品発注システムのIDとパスワードが盗まれ、A社の社内ネットワークへの侵入も試みられていました。

この例のように、自社の対策が万全でも、取引先のセキュリティレベルが低ければ、それがそのまま自社の経営リスクに直結します。これが、サプライチェーンセキュリティが単なるIT部門の問題ではなく、経営層が主導して取り組むべき重要な経営課題であると言われる所以です。

この考え方は、「ゼロトラスト」というセキュリティモデルとも深く関連しています。ゼロトラストとは、「何も信頼しない(Trust Nothing, Verify Everything)」を前提とし、社内・社外を問わず、全てのアクセスを検証・認可するアプローチです。サプライチェーンセキュリティにおいても、取引先だからといって無条件に信頼するのではなく、各取引先のセキュリティ状況を適切に評価し、アクセス権限を最小限に絞り、常に通信を監視するといったゼロトラストの原則を適用することが、リスクを管理する上で非常に重要になります。

サプライチェーンセキュリティが重要視される背景

近年、サプライチェーンセキュリティという言葉を耳にする機会が急増しました。なぜ今、これほどまでにその重要性が叫ばれているのでしょうか。その背景には、ビジネス環境を取り巻く大きな3つの変化、すなわち「DX(デジタルトランスフォーメーション)の推進」「テレワークの普及による働き方の変化」、そして「企業間のセキュリティ対策レベルの差」が存在します。これらの変化が複合的に絡み合うことで、サプライチェーンはかつてないほどサイバー攻撃のリスクに晒されるようになっています。

DX(デジタルトランスフォーメーション)の推進

デジタルトランスフォーメーション(DX)は、多くの企業にとって競争力を維持・強化するための不可欠な取り組みとなっています。業務プロセスの効率化、新たなビジネスモデルの創出、顧客体験の向上などを目的に、クラウドサービス、IoT(Internet of Things)、AI(人工知能)といったデジタル技術の活用が急速に進みました。

しかし、DXの推進は、利便性や効率性を向上させる一方で、企業の攻撃対象領域(アタックサーフェス)を飛躍的に拡大させるという側面を持っています。これまで社内の閉じたネットワークで管理されていた情報システムや生産設備が、インターネットを介して外部のサービスやデバイスと接続されるようになったからです。

具体的には、以下のような変化がサプライチェーンにおける新たなリスクを生み出しています。

- クラウドサービスの利用拡大: 多くの企業が、情報共有や業務アプリケーションの基盤として、Microsoft 365やGoogle Workspace、SalesforceといったSaaS(Software as a Service)や、AWS、Microsoft AzureといったIaaS/PaaS(Infrastructure/Platform as a Service)を利用しています。これにより、企業の重要なデータが社外のクラウド環境に保存されることになり、クラウドサービスの設定不備や、アカウント情報の漏えいが、直接的な情報流出に繋がりやすくなりました。取引先と共同でクラウドストレージを利用している場合、一方の設定ミスがもう一方の情報漏えいを引き起こす可能性もあります。

- IoT機器の導入: 製造業では、工場の生産ラインに多数のIoTセンサーを設置し、稼働状況をリアルタイムで監視・分析することで、生産性の向上や予兆保全を実現しています。しかし、これらのIoT機器は、従来のPCやサーバーほどセキュリティ対策が考慮されていないケースが多く、脆弱性が放置されたまま運用されていることも少なくありません。攻撃者は、この脆弱なIoT機器を侵入口として工場内のネットワークに侵入し、生産ラインを停止させたり、機密情報を窃取したりする可能性があります。

- API連携の増加: 異なるシステムやサービス間でデータを連携させるためのAPI(Application Programming Interface)の利用も一般化しました。例えば、自社の販売管理システムと、取引先の在庫管理システムをAPIで連携させることで、受発注プロセスを自動化できます。しかし、このAPIの認証・認可の仕組みに不備があると、攻撃者に悪用され、不正なデータ操作や情報窃取の温床となる危険性があります。

このように、DXによってサプライチェーンはより密接かつ複雑にデジタルで繋がるようになりました。その結果、一社のセキュリティインシデントが、API連携やクラウドサービスを通じて、瞬く間にサプライチェーン全体へと波及するリスクが高まっているのです。

テレワークの普及による働き方の変化

新型コロナウイルス感染症のパンデミックを契機に、テレワークは多くの企業で標準的な働き方の一つとして定着しました。場所にとらわれない柔軟な働き方は、従業員のワークライフバランス向上や生産性向上に寄与する一方で、セキュリティの観点からは新たな課題を生み出しています。

オフィス勤務が前提だった時代は、社内ネットワークという物理的・論理的な「城壁」の内側を重点的に守ることで、ある程度の安全性を確保できました。しかし、テレワークが普及した現在、従業員は自宅のネットワークやカフェの公衆Wi-Fi、個人のスマートフォンやPCといった、企業が直接管理できない多様な環境から、社内の重要な情報資産にアクセスします。

この変化は、サプライチェーンセキュリティに以下のような影響を与えています。

- セキュリティレベルが不均一なネットワークからのアクセス: 従業員の自宅のWi-Fiルーターは、古いファームウェアが使われていたり、簡単なパスワードが設定されていたりするなど、セキュリティ対策が不十分な場合があります。攻撃者はこうした脆弱な家庭内ネットワークを狙い、従業員のPCをマルウェアに感染させ、そのPCを「踏み台」として社内ネットワークへ侵入を試みます。

- VPNの脆弱性と認証情報の管理: テレワークでは、社内システムに安全に接続するためにVPN(Virtual Private Network)が広く利用されています。しかし、VPN機器自体の脆弱性を突いた攻撃や、フィッシング詐欺などによって盗まれたVPNのIDとパスワードを悪用した不正アクセスが後を絶ちません。

- サプライチェーン全体へのリスク拡大: このテレワーク環境のリスクは、自社の従業員だけに限りません。システム開発を委託しているパートナー企業のエンジニアや、保守を依頼している業者の担当者も、それぞれのテレワーク環境から自社のシステムにアクセスします。つまり、自社だけでなく、サプライチェーンを構成する全ての企業の従業員のテレワーク環境が、新たな侵入口となる可能性を秘めているのです。取引先のセキュリティポリシーが自社よりも緩い場合、そこがサプライチェーン全体の脆弱性となり得ます。

このように、従業員の働く場所がオフィスから多様な場所へと分散したことで、守るべき対象が広がり、従来の境界型防御モデルは限界を迎えました。全てのアクセスを信頼せず、都度検証する「ゼロトラスト」の考え方に基づいたセキュリティ対策の必要性が、ますます高まっています。

企業間のセキュリティ対策レベルの差

サプライチェーンは、一般的に、セキュリティ対策に多額の投資ができる体力のある大企業を頂点に、その下に一次取引先、二次取引先といった形で、多くの中堅・中小企業が連なるピラミッド構造をしています。この構造が、サプライチェーン攻撃を誘発する大きな要因となっています。

なぜなら、攻撃者は、最初からセキュリティが強固な大企業を直接狙うのではなく、サプライチェーンの中で最も防御が手薄な、体力や知見の乏しい中小企業を最初の標的として選ぶからです。これを「弱い環(Weakest Link)を狙う攻撃」と呼びます。

この背景には、以下のような現実があります。

- リソースの格差: 大企業は、専門のセキュリティ部門(CSIRTなど)を設置し、高価なセキュリティ製品を導入し、従業員教育にもコストをかけることができます。一方、多くの中小企業では、情報システム担当者が他の業務と兼務しているケースが多く、セキュリティ対策に十分な予算や人材を割り当てることが困難です。OSやソフトウェアのアップデートが徹底されていなかったり、基本的なウイルス対策ソフトしか導入されていなかったりすることも少なくありません。

- 情報の格差: 最新のサイバー攻撃の手口や脆弱性に関する情報は日々更新されますが、中小企業ではこうした情報を能動的に収集し、対策に反映させることが難しい場合があります。その結果、既知の脆弱性が長期間放置され、攻撃者に悪用されるリスクが高まります。

- 意識の格差: 「うちは小さな会社だから狙われないだろう」という誤った認識が、対策の遅れに繋がっているケースも見受けられます。しかし、攻撃者にとって中小企業は、それ自体が目的ではなく、その先にいる大企業へ侵入するための「価値ある踏み台」なのです。

攻撃者は、まずこの「弱い環」である中小企業に侵入し、そこから大企業との取引で使われている正規の通信経路やアカウント情報を悪用して、ターゲットである大企業への侵入を試みます。中小企業側から見れば、自社がサイバー攻撃の被害者であると同時に、意図せずして取引先に被害を拡大させる加害者にもなってしまうのです。

この企業間のセキュリティ対策レベルの差こそが、サプライチェーン攻撃が成功しやすい根本的な原因と言えます。したがって、サプライチェーンセキュリティを確保するためには、自社の対策を強化するだけでは全く不十分であり、取引先と連携し、サプライチェーン全体でセキュリティレベルの底上げを図っていくという視点が不可欠なのです。

サプライチェーン攻撃の主な手口

サプライチェーン攻撃と一言で言っても、その手口は多岐にわたります。攻撃者は、ターゲット企業に直接侵入するのではなく、製品やサービスのライフサイクルに関わる様々な「繋がり」を悪用して、巧妙に攻撃を仕掛けてきます。ここでは、代表的な4つの攻撃手口について、その仕組みと具体的なシナリオを交えながら詳しく解説します。これらの手口を理解することは、効果的な対策を講じるための第一歩となります。

ソフトウェアやハードウェアを悪用する手口

この手口は、企業が利用する正規のソフトウェアやハードウェアの製造・開発・配布プロセスに攻撃者が介入し、悪意のある機能(マルウェアやバックドア)を埋め込むという、非常に巧妙かつ影響範囲の広い攻撃です。ユーザーは信頼できるベンダーから提供された正規の製品として利用するため、攻撃に気づくことが極めて困難です。

ソフトウェアサプライチェーン攻撃

ソフトウェアが開発され、ユーザーに届くまでには、「開発→ビルド→パッケージ化→配布」といった一連のサプライチェーンが存在します。攻撃者はこの流れのいずれかの段階を狙います。

- 開発環境への侵入: ソフトウェア開発会社(ベンダー)の開発サーバーに侵入し、ソースコードに直接マルウェアを埋め込みます。正規の開発プロセスを経てビルド・署名されるため、完成したソフトウェアは一見すると正当なものに見えます。

- アップデートサーバーへの侵入: ソフトウェアのアップデートを配布するサーバーを乗っ取り、正規のアップデートファイルとマルウェアをすり替えます。ユーザーが自動または手動でアップデートを適用すると、マルウェアに感染してしまいます。

- ビルドプロセスの汚染: ソフトウェアのソースコードから実行ファイルを生成する「ビルド」の過程で使われるツール(コンパイラなど)を改ざんし、マルウェアを自動的に組み込むように仕向けます。

具体例: ある大手IT管理ソフトウェアのアップデートサーバーが攻撃者に侵害され、正規のアップデートプログラムにバックドアが仕込まれて配布されたという有名な事例があります。このソフトウェアは世界中の多くの政府機関や大企業で利用されていたため、アップデートを適用した多数の組織が、意図せずして自らのネットワークに攻撃者の侵入口を作ってしまいました。攻撃者はこのバックドアを通じて各組織に侵入し、長期間にわたって機密情報を窃取していたとされています。

この種の攻撃への対策として、近年SBOM(Software Bill of Materials:ソフトウェア部品表)の重要性が高まっています。SBOMは、ソフトウェアを構成するコンポーネント(ライブラリ、モジュールなど)の一覧であり、これを利用することで、ソフトウェアにどのような部品が使われているかを透明化し、脆弱性を持つコンポーネントが含まれていないかを迅速に確認できるようになります。

ハードウェアサプライチェーン攻撃

ソフトウェアと同様に、PC、サーバー、ネットワーク機器などのハードウェアも、企画・設計・製造・輸送というサプライチェーンを経てユーザーの手元に届きます。この過程で、物理的に不正な部品が埋め込まれる可能性があります。

- 製造工場での埋め込み: 委託先の製造工場で、正規のチップの隣に、情報を外部に送信する機能を持つ米粒ほどの大きさの不正なチップが追加される、といったシナリオが考えられます。

- 輸送中の改ざん: 製品が輸送されている途中で開封され、不正なコンポーネントが組み込まれるケースも想定されます。

ハードウェアへの攻撃は検出が非常に困難であり、国家レベルの関与が疑われるケースもあります。対策としては、信頼できるベンダーや流通経路から製品を調達すること、納品された機器に不審な点がないか物理的な検査を行うことなどが挙げられますが、完全な防御は難しいのが実情です。

取引先や子会社など関連組織を踏み台にする手口

これは、サプライチェーン攻撃の中で最も古典的かつ一般的に見られる手口です。攻撃の最終目標である大企業(ターゲット)ではなく、その企業と取引関係にあり、かつセキュリティ対策が比較的脆弱な関連組織(子会社、業務委託先、保守業者など)を最初の侵入口として狙います。

この手口が多用される理由は、多くの企業が取引先との間で、業務上必要なシステム連携やネットワーク接続を行っているためです。攻撃者は、この「信頼関係」を悪用します。

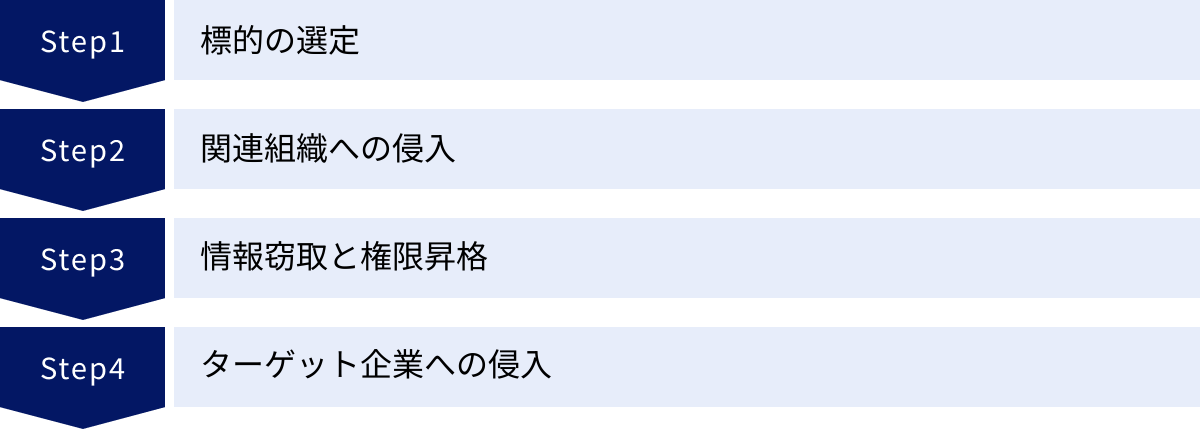

攻撃のステップ:

- 標的の選定: 攻撃者は、ターゲット企業と取引のある関連会社をリストアップし、その中で最もセキュリティが手薄そうな企業(例:Webサイトに既知の脆弱性がある、従業員数が少なくセキュリティ担当者がいないなど)を最初の標的として選びます。

- 関連組織への侵入: 選定した関連組織に対し、標的型攻撃メールやWebサイトの脆弱性を突くなどして侵入し、PCやサーバーを乗っ取ります。

- 情報窃取と権限昇格: 侵入した関連組織のネットワーク内で情報を探索し、ターゲット企業へ接続するためのアカウント情報(ID/パスワード)、VPN接続情報、システム設計書などを窃取します。

- ターゲット企業への侵入: 窃取した正規のアカウント情報や接続情報を使い、関連組織になりすまして、ターゲット企業のネットワークへ堂々と「正面玄関から」侵入します。ターゲット企業のシステムから見れば、信頼できる取引先からの正規のアクセスに見えるため、検知が困難です。

具体例: 大手小売チェーンの顧客情報が大量に漏えいした海外の事例では、攻撃者はまず、この小売チェーンの店舗の空調設備を管理している地元の保守業者を標的にしました。保守業者の社員にフィッシングメールを送りつけてPCをマルウェアに感染させ、そこから保守業務のために付与されていた小売チェーンのネットワークへのアクセス権限を窃取。その権限を悪用してPOS(販売時点情報管理)システムに侵入し、数千万件ものクレジットカード情報を盗み出しました。

この手口への対策は、自社のセキュリティ強化だけでは不可能です。取引先や委託先のセキュリティ状況を定期的に評価し、契約において遵守すべきセキュリティ要件を定め、付与するアクセス権限を業務上必要な最小限に留める(最小権限の原則)といった、サプライチェーン全体での管理が不可欠となります。

オープンソースソフトウェア(OSS)の脆弱性を狙う手口

現代のソフトウェア開発において、オープンソースソフトウェア(OSS)の利用はもはや当たり前となっています。開発者は、車輪の再発明を避けるために、公開されている様々なOSSライブラリやフレームワークを組み合わせて、迅速かつ効率的にアプリケーションを構築します。

しかし、このOSSの普及が、新たなサプライチェーンリスクを生み出しています。広く利用されている人気のOSSライブラリに脆弱性が発見された場合、そのライブラリを利用している世界中の何万ものアプリケーションが一斉に攻撃対象となってしまうのです。

この手口の特徴は以下の通りです。

- 影響範囲の広さ: 一つの脆弱性が、非常に広範囲の企業・組織に影響を及ぼします。自社が直接そのOSSを利用していると認識していなくても、導入している商用ソフトウェアやSaaSが内部で利用しているケース(間接的な依存)も多く、リスクの把握が困難です。

- 攻撃の迅速さ: 脆弱性情報が公開されると、攻撃者はそれを悪用する攻撃コード(エクスプロイトコード)を直ちに開発し、インターネット上で脆弱なシステムをスキャンして無差別に攻撃を仕掛けます。対策が間に合わなければ、数時間のうちに被害に遭う可能性があります。

具体例: Javaベースのアプリケーションで広く利用されているロギングライブラリ「Apache Log4j」に発見された脆弱性(通称:Log4Shell)は、その深刻さと影響範囲の広さから、世界中に大きな衝撃を与えました。この脆弱性を悪用すると、攻撃者は外部から細工した文字列を送信するだけで、サーバー上で任意のコードを実行できてしまいます。多くのWebサーバー、クラウドサービス、セキュリティ製品がこのライブラリを利用していたため、各社は緊急の調査とアップデート対応に追われました。

このようなOSSの脆弱性を狙う攻撃への対策としては、前述のSBOMを活用して、自社のシステムで利用しているOSSを全て洗い出し、バージョン情報とともにリスト化しておくことが極めて重要です。これにより、新たな脆弱性情報が公開された際に、自社に影響があるかどうかを迅速に判断し、優先的に対処することが可能になります。また、OSSの脆弱性を自動で検知するSCA(Software Composition Analysis)ツールの導入も有効な対策です。

利用しているクラウドサービスを悪用する手口

DXの進展とともに、AWS、Microsoft Azure、Google Cloud Platform (GCP) といったパブリッククラウドサービスの利用は、企業活動の基盤となっています。しかし、クラウドサービスは設定の自由度が高い反面、その設定を一つ間違えるだけで、重大なセキュリティインシデントに繋がる危険性をはらんでいます。

この手口は、クラウドサービス自体の脆弱性を突くというよりも、利用者の設定ミスや管理不備(クラウド設定不備)を狙うものが大半です。

クラウドにおけるセキュリティの考え方として「責任共有モデル」があります。これは、クラウド基盤(ハードウェア、ネットワークなど)のセキュリティはクラウド事業者が責任を負うが、その上で動作するOS、アプリケーション、データ、アクセス管理などのセキュリティは利用者側が責任を負う、という分担の考え方です。サプライチェーン攻撃では、この利用者側の責任範囲の不備が狙われます。

具体的な攻撃シナリオ:

- ストレージサービスのアクセス権設定ミス: Amazon S3やAzure Blob Storageといったクラウドストレージのバケットのアクセス権を誤って「公開」設定にしてしまったため、保存されていた顧客情報や機密文書が誰でも閲覧できる状態になっていた。

- 管理コンソールのアカウント情報漏えい: クラウド環境全体を管理できる強力な権限を持つ管理者アカウントのパスワードが単純であったり、多要素認証(MFA)が設定されていなかったりしたため、パスワードスプレー攻撃などで乗っ取られてしまう。アカウントを乗っ取った攻撃者は、仮想サーバーを勝手に起動して暗号資産のマイニングに利用したり、データを全て暗号化して身代金を要求したり、データを削除したりするなど、やりたい放題になります。

- 開発・テスト環境からの情報漏えい: 本番環境と同等のデータが入った開発・テスト環境をクラウド上に構築した際、セキュリティ設定を簡略化したまま放置したため、そこから機密情報が漏えいする。

これらのリスクは、システム開発やインフラ運用を外部のパートナー企業に委託している場合に、さらに複雑になります。委託先のエンジニアが設定ミスを犯したり、管理アカウント情報を不適切に扱ったりすることで、自社のクラウド環境が危険に晒される可能性があります。

対策としては、CSPM(Cloud Security Posture Management)やCWPP(Cloud Workload Protection Platform)といったクラウドセキュリティ専門のツールを導入し、設定ミスを自動で検知・修正したり、クラウド上のワークロードを保護したりすることが有効です。また、委託先に対して、クラウド環境の構築・運用に関するセキュリティガイドラインを明確に提示し、遵守させることも重要です。

サプライチェーン攻撃によって起こりうる4つのリスク

サプライチェーン攻撃は、一度発生すると、その影響は自社だけに留まらず、サプライチェーン全体、ひいては社会全体にまで及ぶ可能性があります。被害は単なる金銭的損失だけでなく、企業の存続そのものを揺るがしかねない深刻な事態に発展することもあります。ここでは、サプライチェーン攻撃によって引き起こされる具体的な4つのリスク、「機密情報や個人情報の漏えい」「金銭的な損害」「社会的信用の失墜」「事業活動の停止」について、その深刻さを掘り下げて解説します。

① 機密情報や個人情報の漏えい

サプライチェーン攻撃の最も直接的で頻繁に発生する被害が、機密情報や個人情報の漏えいです。攻撃者は、自社や取引先のシステムに侵入し、価値のある情報を狙って窃取します。漏えいする情報の種類は多岐にわたり、それぞれが深刻な影響をもたらします。

- 個人情報: 氏名、住所、電話番号、メールアドレス、クレジットカード番号、マイナンバーといった顧客や従業員の個人情報が漏えいした場合、被害者一人ひとりへの謝罪や補償が必要となり、多大なコストが発生します。また、個人情報保護法に基づき、個人情報保護委員会への報告義務や、場合によっては行政からの罰金や指導を受ける可能性もあります。被害者から集団訴訟を起こされ、巨額の損害賠償を請求されるケースも少なくありません。

- 技術情報・知的財産: 新製品の設計図、ソースコード、研究開発データ、特許情報といった企業の競争力の源泉となる技術情報が漏えいした場合、その損害は計り知れません。競合他社に情報が渡れば、模倣品が出回ったり、市場での優位性を失ったりする可能性があります。長年の研究開発への投資が無に帰すことにもなりかねません。

- 営業秘密: 顧客リスト、取引価格、販売戦略、未公開の財務情報といった営業上の秘密が漏えいすると、ビジネス上の交渉で不利になったり、重要な取引を失ったりする原因となります。

これらの情報漏えいは、自社から直接漏れるだけでなく、業務を委託しているデータセンター、コールセンター、マーケティング会社など、サプライチェーン上のパートナー企業から漏えいするケースも多発しています。例えば、新製品のプロモーションを委託した広告代理店のサーバーが攻撃され、発表前の製品情報と顧客リストが流出するといった事態も起こり得ます。情報漏えいの責任は、委託元である自社が最終的に問われることがほとんどであり、「委託先がやったこと」では済まされないのです。

② 金銭的な損害

サプライチェーン攻撃は、企業の財務に直接的かつ甚大な打撃を与えます。その損害は、攻撃者へ支払う身代金のような直接的なものから、事業停止に伴う機会損失といった間接的なものまで、様々な形で発生します。

直接的な金銭損害:

- インシデント対応費用: 被害状況の調査を依頼するフォレンジック専門家への費用、システムの復旧作業にかかる人件費や機材費、弁護士への法律相談費用など、インシデントの収束までにかかるコストは膨大です。

- 身代金の支払い: ランサムウェア攻撃を受けた場合、システムの復旧と引き換えに数百万から数億円単位の身代金(ランサム)を要求されることがあります。支払ったからといってデータが復旧される保証はなく、警察庁などは支払いに応じないよう呼びかけていますが、事業継続を優先してやむなく支払う企業も存在します。

- 損害賠償・慰謝料: 情報漏えいの被害者(顧客や取引先)に対する損害賠償金や慰謝料の支払い。

- システム再構築費用: 侵害されたシステムを廃棄し、よりセキュリティの強固な新しいシステムを再構築するための費用。

間接的な金銭損害:

- 売上機会の損失: 生産ラインの停止やECサイトの閉鎖など、事業活動が停止している間の売上がゼロになることによる損失。

- 顧客離れによる売上減: インシデントによって企業の信頼が失われ、既存顧客が離反したり、新規顧客の獲得が困難になったりすることによる長期的な売上の減少。

- 株価の下落: 上場企業の場合、重大なセキュリティインシデントが公表されると、投資家の信頼を失い、株価が大幅に下落することがあります。これにより、企業の時価総額が大きく毀損されます。

- 制裁金・課徴金: 個人情報保護法やGDPR(EU一般データ保護規則)などの法令に違反した場合に、監督官庁から課される高額な制裁金。

これらの金銭的損害は、特に経営基盤の弱い中小企業にとっては致命的であり、たった一度のサプライチェーン攻撃が倒産の引き金になることも決して珍しくありません。

③ 社会的信用の失墜

目に見える金銭的な損害以上に、長期的かつ深刻なダメージとなるのが「社会的信用の失墜」です。企業が長年にわたって築き上げてきたブランドイメージや顧客、取引先との信頼関係は、一度のセキュリティインシデントで瞬時に崩れ去る可能性があります。

- 顧客からの信頼喪失: 自身の個人情報をずさんに扱われたと感じた顧客は、その企業の商品やサービスを利用しなくなるでしょう。特に、セキュリティやプライバシーが重視される金融、医療、インフラといった業界では、信頼の失墜は事業の根幹を揺るがします。

- 取引先からの取引停止: サプライチェーン攻撃の被害に遭った企業は、「セキュリティ管理が甘い会社」というレッテルを貼られ、他の取引先から契約を打ち切られるリスクがあります。特に、自社が攻撃の踏み台となり、他の取引先にまで被害を拡大させてしまった場合、サプライチェーン全体から排除される可能性も否定できません。

- ブランドイメージの毀損: 「情報漏えいを起こした会社」「サイバー攻撃に弱い会社」といったネガティブな評判は、ニュースやSNSを通じて瞬く間に拡散します。一度傷ついたブランドイメージを回復するには、多大な時間とコスト、そして地道な努力が必要となります。

- 採用活動への悪影響: 企業の評判が悪化すると、優秀な人材の獲得が困難になります。特にIT人材は、企業のセキュリティ意識や技術レベルに敏感であり、セキュリティインシデントを起こした企業を敬遠する傾向があります。

一度失った信用を取り戻すことは、お金で解決するよりもはるかに困難です。サプライチェーンセキュリティへの投資は、こうした無形の資産である「信用」を守るための不可欠なコストであると認識する必要があります。

④ 事業活動の停止

サプライチェーン攻撃の最も恐ろしいリスクの一つが、企業の根幹である事業活動そのものが停止に追い込まれることです。特に、製造業や物流業、社会インフラを支える企業にとって、事業停止は社会全体に広範囲な影響を及ぼす可能性があります。

- 生産ラインの停止: 製造業の工場では、生産管理システム(MES)や工場内の機器を制御するOT(Operational Technology)システムがネットワークに接続されています。これらのシステムがランサムウェアに感染したり、不正に操作されたりすると、生産ライン全体が停止してしまいます。部品供給元の工場が停止した場合も、自社の生産に直接的な影響が出ます。

- サービスの提供中断: 金融機関のオンラインバンキングシステム、Eコマースサイト、クラウドサービスなどがDDoS攻撃やシステム破壊攻撃を受けると、サービスを一時的または長期的に停止せざるを得なくなります。サービスが停止している間、顧客は不便を強いられ、売上も立たず、信頼も失われていきます。

- 物流の麻痺: 港湾のコンテナ管理システムや、運送会社の配車システムがサイバー攻撃を受けると、貨物の積み下ろしや配送が不可能になり、国内外の物流網が麻痺する可能性があります。これは、特定の一企業の問題に留まらず、社会経済活動全体に深刻な影響を与えます。

サプライチェーン攻撃による事業停止の特徴は、影響が自社内に留まらず、サプライチェーンの上流(供給元)から下流(顧客)まで、連鎖的に広がっていく点にあります。自社の事業停止が、取引先の事業停止を招き、それがさらにその先の企業の活動にも影響を与えるという「負の連鎖」が発生するのです。

このような事態を防ぎ、万が一発生した場合でも被害を最小限に抑えて迅速に事業を復旧させるためには、平時からBCP(事業継続計画)を策定し、その中にサイバー攻撃を想定したシナリオを組み込んでおくことが極めて重要です。

IPAが推奨するサプライチェーンセキュリティ対策

サプライチェーン攻撃の脅威が増大する中、独立行政法人情報処理推進機構(IPA)は、「情報セキュリティ10大脅威」などで毎年警鐘を鳴らし、企業が取るべき対策に関する様々なガイドラインを公開しています。IPAが推奨する対策は、大きく分けて「対策の基本:自社のセキュリティ体制を強化する」ことと、「対策の要:サプライチェーン全体のセキュリティを管理する」ことの2つの柱から成り立っています。この両輪をバランスよく回すことが、強固なサプライチェーンセキュリティを実現する鍵となります。

(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

対策の基本:自社のセキュリティ体制を強化する

サプライチェーン全体のセキュリティを語る前に、全ての土台となるのが自社のセキュリティ体制です。自社の防御が脆弱であれば、サプライチェーンの「最も弱い環」になりかねません。まずは足元を固めるための基本的な対策を徹底することが不可欠です。

IT資産を正確に把握し管理する

セキュリティ対策の第一歩は、「何を守るべきか」を正確に把握することです。社内で利用しているサーバー、PC、ネットワーク機器といったハードウェア、OSやアプリケーションといったソフトウェア、そして利用しているクラウドサービス(SaaS, IaaSなど)を全て洗い出し、一覧化した「IT資産管理台帳」を作成・維持します。

このプロセスで特に注意すべきなのが「シャドーIT」の存在です。シャドーITとは、情報システム部門の許可を得ずに、従業員や各部署が独自に導入・利用しているデバイスやクラウドサービスのことです。便利な無料のオンラインストレージやチャットツールなどがこれに該当します。管理外のIT資産は、セキュリティパッチが適用されなかったり、不適切な設定で運用されたりするため、攻撃の侵入口となる重大なリスクをはらみます。IT資産管理ツールなどを活用し、ネットワークに接続されている全てのデバイスを可視化することで、シャドーITを発見し、管理下に置くことが重要です。

脆弱性診断を定期的に実施する

IT資産を把握したら、次にそれらの資産にセキュリティ上の弱点、すなわち「脆弱性」がないかを定期的にチェックする必要があります。OSやソフトウェアには、日々新たな脆弱性が発見されています。これを放置すると、攻撃者に悪用され、システムへの侵入を許してしまいます。

脆弱性診断には、主に以下のような種類があります。

- プラットフォーム診断: サーバーやネットワーク機器のOS、ミドルウェアに既知の脆弱性がないかをスキャンする。

- Webアプリケーション診断: 自社で開発・運用しているWebサイトやWebアプリケーションに、SQLインジェクションやクロスサイトスクリプティング(XSS)といった脆弱性がないかを診断する。

脆弱性診断ツールを用いて定期的に診断を実施し、発見された脆弱性については、その危険度(深刻度)に応じて優先順位を付け、修正パッチの適用などの対策を計画的に実行するプロセスを確立することが求められます。

セキュリティ製品を導入し防御を固める

攻撃からシステムを守るためには、適切なセキュリティ製品を導入し、多層的な防御体制を構築することが有効です。

- 境界防御: ファイアウォール、WAF(Web Application Firewall)、侵入検知/防御システム(IDS/IPS)などを設置し、外部からの不正な通信をブロックします。

- エンドポイントセキュリティ: サーバーやPC(エンドポイント)には、従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)に加え、マルウェア感染後の不審な挙動を検知し、迅速な対応を支援するEDR(Endpoint Detection and Response)の導入が強く推奨されます。

- メール・Webセキュリティ: 標的型攻撃メールやフィッシング詐欺を防ぐためのメールフィルタリングサービスや、不正なWebサイトへのアクセスをブロックするWebプロキシなどを導入します。

近年は、社内外の境界を前提としない「ゼロトラスト」の考え方に基づき、全ての通信を検査し、ユーザーやデバイスの信頼性を常に検証するSASE(Secure Access Service Edge)や、IDaaS(Identity as a Service)といったソリューションも注目されています。

従業員へのセキュリティ教育を徹底する

どんなに高度なセキュリティ製品を導入しても、従業員一人の不注意な行動が、攻撃の糸口を与えてしまうことがあります。セキュリティ対策において「人」は最も重要な要素であり、同時に最大の脆弱性にもなり得ます。

そのため、全従業員を対象とした継続的なセキュリティ教育が不可欠です。

- 標的型攻撃メール訓練: 実際にありそうな攻撃メールを模した訓練メールを定期的に従業員に送信し、開封してしまったり、添付ファイルやURLをクリックしてしまったりしないかを確認します。訓練結果を踏まえ、繰り返し注意喚起を行います。

- パスワード管理: 推測されにくい複雑なパスワードの設定、パスワードの使い回しの禁止、多要素認証(MFA)の利用徹底などを指導します。

- 情報取り扱いルール: 機密情報の取り扱いや、USBメモリなどの外部記憶媒体の利用に関するルールを定め、周知徹底します。

- インシデント発生時の報告ルール: 不審なメールを受信したり、PCの挙動がおかしいと感じたりした場合に、速やかに情報システム部門へ報告するエスカレーションルートを明確にしておきます。

インシデント対応計画(IRP)を策定する

サイバー攻撃を100%防ぐことは不可能です。「攻撃は必ず発生するもの」という前提に立ち、万が一インシデントが発生した際に、被害を最小限に抑え、迅速に復旧するための事前の備えが重要です。

その備えが「インシデント対応計画(IRP: Incident Response Plan)」です。IRPには、インシデント発生時に「誰が」「何を」「どのような手順で」行うかを具体的に定めておきます。

- 体制の整備: インシデント対応を主導するCSIRT(Computer Security Incident Response Team)を組織し、責任者と各担当者の役割を明確にします。

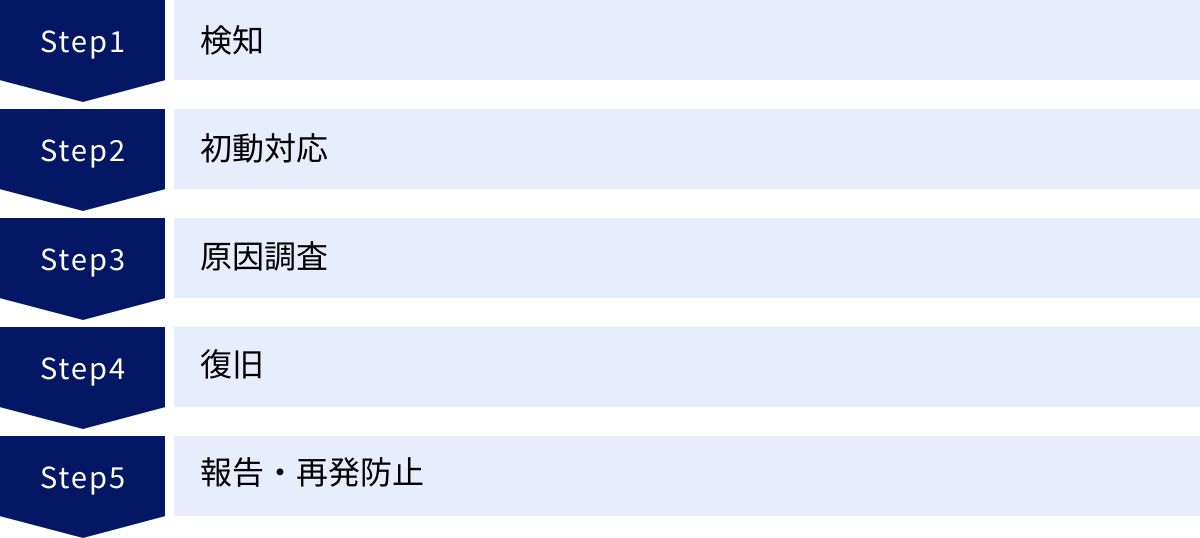

- 対応フローの策定: 「検知→初動対応→原因調査→復旧→報告・再発防止」といった一連の対応フェーズごとに、具体的なアクションプランを定義します。

- 連絡網の整備: 社内の関係部署、経営層、外部の専門家(フォレンジック、弁護士)、さらには監督官庁や警察への緊急連絡先をまとめておきます。

- 訓練の実施: 策定したIRPが実効性を持つかを確認するため、サイバー攻撃を想定した演習(机上訓練や実機訓練)を定期的に実施し、計画の見直しを継続的に行います。

対策の要:サプライチェーン全体のセキュリティを管理する

自社のセキュリティ体制を固めた上で、次に取り組むべきが、サプライチェーンを構成する取引先や委託先を含めた全体でのセキュリティレベルの向上です。これがサプライチェーンセキュリティ対策の「要」となります。

委託先のセキュリティ状況を把握する

取引を開始する前や契約を更新する際に、相手方のセキュリティ対策状況が自社の基準を満たしているかを確認・評価するプロセスを導入します。これは「委託先管理」や「サードパーティリスクマネジメント(TPRM)」と呼ばれます。

具体的な評価方法としては、以下のようなものが挙げられます。

- セキュリティチェックシート(質問票): IPAが公開している「情報セキュリティ対策チェックリスト」などを参考に、委託先のセキュリティポリシー、脆弱性管理、アクセス管理、インシデント対応体制などに関する質問票を送付し、回答を求めます。

- 第三者認証の確認: ISMS(ISO/IEC 27001)やプライバシーマークといった、情報セキュリティに関する第三者認証の取得状況を確認します。認証を取得していることは、一定レベルのセキュリティ管理体制が構築・運用されていることの客観的な証明となります。

- 外部評価サービスの利用: 企業のセキュリティスコアを外部から自動的に評価・格付けするサービスを利用し、取引先のセキュリティリスクを定量的に把握します。

- ヒアリングや現地監査: 取り扱う情報の重要度が高いなど、特にリスクが高いと判断される委託先に対しては、担当者へのヒアリングや、実際に現地を訪れて対策状況を確認する監査を実施することもあります。

これらの評価結果に基づき、セキュリティレベルに懸念がある場合は、改善を要請したり、場合によっては取引を見送ったりといった判断が必要になります。

契約書にセキュリティ要件を明記する

委託先との信頼関係だけに頼るのではなく、遵守すべきセキュリティ対策の内容や、問題が発生した際の責任範囲を、業務委託契約書や秘密保持契約書(NDA)に法的拘束力のある形で明記しておくことが極めて重要です。

契約書に盛り込むべきセキュリティ関連条項の例としては、以下のようなものがあります。

- 遵守すべきセキュリティ基準: 自社が定めるセキュリティポリシーや、特定の業界ガイドライン(例:クレジット業界におけるPCI DSS)への準拠を義務付けます。

- 情報の取り扱い: 委託業務の範囲を超えた情報の利用の禁止、再委託を行う際の事前承認、業務終了後の情報の確実な返却または破棄などを定めます。

- インシデント発生時の報告義務: セキュリティインシデント(情報漏えいやその疑いを含む)を検知した場合、「直ちに」「24時間以内に」といった具体的な期限を設けて、委託元へ報告することを義務付けます。報告内容(発生日時、被害状況、原因、対策など)も具体的に定めておくとよいでしょう。

- 監査権: 委託元が、委託先のセキュリティ対策状況を定期的または必要に応じて監査できる権利を定めます。

- 損害賠償: 委託先の責めに帰すべき事由によりセキュリティインシデントが発生し、委託元に損害が生じた場合の損害賠償責任の範囲を明確にします。

これらの条項を契約に盛り込むことで、委託先にセキュリティ対策への真摯な取り組みを促すとともに、万が一の際の自社のリスクを低減できます。

問題発生時の連絡・協力体制を構築する

契約書で義務を定めておくだけでなく、実際にインシデントが発生した際に、サプライチェーン全体で迅速かつ効果的に連携できる体制を平時から構築しておくことが重要です。

- 緊急連絡網の整備: 自社と主要な取引先のセキュリティ担当者や責任者の緊急連絡先(電話番号、メールアドレス)をまとめたリストを作成し、常に最新の状態に保ちます。インシデントは休日や夜間に発生することも多いため、24時間365日連絡が取れる体制が理想です。

- 情報共有のルール化: インシデントの第一報をどのような手段で、誰から誰へ、どのような内容で伝えるかといった情報共有のフローを事前に取り決めておきます。正確な情報を迅速に共有することが、被害拡大の防止と原因究明の迅速化に繋がります。

- 合同での対応訓練: サプライチェーンの主要なパートナー企業と合同で、インシデント対応訓練を実施することも非常に有効です。例えば、「委託先A社でランサムウェア感染が発生し、自社への影響が懸念される」といった具体的なシナリオを設定し、連絡、情報共有、原因調査、復旧といった一連の流れをシミュレーションすることで、実際のインシデント発生時にスムーズに連携できるようになります。

このような地道な取り組みを通じて、サプライチェーンを構成する企業間の信頼関係を醸成し、個々の「点」の対策から、連携した「面」の対策へと進化させることが、サプライチェーンセキュリティの本質と言えるでしょう。

サプライチェーンセキュリティを強化する具体的なソリューション

これまで見てきたIPA推奨の対策を実践し、サプライチェーン全体のセキュリティレベルを向上させるためには、適切なツールやフレームワーク(仕組み)を活用することが非常に効果的です。ここでは、サプライチェーンセキュリティを強化するために役立つ具体的なソリューションを、「脆弱性の発見」「侵入後の検知・対応」「組織的な体制構築」という3つの観点から紹介します。

脆弱性診断ツールで弱点を発見する

サプライチェーン攻撃の多くは、システムに存在する既知の脆弱性を悪用して行われます。したがって、自社および関連会社のシステムに潜む脆弱性を、攻撃者よりも先に発見し、対処することが防御の基本となります。このプロセスを効率化し、網羅性を高めるのが「脆弱性診断ツール」です。

脆弱性診断ツールは、診断対象や手法によっていくつかの種類に大別されます。

- DAST (Dynamic Application Security Testing): 「動的アプリケーションセキュリティテスト」と呼ばれ、実際に動作しているWebアプリケーションに対して、外部から擬似的な攻撃リクエストを送信し、その応答を分析することで脆弱性を検出します。SQLインジェクションやクロスサイトスクリプティング(XSS)など、実行時に現れる脆弱性の発見に有効です。

- SAST (Static Application Security Testing): 「静的アプリケーションセキュリティテスト」と呼ばれ、アプリケーションのソースコードそのものを解析し、脆弱性となりうるコーディング上の問題点を見つけ出します。開発の早期段階(コーディング中)で脆弱性を発見・修正できるため、手戻りを減らす(シフトレフト)効果があります。

- SCA (Software Composition Analysis): 「ソフトウェア構成分析」ツールは、アプリケーションで使用されているオープンソースソフトウェア(OSS)のライブラリやコンポーネントを特定し、それらに既知の脆弱性(CVE)が含まれていないかをデータベースと照合して警告します。Log4ShellのようなOSSの脆弱性対策に不可欠です。

これらのツールを定期的に、あるいは開発プロセスに組み込んで継続的に実行することで、自社システムのセキュリティ品質を維持・向上させることができます。

主な脆弱性診断ツール(Tenable.io, Qualys VMDRなど)

市場には様々な脆弱性診断ツールが存在しますが、ここでは代表的なものをいくつか紹介します。

| ツール名 | 特徴 |

|---|---|

| Tenable.io | クラウドベースの包括的な脆弱性管理プラットフォーム。IT資産、クラウド環境、Webアプリケーション、コンテナなど、現代の複雑なIT環境全体をスキャン対象とします。独自の指標であるVPR (Vulnerability Priority Rating)を用いて、脆弱性の悪用可能性や脅威インテリジェンスを考慮し、数万件の脆弱性の中から本当に危険で優先して対処すべきものを提示してくれる点が大きな特徴です。(参照:Tenable, Inc. 公式サイト) |

| Qualys VMDR | 脆弱性管理(VM)、検知(D)、対応(R)を一つのプラットフォームに統合したソリューション。資産の自動検出から脆弱性のスキャン、優先順位付け、そしてパッチ適用までの一連のライフサイクルをシームレスに管理できます。リアルタイムの脅威インテリジェンスと機械学習を活用し、最もリスクの高い脆弱性を特定して迅速な対応を支援します。(参照:Qualys, Inc. 公式サイト) |

これらのツールを導入することで、手動では困難な網羅的かつ継続的な脆弱性管理が可能になり、サプライチェーンの「弱い環」となることを防ぎます。

EDR/XDRで侵入後の脅威を検知・対応する

どれだけ脆弱性対策を徹底しても、未知の脆弱性を突くゼロデイ攻撃や、巧妙な標的型攻撃メールなどにより、攻撃者の侵入を100%防ぐことは困難です。そこで重要になるのが、「侵入は起こりうるもの」という前提に立ち、侵入後の不審な活動をいち早く検知し、被害が拡大する前に対処するという考え方です。これを実現するのがEDRやXDRといったソリューションです。

- EDR (Endpoint Detection and Response): PCやサーバーといった「エンドポイント」の操作ログ(プロセスの起動、ファイルアクセス、レジストリ変更、ネットワーク通信など)を常時監視・記録し、マルウェア感染後の不審な挙動や攻撃の兆候を検知します。検知後は、管理者にアラートを通知するとともに、遠隔から該当端末をネットワークから隔離したり、不正なプロセスを強制終了させたりといった対応を迅速に行うことができます。

- XDR (Extended Detection and Response): EDRの概念をさらに拡張したもので、エンドポイントだけでなく、ネットワーク機器、クラウド環境、メール、ID管理システムなど、複数のセキュリティレイヤーからログを収集し、それらを横断的に相関分析します。これにより、単一の製品では見逃してしまうような、複数のシステムにまたがる巧妙な攻撃の全体像(キルチェーン)を可視化し、より高度な脅威検知と迅速な対応を実現します。

サプライチェーン攻撃では、正規のアカウントを悪用して内部で静かに活動を広げる(ラテラルムーブメント)手口が多用されるため、こうした侵入後の活動を捉えるEDR/XDRは、もはや不可欠なセキュリティ対策と言えます。

主なEDR/XDR製品(CrowdStrike Falcon, Cybereason EDRなど)

EDR/XDR市場も多くのベンダーが参入し、競争が激化しています。

| 製品名 | 特徴 |

|---|---|

| CrowdStrike Falcon | クラウドネイティブなプラットフォームであり、単一の軽量なエージェントで次世代アンチウイルス(NGAV)、EDR、脅威ハンティング、脆弱性管理など、多岐にわたる機能を提供します。世界中から収集される膨大な脅威インテリジェンスとAI/機械学習を活用し、ファイルレス攻撃やランサムウェアといった高度な脅威をリアルタイムで防御・検知することに強みを持ちます。(参照:CrowdStrike, Inc. 公式サイト) |

| Cybereason EDR | AIを活用した独自の相関分析エンジン「MalOp (Malicious Operation)」が最大の特徴。個別の不審なイベント(点)を自動的に関連付け、攻撃の一連の流れ(ストーリー)として可視化します。これにより、セキュリティアナリストは複雑な攻撃の全体像を直感的に理解し、数分で根本原因の特定から封じ込めまでを実行できます。(参照:Cybereason Inc. 公式サイト) |

これらの製品は、24時間365日体制で専門家が監視・分析を行うMDR(Managed Detection and Response)サービスと組み合わせて利用することで、セキュリティ人材が不足している企業でも高度な脅威対策を実現できます。

ISMS(情報セキュリティマネジメントシステム)認証を取得する

ツールによる技術的な対策と並行して、組織全体として情報セキュリティに取り組むための「仕組み」を構築することも、サプライチェーンセキュリティにおいて極めて重要です。そのための国際的な標準規格がISMS(情報セキュリティマネジメントシステム)であり、その代表格が「ISO/IEC 27001」です。

ISMS認証を取得するということは、単に特定のツールを導入することではなく、情報セキュリティに関する組織の方針を定め、リスクを評価し、管理策を計画(Plan)、実行(Do)、評価(Check)、改善(Act)するというPDCAサイクルを継続的に回す体制が、国際基準に沿って構築・運用されていることを第三者機関が証明するものです。

ISMS認証は、サプライチェーンセキュリティにおいて以下の点で大きなメリットをもたらします。

- 自社のセキュリティレベルの客観的証明: 取引先に対して、自社が適切な情報セキュリティ管理体制を維持していることを客観的に示すことができ、信頼獲得に繋がります。入札案件などでISMS認証が要件となるケースも増えています。

- 委託先選定の基準: 取引先を選定する際に、ISMS認証の取得有無を評価項目の一つとすることで、一定のセキュリティレベルを持つ企業と取引することができ、サプライチェーン全体のリスクを低減できます。

- 組織的なセキュリティ文化の醸成: 認証取得のプロセスを通じて、経営層から現場の従業員まで、全社的に情報セキュリティに対する意識が向上し、ルールに基づいた行動が定着します。

主なISMS認証機関(JQA, BSIグループジャパンなど)

日本国内でISMS認証の審査・登録を行う機関は複数存在します。

| 認証機関名 | 特徴 |

|---|---|

| 一般財団法人日本品質保証機構(JQA) | 日本を代表する第三者認証機関の一つであり、ISMS(ISO/IEC 27001)だけでなく、品質(ISO 9001)や環境(ISO 14001)など、幅広いマネジメントシステムの認証で国内トップクラスの実績を誇ります。日本のビジネス環境や法規制に関する深い知見に基づいた審査を提供しています。(参照:一般財団法人日本品質保証機構 公式サイト) |

| BSIグループジャパン株式会社 | ISMS(ISO/IEC 27001)の元となった英国規格「BS 7799」を策定した英国規格協会(BSI)の日本法人です。規格策定の知見を活かした質の高い審査や、規格の理解を深めるためのトレーニングプログラムが充実しています。グローバルなネットワークを持ち、国際的な視点での審査に強みがあります。(参照:BSIグループジャパン株式会社 公式サイト) |

ISMS認証の取得は、一朝一夕にできるものではなく、相応の準備と継続的な運用が必要ですが、サプライチェーンにおける自社の立ち位置を強化し、持続的な事業成長を支える強固な基盤となります。

まとめ

本記事では、現代のビジネスにおいて避けては通れない経営課題である「サプライチェーンセキュリティ」について、その基本概念から重要視される背景、具体的な攻撃手口、引き起こされる深刻なリスク、そしてIPAが推奨する対策とそれを実現するためのソリューションまで、多角的に解説してきました。

改めて重要なポイントを振り返ります。

第一に、サプライチェーンセキュリティは、自社単独で完結する問題ではないということです。DXの推進や働き方の多様化により、企業間の繋がりはより密接かつ複雑になっています。この interconnectedness(相互接続性)が、一社のセキュリティインシデントがサプライチェーン全体に連鎖するリスクを増大させています。自社の防御を固める「基本の対策」と、取引先を含めたエコシステム全体でリスクを管理する「要の対策」は、まさに車の両輪であり、どちらが欠けても成り立ちません。

第二に、攻撃の手口は常に進化し続けているため、継続的な対策の見直しが不可欠であるということです。ソフトウェアのアップデートを悪用する手口、関連会社を踏み台にする古典的な手口、OSSの脆弱性を狙う広範囲な手口、クラウドの設定不備を突く手口など、攻撃者はあらゆる「繋がり」を悪用してきます。最新の脅威動向を常に把握し、自社の防御策が時代遅れになっていないかを定期的に評価し、改善し続ける姿勢が求められます。

第三に、自社の状況に合った具体的なソリューションを活用し、対策を効率的かつ効果的に進めることが重要です。IT資産の脆弱性を可視化する「脆弱性診断ツール」、侵入後の脅威を迅速に検知・対応する「EDR/XDR」、そして組織的なセキュリティ管理体制を構築・証明する「ISMS認証」など、目的と課題に応じて適切なツールやフレームワークを導入することが、現実的な対策の第一歩となります。

サプライチェーンセキュリティへの取り組みは、時に複雑で、コストや手間がかかるものかもしれません。しかし、これは単なる防御的なコストではなく、事業の継続性を確保し、顧客や取引先からの信頼を維持・向上させ、ひいては企業の競争力そのものを強化するための、極めて重要な「未来への投資」です。

自社がサプライチェーンの「最も弱い環」にならないために、そして信頼できるパートナーとしてサプライチェーン全体の強靭化に貢献するために、本記事で解説した内容を参考に、今日からできる一歩を踏み出してみてはいかがでしょうか。