現代のビジネス環境において、企業が保有する情報資産は、事業を支える最も重要な経営資源の一つです。一方で、ランサムウェアや標的型攻撃といったサイバー攻撃は日々巧妙化・高度化しており、企業は常に情報漏えいやシステム停止のリスクに晒されています。このような状況下で、自社の情報セキュリティ対策が適切に機能しているかを客観的に評価し、継続的に改善していく活動の重要性が高まっています。その中核をなすのが「セキュリティ監査」です。

セキュリティ監査は、単にシステムの脆弱性を探すだけではありません。組織全体のルール、従業員の意識、物理的な環境まで含めた包括的な「健康診断」であり、企業の信頼性と事業継続性を確保するための根幹的な取り組みと言えます。

本記事では、セキュリティ監査の基本的な概念から、その目的、種類、具体的なチェック項目、そして監査を成功に導くための進め方や費用相場、信頼できる監査会社の選び方まで、網羅的に解説します。セキュリティ対策の第一歩として、あるいは既存の対策を見直すきっかけとして、ぜひご一読ください。

目次

セキュリティ監査とは

セキュリティ監査とは、組織の情報セキュリティに関する方針や対策が、定められた規程(セキュリティポリシー)や各種法令、業界ガイドラインなどに従って適切に整備・運用され、効果的に機能しているかを、独立した立場から客観的に検証・評価する一連のプロセスを指します。

これは、単に技術的な欠陥を探す「脆弱性診断」とは異なり、ルール(規程)、人(組織体制・教育)、モノ(物理的環境)、技術(システム)といった、情報セキュリティを構成するあらゆる要素を網羅的に評価する活動です。

監査人は、専門的な知識と客観的な視点を用いて、組織のセキュリティ体制を多角的に分析し、潜在的なリスクや改善すべき点を洗い出します。その結果は報告書としてまとめられ、経営層や担当部門にフィードバックされます。これにより、組織は自社のセキュリティレベルを正確に把握し、効果的な改善策を講じることが可能になります。

セキュリティ監査が必要とされる背景

なぜ今、多くの企業でセキュリティ監査の重要性が叫ばれているのでしょうか。その背景には、現代のビジネス環境を取り巻くいくつかの深刻な課題があります。

第一に、サイバー攻撃の脅威がかつてないほど増大し、その手口が巧妙化・悪質化している点が挙げられます。特定の企業や組織を狙い撃ちにする「標的型攻撃」、データを暗号化して身代金を要求する「ランサムウェア」、さらには取引先や委託先を踏み台にして侵入する「サプライチェーン攻撃」など、攻撃者はあらゆる手段で企業の防御網を突破しようと試みています。情報処理推進機構(IPA)が毎年発表する「情報セキュリティ10大脅威」でも、これらの攻撃手法が常に上位を占めており、企業にとって看過できないリスクとなっています。

参照:情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」

第二に、DX(デジタルトランスフォーメーション)の推進による事業環境の変化です。クラウドサービスの活用、リモートワークの常態化、IoTデバイスの導入などにより、従来の「社内と社外」を明確に分ける境界型防御モデルが通用しなくなりつつあります。情報資産が社内外に分散する中で、どこにどのようなリスクが存在するのかを把握し、ゼロトラストの考え方に基づいた新たなセキュリティモデルを構築する必要に迫られています。

第三に、法規制やガイドラインの強化です。改正個人情報保護法をはじめ、国や業界団体が定めるセキュリティ関連の法令やガイドラインは年々厳格化しています。これらのルールを遵守できなければ、高額な罰金や行政処分を受けるだけでなく、企業の社会的信用を大きく損なうことになります。コンプライアンス遵守の観点からも、自社の対策が要求事項を満たしているかを定期的に検証する必要があるのです。

最後に、ビジネスにおけるサプライチェーンの複雑化が挙げられます。現代の事業活動は、多くの取引先や業務委託先との連携によって成り立っています。自社のセキュリティが強固であっても、サプライチェーンを構成する一社のセキュリティが脆弱であれば、そこが弱点となって攻撃者に侵入を許し、サプライチェーン全体に被害が拡大する恐れがあります。そのため、自社がサプライチェーンの一員として、他社に迷惑をかけないセキュリティレベルを維持・証明する責任が求められており、その手段としてセキュリティ監査が有効となります。

これらの背景から、セキュリティ監査はもはや一部の大企業だけのものではなく、事業規模や業種を問わず、すべての企業にとって不可欠な経営課題となっているのです。

脆弱性診断やペネトレーションテストとの違い

セキュリティ監査について話す際、しばしば「脆弱性診断」や「ペネトレーションテスト(侵入テスト)」といった言葉と混同されることがあります。これらはすべてセキュリティレベルを向上させるための重要な手法ですが、その目的、視点、範囲が異なります。それぞれの違いを正しく理解し、目的に応じて使い分けることが重要です。

| 項目 | セキュリティ監査 | 脆弱性診断 | ペネトレーションテスト |

|---|---|---|---|

| 目的 | ポリシーや法令への適合性評価、マネジメント体制の検証 | システムやアプリに存在する既知の脆弱性の網羅的な検出 | 実際の攻撃を想定した侵入可能性の実証と影響範囲の特定 |

| 視点 | 監査人(適合性の確認) | 防御者(弱点の把握) | 攻撃者(侵入経路の探索) |

| 範囲 | 組織全体(技術、物理、組織、人) | 特定のシステム・アプリケーション | シナリオに基づくシステム全体 |

| 手法 | ヒアリング、文書レビュー、実地調査 | スキャナーによる自動診断、手動診断 | 疑似的なサイバー攻撃の実践 |

脆弱性診断は、Webアプリケーションやネットワーク機器といった特定の対象に、既知のセキュリティ上の欠陥(脆弱性)が存在しないかを網羅的に洗い出すことを目的とします。これは、建物の「耐震診断」に似ており、設計図や構造をチェックして弱点がないかを確認する作業です。専用のツール(スキャナー)による自動診断と、専門家が手動で詳細に調べる手動診断があります。防御者の視点に立ち、「どこに守るべき穴があるか」を特定します。

一方、ペネトレーションテストは、実際に攻撃者の視点や手法を用いて、システムに侵入できるかどうかを試すテストです。これは、プロの泥棒を雇って「実際に家に侵入できるか試してもらう」ようなものです。特定の脆弱性の有無だけでなく、複数の脆弱性を組み合わせたり、設定の不備を悪用したりして、目的の情報にたどり着けるか、どこまで被害が拡大するかを実践的に検証します。攻撃者の視点に立ち、「どのようにすれば侵入できるか」を実証します。

そしてセキュリティ監査は、これらよりもさらに広い概念です。脆弱性診断やペネトレーションテストの結果も評価対象に含みますが、それだけではありません。「そもそもセキュリティに関するルールは適切に定められているか」「そのルールは全従業員に周知され、守られているか」「インシデントが発生した際の対応体制は整っているか」といった、組織全体のマネジメントシステムが正しく機能しているかを評価します。視点は、ルールブックと照らし合わせながらチェックする「監査人」の視点であり、範囲は組織全体に及びます。

まとめると、脆弱性診断が「システムの健康診断」、ペネトレーションテストが「攻撃に対する実践的な体力測定」だとすれば、セキュリティ監査は「健康を維持・増進するための生活習慣や組織体制全体を評価する総合人間ドック」に例えることができるでしょう。これらは対立するものではなく、相互に補完し合う関係にあり、組み合わせて実施することで、より強固なセキュリティ体制を構築できます。

セキュリティ監査の主な3つの目的

セキュリティ監査を実施することには、単に「安全かどうかを確認する」以上の、明確で戦略的な目的が存在します。企業がコストと時間をかけて監査を行うのは、それによって得られる価値が非常に大きいからです。ここでは、セキュリティ監査が果たす3つの主要な目的について詳しく解説します。

① 自社のセキュリティリスクや脆弱性を把握する

セキュリティ監査の最も基本的かつ重要な目的は、自社のセキュリティ対策の現状を客観的かつ網羅的に把握し、潜在的なリスクや脆弱性を可視化することです。日々の業務に追われていると、セキュリティ対策は「一度導入すれば終わり」と考えがちですが、組織やシステム、そして外部の脅威は常に変化しています。

内部の担当者だけでは、どうしても視点が固定化し、「昔からこうだったから」「今まで問題がなかったから」といった慣例や思い込みによって、重大なリスクが見過ごされてしまうことがあります。例えば、退職した従業員のアカウントが削除されずに残っていたり、テスト目的で一時的に緩めたファイアウォールの設定が元に戻されていなかったりといった問題は、内部のチェックだけではなかなか発見しづらいものです。

ここに、独立した第三者である監査人が介入することで、組織の常識や先入観にとらわれない客観的な視点から、セキュリティ体制を隅々までチェックできます。これにより、自社では「当たり前」だと思っていた運用の中に潜むリスクや、これまで誰も気づかなかったシステムの脆弱性を明らかにすることができます。

さらに、監査を通じて発見されたリスクは、その影響度(インシデントが発生した場合の被害の大きさ)と発生可能性(そのインシデントが実際に起こる確率)の観点から評価・分析されます。これにより、無数にあるリスクの中から、どれに優先して対応すべきかが明確になります。限られた予算と人員を、最も重要度の高いリスク対策に集中的に投下できるようになるため、セキュリティ投資の費用対効果を最大化するという経営的なメリットにも繋がります。これは、やみくもに対策を打つのではなく、的確な診断に基づいて治療方針を決める医療行為に似ています。

② セキュリティポリシーや法令の遵守状況を確認する

第二の目的は、企業が自ら定めた情報セキュリティポリシーや、遵守すべき法律・規制・業界基準などが、実際に守られているか(コンプライアンス)を確認することです。どれほど立派なセキュリティポリシーを策定しても、それが単なる「お飾り」になっていて、現場で全く運用されていなければ意味がありません。

セキュリティ監査では、策定されたルール(Plan)が、現場で正しく実行(Do)されているかを、ヒアリングや実地調査を通じて検証(Check)します。例えば、「機密情報は暗号化して保管する」というルールがあれば、実際にサーバー上のファイルが暗号化されているかを確認します。「パスワードは定期的に変更する」というルールがあれば、システムの設定やログを調べて、そのルールが強制されているか、従業員が遵守しているかを確かめます。このように、内部統制が有効に機能しているかを評価するのが監査の重要な役割です。

また、現代の企業活動は、様々な法規制の枠組みの中で行われています。代表的なものに「個人情報保護法」があり、顧客や従業員の個人情報を不適切に取り扱えば、厳しい罰則の対象となります。また、EU域内の個人データを扱う企業であれば「GDPR(EU一般データ保護規則)」への準拠が求められます。クレジットカード情報を取り扱うのであれば「PCIDSS」、金融機関であれば「FISC安全対策基準」など、特定の業界に特化した基準も存在します。

これらの法令や基準は、遵守が義務付けられているだけでなく、その要求事項も複雑で多岐にわたります。セキュリティ監査は、自社の対策がこれらの外部要求事項をきちんと満たしているかを確認し、コンプライアンス違反のリスクを低減させるための不可欠なプロセスです。特に、ISMS(ISO/IEC 27001)やプライバシーマークといった第三者認証を取得・維持するためには、定期的な内部監査と外部審査が必須条件となっており、監査の実施そのものがコンプライアンス活動の中核をなしています。

③ 顧客や取引先への信頼性を証明する

第三の目的は、監査を通じて得られた客観的な評価を、顧客や取引先、株主といったステークホルダーに対する「信頼の証明」として活用することです。セキュリティ対策は、その性質上、外部からそのレベルを正確に知ることが難しい分野です。そこで、独立した第三者機関によるセキュリティ監査報告書が、自社のセキュリティ対策が適切であることを示す強力な証明書となります。

近年、企業が取引先を選定する際に、その企業のセキュリティ体制を厳しく評価する動きが加速しています。特に、大手企業や官公庁との取引、あるいは機密性の高い情報を取り扱うプロジェクトにおいては、ISMS認証の取得やセキュリティ監査の実施が取引の前提条件となるケースも少なくありません。適切なセキュリティ監査を受けていることは、新たなビジネスチャンスを掴むための「パスポート」とも言えるでしょう。

これは、サプライチェーン・セキュリティの観点からも極めて重要です。自社が攻撃の踏み台にされ、取引先にまで被害が及んでしまった場合、自社の損害だけでなく、取引先への損害賠償やサプライチェーン全体の機能停止といった、計り知れない影響を引き起こす可能性があります。セキュリティ監査を定期的に実施し、自社の安全性を確保・証明することは、サプライチェーンの一員としての責任を果たすことであり、取引関係を維持・強化する上で不可欠な要素となっています。

結局のところ、ビジネスは「信頼」の上に成り立っています。顧客は、自分の大切な情報を安心して預けられる企業と取引したいと考えます。セキュリティ監査は、その信頼を構築し、維持するための具体的なアクションであり、目先のコスト以上の価値を生み出す未来への投資なのです。

セキュリティ監査の種類

セキュリティ監査は、その目的や状況に応じて、様々な切り口で分類されます。自社がどのような監査を実施すべきかを検討する上で、これらの種類を理解しておくことは非常に重要です。ここでは、「監査の主体」「監査の基準」「監査の対象」という3つの代表的な分類方法について解説します。

監査の主体で分ける(内部監査・外部監査)

監査を誰が実施するかによって、「内部監査」と「外部監査」の2つに大別されます。それぞれにメリット・デメリットがあり、両者をうまく組み合わせることが理想的なセキュリティマネジメントに繋がります。

| 項目 | 内部監査 | 外部監査 |

|---|---|---|

| 監査主体 | 自社の従業員(内部監査部門など) | 監査法人、セキュリティ専門企業など |

| 主な目的 | 業務改善、内部統制の維持、外部監査準備 | 客観的評価、対外的な信頼性証明 |

| メリット | 低コスト、組織の実情に精通、継続的な改善 | 高い専門性・客観性、対外的な信頼性 |

| デメリット | 専門性・客観性の担保が困難、馴れ合いの発生 | 高コスト、準備に手間がかかる |

| 使い分け | 定期的な運用チェック、継続的改善 | 認証取得・更新、M&A時、経営層への報告 |

内部監査は、自社の従業員が監査人となって実施する監査です。通常、監査対象の部署から独立した内部監査室や、他部署の従業員で構成されたチームが担当します。最大のメリットは、組織の内部事情に精通しているため、より実態に即した詳細なチェックが可能な点です。また、外部に委託するよりもコストを低く抑えられ、監査を通じて社内にセキュリティの知見を蓄積できるという利点もあります。日々の運用状況のチェックや、ISMS認証などで要求される定期的な自己点検、外部監査に備えた予行演習といった目的で実施されます。一方で、専門性の確保が難しかったり、社内の人間関係から厳しい指摘がしにくくなったりと、客観性や厳格さが損なわれる可能性があるというデメリットも考慮する必要があります。

外部監査は、監査法人やセキュリティ専門企業といった、社外の第三者機関に依頼して実施する監査です。最大のメリットは、高い専門性と完全な客観性が担保される点です。最新の攻撃手法や法令に精通した専門家が、公平な視点で組織のセキュリティ体制を評価するため、自社では気づけなかった根本的な問題点を発見できる可能性が高まります。また、第三者機関による監査報告書は、顧客や取引先に対する信頼性の証明として非常に高い価値を持ちます。ISMSなどの認証取得・更新審査や、M&A(企業の合併・買収)におけるデューデリジェンス、あるいは経営層への客観的な報告を目的とする場合に不可欠です。デメリットとしては、専門的なサービスであるためコストが高額になることや、監査を受けるための資料準備などに多くの工数がかかる点が挙げられます。

監査の基準で分ける(ISMS・Pマークなど)

セキュリティ監査は、何らかの「ものさし(基準)」に照らし合わせて、現状がその基準を満たしているかを評価する活動です。この基準として、国際規格や国内規格、業界標準などが用いられます。

- ISMS(情報セキュリティマネジメントシステム)監査

- 基準:ISO/IEC 27001

- 世界的に最も普及している情報セキュリティマネジメントシステムの国際規格です。情報の三要素である「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」をバランス良く維持・管理し、リスクアセスメントを通じて組織的に情報セキュリティを改善していくための枠組みを定めています。ISMS監査では、この規格の要求事項(技術的な対策から組織体制、文書管理まで100以上の管理策)に沿って、組織のマネジメントシステムが適切に構築・運用されているかを評価します。

- プライバシーマーク(Pマーク)監査

- 基準:JIS Q 15001

- 日本の国内規格(日本産業規格)であり、個人情報の保護に特化したマネジメントシステムの基準です。個人情報の取得、利用、提供、保管、廃棄といった一連のライフサイクルにおいて、適切な保護措置が講じられているかを評価します。BtoCビジネスなど、多くの個人情報を取り扱う事業者にとって、その適正な取り扱いをアピールするための重要な認証制度であり、その維持のためには定期的な監査が必須となります。

- SOC(Service Organization Controls)報告書

- 基準:米国公認会計士協会(AICPA)が定める保証基準

- 主に、クラウドサービス(SaaS, IaaS, PaaS)などを提供する事業者が、利用企業に対して自社の内部統制の有効性を証明するために取得するものです。利用企業側は、この「SOC報告書」を入手・評価することで、自社が利用している外部サービスのセキュリティ監査を効率的に行うことができます。委託先の管理の一環として非常に重要な役割を果たします。

この他にも、クレジットカード情報を取り扱う事業者に求められる「PCIDSS」や、金融機関向けの「FISC安全対策基準」など、特定の業界に特化した監査基準も存在します。どの基準で監査を受けるかは、自社の事業内容や取引上の要求によって決定されます。

監査の対象で分ける(システム・ネットワークなど)

監査を、具体的に「何を調べるのか」という対象領域で分類することもできます。包括的なセキュリティ監査は、これらの領域を横断的に評価します。

- システム監査 / プラットフォーム監査: サーバーのOSやミドルウェア、データベースなどの設定ファイル、パッチの適用状況、不要なサービスの稼働有無などをチェックします。

- ネットワーク監査: ファイアウォール、ルーター、スイッチといったネットワーク機器の構成(コンフィグレーション)やアクセスコントロールリスト(ACL)が適切に設定されているか、不正侵入検知/防御システム(IDS/IPS)が正しく機能しているかなどを検証します。

- Webアプリケーション監査: いわゆる「脆弱性診断」に近い領域で、WebサイトやWebサービスにSQLインジェクションやクロスサイトスクリプティング(XSS)といった脆弱性がないかを、ソースコードレビューや実際の動作テストを通じて評価します。

- 物理的セキュリティ監査: データセンターやサーバルームへの入退室管理、監視カメラの設置状況、サーバラックの施錠、電源・空調設備といった物理的な防御策が適切かを、実際に現地を訪れて確認します。

- 人的・組織的セキュリティ監査: 情報セキュリティポリシーや関連規程が整備・周知されているか、従業員への教育・訓練が定期的に実施されているか、インシデント発生時の対応体制(CSIRTなど)が構築されているかといった、マネジメントや人の側面をヒアリングや文書レビューで評価します。

これらの監査はそれぞれ専門性が異なりますが、真に強固なセキュリティは、どれか一つだけでは実現できません。技術的な対策と、それを支える物理的・組織的対策が一体となって初めて、多層的な防御が機能するのです。

セキュリティ監査の主なチェック項目

セキュリティ監査では、具体的にどのような点がチェックされるのでしょうか。監査の基準や対象によって項目は異なりますが、一般的には「技術的対策」「物理的対策」「組織的・人的対策」の3つの側面から、網羅的に検証が行われます。ここでは、それぞれの側面における主要なチェック項目を紹介します。

技術的対策

技術的対策は、サイバー攻撃から情報システムを直接的に防御するための措置です。ITインフラの各レイヤーにおいて、適切な設定や管理が行われているかが問われます。

サーバー・データベース

企業の重要データが保管されるサーバーやデータベースは、攻撃者にとって主要な標的です。

- OS・ミドルウェアのバージョン管理とパッチ適用: 使用しているOSやソフトウェアに脆弱性が発見された場合、速やかにセキュリティパッチが適用されているか。サポートが終了した古いバージョンを使い続けていないか。

- 不要なサービス・ポートの停止: 業務上必要のないサービスやネットワークポートが開いていると、攻撃の侵入口(アタックサーフェス)を増やすことになるため、これらが無効化されているか。

- 管理者権限の厳格な管理: rootやAdministratorといった管理者アカウントのパスワードは十分に複雑か、安易に共有されていないか。特権IDの利用は最小限に留められ、その操作ログが記録されているか。

- データの暗号化: 個人情報や機密情報などの重要データが、保管時(at-rest)および通信時(in-transit)に適切に暗号化されているか。

- バックアップとリストア: 定期的にバックアップが取得され、かつ、そのバックアップから正常にデータを復元(リストア)できることが定期的にテストされているか。

ネットワーク

社内ネットワークは、情報システム全体の血管であり、ここでの防御が破られると被害が一気に拡大します。

- ファイアウォールの設定: 外部との境界に設置されたファイアウォールのポリシーが「最小権限の原則」に基づき、許可された通信以外をすべて拒否する設定になっているか。

- 不正侵入検知/防御システム(IDS/IPS): 不正な通信を検知・遮断する仕組みが導入され、最新の攻撃パターン(シグネチャ)に更新されているか。

- ネットワークのセグメント化: 用途や重要度に応じてネットワークが分割(セグメント化)され、万一あるセグメントが侵害されても、他の重要なセグメントへ被害が拡大しない設計になっているか。

- 無線LANのセキュリティ: Wi-Fiの暗号化方式にWPA3などの強力なものが使用されているか。推測されやすいパスワードが使われていないか。ゲスト用Wi-Fiと業務用Wi-Fiが分離されているか。

アプリケーション

自社で開発または利用しているWebアプリケーションや業務システムも、重要なチェック対象です。

- 代表的な脆弱性への対策: OWASP Top 10に挙げられるような、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)などの既知の脆弱性に対する対策が実装されているか。

- 入力値の検証(バリデーション): ユーザーからの入力値を無条件に信頼せず、想定外のデータや不正なスクリプトが含まれていないかをサーバーサイドで厳密にチェックしているか。

- セキュアコーディング: 開発段階からセキュリティを考慮したコーディング(セキュアコーディング)のガイドラインが存在し、それが遵守されているか。ソースコードレビューの体制は整っているか。

アカウント管理とアクセス制御

「誰が」「何に」「どこまで」アクセスできるかを制御することは、セキュリティの基本中の基本です。

- 最小権限の原則の徹底: 従業員には、その業務を遂行するために必要最小限のアクセス権限のみが付与されているか。

- パスワードポリシー: パスワードの最低文字数、複雑性(英大小文字・数字・記号の組み合わせ)、有効期限、履歴管理などが適切に設定・強制されているか。

- 多要素認証(MFA)の導入: 特に重要なシステムや管理者アカウントへのアクセスには、パスワードに加えて、スマートフォンアプリやセキュリティキーなど、複数の要素を組み合わせた認証が導入されているか。

- IDライフサイクル管理: 従業員の入社、異動、退職に連動して、アカウントが迅速かつ確実に作成、変更、削除されるプロセスが確立されているか。

ログ管理

インシデントの発生を検知したり、発生後の原因究明を行ったりするために、ログの適切な管理は不可欠です。

- 必要なログの取得と保管: サーバーのアクセスログ、認証ログ、操作ログ、ファイアウォールの通信ログなど、有事の際に追跡できるよう、必要なログが取得・保管されているか。

- ログの完全性の確保: 保管されているログが改ざんされたり、削除されたりしないように、適切なアクセス制御やバックアップが行われているか。

- ログの監視体制: ログをリアルタイムで監視し、異常な挙動を自動的に検知・通知する仕組み(SIEM: Security Information and Event Managementなど)が導入されているか。

- 時刻の同期: すべてのサーバーやネットワーク機器の時刻が、NTPサーバーによって正確に同期されているか(時刻がずれていると、ログの追跡が困難になる)。

物理的対策

サイバー攻撃だけでなく、物理的な不正侵入や盗難、災害からも情報資産を守る必要があります。

- サーバルーム等のアクセス制限: サーバーやネットワーク機器が設置されているデータセンターやサーバルームへの入退室が、ICカードや生体認証などによって許可された担当者のみに制限されているか。

- 監視と抑止: 監視カメラが設置され、不正な侵入を抑止・記録する体制が整っているか。

- 機器の施錠: サーバーラックが施錠され、機器の物理的な盗難や不正な操作が防止されているか。

- 環境対策: 無停電電源装置(UPS)や自家発電設備、適切な空調設備、消火設備などが整備され、停電や火災、水害などの災害に備えられているか。

組織的・人的対策

最も高度な技術を導入しても、それを使う「人」や運用する「組織」に問題があれば、セキュリティは担保できません。

- 情報セキュリティポリシーの整備: 組織としての情報セキュリティに対する基本方針が明確に文書化され、経営層によって承認されているか。また、ポリシーを具体化する関連規程や手順書が整備されているか。

- 推進体制の構築: 情報セキュリティに関する責任者(CISOなど)が任命され、インシデントに対応する専門チーム(CSIRTなど)が組織されているか。

- 従業員への教育・訓練: 全従業員に対して、情報セキュリティに関する教育が定期的に実施されているか。標的型攻撃メールを想定した疑似訓練など、実践的な内容が含まれているか。

- インシデント対応計画: セキュリティインシデントが発生した際の報告手順、調査、復旧、関係者への連絡といった一連の対応プロセスが定義され、定期的に訓練されているか。

- 委託先管理: 業務を外部に委託する際に、委託先に対して適切なセキュリティレベルを要求し、契約書に明記しているか。また、委託先の対策状況を定期的に評価しているか。

これらのチェック項目はほんの一例ですが、セキュリティ監査が技術的な側面だけでなく、組織運営全体に関わる広範な活動であることがお分かりいただけるでしょう。

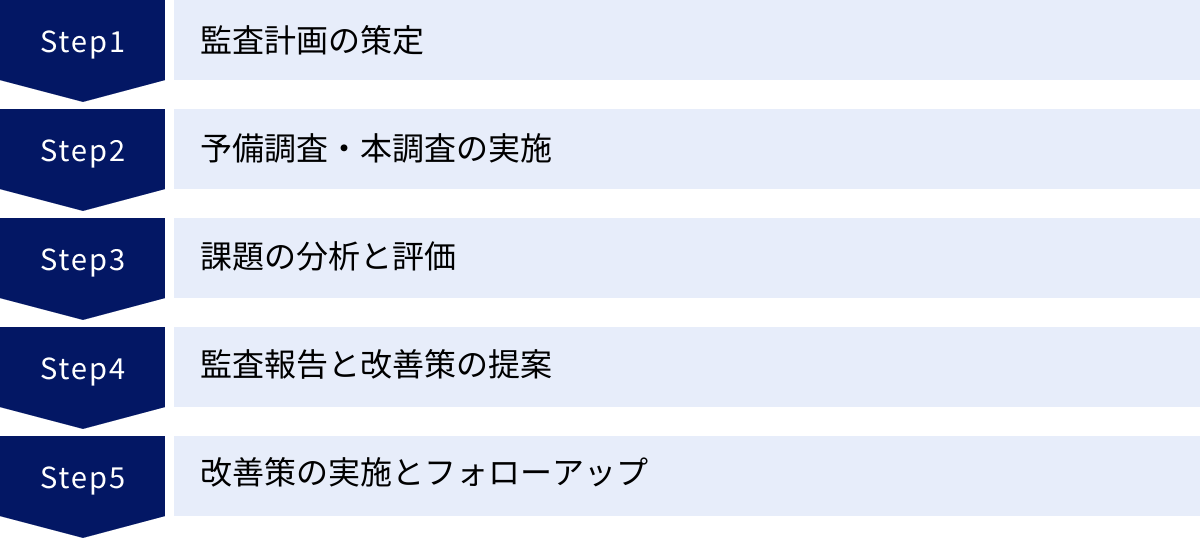

セキュリティ監査の進め方5ステップ

効果的なセキュリティ監査は、場当たり的に行うものではなく、綿密な計画に基づいたプロジェクトとして進める必要があります。ここでは、一般的なセキュリティ監査のプロセスを5つのステップに分けて解説します。この流れを理解することで、自社で監査を実施または受ける際に、スムーズな進行が可能になります。

① 監査計画の策定

すべてのプロジェクトと同様に、セキュリティ監査も最初の「計画」が成功の鍵を握ります。この段階では、監査の骨格を固めるための重要な意思決定を行います。

- 目的とゴールの設定: まず、「なぜこの監査を行うのか」を明確にします。ISMS認証の取得が目的なのか、特定の法規制への準拠を確認したいのか、あるいは全社的なリスクの洗い出しが目的なのか。目的によって、監査の焦点や深度が大きく変わります。

- 監査範囲の定義: 次に、「どこまでを監査の対象とするか」を具体的に定義します。対象となる部署、拠点、業務プロセス、情報システム、ネットワークなどを明確にリストアップします。範囲が曖昧だと、監査が非効率になったり、重要な点が見逃されたりする原因となります。

- 監査基準の選定: 「何をものさしとして評価するか」を決定します。ISO/IEC 27001やプライバシーマーク(JIS Q 15001)、あるいは自社で定めた情報セキュリティポリシーなど、評価の拠り所となる基準を明確にします。

- 監査チームの編成: 監査を実施するメンバーを選定します。内部監査の場合は、監査対象の部門から独立した立場のメンバーでチームを構成します。外部監査の場合は、委託する監査会社との間で窓口となる担当者を決めます。同時に、監査を受ける側の各部門の担当者もアサインし、協力体制を構築します。

- スケジュールの策定: 予備調査からキックオフミーティング、本調査、報告会、報告書提出までの一連の流れを詳細なスケジュールに落とし込み、関係者全員で共有します。

この監査計画書は、監査活動全体の設計図となる非常に重要なドキュメントです。

② 予備調査・本調査の実施

計画策定後、いよいよ実際の調査活動に移ります。調査は通常、「予備調査」と「本調査」の二段階で進められます。

- 予備調査: 本格的な調査に先立ち、監査チームが監査対象の概要を把握するために行う調査です。情報セキュリティポリシーや関連規程、システム構成図、ネットワーク構成図、資産管理台帳といった関連資料を事前にレビューします。また、各部門のキーパーソンに簡単なヒアリングを行い、業務内容や現状の課題を大まかに把握します。これにより、本調査の論点を絞り込み、効率的な監査が可能になります。

- 本調査: 監査計画に基づいて、本格的な証拠(エビデンス)の収集活動を行います。本調査では、主に以下の3つの手法が用いられます。

- ヒアリング(インタビュー): 各部門の管理者や現場の担当者に対し、規程や手順書に定められたルールが実際にどのように運用されているかを直接質問します。「この業務は誰が承認するのですか?」「インシデントを発見した場合、誰に報告しますか?」といった具体的な質問を通じて、実態を把握します。

- 文書レビュー(ドキュメントレビュー): 規程や手順書が適切に整備されているか、各種申請書や承認記録、操作ログ、点検記録などが正しく作成・保管されているかを確認します。文書が実態と乖離していないか、ヒアリング結果と照合することも重要です。

- 実地調査(現地調査): サーバルームの入退室管理の状況、施錠の状態、クリアデスクの遵守状況などを、実際に現場を訪れて目で見て確認します。また、サーバーやネットワーク機器にログインし、設定ファイルの内容がセキュリティ要件を満たしているかを直接確認することもあります。

これらの調査を通じて収集された情報が、次の分析・評価フェーズの基礎となります。

③ 課題の分析と評価

調査で収集した客観的な事実(エビデンス)と、監査基準(あるべき姿)を照らし合わせ、そのギャップを分析・評価するステップです。

- ギャップ分析: 調査結果を基に、「規程では〇〇と定められているが、実際には△△の運用がなされている」といった、基準と現状との乖離(ギャップ)を一つひとつ洗い出します。これらが「指摘事項」の候補となります。

- リスク評価: 洗い出されたすべての指摘事項が、同じ重要度を持つわけではありません。そこで、各指摘事項が持つリスクの大きさを客観的に評価します。一般的には、「ビジネスへの影響度(その問題が原因でインシデントが発生した場合の被害の大きさ)」と「発生可能性(その問題がインシデントに繋がる確率)」の2つの軸で評価し、「高・中・低」などのレベル分けを行います。例えば、「全顧客の個人情報が漏えいする可能性のある脆弱性」は影響度・発生可能性ともに「高」と評価されるでしょう。

- 優先順位付け: このリスク評価の結果に基づき、対応すべき課題の優先順位を決定します。限られたリソースを、最もリスクの高い問題から順に対応していくための重要なプロセスです。この客観的な評価と優先順位付けこそが、監査を単なる「あら探し」で終わらせず、効果的な改善活動に繋げるための要となります。

④ 監査報告と改善策の提案

分析・評価の結果を、監査報告書としてまとめ、関係者に報告します。報告は、監査の成果を組織に還元する最も重要なコミュニケーションの場です。

- 監査報告書の作成: 監査の総括として、以下の内容を盛り込んだ報告書を作成します。

- エグゼクティブサマリー:経営層向けに、監査の全体像と主要な結論を簡潔にまとめたもの。

- 監査の概要:目的、範囲、基準、期間、担当者など。

- 評価の総括:組織全体のセキュリティレベルの全体的な評価。

- 指摘事項一覧:発見された問題点、関連する証拠、リスク評価の結果。

- 改善提案: ここが最も重要です。 指摘事項に対して、「何を」「誰が」「どのように」改善すべきか、具体的かつ実現可能な改善策を提案します。 良い監査報告書は、問題点を並べ立てるだけでなく、次へのアクションに繋がる処方箋を提示します。

- 監査報告会: 経営層、情報システム部門、関連事業部門の責任者などを集めて報告会を開催します。報告書の内容を口頭で説明し、質疑応答を通じて監査結果への理解を深めてもらいます。ここで、改善に向けた組織全体のコンセンサスを形成することが重要です。

⑤ 改善策の実施とフォローアップ

監査は報告書を提出して終わりではありません。指摘された課題を改善し、セキュリティレベルを向上させて初めて、監査の目的は達成されます。

- 改善計画の策定と実施: 監査報告書を受けた被監査部門は、指摘事項ごとに具体的な改善策、担当者、完了期限を定めた「改善計画書」を作成し、計画に沿って改善活動を実行します。

- フォローアップ監査: 監査チームは、改善活動が計画通りに進んでいるかを定期的に確認します。一定期間後に、改善が確実に行われたかを検証するための「フォローアップ監査」を実施することもあります。

- PDCAサイクルの実践: この「監査(Check)→改善(Act)→計画(Plan)→運用(Do)」というサイクルを継続的に回していくことが、情報セキュリティマネジメントの根幹です。セキュリティ監査を一過性のイベントで終わらせず、組織のセキュリティレベルを螺旋状に向上させていくためのPDCAサイクルに組み込むことが、最も重要です。

セキュリティ監査の費用相場

外部の専門企業にセキュリティ監査を依頼する場合、その費用はどのくらいかかるのでしょうか。結論から言うと、費用は監査の内容や企業の規模によって大きく異なり、「相場は〇〇円です」と一概に示すことは非常に困難です。しかし、費用がどのような要因で決まるのかを理解しておくことは、適切な監査会社を選び、予算を確保する上で役立ちます。

費用を決定する主な要因は以下の通りです。

- 監査の範囲と規模:

- 対象範囲: 監査対象となるシステムの数、サーバーやネットワーク機器の台数、Webアプリケーションの数、事業所の拠点数など、範囲が広ければ広いほど工数が増え、費用は高くなります。

- 企業規模: 従業員数や組織の複雑さも費用に影響します。ヒアリング対象者の数やレビューするべき文書の量が増えるためです。

- 監査の基準と深度:

- 監査基準: ISMS(ISO/IEC 27001)認証取得を目的とした網羅的な監査は、特定のシステムに対する技術的な監査よりも高額になります。

- 監査の深度: 単純なツールによるスキャンだけでなく、専門家による手動での詳細な検証や、ソースコードレビュー、ペネトレーションテストなど、より深いレベルでの調査を行う場合は、費用が大幅に上がります。

- 監査会社のスキルレベルとブランド:

- 世界的に著名な監査法人や、トップレベルのホワイトハッカーが在籍する専門企業に依頼する場合、その高い専門性やブランド価値が価格に反映されます。

- 一方で、比較的新しい企業や小規模な企業は、価格競争力のあるプランを提示している場合があります。

- 報告書の質とコンサルティング要素:

- 単に指摘事項をリストアップしただけの簡易的な報告書か、経営層にも分かりやすいサマリーや、リスク評価、そして具体的で実行可能な改善策まで踏み込んで提案するコンサルティング要素の強い報告書かによって、価格は大きく変わります。後者の方が当然高額になりますが、得られる価値も高くなります。

これらの要因を踏まえた上で、ごく一般的な目安を挙げるとすれば、以下のようになります。

- 小規模なWebアプリケーションの脆弱性診断: 30万円~100万円程度

- 小~中規模企業(従業員~100名程度)のISMS認証取得コンサルティング・内部監査支援: 150万円~400万円程度

- 中~大規模企業向けの包括的なセキュリティ監査: 500万円~数千万円以上

これはあくまで大まかな目安であり、実際の費用は個別に見積もりを取らなければ分かりません。 最も重要なのは、安さだけで選ぶのではなく、自社の目的を達成するために必要なサービス内容を見極め、複数の監査会社から見積もりと提案を受け、費用対効果を総合的に比較検討することです。

失敗しないセキュリティ監査会社の選び方

セキュリティ監査の成果は、パートナーとなる監査会社の質に大きく左右されます。料金の安さだけで選んでしまうと、形式的な監査で終わってしまい、本質的なリスクが見過ごされることにもなりかねません。ここでは、自社にとって最適な監査会社を選ぶための4つの重要なポイントを解説します。

実績と専門性の高さ

まず確認すべきは、監査会社が持つ実績と、監査人の専門性です。

- 豊富な監査実績: 自社と同じ業界や同程度の事業規模の企業に対する監査実績が豊富かどうかを確認しましょう。金融、医療、製造など、業界特有のシステムや規制に精通している会社であれば、より的確な監査が期待できます。具体的な実績は、企業のウェブサイトや営業資料で確認できます。

- 監査人の保有資格: 監査を担当する専門家がどのような資格を保有しているかも、技術力や信頼性を測る一つの指標となります。代表的な資格には、情報システム監査の国際資格である「CISA(公認情報システム監査人)」、サイバーセキュリティ分野の国家資格である「情報処理安全確保支援士(RISS)」、情報セキュリティプロフェッショナルの国際認定資格である「CISSP」などがあります。

- 卓越した技術力: 特に、ペネトレーションテストや高度な脆弱性診断を依頼する場合は、監査人の技術力が結果を大きく左右します。最新の攻撃手法に精通した、いわゆる「ホワイトハッカー」と呼ばれるような高い技術力を持つ専門家が在籍しているかどうかは、重要な選定基準となります。

監査範囲の広さ

自社が抱える課題に対して、必要な監査範囲をカバーできるかどうかも重要なポイントです。

- ワンストップでの対応力: 優れた監査会社は、特定の技術領域だけでなく、情報セキュリティを構成する幅広い領域に対応できます。例えば、Webアプリケーションの脆弱性診断から、ISMSのようなマネジメントシステム監査、さらには物理的セキュリティや従業員教育に関するコンサルティングまで、ワンストップで相談できる会社は、組織全体のセキュリティを俯瞰的な視点で評価・改善してくれる頼れるパートナーとなります。

- 柔軟なカスタマイズ性: 企業が抱える課題は千差万別です。画一的な監査メニューを提示するだけでなく、自社の特定のニーズや懸念事項に合わせて、監査の範囲や深度を柔軟にカスタマイズしてくれるかどうかも確認しましょう。

報告書の分かりやすさと提案力

監査の最終成果物である報告書は、その後の改善アクションに繋がるものでなければ意味がありません。

- 報告書の品質: 可能であれば、契約前に報告書のサンプルを見せてもらいましょう。 専門用語の羅列でエンジニアにしか理解できないものではなく、図やグラフを効果的に用いて、経営層や非技術系の担当者にもリスクの重要性が直感的に伝わるように工夫されているかを確認します。

- 具体的な改善提案: これが最も重要なポイントです。 失敗する監査の典型は、「問題点を指摘するだけ」で終わってしまうことです。優れた監査会社は、発見したリスクに対して、「なぜそれが問題なのか」「放置するとどのような被害が想定されるか」を明確にした上で、「何を、いつまでに、どのように修正すればよいか」という具体的で実現可能な改善策をセットで提案してくれます。場合によっては、改善の優先順位付けやロードマップの策定まで支援してくれる会社もあります。

費用対効果

最後に、費用対効果の観点からの評価も欠かせません。

- 安さだけで判断しない: 前述の通り、監査費用は様々ですが、極端に安い価格には注意が必要です。監査工数が極端に少なかったり、経験の浅い担当者が割り当てられたり、報告書の内容が薄かったりする可能性があります。「安物買いの銭失い」にならないよう、価格の背景にあるサービス内容をしっかりと精査しましょう。

- 複数の会社から相見積もりを取る: 必ず2~3社から見積もりと提案を取り、比較検討することをおすすめします。その際、単純な金額だけでなく、監査のアプローチ、担当者の専門性、報告書の内容、提案の具体性などを総合的に評価し、「自社のセキュリティレベル向上に最も貢献してくれるのはどの会社か」という視点で判断することが、失敗しない監査会社選びの秘訣です。

おすすめのセキュリティ監査サービス3選

ここでは、数あるセキュリティ監査サービスの中から、それぞれ異なる強みを持ち、業界で高い評価を得ている代表的な3社を紹介します。各社の特徴を理解し、自社のニーズに合ったサービスを選ぶ際の参考にしてください。

(本項の内容は、各社の公式サイトで公開されている情報に基づき作成しています。)

① GMOサイバーセキュリティ byイエラエ

GMOサイバーセキュリティ byイエラエは、世界トップクラスの技術力を持つホワイトハッカー集団を擁することを最大の強みとするセキュリティ企業です。特に、技術的な脆弱性の発見と分析において高い専門性を発揮します。

- 特徴:

- 高い技術力: 国内外のハッキングコンテストで多数の受賞歴を持つホワイトハッカーが多数在籍しており、最新かつ高度な攻撃手法を熟知しています。これにより、自動診断ツールでは発見が困難な未知の脆弱性や、ビジネスロジックの欠陥まで深く掘り下げた診断が可能です。

- 幅広い診断対象: Webアプリケーションやスマートフォンアプリの脆弱性診断、クラウド(AWS, Azure, GCP)環境のセキュリティ設定診断、IoT機器の診断、さらにはペネトレーションテストまで、非常に幅広い技術領域をカバーしています。

- 実践的な報告書: 発見された脆弱性については、その危険度評価だけでなく、再現手順や具体的な対策コードのサンプルまで提示されることが多く、開発者がすぐに対応に移しやすい、実践的な報告書に定評があります。

- おすすめの企業:

- 自社でWebサービスやアプリを開発・提供している企業。

- システムの深い階層まで、技術的に高度なレベルでの監査を求める企業。

- 既知の脆弱性だけでなく、ビジネス上の脅威に繋がりかねない潜在的なリスクまで洗い出したい企業。

参照:GMOサイバーセキュリティ byイエラエ 公式サイト

② 株式会社ラック

株式会社ラックは、1986年の設立以来、日本の情報セキュリティ業界をリードしてきた草分け的存在です。診断から監視、インシデント対応、コンサルティングまで、セキュリティに関するあらゆるサービスをワンストップで提供できる総合力が最大の強みです。

- 特徴:

- 豊富な実績と信頼性: 官公庁、金融機関、大手製造業など、ミッションクリティカルなシステムを持つ多くの組織へのサービス提供実績があり、社会インフラを支えてきた信頼性は抜群です。

- 一気通貫のサービス: セキュリティ監視センター「JSOC」や、インシデント発生時に駆けつける「サイバー救急センター」を自社で運用しており、監査で見つかった課題の対策だけでなく、その後の継続的な監視や有事の際の対応まで一貫して任せることができます。

- 幅広いコンサルティング力: 技術的な診断はもちろん、ISMSやPマークなどの認証取得支援、セキュリティ規程の策定支援、従業員教育といった組織的な対策に関するコンサルティングにも豊富な知見を持っています。

- おすすめの企業:

- 初めて本格的なセキュリティ監査に取り組む企業。

- 技術的な対策と組織的な対策の両面から、総合的なコンサルティングを受けたい企業。

- 監査後の運用監視やインシデント対応まで見据えた、長期的なパートナーを探している企業。

参照:株式会社ラック 公式サイト

③ PwC Japanグループ

PwC Japanグループは、世界4大会計事務所(BIG4)の一角をなすPwCのメンバーファームであり、経営戦略やビジネスリスクの視点からサイバーセキュリティを捉えるアプローチに強みを持っています。

- 特徴:

- 経営視点でのアプローチ: 単なる技術的な問題としてではなく、事業戦略、ガバナンス、コンプライアンスといった経営課題の一つとしてサイバーセキュリティを位置づけ、ビジネスへの影響を考慮した最適な対策を提案します。

- グローバルな知見: 世界中に広がるPwCのネットワークを活かし、海外の最新の脅威動向や規制、先進的な取り組みに関する知見を監査やコンサルティングに反映させることができます。

- GRC(ガバナンス・リスク・コンプライアンス)との連携: サイバーセキュリティを、全社的なリスクマネジメントや内部統制の枠組み(GRC)の中に統合し、より高度で体系的な管理体制の構築を支援します。

- おすすめの企業:

- グローバルに事業を展開しており、各国の規制に対応する必要がある企業。

- M&Aや事業再編など、大きな経営判断に際してサイバーセキュリティリスクを評価したい企業。

- セキュリティ対策を経営戦略と結びつけ、投資対効果を最大化したいと考えている経営層。

参照:PwC Japanグループ 公式サイト

これらのサービスはそれぞれに特色があり、優劣があるわけではありません。自社の目的、規模、予算、そして何よりも「監査を通じて何を達成したいのか」を明確にした上で、最も適したパートナーを選ぶことが重要です。

セキュリティ監査に関するよくある質問

ここでは、セキュリティ監査に関して多くの企業担当者が抱く疑問について、Q&A形式で回答します。

セキュリティ監査はどれくらいの頻度で実施すべきですか?

セキュリティ監査の実施頻度に絶対的な正解はありませんが、一般的には、少なくとも年に1回は実施することが推奨されます。

多くのセキュリティ認証基準、例えばISMS(ISO/IEC 27001)では、マネジメントシステムが有効に機能していることを確認するために、年1回以上の内部監査が要求事項となっています。このサイクルは、一つの目安となるでしょう。

ただし、これはあくまで最低ラインです。以下のような場合には、定例の監査に加えて、臨時で監査を実施することが望ましいです。

- 事業内容や組織に大きな変更があった場合: 新規事業の開始、M&Aによる組織統合、大規模な組織変更など。

- 情報システムに大きな変更があった場合: 基幹システムの入れ替え、全面的なクラウド移行、新たなWebサービスのローンチなど。

- 新たな脅威が出現した場合: 自社の業界を狙った新しい攻撃手法が確認された場合など。

- 重大なセキュリティインシデントが発生した場合: インシデントの原因究明と再発防止策の有効性を確認するため。

企業の事業内容や取り扱う情報の重要度によっても、適切な頻度は異なります。例えば、金融機関や医療機関など、特に機密性の高い情報を取り扱い、社会的な影響が大きい業種では、年1回よりも高い頻度で、あるいは対象を絞った監査を継続的に実施することが求められる場合もあります。

重要なのは、監査を形式的な年中行事と捉えるのではなく、自社のリスク状況の変化に応じて、適切なタイミングで実施するという考え方です。

監査にはどのくらいの期間がかかりますか?

監査にかかる期間も、その規模や範囲、深度によって大きく変動するため一概には言えませんが、一般的なプロジェクトの流れから目安を示すことは可能です。

監査プロジェクトは、大きく「①計画策定・予備調査」「②本調査(実地調査)」「③分析・報告書作成」のフェーズに分けられます。

- ① 計画策定・予備調査: 1週間~1ヶ月程度

- 監査会社との打ち合わせ、契約、監査計画の策定、関連資料のレビューなどを行います。

- ② 本調査(実地調査): 1週間~2ヶ月程度

- 実際にヒアリングや文書レビュー、実地調査を行う期間です。対象となる部署やシステムの数によって大きく変動します。小規模な監査であれば数日で終わることもありますが、大規模な組織のISMS監査などでは、数週間にわたって調査が行われることもあります。

- ③ 分析・報告書作成: 2週間~1ヶ月程度

- 収集した情報を分析し、評価を行い、報告書としてまとめる期間です。詳細な分析や具体的な改善提案を盛り込む場合、相応の時間がかかります。

これらを合計すると、比較的小規模な監査であっても、開始から最終報告書の受領までには1ヶ月半~2ヶ月程度を見込んでおくのが現実的です。大規模で包括的な監査プロジェクトの場合は、3ヶ月から半年以上かかることも珍しくありません。

監査を依頼する際は、事前に監査会社と十分なすり合わせを行い、現実的なスケジュールを共有しておくことが、プロジェクトをスムーズに進める上で不可欠です。

まとめ

本記事では、セキュリティ監査の基本概念から、その目的、種類、具体的なチェック項目、進め方、そして信頼できるパートナーの選び方まで、幅広く解説してきました。

現代の企業にとって、情報セキュリティはもはやIT部門だけの課題ではなく、事業継続を左右する重要な経営課題です。日々巧妙化するサイバー攻撃、DXによるビジネス環境の変化、そして厳格化する法規制といった荒波を乗り越えていくために、自社のセキュリティ体制を客観的に評価し、弱点を補強していく継続的な取り組みが不可欠です。

セキュリティ監査は、そのための最も効果的で信頼性の高い「総合健康診断」です。監査を通じて、以下の3つの重要な目的を達成できます。

- 自社のリスクと脆弱性を客観的に把握し、効果的な対策の優先順位を決定する。

- 内外のルール(ポリシーや法令)を遵守しているかを確認し、コンプライアンスを強化する。

- 顧客や取引先からの信頼を獲得し、ビジネスの成長を後押しする。

重要なのは、セキュリティ監査を一過性のイベントや「やらされ仕事」で終わらせないことです。監査で得られた指摘や改善提案を真摯に受け止め、改善活動に繋げる。そして、「計画(Plan)→実行(Do)→監査(Check)→改善(Act)」というPDCAサイクルを組織全体で回し続けることこそが、真の目的です。この継続的な改善プロセスを通じて、組織のセキュリティ文化は醸成され、変化し続ける脅威に対応できる強靭な体制が構築されていきます。

この記事が、皆様の企業における情報セキュリティ体制の強化、そして持続的な事業発展の一助となれば幸いです。まずは自社の現状を把握する第一歩として、セキュリティ監査の実施を検討してみてはいかがでしょうか。