現代のビジネスにおいて、Webサイトやオンラインサービスは不可欠な存在です。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。企業の機密情報や顧客の個人情報を守り、安定したサービスを提供し続けるためには、堅牢なセキュリティ対策が求められます。その中核をなすのが「脆弱性診断」です。

脆弱性診断にはいくつかの種類がありますが、本記事で焦点を当てるのは「プラットフォーム脆弱性診断」です。これは、Webサービスやシステムを支える基盤(プラットフォーム)部分、すなわちサーバーOSやミドルウェア、ネットワーク機器に潜むセキュリティ上の欠陥を検出・評価する専門的な診断です。

多くの企業がWebアプリケーションの脆弱性対策に注力する一方で、その土台となるプラットフォームのセキュリティが見過ごされがちです。しかし、どれほど堅牢なアプリケーションを構築しても、その土台が脆弱であれば、システム全体が危険に晒されることになります。

この記事では、プラットフォーム脆弱性診断の基本から、その目的、診断項目、費用相場、そして信頼できるサービスやツールの選び方まで、網羅的に解説します。サイバー攻撃の手口が日々巧妙化・高度化する現代において、自社の情報資産とビジネスを守るための第一歩として、ぜひ本記事をお役立てください。

目次

プラットフォーム脆弱性診断とは

プラットフォーム脆弱性診断とは、Webアプリケーションや各種システムが稼働しているサーバーやネットワーク機器といったITインフラ(プラットフォーム)に、セキュリティ上の問題点(脆弱性)が存在しないかを専門的に調査・分析するプロセスです。

システムを家に例えるなら、Webアプリケーションが「家の中の家具や家電」だとすれば、プラットフォームは「家の土台、柱、壁、電気・ガス・水道の配管」に相当します。いくら最新の防犯カメラ(アプリケーションのセキュリティ)を設置しても、土台がもろかったり、壁に穴が開いていたりすれば、侵入者は容易に家の中に入り込めてしまいます。

プラットフォーム脆弱性診断は、この「土台」や「壁」の部分に、設計上の不備や設定のミス、老朽化(ソフトウェアのバージョンが古いなど)による欠陥がないかを、専門家の視点や専用のツールを用いて徹底的に洗い出す作業です。これにより、サイバー攻撃者が悪用する可能性のある「侵入口」を特定し、事前に対策を講じることが可能になります。

Webアプリケーション脆弱性診断との違い

脆弱性診断と聞くと、「Webアプリケーション脆弱性診断」を思い浮かべる方が多いかもしれません。この二つは、診断対象とするレイヤー(層)が明確に異なります。両者の違いを理解することは、自社に必要なセキュリティ対策を正しく選択する上で非常に重要です。

| 比較項目 | プラットフォーム脆弱性診断 | Webアプリケーション脆弱性診断 |

|---|---|---|

| 診断対象レイヤー | インフラストラクチャ層(OS、ミドルウェア、ネットワーク) | アプリケーション層 |

| 主な診断対象 | サーバーOS、ミドルウェア(Webサーバー、DBサーバー等)、ネットワーク機器(ルーター、FW等) | Webサイト、Web API、Web上で動作する業務システムなど、個別のプログラム |

| 発見される脆弱性の例 | 不要なポートの開放、古いバージョンのソフトウェア、推測容易なパスワード、パッチ未適用 | SQLインジェクション、クロスサイトスクリプティング(XSS)、CSRF、認証・認可不備 |

| 診断の視点 | システム全体の「土台」が安全に構築・運用されているか | 個々のアプリケーションの「作り(実装)」に問題がないか |

| 主な診断手法 | ポートスキャン、バージョンチェック、設定ファイル監査、アカウント監査 | ソースコードレビュー、擬似的なサイバー攻撃の実行 |

簡単に言えば、プラットフォーム脆弱性診断は「環境」のセキュリティを、Webアプリケーション脆弱性診断は「プログラム」のセキュリティを評価するものです。

例えば、オンラインショッピングサイトを考えてみましょう。

Webアプリケーション脆弱性診断では、「ログイン機能に欠陥はないか」「決済処理のプログラムに情報を抜き取られる隙はないか」「検索フォームに不正なコードを埋め込めてしまわないか」といった、サイトの機能そのものに潜む問題点を調査します。

一方、プラットフォーム脆弱性診断では、「このサイトが動いているサーバーのOSは最新か」「データベースソフトに既知の脆弱性はないか」「外部からアクセス不要な管理用ポートが開いていないか」といった、サイトを支えるインフラ全体の設定や構成の問題点を調査します。

これら二つの診断は、どちらか一方を行えば良いというものではなく、両方を組み合わせることで初めて、多層的で強固なセキュリティ体制を築くことができます。

プラットフォーム診断の対象範囲

プラットフォーム脆弱性診断が具体的にどのようなものを対象とするのか、主要な3つの要素に分けて詳しく見ていきましょう。

サーバーOS

サーバーOS(オペレーティングシステム)は、すべてのソフトウェアが稼働するための最も基本的な土台です。ここに脆弱性があると、システム全体が乗っ取られる危険性があります。

- 代表的なサーバーOS: Windows Server、Linux(Red Hat Enterprise Linux, CentOS, Ubuntu Serverなど)、UNIX

- 主な診断内容:

- バージョンの確認: サポートが終了した古いバージョンを使用していないか。

- セキュリティパッチの適用状況: OSベンダーから提供されるセキュリティ更新プログラムが適切に適用されているか。

- アカウント管理: 不要なアカウントが存在しないか、パスワードポリシー(文字数、複雑さ、有効期限など)が適切に設定されているか。

- 権限設定: 各ユーザーやサービスが必要最小限の権限で動作しているか。

- ログ設定: 不正アクセスの試みなどを記録する監査ログが有効になっているか。

ミドルウェア

ミドルウェアは、OSとアプリケーションの中間に位置し、特定の機能を提供するソフトウェア群です。Webサービスにおいては、Webサーバー、アプリケーションサーバー、データベースサーバーなどがこれにあたります。

- 代表的なミドルウェア:

- Webサーバー: Apache HTTP Server, Nginx, Microsoft IIS

- アプリケーションサーバー: Apache Tomcat, JBoss, WebSphere

- データベースサーバー: MySQL, PostgreSQL, Oracle Database, Microsoft SQL Server

- 主な診断内容:

- バージョンとパッチ: OSと同様に、最新バージョンであるか、セキュリティパッチが適用されているか。

- 設定不備: デフォルト設定のまま運用されていないか。例えば、不要なサンプルファイルや管理画面が外部からアクセス可能な状態になっていないか。

- 認証・アクセス制御: 管理機能へのアクセスが適切に制限されているか。

- 暗号化設定: 通信(SSL/TLS)に使用される暗号化の方式や強度が古く、脆弱なものではないか。

ネットワーク機器

ネットワーク機器は、社内ネットワークとインターネット、あるいはサーバー間の通信を制御する重要な役割を担っています。ここの設定ミスは、不正アクセスの直接的な原因となります。

- 代表的なネットワーク機器: ルーター、ファイアウォール(FW)、ロードバランサー(LB)、スイッチ(L2/L3)

- 主な診断内容:

- アクセス制御リスト(ACL): ファイアウォールやルーターのフィルタリングルールが適切か。不要な通信を許可していないか。

- ファームウェアのバージョン: 機器の動作を制御するファームウェアが最新の状態か。

- 管理インターフェース: 機器の管理画面がインターネットからアクセスできないようになっているか。Telnetのような暗号化されないプロトコルでの管理を許可していないか。

- 不要なサービスの無効化: SNMP(Simple Network Management Protocol)などの管理プロトコルで、推測されやすいコミュニティ名(パスワードのようなもの)が使われていないか。

これらの対象範囲を定期的に診断し、セキュリティレベルを維持・向上させることが、プラットフォーム脆弱性診断の核心です。

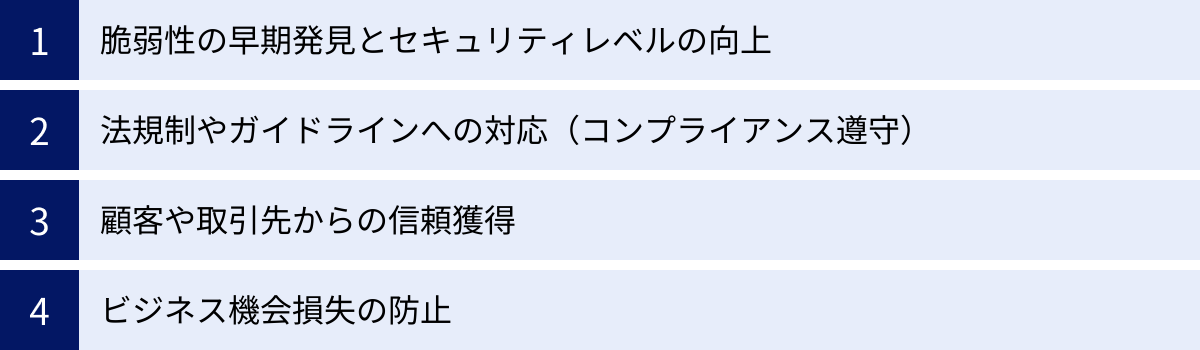

プラットフォーム脆弱性診断の目的と必要性

なぜ、多くの企業が時間とコストをかけてプラットフォーム脆弱性診断を実施するのでしょうか。その背景には、単に「セキュリティを高める」という言葉だけでは片付けられない、ビジネスの継続性に関わる重要な目的と必要性が存在します。

脆弱性の早期発見とセキュリティレベルの向上

プラットフォーム脆弱性診断の最も直接的かつ重要な目的は、攻撃者に悪用される前に、自社のITインフラに潜むセキュリティ上の弱点をプロアクティブ(能動的)に発見し、修正することです。

サイバー攻撃者は、常に新しい攻撃手法を開発する一方で、古くから知られている「定番の脆弱性」を狙って攻撃を仕掛けてきます。例えば、サポートが切れたOSや、セキュリティパッチが適用されていないミドルウェアは、攻撃者にとって格好の標的です。これらの脆弱性は、攻撃ツールを使えば比較的容易に悪用できてしまうため、放置することは非常に危険です。

定期的なプラットフォーム脆弱性診断は、いわば「システムの健康診断」です。健康診断を受けることで、自覚症状がない段階で病気の兆候を発見し、重症化する前に対処できるように、脆弱性診断もインシデントが発生する前に問題点を洗い出し、対策を講じることを可能にします。

このサイクルを繰り返すことで、

- 既知の脆弱性を潰し、攻撃の成功率を低下させる。

- セキュリティ設定の不備を是正し、システムの堅牢性を高める。

- 診断結果を通じて、自社のセキュリティレベルを客観的に把握し、継続的な改善に繋げる。

といった効果が期待でき、結果として組織全体のセキュリティレベルを底上げすることに繋がります。攻撃を受けてから対応する「事後対応型」のセキュリティではなく、攻撃を未然に防ぐ「事前対策型」のセキュリティ体制を構築する上で、プラットフォーム脆弱性診断は不可欠なプロセスなのです。

法規制やガイドラインへの対応(コンプライアンス遵守)

現代のビジネス環境では、企業が遵守すべき法律、規制、業界基準(ガイドライン)が数多く存在します。これらの中には、情報セキュリティに関する具体的な要件が含まれており、プラットフォーム脆弱性診断の実施が求められるケースも少なくありません。

- 個人情報保護法: 企業には、取り扱う個人データに対する「安全管理措置」を講じる義務があります。この措置の一環として、システムの脆弱性を定期的に点検し、対策を講じることが求められます。万が一、脆弱性が原因で情報漏えいが発生した場合、安全管理措置義務違反に問われる可能性があります。

- PCI DSS (Payment Card Industry Data Security Standard): クレジットカード情報を取り扱う事業者が遵守すべきセキュリティ基準です。PCI DSSでは、要件11.2で「内部および外部の脆弱性スキャンを少なくとも四半期に一回、およびネットワークに重大な変更があった場合に実施すること」が明確に義務付けられています。 これは、まさにプラットフォーム脆弱性診断の実施を要求するものです。

- ISMS (情報セキュリティマネジメントシステム) / ISO/IEC 27001: 組織の情報セキュリティを管理するための国際規格です。ISMS認証を取得・維持するためには、管理策の一つとして「技術的な脆弱性の管理」が求められます。これには、脆弱性情報をタイムリーに入手し、適切な対応(診断やパッチ適用など)を行うことが含まれます。

- 各種セキュリティガイドライン: 経済産業省やNISC(内閣サイバーセキュリティセンター)、IPA(情報処理推進機構)などが公開している各種ガイドラインでも、脆弱性診断の定期的な実施が強く推奨されています。

これらの法規制やガイドラインに対応するためには、「やっているつもり」ではなく、脆弱性診断を実施し、その結果を記録した客観的な証拠(レポート)を保持しておくことが重要です。コンプライアンス遵守は、企業の社会的責任を果たす上で必須の取り組みと言えます。

顧客や取引先からの信頼獲得

自社のセキュリティ対策が万全であることは、顧客や取引先との信頼関係を構築・維持するための重要な要素です。特に、BtoBビジネスや、顧客の機密情報・個人情報を預かるサービスにおいては、その重要性が一層高まります。

- 取引開始時のセキュリティチェック: 新規に取引を開始する際、取引先からセキュリティ体制に関するアンケートやヒアリングシートの提出を求められることが増えています。この中で、「定期的な脆弱性診断を実施しているか」という項目は、ほぼ間違いなく含まれています。ここで「実施している」と明確に回答し、必要であれば診断レポートのサマリを提出できることは、大きな信頼に繋がります。

- 既存顧客への安心感: サービスを利用している顧客に対して、自社がセキュリティに真摯に取り組んでいる姿勢を示すことは、顧客満足度やロイヤリティの向上に貢献します。定期的にプラットフォーム脆弱性診断を実施し、システムの安全性を維持しているという事実は、顧客が安心してサービスを使い続けるための強力な根拠となります。

- ブランドイメージの向上: サイバー攻撃による情報漏えいやサービス停止は、企業のブランドイメージを著しく毀損します。逆に、日頃から脆弱性診断などのプロアクティブな対策を講じていることは、「セキュリティ意識の高い、信頼できる企業」というポジティブな評価に繋がり、企業全体のブランド価値を高める効果も期待できます。

顧客や取引先は、自社の重要な情報を預ける相手として、セキュリティレベルの高い企業を選びます。 脆弱性診断への投資は、単なるコストではなく、ビジネス上の競争優位性を確立し、強固な信頼関係を築くための戦略的な投資と捉えるべきです。

ビジネス機会損失の防止

万が一、プラットフォームの脆弱性を突かれてサイバー攻撃を受け、システムダウンや情報漏えいなどのセキュリティインシデントが発生した場合、企業は甚大な損害を被る可能性があります。プラットフォーム脆弱性診断は、これらの損害を未然に防ぎ、ビジネスの継続性を確保するために不可欠です。

インシデント発生時に想定される損失は、多岐にわたります。

- 直接的な金銭的損失:

- 売上機会の損失: ECサイトやオンラインサービスが停止すれば、その間の売上はゼロになります。

- 復旧コスト: 外部の専門家(フォレンジック調査など)への依頼費用、システムの再構築費用など、高額なコストが発生します。

- 損害賠償: 顧客や取引先に損害を与えた場合、多額の賠償金を請求される可能性があります。

- 罰金・課徴金: 法規制に違反した場合、監督官庁から罰金や課徴金を科されることがあります。

- 間接的な損失(無形資産の毀損):

- 信用の失墜: 一度失った顧客や社会からの信用を回復するには、長い時間と多大な労力が必要です。

- ブランドイメージの悪化: 「セキュリティが甘い会社」というレッテルは、新規顧客の獲得や人材採用にも悪影響を及ぼします。

- 顧客離れ: サービスへの不安から、競合他社へ顧客が流出するリスクが高まります。

プラットフォーム脆弱性診断は、これらの深刻な事態を引き起こす原因となる「脆弱性」という時限爆弾を、爆発する前に発見し、解体する作業です。インシデント発生後の対応にかかる莫大なコストや労力と比較すれば、定期的な診断にかかる費用は、事業継続のための合理的な「保険」と言えるでしょう。 ビジネスを止めないため、そして築き上げてきたものを一瞬で失わないために、プラットフォーム脆弱性診断の重要性はますます高まっています。

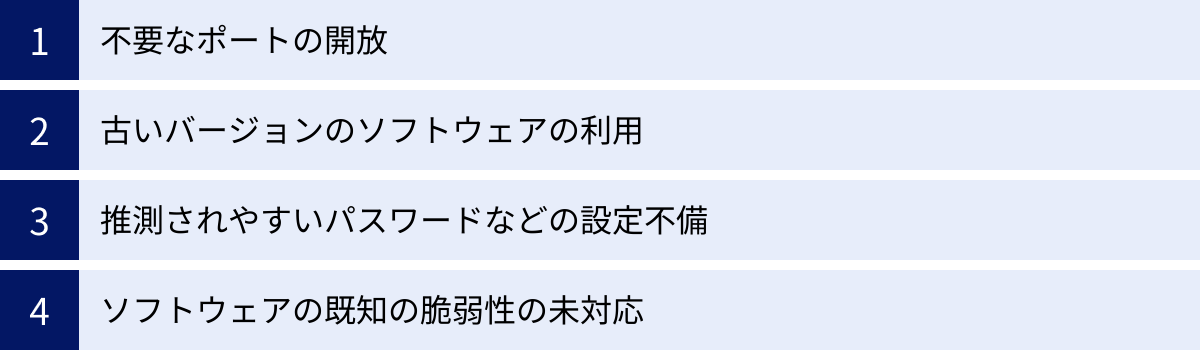

プラットフォーム脆弱性診断で発見できる脆弱性の例

プラットフォーム脆弱性診断では、具体的にどのような問題点が発見されるのでしょうか。ここでは、典型的な脆弱性の例をいくつか挙げ、それぞれがなぜ危険なのかを解説します。これらの例を知ることで、診断の価値をより深く理解できるはずです。

不要なポートの開放

ポートとは、サーバー上で特定のサービス(プログラム)が通信を待ち受けるための「窓口」のようなものです。例えば、Webサイトの通信には通常80番(HTTP)や443番(HTTPS)ポートが使われます。プラットフォーム脆弱性診断では、まず「どのようなポートが開いているか」を調査します。

ここで問題となるのが、「本来、外部に公開する必要のないポートが開いている」ケースです。

- 例:

- リモートデスクトップ(RDP)用のポート (3389/TCP): サーバーを遠隔操作するための便利な機能ですが、インターネットに公開されていると、ブルートフォース攻撃(パスワード総当たり攻撃)の標的になります。

- データベース管理用のポート (MySQL: 3306/TCP, PostgreSQL: 5432/TCP): 通常、データベースはWebサーバーなど特定のサーバーからのみアクセスできれば十分です。これがインターネット全体に公開されていると、データベース内の情報が直接狙われる危険性があります。

- Telnetポート (23/TCP): 通信が暗号化されない古い遠隔操作プロトコル。パスワードなどが平文でネットワーク上を流れるため、盗聴されるリスクが非常に高く、絶対に使用すべきではありません。

これらの不要なポートは、攻撃者にとって格好の「侵入口」となります。ドアや窓に鍵をかけるのと同じように、使用しないポートはファイアウォールなどで確実に閉じておくことが、セキュリティの基本中の基本です。診断では、こうした設定の不備を機械的かつ網羅的に洗い出すことができます。

古いバージョンのソフトウェアの利用

サーバーOSやミドルウェアは、リリース後も継続的にセキュリティ上の欠陥(脆弱性)が発見され、それらを修正するための「セキュリティパッチ」や「アップデート」が開発元から提供されます。しかし、日々の運用に追われ、これらの適用が後回しにされてしまうケースが少なくありません。

古いバージョンのソフトウェアを使い続けることは、既知の脆弱性を放置しているのと同じことであり、非常に危険な状態です。

- 危険な理由:

- 脆弱性情報と攻撃コードの公開: ソフトウェアの脆弱性が発見されると、CVE(Common Vulnerabilities and Exposures)という共通の識別番号が割り振られ、その詳細情報が公開されます。攻撃者はこの情報を元に、脆弱性を悪用する攻撃コード(エクスプロイトコード)を開発し、インターネット上で共有することもあります。

- 攻撃の自動化: 公開された攻撃コードを使えば、専門知識がない攻撃者でも、脆弱なシステムを自動的に探し出して攻撃を仕掛けることが可能です。

- サポート終了 (EOL: End-of-Life): ソフトウェアにはサポート期間が定められており、期間を過ぎると新たな脆弱性が発見されてもセキュリティパッチが提供されなくなります。このようなEOL製品を使い続けることは、無防備な状態でインターネットに接続しているようなものです。

プラットフォーム脆弱性診断では、スキャンツールを用いてサーバー上で稼働しているOSやミドルウェアのバージョン情報を正確に取得し、既知の脆弱性データベースと照合することで、パッチが未適用のソフトウェアやEOL製品を特定します。 これにより、優先的に対応すべきアップデート作業を明確にすることができます。

推測されやすいパスワードなどの設定不備

高度な技術を駆使したサイバー攻撃だけでなく、単純な設定ミスが原因で侵入を許してしまうケースも後を絶ちません。特に、アカウントやパスワードに関する設定不備は、代表的な脆弱性の一つです。

- 例:

- デフォルトパスワードの使用: ソフトウェアのインストール時に設定されている初期パスワード(例: “admin”, “password”など)を、変更せずにそのまま使用している。

- 推測容易なパスワード: “123456”, “qwerty”, 会社名やサービス名など、安易なパスワードを設定している。

- パスワードポリシーの不備: パスワードの最低文字数や複雑性(英大文字・小文字・数字・記号の組み合わせ)が定められていない、または緩すぎる。

- 不要なアカウントの放置: 退職した従業員のアカウントや、テスト用に作成したアカウントが削除されずに残っている。

これらの設定不備は、ブルートフォース攻撃(総当たり攻撃)や辞書攻撃(よく使われる単語のリストで試す攻撃)に対して非常に脆弱です。一度、管理者権限を持つアカウントのパスワードが破られてしまうと、攻撃者はシステム内でやりたい放題になります。情報の窃取、データの改ざん・破壊、他のシステムへの攻撃の踏み台にされるなど、被害は甚大なものになり得ます。

プラットフォーム脆弱性診断では、ツールによる自動チェックや、診断員による手動での確認を通じて、こうした基本的ながらも見落とされがちな設定不備を検出し、具体的な改善策(パスワードポリシーの強化、不要アカウントの削除など)を提示します。

ソフトウェアの既知の脆弱性の未対応

これは「古いバージョンのソフトウェアの利用」と密接に関連しますが、より具体的に、特定の「CVE」番号が割り当てられた公知の脆弱性が、パッチ未適用などの理由で残存している状態を指します。

- 例:

- Apache Struts2の脆弱性 (例: S2-045): 遠隔から任意のコードを実行される危険な脆弱性。過去に大規模な情報漏えい事件の原因となりました。

- OpenSSLのHeartbleed脆弱性 (CVE-2014-0160): SSL/TLS通信のメモリ内容が窃取可能になる脆弱性。サーバーの秘密鍵やユーザーの認証情報が漏えいする恐れがありました。

- Log4jの脆弱性 (Log4Shell / CVE-2021-44228): Javaベースのロギングライブラリ「Log4j」に存在した脆弱性で、サーバーを容易に乗っ取ることが可能。世界中の多くのシステムに影響を与え、大きな混乱を招きました。

これらの脆弱性は、発見当時に大きく報道され、多くの企業が対応に追われました。しかし、自社のシステムの中に、把握できていない古いサーバーや、管理が忘れられているコンポーネントがあり、そこに脆弱性が残存しているケースがあります。

プラットフォーム脆弱性診断ツールは、数万から数十万件に及ぶ既知の脆弱性情報(シグネチャ)をデータベースとして保持しています。診断対象のシステムをスキャンし、インストールされているソフトウェアのバージョン情報などから、これらの危険な脆弱性が存在しないかを網羅的にチェックします。 診断結果として、発見された脆弱性のCVE番号、危険度(CVSSスコア)、そして対策方法が具体的に報告されるため、効率的かつ確実な対応が可能になります。

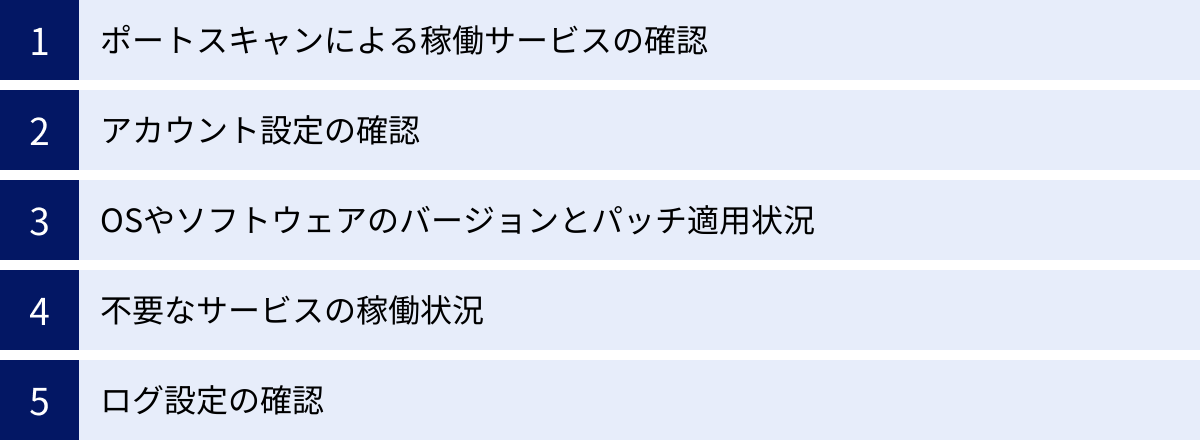

プラットフォーム脆弱性診断の主な診断項目

プラットフォーム脆弱性診断は、具体的にどのような手順で、何をチェックしていくのでしょうか。ここでは、診断における代表的な項目を解説します。これらの項目を体系的に調査することで、プラットフォームのセキュリティ状態を多角的に評価します。

ポートスキャンによる稼働サービスの確認

ポートスキャンは、プラットフォーム脆弱性診断における最初のステップであり、最も基本的な情報収集活動です。対象となるサーバーやネットワーク機器に対して、どの通信ポート(0番から65535番まで)が開いているか(リッスン状態にあるか)を調査します。

- 目的:

- 攻撃対象領域(アタックサーフェス)の把握: 攻撃者が侵入の足がかりとして利用できる可能性のある「入口」をすべて洗い出します。

- 稼働サービスの特定: 開いているポート番号から、そこで稼働しているサービス(例: 80番ならHTTP、22番ならSSH)を推測します。

- 意図しないサービスの発見: 管理者が把握していない、あるいは不要であるにもかかわらず稼働しているサービスを発見します。

- 手法:

- TCPスキャン:

TCP SYNスキャン(ハーフオープンスキャン)やTCPコネクトスキャンなどの手法を使い、サーバーからの応答を分析してポートの開閉状態を判断します。 - UDPスキャン: TCPに比べて応答が返ってこないことが多く、スキャンが難しいですが、DNS(53/UDP)やNTP(123/UDP)など重要なサービスで使われるため、必要に応じて実施されます。

- TCPスキャン:

ポートスキャンの結果は、その後の詳細な診断の基礎情報となります。「そもそも、どのドアが開いているのか」を正確に把握しなければ、そのドアの先にどのような危険が潜んでいるかを調査することはできません。 この段階で不要なポートが開放されていることが判明すれば、それだけで重要なセキュリティリスクの発見と言えます。

アカウント設定の確認

システムへのアクセス権を管理するアカウントの設定は、セキュリティの要です。設定に不備があれば、不正アクセスの直接的な原因となります。診断では、アカウント管理の運用が適切に行われているかを多角的にチェックします。

- 主なチェック項目:

- 不要なアカウントの存在:

- テスト用に作成されたアカウントが残っていないか。

- 退職者や担当変更者のアカウントが削除されずに放置されていないか。

- OSやミドルウェアのインストール時に自動作成されるデフォルトアカウントで、不要なものが有効になっていないか。

- パスワードポリシーの評価:

- 最低文字数: 十分な長さ(例: 8文字以上、推奨は12文字以上)が設定されているか。

- 複雑性要件: 英大文字、小文字、数字、記号を組み合わせるよう強制されているか。

- 有効期限: 定期的なパスワード変更(例: 90日ごと)が義務付けられているか。

- 履歴の記録: 過去に使用したパスワードの再利用が禁止されているか。

- アカウントロックアウトポリシー:

- パスワードの試行に一定回数失敗した場合(例: 5回)、アカウントが一時的にロックされる設定になっているか。これはブルートフォース攻撃への有効な対策です。

- 管理者権限の管理:

- 管理者権限(rootやAdministrator)を持つアカウントが過剰に存在しないか。

- 日常的な作業を管理者権限で行う運用になっていないか(一般ユーザーで作業し、必要な時だけ権限を昇格させるのが原則)。

- 不要なアカウントの存在:

これらの項目は、ツールによる自動チェックと、設定ファイルの内容や管理画面を確認する手動での診断を組み合わせて評価されます。

OSやソフトウェアのバージョンとパッチ適用状況

前述の通り、古いソフトウェアを使い続けることは極めて危険です。診断では、システムを構成するすべてのソフトウェアコンポーネントが、最新かつ安全な状態に保たれているかを徹底的に調査します。

- 診断の流れ:

- バージョン情報の収集: 診断ツールが対象システムにアクセスし、OS、ミドルウェア(Webサーバー、DBサーバーなど)、インストールされている各種ライブラリやアプリケーションの正確なバージョン情報を収集します。

- 脆弱性データベースとの照合: 収集したバージョン情報を、診断ツールが持つ最新の脆弱性データベース(CVE情報などを含む)と照合します。

- 脆弱性の特定: バージョン情報に紐づく既知の脆弱性が存在する場合、それをリストアップします。

- 危険度の評価: 発見された各脆弱性について、CVSS(Common Vulnerability Scoring System)に基づいた深刻度スコア(0.0~10.0)を付与し、対策の優先順位付けを支援します。

このプロセスにより、「どのソフトウェアの、どのバージョンに、どのような危険性を持つ脆弱性が存在し、その深刻度はどのくらいか」という具体的な情報を得ることができます。 担当者は、この報告に基づいて、どのパッチを適用すればよいかを正確に把握し、効率的に対応作業を進めることが可能になります。これは、手作業ですべてのソフトウェアの脆弱性情報を追いかけるのに比べて、圧倒的に効率的かつ網羅的なアプローチです。

不要なサービスの稼働状況

ポートスキャンで開いているポートを特定した後、そこで稼働しているサービスが本当に必要かどうかを評価します。サーバーは、その役割を果たすために必要な最小限のサービスのみを稼働させることがセキュリティのベストプラクティス(最小権限の原則)です。

- チェック対象となる不要なサービスの例:

- Telnet, FTP: 通信が暗号化されず、IDやパスワードが盗聴される危険があるため、より安全なSSHやSFTP/FTPSに代替すべきサービス。

- r-services (rsh, rlogin, rexec): Telnet同様、古いリモートアクセス用サービスでセキュリティ上の問題が多い。

- SNMP (Simple Network Management Protocol): ネットワーク機器の監視に使われるプロトコルですが、設定が不適切(推測容易なコミュニティ名など)だと、システムの詳細情報が漏えいする可能性があります。

- NFS (Network File System) / SMB (Server Message Block): ファイル共有のためのサービスですが、意図せず外部に公開されると、情報漏えいやマルウェア感染の温床となります。

これらのサービスは、特定の目的のために意図して使用している場合もありますが、OSのデフォルト設定で有効になっていたり、過去の設定が残っていたりして、管理者がその存在を認識していないケースも少なくありません。診断によってこれらの不要なサービスを発見し、停止または適切にアクセス制御することで、攻撃対象領域を大幅に削減できます。

ログ設定の確認

セキュリティログは、インシデントが発生した際の「監視カメラ」や「フライトレコーダー」の役割を果たします。いつ、誰が、どこから、何をしようとしたのかを記録するログが適切に設定・保管されていなければ、万が一の際に原因究明や被害範囲の特定が困難になります。

- 主なチェック項目:

- ログ取得の有効化:

- OSの監査ログ(ログインの成功・失敗、重要なファイルの操作など)が取得されているか。

- Webサーバーのアクセスログ、エラーログが取得されているか。

- ファイアウォールで遮断した通信のログが記録されているか。

- ログ項目の適切性:

- いつ(タイムスタンプ)、どこから(送信元IPアドレス)、誰が(ユーザーID)、何をしたか(イベント内容)など、追跡に必要な情報が記録されているか。

- ログの保管:

- ログが十分な期間(例: 1年以上)保管されているか。

- 改ざんされないように、ログサーバーなど別の場所に転送・保管されているか。

- 時刻同期:

- 複数の機器のログを突き合わせて調査できるよう、NTP(Network Time Protocol)などを使って全機器の時刻が正確に同期されているか。

- ログ取得の有効化:

適切なログ管理は、インシデントの予防には直接繋がりませんが、インシデント発生後の迅速な対応(インシデントレスポンス)と再発防止策の策定に不可欠です。診断では、この「転ばぬ先の杖」が正しく機能するかどうかを検証します。

プラットフォーム脆弱性診断の進め方

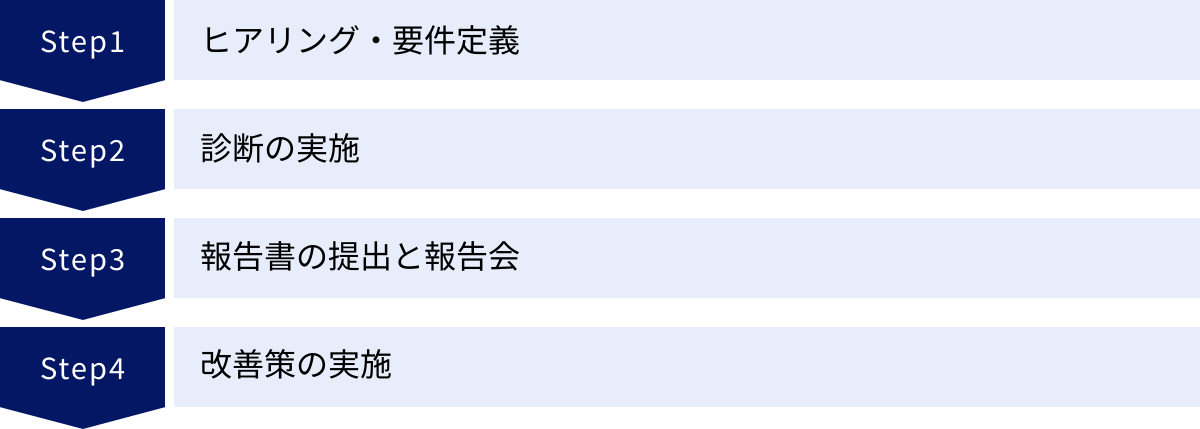

プラットフォーム脆弱性診断を外部の専門企業に依頼する場合、一般的にどのような流れで進むのでしょうか。ここでは、契約前のヒアリングから改善策の実施まで、標準的なプロセスを4つのステップに分けて解説します。

ヒアリング・要件定義

診断プロジェクトを成功させるための最も重要なステップが、このヒアリング・要件定義です。診断会社と依頼者が診断の目的や範囲、前提条件などをすり合わせ、認識を共有します。

- 主な確認事項:

- 診断の目的: なぜ診断を実施するのか(PCI DSS準拠、取引先への報告、自主的なセキュリティ強化など)。目的によって、診断の深さやレポートの形式が変わることがあります。

- 診断対象の確定: 診断対象となるシステムのIPアドレスリスト、ドメイン名、サーバーの台数などを明確にします。対象範囲が広ければ、その分、期間や費用も増加します。

- 診断環境: 本番環境に対して直接診断を行うのか、あるいは本番環境と同一構成の検証環境を用意するのかを決定します。本番環境への診断は、サービスへの影響を最小限に抑えるため、深夜や休日などアクセスが少ない時間帯に実施することが一般的です。

- 診断手法の選択: ツール診断のみか、手動診断も組み合わせるかなどを決定します。

- 緊急連絡体制の確認: 診断中に万が一、システムに影響が出た場合の連絡先やエスカレーションフローを事前に取り決めておきます。

- 提供情報: 診断会社に対して、システム構成図やアカウント情報などをどの範囲まで提供するかを決定します。提供する情報が多いほど、より精度の高い診断が期待できます。

- スケジュール: 診断の準備期間、実施期間、報告会の日程などを調整します。

- 成果物: どのような形式の報告書(日本語/英語、サマリ/詳細など)が必要かを確認します。

この段階で曖昧な点をなくし、双方の期待値を合わせておくことが、手戻りやトラブルを防ぐ鍵となります。

診断の実施

ヒアリング・要件定義で決定した内容に基づき、診断会社の専門家(診断員)が実際に診断作業を行います。

- 診断のフェーズ:

- 準備: 診断員は、ヒアリング内容を元に診断計画を策定し、使用するツールやスクリプトの準備を行います。

- 情報収集(スキャン): ポートスキャンやバナースキャン(稼働しているソフトウェアのバージョン情報を取得する手法)などを実行し、診断対象の基本的な情報を収集します。これは主にツールを用いて自動的に行われます。

- 脆弱性分析: スキャンで得られた情報を元に、既知の脆弱性データベースと照合したり、設定不備がないかを確認したりします。手動診断を組み合わせる場合は、診断員が自身の知識と経験に基づき、ツールでは発見しにくい問題点を深掘りしていきます。例えば、設定ファイルの論理的な矛盾や、複数の要素が組み合わさって初めて発生する脆弱性などを探します。

- 検証: 自動スキャンで検出された脆弱性が、実際に悪用可能かどうか(本当に脅威となるか)を確認します。これにより、「誤検知(脆弱性ではないのに脆弱性と判断されること)」を排除し、報告書の精度を高めます。ただし、システムの破壊やサービス停止に繋がるような危険な検証は行わず、安全な範囲で実施されます。

診断期間は、対象の規模や診断の深さによって数日から数週間に及ぶこともあります。期間中、依頼者側の担当者は、診断会社と定期的に進捗を確認し、必要に応じて情報提供を行います。

報告書の提出と報告会

診断作業が完了すると、診断会社は発見されたすべての脆弱性とその対策案をまとめた「脆弱性診断報告書」を作成し、提出します。多くの場合、報告書の内容を直接説明する「報告会」が開催されます。

- 報告書に含まれる主な内容:

- エグゼクティブサマリー: 経営層や管理職向けに、診断結果の全体像、最も重要なリスク、推奨される対策の概要などを簡潔にまとめたもの。

- 発見された脆弱性の一覧: 発見されたすべての脆弱性がリストアップされます。

- 脆弱性の詳細:

- 脆弱性名: SQLインジェクション、設定不備など。

- 発見箇所: 該当するIPアドレス、ポート番号、ソフトウェア名など。

- 危険度評価: CVSSスコアなどに基づいた客観的な深刻度(例: 緊急, 重要, 警告, 注意など)。

- 現象: 脆弱性がどのような問題を引き起こすかの説明。

- 再現手順: 診断員がどのようにしてその脆弱性を確認したかの具体的な手順。

- 推奨される対策: 脆弱性を解消するための具体的な方法(パッチの適用、設定の変更、コードの修正など)。

- 診断の概要: 診断対象、期間、手法などの実施内容。

報告会は、報告書の内容を深く理解し、疑問点を解消するための絶好の機会です。技術担当者だけでなく、リスクを管理する立場にあるマネージャーなども参加し、自社の状況を正確に把握することが重要です。良い報告書とは、単に問題点を指摘するだけでなく、なぜそれが問題で、どのように修正すればよいのかが、技術者でなくても理解できるように書かれているものです。

改善策の実施

報告書を受け取ったら、診断は終わりではありません。最も重要なのは、指摘された脆弱性を実際に修正する「改善策の実施」フェーズです。

- 改善の進め方:

- 優先順位付け: 報告書に記載された脆弱性の危険度評価を元に、どの問題から着手するかを決定します。一般的には、危険度が「緊急」「重要」と評価されたものから優先的に対応します。

- 対応計画の策定: 各脆弱性について、担当部署・担当者を割り当て、具体的な修正作業の内容と完了目標日を定めた計画を作成します。

- 修正作業の実施: 計画に基づき、サーバー管理者やネットワーク担当者が、パッチの適用、設定変更などの作業を行います。

- (任意)再診断: 重要な脆弱性の修正が完了した後、その部分だけを再度診断してもらう「再診断」を依頼することもあります。これにより、対策が正しく行われたことを確実に確認できます。

多くの診断会社は、報告後の質疑応答や対策に関する相談など、一定期間のアフターサポートを提供しています。このサポートを有効に活用し、不明な点は積極的に質問して、着実に改善を進めていくことが求められます。脆弱性を放置すれば、診断にかけたコストと時間が無駄になるだけでなく、リスクを認識しながら何もしなかったとして、インシデント発生時の責任がより重く問われる可能性もあります。

プラットフォーム脆弱性診断の種類と手法

プラットフォーム脆弱性診断には、大きく分けて「ツール診断(自動診断)」と「手動診断」の2つの手法があります。それぞれにメリット・デメリットがあり、両者を組み合わせるのが理想的とされています。自社の目的や予算に合わせて最適な手法を選択することが重要です。

ツール診断(自動診断)

ツール診断は、専用の脆弱性スキャナ・ソフトウェアを使用して、診断対象のシステムを自動的にスキャンし、既知の脆弱性や設定不備を検出する手法です。NessusやOpenVASといったツールが有名です。

メリット

- 網羅性と速度: 既知の脆弱性に関しては、人間が見落としがちな箇所も含めて、短時間で網羅的にチェックできます。 数千、数万の項目を機械的に高速で検査できるのは、ツール診断の最大の強みです。

- コストの低さ: 手動診断に比べて診断員の工数が大幅に削減されるため、一般的に費用を安く抑えられます。定期的に何度も診断を実施したい場合に適しています。

- 客観性と再現性: 診断ロジックがツールに組み込まれているため、誰が実施しても同じ結果が得られます。診断結果の客観性が高く、前回の診断結果との比較も容易です。

デメリット

- 誤検知・過検知の可能性: ツールは、状況によっては脆弱性ではないものを「脆弱性あり(誤検知)」と報告したり、実際には悪用できない軽微な問題を「重大な脆弱性(過検知)」として報告したりすることがあります。検出された脆弱性が本当にリスクとなるかの判断には、人間の専門的な知見が必要です。

- 複雑な脆弱性の検出限界: 複数の設定不備が組み合わさって初めて発生するような、論理的な判断を必要とする脆弱性や、未知の脆弱性を発見することは困難です。 ツールはあくまで、定義されたパターンに合致するかどうかをチェックしているに過ぎません。

- システムへの負荷: スキャンツールは短時間に大量のパケットを送信するため、対象システムの性能やネットワーク帯域によっては、サービスに遅延などの影響を与える可能性があります。事前の調整や、アクセスの少ない時間帯での実施が重要になります。

手動診断

手動診断は、セキュリティ専門家(診断員)が、ツールによるスキャン結果を参考にしつつ、自身の知識、経験、ノウハウを駆使して、対象システムを詳細に調査する手法です。擬似的な攻撃を試みるなど、より実践的なアプローチを取ります。

メリット

- 精度の高さ: 診断員が個々の状況を判断するため、ツール診断で発生しがちな誤検知・過検知を排除し、本当に意味のある脆弱性だけを報告できます。 脆弱性の危険度評価も、システムのビジネス上の重要性などを考慮した、より実態に即したものになります。

- ツールでは発見できない脆弱性の検出: ビジネスロジックの欠陥や、権限設定の不備など、コンテキストを理解しなければ発見できない複雑な脆弱性を見つけ出すことができます。攻撃者の思考を模倣し、想定外の操作を試みることで、未知のリスクを発見する可能性もあります。

- 柔軟な対応: 診断中に発見された情報をもとに、診断計画を柔軟に変更し、怪しい箇所をさらに深掘りするなど、状況に応じた調査が可能です。

デメリット

- コストと時間: 専門家の工数が直接的にかかるため、ツール診断に比べて費用が高額になり、診断期間も長くなる傾向があります。

- 品質のスキル依存: 診断結果の質が、担当する診断員のスキルや経験に大きく左右されます。 経験の浅い診断員では、見落としが発生するリスクもあります。そのため、信頼できる実績豊富なベンダーを選ぶことが極めて重要です。

- 網羅性の限界: 人間の手による作業であるため、ツールのようにすべての項目を機械的に網羅することは物理的に困難です。チェックリストに基づき体系的に行われますが、単純なチェック項目についてはツールに劣る可能性があります。

ツール診断と手動診断の組み合わせが理想

| 観点 | ツール診断 | 手動診断 |

|---|---|---|

| コスト | 低 | 高 |

| スピード | 速い | 遅い |

| 網羅性(既知) | 高い | 限定的 |

| 精度(誤検知) | 低い(発生しうる) | 高い |

| 複雑な脆弱性 | 発見困難 | 発見可能 |

| 品質 | 均一 | 診断員に依存 |

上記のように、ツール診断と手動診断はトレードオフの関係にあります。したがって、最も効果的なアプローチは、両者を組み合わせたハイブリッド診断です。

一般的な進め方としては、まずツール診断で広範囲を網羅的にスキャンし、既知の脆弱性や基本的な設定不備を洗い出します。その上で、ツールが検出した重要な脆弱性や、特にリスクが高いと想定される箇所について、専門家が手動で詳細な分析と検証を行う、という流れです。

このハイブリッドアプローチにより、

- ツール診断の「網羅性」と「速度」

- 手動診断の「精度」と「深さ」

という両方のメリットを享受し、コストを抑えつつ、質の高い診断を実現できます。初めて脆弱性診断を実施する場合や、重要なシステムを対象とする場合には、この組み合わせを検討することが強く推奨されます。

プラットフォーム脆弱性診断の費用相場

プラットフォーム脆弱性診断を検討する上で、最も気になる点の一つが費用でしょう。費用は様々な要因によって大きく変動するため、一概に「いくら」と言うことは困難ですが、ここでは費用が決まる主な要因と、大まかな料金の目安について解説します。

費用が決まる要因

脆弱性診断の費用は、主に以下の要素の組み合わせによって決まります。見積もりを依頼する際は、これらの要素を自社で整理しておくとスムーズです。

- 診断対象の数(IPアドレス数):

最も基本的な費用の算出根拠となるのが、診断対象となるサーバーやネットワーク機器のIPアドレスの数です。 対象IPが1つ増えるごとに、診断にかかる工数が増えるため、費用も比例して増加します。10IP、50IP、100IPといった単位で料金プランが設定されていることが一般的です。 - 診断の種類と深さ:

- ツール診断のみ: 比較的安価です。

- ツール診断+手動診断: 手動診断の範囲や工数に応じて費用が加算されます。専門家による詳細な分析が含まれるため、高額になります。

- 診断の厳しさ: 簡易的なスキャンで済ませるか、擬似攻撃なども含めて徹底的に深掘りするかで、必要な工数が変わり、費用に影響します。

- 診断の場所(リモート/オンサイト):

- リモート診断: インターネット経由で診断を実施します。診断会社への訪問が不要なため、交通費や宿泊費がかからず、費用を抑えられます。グローバルIPアドレスを持つサーバーが対象です。

- オンサイト診断: 診断員が顧客の事業所やデータセンターを訪問し、社内ネットワークに接続して診断を実施します。インターネットに公開されていない内部サーバーや、物理的な持ち出しが困難な機器を診断する場合に必要です。診断員の派遣費用が加算されるため、リモート診断より高額になります。

- 報告書の形式:

- 標準レポート: 標準的なフォーマットの報告書です。

- カスタムレポート: 特定のガイドライン(PCI DSSなど)に準拠した形式や、経営層向けのサマリを別途作成するなど、特別な要件がある場合は追加費用が発生することがあります。

- 言語: 英語の報告書が必要な場合、翻訳費用が加算されることがあります。

- アフターサポート:

- 再診断: 指摘事項を修正した後、対策が正しく行われたかを確認するための再診断を、料金に含んでいるプランと、別途オプションとしているプランがあります。

- 質疑応答: 報告会後の質疑応答の期間や回数によって、料金が変わる場合があります。

大まかな料金の目安

上記の要因を踏まえ、あくまで一般的な目安として料金のレンジを示します。実際の料金は、必ず個別の見積もりで確認してください。

| 診断の種類 | 対象IP数 | 料金目安(1回あたり) | 特徴 |

|---|---|---|---|

| ツール診断 | 10 IP程度 | 20万円~50万円 | 定期的なチェックや、低コストで始めたい場合に適している。 |

| ツール診断 | 50 IP程度 | 50万円~150万円 | 中規模なシステム構成向けのプラン。IP単価は割安になる傾向がある。 |

| ツール診断 + 手動診断 | 10 IP程度 | 80万円~300万円以上 | 重要なシステムや、より高精度な診断を求める場合に選択。手動診断の範囲で大きく変動。 |

| オンサイト診断 | – | リモート診断費用 + 20万円~ | 上記の料金に、診断員の派遣費用(交通費・宿泊費・日当など)が追加される。 |

重要なのは、単に価格の安さだけで選ばないことです。安価な診断は、簡易的なツールスキャンのみで、報告書もツールの出力結果をそのまま渡すだけ、というケースもあります。それでは、誤検知の判断や具体的な対策の検討に繋がりません。

「どのような診断項目が含まれているか」「報告書の質はどうか」「診断員のスキルは確かか」といったサービス内容と費用を総合的に評価し、自社の目的達成に最も適したサービスを選ぶことが、結果的にコストパフォーマンスの高い投資となります。複数のベンダーから見積もりを取り、提案内容を比較検討することをお勧めします。

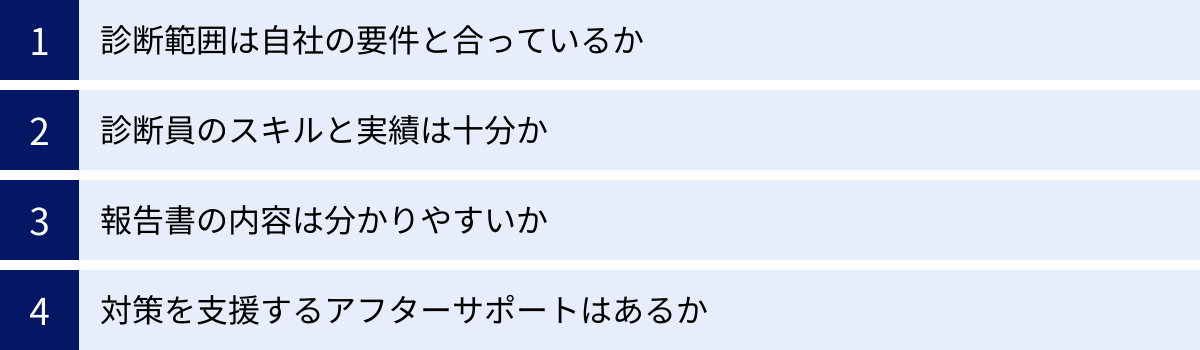

プラットフォーム脆弱性診断のサービス・ツールを選ぶ際のポイント

自社に最適なプラットフォーム脆弱性診断サービスやツールを選ぶためには、いくつかの重要なチェックポイントがあります。料金だけでなく、診断の品質やサポート体制を多角的に評価し、信頼できるパートナーを見つけることが成功の鍵です。

診断範囲は自社の要件と合っているか

まず最初に確認すべきは、そのサービスやツールが、自社が診断したい対象範囲をすべてカバーしているかという点です。

- 診断対象の網羅性:

- 診断メニューの柔軟性:

- IPアドレス数に応じた柔軟なプランがあるか。

- ツール診断と手動診断を自由に組み合わせられるか。

- Webアプリケーション脆弱性診断など、他の診断サービスとセットで依頼できるか。

自社のシステム構成図などを用意し、「このサーバーと、このファイアウォール、そしてAWS上のこのインスタンスを診断してほしい」という具体的な要件を提示し、それに対して明確に対応可能かを確認しましょう。診断範囲に漏れがあれば、せっかく診断を実施しても、そこに脆弱性が残ってしまうリスクがあります。

診断員のスキルと実績は十分か

特に手動診断を含むサービスを選ぶ場合、診断結果の品質は診断員のスキルに大きく依存します。 信頼できる専門家が担当してくれるかを見極めることは非常に重要です。

- 保有資格の確認:

- 診断員のスキルを客観的に示す指標として、情報セキュリティ関連の資格があります。以下のような難関資格の保有者が在籍しているかは、一つの判断材料になります。

- OSCP (Offensive Security Certified Professional): 実践的なペネトレーションテストのスキルを証明する国際資格。

- CISSP (Certified Information Systems Security Professional): 情報セキュリティに関する幅広い知識体系を証明する国際資格。

- 情報処理安全確保支援士(登録セキスペ): 日本の国家資格。

- 診断員のスキルを客観的に示す指標として、情報セキュリティ関連の資格があります。以下のような難関資格の保有者が在籍しているかは、一つの判断材料になります。

- 診断実績の確認:

- 診断会社の公式サイトで、これまでの診断実績(診断件数や取引業界など)が公開されているかを確認します。ただし、具体的な企業名は守秘義務のため公開されていないことがほとんどです。

- 金融機関や官公庁など、高いセキュリティレベルが求められる業界での診断実績が豊富であれば、品質に対する信頼性が高いと考えられます。

- 自社と同じ業種・業界での診断経験が豊富かどうかもポイントです。業界特有のシステムやリスクを理解している可能性があります。

- 情報発信の姿勢:

- 技術ブログやセミナー、セキュリティカンファレンスなどで、最新の脆弱性情報や攻撃手法に関する情報を積極的に発信している会社は、技術力の研鑽に努めている証拠と言えます。

見積もり依頼時や商談の際に、どのようなスキルセットを持つチームが診断を担当するのかを質問してみるのも良いでしょう。

報告書の内容は分かりやすいか

診断の最終成果物である報告書の品質は、診断結果を組織内で共有し、具体的なアクションに繋げる上で極めて重要です。

- サンプルレポートの確認:

- 多くの診断会社は、契約前にサンプルレポートを提供してくれます。これを必ず入手し、内容を吟味しましょう。

- チェックポイント:

- 構成の分かりやすさ: 経営層向けの「エグゼクティブサマリー」と、技術者向けの「脆弱性の詳細」が分かれており、それぞれの読者に必要な情報が整理されているか。

- 危険度評価の妥当性: 脆弱性の危険度が、CVSSスコアなどの客観的な基準と、ビジネスへの影響度という主観的な観点の両方から評価されているか。単に「高・中・低」だけでなく、なぜその評価になるのかの根拠が明確か。

- 対策の具体性: 「パッチを適用してください」といった一般的な記述だけでなく、「どのパッチ(KB番号など)を適用すべきか」「設定ファイルをどのように変更すべきか」といった、担当者がすぐに行動に移せるレベルまで具体的に記載されているか。

- 再現手順の明確さ: 脆弱性の再現手順が記載されているか。これにより、自社の担当者が問題の深刻さを実感し、修正後の確認も容易になります。

専門用語の羅列で終わるのではなく、リスクの大きさと対策の必要性が、技術者でなくても直感的に理解できる報告書が理想です。

対策を支援するアフターサポートはあるか

脆弱性診断は、報告書をもらって終わりではありません。指摘された問題点を修正し、セキュリティレベルを向上させるまでがワンセットです。そのプロセスを支援してくれるサポート体制が整っているかを確認しましょう。

- サポート内容の確認:

- 質疑応答: 報告書の内容に関する質問に、メールや電話で対応してくれるか。その期間や回数に制限はあるか。

- 再診断: 修正後に、対策が有効であることを確認するための再診断サービスが、標準で含まれているか、あるいはオプションで提供されているか。特に重要な脆弱性については、再診断で確実にクローズすることが望ましいです。

- 対策コンサルティング: どのように修正すればよいか技術的に難しい場合に、具体的なアドバイスや支援を受けられるか。

- 窓口の一元化: 営業担当と技術担当の連携がスムーズで、問い合わせに対して迅速かつ的確な回答が得られる体制か。

充実したアフターサポートは、診断結果を「絵に描いた餅」に終わらせないために不可欠な要素です。診断ベンダーを、単なる調査会社としてではなく、自社のセキュリティを共に向上させていくパートナーとして選ぶ視点が重要になります。

おすすめのプラットフォーム脆弱性診断ツール5選

世界中で利用されている代表的なプラットフォーム脆弱性診断ツールを紹介します。それぞれに特徴があり、オープンソースから商用製品まで様々です。ツールの選定は、自社の規模、予算、技術力などを考慮して行いましょう。

① Nessus

- 提供元: Tenable, Inc.

- 概要: 世界で最も広く利用されている脆弱性スキャナの一つであり、業界のデファクトスタンダードとも言える存在です。もともとはオープンソースでしたが、現在はTenable社が開発・販売する商用製品となっています。

- 特徴:

- 高い検出精度: 膨大な数の脆弱性プラグイン(チェック項目)を持ち、最新の脆弱性にも迅速に対応します。

- 直感的なUI: Webベースの管理画面は使いやすく、スキャンの設定からレポートの確認まで直感的に操作できます。

- 豊富なスキャンテンプレート: PCI DSS準拠、CISベンチマーク準拠など、目的に合わせたスキャンテンプレートが多数用意されており、効率的な診断が可能です。

- 製品ラインナップ:

Nessus Essentials: 無料版。最大16IPまでスキャン可能で、個人利用や小規模なテストに適しています。Nessus Professional: 有料のプロフェッショナル版。IPアドレス数の制限がなく、商用利用が可能です。多くの脆弱性診断サービスで基盤ツールとして利用されています。

参照:Tenable, Inc. 公式サイト

② OpenVAS

- 提供元: Greenbone Networks GmbH

- 概要: Nessusが商用化された後に、そのフォーク(分岐)として開発が始まったオープンソース(無償)の脆弱性スキャナです。現在も活発に開発が続けられています。

- 特徴:

- 無償で利用可能: オープンソースであるため、ライセンス費用がかかりません。コストを抑えて脆弱性管理を始めたい場合に最適な選択肢です。

- 豊富なテスト項目: コミュニティによって維持される脆弱性テスト(NVTs)のフィードは毎日更新され、幅広い脆弱性に対応しています。

- カスタマイズ性: ソースコードが公開されているため、自社の要件に合わせて機能を拡張したり、他のシステムと連携させたりすることが可能です。

- 注意点:

- 導入や設定、運用にはある程度のLinuxやネットワークに関する専門知識が必要です。

- 商用製品のような手厚い公式サポートはなく、問題解決はコミュニティフォーラムなどを通じて自己責任で行う必要があります。

参照:Greenbone Networks GmbH 公式サイト

③ Qualys Cloud Platform

- 提供元: Qualys, Inc.

- 概要: SaaS(Software as a Service)形式で提供される統合セキュリティプラットフォームです。脆弱性管理(VMDR)を中核に、パッチ管理、コンプライアンス管理など、様々なセキュリティ機能を提供します。

- 特徴:

- クラウドベース: 専用サーバーなどを自前で構築・管理する必要がありません。Webブラウザからログインするだけで、すぐに利用を開始できます。

- エージェントによる継続的な監視: 診断対象に軽量なエージェントをインストールすることで、定期的なスキャンだけでなく、リアルタイムに近い継続的な脆弱性監視が可能です。社外に持ち出すノートPCなども管理対象に含めることができます。

- 統合されたソリューション: 脆弱性の「発見」から、その「優先順位付け」、そしてパッチ適用による「修復」までを、一つのプラットフォーム上でシームレスに行える点が最大の強みです。

- ターゲット: 多数のIT資産を効率的に管理したい中規模~大規模企業に適しています。

参照:Qualys, Inc. 公式サイト

④ Rapid7 Nexpose

- 提供元: Rapid7, LLC

- 概要: Rapid7社が提供するオンプレミス型の脆弱性管理ツールです。同社のクラウドプラットフォーム「InsightVM」の基盤技術でもあります。

- 特徴:

- リスクベースの優先順位付け: CVSSスコアだけでなく、その脆弱性が実際に攻撃で悪用されているか(マルウェアキットに含まれているかなど)や、脆弱性の「新しさ」といった複数の要因を考慮した、独自の「Real Risk Score」でリスクを評価します。これにより、本当に危険な脆弱性から対処することが可能になります。

- Metasploitとの連携: 同じRapid7社が開発を主導する世界で最も有名なペネトレーションテストツール「Metasploit」と強力に連携。発見した脆弱性が実際に悪用可能かを検証できます。

- 修復ワークフロー: 脆弱性の修正状況を追跡し、IT部門とセキュリティ部門の連携を支援する機能が充実しています。

- ターゲット: より実践的で、攻撃者の視点を取り入れた脆弱性管理を行いたい企業に適しています。

参照:Rapid7, LLC 公式サイト

⑤ Tenable.io

- 提供元: Tenable, Inc.

- 概要: Nessusの開発元であるTenable社が提供する、クラウドベースの統合的な脆弱性管理プラットフォームです。Nessusのスキャンエンジンを中核に、より広範なIT資産を管理できるよう設計されています。

- 特徴:

- 多様な資産の可視化: 従来のサーバーやネットワーク機器に加え、クラウド(AWS, Azure, GCP)、コンテナ(Docker)、Webアプリケーションなど、現代的なIT環境全体をスキャン対象とすることができます。

- 予測に基づいた優先順位付け (Predictive Prioritization)**: 150以上の要素を機械学習で分析し、今後3ヶ月以内に悪用される可能性が高い脆弱性を予測。CVSSスコアだけでは「中」リスクと判断される脆弱性の中でも、特に危険なものを特定し、対応すべき脆弱性の数を大幅に絞り込むことができます。

- 柔軟なライセンス: 管理する資産の数に基づいたライセンス体系で、スキャナは無制限にデプロイできます。

- ターゲット: Nessusの強力なスキャン能力を、クラウドネイティブな環境を含むモダンなITインフラ全体に適用したい企業に最適です。

参照:Tenable, Inc. 公式サイト

おすすめのプラットフォーム脆弱性診断サービス

自社にセキュリティ専門家がいない場合や、より客観的で質の高い診断を求める場合は、専門のベンダーに診断サービスを依頼するのが一般的です。ここでは、国内で高い実績と評価を持つ代表的なサービス提供企業を5社紹介します。

GMOサイバーセキュリティ byイエラエ

- 概要: 国内外のハッキング大会で優秀な成績を収めるトップクラスのホワイトハッカーが多数在籍することで知られる、GMOインターネットグループのセキュリティ企業です。

- 特徴:

- 高い技術力: 世界レベルの技術力を持つ診断員が、ツールでは発見不可能な複雑な脆弱性まで徹底的に洗い出します。 攻撃者の視点に立った、非常に質の高い手動診断に定評があります。

- 幅広い診断対象: Webアプリケーションやプラットフォームはもちろん、スマートフォンアプリ、IoT機器、自動車(コネクテッドカー)まで、非常に幅広い対象の診断に対応しています。

- 分かりやすい報告書: 専門家でないと理解が難しい脆弱性の内容を、ビジネスリスクの観点から分かりやすく解説した報告書は評価が高いです。

- こんな企業におすすめ: サービスのセキュリティ品質に絶対に妥協したくない企業、最新の攻撃手法に対応した最高レベルの診断を求める企業。

参照:GMOサイバーセキュリティ byイエラエ株式会社 公式サイト

株式会社ラック

- 概要: 日本における情報セキュリティサービスの草分け的存在であり、国内最大級のセキュリティ監視センター「JSOC」や、サイバー救急隊(緊急対応サービス)で知られています。

- 特徴:

- 豊富な実績と知見: 1995年からセキュリティ事業を手掛け、官公庁や金融機関をはじめとする数多くの診断実績があります。長年の経験で培われたノウハウと、最新の脅威インテリジェンス(JSOCで観測した攻撃情報など)を診断に活かしています。

- 総合的なサービス提供: 診断だけでなく、コンサルティング、監視、インシデント対応、教育まで、セキュリティに関するあらゆるサービスをワンストップで提供できる体制が強みです。

- 信頼性: 日本のサイバーセキュリティをリードしてきた企業としての高い信頼性とブランド力があります。

- こんな企業におすすめ: 実績と信頼性を重視する企業、診断から運用監視、緊急対応までをワンストップで任せたい企業。

参照:株式会社ラック 公式サイト

NRIセキュアテクノロジーズ株式会社

- 概要: 野村総合研究所(NRI)グループのセキュリティ専門企業。大規模システムを知り尽くしたNRIの知見と、グローバルな最新動向を組み合わせたサービスを提供しています。

- 特徴:

- 大規模・ミッションクリティカルなシステムへの対応力: 金融機関をはじめとする、止まることが許されない大規模システムの診断・コンサルティング実績が豊富です。

- マネージドサービス: 診断だけでなく、セキュリティ機器の運用監視やクラウド設定の継続的な評価など、マネージドサービス(運用代行)も充実しています。

- グローバル対応: 海外拠点を含めたグローバルでのセキュリティガバナンス構築支援や、多言語での診断・報告に対応可能です。

- こんな企業におすすめ: 金融業界をはじめとする大規模システムを持つ企業、グローバルで統一されたセキュリティ基準を適用したい企業。

参照:NRIセキュアテクノロジーズ株式会社 公式サイト

三井物産セキュアディレクション株式会社

- 概要: 三井物産グループのセキュリティ専門企業で、高度な技術力を持つ専門家集団として知られています。診断サービスに加え、フォレンジック調査や脅威ハンティングなど、高度な技術サービスに強みを持ちます。

- 特徴:

- 技術者による高品質な診断: 経験豊富な診断エンジニアが、顧客のシステム特性を深く理解した上で、きめ細やかな診断を実施します。

- 実践的なペネトレーションテスト: 単なる脆弱性スキャンにとどまらず、複数の脆弱性を組み合わせて目的(機密情報の窃取など)を達成できるかを検証する、より実践的な「ペネトレーションテスト」の評価が高いです。

- 柔軟なカスタマイズ: 顧客の要望に応じて、診断シナリオや手法を柔軟にカスタマイズして提供します。

- こんな企業におすすめ: 形式的な診断ではなく、リアルな攻撃シナリオに基づいた実践的な評価を求める企業、技術的な対話が可能なパートナーを求める企業。

参照:三井物産セキュアディレクション株式会社 公式サイト

株式会社SHIFT

- 概要: ソフトウェアの品質保証・テスト事業で急成長した企業で、そのノウハウをセキュリティ分野にも展開しています。品質保証のプロとしての視点を取り入れた診断が特徴です。

- 特徴:

- 品質保証の視点: セキュリティを「品質」の一要素と捉え、開発の上流工程からセキュリティを組み込む「シフトレフト」の考え方に基づいたサービスを提供します。

- コストパフォーマンス: ソフトウェアテストで培ったテスト設計技術や管理手法を活用し、高品質な診断を競争力のある価格で提供することを目指しています。

- 豊富なリソース: 多くのテストエンジニアを抱えており、大規模なプロジェクトにも対応できる体制があります。

- こんな企業におすすめ: コストを意識しつつも品質の高い診断を求める企業、開発プロセス全体の品質向上の一環としてセキュリティに取り組みたい企業。

参照:株式会社SHIFT 公式サイト

まとめ

本記事では、プラットフォーム脆弱性診断について、その基本的な概念から目的、診断項目、費用、そしてサービスやツールの選び方まで、幅広く解説してきました。

現代のビジネスは、サーバーやネットワークといったITプラットフォームの上に成り立っています。この土台部分にセキュリティ上の欠陥があれば、どれだけ優れたアプリケーションを開発しても、システム全体が危険に晒され、ビジネスの継続性が脅かされます。

プラットフォーム脆弱性診断は、自社のITインフラに潜む「時限爆弾」を、サイバー攻撃者に悪用される前に発見し、安全に処理するための不可欠なプロセスです。 これは、単なる技術的な作業ではなく、顧客や取引先からの信頼を獲得し、法規制を遵守し、そして何よりも自社の事業とブランドを守るための戦略的な投資と言えます。

この記事の要点

- プラットフォーム脆弱性診断とは: サーバーOS、ミドルウェア、ネットワーク機器など、システムの「土台」のセキュリティを評価する診断。

- 目的と必要性: 脆弱性の早期発見、コンプライアンス遵守、信頼獲得、そしてビジネス機会損失の防止。

- 主な診断項目: ポートスキャン、アカウント設定、パッチ適用状況、不要なサービス、ログ設定などを網羅的にチェックする。

- 手法: 「網羅性」に優れたツール診断と、「精度」に優れた手動診断があり、両者を組み合わせることが理想的。

- 費用と選び方: 費用は対象IP数や診断の深さで変動する。価格だけでなく、診断範囲、診断員のスキル、報告書の質、アフターサポートを総合的に評価することが重要。

サイバー攻撃の脅威は、もはや他人事ではありません。重要なのは、完璧なセキュリティを目指すこと以上に、自社のリスクを正しく把握し、継続的に改善していく姿勢です。 プラットフォーム脆弱性診断を定期的に実施し、その結果に基づいて対策を講じるサイクルを確立することが、変化し続ける脅威に対応するための最も確実な道筋です。

この記事が、貴社のセキュリティ対策を強化する一助となれば幸いです。まずは自社のシステムがどのような状態にあるのか、その「健康診断」として、プラットフォーム脆弱性診断の導入を検討してみてはいかがでしょうか。