現代のビジネス環境において、サイバーセキュリティは事業継続に不可欠な経営課題となっています。中でも、古くから存在し、今なお進化を続ける「フィッシング詐欺」は、企業にとって深刻な脅威です。たった一通の偽メールが、企業の機密情報漏洩、金銭的被害、そして社会的な信用の失墜といった、取り返しのつかない事態を引き起こす可能性があります。

攻撃者は、私たちの心理的な隙や日常業務の忙しさを巧みに突き、巧妙な手口で偽サイトへと誘導しようとします。テレワークの普及により、従業員が社内ネットワークの外で業務を行う機会が増えたことも、フィッシング詐欺のリスクを一層高めています。

この記事では、企業のセキュリティ担当者や経営層の方々に向けて、フィッシング詐欺の最新手口から、具体的な見分け方、そして企業として講じるべき7つの包括的な対策までを網羅的に解説します。さらに、万が一被害に遭ってしまった場合の対処法や、対策に役立つツールについても触れていきます。本記事を通じて、フィッシング詐欺の脅威を正しく理解し、自社のセキュリティ体制を強化するための一助となれば幸いです。

目次

フィッシング詐欺とは

フィッシング詐欺は、もはやITの専門家だけの問題ではありません。すべての従業員がその危険性を理解し、正しく対処することが求められる、現代のビジネスにおける基本的なリスクの一つです。まずは、フィッシング詐欺の定義とその深刻な現状について、基本から深く掘り下げていきましょう。

偽サイトに誘導して個人情報を盗む詐欺行為

フィッシング(Phishing)詐欺とは、実在する金融機関、ECサイト、公的機関などを装った偽の電子メールやSMS(ショートメッセージサービス)を送りつけ、本物そっくりの偽Webサイト(フィッシングサイト)に誘導し、個人の認証情報や機密情報を盗み出すサイバー攻撃の一種です。

その語源は、魚釣り(Fishing)と、洗練された・巧妙な(Sophisticated)を組み合わせた造語であると言われています。まさに、餌(魅力的な、あるいは不安を煽る情報)で標的(ターゲット)を釣り上げる手口を的確に表しています。

攻撃者が狙う情報は多岐にわたりますが、主に以下のようなものが標的となります。

- 認証情報:ID、ユーザー名、パスワード

- 個人情報:氏名、住所、生年月日、電話番号、マイナンバー

- 金融情報:クレジットカード番号、有効期限、セキュリティコード、銀行口座情報、暗証番号

- 企業情報:社内システムのログイン情報、顧客データ、技術情報、財務情報

これらの情報を盗み出すための基本的な流れは、以下の3ステップで構成されています。

- 誘導(Luring):攻撃者は、標的の関心を引く、あるいは不安を煽るような件名や本文のメール・SMSを送信します。例えば、「アカウントのセキュリティ警告」「お荷物のお届け」「料金未払いのお知らせ」といった内容で、受信者にリンクのクリックを促します。

- 入力(Phishing):受信者がリンクをクリックすると、本物のサイトと見分けがつかないほど精巧に作られた偽サイトに遷移します。ユーザーは正規のサイトだと信じ込み、IDやパスワード、クレジットカード情報などを入力してしまいます。

- 搾取(Harvesting):入力された情報は、即座に攻撃者のサーバーに送信されます。攻撃者はこの情報を利用して、不正ログイン、不正送金、なりすまし、あるいはダークウェブでの売買など、さまざまな悪事を働きます。

企業がフィッシング詐欺の被害に遭った場合、その影響は計り知れません。従業員のアカウント情報が漏洩すれば、社内システムへの不正アクセスを許し、機密情報や顧客情報が大量に流出する可能性があります。また、経理担当者が騙されて不正送金を行ってしまうビジネスメール詐欺(BEC)のような手口では、直接的な金銭的損害も発生します。

さらに深刻なのは、二次被害と信用の失墜です。情報漏洩が公になれば、顧客や取引先からの信頼を失い、ブランドイメージは大きく傷つきます。その結果、顧客離れや取引停止につながり、最悪の場合、事業継続そのものが困難になるケースも少なくありません。フィッシング対策は、単なる情報システム部門の課題ではなく、企業の存続を左右する重要な経営リスク管理の一環なのです。

増加し続けるフィッシング詐欺の現状

フィッシング詐欺の脅威は、年々深刻化の一途をたどっています。フィッシング対策協議会が公表している「フィッシング報告状況」によれば、その報告件数は驚異的なペースで増加し続けています。

フィッシング対策協議会によると、2024年4月のフィッシング報告件数は121,993件であり、依然として高い水準で推移しています。 これは、攻撃者側にとってフィッシングが「低コストで成功率の高い」攻撃手法であり、攻撃の自動化や「サービスとしてのフィッシング(Phishing-as-a-Service, PhaaS)」といったエコシステムの確立により、専門知識のない犯罪者でも容易に攻撃を仕掛けられるようになったことが背景にあります。(参照:フィッシング対策協議会 月次報告書)

なぜ、これほどまでにフィッシング詐欺は増加し続けているのでしょうか。その背景には、いくつかの要因が複合的に絡み合っています。

- 攻撃の低コスト化と高度化:かつては専門的な知識が必要だったフィッシングサイトの構築やメール配信も、現在ではダークウェブなどで安価なキットとして販売されています。AI技術の悪用により、自然で説得力のある偽の文章を自動生成することも可能になり、攻撃のハードルは著しく低下しています。

- ソーシャルエンジニアリングの巧妙化:攻撃者は技術的な脆弱性だけでなく、人間の心理的な脆弱性、すなわち「ソーシャルエンジニアリング」を巧みに利用します。緊急性を煽ったり、権威を装ったり、好奇心を刺激したりすることで、受信者の冷静な判断力を奪い、ついリンクをクリックさせてしまうのです。

- テレワークの普及:コロナ禍以降、多くの企業でテレワークが常態化しました。従業員は自宅など、オフィスに比べてセキュリティ対策が手薄になりがちな環境で業務を行うことが増えました。これにより、不審なメールに対する同僚への相談がしにくくなったり、個人用デバイスを業務に利用(BYOD)することでリスクが増大したりするなど、攻撃者にとって格好の標的となっています。

- オンラインサービスの多様化:私たちは日常生活や業務において、数多くのオンラインサービスを利用しています。ECサイト、SNS、クラウドストレージ、Web会議システムなど、その種類は多岐にわたります。攻撃者はこれらの有名サービスになりすますことで、多くのユーザーを標的にすることができるのです。

「自分は大丈夫」「うちのような中小企業は狙われない」といった考えは、もはや通用しません。フィッシング攻撃の多くは、特定の誰かを狙うのではなく、無差別に大量のメールを送りつける「ばらまき型」です。そのため、企業の規模や業種に関わらず、インターネットを利用するすべての組織と個人がフィッシング詐欺の標的になりうるのです。 この厳しい現状を正しく認識し、適切な対策を講じることが、自社と従業員、そして顧客を守るための第一歩となります。

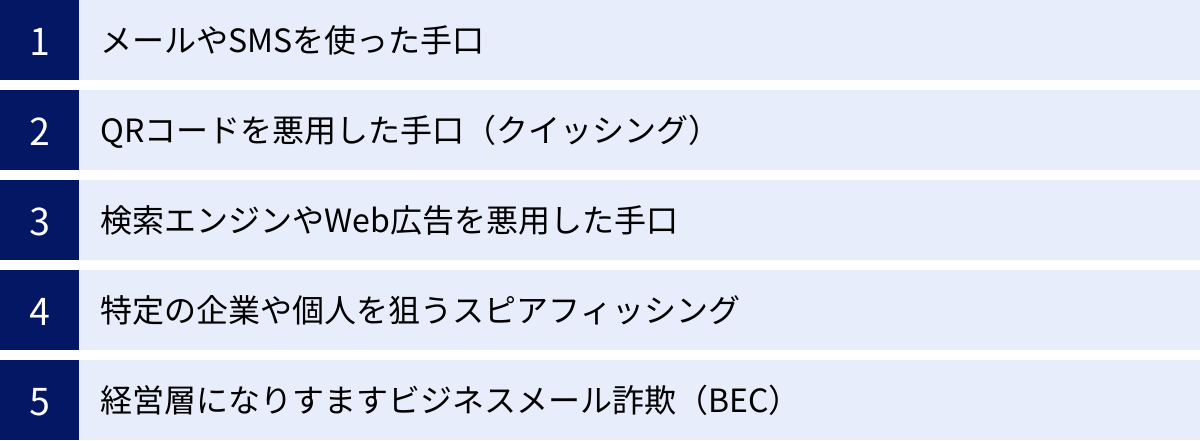

フィッシング詐欺の巧妙な手口

フィッシング詐欺の攻撃者は、私たちの警戒心を解き、信頼させるために常に新しい手口を開発しています。古典的なメールによる手口から、QRコードや検索エンジンを悪用したものまで、そのバリエーションは多岐にわたります。ここでは、企業が特に警戒すべき代表的な手口を、具体的なシナリオを交えて詳しく解説します。

メールやSMSを使った手口

メールやSMS(ショートメッセージサービス)は、フィッシング詐欺において最も古典的かつ現在でも主流となっている誘導手段です。多くの人が日常的に利用するため、攻撃者にとっては広範囲の標的にアプローチしやすいチャネルと言えます。

メールによるフィッシング

金融機関、クレジットカード会社、大手ECサイト、クラウドサービス提供事業者、さらには国税庁や年金事務所といった公的機関まで、あらゆる組織になりすまします。

- 【架空のシナリオ1:金融機関を装うケース】

- 件名:「【緊急】お客様の口座に不正なログインが検知されました」

- 本文:「お客様のオンラインバンキングアカウントに対し、第三者による不正ログインの試みが検知されました。セキュリティ保護のため、アカウントを一時的にロックいたしました。24時間以内に以下のリンクからご本人様確認手続きを行ってください。ご確認いただけない場合、アカウントは永久に凍結されます。」

- 解説:「緊急」「不正ログイン」「アカウントロック」といった言葉で利用者の不安を最大限に煽り、冷静な判断をさせずにリンクをクリックさせようとします。 正規の金融機関が、メールのリンクから直接パスワードなどの再入力を求めることは極めて稀です。

- 【架空のシナリオ2:ECサイトを装うケース】

- 件名:「[(有名ECサイト名)] アカウント情報の更新をお願いします」

- 本文:「ご利用のアカウントで登録されているお支払い情報(クレジットカード)の有効期限が近づいています。サービスの継続利用のため、下記リンクより最新情報への更新をお願いいたします。今なら更新いただいた方にもれなく500ポイントをプレゼント!」

- 解説:不安を煽るだけでなく、「ポイントプレゼント」といった報酬を提示して行動を促す手口です。お得な情報に釣られて、警戒心が薄れてしまう心理を突いています。

SMSによるフィッシング(スミッシング)

スマートフォンのSMS機能を使ったフィッシングは「スミッシング(Smishing = SMS + Phishing)」と呼ばれます。メールに比べて迷惑メッセージフィルタが弱い場合があり、またプッシュ通知で表示されるため、ユーザーの目に留まりやすいという特徴があります。

- 【架空のシナリオ3:宅配業者を装うケース】

- 本文:「お荷物のお届けにあがりましたが、不在の為持ち帰りました。下記URLよりご確認ください。 hxxp://dub-post.jp/…」

- 解説:これは非常に典型的なスミッシングの手口です。多くの人が荷物の到着を待っている状況を利用し、疑いなくリンクをタップさせてしまいます。リンク先では、不正なアプリ(マルウェア)のインストールを促されたり、個人情報を入力する偽サイトに誘導されたりします。

- 【架空のシナリオ4:通信キャリアを装うケース】

- 本文:「お客様の携帯電話料金が未払いです。本日中に下記よりお支払いください。hxxps://kddi-payment-center.com/…」

- 解説:料金未払いや高額請求を装い、利用停止などのペナルティをちらつかせてユーザーを焦らせます。URLに「kddi」や「docomo」といった正規の企業名に似た文字列を含めることで、信憑性を高めようとします。

これらの手口は、日々巧妙化しており、一見しただけでは偽物と見分けるのが困難なケースも増えています。

QRコードを悪用した手口(クイッシング)

近年、急速に警戒が高まっているのが、QRコードを悪用したフィッシング、「クイッシング(Quishing = QR Code + Phishing)」です。QRコードはスマートフォンをかざすだけで簡単にWebサイトにアクセスできる利便性から、飲食店での注文、決済、イベントの受付、広告など、あらゆる場面で利用が拡大しています。しかし、その利便性の裏には深刻なセキュリティリスクが潜んでいます。

クイッシングの最大の問題点は、「URLが視覚的に隠されている」ことです。メールのリンクであれば、マウスオーバーでリンク先のURLを確認したり、文字列を注意深く見たりすることで不審な点に気づける可能性があります。しかし、QRコードの場合、スキャンしてみるまでリンク先がどこなのか全く分かりません。この「ブラックボックス性」を攻撃者は悪用するのです。

- 【架空のシナリオ1:駐車場の料金精算機】

- 手口:攻撃者が、正規の駐車料金支払い用のQRコードの上に、偽のQRコードが印刷されたステッカーを貼り付けます。利用者がスマートフォンでスキャンすると、正規の決済サイトそっくりのフィッシングサイトに誘導され、クレジットカード情報を入力してしまいます。利用者は支払いが完了したと思い込みますが、実際には情報が盗まれ、駐車料金も未払いのままです。

- 【架空のシナリオ2:公共の充電ステーション】

- 手口:カフェや空港にある無料の充電ステーションに、「より高速な充電を利用するには、こちらのQRコードから設定アプリをインストールしてください」といった案内とともに偽のQRコードが貼られています。これをスキャンすると、マルウェアが含まれた不正なアプリのダウンロードページに誘導されます。

- 【架空のシナリオ3:社内の掲示物】

- 手口:攻撃者が何らかの方法でオフィスに侵入、あるいは従業員を装い、社内の掲示板に「【情報システム部より】新しいWi-Fiへの接続設定のお願い」といったポスターを掲示。記載されたQRコードを読み取ると、社内ポータルそっくりの偽サイトに繋がり、従業員はIDとパスワードを入力してしまいます。

クイッシングは、物理的な空間とデジタルの世界を繋ぐ攻撃であり、従来のメールフィルタリングのような技術的な対策だけでは防ぐことが困難です。街中や店舗に掲示されているQRコードであっても、安易に信頼せず、誰が設置したのか、本当に信頼できるものかを確認する慎重さが求められます。

検索エンジンやWeb広告を悪用した手口

多くの人が情報を探す際に利用する検索エンジンや、Webサイト上に表示される広告も、フィッシング詐欺の温床となり得ます。ユーザーが自ら情報を求めて行動しているため、警戒心が薄れやすいという特徴があります。

- SEOポイズニング(検索エンジン最適化の悪用)

- 攻撃者は、特定のキーワード(例:「〇〇銀行 ログイン」「△△証券 口座開設」)で検索した際に、自らが作成したフィッシングサイトが検索結果の上位に表示されるよう、不正なSEO対策を施します。ユーザーは検索結果の上位に出てくるサイトを信頼しがちですが、それが巧妙に作られた罠である可能性があります。ドメイン名も、公式サイトと酷似したもの(例:

offlcial-bank.comのようにiをlに変えるなど)が使われることが多く、注意が必要です。

- 攻撃者は、特定のキーワード(例:「〇〇銀行 ログイン」「△△証券 口座開設」)で検索した際に、自らが作成したフィッシングサイトが検索結果の上位に表示されるよう、不正なSEO対策を施します。ユーザーは検索結果の上位に出てくるサイトを信頼しがちですが、それが巧妙に作られた罠である可能性があります。ドメイン名も、公式サイトと酷似したもの(例:

- 不正広告(マルバタイジング)

- Webサイトの広告枠に、フィッシングサイトへ誘導する広告を紛れ込ませる手口です。一見すると、有名企業の新製品やキャンペーンの広告に見えますが、クリックすると偽サイトに飛ばされます。広告配信ネットワークの審査をすり抜ける巧妙な手口も存在するため、信頼できるニュースサイトやブログに表示されている広告だからといって、必ずしも安全とは限りません。

これらの手口は、ユーザーが能動的に情報を探している心理を逆手に取ったものです。普段利用しているサービスにログインする際は、検索エンジンから探すのではなく、事前にブックマークしておいた公式サイトや、公式アプリを利用することが、最も確実な対策となります。

特定の企業や個人を狙うスピアフィッシング

前述のメールやSMSを使った手口が、不特定多数に網を投げる「ばらまき型」であるのに対し、「スピアフィッシング(Spear Phishing)」は、特定の企業、組織、あるいは個人を標的として、周到に準備された攻撃です。槍(Spear)で獲物を狙い撃ちする様子になぞらえられています。

攻撃者は、標的について事前に徹底的な調査を行います。SNS(LinkedIn, Facebook, Xなど)、企業のWebサイト、プレスリリース、過去のイベント登壇情報など、公開されている情報(OSINT: Open Source Intelligence)を駆使して、標的の役職、業務内容、所属部署、取引先、さらには趣味や関心事まで把握します。

その上で、入手した情報を元に、極めて信憑性の高い偽メールを作成します。

- 【架空のシナリオ:取引先を装うケース】

- 標的:A社の経理担当者Bさん

- 事前調査:攻撃者は、A社の主要取引先であるC社の名前と、C社の営業担当者Dさんの名前を把握。

- 偽メール:

- 差出人:

d.yamada@c-corp.co.jp.net(正規ドメインc-corp.co.jpに.netを付け加えた偽ドメイン) - 表示名:山田 大輔 (株式会社C商事)

- 件名:「【株式会社C商事】請求書送付先変更のお願い(No.202405-123)」

- 本文:「いつもお世話になっております。株式会社C商事の山田です。さて、先月納品分の請求書(No.202405-123)ですが、弊社のシステム変更に伴い、振込先口座が変更となりました。つきましては、添付の新しい請求書をご確認の上、指定口座へのお振り込みをお願いいたします。ご迷惑をおかけしますが、何卒よろしくお願い申し上げます。」

- 差出人:

- 解説:具体的な取引内容や担当者名が含まれているため、Bさんは本物の業務連絡だと信じ込み、添付ファイルを開いたり、偽の口座に送金してしまったりする危険性が非常に高くなります。

スピアフィッシングは、内容が具体的で、業務との関連性が高いため、従業員が見破ることが極めて困難です。そのため、技術的な対策と併せて、不審な点があれば電話などで本人に直接確認するといった、業務プロセスの見直しが重要になります。

経営層になりすますビジネスメール詐欺(BEC)

「ビジネスメール詐欺(Business Email Compromise, BEC)」は、スピアフィッシングの中でも特に悪質で被害額が大きくなりやすい手口です。主に企業の経営層(CEO、CFOなど)や、取引先の幹部になりすまし、経理・財務担当者などを騙して、攻撃者が用意した口座へ多額の資金を送金させようとします。

BECは、マルウェアの感染や情報の直接的な窃取ではなく、「詐欺」によって金銭をだまし取ることを主目的としています。そのため、ウイルス対策ソフトなどでは検知できないケースが多く、人間の判断力が最後の砦となります。

BECにはいくつかの典型的なシナറായിがあります。

- CEO詐欺(CEO Fraud)

- CEOになりすました攻撃者が、経理担当者に対し、「極秘の企業買収案件を進めている。機密保持のため、通常の手続きは踏めないが、至急、以下の口座にXXドルを送金してほしい」といった緊急かつ秘密厳守の指示を送ります。CEOからの直接の指示であること、そして「極秘」「至急」という言葉により、担当者はプレッシャーを感じ、疑うことなく送金してしまうことがあります。

- 請求書詐欺(Invoice Scams)

- 前述のスピアフィッシングの例のように、取引先になりすまして請求書を送りつけ、振込先口座を攻撃者のものにすり替える手口です。攻撃者が事前に企業のメールアカウントを乗っ取り、実際の請求書のやり取りを監視した上で、タイミングよく偽の請求書を送りつけてくる、より巧妙なケースもあります。

BECの被害は、一件あたり数千万円から数億円に達することも珍しくありません。経営層になりすました権威の悪用と、緊急性を装う心理的圧力の組み合わせは非常に強力であり、厳格な送金プロセスの確立と、従業員への繰り返しのアラートが不可欠です。

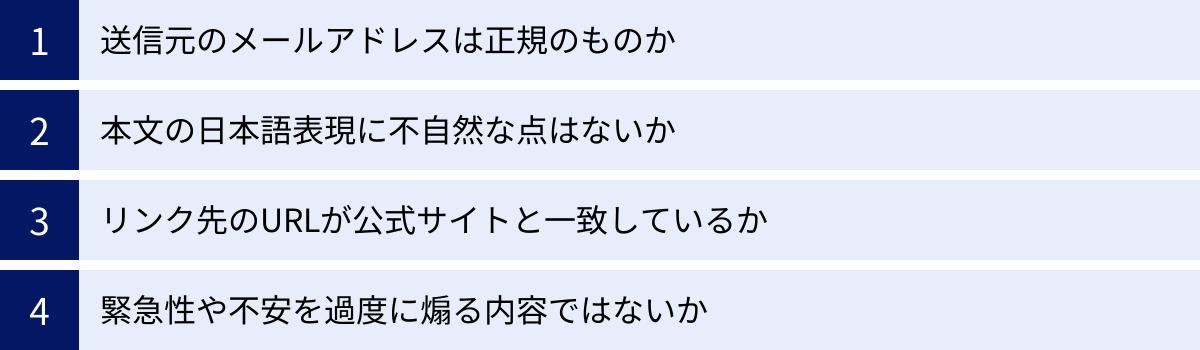

フィッシング詐欺を見分けるための4つのチェックポイント

巧妙化するフィッシング詐欺から身を守るためには、従業員一人ひとりが「これはフィッシングかもしれない」と疑う目を持つことが何よりも重要です。日常業務でメールやSMSを受け取った際に、最低限確認すべき4つのチェックポイントを具体的に解説します。これらのポイントを習慣づけることで、被害に遭うリスクを大幅に低減できます。

① 送信元のメールアドレスは正規のものか

フィッシングメールの多くは、送信者の「表示名」を実在の企業名や個人名に偽装しています。しかし、表示名は誰でも簡単に設定できるため、全くあてになりません。 重要なのは、その裏に隠れている実際の「送信元メールアドレス」です。

- チェックポイント1:ドメイン名を確認する

- メールクライアントで送信者名にマウスカーソルを合わせるか、メールの詳細情報を表示して、

@以降のドメイン名を確認します。 - 正規のドメインと酷似した、紛らわしいドメインが使われていないかをチェックします。

- 文字の置換:

microsoft.com→rnicrosoft.com(mをrとnで表現) - 文字の追加・削除:

amazon.co.jp→amazon-jp.com - トップレベルドメインの偽装:

example.co.jp→example.co.jp.work(一見.co.jpに見えるが、実際は.workドメイン) - 無関係なドメイン:有名な金融機関からのメールのはずが、

@gmail.comや@outlook.comといったフリーメールアドレスから送信されている。

- 文字の置換:

- メールクライアントで送信者名にマウスカーソルを合わせるか、メールの詳細情報を表示して、

| 正規の例 | 偽装の例 | 注目ポイント |

|---|---|---|

support@mail.rakuten.co.jp |

support@rakuten-security.info |

ドメインが完全に異なる |

info@mercari.jp |

info@mercali.jp |

rがlになっている |

noreply@apple.com |

noreply@apple.com.co |

末尾に.coが追加されている |

- チェックポイント2:表示名とアドレスが一致しているか

- 表示名は「国税庁」となっているのに、メールアドレスは

tax-office@hotmail.co.jpのような、明らかに無関係なものである場合は、ほぼ間違いなくフィッシングです。

- 表示名は「国税庁」となっているのに、メールアドレスは

ただし、攻撃者は正規の企業のメールサーバーを乗っ取ってフィッシングメールを送信することもあり、その場合、送信元アドレスは本物に見えてしまいます。送信元アドレスが正しいからといって100%安全とは言い切れないことも覚えておく必要があります。あくまで、数あるチェックポイントの一つとして捉えましょう。

② 本文の日本語表現に不自然な点はないか

かつてのフィッシングメールは、機械翻訳を使ったような不自然な日本語が多く見られました。しかし、近年はAI技術の進化により、非常に流暢で自然な文章のメールが増えています。それでもなお、注意深く読めば不審な点が見つかることがあります。

- チェックポイント1:誤字・脱字、文法の誤り

- 「お客様の口座が凍結しました。」(正しくは「凍結されました」)

- 「以下のリンクをアクセスしてください。」(正しくは「以下のリンクにアクセスしてください」)

- 企業が公式に送るメールで、このような単純なミスが含まれることは稀です。細かな違和感を見逃さないことが重要です。

- チェックポイント2:不自然な敬語や言い回し

- 過度に丁寧すぎる、あるいは逆に不自然に馴れ馴れしい表現が使われている場合があります。

- 普段その企業から送られてくるメールの文体と比べて、トーンが異なる場合は注意が必要です。

- チェックポイント3:不自然な漢字や文字コード

- 本文中に中国語の簡体字や繁体字が混じっている。

- 一部の文字が「?」や四角い記号で表示される(文字化け)。これは、送信元と受信側で文字コードの設定が異なる場合に発生し、フィッシングメールの一つの特徴でもあります。

- チェックポイント4:宛名の有無

- 正規のサービスからの重要なお知らせであれば、「〇〇様」のように、登録している氏名が記載されているのが一般的です。

- 「お客様へ」「会員様各位」のように、不特定多数に向けた曖昧な宛名で始まっている緊急性の高いメールは、フィッシングの可能性を疑うべきです。

ただし、これも絶対的な基準ではありません。最近の巧妙なスピアフィッシングでは、標的の氏名や役職が正確に記載されているケースがほとんどです。文章が自然だから、宛名が正しいからといって、安易に信用するのは危険です。

③ リンク先のURLが公式サイトと一致しているか

メール本文に記載されたリンクは、フィッシング詐欺の核心部分です。このリンクをクリックさせて偽サイトに誘導することが攻撃者の目的です。そのため、リンク先を慎重に確認する作業は、極めて重要な防御策となります。

- チェックポイント1:マウスオーバーでURLを確認する

- PCでメールを見ている場合、リンク部分にマウスカーソルを合わせる(クリックはしない)と、画面の隅(通常は左下)に実際のリンク先URLが表示されます。

- 表示されている文字列(アンカーテキスト)と、実際のリンク先が異なっているケースは非常に多いです。

- 表示テキスト:

https://www.smbc.co.jp/ - 実際のリンク先:

https://smbc.login-service.net/

- 表示テキスト:

- この機能を使って、クリックする前に必ずリンク先を確認する習慣をつけましょう。

- チェックポイント2:URLの文字列を精査する

- 表示されたURLが、前述の「送信元のメールアドレス」と同様に、正規ドメインと酷似していないかを確認します。

- 特に、ドメイン名の最後の部分(トップレベルドメインの直前)が、正規の企業ドメインになっているかを確認することが重要です。

https://www.smbc.co.jp.security-update.com/login- この場合、一見

smbc.co.jpに見えますが、ドメインの本体はsecurity-update.comであり、全くの別サイトです。

- チェックポイント3:短縮URLに注意する

bit.lyやt.coのような短縮URLサービスは、長いURLを短く見せるために使われますが、攻撃者がフィッシングサイトのURLを隠すためにも悪用されます。- 業務上の連絡で、理由なく短縮URLが使われている場合は、非常に危険です。安易にクリックしてはいけません。どうしても確認が必要な場合は、短縮URLの展開サービス(プレビュー機能)を使って、実際のリンク先を確認してからアクセスするなどの慎重な対応が必要です。

スマートフォンでSMSなどを受け取った場合は、URLを長押しすることでリンク先を確認できる場合があります。しかし、操作ミスによるタップのリスクも高いため、基本的にはメッセージ内のリンクは開かないのが最も安全です。

④ 緊急性や不安を過度に煽る内容ではないか

フィッシング詐欺は、技術的なトリックだけでなく、人間の心理を操る「ソーシャルエンジニアリング」を巧みに利用します。その最も典型的な手口が、受信者の「恐怖」「不安」「焦り」といった感情を煽り、正常な判断能力を奪うことです。

- チェックポイント1:扇動的なキーワードに注意する

- メールの件名や本文に、以下のような言葉が使われていたら、まずは一呼吸おいて冷静になりましょう。

- 緊急、重要、警告、最終通告

- アカウントがロックされました、不正なアクセスがありました

- お支払いが確認できません、サービスが停止されます

- 24時間以内に対応してください、今すぐ確認してください

- メールの件名や本文に、以下のような言葉が使われていたら、まずは一呼吸おいて冷静になりましょう。

- チェックポイント2:要求内容の妥当性を考える

- 正規の企業や機関が、メール一本でパスワードの変更や個人情報の再入力を、これほど切迫した形で要求することは通常ありません。

- なぜ、これほど急がせる必要があるのか? なぜ、メールのリンクから手続きをさせようとするのか? といった疑問を持つことが重要です。

- チェックポイント3:行動の前に代替手段を確認する

- このようなメールを受け取った場合、絶対にメール内のリンクや添付ファイルを開いてはいけません。

- まずは、そのメールが本物かどうかを確認するために、別の方法で公式サイトにアクセスします。

- いつも使っているブラウザのブックマークからアクセスする。

- 公式アプリからログインしてみる。

- 検索エンジンで公式サイトを探してアクセスする(この際、広告や検索結果上位の偽サイトに注意)。

- もし本当に問題が発生しているのであれば、公式サイトにログインした後のトップページや、お知らせ欄に必ず何らかの通知があるはずです。何も通知がなければ、受け取ったメールはフィッシングであった可能性が極めて高いと判断できます。

これら4つのチェックポイントは、互いに補完し合う関係にあります。一つのポイントだけで安全・危険を判断するのではなく、複数の観点から総合的に評価することが、巧妙なフィッシング詐欺を見破る鍵となります。

【重要】企業が実施すべきフィッシング対策7選

従業員個人の注意喚起だけでは、巧妙化するフィッシング攻撃を完全に防ぐことはできません。企業は、組織として多層的かつ包括的なセキュリティ対策を講じる必要があります。「人的対策」と「技術的対策」の両輪をバランスよく組み合わせることが、堅牢な防御体制を築く上で不可欠です。ここでは、企業が優先的に実施すべき7つの重要な対策を解説します。

① 従業員へのセキュリティ教育を徹底する

あらゆるセキュリティ対策の基盤となるのが、従業員一人ひとりのセキュリティ意識の向上です。 どれほど高度な技術的対策を導入しても、従業員がフィッシングメールを安易にクリックしてしまえば、その防御は簡単に突破されてしまいます。人は「最も弱いリンク」になり得る一方で、適切な教育を受ければ「最強の防衛線」にもなり得ます。

- 教育の目的と内容

- 目的: 全従業員がフィッシング詐欺のリスクを「自分ごと」として捉え、基本的な手口や見分け方を理解し、不審なメールを受け取った際に適切な行動(報告・相談)が取れるようになること。

- 内容:

- フィッシング詐欺の基本(手口、リスク、被害事例)

- 具体的な見分け方(本記事で解説した4つのチェックポイントなど)

- スピアフィッシングやビジネスメール詐欺(BEC)など、標的型攻撃の脅威

- インシデント発生時の報告ルールと連絡先(誰に、何を、どのように報告するか)

- パスワード管理の重要性や多要素認証の利用方法

- 効果的な実施方法

- 定期的な集合研修・オンライン研修: 全従業員(役員や管理職、非正規社員も含む)を対象に、最低でも年1〜2回の研修を実施します。最新の攻撃トレンドを反映させ、内容を常にアップデートすることが重要です。

- 標的型攻撃メール訓練: 従業員に模擬的なフィッシングメールを送信し、誰がリンクをクリックしてしまうか、あるいは適切に報告できるかをテストする訓練です。訓練結果を分析し、クリックしてしまった従業員には追加の教育を行うなど、個々の意識レベルに応じたフォローアップが可能です。訓練は「犯人探し」ではなく、あくまで組織全体の対応能力向上のために行うという目的を明確に共有することが成功の鍵です。

- eラーニング: 各自のペースで学習できるeラーニングコンテンツを用意し、新入社員研修に組み込んだり、継続的な学習機会として提供したりします。

- 継続的な情報発信: 社内ポータルやチャットツールなどを活用し、新たな手口や注意喚起情報を定期的に発信します。ポスターやステッカーを作成し、デスク周りや休憩室に掲示するのも効果的です。

セキュリティ教育は一度実施して終わりではありません。攻撃手口が日々進化するのに合わせて、教育内容も継続的に見直し、繰り返し実施することが何よりも重要です。

② 多要素認証(MFA)を導入する

多要素認証(Multi-Factor Authentication, MFA)は、フィッシング対策において最も効果的な技術的対策の一つです。 たとえフィッシング詐欺によってIDとパスワードが盗まれたとしても、MFAが導入されていれば、第三者による不正ログインを水際で防ぐことができます。

MFAとは、ログイン時に2つ以上の異なる要素を組み合わせて本人確認を行う認証方式です。認証の3要素は以下の通りです。

- 知識情報(Something you know): 本人だけが知っている情報(例:パスワード、PINコード)

- 所持情報(Something you have): 本人だけが持っている物(例:スマートフォン、セキュリティキー、ICカード)

- 生体情報(Something you are): 本人固有の身体的特徴(例:指紋、顔、静脈)

MFAは、これらの中から2つ以上を組み合わせて認証を行います。例えば、パスワード(知識情報)を入力した後、スマートフォンアプリに送られてくるワンタイムパスワード(所持情報)の入力を求めるのが典型的なMFAです。

| 認証要素 | 具体例 | 特徴 |

|---|---|---|

| 知識情報 | パスワード、PINコード、秘密の質問 | 記憶に頼る。漏洩や推測のリスクがある。 |

| 所持情報 | スマートフォン(認証アプリ、SMS)、ハードウェアセキュリティキー、ICカード | 物理的なデバイスが必要。紛失や盗難のリスクがある。 |

| 生体情報 | 指紋認証、顔認証、静脈認証 | 利便性が高い。専用の読み取り装置が必要な場合がある。 |

企業は、社内システム、クラウドサービス(Microsoft 365, Google Workspaceなど)、VPN接続など、外部からアクセス可能なあらゆる重要なシステムに対して、MFAの導入を必須とすべきです。 特に管理者権限を持つアカウントは最優先で対応する必要があります。MFAを導入することで、万が一認証情報が漏洩した際の被害を最小限に食い止めることができます。

③ OSやソフトウェアを常に最新の状態に保つ

フィッシングメールの中には、リンクをクリックしたり添付ファイルを開いたりしただけで、PCにマルウェアを感染させようとするものがあります。これらのマルウェアは、OS(Windows, macOSなど)やWebブラウザ、PDF閲覧ソフト、オフィススイートなどの「脆弱性」を悪用して侵入します。

脆弱性とは、ソフトウェアの設計上のミスや不具合によって生じるセキュリティ上の弱点のことです。 ソフトウェア開発元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ、アップデート)を配布します。この更新プログラムを適用しないまま放置していると、攻撃者にとって格好の侵入口を与えてしまうことになります。

- 対策のポイント

- OSの自動更新を有効にする: Windows UpdateやmacOSのソフトウェア・アップデート機能を有効にし、常に最新の状態が保たれるように設定します。

- アプリケーションのアップデート: Webブラウザ(Chrome, Firefox, Edgeなど)やAdobe Acrobat Reader、Microsoft Officeといった、日常的に使用するアプリケーションも定期的にアップデートします。多くのソフトウェアには自動更新機能が備わっています。

- パッチ管理システムの導入: 企業内で使用されている多数のPCやサーバーの更新状況を一元的に管理し、更新プログラムの適用を強制する「パッチ管理システム」を導入することも有効です。これにより、個々の従業員の対応任せにせず、組織として統一されたセキュリティレベルを維持できます。

OSやソフトウェアを最新に保つことは、フィッシングだけでなく、あらゆるサイバー攻撃に対する基本的な防御策です。面倒に感じても、更新通知が来たら速やかに適用することを徹底しましょう。

④ 統合セキュリティソフトを導入する

ウイルス対策ソフトとして知られるセキュリティソフトは、現代ではマルウェア対策だけでなく、フィッシング対策においても重要な役割を果たします。特に、法人向けの「統合セキュリティソフト」や「EPP(Endpoint Protection Platform)」と呼ばれる製品は、多層的な防御機能を提供します。

- 主な機能

- アンチウイルス/アンチマルウェア: 既知および未知のマルウェアを検知・駆除します。

- Webレピュテーション/URLフィルタリング: 従業員がフィッシングサイトや不正なサイトにアクセスしようとした際に、接続をブロックし警告画面を表示します。

- メールスキャン: 受信したメールをスキャンし、不正な添付ファイルやフィッシングサイトへのリンクを検知します。

- 脆弱性対策: OSやアプリケーションの脆弱性を悪用する攻撃を検知・ブロックします。

- デバイスコントロール: USBメモリなどの外部デバイスの利用を制限し、マルウェアの持ち込みや情報漏洩を防ぎます。

さらに進んだ対策として、EDR(Endpoint Detection and Response)というソリューションもあります。EPPが脅威の侵入を防ぐ「入口対策」であるのに対し、EDRは万が一侵入を許してしまった後の不審な挙動(マルウェアの活動など)を検知し、迅速な対応を支援する「事後対策」の役割を担います。EPPとEDRを組み合わせることで、より強固なエンドポイントセキュリティを実現できます。

⑤ メールの認証技術(SPF・DKIM・DMARC)を導入する

自社になりすましたフィッシングメールが送信されるのを防ぎ、顧客や取引先を保護するためには、送信ドメイン認証技術の導入が不可欠です。これは、メールの送信元が正当であることを受信側サーバーが検証するための仕組みであり、SPF、DKIM、DMARCの3つの技術を組み合わせることで効果を発揮します。

- SPF (Sender Policy Framework)

- 役割: 「自社のドメイン(

@example.com)からメールを送ることを許可しているのは、このIPアドレスのサーバーだけです」という情報を、DNSサーバーに宣言(SPFレコードを登録)しておく仕組みです。 - 効果: 受信側サーバーは、メールを受け取った際に送信元IPアドレスとSPFレコードを照合し、許可されていないサーバーから送られてきたメールを「なりすまし」として扱うことができます。

- 役割: 「自社のドメイン(

- DKIM (DomainKeys Identified Mail)

- 役割: 送信するメールに電子署名を付与する技術です。送信者は自社の秘密鍵で署名を作成し、受信者はDNSサーバーに公開されている公開鍵を使ってその署名を検証します。

- 効果: 署名が正しく検証できれば、そのメールが確かにそのドメインから送信されたものであり、かつ配送中に改ざんされていないことを証明できます。

- DMARC (Domain-based Message Authentication, Reporting, and Conformance)

- 役割: SPFとDKIMの認証結果を統合し、認証に失敗したメールをどのように扱うか(何もしない

none、隔離quarantine、受信拒否reject)というポリシーを送信側が指定できるようにする仕組みです。 - 効果: なりすましメールが受信者のもとに届くのを強力にブロックできます。また、自社ドメインを騙るなりすましメールの送信状況に関するレポートを受け取ることができるため、攻撃の実態を把握し、対策を改善していく上でも非常に重要です。

- 役割: SPFとDKIMの認証結果を統合し、認証に失敗したメールをどのように扱うか(何もしない

これら3つの技術を正しく設定・運用することは、自社のブランドを守り、社会全体のフィッシング詐欺対策に貢献する上で、企業が果たすべき重要な責任と言えます。

⑥ Webサイトのセキュリティを強化する

自社のWebサイトが攻撃者に改ざんされたり、脆弱性を悪用されたりすることも、フィッシング詐欺に繋がるリスクがあります。顧客や一般ユーザーが安心して自社サイトを利用できるように、サイト自体のセキュリティを確保することも企業の重要な責務です。

サーバー証明書(SSL/TLS)を適切に運用する

SSL/TLS(Secure Sockets Layer/Transport Layer Security)は、WebブラウザとWebサーバー間の通信を暗号化する技術です。SSL/TLSを導入し、サイトをHTTPS化することで、通信内容の盗聴や改ざんを防ぎます。

- 役割:

- 通信の暗号化: ユーザーが入力するID、パスワード、個人情報などを暗号化し、第三者による盗聴を防ぐ。

- Webサイト運営者の実在証明: サーバー証明書には、サイト運営者の情報が含まれており、そのサイトが本物であることを証明する役割も果たします。

特に、企業情報などを厳格に審査した上で発行されるEV(Extended Validation)証明書を導入すると、ブラウザのアドレスバーに組織名が表示されるため、ユーザーは一目でサイトの信頼性を確認できます。

ただし、注意点もあります。近年、フィッシングサイトの多くも無料で取得できるSSL/TLS証明書を導入し、HTTPS化しています。 そのため、「アドレスバーに鍵マークがあるから安全なサイトだ」と安易に判断するのは非常に危険です。 サイトの安全性を判断するには、ドメイン名やサイトの内容などを総合的に確認する必要があります。

Webサイトの脆弱性を定期的に診断・対策する

Webアプリケーションに脆弱性が存在すると、攻撃者に悪用されてしまう可能性があります。

- 主な脆弱性とリスク:

- クロスサイトスクリプティング(XSS): サイトに不正なスクリプトを埋め込まれ、訪問者のCookie情報(セッション情報)が盗まれたり、偽のログインフォームが表示されたりする。

- SQLインジェクション: データベースへの不正な命令を実行され、顧客情報などの機密データが抜き取られる。

- サイトの改ざん: Webサイトのコンテンツが書き換えられ、フィッシングサイトへのリンクが埋め込まれたり、マルウェアが配布されたりする。

これらのリスクを未然に防ぐため、定期的に脆弱性診断を実施し、発見された脆弱性を速やかに修正することが不可欠です。専門の診断サービスを利用したり、WAF(Web Application Firewall)を導入して不正な攻撃をブロックしたりする対策も有効です。

⑦ インシデント発生時の対応計画を策定する

どれだけ万全な対策を講じても、サイバー攻撃の被害に遭う可能性をゼロにすることはできません。そのため、万が一インシデント(セキュリティ事故)が発生してしまった場合に、被害を最小限に抑え、迅速かつ適切に対応するための計画を事前に策定しておくことが極めて重要です。これは「インシデントレスポンス計画」と呼ばれます。

- 計画に含めるべき項目:

- インシデント対応体制(CSIRTなど): 誰が指揮を執り、誰がどのような役割を担うのかを明確にします。技術担当、法務、広報、経営層など、部門横断的なチームを編成します。

- インシデントの検知と報告: 従業員が不審な事象を発見した際の報告フローと連絡先を定めます。

- 初動対応: 被害拡大を防ぐための最初のアクション(例:該当アカウントのロック、感染端末のネットワークからの隔離)。

- トリアージと分析: インシデントの深刻度を評価し、原因や影響範囲の調査手順を定めます。

- 封じ込め、根絶、復旧: 脅威の除去と、システムの正常な状態への復旧手順。

- 関係各所への連絡: 監督官庁(個人情報保護委員会など)、警察、セキュリティ専門機関、そして必要に応じて顧客や取引先への報告・公表に関する手順と判断基準。

- 事後対応: 原因を分析し、再発防止策を策定・実施します。

インシデントレスポンス計画は、策定するだけでなく、定期的に訓練(机上訓練や実地訓練)を行い、実効性を検証・改善していくことが不可欠です。事前の備えが、有事の際の組織の対応能力を大きく左右します。

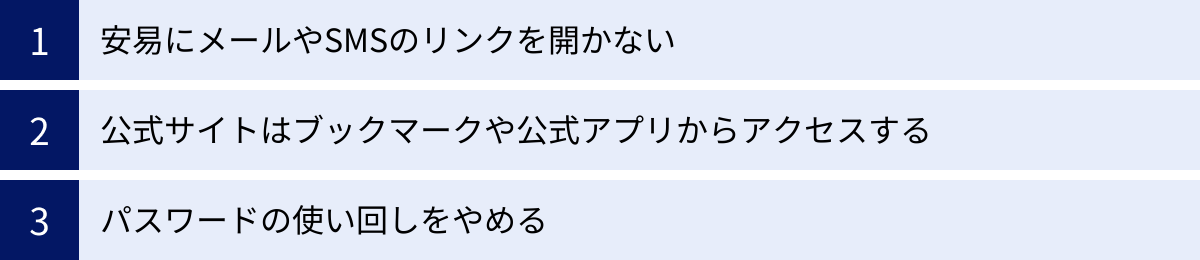

従業員個人でできるフィッシング対策

企業の組織的な対策と並行して、従業員一人ひとりが日々の業務の中でセキュリティ意識の高い行動を実践することが、フィッシング詐欺に対する防御力を高める上で欠かせません。ここでは、誰もが今日から実践できる3つの基本的な対策を紹介します。

安易にメールやSMSのリンクを開かない

フィッシング対策の最も基本的かつ最も重要な鉄則は、「不審なメールやSMSに記載されたリンクを安易にクリックしない」ことです。 フィッシング詐欺のほとんどは、ユーザーにリンクをクリックさせることで成立します。この最初のステップを断ち切ることができれば、被害の大部分は防げます。

- 「疑う」習慣をつける

- 少しでも「おかしいな」と感じたら、それは危険信号です。送信元、件名、本文の内容を冷静に確認し、前述した「4つのチェックポイント」に照らし合わせてみましょう。

- 特に、緊急性を煽る内容、うますぎる話、身に覚えのない通知には最大限の注意が必要です。

- 同僚や上司、情報システム部門に「このメール、少し怪しいのですが…」と相談できる雰囲気やルールを社内で作っておくことも非常に有効です。一人で判断に迷ったときに、気軽に相談できる環境がインシデントの未然防止に繋がります。

- リンクではなく、ブックマークや公式アプリを使う

- たとえ本物のメールに見えても、リンクから直接アクセスする習慣はやめましょう。面倒に感じても、その一手間があなたと会社を救います。

- 重要なサービスへのアクセスは、次項で説明するブックマークや公式アプリを利用することを徹底してください。

このシンプルなルールを全従業員が守るだけで、組織のセキュリティレベルは格段に向上します。クリックする前に一瞬立ち止まり、考える癖をつけることが、フィッシング詐欺に対する最大の自己防衛策となります。

公式サイトはブックマークや公式アプリからアクセスする

フィッシングメール内のリンクをクリックする代わりに、どのようにして正規のサイトにアクセスすればよいのでしょうか。その最も安全で確実な方法が、「ブラウザのブックマーク(お気に入り)」や「公式のスマートフォンアプリ」を利用することです。

- ブックマーク活用のメリット

- 偽サイトへのアクセス防止: 一度、正しい公式サイトのURLをブックマークに登録しておけば、次回からはそれをクリックするだけで、間違いなく本物のサイトにアクセスできます。フィッシングメールの偽リンクや、検索結果に紛れ込んだ偽サイトに誘導されるリスクを根本から排除できます。

- 利便性の向上: よく利用するサイトに素早くアクセスできるため、業務効率も向上します。

- ブックマーク登録時の注意: 最初にブックマークを登録する際は、URLが本当に正しいものであることを細心の注意を払って確認する必要があります。検索エンジンの検索結果だけでなく、企業の公式なパンフレットや名刺に記載されたURLなどを参照するのが確実です。

- 公式アプリ活用のメリット

- 安全な通信経路: スマートフォンやタブレットの場合、各企業が提供している公式アプリを利用するのが最も安全です。アプリはApp StoreやGoogle Playといった公式ストア経由でインストールするため、偽サイトにアクセスする心配がありません。

- プッシュ通知の活用: 重要な通知(例:利用明細の確定、セキュリティに関するお知らせ)は、メールではなくアプリのプッシュ通知で受け取るように設定することで、フィッシングメールに惑わされる機会そのものを減らすことができます。

- アプリインストール時の注意: 必ず公式のアプリストアからダウンロードしてください。SMSやWebサイト上のリンクから直接アプリ(.apkファイルなど)をインストールするよう誘導された場合は、ほぼ100%マルウェアです。

日頃から利用する金融機関、ECサイト、クラウドサービス、社内システムなどは、すべてブックマークや公式アプリからアクセスする。 この行動を全社的なルールとして徹底することが、フィッシング詐欺に対する強力な防波堤となります。

パスワードの使い回しをやめる

フィッシング詐欺とは直接的な関係がないように思えるかもしれませんが、パスワードの使い回しは、フィッシング被害の影響を甚大にする非常に危険な習慣です。

- なぜパスワードの使い回しが危険なのか

- ある一つのサービス(例:小規模なECサイト)でフィッシング被害に遭い、IDとパスワードが漏洩したとします。

- もし、あなたがその漏洩したパスワードを、会社の業務システムやオンラインバンキングなど、他の重要なサービスでも使い回していたらどうなるでしょうか。

- 攻撃者は、盗んだIDとパスワードのリストを使って、他のさまざまなサービスへのログインを試みます。これを「パスワードリスト攻撃」と呼びます。

- 結果として、たった一つのサイトでの情報漏洩が、芋づる式に他の重要なアカウントの乗っ取りに繋がってしまうのです。

- パスワード管理の基本原則

- サービスごとに異なる、ユニークなパスワードを設定する: これが最も重要な原則です。

- 複雑で推測されにくいパスワードを作成する:

- 文字数を長くする(最低でも12文字以上が推奨される)。

- 大文字、小文字、数字、記号を組み合わせる。

- 名前、誕生日、辞書にある単語など、推測されやすい文字列は避ける。

- パスワード管理ツールを利用する: 多数の複雑なパスワードをすべて記憶するのは不可能です。そこで、パスワード管理ツール(パスワードマネージャー)の利用が強く推奨されます。このツールを使えば、安全なマスターパスワードを一つ覚えておくだけで、他のすべてのパスワードを暗号化して安全に管理し、必要な時に自動入力してくれます。

パスワードの使い回しをやめ、パスワード管理ツールを活用することは、フィッシングだけでなく、あらゆるサイバー攻撃による被害を最小限に食い止めるための基本的なセキュリティ対策です。 多要素認証(MFA)と組み合わせることで、認証セキュリティはさらに強固になります。

もしフィッシング詐欺の被害に遭ってしまった場合の対処法

どれだけ注意していても、巧妙な手口に騙されてしまう可能性はゼロではありません。重要なのは、被害に気づいた後にパニックにならず、冷静かつ迅速に、定められた手順に従って行動することです。ここでは、被害が発覚した際の対応フローを、「企業」と「個人」それぞれの視点から解説します。

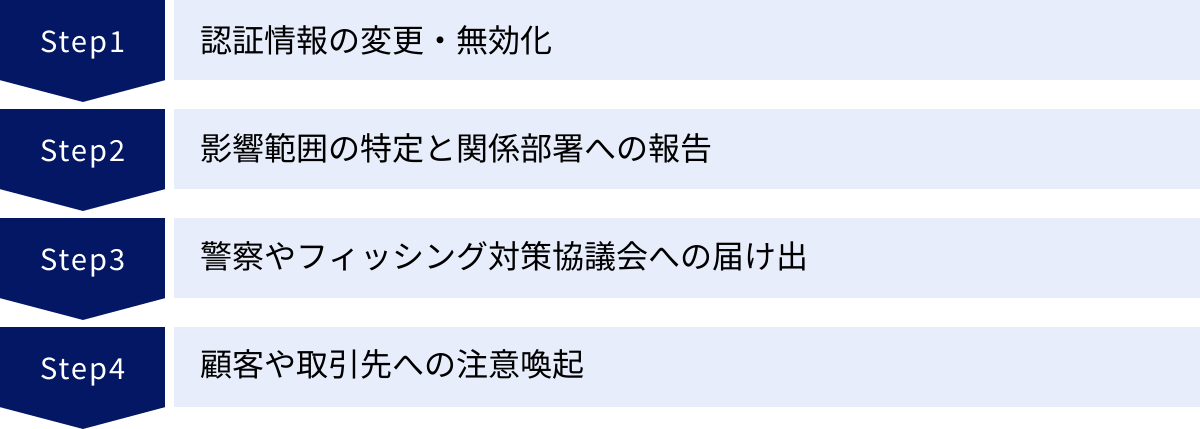

企業の対応フロー

従業員から「フィッシングサイトにIDとパスワードを入力してしまった」という報告を受けた場合、またはシステムログから不正アクセスの兆候を検知した場合、情報システム部門やCSIRT(インシデント対応チーム)は、事前に策定したインシデントレスポンス計画に基づき、直ちに行動を開始する必要があります。

認証情報(ID・パスワード)の変更・無効化

被害の拡大を防ぐために、まず最初に行うべき最優先事項です。

- 該当アカウントのパスワードを即座に変更する: 漏洩した可能性のあるアカウントのパスワードを、直ちに複雑で推測困難なものに変更します。

- アカウントの一時的なロックまたは無効化: 不正アクセスが継続している、あるいはその恐れがある場合は、パスワード変更と同時にアカウントを一時的にロックし、攻撃者が活動できないようにします。

- 同じパスワードの使い回しを確認: 被害に遭った従業員にヒアリングを行い、漏洩したパスワードを他のサービス(社内・社外問わず)でも使用していないかを確認します。もし使い回している場合は、関連するすべてのサービスのパスワードを速やかに変更させます。

影響範囲の特定と関係部署への報告

次に、攻撃によってどのような影響が出ているのか、あるいは今後発生しうるのかを正確に把握する必要があります。

- ログの調査: 不正アクセスされたアカウントのログイン履歴、操作ログ、メールの送受信履歴などを調査し、攻撃者がいつ、どこからアクセスし、何を行ったのか(メールの閲覧、ファイルのダウンロード、設定変更など)を特定します。

- 被害範囲の特定: どのシステム、どのデータにアクセスされたのか、情報漏洩の有無や規模を評価します。

- 関係部署へのエスカレーション: 調査結果を基に、インシデント対応体制に従って、経営層、法務部門、広報部門、人事部門など、関連する部署へ速やかに状況を報告し、連携して対応を進めます。

警察やフィッシング対策協議会への届け出

インシデントの状況に応じて、外部の専門機関や法執行機関への届け出を検討します。

- 警察への相談・被害届の提出: 不正アクセス禁止法違反や電子計算機使用詐欺などの犯罪行為に該当する場合、管轄の警察署のサイバー犯罪相談窓口に相談し、被害届を提出します。これにより、捜査協力や、将来的な損害賠償請求の際に必要となる証拠確保に繋がります。

- フィッシング対策協議会への情報提供: 発見したフィッシングサイトのURLやフィッシングメールの情報などを、フィッシング対策協議会に報告します。これにより、他の企業や個人への注意喚起、およびISP(インターネットサービスプロバイダ)やブラウザベンダーによるサイト閉鎖・警告表示などの対応が促進され、被害の拡大防止に貢献できます。

- 監督官庁への報告: 個人情報の漏洩等が発生した場合は、個人情報保護法に基づき、個人情報保護委員会への報告義務が生じます。定められた期間内に速やかに報告を行う必要があります。

顧客や取引先への注意喚起

自社の情報漏洩が、顧客や取引先に影響を及ぼす可能性がある場合は、誠実かつ迅速な情報開示が求められます。

- 公表内容の検討: 発生した事象、漏洩した可能性のある情報の種類、被害の状況、自社の対応、そして顧客側で注意すべき点(不審なメールへの警戒など)を、広報部門や法務部門と連携して慎重に決定します。

- 注意喚起の実施: 自社のWebサイト上での公表、メールでの個別連絡、場合によっては記者会見など、状況の深刻度に応じた方法で注意喚起を行います。

- 専用問い合わせ窓口の設置: 顧客や関係者からの問い合わせに対応するための専用窓口を設置し、丁寧な対応を心がけます。

インシデント発生時の対応は、企業の信頼を左右する重要な局面です。 隠蔽や対応の遅れは、さらなる信用の失墜を招きます。透明性を持って誠実に対応することが、結果的に信頼回復への近道となります。

個人の対応フロー

業務用のPCでフィッシングメールを開いてしまったり、個人のスマートフォンで業務関連の情報を入力してしまったりした場合など、従業員個人が被害に気づいた際の対応フローです。

ID・パスワードを速やかに変更する

企業の対応フローと同様、これが最も優先すべき行動です。入力してしまったIDとパスワードの組み合わせを、直ちに他のものに変更してください。 そして、最も重要なのは、同じパスワードを使い回している他のすべてのサービスについても、漏れなくパスワードを変更することです。パスワード管理ツールを使っていれば、どのサイトで同じパスワードを使っているかを簡単に確認できます。

クレジットカード会社や金融機関に連絡する

もし偽サイトにクレジットカード番号や銀行口座情報を入力してしまった場合は、一刻も早くカード会社や金融機関に連絡してください。

- クレジットカード: カード裏面に記載されている紛失・盗難デスクに電話し、フィッシングサイトに情報を入力してしまった旨を伝えます。カード会社は、不正利用がないかを監視し、必要であればカードの利用を停止し、新しいカードを再発行してくれます。

- 金融機関: オンラインバンキングの不正利用の可能性がある場合は、すぐに金融機関に連絡し、口座の利用停止や取引履歴の確認を依頼します。

迅速な連絡が、金銭的な被害を未然に防ぐ、あるいは最小限に抑えるための鍵となります。

利用しているサービスの提供元に報告する

IDとパスワードを盗まれたサービスの提供元(例:Microsoft, Google, Amazonなど)にも、被害に遭ったことを報告しましょう。サービス提供元は、アカウントのセキュリティを保護するための追加的な措置を講じてくれたり、不正利用された場合の復旧をサポートしてくれたりします。また、報告することで、そのサービスを騙るフィッシング詐欺の存在を運営側に知らせ、他のユーザーへの注意喚起に繋がります。

フィッシング対策に役立つツール・サービス

フィッシング対策は、従業員の教育や意識向上といった人的対策と、効果的なツールやサービスを活用した技術的対策を組み合わせることで、その効果を最大化できます。ここでは、企業のフィッシング対策を強化する上で役立つ代表的なツール・サービスをカテゴリ別に紹介します。

総合セキュリティソフト

エンドポイント(PC、サーバー、スマートフォンなどの端末)を保護するための基本的なセキュリティツールです。単なるウイルス対策だけでなく、フィッシングサイトへのアクセスブロックなど、多層的な防御機能を提供します。

| ツールの種類 | 主な機能 | 主な対象 |

|---|---|---|

| 総合セキュリティソフト | ウイルス対策、フィッシングサイトブロック、脆弱性対策 | PC、サーバー、スマートフォン |

| メールセキュリティサービス | なりすましメール対策、スパムフィルタ、標的型攻撃メール検知 | 企業のメールシステム全体 |

| URL安全性チェックツール | 指定したURLの安全性を判定 | 個人、従業員(手動チェック用) |

ウイルスバスター ビジネスセキュリティサービス(トレンドマイクロ)

トレンドマイクロ社が提供する、中小企業向けの統合セキュリティソリューションです。AI技術を活用した高度な脅威検出機能が特徴で、ウイルスやランサムウェア対策はもちろん、Webレピュテーション技術により、フィッシングサイトなどの不正なWebサイトへのアクセスをブロックします。メール対策機能も備えており、フィッシングメールやスパムメールを検知・隔離することが可能です。管理コンソールを通じて、社内の各端末のセキュリティ状況を一元的に把握・管理できます。(参照:トレンドマイクロ株式会社 公式サイト)

ESET PROTECTソリューション(ESET)

ESET社が提供する法人向けセキュリティ製品群です。軽快な動作と高い検出力に定評があります。基本的なマルウェア対策に加え、フィッシング対策機能も搭載されており、ユーザーがフィッシングサイトにアクセスしようとすると警告を表示して保護します。クラウドベースの管理コンソール「ESET PROTECT」を通じて、オンプレミス、クラウド、ハイブリッド環境など、多様なIT環境に対応した柔軟なセキュリティ管理を実現します。(参照:ESET社 公式サイト)

メールセキュリティサービス

企業のメールサーバーの前段に設置し、社内に届く前に不正なメールをフィルタリングする専門サービスです。なりすましメールや標的型攻撃メールなど、巧妙な脅威への対策を強化します。

IIJセキュアMXサービス(IIJ)

株式会社インターネットイニシアティブ(IIJ)が提供する、クラウド型のメールセキュリティサービスです。ウイルススキャン、スパムフィルタリングといった基本的な機能に加え、サンドボックス機能(不審な添付ファイルを仮想環境で実行し、挙動を解析する)による標的型攻撃対策や、送信ドメイン認証(SPF/DKIM/DMARC)への対応など、高度なセキュリティ機能を提供します。企業のメールシステムを包括的に保護することが可能です。(参照:株式会社インターネットイニシアティブ 公式サイト)

Microsoft Defender for Office 365(Microsoft)

Microsoft 365(旧Office 365)のメール機能(Exchange Online)を保護するためのアドオンサービスです。フィッシング、マルウェア、ビジネスメール詐欺(BEC)など、メールを介した高度な脅威から組織を保護します。安全なリンク(Safe Links)機能は、メール内のURLをスキャンし、悪意のあるサイトへのアクセスをブロックします。また、安全な添付ファイル(Safe Attachments)機能は、サンドボックス環境で添付ファイルを分析し、脅威を未然に防ぎます。Microsoft 365を利用している企業にとっては、親和性の高い強力な選択肢となります。(参照:Microsoft社 公式サイト)

URL安全性チェックツール

メールやメッセージで受け取ったURLが安全かどうかを、クリックする前に手動で確認できる無料のツールです。従業員が不審なURLに遭遇した際に、自己判断の一助として活用できます。

トレンドマイクロ サイトセーフティセンター

トレンドマイクロ社が提供する無料のWebサイト安全性評価ツールです。確認したいWebサイトのURLを入力すると、トレンドマイクロが持つ膨大な脅威データベースと照合し、そのサイトが「安全」「不審」「危険」のいずれであるかを判定してくれます。ブックマークレットとしてブラウザに登録しておくこともでき、手軽に利用できます。(参照:トレンドマイクロ株式会社 公式サイト)

Google セーフ ブラウジング

Googleが提供する、不正なWebサイトを特定するための技術およびサービスです。Google ChromeやFirefox、Safariといった主要なブラウザにこの技術は組み込まれており、ユーザーがフィッシングサイトやマルウェア配布サイトにアクセスしようとすると警告画面を表示します。また、専用のチェックページにURLを入力することで、そのサイトがGoogleのリストに登録されているかどうかを個別に確認することも可能です。(参照:Google セーフ ブラウジング サイトステータス)

これらのツールやサービスを適切に組み合わせ、自社の環境やリスクレベルに応じて導入することが、効果的なフィッシング対策に繋がります。

まとめ

本記事では、企業の存続を脅かす重大なサイバー攻撃であるフィッシング詐欺について、その定義と現状、巧妙化する手口、具体的な見分け方、そして企業と個人がそれぞれ講じるべき対策を網羅的に解説しました。

フィッシング詐欺の脅威は、もはや他人事ではありません。攻撃者は常に新しい手口を生み出し、私たちの心理的な隙を突いてきます。その手口は、古典的なメールやSMSから、QRコード(クイッシング)、検索エンジン、さらには特定の個人を狙い撃ちするスピアフィッシングやビジネスメール詐欺(BEC)に至るまで、多様化・高度化の一途をたどっています。

このような脅威に対抗するためには、単一の対策に頼るのではなく、多層的かつ包括的なアプローチが不可欠です。

【企業が実施すべき対策の要点】

- 人的対策: 全従業員に対する継続的なセキュリティ教育と標的型攻撃メール訓練の実施。

- 技術的対策: 多要素認証(MFA)の導入、OS・ソフトウェアの最新化、統合セキュリティソフトの活用、メール認証技術(SPF/DKIM/DMARC)の設定、Webサイトのセキュリティ強化。

- 組織的対策: インシデント発生時の対応計画(インシデントレスポンス計画)の策定と訓練。

【従業員個人が実践すべき対策の要点】

- 安易にメールやSMSのリンクを開かないという基本原則の徹底。

- 公式サイトへのアクセスはブックマークや公式アプリを利用する習慣づけ。

- パスワードの使い回しをやめ、パスワード管理ツールを活用する。

万が一被害に遭ってしまった場合でも、事前に定められたフローに従い、冷静かつ迅速に対応することで、被害を最小限に食い止めることが可能です。

フィッシング対策の成功の鍵は、「人的対策」と「技術的対策」を車の両輪として機能させ、組織全体で継続的に取り組むことにあります。 本記事で得た知識を基に、ぜひ自社のセキュリティ体制を見直し、より強固な防御壁を築いてください。従業員一人ひとりの高い意識と、組織としての堅牢なシステムが一体となって初めて、巧妙化するサイバー攻撃から企業の貴重な資産を守り抜くことができるのです。