現代のビジネス環境において、デジタルデータの活用は企業活動の根幹をなす要素となりました。顧客情報、技術情報、財務情報といった「情報資産」は、企業の競争力を支える重要な経営資源です。しかし、その一方で、これらの情報資産は常に様々な脅威に晒されています。不正アクセスやマルウェア感染、内部不正による情報漏洩など、情報セキュリティに関するインシデント(事件・事故)は後を絶ちません。

ひとたび情報漏洩などのインシデントが発生すれば、企業は直接的な金銭的損害だけでなく、顧客や取引先からの信頼失墜、ブランドイメージの低下といった計り知れないダメージを負うことになります。このようなリスクから企業を守り、事業を安定して継続させるために不可欠なのが「情報セキュリティ対策」です。

この記事では、情報セキュリティの基本的な概念から、企業がなぜ対策を講じるべきなのか、具体的な脅威の種類、そして明日からでも始められる基本的な対策まで、網羅的かつ分かりやすく解説します。情報セキュリティは、もはや情報システム部門だけの課題ではありません。経営層から現場の従業員一人ひとりに至るまで、全社的に取り組むべき重要な経営課題であるという認識を持つことが、これからの時代を勝ち抜くための第一歩となるでしょう。

目次

情報セキュリティとは

情報セキュリティとは、企業や組織が保有する情報資産を、様々な脅威から保護し、その価値を維持するための取り組み全般を指します。ここでいう「情報資産」とは、コンピュータで扱われるデジタルデータだけではありません。紙媒体で保管されている契約書や顧客リスト、従業員の頭の中にあるノウハウやアイデアなども含まれます。

そして「脅威」もまた、サイバー攻撃のような外部からの攻撃だけに限定されません。従業員の不注意による情報漏洩や、悪意を持った内部関係者による情報の持ち出し、さらには地震や火災といった自然災害によるデータの消失なども、情報セキュリティが対象とする脅威です。

つまり、情報セキュリティは、技術的な対策(ウイルス対策ソフトの導入やファイアウォールの設定など)に留まらず、物理的な対策(サーバルームの施錠や入退室管理など)や、人的な対策(従業員へのセキュリティ教育やルールの策定など)を含む、非常に広範な概念なのです。

この目的を達成するため、情報セキュリティは後述する「機密性」「完全性」「可用性」という3つの要素(CIA)を維持することを基本としています。これらの要素をバランス良く確保し、情報資産を様々な角度から守り抜くことが、情報セキュリティの核心と言えるでしょう。

サイバーセキュリティとの違い

「情報セキュリティ」とよく似た言葉に「サイバーセキュリティ」があります。この二つは混同されがちですが、その対象範囲に明確な違いがあります。

結論から言うと、情報セキュリティはサイバーセキュリティを包含する、より広い概念です。それぞれの定義と対象範囲を比較することで、その違いがより明確になります。

| 項目 | 情報セキュリティ | サイバーセキュリティ |

|---|---|---|

| 主な目的 | 情報資産全般の機密性・完全性・可用性を維持すること | コンピュータネットワーク上の脅威から情報資産を守ること |

| 対象となる情報 | デジタルデータ、紙媒体の書類、人の記憶やノウハウなど、形態を問わない | 主にネットワークを介して処理・保存・伝送されるデジタルデータ |

| 対象となる脅威 | サイバー攻撃、内部不正、人的ミス、物理的な盗難、災害など、あらゆる脅威 | マルウェア感染、不正アクセス、DoS攻撃など、主にサイバー空間における脅威 |

| 対策の範囲 | 技術的対策、物理的対策、人的・組織的対策 | 主に技術的対策(ファイアウォール、侵入検知システム、暗号化技術など) |

上記のように、サイバーセキュリティが主に「サイバー空間」というデジタルな領域における脅威への対策に焦点を当てているのに対し、情報セキュリティはその範囲を限定しません。

【具体例で理解する違い】

- 事例A:機密書類の入ったカバンを電車に置き忘れた

- これは、サイバー攻撃ではありませんが、情報が漏洩するリスクがあるため「情報セキュリティ」のインシデントです。対策としては、重要書類の持ち出しルールの策定や、従業員教育といった人的・組織的対策が求められます。

- 事例B:会社のWebサイトがDDoS攻撃を受け、サービスが停止した

- これは、サイバー空間からの攻撃であり、「サイバーセキュリティ」のインシデントです。同時に、Webサイトという情報資産の可用性が損なわれているため、「情報セキュリティ」のインシデントでもあります。対策としては、DDoS攻撃対策サービスの導入といった技術的対策が中心となります。

このように、すべてのサイバーセキュリティの問題は情報セキュリティの問題に含まれますが、情報セキュリティの問題が必ずしもサイバーセキュリティの問題であるとは限りません。

企業が取り組むべきは、サイバー攻撃への対策はもちろんのこと、それを含むより広い視野で、社内のルール作りや従業員教育、物理的な環境整備といった多角的なアプローチで情報資産を守る「情報セキュリティ」の確立です。

情報セキュリティの重要な7つの要素

情報セキュリティを確保するとは、具体的にどのような状態を目指すことなのでしょうか。その指針となるのが、情報セキュリティを構成する要素です。従来は「機密性」「完全性」「可用性」の3つが基本とされ、それぞれの頭文字を取って「情報セキュリティのCIA」と呼ばれてきました。しかし、近年の複雑化する脅威に対応するため、新たに4つの要素が加わり、現在では合計7つの要素で語られることが一般的です。

これらの要素を理解することは、自社の情報セキュリティ対策の現状を評価し、どこに弱点があるのかを特定する上で非常に重要です。

| 要素の分類 | 要素名 | 英語表記 | 概要 |

|---|---|---|---|

| 基本の3要素 (CIA) | 機密性 | Confidentiality | 許可された者だけが情報にアクセスできる状態 |

| 完全性 | Integrity | 情報が正確であり、改ざんされていない状態 | |

| 可用性 | Availability | 必要な時にいつでも情報にアクセス・利用できる状態 | |

| 近年の4要素 | 真正性 | Authenticity | 情報の利用者や発信者が、正当な本人であること |

| 責任追跡性 | Accountability | 「誰が」「いつ」「何をしたか」を追跡できる状態 | |

| 否認防止 | Non-repudiation | ある行動をした事実を、後から否定できないようにすること | |

| 信頼性 | Reliability | システムが意図した通りに一貫して動作すること |

基本の3要素「CIA」

まずは、情報セキュリティの根幹をなす最も重要な3つの要素「CIA」について詳しく見ていきましょう。

機密性(Confidentiality)

機密性とは、「認可された正規のユーザーだけが情報にアクセスできる状態を確保すること」です。言い換えれば、アクセス権限のない第三者による情報の盗み見や不正な取得を防ぐことです。情報漏洩対策の最も基本的な考え方と言えます。

- 機密性が損なわれる例:

- IDとパスワードが漏洩し、第三者にシステムへ不正ログインされる。

- 暗号化されていない顧客情報の入ったUSBメモリを紛失し、中身を閲覧される。

- 社外秘の資料が、誤って取引先も含まれるメーリングリストに送信される。

- 機密性を維持するための対策例:

- アクセス制御: ユーザーの役職や職務内容に応じて、ファイルやシステムへのアクセス権限を必要最小限に設定する。

- データの暗号化: パソコンのハードディスクやUSBメモリ、通信経路上のデータを暗号化し、万が一データが盗まれても内容を読み取れないようにする。

- 強力なパスワードポリシー: 推測されにくい複雑なパスワードの設定を義務付け、定期的な変更を促す。

- 物理的セキュリティ: サーバールームや重要書類を保管する書庫を施錠し、入退室を管理する。

機密性の確保は、個人情報や企業の競争力の源泉となる技術情報など、外部に漏れることで甚大な被害をもたらす情報を守る上で、絶対不可欠な要素です。

完全性(Integrity)

完全性とは、「情報が正確かつ最新の状態に保たれ、不正に改ざん・破壊されていないことを保証すること」です。情報が正しいという信頼性を担保する要素です。

いくら機密性が保たれていても、その情報が書き換えられていたり、一部が欠けていたりしては、正しい意思決定や業務の遂行はできません。例えば、ECサイトで商品の価格データが不正に書き換えられたり、顧客の口座残高が改ざんされたりすれば、ビジネスは成り立たなくなります。

- 完全性が損なわれる例:

- Webサイトが改ざんされ、偽の情報が掲載される。

- データベース上の取引金額が不正に書き換えられる。

- ウイルスによってファイルが破壊され、データが破損する。

- 完全性を維持するための対策例:

- アクセス制御: 書き込み権限を厳格に管理し、意図しない変更を防ぐ。

- 変更履歴(バージョン管理): 誰がいつどこを変更したかの履歴を記録し、不正な変更があった場合に元の状態に戻せるようにする。

- デジタル署名: 送信されたデータが改ざんされていないこと、そして送信者が本人であることを証明する技術。

- ハッシュ関数(チェックサム): データを元に特定の長さの文字列(ハッシュ値)を生成する技術。データが少しでも変わるとハッシュ値が全く異なるため、改ざんの検知に利用される。

完全性の維持は、データの正確性がビジネスの根幹をなす金融業や製造業、医療分野などにおいて、特に重要視されます。

可用性(Availability)

可用性とは、「認可された正規のユーザーが、必要な時にいつでも情報やシステムにアクセスし、利用できる状態を確保すること」です。システムを止めない、サービスを継続させるための要素です。

機密性と完全性が保たれていても、肝心な時にシステムがダウンしていては業務が止まってしまいます。例えば、Webサイトが攻撃を受けて閲覧できなくなったり、社内のファイルサーバーにアクセスできなくなったりする状況は、可用性が損なわれた状態です。

- 可用性が損なわれる例:

- サーバーに大量のデータを送りつけて機能を停止させるDoS/DDoS攻撃を受ける。

- ランサムウェアに感染し、ファイルが暗号化されて利用できなくなる。

- 地震や火災、停電などの災害により、サーバーが物理的に破損・停止する。

- 可用性を維持するための対策例:

- システムの冗長化: サーバーやネットワーク機器を二重化し、片方が故障してももう片方でサービスを継続できるようにする。

- 定期的なバックアップ: データを定期的に別の場所や媒体に複製しておくことで、障害発生時に復旧できるようにする。

- 無停電電源装置(UPS)や自家発電設備の導入: 停電時にも電力を供給し、システムを安全にシャットダウンしたり、稼働を継続させたりする。

- クラウドサービスの活用: 自社でインフラを管理するのに比べ、高い可用性を保証するクラウドサービスを利用する。

可用性は、特にECサイトやオンラインサービスなど、システムの停止が直接的に売上減少や顧客離れにつながるビジネスにおいて、生命線とも言える要素です。

近年注目される4つの要素

サイバー攻撃の巧妙化やビジネスのデジタル化が進む中で、従来のCIAだけでは不十分とされるケースが増えてきました。そこで、CIAを補完する形で、以下の4つの要素が重視されるようになっています。

真正性(Authenticity)

真正性とは、「情報の発信元やアクセスしてくるユーザーが、宣言通りの正当な主体(本人)であることを保証すること」です。いわゆる「なりすまし」を防ぐための要素です。

例えば、取引先から送られてきたように見える請求書メールが、実は攻撃者がなりすまして送った偽物である可能性があります。このメールを本物だと信じて送金してしまうと、金銭的な被害が発生します。真正性は、こうしたなりすましによる被害を防ぐために不可欠です。

- 真正性を確保するための対策例:

- IDとパスワードによる認証: 最も基本的な認証方法。

- 多要素認証(MFA): パスワードに加えて、スマートフォンアプリへの通知やSMSで送られる確認コード、指紋・顔などの生体情報など、複数の要素を組み合わせて認証を強化する。

- デジタル証明書: 第三者機関(認証局)が発行する電子的な身分証明書。Webサイトの運営者が本物であることを証明するSSL/TLS証明書などが代表例。

責任追跡性(Accountability)

責任追跡性とは、「システム上で行われた操作について、誰がいつ何を実行したのかを後から追跡・確認できる状態を確保すること」です。

インシデントが発生した際に、原因究明や被害範囲の特定を行うためには、操作の履歴が不可欠です。また、操作ログが記録されていること自体が、内部不正に対する抑止力としても機能します。

- 責任追跡性を確保するための対策例:

- アクセスログ、操作ログの取得と保管: サーバーやアプリケーション、ネットワーク機器など、あらゆるシステムのログを収集し、改ざんされないように安全に保管する。

- ログの定期的な監視・分析: 収集したログを監視し、不審なアクティビティがないかを定期的にチェックする。SIEM(Security Information and Event Management)のような専門ツールが活用されることも多い。

否認防止(Non-repudiation)

否認防止とは、「ある取引や操作を行った当事者が、後になってその事実を否定(否認)できないようにすること」です。

特に、契約や取引といった法的な意味合いを持つ電子的なやり取りにおいて重要な要素です。例えば、オンラインで株式の売買注文を出したユーザーが、後から「そんな注文はしていない」と主張することを防ぐ仕組みです。

- 否認防止を確保するための対策例:

- デジタル署名: データが「誰によって」作成されたかを証明し、改ざんされていないことを保証するため、署名者はそのデータを作成した事実を否認できなくなる。

- タイムスタンプ: ある時刻にその電子データが存在していたこと、そしてその時刻以降に改ざんされていないことを証明する技術。

責任追跡性が「誰が何をしたか」を記録することに主眼を置くのに対し、否認防止は、その記録に法的な証拠能力を持たせ、当事者の責任を明確にするという点で異なっています。

信頼性(Reliability)

信頼性とは、「情報システムやサービスが、障害や不具合なく、意図した通りに一貫して動作し続けること」を指します。

可用性が「使えるかどうか」という側面に焦点を当てるのに対し、信頼性は「期待通りに正しく動くか」という品質の側面も含みます。例えば、システムは稼働している(可用性はある)ものの、処理の途中で頻繁にエラーが発生したり、誤った計算結果を出したりするようでは、信頼性が低いと言えます。

- 信頼性を確保するための対策例:

- 十分なテスト: システム開発時や変更時に、バグや設計ミスがないか徹底的にテストを行う。

- 品質の高いハードウェア・ソフトウェアの選定: 故障率が低く、安定稼働の実績がある製品を選ぶ。

- 定期的なメンテナンス: システムのパフォーマンスを維持し、障害の予兆を早期に発見するための定期的な点検や保守作業。

これら7つの要素は、それぞれが独立しているわけではなく、互いに密接に関連し合っています。自社のビジネス特性や保有する情報資産の重要度に応じて、どの要素を特に重視すべきかを考え、バランスの取れた対策を講じていくことが、実効性の高い情報セキュリティ体制の構築につながります。

企業に情報セキュリティ対策が不可欠な理由

「情報セキュリティ対策にはコストも手間もかかる」と感じる経営者や担当者は少なくないかもしれません。しかし、そのコストや手間をかけてでも対策を講じるべき、明確な理由が存在します。情報セキュリティ対策は、単なるコストではなく、企業の未来を守るための「投資」です。ここでは、なぜ企業にとって情報セキュリティ対策が不可欠なのか、3つの重要な側面から解説します。

企業の重要な情報資産を守るため

現代の企業にとって、「情報」は「ヒト・モノ・カネ」と並ぶ、あるいはそれ以上に重要な経営資源です。企業が保有する情報資産には、以下のようなものが挙げられます。

- 顧客情報: 氏名、住所、連絡先、購買履歴、クレジットカード情報など。

- 技術情報: 製品の設計図、ソースコード、研究開発データ、製造ノウハウなど。

- 財務情報: 決算情報、資金計画、取引先との契約内容など。

- 人事情報: 従業員の個人情報、評価、給与情報など。

これらの情報資産は、企業の競争力の源泉であり、日々の事業活動の基盤となっています。もし、これらの情報が情報セキュリティインシデントによって「漏洩」「改ざん」「消失」してしまった場合、企業は計り知れない損害を被ることになります。

- 漏洩した場合: 顧客情報が漏洩すれば、損害賠償請求や集団訴訟に発展する可能性があります。技術情報が競合他社に渡れば、競争優位性を失い、市場シェアを奪われるかもしれません。

- 改ざんされた場合: 財務データが改ざんされれば、誤った経営判断を下すリスクがあります。Webサイトが改ざんされ、製品情報が偽の内容に書き換えられれば、顧客に不利益を与え、信頼を損ないます。

- 消失した場合: 受注データや会計データが消失すれば、事業の継続そのものが困難になります。ランサムウェア攻撃によって全てのデータが暗号化され、バックアップもなければ、廃業に追い込まれるケースも少なくありません。

情報セキュリティ対策は、こうした企業の生命線ともいえる情報資産を、様々な脅威から物理的・技術的に保護し、事業活動の根幹を守るための基本的な防衛策なのです。情報資産の価値を正しく認識し、その価値に見合った保護策を講じることは、企業の当然の責務と言えるでしょう。

社会的な信頼を維持するため

企業は、顧客、取引先、株主、従業員、そして社会全体といった、多くのステークホルダーとの信頼関係の上に成り立っています。情報セキュリティインシデント、特に個人情報や機密情報の漏洩は、この信頼関係を根底から揺るがす深刻な事態を引き起こします。

一度インシデントを起こしてしまうと、企業は以下のような多岐にわたるダメージを受けることになります。

- ブランドイメージの失墜: 「セキュリティ管理がずさんな会社」「顧客の情報を大切にしない会社」というネガティブな評判が広まり、長年かけて築き上げてきたブランドイメージが大きく損なわれます。

- 顧客離れ: 自分の個人情報を漏洩させた企業に対し、顧客が不信感を抱き、サービスや製品の利用をやめてしまうのは自然なことです。一度離れた顧客を取り戻すのは容易ではありません。

- 取引の停止・見直し: 取引先は、自社の機密情報が漏洩するリスクを懸念し、取引の停止や契約内容の見直しを検討する可能性があります。特に、サプライチェーン全体でセキュリティレベルが問われる現代においては、セキュリティ対策の不備が取引継続の障壁となるケースも増えています。

- 株価の下落: 上場企業であれば、情報漏洩の発表は株価の急落に直結します。これは、将来的な収益の悪化や賠償金の発生などが懸念されるためです。

- 採用活動への悪影響: 企業の評判が悪化すれば、優秀な人材の確保も難しくなります。

近年では、個人情報保護法などの法規制も強化されており、インシデント発生時には個人情報保護委員会への報告や本人への通知が義務付けられています(参照:個人情報保護委員会「漏えい等報告・本人通知の義務化について」)。インシデントを隠蔽することはできず、その事実は公のものとなります。

このように、情報セキュリティインシデントがもたらす影響は、直接的な金銭的損害にとどまりません。社会的な信用の失墜という、回復が非常に困難な無形の損害こそが、企業にとって最大の脅威の一つなのです。日頃から適切な情報セキュリティ対策を講じ、それを対外的にアピールすることは、企業の信頼性を高め、ステークホルダーとの良好な関係を維持するための重要な活動となります。

事業を安定して継続させるため

情報セキュリティ対策は、BCP(Business Continuity Plan:事業継続計画)の観点からも極めて重要です。BCPとは、自然災害、大事故、そしてサイバー攻撃といった予期せぬ事態が発生した際に、企業が損害を最小限に抑え、中核となる事業を継続あるいは早期に復旧するための方針や手順をまとめた計画のことです。

情報セキュリティインシデントは、企業の事業活動を根本から停止させてしまう力を持っています。

- ランサムウェア攻撃: 社内のサーバーやパソコンにある全てのデータが暗号化され、身代金を支払わない限りアクセスできなくなります。これにより、生産ラインの停止、受発注業務の麻痺、顧客対応の不能など、あらゆる業務がストップしてしまいます。復旧には数週間から数ヶ月を要することも珍しくなく、その間の売上はゼロになり、多大な機会損失が発生します。

- DoS/DDoS攻撃: ECサイトやオンラインサービスを提供している企業にとって、DoS/DDoS攻撃によるサービス停止は致命的です。サイトにアクセスできない間、売上は途絶え、顧客は競合他社のサイトへと流れてしまいます。

- 基幹システムの障害: 不正アクセスやマルウェア感染によって基幹システム(販売管理、生産管理、会計システムなど)が停止すれば、企業の中枢機能が麻痺し、事業の遂行が不可能になります。

これらの事態に陥らないための予防策(ウイルス対策、不正アクセス対策など)はもちろんのこと、万が一インシデントが発生してしまった場合に、いかに迅速に事業を復旧させるかという事後対応策も、情報セキュリティ対策の重要な一部です。

具体的には、定期的なデータのバックアップ取得が挙げられます。信頼性の高いバックアップがあれば、ランサムウェアに感染してもデータを元の状態に戻し、事業を早期に再開できます。また、インシデント発生時の対応手順を予め定めておくことも、混乱を最小限に抑え、迅速な復旧を可能にします。

情報セキュリティ対策とは、単に情報を守るだけでなく、サイバー攻撃という現代の「災害」から事業を守り、その継続性を確保するための、いわば「事業の保険」のようなものです。安定した事業運営という基盤があってこそ、企業は成長し続けることができるのです。

情報セキュリティを脅かす主な脅威

企業の重要な情報資産を守るためには、まず「敵」を知る必要があります。情報セキュリティを脅かす脅威は、その発生源によって大きく「内部からの脅威」と「外部からの脅威」に分けられます。多くの人はサイバー攻撃のような外部からの脅威を想像しがちですが、実際には内部の人間が原因となるインシデントも数多く発生しており、どちらの対策も欠かすことはできません。

| 脅威の分類 | 脅威の種類 | 主な手口・原因 |

|---|---|---|

| 内部からの脅威 | 内部不正 | 悪意を持った従業員による情報の持ち出し、データの改ざん・削除 |

| 意図しない人的ミス | メール誤送信、パスワードの不適切な管理、フィッシング詐欺への誤対応 | |

| 外部からの脅威 | マルウェア感染 | ウイルス、ランサムウェア、スパイウェアなど |

| 不正アクセス | ID/パスワードの窃取、システムの脆弱性を突いた侵入 | |

| サービス妨害攻撃 | DoS/DDoS攻撃によるサーバーダウン | |

| 標的型攻撃 | 特定の組織を狙った巧妙なメール攻撃、ゼロデイ攻撃 | |

| サプライチェーン攻撃 | 取引先などセキュリティの弱い関連企業を踏み台にした攻撃 |

内部からの脅威

社内の人間が引き起こす脅威は、外部からの攻撃に比べて発見が難しく、深刻な被害につながりやすいという特徴があります。

内部不正

内部不正とは、企業の従業員や元従業員、業務委託先の担当者など、正規のアクセス権限を持つ内部関係者が、悪意を持って情報を盗んだり、改ざん・破壊したりする行為です。

- 動機: 金銭目的(情報を外部に売却する)、会社への不満や恨みによる報復、転職先での利用を目的とした機密情報の持ち出しなど、動機は様々です。

- 手口:

- 顧客情報や技術情報をUSBメモリや個人のクラウドストレージにコピーして持ち出す。

- 私用のメールアドレスに機密情報を送信する。

- 退職直前に、担当していたシステムのデータを削除する。

- 特徴とリスク:

正規の権限を使って行われるため、外部からの不正アクセスに比べて検知が非常に困難です。また、狙われる情報が企業の核心的な機密情報であることが多く、被害が甚大になりやすい傾向があります。 - 対策:

- アクセス権限の最小化: 従業員には業務上必要な最小限の権限のみを付与する。

- 操作ログの監視: 重要な情報へのアクセスや、大量のデータのコピーといった不審な操作を監視・検知する仕組みを導入する。

- 退職者のアクセス権限の即時抹消: 退職が確定した従業員のシステムアカウントを速やかに無効化する。

意図しない人的ミス

悪意はないものの、従業員の不注意や知識不足によって引き起こされるセキュリティインシデントです。情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」でも、毎年上位にランクインする、非常に身近で頻発する脅威です。(参照:情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

- 原因と手口:

- メールの誤送信: 「To」「Cc」「Bcc」の使い間違いにより、本来送るべきではない相手に情報を送ってしまう。宛先を間違え、他社の機密情報を含んだメールを競合他社に送ってしまうなど。

- 不適切な情報管理: 機密情報が入ったパソコンやUSBメモリを社外に持ち出し、電車や飲食店に置き忘れる。パスワードを付箋に書いてモニターに貼る。

- フィッシング詐欺: 金融機関や取引先になりすました偽のメールに騙され、記載されたURLにアクセスしてIDやパスワードを入力してしまう。

- 設定ミス: クラウドストレージの共有設定を誤り、誰でも閲覧できる「公開」状態にしてしまう。

- 特徴とリスク:

悪意がないため本人に罪の意識が薄く、インシデントが発生したことに気づかない、あるいは報告が遅れるケースがあります。しかし、結果として起こる情報漏洩などの被害は、内部不正と変わらないほど深刻になる可能性があります。 - 対策:

- 従業員教育の徹底: 定期的なセキュリティ研修を実施し、どのような行為がリスクにつながるかを具体的に教育する。

- ルールの策定と周知: 情報の取り扱いルール(持ち出し禁止、パスワード管理方法など)を明確に定め、全社で徹底する。

- 技術的な対策の導入: メール誤送信防止ツールや、外部デバイスの利用を制限するツールを導入する。

外部からの脅威

サイバー攻撃に代表される、社外の悪意ある第三者によって引き起こされる脅威です。その手口は年々巧妙化・多様化しており、継続的な対策が求められます。

マルウェア感染

マルウェアとは、ウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、利用者に害をなす悪意のあるソフトウェアやコードの総称です。

- 主な感染経路:

- メールの添付ファイルを開く。

- メール本文中の不正なURLをクリックする。

- 改ざんされたWebサイトを閲覧する。

- 脆弱性のあるソフトウェアを利用する。

- 代表的なマルウェアと被害:

- ランサムウェア: パソコンやサーバー内のファイルを暗号化し、復号のために身代金を要求する。近年、最も深刻な脅威の一つ。

- スパイウェア: ユーザーに気づかれずにコンピュータに潜伏し、IDやパスワード、クレジットカード情報などの個人情報を盗み出し、外部に送信する。

- トロイの木馬: 無害なソフトウェアを装ってコンピュータに侵入し、後から攻撃者が遠隔操作できるように裏口(バックドア)を作成する。

不正アクセス

攻撃者が他人のIDとパスワードを不正に利用したり、システムの脆弱性を突いたりして、本来アクセス権限のないコンピュータやシステムに侵入する行為です。

- 手口:

- パスワードリスト攻撃: 他のサービスから漏洩したIDとパスワードのリストを使い、ログインを試みる。

- ブルートフォース攻撃(総当たり攻撃): 考えられる全てのパスワードの組み合わせを機械的に試す。

- 脆弱性の悪用: OSやソフトウェアに存在するセキュリティ上の欠陥(脆弱性)を突き、システムに侵入する。

- 目的:

侵入したシステム内から機密情報を窃取したり、データを改ざん・破壊したりする。また、他のシステムを攻撃するための「踏み台」として悪用することもある。

サービス妨害攻撃(DoS/DDoS攻撃)

特定のサーバーやネットワークに対し、大量の処理要求やデータを送りつけることでシステムを過負荷状態にし、サービスを提供不能に陥らせる攻撃です。

- DoS(Denial of Service)攻撃: 1台のコンピュータから攻撃を行う。

- DDoS(Distributed Denial of Service)攻撃: マルウェアに感染させた多数のコンピュータ(ボットネット)から、一斉に攻撃を行う。DDoS攻撃は攻撃元が分散しているため、防御がより困難。

- 影響:

Webサイトやオンラインサービスが停止し、顧客がサービスを利用できなくなる。これにより、直接的な売上損失や機会損失、ブランドイメージの低下につながる。

標的型攻撃

不特定多数を狙うのではなく、特定の企業や組織を標的に定め、その組織が保有する機密情報を窃取することなどを目的として、周到な準備のもとで実行される攻撃です。

- 手口:

- 攻撃対象の組織や従業員について入念な事前調査を行い、業務に関係がありそうな件名や、取引先や同僚を装った差出人名で、マルウェア付きのメールを送る。

- メールの内容が巧妙であるため、受信者は疑いを持つことなく添付ファイルを開いたり、URLをクリックしたりしてしまいやすい。

- OSやソフトウェアメーカーも把握していない未知の脆弱性(ゼロデイ脆弱性)を悪用することもある。

- 特徴:

一度侵入を許すと、攻撃者は長期間にわたってシステム内に潜伏し、目立たないように活動しながら、最終的な目的である機密情報の窃取を試みます。非常に検知が困難で、気づいた時には大量の情報が盗まれていたというケースも少なくありません。

サプライチェーン攻撃

標的とする企業(大企業など)へ直接攻撃するのではなく、セキュリティ対策が比較的脆弱な取引先や関連会社、子会社などをまず攻撃し、そこを踏み台として標的企業への侵入を試みる攻撃手法です。

- 背景:

近年、大企業ではセキュリティ対策が強化されているため、正面からの攻撃が難しくなっています。そこで攻撃者は、サプライチェーン(製品の企画、開発、製造、販売、保守などに関わる一連の取引の流れ)上の、セキュリティレベルが相対的に低い中小企業などを狙うようになりました。 - 手口:

- 部品供給元の企業に侵入し、その企業が標的企業とやり取りしているメールやデータを盗み見て、標的企業を攻撃するための情報を得る。

- ソフトウェア開発会社に侵入し、開発中のソフトウェアにマルウェアを仕込み、そのソフトウェアがアップデートなどを通じて標的企業に納品されることで侵入を果たす。

- リスク:

自社のセキュリティ対策が万全でも、取引先のセキュリティが甘ければ、そこから攻撃を受けるリスクがあるということです。自社だけでなく、サプライチェーン全体でのセキュリティレベル向上が求められています。

企業がすべき情報セキュリティ基本対策10選

情報セキュリティを脅かす多様な脅威に対し、企業はどのような対策を講じるべきでしょうか。完璧なセキュリティというものは存在しませんが、基本的な対策を多層的に組み合わせることで、リスクを大幅に低減できます。ここでは、すべての企業が取り組むべき情報セキュリティの基本対策を10項目に分けて具体的に解説します。これらは、技術的な対策だけでなく、組織的・人的な対策も含まれており、全社一丸となって取り組むことが重要です。

① 情報セキュリティポリシーを策定し周知する

情報セキュリティポリシーとは、企業が情報セキュリティ対策に取り組む上での最高位の方針・規範です。これは、単なるルールブックではなく、企業が情報資産をどのように保護し、どのようなセキュリティレベルを目指すのかを内外に示す「宣言」でもあります。

- なぜ必要か?

- 統一された基準の提供: 従業員一人ひとりが自己流で対策を行うのではなく、全社で統一された基準と目標を持つことで、対策の抜け漏れを防ぎ、一貫性のあるセキュリティレベルを確保します。

- 経営層のコミットメントの表明: ポリシーを策定し、トップがその重要性を発信することで、情報セキュリティが経営課題であるという認識を全従業員に浸透させます。

- 対外的な信頼性の向上: 取引先や顧客に対し、自社が情報セキュリティに真摯に取り組んでいる姿勢を示すことができ、信頼関係の構築につながります。

- 何を定めるか?

一般的に、情報セキュリティポリシーは以下の3階層で構成されます。- 基本方針(トップレベルポリシー): 企業の情報セキュリティに対する基本理念や目的、適用範囲などを宣言する最上位の文書。経営者が承認します。

- 対策基準(スタンダード): 基本方針を実現するために、守るべき具体的な要件や基準を定めた文書。「パスワードは〇文字以上で、英数記号を組み合わせること」といったルールを定義します。

- 実施手順(プロシージャー): 対策基準を具体的に実行するための、詳細な手順や設定方法を記したマニュアル。「具体的なパスワード設定手順」「ウイルススキャン実行マニュアル」などが該当します。

- 重要なポイント:

策定するだけでなく、全従業員にその内容を周知し、理解させることが不可欠です。研修会を開いたり、社内ポータルに掲載したりして、いつでも確認できるようにしておきましょう。また、事業内容や技術の変化に合わせて、定期的に見直しを行うことも重要です。

② 従業員へのセキュリティ教育を徹底する

多くの情報セキュリティインシデントは、技術的な欠陥よりも、従業員の「意図しないミス」や「知識不足」に起因します。どれだけ高度なセキュリティシステムを導入しても、それを使う「人」の意識が低ければ、その効果は半減してしまいます。

- なぜ必要か?

- 人的ミスの削減: メール誤送信やパスワードの不適切な管理といった、日常業務に潜むリスクを従業員に認識させ、注意深い行動を促します。

- 標的型攻撃への耐性向上: 巧妙なフィッシングメールや標的型攻撃メールを見抜く能力を高め、安易に添付ファイルを開いたり、URLをクリックしたりするのを防ぎます。

- インシデントの早期発見・報告: 自身のミスや不審な挙動に気づいた際に、隠さずに速やかに情報システム部門等へ報告する文化を醸成します。

- 具体的な教育内容:

- 情報セキュリティポリシーの内容説明

- パスワード管理、メールの取り扱い、SNS利用などの具体的なルール

- マルウェア、フィッシング詐欺、標的型攻撃などの最新の脅威と手口

- 情報漏洩が発生した場合の会社への影響と個人の責任

- インシデント発生時の報告手順

- 効果的な実施方法:

- 定期的な開催: 年に1〜2回など、定期的に研修会を実施し、知識の陳腐化を防ぎます。新入社員研修には必ず組み込みましょう。

- 標的型攻撃メール訓練: 従業員に模擬的な標的型攻撃メールを送り、誰が開封してしまうかをテストします。開封してしまった従業員には追加の教育を行うなど、実践的な訓練が効果的です。

- 多様なコンテンツの活用: eラーニングや動画、ポスター掲示など、様々な形式で継続的に注意喚起を行います。

③ IDとパスワードの管理を厳格化する

IDとパスワードは、システムや情報へのアクセスを許可する「鍵」です。この鍵の管理が甘ければ、攻撃者は容易に扉を開け、内部に侵入できてしまいます。

- なぜ必要か?

- 不正アクセスの防止: 第三者によるなりすましを防ぎ、許可された本人だけがシステムを利用できるようにします。

- パスワードリスト攻撃への対策: 他のサービスで使っているパスワードを使い回していると、一箇所で漏洩した情報が他のシステムへの不正アクセスにも悪用されます。これを防ぐためには、サービスごとに異なるパスワードを設定することが重要です。

- 具体的な管理ルール(パスワードポリシー):

- 複雑性の確保: 文字数を長く(例:10文字以上)、英字(大文字・小文字)、数字、記号を組み合わせることを強制する。

- 使い回しの禁止: 過去に使用したパスワードや、他のサービスと同じパスワードの再利用を禁止する。

- 定期的な変更: 90日ごとなど、定期的にパスワードの変更を義務付ける。

- 初期パスワードの変更: システムから提供された初期パスワードは、最初のログイン時に必ず変更させる。

- より強力な対策:

- 多要素認証(MFA)の導入: パスワード(知識情報)に加えて、スマートフォンへの通知(所有物情報)や指紋認証(生体情報)など、複数の要素を組み合わせて認証を行います。これは、たとえパスワードが漏洩しても不正アクセスを防げる、非常に強力な対策です。特に重要なシステムには積極的に導入を検討しましょう。

④ ソフトウェアを常に最新の状態に保つ

OS(Windows, macOSなど)やアプリケーション(Webブラウザ、Officeソフトなど)には、「脆弱性」と呼ばれるセキュリティ上の欠陥が見つかることがあります。攻撃者はこの脆弱性を狙ってマルウェアを送り込んだり、不正アクセスを試みたりします。ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ、アップデート)を配布します。

- なぜ必要か?

- 既知の脆弱性を悪用した攻撃の防止: ソフトウェアを最新の状態に保つことは、既知の攻撃手法に対する最も基本的かつ効果的な防御策です。

- ゼロデイ攻撃以外のリスク低減: 多くのサイバー攻撃は、未知の脆弱性(ゼロデイ)ではなく、パッチが公開されているにも関わらず適用されていない、既知の脆弱性を悪用しています。アップデートを怠ることは、自ら攻撃の標的になるようなものです。

- 具体的な対策:

- 自動更新機能の有効化: OSや主要なソフトウェアの自動更新機能を有効にし、常に最新の状態が保たれるように設定します。

- パッチマネジメント: 企業内で使用しているPCやサーバーのソフトウェアとそのバージョンを把握し、修正プログラムが公開された際に、計画的に適用する体制を整えます(パッチマネジメント)。

- サポート終了(EOL)製品の使用禁止: メーカーのサポートが終了したOSやソフトウェアは、新たな脆弱性が発見されても修正プログラムが提供されません。非常に危険なため、速やかに後継製品へ移行します。

⑤ ウイルス対策ソフトを導入し更新する

ウイルス対策ソフト(アンチウイルスソフト)は、マルウェアの侵入を検知・駆除するための基本的なツールです。

- なぜ必要か?

- マルウェア感染の防止・検知: PCやサーバーにマルウェアが侵入しようとした際に検知してブロックしたり、既に侵入してしまったマルウェアをスキャンして駆除したりします。

- 多層防御の一環: ファイアウォールや不正侵入検知システム(IDS/IPS)など、他のセキュリティ対策と組み合わせることで、多層的な防御を実現します。

- 具体的な対策:

- 全端末への導入: 社内で使用するすべてのサーバーとクライアントPCにウイルス対策ソフトを導入します。私物端末の業務利用(BYOD)を許可している場合は、その端末にも導入を義務付ける必要があります。

- 定義ファイル(パターンファイル)の常時更新: ウイルス対策ソフトは、新種のマルウェアの情報を記録した「定義ファイル」を元にウイルスを検知します。この定義ファイルが古いと、新しいマルウェアに対応できません。常に自動で最新の状態に更新されるように設定します。

- 定期的なフルスキャンの実施: リアルタイム監視に加えて、週に一度など定期的にPC内の全ファイルをスキャン(フルスキャン)し、潜伏しているマルウェアがいないかを確認します。

⑥ 重要データへのアクセス権限を最小限にする

「最小権限の原則」とは、ユーザーやプログラムに、業務を遂行するために必要最低限の権限のみを与えるという考え方です。すべての従業員に管理者権限のような強い権限を与えてしまうと、一人のアカウントが乗っ取られただけで、被害が全社に及ぶ可能性があります。

- なぜ必要か?

- 内部不正のリスク低減: 従業員がアクセスできる情報の範囲を限定することで、悪意を持った情報持ち出しの機会を減らします。

- 被害範囲の限定: 万が一、マルウェア感染や不正アクセスが発生しても、乗っ取られたアカウントの権限が限定されていれば、被害をその範囲に封じ込めることができます。

- 操作ミスの影響を最小化: 誤って重要なファイルを削除・変更してしまうといった人的ミスの影響を、その従業員の担当範囲内に留めることができます。

- 具体的な対策:

- 職務に応じた権限設定: 営業担当者は営業関連のフォルダのみ、経理担当者は経理関連のフォルダのみにアクセスできるように設定します。

- デフォルト設定の見直し: 新しい従業員アカウントを作成する際に、デフォルトで強い権限が与えられていないか確認し、必要に応じて権限を絞ります。

- 権限の定期的な棚卸し: 異動や退職によって不要になったアカウントや権限が放置されていないか、定期的にチェックし、削除・変更します。

⑦ 定期的にデータのバックアップを取得する

バックアップは、ランサムウェア攻撃やハードウェアの故障、自然災害、人為的ミスなど、様々な原因によるデータ消失に備えるための最後の砦です。

- なぜ必要か?

- ランサムウェア対策: データが暗号化されても、バックアップから復元できれば、身代金を支払う必要はなく、事業を再開できます。

- データ復旧: サーバーの故障や従業員の誤操作によってデータが消えてしまっても、バックアップがあれば元の状態に戻すことができます。

- 事業継続性の確保(BCP): 災害などでオフィスが機能しなくなっても、遠隔地に保管したバックアップデータを使えば、別の場所で事業を再開できます。

- 効果的なバックアップ戦略(3-2-1ルール):

- 3つのコピーを保持する(原本+2つのバックアップ)

- 2種類の異なる媒体に保存する(例:内蔵HDDと外付けHDD)

- 1つはオフサイト(遠隔地)に保管する(例:クラウドストレージや別の事業所)

特に、ネットワークから切り離されたオフラインのバックアップを持つことは、社内ネットワーク全体に感染を広げるランサムウェア対策として極めて有効です。

- 重要なポイント:

バックアップは取得するだけでなく、定期的に復元テストを行い、いざという時に確実にデータを戻せることを確認しておくことが重要です。

⑧ オフィスの入退室管理を強化する

情報セキュリティはサイバー空間だけの話ではありません。物理的なセキュリティ対策も同様に重要です。部外者がオフィスに侵入し、PCやサーバー、書類を盗み出したり、盗聴器を仕掛けたりするリスクも考慮しなければなりません。

- なぜ必要か?

- 物理的な盗難の防止: PCやサーバー、重要書類などの情報資産が物理的に盗まれるのを防ぎます。

- 不正な侵入の抑止: 関係者以外の立ち入りを制限することで、内部での情報窃取や破壊活動のリスクを低減します。

- 責任追跡性の確保: いつ誰が特定のエリアに入退室したかの記録を残すことで、万が一の際の追跡調査に役立ちます。

- 具体的な対策:

- 執務エリアの施錠: オフィスの出入り口はオートロックにするか、常に施錠管理を行います。

- ICカードや生体認証の導入: 従業員にICカードを配布したり、指紋・静脈認証システムを導入したりして、入退室の記録を取ります。

- サーバルームの厳格な管理: サーバーを設置している部屋は、特に厳重に施錠し、入室できる担当者を限定します。

- 監視カメラの設置: オフィスの出入り口やサーバルームなど、重要なエリアに監視カメラを設置します。

- 来客対応ルールの徹底: 来客者には受付で記帳してもらい、入館証を渡す。滞在中は必ず従業員が付き添うなどのルールを定めます。

⑨ パソコンや記憶媒体の管理・廃棄ルールを定める

PCやスマートフォン、USBメモリ、外付けハードディスクといった記憶媒体の管理がずさんだと、紛失や盗難によって簡単に情報が漏洩してしまいます。また、廃棄する際にも適切な処理をしなければ、記録されていたデータが復元され、悪用される危険性があります。

- なぜ必要か?

- 紛失・盗難による情報漏洩の防止: 社外への持ち出しルールを厳格にし、万が一紛失しても情報が漏れない対策を講じます。

- 廃棄後のデータ漏洩防止: 廃棄した機器からデータが復元され、第三者に渡ることを防ぎます。

- 具体的な管理・廃棄ルール:

- 資産管理台帳の作成: 会社が保有するすべてのPCや記憶媒体をリスト化し、誰が使用しているかを管理します。

- 持ち出しルールの策定: PCや記憶媒体の社外持ち出しを原則禁止にするか、許可制にし、その際のルール(上長の承認、持ち出し記録の作成など)を定めます。

- ハードディスクの暗号化: 持ち出しを許可するPCは、ハードディスク全体を暗号化しておくことで、紛失・盗難に遭ってもデータの読み取りを防ぎます。

- 廃棄時のデータ消去の徹底:

- 物理的破壊: ドリルで穴を開ける、専門業者に依頼して破砕するなど、物理的に読み取れないようにする。

- 論理的破壊: データ消去専用のソフトウェアを使い、無意味なデータで上書きを繰り返す。

- 磁気破壊: 強力な磁気をかけて、記録されているデータを破壊する。

⑩ インシデント発生時の対応体制を構築する

どれだけ万全な対策を講じても、情報セキュリティインシデントの発生確率をゼロにすることはできません。そのため、インシデントが発生してしまった場合に、いかに被害を最小限に食い止め、迅速に復旧するかという事後対応の体制をあらかじめ構築しておくことが極めて重要です。この専門チームを「CSIRT(Computer Security Incident Response Team)」と呼びます。

- なぜ必要か?

- 被害の拡大防止: 迅速な初動対応により、マルウェアの感染拡大や情報のさらなる漏洩を防ぎます。

- 迅速な復旧: 事前に定められた手順に従って行動することで、混乱を最小限に抑え、事業の早期復旧を目指します。

- 関係各所への適切な報告: 経営層や法務部門、さらには監督官庁や顧客への報告を、適切なタイミングと内容で実施します。

- 構築すべき体制と計画:

- 緊急連絡網の整備: インシデント発見者が誰に、どのように報告するかのフローを明確にし、関係者(情報システム部門、経営層、広報、法務など)の連絡先をまとめておきます。

- インシデント対応責任者の任命: 対応全体の指揮を執る責任者をあらかじめ決めておきます。

- 対応手順の文書化: インシデントの種類(マルウェア感染、不正アクセス、情報漏洩など)ごとに、具体的な対応手順を文書化しておきます。

- 対応訓練の実施: 定期的にインシデント対応訓練を行い、手順が実用的かを確認し、担当者の練度を高めます。

これらの10の対策は、情報セキュリティの「基本」です。まずは自社の現状をこれらの項目に照らし合わせてチェックし、不足している部分から優先的に対策を進めていくことをお勧めします。

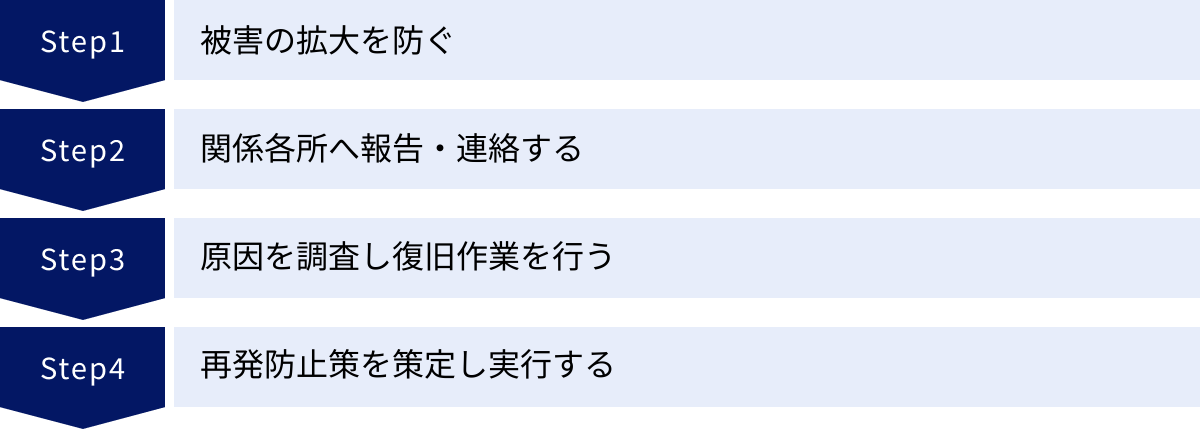

もし情報セキュリティインシデントが発生した場合の対応フロー

予防策を講じていても、情報セキュリティインシデントの発生を100%防ぐことは困難です。重要なのは、インシデントが発生した際にパニックに陥らず、あらかじめ定められた手順に従って冷静かつ迅速に行動することです。適切な事後対応は、被害の拡大を防ぎ、事業への影響を最小限に抑え、失われた信頼を回復するための第一歩となります。

ここでは、インシデント発生後の一般的な対応フローを4つのステップに分けて解説します。

被害の拡大を防ぐ

インシデントの発生を検知、または報告を受けたら、まず最優先で行うべきは被害の拡大を食い止めるための初動対応です。この段階での迅速な判断と行動が、最終的な被害の規模を大きく左右します。

- インシデントの特定と切り分け:

- 何が起きているのかを把握する: マルウェア感染なのか、不正アクセスなのか、情報漏洩なのか、状況を正確に把握します。

- 影響範囲の確認: どのサーバー、どのPC、どのネットワークが影響を受けているのかを特定します。

- 物理的・論理的な隔離:

- ネットワークからの切断: マルウェアに感染した疑いのあるPCは、直ちにLANケーブルを抜く、Wi-Fiをオフにするなどしてネットワークから切り離します。これにより、他のPCへの感染拡大を防ぎます。

- アカウントの停止: 不正アクセスが疑われるアカウントは、パスワードを強制的に変更したり、一時的にロックしたりして、攻撃者がそれ以上活動できないようにします。

- サービスの停止: Webサイトが改ざんされたり、DDoS攻撃を受けたりしている場合は、必要に応じて一時的にサービスを停止し、被害が広がるのを防ぎます。

この初動対応は、情報システム部門だけでなく、インシデントを第一発見した一般従業員の協力も不可欠です。「おかしい」と感じたらすぐにPCの利用を中止し、定められたルールに従って報告することが求められます。

関係各所へ報告・連絡する

初動対応と並行して、インシデントの発生を関係各所に迅速かつ正確に報告・連絡する必要があります。報告が遅れると、対応の遅れや意思決定の誤りにつながり、さらなる混乱を招く可能性があります。

- 内部への報告:

- CSIRT(インシデント対応チーム)/情報システム部門への報告: 発見者は、まず定められた手順に従い、担当部署へ報告します。

- 経営層への報告: 担当部署は、インシデントの概要、影響範囲、初動対応の状況などをまとめ、速やかに経営層に報告します。経営判断が必要な場面(サービスの停止、外部公表など)に備えるためです。

- 関連部署への連絡: 広報、法務、人事、顧客対応窓口など、関連する部署へ情報を共有し、連携して対応できる体制を整えます。

- 外部への報告・連絡:

- 監督官庁への報告: 個人情報の漏洩等が発生した場合、個人情報保護法に基づき、個人情報保護委員会への報告が義務付けられています。定められた期間内(速報は発覚から3〜5日以内、確報は30日以内など)に報告が必要です。(参照:個人情報保護委員会)

- 警察への通報・相談: 不正アクセス禁止法違反や、ランサムウェアによる脅迫など、犯罪行為が明らかな場合は、管轄の警察やサイバー犯罪相談窓口に通報・相談します。

- JPCERT/CC等の専門機関への連絡: JPCERT/CC(ジェイピーサート・コーディネーションセンター)のような専門機関に連絡し、技術的な助言や支援を求めることも有効です。

- 顧客・取引先への通知: 顧客や取引先に影響が及ぶ可能性がある場合、お詫びとともに事実関係を公表し、注意喚起や今後の対応について通知する必要があります。公表のタイミングや内容は、広報部門や法務部門と慎重に協議して決定します。

原因を調査し復旧作業を行う

被害の拡大防止と関係各所への報告が一段落したら、インシデントの根本的な原因を究明し、システムを安全な状態に復旧させる作業に移ります。

- 原因調査(フォレンジック):

- 証拠保全: 調査に必要となるため、影響を受けたサーバーやPCのディスクイメージ(全データのコピー)や各種ログ(アクセスログ、操作ログ、ファイアウォールのログなど)を保全します。むやみに再起動したり、ファイルを削除したりすると、原因究明の手がかりが失われる可能性があるため注意が必要です。

- ログの解析: 収集したログを時系列で分析し、攻撃者がいつ、どこから、どのように侵入し、何を行ったのか(侵入経路、不正操作、窃取された情報など)を特定します。

- マルウェアの解析: 感染したマルウェアを解析し、その機能や挙動を特定します。

- 専門家への依頼: 高度な調査が必要な場合は、デジタル・フォレンジックの専門業者に調査を依頼することも検討します。

- 復旧作業:

- システムのクリーンアップ: 感染したPCやサーバーは、OSの再インストール(クリーンインストール)を行い、完全に初期化するのが最も安全です。

- バックアップからのデータ復元: クリーンな状態になったシステムに、インシデント発生前の健全なバックアップからデータを復元します。

- 脆弱性の修正: 侵入の原因となったシステムの脆弱性があれば、修正パッチを適用します。

- パスワードのリセット: 漏洩の可能性があるアカウントのパスワードは、すべてリセットします。

- 動作確認: 復旧したシステムが正常に動作するか、セキュリティ上の問題が解消されているかを十分にテストした上で、サービスを再開します。

再発防止策を策定し実行する

インシデント対応は、システムの復旧だけで終わりではありません。なぜインシデントが起きたのかという根本原因を分析し、二度と同じ過ちを繰り返さないための恒久的な対策を講じることが最も重要です。

- 再発防止策の検討・策定:

- 技術的対策の見直し: 新たなセキュリティツールの導入、ファイアウォールルールの強化、アクセス制御の厳格化など。

- 組織的・人的対策の見直し: 情報セキュリティポリシーの改訂、業務プロセスの変更、インシデント対応体制の強化、従業員への追加教育の実施など。

- サプライチェーンの見直し: 取引先が原因であった場合は、取引先に対してセキュリティ強化を要請したり、契約内容を見直したりします。

- 実行と評価:

- 策定した再発防止策を計画的に実行します。

- 対策が有効に機能しているかを定期的に監査・評価し、必要に応じてさらなる改善を行います。

- 報告書の作成と共有:

- インシデントの発生から終息までの一連の経緯、原因、被害状況、対応内容、そして再発防止策をまとめた報告書を作成します。

- この報告書を社内で共有し、得られた教訓を全社的な知識として蓄積することが、組織全体のセキュリティレベル向上につながります。場合によっては、社会的な責任を果たすために、報告書の概要を外部に公表することもあります。

この一連のフローをスムーズに実行するためには、平時からの準備と訓練が不可欠です。

情報セキュリティ強化に役立つ認証やサービス

自社だけで情報セキュリティ対策を完璧に行うのは、専門知識やリソースの面で困難な場合があります。幸いなことに、企業のセキュリティレベルを客観的に証明するための認証制度や、専門的な対策を支援してくれる様々なツール・サービスが存在します。これらを活用することで、より効率的かつ効果的にセキュリティを強化できます。

ISMS(情報セキュリティマネジメントシステム)認証

ISMS(Information Security Management System)とは、組織における情報セキュリティを管理・運用するための仕組み(マネジメントシステム)のことです。そして、このISMSが国際規格である「ISO/IEC 27001」に基づいて適切に構築・運用されていることを、第三者機関が審査し証明するのが「ISMS認証(ISO27001認証)」です。

- ISMS認証取得のメリット:

- 対外的な信頼性の獲得:

ISMS認証を取得していることは、その企業が国際的な基準に則った情報セキュリティ体制を構築・運用していることの客観的な証明となります。これにより、顧客や取引先からの信頼が向上し、特にセキュリティ要件の厳しい大企業との取引や、官公庁の入札などにおいて有利に働くことがあります。 - 社内の情報セキュリティレベルの向上:

認証取得の過程で、自社の情報資産を洗い出し、リスクを評価し、管理策を計画・実行・評価・改善するというPDCAサイクルを回すことになります。この一連のプロセスを通じて、組織全体のセキュリティ意識と管理レベルが体系的に向上します。 - 法令遵守(コンプライアンス)の強化:

ISMSの要求事項には、法的および契約上の要求事項を特定し、遵守することが含まれています。そのため、ISMSを運用することで、個人情報保護法などの関連法規を遵守する体制が自然と整います。 - 事業継続性の確保:

ISMSは事業継続管理も要求事項の一つとしており、インシデント発生時の対応や復旧手順を整備することになります。これにより、不測の事態が発生した際の事業への影響を最小限に抑えることができます。

- 対外的な信頼性の獲得:

- 取得までの流れ:

- 適用範囲の決定: 認証を取得する組織の範囲(全社 or 特定の部署)を決定します。

- 情報セキュリティポリシーの策定: 組織の基本方針を定めます。

- 情報資産の洗い出しとリスクアセスメント: 守るべき情報資産を特定し、それぞれに潜む脅威や脆弱性を評価します。

- 管理策の選択と実施: リスクを低減するための具体的な管理策(対策)を決定し、実行します。

- 内部監査とマネジメントレビュー: 構築したISMSが有効に機能しているかを自社で監査し、経営層が見直しを行います。

- 審査機関による審査: 第三者の審査機関による審査を受け、適合が認められれば認証が取得できます。

ISMS認証の取得は、一定のコストと労力がかかりますが、それを上回るメリットをもたらす、非常に価値のある取り組みと言えるでしょう。

情報セキュリティ対策を支援するツール・サービス

日々のセキュリティ運用を効率化し、専門的な脅威に対抗するためには、適切なツールやサービスの活用が不可欠です。ここでは代表的なものをいくつか紹介します。

資産管理・MDMツール(SKYSEA Client Viewなど)

資産管理ツールとは、社内にあるPC、サーバー、ソフトウェア、周辺機器といったIT資産を台帳で一元管理し、その利用状況を把握するためのツールです。多くの資産管理ツールは、セキュリティ対策機能を統合しており、MDM(Mobile Device Management:モバイルデバイス管理)機能を持つ製品もあります。

- 主な機能とメリット:

- IT資産の正確な把握: どの部署で、誰が、どのようなスペックのPCを、どんなソフトウェアを入れて使っているかを正確に把握できます。これにより、サポートが切れたOSや許可していないソフトウェアの使用を禁止するといった統制が可能になります。

- ソフトウェア配布・更新管理: OSのセキュリティパッチやアプリケーションのアップデートを、管理者が遠隔から一斉に適用できます。これにより、全社のPCを常に最新で安全な状態に保つ作業を効率化できます。

- 操作ログの取得: PC上でのファイル操作、Webサイトの閲覧履歴、アプリケーションの利用状況などのログを取得できます。これにより、内部不正の抑止や、インシデント発生時の原因調査に役立ちます。

- デバイス制御: USBメモリなど外部記憶媒体の使用を禁止したり、特定のデバイスのみ許可したりする制御が可能です。情報の不正な持ち出しを防ぎます。

- MDM機能: スマートフォンやタブレットに対し、遠隔でのロックやデータ消去(リモートワイプ)、セキュリティポリシーの強制適用などが行えます。紛失・盗難時の情報漏洩リスクを大幅に低減できます。

代表的なツールとしては、エムオーテックス株式会社が提供する「LANSCOPE」シリーズや、Sky株式会社が提供する「SKYSEA Client View」などがあります。(参照:Sky株式会社公式サイト、エムオーテックス株式会社公式サイト)

脆弱性診断サービス(GMOサイバーセキュリティ byイエラエなど)

脆弱性診断サービスとは、専門家(ホワイトハッカー)が攻撃者と同じ視点・手法で、企業のWebサイトやサーバー、ネットワークにセキュリティ上の欠陥(脆弱性)がないかを擬似的に攻撃・診断するサービスです。

- 主な診断内容とメリット:

- プラットフォーム診断: OSやミドルウェア(Webサーバーソフト、データベースソフトなど)に既知の脆弱性がないか、設定に不備がないかをスキャンします。

- Webアプリケーション診断: 自社で開発したWebアプリケーションに、SQLインジェクションやクロスサイトスクリプティング(XSS)といった特有の脆弱性がないかを診断します。

- 客観的なリスク評価: 自社では気づきにくいセキュリティホールを発見し、その危険度を客観的に評価したレポートを受け取ることができます。対策の優先順位付けに役立ちます。

- 専門家による具体的な対策提案: 発見された脆弱性に対して、どのように修正すればよいかという具体的な改善策の提案を受けられます。

自社のシステムを公開する前や、定期的なヘルスチェックとして脆弱性診断を実施することで、サイバー攻撃を受ける前に弱点を塞ぎ、セキュリティレベルを大幅に向上させることが可能です。この分野では、GMOサイバーセキュリティ byイエラエ株式会社などが高い実績を持っています。(参照:GMOサイバーセキュリティ byイエラエ株式会社公式サイト)

ウイルス対策ソフト(ノートン、ウイルスバスターなど)

ウイルス対策ソフト(エンドポイントセキュリティ製品)は、PCやサーバーといったエンドポイントをマルウェアの脅威から守るための最も基本的なツールです。

- 法人向け製品の特徴:

個人向け製品と異なり、法人向け製品には管理サーバーを通じて全社のPCを一元管理する機能が備わっています。- 集中管理機能: 管理者は、各PCのウイルス対策ソフトの導入状況、定義ファイルの更新状況、ウイルス検知状況などを管理コンソールから一覧で確認できます。

- ポリシーの一括適用: 定期スキャンのスケジュールや、特定のファイルの検査除外設定など、セキュリティポリシーを全社で統一し、一斉に適用できます。

- 多様な脅威への対応: 近年の法人向け製品は、既知のウイルスを検知するパターンマッチング方式だけでなく、未知のマルウェアの不審な挙動を検知する「振る舞い検知」や、AIを活用した高度な検知機能を搭載するものが増えています。

代表的な製品には、ノートン(Gen Digital Inc.)、ウイルスバスター(トレンドマイクロ株式会社)、ESET(イーセットジャパン株式会社)などがあり、それぞれが法人向けのラインナップを提供しています。(参照:ノートン公式サイト、トレンドマイクロ株式会社公式サイト)

これらの認証やサービスを自社の状況に合わせて適切に組み合わせ、活用することで、情報セキュリティ対策をより強固で信頼性の高いものにしていくことができます。

まとめ:情報セキュリティは全社で取り組むべき経営課題

本記事では、情報セキュリティの基本的な概念から、その重要性、具体的な脅威、そして企業が実践すべき対策に至るまで、幅広く解説してきました。

情報セキュリティとは、単にウイルス対策ソフトを導入したり、ファイアウォールを設置したりするだけの技術的な問題ではありません。それは、企業の生命線である「情報資産」を、サイバー攻撃、内部不正、人的ミス、災害といったあらゆる脅威から守り、その価値を維持するための、技術的・物理的・人的要素を組み合わせた総合的な取り組みです。

情報セキュリティ対策を怠った場合のリスクは計り知れません。顧客情報や技術情報の漏洩は、直接的な金銭的損害だけでなく、企業の社会的信用を根底から揺るがし、ブランドイメージを失墜させ、最悪の場合、事業の継続すら困難にしてしまいます。逆に、適切な対策を講じることは、情報資産を守るだけでなく、顧客や取引先からの信頼を獲得し、安定した事業運営を継続するための強固な基盤となります。

この記事で紹介した「企業がすべき情報セキュリティ基本対策10選」は、その第一歩です。

- 情報セキュリティポリシーを策定し、全社の道しるべとする。

- 従業員教育を徹底し、セキュリティ意識の「最後の砦」を固める。

- IDとパスワードの管理を厳格化し、不正アクセスの入口を塞ぐ。

- ソフトウェアを常に最新に保ち、既知の脆弱性をなくす。

- ウイルス対策ソフトを導入・更新し、基本的な防御を固める。

- アクセス権限を最小限にし、万が一の際の被害を限定する。

- 定期的なバックアップで、データ消失からの復旧手段を確保する。

- オフィスの入退室管理で、物理的な脅威に備える。

- PCや記憶媒体の管理・廃棄ルールを定め、安易な情報漏洩を防ぐ。

- インシデント対応体制を構築し、有事の際の被害を最小化する。

これらの対策を効果的に進める上で最も重要なのは、「情報セキュリティは情報システム部門だけの仕事ではなく、全従業員が当事者意識を持つべき経営課題である」という認識を、経営層から現場まで全員で共有することです。

脅威の手口は日々進化し、ビジネス環境も変化し続けます。一度対策を講じたら終わりではなく、PDCAサイクルを回し、継続的に見直しと改善を重ねていくことが不可欠です。本記事が、貴社の情報セキュリティ体制を見つめ直し、強化していくための一助となれば幸いです。