現代のビジネス環境において、企業が扱う情報の価値はますます高まっています。顧客情報、技術情報、財務情報といった「情報資産」は、企業の競争力の源泉であると同時に、常に様々な脅威に晒されています。サイバー攻撃、内部不正、ヒューマンエラーなど、情報漏洩やデータ損失につながるリスクは後を絶ちません。

このような状況下で、企業が組織として情報セキュリティ対策に体系的に取り組むために不可欠なのが「セキュリティポリシー」です。しかし、「言葉は聞いたことがあるけれど、具体的に何をどうすれば良いのか分からない」「作成する必要性は感じているが、どこから手をつければ良いか不明」といった悩みを抱える担当者の方も多いのではないでしょうか。

本記事では、セキュリティポリシーの基本的な概念から、その必要性、具体的な作り方のステップ、そして実用的な雛形まで、網羅的に解説します。この記事を読めば、自社に合った効果的なセキュリティポリシーを策定し、運用していくための知識と道筋が明確になるでしょう。

目次

セキュリティポリシーとは

まず初めに、「セキュリティポリシー」が具体的に何を指すのか、その定義と関連する重要な概念について詳しく見ていきましょう。言葉の意味を正しく理解することが、効果的なポリシー策定の第一歩となります。

企業の情報セキュリティに関する基本方針

セキュリティポリシーとは、一言で言えば「企業が保有するすべての情報資産を、意図的または偶発的なあらゆる脅威から保護するための、組織としての意思決定を示したルールブックであり、行動指針」です。これは、情報セキュリティに関する最上位の方針であり、従業員や関係者が遵守すべき基本的な考え方やルールを明文化した文書を指します。

ここで言う「情報セキュリティ」とは、一般的に「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素(頭文字を取って「CIA」と呼ばれます)を維持・確保することを意味します。

- 機密性(Confidentiality): 許可された者だけが情報にアクセスできる状態を保証すること。不正なアクセスや情報漏洩を防ぎます。

- 完全性(Integrity): 情報が破壊、改ざん、または消去されていない、正確かつ完全な状態を保証すること。データの信頼性を守ります。

- 可用性(Availability): 許可された者が、必要な時にいつでも情報やシステムにアクセスし、利用できる状態を保証すること。システム停止や災害時でも事業を継続できるようにします。

セキュリティポリシーは、このCIAを維持するために、企業がどのような姿勢で情報セキュリティに取り組むのか、そして従業員一人ひとりは具体的に何をすべきで、何をしてはいけないのかを明確に示します。

例えば、企業が保有する情報資産には、以下のようなものが含まれます。

- 顧客情報: 氏名、住所、連絡先、購買履歴など

- 技術情報: 製品の設計図、ソースコード、研究開発データなど

- 財務情報: 決算情報、取引データ、原価情報など

- 人事情報: 従業員の個人情報、評価データ、給与情報など

- ノウハウ: 営業戦略、マーケティング計画、業務マニュアルなど

これらの重要な情報資産を、下記のような様々な脅威から守る必要があります。

- 外部からの脅威: ランサムウェアや標的型攻撃メールなどのサイバー攻撃、不正アクセス、盗聴など

- 内部からの脅威: 従業員による意図的な情報持ち出し(内部不正)、操作ミスや設定不備などのヒューマンエラー

- 物理的な脅威: PCやスマートフォンの盗難・紛失、オフィスへの不法侵入など

- 災害による脅威: 地震、火災、水害などによるシステム障害やデータ消失

セキュリティポリシーは、これらの多様な脅威に対して、組織全体で一貫したレベルの対策を講じるための羅針盤の役割を果たします。単なる技術的な対策のリストではなく、企業の経営理念や事業戦略と密接に結びついた、情報セキュリティに関する「憲法」のような存在と位置づけられるのです。

ISMS(情報セキュリティマネジメントシステム)との違い

セキュリティポリシーと共によく耳にする言葉に「ISMS(情報セキュリティマネジメントシステム)」があります。この二つは密接に関連していますが、意味する範囲が異なります。その違いを正しく理解することは、セキュリティ対策を体系的に進める上で非常に重要です。

ISMS(Information Security Management System)とは、情報セキュリティを管理・運用するための組織的な「仕組み」全体を指します。具体的には、情報資産のリスクを評価・分析し、適切な管理策を計画(Plan)、導入・運用(Do)、監視・レビュー(Check)、そして維持・改善(Act)するというPDCAサイクルを継続的に回していくための枠組みです。

一方、セキュリティポリシーは、このISMSという大きな仕組みの中核をなす「方針」や「ルール」を文書化したものです。つまり、ISMSを構築し、運用していく上での指針となるのがセキュリティポリシーなのです。

両者の関係を以下の表にまとめます。

| 項目 | セキュリティポリシー | ISMS(情報セキュリティマネジメントシステム) |

|---|---|---|

| 定義 | 企業の情報セキュリティに関する最高位の方針・ルールを文書化したもの。 | 情報資産を管理・運用し、継続的に改善していくための仕組み(マネジメントシステム)全体。 |

| 位置づけ | ISMSを構成する中核要素の一つ。ISMSの「P(計画)」段階で策定される。 | セキュリティポリシーを含む、組織体制、リスクアセスメント、教育、監査など包括的な枠組み。 |

| 目的 | 従業員や関係者が遵守すべき行動指針を明確にし、セキュリティレベルを統一する。 | 組織的な情報セキュリティ管理体制を構築し、PDCAサイクルを通じて継続的に改善する。 |

| 具体例 | 「情報資産は適切に分類し、アクセス権限を管理する」という方針。 | リスクアセスメントの実施、従業員へのセキュリティ教育、内部監査の実施、インシデント対応体制の構築など。 |

簡単に例えるなら、ISMSが「健康的な生活を送るための生活習慣全体(食事、運動、睡眠、定期健診などを含む)」だとすれば、セキュリティポリシーは「健康目標(例:体重を5kg減らす、血圧を正常値に保つ)や、そのための具体的なルール(例:毎日30分ウォーキングする、夜10時以降は食べない)」に相当します。

ISMSの国際規格として「ISO/IEC 27001」があり、この認証を取得することは、組織が国際的な基準に則った情報セキュリティ管理体制を構築・運用していることの客観的な証明になります。そして、このISO/IEC 27001認証を取得するための必須要件の一つが、経営層によって承認されたセキュリティポリシーの策定です。

したがって、セキュリティポリシーとISMSは別々の概念ではなく、「ISMSというマネジメントシステムを動かすためのエンジンがセキュリティポリシーである」と理解すると良いでしょう。

セキュリティポリシーの必要性と3つの目的

なぜ、時間と労力をかけてまでセキュリティポリシーを策定する必要があるのでしょうか。その背景には、企業を取り巻く環境の変化と、情報資産を守ることの重要性の高まりがあります。ここでは、セキュリティポリシーが果たす3つの主要な目的について解説します。

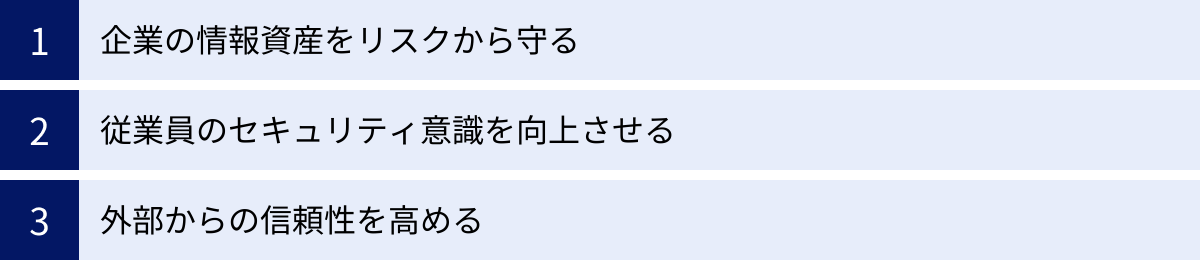

① 企業の情報資産をリスクから守る

セキュリティポリシーを策定する最も根源的かつ重要な目的は、企業の生命線ともいえる「情報資産」を様々なリスクから組織的に保護することです。前述の通り、情報資産には顧客情報や技術情報など、事業活動の根幹をなすデータが数多く含まれます。

もしこれらの情報が外部に漏洩した場合、企業は計り知れない損害を被る可能性があります。

- 金銭的損害: 顧客への損害賠償、原因調査や復旧にかかる費用、情報漏洩による売上減少など。

- 信用の失墜: 顧客や取引先からの信頼を失い、ブランドイメージが大きく傷つきます。一度失った信頼を回復するには、長い時間と多大な努力が必要です。

- 事業継続の危機: 基幹システムが停止したり、重要なデータが暗号化されたりすると、事業活動そのものがストップしてしまう恐れがあります。特にランサムウェア攻撃では、事業停止に追い込まれるケースも少なくありません。

- 法的責任: 個人情報保護法などの法令に違反した場合、行政からの命令や罰金が科される可能性があります。

また、脅威は外部からのサイバー攻撃だけではありません。従業員の不注意によるPCの紛失やメールの誤送信、あるいは悪意を持った従業員による内部不正など、内部に起因するリスクも深刻です。

セキュリティポリシーは、こうした多種多様なリスクに対して、場当たり的ではない、体系的で一貫した対策を講じるための基盤となります。「どのような情報資産を」「どのような脅威から」「どのように守るのか」という方針を明確に定めることで、リスクを網羅的に洗い出し、優先順位をつけて対策を講じることが可能になります。

例えば、「重要な情報が含まれるファイルは必ず暗号化する」「退職者のアカウントは即日削除する」といったルールを定めることで、情報漏洩のリスクを具体的に低減できます。このように、セキュリティポリシーは、漠然とした不安を具体的な管理策に落とし込み、企業の情報資産を堅牢に守るための設計図となるのです。

② 従業員のセキュリティ意識を向上させる

どれほど高性能なセキュリティ製品を導入しても、それを利用する「人」の意識が低ければ、セキュリティは簡単に破られてしまいます。「ヒューマンエラー」は情報セキュリティインシデントの主要な原因の一つであり、人的な脆弱性を突く攻撃(例:フィッシング詐欺)も後を絶ちません。

そこで重要になるのが、セキュリティポリシーの第二の目的である「従業員一人ひとりのセキュリティ意識を向上させ、適切な行動を促すこと」です。

セキュリティポリシーがない状態では、従業員はセキュリティに関して何を基準に行動すれば良いのか分かりません。

- 「このフリーWi-Fiを使っても大丈夫だろうか?」

- 「私物のUSBメモリで会社のデータを持ち帰っても良いのだろうか?」

- 「パスワードはどれくらいの複雑さにすれば安全なのだろうか?」

このような日々の判断が個人の裁量に委ねられてしまうと、セキュリティレベルにばらつきが生じ、組織全体として非常に脆弱な状態になります。

セキュリティポリシーは、全従業員が遵守すべき共通のルールを明確に提示することで、このような属人的な判断をなくし、組織全体のセキュリティレベルの底上げを図ります。

- パスワード管理: 「最低12文字以上で、英大文字・小文字・数字・記号を組み合わせること。過去に使用したパスワードの再利用は禁止」

- メールの取り扱い: 「添付ファイルを開く前には必ずウイルススキャンを実施すること。差出人が不明なメールや、件名が不審なメールのURLはクリックしないこと」

- デバイスの利用: 「会社の許可なく私物のPCやスマートフォンを社内ネットワークに接続しないこと。離席する際は必ずスクリーンロックをかけること」

このように具体的な行動基準を示すことで、従業員は「何をすべきか」「何をしてはいけないか」を正しく理解し、日々の業務の中で自然と安全な行動を取れるようになります。

さらに、ポリシーを策定するだけでなく、その内容を全従業員に周知し、定期的に教育・研修を行うプロセスも重要です。なぜそのルールが必要なのか、違反するとどのようなリスクがあるのかを丁寧に説明することで、従業員はルールを「やらされ仕事」としてではなく、自分自身と会社を守るための重要な取り組みとして認識するようになります。結果として、組織全体に「セキュリティは全員で守るもの」という文化(セキュリティカルチャー)が醸成され、これが最も強力な防御壁となるのです。

③ 外部からの信頼性を高める

セキュリティポリシーの策定と運用は、社内の体制を強化するだけでなく、社外のステークホルダー(顧客、取引先、株主、社会全体)からの信頼を獲得する上でも極めて重要です。これが第三の目的です。

現代のビジネスにおいて、自社の情報セキュリティ体制が強固であることは、企業の社会的責任の一つと見なされています。特に、顧客の個人情報や取引先の機密情報を預かる企業にとって、その情報を安全に管理していることを示すことは、ビジネスの根幹をなす信頼関係の構築に直結します。

セキュリティポリシーを策定し、その一部(特に基本方針)をウェブサイトなどで公開することは、企業が情報セキュリティに対して真摯かつ組織的に取り組んでいる姿勢を明確にアピールする手段となります。これは、顧客がサービスを選ぶ際や、取引先がパートナー企業を選定する際の安心材料となり、企業の競争力を高める要素にもなり得ます。

近年、「サプライチェーン攻撃」のリスクが深刻化しています。これは、セキュリティ対策が手薄な取引先や子会社を踏み台にして、本来の標的である大企業に侵入するという攻撃手法です。このため、多くの企業では、新規に取引を開始する際や契約を更新する際に、相手方の情報セキュリティ体制を厳しくチェックするようになっています。その際に、「セキュリティポリシーを策定・運用しているか」「ISMS認証などを取得しているか」といった点が重要な評価項目となります。

つまり、しっかりとしたセキュリティポリシーを持つことは、ビジネスチャンスを拡大し、逆に持たないことはビジネス機会の損失につながる可能性があるのです。

さらに、プライバシーマーク(Pマーク)制度や前述のISMS(ISO/IEC 27001)認証といった第三者認証の取得を目指す場合、セキュリティポリシーの策定は必須の要件です。これらの認証を取得・維持することは、客観的な基準で情報セキュリティ管理体制が評価されていることの証明となり、外部からの信頼性を飛躍的に高める効果があります。

このように、セキュリティポリシーは、単なる内向きのルールではなく、企業の価値と信頼性を外部に示すための重要なツールとしての側面も持っているのです。

セキュリティポリシーを構成する3つの階層

効果的なセキュリティポリシーは、単一の長大な文書ではなく、目的や対象読者に応じて整理された「3つの階層構造」で構成されるのが一般的です。この階層構造を理解することで、網羅的でありながらも、各立場の従業員にとって分かりやすく、実践的なポリシー体系を構築できます。

| 階層 | 名称 | 内容 | 対象読者 | 公開範囲 |

|---|---|---|---|---|

| 第1階層 | 基本方針(ポリシー) | 理念、目的、基本原則など、情報セキュリティへの姿勢を宣言 | 経営層、全従業員、顧客、取引先など | 社内外に公開 |

| 第2階層 | 対策基準(スタンダード) | 基本方針を守るための具体的なルール、遵守事項 | 全従業員、関係者 | 原則として社内限定 |

| 第3階層 | 実施手順(プロシージャ) | 対策基準を実行するための具体的な手順、マニュアル | 各部署の担当者 | 部署内など限定 |

① 基本方針(ポリシー)

「基本方針」は、3階層構造の頂点に位置する最上位の文書です。「情報セキュリティ基本方針」や「情報セキュリティポリシー」と題されることもあります。

この文書の役割は、企業の経営理念や事業戦略に基づき、情報セキュリティに対する組織としての基本的な考え方、目的、そして最高レベルの責任の所在を、社内外に向けて高らかに宣言することにあります。

内容は比較的抽象的で、普遍的なものが中心となります。特定の技術や製品に言及することは避け、なぜ情報セキュリティに取り組むのかという「Why」の部分を明確にすることが重要です。

【基本方針に盛り込まれる主な内容】

- 目的: なぜ当社は情報セキュリティに取り組むのか(例:お客様の信頼獲得、事業継続性の確保など)。

- 基本原則: 情報セキュリティの3要素(機密性・完全性・可用性)を維持することを宣言する。

- 適用範囲: この方針が誰(役員、従業員、業務委託先など)に適用されるのかを定義する。

- 情報セキュリティ体制: 誰が責任を持つのか(例:情報セキュリティ委員会の設置、最高情報セキュリティ責任者(CISO)の任命など)を明記する。

- 法令遵守: 個人情報保護法や関連する法規制、契約上の義務を遵守することを宣言する。

- 継続的改善: ISMSのPDCAサイクルに基づき、情報セキュリティへの取り組みを継続的に見直し、改善していくことを示す。

基本方針は、社長やCEOといった経営トップの名前で発行され、その承認を得ることが不可欠です。これにより、情報セキュリティが経営マターであることを全社に示します。多くの場合、企業のウェブサイトなどで公開され、顧客や取引先へのアピールにも活用されます。この文書は、これから策定するすべてのルールや手順の拠り所となる、いわば「情報セキュリティの憲法」です。

② 対策基準(スタンダード)

「対策基準」は、基本方針の下に位置する中間層の文書です。「情報セキュリティ対策基準書」や、単に「スタンダード」とも呼ばれます。

この文書の役割は、最上位の「基本方針」で宣言された理念や目的を実現するために、全従業員が守るべき具体的なルール(遵守事項)や、実施すべき対策の基準を定めることです。基本方針が「Why(なぜ)」を語るのに対し、対策基準は「What(何をすべきか)」を具体的に示します。

対策基準は、通常、対象とする領域ごとに文書が分けられることが多く、これにより内容が整理され、分かりやすくなります。

【対策基準の主な分類例】

- 人的セキュリティ基準: 入退社時の手続き、守秘義務、セキュリティ教育の受講義務、クリアデスク・クリアスクリーンの方針など。

- 物理的セキュリティ基準: オフィスやサーバルームへの入退室管理、機器の施錠管理、重要書類の保管・廃棄ルールなど。

- 技術的セキュリティ基準: アクセス制御(ID/パスワード管理)、ウイルス対策、ソフトウェアのアップデート、データの暗号化、バックアップなど。

- システム開発・運用基準: セキュアな開発手法、本番環境への変更管理、ログの取得・監視、脆弱性診断など。

- インシデント対応基準: インシデント発見時の報告フロー、緊急時の対応体制、再発防止策の策定プロセスなど。

例えば、基本方針で「情報資産を適切に保護する」と宣言した場合、対策基準では「PCのパスワードは12文字以上とし、英数字記号を混在させること」「機密情報を含むファイルは、社外に送信する際に必ず暗号化すること」といった、誰が見ても解釈がぶれない、具体的なルールを記述します。

この対策基準は、原則として社内限定で公開され、全従業員が参照すべき文書となります。

③ 実施手順(プロシージャ)

「実施手順」は、3階層の最も下に位置し、最も具体的で詳細な文書群です。「手順書」「マニュアル」「ガイドライン」などとも呼ばれます。

この文書の役割は、「対策基準」で定められたルールを、実際に現場の担当者がどのように実行するのか、その具体的な作業手順や操作方法を詳細に記述することです。対策基準が「What(何をすべきか)」を示すのに対し、実施手順は「How(どのようにやるか)」を解説します。

実施手順は、特定の業務やシステム、担当部署ごとに作成されるのが一般的です。誰が作業しても、同じ品質で、同じ結果が得られるように、図やスクリーンショットなどを多用し、専門知識がない人でも理解できるように記述することが重要です。

【実施手順の具体例】

- ウイルス対策ソフトの定義ファイル更新手順書: 特定のウイルス対策ソフトの管理画面を開き、手動で更新を実行する具体的なクリック手順を示す。

- 新規入社者向けアカウント発行手順書: Active Directoryでのユーザー作成から、各業務システムのアカウント設定、権限付与までの詳細な流れを記述する。

- テレワーク時のVPN接続マニュアル: 指定されたVPNクライアントソフトのインストール方法から、接続設定、ログイン手順までをスクリーンショット付きで解説する。

- 情報漏洩インシデント発生時連絡フロー: インシデントを発見した従業員が、最初に誰に、どのような手段(電話、チャットなど)で、何を報告すべきかを図式化する。

これらの手順書は、必要とする担当者や部署に限定して配布されます。技術の進歩やシステムの変更に合わせて頻繁に更新される必要があるため、管理しやすいフォーマット(例:社内Wikiなど)で運用されることが望ましいです。

この3階層構造を採用することで、経営層は「基本方針」で大局的な方向性を示し、管理者は「対策基準」で統制を効かせ、現場担当者は「実施手順」に沿って迷わず作業を進めることができます。これにより、組織全体として、整合性の取れた効率的な情報セキュリティ管理が実現できるのです。

セキュリティポリシーの作り方【6つのステップ】

理論を理解したところで、次はいよいよ実践です。効果的なセキュリティポリシーは、どのような手順で作成すれば良いのでしょうか。ここでは、策定プロセスを6つの具体的なステップに分けて解説します。

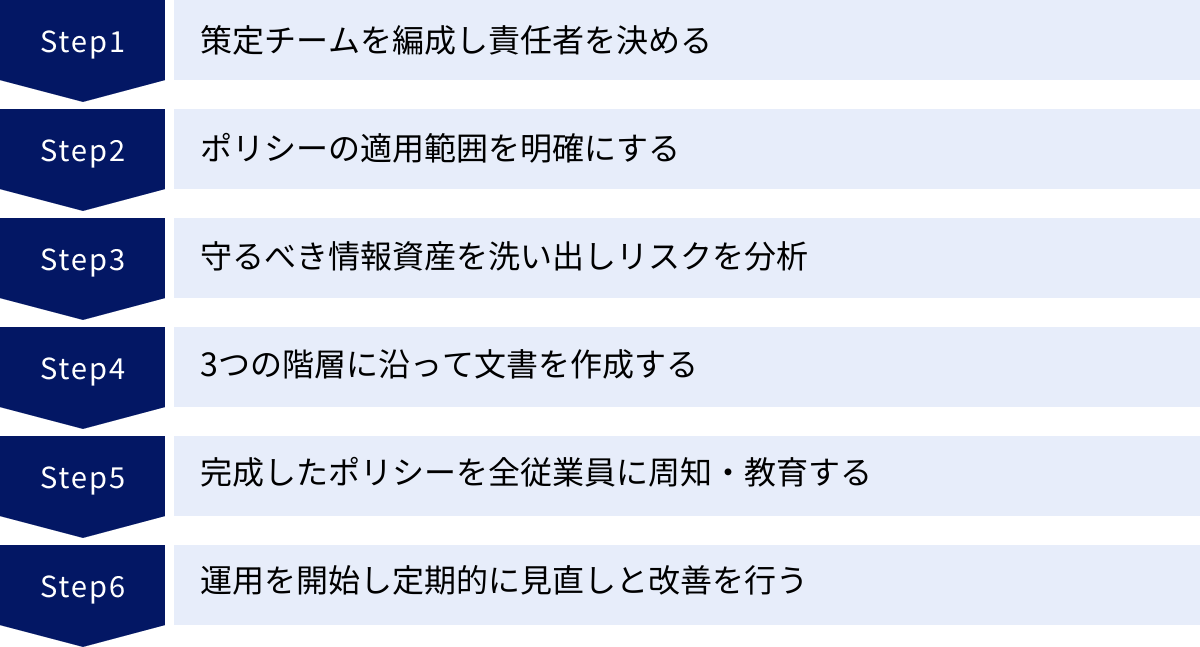

① ステップ1:策定チームを編成し責任者を決める

セキュリティポリシーの策定は、情報システム部門だけが進めるべきプロジェクトではありません。全社的なルールを定めるためには、各部門の視点や協力を得ることが不可欠です。

最初のステップは、このプロジェクトを推進するための「策定チーム」を編成することです。

情報システム部門だけでなく、経営層、法務、総務、人事、そして主要な事業部門の代表者など、部門横断的なメンバーでチームを構成することが成功の鍵となります。

- 経営層: プロジェクト全体の承認、予算の確保、最終的なポリシーの承認など、強力なリーダーシップを発揮します。

- 情報システム部門: 技術的な知見を提供し、現状のシステム構成やセキュリティ対策状況を分析します。文書のドラフト作成で中心的な役割を担います。

- 法務・コンプライアンス部門: 個人情報保護法などの関連法規や、契約上のセキュリティ要件との整合性をチェックします。

- 総務部門: 物理的セキュリティ(入退室管理など)や文書管理に関するルール作りに貢献します。

- 人事部門: 従業員の入退社時の手続き、教育・研修の計画、違反時の懲戒規定との連携などを担当します。

- 各事業部門: 現場の業務実態や、ポリシーによって業務にどのような影響が出るかをフィードバックします。現場の意見を無視したルールは形骸化しやすいため、非常に重要な役割です。

そして、このチームを率いる責任者(プロジェクトマネージャー)を明確に任命します。理想的には、CISO(最高情報セキュリティ責任者)のような役員クラスの人物が就任し、プロジェクトに対する経営層のコミットメントを示すことが望ましいです。責任者は、プロジェクトの進捗管理、各部門との調整、意思決定など、全体を統括する役割を担います。

② ステップ2:ポリシーの適用範囲を明確にする

次に、作成するセキュリティポリシーが「誰に」「何に」「どこで」適用されるのか、その適用範囲(スコープ)を厳密に定義します。適用範囲が曖昧なままでは、ルールの抜け漏れが生じたり、責任の所在が不明確になったりする原因となります。

主に以下の3つの観点から範囲を明確にします。

- 人的範囲: ポリシーを遵守すべき対象者を定義します。

- 例:役員、正社員、契約社員、派遣社員、アルバイト、インターンシップ生など、雇用形態に関わらずすべての従業員。さらには、業務を委託している外部の協力会社の従業員まで含めるかどうかも検討します。

- 物理的範囲: ポリシーが適用される場所を定義します。

- 例:本社ビル、支社、営業所、工場、データセンターなど、会社が管理するすべての物理的な拠点。近年では、従業員の自宅(在宅勤務環境)や出張先のホテル、カフェなども範囲に含める必要があります。

- 資産の範囲: ポリシーによって保護される対象資産を定義します。

- 例:

- ハードウェア(サーバー、PC、スマートフォン、ネットワーク機器など)

- ソフトウェア(OS、業務用アプリケーション、自社開発システムなど)

- 情報・データ(電子データ、紙媒体の書類、知的財産など)

- サービス(クラウドサービス、社内インフラなど)

- 例:

ここで定義した適用範囲は、セキュリティポリシー文書の冒頭に明記し、誰が読んでも対象が明確に分かるようにしておくことが重要です。

③ ステップ3:守るべき情報資産を洗い出しリスクを分析する

ポリシーの具体的な内容を作成する前に、現状を正確に把握する必要があります。このステップでは、自社にどのような情報資産があり、それぞれにどのようなリスクが存在するのかを評価します。このプロセスは「リスクアセスメント」と呼ばれ、効果的な対策を立案するための土台となります。

- 情報資産の洗い出し:

まず、社内に存在するすべての情報資産をリストアップします。各部署にヒアリングを行い、「どのような情報を」「どのような形で(ファイルサーバー、クラウド、紙など)」「何のために」利用しているかを洗い出します。この結果は「情報資産管理台帳」として文書化することが推奨されます。 - 情報資産の分類と価値評価:

洗い出した情報資産を、その重要度に応じて分類します。例えば、「極秘」「部外秘」「社内限定」「公開」のようにランク付けし、それぞれに価値を定義します。これにより、限られたリソースをどの情報資産の保護に優先的に投入すべきかが明確になります。 - 脅威と脆弱性の特定:

分類した情報資産ごとに、どのような「脅威」(例:不正アクセス、マルウェア感染、紛失、災害)に晒されているか、また、どのような「脆弱性」(例:OSが古い、パスワードが単純、ウイルス対策ソフト未導入)が存在するかを分析します。 - リスクの評価:

特定した「脅威」と「脆弱性」、そして「資産価値」を掛け合わせることで、「リスク」の大きさを評価します。リスク = 資産価値 × 脅威の発生可能性 × 脆弱性の深刻度 という考え方が基本です。評価した結果、特にリスクが高いと判断された項目(例:「顧客情報データベースへの不正アクセス」など)が、優先的に対策を講じるべき対象となります。

このリスクアセスメントの結果が、次のステップで作成する「対策基準」の具体的な内容の根拠となります。

④ ステップ4:3つの階層に沿って文書を作成する

ステップ3のリスクアセスメント結果に基づき、いよいよセキュリティポリシーの文書を作成していきます。この際、前述した「基本方針」「対策基準」「実施手順」の3つの階層を意識して作成することが重要です。

- 基本方針の作成:

企業の経営理念や、ステップ3で特定された主要なリスクを踏まえ、情報セキュリティに対する基本的な姿勢や目的を記述します。経営層のレビューを受けながら、簡潔かつ力強いメッセージを練り上げます。 - 対策基準の作成:

リスクアセスメントで「対策が必要」と判断された項目について、具体的なルールを定めていきます。例えば、「マルウェア感染」というリスクに対しては、「全PCにウイルス対策ソフトを導入し、定義ファイルを常に最新の状態に保つこと」「不審なメールの添付ファイルは開かないこと」といった基準を設けます。この際、後述する雛形や、IPA(情報処理推進機構)が公開している「情報セキュリティ対策ベンチマーク」などを参考にすると効率的です。 - 実施手順の作成:

対策基準で定めたルールを、現場が実行できるように詳細な手順書に落とし込みます。例えば、「ウイルス対策ソフトを最新に保つ」という基準に対し、「〇〇(ソフト名)の管理コンソールを開き、△△ボタンをクリックして手動アップデートを実行する手順」などを具体的に記述します。

重要なのは、テンプレートをそのまま使うのではなく、必ず自社の規模、業種、文化、技術レベルに合わせて内容をカスタマイズすることです。現実離れしたルールは、誰も守ることができません。

⑤ ステップ5:完成したポリシーを全従業員に周知・教育する

素晴らしいセキュリティポリシーが完成しても、書庫に眠っていては意味がありません。ポリシーは「作って終わり」ではなく、「全従業員に理解され、遵守されて」初めて価値を持ちます。

完成したポリシーは、以下の方法で全従業員に徹底的に周知します。

- 説明会の開催: 社長や担当役員から直接、ポリシー策定の背景や重要性を語ってもらうことで、従業員の当事者意識を高めます。

- 社内ポータル(イントラネット)への掲載: いつでも誰でも参照できる場所にポリシーを掲載します。

- 全社メールでの通知: 完成の報告と共に、ポリシーが掲載されている場所へのリンクを送付します。

周知と並行して、ポリシーの内容を理解させるための教育を実施します。

- 集合研修やeラーニング: ポリシーの各項目について、なぜそのルールが必要なのか、具体的な事例を交えながら解説します。

- 理解度テスト: 教育の効果を測定し、理解が不十分な従業員には再教育を行います。

- 遵守誓約書への署名: ポリシーの内容を理解し、遵守することを誓約する書面に署名をもらうことで、従業員の責任感を促します。

教育は一度きりではなく、新入社員研修に組み込んだり、全従業員を対象に年1回程度の定期的な研修を行ったりすることが重要です。

⑥ ステップ6:運用を開始し定期的に見直しと改善を行う

周知と教育が完了したら、いよいよセキュリティポリシーの運用を開始します。しかし、これもゴールではありません。ビジネス環境や技術、そして攻撃者の手口は常に変化しています。セキュリティポリシーも、その変化に対応して進化し続けなければなりません。

ここで重要になるのが、ISMSで触れたPDCAサイクル(Plan-Do-Check-Act)の考え方です。

- Plan(計画): ポリシーの策定(ステップ1〜4)

- Do(実行): ポリシーの運用、周知・教育(ステップ5)

- Check(評価): ポリシーが正しく遵守されているか、有効に機能しているかを評価します。

- 方法:内部監査の実施、セキュリティインシデントの発生状況の分析、システムログの監視、従業員へのヒアリングなど。

- Act(改善): 評価結果(Check)に基づき、ポリシーの問題点を改善し、改訂します。

最低でも年に1回は定期的な見直しを行うことが推奨されます。また、それ以外にも、以下のようなタイミングで随時見直しが必要です。

- 新しい事業やサービスを開始したとき

- 新しい技術(例:クラウド、AI)を導入したとき

- 重大なセキュリティインシデントが発生したとき

- 関連する法律が改正されたとき

- 新たな脅威(新型のサイバー攻撃など)が出現したとき

セキュリティポリシーは「生きた文書」です。継続的な見直しと改善のサイクルを回し続けることで、常に実効性の高い状態を維持することができるのです。

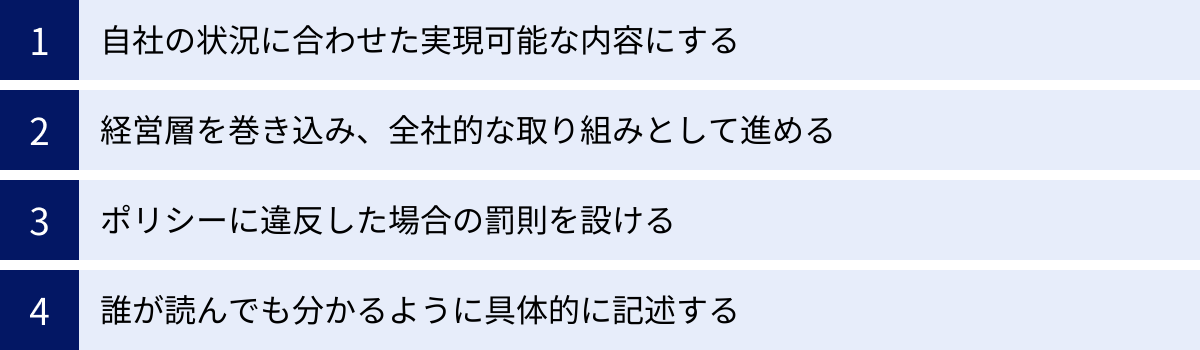

効果的なセキュリティポリシーにするための4つのポイント

せっかく策定したセキュリティポリシーが、誰も読まない「お飾り」や、現場の実態と乖離した「絵に描いた餅」になってしまっては意味がありません。ここでは、ポリシーを形骸化させず、実効性の高いものにするための4つの重要なポイントを解説します。

① 自社の状況に合わせた実現可能な内容にする

セキュリティポリシーを策定する際、他社の事例やインターネット上のテンプレートを参考にすることは有効ですが、それをそのまま流用するのは絶対に避けるべきです。最も重要なのは、自社の規模、業種、企業文化、従業員のITリテラシーといった「身の丈」に合った、実現可能な内容にすることです。

例えば、従業員数10名のスタートアップ企業が、数千人規模の大企業と同じレベルの厳格で複雑なポリシーを導入しようとしても、運用が回らず、すぐに形骸化してしまうでしょう。逆に、金融機関や医療機関のように、極めて機密性の高い情報を扱う企業では、一般的なオフィス業務の企業よりも厳しい基準が求められます。

理想ばかりを追い求めて、あまりに厳しすぎるルールを設定することも問題です。例えば、「パスワードを毎月変更する」というルールは、一見安全そうに見えますが、従業員がパスワードを覚えきれず、結局は付箋に書いてPCに貼り付けるといった、かえって危険な行動を誘発する可能性があります。これを「パスワードの形骸化」と呼びます。

また、業務で必要なクラウドサービスの利用を過度に制限すると、従業員が会社の許可を得ずに個人契約のサービスを勝手に利用する「シャドーIT」のリスクを高めます。シャドーITは、情報システム部門が管理できない領域で情報が扱われるため、重大なセキュリティホールとなり得ます。

効果的なポリシーとは、セキュリティの確保と業務上の利便性のバランスが取れたものです。策定チームは、現場の従業員の声に十分に耳を傾け、現実的な業務プロセスを阻害しない範囲で、最大限の効果を発揮するルールを設計する必要があります。

② 経営層を巻き込み、全社的な取り組みとして進める

情報セキュリティ対策は、もはや情報システム部門だけの課題ではありません。企業の事業継続を左右する重要な経営課題です。したがって、セキュリティポリシーの策定と運用は、経営層が強いリーダーシップを発揮し、全社的な取り組みとして推進することが不可欠です。

情報システム部門が主体となってポリシーを作成しても、経営層の理解や協力がなければ、以下のような問題が生じます。

- 予算や人員の不足: 必要なセキュリティツールの導入や、対策に必要な人員の確保が承認されない。

- 部門間の協力が得られない: 各事業部門が「自分たちの仕事ではない」と非協力的になり、ポリシーが全社に浸透しない。

- ポリシーの形骸化: 経営層自身がポリシーの重要性を認識していないと、従業員もそれを軽視するようになり、ルールが守られなくなる。

これを防ぐためには、策定の初期段階から経営層を巻き込むことが重要です。経営層が、情報漏洩などのセキュリティインシデントが事業に与えるインパクト(事業リスク)を正しく認識し、セキュリティ対策を「コスト」ではなく「投資」と捉えることが、プロジェクト成功の第一歩となります。

経営層が策定プロセスに関与し、完成した「基本方針」に自らの名前で署名し、全社に向けたメッセージを発信することで、セキュリティポリシーの重要性が全従業員に伝わります。これは、単なるトップダウンの命令ではなく、「会社全体で情報資産を守る」という強い意志の表明となり、全社的なセキュリティ文化を醸成する上で絶大な効果を発揮します。

③ ポリシーに違反した場合の罰則を設ける

性善説だけに頼るのではなく、ルールの実効性を担保するためには、残念ながらある程度の強制力も必要です。セキュリティポリシーに違反した場合に、どのような措置が取られるのかを明確に定めておくことは、従業員のコンプライアンス意識を高め、意図的なルール違反を抑止する上で非常に効果的です。

罰則を設ける際は、以下の点を考慮する必要があります。

- 違反行為の明確化: 何をしたら違反になるのかを、ポリシー内で具体的に定義します。「会社の情報を故意に外部に漏洩させる」といった重大な違反から、「離席時にスクリーンロックを怠る」といった軽微な違反まで、レベル分けをしておくと良いでしょう。

- 就業規則との連携: 罰則の内容(例:譴責、減給、出勤停止、懲戒解雇など)は、労働法規に準拠し、就業規則の懲戒規定と明確に連携させる必要があります。この点については、人事部門や社会保険労務士などの専門家と十分に協議することが不可欠です。

- 公平性と透明性の確保: 違反の事実認定や罰則の適用は、客観的な証拠に基づき、公平かつ透明性の高いプロセスを経て行われるべきです。恣意的な運用は、従業員の不信感を招きます。

- 事前の周知徹底: 罰則規定が存在すること、そしてその内容を、全従業員にあらかじめ十分に周知しておくことが大前提です。知らないルールで罰せられることがないようにします。

忘れてはならないのは、罰則の第一の目的は、従業員を罰することではなく、違反行為を未然に防ぐ「抑止力」として機能させることです。罰則という「アメとムチ」の「ムチ」の部分を整備すると同時に、なぜルールを守る必要があるのかを丁寧に説明し、従業員の理解と納得を得る「アメ」の部分(教育や啓発活動)にも力を入れることが重要です。

④ 誰が読んでも分かるように具体的に記述する

セキュリティポリシーは、情報システムの専門家だけでなく、営業、経理、製造現場など、ITに詳しくない従業員も含めた全従業員が読んで理解し、行動に移せなければなりません。そのため、専門用語や曖昧な表現を避け、誰が読んでも解釈に迷わない、具体的で平易な言葉で記述することが極めて重要です。

例えば、以下のような抽象的な表現は避けるべきです。

- (悪い例)「パスワードは適切に管理すること。」

- →(良い例)「パスワードは、1. 長さ12文字以上、2. 英大文字、英小文字、数字、記号を各1文字以上含む、3. 他のサービスで利用していない、という3つの条件を満たすこと。また、パスワードを付箋やメモに書いて他人の目に触れる場所に保管してはならない。」

- (悪い例)「不審なメールには十分に注意すること。」

- →(良い例)「差出人に心当たりがないメール、件名や本文が不自然な日本語のメール、緊急性を煽る内容のメールは『不審なメール』と判断し、添付ファイルやURLを決して開かず、速やかに情報システム部門に報告すること。」

特に、現場担当者が直接参照する「実施手順(プロシージャ)」においては、この具体性が最も求められます。文章だけでなく、フローチャート、図、実際の操作画面のスクリーンショットなどを多用することで、視覚的に理解を助け、作業ミスを防ぐことができます。

ポリシーを記述する際は、常に「この文章を読んだITの素人であるAさんは、迷わずに行動できるだろうか?」という読み手の視点を忘れないようにしましょう。ドラフトが完成した段階で、IT部門以外の従業員に読んでもらい、分かりにくい点がないかフィードバックを求めるのも非常に有効な方法です。

【雛形】セキュリティポリシーに記載する項目サンプル

ここでは、実際にセキュリティポリシーを作成する際に参考となる、各階層ごとの記載項目のサンプルをご紹介します。これはあくまで一般的な雛形であり、必ず自社の実態に合わせて内容を取捨選択・追記・修正してください。

基本方針に記載する項目例

情報セキュリティ基本方針

株式会社〇〇(以下、「当社」という)は、当社の事業活動において取り扱う情報資産を、あらゆる脅威から保護し、お客様ならびに社会からの信頼に応えることが、企業の社会的責任であると認識しています。この理念に基づき、当社は情報セキュリティを確保するための基本方針を以下の通り定め、役員および全従業員がこれを遵守します。

- 目的

本方針は、当社の情報資産の機密性、完全性、および可用性を維持し、情報セキュリティインシデントを未然に防止するとともに、万一インシデントが発生した場合の影響を最小限に抑えることを目的とします。 - 適用範囲

本方針は、当社の管理下にあるすべての業務活動に関わる情報資産(電子データ、紙媒体を問わない)と、これらの情報資産を取り扱う当社の役員、従業員(正社員、契約社員、派遣社員等を含む)、および当社の情報資産にアクセスするすべての業務委託先関係者に適用します。 - 情報セキュリティ体制の構築

当社は、情報セキュリティを統括する「最高情報セキュリティ責任者(CISO)」を任命し、情報セキュリティ委員会を設置します。これにより、全社的な情報セキュリティの状況を正確に把握し、必要な対策を迅速に実施できる体制を構築・維持します。 - 法令等の遵守

当社は、個人情報保護法、不正競争防止法、著作権法をはじめとする、情報セキュリティに関連するすべての法令、規制、およびお客様との契約上の義務を遵守します。 - 情報資産の管理

当社は、保有する情報資産をその重要性に応じて分類し、各分類に応じた適切な管理策を講じます。情報資産へのアクセスは、業務上必要な者のみに限定し、権限の不正利用や不正アクセスを防止します。 - 教育・訓練の実施

当社は、本方針の対象者すべてに対し、情報セキュリティの重要性を認識させ、情報資産の適正な利用を行うために、必要かつ継続的な教育・訓練を実施します。 - インシデントへの対応

当社は、情報セキュリティインシデントの発生を予防する措置を講じるとともに、万一インシデントが発生した場合には、迅速な原因究明、被害拡大の防止、および再発防止に努めます。 - 違反時の対応

本方針および関連規程に違反した者に対しては、就業規則等に基づき、厳正な措置を講じます。 - 継続的な見直しと改善

当社は、本方針が遵守されていることを定期的に評価し、事業内容の変化、社会情勢の変化、および新たな脅威に対応するため、情報セキュリティ管理体制を継続的に見直し、改善します。

制定日:YYYY年MM月DD日

改定日:YYYY年MM月DD日

株式会社〇〇

代表取締役社長 △△ △△

対策基準に記載する項目例

対策基準は、以下のように領域ごとに文書を分けて作成すると管理しやすくなります。

【人的セキュリティ対策基準】

- 第1章 採用時のセキュリティ

- 秘密保持契約書の締結

- 身元確認の実施

- 第2章 在職中のセキュリティ

- 情報セキュリティ教育の受講義務

- クリアデスク・クリアスクリーンポリシー

- 内部不正の防止に関する規定

- 第3章 退職・異動時のセキュリティ

- 情報資産(PC、IDカード等)の返却手続き

- システムアカウントの削除・権限変更

- 退職後の守秘義務

【物理的セキュリティ対策基準】

- 第1章 執務エリアの管理

- 入退室管理システムの利用ルール

- 来訪者の受付・管理手順

- 執務エリアでの写真撮影の禁止

- 第2章 機器・媒体の管理

- サーバー室へのアクセス制限

- PCやスマートフォンの盗難・紛失防止策(ワイヤーロック等)

- USBメモリ等外部記憶媒体の利用ルール

- 紙媒体の重要書類の施錠保管・廃棄ルール(シュレッダー利用)

【技術的セキュリティ対策基準】

- 第1章 アクセス制御

- ID・パスワード管理規定(複雑性、定期変更、使い回し禁止)

- 多要素認証(MFA)の利用推奨

- 特権IDの管理ルール

- 第2章 マルウェア対策

- ウイルス対策ソフトの導入と運用の規定

- 不審なメール・Webサイトへの対応

- 第3章 ネットワークセキュリティ

- ファイアウォールの設定・管理

- 無線LAN(Wi-Fi)の利用規定(ゲスト用と業務用ネットワークの分離)

- リモートアクセス(VPN)の利用ルール

- 第4章 データ保護

- データのバックアップとリストアに関する規定

- 重要データの暗号化に関する規定

実施手順に記載する項目例

実施手順は、対策基準の各ルールを具体的に実行するためのマニュアルです。

- PCキッティング手順書: 新規購入したPCに対し、OSのインストールからセキュリティ設定、業務用アプリケーションの導入までの一連の作業手順を記述したもの。

- パスワード変更手順書: 各主要システム(Windows、グループウェア、基幹システム等)のパスワードを、ユーザー自身が変更するための具体的な操作画面と手順を解説したもの。

- セキュリティインシデント報告マニュアル: ウイルス感染やPC紛失などを発見した従業員が、「いつ」「誰に」「何を」「どのように」報告すべきかをまとめたフローチャートと連絡先一覧。

- 外部記憶媒体利用申請・管理手順書: 業務上、USBメモリの利用が必要な場合の申請フロー、情報システム部門によるフォーマット・暗号化処理の手順、貸出・返却の管理台帳の記入方法などを定めたもの。

- 在宅勤務セキュリティガイドライン: 自宅のネットワーク環境で安全に業務を行うための注意点(ルーターのパスワード設定、家族とのPC共有禁止など)や、VPNの接続方法をまとめたもの。

まとめ

本記事では、セキュリティポリシーの基本的な概念から、その必要性、構成要素、具体的な作り方の6つのステップ、そして実効性を高めるためのポイントまで、幅広く解説しました。

改めて要点を整理すると、セキュリティポリシーとは、企業の情報資産を守り、従業員のセキュリティ意識を高め、社会的な信頼を獲得するための、情報セキュリティに関する組織の「憲法」であり、行動指針です。それは単一の文書ではなく、「基本方針」「対策基準」「実施手順」という3つの階層で構成され、それぞれが役割を分担することで、体系的かつ実践的なものとなります。

効果的なセキュリティポリシーを策定・運用するためには、

- 自社の身の丈に合った実現可能な内容にすること

- 経営層を巻き込み、全社一丸となって取り組むこと

- 違反時の罰則を設け、ルールの実効性を担保すること

- 誰にでも分かる具体的で平易な言葉で記述すること

といったポイントが不可欠です。

そして何よりも重要なのは、セキュリティポリシーは一度作ったら終わりではないということです。ビジネス環境や脅威の変化に対応するため、PDCAサイクルを回し、定期的な見直しと改善を継続していくことが、ポリシーを「生きた」ものとして維持する鍵となります。

情報セキュリティ対策は、もはや避けては通れない経営課題です。本記事で解説したステップやポイントを参考に、ぜひ自社に最適化された、実効性の高いセキュリティポリシーの策定と運用に着手してみてください。それが、企業の持続的な成長と発展を支える強固な基盤となるはずです。