現代のビジネス環境において、データは企業の最も重要な資産の一つです。しかし、デジタルトランスフォーメーション(DX)の加速や働き方の多様化に伴い、情報漏洩のリスクはかつてないほど高まっています。顧客情報や技術情報といった機密データが一度外部に流出すれば、金銭的な損害はもちろん、社会的な信用を失い、最悪の場合、事業の継続すら困難になる可能性があります。

情報漏洩は、決して他人事ではありません。大手企業だけでなく、セキュリティ対策が手薄になりがちな中小企業もサイバー攻撃の標的とされています。また、巧妙なサイバー攻撃だけでなく、従業員の些細なミスや悪意ある内部関係者によっても引き起こされるため、すべての企業が「いつ自社で発生してもおかしくない」という危機意識を持つことが不可欠です。

この記事では、情報漏洩の基本的な定義から、企業に与える深刻なリスク、そしてその主な原因までを深く掘り下げて解説します。さらに、企業が今すぐ取り組むべき具体的な対策を12項目にわたって詳述し、万が一の事態に備えるための対処フローもご紹介します。

本記事を通じて、情報漏洩対策の全体像を体系的に理解し、自社のセキュリティ体制を見直し、強化するための具体的なアクションプランを描くことができるようになります。 安全で信頼される企業であり続けるために、ぜひ最後までお読みください。

目次

情報漏洩とは

情報漏洩とは、企業や組織が管理する機密情報や個人情報などが、意図しない形で外部に流出・漏洩してしまう事態を指します。ここでいう「情報」には、顧客の氏名、住所、電話番号、クレジットカード情報といった個人情報だけでなく、企業の技術情報、開発中の製品データ、財務情報、人事情報、取引先との契約内容など、外部に公開されるべきでないあらゆる重要データが含まれます。

情報の流出形態は様々です。サイバー攻撃によってサーバーからデータが盗み出されるケースもあれば、従業員が誤って顧客リストを無関係の第三者にメールで送ってしまうケース、情報が記録されたUSBメモリを紛失してしまうケースなどもすべて情報漏洩に該当します。つまり、悪意の有無や原因が内部か外部かにかかわらず、管理下にあるべき情報がコントロールできない状態に置かれることが、情報漏洩の本質です。

近年、ビジネスのあらゆる場面でIT活用が進み、クラウドサービスの利用やテレワークが一般化したことで、情報の保管場所や利用形態は複雑化しています。これにより、企業が守るべき情報の範囲は拡大し、情報漏洩のリスクはますます高まっています。

実際に、情報漏洩インシデントは後を絶ちません。株式会社東京商工リサーチが発表した「『個人情報の漏えい・紛失事故』調査(2023年)」によると、2023年に上場企業とその子会社が公表した個人情報の漏えい・紛失事故は175件、事故件数・漏えいした個人情報数は共に過去最多を記録しました。漏えいした可能性のある個人情報は、合計で4,090万8,718人分にのぼります。

事故の原因として最も多かったのは「ウイルス感染・不正アクセス」で93件と、全体の半数以上(53.1%)を占めています。次いで「誤表示・誤送信」が41件(23.4%)、「紛失・誤廃棄」が27件(15.4%)と続き、外部からの攻撃だけでなく、内部の人的なミスが依然として大きな原因となっていることが分かります。(参照:株式会社東京商工リサーチ「2023年「上場企業の個人情報漏えい・紛失事故」調査」)

このような状況下で、企業はなぜ情報漏洩対策に真剣に取り組む必要があるのでしょうか。その理由は、情報漏洩が単なる「データの紛失」に留まらない、深刻な経営リスクに直結するためです。次の章で詳しく解説しますが、一件の情報漏洩が、損害賠償による直接的な金銭的損失、ブランドイメージの失墜による間接的な損失、そして最悪の場合は事業停止という事態を招く可能性があります。

特に、2022年4月に施行された改正個人情報保護法では、情報漏洩が発生した際の企業側の報告義務が厳格化され、違反した場合の罰則も強化されました。これにより、情報漏洩対策はコンプライアンス(法令遵守)の観点からも、すべての企業にとって避けては通れない経営課題となっています。

企業活動においてデジタルデータの活用が不可欠である以上、情報漏洩のリスクをゼロにすることは現実的ではありません。しかし、リスクを正しく理解し、適切な対策を講じることで、その発生確率を大幅に低減させ、万が一発生した際の被害を最小限に食い止めることは可能です。本記事では、そのための具体的な知識と手法を網羅的に提供していきます。

情報漏洩が企業に与える3つのリスク

情報漏洩が発生すると、企業は単に「情報を失う」以上の甚大なダメージを受けます。その影響は複合的であり、事業の根幹を揺るがしかねません。ここでは、情報漏洩が企業にもたらす主要な3つのリスク、「金銭的な損害」「社会的信用の失墜」「事業継続の困難化」について、それぞれ具体的に解説します。

① 金銭的な損害

情報漏洩がもたらす最も直接的で分かりやすいリスクが、金銭的な損害です。この損害は、事故対応に要する直接的なコストと、事業機会の損失といった間接的なコストに大別されます。

直接的なコスト

情報漏洩事故が発生した場合、企業は以下のような多岐にわたる費用負担を強いられます。

- 損害賠償・慰謝料: 漏洩した情報が個人情報である場合、被害を受けた本人から損害賠償請求訴訟を起こされる可能性があります。1人あたりの賠償額は漏洩した情報の内容や二次被害の有無によって変動しますが、数千円から数万円にのぼるケースが一般的です。漏洩件数が数万、数十万単位になれば、賠償総額は数億円規模に達することもあります。

- お詫びの品・見舞金の送付: 訴訟に至らない場合でも、企業としての姿勢を示すために、被害者に対して商品券や電子マネーなどのお詫びの品を送付するケースが多く見られます。これも被害者数に比例して膨大なコストとなります。

- 原因調査費用: なぜ情報漏洩が起きたのか、被害範囲はどこまでか、といった点を正確に把握するため、外部の専門家(デジタルフォレンジック調査会社など)に調査を依頼する必要が生じます。この調査費用は、調査の規模や難易度によっては数百万から数千万円に及ぶこともあります。

- 復旧・対策費用: 不正アクセスを受けたシステムの復旧、脆弱性の修正、セキュリティ強化のための新たなツール導入など、技術的な対応にも多額の費用がかかります。

- コールセンター設置・運営費用: 被害者からの問い合わせに対応するため、専用のコールセンターを設置・運営する費用も発生します。人件費や通信費など、対応が長期化すればその分コストも増大します。

- 弁護士費用・コンサルティング費用: 法的な対応や危機管理広報に関するアドバイスを求めるため、弁護士や専門コンサルタントに支払う費用も無視できません。

間接的なコスト

目に見える直接的な費用だけでなく、以下のような間接的な金銭的損害も発生します。

- 機会損失: 情報漏洩を起こした企業という評判が広まることで、既存顧客が離反したり、新規顧客の獲得が困難になったりします。また、取引先から契約を打ち切られる、あるいは新規の取引が見送られるなど、売上に直結する機会を失うことになります。

- 株価の下落: 上場企業の場合、情報漏洩の公表によって株価が急落し、時価総額が大きく減少するリスクがあります。これは企業の資金調達能力にも影響を与えます。

これらの金銭的損害は、企業の財務基盤を大きく揺るがし、本来投資すべきであった研究開発や設備投資、人材採用などの成長戦略を停滞させる大きな要因となります。

② 社会的信用の失墜

情報漏洩がもたらす損害の中で、最も回復が困難なのが「社会的信用」の失墜です。一度失った信頼を取り戻すには、長い年月と真摯な努力が必要になります。

- ブランドイメージの毀損: 顧客や社会全体から「情報を適切に管理できない会社」「セキュリティ意識の低い会社」というネガティブなレッテルを貼られてしまいます。長年かけて築き上げてきたブランドイメージが、たった一度の事故で崩れ去ることも少なくありません。

- 顧客・ユーザーの離反: 自分の個人情報を漏洩させた企業に対し、顧客が不信感を抱くのは当然です。特に、代替可能なサービスや商品を提供している場合、顧客はより信頼できる競合他社へと簡単に乗り換えてしまうでしょう。

- 取引関係の悪化・サプライチェーンへの影響: BtoBビジネスにおいても信用の失墜は深刻です。取引先は、自社の情報が漏洩するリスクを懸念し、取引の縮小や停止を検討する可能性があります。近年では、特定の企業への攻撃を足がかりに、その取引先を狙う「サプライチェーン攻撃」も増えており、自社のセキュリティ不備が取引先全体に迷惑をかけるという認識が重要です。

- 採用活動への悪影響: 企業の評判は、就職・転職市場にも大きな影響を与えます。情報漏洩のようなネガティブなニュースは学生や求職者にもすぐに伝わり、「将来性のない会社」「コンプライアンス意識が低い会社」と見なされ、優秀な人材の確保が極めて困難になります。

このように、社会的信用の失墜は、顧客、取引先、従業員、株主、求職者といったあらゆるステークホルダーとの関係を悪化させ、企業の存続基盤そのものを蝕んでいきます。

③ 事業継続の困難化

金銭的損害と社会的信用の失墜が複合的に作用した結果、最終的に事業の継続そのものが困難になるリスクがあります。

- 業務の停止: サイバー攻撃によって基幹システムが停止したり、ランサムウェアによってデータが暗号化されたりした場合、生産ラインの停止、ECサイトの閉鎖、店舗の営業休止など、主要な事業活動が物理的に行えなくなる可能性があります。原因調査や復旧作業のために、長期間の業務停止を余儀なくされるケースも少なくありません。

- 行政処分・罰則: 個人情報保護法では、重大な個人情報漏洩が発生し、個人情報保護委員会への報告を怠ったり、委員会の命令に違反したりした企業に対し、厳しい行政処分や罰則が科されます。法人に対しては最大で「1億円以下の罰金」が科される可能性があり、企業の経営に大きな打撃を与えます。(参照:個人情報保護委員会ウェブサイト)

- 許認可の取り消し: 特定の事業を行うために必要な許認可(例:プライバシーマークなど)が、情報漏洩を理由に取り消される場合があります。許認可が事業継続の前提となっている場合、その取り消しは事実上の事業停止を意味します。

- 倒産・廃業: 上記のリスクが重なった結果、最終的に企業の体力が尽き、倒産や廃業に追い込まれるケースも実際に発生しています。特に、経営基盤の弱い中小企業にとって、一度の情報漏洩が致命傷となる可能性は決して低くありません。

情報漏洩対策は、単なるIT部門の課題ではなく、事業継続計画(BCP)の中核をなす、全社的に取り組むべき経営課題であると認識することが、これらの深刻なリスクを回避するための第一歩です。

情報漏洩の主な原因は3種類

情報漏洩はなぜ起こるのでしょうか。その原因を突き詰めていくと、大きく3つのカテゴリーに分類できます。それは「外部からの攻撃(サイバー攻撃)」「内部の過失(ヒューマンエラー)」「内部関係者による故意の不正行為」です。これらの原因の割合は、調査機関のデータによって多少異なりますが、いずれも企業が直面する現実的な脅威です。

| 原因カテゴリ | 具体的な手口・状況 | 対策の方向性 |

|---|---|---|

| 外部からの攻撃 | 不正アクセス、マルウェア感染、標的型攻撃、フィッシング詐欺 | 技術的な防御策の強化、脆弱性管理、従業員の脅威認識向上 |

| 内部の過失 | メールの誤送信、デバイスの紛失、設定・管理ミス | ルールの徹底、プロセスの標準化、自動化、従業員教育 |

| 内部の不正行為 | 機密情報の持ち出し、データの改ざん・破壊 | アクセス権限の厳格化、操作ログの監視、退職者管理の徹底 |

この表が示すように、それぞれの原因に対して有効な対策は異なります。したがって、自社の状況を鑑み、どの原因のリスクが高いかを分析し、バランスの取れた対策を講じることが重要です。ここでは、各原因の具体的な手口や状況を詳しく見ていきましょう。

① 外部からの攻撃(サイバー攻撃)

企業のネットワークやシステムに外部から侵入し、情報を窃取する手口です。攻撃手法は年々高度化・巧妙化しており、完全な防御は極めて困難になっています。

不正アクセス

不正アクセスとは、正規のアクセス権限を持たない第三者が、サーバーやシステム、クラウドサービスなどに不正にログイン・侵入する行為です。主な手口には以下のようなものがあります。

- ID・パスワードの窃取・悪用: 他のサービスから流出したID・パスワードの組み合わせを試す「パスワードリスト攻撃」や、単純なパスワードを辞書や総当たりで割り出す「ブルートフォース攻撃」が代表的です。また、フィッシング詐欺によって利用者のID・パスワードを直接盗み出す手口も多発しています。

- 脆弱性の悪用: OS、ミドルウェア、アプリケーションなどに存在するセキュリティ上の欠陥(脆弱性)を突いて侵入する手口です。特に、修正プログラム(パッチ)が適用されていない古いシステムは格好の標的となります。近年では、テレワークで利用が増加したVPN(Virtual Private Network)機器の脆弱性を狙った攻撃が急増しています。

マルウェア・ウイルス感染

マルウェアとは、悪意を持って作成された不正なソフトウェアやプログラムの総称です。ウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、様々な種類が存在します。

- ランサムウェア: 感染したPCやサーバー内のデータを勝手に暗号化し、元に戻すことと引き換えに身代金(ランサム)を要求するマルウェアです。近年では、データを暗号化するだけでなく、事前に窃取したデータを公開すると脅迫する「二重恐喝(ダブルエクストーション)」の手口が主流となっており、情報漏洩と事業停止を同時に引き起こす極めて悪質な攻撃です。

- スパイウェア: ユーザーに気づかれないようにPCに潜伏し、キーボード入力情報(ID、パスワードなど)や個人情報を収集して外部に送信するマルウェアです。

- Emotet(エモテット): 主にメールの添付ファイルを介して感染を広げるマルウェアです。感染すると、メールアカウント情報やアドレス帳の情報を盗み出し、過去にやり取りした相手や件名を装った「なりすましメール」を送信してさらに感染を拡大させます。受信者が本物のメールだと信じ込みやすいため、被害が爆発的に広がる特徴があります。

これらのマルウェアの主な感染経路は、不正なWebサイトの閲覧、ソフトウェアのダウンロード、そしてメールの添付ファイルや本文中のURLです。

標的型攻撃・フィッシング詐欺

不特定多数を狙うのではなく、特定の企業や組織を狙い撃ちにして、機密情報を窃取することを目的とした攻撃が「標的型攻撃」です。その代表的な手法が、より巧妙化した「スピアフィッシング」と呼ばれるフィッシング詐欺です。

- 手口の巧妙化: 業務に関係する実在の取引先や部署、人物を騙り、業務連絡や請求書送付などを装った極めて自然な内容のメールを送りつけます。例えば、「【〇〇株式会社】請求書送付のお知らせ」「【経理部】経費精算システム変更のご案内」といった件名で、パスワード付きZIPファイルや不正なマクロを含むOfficeファイルを添付し、開封させようとします。

- 目的: 従業員に不正なファイルを開かせたり、偽のログインページにアクセスさせてID・パスワードを入力させたりすることで、社内ネットワークへの侵入口を確保し、最終的に機密情報が保管されているサーバーを目指します。

これらの攻撃は、従来の迷惑メールとは一線を画す巧妙さを持つため、従業員一人ひとりが「自分も標的になりうる」という高い意識を持つことが不可欠です。

② 内部の過失(ヒューマンエラー)

サイバー攻撃のような悪意ある第三者だけでなく、従業員の「うっかりミス」も情報漏洩の大きな原因となります。悪意がないだけに防止が難しく、日常業務の中に多くのリスクが潜んでいます。

メールの誤送信

日常的に利用するメールは、情報漏洩の温床となりやすいツールです。

- 宛先の間違い: 「To」や「Cc」に、送るべきでない相手のメールアドレスを入力してしまうケースです。特に、メールソフトのオートコンプリート(入力履歴からの自動補完)機能に頼っていると、同姓の別人や、過去にやり取りしただけの無関係な相手を選んでしまうミスが起こりがちです。

- Bccの使い間違い: 本来「Bcc」(ブラインド・カーボン・コピー)で送るべき一斉送信メールを、誤って「To」や「Cc」で送ってしまい、受信者全員のメールアドレスが互いに見えてしまうケースです。これは個人情報(メールアドレス)の漏洩に直結します。

- 添付ファイルの間違い: 送るべきファイルとは別の、機密情報が含まれたファイルを誤って添付してしまうケースです。

これらのミスは、送信ボタンを押す前の「ダブルチェック」を怠ることで発生します。

デバイスや記録媒体の紛失・置き忘れ

テレワークや外出先での業務が増えたことで、PCやスマートフォン、タブレット、USBメモリ、外付けハードディスクといったデバイスや記録媒体を社外に持ち出す機会が増えました。それに伴い、紛失・置き忘れのリスクも高まっています。

- 具体的な状況: 電車やタクシーの中、カフェや飲食店、出張先のホテルなどに業務用のデバイスを置き忘れるケースが後を絶ちません。また、私用のデバイスで業務を行う「シャドーIT」が横行している場合、紛失時のリスク管理がさらに困難になります。

- リスクの大きさ: もし紛失したデバイスのディスクが暗号化されていなかった場合、第三者に拾われると内部のデータが容易に読み取られてしまいます。顧客リストや技術資料などが丸ごと漏洩する深刻な事態に発展しかねません。

設定・管理ミス

システムの管理者や利用者の設定ミスが、意図せず情報漏洩を引き起こすこともあります。

- クラウドストレージの公開設定ミス: Google DriveやDropbox、AWS S3といったクラウドストレージサービスで、本来は社内限定で共有すべきフォルダやファイルのアクセス権設定を誤り、「リンクを知っている全員」や「インターネット上に公開」にしてしまうケースです。これにより、機密情報が誰でも閲覧・ダウンロードできる状態になってしまいます。

- アクセス権限の不適切な設定: 従業員に対して、業務上不要な情報にまでアクセスできる過剰な権限を与えてしまうミスです。これにより、本来であれば触れるはずのない機密情報に誤ってアクセスし、外部に送信してしまうといった事故のリスクが高まります。

- 不要アカウントの放置: 退職した従業員や、利用しなくなったシステムのテスト用アカウントなどを削除せずに放置してしまうと、それらが不正アクセスの侵入口として悪用される危険性があります。

③ 内部関係者による故意の不正行為

最も対策が難しいとされるのが、正規のアクセス権限を持つ役員や従業員(正社員、派遣社員、業務委託先社員など)が、悪意を持って情報を持ち出す、あるいは破壊するケースです。

機密情報の不正な持ち出し

内部の人間は、どこに重要な情報があるかを知っているため、外部の攻撃者よりも効率的に情報を盗み出すことが可能です。

- 動機: 主な動機としては、金銭目的(競合他社や名簿業者への情報売却)、転職先での利用(顧客リストや技術情報の持ち出し)、会社に対する不満や恨みによる報復などが挙げられます。

- 手口: 業務用のPCから私物のUSBメモリやスマートフォンにデータをコピーする、個人のクラウドストレージにアップロードする、個人用のメールアドレスにデータを送信する、あるいは単純に紙に印刷して持ち出すなど、様々な手口が考えられます。在職中だけでなく、退職間際に不正行為が集中する傾向があります。

データの改ざん・破壊

情報の窃取だけでなく、システム内のデータを不正に書き換えたり、削除・破壊したりする行為も深刻な情報漏洩(完全性の侵害)の一形態です。

- 動機: 主に会社に対する強い恨みや報復感情が動機となります。

- 影響: 顧客データを改ざんして業務を混乱させる、基幹システムの重要データを削除して事業活動を妨害するなど、直接的な業務妨害につながります。これもまた、企業の信用を著しく損なう行為です。

これらの内部不正は、従業員を信頼するという性善説だけでは防ぎきれません。「不正は起こりうる」という性悪説の観点に立ち、アクセス制御や監視の仕組みを導入することが求められます。

企業が今すぐ実施すべき情報漏洩対策12選

情報漏洩の原因が多岐にわたる以上、対策も一つのツールやルールだけで完結するものではありません。「組織・体制」「人」「技術」「物理」という複数の側面から、多層的な防御策を講じることが不可欠です。ここでは、企業規模を問わず、すべての企業が今すぐ検討・実施すべき12の基本的な対策を具体的に解説します。

① セキュリティポリシーを策定し周知する

情報漏洩対策の第一歩であり、すべての土台となるのが「情報セキュリティポリシー」の策定です。これは、企業として情報セキュリティにどう取り組むかという基本方針と、そのための行動指針やルールを明文化したものです。

- なぜ必要か?: ポリシーがなければ、従業員は何を基準に行動すればよいか分からず、対策も場当たり的になります。経営層の意思を明確に示し、全社で統一された基準を持つことで、組織的な対策が可能になります。

- 具体的な内容: 通常、「基本方針」「対策基準」「実施手順」の3階層で構成されます。

- 基本方針(ポリシー): 企業の情報セキュリティに対する理念や目的を宣言します。「当社は、お客様からお預かりした情報資産をあらゆる脅威から保護し、社会からの信頼に応えます」といった、経営トップのコミットメントを示します。

- 対策基準(スタンダード): 基本方針を実現するために、守るべき事項やルールを具体的に定めます。例えば、「パスワードは10文字以上で、英数字記号を混在させること」「重要なファイルは必ず暗号化すること」といった基準を設けます。

- 実施手順(プロシージャ): 対策基準を具体的に実行するための手順書やマニュアルです。「新規PCのセットアップ手順」「ウイルス感染時の報告手順」など、担当者が迷わず作業できるレベルまで詳細に記述します。

- ポイント: 策定するだけでなく、研修や社内ポータルなどを通じて全従業員に周知徹底し、内容を形骸化させないことが重要です。また、ビジネス環境や脅威の変化に合わせて、定期的に見直しと改訂を行う必要があります。

② 従業員へのセキュリティ教育を実施する

ヒューマンエラーや標的型攻撃による情報漏洩を防ぐためには、従業員一人ひとりのセキュリティ意識と知識の向上が欠かせません。どんなに高度なシステムを導入しても、使う人間の意識が低ければ意味がありません。

- なぜ必要か?: 従業員は情報セキュリティにおける「最大の防御線」であり、同時に「最大の脆弱性」でもあります。教育によって、不審なメールを見抜く力や、危険な行動を避ける判断力を養います。

- 具体的な内容:

- 標的型攻撃メール訓練: 攻撃メールを模した訓練メールを従業員に送信し、添付ファイルを開いたり、URLをクリックしたりしないかを確認します。開封してしまった従業員には、その場で注意喚起の教育コンテンツを表示するなど、実践的な訓練が効果的です。

- eラーニング・集合研修: 情報セキュリティの基本知識、自社のセキュリティポリシー、最新の脅威動向、インシデント発生時の報告ルールなどを学びます。新入社員研修や階層別研修に組み込むと効果的です。

- 定期的な情報提供: 社内報やポータルサイトで、最近発生したセキュリティインシデントの事例や注意喚起を定期的に発信し、意識を風化させない工夫も重要です。

- ポイント: 教育は一度きりで終わらせるのではなく、年に1〜2回など定期的に、かつ継続して実施することで、知識の定着と意識の維持を図ります。

③ 管理すべき情報資産を洗い出す

「何を守るべきか」が明確でなければ、効果的な対策は打てません。まずは自社が保有する情報資産をすべて洗い出し、その重要度を評価・分類する作業が必要です。

- なぜ必要か?: すべての情報を最高レベルのセキュリティで守るのは、コスト的にも運用的にも非現実的です。守るべき情報に優先順位をつけることで、限られたリソースを重要な情報資産の保護に集中させることができます。

- 具体的な方法:

- 情報資産の洗い出し: 顧客情報、個人情報、技術情報、財務情報、人事情報など、社内にあるあらゆる情報をリストアップします。データだけでなく、PCやサーバー、ネットワーク機器、書類なども情報資産として管理します。

- 情報資産台帳の作成: 洗い出した情報資産について、「資産名」「保管場所」「管理者」「利用者」「重要度分類」などを一覧にした「情報資産台帳」を作成します。

- 重要度分類(格付け): 各情報資産を「機密性(漏洩時の影響度)」「完全性(改ざん時の影響度)」「可用性(利用不可時の影響度)」の3つの観点から評価し、「極秘」「秘」「社外秘」「公開」のようにランク付けします。

- ポイント: 重要度の高い情報から優先的に、より強固なセキュリティ対策(アクセス制御の厳格化、暗号化など)を適用していくことで、費用対効果の高い対策が実現できます。

④ アクセス権限を適切に設定・管理する

情報資産の洗い出しと分類ができたら、次はその情報に誰がアクセスできるのかを制御します。

- なぜ必要か?: 従業員が業務上不要な情報にアクセスできる状態は、内部不正や誤操作による情報漏洩のリスクを増大させます。アクセス権限を適切に管理することで、これらのリスクを最小限に抑えます。

- 基本原則: 「必要最小限の原則(Principle of Least Privilege)」を徹底します。これは、従業員には「その業務を遂行するために最低限必要な権限」しか与えないという考え方です。

- 具体的な管理:

- 職務に応じた権限設定: 営業担当者は営業関連のデータのみ、経理担当者は経理関連のデータのみにアクセスできるよう、役割(ロール)に基づいて権限を設定します。

- 定期的な棚卸し: 従業員のアクセス権限が現在も適切であるかを、年に1〜2回など定期的に見直します。

- 異動・退職者の権限抹消: 人事異動や退職が発生した場合、速やかに古い権限を削除し、新しい権限を付与(または全削除)するプロセスを確立します。特に退職者のアカウント削除漏れは、不正アクセスの温床となるため厳格な管理が求められます。

⑤ IDとパスワードの管理を徹底する

システムやサービスにログインするためのIDとパスワードは、不正アクセスの最初の関門です。ここの管理が甘いと、どんな堅牢なシステムも簡単に突破されてしまいます。

- なぜ必要か?: 脆弱なパスワードは、ブルートフォース攻撃やパスワードリスト攻撃によって容易に破られます。使い回しをしていると、一箇所で漏洩したパスワードが原因で、芋づる式に様々なシステムへの不正アクセスを許してしまいます。

- 徹底すべきルール:

- 複雑なパスワードの設定: 文字数を長く(例:12文字以上)、大文字、小文字、数字、記号を組み合わせることをルール化します。

- 使い回しの禁止: サービスごとに異なるパスワードを設定するよう徹底します。

- 定期的な変更: 定期的にパスワードを変更するよう促しますが、近年の研究では、頻繁な変更よりも「長く複雑でユニークなパスワード」の方が重要とされています。

- 多要素認証(MFA)の導入: ID/パスワードに加えて、スマートフォンアプリへの通知、SMSコード、生体認証などを組み合わせる多要素認証は、不正アクセス対策として極めて効果的です。特に重要なシステムには必ず導入を検討しましょう。

⑥ OSやソフトウェアを常に最新の状態に保つ

使用しているPCやサーバーのOS、アプリケーションに脆弱性が存在すると、そこを突かれてマルウェアに感染したり、不正アクセスされたりするリスクが高まります。

- なぜ必要か?: ソフトウェア開発元は、脆弱性が発見されるとそれを修正するためのプログラム(セキュリティパッチ)を配布します。このパッチを速やかに適用することで、既知の攻撃手法からシステムを守ることができます。

- 具体的な対策:

- パッチ管理の徹底: MicrosoftやAppleなどが提供する月例のセキュリティアップデートなどを、速やかに適用する運用体制を構築します。

- 脆弱性診断の実施: 定期的に自社のシステムに脆弱性がないかをスキャンするツールを導入したり、外部の専門家による診断を受けたりすることも有効です。

- サポート切れ(EOL)のソフトウェアを使用しない: メーカーのサポートが終了したOSやソフトウェアは、新たな脆弱性が発見されても修正パッチが提供されません。非常に危険な状態なので、速やかに後継バージョンに移行する必要があります。

⑦ セキュリティ対策ソフトを導入する

外部からのサイバー攻撃を防ぐためには、専用のセキュリティ対策ソフトウェアの導入が不可欠です。

- なぜ必要か?: 人間の目や手作業だけでは、巧妙化するマルウェアや不正アクセスをすべて検知・防御することは不可能です。自動化されたツールによって、脅威を未然に防いだり、侵入を早期に発見したりします。

- 代表的なツール:

- アンチウイルスソフト(EPP): PCやサーバーにインストールし、マルウェアの侵入を検知・駆除する基本的なソフトです。

- UTM(統合脅威管理): ファイアウォール、アンチウイルス、不正侵入検知/防御(IDS/IPS)など、複数のセキュリティ機能を一つにまとめた機器。ネットワークの出入り口で脅威をブロックします。

- EDR(Endpoint Detection and Response): PCやサーバーの動作を監視し、アンチウイルスソフトをすり抜けて侵入した不審な挙動を検知・対応するツールです。

- ポイント: 複数のセキュリティ製品を組み合わせる「多層防御」の考え方が重要です。例えば、ネットワークの入り口でUTMが、各PCでアンチウイルスとEDRが防御するといった階層的な対策を講じます。

⑧ 重要なデータを暗号化する

万が一、データが外部に流出してしまっても、その中身を読み取られなければ被害を最小限に抑えられます。そのための最後の砦が「暗号化」です。

- なぜ必要か?: 暗号化されていれば、PCやUSBメモリを紛失したり、サーバーからデータが盗まれたりしても、第三者は意味のある情報として解読できません。

- 暗号化の対象:

- データの保管時: PCのハードディスク全体(BitLocker、FileVaultなど)、USBメモリや外付けHDD、サーバー上のデータベースやファイルなどを暗号化します。

- データの通信時: インターネット経由でデータを送受信する際は、SSL/TLSやVPNといった技術で通信経路を暗号化し、盗聴を防ぎます。

- ファイル単位: 特に重要なファイルは、パスワードを設定して個別に暗号化します。

⑨ 定期的にデータのバックアップを取る

データのバックアップは、ランサムウェア対策や、機器の故障・誤操作によるデータ消失に備えるための基本中の基本です。

- なぜ必要か?: ランサムウェアにデータを暗号化されても、正常な状態のバックアップがあれば、身代金を支払うことなくシステムを復旧できます。

- バックアップのベストプラクティス: 「3-2-1ルール」が広く知られています。

- 3つのコピーを保持する(原本+2つのバックアップ)。

- 2種類の異なる媒体に保存する(例:内蔵HDDと外付けHDD)。

- 1つはオフサイト(遠隔地)に保管する(例:クラウドストレージや別の事業所)。

- ポイント: バックアップを取得するだけでなく、定期的にそのバックアップから正常に復旧できるかを確認する「リストアテスト」を行うことが非常に重要です。

⑩ 物理的なセキュリティ対策を強化する

サイバー空間だけでなく、現実世界での物理的なセキュリティ対策も忘れてはなりません。

- なぜ必要か?: 重要な情報が保管されているサーバーや書類が、誰でも簡単に物理的にアクセスできる状態では、盗難や破壊のリスクに晒されます。

- 具体的な対策:

- 入退室管理: サーバールームや機密文書の保管庫など、重要なエリアへの入退室をICカードや生体認証で管理し、ログを記録します。

- 監視カメラの設置: 不正な侵入や持ち出しに対する抑止力として、またインシデント発生時の証拠として、監視カメラを設置します。

- クリアデスク・クリアスクリーン: 離席する際は、机の上に機密書類を放置しない(クリアデスク)、PCをロックして画面を見られないようにする(クリアスクリーン)ことを徹底します。

- 施錠管理: 書類キャビネットやサーバールックは常に施錠することを習慣づけます。

⑪ 業務委託先の管理体制を確認する

自社のセキュリティ対策が万全でも、業務を委託している取引先のセキュリティが甘ければ、そこが弱点となって情報漏洩が発生する「サプライチェーン攻撃」のリスクがあります。

- なぜ必要か?: システム開発やデータ入力、保守運用などを外部に委託している場合、委託先は自社の重要な情報にアクセスできます。委託先で発生した情報漏洩は、委託元である自社の責任問題となります。

- 具体的な対策:

- 契約時の取り決め: 委託契約を結ぶ際に、遵守すべきセキュリティ要件(秘密保持義務、再委託の制限、監査の受け入れなど)を明確に定めます。

- 定期的な監査・チェック: 委託先が契約通りのセキュリティ対策を実施しているか、定期的にチェックリストを用いて確認したり、現地監査を行ったりします。

- セキュリティ認証の確認: プライバシーマークやISMS(ISO 27001)といった第三者認証を取得しているかを、委託先選定の一つの基準とすることも有効です。

⑫ インシデント発生時の対応計画を立てる

どれだけ対策を講じても、情報漏洩のリスクをゼロにすることはできません。そのため、万が一インシデントが発生した際に、迅速かつ適切に対応するための計画を事前に準備しておくことが極めて重要です。

- なぜ必要か?: インシデント発生時は、混乱とプレッシャーの中で冷静な判断が難しくなります。事前に手順を決めておくことで、被害の拡大を最小限に抑え、スムーズな復旧と信頼回復につなげることができます。

- 計画に盛り込むべき内容:

- インシデント対応体制(CSIRT): 誰が指揮を執り、誰がどの役割(技術対応、法務、広報など)を担うのかを明確にしたチームを編成します。

- 緊急連絡網: 深夜や休日でも関係者に速やかに連絡が取れる体制を整備します。

- 報告フロー(エスカレーション): インシデントを発見した従業員が、誰に、何を、どのように報告するかを定めます。

- 初動対応手順: 被害拡大防止のために最初に行うべきこと(例:該当端末のネットワークからの隔離)を具体的に定めます。

- 公表・通知の基準: どのような場合に、どの範囲(顧客、取引先、監督官庁など)に通知・公表するかの基準を設けておきます。

- ポイント: 計画は作成するだけでなく、定期的に訓練(シミュレーション)を行い、実効性を検証・改善していくことが重要です。

情報漏洩対策におすすめのセキュリティツール

前章で解説した対策のうち、技術的な対策を効率的かつ効果的に実現するためには、専門のセキュリティツールの活用が欠かせません。ここでは、情報漏洩対策において特に重要な役割を果たす4つの代表的なツール、「UTM」「EDR」「DLP」「IDaaS」について、それぞれの特徴と役割を解説します。

| ツール名 | 主な目的 | 防御対象・機能 | メリット |

|---|---|---|---|

| UTM | ネットワーク境界での脅威防御 | ファイアウォール、アンチウイルス、不正侵入検知/防御、Webフィルタリングなど | 導入・運用コストを抑え、管理を簡素化できる |

| EDR | エンドポイントへの侵入後の検知・対応 | PC・サーバーの挙動監視、不審なプロセスの検知、原因調査、遠隔隔離 | アンチウイルスをすり抜ける高度な攻撃や内部不正を発見できる |

| DLP | 重要データの持ち出し・送信防止 | メール、Webアップロード、USBメモリなどによるデータ送信・コピーの監視・ブロック | 内部からの情報漏洩(過失・故意)に直接的に対処できる |

| IDaaS | ID/パスワード管理と認証の強化 | シングルサインオン(SSO)、多要素認証(MFA)、IDライフサイクル管理 | セキュリティ向上と利便性の両立、管理負担の軽減 |

これらのツールは、それぞれ異なる脅威に対応するため、単体で導入するよりも組み合わせて利用することで「多層防御」を実現し、より強固なセキュリティ体制を構築できます。

UTM(統合脅威管理)

UTM(Unified Threat Management)は、企業のネットワークの出入り口(ゲートウェイ)に設置し、外部からの様々な脅威を統合的に防御するためのセキュリティアプライアンス(専用機器)です。

- 概要と機能: 従来は個別の機器で提供されていた、以下のような複数のセキュリティ機能を一台に集約しています。

- ファイアウォール: 予め定められたルールに基づき、不正な通信を遮断します。

- アンチウイルス/アンチスパム: ネットワークを通過するメールやファイルをスキャンし、ウイルスや迷惑メールを検知・除去します。

- 不正侵入検知/防御(IDS/IPS): ネットワークへの不正な侵入の試みを検知し、管理者に通知(IDS)したり、自動的にブロック(IPS)したりします。

- Webフィルタリング: 業務に関係のないサイトや、マルウェア感染の危険がある不正なサイトへのアクセスを禁止します。

- アプリケーション制御: 許可されていないアプリケーション(ファイル共有ソフトなど)の通信をブロックします。

- 導入のメリット: 複数のセキュリティ機能を個別に導入・管理するのに比べて、導入コストや運用管理の負担を大幅に軽減できる点が最大のメリットです。特に、専任のIT管理者が不足しがちな中小企業にとって、費用対効果の高い選択肢となります。

- 注意点: すべてのセキュリティ機能が一台に集約されているため、UTM自体に障害が発生すると、社内のインターネット通信がすべて停止してしまう「単一障害点(SPOF)」になるリスクがあります。そのため、機器の冗長化や、信頼性の高いメーカーの製品を選ぶことが重要です。また、多くの機能を有効にすると処理性能(スループット)が低下する場合があるため、自社の通信量に見合った性能のモデルを選定する必要があります。

EDR(Endpoint Detection and Response)

EDRは、PCやサーバーといった「エンドポイント」の操作や動作を常時監視し、サイバー攻撃の兆候となる不審な挙動を検知して、迅速な対応を支援するためのソリューションです。

- 概要と機能: 従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)が、既知のマルウェアのパターン(シグネチャ)に基づいて「侵入を防ぐ」ことを主目的とするのに対し、EDRは「侵入されることを前提」として、侵入後の不審な活動をいち早く検知し、被害が拡大する前に対処することを目的とします。

- 脅威の検知: ファイルの作成、プロセスの実行、レジストリの変更、外部との通信といったエンドポイント上のあらゆるアクティビティを記録・分析し、攻撃の兆候を検知します。

- インシデント調査: 攻撃が検知された際に、いつ、どのPCが、何に感染し、どのような経路で侵入し、他にどのPCに影響が及んでいるかといった被害の全容を可視化します。

- 対応(Response): 感染した端末をネットワークから自動的に隔離したり、不審なプロセスを強制終了させたりするなどの対応を、管理コンソールから遠隔で実行できます。

- 導入のメリット: アンチウイルスソフトをすり抜ける未知のマルウェアや、ファイルレス攻撃、内部不正など、従来の手法では検知が困難だった高度な脅威を発見できるようになります。インシデント発生時に迅速な原因究明と対応が可能になるため、被害を最小限に抑えることができます。

- 注意点: EDRは大量のログを分析するため、検知したアラートが本当に脅威なのかを判断するには、ある程度の専門知識が求められます。そのため、自社での運用が難しい場合は、24時間365日で専門家が監視・分析・対応を行うMDR(Managed Detection and Response)サービスと組み合わせて利用することが一般的です。

DLP(Data Loss Prevention)

DLPは、その名の通り「データの損失・漏洩を防止する」ことに特化したソリューションです。機密情報や個人情報といった重要データが、不正に外部へ送信されたり、許可なく持ち出されたりするのを監視・ブロックします。

- 概要と機能: DLPは、事前に「何が重要データか」を定義(例:「マイナンバー」「クレジットカード番号」「社外秘」というキーワードを含むファイルなど)しておき、そのデータが社内ネットワークから外に出ようとする動きを監視します。

- 監視対象: メールへの添付、Webフォームへのアップロード、クラウドストレージへの同期、USBメモリなどの外部デバイスへのコピー、印刷など、様々な経路を監視します。

- 制御アクション: ルールに違反する操作を検知した場合、「操作をブロックする」「操作を許可するが、ログに記録して管理者に通知する」「操作前に、本人に警告を表示して確認を求める」といった柔軟な制御が可能です。

- 導入のメリット: サイバー攻撃による情報窃取だけでなく、メールの誤送信といったヒューマンエラーや、内部関係者による意図的な情報の持ち出しといった「内部からの情報漏洩」に対して、非常に直接的かつ効果的な対策となります。誰が、いつ、どの重要データにアクセスし、何をしようとしたかを記録できるため、不正行為の抑止力としても機能します。

- 注意点: 導入効果を最大限に引き出すには、自社の「守るべき重要データ」を正確に定義し、ポリシーを適切に設定する初期作業が重要になります。また、設定が厳しすぎると、正当な業務まで阻害して生産性を低下させる可能性があるため、業務への影響を考慮した慎重なポリシー設計が求められます。

IDaaS(Identity as a Service)

IDaaSは、クラウド上でID管理と認証機能を提供するサービスです。社内で利用している様々なクラウドサービス(Microsoft 365, Google Workspace, Salesforceなど)のID情報を一元的に管理します。

- 概要と機能:

- ID/パスワードの一元管理: 複数のサービスごとにIDとパスワードを管理する手間をなくし、IDaaSの管理画面で集約して管理します。

- シングルサインオン(SSO): 一度IDaaSにログインすれば、連携している他のクラウドサービスには再度ID・パスワードを入力することなくログインできるようになります。

- 多要素認証(MFA): IDaaSへのログイン時に、パスワードに加えてスマートフォンアプリや生体認証などを要求することで、不正ログインを強力に防ぎます。

- アクセス制御: ユーザーの役職や利用場所(社内/社外)、デバイスの種類などに応じて、サービスへのアクセスを許可・拒否する柔軟な制御が可能です。

- IDライフサイクル管理: 人事システムと連携し、入社時には自動でアカウントを作成し、異動・退職時には自動で権限変更やアカウント削除を行うことができます。

- 導入のメリット: ユーザーにとっては、多数のパスワードを覚える必要がなくなり利便性が向上します。管理者にとっては、ID管理の負担が大幅に軽減され、退職者のアカウント削除漏れといったセキュリティリスクを確実に防止できます。 MFAの強制適用などにより、クラウドサービス全体のセキュリティレベルを底上げすることが可能です。

- 注意点: すべての認証の基盤となるため、IDaaS自体に障害が発生すると、連携しているすべてのサービスにログインできなくなるリスクがあります。信頼性・可用性の高いサービスを選定することが重要です。

万が一情報漏洩が発生した場合の対処フロー

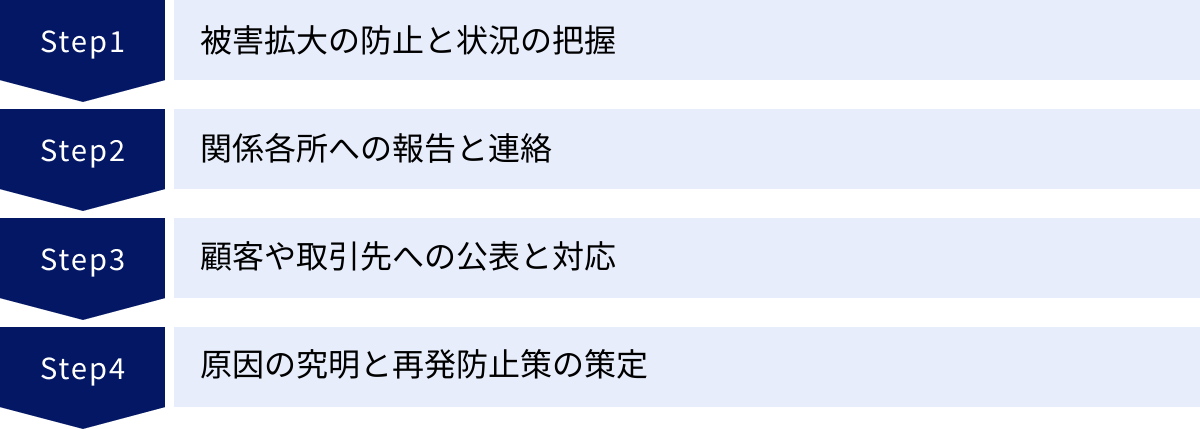

情報漏洩対策は「予防」が最も重要ですが、100%の防御はあり得ません。したがって、インシデントが「発生してしまった後」に、いかに迅速かつ適切に対応し、被害を最小限に食い止めるかが企業の真価を問われます。ここでは、情報漏洩が発生した際の基本的な対処フローを4つのステップに分けて解説します。このフローを事前に理解し、自社としての対応計画を立てておくことが、有事の際の混乱を防ぎます。

被害拡大の防止と状況の把握

インシデントの発生を認知したら、まず最初に行うべきは「被害の拡大を食い止めること(封じ込め)」と「何が起きているのかを正確に把握すること」です。

- 初動対応(封じ込め):

- ネットワークからの隔離: マルウェアに感染した、あるいは不正アクセスの踏み台にされたと疑われるPCやサーバーを、直ちにLANケーブルを抜くなどしてネットワークから物理的に切り離します。これにより、他の機器への感染拡大や、外部へのさらなる情報流出を防ぎます。

- アカウントの停止: 不正に使用された疑いのあるアカウントのパスワードを強制的に変更したり、アカウントを一時的にロックしたりします。

- 不正通信の遮断: ファイアウォールやUTMで、攻撃元IPアドレスや不正なC&Cサーバーとの通信を遮断します。

- 状況の把握:

- インシデントの記録: 「いつ」「誰が」「何を」発見したのかを時系列で正確に記録します(5W1H)。

- 影響範囲の特定: どのサーバー、どのシステム、どのデータが影響を受けた可能性があるかを調査します。漏洩した可能性のある情報の種類(個人情報、機密情報など)と件数を概算します。

- 証拠保全(フォレンジック): 原因究明のために、関連する機器の電源を落とさず、ログやメモリイメージなどの証拠を保全します。むやみに再起動すると、重要な証拠が失われる可能性があります。自社での対応が難しい場合は、速やかに外部のフォレンジック専門会社に支援を要請することが賢明です。

この初動フェーズでの対応の速さと正確さが、その後の被害規模を大きく左右します。

関係各所への報告と連絡

状況がある程度把握できたら、事前に定めた報告フローに従い、社内外の関係各所に速やかに報告・連絡を行います。隠蔽や報告の遅れは、事態をさらに悪化させるだけです。

- 社内での報告(エスカレーション):

- インシデントを発見した担当者は、直属の上司および情報セキュリティ担当部署(CSIRTなど)に速やかに報告します。

- 情報セキュリティ担当部署は、事態の深刻度に応じて、経営層、法務部門、広報部門など、関連部署に情報を共有し、対策本部を立ち上げます。

- 社外への報告・相談:

- 個人情報保護委員会: 個人データの漏えい、滅失、毀損が発生し、個人の権利利益を害するおそれが大きい場合、原則として速報を3〜5日以内、確報を30日以内(不正な目的による場合は60日以内)に報告する義務があります。(参照:個人情報保護委員会ウェブサイト)

- 警察: 不正アクセス禁止法違反、窃盗、業務妨害などの犯罪行為が疑われる場合は、管轄の警察署のサイバー犯罪相談窓口に相談・通報します。

- IPA(情報処理推進機構): 技術的な助言や、他の被害拡大防止のための情報提供を目的として、「情報セキュリティ安心相談窓口」に届け出ます。

- その他関係機関:

- クレジットカード情報が漏洩した場合は、契約しているカード会社およびクレジット取引セキュリティ対策協議会(JCCA)に報告します。

- 自社の事業を所管する省庁への報告が必要な場合もあります。

- サイバー保険に加入している場合は、保険会社にも速やかに連絡します。

これらの報告は、法律や契約で定められた義務である場合が多く、迅速な対応が求められます。

顧客や取引先への公表と対応

漏洩した情報に顧客や取引先の情報が含まれている場合、その事実を隠すことなく、誠実かつ透明性をもって公表し、丁寧に対応することが、失った信頼を回復するための第一歩です。

- 公表のタイミングと方法:

- タイミング: 被害の事実関係がある程度確定した段階で、速やかに公表するのが原則です。調査に時間がかかる場合でも、第一報として「現在調査中である」ことを公表し、その後、判明した事実を段階的に公表していくのが望ましい対応です。

- 方法: 企業のWebサイトのトップページへの掲載、プレスリリースの配信、被害を受けた可能性のある顧客へのメールや郵送による個別通知などを、状況に応じて組み合わせます。

- 公表すべき内容:

- 謝罪: まずは、多大な迷惑と心配をかけたことに対する真摯な謝罪を表明します。

- 事実関係: 発生日時、経緯、漏洩した可能性のある情報の項目と件数。

- 原因: 判明している範囲での原因(例:サーバーへの不正アクセス、など)。

- 現在の対応状況: 被害拡大防止策や調査の進捗状況。

- 顧客へのお願い: 不審なメールや電話への注意喚起など。

- 今後の対策: 再発防止策の概要。

- 問い合わせ窓口: 専用のコールセンターやメールアドレスの設置。

- 被害者への対応:

- 専用の問い合わせ窓口を設置し、丁寧かつ誠実に対応します。

- 状況に応じて、お詫びの品(商品券など)の送付や、二次被害(不正利用など)が発生した場合の補償について検討・実施します。

このフェーズでの対応が、企業の危機管理能力を最も示す場面と言えます。不誠実な対応は「炎上」を招き、さらなる信用の失墜につながります。

原因の究明と再発防止策の策定

インシデントの直接的な対応が一段落したら、それで終わりではありません。なぜ今回の事態が起きてしまったのか、その根本原因を徹底的に究明し、二度と同じ過ちを繰り返さないための恒久的な再発防止策を策定・実行することが不可欠です。

- 原因究明:

- 保全したログや機器を詳細に分析し(フォレンジック調査)、攻撃の手口、侵入経路、脆弱性などを特定します。

- 技術的な原因だけでなく、ルールが守られていなかった、教育が不十分だった、管理体制に不備があったなど、組織的・人的な問題点も洗い出します。

- 再発防止策の策定:

- 特定された根本原因を一つひとつ潰していくための、具体的な対策を立案します。

- (例)技術的対策:脆弱性のあったソフトウェアのアップデート、EDRの導入、アクセス制御の見直し

- (例)組織的・人的対策:セキュリティポリシーの改訂、全従業員への研修の再実施、退職者アカウントの削除プロセスの厳格化

- 報告と実行:

- 策定した再発防止策を報告書としてまとめ、経営層の承認を得ます。

- この再発防止策は、社外にも公表し、企業として真摯に改善に取り組む姿勢を示すことが重要です。

- 策定した対策を計画的に実行し、その実施状況を継続的に監視・評価していきます。

この一連のプロセスをやり遂げることで、企業は危機を乗り越え、より強固なセキュリティ体制を築くことができるのです。

まとめ

本記事では、情報漏洩の定義から、それが企業に与える「金銭的損害」「社会的信用の失墜」「事業継続の困難化」という3つの深刻なリスク、そしてその主な原因である「外部からの攻撃」「内部の過失」「内部の不正行為」について詳しく解説しました。

情報漏洩は、もはや単なるITの問題ではなく、企業の存続そのものを揺るがす経営課題です。サイバー攻撃は日々高度化・巧妙化しており、一方で、従業員の些細なミスや悪意によっても、いとも簡単に発生してしまいます。

このような脅威に対抗するためには、本記事で紹介した「今すぐ実施すべき情報漏洩対策12選」のような、多角的かつ多層的なアプローチが不可欠です。

- セキュリティポリシーを策定し周知する

- 従業員へのセキュリティ教育を実施する

- 管理すべき情報資産を洗い出す

- アクセス権限を適切に設定・管理する

- IDとパスワードの管理を徹底する

- OSやソフトウェアを常に最新の状態に保つ

- セキュリティ対策ソフトを導入する

- 重要なデータを暗号化する

- 定期的にデータのバックアップを取る

- 物理的なセキュリティ対策を強化する

- 業務委託先の管理体制を確認する

- インシデント発生時の対応計画を立てる

これらの対策は、UTMやEDRといった技術的なツールの導入だけでなく、ルール作り、教育、管理体制の構築といった組織的な取り組みと両輪で進めてこそ、真の効果を発揮します。

また、どれだけ万全な予防策を講じても、インシデント発生のリスクをゼロにすることはできません。そのため、万が一の事態に備え、「被害拡大の防止」「関係各所への報告」「顧客への公表と対応」「原因究明と再発防止」という一連の対応フローを事前に準備し、訓練しておくことも極めて重要です。

情報漏洩対策は、一度行えば終わりというものではなく、ビジネス環境や脅威の変化に合わせて継続的に見直し、改善していくべき活動です。 本記事が、貴社の情報セキュリティ体制を見つめ直し、安全で信頼される事業活動を継続していくための一助となれば幸いです。今日からできる対策を一つでも多く始め、企業の未来を守るための確かな一歩を踏み出しましょう。