デジタルトランスフォーメーション(DX)が加速し、あらゆるビジネスがITシステムの上に成り立つ現代において、サイバーセキュリティ対策は企業の存続を左右する重要な経営課題となっています。巧妙化・高度化するサイバー攻撃から企業の重要な情報資産を守るため、注目されているのが「SOC(ソック)」です。

しかし、「SOCという言葉は聞いたことがあるが、具体的に何をする組織なのかわからない」「CSIRTとは何が違うのか?」といった疑問を持つ方も多いのではないでしょうか。

この記事では、SOCの基本的な役割から、CSIRTとの違い、必要とされる背景、導入のメリット・デメリット、さらには導入方法やサービス選定のポイントまで、網羅的かつ分かりやすく解説します。セキュリティ体制の強化を検討している企業の経営者や情報システム担当者の方は、ぜひご一読ください。

目次

SOC(セキュリティオペレーションセンター)とは

SOC(ソック)とは、「Security Operation Center」の略称で、組織のIT環境全体を24時間365日体制で監視し、サイバー攻撃の予兆やセキュリティインシデントをいち早く検知・分析して、迅速な対応を支援する専門組織のことです。企業や組織のセキュリティ対策における「司令塔」や「監視塔」のような役割を担います。

SOCの主な目的は、サイバー攻撃による被害を未然に防ぐこと、そして万が一インシデントが発生した場合でも、その被害を最小限に食い止めることです。これを実現するために、SOCは専門的な知識を持つセキュリティアナリストが、高度なテクノロジーを駆使して日夜セキュリティの監視活動を行っています。

SOCが活用する主なテクノロジーには、以下のようなものがあります。

- SIEM(Security Information and Event Management): ファイアウォール、サーバー、PCなど、組織内の様々な機器から出力される膨大なログ情報を一元的に集約・管理し、それらを自動的に相関分析することで、攻撃の兆候を検知するシステムです。SOC運用の核となるツールと言えます。

- EDR(Endpoint Detection and Response): PCやサーバーといったエンドポイントの操作や挙動を監視し、マルウェア感染や不正な活動を検知して、迅速な対応(隔離など)を可能にするソリューションです。従来のアンチウイルスソフトでは検知が難しい、未知の脅威にも対応できます。

- NTA/NDR(Network Traffic Analysis / Network Detection and Response): ネットワーク上を流れる通信(パケット)を監視・分析し、不審な通信やマルウェアの侵入、内部での不正な活動などを検知する仕組みです。

- SOAR(Security Orchestration, Automation and Response): 定型的なセキュリティ運用業務を自動化・効率化するためのプラットフォームです。例えば、アラートが発生した際に、関連情報を自動で収集したり、初動対応を自動で実行したりすることで、アナリストの負担を軽減し、対応速度を向上させます。

これらのツールから得られる情報を基に、SOCのアナリストは脅威の有無を判断し、インシデントと認定した場合は、その深刻度や影響範囲を評価して、関係部署(後述するCSIRTなど)へ迅速に報告します。

もしSOCが存在しない場合、企業はどのようなリスクに直面するのでしょうか。例えば、深夜に海外の攻撃者からランサムウェア攻撃を受けたとします。SOCがなければ、この攻撃に気づくのは翌朝出社した社員がPCの異常を発見してから、ということになりかねません。その時点では既に社内の多くのサーバーやPCが暗号化され、業務は完全に停止。復旧には数週間から数ヶ月を要し、顧客への影響や信用の失墜、身代金の要求など、甚大な被害につながる可能性があります。

一方で、SOCがあれば、攻撃の初期段階(例えば、侵入の足がかりとなる不正アクセス)を検知し、ランサムウェアが拡散する前にネットワークから遮断するといった対応が可能です。このように、SOCはインシデントの「早期発見・早期対応」を実現することで、ビジネスへの影響を最小限に抑えるための重要な役割を担っています。

現代のビジネス環境において、ITシステムは電気や水道のようなインフラとなりました。このインフラをサイバー攻撃の脅威から守り、事業の継続性を確保するために、SOCはもはや一部の大企業だけのものではなく、あらゆる企業にとって不可欠な機能となりつつあるのです。

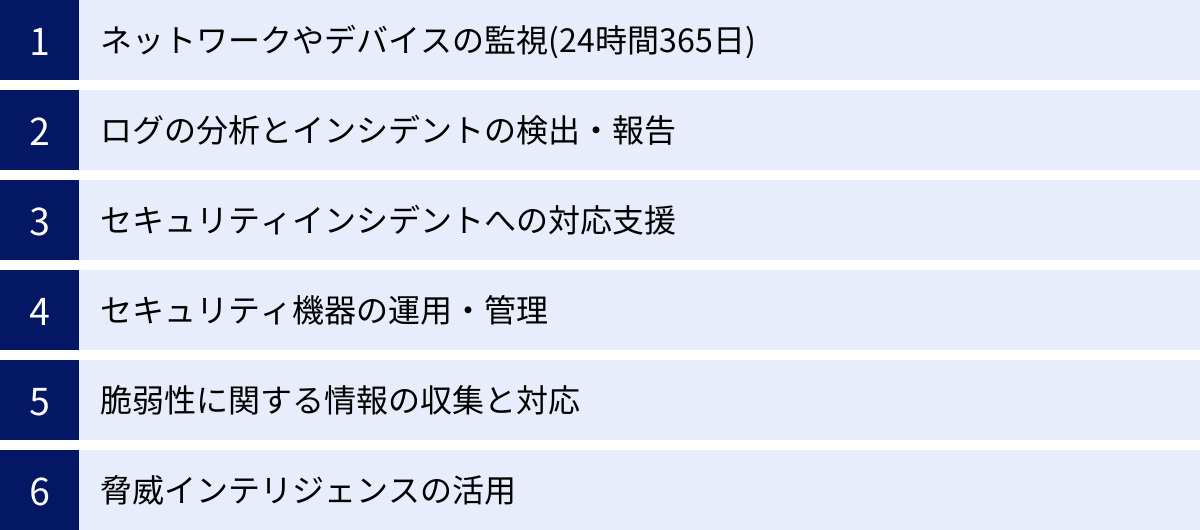

SOCの主な役割と業務内容

SOCは、単にアラートを監視するだけではありません。組織を守るために多岐にわたる専門的な業務を遂行しています。ここでは、SOCが担う主な役割と業務内容を具体的に解説します。

ネットワークやデバイスの監視 (24時間365日)

SOCの最も基本的かつ重要な業務が、企業内のネットワークやサーバー、PC、クラウド環境などを24時間365日、絶え間なく監視することです。サイバー攻撃は、企業の業務時間内に行われるとは限りません。むしろ、システム管理者が手薄になる深夜や休日、長期休暇を狙って実行されるケースが非常に多くあります。そのため、一時的な監視ではなく、常時監視体制を維持することが極めて重要です。

監視対象は多岐にわたります。

- ネットワーク機器: ファイアウォール、IDS/IPS(不正侵入検知・防御システム)、WAF(Web Application Firewall)、プロキシサーバーなど

- サーバー: Webサーバー、メールサーバー、ファイルサーバー、データベースサーバーなど

- エンドポイント: 社員が使用するPC、スマートフォン、タブレット端末など

- クラウド環境: AWS、Microsoft Azure、Google Cloud PlatformなどのIaaS/PaaS環境

- SaaSアプリケーション: Microsoft 365、Google Workspace、Salesforceなど

SOCは、これらの多様な監視対象から出力される膨大なログやアラートを、前述したSIEMなどのツールを用いてリアルタイムで収集・監視します。例えば、深夜に特定の社員アカウントから社内サーバーへ大量のアクセス試行が検知された場合、SOCのアナリストは即座にこれを異常として認識し、調査を開始します。このように、人間の目と高度なテクノロジーを組み合わせることで、自動化されたツールだけでは見逃してしまう可能性のある異常な兆候を捉えるのがSOCの強みです。

ログの分析とインシデントの検出・報告

監視によって収集されたログやアラートは、そのままでは単なる情報の羅列に過ぎません。SOCの真価は、これらの膨大な情報を専門家が分析し、無数のノイズの中から真の脅威(インシデント)の兆候を見つけ出す点にあります。

このプロセスは「トリアージ」と呼ばれます。セキュリティツールは、時として正常な通信や操作を誤って脅威として検知(フォールスポジティブ/誤検知)することがあります。アナリストは、アラートが発生した際に、それが本当に対応が必要な脅威(トゥルーポジティブ/真の脅威)なのか、あるいは無視してよい誤検知なのかを迅速に判断します。この切り分けが的確に行われないと、誤検知の対応に追われて本当に危険なアラートを見逃してしまったり、逆に重要なインシデントの初動が遅れたりする原因となります。

さらに、高度な攻撃は、単一のログやアラートだけでは脅威と判断できないように巧妙に隠されています。例えば、「AというPCが不審なサイトにアクセスした」というログと、「Bというサーバーで管理者権限のアカウントが作成された」というログは、それぞれ単体では緊急性が低いかもしれません。しかし、SOCのアナリストは、これらの異なる事象を相関的に分析し、「AのPCがマルウェアに感染し、そこを足がかりに内部ネットワークに侵入した攻撃者が、Bのサーバーを乗っ取るために不正なアカウントを作成した」という一連の攻撃シナリオを組み立てることができます。

このようにしてインシデントが検出されると、SOCは速やかに関係部署(CSIRTや情報システム部門など)へ報告を行います。報告には、以下のような情報が含まれます。

- インシデントの発生日時

- 脅威の概要と深刻度(緊急、重要、警告など)

- 影響を受けている可能性のある範囲(端末、サーバー、アカウントなど)

- 攻撃元と攻撃先の情報

- 推奨される初期対応(例:該当端末のネットワークからの隔離)

この迅速かつ正確な報告が、組織全体としてのインシデント対応の質とスピードを決定づけることになります。

セキュリティインシデントへの対応支援

SOCの主な役割は「検知」と「分析」ですが、インシデント発生時には「対応」の支援も行います。ただし、SOCが直接的な対応(例:マルウェアの駆除、システムの復旧)のすべてを行うわけではありません。多くの場合、実際の対応はCSIRTやシステムの管轄部署が主体となって行い、SOCはその活動を技術的な側面からサポートします。

SOCによる対応支援の具体例としては、以下のようなものが挙げられます。

- 封じ込め支援: 感染した端末をネットワークから隔離するための技術的指示や、不正な通信先となっているIPアドレスやドメインをファイアウォールでブロックするための情報提供。

- 原因調査支援: 攻撃者がどのように侵入し、どのような活動を行ったのかを解明するため、関連するログやフォレンジック(デジタル鑑識)に必要なデータを提供する。

- 影響範囲の特定支援: 攻撃者によって他に侵害された端末やサーバーがないか、追加の調査を行う。

SOCとCSIRTは、このように緊密に連携することで、効果的なインシデント対応を実現します。SOCが「敵の動きをリアルタイムで捉える目」だとしたら、CSIRTは「その情報に基づいて的確に行動する手足」と言えるでしょう。

セキュリティ機器の運用・管理

SOCがその能力を最大限に発揮するためには、土台となるセキュリティ機器やツールが常に最適な状態で稼働している必要があります。そのため、SOCは、SIEMやEDR、ファイアウォールといったセキュリティ機器の日常的な運用・管理も担当します。

主な業務内容は以下の通りです。

- シグネチャ・定義ファイルの更新: 新種のマルウェアや攻撃パターンに対応するため、アンチウイルスソフトやIDS/IPSの定義ファイルを常に最新の状態に保つ。

- 検知ルールのチューニング: 誤検知を減らし、検知精度を高めるために、SIEMなどの検知ルールを継続的に見直し、調整する。ビジネスの変化(新しいシステムの導入など)に合わせてルールを追加・変更することも重要です。

- 機器の正常性監視: セキュリティ機器が正常に動作しているか、ログを正しく収集できているかを監視し、障害発生時には迅速に復旧させる。

- ソフトウェア・ファームウェアのアップデート: 機器自体の脆弱性を解消するため、定期的にアップデートを適用する。

この運用・管理業務は地味に見えるかもしれませんが、セキュリティ対策の基盤を支える非常に重要な作業です。チューニングが不十分なセキュリティ機器は、高価な「置物」になりかねません。

脆弱性に関する情報の収集と対応

攻撃を未然に防ぐプロアクティブ(能動的)な活動として、脆弱性管理もSOCの重要な役割の一つです。攻撃者は、OSやソフトウェアに存在する脆弱性(セキュリティ上の欠陥)を狙って侵入を試みます。

SOCは、国内外のセキュリティ機関やベンダーから日々公開される新しい脆弱性情報(CVE:共通脆弱性識別子など)を収集し、自社のシステムに影響があるかどうかを評価します。影響があると判断された場合は、システムの管理部署に対し、修正プログラム(パッチ)の適用や、代替の回避策(特定の機能を無効にするなど)を速やかに勧告します。

また、脆弱性スキャナーなどのツールを用いて、定期的に自社のシステムに存在する脆弱性を網羅的にスキャンし、リスクを可視化することも行います。これにより、組織全体のセキュリティリスクを定量的に把握し、優先順位をつけて対策を進めることが可能になります。

脅威インテリジェンスの活用

現代の高度なサイバー攻撃に対抗するためには、自社内のログを監視するだけでは不十分です。世界中で発生しているサイバー攻撃のトレンドや、攻撃者が用いる最新の手法、活動が観測されている攻撃者グループの情報を積極的に収集し、自社の防御に活かす必要があります。このような情報を「脅威インテリジェンス(Threat Intelligence)」と呼びます。

SOCは、この脅威インテリジェンスを活用して、以下のような活動を行います。

- 検知ルールの強化: 最新の攻撃で使われるIPアドレスやドメイン、ファイルのハッシュ値といった情報(IoC: Indicator of Compromise)を脅威インテリジェンスから入手し、SIEMやファイアウォールのブロックリスト、検知ルールに反映させる。

- 脅威ハンティング: 既知のシグネチャに頼るだけでなく、攻撃者の戦術・技術・手順(TTPs: Tactics, Techniques, and Procedures)の情報を基に、「自社内にも同様の攻撃の痕跡がないか」を能動的に調査する。

脅威インテリジェンスを活用することで、未知の攻撃や、まだ世間的に広く知られていない攻撃に対しても、プロアクティブに対応できる可能性が高まります。

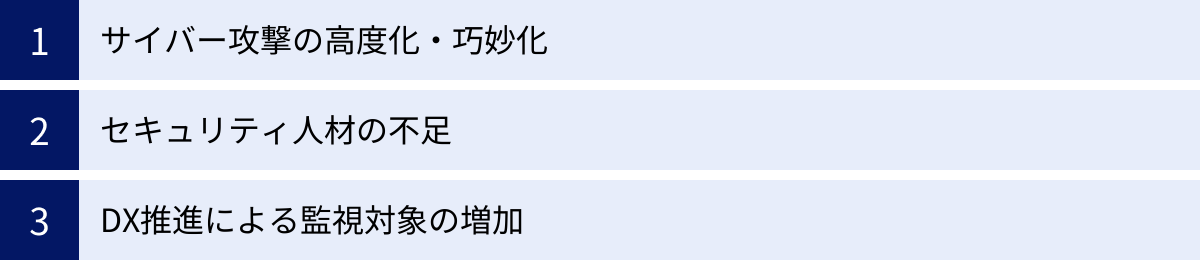

SOCが必要とされる背景

なぜ今、多くの企業でSOCの必要性が叫ばれているのでしょうか。その背景には、サイバー攻撃を取り巻く環境の劇的な変化と、企業側の防御体制における課題が複雑に絡み合っています。

サイバー攻撃の高度化・巧妙化

かつてのサイバー攻撃は、技術力を誇示するための愉快犯的なものや、単純ないたずらが多い時代もありました。しかし、現在ではその様相は一変しています。今日のサイバー攻撃の多くは、金銭の窃取や機密情報の奪取を目的とした、ビジネスとして組織化された犯罪グループによって実行されています。

彼らの攻撃手法は年々高度化・巧妙化しており、従来のセキュリティ対策だけでは防ぎきることが困難になっています。

- ランサムウェア攻撃の進化: かつてのランサムウェアは、ファイルを暗号化して身代金を要求するだけでした。しかし現在では、暗号化する前に情報を窃取し、「身代金を払わなければ情報を公開する」と脅迫する「二重脅迫(ダブルエクストーション)」が主流です。さらに、DDoS攻撃を仕掛けたり、顧客や取引先に直接連絡したりする「三重脅迫」「四重脅迫」といった手口も登場しています。

- サプライチェーン攻撃: セキュリティ対策が強固な大企業を直接狙うのではなく、その取引先であるセキュリティの比較的脆弱な中小企業をまず攻撃し、そこを踏み台にして本来の標的である大企業へ侵入する攻撃手法です。自社だけでなく、取引先全体のセキュリティレベルが問われる時代になっています。

- 標的型攻撃の巧妙化: 特定の企業や組織を狙い、業務に関係する内容を装った巧妙なメール(スピアフィッシングメール)を送付してマルウェアに感染させます。近年の手口は非常に洗練されており、従業員がだまされて添付ファイルを開いたり、リンクをクリックしてしまったりするケースが後を絶ちません。

- ゼロデイ攻撃: ソフトウェアの脆弱性が発見されてから、メーカーが修正パッチを提供するまでの間に、その脆弱性を悪用して行われる攻撃です。修正パッチが存在しないため、従来のパターンマッチング型の対策では防ぐことができません。

これらの攻撃は、ファイアウォールやアンチウイルスソフトといった「境界」での防御をすり抜けて内部に侵入することを前提としています。そのため、侵入されることを前提とし、侵入後の不審な活動をいかに早く検知し、対応するかという「侵入後対策」が極めて重要になります。この侵入後対策の中核を担うのがSOCなのです。

セキュリティ人材の不足

サイバー攻撃が高度化する一方で、それに対抗するための専門知識を持ったセキュリティ人材は、世界的に、そして特に日本国内で深刻な不足状態にあります。

セキュリティ人材には、ネットワーク、OS、アプリケーション、クラウドといった幅広いITインフラの知識に加え、攻撃者の手法やマルウェアに関する深い知見、各種セキュリティツールを使いこなすスキル、そしてインシデント発生時に冷静に対応できる分析力や判断力が求められます。このような高度なスキルセットを持つ人材は非常に希少であり、育成にも長い時間がかかります。

情報処理推進機構(IPA)が発行した「サイバーセキュリティ経営ガイドライン Ver 3.0 実践に向けた手引書」の中でも、多くの企業がセキュリティ人材の「量」と「質」の両面で課題を抱えていることが指摘されています。(参照:情報処理推進機構 「サイバーセキュリティ経営ガイドライン Ver 3.0 実践に向けた手引書」)

特に、24時間365日体制での監視を実現するためには、交代勤務を組むために最低でも10名前後の専門アナリストが必要とされ、これをすべて自社で雇用・維持するのは、一部の大企業を除いて現実的ではありません。

この深刻な人材不足を解消するための現実的な解決策として、専門家チームを外部から調達できる「SOCサービス」が注目されています。自社で人材を抱えることなく、高度なセキュリティ監視体制を迅速に構築できるため、多くの企業にとって合理的な選択肢となっています。

DX推進による監視対象の増加

デジタルトランスフォーメーション(DX)の推進により、企業のIT環境はかつてないほど複雑化・多様化しています。

- クラウド利用の拡大: サーバーやストレージを自社で保有するオンプレミス環境から、AWSやAzureといったパブリッククラウドへ移行する企業が増加しました。これにより、管理すべき対象が社内から社外へと広がりました。

- リモートワークの普及: 働き方改革やパンデミックの影響で、自宅やカフェなど、社外のネットワークから社内システムにアクセスする機会が急増しました。

- IoTデバイスの導入: 工場の生産ラインやビル管理システム、医療機器など、これまでインターネットに接続されていなかった様々なモノがネットワークに接続されるようになりました。

こうした変化により、従来のような「社内は安全、社外は危険」という前提で、社内と社外の境界をファイアウォールで守る「境界型防御モデル」はもはや機能しなくなりました。守るべき情報資産が社内外に分散し、攻撃者が狙うことのできる攻撃対象領域(アタックサーフェス)が爆発的に増大したのです。

この拡大し続けるアタックサーフェス全体を保護するためには、オンプレミス、クラウド、エンドポイント、IoTデバイスといった多様な環境をすべて統合的に監視し、横断的に分析する仕組みが不可欠です。この複雑な監視要件に応えられるのが、まさしくSOCなのです。DXを安全に推進し、その恩恵を最大限に享受するためにも、SOCによる堅牢なセキュリティ基盤の構築が求められています。

SOCとCSIRT・MDRとの違い

セキュリティの文脈では、SOCと共によく登場する「CSIRT(シーサート)」や「MDR」といった用語があります。これらは互いに関連していますが、その役割や目的は異なります。ここでは、それぞれの違いを明確に解説します。

CSIRTとの違い

CSIRT(シーサート)とは、「Computer Security Incident Response Team」の略称で、その名の通り、セキュリティインシデントが発生した際に、その対応(レスポンス)を専門に行うチームです。

役割と目的の違い(SOCは防御、CSIRTは事後対応)

SOCとCSIRTの最も大きな違いは、その活動のフェーズと目的にあります。

- SOCの目的: サイバー攻撃の「早期検知・分析」を通じて、インシデントの発生を未然に防ぐこと、または被害を最小化することです。活動の中心は、インシデントが発生する前や発生直後の「平時」の監視活動にあります。役割を例えるなら、街をパトロールし、不審者や火事の煙をいち早く見つける「警備員」や「見張り番」です。

- CSIRTの目的: 実際にインシデントが発生してしまった後に、「適切な対応と復旧」を行い、事業への影響を最小限に抑え、再発を防止することです。活動の中心は、インシデント発生後の「有事」の対応活動にあります。役割を例えるなら、通報を受けて現場に駆けつけ、消火活動や犯人逮捕、現場検証を行う「消防隊」や「警察」です。

SOCとCSIRTは対立する関係ではなく、緊密に連携して機能するパートナーです。一般的な連携フローは、「①SOCが監視中にインシデントの兆候を検知・分析し、CSIRTへ報告(エスカレーション)する」→「②報告を受けたCSIRTが、対応の指揮を執り、被害拡大防止、原因調査、復旧作業、関係各所への連絡などを行う」という流れになります。SOCが提供する正確な初期情報が、CSIRTの迅速かつ的確な対応を支えるのです。

| 観点 | SOC(セキュリティオペレーションセンター) | CSIRT(シーサート) |

|---|---|---|

| 主な目的 | インシデントの早期検知・分析による被害の未然防止・最小化 | インシデント発生後の適切な対応と復旧、再発防止 |

| 主な活動フェーズ | 平時(監視・検知) | 有事(対応・復旧) |

| 主な役割 | 防御の最前線(ディフェンダー) | インシデント対応の司令塔(コーディネーター) |

| 主な業務 | ログ監視、アラート分析、脅威ハンティング | 被害調査、復旧作業、関係各所への報告・連携、再発防止策の策定 |

必要なスキルの違い

役割が異なるため、求められるスキルセットにも違いがあります。

- SOC担当者(アナリスト): 膨大なログの中から異常を見つけ出すリアルタイム分析能力や、各種セキュリティツール(SIEM, EDR等)の運用スキル、最新の攻撃手法に関する知識が強く求められます。

- CSIRT担当者: インシデント対応の全体像を把握し、各部署を動かすプロジェクトマネジメント能力や、デジタルデータを解析して証拠を見つけ出すフォレンジック調査のスキル、そして経営層や法務部門、外部機関と円滑に連携するためのコミュニケーション・調整能力が重要になります。

MDRとの違い

MDRとは、「Managed Detection and Response」の略称で、EDR(Endpoint Detection and Response)などの高度なセキュリティツールを活用して、脅威の検知(Detection)から対応(Response)までをワンストップで提供するアウトソーシングサービスを指します。

組織かサービスかの違い(SOCは組織、MDRはサービス)

SOCとMDRの最も本質的な違いは、その定義にあります。

- SOC: 「組織」や「機能」を指す言葉です。自社でSOCを構築・運用する「プライベートSOC」もあれば、外部の専門ベンダーにSOC機能を委託する「SOCサービス」もあります。つまり、SOCは実現形態を問いません。

- MDR: 「アウトソーシングサービス」の一種です。MDRは常に外部のベンダーによって提供されるサービスであり、自社でMDRを構築するという概念はありません。

MDRサービスは、広義にはSOCサービスの一形態と捉えることもできますが、一般的には以下のような特徴を持ちます。

- 対応(Response)までの包含: 従来のSOCサービスが「検知・通知」を主たるサービス範囲とし、その後の対応はオプションや顧客側の作業となることが多いのに対し、MDRは検知した脅威に対する封じ込め(例:感染端末のネットワーク隔離)といった「対応」までを標準サービスとして提供する点が大きな特徴です。

- エンドポイント重視: MDRは、その名の通りEDRの活用を前提としており、PCやサーバーといったエンドポイントの監視と、そこに潜む脅威を能動的に探し出す「脅威ハンティング」に特に重点を置いています。

- 専門家によるプロアクティブな活動: MDRベンダーの専門家が、顧客の環境を継続的に分析し、潜在的なリスクや新たな脅威の兆候をプロアクティブに探し出し、報告・対策提案を行います。

まとめると、SOCはセキュリティ監視を行う「機能・組織」そのものを指す広い概念であり、MDRはその中でも特にEDRを活用した高度な脅威ハンティングと「対応」までをパッケージ化した、より能動的なアウトソーシングサービスと理解すると良いでしょう。

| 観点 | SOC | MDR(マネージド検知・対応) |

|---|---|---|

| 分類 | 組織・機能 | アウトソーシングサービス |

| 主な焦点 | 広範なログソース(ネットワーク、サーバー等)の監視・分析 | エンドポイント(PC、サーバー)の監視と脅威ハンティングに重点 |

| 対応範囲 | 検知・分析・通知が主(対応は支援やオプションの場合が多い) | 検知から対応(封じ込め等)までをサービスとして提供 |

| 活用ツール | SIEMが中心。EDR、NTAなども利用。 | EDRが中心。SIEMなども組み合わせる。 |

SOCの導入形態は2種類

SOCを自社のセキュリティ体制に組み込むには、大きく分けて2つの方法があります。「自社で構築・運用する」か、「外部の専門サービスを利用するか」です。それぞれの特徴、メリット・デメリットを理解し、自社の状況に合った形態を選択することが重要です。

① 自社で構築・運用する「プライベートSOC」

プライベートSOCとは、自社内に専門のチームと必要な設備・ツールをすべて揃え、SOC機能を完全に内製で運用する形態です。自社SOC、インハウスSOCとも呼ばれます。

【メリット】

- 業務への深い理解と最適化: 自社のビジネスモデルやシステム構成、特有のリスクを最も深く理解している自社の担当者が運用するため、組織の状況に完全に最適化された、きめ細やかな監視・対応が可能です。

- ノウハウの社内蓄積: インシデント対応を通じて得られた知見や分析ノウハウが、すべて自社の資産として蓄積されます。これにより、長期的に組織全体のセキュリティレベルを向上させ、将来的にセキュリティ人材を育成する土壌ができます。

- 高度な情報機密性の維持: 監視対象となるログなどの機密情報を社外に出す必要がないため、外部委託に伴う情報漏えいのリスクを原理的に排除できます。

- 迅速な意思決定と連携: すべてが社内で完結するため、外部ベンダーとの調整が不要で、インシデント発生時の意思決定や関連部署との連携を迅速に行えます。

【デメリット】

- 莫大なコスト: プライベートSOCの構築・運用には、非常に高額なコストがかかります。SIEMやEDRといったツールの導入・ライセンス費用、アナリストやエンジニアの高い専門性に見合った人件費、監視ルームなどのファシリティ費用など、初期投資だけで数千万円から数億円、年間の運用コストも同等規模になる場合があります。

- 高度な専門人材の確保・維持の困難さ: 最大の課題は人材です。前述の通り、高度なスキルを持つセキュリティ人材は採用市場で非常に希少です。さらに、24時間365日のシフト体制を組むためには、最低でも10名前後の人員が必要となり、その採用・育成・定着は極めて困難です。

- 構築・運用開始までの長い期間: 人材の確保、ツールの選定・導入、運用プロセスの策定など、SOCが本格的に稼働するまでには、短くても半年から1年以上の準備期間を要します。

- 最新情報のキャッチアップ: 最新の脅威情報や攻撃手法を常に自力で収集・分析し、運用に反映させ続ける必要があります。

プライベートSOCは、資金力と人材確保力のある一部の大企業や、セキュリティそのものが事業の中核であるテクノロジー企業、あるいは国の安全保障に関わる政府機関などに適した選択肢と言えるでしょう。

② 外部に委託する「SOCサービス」

SOCサービスとは、SOC機能(監視、分析、報告など)を専門のベンダーにアウトソーシングする形態です。多くの企業にとって、より現実的で導入しやすい選択肢となります。

【メリット】

- コストと導入期間の抑制: 自社で構築する場合と比較して、初期投資を大幅に抑え、比較的低コストかつ短期間で高度な監視体制を導入できます。サービスは月額料金制が一般的で、コストの見通しが立てやすいのも特徴です。

- 専門家チームへの即時アクセス: 契約すればすぐに、高度なスキルと経験を持つセキュリティ専門家チームによる24時間365日の監視を受けることができます。自社で人材を採用・育成する困難さから解放されます。

- 最新の脅威インテリジェンスの活用: SOCベンダーは、多くの顧客企業から得られる情報や独自の調査活動を通じて、常に最新の脅威インテリジェンスを保有しています。この専門的な知見を自社の防御に活かすことができます。

- コア業務への集中: 自社の情報システム担当者やセキュリティ担当者が、負荷の高いリアルタイム監視業務から解放され、セキュリティポリシーの策定や社内啓発活動、事業部門との連携といった、より戦略的で付加価値の高い業務に集中できるようになります。

【デメリット】

- ノウハウが社内に蓄積されにくい: 運用を「丸投げ」してしまうと、どのようなインシデントがどのように検知・対応されたのかという知見が社内に蓄積されません。ベンダーへの依存度が高まり、将来的に契約を見直す際の障壁(ベンダーロックイン)になる可能性があります。

- サービスの品質がベンダーに依存: アナリストのスキルレベルや分析の質、報告の分かりやすさなど、サービスの品質はすべてベンダーに依存します。信頼できるベンダーを慎重に選定する必要があります。

- 外部への情報提供に伴うリスク: 監視のためには、自社のシステム構成情報やログデータなどをベンダーに提供する必要があります。これにより、機密情報の漏えいリスクがゼロではなくなります。契約内容やベンダーのセキュリティ体制を十分に確認することが不可欠です。

- カスタマイズの限界: 提供されるサービスは標準化されていることが多く、自社の特殊なシステムや独自の運用ルールに合わせた、柔軟なカスタマイズが難しい場合があります。

SOCサービスは、セキュリティ人材の確保が難しい中堅・中小企業から、特定の領域だけでも専門家の知見を取り入れたい大企業まで、幅広い層の企業にとって有効な選択肢となります。

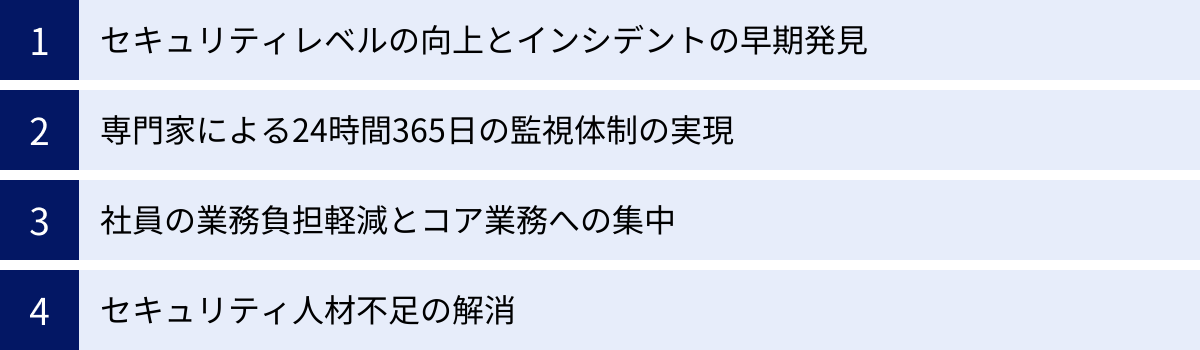

SOCを導入するメリット

SOCを導入することは、単にセキュリティ製品を一つ追加するのとは訳が違います。組織のセキュリティ体制を根本から強化し、ビジネスに多くの恩恵をもたらします。ここでは、SOC導入による具体的なメリットを深掘りします。

セキュリティレベルの向上とインシデントの早期発見

SOC導入の最大のメリットは、組織全体のセキュリティレベルを飛躍的に向上させ、サイバー攻撃によるインシデントを早期に発見できる体制を構築できることです。専門家が専門的なツールを駆使して24時間体制で監視することで、これまで見逃されてきたかもしれない攻撃の微細な兆候を捉えることが可能になります。

例えば、従来の対策では、マルウェアがPCに感染し、ファイルが暗号化されるといった実害が出てから初めてインシデントに気づくケースが多くありました。しかし、SOCがあれば、マルウェアが感染する前の段階、例えば「不審なPowerShellコマンドが実行された」「通常アクセスしないはずの海外のC2サーバーと通信を開始した」といった、攻撃の準備段階や初期活動を検知できます。

この「早期発見」が、被害を未然に防ぐ、あるいは最小限に食い止めるための鍵となります。火事で例えるなら、建物全体が炎に包まれてから消火活動を始めるのではなく、ボヤの段階で火を消し止めることができるのです。これにより、事業停止やデータ損失、顧客信用の失墜といった最悪の事態を回避できる可能性が格段に高まります。

専門家による24時間365日の監視体制の実現

サイバー攻撃は、ビジネスアワーを選んではくれません。むしろ、システム管理者の対応が遅れがちな深夜や休日を狙った攻撃が一般的です。自社の情報システム担当者だけで24時間365日の監視体制を構築するのは、人員的にもコスト的にも非常に困難です。多くの企業では、夜間や休日は事実上、無防備な状態になっているのが実情ではないでしょうか。

SOC、特にSOCサービスを導入することで、自社のリソースに依存することなく、継続的で高品質な24時間365日の監視体制を確立できます。これにより、いつ攻撃を受けても、専門家が即座に対応を開始できるという安心感が得られます。これは、経営者や担当者にとって大きな精神的負担の軽減につながり、事業活動に安心して専念できる環境を整える上で非常に重要な要素です。

社員の業務負担軽減とコア業務への集中

SOCを導入していない企業では、情報システム部門の担当者が本来の業務の傍ら、セキュリティ監視の役割を担っているケースが少なくありません。いわゆる「ひとり情シス」のような状況では、担当者は日々発生する大量のアラートの確認に追われ、その多くが誤検知であるために疲弊してしまいます。

このような状態では、本来注力すべきシステム開発やインフラ改善、社内ユーザーのサポートといったコア業務に十分な時間を割くことができません。結果として、企業の生産性や競争力の低下にもつながりかねません。

SOCを導入し、専門的で負荷の高いセキュリティ監視業務を専門家チームに任せることで、自社の社員を煩雑なアラート対応から解放できます。これにより、社員はそれぞれの専門性を活かした、より付加価値の高いコア業務に集中できるようになり、組織全体の生産性向上に貢献します。

セキュリティ人材不足の解消

前述の通り、高度なスキルを持つセキュリティ人材の不足は、多くの企業にとって深刻な経営課題です。採用は困難を極め、育成には多大な時間とコストがかかります。

SOCサービスは、この人材不足問題を解決する非常に有効な手段です。人材を自社で「所有」するのではなく、必要なスキルセットを持った専門家チームのサービスを「利用」するという発想の転換を可能にします。これにより、企業は採用や育成のプロセスを経ずに、即座にトップレベルのセキュリティ専門家の知見と経験を活用できます。これは、特に人材確保に悩む中堅・中小企業にとって、大きなメリットと言えるでしょう。また、大企業においても、自社の人材をより戦略的な領域に配置するために、定常的な監視業務をアウトソースするという活用法が一般的になっています。

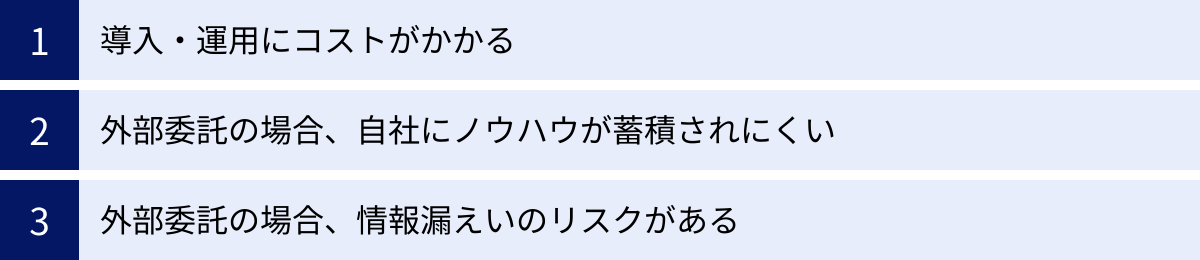

SOCを導入するデメリット

SOCは多くのメリットをもたらしますが、導入にあたってはデメリットや注意すべき点も存在します。これらを事前に理解し、対策を講じることが、SOC導入を成功させるための鍵となります。

導入・運用にコストがかかる

どのような形態であれ、SOCの導入・運用には相応のコストが発生します。

- プライベートSOCの場合: 前述の通り、人件費、ツール導入費、設備費などで、初期・運用ともに数千万円から億単位の莫大なコストが必要です。

- SOCサービスの場合: 監視対象の規模(ログ量やデバイス数)やサービスレベル(SLA、対応範囲など)によって費用は変動しますが、一般的には月額数十万円から数百万円程度が相場となります。これは継続的に発生するコストであり、企業の財務状況によっては大きな負担となり得ます。

ただし、この費用を単なる「コスト」として捉えるべきではありません。サイバー攻撃によるインシデントが発生した場合の被害額は、事業停止による機会損失、システムの復旧費用、顧客への損害賠償、ブランドイメージの低下による株価下落など、SOCの運用コストをはるかに上回る可能性があります。その意味で、SOC導入費用は、事業継続性を確保し、企業の信頼を守るための重要な「投資」であると捉える視点が不可欠です。

コストを管理するためには、自社のリスクレベルを正しく評価し、過剰なスペックにならないよう、身の丈に合ったサービスプランを選択することが重要です。

外部委託の場合、自社にノウハウが蓄積されにくい

SOCサービスを利用する際の典型的なデメリットとして、セキュリティ運用のノウハウが社内に蓄積されにくいという点が挙げられます。監視や分析をベンダーに「丸投げ」してしまうと、自社の環境でどのような脅威が発生し、どのように対処されたのかという貴重な知見が、社内の担当者に共有されません。

これにより、ベンダーへの依存度が高まり、将来的にサービス内容を見直したり、他のベンダーに切り替えたりすることが困難になる「ベンダーロックイン」の状態に陥るリスクがあります。また、社内にセキュリティ意識が根付かず、組織全体のセキュリティレベルの底上げが進まない原因にもなりかねません。

このデメリットを軽減するための対策としては、以下のような取り組みが考えられます。

- 定期的な報告会の実施: ベンダーからの月次レポートなどをただ受け取るだけでなく、定例会を設定し、検知されたインシデントの詳細や傾向、改善提案などについて、担当者間で深く議論する場を設ける。

- 積極的な情報共有体制の構築: 自社の担当者がSOCからの報告内容を主体的に理解し、それを社内の関連部署や経営層に分かりやすくフィードバックする体制を作る。

- 共同でのインシデント対応訓練: ベンダーと共同で、インシデント発生を想定した対応訓練(シミュレーション)を定期的に実施し、実践的なノウハウを学ぶ。

SOCサービスを「単なる外注先」ではなく、「自社のセキュリティチームの一員」として位置づけ、積極的にコミュニケーションを取ることが重要です。

外部委託の場合、情報漏えいのリスクがある

SOCサービスを利用するということは、自社のネットワーク構成情報や、サーバー・PCのログといった、機密性を含む情報を外部のベンダーに提供することを意味します。もし、委託先であるベンダーのセキュリティ管理体制に不備があれば、そこを踏み台にされて情報が漏えいしたり、預けた情報が不正に利用されたりするリスクがゼロではありません。

これは、クラウドサービスを利用する際のリスクと本質的に同じであり、委託先の信頼性を見極めることが極めて重要になります。

このリスクを管理するためには、以下の点を確認する必要があります。

- ベンダーの信頼性と実績: 第三者認証(ISMS (ISO/IEC 27001) や SOC2 など)の取得状況や、豊富な導入実績があるかを確認する。

- 契約内容の精査: 秘密保持契約(NDA)を締結し、預託する情報の取り扱い範囲、目的外利用の禁止、インシデント発生時の責任分界点などを契約書で明確に定める。

- 技術的な安全対策の確認: 自社とベンダーとの間でデータを送受信する際の通信経路が暗号化されているか、ベンダー側でのデータ保管方法が安全かといった、技術的なセキュリティ対策を確認する。

信頼できるパートナーを慎重に選定することが、外部委託に伴うリスクを最小化するための第一歩となります。

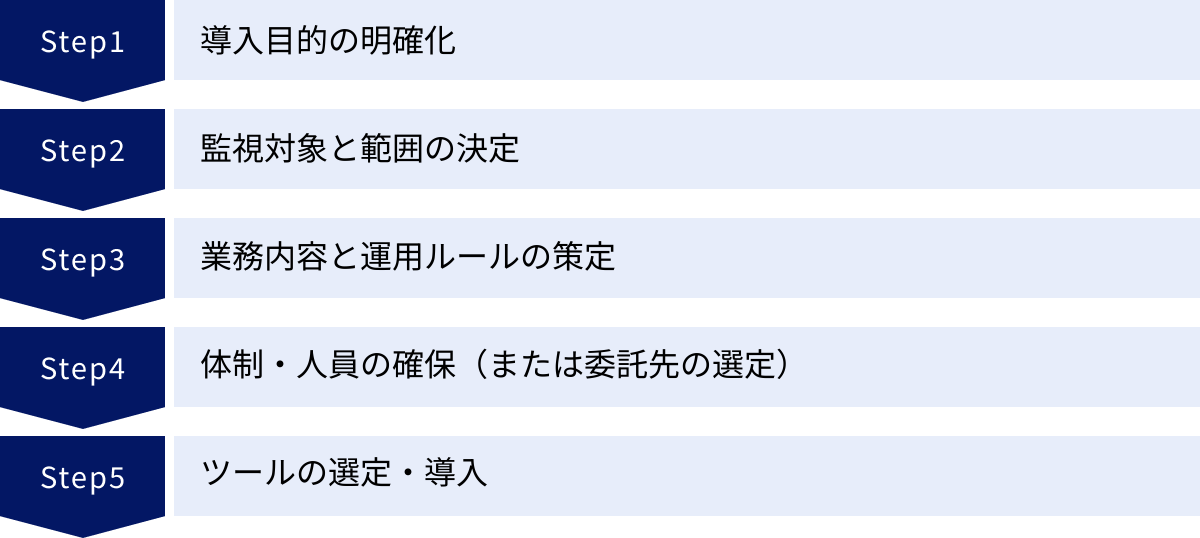

SOCの導入・構築の流れ【5ステップ】

SOCの導入は、単にツールを導入したりサービスを契約したりするだけでは終わりません。自社の目的を達成するために、計画的かつ段階的に進める必要があります。ここでは、プライベートSOCの構築とSOCサービスの導入に共通する、基本的な5つのステップを解説します。

① 導入目的の明確化

すべての始まりは、「なぜSOCを導入するのか?」という目的を明確にすることです。目的が曖昧なまま進めてしまうと、必要な機能が漏れたり、逆に過剰な投資になったりする可能性があります。

「何を守りたいのか」「どのような脅威から守りたいのか」を具体的に定義することが重要です。

- 例1:「当社の最重要資産である顧客の個人情報データベースを、ランサムウェア攻撃や内部不正による情報漏えいから守り、顧客からの信頼を維持する」

- 例2:「グローバルに展開する製造拠点のOT(制御技術)システムをサイバー攻撃から保護し、生産ラインの停止を防ぐことで事業継続性を確保する」

- 例3:「自社が開発したソフトウェアのソースコードを知的財産として保護し、海外の競合企業による窃取を目的とした標的型攻撃を早期に検知する」

このように目的を具体化することで、次のステップである監視対象の選定や、必要なサービスレベルの定義がスムーズに進みます。この段階では、情報システム部門だけでなく、経営層や事業部門も巻き込み、全社的なコンセンサスを形成することが、導入プロジェクトを成功に導くための鍵となります。

② 監視対象と範囲の決定

導入目的が明確になったら、次はその目的を達成するために「何を監視すべきか」という対象と範囲を具体的に決定します。

企業のIT資産は、オンプレミスのサーバーやネットワーク機器から、クラウド(IaaS/PaaS/SaaS)、リモートワークで使われる社員のPC、さらにはIoTデバイスまで多岐にわたります。これらすべてを最初から完璧に監視しようとすると、コストが膨大になり、現実的ではありません。

そこで重要になるのが「優先順位付け」です。

- 資産の棚卸し: まず、自社が保有するIT資産をすべて洗い出し、リスト化します。

- リスク評価: 洗い出した各資産について、「事業への影響度(もしこの資産が停止・漏えいしたらどれだけ損害が出るか)」と「脆弱性(攻撃されやすさ)」の2つの軸でリスクを評価します。

- 優先順位の決定: リスク評価の結果、「事業への影響度が大きく、かつ攻撃されやすい」資産を最優先の監視対象として選定します。例えば、個人情報を扱うECサイトのサーバーや、会社の根幹業務を担う基幹システムなどが該当します。

最初は最も重要な資産に絞ってスモールスタートし、運用が安定してきたら段階的に監視対象を拡大していくというアプローチが、多くの企業にとって現実的かつ効果的です。

③ 業務内容と運用ルールの策定

監視対象が決まったら、SOCに具体的にどのような業務を、どのようなルールで行ってもらうかを定義します。ここでの定義が曖昧だと、いざインシデントが発生した際に、誰が何をすべきか分からず、対応が遅れてしまいます。

特に重要なのが「インシデント発生時のエスカレーションフロー」です。

- インシデントの深刻度定義: どのような事象をインシデントとみなすか、また、その深刻度をどのようにレベル分けするか(例:Critical, High, Medium, Low)を定義します。

- 報告ルートの策定: SOCがインシデントを検知した際に、「誰が(SOCの誰が)」「誰に(自社の誰に)」「何を(どのような情報を)」「いつまでに(SLA)」「どのように(電話、メール、専用ポータルなど)」報告するかを明確に定めます。

- 対応体制の明確化: 報告を受けた後の対応は、誰が責任者となり、どの部署が主体となって行うのかをあらかじめ決めておきます。

これらのルールは、プライベートSOCの場合は自社で策定し、SOCサービスを利用する場合はベンダーと綿密にすり合わせを行います。この運用ルールこそが、SOCという仕組みを実際に機能させるための「魂」となります。

④ 体制・人員の確保(または委託先の選定)

ここまでの要件定義に基づき、実際にSOCを運用する体制を整えます。

- プライベートSOCの場合: SOCマネージャー、セキュリティアナリスト(L1/L2)、セキュリティエンジニアといった役割を定義し、それぞれに必要なスキルを持つ人材の採用活動や、既存社員からの選抜・育成を開始します。24時間365日のシフト勤務体制の計画も必要です。

- SOCサービスの場合: 複数のSOCサービスベンダーを比較検討し、自社の要件に最も合致する委託先を選定します。この際、RFI(情報提供依頼)やRFP(提案依頼書)を作成して各社に提示し、客観的な基準で評価することが推奨されます。選定の具体的なポイントは後の章で詳しく解説します。

⑤ ツールの選定・導入

最後に、SOC運用に必要となるツールを導入します。

- プライベートSOCの場合: SIEM、EDR、SOARといった中核ツールを、自社の環境や予算、求める機能に合わせて選定・購入し、構築します。

- SOCサービスの場合: 基本的にはベンダーが指定するツール(EDRエージェントなど)を自社の監視対象デバイスに導入します。自社で既に導入済みのセキュリティ製品がある場合は、それとベンダーのシステムが連携可能かどうかも重要な確認ポイントです。

ツールの導入後は、各機器から正常にログが収集されているか、定義した検知ルールが意図通りに機能するかをテストし、必要に応じてチューニング(微調整)を行います。この初期チューニングが、その後の運用効率と検知精度を大きく左右します。

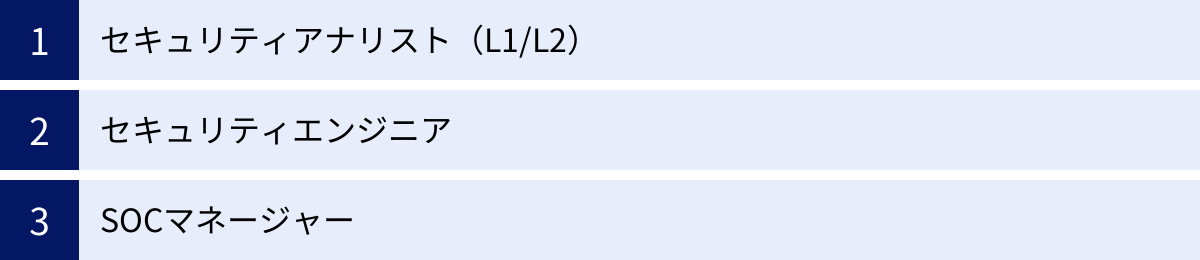

SOCを構成する人材と必要なスキル

質の高いSOC運用を実現するためには、それぞれの役割に応じた専門的なスキルを持つ人材が不可欠です。プライベートSOCを構築する際にはもちろん、SOCサービスを選定する上でも、相手がどのような専門家チームで構成されているかを理解することは重要です。ここでは、SOCを構成する代表的な3つの役割と、それぞれに求められるスキルを解説します。

セキュリティアナリスト(L1/L2)

セキュリティアナリストは、SOC運用の最前線に立ち、日々発生するアラートの監視と分析を行う中心的な存在です。業務の効率性と専門性の観点から、その役割はL1とL2の2つの階層に分かれることが一般的です。

- L1アナリスト(Tier 1 / トリアージ・スペシャリスト)

- 役割: SIEMなどの監視ツールから上がってくる大量のアラートを最初に受け止め、インシデントの一次切り分け(トリアージ)を行います。あらかじめ定められた手順書(プレイブック)に基づき、明らかに正常な活動であると判断できるアラート(誤検知)をクローズし、さらなる調査が必要だと判断したものをL2アナリストにエスカレーション(上申)します。

- 必要なスキル: セキュリティの基礎知識(ネットワーク、OSなど)、各種ツールの基本的な操作スキル、そして何よりも手順書に従って正確かつ迅速に作業を遂行する能力が求められます。膨大なアラートを効率的に処理する集中力も不可欠です。

- L2アナリスト(Tier 2 / インシデント・レスポンダー)

- 役割: L1アナリストからエスカレーションされた、より深刻度の高いアラートに対して、詳細な調査・分析を行います。複数のログを相関的に分析したり、パケットキャプチャデータやメモリダンプを解析したりして、インシデントの全体像(侵入経路、被害範囲、攻撃者のTTPsなど)を解明します。脅威ハンティングのようなプロアクティブな調査もL2アナリストの重要な業務です。

- 必要なスキル: L1のスキルに加え、高度なログ解析スキル、マルウェアの静的・動的解析、デジタルフォレンジックの知識、脅威インテリジェンスの活用能力など、深い専門知識と経験が求められます。未知の脅威に直面した際に、仮説を立てて検証していく探求心や論理的思考力も重要です。

このL1/L2の階層構造により、経験豊富なL2アナリストが真に重要なインシデントの分析に集中できるため、SOC全体の対応品質と効率が向上します。

セキュリティエンジニア

セキュリティエンジニアは、アナリストたちが分析業務に専念できる環境を技術的に支える、縁の下の力持ちです。アナリストが使う「武器」であるセキュリティツールを整備・維持・強化する役割を担います。

- 役割: SIEM、EDR、SOARといったSOCの中核となるシステムの設計、構築、導入、そして日々の運用・保守を担当します。

- 具体的な業務:

- 新しい監視対象からのログ収集設定

- 検知精度を向上させるためのSIEMルールの作成やチューニング

- SOARを活用した運用自動化プレイブックの開発

- 各システムのパフォーマンス監視と、障害発生時のトラブルシューティング

- 新しいセキュリティ技術の検証と導入提案

- 必要なスキル: ネットワーク、サーバー(Windows/Linux)、クラウド(AWS/Azure)といった幅広いITインフラに関する深い知識が基盤となります。それに加え、各種セキュリティ製品のアーキテクチャや仕様に関する専門知識、そしてルール作成や自動化のためのプログラミングやスクリプト(Pythonなど)のスキルも強く求められます。

SOCマネージャー

SOCマネージャーは、その名の通りSOC組織全体の責任者であり、チームを率いるリーダーです。技術的な側面だけでなく、組織運営や外部との連携など、多岐にわたる役割を担います。

- 役割: SOCチーム全体の戦略策定、人材管理、予算管理、運用プロセスの継続的な改善、そして経営層やCSIRT、事業部門といったステークホルダーへの報告と連携を行います。

- 具体的な業務:

- SOCチームの目標設定とメンバーの育成・評価

- 運用品質の管理とSLAの遵守

- インシデント発生時の最終的な意思決定と対応指揮

- セキュリティ動向やインシデント対応状況に関する経営層への定期的なレポーティング

- CSIRTや法務部門など、関連部署との円滑な連携体制の構築

- 必要なスキル: アナリストやエンジニアが持つような高い技術的知見を理解できることに加え、強力なリーダーシップ、プロジェクトマネジメント能力、高いコミュニケーション能力が不可欠です。また、技術的な事象をビジネスへの影響という観点で説明し、経営層の理解と協力を得るためのビジネス視点も極めて重要です。SOCの活動価値を組織全体に示し、必要な投資を確保する役割も担います。

SOCサービスを選ぶ際のポイント

多くの企業にとって現実的な選択肢となるSOCサービスですが、その品質や内容はベンダーによって千差万別です。自社に最適なサービスを選ぶためには、いくつかの重要なポイントを比較検討する必要があります。ここでは、後悔しないためのSOCサービス選定のポイントを5つ紹介します。

サービスの対応範囲は自社の要件に合っているか

まず最初に確認すべきは、そのサービスが自社の監視したい対象と、求める業務範囲をカバーしているかです。

- 監視対象のカバー範囲: 自社が利用しているシステム環境を漏れなく監視できるかを確認します。オンプレミスのサーバーやネットワーク機器はもちろん、AWS、Microsoft Azure、Google Cloudといった主要なクラウド環境に対応しているかは非常に重要です。また、Microsoft 365やSalesforceなどのSaaSアプリケーション、さらにはEDRによるエンドポイント(PC)の監視まで対応範囲に含まれているかを確認しましょう。

- サービスレベルの確認: 提供されるサービスがどこまで含まれているかを明確にします。「24時間365日のアラート監視と通知」だけなのか、L2アナリストによる「インシデントの詳細分析・調査レポート」まで含まれるのか、さらにマルウェアの隔離などの「対応支援(リモート封じ込め)」まで行うのか。自社がどこまでの支援を求めているのかを明確にし、それに合致したプランを選択する必要があります。

- レポートの内容と頻度: 定期的に提供されるレポート(月次など)の内容も重要です。単なるアラート件数の羅列ではなく、検知されたインシデントの傾向分析や、自社のセキュリティ態勢に関する具体的な改善提案などが含まれているかを確認しましょう。

インシデント発生時の対応力は十分か

平時の監視品質もさることながら、いざインシデントが発生した際の対応力は、ベンダーの真価が問われる部分です。

- SLA(Service Level Agreement)の確認: インシデントを検知してから顧客に通知するまでの時間が、SLAとして契約書に明記されているかを確認します。特に、インシデントの深刻度(クリティカル、ハイなど)に応じて、SLAが段階的に設定されていることが望ましいです。

- 緊急連絡体制: 重大なインシデントが発生した際、どのような手段で(電話、メールなど)、誰に連絡が来るのかというエスカレーションフローが明確になっているかを確認します。24時間365日、いつでも確実に連絡が取れる体制が担保されているかは必須のチェック項目です。

- 日本語での対応能力: 海外に拠点を持つグローバルベンダーの場合、アナリストとのコミュニケーションやレポートが英語のみというケースもあります。日本の担当者がインシデント発生時に、ストレスなく日本語で詳細な状況確認や質疑応答ができるかは、円滑な対応のために非常に重要です。

専門性や導入実績は豊富か

サービスの品質は、それを支えるアナリストやエンジニアの専門性に直結します。

- アナリストのスキルレベル: ベンダーに所属するアナリストが、CISSP、GIACといった国際的に認められたセキュリティ関連資格を保有しているかは、専門性を測る一つの指標になります。また、どのようなトレーニングプログラムで人材を育成しているのかを確認するのも良いでしょう。

- 導入実績: 自社と同じ業界や、同程度の規模の企業への導入実績が豊富かを確認します。特に金融、医療、製造といった特定の業界には、特有のシステム環境や規制、脅威が存在するため、その業界への深い知見を持つベンダーは信頼性が高いと言えます。

- 脅威インテリジェンスの質: ベンダーが独自の脅威インテリジェンスチームを持っているか、あるいは信頼できる外部インテリジェンスフィードを活用しているかを確認します。これにより、最新の攻撃トレンドに対する対応力が変わってきます。

コストは予算に見合っているか

コストはサービス選定における重要な要素ですが、単純な価格の安さだけで選ぶのは危険です。

- 料金体系の理解: 料金体系が、監視対象のデバイス数やログの量に基づく従量課金制なのか、あるいは月額固定制なのかを正確に理解します。従量課金制の場合は、将来的に監視対象が増えた際のコスト増を見積もっておく必要があります。

- 隠れたコストの確認: 初期費用や月額費用以外に、緊急インシデント対応時の追加料金や、詳細レポート作成のオプション料金などが発生しないかを事前に確認します。

- コストパフォーマンスの評価: 提供されるサービスの範囲や品質と、価格とのバランス(コストパフォーマンス)で総合的に判断することが重要です。安価なサービスは、分析が表層的であったり、SLAが緩かったりする可能性があります。自社のリスクレベルに見合った適切な投資額を検討しましょう。

サポート体制やコミュニケーションは円滑か

SOCサービスは、一度契約したら終わりではなく、長期的なパートナーシップを築くことになります。そのため、日常的なコミュニケーションの円滑さも重要な選定ポイントです。

- 導入支援体制: 契約後、サービスの導入(エージェント展開やログ設定など)をスムーズに進めるための、専門の導入支援チームがいるかを確認します。

- 定例会の有無: 定期的に(例えば月に一度)報告会や打ち合わせの場を設け、運用状況の共有や課題の協議ができるかを確認します。

- 担当者との相性: 可能な限り、契約前の段階で、実際に自社の運用を担当することになるアナリストやアカウントマネージャーと面談する機会を設けてもらいましょう。技術的な質問に対して的確に回答できるか、信頼して相談できる相手かといった、人間的な相性も長期的な関係においては無視できません。

SOC導入を検討すべき企業の特徴

どのような企業が特にSOCの導入を検討すべきなのでしょうか。自社の状況と照らし合わせながら、SOCの必要性を判断するための一助として、ここでは3つの特徴的な企業像を挙げます。

自社にセキュリティの専門家がいない

セキュリティに関する専門部署や専任の担当者が社内にいない、あるいは情報システム部門が他の業務と兼務している(いわゆる「ひとり情シス」)企業は、SOC導入を最優先で検討すべきです。

専門家がいない場合、たとえ高価なセキュリティ製品を導入していても、そこから発せられるアラートが何を意味するのかを正しく判断できません。結果として、大量のアラートは「狼少年」のように無視されるようになり、本当に危険な攻撃の兆候を見逃してしまうリスクが非常に高くなります。

また、万が一インシデントが発生してしまった場合も、何から手をつけて良いかわからず、対応が後手に回って被害を拡大させてしまう可能性があります。

SOCサービスを利用することで、こうした人材面の課題を直接的に解決できます。自社に専門家がいなくても、外部のプロフェッショナルチームが24時間365日、自社の代わりに監視・分析を行い、インシデント発生時には具体的な対応策まで提示してくれます。これは、セキュリティ対策の第一歩として極めて効果的です。

現在のセキュリティ対策に不安を感じている

「ウイルス対策ソフトは全PCに入れている」「ファイアウォールも設置している」しかし、「本当にこれだけで大丈夫なのだろうか?」――。多くの経営者や担当者が、このような漠然とした不安を抱えています。

以下のような状況に心当たりがある場合、現在の対策が不十分である可能性が高く、SOC導入の検討が推奨されます。

- ファイアウォールなどのログを取得はしているが、誰も定期的にレビューしていない「取りっぱなし」の状態になっている。

- 社内で利用しているクラウドサービス(Microsoft 365など)のセキュリティ設定が適切かどうか、誰もチェックできていない。

- 同業他社でランサムウェアの被害が報道され、自社も他人事ではないと危機感を抱いている。

- 退職者が出た際に、そのアカウントが本当にすべて無効化されているか、確信が持てない。

これらの不安は、多くの場合、セキュリティ対策が個別の「点」でしかなく、それらが連携していないために生じます。SOCは、これらの点在するログや情報を一元的に集約・分析し、組織全体のセキュリティを「面」で捉えることで、対策の隙間を埋め、現状への不安を具体的な安心に変える役割を果たします。

本業にリソースを集中させたい

企業の最も重要な使命は、自社の製品やサービスを通じて顧客に価値を提供し、事業を成長させることです。セキュリティ対策はもちろん重要ですが、それが本業そのものである企業はごく一部です。

特に、成長段階にある企業や、限られたリソースで事業を運営している企業にとって、専門外であるセキュリティ運用に貴重な人材や時間、予算を割くことは、大きな機会損失につながりかねません。情報システム担当者が、本来やるべき業務改善やDX推進のためのシステム企画ではなく、日々のアラート対応に追われているとしたら、それは企業全体の成長を阻害していると言えます。

SOCサービスを活用し、専門的で負荷の高いセキュリティ監視業務をアウトソースすることは、経営戦略上の合理的な判断です。「餅は餅屋」の考え方で、セキュリティは専門家に任せ、自社の貴重なリソースは本来の強みであるコア業務に集中投下する。これにより、企業はセキュリティレベルの向上と事業成長の両立を実現できるのです。

まとめ

本記事では、SOC(セキュリティオペレーションセンター)について、その役割、必要性、CSIRTとの違いから、導入のメリット・デメリット、具体的な導入ステップ、サービス選定のポイントまで、幅広く解説してきました。

改めて重要なポイントを整理します。

- SOCは、サイバー攻撃から組織を守るための「司令塔」であり、24時間365日体制でIT環境を監視・分析し、インシデントの早期発見と対応支援を行う専門組織です。

- サイバー攻撃の高度化、セキュリティ人材の不足、DX推進による監視対象の拡大といった背景から、SOCの重要性はますます高まっています。

- SOCは「検知・分析」が主体の平時の活動、CSIRTは「対応・復旧」が主体の有事の活動であり、両者は密接に連携するパートナーです。

- 導入形態には自社で構築する「プライベートSOC」と外部に委託する「SOCサービス」があり、多くの企業にとっては後者が現実的な選択肢となります。

- SOCを導入することで、セキュリティレベルの向上、専門家による24時間監視の実現、社員の負担軽減といった大きなメリットが得られます。

現代のビジネスにおいて、サイバーセキュリティはもはやIT部門だけの課題ではありません。事業継続を左右し、企業の社会的信頼に関わる経営課題そのものです。SOCの導入は、この課題に対する強力な解決策の一つとなり得ます。

それは単なるコストではなく、不確実性の高い時代において、企業の競争力と持続可能性を確保するための極めて重要な「戦略的投資」と言えるでしょう。この記事が、皆様のセキュリティ体制を見直し、より安全な事業環境を構築するための一助となれば幸いです。