デジタルトランスフォーメーション(DX)が加速し、私たちの生活やビジネスのあらゆる場面でITシステムが不可欠となる現代。その利便性の裏側で、サイバー攻撃の脅威は年々深刻化し、企業や組織が保有する情報資産は常に危険に晒されています。このような状況下で、情報セキュリティの専門家としてシステムや情報を守る「セキュリティエンジニア」の重要性が急速に高まっています。

この記事では、現代社会のデジタルな安全を根幹から支えるセキュリティエンジニアという職種に焦点を当て、その具体的な仕事内容から、気になる年収、将来性、求められるスキル、キャリアパスに至るまで、網羅的かつ詳細に解説します。

「セキュリティエンジニアって具体的に何をするの?」「インフラエンジニアやホワイトハッカーとはどう違う?」「未経験からでも目指せる?」といった疑問を持つ方はもちろん、既にIT業界でキャリアを積んでおり、次のステップとしてセキュリティ分野を考えている方にとっても、有益な情報を提供します。この記事を読めば、セキュリティエンジニアという仕事の全体像を深く理解し、自身のキャリアを考える上での確かな指針を得られるでしょう。

目次

セキュリティエンジニアとは

セキュリティエンジニアとは、情報セキュリティに関する専門的な知識と技術を駆使して、企業や組織の重要な情報資産をサイバー攻撃をはじめとする様々な脅威から守る技術者のことです。現代のビジネスは、顧客情報、技術情報、財務情報といったデジタルデータなしには成り立ちません。これらの情報資産が外部に漏洩したり、改ざん・破壊されたりすれば、企業は金銭的な損害だけでなく、社会的信用の失墜という計り知れないダメージを負うことになります。セキュリティエンジニアは、そうした最悪の事態を防ぐための「最後の砦」として、極めて重要な役割を担っています。

その役割は、単にウイルス対策ソフトを導入したり、ファイアウォールを設定したりするだけに留まりません。事業計画の段階から参画し、システムやサービスに潜むセキュリティリスクを洗い出し、安全な設計を提案することから始まります。そして、その設計に基づいた堅牢なシステムを構築し、稼働後は24時間365日体制で監視を続け、万が一インシデント(セキュリティ上の問題事案)が発生した際には、迅速に原因を究明し、被害を最小限に食い止めるための対応を行います。

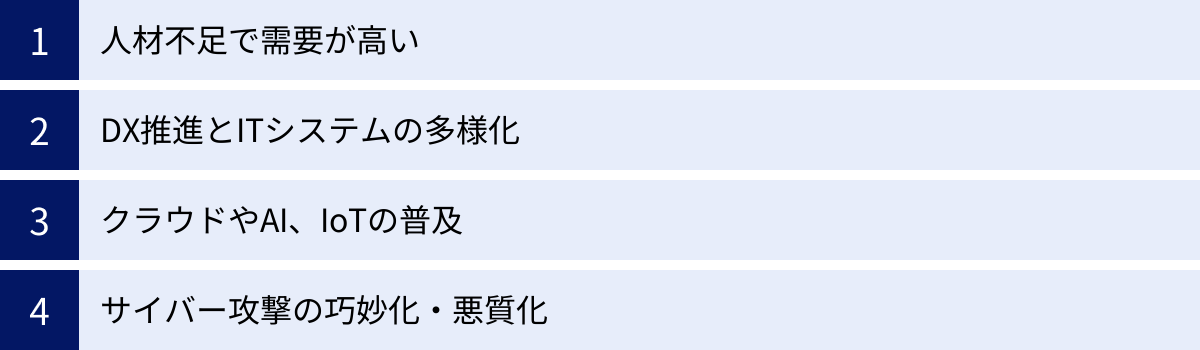

なぜ今、これほどまでにセキュリティエンジニアが求められているのでしょうか。その背景には、いくつかの社会的な変化があります。

第一に、デジタルトランスフォーメーション(DX)の推進です。あらゆる業界で業務のデジタル化が進み、従来はオフラインで管理されていた情報がネットワークに接続されるようになりました。これにより、攻撃者にとっての標的が爆発的に増加し、守るべき範囲も格段に広がっています。

第二に、ITシステムの多様化と複雑化が挙げられます。従来の自社内でサーバーを管理するオンプレミス環境に加え、AWS(Amazon Web Services)やMicrosoft Azureなどのクラウドサービス、SaaS(Software as a Service)の利用が一般化しました。これらの多様な環境が複雑に連携することで、新たなセキュリティホールが生まれやすくなっています。それぞれの環境の特性を理解し、一貫性のあるセキュリティポリシーを適用できる専門家が不可欠です。

第三に、サイバー攻撃そのものの巧妙化・悪質化です。愉快犯的なものから、金銭目的のランサムウェア攻撃、国家が関与するとされる高度な標的型攻撃(APT攻撃)、さらには取引先を経由して大企業を狙うサプライチェーン攻撃など、その手口は日々進化し、悪質さを増しています。このような高度な攻撃に対抗するには、攻撃者の手法を深く理解し、常に最新の防御技術を追い続ける専門知識が求められます。

このように、セキュリティエンジニアは、変化し続ける脅威の最前線に立ち、技術的な知見を基に企業の事業活動を安全に推進するという、「守り」と「ビジネス貢献」の両面を担う戦略的な存在へと進化しています。単なる「ITインフラの番人」ではなく、経営層や事業部門と連携し、セキュリティを確保しながらビジネスの成長を支援するパートナーとしての役割が期待されているのです。この記事では、そんなセキュリティエンジニアの多岐にわたる業務内容やキャリアについて、さらに詳しく掘り下げていきます。

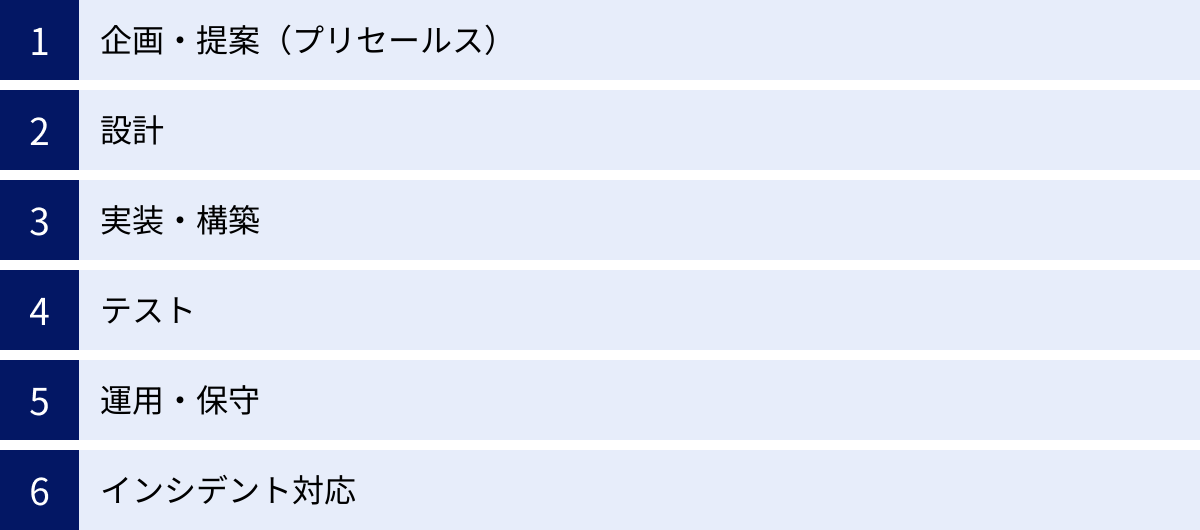

セキュリティエンジニアの仕事内容

セキュリティエンジニアの仕事は、情報システムのライフサイクル全体にわたって展開されます。一般的に「企画・提案」から始まり、「設計」「実装・構築」「テスト」を経てシステムをリリースし、その後の「運用・保守」そして万が一の「インシデント対応」まで、一貫して関わります。ここでは、それぞれのフェーズにおける具体的な業務内容を解説します。

企画・提案(プリセールス)

システムのライフサイクルにおける最上流工程が「企画・提案」です。この段階では、新しいサービスやシステムを開発するにあたり、どのようなセキュリティ対策が必要かを定義し、経営層や顧客に対してその重要性と具体的なプランを提案します。プリセールスとも呼ばれるこのフェーズは、技術力だけでなく、ビジネス視点やコミュニケーション能力が強く求められます。

具体的な活動としては、まず事業部門や顧客が実現したいことをヒアリングし、その内容から潜在的なセキュリティリスクを洗い出します。例えば、個人情報を扱う新しいWebサービスを立ち上げる場合、「不正アクセスによる情報漏洩」「Webサイトの改ざん」「サービス停止攻撃(DDoS攻撃)」といったリスクが考えられます。

次に、これらのリスクに対してどのような対策を講じるべきかを検討します。WAF(Web Application Firewall)の導入、通信の暗号化(SSL/TLS)、脆弱性診断の定期的な実施、堅牢な認証機能の実装などを具体的に挙げ、それぞれの対策にかかるコストと、対策を講じなかった場合のリスクを天秤にかけ、最適なセキュリティレベルを定義します。

この提案内容は、技術的に正しいだけでなく、ビジネスの要件や予算、スケジュールと両立可能でなければなりません。専門用語を並べるのではなく、「この対策によって、お客様のデータを守り、サービスの信頼性を高めることができます」「初期投資はかかりますが、将来的な情報漏洩事故による損害賠償やブランドイメージの低下を防ぐことにつながります」といったように、相手の立場に立った分かりやすい説明が不可欠です。ここで合意形成された要件が、後続の設計・構築フェーズの基礎となります。

設計

企画・提案フェーズで固まったセキュリティ要件を、具体的なシステムの仕様に落とし込むのが「設計」の工程です。堅牢で、効率的かつ運用しやすいセキュリティアーキテクチャを描く、いわば「青写真」を作成する重要なフェーズです。

設計では、まずネットワーク全体の構成を考えます。外部のインターネット、社内ネットワーク、公開サーバーを置くDMZ(DeMilitarized Zone: 非武装地帯)といったゾーンを定義し、それぞれの通信をファイアウォールでどのように制御するかを決定します。

次に、個別のセキュリティソリューションの選定と配置を設計します。

- ファイアウォール: ネットワーク間の通信を監視し、許可されていないアクセスを遮断。

- IDS/IPS(不正侵入検知/防御システム): ネットワークやサーバーへの攻撃の兆候を検知し、管理者に通知したり、自動的にブロックしたりする。

- WAF(Web Application Firewall): Webアプリケーションへの攻撃(SQLインジェクション、クロスサイトスクリプティングなど)に特化して防御。

- UTM(統合脅威管理): ファイアウォール、IDS/IPS、アンチウイルス、VPNなど複数のセキュリティ機能を一台に集約した機器。

- SIEM(Security Information and Event Management): 様々な機器からログを収集・相関分析し、脅威の兆候を可視化する。

これらの機器やソフトウェアを「どこに」「どのように」配置し、連携させるかを詳細に設計します。また、サーバーのOSやミドルウェアのセキュリティ設定(不要なサービスの停止、アクセス権の最小化など)に関するガイドライン(セキュリティポリシー)も作成します。セキュリティ(機密性・完全性・可用性)と、パフォーマンスや運用コストとのバランスを考慮した、現実的な設計が求められます。

実装・構築

設計書という「青写真」に基づき、実際に手を動かしてセキュリティシステムを形にしていくのが「実装・構築」のフェーズです。設計の意図を正確に理解し、ミスなく機器やソフトウェアの設定を行う緻密さが求められます。

具体的な作業は多岐にわたります。まず、購入したファイアウォールやUTMといったセキュリティアプライアンスをサーバーラックに設置し、物理的な配線を行います。その後、各機器にログインし、設計書通りにパラメーターを設定していきます。例えば、ファイアウォールのルール設定では、「どのIPアドレスからどのIPアドレスへの、どのポートを使った通信を許可/拒否するか」を一行一行、間違いなく定義します。

サーバーに対しても、OSのインストール後にセキュリティを強化するための設定(OSハードニング)を施します。不要なアカウントの削除、パスワードポリシーの強化、アクセスログ取得の設定、最新のセキュリティパッチの適用などを行います。

また、近年ではInfrastructure as Code(IaC)の考え方が普及し、AnsibleやTerraformといったツールを使って、これらの構築作業をコードで自動化するケースも増えています。コード化することで、手作業によるミスをなくし、同じ構成を何度でも迅速かつ正確に再現できるようになります。このフェーズでは、ネットワークやサーバーに関する深い知識に加え、こうした自動化ツールのスキルも重要性を増しています。

テスト

実装・構築したセキュリティシステムが、設計通りに正しく機能するか、そして未知の脆弱性が存在しないかを確認・検証するのが「テスト」のフェーズです。家を建てた後に、雨漏りや欠陥がないかをチェックする内覧会のようなもので、システムを本番稼働させる前の最後の関門となります。

テストには大きく分けて二つの側面があります。一つは、機能テストです。設計書通りにファイアウォールのルールが適用されているか、意図した通信は許可され、意図しない通信はきちんとブロックされるかなどを確認します。

もう一つが、より重要となるセキュリティテスト(脆弱性診断)です。専用の診断ツールや手動での検査によって、システムにセキュリティ上の弱点(脆弱性)がないかを網羅的にチェックします。これには、ネットワーク機器やサーバーOSの設定不備をスキャンする「プラットフォーム診断」や、Webアプリケーションの脆弱性を探す「Webアプリケーション診断」などがあります。

さらに能動的なテストとして「ペネトレーションテスト(侵入テスト)」があります。これは、ホワイトハッカーが実際に行うような攻撃手法を模倣して、システムに侵入を試みるテストです。攻撃者の視点からシステムを評価することで、個別の脆弱性だけでなく、複数の弱点を組み合わせた侵入経路など、より実践的なリスクを発見できます。

テストで発見された問題点は、優先順位を付けて開発チームや構築担当者にフィードバックし、修正を依頼します。すべての重大な問題が解決されたことを確認して初めて、システムは安全に稼働を開始できるのです。

運用・保守

システムが本番稼働を開始した後の、日常的なセキュリティ維持活動が「運用・保守」です。一度構築すれば終わりではなく、新たな脅威や環境の変化に対応し続ける、地道で継続的な努力が求められるフェーズです。24時間365日体制で監視を行うSOC(Security Operation Center)がこの役割を専門に担うことも多く、セキュリティエンジニアはそこでアナリストとして活躍します。

主な業務は以下の通りです。

- 監視: ファイアウォール、IDS/IPS、サーバーなどから出力される膨大なログをSIEMなどのツールで常時監視し、不審な通信や攻撃の兆候がないかを探します。アラートが上がった場合は、それが本当に脅威なのか、あるいは誤検知なのかを分析・判断します。

- 脆弱性管理: 新たな脆弱性情報(CVE)を日々収集し、自社のシステムに影響がないかを確認します。影響がある場合は、修正パッチの適用計画を立て、業務への影響を最小限に抑えながら適用作業を実施します。

- –設定の見直し: ビジネスの変化や新たな脅威の出現に合わせて、ファイアウォールのルールや各種セキュリティ機器の設定を定期的に見直し、最適化します。

- レポート作成: セキュリティの状況(検知した攻撃の数、対応状況、脆弱性の状況など)を月次などでまとめ、経営層や関係部署に報告します。

これらの業務を通じて、システムの健全性を保ち、インシデントを未然に防ぐことが運用・保守の最大のミッションです。

インシデント対応

どれだけ万全な対策を講じていても、サイバー攻撃を100%防ぎきることは困難です。万が一、セキュリティインシデント(情報漏洩、マルウェア感染、不正アクセスなど)が発生してしまった際に、迅速かつ的確に対応し、被害を最小限に抑え、事業の早期復旧を目指すのが「インシデント対応」です。CSIRT(Computer Security Incident Response Team)と呼ばれる専門チームがこの役割を担うことが一般的です。

インシデント対応のプロセスは、一般的に以下のような流れで進められます。

- 検知と初動: 監視システムからのアラートや利用者からの報告をきっかけにインシデントを検知します。まず、関係者への連絡、被害の拡大を防ぐためのネットワーク隔離などの初動対応を行います。

- トリアージと状況把握: 発生した事象が本当にインシデントなのかを判断し、その影響範囲と深刻度を評価します。

- 原因調査(フォレンジック): サーバーのログやメモリ、ハードディスクのイメージなどを保全・分析し、「いつ、誰が、何を、どのように」行ったのか、攻撃の手口や侵入経路を特定します。

- 封じ込めと根絶: 攻撃の進行を止め、システムからマルウェアや攻撃者が設置したバックドアなどを完全に排除します。

- 復旧: システムを正常な状態に戻し、事業を再開します。場合によっては、バックアップからのリストアやシステムの再構築が必要になります。

- 報告と再発防止: 調査結果や対応内容を報告書にまとめ、経営層や関係省庁、顧客などに報告します。そして、今回のインシデントの教訓を活かし、同様の事態が二度と起こらないように、セキュリティ対策の強化やルールの見直しといった再発防止策を策定・実施します。

インシデント対応は、極度のプレッシャーの中で冷静な判断と高度な技術力が求められる、セキュリティエンジニアの腕の見せ所と言えるでしょう。

セキュリティエンジニアと他職種との違い

セキュリティエンジニアという職種をより深く理解するために、混同されやすい「ホワイトハッカー」や、関連の深い「インフラエンジニア」との違いを明確にしておきましょう。それぞれの専門領域や役割の焦点を比較することで、セキュリティエンジニアのユニークな立ち位置が浮き彫りになります。

| 項目 | セキュリティエンジニア | ホワイトハッカー | インフラエンジニア |

|---|---|---|---|

| 主な目的 | システムや情報を守ること(防御) | システムの脆弱性を見つけること(攻撃的検証) | システム基盤を安定稼働させること(構築・維持) |

| 主な活動フェーズ | 企画・設計・構築・運用・インシデント対応 | テスト(脆弱性診断、ペネトレーションテスト) | 設計・構築・運用・保守 |

| スタンス | 継続的なセキュリティ維持・向上 | 特定の対象へのスポット的な診断・評価 | システム全体の安定性・可用性の確保 |

| 求められる視点 | 防御者の視点、ビジネス視点 | 攻撃者の視点 | 運用者の視点、可用性・パフォーマンス視点 |

| 代表的な業務 | セキュリティ設計、SOC運用、CSIRT活動 | ペネトレーションテスト、脆弱性分析 | サーバー構築、ネットワーク設定、障害対応 |

ホワイトハッカーとの違い

セキュリティエンジニアとホワイトハッカーは、どちらも高度なセキュリティ技術を扱う専門家ですが、その目的と立場に決定的な違いがあります。

セキュリティエンジニアの主目的は「防御」です。企業や組織の一員として、情報システムを継続的にサイバー攻撃から守るための仕組みを企画・設計・構築し、運用することがミッションです。いわば、城の設計図を描き、堅牢な壁や堀を築き、日々の見張りを怠らず、敵が攻めてきたら撃退する「城の守備隊」のような存在です。彼らの活動は、システムのライフサイクル全体にわたり、長期的かつ継続的な視点で行われます。

一方、ホワイトハッカー(倫理的ハッカーとも呼ばれる)の主目的は「攻撃的検証」です。善良な目的のもと、攻撃者と同じ技術や思考を用いてシステムに擬似的な攻撃を仕掛け、セキュリティ上の弱点(脆弱性)を発見・報告することがミッションです。ペネトレーションテスターや脆弱性診断士といった職種がこれにあたります。彼らは、城の守備隊が気づかないような抜け道や壁の弱点を見つけ出し、「ここが危ないですよ」と教えてくれる「城の品質検査官」のような存在です。彼らの活動は、特定のシステムに対して、リリース前や定期的な診断といったスポット的な関わり方が多くなります。

もちろん、セキュリティエンジニアがペネトレーションテストを行うこともありますし、ホワイトハッカーが防御策の提案を行うこともあり、両者のスキルセットには重なる部分が多くあります。しかし、根本的な役割として、セキュリティエンジニアが「作る・守る」側に軸足を置くのに対し、ホワイトハッカーは「探す・壊す(検証する)」側に軸足を置くという点で明確に区別されます。

インフラエンジニアとの違い

セキュリティエンジニアとインフラエンジニアは、扱う技術領域が近いため混同されがちですが、専門性の焦点が異なります。

インフラエンジニアは、ITシステムの土台となる基盤(インフラストラクチャ)の設計・構築・運用を担う技術者です。サーバー、ネットワーク、ストレージ、OS、ミドルウェアなどを組み合わせ、アプリケーションが安定して動作する環境を提供することが主なミッションです。彼らの最大の関心事は、システムの「安定性」「可用性」「パフォーマンス」です。サーバーがダウンしないか、ネットワークが遅くないか、大量のアクセスに耐えられるか、といった点を重視して設計・運用を行います。いわば、建物の基礎や骨組み、電気・水道といったライフラインを整備する建築士や施工管理者です。

一方、セキュリティエンジニアは、そのインフラの上で「安全性(セキュリティ)」を確保することを専門とします。インフラエンジニアが構築した土台の上に、いかにして堅牢なセキュリティ対策を施すかを考えます。インフラに関する深い知識は必須ですが、その知識をセキュリティという観点から活用します。彼らの関心事は、システムの「機密性」「完全性」「可用性」(CIA)の確保です。情報が漏れないか(機密性)、改ざんされないか(完全性)、必要な時にいつでも使えるか(可用性)を重視します。同じ建物で例えるなら、防犯カメラや警報システム、頑丈な鍵などを設置する防犯の専門家です。

実際には、両者は密接に連携して業務を進めます。例えば、インフラエンジニアがWebサーバーを構築する際、セキュリティエンジニアは「不要なポートは閉じる」「アクセスログは必ず取得する」「管理者権限は最小限にする」といったセキュリティ要件を提示します。そして、インフラエンジニアが構築したサーバーに対し、セキュリティエンジニアが脆弱性診断を実施したり、WAFを設定したりします。

インフラエンジニアが「動くシステム」を作るプロフェッショナルであるのに対し、セキュリティエンジニアは「安全に動くシステム」を作るプロフェッショナルであると言えるでしょう。キャリアパスとしても、インフラエンジニアとして数年の経験を積んだ後に、セキュリティの専門性を高めてセキュリティエンジニアに転身するケースは非常に一般的です。

セキュリティエンジニアの年収

セキュリティエンジニアは、その高い専門性と社会的な需要の大きさから、ITエンジニアの中でも比較的高水準の年収が期待できる職種です。年収は、個人のスキルレベル、経験年数、保有資格、所属する企業の規模や業種など、様々な要因によって変動しますが、ここでは一般的な傾向について解説します。

いくつかの転職サービスや求人情報サイトが公表しているデータを見ると、セキュリティエンジニアの平均年収は600万円を超える水準にあることが多く、ITエンジニア全体の平均年収を上回る傾向にあります。

- 求人ボックス 給料ナビ(2024年5月時点)によると、セキュリティエンジニアの正社員の平均年収は約603万円となっています。日本の平均給与と比較すると高い水準です。給与幅としては358万円〜994万円と広く、スキルや経験によって大きな差があることがうかがえます。(参照:求人ボックス 給料ナビ)

- doda 職種別平均年収ランキングでは、「技術系(IT/通信)」の専門職として分類されるセキュリティ関連職種も高い年収帯に位置しています。

年収はキャリアのステージによって大きく変わります。

- 若手・未経験者層(20代): インフラエンジニアや開発エンジニアからセキュリティ分野に足を踏み入れたばかりの段階では、年収は400万円〜550万円程度が一般的です。この時期は、実務経験を積みながら専門知識を吸収し、土台を固める重要な期間となります。

- 中堅層(30代): 3〜5年以上の実務経験を積み、一人でセキュリティ設計や構築、運用をこなせるようになると、年収は550万円〜800万円程度に上昇します。特定の分野(クラウドセキュリティ、脆弱性診断など)で強みを持つようになると、さらに高い評価を得やすくなります。

- シニア・エキスパート層(40代以上): チームリーダーやマネージャーとしてプロジェクト全体を統括したり、特定の技術分野で国内トップクラスの専門性を持つスペシャリストになったりすると、年収は800万円を超え、1,000万円以上を得ることも十分に可能です。特に、企業のセキュリティ戦略全体を担うセキュリティコンサルタントや、経営層の一員であるCISO(最高情報セキュリティ責任者)といったポジションに就けば、年収1,500万円以上も視野に入ります。

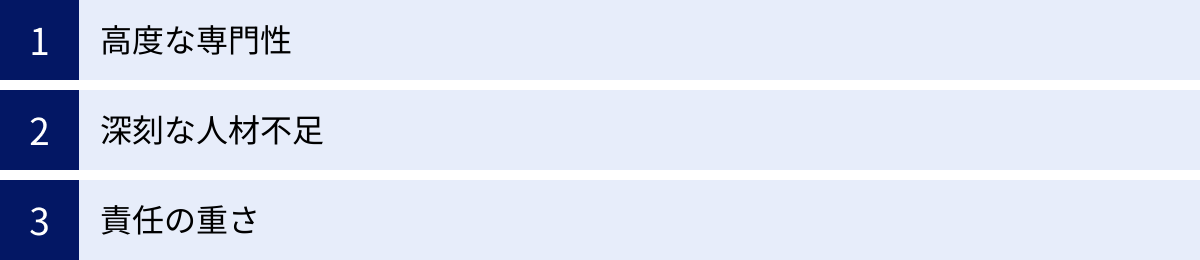

セキュリティエンジニアの年収が高い背景には、以下のような理由が挙げられます。

- 高度な専門性: ネットワーク、サーバー、クラウド、プログラミング、法律など、非常に広範かつ深い知識・スキルが要求されるため、誰でも簡単になれる職種ではありません。

- 深刻な人材不足: DXの進展やサイバー攻撃の増加により需要が急増している一方で、高度なスキルを持つ人材の供給が全く追いついていません。この需要と供給の大きなギャップが、人材の市場価値を押し上げています。

- 責任の重さ: 企業の存続を揺るがしかねない情報資産を守るという、極めて重い責任を担っています。インシデント発生時には、事業継続の鍵を握る重要な役割を果たすため、その責任に見合った報酬が設定されます。

年収をさらに高めていくためには、実務経験を積むことはもちろん、CISSPや情報処理安全確保支援士といった難易度の高い資格を取得して専門性を客観的に証明したり、マネジメントスキルを身につけてキャリアアップを図ったり、英語力を習得してグローバルな脅威情報や最新技術をキャッチアップできるようにしたりすることが有効です。

セキュリティエンジニアの将来性

結論から言えば、セキュリティエンジニアの将来性は極めて明るいと言えます。IT技術が社会の隅々まで浸透し、サイバー攻撃の脅威がなくならない限り、その専門家であるセキュリティエンジニアの需要は増え続ける一方です。ここでは、その将来性が高いと言える理由を4つの側面から具体的に解説します。

人材不足で需要が高い

セキュリティエンジニアの将来性を語る上で最も重要な要素が、深刻な人材不足です。需要が供給を大幅に上回っている状況は、今後も長期的に続くと予測されています。

経済産業省が2020年に発表した「IT人材需給に関する調査」の報告書では、IT人材全体が不足する中でも、特に情報セキュリティを担う人材の不足が指摘されています。2020年時点で約20万人のIT人材が不足し、そのうち情報セキュリティ人材の不足数は明確に算出されていませんが、多くの企業が確保に苦戦している実態が明らかになっています。

また、独立行政法人情報処理推進機構(IPA)が発行する「情報セキュリティ白書」などでも、セキュリティ人材の不足は繰り返し課題として挙げられています。この背景には、本記事で述べてきたように、求められるスキルの幅広さと専門性の高さから、人材育成に時間がかかるという構造的な問題があります。

この需給ギャップは、セキュリティエンジニアにとって強力な追い風となります。企業は優秀な人材を確保するために好待遇を提示せざるを得ず、スキルを持つエンジニアは有利な条件でキャリアを選択できます。技術の進化によって一部の仕事が自動化されることはあっても、新たな脅威に対応し、戦略を立てるという中核業務は人間にしかできず、その価値はますます高まっていくでしょう。

DX推進とITシステムの多様化

あらゆる企業が競争力維持のために取り組むデジタルトランスフォーメーション(DX)は、セキュリティエンジニアの活躍の場を無限に広げています。製造業では工場のスマート化、小売業ではECサイトやオンライン接客の導入、金融業界ではFinTechの推進など、これまでITとは縁遠かった領域にも急速にデジタル化の波が押し寄せています。

これは、守るべき対象(アタックサーフェス)が飛躍的に増大していることを意味します。工場の生産ラインを制御するシステムがインターネットに接続されれば、それは新たな攻撃対象となり得ます。DXを安全に推進するためには、企画段階からセキュリティの観点を組み込む「セキュリティ・バイ・デザイン」の考え方が不可欠であり、その主導的な役割を担うのがセキュリティエンジニアです。

さらに、ITシステムそのものがオンプレミス、プライベートクラウド、パブリッククラウド、SaaSといった複数の環境を組み合わせたハイブリッド/マルチクラウド構成が当たり前になっています。それぞれの環境でセキュリティの考え方や必要な対策は異なり、それらを横断的に理解し、一貫したセキュリティガバナンスを効かせることができる専門家の価値は計り知れません。

クラウドやAI、IoTの普及

新しいテクノロジーの普及は、新たなセキュリティリスクを生み出すと同時に、セキュリティエンジニアに新たな専門領域と活躍の機会を提供します。

- クラウド: クラウドサービスの利用拡大に伴い、「クラウドセキュリティエンジニア」の需要が急増しています。AWS、Azure、GCPといった主要クラウドプラットフォームのセキュリティ機能(IAM、Security Groups、WAF、GuardDutyなど)を熟知し、セキュアなクラウド環境を設計・構築・運用するスキルは、今や必須と言っても過言ではありません。

- AI(人工知能): AIはセキュリティの分野でも攻防両面で活用されています。攻撃者はAIを使って巧妙なフィッシングメールを自動生成したり、脆弱性を高速で探索したりします。一方、防御側もAIを活用して膨大なログの中から異常な振る舞いを検知する(UEBA: User and Entity Behavior Analytics)など、高度な脅威検知システムを構築します。AIの仕組みを理解し、それをセキュリティ対策に応用できるエンジニアは、今後さらに重宝されるでしょう。

- IoT(モノのインターネット): スマート家電、コネクテッドカー、医療機器、工場のセンサーなど、あらゆる「モノ」がインターネットに接続されるIoT時代。これらのIoT機器は、PCやサーバーに比べてセキュリティ対策が不十分な場合が多く、大規模なサイバー攻撃の踏み台にされるなどのリスクが指摘されています。IoTデバイス特有の制約(低スペック、パッチ適用が困難など)を理解し、対策を講じることができる専門家は、これからますます必要とされます。

これらの最先端技術領域において、セキュリティは常にセットで語られます。技術が進化し続ける限り、セキュリティエンジニアの仕事がなくなることは考えにくいのです。

サイバー攻撃の巧妙化・悪質化

残念ながら、サイバー攻撃がなくなる日は来ないでしょう。それどころか、攻撃者の技術は日々進化し、その手口は巧妙化・悪質化の一途をたどっています。

- ランサムウェア: データを暗号化して身代金を要求するだけでなく、事前にデータを窃取し、「支払わなければデータを公開する」と二重に脅迫する「二重恐喝型」が主流になっています。

- 標的型攻撃(APT攻撃): 特定の組織を狙い、長期間にわたって潜伏し、機密情報を盗み出す高度な攻撃です。ソーシャルエンジニアリングを駆使して従業員を騙すなど、非常に巧妙な手口が用いられます。

- サプライチェーン攻撃: セキュリティ対策が手薄な取引先や子会社を踏み台にして、本来の標的である大企業に侵入する攻撃です。自社だけでなく、関連企業全体のセキュリティレベルを考慮する必要性が高まっています。

攻撃が高度化すればするほど、それに対抗する防御側の専門性もより高いものが求められます。既知の攻撃パターンを検知するだけでは不十分で、未知の攻撃やゼロデイ攻撃(脆弱性の修正パッチが提供される前に行われる攻撃)の兆候をいかにして見つけ出すかが重要になります。こうした高度な脅威分析やインシデント対応ができる高度なスキルを持つセキュリティエンジニアは、企業にとって不可欠な存在であり、その価値は下がることはないでしょう。

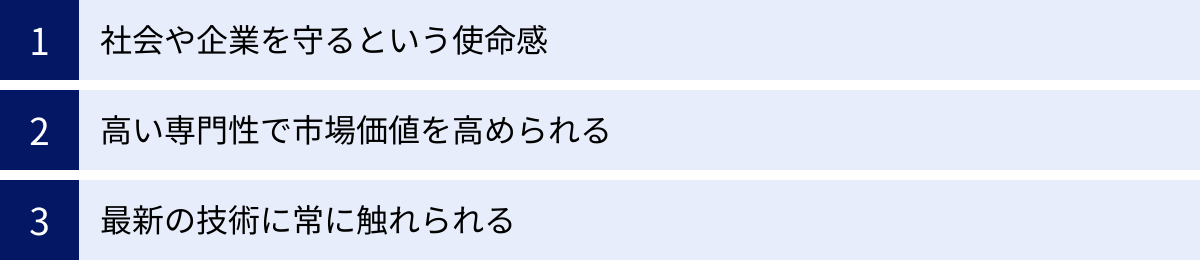

セキュリティエンジニアのやりがい

セキュリティエンジニアは、高い専門性や強い責任感が求められる厳しい仕事ですが、その分、他では得がたい大きなやりがいや達成感を感じることができます。ここでは、多くのセキュリティエンジニアが感じる魅力ややりがいを3つの側面に分けて紹介します。

社会や企業を守るという使命感

セキュリティエンジニアの仕事の根幹には、「守る」という強い使命感があります。自らが設計・構築・運用するセキュリティシステムが、企業の重要な情報資産、顧客のプライベートな情報、そして時には人々の生活を支える社会インフラを、目に見えない脅威から守っているのです。この社会貢献性の高さは、セキュリティエンジニアという仕事の最大のやりがいと言えるでしょう。

日々の業務は、膨大なログの監視や地道なパッチ適用など、一見すると華やかではないかもしれません。しかし、その一つひとつの作業が、大規模な情報漏洩事故やシステムの停止といった重大なインシデントを未然に防いでいます。自分たちの働きがなければ、企業のビジネスが止まり、多くの人々に迷惑がかかるかもしれない。その責任の重さを自覚し、プロフェッショナルとして日々の業務を遂行することに、誇りを感じるエンジニアは少なくありません。

特に、万が一インシデントが発生してしまった際には、その使命感がより一層強く感じられます。混乱する状況の中で、冷静に原因を究明し、被害の拡大を食い止め、システムを復旧させる。プレッシャーは大きいですが、チーム一丸となって危機を乗り越え、正常な状態を取り戻した時の達成感は格別です。顧客や同僚から「ありがとう、助かった」と感謝される瞬間は、これまでの苦労が報われる瞬間であり、この仕事をしていて良かったと心から思えるでしょう。

高い専門性で市場価値を高められる

セキュリティエンジニアは、常に学び続けることが求められる職種です。ITインフラ、ネットワーク、アプリケーション、クラウド、そして最新のサイバー攻撃の手法や防御技術まで、その学習範囲は非常に広く、終わりがありません。これは大変なことであると同時に、知的好奇心を満たし、自身の専門性を際限なく高めていけるという大きな魅力でもあります。

新しい脆弱性が発見されれば、その仕組みを深く理解し、対策を講じる。新しい攻撃手法が現れれば、そのロジックを分析し、検知ルールを作成する。こうした日々の探求を通じて得られる知識やスキルは、陳腐化しにくく、自身の市場価値に直結します。

前述の通り、高度なスキルを持つセキュリティ人材は深刻な不足状態にあります。そのため、専門性を高めれば高めるほど、企業から引く手あまたの存在となり、より良い待遇や挑戦的なプロジェクトを選ぶことができるようになります。自分のスキルアップが、年収やキャリアの選択肢という目に見える形で報われることは、仕事への大きなモチベーションにつながります。代替が難しい専門職として、自分の腕一本でキャリアを切り拓いていける感覚は、大きなやりがいとなるはずです。

最新の技術に常に触れられる

IT業界の中でも、セキュリティ分野は特に技術の進化が速い領域です。攻撃者は常に新しい技術を悪用しようとし、防御側はそれを防ぐために最先端のテクノロジーを駆使します。そのため、セキュリティエンジニアは、常に最新の技術動向の最前線に身を置くことになります。

例えば、AIを活用した脅威インテリジェンスプラットフォーム、クラウドネイティブなセキュリティソリューション、ゼロトラストアーキテクチャの導入など、次々と登場する新しい概念やツールにいち早く触れ、その有効性を検証し、自社の環境に導入していく機会に恵まれています。

新しい技術が好きな人や、知的好奇心が旺盛な人にとって、これほど刺激的な環境はありません。昨日まで知らなかった技術を学び、それを実践の場で活かして課題を解決していくプロセスは、エンジニアとしての純粋な喜びを感じさせてくれます。攻撃と防御の終わりのない「いたちごっこ」は、見方を変えれば、常に新しい挑戦と学びの機会に満ちたダイナミックな世界であり、マンネリ化することなく、常に新鮮な気持ちで仕事に取り組めるという側面も持っています。

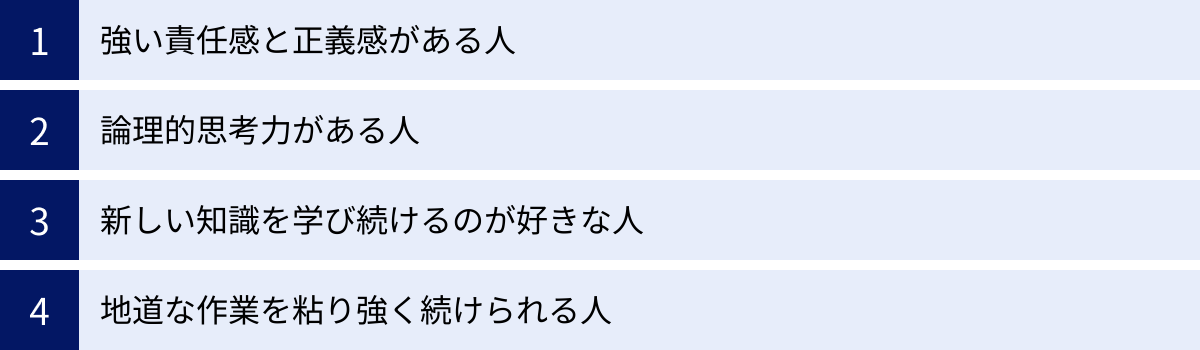

セキュリティエンジニアに向いている人の特徴

セキュリティエンジニアは、その業務の特性から、特定の素養や志向性が求められます。ここでは、どのような人がセキュリティエンジニアに向いているのか、その特徴を4つのポイントに分けて解説します。自分自身の適性を考える際の参考にしてみてください。

強い責任感と正義感がある人

セキュリティエンジニアの仕事は、企業や組織の生命線とも言える情報資産を守る、非常に責任の重いものです。ひとたび重大なインシデントが発生すれば、事業の継続が困難になったり、社会的な信用を失ったりする可能性があります。そのため、「自分が最後の砦である」という自覚を持ち、最後まで投げ出さずにやり遂げる強い責任感は、最も重要な資質と言えます。

また、サイバー攻撃という不正な行為に立ち向かい、人々の情報を守るという業務内容から、根底に「悪いことは許せない」という正義感を持っている人が向いています。困難な状況でも、この正義感がモチベーションとなり、粘り強く問題解決に取り組む原動力となるでしょう。日々の地道な監視業務や、緊急時の厳しい対応も、社会や会社を守るという大義のためであれば乗り越えられるはずです。

論理的思考力がある人

セキュリティの業務は、論理的思考力(ロジカルシンキング)が求められる場面の連続です。

例えば、インシデントが発生した際には、断片的な情報から全体像を推測する必要があります。膨大なログデータの中から、関連する情報を抽出し、それらを時系列に並べ、「Aという事象が起きたから、Bという結果になったのではないか」といった仮説を立て、それを検証していくプロセスは、まさに論理的思考そのものです。

また、セキュリティシステムの設計においても、複雑に絡み合う要件を整理し、ネットワークの流れやデータの動きを正確に把握した上で、どこにどのような対策を置けば最も効果的かを合理的に判断しなければなりません。「なぜこの対策が必要なのか」「この設定にすると、どのような影響が出るのか」を筋道立てて説明できる能力は不可欠です。

さらに、攻撃者の視点に立って、「自分ならどこを狙うか」「どうすれば検知を回避できるか」を考えることも、一種の論理的思考です。物事を多角的に捉え、因果関係を正確に見抜く力が、優れたセキュリティエンジニアには欠かせません。

新しい知識を学び続けるのが好きな人

IT技術、特にセキュリティ分野の進化のスピードは非常に速く、昨日までの常識が今日には通用しなくなることも珍しくありません。新しいOSやミドルウェアの脆弱性、巧妙化するサイバー攻撃の手法、次々と登場するセキュリティ製品やサービスなど、常にアンテナを張り、新しい知識を自律的に学び続ける姿勢がなければ、すぐに時代遅れになってしまいます。

「一度覚えれば安泰」という仕事では決してありません。むしろ、生涯にわたって学習し続けることが前提となる職種です。そのため、知的好奇心が旺盛で、新しいことを学ぶプロセスそのものを楽しめる人が向いています。技術系のニュースサイトをチェックしたり、勉強会に参加したり、自分で検証環境を構築して新しいツールを試してみたりといった活動を、苦に感じない、むしろ好きでやっているというタイプの人が、この世界では大きく成長できます。

地道な作業を粘り強く続けられる人

セキュリティエンジニアの仕事には、インシデント対応のような華々しい場面もありますが、その日常は地道で緻密な作業の繰り返しであることが多いです。

例えば、セキュリティ機器から出力される膨大なログを毎日丹念にチェックし、異常の兆候がないかを探す作業。システムの脆弱性を一つひとつ潰していくためのパッチ適用計画と実行。詳細な設定項目が並ぶ設計書や手順書を、誤りがないように作成・レビューする作業。これらは決して派手な仕事ではありませんが、セキュリティを維持するためには不可欠な根幹部分です。

こうした地味に見える作業にも集中力を切らさず、正確性を保ちながら粘り強く続けられる忍耐力が求められます。細かい点にまで気を配れる几帳面さや、単調な作業の中でも目的意識を見失わない精神的な強さも、セキュリティエンジニアとして長く活躍するためには重要な要素となります。

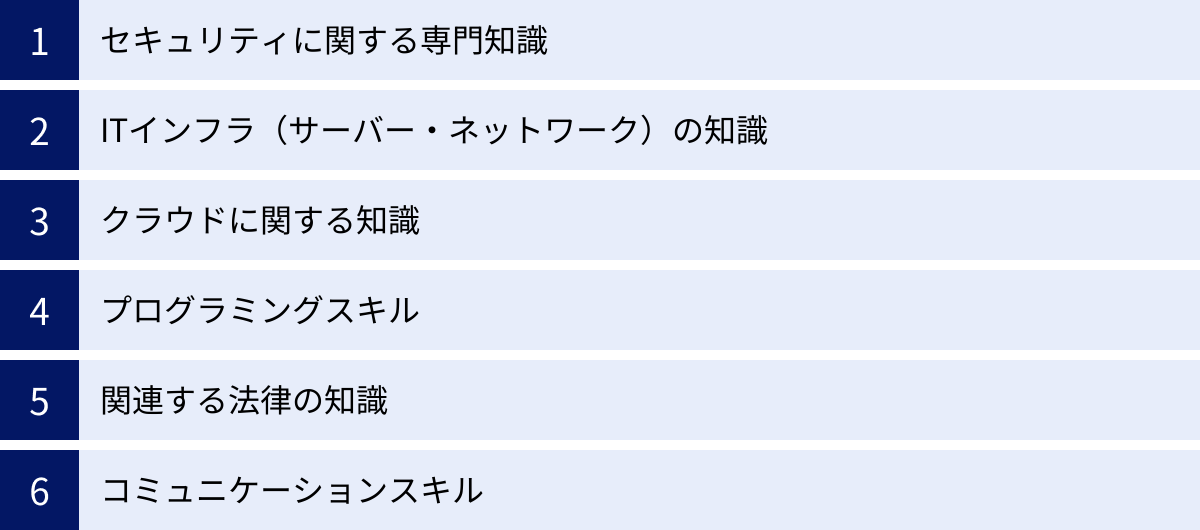

セキュリティエンジニアに必要なスキル・知識

セキュリティエンジニアとして活躍するためには、特定の専門知識だけでなく、IT全般にわたる広範なスキルセットが求められます。ここでは、特に重要とされる6つのスキル・知識について解説します。

セキュリティに関する専門知識

当然ながら、中核となるのはセキュリティそのものに関する深い専門知識です。これは非常に多岐にわたりますが、代表的なものとして以下が挙げられます。

- 情報セキュリティの3要素(CIA): 機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の概念の理解。すべてのセキュリティ対策の基礎となります。

- 暗号化・認証技術: SSL/TLS、公開鍵暗号方式、ハッシュ関数といった暗号技術の仕組みや、多要素認証(MFA)などの認証技術に関する知識。

- マルウェア対策: ウイルス、ワーム、トロイの木馬、ランサムウェアなどの種類と、それらの感染経路や対策方法(アンチウイルス、EDRなど)の知識。

- ネットワークセキュリティ: ファイアウォール、IDS/IPS、WAF、VPN、プロキシなどの各種セキュリティ機器の役割と動作原理。

- 脆弱性診断・ペネトレーションテスト: 脆弱性の種類(OWASP Top 10など)や、それを発見するための診断ツールの使用方法、テスト手法に関する知識。

- インシデントレスポンス・フォレンジック: インシデント発生時の対応手順(CSIRT)や、原因究明のためのデジタルデータの解析技術(フォレンジック)の知識。

これらの知識は、セキュリティ対策の「なぜ」を理解し、適切な判断を下すための基盤となります。

ITインフラ(サーバー・ネットワーク)の知識

セキュリティは、ITインフラという土台の上になりたっています。守るべき対象であるサーバーやネットワークそのものを理解していなければ、効果的な防御は不可能です。そのため、インフラ全般に関する深い知識が不可欠です。

- ネットワーク: TCP/IPプロトコルスタック(IPアドレッシング、サブネット、ルーティング、DNS、HTTP/HTTPSなど)の深い理解は必須です。パケットの構造を理解し、通信の流れを正確に追跡できる能力が求められます。

- –サーバーOS: Linux(RHEL, CentOS, Ubuntuなど)やWindows Serverのアーキテクチャ、各種設定、コマンド操作に習熟している必要があります。OSのセキュリティ設定(ハードニング)やログ監査の設定なども重要なスキルです。

- ミドルウェア: Webサーバー(Apache, Nginx)、アプリケーションサーバー(Tomcat)、データベース(MySQL, PostgreSQL)などの設定や挙動を理解していることも、アプリケーションレベルのセキュリティを考える上で重要です。

クラウドに関する知識

現代のITシステムにおいて、クラウドの利用はもはや当たり前です。オンプレミスとは異なるセキュリティの考え方が求められるため、クラウドに関する知識は必須スキルとなっています。

- 主要クラウドサービス: AWS(Amazon Web Services)、Microsoft Azure、GCP(Google Cloud Platform)の主要なサービスとアーキテクチャを理解していること。

- クラウド特有のセキュリティ機能: IAM(IDとアクセス管理)、VPC/VNet(仮想ネットワーク)、セキュリティグループ/NSG(ネットワークフィルタリング)、WAF、KMS(鍵管理サービス)など、各クラウドが提供するセキュリティ機能を使いこなすスキル。

- 責任共有モデル: クラウド事業者と利用者の間で、どこまでが誰のセキュリティ責任範囲なのかを定めた「責任共有モデル」を正しく理解し、利用者側で必要な対策を漏れなく実施できること。

- コンテナ・サーバーレス: DockerやKubernetesといったコンテナ技術や、AWS Lambdaなどのサーバーレスアーキテクチャにおけるセキュリティの考え方(コンテナイメージのスキャン、実行時保護など)。

プログラミングスキル

セキュリティエンジニアにとって、プログラミングスキルは業務の効率化と高度化に直結する重要な武器となります。

- スクリプト言語: Pythonやシェルスクリプト(Bashなど)は特に重要です。ログの解析、定型的な監視業務の自動化、セキュリティツール間の連携など、日々の運用業務を効率化するために広く使われます。

- Webアプリケーション言語: Java, PHP, Ruby, Goなどの言語で書かれたコードを読み、脆弱性が生まれやすい箇所を理解できると、Webアプリケーション診断やセキュアコーディングのレビューで大きな強みとなります。自分で脆弱なコードを修正したり、安全なコードを提案したりすることも可能になります。

- ツールの開発: 既存のツールでは対応できない独自の要件がある場合に、自分で簡単なツールを開発できる能力も評価されます。

関連する法律の知識

セキュリティ業務は、技術だけでなく法律や各種ガイドラインとも密接に関連しています。コンプライアンス(法令遵守)の観点からも、これらの知識は不可欠です。

- サイバーセキュリティ関連法: 不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)、サイバーセキュリティ基本法など。

- 個人情報保護法: 個人情報の定義、取り扱いに関する義務、漏洩時の報告義務など。

- 業界ガイドライン: 金融業界の「FISC安全対策基準」、クレジットカード業界の「PCI DSS」など、所属する業界特有のセキュリティ基準。

- 海外の法規制: EUの「GDPR(一般データ保護規則)」や米国の「CCPA(カリフォルニア州消費者プライバシー法)」など、グローバルに事業展開する企業では海外の規制への対応も求められます。

これらの法律知識があることで、技術的な対策が法的にどのような意味を持つのかを理解し、より適切な判断を下せるようになります。

コミュニケーションスキル

技術職でありながら、コミュニケーションスキルは非常に重要です。高度な技術知識も、他者に伝え、理解してもらえなければ価値を発揮できません。

- 説明能力: 経営層や事業部門など、技術に詳しくない相手に対して、セキュリティリスクや対策の必要性を専門用語を使わずに分かりやすく説明する能力。

- 調整・交渉能力: 開発チームやインフラチームなど、他部署のエンジニアと連携し、セキュリティ要件の実装を依頼したり、時には意見を調整したりする能力。

- 報告・ドキュメンテーション能力: インシデントの調査結果やセキュリティ診断のレポートなど、事実を正確かつ論理的に記述し、報告書や手順書といったドキュメントを作成する能力。

セキュリティは全社的に取り組むべき課題であり、そのハブとなるセキュリティエンジニアには、円滑な人間関係を築き、組織を動かす力が求められます。

セキュリティエンジニアになるためのステップ

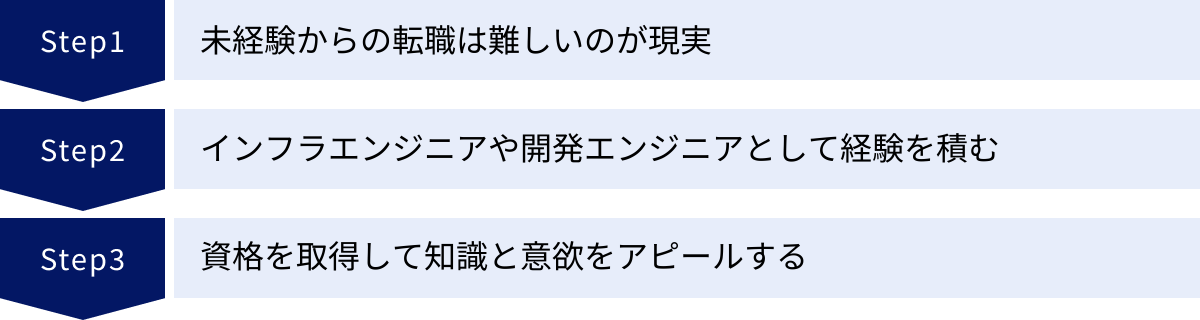

高い専門性が求められるセキュリティエンジニア。IT業界未経験から目指す場合、どのような道のりを歩めばよいのでしょうか。ここでは、現実的なキャリアステップを3つの段階に分けて解説します。

未経験からの転職は難しいのが現実

まず認識しておくべきなのは、IT業界での実務経験が全くない状態から、いきなりセキュリティエンジニアとして就職・転職するのは非常にハードルが高いという現実です。

これまで解説してきたように、セキュリティエンジニアの仕事は、サーバーやネットワークといったITインフラの深い知識が土台となります。「守るべき対象」を理解していなければ、どう守ればよいのか分かるはずがありません。多くの企業の求人では、応募条件として「サーバーまたはネットワークの設計・構築・運用経験3年以上」といった実務経験が求められるのが一般的です。

もちろん、ポテンシャルを重視して未経験者を採用する企業が全くないわけではありません。しかし、それは非常に稀なケースであり、多くの場合、まずはITエンジニアとしての基礎を固めることが先決となります。期待を煽るのではなく、この現実を直視し、着実なステップを踏むことが、結果的にセキュリティエンジニアへの最短ルートとなるでしょう。

インフラエンジニアや開発エンジニアとして経験を積む

セキュリティエンジニアを目指す上で、最も王道かつ確実なキャリアパスは、まずインフラエンジニア(サーバーエンジニア、ネットワークエンジニア)や開発エンジニアとしてキャリアをスタートさせることです。これらの職種で2〜3年以上の実務経験を積むことで、セキュリティエンジニアに必要不可欠な基礎体力を養うことができます。

- インフラエンジニアとして経験を積む場合:

サーバーの構築・運用を通じて、LinuxやWindows Serverの知識、OSのセキュリティ設定(ハードニング)のスキルを身につけます。ネットワークの設計・構築・運用を通じて、TCP/IPプロトコルやファイアウォール、ルーター、スイッチなどの設定・トラブルシューティングのスキルを習得します。これらの経験は、セキュリティアーキテクチャの設計や、インシデント発生時の原因調査に直接活きてきます。日々の業務の中で、「この設定はセキュリティ的にどうなのか?」という視点を常に持つことが重要です。 - 開発エンジニアとして経験を積む場合:

Webアプリケーションや業務システムの開発を通じて、プログラミングスキルやデータベースの知識、開発ライフサイクル全般を学びます。特に、Web系の開発経験は、SQLインジェクションやクロスサイトスクリプティング(XSS)といったWebアプリケーションの代表的な脆弱性が「なぜ生まれるのか」をコードレベルで理解するのに役立ちます。セキュアコーディングの実践や、自身が書いたコードの脆弱性診断などに取り組むことで、セキュリティ分野への専門性を高めていくことができます。

これらの職種で実務経験を積みながら、次のステップである資格取得などを通じてセキュリティに関する知識を深めていくのが理想的な流れです。

資格を取得して知識と意欲をアピールする

実務経験と並行して、あるいは実務経験を補う形で、セキュリティ関連の資格を取得することは、知識レベルと学習意欲を客観的に証明する上で非常に有効です。

未経験者や経験の浅い方が、まず目標とすべき資格としては以下のようなものが挙げられます。

- 情報セキュリティマネジメント試験: IPAが実施する国家試験。セキュリティを技術面だけでなく、管理やルールの面から体系的に学べます。エンジニアだけでなく、ITを利用するすべての人を対象としており、難易度は比較的易しいため、最初の一歩として最適です。

- CompTIA Security+: 国際的に通用するベンダーニュートラルな認定資格。セキュリティの脅威、技術、アーキテクチャ、リスク管理など、実践的な知識が幅広く問われ、セキュリティの基礎を固めるのに非常に役立ちます。

これらの資格を取得することで、履歴書や職務経歴書で専門知識をアピールできるだけでなく、面接の場で「なぜセキュリティエンジニアになりたいのか」という問いに対して、具体的な行動をもって熱意を示すことができます。

インフラや開発の経験を積み、基礎的な資格を取得した上で、さらに上位の資格(情報処理安全確保支援士試験など)に挑戦し、満を持してセキュリティエンジニアのポジションに応募する。これが、未経験からセキュリティエンジニアを目指すための、最も現実的で成功確率の高いステップと言えるでしょう。

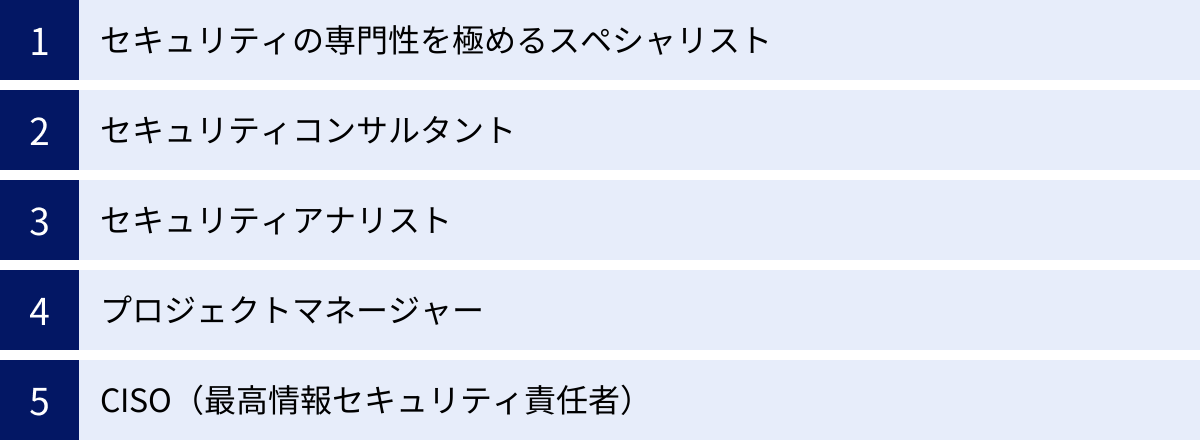

セキュリティエンジニアのキャリアパス

セキュリティエンジニアとして経験を積んだ後には、多様なキャリアパスが広がっています。自分の志向性や強みに合わせて、専門性を深める道や、マネジメントへ進む道などを選択できます。ここでは、代表的な5つのキャリアパスを紹介します。

セキュリティの専門性を極めるスペシャリスト

一つの技術領域を深く掘り下げ、誰にも負けない専門性を身につける「スペシャリスト」の道です。特定の分野における第一人者として、高度な技術力で課題解決に貢献します。常に最新の技術を追い求め、探求することが好きなタイプの人に向いています。

具体的な専門領域としては、以下のようなものが挙げられます。

- マルウェアアナリスト: マルウェアをリバースエンジニアリング(解析)し、その挙動や目的を解明する。

- デジタルフォレンジック専門家: インシデント発生時に、PCやサーバーに残された痕跡から、不正アクセスの詳細な手口を明らかにする。

- ペネトレーションテスター: 高度な攻撃技術を駆使してシステムの脆弱性を徹底的に洗い出す。

- クラウドセキュリティアーキテクト: AWSやAzureなどのクラウド環境に特化し、大規模かつ複雑なシステムのセキュアなアーキテクチャを設計する。

これらのスペシャリストは市場価値が非常に高く、フリーランスとして独立したり、企業の重要な技術顧問になったりする道も開かれています。

セキュリティコンサルタント

技術的な知見をベースに、より上流の工程で企業の経営課題を解決に導くのが「セキュリティコンサルタント」です。技術だけでなく、ビジネスや経営の視点から、顧客企業に最適なセキュリティ戦略を提案します。

具体的な業務としては、顧客の現状のセキュリティレベルを評価・分析し、リスクを洗い出します。そして、その企業の中長期的な事業戦略を踏まえ、セキュリティポリシーの策定、組織体制(CSIRT構築など)の整備、情報セキュリティマネジメントシステム(ISMS)の認証取得支援など、包括的なコンサルティングサービスを提供します。

高いコミュニケーション能力やプレゼンテーション能力、論理的思考力が求められますが、企業の経営層と直接対話し、ビジネスに大きなインパクトを与えることができる、やりがいの大きな仕事です。

セキュリティアナリスト

SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)の中核を担うのが「セキュリティアナリスト」です。日々収集される膨大なログや脅威情報を分析し、サイバー攻撃の兆候をいち早く検知・分析する専門家です。

SIEM(Security Information and Event Management)などのツールを駆使し、アラートの真偽を判断(トリアージ)したり、検知したインシデントの影響範囲や深刻度を評価したりします。また、最新の脅威インテリジェンス(攻撃者の手口や脆弱性に関する情報)を収集・分析し、自社の防御策に活かす役割も担います。

地道な分析作業を粘り強く続けられる集中力と、わずかな異常も見逃さない鋭い洞察力が求められます。インシデント対応の最前線で活躍したい人に向いているキャリアです。

プロジェクトマネージャー

セキュリティ関連のプロジェクト全体を率いるのが「プロジェクトマネージャー(PM)」です。セキュリティシステムの導入、セキュリティ強化施策の展開といったプロジェクトにおいて、計画の立案から、予算、品質、納期、人員の管理まで、すべての責任を負います。

エンジニアとしての技術的なバックグラウンドを持ちつつ、チームメンバーをまとめ上げ、プロジェクトを成功に導くマネジメントスキルが不可欠です。複数のステークホルダー(経営層、他部署、ベンダーなど)との調整能力も重要になります。

個人の技術力で貢献するだけでなく、チームとして大きな成果を出すことにやりがいを感じる人や、将来的に管理職を目指したい人に適したキャリアパスです。

CISO(最高情報セキュリティ責任者)

セキュリティキャリアの最終的なゴールの一つとして挙げられるのが「CISO(Chief Information Security Officer)」です。経営陣の一員として、企業全体の情報セキュリティに関する最終的な意思決定と責任を担う役職です。

CISOの役割は、単に技術的な対策を指示するだけではありません。セキュリティリスクを経営リスクとして捉え、事業戦略と整合性のとれたセキュリティ投資計画を策定し、取締役会などで経営層に説明する責任があります。また、インシデント発生時には、対外的な説明責任を負うスポークスパーソンとしての役割も果たします。

技術、ビジネス、法律、リスクマネジメントなど、あらゆる分野に精通している必要があり、極めて高度な知識と経験が求められますが、企業経営そのものに深く関与できる、非常にチャレンジングで影響力の大きなポジションです。

セキュリティエンジニアの取得におすすめの資格10選

セキュリティエンジニアとしてのスキルを証明し、キャリアアップに繋げるためには、資格の取得が有効です。ここでは、国内外で評価の高い代表的な資格を10個厳選して紹介します。

| 資格名 | 主催団体 | 特徴・対象者 | |

|---|---|---|---|

| ① | 情報処理安全確保支援士試験(RISS) | IPA(情報処理推進機構) | 日本の国家資格。サイバーセキュリティ分野唯一の士業。難易度が高く、技術からマネジメントまで網羅的な知識が問われる。 |

| ② | CompTIA Security+ | CompTIA | 国際的に認知されたベンダーニュートラルな資格。セキュリティの実践的な基礎知識を証明するのに最適。最初の一歩として人気。 |

| ③ | CISSP | (ISC)² | セキュリティ専門家向けの国際認定資格の最高峰の一つ。マネジメント寄り。8つのドメインに関する深い知識と5年以上の実務経験が必要。 |

| ④ | CISA | ISACA | 公認情報システム監査人。情報システムの監査およびコントロールに関する専門知識を証明する国際資格。監査人やガバナンス担当者向け。 |

| ⑤ | CISM | ISACA | 公認情報セキュリティマネージャー。情報セキュリティプログラムの管理、設計、監督に関する専門知識を証明。マネジメント層向け。 |

| ⑥ | GIAC | SANS Institute | 実践的なハンズオンスキルを重視する資格群。フォレンジック、侵入検知など専門分野別に多数の認定が存在する。 |

| ⑦ | CEH(認定ホワイトハッカー) | EC-Council | 倫理的ハッキング(ホワイトハッキング)の知識とスキルを証明する国際資格。攻撃者の視点を学びたいエンジニア向け。 |

| ⑧ | シスコ技術者認定(CCNP Securityなど) | シスコシステムズ | シスコ製品を用いたネットワークセキュリティの設計・構築・運用スキルを証明。ネットワークセキュリティ分野で強みを発揮。 |

| ⑨ | 情報セキュリティマネジメント試験 | IPA(情報処理推進機構) | 情報セキュリティ管理の基本知識を問う国家試験。利用者側のリテラシー向上も目的としており、ITパスポートの上位に位置づけられる。 |

| ⑩ | LPIC / LinuC | LPI / LPI-Japan | Linuxの技術力を証明する認定資格。サーバーOSの知識はセキュリティの基礎となるため、インフラ系エンジニアが取得を目指すことが多い。 |

① 情報処理安全確保支援士試験

日本のサイバーセキュリティ分野における唯一の国家資格(士業)。合格後、所定の登録手続きをすることで「情報処理安全確保支援士(登録セキスペ)」を名乗ることができます。非常に難易度が高い試験ですが、技術からマネジ-メント、法制度まで幅広い知識が問われるため、合格すれば国内では極めて高い評価を得られます。

② CompTIA Security+

IT業界団体のCompTIAが主催する、国際的に広く認知された認定資格です。特定ベンダーの製品に依存しない、セキュリティの普遍的で実践的なスキルを証明します。脅威分析、リスク管理、暗号化など、セキュリティ担当者に必須のコアスキルを網羅しており、キャリアの第一歩として、また基礎知識の証明として世界中で活用されています。

③ CISSP(Certified Information Systems Security Professional)

非営利団体(ISC)²が認定する、情報セキュリティプロフェッショナル向けの国際的なゴールドスタンダード資格。技術的な詳細よりも、セキュリティポリシーの策定やリスクマネジメントといった管理・運営面の知識が重視されます。受験にはセキュリティ関連分野での5年以上の実務経験が必要であり、マネージャーやコンサルタントを目指す上で大きな武器となります。

④ CISA(公認情報システム監査人)

ISACA(情報システムコントロール協会)が認定する、情報システム監査の専門知識を証明する国際資格です。システムの監査計画、実施、報告といった一連のプロセスに関するスキルが問われ、企業のガバナンスや内部統制を担当する監査人にとって必須の資格とされています。

⑤ CISM(公認情報セキュリティマネージャー)

CISAと同じくISACAが認定する、情報セキュリティのマネジメントに特化した国際資格です。セキュリティ戦略の策定、リスク管理、インシデント管理など、セキュリティプログラム全体を監督・指揮するマネージャー向けの知識を証明します。CISOを目指すキャリアパスにおいて重要なマイルストーンとなります。

⑥ GIAC(Global Information Assurance Certification)

米国のセキュリティ研究・教育機関であるSANS Instituteが提供する、非常に実践的なスキルを証明する資格群です。侵入検知(GCIA)、インシデントハンドリング(GCIH)、フォレンジック(GCFA)など、特定の専門分野に特化した認定が数多く存在し、現場の即戦力となる高度な技術力を証明したいスペシャリストに人気があります。

⑦ CEH(認定ホワイトハッカー)

EC-Councilが認定する、倫理的ハッカー(ホワイトハッカー)としての知識とスキルを証明する国際資格です。攻撃者が使用するツールやテクニックを学び、攻撃者の視点からシステムを評価する能力を養います。ペネトレーションテスターや脆弱性診断士を目指す人に適しています。

⑧ シスコ技術者認定(CCNP Securityなど)

世界最大のネットワーク機器メーカーであるシスコシステムズ社が認定する資格です。特に「CCNP Security」は、同社のファイアウォール(ASA/Firepower)、VPN、IDS/IPSなどのセキュリティ製品群に関する高度な設計・構築・運用スキルを証明します。ネットワークセキュリティの分野でキャリアを築きたいエンジニアにとって非常に価値の高い資格です。

⑨ 情報セキュリティマネジメント試験

IPAが実施する国家試験の一つ。「情報システムの利用部門において、情報セキュリティリーダーとして、組織のセキュリティ確保に貢献する者」を対象としており、技術的な深さよりも、組織全体のセキュリティマネジメントに関する基本的な知識が問われます。ITエンジニアだけでなく、情報システム部門の担当者や管理職など、幅広い層におすすめの入門的な資格です。

⑩ LPIC/LinuC

LPIC(LPI-Japanが実施)とLinuC(LPI Inc.が実施)は、どちらもLinux技術者としてのスキルを証明する、世界標準の認定資格です。サーバーOSとして圧倒的なシェアを誇るLinuxの知識は、セキュリティエンジニアにとって必須の基礎体力です。サーバーの構築・管理、権限設定、ログ監視といった業務に直結するため、特にインフラ分野からセキュリティキャリアを目指す人にとっては重要な資格と言えるでしょう。