現代のビジネス環境において、ITシステムの安定稼働は事業継続の生命線です。デジタルトランスフォーメーション(DX)の加速、クラウドサービスの普及、アジャイル開発の浸透など、ITを取り巻く環境はかつてない速さで変化し続けています。このような状況下で、システムの機能追加やセキュリティパッチの適用、構成の変更といった「変更」は、ビジネスの成長や競争力維持に不可欠な活動です。

しかし、計画性のない安易な変更は、時として深刻なシステム障害やサービス停止を引き起こす原因となり得ます。一つの小さな変更が、予期せぬ形で他のシステムに影響を及ぼし、ビジネスに甚大な損害を与えるリスクを常に内包しているのです。

この「変更」に伴うリスクを適切に管理し、ビジネスへの影響を最小限に抑えながら、価値ある変更を迅速かつ安全に実施するための体系的なアプローチが「変更管理」です。特に、ITサービスマネジメントのベストプラクティス集であるITIL(Information Technology Infrastructure Library)では、変更管理は安定したITサービス運用を実現するための根幹をなす重要なプロセスとして位置づけられています。

この記事では、ITILにおける変更管理の定義から、その目的、具体的なプロセス、成功のポイント、そして役立つツールに至るまで、網羅的かつ分かりやすく解説します。変更管理の導入を検討している情報システム部門の担当者様や、システムの安定運用に課題を抱えるマネージャー様にとって、実践的な知識を得るための一助となれば幸いです。

目次

変更管理とは

変更管理とは、一体どのような活動を指すのでしょうか。ここでは、ITサービスマネジメントの国際的なフレームワークであるITILにおける定義と、現代において変更管理の重要性が高まっている背景について詳しく解説します。

ITILにおける変更管理の定義

ITIL(Information Technology Infrastructure Library)とは、ITサービスを効果的かつ効率的に提供・管理するためのベストプラクティス(成功事例)を体系的にまとめたものです。世界中の多くの企業や組織が、ITサービスマネジメントの標準的なフレームワークとしてITILを導入しています。

このITILにおいて、変更管理は古くから中核的なプロセスの一つとして定義されてきました。バージョンによって若干の名称やニュアンスの違いはありますが、その本質は一貫しています。

ITILにおける変更管理とは、「ITサービスおよびその構成要素(CI)に対するすべての変更を、リスクを評価・管理しながら、効率的かつ経済的に実施することを目的としたプロセス」と定義されます。簡単に言えば、ITシステムに対するあらゆる変更作業を、無計画に行うのではなく、決められた手順と承認プロセスを経て、安全かつ確実に実行するための仕組みです。

ITILのバージョンが進むにつれて、この変更管理の考え方も進化しています。

- ITIL v3における「変更管理(Change Management)」:

ITIL v3では、変更管理はサービス・トランジションというライフサイクルステージに位置づけられ、変更によるサービスの中断を最小限に抑え、ITインフラの安定性を維持することに主眼が置かれていました。リスク管理とプロセスの標準化に重点を置いた、いわば「守り」の側面が強いアプローチでした。 - ITIL 4における「変更コントロール(Change Control)」:

最新版のITIL 4では、名称が「変更コントロール」と改められました。(旧来のChange Managementは組織変更管理を指す言葉として使われることが多いため、ITシステムの変更はChange Controlと区別されています)。ITIL 4では、ビジネスの俊敏性(アジリティ)や価値創造への貢献がより重視されるようになりました。そのため、変更コントロールは、単にリスクを管理するだけでなく、「ビジネス価値を最大化するための変更を、迅速かつ安全に実現すること(イネーブルメント)」という、より積極的で「攻め」の側面も持つようになりました。これは、変化の激しいビジネス環境において、ITがビジネスの足かせになるのではなく、むしろ成長を牽引する存在であるべきだという考え方の表れです。

つまり、現代の変更管理は、障害を防ぐという従来の目的に加え、ビジネスの要求にスピーディーに対応し、競争優位性を確保するための戦略的なプロセスへとその役割を拡大しているのです。

変更管理が求められる背景

では、なぜ今、これほどまでに変更管理の重要性が叫ばれているのでしょうか。その背景には、現代のビジネスとITを取り巻くいくつかの大きな環境変化があります。

1. ITシステムの複雑化と相互依存性の増大

かつてのITシステムは、比較的独立したモノリシックな(一枚岩の)構成が多く、変更による影響範囲の特定も容易でした。しかし、現代のシステムは、オンプレミスと複数のクラウドサービス、マイクロサービスアーキテクチャ、多数のSaaSなどが複雑に連携し合う、極めて相互依存性の高い構造になっています。

このような環境では、一つのコンポーネントに対する小さな変更が、ドミノ倒しのように他の無関係に見えるサービスにまで影響を及ぼす可能性があります。 影響範囲の完全な把握は人力ではほぼ不可能であり、体系的な変更管理プロセスなしに変更を行うことは、非常に高いリスクを伴います。

2. ビジネスのスピードとアジリティへの要求

市場のニーズは日々変化し、競合他社は次々と新しいサービスを投入してきます。このような環境で生き残るためには、ビジネスサイドからの「新機能を追加したい」「仕様を変更したい」といった要求に、IT部門が迅速に応える必要があります。

しかし、スピードを優先するあまり、テストやレビューを省略して場当たり的な変更を繰り返していては、いずれ大規模な障害を引き起こしかねません。変更管理は、一見するとスピードを阻害する「手続き」のように見えますが、実際には標準化されたプロセスを通じて安全性を担保することで、結果的に手戻りをなくし、継続的かつ迅速な変更を可能にする「ガードレール」の役割を果たします。

3. 障害発生時のビジネスインパクトの増大

ECサイトが1時間停止すれば数千万円の売上機会が失われ、金融システムがダウンすれば社会的な信用を失墜します。現代のビジネスはITへの依存度が極めて高く、システム障害がもたらすビジネスインパクトは計り知れません。調査によれば、計画外のダウンタイムの原因の多くは、不適切な「変更」に起因すると言われています。変更管理を導入し、変更に起因するインシデントを未然に防ぐことは、事業継続計画(BCP)の観点からも極めて重要な経営課題です。

4. コンプライアンスとセキュリティ要件の強化

個人情報保護法や金融商品取引法(J-SOX)におけるIT全般統制、クレジットカード業界のセキュリティ基準であるPCI DSS、情報セキュリティマネジメントシステムの国際規格であるISMS(ISO/IEC 27001)など、企業には様々な法規制や業界標準への準拠が求められます。

これらの多くは、「誰が、いつ、何を、なぜ変更したのか」という記録を追跡できること(監査証跡)を要求しています。変更管理プロセスは、すべての変更要求、承認、実施の記録を保持するため、これらのコンプライアンス要件を満たす上で不可欠な仕組みとなります。また、変更プロセスにセキュリティレビューを組み込むことで、脆弱性の作り込みを防ぎ、セキュリティレベルを維持・向上させる効果も期待できます。

これらの背景から、変更管理はもはや一部の大企業だけの話ではなく、事業の継続と成長を目指すあらゆる組織にとって必須のマネジメントプロセスとなっているのです。

変更管理の目的と導入するメリット

変更管理を導入することは、一見すると手続きが増え、現場の負担が増えるだけのように感じられるかもしれません。しかし、長期的かつ組織的な視点で見れば、それを上回る多くの目的とメリットが存在します。ここでは、変更管理がもたらす具体的な価値について掘り下げていきます。

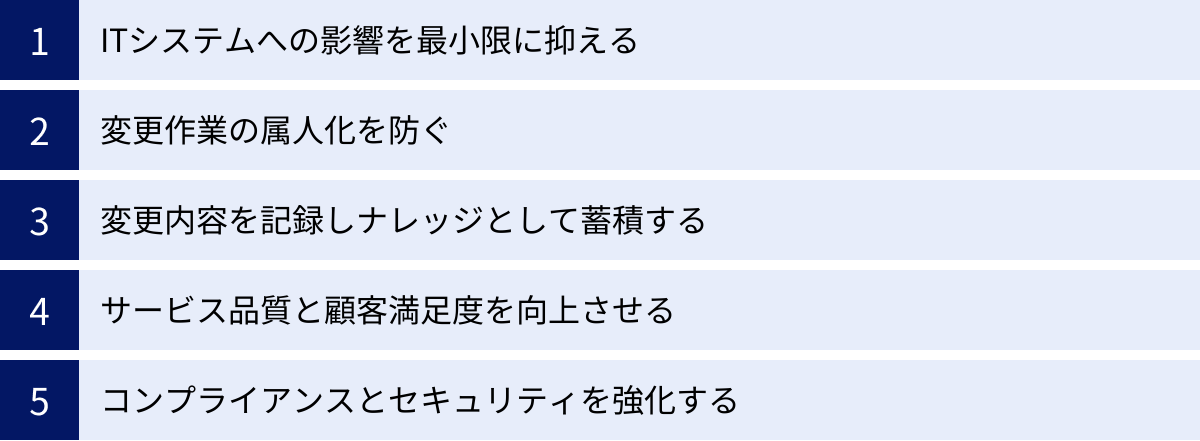

ITシステムへの影響を最小限に抑える

変更管理を導入する最も根源的かつ重要な目的は、変更作業に伴うITサービスへの悪影響(インシデント、サービス停止など)を未然に防ぎ、最小限に抑えることです。計画性のない変更は、しばしば予期せぬトラブルの引き金となります。

変更管理プロセスでは、正式な変更要求(RFC)に基づいて、以下のような活動が体系的に行われます。

- 影響範囲の評価: 変更対象のシステムだけでなく、それに接続・連携している他のシステムやサービス、業務への影響を多角的に洗い出します。

- リスク分析: 変更作業中に発生しうるリスク(技術的な問題、人的ミス、外部要因など)を特定し、その発生確率と影響度を評価します。

- 切り戻し計画の策定: 万が一、変更後に問題が発生した場合に、迅速に変更前の状態に戻すための具体的な手順(切り戻し手順)を事前に準備します。

これらの活動を通じて、変更の妥当性と安全性が客観的に評価されます。「とりあえずやってみよう」という属人的な判断ではなく、組織としてリスクを十分に理解し、対策を講じた上で変更を実施する文化を醸成します。結果として、変更に起因するインシデントの発生件数が劇的に減少し、システムの可用性と信頼性が向上します。これは、サービスのダウンタイム短縮に直結し、ビジネスの機会損失を防ぐ上で極めて大きなメリットとなります。

変更作業の属人化を防ぐ

「このシステムのことは、Aさんしか知らない」「この設定変更は、Bさんにしかできない」といった状況は、多くの組織が抱える課題の一つです。このような「属人化」は、担当者の不在、異動、退職といった事態が発生した際に、業務が停滞する大きなリスクとなります。

変更管理は、この属人化を解消する強力な処方箋となります。なぜなら、変更管理プロセスでは、すべての変更内容が文書化されることが前提となるからです。

- 変更要求(RFC): なぜこの変更が必要なのか(背景・目的)、具体的に何を変更するのか(作業内容)、どのような手順で行うのか(作業手順書)といった情報がすべて記録されます。

- 承認プロセス: これらの文書は、変更管理者や変更諮問委員会(CAB)といった複数の関係者によってレビューされます。この過程で、内容の曖訪さや不備が指摘され、誰が読んでも理解できるレベルにまで情報が精緻化されます。

これにより、特定の個人の頭の中にしかなかった知識やノウハウが、組織の共有資産として形式知化されます。担当者が変わっても、過去のRFCや手順書を参照することで、同品質の作業を再現できるようになります。 これは、組織全体のIT運用能力の底上げに繋がり、持続可能で安定したサービス提供体制を構築する上で不可欠な要素です。

変更内容を記録しナレッジとして蓄積する

変更管理プロセスを通じて行われたすべての変更は、その要求から承認、実施、レビューに至るまでの全工程が記録として保存されます。この変更履歴は、単なる監査対応のための記録にとどまらず、組織にとって非常に価値のあるナレッジベースとなります。

- 将来の計画策定: 新しいサーバーを導入する際、過去の類似したサーバー導入のRFCを参照すれば、必要なタスク、潜在的なリスク、工数の見積もりなどを効率的に計画できます。

- トラブルシューティング: システムに障害が発生した際、直近で行われた変更の履歴を追跡することで、原因究明の有力な手がかりを得られます。「障害発生前、何か変更しなかったか?」という問いに、客観的な事実をもって迅速に回答できるようになります。

- 失敗からの学習: 変更が失敗に終わった場合でも、その原因を分析し、レビュー結果として記録しておくことで、同じ過ちを繰り返すことを防げます。成功事例だけでなく、失敗事例もまた、組織の成熟度を高めるための貴重な資産です。

このように、変更の記録を体系的に蓄積・活用することで、組織は経験から学び、継続的に運用プロセスを改善していくことが可能になります。変更管理は、その場しのぎの対応を減らし、データに基づいた意思決定を促進する文化を育むのです。

サービス品質と顧客満足度を向上させる

IT部門の活動は、最終的にビジネスへの貢献、そしてその先の顧客への価値提供に繋がらなければなりません。変更管理は、この点においても重要な役割を果たします。

前述の通り、変更管理はシステムの安定稼働に直接的に貢献します。安定したITサービスは、それを利用するエンドユーザー(社員や顧客)にとって、ストレスなく業務を遂行できる、あるいは快適にサービスを利用できるという体験価値に繋がります。

- 社内向けシステムの場合: 頻繁なシステムダウンや不具合がなくなれば、社員は本来の業務に集中でき、生産性が向上します。IT部門への問い合わせやクレームが減少し、より戦略的な業務にリソースを割けるようになります。

- 顧客向けサービスの場合: ECサイトやオンラインサービスが常に安定して利用できれば、顧客の信頼を獲得し、リピート利用やブランドイメージの向上に繋がります。

変更管理を通じてITサービスの品質を高めることは、間接的に顧客満足度(CS)や従業員満足度(ES)を向上させ、ひいては企業の収益性や競争力を高めることに貢献する、極めて戦略的な取り組みと言えるでしょう。

コンプライアンスとセキュリティを強化する

現代の企業経営において、コンプライアンス(法令遵守)とセキュリティの確保は避けて通れない重要課題です。変更管理は、これらの要求に応えるための強力な内部統制プロセスとして機能します。

- 監査証跡の確保: IT全般統制(J-SOX)やISMS(ISO/IEC 27001)などの監査では、ITシステムに対する変更が適切に管理されているかが厳しくチェックされます。変更管理プロセスでは、「誰が(Who)」「いつ(When)」「何を(What)」「なぜ(Why)」変更したのか、そして「誰がそれを承認したのか」という一連の記録がすべてRFCと承認ログとして残ります。 これにより、監査人に対して統制の有効性を明確に証明できます。

- セキュリティの組み込み(Security by Design): 変更計画を策定し、CABでレビューする段階で、セキュリティ部門の担当者が必ず関与するルールを設けることができます。これにより、新しい機能やシステムを導入する際に、設計段階からセキュリティ要件が考慮され、脆弱性の作り込みを未然に防ぐ「セキュリティ・バイ・デザイン」のアプローチを実践できます。

- 不正変更の防止: 承認されていない変更は原則として実施できないというルールを徹底することで、内部関係者による意図的、あるいは偶発的な不正変更のリスクを低減します。

このように、変更管理は単なる運用プロセスではなく、組織のガバナンスを強化し、事業を取り巻く様々なリスクから企業を守るための防衛線としての役割も担っているのです。

変更管理と構成管理・リリース管理との違い

ITILのプロセスを学ぶ上で、しばしば混同されがちなのが「変更管理」「構成管理」「リリース管理」の3つです。これらは互いに密接に関連していますが、それぞれ異なる目的と役割を持っています。その違いを正しく理解することは、効果的なITサービスマネジメントを実践する上で非常に重要です。

ここでは、それぞれのプロセスの違いを明確にするために、目的、管理対象、役割の観点から比較・解説します。

| プロセス | 主な目的 | 管理対象 | フェーズ・役割 |

|---|---|---|---|

| 変更管理 (Change Control) | 変更に伴うリスクを評価し、ビジネスへの影響を最小限に抑えつつ、価値ある変更を承認する | 変更要求(RFC)と変更プロセス全体 | 「何を、なぜ、いつ変更するか」という意思決定を担う計画・承認フェーズ |

| 構成管理 (Configuration Management) | IT資産(CI)の情報を正確に把握・維持し、それらの関係性を管理する | 構成アイテム(CI)とその関係性、CMDB | ITインフラの「現在の正しい状態」を記録・維持するライフサイクル全体の基盤 |

| リリース管理 (Release and Deployment Management) | 承認された変更を、本番環境へ安全かつ確実に展開(リリース)する | リリースパッケージ、デプロイ計画、テスト、実装作業 | 「承認された変更を、どのように展開するか」を担う実行・展開フェーズ |

構成管理との違い

構成管理(Configuration Management)とは、ITサービスを構成するすべての要素(ハードウェア、ソフトウェア、ドキュメント、ライセンスなど)を構成アイテム(CI: Configuration Item)として定義し、それらの情報と相互関係を正確に把握・維持・管理するプロセスです。そして、これらのCI情報を一元的に格納するデータベースが構成管理データベース(CMDB: Configuration Management Database)です。

両者の違いを端的に言えば、以下のようになります。

- 構成管理は「状態」を管理するプロセス: ITインフラが「今、どのような状態にあるか」という静的な情報を正確に維持することが目的です。いわば、ITインフラの正確な「地図」を作る役割を担います。

- 変更管理は「アクション」を管理するプロセス: その地図を「どのように書き換えるか」という動的なアクション(変更)を、リスクをコントロールしながら管理することが目的です。

この2つのプロセスは、切っても切れない密接な関係にあります。

変更管理は、構成管理が提供するCMDBの情報をインプットとして利用します。 例えば、あるサーバーのOSをバージョンアップするという変更要求(RFC)があった場合、変更管理者はCMDBを参照して、「そのサーバー上で稼働しているアプリケーションは何か?」「そのアプリケーションに依存している他のシステムは何か?」といった影響範囲を正確に評価します。正確なCMDBがなければ、影響範囲の評価は勘と経験に頼ることになり、リスクの見落としに繋がります。

逆に、変更管理プロセスの最後には、アウトプットとしてCMDBを更新する必要があります。 OSのバージョンアップが完了したら、CMDB上の該当サーバーのCI情報を新しいバージョンに書き換えます。これを怠ると、CMDBの情報が陳腐化し、「地図」としての価値を失ってしまいます。

つまり、構成管理は変更管理の意思決定の質を高めるための基盤であり、変更管理は構成管理の情報の鮮度を保つための手段という、相互補完の関係にあるのです。

リリース管理との違い

リリース管理(Release and Deployment Management)とは、変更管理プロセスで承認された変更内容を、実際に本番環境へ適用(デプロイ)するための一連の活動を計画、調整、実行するプロセスです。

変更管理とリリース管理は、時系列で繋がった一連のフローと捉えると理解しやすくなります。

- 変更管理フェーズ(計画・承認):

- 事業部門や開発チームから「こういう変更をしたい」という変更要求(RFC)が起票されます。

- 変更管理者はRFCを受け付け、変更諮問委員会(CAB)でその変更の妥当性、ビジネス価値、リスク、影響範囲などをレビューします。

- CABが「この変更は実施すべきである」と判断し、承認します。

- リリース管理フェーズ(実行・展開):

- 変更管理で承認されたRFCを受けて、リリース管理者が具体的なリリース計画を策定します。

- 複数の変更をまとめて一つの「リリースパッケージ」として管理することもあります。

- 変更内容のビルド、テスト環境での最終テスト、本番環境へのデプロイメント(実装)のスケジュール調整と実行、実装後の動作確認などを担当します。

両者の役割分担をまとめると以下のようになります。

- 変更管理は「何を、なぜ変更するのか」という意思決定に責任を持ちます。ビジネス的な観点から、その変更を実施することの是非を判断します。

- リリース管理は「承認された変更を、いかに安全・確実・効率的に本番環境へ届けるか」という実行に責任を持ちます。技術的な観点から、デプロイの成功を担保します。

例えば、「新しいECサイトの決済機能を追加する」というプロジェクトがあったとします。この時、「決済機能の追加は、売上向上に繋がり、リスクも許容範囲内であるため、実施を承認する」と判断するのが変更管理の役割です。そして、「承認された決済機能を、〇月〇日の深夜のメンテナンス時間帯に、この手順で無停止でリリースする」という計画を立てて実行するのがリリース管理の役割となります。

このように、3つのプロセスはそれぞれ専門領域が異なりますが、連携することで初めてITサービスの品質と安定性を両立させることができるのです。

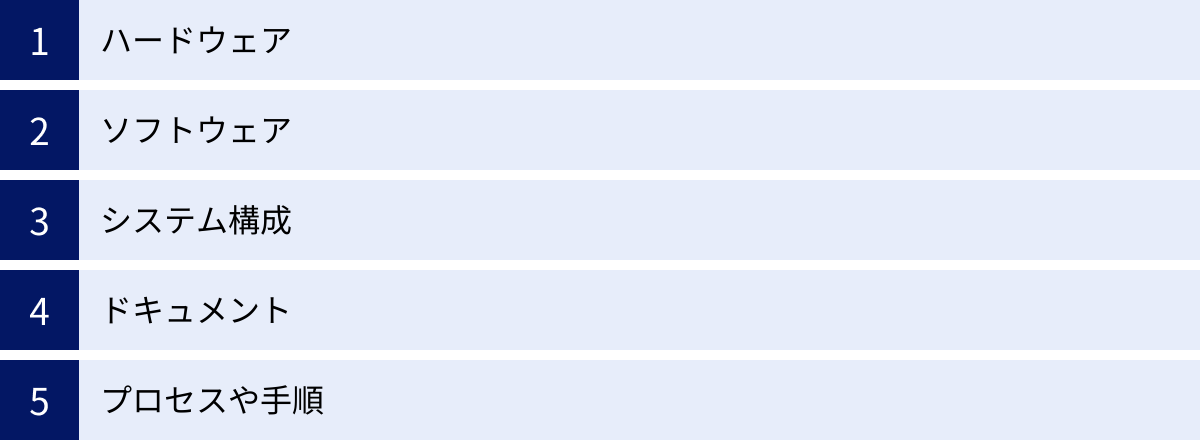

変更管理の対象範囲

変更管理と聞くと、サーバーやネットワーク機器といったハードウェアの入れ替えや、大規模なシステムの導入といった大きなイベントを想像しがちです。しかし、ITILにおける変更管理の対象は、ITサービスに影響を与えうるあらゆる要素を含んでおり、非常に広範です。

ここでは、一般的に変更管理の対象となるものを具体的に解説します。これらの対象を正しく認識することが、抜け漏れのない効果的な変更管理プロセスの第一歩となります。

ハードウェア

物理的なITインフラストラクチャコンポーネントに関するすべての変更が対象となります。これらはシステムの基盤であり、変更がサービス全体に与える影響は非常に大きくなる可能性があります。

- サーバー: 新規サーバーの設置、既存サーバーのスペック増強(メモリ増設、CPU交換)、サーバーの移設、廃棄(撤去)など。

- ネットワーク機器: ルーター、スイッチ、ファイアウォール、ロードバランサーなどの新規導入、交換、設定変更、ファームウェアのアップデート、撤去。

- ストレージ: SAN/NASストレージの増設、交換、設定変更、物理ディスクの追加・交換。

- その他: 電源設備(UPS)、空調設備、物理的なケーブリングの変更など、データセンター内のインフラ設備に関する変更も含まれます。

これらのハードウェア変更は、物理的な作業を伴うため、作業時間や他システムへの物理的な影響、電源容量などを事前に詳細に計画する必要があります。

ソフトウェア

サーバー上で動作するオペレーティングシステム(OS)から、業務で利用するアプリケーションまで、あらゆるソフトウェアに関する変更が対象です。

- オペレーティングシステム(OS): Windows ServerやLinuxなどのOSの新規インストール、バージョンアップ、サービスパックやセキュリティパッチの適用。

- ミドルウェア: データベース(Oracle, SQL Server, MySQLなど)、Webサーバー(Apache, Nginxなど)、アプリケーションサーバー(Tomcat, JBossなど)の新規導入、バージョンアップ、パッチ適用、設定変更。

- アプリケーション: 業務アプリケーション(会計システム、人事システムなど)や情報系アプリケーション(メール、グループウェアなど)の新規導入、機能追加や修正を含むバージョンアップ、設定変更、アンインストール。

- セキュリティソフト: ウイルス対策ソフトやEDR(Endpoint Detection and Response)などの導入、定義ファイルの更新方法の変更、ポリシーの変更。

ソフトウェアの変更は、互換性の問題を引き起こす可能性が高いため、事前のテストが極めて重要になります。特定のパッチを適用したことで、今まで正常に動いていたアプリケーションが動作しなくなる、といったケースは頻繁に発生します。

システム構成

ハードウェアやソフトウェアといった個別のコンポーネントだけでなく、それらが組み合わさって機能するシステム全体の論理的な構成に関する変更も管理対象です。

- ネットワーク構成: IPアドレス体系の変更、VLANの新規作成・変更、ルーティング設定の変更、DNS設定の変更、ファイアウォールの通信許可ルールの変更。

- 仮想化環境: VMwareやHyper-Vなどの仮想化基盤上での仮想マシン(VM)の新規作成、削除、移動(vMotionなど)、リソース(CPU、メモリ)割り当ての変更。

- クラウドサービス構成: AWS、Azure、GCPといったパブリッククラウド上でのVPC設定の変更、インスタンスタイプの変更、セキュリティグループのルール変更、IAMロールやポリシーの変更。

- クラスタ構成: 冗長化のためのクラスタ構成の変更、フェイルオーバー設定の変更。

これらの構成変更は、目に見えにくい論理的な変更ですが、サービス全体に広範囲な影響を及ぼす可能性があるため、慎重な影響評価が求められます。

ドキュメント

ITサービスを運用する上で参照される各種ドキュメントも、ITサービスを構成する重要な要素(CI)です。したがって、これらのドキュメントの内容を変更することも、変更管理の対象となります。

- 設計書: システム構成図、ネットワーク構成図、パラメータシートなどの更新。

- 手順書: オペレーターが参照する運用手順書、障害発生時の対応手順書、バックアップ・リストア手順書などの改訂。

- 運用マニュアル: システムの利用方法に関するマニュアルや、ヘルプデスク向けのFAQの更新。

- ポリシー文書: 情報セキュリティポリシーや運用ルールの変更。

ドキュメントと実態が乖離すると、誤った操作や判断を誘発し、重大なインシデントの原因となります。 システム構成に変更があった場合は、関連するドキュメントも必ずセットで更新するプロセスを徹底する必要があります。

プロセスや手順

直接的にITコンポーネントに触らない変更、すなわち「人」が関わる業務プロセスや作業手順の変更も、サービス品質に影響を与えるため、変更管理の対象に含めるべきです。

- 運用プロセスの変更: インシデント管理プロセスのエスカレーションルール変更、バックアップの実行スケジュールの変更、システムの監視体制や通知方法の変更。

- リリースプロセスの変更: アプリケーションのデプロイ手順の変更、テスト項目の見直し。

- 要員計画の変更: 運用チームの体制変更、担当者の交代、外部委託先の変更など。

プロセスや手順の変更は、関係者への周知徹底が不可欠です。 新しい手順が正しく理解・実行されないと、ヒューマンエラーを引き起こし、サービスの品質を低下させる原因となります。

このように、変更管理の対象は非常に多岐にわたります。重要なのは、「その変更が、提供しているITサービスの品質、可用性、セキュリティに何らかの影響を与える可能性があるか?」という視点で対象範囲を定義することです。

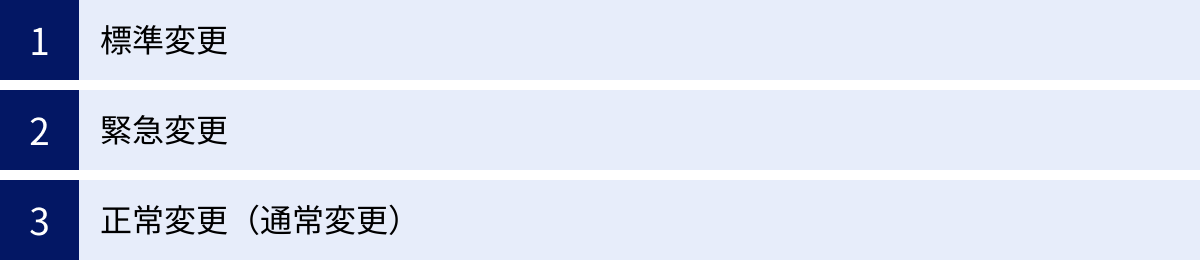

ITILが定める3つの変更モデル

すべての変更を同じように厳格で時間のかかるプロセスで処理していては、業務が非効率になり、迅速な対応が求められる場面でビジネスの足かせとなってしまいます。そこでITILでは、変更の性質(リスク、影響度、緊急性など)に応じて、処理プロセスを分けるための「変更モデル」を定義しています。

主に「標準変更」「緊急変更」「正常変更(通常変更)」の3つのモデルがあり、これらを適切に使い分けることが、効率的で効果的な変更管理を実現する鍵となります。

① 標準変更

標準変更(Standard Change)とは、リスクが低く、過去に何度も実施されており、その手順や影響が完全に確立されている、事前に承認済みの定型的な変更のことです。

標準変更の最大の特徴は、変更要求(RFC)が起票されるたびに変更諮問委員会(CAB)によるレビューや承認を必要としない点です。あらかじめ定義された手順に従って、迅速に実施することが許可されています。これは、ITサービスマネジメントにおける「サービスリクエスト」の処理に近い考え方です。

【標準変更の具体例】

- 新規従業員用のPCのセットアップやアカウント作成

- 既存ユーザーのパスワードリセット

- 事前にテスト・承認された月例のセキュリティパッチの適用

- プリンタードライバーのインストール

- 部署内でのPCの物理的な移動

【標準変更のメリット】

- 迅速な対応: 承認プロセスを省略できるため、ユーザーからの要求にスピーディーに応えることができます。これにより、ユーザー満足度の向上が期待できます。

- プロセスの効率化: CABや変更管理者の負荷を大幅に軽減します。彼らは、よりリスクの高い「正常変更」のレビューに集中できます。

- 品質の安定: 標準化された手順書に基づいて作業を行うため、作業者による品質のばらつきがなくなり、ヒューマンエラーのリスクも低減します。

【標準変更を導入する際の注意点】

何でも標準変更として扱って良いわけではありません。ある変更を標準変更として認定するためには、事前に厳格なリスク評価と手順の確立が必要です。初めて実施する作業や、少しでも手順が異なる作業は、標準変更として扱ってはいけません。最初に「正常変更」として複数回実施し、その安全性と再現性が確認されたものだけを、CABの承認を経て「標準変更カタログ」に登録していく、というプロセスを踏むのが一般的です。

② 緊急変更

緊急変更(Emergency Change)とは、重大なインシデント(サービス停止など)の解決や、事業継続に深刻な影響を及ぼす問題を回避するために、可及的速やかに実施する必要がある変更のことです。

通常の変更管理プロセスでは対応が間に合わないため、プロセスの一部を省略または簡略化して実施されます。

【緊急変更の具体例】

- 大規模なサービス停止を引き起こしているハードウェアの交換

- ゼロデイ脆弱性(発見から間を置かずに攻撃が開始される脆弱性)に対応するための緊急パッチ適用

- サイバー攻撃により侵害されたサーバーのネットワークからの切り離し

- 主要な業務が完全に停止してしまうようなアプリケーションのバグ修正

【緊急変更のプロセス】

緊急変更では、通常のCABを招集する時間的余裕がないため、ECAB(Emergency Change Advisory Board:緊急変更諮問委員会)と呼ばれる、あらかじめ指名された少人数のメンバー(例:IT部門長、セキュリティ責任者など、迅速な意思決定権限を持つ者)がレビューと承認を行います。

テストも最小限、あるいは省略される場合があります。まずはサービスの復旧を最優先とし、変更を実装します。

【緊急変更における注意点】

緊急変更は、その性質上、通常よりも高いリスクを伴います。そのため、実施後には以下の対応が極めて重要になります。

- 事後レビュー(Post Implementation Review)の徹底: なぜ緊急変更が必要だったのか、実施した変更は適切だったか、他に影響はなかったか、などを詳細にレビューします。

- ドキュメントの事後作成: 緊急対応中は記録が疎かになりがちですが、事後に必ずRFCの起票や構成情報の更新など、必要なドキュメントを整備します。

- 根本原因の分析と恒久対策: なぜ、そのインシデントが発生したのか根本原因を追究し、同様の事態が再発しないための恒久的な対策を立て、それを「正常変更」として計画・実施します。

緊急変更が頻発している状態は、IT運用が不安定であるサインです。便利だからといって安易に緊急変更を乱用すると、変更管理プロセスそのものが形骸化し、統制が取れなくなるため、厳格な管理が求められます。

③ 正常変更(通常変更)

正常変更(Normal Change)または通常変更とは、標準変更でも緊急変更でもない、その他すべての変更を指します。これは、変更管理プロセスの基本となるモデルです。

正常変更は、変更要求(RFC)の起票から、レビュー、リスク・影響評価、CABによる承認、構築、テスト、実装、実装後レビューという、正式な変更管理プロセスをすべて踏んで実施される必要があります。

【正常変更の具体例】

- 基幹システムのメジャーバージョンアップ

- 新しいサーバーやネットワーク機器の導入

- データセンターの移設

- アプリケーションへの新機能の追加

- ファイアウォールの大規模なルール変更

【正常変更の分類】

正常変更は、その影響の大きさやリスク、コストなどに応じて、さらに細かく分類されることが一般的です。これにより、変更の規模に合わせた適切なレベルのレビューと承認を行うことができます。

- メジャーチェンジ(大規模変更): ビジネスへの影響が非常に大きい、高リスク、高コストな変更。複数部門の役員クラスを含む、より上位のCABでの承認が必要となる場合があります。

- マイナーチェンジ(小規模変更): 影響範囲が限定的で、リスクも比較的低い変更。通常のCABメンバーによる承認で実施できます。

- シグニフィカントチェンジ(重要変更): メジャーとマイナーの中間に位置づけられる変更。

これらの分類基準(例:影響を受けるユーザー数、想定されるダウンタイム、コストなど)をあらかじめ定義しておくことで、どの変更をどのレベルの承認プロセスにかけるべきかが明確になり、客観的で一貫性のある意思決定が可能になります。

これら3つの変更モデルを組織の実態に合わせて定義し、適切に運用することが、変更管理を成功に導くための重要な鍵となります。

変更管理の具体的なプロセス7ステップ

変更管理は、具体的にどのような流れで進められるのでしょうか。ここでは、ITILに基づいた正常変更(Normal Change)を例に、変更要求が発生してから完了するまでの一連のプロセスを7つのステップに分けて詳しく解説します。この流れを理解することで、変更管理の全体像を掴むことができます。

① 変更要求(RFC)の起票と受付

すべての変更は、「変更要求(RFC: Request for Change)」という公式なドキュメントを起票することから始まります。RFCは、これから行おうとする変更の内容を、関係者全員が正しく理解するための基礎となる最も重要な文書です。

【RFCに記載すべき主な項目】

- 変更の識別情報: RFC番号、起票者、起票日など。

- 変更の理由と目的: なぜこの変更が必要なのか?(例:業務効率化、セキュリティ強化、障害対応など)

- 変更内容の詳細: 具体的に何をどのように変更するのか?

- 期待される効果: この変更によってどのようなビジネス上のメリットがあるか?

- 影響範囲: この変更によって影響を受ける可能性のあるハードウェア、ソフトウェア、サービス、ユーザー、業務は何か?

- リスク評価: 変更に伴う潜在的なリスクは何か?

- リソース計画: 誰が、いつ、どのくらいの工数で作業するのか?

- テスト計画: どのようにテストして安全性を確認するのか?

- 切り戻し計画(バックアウトプラン): 問題が発生した場合に、どうやって元の状態に戻すのか?

- 希望実装日時: いつ変更を実施したいか?

RFCは、IT部門の開発者や運用担当者だけでなく、ビジネス部門の担当者など、変更を必要とする人なら誰でも起票できます。起票されたRFCは、変更管理者が一元的に受け付け、管理番号を付与して正式なプロセスに乗せます。

② 変更要求のレビューとフィルタリング

起票されたすべてのRFCが、そのまま承認プロセスに進むわけではありません。変更管理者は、まず受け付けたRFCの内容を精査し、初期的なレビューとフィルタリングを行います。

このステップの目的は、明らかに不必要、重複、情報不足な要求を早い段階で排除し、プロセスの効率性を高めることです。

【レビューとフィルタリングの主な活動】

- 内容の確認: RFCの記載内容に不備や矛盾がないかを確認します。目的や内容が曖昧な場合は、起票者に差し戻して追記を依頼します。

- 重複のチェック: 過去に同様のRFCが提出されていないか、あるいは現在審議中の他のRFCと重複していないかを確認します。

- 分類(Categorization): この変更がITILの3つの変更モデル(標準、緊急、正常)のうち、どれに該当するかを初期判断します。

- 優先順位付け(Prioritization): ビジネスへのインパクトや緊急度に基づき、RFCの初期的な優先順位を設定します。

このフィルタリングを経て、正式なレビューに進める価値があると判断されたRFCのみが、次のステップに進みます。

③ 変更計画の策定と承認

このステップは、正常変更プロセスにおける最も中心的な活動です。RFCの起票者と、変更管理者、技術担当者などが協力して、変更を成功させるための詳細な計画を策定します。ステップ①で作成したRFCの内容を、より具体的かつ詳細に落とし込んでいく作業です。

そして、この詳細化された変更計画を、「変更諮問委員会(CAB: Change Advisory Board)」に提出し、実施の承認を得ます。

【CABによるレビューの観点】

CABは、技術部門、ビジネス部門、セキュリティ部門など、変更内容に関係する各方面の代表者で構成され、多角的な視点から変更計画を評価します。

- ビジネス上の妥当性: その変更は本当にビジネス価値があるか? 投資対効果は見合うか?

- 技術的な実現可能性: 計画された手順は技術的に正しいか?

- リスクと影響: リスク評価は十分か? 影響範囲の特定に漏れはないか? 切り戻し計画は現実的か?

- リソース: 必要な人員、時間、予算は確保できるか?

- 他の変更との競合: 同時期に計画されている他の変更と衝突しないか?

CABはこれらの観点から総合的に判断し、変更計画に対して「承認」「却下」「保留(追加情報が必要)」のいずれかの結論を下します。CABの承認を得て、初めて変更の実施が公式に許可されます。

④ 変更の構築とテスト

CABによる承認後、実際に変更内容をシステムに適用するための準備に取り掛かります。これを「構築(ビルド)」フェーズと呼びます。例えば、新しいサーバーのキッティング、アプリケーションのコーディングやコンパイル、パッチのダウンロードなどがこれにあたります。

構築された変更内容は、本番環境に適用する前に、必ずテスト環境(開発環境、検証環境など)で十分にテストされなければなりません。

【テストの目的】

- 変更が意図した通りに機能することを確認する。

- 変更によって、他の機能に予期せぬ悪影響(デグレード)が出ていないかを確認する。

- 実装手順書や切り戻し手順書が正しく、その通りに作業できることを確認する。

テスト結果はすべて記録され、問題がなければ次のステップに進みます。もしテストで問題が発見された場合は、計画を修正し、再度CABに諮る必要があるかもしれません。

⑤ 変更のリリースと実装

テストが成功裏に完了したら、いよいよ本番環境への変更の適用(リリースと実装)です。このフェーズは、前述の「リリース管理」プロセスと密接に連携して進められます。

【リリースと実装の主な活動】

- リリーススケジュールの調整: 業務への影響が最も少ない時間帯(深夜や休日など)にメンテナンスウィンドウを設定し、関係各所と最終調整を行います。

- ユーザーへの事前告知: サービス停止を伴う場合は、影響を受けるユーザーに対して、事前に十分な告知を行います。

- 変更の実装: 事前に作成・テストされた手順書に従い、慎重に変更作業を実施します。

- 実装後の動作確認: 変更適用後、システムが正常に起動し、基本的な機能が動作することを確認します。

変更作業中は、進捗状況をリアルタイムで関係者に報告し、何か問題が発生した場合は、即座に切り戻し計画を発動できるように準備しておくことが重要です。

⑥ 変更のレビューと評価

変更を実装して終わりではありません。変更が完了した後、その結果を評価し、プロセスから学びを得るためのレビューが不可欠です。これを「実装後レビュー(PIR: Post Implementation Review)」と呼びます。

【PIRで確認・評価する項目】

- 変更の成果: 変更は成功したか? RFCで期待された効果は得られたか?

- インシデントの発生: 変更に起因する新たな障害は発生しなかったか?

- 計画との差異: 実際の作業時間やコストは、計画通りだったか? 差異があった場合、その原因は何か?

- プロセスの評価: 変更計画やテスト、実装手順に改善すべき点はなかったか?

PIRの結果は文書化され、ナレッジとして蓄積されます。特に、変更が失敗した場合や、計画通りに進まなかった場合には、その原因を徹底的に分析し、将来の変更プロセスに活かすことが組織の成熟度を高める上で非常に重要です。

⑦ 変更プロセスのクローズ

PIRが完了し、変更が成功裏に完了したと判断された時点で、この変更プロセスは公式に終了(クローズ)となります。

【クローズ時の最終作業】

- RFCのクローズ: 変更管理ツール上で、該当のRFCのステータスを「完了」または「クローズ」に変更します。

- ドキュメントの更新: システム構成図や運用手順書など、今回の変更に関連するすべてのドキュメントを最新の状態に更新します。

- CMDBの更新: 構成管理データベース(CMDB)の情報を、変更後の正しい状態に更新します。これは構成管理プロセスとの重要な連携点です。

これらの7つのステップを経て、一つの変更が完了します。この体系的なプロセスを着実に実行することが、安全で統制の取れたITサービス運用を実現するのです。

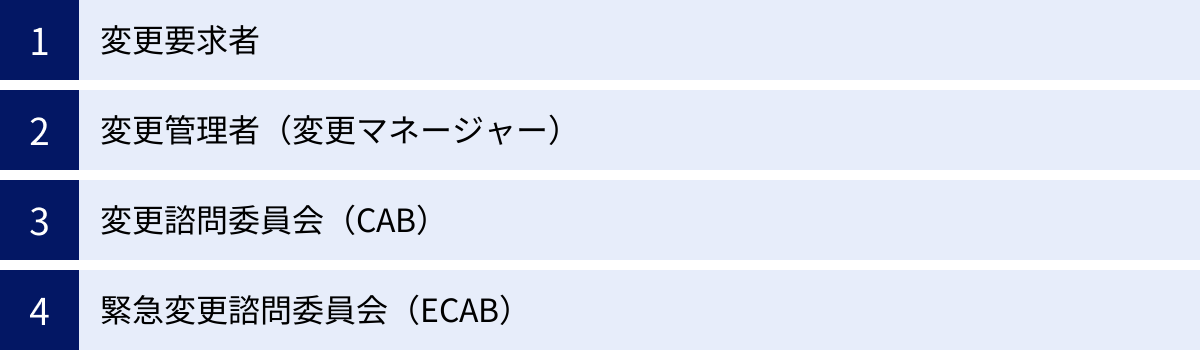

変更管理における役割と責任

変更管理プロセスを円滑かつ効果的に機能させるためには、関係者の役割と責任(RACI)を明確に定義することが不可欠です。誰が何を行い、誰が何を決定するのかが曖昧だと、プロセスは停滞し、形骸化してしまいます。ここでは、変更管理における主要な登場人物とその役割について解説します。

変更要求者

変更要求者(Change Requester)とは、ビジネス上または技術上の必要性から、変更要求(RFC)を起票する個人またはグループです。

- 役割:

- 変更の必要性を認識し、そのビジネス上の正当性や期待される効果を明確にする。

- RFCのフォーマットに従い、変更の目的、内容、理由などを具体的かつ正確に記述して提出する。

- 変更計画の策定において、技術的な詳細や業務要件に関する情報を提供する。

- 変更実装後のテストや受け入れ確認に参加する。

- 責任:

- 起票したRFCの内容の正しさと、そのビジネス価値を説明する責任を負います。

- 変更が承認されなかった場合、その理由を理解し、必要に応じてRFCを修正または撤回します。

変更要求者は、開発者、運用担当者、セキュリティ担当者といったIT部門のメンバーであることもあれば、新サービスの導入を望む事業部門の担当者であることもあります。つまり、組織内の誰でも変更要求者になり得ます。

変更管理者(変更マネージャー)

変更管理者(Change Manager)は、変更管理プロセス全体が円滑に、かつ定義された通りに運用されることを保証する責任者です。個々の変更の技術的な内容を深く理解している必要はありませんが、プロセス管理の専門家であることが求められます。

- 役割:

- 提出されたすべてのRFCを受理し、内容を確認・フィルタリングする。

- RFCの分類(標準、緊急、正常)と優先順位付けを行う。

- 変更諮問委員会(CAB)を招集し、会議の議長として進行役を務める。

- 承認された変更の進捗状況を追跡・管理する。

- 変更管理プロセスに関するレポート(例:月次の変更件数、成功率、緊急変更の割合など)を作成し、経営層や関係者に報告する。

- 変更管理プロセスの継続的な改善活動を主導する。

- 責任:

- 個別の変更の承認/却下を決定するのではなく、CABが適切な情報に基づいて意思決定を行えるように、プロセスをオーケストレーションする(全体を指揮・調整する)責任を負います。

- 変更管理プロセスが形骸化せず、組織のルールとして遵守されるように監督します。

小規模な組織では、ITマネージャーや運用リーダーが変更管理者を兼任することも多いですが、その役割の重要性を認識し、専任または主要な職務として位置づけることが望ましいです。

変更諮問委員会(CAB)

変更諮問委員会(CAB: Change Advisory Board)は、提出された正常変更の計画を評価し、その実施を承認または却下するための意思決定機関です。変更管理プロセスにおけるガバナンスの中核を担います。

- 役割:

- 変更計画を、ビジネス、技術、財務、セキュリティなど、多角的な視点からレビューする。

- 変更に伴うリスクとビジネスへの影響を評価し、その変更が組織全体にとって有益かどうかを判断する。

- 複数の変更要求がある場合、その優先順位を決定する。

- レビューの結果に基づき、変更の実施を「承認」するか、「却下」するか、あるいは追加情報を求めて「保留」するかを決定する。

- 構成メンバー:

- CABは恒久的なメンバーで構成されるわけではなく、レビュー対象の変更内容に応じて、関連するステークホルダー(利害関係者)が都度招集されるのが一般的です。

- 一般的なメンバーには、変更管理者(議長)、変更要求者、開発チームのリーダー、インフラチームのリーダー、セキュリティ担当者、サービスデスクの代表、影響を受けるビジネス部門の代表などが含まれます。

- 重要なのは、技術的な視点だけでなく、ビジネス的な視点を持つメンバーが必ず参加することです。これにより、ITの都合だけではない、組織全体として最適な意思決定が可能になります。

緊急変更諮問委員会(ECAB)

緊急変更諮問委員会(ECAB: Emergency CAB)は、緊急変更をレビューし、承認するための特別な委員会です。通常のCABとは異なり、迅速な意思決定が最優先されます。

- 役割:

- 重大なインシデントの解決など、緊急を要する変更要求に対して、即座にレビューを行う。

- 限られた情報の中で、変更を実施するリスクと、何もしない場合のリスクを比較衡量し、迅速に実施の可否を判断する。

- 構成メンバー:

- ECABは、あらかじめ指名された、意思決定権限を持つ少人数のメンバーで構成されます。例えば、CIO(最高情報責任者)、IT部門長、主要なビジネス部門の長、セキュリティ責任者などが該当します。

- 緊急時に迅速に招集できるよう、メンバーは限定的であり、連絡体制も明確に定められています。

ECABは、スピードを重視する一方で、無秩序な変更を防ぐための最後の砦としての役割も担います。その判断は組織に大きな影響を与えるため、相応の権限と責任を持つ人物が任命される必要があります。

これらの役割と責任を明確にし、組織図や職務分掌規程に明記することで、変更管理は個人の力量に依存しない、組織的なプロセスとして定着していきます。

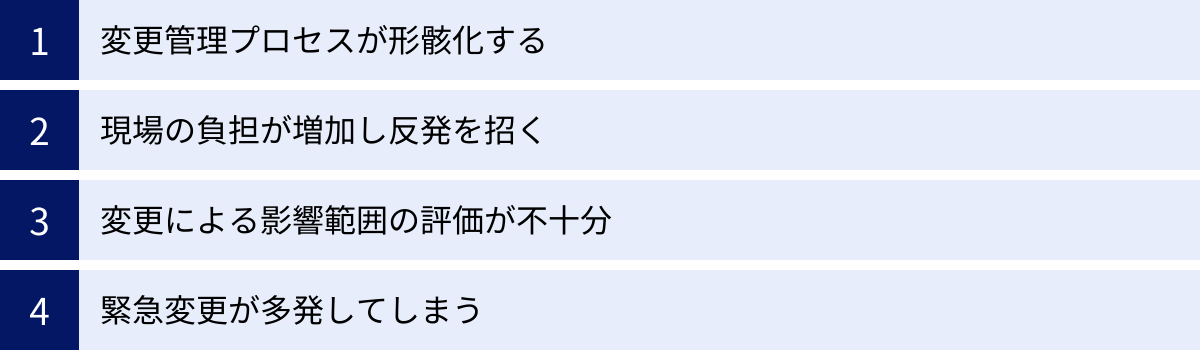

変更管理でよくある課題と失敗原因

変更管理は、ITサービスの安定運用に不可欠なプロセスですが、その導入と定着は決して簡単ではありません。多くの組織が、理想と現実のギャップに悩み、様々な課題に直面します。ここでは、変更管理の運用においてよくある課題と、その背景にある失敗原因について解説します。これらの落とし穴を事前に知ることで、より効果的な対策を講じることができます。

変更管理プロセスが形骸化する

最もよく見られる失敗パターンの一つが、プロセスが「形骸化」してしまうことです。ルールや手順は存在するものの、それが単なる儀式となり、本来の目的であるリスク管理や品質向上が達成されていない状態を指します。

【具体的な症状】

- RFCは提出されるが、内容が不十分であったり、コピペで済まされたりしている。

- CABは開催されるが、十分な議論が行われず、提出された変更がほぼ無条件で承認される「ハンコを押すだけの会議」になっている。

- 実装後レビュー(PIR)が実施されない、または形式的な報告で終わってしまい、次の改善に繋がらない。

【失敗の原因】

- 目的の不理解: なぜ変更管理が必要なのか、そのプロセスを通じて何を達成したいのかという目的意識が、経営層から現場の担当者に至るまで共有されていない。単に「ITILで決まっているから」「監査で必要だから」という理由だけで導入すると、魂の入らない形だけのプロセスになりがちです。

- 経営層のコミットメント不足: 経営層が変更管理の重要性を理解せず、支援を怠ると、プロセスは軽視され形骸化します。「手続きはいいから、とにかく早くやってくれ」というトップダウンの指示が一度でも出ると、ルールは簡単に無力化してしまいます。

- 効果の不可視化: 変更管理の成果(例:障害件数の削減、手戻り工数の削減)が正しく測定・可視化されていないため、プロセスにかかる手間やコストばかりが目立ち、その価値が認識されない。

現場の負担が増加し反発を招く

変更管理を導入した結果、かえって現場の業務が非効率になり、担当者から強い反発を招くケースも少なくありません。「お役所仕事が増えただけ」「変更管理のせいで開発スピードが落ちた」といった不満が噴出します。

【具体的な症状】

- パスワードリセットのような些細な変更にも、煩雑なRFCの作成とCABの承認が必要になる。

- 承認プロセスに時間がかかりすぎ、変更に着手できるまで何日も待たされる。

- 現場はプロセスを回避するため、正式な手続きを踏まない「闇変更」を行うようになる。

【失敗の原因】

- ワンサイズ・フィット・オールなプロセス設計: ITILが定める3つの変更モデル(標準、緊急、正常)が適切に活用されていないことが最大の原因です。すべての変更に同じ重厚なプロセスを適用しようとすると、必ず破綻します。リスクの低い定型作業は「標準変更」として迅速に処理するなど、変更の性質に応じたメリハリのあるプロセス設計が不可欠です。

- 過度に複雑なルール: RFCの項目が多すぎる、承認フローが複雑すぎるなど、現実の業務に見合わない過剰なルールを設定してしまう。プロセスは完璧である必要はなく、組織の成熟度に合わせて段階的に成長させていく視点が重要です。

- ツールの不在または不備: 変更管理プロセスを紙やExcel、メールだけで運用しようとすると、申請、承認、進捗管理のすべてが手作業となり、関係者全員に多大な負担を強いることになります。

変更による影響範囲の評価が不十分

変更管理の中核であるリスク評価と影響分析が、十分に機能しないという問題です。その結果、安全だと思って実施した変更が、予期せぬ大規模障害を引き起こしてしまいます。

【具体的な症状】

- あるサーバーへのパッチ適用が、それに依存する別のアプリケーションの動作を停止させてしまった。

- ネットワーク機器の設定変更が、全く別の部署の通信を遮断してしまった。

- 影響範囲の評価が、担当者の経験と勘に頼っており、客観的な根拠がない。

【失敗の原因】

- 構成管理(CMDB)の欠如: 正確で最新の構成管理データベース(CMDB)が存在しないことが根本的な原因です。ITインフラの正しい「地図」がなければ、変更という「道路工事」がどこに影響を及ぼすかを正確に予測することは不可能です。CMDBが整備されていない、または情報が陳腐化している場合、影響評価は必然的に不完全なものになります。

- 縦割り組織の弊害: アプリケーションチーム、インフラチーム、ネットワークチームなどが縦割りで、情報共有が不足している。各チームは自分の管理範囲しか見ておらず、システム間の相互依存性を誰も把握できていないため、全体最適の視点での影響評価ができません。

緊急変更が多発してしまう

本来は例外的な措置であるはずの「緊急変更」が常態化し、変更の大半を占めるようになってしまう状態です。これは、変更管理プロセスが崩壊している危険な兆候です。

【具体的な症状】

- 「急ぎだから」という理由で、安易に緊急変更のプロセスが利用される。

- 計画的に進めれば「正常変更」で対応できたはずの案件が、期限間際になって「緊急変更」として申請される。

- 緊急変更の事後レビューが徹底されず、なぜ緊急対応が必要だったのかという根本原因の分析が行われない。

【失敗の原因】

- 計画性の欠如: プロジェクト管理や需要管理が機能しておらず、場当たり的な対応に追われている。開発やインフラ増強の計画が杜撰で、常に後手に回っている状態です。

- リソース不足: 担当者のスキル不足や人員不足により、通常のプロセスに沿って計画的に変更を進めるだけの余力がない。

- 規律の欠如: 緊急変更の適用基準が曖昧で、乱用を許してしまう文化が根付いている。ECABが機能せず、現場の判断で緊急対応がまかり通っている。

これらの課題は、単一の原因ではなく、複数の要因が複雑に絡み合って発生することがほとんどです。成功のためには、これらの失敗原因を理解し、総合的な対策を講じる必要があります。

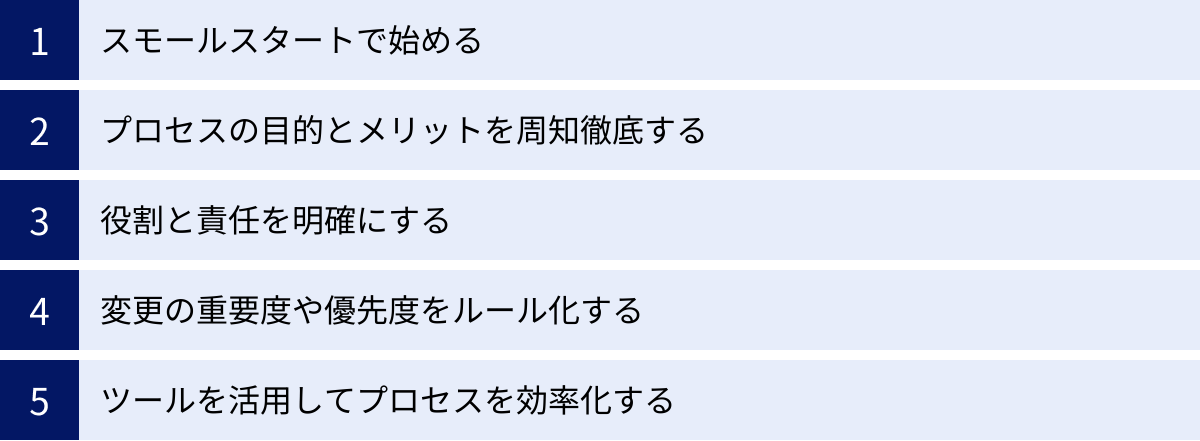

変更管理を成功させるための5つのポイント

前述したような課題を乗り越え、変更管理を組織に定着させ、そのメリットを最大限に引き出すためには、いくつかの重要なポイントがあります。ここでは、変更管理を成功に導くための5つの実践的なアプローチを紹介します。

① スモールスタートで始める

変更管理の導入は、組織文化の変革を伴う大きなプロジェクトです。最初から完璧を目指し、全社的に一斉導入しようとすると、現場の混乱や反発を招き、頓挫するリスクが高まります。

成功への近道は、「スモールスタート」です。

- 対象を絞る: まずは、影響範囲が限定的で、かつ協力的なメンバーがいる特定のシステムやチームをパイロット(試験導入)の対象として選びます。例えば、「情報システム部門内のサーバー管理チーム」や「特定のウェブアプリケーション」などから始めてみましょう。

- プロセスを絞る: 最初からITILの全プロセスを厳格に適用するのではなく、まずはRFCによる変更内容の記録と、簡易的なレビュープロセスから始めるなど、最も重要なステップに絞って導入します。

- 効果を実感し、改善する: パイロット導入で得られた成果(例:障害の未然防止)や課題を関係者で共有します。現場のフィードバックを元にプロセスを改善し、「変更管理を導入すれば、確かに自分たちの仕事が楽になる」という成功体験を積み重ねることが重要です。

この小さな成功体験をテコにして、徐々に対象範囲を広げていくアジャイルなアプローチが、結果的に最も確実で早い定着に繋がります。

② プロセスの目的とメリットを周知徹底する

現場の担当者にとって、変更管理は単なる「規制」や「手続きの増加」と捉えられがちです。この認識を改めさせることができなければ、プロセスの遵守は期待できません。

重要なのは、なぜこのプロセスが必要なのかという「目的(Why)」と、それによって得られる「メリット」を、関係者全員が自分事として理解するまで、繰り返し丁寧に説明することです。

- 「規制」から「支援」へ: 変更管理は、現場担当者を縛るためのものではなく、むしろ「予期せぬ障害対応という無駄な作業から解放し、より創造的な仕事に集中できるよう支援するための仕組み」であることを強調します。

- 具体的な言葉で伝える: 「ガバナンス強化」といった抽象的な言葉だけでなく、「このプロセスを使えば、深夜の緊急呼び出しが減ります」「手戻りがなくなるので、結果的に早くリリースできます」といった、現場の担当者が実感できるメリットを具体的に示します。

- 継続的なコミュニケーション: 導入時に一度説明して終わりではなく、定例会や勉強会などを通じて、定期的にプロセスの目的や改善状況を共有し、対話の機会を設けることが不可欠です。

③ 役割と責任を明確にする

「誰が」「何を」「いつまでに」やるのかが曖昧なプロセスは、必ず形骸化します。変更管理を機能させるためには、前述した変更要求者、変更管理者、CAB、ECABといった役割を正式に任命し、その責任と権限を明確に定義して、組織内に周知する必要があります。

- RACIチャートの活用: 各プロセスステップにおいて、誰が実行責任者(Responsible)、説明責任者(Accountable)、協議先(Consulted)、報告先(Informed)なのかを一覧化したRACIチャートを作成すると、役割分担が視覚的に明確になります。

- 権限の委譲: 変更管理者やCABには、変更を承認・却下するための正式な権限を与える必要があります。彼らの決定が、他の上位者によって簡単に覆されるようなことがあってはなりません。

- 専任担当者の設置: 可能であれば、変更管理者を専任または主要な兼務として任命することが理想です。片手間の業務として位置づけられると、プロセスの推進力が弱まってしまいます。

役割と責任が明確になることで、各担当者は自身のやるべきことを自覚し、プロセスは円滑に流れるようになります。

④ 変更の重要度や優先度をルール化する

すべての変更に同じプロセスを適用することが非効率化を招くことは、既に述べた通りです。プロセスの効率性とガバナンスのバランスを取るために、変更の種類に応じたルールの整備が極めて重要です。

- 標準変更カタログの作成: 「どのような変更が、CABの承認なしで実施できる標準変更にあたるのか」を具体的に定義し、リスト化(カタログ化)します。例えば、「ユーザーアカウント作成」「定例パッチ適用」などをリストに登録し、その手順書も整備します。このカタログを充実させていくことが、プロセスの効率化に直結します。

- 正常変更の分類基準の定義: 正常変更を「メジャー」「マイナー」などに分類するための客観的な基準を設けます。例えば、「影響ユーザー数100人以上、または想定ダウンタイム1時間以上はメジャー変更とする」といった具体的なルールを定義します。これにより、変更の重要度に応じた適切なレベルのレビューが可能になります。

- 緊急変更の適用基準の厳格化: 緊急変更を発動できる条件(例:「重大なサービス停止が発生している場合」など)を厳格に定義し、乱用を防ぎます。

これらのルールを明文化し、共有することで、担当者の個人的な判断に頼らない、一貫性のあるプロセス運用が実現します。

⑤ ツールを活用してプロセスを効率化する

手作業による変更管理は、関係者全員に多大な負担を強いるだけでなく、記録の抜け漏れや進捗の不透明化といった問題を引き起こします。変更管理を本格的に運用するには、専用のツールの活用が事実上必須です。

ITSM(ITサービスマネジメント)ツールやプロジェクト管理ツールを導入することで、プロセスを大幅に効率化し、自動化できます。

- ワークフローの自動化: RFCの申請から承認、タスクの割り当てといった一連のワークフローを自動化し、承認待ちなどの滞留時間を削減します。

- 情報の一元管理: すべてのRFC、承認履歴、関連ドキュメントがツール上で一元管理され、いつでも誰でも必要な情報にアクセスできます。

- 可視性の向上: ダッシュボード機能により、現在進行中の変更のステータスや、過去の変更履歴、各種統計データ(変更件数、成功率など)をリアルタイムで可視化できます。

- 他プロセスとの連携: インシデント管理や構成管理(CMDB)といった他のITILプロセスと連携させることで、インシデントからRFCを起票したり、RFCにCI情報を紐付けたりといった、より高度な運用が可能になります。

ツールはあくまでプロセスを支援するものですが、適切に活用すれば、人間は本来注力すべきリスク評価や改善活動といった、より付加価値の高い業務に集中できるようになります。

変更管理に役立つおすすめツール3選

変更管理プロセスを効率的かつ効果的に運用するためには、適切なツールの選定が鍵となります。ここでは、世界中の多くの企業で導入実績があり、変更管理機能に定評のある代表的なツールを3つ紹介します。それぞれの特徴を理解し、自社の規模や目的、文化に合ったツールを選ぶ際の参考にしてください。

① Jira Service Management

Jira Service Managementは、アジャイル開発ツール「Jira Software」で有名なAtlassian社が提供するITサービスマネジメント(ITSM)ソリューションです。ITIL認定を受けており、変更管理をはじめ、インシデント管理、問題管理、サービス要求管理など、ITSMに必要な機能を幅広く提供します。

【主な特徴】

- 開発チームとのシームレスな連携: 最大の強みは、Jira Softwareとのネイティブな連携です。開発チームがJira Softwareで管理している開発タスク(新機能開発やバグ修正)と、運用チームがJira Service Managementで管理する変更要求(RFC)を簡単にリンクできます。これにより、DevOpsの文化に不可欠な、開発から運用までの一気通貫したトレーサビリティとコラボレーションを実現します。

- 高度な自動化機能: 「IF-THEN」形式の直感的なルール設定で、様々なプロセスを自動化できます。例えば、「リスクが『低』と評価されたRFCは、自動的にCABの特定メンバーに通知する」といったワークフローをノーコードで構築でき、手作業によるミスや遅延を削減します。

- リスク評価の自動化: 変更要求の内容に応じて、リスクレベルを自動で判定する機能があります。これにより、リスク評価の標準化と迅速化を図ることができます。

- 柔軟な価格体系: チームの規模に応じた柔軟な料金プランが用意されており、小規模なチームから大企業まで、スモールスタートしやすい点も魅力です。

【こんな組織におすすめ】

- 既にJira Softwareを導入しており、開発と運用の連携(DevOps)を強化したい組織

- アジャイルな働き方を重視し、柔軟でカスタマイズ性の高いツールを求める組織

- まずは小規模に始めて、将来的にスケールアップしていきたい組織

参照:Atlassian公式サイト

② ServiceNow

ServiceNowは、ITSM市場におけるリーディングカンパニーであり、そのプラットフォームは「ITSMのデファクトスタンダード」とも言われています。変更管理は、その中核をなす非常に強力な機能の一つです。

【主な特徴】

- 統合されたプラットフォーム: ServiceNowは、ITSMだけでなく、ITOM(IT運用管理)、ITBM(ITビジネス管理)、セキュリティ、人事、顧客サービスなど、企業のあらゆる業務プロセスを単一のプラットフォーム上で管理することを目指しています。変更管理とCMDB、インシデント管理、問題管理などが完全に統合されており、データがシームレスに連携します。

- 高度な分析と予測機能: AIと機械学習を活用した「Predictive Intelligence」機能により、類似の変更履歴から成功確率を予測したり、変更に伴う潜在的なリスクを自動で提案したりすることが可能です。これにより、よりデータドリブンな意思決定を支援します。

- 大規模組織向けのガバナンス機能: 複雑な承認ワークフロー、詳細な権限管理、厳格な監査証跡など、大企業や規制の厳しい業界で求められる高度なガバナンス機能が充実しています。

- Change Advisory Board (CAB) Workbench: CABの開催を効率化するための専用機能です。議題となるRFCの一覧表示、スケジューリング、議事録作成などを支援し、CABの運営をスムーズにします。

【こんな組織におすすめ】

- ITILに準拠した本格的なITSMを全社的に導入したい大企業

- コンプライアンス要件が厳しく、強力なガバナンスと監査機能を必要とする組織

- ITプロセス全体の標準化と自動化を目指す、成熟度の高い組織

参照:ServiceNow公式サイト

③ Redmine

Redmineは、オープンソースで提供されているプロジェクト管理・課題管理ツールです。本来はITSM専用ツールではありませんが、その柔軟性と豊富なプラグインにより、変更管理ツールとして活用している組織も少なくありません。

【主な特徴】

- 無料で利用可能: 最大のメリットは、オープンソースソフトウェアであるため、ライセンス費用が無料であることです。自社サーバーにインストールして利用できます。コストを抑えて変更管理を始めたい場合に最適な選択肢となります。

- 高いカスタマイズ性: チケットの項目(トラッカー)、ステータス、ワークフローなどを自由にカスタマイズできるため、自社の独自の変更管理プロセスに合わせて柔軟に設定を組むことが可能です。

- プラグインによる機能拡張: Redmineには、世界中の開発者が作成した多種多様なプラグインが存在します。例えば、チェックリストを管理するプラグインや、承認ワークフローを強化するプラグインなどを追加することで、変更管理に必要な機能を補強できます。

- シンプルな操作性: 基本的な機能は直感的で分かりやすく、多機能な商用ツールに比べて学習コストが低い傾向にあります。

【こんな組織におすすめ】

- まずはコストをかけずにスモールスタートで変更管理を試してみたい組織

- 自社でサーバーを構築・運用できる技術力がある組織

- 標準的な機能で十分、あるいは自社のプロセスに合わせて自由にカスタマイズしたい組織

【注意点】

Redmineは無料である反面、導入やカスタマイズ、メンテナンスはすべて自己責任で行う必要があります。また、ITILに特化した機能(例:CMDBとの連携)は標準では搭載されていないため、本格的なITSM運用を目指す場合は、商用ツールのほうが適している場合が多いです。

参照:Redmine公式サイト

これらのツールの特性を比較検討し、自社の目指す変更管理のレベルや組織文化、予算に合わせて最適なものを選びましょう。

まとめ:変更管理で安定したITサービス運用を実現しよう

本記事では、ITILにおける変更管理の定義から、その目的、プロセス、成功のポイント、そして役立つツールに至るまで、包括的に解説してきました。

改めて、本記事の要点を振り返ります。

- 変更管理とは、ITサービスに対するすべての変更を、リスクを管理しながら効率的かつ迅速に実施するための体系的なプロセスです。

- その目的は、障害発生を防ぎITシステムへの影響を最小限に抑えるだけでなく、属人化の防止、ナレッジの蓄積、サービス品質の向上、コンプライアンス強化など多岐にわたります。

- 変更管理を成功させるためには、スモールスタートで始め、プロセスの目的を周知徹底し、役割と責任を明確化することが重要です。

- また、変更の重要度に応じたルール(標準変更など)を整備し、Jira Service ManagementやServiceNowといったツールを活用してプロセスを効率化することが、定着の鍵を握ります。

DXが加速し、ビジネスの変化がますます激しくなる現代において、ITシステムへの「変更」は避けて通れないどころか、むしろ積極的に推進すべき活動です。しかし、その変更が統制なく行われれば、ビジネスの根幹を揺るがす深刻な事態を招きかねません。

変更管理は、変化を恐れて停滞するための「規制」ではなく、変化を恐れずに挑戦し続けるための「安全装置」であり「羅針盤」です。一見、遠回りに見えるかもしれませんが、体系的なプロセスを組織に根付かせることが、結果的に手戻りや障害対応といった無駄なコストを削減し、ビジネスの成長を加速させる最短ルートとなります。

この記事が、貴社のITサービス運用をより安定的で価値あるものへと進化させるための一助となれば幸いです。まずは自社の現状を把握し、できるところから一歩ずつ、変更管理の導入に取り組んでみてはいかがでしょうか。