現代のビジネスにおいて、ITシステムの安定稼働は事業継続の生命線です。しかし、どれだけ万全な対策を講じても、システム障害やサービス停止といった「インシデント」を完全にゼロにすることはできません。重要なのは、インシデントが発生した際に、いかに迅速かつ適切に対応し、ビジネスへの影響を最小限に抑えるかです。そのための体系的な仕組みが「インシデント管理」です。

この記事では、インシデント管理の基本的な定義から、その目的、具体的なプロセス、成功させるためのポイントまでを網羅的に解説します。IT担当者の方はもちろん、事業部門の責任者の方も、ビジネスリスクを管理する上で不可欠なインシデント管理の知識を深めていきましょう。

目次

インシデント管理とは

インシデント管理を理解するためには、まず「インシデント」という言葉の正確な意味、そして「インシデント管理」が何を指すのかを正しく把握する必要があります。ここでは、その基本的な定義と具体的な例を詳しく見ていきましょう。

そもそも「インシデント」の意味

「インシデント(Incident)」という言葉は、一般的に「出来事」「事件」などと訳されます。特に、好ましくない、予期せぬ出来事を指す場合に用いられることが多いです。

しかし、ITサービスマネジメント(ITSM)の世界、特に国際的なベストプラクティスであるITIL®(Information Technology Infrastructure Library)において、「インシデント」はより明確に定義されています。ITIL®におけるインシデントの定義は、「計画外のサービスの中断、またはサービスの品質低下を引き起こす事象」です。また、「まだサービスに影響を与えていないが、将来的に中断や品質低下を引き起こす可能性のある事象(例:冗長化されたディスクの一方が故障した場合など)」もインシデントに含まれます。

この定義のポイントは、「計画外」であることと、「サービスの中断・品質低下」に直接結びついている点です。例えば、計画メンテナンスによるサービス停止は「計画的」なため、インシデントにはあたりません。

ここで混同されやすいのが「イベント(Event)」という用語です。イベントとは、「ITサービスの提供や管理において重要な意味を持つ、状態の変化」を指します。例えば、ユーザーがシステムにログインした、サーバーのCPU使用率が70%を超えた、バックアップが正常に完了した、といった通知はすべて「イベント」です。

イベントの多くは、システムの正常な運用の一部です。しかし、一部のイベントがインシデントの引き金となったり、インシデントそのものを示したりします。例えば、「サーバーのCPU使用率が100%に達し、応答がなくなった」というイベントは、サービスの品質低下、つまりインシデントが発生したことを意味します。このように、インシデントは特別な種類のイベントであると考えることができます。インシデントとイベントを区別することは、対応の緊急性や重要度を判断し、限られたリソースを適切に配分するために非常に重要です。

インシデント管理の定義

上記の「インシデント」の定義を踏まえると、「インシデント管理」とは何かが見えてきます。

インシデント管理とは、インシデントの発生を検知してから、解決に至るまでの一連のライフサイクルを管理し、ビジネスへの影響を最小限に抑え、できる限り迅速にサービスを正常な状態に復旧させるための一連の活動を指します。

これは、単なる「障害対応」や「トラブルシューティング」といった、その場しのぎの活動とは一線を画します。インシデント管理は、以下のような体系的なプロセスを含みます。

- 受付と記録: インシデントをどのように受け付け、どのような情報を記録するか。

- 分類と優先順位付け: インシデントの種類を分け、ビジネスへの影響度に応じて対応の優先順位をどう決めるか。

- 調査と診断: どのように原因を調査し、問題を特定するか。

- 解決と復旧: どのように解決策を適用し、サービスを元に戻すか。

- クローズ: どのように対応を完了させ、情報を整理・蓄積するか。

インシデント管理の最大の目的は「迅速な復旧」にありますが、それだけではありません。対応プロセスを通じて収集されたデータは、将来のインシデントを予防するための貴重な資産となります。インシデント管理は、その場限りの「もぐら叩き」ではなく、組織のITサービスを継続的に改善していくための重要な基盤なのです。

この管理プロセスを標準化し、組織全体で徹底することで、属人化を防ぎ、誰が対応しても一定の品質を保ちながら、迅速かつ効率的にインシデントを解決できるようになります。

インシデントの具体例

インシデントの定義は少し抽象的かもしれませんので、具体的な例を挙げてイメージを深めましょう。インシデントは、IT環境のあらゆる層で発生する可能性があります。

ITインフラ関連のインシデント

これらは、ITサービスの土台となるハードウェアやネットワークに関するものです。

- サーバーのダウン: ウェブサイトをホストしているサーバーが応答しなくなり、サイトにアクセスできなくなる。

- ネットワーク障害: 社内の主要なネットワークスイッチが故障し、特定のフロアでインターネットや社内システムが利用できなくなる。

- ストレージ容量の枯渇: データベースサーバーのディスク容量が100%に達し、データの書き込みができなくなり、アプリケーションがエラーを返す。

- 電源障害: データセンターの停電により、複数のサーバーがシャットダウンする。

アプリケーション関連のインシデント

これらは、ユーザーが直接利用するソフトウェアや業務システムに関するものです。

- 決済機能の不具合: ECサイトでクレジットカード決済を試みると、原因不明のエラーが表示され購入を完了できない。

- アプリケーションのフリーズ: 経費精算システムの特定の画面で申請ボタンをクリックすると、アプリケーションが応答しなくなる。

- ログインできない: ソフトウェアのアップデート後、特定のOSバージョンのユーザーがログイン画面で認証に失敗する。

- データの不整合: 在庫管理システム上の在庫数と、実際の倉庫の在庫数が一致しない。

セキュリティ関連のインシデント(セキュリティインシデント)

これらは、情報の機密性、完全性、可用性を脅かす事象です。重大なビジネスリスクに直結することが多く、特に迅速な対応が求められます。

- マルウェア感染: 社員のPCがランサムウェアに感染し、ファイルが暗号化されてしまう。

- 不正アクセス: 外部から社内サーバーへ不正なアクセスが試みられた形跡が検知される。

- DDoS攻撃: 大量のアクセスがウェブサイトに送りつけられ、サービスが応答不能な状態に陥る。

- 情報漏洩: データベースの設定ミスにより、顧客情報が外部から閲覧可能な状態になっていたことが発覚する。

これらの例を見てわかるように、インシデントの規模や影響は様々です。たった一人のユーザーに影響する軽微なものから、全社的な業務停止や企業の信頼失墜に繋がる重大なものまで、多岐にわたります。だからこそ、すべてのインシデントを体系的に管理し、その重要度に応じて適切に対応する「インシデント管理」の仕組みが不可欠なのです。

インシデント管理の目的

インシデント管理を導入し、実践する目的は多岐にわたりますが、突き詰めると「ビジネスを守り、成長させるため」と言えます。ここでは、その主要な3つの目的「迅速なサービスの復旧」「インシデントの再発防止」「顧客満足度の維持・向上」について、それぞれ深く掘り下げていきます。

迅速なサービスの復旧

インシデント管理における最優先かつ最も重要な目的は、インシデントによって中断・低下したサービスを、可能な限り迅速に正常な状態へ復旧させることです。ITサービスが停止している時間は、そのままビジネスの損失に直結します。

例えば、ECサイトが1時間ダウンした場合、その間に得られたはずの売上はすべて機会損失となります。大規模なセール期間中であれば、その損害は計り知れません。また、社内の基幹システムが停止すれば、全従業員の業務がストップし、生産性は著しく低下します。顧客からの問い合わせに対応することも、製品を出荷することもできなくなるかもしれません。

このように、サービスの停止時間(ダウンタイム)は、直接的な金銭的損失だけでなく、生産性の低下、ビジネスチャンスの逸失といった形で企業にダメージを与えます。したがって、このダウンタイムを1分1秒でも短縮することが、インシデント管理の至上命題となります。

迅速な復旧を実現するためには、場当たり的な対応では不十分です。インシデント管理のフレームワークは、そのための具体的な仕組みを提供します。

- 明確なプロセスの確立: インシデント発生時に「誰が」「何を」「どの順番で」行うべきかが事前に定義されているため、混乱なくスムーズに対応を開始できます。

- 適切な優先順位付け: すべてのインシデントに同時に対応することは不可能です。ビジネスへの影響度と緊急度に基づいて優先順位を付け、最も重要な問題からリソースを集中投下することで、全体の損害を最小化します。

- 効果的な情報共有: サービスデスク、技術担当者、管理者、そして影響を受けるユーザー間で、状況がリアルタイムに共有されることで、重複作業や確認の手間を省き、迅速な意思決定を支援します。

また、インシデント管理では、恒久的な解決策が見つかる前に、一時的な回避策(ワークアラウンド)を適用することも重視されます。例えば、根本原因の特定に時間がかかる場合でも、サーバーを再起動する、代替システムに切り替えるといった暫定的な措置でサービスを復旧させることを優先します。これは、まずビジネスの損失を食い止めるという目的を達成するための、現実的かつ効果的なアプローチです。

インシデントの再発防止

インシデント管理は、目の前の火事を消す(迅速な復旧)だけでなく、火事が二度と起こらないようにする(再発防止)ための重要な布石となります。インシデント対応がその場しのぎの「もぐら叩き」で終わってしまうと、同じ問題が繰り返し発生し、そのたびに復旧作業に追われ、運用コストは増大し続けます。

インシデント管理プロセスでは、発生したすべてのインシデントが詳細に記録されます。いつ、何が起こり、どのような影響があり、誰が、どのように対応し、どれくらいの時間で解決したか、といった情報が一元的に蓄積されます。この蓄積されたインシデントデータこそが、再発防止に向けた分析の源泉となる貴重な資産です。

これらのデータを分析することで、以下のような知見を得ることができます。

- 傾向分析: 特定のシステムや機器でインシデントが多発していないか、特定の時間帯にパフォーマンス低下が集中していないか、といった傾向を把握できます。これにより、問題が潜在している箇所を特定し、予防的な措置を講じることが可能になります。

- 根本原因分析(RCA: Root Cause Analysis)への連携: インシデント管理は、インシデントの「根本原因」を突き止めること自体を主目的とはしません(それは後述する「問題管理」の役割です)。しかし、インシデントの記録は、根本原因を分析するための最も重要なインプットとなります。何度も再発するインシデントや、重大なインシデントについては、その記録をもとに問題管理プロセスへと引き継ぎ、なぜそれが起きたのかを徹底的に掘り下げます。

根本原因が特定されれば、恒久的な再発防止策を講じることができます。例えば、プログラムのバグを修正する、ハードウェアを交換する、システムの構成を変更する、運用手順やマニュアルを改訂する、監視設定を強化して予兆を早期に検知できるようにするなどです。

このように、インシデント管理を通じて得られるデータを活用し、再発防止に取り組むことは、長期的なシステムの安定性向上と、運用コストの削減に直接的に貢献します。

顧客満足度の維持・向上

ITサービスは、社内従業員向けであれ、社外の顧客向けであれ、その利用者(ユーザー)がいて初めて価値を持ちます。インシデントが発生すると、ユーザーはサービスを利用できなくなり、不便を感じ、不満を抱きます。これが頻繁に起これば、サービスや企業そのものへの信頼は失われ、顧客は離れていってしまうでしょう。

インシデント管理は、このユーザーエクスペリエンスへの悪影響を最小限に食い止め、顧客満足度を維持、さらには向上させるという重要な目的を担っています。

適切なインシデント管理は、以下の点で顧客満足度に貢献します。

- 迅速な復旧による不便の最小化: 最優先の目的である迅速な復旧は、顧客がサービスを使えない時間を短くし、不満を最小限に抑えるための最も直接的な方法です。

- 透明性の高いコミュニケーション: インシデント発生時に沈黙していると、顧客の不安や不満は増大します。インシデント管理のプロセスに従い、「現在、障害が発生していること」「影響範囲」「対応状況」「復旧見込み」といった情報を、ウェブサイトやSNS、メールなどで適時、誠実にアナウンスすることで、顧客は状況を理解し、安心感を得ることができます。

- 一貫性のある丁寧な対応: 問い合わせ窓口(サービスデスク)が一本化され、対応プロセスが標準化されているため、顧客は誰に連絡すればよいか迷うことがありません。また、担当者によって言うことが違うといった事態も避けられ、一貫した質の高い対応を提供できます。

興味深いことに、インシデント発生時の対応が誠実かつ迅速であれば、かえって顧客の信頼を高め、ロイヤリティを向上させることさえあります。完璧なサービスよりも、問題が起きた時にいかに真摯に向き合うかが、顧客との長期的な関係構築において重要になるのです。

この目的は、社外顧客だけでなく、社内ユーザー(従業員)に対しても同様です。社内システムに関するインシデントに迅速かつ丁寧に対応することは、従業員の業務効率と満足度を高め、結果として組織全体の生産性向上に繋がります。

インシデント管理と関連用語との違い

ITサービスマネジメント(ITSM)の世界には、インシデント管理と密接に関連し、しばしば混同されがちな用語がいくつか存在します。特に「問題管理」「サービス要求管理」「変更管理」は、インシデント管理と連携して機能する重要なプロセスです。これらの違いを明確に理解することは、各プロセスの役割を正しく認識し、ITSM全体を効果的に運用するために不可欠です。

問題管理との違い

インシデント管理と最も混同されやすいのが「問題管理(Problem Management)」です。両者は密接に関連していますが、その目的と活動内容は明確に異なります。一言で言えば、インシデント管理が「対処療法」であるのに対し、問題管理は「根本治療」を目指すプロセスです。

| 観点 | インシデント管理 | 問題管理 |

|---|---|---|

| 目的 | 迅速なサービス復旧、ビジネスへの影響最小化 | 根本原因の特定と恒久的な解決、再発防止 |

| 対象 | サービスの中断や品質低下(事象) | インシデントを引き起こす未知の根本原因(問題) |

| 時間軸 | 発生直後〜復旧まで(短期的・リアクティブ) | 調査〜恒久対策まで(中長期的・プロアクティブ) |

| 優先度 | 緊急性、影響度 | 発生頻度、影響度、解決の難易度 |

| 主な活動 | 一時的な回避策の適用、エスカレーション | 根本原因分析(RCA)、恒久的な解決策の策定 |

インシデント管理のゴールは、前述の通り「サービスの迅速な復旧」です。そのために、サーバーを再起動する、代替機に切り替えるといった暫定的な回避策(ワークアラウンド)が積極的に用いられます。なぜそのインシデントが起きたのか、という根本原因の追及は、迅速な復旧の妨げになる場合は後回しにされます。

一方、問題管理のゴールは、「インシデントの根本原因を特定し、それを取り除くための恒久的な解決策を見つけ、将来のインシデント発生を未然に防ぐこと」です。問題管理は、インシデント管理で対応が完了した後、その記録を引き継ぐ形で開始されることが多くあります。特に、何度も繰り返し発生するインシデントや、ビジネスへの影響が甚大な重大インシデントは、問題管理の対象となります。

具体例で考えてみましょう。

- インシデント: 「ECサイトの動作が非常に遅い」という報告が多数寄せられる。

- インシデント管理の対応: 調査の結果、特定のデータベースサーバーに負荷が集中していることが判明。応急処置として、サーバーを再起動したところ、サイトの動作は正常に戻った。これでインシデントは「解決」され、サービスは復旧しました。

- 問題管理の対応: なぜデータベースサーバーに負荷が集中したのか?インシデント管理の対応だけでは、また同じことが起こる可能性があります。そこで問題管理チームは、インシデントの記録をもとに詳細な調査を開始します。ログを分析し、アプリケーションのコードをレビューした結果、特定の検索クエリが非効率で、データベースに過大な負荷をかけていたという「根本原因」を突き止めます。そして、このクエリを修正するという「恒久的な解決策」を策定し、変更管理プロセスを通じてリリースします。

このように、インシデント管理が消火活動だとすれば、問題管理は出火原因を調査し、建物を耐火構造に改修するような活動と言えるでしょう。

サービス要求管理との違い

次に違いを理解すべきなのが「サービス要求管理(Service Request Management)」です。これは、ユーザーからの標準的なリクエストに応えるプロセスであり、「予期せぬ障害」であるインシデントとは性質が全く異なります。

キーポイントは、その事象が「計画外の障害」なのか、「標準的な依頼」なのかという点です。

| 観点 | インシデント管理 | サービス要求管理 |

|---|---|---|

| 性質 | 予期せぬ障害、故障、サービスの品質低下 | 標準化された定型的な依頼 |

| 目的 | 正常な状態への復旧 | ユーザーへのサービス提供 |

| プロセス | 調査、診断、解決といった非定型なプロセス | 事前に定義された定型的なプロセス |

| リスク | 高い(ビジネスに直接影響) | 低い(計画的な対応が可能) |

| 例 | システムダウン、ネットワーク不通、アプリのエラー | パスワードリセット、アカウント作成、PCのセットアップ |

インシデントは、「昨日まで使えていたメールが、突然送受信できなくなった」「ウェブサイトが表示されない」といった、本来あるべきサービスが利用できない状態を指します。これらは計画外であり、ビジネスへの影響も大きいため、迅速な対応が求められます。

一方、サービス要求は、「新しいPCを用意してほしい」「社内システムのアカウントを発行してほしい」「パスワードを忘れたのでリセットしてほしい」といった、ユーザーからの依頼事項です。これらは日常的に発生する定型的な業務であり、多くの場合、対応手順や承認フローが事前に決められています。リスクは低く、インシデントほどの緊急性はありません。

なぜこの二つを区別する必要があるのでしょうか。それは、対応するチーム、プロセス、そしてSLA(Service Level Agreement)が異なるからです。サービス要求は、サービスデスクが標準的な手順書に従って迅速に処理できることが多いですが、インシデントは専門的な技術チームによる調査が必要になる場合があります。これらを同じ「問い合わせ」として扱ってしまうと、本当に緊急性の高いインシデントの対応が遅れたり、逆に簡単なサービス要求に専門家が時間を取られたりして、リソースの配分が非効率になります。

受付の段階で、問い合わせがインシデントなのかサービス要求なのかを正しく切り分けることが、効率的なITサポートの第一歩となります。

変更管理との違い

「変更管理(Change Management、ITIL 4では変更実現 – Change Enablement)」は、ITインフラやサービスに対するすべての変更を、管理された方法で実施するためのプロセスです。インシデント管理が「計画外の事象」への事後対応(リアクティブ)であるのに対し、変更管理は「計画的な行為」を事前に管理(プロアクティブ)する点で大きく異なります。

| 観点 | インシデント管理 | 変更管理 |

|---|---|---|

| トリガー | 計画外のサービス中断 | 計画的なIT環境の変更要求 |

| アプローチ | リアクティブ(事後対応) | プロアクティブ(事前評価・計画) |

| 目的 | 迅速な復旧 | 変更に伴うリスクの最小化と円滑な実施 |

| 主な活動 | 障害対応、エスカレーション | 変更要求の評価、計画、テスト、実装、レビュー |

変更管理の目的は、サーバーのOSをアップデートする、新しいアプリケーションを導入する、ネットワーク機器を交換するといった変更作業が、既存のサービスに悪影響(つまり、新たなインシデント)を及ぼすことなく、スムーズに完了するようにコントロールすることです。そのために、変更内容、影響範囲、リスク、テスト計画、切り戻し手順などを事前に評価し、承認されたものだけが実施されます。

この二つのプロセスは、対立するものではなく、相互に深く関わり合っています。

- 不十分な変更管理は、インシデントを引き起こす: 変更のリスク評価やテストが不十分なまま本番環境に適用した結果、「OSアップデート後にアプリケーションが動かなくなった」といったインシデントが発生することは少なくありません。統計的に見ても、多くのインシデントは直前の「変更」に起因すると言われています。

- インシデントの恒久対策として、変更が必要になる: 問題管理プロセスによって特定された根本原因を解決するために、「プログラムを修正する」「サーバーのスペックを増強する」といった対策が必要になることがあります。これらの対策の実施は、無秩序に行うのではなく、必ず変更管理プロセスを通じて計画的・安全に行われるべきです。

つまり、変更管理はインシデントの発生を未然に防ぐ「予防」の役割を担い、インシデント管理や問題管理の結果生まれた「治療」策を実施する際にも活用される、という関係にあります。これらのプロセスの連携を強化することが、安定的で信頼性の高いITサービスの提供に繋がるのです。

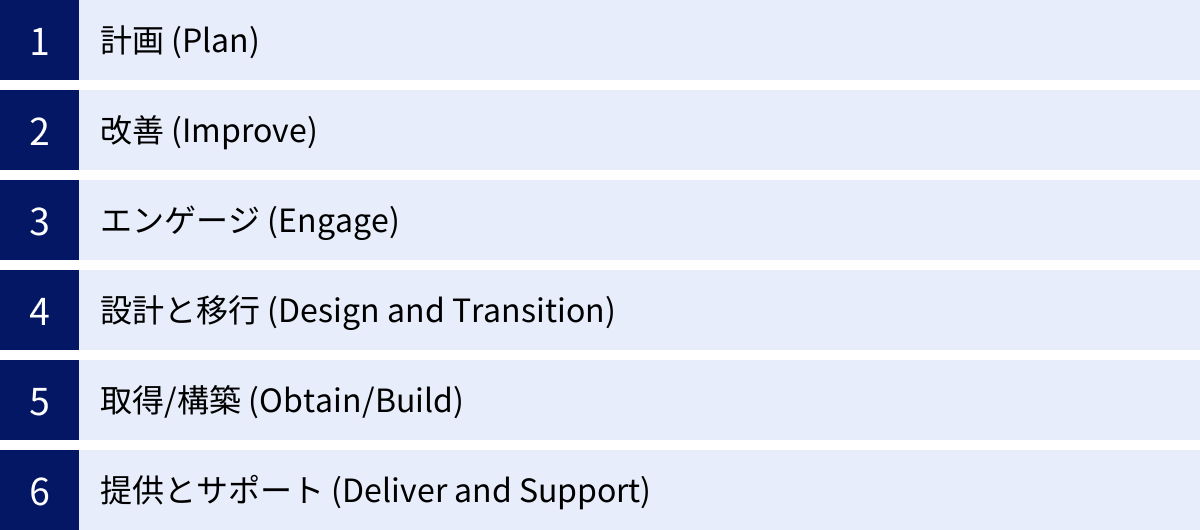

ITIL®におけるインシデント管理の位置づけ

インシデント管理について語る上で、ITIL®(Information Technology Infrastructure Library) の存在は欠かせません。ITIL®は、ITサービスマネジメント(ITSM)における成功事例(ベストプラクティス)を体系的にまとめたフレームワークであり、世界中の多くの企業や組織でIT運用の標準的な指針として採用されています。インシデント管理は、このITIL®を構成する中心的な要素の一つです。

ITIL®は、1980年代に英国政府によって策定されて以来、時代の変化に合わせて改訂が重ねられてきました。最新バージョンであるITIL® 4では、従来のプロセス中心のアプローチから、ビジネス価値の創出に焦点を当てた、より柔軟で包括的なフレームワークへと進化しています。

ITIL® 4の中核をなすのが、サービスバリューシステム(SVS) という概念です。これは、組織がITサービスを通じていかにして価値を創造するかを示したモデルであり、その中心的なエンジンとしてサービスバリューチェーン(SVC) が位置づけられています。

サービスバリューチェーンは、価値を創造するための一連の活動で構成されています。

- 計画 (Plan): 全体的な方向性や戦略を立てる活動。

- 改善 (Improve): サービスやプラクティスを継続的に改善する活動。

- エンゲージ (Engage): 利害関係者(顧客、ユーザーなど)との関係を構築し、ニーズを理解する活動。

- 設計と移行 (Design and Transition): ニーズに合ったサービスを設計し、構築・展開する活動。

- 取得/構築 (Obtain/Build): サービスのコンポーネントを調達または開発する活動。

- 提供とサポート (Deliver and Support): 実際にサービスを提供し、ユーザーをサポートする活動。

インシデント管理は、この中で主に「提供とサポート」の活動に属します。サービスが実際に稼働している中で発生する中断や品質低下に対応し、ユーザーがサービスを継続して利用できるよう支援する、まさに最前線の活動です。しかし、インシデント管理は単独で機能するわけではありません。

ITIL® 4では、従来の「プロセス」という呼び方に代わり、「プラクティス」という用語が用いられています。プラクティスは、特定の目的を達成するための組織のリソース(人、プロセス、ツールなど)の集合体です。インシデント管理も34あるITIL®プラクティスの一つとして定義されています。

ITIL®におけるインシデント管理プラクティスの目的は、「インシデントによるサービスへの悪影響を最小限に抑え、合意されたサービスレベル内でインシデントを迅速に解決すること」とされています。これは、これまで述べてきたインシデント管理の目的と完全に一致します。

重要なのは、インシデント管理プラクティスが他のプラクティスとどのように連携して価値を生み出すかです。

- サービスデスク (Service Desk): ユーザーからのインシデント報告を受け付ける最初の窓口(SPOC: Single Point of Contact)として機能します。エンゲージ活動の最前線であり、インシデント管理プロセスの起点となります。

- 問題管理 (Problem Management): インシデントの根本原因を特定し、恒久的な解決策を策定します。インシデント管理から得られるデータが、問題管理のインプットとなります。これは改善活動に直結します。

- 変更実現 (Change Enablement): 問題管理で策定された解決策(例:パッチ適用、構成変更)を実施する際に、リスクを管理しながら安全に変更を行うためのプロセスです。設計と移行活動と深く関連します。

- サービスレベル管理 (Service Level Management): SLA(Service Level Agreement)を定義し、インシデントの解決目標時間などを設定します。インシデント管理のパフォーマンスを測定し、改善するための基準を提供します。

- サービス構成管理 (Service Configuration Management): サーバー、ネットワーク機器、アプリケーションといったIT資産(CI: Configuration Item)とその関連情報を管理します。インシデント発生時に、どのシステムが影響を受けるか、関連するコンポーネントは何かを迅速に特定するために不可欠な情報を提供します。

このように、ITIL®のフレームワークの中で、インシデント管理はITサービス提供の安定性を維持するためのハブ的な役割を担っています。インシデントという「計画外の事象」を起点として、他の様々なプラクティスと連携し、サービスの復旧、改善、そして将来の価値創造へと繋げていくのです。

ITIL®を導入することは、単にプロセスを形式的に当てはめることではありません。ITIL®という世界共通の「物差し」と「共通言語」を手に入れることで、自社のITサービスマネジメントの成熟度を客観的に評価し、属人化を排除し、組織として継続的に改善していくための強力な基盤を築くことに繋がります。ITIL®はあくまでベストプラクティス集であるため、その全てを厳密に導入する必要はありません。自社の規模や文化、ビジネスの特性に合わせて、必要な部分から取り入れ、カスタマイズしていくことが成功の鍵となります。

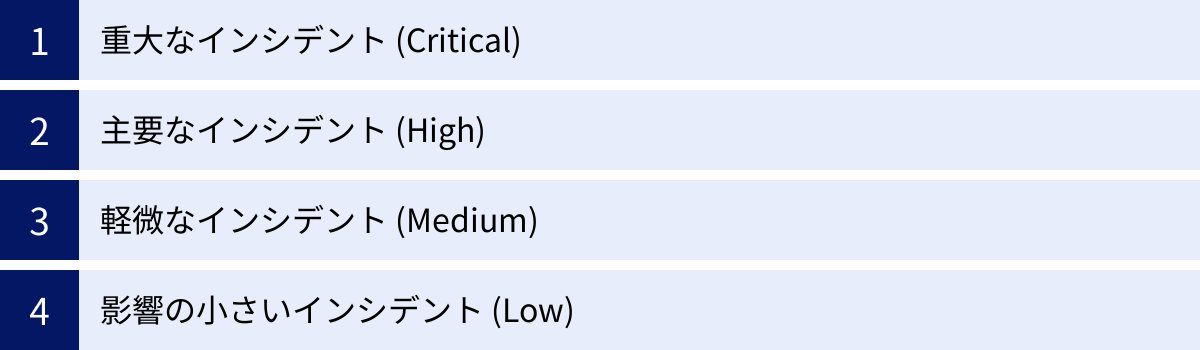

インシデントの分類:4つの重大度レベル

発生したインシデントすべてに同じ熱量とリソースで対応することは、非現実的かつ非効率です。たった一人の社員のプリンターの不具合と、全社的な基幹システムの停止を同列に扱うわけにはいきません。そこで不可欠となるのが、インシデントの重要度を客観的に評価し、対応の優先順位を決定する「分類」のプロセスです。

この分類は通常、「影響度(Impact)」と「緊急度(Urgency)」という2つの軸で評価され、その組み合わせによって最終的な「優先度(Priority)」が決定されます。

- 影響度(Impact): そのインシデントがビジネスに与える損害の大きさや範囲を示します。影響を受けるユーザー数、売上への影響、ブランドイメージの毀損、法規制やコンプライアンスへの影響度合いなどが判断基準となります。

- 緊急度(Urgency): そのインシデントを解決するために許される時間的な猶予を示します。影響が時間とともに拡大するかどうか、重要な業務の締め切りが迫っているか、代替手段の有無などが判断基準となります。

例えば、「影響度は高いが緊急度は低い」(例:月末にしか使わない機能の不具合)や、「影響度は低いが緊急度は高い」(例:社長のPCが起動しない)といったケースも存在します。このマトリクスに基づいて優先度を決定することで、限られた人的・時間的リソースを、最もビジネス価値の高いインシデントに集中させることができます。

ここでは、この優先度に基づいて一般的に用いられる4段階の重大度レベルについて、それぞれの定義、対応方針、具体例を解説します。(※レベルの名称や定義は組織によって異なります)

① 重大度レベル1:重大なインシデント (Critical)

- 定義: ビジネスの遂行に致命的な影響を与える、またはその可能性が極めて高く、即時の対応が求められる最重要レベルのインシデント。「メジャーインシデント」とも呼ばれます。

- 影響度/緊急度: 影響度「高」× 緊急度「高」

- 影響の例:

- 全社的なシステム停止、または主要な事業部門全体の業務停止。

- 主要な顧客向けサービス(ECサイト、オンラインバンキングなど)の完全停止。

- 大規模な顧客情報や機密情報の漏洩。

- 企業の評判を著しく損なう、または法規制に違反する事象。

- 対応方針:

- 通常のインシデント対応プロセスとは異なる、特別な「重大インシデント対応プロセス」が発動されます。

- インシデントマネージャー、各技術分野のリーダー、経営層などを含む「重大インシデント対応チーム」が即座に招集されます。

- 原因究明よりも、あらゆる手段を講じてのサービス復旧が最優先されます。

- 経営層へのリアルタイムな報告と、広報部門と連携した社外への情報開示が求められます。

- 具体例:

- データセンターの全面的な停電により、すべてのサービスが停止した。

- ランサムウェアの攻撃により、社内のファイルサーバーがすべて暗号化され、業務が完全に麻痺した。

- ECサイトの決済システムに障害が発生し、一切の取引ができなくなっている。

② 重大度レベル2:主要なインシデント (High)

- 定義: ビジネスに大きな影響を与えるが、致命的ではないインシデント。多数のユーザーや重要な業務が影響を受け、迅速な対応が必要です。

- 影響度/緊急度: 影響度「高」× 緊急度「中」または 影響度「中」× 緊急度「高」

- 影響の例:

- 特定の部門や拠点全体のシステムが利用不可。

- 主要サービスの特定機能(例:ログイン、検索機能)が利用できない。

- サービスのパフォーマンスが大幅に低下し、多くのユーザーの業務に支障が出ている。

- 代替手段はあるが、非効率で大きな手間がかかる。

- 対応方針:

- 通常のインシデント対応プロセスの中で、最優先で扱われます。

- 専門の技術チーム(二次対応チーム)が直ちに対応を開始します。

- インシデントマネージャーや関係部署の管理職への定期的な状況報告が必要です。

- 影響範囲のユーザーに対して、状況と復旧見込みを通知します。

- 具体例:

- 営業部門が利用するCRMシステムがダウンし、商談記録の入力や顧客情報の参照ができない。

- 社内Webサイトの表示速度が極端に遅く、ページの表示に30秒以上かかっている。

- 会計システムの締め処理機能がエラーで動作せず、月次決算作業が遅延する恐れがある。

③ 重大度レベル3:軽微なインシデント (Medium)

- 定義: 限定された範囲のユーザーや、重要度の低い非基幹業務に影響を与えるインシデント。業務への影響は軽微で、代替手段が存在する場合が多いです。

- 影響度/緊急度: 影響度「中」× 緊急度「中」または 影響度「低」× 緊急度「高」など

- 影響の例:

- 少数のユーザーの業務に部分的な影響がある。

- サービスの利便性が低下するが、主要な機能は利用可能。

- 代替手段が容易に利用できる。

- 対応方針:

- 通常の業務時間内に、標準的な手順に従って対応されます。

- 多くはサービスデスク(一次対応)の担当者が、ナレッジベースなどを参照して解決を図ります。

- 一次対応で解決できない場合は、優先度に従って二次対応チームへエスカレーションされます。

- 具体例:

- 特定の社員1名のPCで、特定のアプリケーションだけが起動しない。

- 社内ポータルサイトの一部のリンクが切れている。

- プリンターのトナー交換が必要になった。

④ 重大度レベル4:影響の小さいインシデント (Low)

- 定義: 業務への実質的な影響がほとんどない、またはユーザーからの情報提供依頼や一般的な質問に近い内容。

- 影響度/緊急度: 影響度「低」× 緊急度「低」

- 影響の例:

- 影響は個人レベルで、業務遂行にほとんど支障はない。

- 表示上の軽微な誤字やレイアウトの崩れ。

- 機能に関する一般的な問い合わせ。

- 対応方針:

- 他の優先度の高いタスクがない場合に、担当者が対応します。

- ユーザー自身で解決できるよう、FAQやマニュアルの参照を促すこともあります。

- これらの問い合わせを分析し、FAQを充実させることで、将来の問い合わせを削減する活動に繋げます。

- 具体例:

- ソフトウェアのヘルプメニューにある文言の誤字を指摘する報告。

- 「次のバージョンアップはいつですか?」といった情報提供の依頼。

- 社内システムの操作方法に関する質問。

これらの分類基準を事前に明確に定義し、組織全体で共有しておくことで、インシデント発生時に迅速かつ客観的な判断が可能となり、対応のブレをなくすことができます。

インシデント管理のプロセス(流れ)

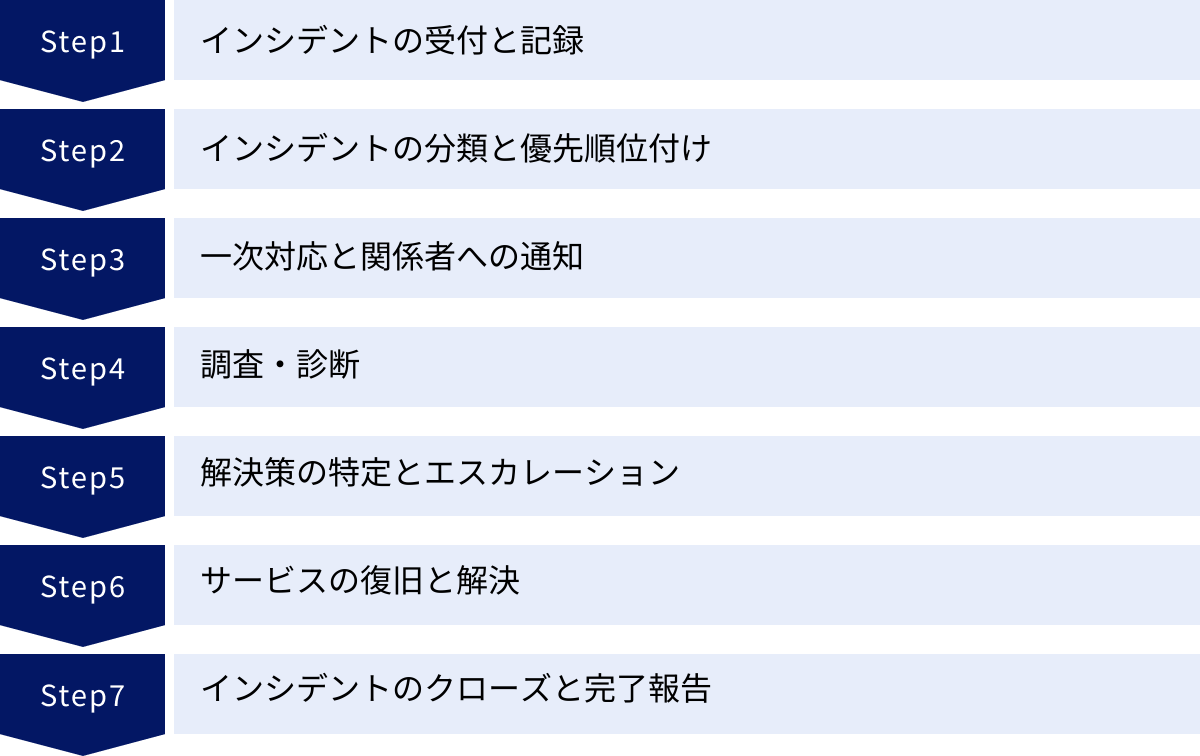

効果的なインシデント管理は、場当たり的な対応ではなく、一貫性のある体系的なプロセスに従って実行されます。ここでは、ITIL®のベストプラクティスに基づいた、インシデントの発生からクローズまでの一連の標準的なライフサイクルを7つのステップに分けて詳しく解説します。

インシデントの受付と記録

すべてのインシデント管理は、インシデントの発生を「検知」し、その内容を正確に「記録」することから始まります。

- 受付 (Detection): インシデントは様々な経路で発覚します。

- ユーザーからの報告: 電話、メール、チャット、Webフォームなどを通じてユーザーから「システムが使えない」といった報告が寄せられます。この際、問い合わせ窓口をサービスデスクに一本化(SPOC: Single Point of Contact)することが極めて重要です。これにより、情報が分散せず、ユーザーもどこに連絡すれば良いか迷わずに済みます。

- 監視ツールによる自動検知: サーバーの死活監視、リソース監視、アプリケーションパフォーマンス監視(APM)などのツールが異常を検知し、自動的にアラートを発報します。プロアクティブ(能動的)な検知は、ユーザーが気づく前に対応を開始できるため、影響を最小化する上で非常に有効です。

- 記録 (Logging): 受付したインシデントは、内容の大小にかかわらず、すべてインシデント管理ツールなどに記録されます。この記録は「チケット」や「ケース」と呼ばれ、後のプロセス全体の基盤となります。正確な記録は、情報共有、進捗管理、そして将来の分析のための不可欠な資産です。

- 記録すべき項目(例):

- 報告者の氏名、所属、連絡先

- 発生日時

- インシデントの内容(何が、どのように問題なのか)

- 影響を受けているシステムやサービス名

- 具体的なエラーメッセージやスクリーンショット

- 受付担当者名

この段階で、可能な限り詳細かつ正確な情報を収集することが、後の調査・診断の迅速化に直結します。

- 記録すべき項目(例):

インシデントの分類と優先順位付け

記録されたインシデントは、次に「どのような種類」で「どれくらい重要か」を判断するフェーズに移ります。

- 分類 (Categorization): インシデントを、あらかじめ定義されたカテゴリに分類します。例えば、「ハードウェア障害」「ソフトウェアのバグ」「ネットワークの問題」「セキュリティ事案」「ユーザーからの問い合わせ」といった分類です。さらに、「サーバー」「PC」「プリンター」や、「会計システム」「人事システム」といった階層的なカテゴリを設定することも有効です。

- 分類の目的:

- 適切な担当チームへ迅速に割り当てるため。

- 後のレポート作成や傾向分析を容易にするため。

- 分類の目的:

- 優先順位付け (Prioritization): 前述の通り、「影響度(Impact)」と「緊急度(Urgency)」のマトリクスに基づいて、対応の優先順位を決定します。このプロセスが、限られたリソースを最も効果的に活用するための鍵となります。 優先度に応じて、SLA(Service Level Agreement)で定められた目標解決時間も設定されます。

一次対応と関係者への通知

優先順位が決まると、いよいよ具体的な対応が始まります。まずはサービスデスクによる一次対応です。

- 一次対応 (Initial Diagnosis): サービスデスクの担当者は、まずナレッジベース(過去のインシデント対応履歴やFAQのデータベース)を検索し、同様の事象が過去になかったか、既知の解決策が存在しないかを確認します。簡単なパスワードリセットや設定変更など、既知の手順で解決できる問題であれば、この段階で解決を目指します。これをFirst Call Resolution(FCR: 一次解決率)と呼び、この比率を高めることがサービスデスクの重要なKPIの一つとなります。

- 関係者への通知 (Communication): 特に影響範囲が広いインシデントの場合、影響を受ける可能性のあるユーザーや関係部署に対し、状況を速やかに通知します。通知には、発生している事象、影響範囲、現在の対応状況、復旧見込みといった情報を含めます。適切なコミュニケーションは、ユーザーの不安を和らげ、同様の問い合わせが殺到するのを防ぐ効果があります。

調査・診断

一次対応で解決しない、より複雑なインシデントは、専門的な技術チーム(二次対応チーム)へエスカレーション(引き継ぎ)され、本格的な調査・診断フェーズに入ります。

- 調査・診断 (Investigation and Diagnosis): 二次対応チームの担当者は、一次対応で収集された情報をもとに、インシデントの根本的な原因を突き止めるための詳細な調査を行います。

- 具体的な調査活動:

- インシデント発生時の状況再現テスト

- システムログ、アプリケーションログ、イベントログの分析

- 構成管理データベース(CMDB)を参照し、関連するIT資産(CI)の構成や最近の変更履歴を確認

- 診断ツールの実行

このフェーズでは、仮説を立て、それを検証するというプロセスが繰り返されます。

- 具体的な調査活動:

解決策の特定とエスカレーション

調査・診断の結果、インシデントを解決するための方法を特定します。

- 解決策の特定 (Resolution):

- 恒久的な解決策: プログラムの修正や設定変更など、根本原因を取り除く解決策。

- 一時的な回避策(ワークアラウンド): 根本原因の解決に時間がかかる場合に、サービスを暫定的に復旧させるための応急処置(例:サーバーの再起動、代替システムへの切り替え)。インシデント管理では、ビジネスへの影響を最小化するため、まず回避策を適用してサービスを復旧させることが優先される場合が多くあります。

- エスカレーション (Escalation): 担当者の知識や権限では解決できない場合、インシデントはさらに上位のレベルへエスカレーションされます。

- 機能的エスカレーション: より高度な専門知識を持つチーム(例:三次対応チーム、データベース専門家、外部ベンダー)に対応を引き継ぐこと。

- 階層的エスカレーション: インシデントがSLAの目標時間を超えそうな場合や、重大なインシデントで経営判断が必要な場合に、管理職や経営層へ報告し、指示を仰ぐこと。

サービスの復旧と解決

解決策が特定されれば、それを適用してサービスを正常な状態に戻します。

- 復旧 (Recovery): 特定された解決策や回避策を本番環境に適用します。作業後には、インシデントが解消されたか、また、作業によって新たな問題が発生していないかを十分にテスト・確認することが不可欠です。

- 解決 (Resolution Confirmation): システムが正常に復旧したことを確認した後、インシデントを報告したユーザーに連絡を取り、問題が解決したことを確認してもらいます。ユーザーからの合意を得て、初めてインシデントは「解決済み」の状態となります。

インシデントのクローズと完了報告

ユーザーの合意が得られたら、インシデント対応の最終ステップに移ります。

- クローズ (Closure): インシデントのチケットを正式にクローズします。クローズする前に、以下の情報を最終確認し、正確に記録することが重要です。

- 最終的なインシデントの分類

- 解決に要した時間

- 対応内容の詳細な記録

- 特定された根本原因(もし判明していれば)

- 適用した解決策

このクローズ時の記録が、次のインシデント対応に活かされる「ナレッジ」となります。

- 完了報告 (Reporting): 重大なインシデントの場合は、対応の経緯、原因、再発防止策などをまとめたインシデントレポート(事後レビュー/Post-mortem)を作成し、関係者や経営層に報告します。このレビューを通じて得られた教訓が、組織のプロセス改善や問題管理プロセスへと繋がっていきます。

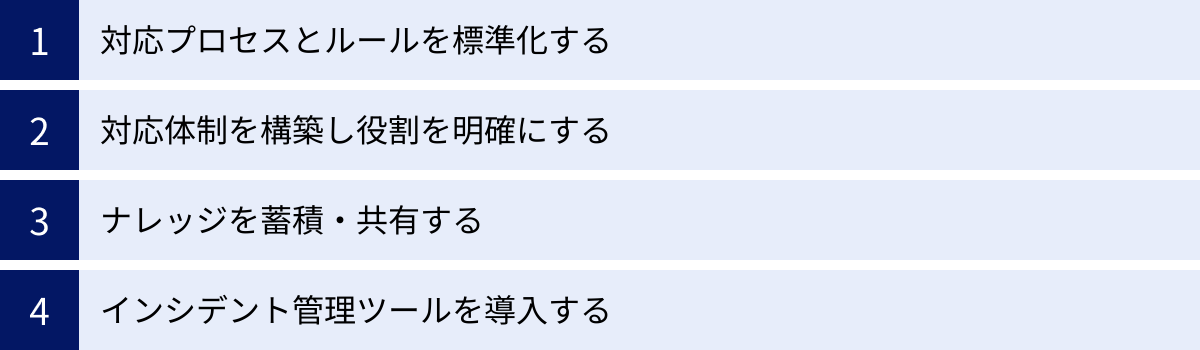

インシデント管理を成功させるための4つのポイント

インシデント管理のプロセスを導入するだけでは、必ずしも成功するとは限りません。形骸化させず、組織に根付かせ、継続的に成果を出すためには、いくつかの重要なポイントを押さえる必要があります。ここでは、インシデント管理を成功に導くための4つの実践的なポイントを解説します。

① 対応プロセスとルールを標準化する

インシデント管理の根幹は、「誰が対応しても、一定の品質で、迅速かつ確実に対応できる仕組み」を構築することにあります。 そのためには、対応プロセスとルールの標準化が不可欠です。これがなければ、対応は担当者のスキルや経験に依存する「属人化」した状態に陥り、対応品質のばらつきや、対応漏れ、遅延の原因となります。

何を標準化すべきか?

- インシデントの定義と受付チャネル: 何をインシデントとして扱うか、報告はどの窓口(SPOC)に集約するかを明確にします。

- 記録フォーマット: チケットに記録すべき必須項目をテンプレート化し、誰が記録しても必要な情報が網羅されるようにします。

- 分類・優先順位付けの基準: 前述の「影響度」と「緊急度」のマトリクスを具体的に定義し、客観的な判断基準を共有します。これにより、対応の優先順位にブレがなくなります。

- SLA(Service Level Agreement): 優先度レベルごとに、対応開始目標時間や解決目標時間を定義します。これは対応のスピード感を測るための重要な指標となります。

- エスカレーションルール: 「どのような状態になったら」「誰が」「誰に」エスカレーションするのかを明確に定めます。技術的なエスカレーション(機能的エスカレーション)と、管理職への報告(階層的エスカレーション)の両方のルールが必要です。

- コミュニケーションプラン: 重大度レベルに応じて、誰に、いつ、どのような手段で、何を報告・連絡するかを事前に定義しておきます。

標準化のポイント

最初から完璧で壮大なプロセスを目指す必要はありません。 まずは現状の非公式な対応フローを可視化し、ボトルネックや課題を洗い出すことから始めましょう。そして、ITIL®などのフレームワークを参考にしつつ、自社の規模や文化に合った、現実的でシンプルなルールからスモールスタートし、運用しながら継続的に見直し、改善していくアジャイルなアプローチが成功の鍵となります。

② 対応体制を構築し役割を明確にする

標準化されたプロセスを動かすためには、それを実行する「人」と「チーム」、つまり対応体制の構築が欠かせません。各担当者やチームが「自分の役割は何か」「誰に報告し、誰と連携すべきか」を明確に理解していることが、スムーズなインシデント対応の前提となります。

一般的なインシデント対応体制の例

- サービスデスク(一次対応チーム): ユーザーからのすべての問い合わせを受け付ける単一窓口(SPOC)。簡単なインシデントの解決、ナレッジベースを用いた一次調査、二次対応チームへの適切なエスカレーションを担います。

- 二次対応チーム: ネットワーク、サーバー、アプリケーションなど、各技術分野の専門家で構成されるチーム。サービスデスクからエスカレーションされた、より複雑なインシデントの調査・診断・解決を担当します。

- インシデントマネージャー: インシデント管理プロセス全体の責任者。プロセスの維持・改善、SLAの遵守状況の監視、重大インシデント発生時の指揮、関係者間の調整など、プロセス全体のオーナーシップを持ちます。

- 重大インシデント対応チーム(ワーキンググループ): 重大度レベル1のインシデント発生時に臨時で招集されるチーム。インシデントマネージャー、各技術チームのリーダー、事業部門の責任者、経営層、広報担当者などで構成され、迅速な意思決定と全社的な対応を指揮します。

体制構築のポイント

各役割の責任と権限を明文化することが重要です。誰が何に対して責任(Responsible)を持ち、誰が実行(Accountable)し、誰に相談(Consulted)し、誰に報告(Informed)するのかを定義したRACIチャートなどを作成すると、役割分担が非常に明確になります。また、定期的にインシデント対応訓練(シミュレーション)を実施し、定義した体制が実際に機能するかを確認・改善していくことも有効です。

③ ナレッジを蓄積・共有する

インシデントは、それ自体は望ましくない事象ですが、組織にとっては貴重な「学びの機会」です。 一度解決したインシデントの対応記録は、将来同じ、あるいは類似のインシデントが発生した際に、迅速かつ効率的に解決するための「知識=ナレッジ」となります。このナレッジを組織的に蓄積・共有する仕組みがなければ、同じ過ちが繰り返され、ベテラン担当者の退職とともにノウハウが失われてしまいます。

ナレッジ蓄積・共有のメリット

- 対応の迅速化: 過去の対応履歴を検索することで、原因の特定や解決策の発見までの時間を大幅に短縮できます。

- 一次解決率(FCR)の向上: サービスデスクの担当者が参照できるFAQや手順書が充実すれば、二次チームにエスカレーションすることなく解決できるインシデントが増え、組織全体の効率が向上します。

- 属人化の防止とスキルの平準化: 特定の担当者しか知らない「暗黙知」を、誰もが参照できる「形式知」に変えることで、チーム全体のスキルレベルの底上げに繋がります。

成功のコツ

ナレッジは作るだけでは意味がありません。「使われる」仕組み作りが重要です。

- 登録の手間を最小化する: インシデント管理ツールを活用し、インシデントのクローズ時に対応内容を簡単な操作でナレッジベースに登録できる仕組みを整えましょう。

- 文化として根付かせる: ナレッジの作成や更新、活用を個人の評価に組み込むなど、ナレッジ共有が称賛される文化を醸成することが大切です。

- 情報の鮮度を保つ: 陳腐化した情報や誤った情報は、かえって混乱を招きます。定期的にナレッジの内容を見直し、更新・メンテナンスするプロセスを確立しましょう。

④ インシデント管理ツールを導入する

メールやExcel、スプレッドシートによる手作業でのインシデント管理は、インシデントの件数が少ないうちは機能するかもしれませんが、組織が成長するにつれてすぐに限界を迎えます。情報が散逸し、対応状況の把握が困難になり、レポート作成に膨大な時間がかかるようになります。

プロセスを標準化し、ナレッジを蓄積・活用し、効率的な対応体制を維持するためには、インシデント管理ツールの導入が事実上必須です。

インシデント管理ツールの主な機能とメリット

- チケット管理: すべてのインシデントを「チケット」として一元管理。対応状況、担当者、履歴を可視化します。

- プロセスの自動化: チケットの担当者への自動割り当て、SLA超過前のアラート通知、関係者への自動メール送信など、手作業を削減し、プロセスの遵守を徹底させます。

- SLA管理: 設定した目標時間に基づき、対応の遅延を自動で監視・警告します。

- ナレッジベース: インシデントの対応履歴をデータベース化し、容易に検索・参照できる機能を提供します。

- レポート・ダッシュボード: インシデントの件数、解決時間、SLA遵守率などのKPIを自動で集計・可視化し、迅速な状況把握と改善活動を支援します。

ツール選定のポイント

ツール導入を目的化してはいけません。 まずは自社が目指すインシデント管理プロセス(ポイント①)を定義し、そのプロセスを実現するために最適なツールは何か、という視点で選定することが重要です。自社の規模、予算、必要な機能、他のシステム(監視ツールやチャットツールなど)との連携性を考慮し、複数のツールを比較検討することをおすすめします。

おすすめのインシデント管理ツール5選

インシデント管理を効率的かつ体系的に行う上で、適切なツールの選定は非常に重要です。ここでは、市場で評価の高い代表的なインシデント管理ツール(またはインシデント管理に活用できるツール)を5つ紹介します。それぞれ特徴や得意分野が異なるため、自社の組織規模、目的、既存のIT環境に合わせて比較検討する際の参考にしてください。

① Jira Service Management

Jira Service Managementは、アトラシアン社が提供するITサービスマネジメント(ITSM)ツールです。特に、アジャイル開発で広く利用されているプロジェクト管理ツール「Jira Software」とのシームレスな連携が最大の特徴です。

- 概要と特徴:

開発チームとIT運用チームが同じプラットフォーム上で連携できるため、DevOpsの文化を推進したい組織に最適です。インシデント(運用)とバグ(開発)の情報を紐づけ、根本原因の解決までをスムーズに追跡できます。ITIL®認定も受けており、本格的なITSMの導入にも対応可能です。 - 主な機能:

インシデント管理、問題管理、変更管理といったITSMの主要プロセスに対応した機能はもちろん、直感的なサービスポータルの作成、SLA管理、強力な自動化ルール、ナレッジベース(Confluenceと連携)、豊富なレポート機能などを備えています。 - 向いている組織:

- すでにJira Softwareを開発で利用している組織

- DevOpsやアジャイルな働き方をIT運用にも取り入れたい組織

- 開発と運用の壁を取り払い、迅速なサービス提供を目指す組織

- 料金プラン:

小規模チーム向けのFreeプランから、Standard、Premium、Enterpriseといったスケーラブルなプランが用意されています。基本的にはエージェント(対応者)数に応じた月額または年額の課金体系です。

(参照:アトラシアン公式サイト)

② ServiceNow

ServiceNowは、ITSMプラットフォームの分野におけるデファクトスタンダードとも言える存在です。大企業向けの非常に高機能かつ拡張性の高いプラットフォームとして知られています。

- 概要と特徴:

インシデント管理だけでなく、IT運用管理(ITOM)、ITビジネス管理(ITBM)、人事、カスタマーサービスなど、企業内の様々な業務プロセスを単一のプラットフォーム上で統合管理できる点が特徴です。AIや機械学習を活用した予測分析や自動化機能も強力です。 - 主な機能:

ITIL®に準拠したインシデント管理、問題管理、変更管理、構成管理(CMDB)はもちろん、サービスカタログ、AIOps(AI for IT Operations)によるインテリジェントなアラート集約、仮想エージェント(チャットボット)など、網羅的な機能を備えています。 - 向いている組織:

- ITIL®に厳密に準拠したITSMを全社的に導入したい大企業

- IT運用だけでなく、複数の部門業務を一つのプラットフォームに集約したい組織

- 高度なカスタマイズや他システムとの連携を前提とする複雑な要件を持つ組織

- 料金プラン:

料金は公開されておらず、企業の規模や要件に応じた個別見積もりが基本となります。

(参照:ServiceNow公式サイト)

③ Backlog

Backlogは、日本の株式会社ヌーラボが開発・提供するプロジェクト管理・タスク管理ツールです。本来はITSM専用ツールではありませんが、そのシンプルで直感的な操作性から、インシデント管理にも広く活用されています。

- 概要と特徴:

「課題」という単位でタスクを管理する仕組みが、インシデントチケットの管理にそのまま応用できます。ITエンジニアだけでなく、デザイナーやマーケターといった非エンジニア職にも親しみやすいUIが魅力です。 - 主な機能:

インシデント(課題)の登録、担当者・期限設定、状態管理、コメントでのやり取りといった基本的なチケット管理機能に加え、Wiki機能によるナレッジ共有、Git/Subversionとの連携、ガントチャートやバーンダウンチャートによる進捗可視化が可能です。 - 向いている組織:

- ITSMの専門用語に縛られず、シンプルで分かりやすいツールを求める組織

- IT部門だけでなく、他部門も巻き込んでタスク管理やインシデント管理を行いたい中小企業

- まずは手軽にチケット管理から始めたいと考えているチーム

- 料金プラン:

少人数で利用できるフリープランのほか、スターター、スタンダード、プレミアム、プラチナといったプランが用意されており、ユーザー数に応じた月額課金で利用しやすい価格設定になっています。

(参照:株式会社ヌーラボ Backlog公式サイト)

④ PagerDuty

PagerDutyは、インシデント対応の「初動」に特化したプラットフォームです。監視ツールからのアラートを確実に適切な担当者に届け、迅速な対応開始を支援することに強みを持ちます。

- 概要と特徴:

様々な監視ツールやサービスからのアラートを一元的に集約し、ノイズを削減。事前に設定したオンコールスケジュールとエスカレーションポリシーに基づき、電話、SMS、プッシュ通知など複数の手段で担当者を呼び出します。特にDevOpsやSRE(Site Reliability Engineering)といった、サービスの信頼性を重視するチームで高く評価されています。 - 主な機能:

オンコールスケジューリング、マルチチャネルでのアラート通知、エスカレーションポリシー設定、アラートのグルーピングと優先順位付け、インシデント対応のタイムライン自動記録、事後分析レポート作成支援など、インシデント検知から担当者招集までのプロセスを強力に支援します。 - 向いている組織:

- 24時間365日のサービス提供が求められ、ダウンタイムが許されない組織

- 多数の監視ツールからのアラートに埋もれ、対応が遅れがちな課題を抱える組織

- DevOps/SRE体制で、迅速な障害検知と復旧を最重要視する組織

- 料金プラン:

個人向けのFreeプランから、Professional、Business、Digital Operationsといったプランがあり、ユーザー数に応じた課金体系です。

(参照:PagerDuty公式サイト)

⑤ Zendesk

Zendeskは、元々カスタマーサービスプラットフォームとして世界的なシェアを誇りますが、その強力なチケット管理システムとヘルプセンター機能を活用したITSMソリューションも提供しています。

- 概要と特徴:

社外の顧客向けサポートと、社内の従業員向けITサポートを同じプラットフォームで一元管理できる点が大きな特徴です。顧客対応で培われた使いやすいインターフェースと、豊富なコミュニケーションチャネル(メール、チャット、電話など)の統合が強みです。 - 主な機能:

オムニチャネル対応のチケット管理、AIを活用した回答支援やチャットボット、FAQサイトとしても機能するヘルプセンター(ナレッジベース)、SLA管理、詳細な分析・レポート機能などを備えています。 - 向いている組織:

- 顧客サポート部門と社内ITサポート部門の連携を強化したい組織

- 従業員(社内顧客)の満足度向上を重視し、使いやすいサービスポータルを求めている組織

- メールやチャットなど、様々なチャネルからの問い合わせを効率的に管理したい組織

- 料金プラン:

Suite Team、Growth、Professional、Enterpriseといったプランが中心で、エージェント(対応者)数に応じた課金体系です。

(参照:Zendesk公式サイト)

| ツール名 | 特徴 | 主なターゲット | 料金体系(例) |

|---|---|---|---|

| Jira Service Management | 開発ツールJiraと強力連携、DevOps/アジャイル向け | IT部門、開発チーム | ユーザー課金、複数プラン |

| ServiceNow | 高機能・高拡張性、ITSMのデファクトスタンダード | 大企業、ITIL準拠を重視する組織 | 要問い合わせ、個別見積もり |

| Backlog | シンプルで直感的、プロジェクト管理が主体 | 中小企業、非IT部門も含む全社 | ユーザー課金、複数プラン |

| PagerDuty | オンコール管理とアラート集約に特化 | DevOps/SREチーム、24/365サービス | ユーザー課金、複数プラン |

| Zendesk | カスタマーサポートとITSMを統合 | 顧客サポート部門、社内IT部門 | エージェント課金、複数プラン |

まとめ

本記事では、インシデント管理の基本的な概念から、その目的、プロセス、成功のポイント、さらには代表的なツールまで、幅広く解説してきました。

改めて要点を整理すると、インシデント管理とは、単なる場当たり的な障害対応ではなく、ITサービスの計画外の中断や品質低下に対し、体系的なプロセスを用いて迅速にサービスを復旧させ、ビジネスへの影響を最小限に抑えるための経営活動です。その目的は、以下の3つに集約されます。

- 迅速なサービスの復旧: ダウンタイムを最小化し、機会損失や生産性の低下を防ぐ。

- インシデントの再発防止: インシデントの記録を分析し、根本原因の解決に繋げることで、長期的な安定稼働を実現する。

- 顧客満足度の維持・向上: 迅速かつ誠実な対応を通じて、ユーザー(顧客・従業員)の信頼を確保する。

この目的を達成するためには、ITIL®などのフレームワークを参考に、「プロセスの標準化」「体制の構築」「ナレッジの共有」「ツールの活用」 という4つのポイントを押さえ、組織全体で継続的に取り組んでいくことが不可欠です。

現代のビジネス環境において、インシデントの発生を完全にゼロにすることは不可能です。重要なのは、インシデントは必ず起こるものという前提に立ち、それらを単なる「問題」として処理するのではなく、組織が学び、成長するための「機会」として捉える視点です。

インシデント管理を効果的に実践することで、企業は障害に強い回復力のあるシステムを構築できるだけでなく、顧客からの信頼を高め、競争優位性を確立することができます。まずは自社の現状のインシデント対応プロセスを見直し、どこに課題があるのかを可視化することから始めてみてはいかがでしょうか。そこから、より強固で信頼性の高いサービス提供への道が拓けるはずです。