現代のビジネス環境において、デジタルデータは企業活動の根幹をなす重要な資産です。しかしその一方で、サイバー攻撃、内部不正、情報漏洩といったデジタルデータを標的とする脅威は年々深刻化・巧妙化しています。万が一、こうしたインシデントが発生した際、その原因を究明し、被害の全容を解明するために不可欠な技術が「デジタルフォレンジック」です。

本記事では、デジタルフォレンジックの基本的な概念から、その目的、必要とされる背景、具体的な調査手法、そして専門家へ依頼する際の流れや注意点まで、網羅的に解説します。この記事を通じて、デジタルフォレンジックへの理解を深め、企業のリスク管理体制を強化するための一助となれば幸いです。

目次

デジタルフォレンジックとは

デジタルフォレンジック(Digital Forensics)とは、コンピュータやスマートフォン、サーバーなどの電子機器に残されたデジタルデータを収集・保全し、科学的な手法を用いて分析・解析することで、不正行為や法的紛争に関する事実を明らかにする一連の技術やプロセスを指します。

「フォレンジック(Forensic)」という言葉は、もともと「法医学の」「科学捜査の」といった意味を持つ英単語です。警察の鑑識活動が事件現場に残された指紋や遺留品を分析するように、デジタルフォレンジックはデジタル空間に残された痕跡(ログ、ファイルの断片、操作履歴など)を調査することから、「デジタル鑑識」や「電子鑑識」とも呼ばれます。

単なる「データ復旧」と混同されがちですが、両者はその目的が根本的に異なります。データ復旧の目的は、誤って削除したり、故障で失われたりしたデータを使用可能な状態に戻すことです。一方、デジタルフォレンジックの最大の目的は、インシデントの法的な証拠能力を確保することにあります。そのため、データの収集・保全から解析、報告に至るまで、一貫して厳格な手続きと原則に則って行われなければなりません。証拠の改ざんや汚染を防ぎ、裁判などで第三者に対して客観的な事実として提示できるレベルの信頼性を担保することが極めて重要です。

デジタルフォレンジックの目的

デジタルフォレンジック調査が目指すゴールは多岐にわたりますが、主に以下の点が挙げられます。

- 不正行為の事実確認と証拠の確保:

情報漏洩、データ改ざん、横領といった不正行為が発生した際に、それが「いつ、誰が、何を、どのように」行ったのかを客観的なデジタルデータに基づいて証明します。これにより、懲戒処分の妥当性や、訴訟における主張の正当性を裏付けるための法的な証拠を確保できます。 - インシデントの原因究明と被害範囲の特定:

サイバー攻撃(ランサムウェア感染、不正アクセスなど)を受けた場合、攻撃者がどこから侵入し、どのような手法で攻撃を行い、どの情報が盗まれたり破壊されたりしたのか、その全容を解明します。正確な被害範囲の特定は、関係者(顧客、取引先、監督官庁など)への適切な報告や、二次被害の防止に不可欠です。 - 再発防止策の策定支援:

インシデントの原因を詳細に分析することで、セキュリティ上の脆弱性や、業務プロセスの問題点が明らかになります。デジタルフォレンジックの調査結果は、具体的な根拠に基づいた効果的な再発防止策を立案するための重要なインプットとなります。単にインシデントを収束させるだけでなく、将来のリスクを低減し、企業のセキュリティ体制を強化することに貢献します。 - 迅速な事業復旧(レジリエンス向上):

インシデント発生時、事業への影響を最小限に抑え、迅速に復旧することが求められます。フォレンジック調査によって安全性が確認された範囲からシステムを復旧させるなど、的確な判断を下すための情報を提供します。

これらの目的を達成することにより、デジタルフォレンジックは、インシデント発生後の対応だけでなく、企業のガバナンス強化、コンプライアンス遵守、そして社会的な信頼性の維持といった、より広範な経営課題の解決に寄与する重要な役割を担っています。

デジタルフォレンジックが必要とされる背景

近年、デジタルフォレンジックの重要性が急速に高まっています。その背景には、私たちの社会やビジネス環境の劇的な変化が深く関わっています。ここでは、デジタルフォレンジックが必要不可欠とされるようになった主要な3つの背景について解説します。

コンピュータやインターネットの普及

現代社会において、コンピュータやインターネットはビジネス活動の隅々にまで浸透し、不可欠なインフラとなっています。メールでのコミュニケーション、会計ソフトでの経理処理、クラウドストレージでの資料共有、Webサイトを通じたマーケティング活動など、企業活動のほぼすべてがデジタルデータとして記録・保存される時代になりました。

さらに、スマートフォンの普及により、従業員は場所を問わず業務データにアクセスできるようになり、個人のデバイスを業務に利用するBYOD(Bring Your Own Device)も広まっています。また、工場の生産ラインを管理するIoT(Internet of Things)機器や、監視カメラなどもネットワークに接続され、膨大なデータを生成し続けています。

このように、業務に関連するデジタルデータが生成・保存される場所やデバイスが爆発的に増加した結果、不正行為やセキュリティインシデントが発生した際に調査すべき対象も格段に複雑化・多様化しました。かつてのように、特定のサーバーやPCを調べるだけでは不十分であり、スマートフォン、クラウドサービス、ネットワーク機器など、あらゆるデジタル機器に残された断片的な情報を統合的に分析し、事実の全体像を再構築する必要が出てきました。この複雑な調査を科学的かつ体系的に行うための専門技術として、デジタルフォレンジックの需要が高まっているのです。

企業における不正の多様化・巧妙化

テクノロジーの進化は、残念ながら不正行為の手口も高度化させています。企業が直面する脅威は、もはや単純なウイルス感染や物理的な盗難だけではありません。

- サイバー攻撃の巧妙化:

ランサムウェア攻撃は、単にデータを暗号化して身代金を要求するだけでなく、事前にデータを窃取し、「支払わなければデータを公開する」と脅す二重恐喝(ダブルエクストーション)が主流となっています。また、特定の企業や組織を狙い、長期間にわたって潜伏しながら情報を盗み出す標的型攻撃(APT攻撃)も後を絶ちません。これらの攻撃は、セキュリティ製品の検知を巧みに回避する手口を用いるため、侵入されたこと自体に気づくのが遅れがちです。インシデント発覚後、攻撃の全容を解明するためには、デジタルフォレンジックによる徹底的な調査が不可欠です。 - 内部不正のデジタル化:

従業員による不正行為も、その舞台をデジタル空間に移しています。退職者が競合他社へ転職する際に、顧客リストや技術情報といった機密情報をUSBメモリや個人のクラウドストレージにコピーして持ち出すケースは典型例です。また、経理担当者が会計データを改ざんして会社の資金を横領したり、権限を悪用して人事評価データを不正に操作したりする事件も発生しています。これらの不正行為は、PCやシステムの操作ログに痕跡が残ります。デジタルフォレンジックは、これらの見えにくい不正の証拠を炙り出し、断定するための強力な手段となります。

このように、外部からの攻撃と内部からの不正の両面で、脅威がデジタル化・巧妙化していることが、その痕跡を追跡・分析できるデジタルフォレンジックの専門性を必要とする大きな要因となっています。

デジタルデータの法的証拠としての重要性の高まり

企業活動がデジタル化するにつれて、訴訟や法的手続きにおいてもデジタルデータが決定的な証拠となる場面が増加しています。

例えば、解雇した従業員から不当解雇で訴えられた場合、企業側は解雇の正当性を証明する必要があります。その際、当該従業員が在職中に行っていた不正行為(機密情報の持ち出し、横領など)の証拠として、PCの操作ログやメールの送受信履歴が極めて重要な役割を果たします。逆に、ハラスメントの被害を訴える際には、チャットツールやSNSでのやり取りが証拠となります。

しかし、これらのデジタルデータが法的な証拠として認められるためには、「証拠能力」が担保されていなければなりません。証拠能力とは、その証拠が法廷で証拠として採用されるための資格のことです。デジタルデータの場合、簡単に複製や改ざんができてしまうため、その完全性(改ざんされていないこと)と真正性(本物であること)を証明する必要があります。

ここでデジタルフォレンジックの専門性が活きてきます。デジタルフォレンジックでは、「証拠保全」という厳格な手続きに則って、対象となる機器からデータを一切変更することなく完全にコピー(イメージング)します。そして、その後の分析作業はすべてコピーしたデータに対して行われます。この一連のプロセスを詳細に記録した報告書によって、収集・分析したデータが客観的で信頼に足るものであることを証明し、法的な証拠能力を持たせることができるのです。

特に、国際的な訴訟で導入されている「eディスカバリ(電子証拠開示制度)」では、訴訟に関連する可能性のある電子データを網羅的に提出することが義務付けられています。このような法制度への対応においても、適切な手順でデータを収集・分析できるデジタルフォレンジックの知見は不可欠となっています。

デジタルフォレンジックが必要になる主なケース

デジタルフォレンジックは、具体的にどのような場面で活躍するのでしょうか。ここでは、企業が直面しうる代表的な5つのケースを挙げ、それぞれにおいてデジタルフォレンジックがどのように役立つかを具体的に解説します。

情報漏洩・サイバー攻撃の調査

企業にとって最も深刻な脅威の一つが、外部からのサイバー攻撃による情報漏洩です。ランサムウェア感染、サーバーへの不正アクセス、標的型攻撃メールによるマルウェア感染など、その手口は多岐にわたります。インシデントが発生した際、企業には迅速かつ的確な対応が求められます。

- 具体例:

ある日、社内の複数のサーバーやPCのファイルが暗号化され、「データを復元したければ身代金を支払え」という旨のメッセージが表示されました(ランサムウェア感染)。情報システム部門はパニックに陥り、どの範囲まで被害が及んでいるのか、顧客情報などの重要データが外部に流出したのかどうかが全く分かりません。

このような状況でデジタルフォレンジック調査を行うと、以下のような点が明らかになります。

- 侵入経路の特定: 攻撃者はどの脆弱性を利用したのか、あるいはフィッシングメール経由で侵入したのか。

- 被害範囲の確定: どのサーバー、PCが影響を受けたのか。どのファイルが暗号化され、どのデータが外部に送信(窃取)されたのか。

- 攻撃者の活動内容の解明: 侵入後、攻撃者がどのようなコマンドを実行し、社内ネットワークをどのように移動(ラテラルムーブメント)したのか。

これらの情報を正確に把握することで、影響を受けた顧客や取引先への適切な説明責任を果たし、監督官庁への報告義務を遵守できます。また、特定された侵入経路や脆弱性を塞ぐことで、確実な再発防止に繋げることが可能です。

従業員による不正行為の調査(不正会計・横領など)

脅威は外部からだけとは限りません。従業員による内部不正も、企業に甚大な損害を与える可能性があります。特に、経理や財務といった重要な権限を持つ従業員による不正は発見が難しく、長期間にわたって被害が拡大するケースも少なくありません。

- 具体例:

内部監査の過程で、ある取引先への支払いが不自然に多いことが発覚しました。経理担当者に確認しても「正規の取引だ」と主張し、請求書や支払い伝票も揃っています。しかし、疑念が拭えないため、当該担当者が使用していた業務用PCの調査に踏み切りました。

デジタルフォレンジック調査を実施することで、以下のような証拠を発見できる可能性があります。

- 会計データの改ざん痕跡: 会計ソフトのログを解析し、不審な日時にデータが修正された履歴や、元のデータを削除した痕跡を発見する。

- 架空請求の証拠: PC内に保存されていた、偽造された請求書ファイルの作成履歴や、架空の取引先とのメールのやり取りを発見する。

- 共謀者の存在: 社外の人物とのチャットやメールから、不正に加担した共謀者の存在や、具体的な手口に関するやり取りを特定する。

これらの客観的なデジタル証拠を突きつけることで、当事者に不正の事実を認めさせ、懲戒解雇や刑事告訴といった厳正な処分を下すための根拠とすることができます。

退職者による機密情報の持ち出し

優秀な人材の流動化が進む一方で、退職者が企業の重要な知的財産である機密情報(顧客リスト、技術情報、開発中の製品情報など)を不正に持ち出し、競合他社に渡すといったトラブルが後を絶ちません。

- 具体例:

エース級の営業社員が、競合他社に好条件で引き抜かれました。その直後から、自社の主要顧客が次々と競合他社に切り替えられる事態が発生。退職者が顧客情報を持ち出したのではないかという強い疑念が生まれました。

このようなケースでは、当該退職者が在職中に使用していたPCや、会社から貸与されていたスマートフォンを調査対象とします。

- 外部デバイスへのコピー履歴: 退職直前の数週間に、USBメモリや外付けハードディスクに大量のデータをコピーしたログがないか。

- クラウドストレージへのアップロード履歴: 個人のGoogle DriveやDropboxといったクラウドサービスに、会社の機密情報をアップロードした形跡がないか。

- Webメール経由の送信: 会社のPCから個人のGmailやYahoo!メールにログインし、ファイルを添付して送信した履歴がないか。

- ファイルの印刷履歴: 大量の顧客リストなどを印刷したログが残っていないか。

デジタルフォレンジックによって持ち出しの事実を証明できれば、不正競争防止法違反などを根拠に、情報の使用差し止めや損害賠償を請求する法的措置を取ることが可能になります。

ハラスメント調査

職場におけるパワーハラスメントやセクシャルハラスメントは、従業員の心身の健康を害し、職場の生産性を著しく低下させる深刻な問題です。近年では、社内チャットツールやメール、SNS上での言葉によるハラスメントが増加しています。

- 具体例:

ある従業員から、「上司からチャットツール上で深夜に何度も業務とは関係ないメッセージを送られたり、他の従業員が見ているグループチャットで侮辱的な発言をされたりしている」という相談がありました。しかし、上司は「指導の一環だ」と主張し、両者の言い分が食い違っています。

このような場合、デジタルフォレンジックは客観的な事実認定のための重要な手段となります。

- 削除されたメッセージの復元: 加害者が証拠隠滅のために削除したチャットのメッセージやメールを復元する。

- 時系列でのやり取りの再現: いつ、どのような文脈で、どのような発言が行われたのかを時系列で正確に再現し、ハラスメント行為の悪質性や継続性を明らかにする。

当事者間の「言った・言わない」という水掛け論に終止符を打ち、客観的な証拠に基づいて公正な判断を下すために、デジタルフォレンジック調査は極めて有効です。

訴訟への対応

企業活動においては、取引先との契約トラブル、元従業員との労働紛争、特許侵害など、様々な訴訟に巻き込まれるリスクが常に存在します。訴訟において自社の主張の正当性を証明したり、相手方の主張を覆したりするためには、客観的な証拠が何よりも重要です。

- 具体例:

開発を委託したシステムに重大な欠陥があったとして、顧客から損害賠償を求める訴訟を起こされました。自社としては、仕様通りに開発したと主張しており、むしろ度重なる顧客側の仕様変更が原因だと考えています。

この場合、デジタルフォレンジック調査によって、開発プロセスにおける様々なデジタルデータを証拠として収集・分析します。

- メールやチャットの履歴: 顧客との間で交わされた、仕様変更に関するやり取りや、合意の証拠となるメールをすべて洗い出す。

- バージョン管理システムのログ: ソースコードがいつ、誰によって、どのように変更されたかの履歴を解析し、開発の経緯を明らかにする。

- プロジェクト管理ツールの記録: タスクの進捗、課題の記録、議事録などを調査し、プロジェクトの実態を客観的に示す。

膨大なデジタルデータの中から、訴訟の争点に関連する証拠を網羅的かつ正確に抽出し、裁判所に提出することで、有利な判決を導く可能性を高めることができます。

デジタルフォレンジック調査でわかること

デジタルフォレンジック調査は、まるでタイムマシンのように過去の出来事をデジタル空間に再現し、目に見えない不正の痕跡を可視化する技術です。専門的なツールと手法を駆使することで、一見すると何も残っていないように見えるデバイスから、驚くほど多くの情報を引き出すことができます。ここでは、調査によって具体的に明らかになる代表的な事柄を解説します。

削除されたデータやファイルの復元

不正行為を行った人物は、証拠を隠滅するためにファイルを削除することがよくあります。多くの人は、ファイルを「ごみ箱」に入れ、さらに「ごみ箱を空にする」操作を行えば、データは完全に消去されると考えていますが、それは大きな間違いです。

一般的なOS(WindowsやmacOSなど)では、ファイルを削除しても、データの実体がすぐにハードディスクやSSDから消えるわけではありません。実際には、ファイルシステムの管理情報が更新され、そのファイルが占めていた領域が「空き領域」としてマークされるだけです。データ本体は、新しいデータによって上書きされるまで、物理的にディスク上に残存しています。

デジタルフォレンジックでは、この「空き領域」を直接スキャンし、残されたデータの断片(ファイルシグネチャなど)を解析することで、削除されたファイルを復元できます。

- 復元可能なデータの例:

- 不正に作成された文書ファイル(Word, Excel, PDFなど)

- 証拠隠滅のために削除されたメールやチャットの履歴

- 持ち出しに使用されたファイルそのもの(顧客リスト、設計図など)

- 不正な操作を記録した画像や動画ファイル

たとえ意図的に削除されたデータであっても、インシデント発生後、対象の機器を不用意に使用してデータが上書きされてしまう前であれば、高い確率で復元できる可能性があります。これが、インシデント発覚後の「現状維持」が極めて重要である理由の一つです。

PCやスマートフォンの操作履歴の特定

デジタルフォレンジックは、特定のファイルだけでなく、「誰が、いつ、PCやスマートフォンを使って何をしていたか」という一連の行動履歴を詳細に追跡できます。これらの操作履歴は、OSの様々な場所にログとして記録されており、不正行為の全体像を把握するための重要な手がかりとなります。

- 特定できる操作履歴の例:

- ログイン・ログオフ履歴: いつPCにログインし、いつログオフ(またはシャットダウン)したか。

- ファイル・フォルダへのアクセス履歴: いつ、どのファイルやフォルダを開いたか、作成したか、コピーしたか、削除したか。(LNKファイルやジャンプリストの解析)

- アプリケーションの実行履歴: いつ、どのプログラムやアプリケーションを起動し、終了したか。(プリフェッチファイルやレジストリの解析)

- Webサイトの閲覧履歴: どのWebサイトに、いつアクセスしたか。ブラウザに保存された履歴が削除されていても、他の痕跡から特定できる場合があります。

- 外部デバイスの接続履歴: USBメモリや外付けHDD、スマートフォンなどをいつ接続し、いつ取り外したか。接続されたデバイスの製品名やシリアルナンバーまで特定できることもあります。(レジストリの解析)

これらの断片的な操作履歴を時系列に沿って並べる「タイムライン分析」を行うことで、不正行為が行われた一連の流れをストーリーとして再構築し、不正の意図や手口を具体的に立証できます。

不正アクセスの経路や原因の特定

外部からのサイバー攻撃を受けた場合、単に被害状況を確認するだけでなく、なぜ攻撃が成功してしまったのか、その根本原因を突き止めることが再発防止の鍵となります。

- 特定できる情報の例:

- 侵入経路: 攻撃者が社内ネットワークに侵入した最初の入口はどこか。特定の社員が受信したフィッシングメールの添付ファイルか、公開サーバーのソフトウェアの脆弱性か、あるいはVPN機器の設定ミスか。

- マルウェアの特定と解析: 侵入に使われたマルウェア(ウイルス)の種類や特徴を特定し、その挙動を分析する。

- 侵入後の活動: 侵入後、攻撃者がどのIDを窃取し、どのサーバーにアクセスを試み、最終的にどのデータを狙っていたのか、その一連の行動を追跡する。

- 外部との通信: 攻撃者が設置したバックドアから、外部のC&Cサーバー(指令サーバー)とどのような通信を行っていたかを特定する。

これらの情報を基に、具体的なセキュリティ対策(脆弱性の修正、セキュリティ製品の設定見直し、従業員教育の強化など)を講じることで、同じ手口による再攻撃を防ぎ、組織全体のセキュリティレベルを向上させることができます。

データの作成者や日時の特定

ファイルが「いつ、誰によって作られ、いつ更新されたか」という情報は、不正行為を立証する上で極めて重要です。デジタルフォレンジックでは、ファイルの「メタデータ」を分析することで、これらの情報を明らかにします。

メタデータとは、ファイル本体に付随する「データに関するデータ」のことです。

- 主なメタデータの例:

- 作成日時、更新日時、アクセス日時: ファイルシステムが記録しているタイムスタンプ情報。

- 作成者情報: Office文書(Word, Excelなど)には、文書を作成・編集したユーザー名や組織名が記録されている場合があります。

- 撮影情報(Exif情報): デジタルカメラやスマートフォンで撮影された写真には、撮影日時、使用したカメラの機種、GPSによる位置情報などが記録されています。

例えば、「退職後に作成されたはずの業務報告書」のメタデータを調べた結果、作成日時が退職前であったことが判明すれば、アリバイを崩す強力な証拠となります。ただし、これらの情報は偽装される可能性もあるため、他のログ情報と突き合わせ、総合的に判断することが重要です。

機密情報が持ち出されたかどうかの確認

退職者による情報持ち出しや、産業スパイによる情報窃取が疑われる場合、最も知りたいのは「本当に機密情報が外部に持ち出されたのか」という事実です。デジタルフォレンジックは、その決定的な証拠を探し出します。

- 持ち出しの痕跡の例:

- 外部ストレージへのコピー: PCのログを解析し、特定のファイルがUSBメモリなどにコピーされた日時やファイル名を特定する。

- クラウドサービスへのアップロード: ブラウザのキャッシュやアーティファクトを分析し、個人のクラウドストレージにファイルがアップロードされた痕跡を探す。

- メールへの添付: Outlookなどのメールクライアントのデータや、Webメールのキャッシュを調査し、機密情報が添付ファイルとして外部に送信されていないかを確認する。

- ファイル圧縮の痕跡: 多数のファイルをまとめて持ち出す際に、ZIP形式などで圧縮する操作が行われていないか、その履歴を調査する。

これらの証拠を掴むことで、「疑い」を「確信」に変え、不正競争防止法に基づく法的措置や、損害賠償請求といった具体的なアクションを起こすことが可能になります。

デジタルフォレンジックの調査対象と種類

デジタルフォレンジックは、調査する対象となる機器やデータの種類によって、いくつかの専門分野に分類されます。それぞれの分野で特有の技術や知識が求められます。ここでは、代表的な5つのフォレンジックの種類とその特徴について、表を交えながら解説します。

| 調査の種類 | 主な調査対象 | 調査内容の例 |

|---|---|---|

| コンピュータフォレンジック | デスクトップPC、ノートPC、サーバー、外付けHDD/SSD、USBメモリなど | 削除されたファイルの復元、PCの操作履歴の解析、マルウェアの特定、レジストリ分析 |

| モバイルフォレンジック | スマートフォン(iPhone, Android)、タブレット、GPSデバイスなど | 通話履歴、SMS/MMS、チャットアプリの履歴、位置情報、アプリ利用履歴の解析、削除された写真の復元 |

| ネットワークフォレンジック | ルーター、ファイアウォール、プロキシサーバー、侵入検知システム(IDS/IPS)のログ | 不正アクセスの通信パケットの解析、侵入経路の特定、マルウェアの通信先の特定、通信内容の把握 |

| データベースフォレンジック | データベースサーバー(SQL Server, Oracle, MySQLなど)およびそのデータ | データベースへの不正なログイン試行、データ改ざんの追跡、不正なクエリの実行履歴の解析 |

| クラウドフォレンジック | クラウドサービス(IaaS, PaaS, SaaS) 例: AWS, Microsoft Azure, Google Cloud, Microsoft 365, Salesforceなど |

クラウド上の操作ログ(誰が、いつ、何をしたか)の解析、不正アクセスの特定、設定変更の追跡、データ流出の調査 |

コンピュータフォレンジック

コンピュータフォレンジックは、PCやサーバーといったコンピュータシステムを対象とする、最も基本的かつ広範なデジタルフォレンジックの分野です。企業で発生する内部不正調査や情報漏洩事件の多くで、このコンピュータフォレンジックが中核的な役割を果たします。

調査対象は、デスクトップPCやノートPCはもちろん、企業の基幹システムが稼働するサーバー、バックアップデータが保存された外付けHDD、情報の持ち出しに使われたUSBメモリなど多岐にわたります。

主な調査内容は、前述の「調査でわかること」で解説した内容の多くを含みます。具体的には、ハードディスクやSSDから削除されたファイルを復元したり、Windowsのレジストリや各種ログファイルを分析してユーザーの操作履歴を詳細に追跡したりします。また、マルウェアに感染した場合は、その検体を特定し、挙動を分析することも重要な作業です。企業のIT環境におけるインシデントのほとんどがPCやサーバーを経由するため、コンピュータフォレンジックはあらゆる調査の出発点と言えるでしょう。

モバイルフォレンジック

モバイルフォレンジックは、スマートフォンやタブレットといったモバイルデバイスを専門に扱う分野です。業務におけるスマートフォンの活用が一般化し、個人所有のデバイスを業務に使うBYODも普及した現在、その重要性は急速に高まっています。

モバイルデバイスは、PCとは異なる独自のOS(iOS, Android)やファイルシステム、データ構造を持っています。また、常に暗号化が施されていることが多く、ロック解除のパスワードが不明な場合には解析が極めて困難になるなど、特有の技術的な課題が存在します。

調査では、通話履歴やSMS/MMSの送受信履歴はもちろん、LINE、WhatsApp、WeChatといったサードパーティ製のチャットアプリの解析が重要になることが多々あります。また、GPS機能による位置情報ログは、特定の時間における個人の行動を証明する上で強力な証拠となり得ます。ハラスメント調査や個人の行動調査、浮気調査といったプライベートな問題から、企業における機密情報の持ち出しまで、幅広いケースでモバイルフォレンジックが活用されます。

ネットワークフォレンジック

ネットワークフォレンジックは、ネットワーク上を流れるデータ(パケット)や、ルーター、ファイアウォール、プロキシサーバーといったネットワーク機器が生成するログを分析対象とします。主に、外部からのサイバー攻撃や不正アクセスインシデントの原因究明に用いられます。

ネットワークフォレンジックは、大きく分けて2つのアプローチがあります。一つは、常時ネットワークトラフィックを監視し、異常な通信をリアルタイムで検知・記録するアプローチです。もう一つは、インシデント発生後に、保存されているログやパケットキャプチャデータを遡って分析し、何が起こったのかを再構築するアプローチです。

調査により、不正アクセスの侵入経路、攻撃元IPアドレス、マルウェアが通信していたC&Cサーバー、窃取されたデータの内容などを特定できます。リアルタイム性が高く、攻撃の兆候を早期に発見し、被害が拡大する前に対処する上で非常に重要な役割を果たします。

データベースフォレンジック

データベースフォレンジックは、SQL ServerやOracle、MySQLといったデータベース管理システム(DBMS)とその中に格納されているデータを対象とする、専門性の高い分野です。企業の顧客情報、製品情報、会計情報、人事情報といった基幹データの多くはデータベースで管理されており、ここでの不正は企業に致命的なダメージを与えかねません。

主な調査目的は、データの不正な参照、改ざん、削除といった行為の痕跡を発見することです。例えば、経理担当者による売上データの改ざんや、権限のない従業員による人事評価データの閲覧などが調査対象となります。

調査では、データベースの監査ログを解析し、「誰が(どのユーザーが)」「いつ」「どの端末から」「どのデータに対して」「どのような操作(SELECT, INSERT, UPDATE, DELETE)を行ったか」を詳細に追跡します。会計不正や個人情報の不正利用といった、データの信頼性そのものが問われるインシデントにおいて、データベースフォレンジックは不可欠な調査手法です。

クラウドフォレンジック

クラウドフォレンジックは、AWS(Amazon Web Services)、Microsoft Azure、Google Cloud Platform (GCP) といったIaaS/PaaSや、Microsoft 365、Salesforce、Google WorkspaceといったSaaSなど、クラウドサービス上でのインシデントを調査する比較的新しい分野です。

企業のシステムがオンプレミスからクラウドへ移行するのに伴い、クラウド環境を狙ったサイバー攻撃や、設定ミスによる情報漏洩が急増しており、クラウドフォレンジックの重要性はますます高まっています。

クラウド環境の調査は、物理的な機器が手元にないという大きな特徴があります。調査は、クラウドサービス事業者が提供する操作ログやアクセスログに大きく依存します。そのため、各クラウドサービスのログの仕様や取得方法、保存期間などを熟知している必要があります。また、サービス事業者との連携や、法的な情報開示請求が必要になる場合もあります。不正アクセスによる仮想サーバーの乗っ取り、設定ミスによるストレージの公開、クラウド上のアプリケーションを通じたデータ窃取など、クラウド特有のインシデントに対応するために専門的な知識が求められます。

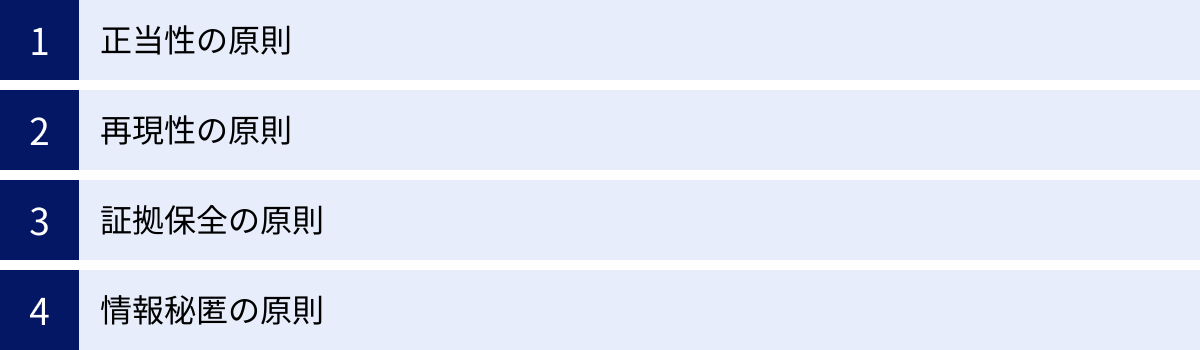

デジタルフォレンジック調査における4つの原則

デジタルフォレンジック調査で得られた結果が、法的な場で通用する客観的な証拠として認められるためには、そのプロセス全体を通して厳格に守られるべき基本的な原則が存在します。これらの原則は、調査の信頼性と正当性を担保するための土台となるものです。ここでは、特に重要な「4つの原則」について解説します。

① 正当性の原則

正当性の原則とは、証拠の収集・保全・分析といった一連のプロセスが、関連する法令や社内規程を遵守し、社会的な正当性を伴う手続きに則って行われなければならないという原則です。いかに決定的な証拠を発見できたとしても、その入手過程が違法であれば、その証拠は法廷で「違法収集証拠」として排除され、証拠能力を失ってしまう可能性があります。

- 具体例:

- 従業員の不正が疑われる場合でも、会社が貸与しているPCではなく、従業員個人の私物PCを本人の同意なく無断で調査することは、プライバシーの侵害にあたる可能性が非常に高いです。

- 調査を行うためには、社内の就業規則や情報セキュリティポリシーに、緊急時には会社が業務用端末の調査を行える旨をあらかじめ明記し、従業員に周知しておくことが重要です。

- 令状なく他人の敷地に侵入してPCを押収するような行為は、言うまでもなく違法です。

調査を開始する前に、その調査が法的に許される範囲内にあるか、必要な同意は得られているか、社内規程上の根拠は明確か、といった点を弁護士などの法律専門家と確認することが不可欠です。正当性を欠いた調査は、証拠を無効にするだけでなく、逆に会社が訴えられるリスクさえ生み出します。

② 再現性の原則

再現性の原則とは、調査のプロセスと結果が客観的であり、異なる調査者が同じ手順で調査を行えば、誰でも同じ結果にたどり着ける状態でなければならないという原則です。これは科学実験における再現性と同様の考え方で、調査結果が調査者個人の主観や憶測に依存していないことを証明するために極めて重要です。

この原則を守るためには、調査プロセスを詳細に記録し、文書化することが求められます。

- 記録すべき項目の例:

- 証拠保全の記録: いつ、誰が、どの機器から、どのような手順とツールを使ってデータを保全したか。保全前後のハッシュ値(データの同一性を証明する値)など。

- 分析作業の記録: どのようなツールを使い、どのようなキーワードで検索し、どのような手順でデータを解析したか。

- 証拠の管理記録(Chain of Custody): 収集した証拠物件(PCやHDDなど)が、いつ、誰から誰の手に渡り、どこで保管されていたかを途切れることなく記録する。

これらの詳細な記録があることで、調査報告書の内容に疑義が生じた場合でも、第三者がそのプロセスを検証し、結果の正しさを確認できます。再現性の担保は、デジタルフォレンジック調査報告書の信頼性を根底から支える柱となります。

③ 証拠保全の原則

証拠保全の原則は、デジタルフォレンジックにおいて最も基本的かつ重要な原則です。これは、調査対象となるオリジナル(原本)のデジタルデータを、いかなる理由があっても直接操作したり、変更・上書き・破壊したりしてはならないという絶対的なルールです。

オリジナルのデータに少しでも変更が加わってしまうと、そのデータはもはや「インシデント発生時の状態」ではなくなり、証拠としての完全性が損なわれ、法的な証拠能力が著しく低下、あるいは完全に失われてしまいます。

この原則を守るため、デジタルフォレンジック調査では、まず初めに以下の手順を踏みます。

- ライトブロッカーの使用: データの書き込みを物理的またはソフトウェア的に防止する専用の機器(ライトブロッカー)を介して、調査対象の機器(HDDなど)を調査用のコンピュータに接続します。

- ディスクイメージング: オリジナルディスクの内容をセクター単位で完全に複製し、同一のコピー(イメージファイル)を作成します。このプロセスを「イメージング」または「保全」と呼びます。

- ハッシュ値の算出: オリジナルディスクと作成したイメージファイルのハッシュ値をそれぞれ算出し、両者が完全に一致することを確認します。これにより、コピーが正確であることを証明します。

その後のすべての分析・解析作業は、この保全したイメージファイルに対してのみ行われます。オリジナルディスクは、一切の変更が加えられない状態で厳重に保管されます。この「保全してから解析する」という鉄則を遵守することが、デジタル証拠の信頼性を確保するための大前提です。

④ 情報秘匿の原則

情報秘匿の原則とは、デジタルフォレンジック調査の過程で知り得た個人情報や企業の機密情報を、調査目的以外に利用したり、正当な理由なく第三者に開示したりしてはならず、厳格に管理しなければならないという原則です。

フォレンジック調査では、不正の証拠を探す過程で、対象者のプライベートなメール、個人の写真、人事評価、顧客情報、財務情報など、非常にセンシティブな情報に触れる機会が避けられません。これらの情報を不用意に漏洩させてしまえば、プライバシー侵害や情報漏洩という二次被害を引き起こし、企業の信用を著しく損なうことになります。

この原則を守るためには、以下のような対策が求められます。

- 守秘義務契約の締結: 調査を外部の専門会社に依頼する場合、厳格な守秘義務契約(NDA)を締結する。

- アクセス制御の徹底: 調査データへのアクセス権を、必要最小限の調査担当者のみに限定する。

- 安全なデータ保管: 調査データや報告書を暗号化して保管し、物理的にも安全な場所で管理する。

- 調査終了後のデータ破棄: 調査が完了し、法的な保管義務期間が過ぎたデータは、確実な方法で消去・破棄する。

調査担当者には高い倫理観が求められるとともに、組織として情報を安全に管理する体制を構築することが不可欠です。

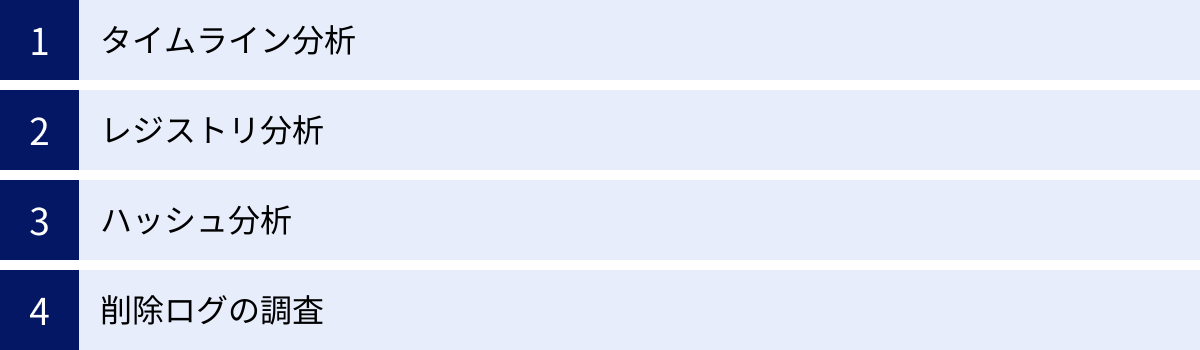

デジタルフォレンジックの主な調査手法

デジタルフォレンジック調査では、専門家が様々な技術的手法を組み合わせて、デジタルの痕跡から事実を解明していきます。ここでは、代表的な4つの調査手法について、その概要を分かりやすく解説します。

タイムライン分析

タイムライン分析は、PCやサーバー内で発生した様々なイベントを発生時刻順に並べて時系列化し、インシデントの全体像を俯瞰的に把握するための非常に強力な手法です。不正行為は単一の操作で完結することは稀で、多くは一連の連続した行動として行われます。タイムライン分析は、その行動の流れを可視化します。

- 分析対象となる情報:

- ファイルの作成・更新・アクセス日時 (MACEタイム)

- Windowsイベントログ (ログイン/ログオフ、サービスの開始/停止など)

- レジストリの最終更新日時

- ブラウザの閲覧履歴

- アプリケーションの実行履歴 (プリフェッチなど)

これらの断片的な情報を一つの時間軸上にマッピングすることで、「攻撃者がシステムに侵入し、権限を昇格させ、内部を偵察し、目的のデータにアクセスし、外部に持ち出す」といった一連のストーリーを再構築できます。例えば、「深夜2時に不審なリモートログインがあり、その直後に機密情報フォルダがZIPファイルに圧縮され、数分後に外部のIPアドレスへの大量の通信が発生した」といった流れが明らかになれば、情報漏洩があったことの極めて有力な状況証拠となります。

タイムライン分析は、何が起こったのかを直感的に理解し、調査の方向性を定める上で欠かせない、フォレンジック調査の基本かつ中核となる手法です。

レジストリ分析

レジストリ分析は、Microsoft Windows OSの心臓部とも言える設定情報データベース「レジストリ」を解析する手法です。レジストリには、OSやアプリケーションの設定、ハードウェア情報、そしてユーザーの操作に関する膨大な情報が記録されています。ここを丹念に調べることで、多くの貴重な痕跡を発見できます。

- レジストリから判明する主な情報:

- 最近使用したファイルやプログラム: ユーザーがどのようなファイルを開き、どのアプリケーションを使っていたか。

- USBデバイスの接続履歴: これまでに接続されたUSBメモリの製品名、製造元、シリアル番号、初回接続日時、最終接続日時などが記録されています。情報持ち出しに使われたUSBメモリを特定する上で決定的な証拠となり得ます。

- ネットワーク接続履歴: 過去に接続したWi-FiのSSID情報など。

- ユーザーアカウント情報: ログインしたユーザー名や最終ログイン日時。

- インストールされたソフトウェアの情報: 不正なプログラムがインストールされていないか。

- 自動実行プログラム(Autoruns): PC起動時に自動で実行されるように設定されたプログラム。マルウェアが永続化のために自身を登録することが多い場所です。

レジストリはOSの動作に不可欠なため、ユーザーが意図的に削除することが難しく、多くの痕跡が残りやすいという特徴があります。そのため、レジストリ分析は、特に内部不正調査において非常に有効な手法となります。

ハッシュ分析

ハッシュ分析は、ファイルやデータの「指紋」とも言えるハッシュ値を利用して、ファイルの同一性を検証したり、既知の不正なファイルを特定したりする手法です。

ハッシュ値とは、ハッシュ関数(MD5, SHA-256など)を用いて、任意のデータから生成される固定長のユニークな文字列のことです。元のデータが1ビットでも異なれば、生成されるハッシュ値は全く異なるものになります。この性質を利用します。

- 主な活用方法:

- 証拠の完全性検証: 前述の「証拠保全の原則」で説明した通り、保全したオリジナルデータとコピー(イメージファイル)のハッシュ値を比較し、両者が完全に同一であることを証明するために使われます。

- 既知ファイルの除外(ホワイトリスト): Windowsのシステムファイルなど、調査する必要のない正常なファイルのハッシュ値リスト(ホワイトリスト)と照合し、これらを調査対象から除外することで、調査を効率化します。

- 既知の不正ファイルの特定(ブラックリスト): 既知のマルウェアやハッキングツールのハッシュ値データベース(ブラックリスト)と、調査対象PC内のファイルのハッシュ値を照合します。一致するファイルが見つかれば、マルウェアに感染していることを迅速に特定できます。NSRL (National Software Reference Library) などの公的なデータベースが利用されます。

- ファイルの改ざん検知: オリジナルファイルのハッシュ値を事前に記録しておけば、後にファイルが改ざんされたかどうかをハッシュ値を再計算して比較することで検知できます。

ハッシュ分析は、膨大な数のファイルの中から、調査すべき重要なファイル(未知のファイルや不正なファイル)を効率的に絞り込むための基本的な技術です。

削除ログの調査

不正行為者は証拠隠滅のためにファイルを削除しますが、その「削除した」という行為自体も痕跡として残ることがあります。削除ログの調査は、ファイルシステムやOSのログを解析し、そうした痕跡を探し出す手法です。

- 主な調査対象:

- $LogFile (NTFSジャーナルログ): Windowsで標準的に使われるファイルシステムであるNTFSには、$LogFileというジャーナリング機能のための隠しファイルが存在します。ここには、ファイル作成、削除、名前の変更といったファイルシステム上の変更履歴が記録されており、削除されたファイルの元の名前や削除された日時を特定できる場合があります。

- ごみ箱のメタデータ: ユーザーがファイルをごみ箱に移動すると、ごみ箱内にそのファイルのメタ情報(元のパス、削除日時など)が記録されます。ごみ箱を空にしていても、このメタ情報が残存していることがあります。

- ボリュームシャドウコピー: Windowsのシステムの復元機能で使われるボリュームシャドウコピー(VSS)には、過去のある時点でのファイルのコピーが保存されていることがあります。ユーザーがファイルを削除した後でも、VSS内に古いバージョンのファイルが残っている可能性があります。

これらの手法は、単に削除されたファイルの中身を復元するだけでなく、「いつ、どのファイルが意図的に削除されたのか」という不正行為のプロセスそのものを明らかにする上で非常に重要です。

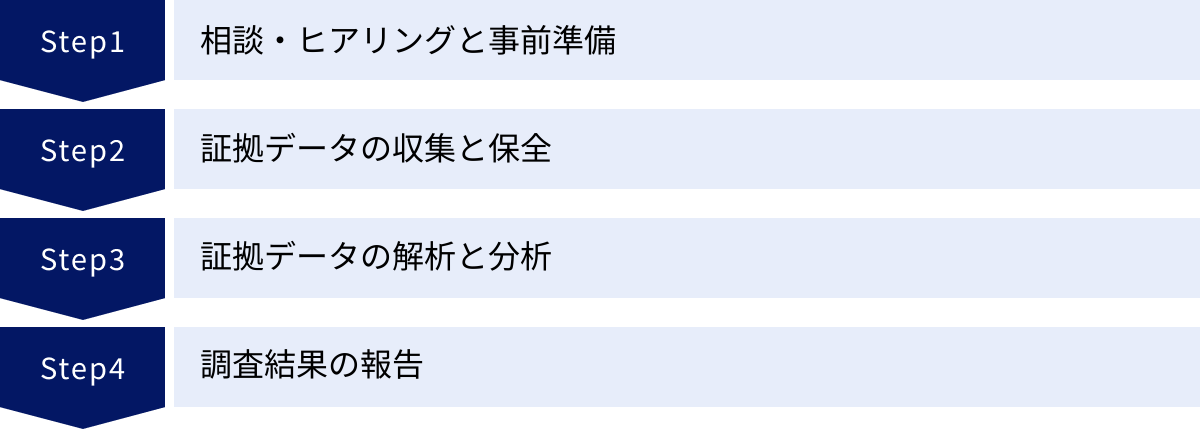

デジタルフォレンジック調査の基本的な流れ【4ステップ】

実際にデジタルフォレンジック調査を専門会社に依頼する場合、どのようなプロセスで進んでいくのでしょうか。ここでは、相談から報告までの一般的な流れを4つのステップに分けて解説します。この流れを理解しておくことで、万が一の事態が発生した際にも、落ち着いてスムーズに対応を進めることができます。

① 相談・ヒアリングと事前準備

すべての調査は、専門家への相談から始まります。インシデント(情報漏洩、不正会計、サイバー攻撃など)を認知したら、まずは速やかに信頼できるフォレンジック調査会社に連絡を取ります。

- ヒアリング:

この段階で、調査会社の担当者から詳細なヒアリングを受けます。伝えるべき情報は主に以下の通りです。- 何が起きたのか(インシデントの概要): いつ、どのような問題が発覚したか。

- 何を明らかにしたいのか(調査の目的): 情報漏洩の有無を確認したい、不正の証拠を掴みたい、サイバー攻撃の原因を特定したい、など。

- 調査対象は何か: どのPC、サーバー、スマートフォンが関係しているか。台数や型番、OSなどの情報。

- 現在の状況: 対象機器の電源は入っているか、ネットワークに接続されているか、誰かが操作してしまったか。

このヒアリングの内容は、後の調査の方向性や費用感を決める上で非常に重要になるため、把握している情報をできるだけ正確に伝えることが大切です。

- 事前準備:

ヒアリングの結果に基づき、調査会社は調査計画の提案と概算の見積もりを提示します。内容に合意すれば、秘密保持契約(NDA)を締結し、正式に契約となります。その後、具体的な調査開始に向けて、オンサイト(現地)での作業が必要か、機器を郵送(センドバック)するか、リモートでの対応が可能かなどを決定し、日程調整や準備を進めます。

② 証拠データの収集と保全

契約後、いよいよ調査の最初の実作業である「証拠データの収集と保全」が行われます。このステップは、前述の「証拠保全の原則」に則って、極めて慎重に進められます。この保全作業の質が、調査結果全体の信頼性を左右する最も重要な工程と言っても過言ではありません。

- オンサイトでの保全:

調査員が依頼者のオフィスなどに直接出向き、その場で証拠保全作業を行います。サーバーなど、簡単に移動できない機器が対象の場合や、業務への影響を最小限に抑えたい場合に選択されます。 - センドバックでの保全:

調査対象のPCやスマートフォンなどを調査会社のラボに郵送し、そこで保全作業を行います。より高度な設備が必要な場合や、多数の機器を並行して処理する場合に適しています。 - 保全の具体的なプロセス:

- 対象機器の電源状態などを確認し、現状を写真などで記録します。

- 専用の書き込み防止装置(ライトブロッカー)を介して、調査対象の記憶媒体(HDDやSSD)を取り外し、保全用のワークステーションに接続します。

- 専用のフォレンジックツールを使用し、記憶媒体の全領域をセクター単位で完全にコピーした「イメージファイル」を作成します。

- 保全作業が完了したら、元の記憶媒体と作成したイメージファイルのハッシュ値をそれぞれ計算し、両者が完全に一致することを確認・記録します。

この厳格な手続きにより、オリジナルの証拠を汚染することなく、分析用の完璧な複製データを作成します。

③ 証拠データの解析と分析

保全したイメージファイルを用いて、いよいよ本格的な解析・分析作業に入ります。この作業は調査会社の専門ラボで行われ、高度な知識と経験を持つフォレンジック専門家が、専用の解析ツールを駆使して行います。

- 解析・分析のプロセス:

- データのインデックス化: 膨大なデータの中から必要な情報を高速に検索できるよう、イメージファイル内の全データの索引を作成します。

- 削除済み領域の復元: ファイルシステムの空き領域をスキャンし、削除されたファイルの復元を試みます。

- キーワード検索: 事前のヒアリングで得られた関連キーワード(人物名、取引先名、プロジェクト名、ファイル名など)で全体を検索し、関連性の高いデータを抽出します。

- 各種分析手法の適用: タイムライン分析で不正行為の全体像を把握したり、レジストリ分析でPCの利用状況を詳細に追跡したり、ハッシュ分析で不正なプログラムを特定したりと、目的に応じて様々な手法を組み合わせて解析を進めます。

この段階では、膨大なデータの中から、意味のある痕跡を見つけ出し、それらを繋ぎ合わせて不正の事実を証明するストーリーを構築していく、非常に緻密で根気のいる作業が行われます。調査期間は、対象データの容量や調査内容の複雑さによって、数日から数週間に及ぶこともあります。

④ 調査結果の報告

すべての解析・分析作業が完了すると、その結果をまとめた「調査報告書」が作成され、依頼者に提出されます。この報告書は、単なる結果の羅列ではなく、法的な証拠資料として利用されることを前提とした、客観的かつ論理的な文書でなければなりません。

- 報告書に含まれる主な内容:

- 調査の概要: 調査の目的、範囲、期間など。

- 調査対象: 調査した機器の詳細情報。

- 保全手続きの詳細: いつ、誰が、どのような手順でデータを保全したかの記録(ハッシュ値を含む)。

- 発見事項(Findings): 解析によって明らかになった事実。例えば、「○月○日○時○分、ユーザーAがファイルBをUSBメモリにコピーした痕跡を確認した」など、具体的かつ客観的に記述されます。

- 証拠データ: 発見事項の根拠となる具体的なデータ(ログの抜粋、復元されたファイルなど)が、証拠として添付されます。

- 結論: 調査目的(不正の有無など)に対する最終的な結論。

報告書提出時には、調査担当者から内容に関する詳細な説明が行われます。この報告書をもとに、企業は社内処分、損害賠償請求、刑事告訴、再発防止策の策定といった、次のアクションを決定することになります。

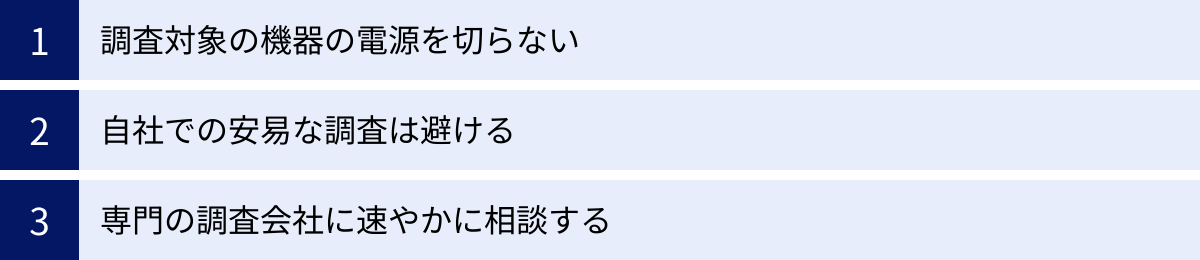

デジタルフォレンジック調査を依頼する際の注意点

インシデントは突然発生します。その時、パニックになって不用意な行動を取ってしまうと、問題解決を困難にするばかりか、貴重な証拠を永遠に失ってしまうことになりかねません。ここでは、フォレンジック調査を依頼することを見据えた上で、インシデント発覚時に絶対に守るべき注意点を3つ解説します。

調査対象の機器の電源を切らない

不正アクセスやマルウェア感染が疑われるPCやサーバーを発見した際、多くの人が reflexively(反射的に)やってしまいがちなのが「電源を切る」「再起動する」という行為です。しかし、これはフォレンジック調査の観点からは致命的なミスになり得ます。

- 揮発性データの消失:

PCのメモリ(RAM)上には、「揮発性データ」と呼ばれる、電源が切れると消えてしまう情報が多数存在します。これには、現在実行中のプロセス、ネットワークの接続状況、暗号化キーといった、リアルタイムの活動状況を示す極めて重要な情報が含まれています。電源を切ると、これらの貴重な痕跡はすべて失われてしまいます。 - ログの上書き・マルウェアの自己消去:

再起動すると、シャットダウン処理や起動処理に伴って大量のログが書き込まれ、インシデント発生時の重要なログが上書きされてしまう可能性があります。また、近年の巧妙なマルウェアの中には、再起動を検知して自身を消去し、痕跡を消し去る機能を持つものもあります。

インシデントが発覚した場合の基本原則は「現状維持」です。可能であれば、ネットワークケーブルを抜くなどして外部との通信を遮断し、画面ロックをかける程度に留め、専門家が到着するまで電源を入れたままの状態を保つことが最善の策です。

自社での安易な調査は避ける

「原因を早く知りたい」という善意から、社内の情報システム部門の担当者などが独自に調査を始めてしまうケースもよく見られます。しかし、これもまた証拠を汚染するリスクが非常に高い危険な行為です。

- タイムスタンプの更新:

ファイルを開いたり、コピーしたりするだけで、そのファイルの最終アクセス日時などのタイムスタンプが現在の時刻に更新されてしまいます。これにより、「不正行為者が最後にファイルに触れたのはいつか」という重要な情報が失われてしまいます。 - ログの上書き:

アンチウイルスソフトでスキャンをかけたり、調査用のツールをインストールしたりすると、それらの操作ログが記録され、本来調査すべきインシデントのログを上書きしたり、見つけにくくしたりする原因となります。 - 意図しないデータの削除:

良かれと思って実行したクリーンアップツールなどが、フォレンジック調査で発見できたはずの削除済みファイルの痕跡を完全に消し去ってしまうこともあります。

デジタルフォレンジックは、前述の「4つの原則」に則って行われる極めて専門的な作業です。自社で対応できる範囲と、専門家に任せるべき範囲を明確に線引きし、証拠保全が完了するまでは、対象機器には一切触れないというルールを徹底することが重要です。

専門の調査会社に速やかに相談する

デジタルデータは非常に移ろいやすく、時間が経てば経つほど、証拠となる痕跡は失われていきます。ログはローテーションによって古いものから削除され、削除されたファイルが保存されていた領域も、PCが使われ続けるうちに新しいデータで上書きされてしまいます。

- 証拠の散逸:

時間が経過すると、攻撃者が痕跡を消すための工作を行う時間を与えてしまうことにもなります。また、関係者の記憶も曖昧になり、ヒアリングの精度も低下します。 - 被害の拡大:

対応が遅れれば、ランサムウェアの感染が他のサーバーに拡大したり、漏洩した情報がダークウェブで売買されたりするなど、被害がさらに深刻化するリスクが高まります。

インシデントの発生を認知したら、ためらうことなく、できるだけ早い段階でフォレンジック調査の専門会社に連絡し、専門家の指示を仰ぐことが、被害を最小限に食い止め、問題解決への最短ルートとなります。初動対応の速さが、その後の調査の成否を大きく左右するといっても過言ではありません。

フォレンジック調査会社の選び方

デジタルフォレンジック調査は、企業の命運を左右することもある重要な作業です。そのため、依頼する調査会社は慎重に選ばなければなりません。ここでは、信頼できるフォレンジック調査会社を見極めるための3つの重要なポイントを解説します。

専門的な知識と豊富な実績

デジタルフォレンジックは、コンピュータサイエンス、法学、捜査技術など、多岐にわたる高度な専門知識が要求される分野です。調査員のスキルレベルが、調査の質に直結します。

- 確認すべきポイント:

- 調査員が保有する資格:

デジタルフォレンジックの世界には、専門性を示す国際的な認定資格がいくつか存在します。例えば、GIAC(Global Information Assurance Certification)が認定する「GCFE(Certified Forensic Examiner)」や「GCFA(Certified Forensic Analyst)」は、業界で高く評価されている資格です。調査員がこうした資格を保有しているかは、技術力を測る一つの指標となります。 - 過去の調査実績:

これまでにどのような種類のインシデント(サイバー攻撃、内部不正など)を、どのくらいの件数扱ってきたかを確認しましょう。自社が直面している問題と類似のケースを豊富に経験している会社であれば、よりスムーズで的確な調査が期待できます。 - 法執行機関への協力実績:

警察や検察といった捜査機関への証拠解析協力や、裁判所からの鑑定嘱託などの実績がある会社は、技術力と報告書の信頼性が公的に認められている証と言えます。

- 調査員が保有する資格:

単に「調査ができます」と謳っているだけでなく、客観的な指標でその専門性と実績を証明できる会社を選ぶことが重要です。

高度な調査機器や設備

適切なフォレンジック調査を行うためには、専用のハードウェアやソフトウェアが不可欠です。これらが十分に揃っているかどうかも、調査会社を選ぶ上で重要な判断基準となります。

- 確認すべきポイント:

- 証拠保全用の機材:

前述のライトブロッカーや、高速でディスクイメージングを行える専用のデュプリケーターなどを保有しているか。これらは証拠保全の原則を守るための基本装備です。 - 解析用のソフトウェア:

EnCase、FTK (Forensic Toolkit)、X-Ways Forensicsといった、業界標準とされる商用の統合フォレンジックツールを導入しているか。これらのツールは高価ですが、高度で網羅的な解析を可能にします。オープンソースのツールだけでなく、商用ツールを使いこなせる体制があることが望ましいです。 - 専用のラボや設備:

物理的に破損したHDDからデータを復旧するためのクリーンルームや、多数の機器を同時に解析できる高性能なワークステーション群など、調査専用の物理的な環境(フォレンジックラボ)が整備されているか。

- 証拠保全用の機材:

これらの設備への投資は、その会社がフォレンジック事業にどれだけ真剣に取り組んでいるかを示すバロメーターでもあります。

法的証拠として有効な報告書の作成能力

デジタルフォレンジック調査の最終的な成果物は、調査報告書です。この報告書が、裁判などの法的な場で証拠として通用する品質でなければ、調査にかけた時間と費用が無駄になってしまうことさえあります。

- 確認すべきポイント:

- 客観性と論理的な構成:

報告書の内容が、調査員の主観や推測を排し、客観的な事実(ログなどのデータ)に基づいて論理的に構成されているか。誰が読んでも納得できるだけの説得力があるかどうかが重要です。 - プロセスの詳細な記録:

「再現性の原則」で述べたように、どのような手順で調査が行われたかが詳細に記載されているか。証拠の管理記録(Chain of Custody)が添付されているか。 - 弁護士との連携:

顧問弁護士が在籍していたり、法律事務所と緊密に連携していたりする調査会社は、法的な要件を深く理解しています。訴訟を視野に入れた場合、法律の専門家と連携できる体制は大きな強みとなります。可能であれば、過去に作成した報告書のサンプル(機密情報を除いたもの)を見せてもらい、その品質を確認するのも良い方法です。

- 客観性と論理的な構成:

調査結果を法廷で有効に活用し、自社の正当性を主張するためには、報告書の作成能力が極めて重要な選定基準となります。

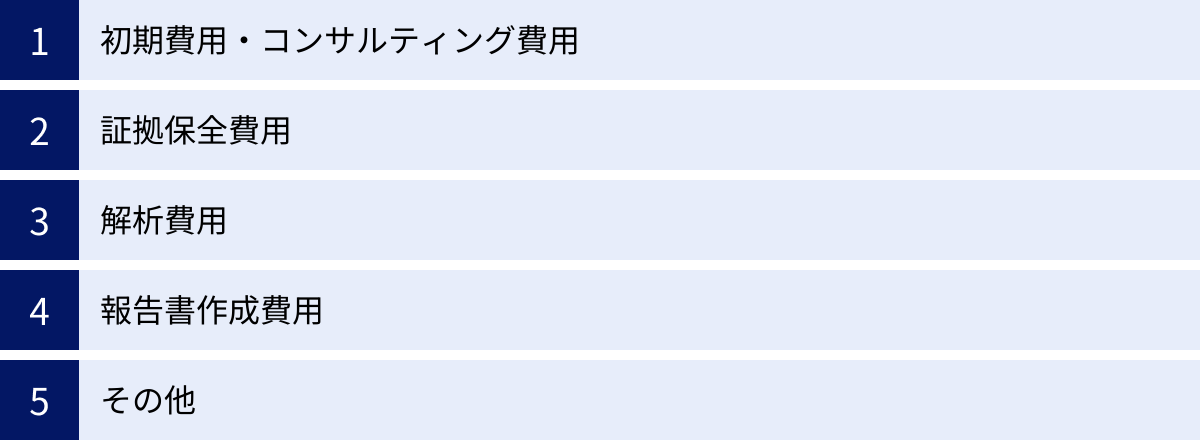

デジタルフォレンジック調査の費用相場

デジタルフォレンジック調査を検討する上で、最も気になる点の一つが費用でしょう。しかし、デジタルフォレンジック調査の費用は、調査対象や内容によって大きく変動するため、「定価」というものが存在しません。案件ごとに個別に見積もりを取るのが一般的です。

費用の内訳は、主に以下のような項目で構成されます。

- 初期費用・コンサルティング費用: 相談、ヒアリング、調査計画の策定などにかかる費用です。5万円~30万円程度が目安ですが、無料相談を受け付けている会社もあります。

- 証拠保全費用: 調査員が現地に赴いて作業を行うか(オンサイト)、機器を郵送するか(センドバック)で費用が変わります。オンサイトの場合は出張費が加算されます。PC1台あたり10万円~30万円程度が目安です。

- 解析費用: 調査の大部分を占める費用で、技術者の作業時間(タイムチャージ)で計算されることがほとんどです。技術者の単価は1時間あたり2万円~5万円程度が相場とされています。調査対象のデータ容量や調査の難易度によって、必要な時間は大きく変動します。

- 報告書作成費用: 解析結果をまとめた報告書の作成にかかる費用です。簡易な報告か、裁判提出用の詳細な報告かによって、10万円~100万円以上と幅があります。

- その他: 高度な解析ツールや設備の利用料、弁護士など専門家との連携費用などが別途かかる場合もあります。

総額としては、PC1台の比較的簡単な調査(例:退職者の情報持ち出しの簡易調査)でも50万円~150万円程度になることが多く、複数のサーバーが絡む複雑なサイバー攻撃の調査などでは、数百万円から1,000万円を超えることも珍しくありません。

費用を少しでも抑えるためには、調査の目的を明確にし、調査範囲を不必要に広げないことが重要です。見積もりを取る際には、費用の内訳や、どのような作業が含まれているのか、追加費用が発生する条件などを詳細に確認し、複数の会社から相見積もりを取ることをお勧めします。

おすすめのデジタルフォレンジック調査会社3選

日本国内には、高い技術力と豊富な実績を持つデジタルフォレンジック調査会社が複数存在します。ここでは、その中でも特に代表的な3社をピックアップし、それぞれの特徴を紹介します。

※以下に記載する情報は、各社の公式サイトで公開されている情報に基づいています。

① AOSデータ株式会社

AOSデータ株式会社は、日本のリーガルテック(法務×テクノロジー)分野の草分け的存在であり、デジタルフォレンジック調査において長年の実績を誇る企業です。

- 特徴:

- 法曹界からの厚い信頼: 警察や検察といった捜査機関への協力や、裁判所からの鑑定嘱託を多数引き受けており、その技術力と報告書の信頼性は公的に高く評価されています。訴訟や法的手続きを視野に入れた調査に強みを持っています。

- データ復旧技術: もともとデータ復旧事業で高い評価を得ており、物理的に破損した媒体からのデータ抽出など、高度な技術を要する案件にも対応可能です。

- ワンストップのリーガルテックサービス: フォレンジック調査だけでなく、訴訟における電子証拠開示を支援する「eディスカバリ」サービスや、監査対応支援など、法務・コンプライアンスに関する幅広いサービスをワンストップで提供しています。

特に、法的な証拠能力が最重要視される訴訟案件や、捜査機関が関わるようなシビアなインシデントにおいて、非常に頼りになる存在と言えるでしょう。

参照:AOSデータ株式会社 公式サイト

② 株式会社FRONTEO

株式会社FRONTEOは、独自開発のAI(人工知能)エンジン「KIBIT(キビット)」を活用したフォレンジック調査を強みとする企業です。

- 特徴:

- AIによる調査の効率化・高精度化: 膨大なデジタルデータの中から、調査目的に関連する可能性の高い文書をAIが自動でスコアリングし、専門家がレビューすべき文書を大幅に絞り込むことができます。これにより、調査期間の短縮とコストの削減、そして人間では見逃しがちな証拠の発見を可能にします。

- 国際訴訟(eディスカバリ)での豊富な実績: 特に米国などで求められるeディスカバリ支援サービスで世界的に高いシェアを誇り、グローバルな訴訟案件に多数対応してきた実績があります。

- 多様な分野へのAI活用: リーガルテックで培ったAI技術を、ヘルスケア(創薬支援)やビジネスインテリジェンス(営業支援)といった他分野にも展開しており、その技術力の高さがうかがえます。

データ量がテラバイト級に及ぶような大規模な調査や、国際的な案件において、FRONTEOのAI技術は大きな力を発揮します。

参照:株式会社FRONTEO 公式サイト

③ LRM株式会社

LRM株式会社は、情報セキュリティコンサルティングを主軸事業とする企業であり、その知見を活かしたデジタルフォレンジックサービスを提供しています。

- 特徴:

- コンサルティング視点でのアプローチ: ISMS(情報セキュリティマネジメントシステム)やPマークの認証取得支援で培った豊富なノウハウを基に、インシデントの調査だけでなく、その根本原因となった組織のセキュリティ体制やルール上の問題点を洗い出し、具体的な改善策を提案することを得意としています。

- インシデントの川上から川下までをカバー: 事前のセキュリティ体制構築(川上)から、インシデント発生時のフォレンジック調査、そして事後の再発防止策の策定・実行支援(川下)まで、一気通貫でサポートできる体制が強みです。

- 現実的な対策提案: 中小企業から大企業まで、様々な規模の企業のコンサルティングを手掛けてきた経験から、企業の状況に応じた現実的で運用可能なセキュリティ対策を提案してくれます。

単にインシデントの事実調査を行うだけでなく、組織全体のセキュリティレベルを向上させ、将来のリスクに備えたいと考える企業にとって、心強いパートナーとなるでしょう。

参照:LRM株式会社 公式サイト

まとめ

本記事では、デジタルフォレンジックの基本概念から、その重要性、具体的な調査手法、専門家への依頼方法に至るまで、包括的に解説してきました。

現代のビジネスにおいて、デジタルデータは事業活動の血液とも言える存在です。その血液が、サイバー攻撃や内部不正といった病に侵されたとき、その原因を正確に診断し、治療方針を決定するための処方箋となるのがデジタルフォレンジックです。

この記事の要点を改めて以下にまとめます。

- デジタルフォレンジックは、デジタルデータを科学的に調査・分析し、不正の事実を解明する「デジタル鑑識」であり、法的な証拠能力の確保を目的とする。

- ビジネスのデジタル化、脅威の巧妙化、デジタル証拠の重要性の高まりを背景に、その必要性は増している。

- インシデント発生時は、「電源を切らない」「安易に触らない」「速やかに専門家に相談する」という初動対応が極めて重要。

- 信頼できる調査会社を選ぶには、「専門性・実績」「設備」「報告書の品質」の3つのポイントを見極める必要がある。

デジタルフォレンジックは、もはや一部の大企業や法執行機関だけのものではありません。あらゆる企業にとって、インシデント発生時の最後の砦であり、事業継続性を守り、社会的信頼を維持するために不可欠なリスク管理ツールとなっています。

万が一の事態に備え、自社でインシデントが発生した場合の対応フローを事前に整備し、信頼できる相談先を確保しておくことが、これからの企業経営においてますます重要になるでしょう。