現代のデジタル社会において、パソコンやスマートフォンはビジネスや日常生活に不可欠なツールです。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。その脅威を知らせてくれるのが「セキュリティアラート」です。突然表示される警告メッセージに、不安や戸惑いを感じた経験がある方も少なくないでしょう。

「ウイルスに感染しました」「個人情報が危険に晒されています」といったメッセージが表示された時、それは本当にデバイスを守るための重要な警告なのでしょうか。それとも、あなたを騙して金銭や情報を盗み出そうとする悪意のある罠なのでしょうか。

セキュリティアラートへの対応を一つ間違えれば、個人情報の漏えいや金銭的被害、さらには企業全体の業務停止といった深刻な事態に発展しかねません。重要なのは、アラートの真偽を冷静に見極め、正しい手順で適切に対応することです。

この記事では、セキュリティアラートが表示される主な原因から、放置した場合の重大なリスク、そして本物と偽物を見分けるための具体的な方法まで、網羅的に解説します。さらに、実際にアラートが表示された際の初期対応、企業向けの本格的なインシデント対応フロー、そして今後の被害を防ぐための予防策まで、個人のユーザーから企業のセキュリティ担当者まで、幅広い方々にとって役立つ情報を提供します。

この記事を最後まで読めば、突然のセキュリティアラートに慌てることなく、冷静かつ効果的に対処するための知識とスキルが身につき、あなたの大切な情報資産を守る一助となるでしょう。

目次

セキュリティアラートとは

セキュリティアラートとは、お使いのコンピュータやネットワーク、利用中のシステムにおいて、セキュリティ上の脅威や異常が検知された際に発せられる警告や通知のことです。これは、人間でいえば体の異常を知らせる「痛み」や「発熱」のようなサインに例えられます。このサインにいち早く気づき、適切に対処することが、サイバー攻撃による被害を最小限に食い止めるための鍵となります。

アラートは、さまざまな形で私たちの目に触れます。

- ポップアップウィンドウ: Webサイトを閲覧中に画面上に突然現れる警告。

- OSの通知: WindowsやmacOSがシステムレベルで表示するメッセージ。

- セキュリティソフトの警告: ウイルス対策ソフトなどが脅威を検知した際に表示する独自のインターフェース。

- 各種ツールの管理画面: 企業のセキュリティ担当者が利用する監視ツール(SIEM、EDRなど)のダッシュボードに表示されるログや警告。

これらのアラートが知らせる内容は多岐にわたります。マルウェア(ウイルス)の検知、不正なアクセス試行、不審な通信、システムの脆弱性など、セキュリティを脅かすあらゆる事象が対象となります。つまり、セキュリティアラートは、デジタル世界における防犯センサーや火災報知器のような役割を担っているのです。

しかし、この重要な警告システムを逆手にとり、ユーザーを騙そうとする悪質な手口も存在します。それが「フェイクアラート」です。

本物のアラートと偽のアラート(フェイクアラート)

セキュリティアラートには、システムを保護するために正規のソフトウェアやOSが発する「本物のアラート」と、サイバー犯罪者がユーザーを陥れるために作り出した「偽のアラート(フェイクアラート)」の2種類が存在します。この2つを正確に区別することが、セキュリティ対策の第一歩です。

| 項目 | 本物のアラート | 偽のアラート(フェイクアラート) |

|---|---|---|

| 目的 | ユーザーに脅威を知らせ、システムの安全を確保すること。 | ユーザーの不安を煽り、不正なソフトウェアをインストールさせたり、金銭や個人情報を騙し取ったりすること。 |

| 表示元 | OS(Windows, macOS)、導入済みの正規セキュリティソフト、利用中のクラウドサービスなど。 | Webブラウザ上のポップアップ、悪意のある広告、フィッシングメールなど。 |

| 表現 | 客観的で冷静な表現。「不審なプログラムをブロックしました」「定義ファイルを更新してください」など。 | 過度に不安を煽る表現。「PCがクラッシュ寸前です!」「スパイウェアが検出されました!」など。 |

| 要求内容 | 具体的な脅威の名称や対処法(隔離、削除など)を提示する。 | 偽のサポート窓口への電話、不要なソフトウェアの購入、個人情報やクレジットカード情報の入力を要求する。 |

| デザイン | OSやソフトウェアの公式デザインに準拠している。 | 有名企業のロゴを無断で使用したり、稚拙で不自然なデザインだったりすることが多い。 |

本物のアラートは、あなたのデジタル資産を守るための「味方」です。例えば、Windows Defenderが「脅威が見つかりました」という通知を表示した場合、それはOSがマルウェアを検知し、ユーザーに対応を促している正規の警告です。この場合、指示に従って脅威を削除または隔離することで、被害を未然に防げます。

一方、偽のアラートは、あなたを騙すための「敵」であり、そのほとんどが「サポート詐欺」や「マルウェア配布」を目的としています。Webサイトを閲覧している最中に、突然「あなたのコンピュータはウイルスに感染しています!すぐに以下の電話番号に電話してください」という大音量の警告音と共にポップアップが表示されるのが典型的な手口です。これは、ユーザーをパニックに陥らせ、冷静な判断力を奪うための巧妙な罠です。

本物のアラートは「問題が起きています。このように対処しましょう」と冷静に報告してくるのに対し、偽のアラートは「大変なことになった!今すぐ行動しないと手遅れになる!」と脅迫的に迫ってくる、と覚えておくと良いでしょう。

このように、セキュリティアラートと一言で言っても、その背景には全く異なる意図が存在します。表示されたアラートがどちらの種類なのかを冷静に見極めることが、すべての対応の出発点となります。次章以降では、アラートが表示される具体的な原因や、その見分け方、そして正しい対処法について、さらに詳しく掘り下げていきます。

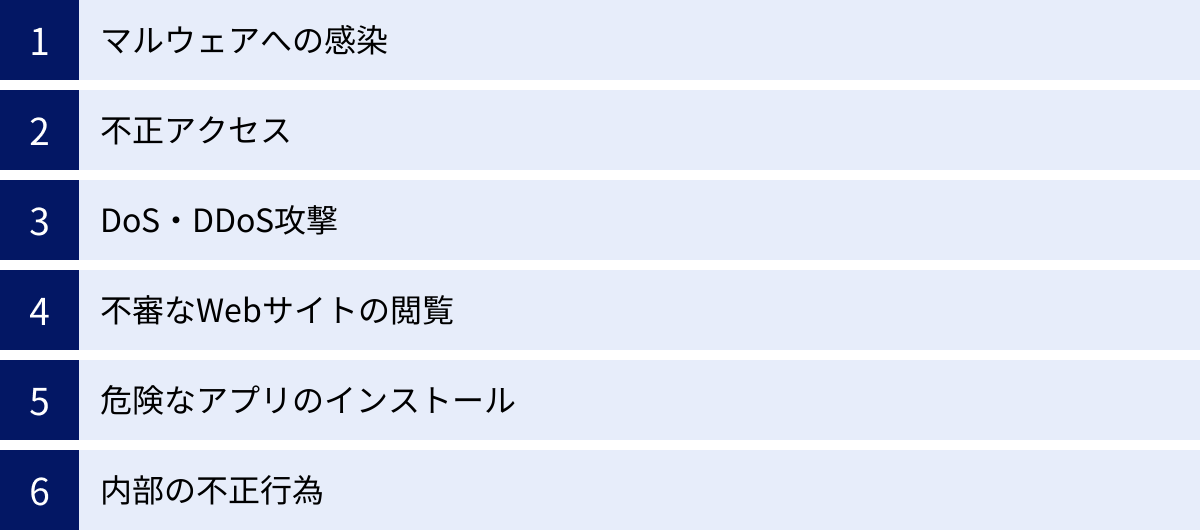

セキュリティアラートが表示される主な原因

セキュリティアラートは、決して偶然に表示されるわけではありません。その背後には、必ず何らかのセキュリティ上のイベントが発生しています。アラートの原因を理解することは、インシデントの全体像を把握し、適切な対応策を講じる上で非常に重要です。ここでは、セキュリティアラートが表示される主な原因を6つのカテゴリに分けて解説します。

マルウェアへの感染

マルウェア(悪意のあるソフトウェア)への感染は、セキュリティアラートが発せられる最も一般的で直接的な原因の一つです。 セキュリティソフトやOSの保護機能は、これらの脅威がシステムに侵入したり、活動を開始したりするのを検知すると、直ちにアラートを発してユーザーに警告します。

- ウイルス・ワーム: 自己増殖能力を持ち、他のファイルやコンピュータに感染を広げるマルウェアです。セキュリティソフトは、既知のウイルスのパターン(シグネチャ)と一致するファイルを検知したり、ファイルの異常な書き換え動作を検知したりするとアラートを上げます。

- ランサムウェア: コンピュータ内のファイルを暗号化し、復号化と引き換えに身代金を要求する悪質なマルウェアです。ファイルが次々と暗号化されていく異常な挙動を検知したEDR(Endpoint Detection and Response)などが、緊急度の高いアラートを発します。

- スパイウェア: ユーザーの気づかないうちに個人情報やWebの閲覧履歴などを収集し、外部に送信するマルウェアです。キーボードの入力情報を盗む「キーロガー」や、特定の通信ポートを開いて外部からの不正な通信を待ち受ける「バックドア」の活動を検知すると、アラートが表示されます。

- アドウェア: 広告を強制的に表示させるソフトウェアですが、中には悪質なものも存在します。意図しないポップアップ広告が頻繁に表示される原因となり、一部のセキュリティソフトはこれを脅威として検知します。

これらのマルウェアは、不正なメールの添付ファイルを開いたり、改ざんされたWebサイトを閲覧したり、信頼性の低いフリーソフトをインストールしたりすることでコンピュータに侵入します。

不正アクセス

外部の攻撃者や内部の不正者によるシステムやアカウントへの不正なアクセス試行も、セキュリティアラートの主要な原因です。 多くのシステムは、ログイン試行の失敗や権限のないデータへのアクセスを監視しており、異常を検知すると管理者に警告します。

- ブルートフォース攻撃(総当たり攻撃): 特定のアカウントに対し、考えられるすべてのパスワードの組み合わせを機械的に試行する攻撃です。サーバーやクラウドサービスのセキュリティ機能は、短時間に同一IPアドレスから大量のログイン失敗が続くと、これを攻撃と判断してアカウントをロックし、アラートを通知します。

- パスワードスプレー攻撃: 複数のアカウントに対し、よく使われる単純なパスワード(例: “password123”)を一つずつ試していく攻撃です。ブルートフォース攻撃よりも検知されにくいですが、異常なログインパターンを分析するシステムはこれを検知できます。

- 権限昇格の試行: システムに侵入した攻撃者が、一般ユーザーの権限から管理者権限など、より高い権限を奪おうとする行為です。OSの重要な設定ファイルへのアクセスや、特権アカウントの操作を試みた際に、セキュリティ監視ツールがアラートを発します。

これらのアラートは、攻撃の初期段階を捉える上で非常に重要であり、迅速な対応によって本格的な侵入を防ぐことができます。

DoS・DDoS攻撃

DoS(Denial of Service)攻撃やDDoS(Distributed Denial of Service)攻撃は、Webサイトやサーバーに対して大量の処理要求やデータを送りつけ、サービスを停止に追い込む攻撃です。

- DoS攻撃: 一つの送信元から集中的に攻撃します。

- DDoS攻撃: 多数のコンピュータ(ボットネット)を乗っ取って、複数の送信元から分散して攻撃します。

ファイアウォールやWAF(Web Application Firewall)、IPS(Intrusion Prevention System)といったネットワークセキュリティ機器は、特定の送信元からの異常なトラフィック急増や、特定の通信パターンの氾濫を検知するとアラートを発します。例えば、「SYNフラッド攻撃」や「HTTP GETフラッド攻撃」といった典型的な攻撃パターンを検知し、管理者に警告するとともに、該当する通信を自動的に遮断するよう設定されていることが多くあります。これらのアラートは、サービスの安定性を維持するために不可欠です。

不審なWebサイトの閲覧

ユーザーが意図せず悪意のあるWebサイトを閲覧してしまった場合にも、セキュリティアラートが表示されることがあります。 近年のWebブラウザやセキュリティソフトには、危険なサイトへのアクセスを未然に防ぐ機能が搭載されています。

- フィッシングサイト: 金融機関や大手ECサイトなどを装い、IDやパスワード、クレジットカード情報を盗み取ろうとする偽のサイトです。ブラウザは、既知のフィッシングサイトのリストと照合し、該当するサイトにアクセスしようとすると「このサイトは危険です」といった警告画面を表示します。

- 改ざんされたサイト: 正規のWebサイトが攻撃者によって改ざんされ、マルウェアを配布する仕掛け(ドライブバイダウンロード)が埋め込まれている場合があります。このようなサイトにアクセスしただけで、ユーザーが何もクリックしなくてもマルウェアに感染する可能性があります。セキュリティソフトは、サイトから送られてくる不審なスクリプトやファイルのダウンロードを検知し、接続をブロックしてアラートを表示します。

危険なアプリのインストール

公式のアプリストア(App Store, Google Play)以外から入手した、いわゆる「野良アプリ」や、公式ストアに紛れ込んだ悪質なアプリをインストールすることも、アラートの原因となります。

スマートフォンやPCのOSは、アプリが要求する権限(連絡先へのアクセス、位置情報の取得など)を監視しています。悪質なアプリが、その機能に不必要に多くの権限を要求したり、ユーザーに隠れて不審な動作(SMSメッセージの窃取、バックグラウンドでの通信など)をしたりすると、OSやセキュリティアプリが警告を発します。特にAndroid端末では、提供元不明のアプリのインストールを許可している場合、このリスクが高まります。信頼できる提供元からのアプリのみをインストールすることが、基本的ながら非常に重要な対策です。

内部の不正行為

セキュリティの脅威は、必ずしも外部から来るとは限りません。組織内部の従業員や関係者による不正な情報アクセスやデータ持ち出しも、セキュリティアラートの対象となります。

DLP(Data Loss Prevention)システムやUEBA(User and Entity Behavior Analytics)といった高度なセキュリティソリューションは、従業員の通常時の振る舞いを学習し、それと異なる異常な行動を検知します。

- 大量のデータダウンロード: ある従業員が、業務時間外に機密情報が保管されているサーバーから、通常では考えられない量のデータをダウンロードした場合。

- 機密情報へのアクセス: 営業部門の社員が、本来アクセス権のない開発部門のソースコードリポジトリにアクセスしようとした場合。

- USBデバイスへのコピー: 社内の規定で禁止されているUSBメモリに、顧客リストなどの重要ファイルをコピーしようとした場合。

これらの行為を検知したシステムは、即座にセキュリティ管理者にアラートを送信し、情報漏えいを未然に防ぐための対応を促します。内部不正は発見が難しいとされていますが、適切な監視システムを導入することで、その兆候を捉えることが可能です。

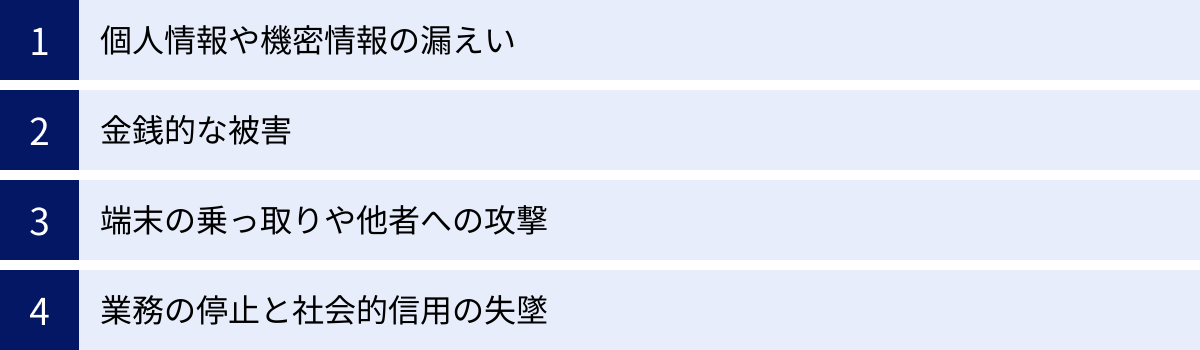

セキュリティアラートを放置する4つの重大なリスク

セキュリティアラートは、システムが発する危険信号です。「またか」「面倒だ」と感じて無視したり、後回しにしたりすると、取り返しのつかない事態を招く可能性があります。特に偽アラートではなく本物のアラートだった場合、その放置はサイバー攻撃者に侵入と活動の猶予を与えることに他なりません。ここでは、セキュリティアラートを放置することで引き起こされる4つの重大なリスクについて、具体的なシナリオを交えながら解説します。

① 個人情報や機密情報の漏えい

アラートが示す脅威を放置した結果として最も深刻なリスクの一つが、重要情報の漏えいです。 攻撃者は、システムの脆弱性やマルウェア感染を足がかりに内部ネットワークへ侵入し、価値のある情報を狙います。

- 個人情報の漏えい: 企業の顧客データベースに不正アクセスされ、氏名、住所、電話番号、メールアドレス、クレジットカード情報などが流出するケースです。流出した情報はダークウェブなどで売買され、他の犯罪に悪用される二次被害も発生します。情報漏えいを起こした企業は、被害者への損害賠償や対応コストだけでなく、ブランドイメージの著しい低下という大きな代償を支払うことになります。

- 機密情報の漏えい: 企業の生命線ともいえる技術情報、開発中の製品データ、営業秘密、財務情報などが盗み出されるリスクです。これにより、競争優位性を失い、事業の継続そのものが危うくなる可能性もあります。また、M&Aに関する情報などが漏えいすれば、インサイダー取引などの金融犯罪に利用される恐れもあります。

例えば、「データベースサーバーへの不審なログイン試行を検知」というアラートを放置したとします。数日後、攻撃者はログインに成功し、数百万件の顧客情報をダウンロード。その情報が犯罪者グループに渡り、特殊詐欺や不正利用の被害が多発。企業は監督官庁への報告や被害者への謝罪・補償に追われ、社会的信用を完全に失墜させてしまう、といったシナリオが現実的に起こり得ます。

② 金銭的な被害

サイバー攻撃は、直接的な金銭の窃取を目的とすることが非常に多く、アラートの無視は深刻な経済的損失に直結します。

- ランサムウェアによる被害: おそらく最も直接的で甚大な金銭的被害をもたらす攻撃です。業務で使用するサーバーやPC内のファイルがすべて暗号化され、業務が完全にストップします。攻撃者は復号化の鍵と引き換えに、高額な身代金(ランサム)をビットコインなどの暗号資産で要求します。身代金を支払ってもデータが戻ってくる保証はなく、支払わなければデータを公開すると脅される二重脅迫(ダブルエクストーション)も一般的です。復旧には、システムの初期化やバックアップからのリストアなど、多大なコストと時間がかかります。

- ビジネスメール詐欺(BEC): 経営者や取引先になりすまして偽のメールを送り、送金先の口座情報を偽のものに差し替えさせるなどして、多額の金銭をだまし取る詐欺です。アカウント乗っ取りの兆候を示すアラートを見逃していると、攻撃者はメールの内容を自由に閲覧・改ざんできるようになり、BECの格好の標的となります。

- 不正送金・不正利用: ネットバンキングのID・パスワードやクレジットカード情報が盗まれ、勝手に預金を引き出されたり、高額な買い物をされたりする被害です。個人にとっても企業にとっても、直接的な経済的打撃となります。

「マルウェア『Emotet』の感染の疑い」というアラートを放置した結果、社内ネットワーク全体に感染が拡大。最終的にランサムウェアが展開され、基幹システムを含む全サーバーが暗号化。身代金の要求に加え、数週間にわたる業務停止による逸失利益、そしてシステム復旧費用で、数億円規模の損害が発生する、といったケースも決して珍しくありません。

③ 端末の乗っ取りや他者への攻撃

マルウェアに感染した端末を放置すると、その端末は攻撃者に完全にコントロールされ、さらなる攻撃の踏み台(加害者)にされてしまう危険性があります。

- ボットネットへの組み込み: 乗っ取られたPCやサーバーは「ボット」となり、攻撃者が遠隔操作できる「ボットネット」と呼ばれるネットワークの一部に組み込まれます。これらのボットネットは、他の企業や政府機関に対するDDoS攻撃、スパムメールの一斉送信、仮想通貨のマイニング(クリプトジャッキング)などに悪用されます。自分の端末が、気づかないうちに犯罪行為に加担させられてしまうのです。

- 社内ネットワークへの侵入拡大(ラテラルムーブメント): 最初に侵入した一台のPCを足がかりに、攻撃者は同じネットワークに接続されている他のPCやサーバーへと感染を広げていきます。初期の段階で「不審な内部通信を検知」といったアラートに対応していれば防げたはずの被害が、放置したことによって組織全体へと拡大してしまうのです。

あなたは「加害者」になるつもりがなくても、セキュリティ対策を怠り、アラートを無視した結果、自社がDDoS攻撃の発信源となり、取引先や他の企業に多大な迷惑と損害を与えてしまう可能性があることを、強く認識する必要があります。

④ 業務の停止と社会的信用の失墜

上記①〜③のリスクが複合的に発生した結果、企業は事業の継続が困難になるほどのダメージを受ける可能性があります。

- 業務の停止: ランサムウェアによるシステムダウンや、DDoS攻撃によるWebサイトの停止は、直接的に業務の遂行を不可能にします。製造業であれば工場のラインが止まり、小売業であればPOSレジやECサイトが使えなくなります。業務が停止している間の売上損失は計り知れません。

- 社会的信用の失墜: 情報漏えいやサイバー攻撃の踏み台になったという事実が公表されれば、顧客や取引先からの信頼は大きく損なわれます。「セキュリティ管理がずさんな会社」というレッテルを貼られ、契約を打ち切られたり、新規顧客の獲得が困難になったりするでしょう。一度失った信頼を回復するには、長い時間と多大な努力が必要です。

- 法的責任と規制当局からの罰則: 個人情報保護法などの法律では、事業者に厳格な安全管理措置を義務付けています。情報漏えいを起こした場合、個人情報保護委員会への報告と本人への通知が義務付けられており、措置命令や罰金の対象となる可能性があります。

セキュリティアラートへの対応は、単なる技術的な問題ではなく、事業継続計画(BCP)の中核をなす経営課題です。 たった一つのアラートを見逃したことが、企業の存続を揺るがす引き金になり得るのです。

本物?偽物?セキュリティアラートの見分け方

突然表示される警告画面。それが本物か偽物か、冷静に判断するのは難しいものです。しかし、サイバー犯罪者が用いる偽アラートには、ユーザーを騙すための共通した特徴があります。ここでは、偽アラート(フェイクアラート)を見破るための4つの重要なチェックポイントを解説します。これらのポイントを覚えておけば、サポート詐欺などの被害に遭うリスクを大幅に減らすことができます。

| チェックポイント | 偽アラート(フェイクアラート)の特徴例 | 本物のアラートの特徴例 |

|---|---|---|

| 表現 | 「警告!ウイルスが〇個見つかりました!」「個人情報が漏えいしています!」など、過度に不安を煽り、緊急性を強調する。 | 「脅威をブロックしました」「定義ファイルが古くなっています」など、客観的で冷静な事実を報告する。 |

| 要求内容 | 「今すぐソフトウェアを購入してください!」「以下の番号に電話してサポートを受けてください!」など、具体的な行動を急かす。 | 「脅威を削除しますか?」「スキャンを実行しますか?」など、ソフトウェア内の操作を促す。外部への連絡や購入を要求することは稀。 |

| 誘導先 | サポート窓口と称する電話番号(国際電話番号の場合もある)、偽のソフトウェア販売サイト、個人情報の入力フォーム。 | ソフトウェアの公式Webサイト(更新プログラムのダウンロードなど)。 |

| 言語・デザイン | 不自然な日本語(機械翻訳のような言い回し)、誤字脱字、有名企業のロゴの無断使用、デザインの粗悪さ。 | 自然で正確な日本語。OSやソフトウェアの公式デザインに統一されている。 |

不安を過度に煽る表現がないか

偽アラートの最も顕著な特徴は、ユーザーを心理的に追い込み、冷静な判断力を奪おうとする点です。 そのために、大げさで扇動的な言葉が多用されます。

- 「警告!」「緊急!」「危険!」といった強い言葉を使い、赤や黄色の点滅で注意を引く。

- 「あなたのPCはクラッシュ寸前です!」「全てのデータが削除されます!」など、最悪の事態を断定的に告げる。

- 「ウイルスが〇個検出されました」のように、具体的だが根拠のない数字を提示して信憑性を高めようとする。

- 「ピロリロリン!」といった大音量の警告音や、合成音声による警告メッセージを繰り返し流し、ユーザーを焦らせる。

一方、本物のOSやセキュリティソフトからのアラートは、もっと冷静で事務的です。例えば、「脅威が見つかりました。処理方法を選択してください」や「不審なネットワーク接続をブロックしました」といったように、起きた事象を客観的に報告し、ユーザーに対応の選択肢を提示します。過度に感情に訴えかけてくるアラートは、まず偽物だと疑いましょう。

ソフトウェアの購入や更新を急かしていないか

偽アラートの多くは、不要なソフトウェアを高額で売りつけたり、月額課金のサービスに加入させたりすることを目的としています。 そのため、問題解決の手段として、特定の製品の購入を強く推奨してきます。

- 「この問題を解決するには、『〇〇クリーナーPRO』を今すぐインストールしてください!」

- 「システムパフォーマンスが低下しています。最適化するには、このソフトウェアをダウンロード!」

- 「30秒以内に購入しないと、ファイルがロックされます!」といったカウントダウンを表示し、購入を急かす。

もちろん、正規のセキュリティソフトもライセンスの更新を促すことはありますが、それは「ライセンスの有効期限が近づいています」といった穏やかな通知であり、脅迫的な方法で即時の購入を迫ることはありません。Webサイト閲覧中に突然表示されたポップアップが、見知らぬソフトウェアの購入を要求してきたら、それは100%詐欺です。

電話番号への連絡を誘導していないか

偽アラートの中でも特に悪質なのが、偽のサポート窓口へ電話をかけさせようとする「サポート詐欺」です。

- 「マイクロソフトの公式サポートです。問題を解決するために、今すぐフリーダイヤル 0120-XXXX-XXXX にお電話ください」

- 「専門の技術者が遠隔操作でウイルスを駆除します。まずはご連絡を」

このようなメッセージが表示されますが、記載されている電話番号は、マイクロソフトやAppleなどの正規のサポート窓口とは全く関係のない、詐欺グループの番号です。 もし電話をかけてしまうと、片言の日本語を話すオペレーターが出て、巧みな話術で遠隔操作ソフトのインストールを指示してきます。そして、PCを遠隔操作して無意味なコマンドを実行し、「ほら、こんなにウイルスがいるでしょう」と嘘をついて、高額なサポート契約料やセキュリティソフト代を請求してきます。

重要なのは、正規のOSやセキュリティソフトが、アラート画面でユーザーに電話をかけるよう直接指示することは絶対にない、という事実です。 電話番号が表示された時点で、それは詐欺だと断定して問題ありません。

不自然な日本語が使われていないか

多くの偽アラートは、海外の犯罪グループによって作られているため、日本語の表現に不自然な点が見られます。

- 明らかな誤字や脱字: 「ウイルスが見付かりました」「直ぐに行動してください」など、漢字の変換ミスや不自然な表現。

- 機械翻訳のようなぎこちない文章: 「あなたのコンピュータは危険にある」「我々はあなたの問題を修正することができます」など、直訳調で不自然な言い回し。

- 文法的な誤り: 「あなたの個人データは、盗まれてある可能性があります」といった、助詞の使い方の間違い。

普段見慣れているWindowsやmacOS、あるいは利用中のセキュリティソフトのメッセージと比べて、少しでも「違和感」や「安っぽさ」を感じたら、それは偽アラートである可能性が非常に高いです。

これらの4つのポイントを総合的にチェックすることで、ほとんどの偽アラートは見破ることができます。最も大切な心構えは、「慌てない、信じない、クリックしない」です。

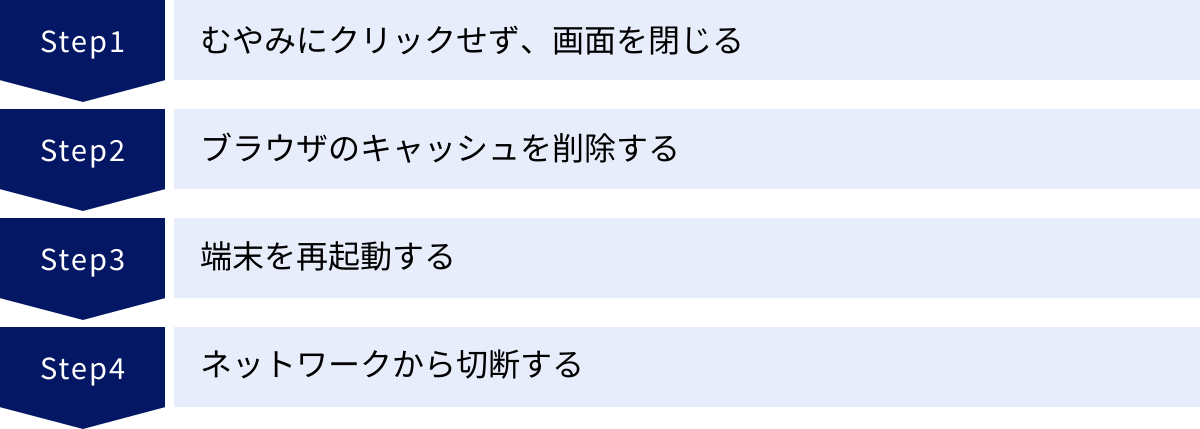

【基本編】セキュリティアラートが表示された時の初期対応

Webサイトの閲覧中や作業中に、突然セキュリティアラートが表示されたら、誰でも一瞬ドキッとするものです。しかし、ここで慌てて画面上のボタンをクリックしてしまうのが最も危険な行為です。偽アラートの場合、そのクリックがマルウェアのダウンロードや詐欺サイトへの誘導の引き金になります。本物のアラートであっても、状況を正確に理解しないまま操作を進めるのは賢明ではありません。

ここでは、個人ユーザーでも簡単かつ安全に実行できる、アラート表示時の基本的な初期対応を4つのステップで解説します。この手順の目的は、脅威の正体を確認する前に、まずは被害の発生や拡大を未然に防ぐことです。

むやみにクリックせず、画面を閉じる

アラートが表示された際に、まず最初に、そして最も重要な行動は「何もしないこと」、特に「クリックしないこと」です。

偽アラートは、ユーザーに「OK」「同意する」「スキャン開始」といったボタンをクリックさせるように巧妙に設計されています。しかし、これらのボタンは表示されている通りの機能を持つとは限りません。実際には、悪意のあるプログラムのダウンロードを開始したり、別の詐欺ページに遷移させたりするリンクが埋め込まれています。

驚くことに、「閉じる」や「×」ボタンですら、安全とは限りません。 攻撃者はこれらのボタンにも罠を仕掛けていることがあります。では、どうすればよいのでしょうか。

- キーボードショートカットで閉じる: 最も安全な閉じ方は、マウスで画面上のボタンをクリックするのではなく、キーボードのショートカットキーを使うことです。

- Windowsの場合:

Alt+F4キーを同時に押します。これはアクティブなウィンドウを閉じるためのショートカットです。 - Macの場合:

command+Wキーを同時に押します。

- Windowsの場合:

- ブラウザ自体を強制終了する: 上記のショートカットでも閉じられない悪質なアラート(ブラウザを全画面表示にして操作を妨害するタイプなど)の場合は、ブラウザのプロセスそのものを終了させます。

- Windowsの場合:

Ctrl+Shift+Escキーでタスクマネージャーを起動し、対象のブラウザ(Chrome, Edgeなど)を選択して「タスクの終了」をクリックします。 - Macの場合:

option+command+escキーで「アプリケーションの強制終了」ウィンドウを開き、対象のブラウザを選択して「強制終了」をクリックします。

- Windowsの場合:

とにかく、アラート画面上のいかなる要素もクリックしてはいけない、ということを徹底してください。

ブラウザのキャッシュを削除する

偽アラートのポップアップを閉じることができても、その原因となったデータがブラウザ内に残っていると、同じWebサイトにアクセスした際に再び表示されてしまうことがあります。これを防ぐために、ブラウザのキャッシュやCookie、閲覧履歴を削除することをおすすめします。

キャッシュとは、一度訪れたWebサイトのデータを一時的に保存しておくことで、次回以降の表示を高速化する仕組みです。しかし、ここに悪意のあるスクリプトの断片が残ってしまうことがあります。

- Google Chromeの場合: 「設定」→「プライバシーとセキュリティ」→「閲覧履歴データの削除」

- Microsoft Edgeの場合: 「設定」→「プライバシー、検索、サービス」→「閲覧データをクリア」

- Safariの場合: 「履歴」メニュー→「履歴を消去」

削除するデータの期間は「過去1時間」や「過去24時間」など、アラートが表示されたタイミングに合わせて選択すると良いでしょう。すべての期間を削除するのが最も確実ですが、保存していたログイン情報なども消えてしまう可能性がある点には注意が必要です。この作業により、ブラウザをクリーンな状態に戻し、偽アラートの再発を防ぎます。

端末を再起動する

ブラウザを閉じ、キャッシュをクリアしても、まだPCの動作に不審な点がある場合や、念のためにシステムの状態をリフレッシュしたい場合は、端末の再起動が有効です。

再起動することで、メモリ(RAM)上に一時的に展開されていたプログラムやプロセスがすべてクリアされます。もし、偽アラートの表示に関わっていた一時的な悪性プロセスが存在していた場合、再起動によってそれが終了し、問題が解決することがあります。

ただし、これは根本的な解決策ではありません。もしマルウェアがすでにシステムファイルに書き込まれてしまっている場合(永続化されている場合)、再起動してもマルウェアは再び活動を開始します。しかし、初期対応の一環として、システムを一度クリーンな状態から立ち上げ直すことは、状況を切り分ける上で有効な手段です。

ネットワークから切断する

もしアラートの内容がマルウェア感染や不正アクセスを示唆するもので、本物である可能性が少しでもあると感じた場合は、直ちに端末をネットワークから切断してください。 これは、被害の拡大を防ぐための最も重要な「封じ込め」措置です。

ネットワークに接続されたままだと、以下のようなリスクがあります。

- 外部への情報送信: 感染したマルウェアが、PC内の個人情報や機密情報を外部の攻撃者のサーバーに送信し続ける。

- 内部への感染拡大: 同じ社内ネットワーク(LAN)に接続されている他のPCやサーバーに感染を広げる(ラテラルムーブメント)。

- 遠隔操作: 攻撃者が、インターネット経由でPCを遠隔操作し、さらなる不正行為を行う。

ネットワークからの切断方法は以下の通りです。

- 有線LANの場合: PCに接続されているLANケーブルを物理的に引き抜きます。

- 無線LAN(Wi-Fi)の場合: OSの設定画面からWi-Fiをオフにします。機内モードをオンにするのも手軽で確実な方法です。

ネットワークから切断することで、攻撃者はその端末と通信できなくなり、被害をその一台に限定できます。その後のウイルススキャンや原因調査を、安全なオフライン環境で落ち着いて行うことができます。特に企業環境でアラートに遭遇した場合は、まずネットワークから切断し、速やかに情報システム部門やセキュリティ担当者に報告することが鉄則です。

【応用編】本格的なインシデント対応の5ステップ

個人のPCで表示される偽アラートへの対応とは異なり、企業環境で検知されたセキュリティアラートは、組織的なサイバー攻撃の兆候である可能性があります。このような場合、場当たり的な対応は被害を拡大させるだけでなく、原因究明に必要な証拠(デジタル・フォレンジック)を破壊してしまう恐れもあります。

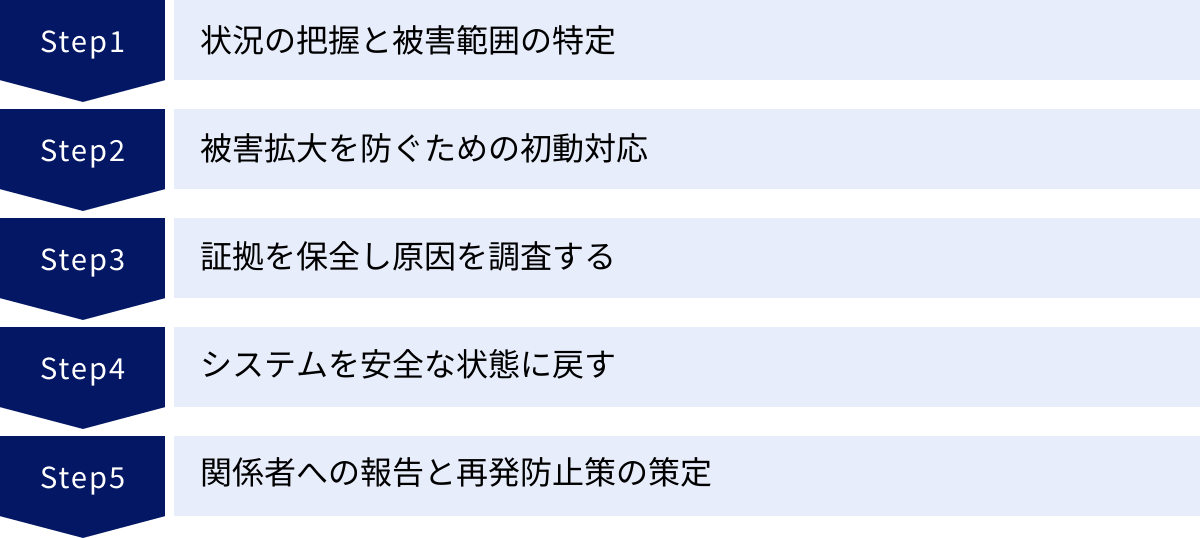

そのため、企業においては、セキュリティインシデントの発生を前提とした、体系的で効果的な対応プロセス(インシデントレスポンス・プロセス)をあらかじめ定めておくことが極めて重要です。ここでは、米国の国立標準技術研究所(NIST)が発行するサイバーセキュリティフレームワークなどを参考に、広く一般的に用いられている本格的なインシデント対応の5つのステップを解説します。

① 状況の把握と被害範囲の特定(検知・識別)

インシデント対応の最初のステップは、「何が起きているのか」を正確に把握することです。 この段階では、アラートが本物の脅威(インシデント)であるか、それとも誤検知(フォールス・ポジティブ)なのかを判断し、もしインシデントであれば、その影響がどこまで及んでいるのかを特定します。

- アラート内容の分析: どのサーバーや端末で、いつ、どのような種類のアラート(マルウェア検知、不正ログイン試行など)が発生したのかを確認します。

- ログの相関分析: アラートを発した機器だけでなく、関連するファイアウォール、プロキシサーバー、Active Directoryなどのログを収集・分析し、攻撃の全体像を把握します。例えば、EDRがマルウェア検知アラートを上げた場合、その端末が通信していた先のIPアドレスをファイアウォールのログで確認し、他に同じIPアドレスと通信している端末がないかを調査します。

- 被害範囲の特定(スコープの確定): どの部署の、どの端末、どのアカウントが影響を受けているのかをリストアップします。このスコープ確定が不十分だと、後の封じ込めや復旧の対応が不完全になり、インシデントが再発する原因となります。

- インシデントの深刻度評価: 被害範囲、影響を受ける情報の機微度、事業への影響などを考慮し、インシデントの深刻度(高・中・低など)を判断します。この評価に基づき、対応の優先順位や動員するリソースを決定します。

この「検知・識別」フェーズの迅速性と正確性が、その後の対応全体の成否を左右すると言っても過言ではありません。

② 被害拡大を防ぐための初動対応(封じ込め)

インシデントの存在と被害範囲がある程度特定できたら、次に行うべきは被害の拡大を食い止める「封じ込め(Containment)」です。 封じ込めは、火事で言えば延焼を防ぐための防火壁を築くようなものです。一刻も早い対応が求められます。

封じ込めには、短期的な封じ込めと長期的な封じ込めの2つのアプローチがあります。

- 短期的な封じ込め(応急処置):

- ネットワークからの隔離: マルウェアに感染した端末や不正アクセスを受けたサーバーを、物理的にLANケーブルを抜くか、スイッチのポートを無効化するなどしてネットワークから切り離します。これにより、他のシステムへの感染拡大や、外部への情報漏えいを即座に停止させます。

- アカウントの無効化: 乗っ取られた疑いのあるユーザーアカウントを一時的にロックしたり、パスワードを強制的にリセットしたりします。

- 不正なプロセスの停止: 感染端末上で活動している不審なプロセスを強制終了させます。

- 長期的な封じ込め(恒久対策に向けた準備):

- クリーンな代替システムの準備: 被害を受けたシステムを最終的に復旧させるために、クリーンなOSイメージから代替サーバーを構築したり、ネットワークセグメントを再設計したりする準備を進めます。

封じ込めを行う際には、原因究明に必要な証拠を破壊しないよう、細心の注意が必要です。 例えば、むやみに電源を落とすとメモリ上の揮発性データが失われてしまうため、可能であればメモリダンプを取得してからシャットダウンするなどのフォレンジック手続きを意識することが望まれます。

③ 証拠を保全し原因を調査する(調査・原因究明)

封じ込めによって被害の拡大を食い止めたら、次に「なぜ、どのようにしてインシデントが発生したのか」という根本原因を徹底的に調査します。 この段階の目的は、同じ過ちを繰り返さないための教訓を得ることと、攻撃者の手口(TTPs: 戦術・技術・手順)を理解することです。

- デジタル・フォレンジック:

- 証拠保全: 被害を受けた端末のハードディスクやメモリのイメージコピー(保全)を行います。これは、後の調査や法的な証拠として利用するために、オリジナルのデータを改変しないように正確なコピーを作成する作業です。

- ログ分析: システムログ、アプリケーションログ、ネットワーク機器のログなどを時系列に沿って詳細に分析し、攻撃者がどのような経路で侵入し、どのようなコマンドを実行し、何を盗み出そうとしたのか、その足跡を追跡します。

- マルウェア解析: 検体として採取したマルウェアを、サンドボックスと呼ばれる隔離環境で実行させ、その挙動を分析します(動的解析)。また、プログラムのコードを逆アセンブルして解析する(静的解析)こともあります。

- 原因の特定: 調査結果を基に、侵入経路(例: フィッシングメールの添付ファイル、VPN機器の脆弱性)、攻撃の目的(例: 金銭目的のランサムウェア、機密情報の窃取)、そしてセキュリティ対策のどこに不備があったのか(例: パッチ未適用、パスワード管理の不徹底)を明らかにします。

この原因究明は高度な専門知識を要するため、自社での対応が困難な場合は、外部の専門調査機関(フォレンジックベンダー)に支援を依頼することも重要な選択肢です。

④ システムを安全な状態に戻す(復旧)

原因が特定され、脅威が完全に排除されたことが確認できたら、システムを正常な状態に戻す「復旧(Recovery)」フェーズに移ります。

- 脅威の根絶: システム内に残存しているマルウェア、攻撃者が設置したバックドア、不正に作成されたアカウントなどをすべて完全に駆除・削除します。

- システムの再構築: 被害の程度によっては、OSのクリーンインストールや、インシデント発生前の健全な状態のバックアップからのリストア(復元)が必要になります。

- パッチ適用と設定強化: 侵入の原因となった脆弱性を解消するため、関連するすべてのシステムにセキュリティパッチを適用します。また、パスワードポリシーの強化、ファイアウォールのルール見直しなど、セキュリティ設定をより強固なものに変更します。

- 動作確認: 復旧したシステムが、業務要件を満たし、かつ安全な状態で正常に動作するかを十分にテストします。

復旧を急ぐあまり、脅威が完全に排除されていない状態でシステムをオンラインに戻してしまうと、即座に再感染・再侵入を許すことになります。 「根絶」が完了したことを慎重に確認してから「復旧」作業に進むことが鉄則です。

⑤ 関係者への報告と再発防止策の策定(報告・学習)

インシデント対応は、システムを復旧させて終わりではありません。最後のステップは、対応プロセス全体を振り返り、将来のインシデントに備えるための「報告・学習」です。

- 関係者への報告:

- 経営層への報告: インシデントの概要、被害状況、対応内容、事業への影響、再発防止策などをまとめて報告し、経営判断を仰ぎます。

- 監督官庁への報告: 個人情報の漏えいなど、法令で報告が義務付けられている場合は、個人情報保護委員会などの関係省庁へ速やかに報告します。

- 顧客・取引先への公表: 必要に応じて、Webサイトでの公表や個別の連絡を行い、被害を受けた可能性のある顧客や取引先に事実を説明し、謝罪します。

- 警察への被害届提出: 実害が発生した場合は、管轄の警察署に被害届を提出し、捜査に協力します。

- 再発防止策の策定と実施:

- インシデントの原因調査で明らかになったセキュリティの弱点を克服するための、恒久的な対策を策定し、実行計画に落とし込みます。例えば、全社的なセキュリティ教育の実施、多要素認証の導入、EDRやSIEMといった新たなセキュリティソリューションの導入などが考えられます。

- インシデント対応マニュアルや手順書を見直し、今回の対応で得られた教訓を反映させて改善します。

この最後のステップを丁寧に行うことで、組織はインシデントの経験を無駄にせず、より強固なセキュリティ体制(サイバーレジリエンス)を築き上げることができるのです。

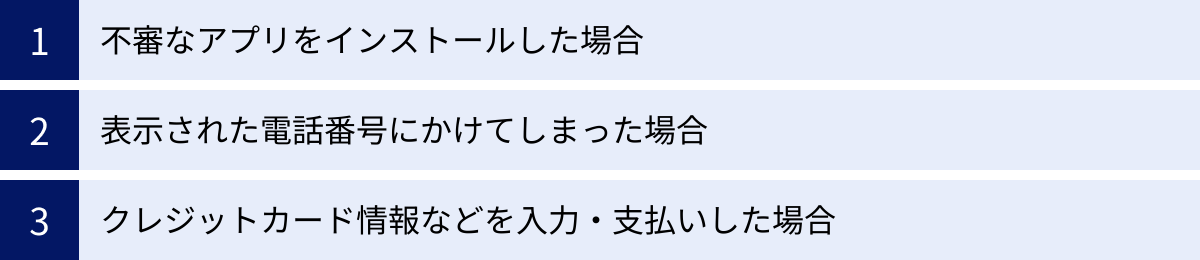

【緊急編】偽アラートの指示に従ってしまった場合の対処法

「慌ててはいけない」と頭では分かっていても、巧妙な偽アラートを前にパニックになり、つい指示に従ってしまうことは誰にでも起こり得ます。もし、偽アラートの罠にはまってしまった場合でも、その後の迅速かつ適切な対応によって被害を最小限に食い止めることが可能です。ここでは、具体的なケース別に緊急の対処法を解説します。

不審なアプリをインストールした場合

偽アラートに「ウイルスを除去するにはこのソフトが必要です」などと表示され、言われるがままに不審なアプリケーション(マルウェアやPUP/PUAと呼ばれる迷惑ソフト)をインストールしてしまった場合の対処法です。

ネットワークから切断する

まず、これ以上の被害拡大を防ぐため、直ちにPCをネットワークから切断します。 LANケーブルを抜くか、Wi-Fiをオフにしてください。これにより、インストールされたマルウェアが外部のサーバーと通信して個人情報を送信したり、他のマルウェアをダウンロードしたりするのを防ぎます。

インストールしたアプリを削除する

次に、インストールしてしまった不審なアプリをPCからアンインストール(削除)します。

- Windowsの場合: 「設定」→「アプリ」→「インストールされているアプリ」の一覧から、該当するアプリを探してアンインストールします。見知らぬアプリや、インストールした覚えのないアプリも併せて確認し、不要であれば削除しましょう。

- Macの場合: 「アプリケーション」フォルダを開き、該当するアプリをゴミ箱にドラッグ&ドロップします。アプリによっては専用のアンインストーラが用意されている場合もあります。

ただし、悪質なアプリの中には、通常のアンインストール手順では完全に削除できないものもあります。

セキュリティソフトでスキャンを実行する

アプリをアンインストールした後も、システムの奥深くにマルウェアの残骸が潜んでいる可能性があります。必ず、導入済みの信頼できるセキュリティソフト(ウイルス対策ソフト)を起動し、システム全体を対象とした「フルスキャン」または「完全スキャン」を実行してください。

スキャンによって脅威が検出された場合は、セキュリティソフトの指示に従って隔離または削除します。もしセキュリティソフトを導入していない場合は、オフラインでインストールできる信頼性の高いソフトを用意して実行する必要があります。この作業は、PCが完全にクリーンになったと確信できるまで行うことが重要です。

表示された電話番号にかけてしまった場合

偽アラートに表示された「サポート窓口」の電話番号に、うっかり電話をかけてしまった場合の対処法です。相手はあなたを騙そうとする詐欺師です。冷静に対応しましょう。

オペレーターの指示に絶対に従わない

電話に出たオペレーターは、マイクロソフトやアップルの技術者を名乗り、言葉巧みにあなたを信用させようとします。そして、「PCを診断するために遠隔操作ソフトをインストールしてください」と指示してきますが、これに絶対に応じてはいけません。 TeamViewer、AnyDesk、Quick Assistといった正規の遠隔操作ソフトが悪用されるケースが非常に多いです。一度遠隔操作を許可してしまうと、PC内の情報を盗み見られたり、ロックされて身代金を要求されたりする危険性があります。

また、「問題解決のためのサポート料金が必要です」と言って、クレジットカードでの支払いやコンビニでの電子マネー(ギフトカード)購入を要求してきますが、これも詐欺です。

すぐに電話を切り、着信を拒否する

相手が詐欺師だと気づいた、あるいは少しでも怪しいと感じたら、会話の途中でも構わないので、すぐに電話を切ってください。 相手に何かを告げる必要はありません。無言で切ってしまって大丈夫です。

その後、詐欺師から何度も電話がかかってくる可能性があります。スマートフォンの機能や電話会社のサービスを利用して、その番号からの着信を拒否する設定を行いましょう。国際電話の番号からかかってくることも多いため、不審な番号には出ないように注意してください。

クレジットカード情報などを入力・支払いした場合

最悪のケースとして、偽アラートの指示に従い、偽のソフトウェア購入サイトなどでクレジットカード情報を入力してしまったり、サポート料金を支払ってしまったりした場合の対処法です。一刻も早い行動が求められます。

すぐにクレジットカード会社や銀行に連絡する

クレジットカード情報を入力してしまった場合は、ただちにカード裏面に記載されている緊急連絡先に電話し、カード会社に事情を説明してください。 カード会社は、そのカードの利用を緊急停止し、不正利用されていないかどうかの調査を開始してくれます。もし不正な請求が見つかった場合は、補償を受けられる可能性があります。行動が早ければ早いほど、被害を防げる可能性が高まります。

銀行振込やデビットカードで支払いをしてしまった場合も同様に、すぐに取引先の銀行に連絡して相談してください。

警察に被害を相談する

金銭的な被害が実際に発生してしまった場合は、最寄りの警察署、または都道府県警察のサイバー犯罪相談窓口に被害を相談し、被害届の提出を検討してください。 相談する際は、以下の情報を整理しておくとスムーズです。

- 偽アラートが表示された日時と状況

- アクセスしたWebサイトのURL(分かれば)

- 詐欺師とのやり取りの内容(電話、メールなど)

- 支払った金額、支払方法、相手の口座情報など

- インストールしてしまったソフト名

犯人が捕まったり、お金が戻ってきたりする保証はありませんが、被害の実態を警察に届け出ることは、同様の犯罪を防ぐ上で非常に重要です。

一度騙されてしまったという事実は、決して恥ずかしいことではありません。 犯罪者の手口は年々巧妙化しており、誰でも被害に遭う可能性があります。大切なのは、被害に気づいた時点ですぐに行動を起こすことです。

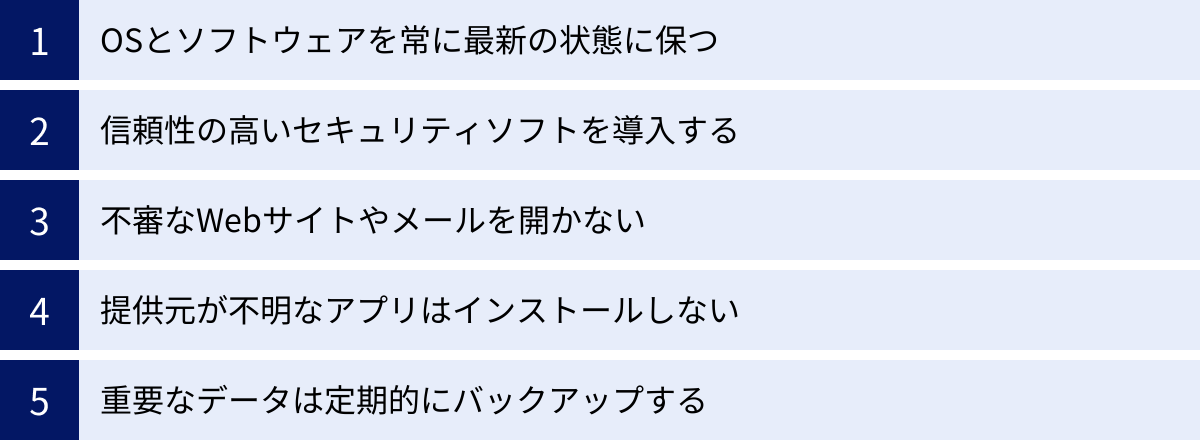

今後の被害を防ぐための5つの予防策

セキュリティインシデントへの対応は重要ですが、それ以上に重要なのは、そもそもインシデントを発生させないための「予防」です。日々の少しの心がけと適切な設定によって、セキュリティアラートが表示されるような危険な状況に陥るリスクを大幅に低減できます。ここでは、個人ユーザーから企業まで、共通して実践すべき5つの基本的な予防策を紹介します。

① OSとソフトウェアを常に最新の状態に保つ

サイバー攻撃の多くは、OS(Windows, macOSなど)やアプリケーション(ブラウザ, Office製品, Adobe Readerなど)に存在する「脆弱性」を悪用して行われます。 脆弱性とは、プログラムの設計上の不備やバグによって生じるセキュリティ上の弱点のことです。

ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(セキュリティパッチ)を配布します。ユーザーがこのパッチを速やかに適用することで、脆弱性を悪用した攻撃を防ぐことができます。逆に、更新を怠り、古いバージョンのままソフトウェアを使い続けることは、攻撃者に対して「どうぞ侵入してください」と玄関の鍵を開けっ放しにしているようなものです。

- 自動更新を有効にする: Windows UpdateやmacOSのソフトウェア・アップデート、主要なブラウザなどの多くは、更新を自動的にチェックし、インストールする機能を備えています。この自動更新機能を有効にしておくことが、最も簡単で確実な対策です。

- サポート終了(EOL)製品の使用を避ける: ソフトウェアにはサポート期間があり、期間が終了すると新たな脆弱性が発見されても修正パッチが提供されなくなります。Windows 10(2025年10月サポート終了予定)など、サポート終了が近い、あるいは既に終了したOSやソフトウェアは、非常に危険なため、速やかに後継バージョンへ移行しましょう。

② 信頼性の高いセキュリティソフトを導入する

OSに標準で搭載されているセキュリティ機能(Windows Defenderなど)も年々高性能化していますが、より多層的な防御を実現するためには、実績のあるサードパーティ製の総合セキュリティソフト(ウイルス対策ソフト)を導入することが強く推奨されます。

- マルウェア対策: 既知のウイルスを検出するシグネチャ方式に加え、未知のウイルスの不審な挙動を検知するヒューリスティック機能やビヘイビア(振る舞い)検知機能を備えた製品を選びましょう。

- Web保護機能: フィッシングサイトやマルウェア配布サイトなど、危険なWebサイトへのアクセスを未然にブロックしてくれます。

- ファイアウォール機能: 不正な通信を監視し、外部からの攻撃や内部からの情報漏えいを防ぎます。

- 定義ファイルを常に最新に: セキュリティソフトも、新たな脅威に対応するための定義ファイル(ウイルスパターンファイル)を日々更新しています。OSと同様に、こちらも自動更新設定を必ず有効にしておきましょう。

企業環境では、個々のPCを守るEPP(Endpoint Protection Platform)に加え、より高度な脅威の検知と対応を可能にするEDR(Endpoint Detection and Response)の導入が、近年の標準的な対策となっています。

③ 不審なWebサイトやメールを開かない

技術的な対策をどれだけ講じても、最終的にPCを操作するのは「人」です。ユーザー自身のセキュリティ意識、いわゆる「セキュリティリテラシー」が低ければ、攻撃者に騙されて自ら脅威を招き入れてしまうことになります。

- フィッシングメールへの警戒:

- 送信元のメールアドレスが正規のものか確認する(偽装されている場合もあるので注意)。

- 「緊急」「重要」「アカウント停止」など、不安を煽る件名に注意する。

- 本文中のリンクを安易にクリックしない。マウスカーソルをリンクの上に置くと表示されるURLが、正規のドメインと一致するか確認する。

- 身に覚えのない請求や、うますぎる話はまず疑う。

- 不審なWebサイトの閲覧を避ける:

- URLが「https://」で始まっているか確認する。「http://」のサイトは通信が暗号化されておらず、安全性が低いです。

- 無料の動画やソフトウェアを謳う怪しげなサイトには近づかない。

- Web広告をむやみにクリックしない。広告配信網を悪用したマルウェア感染(マルバタイジング)のリスクがあります。

「知らない人からのメールは開かない」「怪しいリンクはクリックしない」という、基本的なルールを徹底することが、多くの脅威から身を守る最も効果的な方法の一つです。

④ 提供元が不明なアプリはインストールしない

スマートフォンやPCに新たな機能を追加するアプリケーションは便利ですが、その出所には細心の注意を払う必要があります。

- 公式ストアを利用する: アプリをインストールする際は、必ずAppleの「App Store」やGoogleの「Google Play」といった公式のアプリストアから入手してください。 これらのストアでは、公開前にアプリの審査が行われており、悪質なアプリがある程度排除されています。

- 提供元不明のアプリをブロックする:

- Androidの場合: 「設定」で「提供元不明のアプリのインストール」を許可しない設定になっていることを確認してください。

- PCの場合: 開発元が不明なフリーソフトや、非公式サイトで配布されているソフトウェアのインストールは極力避けるべきです。これらはマルウェアやスパイウェアが混入されているリスクが非常に高いです。

⑤ 重要なデータは定期的にバックアップする

上記の対策をすべて行っていても、サイバー攻撃の被害に遭う可能性をゼロにすることはできません。 万が一、ランサムウェアに感染してファイルが暗号化されたり、ハードディスクが物理的に故障したりした場合に備えて、最後の砦となるのがデータのバックアップです。

バックアップ戦略の基本として「3-2-1ルール」が広く知られています。

- 3つのコピーを保持する(オリジナルデータ+2つのバックアップ)。

- 2種類の異なるメディアに保存する(例: 内蔵HDDと外付けHDD)。

- 1つはオフサイト(物理的に離れた場所)に保管する(例: クラウドストレージや別の事業所)。

このルールに従うことで、一つのバックアップが破損したり、火災や災害でオフィスごとデータを失ったりしても、他の場所からデータを復旧できる可能性が格段に高まります。重要な個人ファイルや、事業継続に不可欠な業務データは、定期的に(できれば自動で)バックアップを取得する習慣をつけましょう。

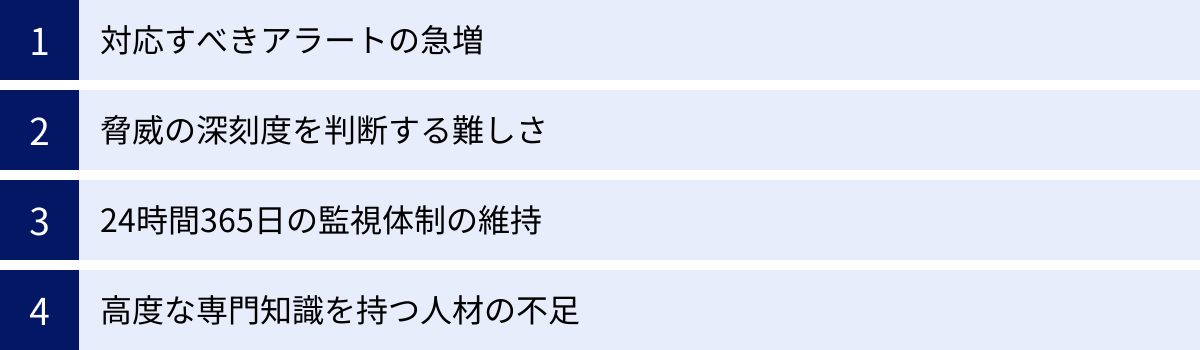

企業が抱えるセキュリティアラート対応の課題

日々巧妙化・高度化するサイバー攻撃に対抗するため、多くの企業はファイアウォール、WAF、IPS/IDS、EPP/EDR、SIEMなど、多種多様なセキュリティ製品を導入しています。これらの製品は脅威を検知するとセキュリティアラートを発しますが、そのアラートを効果的に運用し、インシデントに結びつけることは、多くの企業にとって大きな課題となっています。ここでは、企業が直面するセキュリティアラート対応の主な課題を4つ挙げます。

対応すべきアラートの急増

企業が導入するセキュリティ製品の数が増え、検知能力が向上するにつれて、セキュリティ担当者が対処すべきアラートの量は爆発的に増加しています。 いわゆる「アラートの洪水」や「アラート疲れ」と呼ばれる状態です。

SIEM(Security Information and Event Management)は、組織内のさまざまな機器からログを収集・分析して脅威を検知する強力なツールですが、大規模な組織では1日に数万から数百万件のアラートを生成することも珍しくありません。この膨大な量のアラート一つひとつに目を通し、内容を精査するだけでも、担当者の時間はあっという間に過ぎてしまいます。

結果として、本当に危険な、対応すべき重大なアラートが、大量の軽微なアラートや誤検知の中に埋もれて見過ごされてしまうリスクが高まっています。これは、干し草の山の中から一本の針を探すようなものであり、人手による監視だけでは限界があるのが実情です。

脅威の深刻度を判断する難しさ

生成されたアラートが、即座に対応すべき緊急のインシデントなのか、それとも単なるポリシー違反や誤検知(フォールス・ポジティブ)なのかを判断する「トリアージ」作業は、高度な知識と経験を要します。

例えば、「不審なPowerShellコマンドの実行を検知」というEDRのアラートがあったとします。これは、攻撃者が内部侵入を拡大しようとしている決定的な兆候かもしれません。しかし一方で、システムの正規の管理スクリプトが実行されただけという可能性もあります。

この2つを区別するには、

- そのコマンドが実行されたコンテキスト(親プロセスは何か、どのユーザーが実行したか)

- 過去の正常な挙動との比較(ベースラインとの乖離)

- 外部の脅威インテリジェンス情報との照合

など、多角的な分析が必要です。経験の浅い担当者では、この判断を誤り、重大な脅威を見逃したり、逆に誤検知の調査に多大な時間を費やしてしまったりする可能性があります。 正確なトリアージができないことは、セキュリティ運用の効率を著しく低下させる要因となります。

24時間365日の監視体制の維持

サイバー攻撃は、企業の業務時間内だけに行われるとは限りません。むしろ、多くの攻撃はセキュリティ担当者が手薄になる深夜や休日を狙って実行されます。 脅威をリアルタイムで検知し、迅速な初動対応を行うためには、本来であれば24時間365日、途切れることのない監視体制(SOC: Security Operation Center)が必要です。

しかし、このような体制を自社の人員だけで構築・維持することは、多くの企業にとって現実的ではありません。

- コストの問題: 24時間体制を敷くには、少なくとも3交代制のシフトを組む必要があり、単純計算で最低でも5〜6名以上の専任担当者が必要となります。これに伴う人件費は非常に高額です。

- 運用の問題: 担当者の採用、教育、シフト管理、モチベーション維持など、運用面での負担も大きくなります。特に深夜帯の勤務は担当者の心身に大きな負荷をかけます。

結果として、多くの企業では日中のみの監視とならざるを得ず、時間外に発生したインシデントへの対応が翌営業日まで遅れてしまい、その間に被害が甚大化してしまうというケースが後を絶ちません。

高度な専門知識を持つ人材の不足

上記のすべての課題の根底にあるのが、高度なスキルを持つセキュリティ人材の慢性的な不足です。 セキュリティインシデントに適切に対応するためには、ネットワーク、サーバー、OS、アプリケーション、そして最新の攻撃手法やマルウェアに関する幅広い知識が求められます。

さらに、ログ分析、デジタル・フォレンジック、マルウェア解析といった専門的なスキルを持つ人材は、労働市場全体で極めて希少であり、採用は非常に困難です。多くの企業では、情報システム部門の担当者が他の業務と兼務でセキュリティを担当しているのが実情であり、専門的なインシデント対応を行うためのスキルや時間を十分に確保できていません。

「アラートは上がるが、それを分析し、意味を理解し、次にとるべき行動を判断できる人材がいない」というのが、多くの日本企業が抱える深刻なジレンマです。これらの課題を解決するために、近年では専門のセキュリティサービスを外部に委託する動きが加速しています。

セキュリティアラート対応を効率化する専門サービス

前述した「アラートの急増」「判断の難しさ」「24時間365日体制」「人材不足」といった課題を、すべて自社リソースだけで解決するのは、一部の大企業を除いて非常に困難です。そこで、セキュリティ運用の専門家集団にアラートの監視や分析、対応をアウトソースする、あるいは運用の自動化・効率化を図るツールを導入することが、現実的かつ効果的な解決策となります。ここでは、代表的な3つの専門サービス/ソリューションを紹介します。

| サービス/ソリューション | 概要 | 主な目的 |

|---|---|---|

| SOC | セキュリティ機器やサーバーからログを収集・分析し、脅威を24時間365日体制で監視・検知・通知する専門組織またはサービス。 | インシデントの早期発見と、セキュリティ担当者への迅速なエスカレーション。 |

| MDR | EDR等のツールを活用し、脅威の検知から封じ込め・復旧といったインシデント対応支援までを能動的に行うマネージドサービス。 | 高度な脅威ハンティングと、インシデント発生時の迅速な対応実行。 |

| SOAR | インシデント対応プロセスを自動化・効率化するためのプラットフォーム。各種セキュリティツールを連携させ、定型的な作業を自動実行する。 | 対応の迅速化、人的ミスの削減、セキュリティ担当者の負荷軽減。 |

SOC(Security Operation Center)

SOCは、日本語では「ソック」と読み、組織のセキュリティを監視・分析するための中心的な役割を担う専門組織またはそのアウトソーシングサービスを指します。

SOCの主な役割は、ファイアウォール、IDS/IPS、WAF、プロキシ、サーバー、EDRなど、組織内のあらゆる場所からログやアラートをSIEMに集約し、セキュリティアナリストが24時間365日体制で監視することです。 アナリストは、膨大なアラートの中から本当に危険な脅威の兆候(インシデントの予兆)を見つけ出し、誤検知を除外した上で、顧客企業のセキュリティ担当者に状況を通知(エスカレーション)します。

SOCサービスを利用する最大のメリットは、自社で人員を抱えることなく、24時間365日のプロフェッショナルな監視体制を確保できる点です。これにより、深夜や休日に発生したインシデントも見逃すことなく、早期に発見することが可能になります。

株式会社ラック

日本のセキュリティ業界を牽引する企業の一つであり、国内最大級のSOC「JSOC(ジェイソック)」を運用しています。長年の運用実績で培われた高度な分析能力と、独自の脅威インテリジェンスを活用し、高品質な監視サービスを提供していることで知られています。

(参照:株式会社ラック 公式サイト)

NTTコミュニケーションズ株式会社

グローバルに展開する通信事業者としての強みを活かし、世界中の拠点に配置されたSOCと独自の脅威インテリジェンスを連携させたセキュリティ監視サービス「WideAngle」などを提供しています。グローバルレベルでの脅威動向を捉えた分析に強みがあります。

(参照:NTTコミュニケーションズ株式会社 公式サイト)

MDR(Managed Detection and Response)

MDRは、SOCの「検知・通知」の役割からさらに一歩踏み込み、脅威ハンティングやインシデント発生時の封じ込め・復旧といった具体的な対応(Response)までを支援するマネージドサービスです。多くの場合、EDR(Endpoint Detection and Response)製品の運用とセットで提供されます。

MDRサービスでは、専門のアナリストが顧客の環境に導入されたEDRから送られてくる詳細なログ(プロセス起動、ファイル操作、ネットワーク通信など)を継続的に分析します。既知の攻撃パターンだけでなく、未知の高度な攻撃の痕跡を探し出す「脅威ハンティング」を能動的に行い、インシデントを発見した際には、遠隔から感染端末のネットワークを隔離したり、不審なプロセスを停止させたりといった、具体的な封じ込め措置まで実行してくれるのが大きな特徴です。

セキュリティ専門の人材が不足しており、SOCからアラートを受け取っても自社でどう対応してよいか分からない、といった企業にとって非常に心強いサービスです。

サイバーリーズン・ジャパン株式会社 (Cybereason)

イスラエル軍のサイバーセキュリティ部隊(8200部隊)出身者が設立した企業の日本法人です。AIを活用した独自のEDRプラットフォームと、経験豊富なアナリストによるMDRサービスを組み合わせ、「攻撃を未然に防ぐ」だけでなく「攻撃を早期に検知し、即座に対応する」ことを実現します。

(参照:サイバーリーズン・ジャパン株式会社 公式サイト)

トレンドマイクロ株式会社 (Trend Micro)

ウイルス対策ソフトで広く知られる総合セキュリティ企業ですが、法人向けにもEDR製品「Trend Micro Vision One」と連携したMDRサービスを提供しています。エンドポイントだけでなく、サーバー、クラウド、メールなど、幅広い領域を横断的に監視・相関分析するXDR(Extended Detection and Response)アプローチに強みを持っています。

(参照:トレンドマイクロ株式会社 公式サイト)

SOAR(Security Orchestration, Automation and Response)

SOAR(ソアー)は、特定のサービス名ではなく、セキュリティ運用の自動化と効率化(オーケストレーション)を実現するためのソリューションプラットフォームを指す言葉です。

SOARプラットフォームは、APIを通じてSIEM、EDR、ファイアウォール、脅威インテリジェンスサービスなど、組織内の様々なセキュリティツールを連携させることができます。そして、「プレイブック」と呼ばれるあらかじめ定義されたインシデント対応のワークフローに従って、一連の作業を自動的に実行します。

例えば、「フィッシングメール受信」というアラートをSIEMが検知した場合、SOARは以下のような処理を人の手を介さずに瞬時に実行できます。

- メールに記載されたURLや添付ファイルのハッシュ値を抽出する。

- 脅威インテリジェンスサービスに照会し、危険性を判断する。

- 危険と判断された場合、EDRに指示して同じメールを受信した他の端末を特定・隔離する。

- ファイアウォールに指示して、悪性URLへの通信をブロックするルールを追加する。

- セキュリティ担当者に対応結果をチャットツールで通知する。

このように、定型的で時間のかかる作業を自動化することで、アナリストはより高度な分析や判断が求められる業務に集中でき、対応の迅速化と人的ミスの削減が期待できます。

Palo Alto Networks (Cortex XSOAR)

次世代ファイアウォールで有名なパロアルトネットワークスが提供する、業界をリードするSOARプラットフォームです。数百種類ものセキュリティ製品との連携(インテグレーション)や、豊富なプレイブックが用意されており、複雑なワークフローの自動化を実現します。

(参照:Palo Alto Networks 公式サイト)

Splunk (Splunk Phantom)

データ分析プラットフォームで高いシェアを持つSplunkが提供するSOARソリューションです。Splunkの強力なログ分析基盤とシームレスに連携し、検知から調査、対応までの一連の流れを効率化・自動化します。

(参照:Splunk 公式サイト)

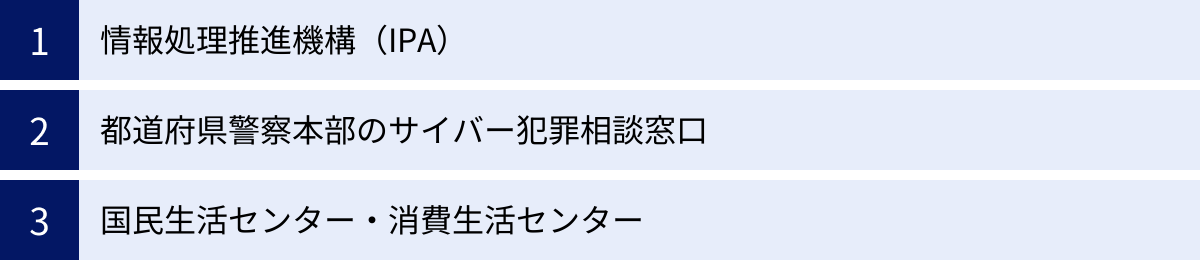

困った時の公的な相談窓口

セキュリティアラートへの対応に困ったとき、特に個人ユーザーや専門部署を持たない中小企業にとって、どこに相談すればよいか分からず不安になることがあります。幸い、日本ではサイバーセキュリティに関する問題を無料で相談できる公的な窓口が複数設置されています。金銭的な被害が発生した場合や、専門的なアドバイスが欲しい場合に、これらの窓口を活用しましょう。

独立行政法人 情報処理推進機構(IPA)

IPAは、日本のIT国家戦略を技術面、人材面から支える経済産業省所管の独立行政法人です。その中の一部門として、国民や企業からの情報セキュリティに関する技術的な相談を受け付ける窓口を設けています。

- 情報セキュリティ安心相談窓口:

- 役割: ウイルス感染、不正アクセス、フィッシング詐欺、偽アラート(サポート詐欺)など、情報セキュリティに関する様々な悩みや不安について、具体的な解決策や対処方法のアドバイスを無料で行っています。 電話またはメールでの相談が可能です。どこに相談してよいか分からない場合に、まず最初に頼れる窓口と言えます。

- 特徴: 特定の製品を推奨するのではなく、中立的な立場から一般的な対処法や考え方を教えてくれます。また、必要に応じて警察や国民生活センターなど、他の適切な窓口を紹介してくれます。

- 注意点: IPAは相談窓口であり、捜査や犯人の特定、個別のトラブルの仲介は行いません。

(参照:独立行政法人情報処理推進機構(IPA)公式サイト)

都道府県警察本部のサイバー犯罪相談窓口

実際にサイバー犯罪の被害に遭ってしまった場合、あるいはその疑いが強い場合には、警察に相談することが重要です。各都道府県警察本部には、サイバー犯罪を専門に扱う相談窓口が設置されています。

- 役割: ランサムウェアによる被害、不正送金、不正アクセスによる情報窃取、脅迫など、犯罪事件として立件し、捜査が必要となる可能性のある事案についての相談を受け付けます。被害届の提出方法についても案内してくれます。

- 相談方法: 全国の警察で共通の相談電話番号として「#9110」が用意されています。この番号にかけると、発信地を管轄する警察本部の相談窓口につながります。緊急の事件・事故の場合は、迷わず110番に通報してください。

- 特徴: 捜査機関であるため、犯人の特定や検挙に向けた活動を行います。被害の証拠(ログ、メール、画面キャプチャなど)は、可能な限り保全しておくことが、その後の捜査で重要になります。

(参照:警察庁 公式サイト)

国民生活センター・消費生活センター

偽アラート(サポート詐欺)の指示に従ってしまい、不要なソフトウェアを高額で購入させられたり、不当なサポート契約を結ばされたりした場合など、消費者トラブルの側面が強い被害については、国民生活センターや地方自治体が設置する消費生活センターが相談先となります。

- 役割: 悪質な事業者との契約トラブルや、商品・サービスに関する苦情など、消費者としての権利を守るための相談を受け付け、解決のための助言や、場合によっては事業者とのあっせん(交渉の仲介)を行ってくれます。

- 相談方法: 全国の消費者ホットライン「188(いやや!)」に電話すると、最寄りの消費生活相談窓口を案内してもらえます。

- 特徴: 契約の取消(クーリング・オフなど)が可能かどうか、支払ってしまったお金を取り戻すための方法など、法的な側面からのアドバイスを受けることができます。クレジットカード会社への連絡方法や、他の相談窓口についても情報提供してくれます。

(参照:国民生活センター 公式サイト)

これらの公的機関は、国民の安全を守るために存在しています。一人で抱え込まず、少しでも不安や被害があれば、ためらわずに専門の窓口に相談することが、問題解決への第一歩です。

まとめ

本記事では、突然表示される「セキュリティアラート」について、その正体から原因、放置するリスク、そして具体的な対応方法までを包括的に解説してきました。

現代のデジタル環境において、セキュリティアラートは私たちの情報資産を守るための重要な警報システムです。しかし、その重要性を逆手にとり、ユーザーを騙そうとする「偽アラート」が横行しているのも事実です。

最後に、この記事の要点を改めて確認しましょう。

- アラートには本物と偽物がある: システムを守るための正規の警告と、金銭や情報を盗むためのサポート詐欺などの罠があります。「不安を過度に煽る」「購入や電話を急かす」「不自然な日本語」といった特徴を持つアラートは偽物である可能性が極めて高いです。

- アラートの原因は多様: マルウェア感染、不正アクセス、不審サイトの閲覧など、アラートの背後には様々な脅威が潜んでいます。原因を理解することが適切な対応に繋がります。

- アラートの放置は致命的: 本物のアラートを無視すると、情報漏えい、金銭的被害、端末の乗っ取り、業務停止といった、個人や企業の存続を揺るがしかねない重大なリスクに発展します。

- 初期対応は「クリックしない」が鉄則: 慌てて画面上のボタンを押すのは最も危険です。キーボードショートカットで画面を閉じる、ブラウザのキャッシュを削除する、ネットワークから切断するといった基本的な初期対応を冷静に行いましょう。

- 予防こそが最善の策: OSやソフトウェアの更新、信頼できるセキュリティソフトの導入、不審なメールやサイトを開かない、定期的なバックアップといった日々の予防策が、インシデントの発生を未然に防ぎます。

- 企業の課題と解決策: 企業は「アラートの洪水」や「専門人材不足」といった課題に直面しています。SOC、MDR、SOARといった専門サービスやソリューションの活用が、効果的な対策となります。

- 困ったときは公的機関へ: 一人で抱え込まず、IPA、警察、国民生活センターといった公的な相談窓口を積極的に利用しましょう。

セキュリティアラートへの対応で最も大切なのは、パニックにならず、まずは立ち止まってその正体を見極めようとする冷静な姿勢です。 この記事で紹介した知識が、いざという時にあなたを守る盾となり、安全なデジタルライフを送るための一助となれば幸いです。