サイバー攻撃は年々巧妙化・悪質化しており、企業や個人にとって深刻な脅威となっています。中でも、一度は活動を停止しながらも再び猛威を振るい、多くの組織に甚大な被害をもたらしているのがマルウェア「Emotet(エモテット)」です。

Emotetは、単に情報を盗むだけでなく、他のより悪質なマルウェアを呼び込む「入口」としての役割を果たし、ランサムウェア感染などの壊滅的な被害を引き起こすことで知られています。その感染手口は非常に巧妙で、実在の人物や組織になりすましたメールを用いるため、多くの人が騙されてしまうのが実情です。

この記事では、Emotetとは一体何なのか、その基本的な特徴から、感染によって引き起こされる具体的な被害、巧妙化する最新の攻撃手口、そして私たちが取るべき予防策と感染してしまった場合の対処法まで、網羅的かつ分かりやすく解説します。

サイバーセキュリティは、もはや情報システム部門だけの問題ではありません。本記事を通じて、Emotetの脅威を正しく理解し、組織と個人それぞれが適切な対策を講じるための一助となれば幸いです。

目次

Emotet(エモテット)とは

Emotet(エモテット)は、世界中で猛威を振るうマルウェアの一種であり、特に企業や組織を標的としたサイバー攻撃で広く使用されています。その名前をニュースなどで耳にしたことがある方も多いかもしれませんが、具体的にどのような脅威なのかを正確に理解しておくことが、対策の第一歩となります。Emotetは単一の機能を持つウイルスではなく、複数の悪意ある活動を行う複合的な性質を持っており、その巧妙さと執拗さから「最強のマルウェア」と評されることもあります。ここでは、Emotetの基本的な特徴を3つの側面に分けて詳しく解説します。

不審なメールで感染を広げるマルウェア

Emotetの最も基本的かつ主要な特徴は、電子メールを介して感染を拡大させる点にあります。この手口から、Emotetは「トロイの木馬」型のマルウェアに分類されます。トロイの木馬とは、ギリシャ神話に登場する「トロイアの木馬」のように、一見すると無害なファイルやプログラムを装ってシステムに侵入し、内部から悪意のある活動を行うマルウェアのことです。

Emotetが用いるメールは、無差別に送りつけられる迷惑メールとは一線を画す巧妙さを持っています。攻撃者は、まず何らかの方法で特定の組織や個人のメールアカウントを乗っ取り、その受信トレイにある過去のメール情報を窃取します。そして、その盗んだ情報を悪用し、実際にやり取りされていたメールのスレッドに返信する形で、なりすましメールを送信するのです。

例えば、「Re: 先日の会議について」といった件名で、過去のメールの文面を引用しながら、「添付の議事録をご確認ください」といった自然な文脈で、悪意のあるファイルを添付して送ってきます。送信者の名前やメールアドレスも、普段やり取りしている取引先や同僚のものであるため、受信者は何の疑いもなくファイルを開いてしまいがちです。

添付されるファイル形式は多様で、当初は悪意のあるマクロが仕込まれたWordやExcelファイルが主流でしたが、後述するように、パスワード付きZIPファイル、LNKファイル(ショートカット)、OneNoteファイルなど、セキュリティソフトの検知を回避するための新しい手口が次々と開発されています。

このように、Emotetは単なるウイルスではなく、人間の心理的な隙や信頼関係を巧みに利用して感染を広げる、社会工学的な側面を強く持つマルウェアであると言えます。そのため、技術的な対策だけでなく、メールを受け取る一人ひとりの警戒心が極めて重要になります。

他のマルウェアを呼び込む入口になる

Emotetの脅威を深刻化させている第二の特徴は、「ダウンローダー」あるいは「ドロッパー」としての機能を持つことです。これは、Emotet自体が直接的にデータを破壊したり、身代金を要求したりするのではなく、感染したコンピュータを「プラットフォーム」として利用し、他のより悪質なマルウェアを追加でダウンロードさせ、実行させるための「入口」や「運び屋」の役割を果たすことを意味します。

Emotetに感染しただけでは、すぐには目に見える被害が発生しないことも少なくありません。しかし、水面下では、攻撃者が管理する「C2サーバー(Command and Control Server)」と通信を行い、さらなる攻撃の指示を待っています。そして、攻撃者はEmotetを介して、目的の応じた様々なマルウェアを送り込んできます。

例えば、以下のようなマルウェアがEmotetによって送り込まれる代表例です。

- ランサムウェア(Ransomware): コンピュータ内のファイルを勝手に暗号化し、元に戻すことと引き換えに高額な身代金を要求します。企業の基幹システムやサーバーが被害に遭うと、事業継続が不可能になるほどの壊滅的なダメージを受ける可能性があります。

- バンキング型トロイの木馬(Banking Trojan): TrickBotやQakBot(Qbot)などが有名で、オンラインバンキングのIDやパスワードを盗み出し、不正送金を行うことを目的とします。

- 情報窃取型マルウェア(Infostealer): ブラウザに保存されたパスワード、クレジットカード情報、各種アカウントの認証情報などを根こそぎ盗み出します。

このように、Emotetへの感染は、より深刻なサイバーインシデントの前触れであるケースがほとんどです。Emotetの侵入を許してしまうことは、自宅の玄関の鍵を開けっ放しにして、あらゆる種類の犯罪者を招き入れるようなものです。この「他のマルウェアを呼び込む」という性質こそが、Emotetを単なるマルウェア以上の深刻な脅威たらしめている最大の要因なのです。

一度は活動停止したが再び活発化している

Emotetのもう一つの特筆すべき点は、その驚異的な「復活力」です。Emotetは2014年頃に初めて確認されて以来、長年にわたり世界中で活動を続けてきました。その脅威の大きさから、各国の法執行機関が連携し、大規模な掃討作戦が展開されました。

そして2021年1月、欧州刑事警察機構(ユーロポール)を中心とした国際的な共同作戦により、Emotetのインフラ(C2サーバーなど)がテイクダウン(無力化)され、一度はその活動が完全に停止しました。これはサイバーセキュリティコミュニティにとって大きな勝利であり、多くのメディアで報じられました。

しかし、その平穏は長くは続きませんでした。テイクダウンからわずか10ヶ月後の2021年11月、Emotetは再び活動を再開したことが確認されたのです。新たな攻撃インフラを構築し、以前と同様、あるいはそれ以上に巧妙な手口でスパムメールの送信を始めました。この復活劇は、Emotetを操る攻撃者集団の技術力と組織力の高さを示すものであり、世界中のセキュリティ専門家を驚かせました。

活動再開後も、Emotetは断続的に攻撃キャンペーンを展開しています。攻撃が活発な時期と、鳴りを潜める静かな時期を繰り返しながら、その手口を常にアップデートし続けています。例えば、MicrosoftがOffice製品のマクロの自動実行をブロックする仕様変更を行った際には、それに代わる新たな感染手法として、LNKファイルやOneNoteファイルを悪用する手口へと素早くシフトしました。

このように、Emotetは一度根絶したかに見えても、まるでゾンビのように何度でも蘇り、対策の裏をかく新たな手法で攻撃を仕掛けてくる執拗さを持っています。したがって、「Emotetは過去の脅威だ」と油断することは非常に危険です。私たちは、Emotetが常に活動しているという前提に立ち、継続的な情報収集と対策のアップデートを怠ってはならないのです。

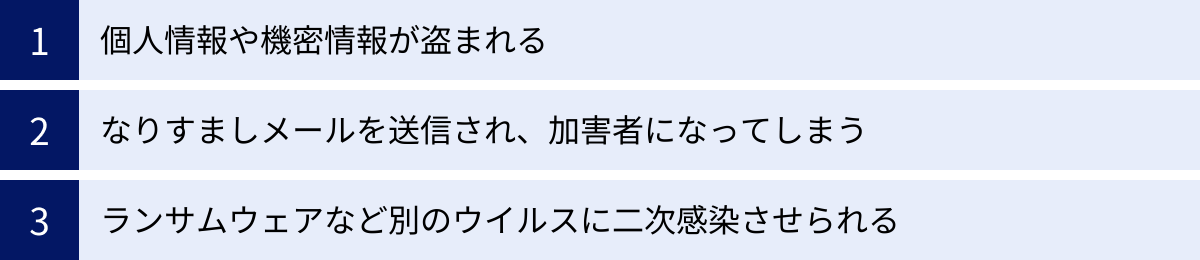

Emotetに感染すると起こる3つの主な被害

Emotetに感染した場合、その影響は単にコンピュータの動作が不安定になるといったレベルに留まりません。むしろ、組織の存続を揺るがしかねない深刻な事態へと発展する可能性があります。Emotetが引き起こす被害は多岐にわたりますが、ここでは特に代表的で深刻な3つの被害について、その具体的な内容とリスクを詳しく解説します。これらの被害を理解することは、Emotet対策の重要性を認識する上で不可欠です。

① 個人情報や機密情報が盗まれる

Emotetに感染したコンピュータから、まず真っ先に狙われるのが「情報」です。Emotetは強力な情報窃取機能を備えており、感染端末内に保存されているあらゆる価値あるデータを根こそぎ盗み出そうとします。

盗まれる情報の種類は非常に多岐にわたります。

- 認証情報(クレデンシャル):

- メールアカウントのIDとパスワード

- Webブラウザ(Chrome, Firefox, Edgeなど)に保存されているIDとパスワード

- FTPソフトやリモート接続ツールの接続情報

- Windowsの認証情報(ネットワークログイン情報など)

- メール関連データ:

- メールソフトの送受信データ(本文、添付ファイル)

- アドレス帳に登録されている連絡先情報

- ファイルデータ:

- デスクトップやドキュメントフォルダに保存されているファイル

- 顧客リスト、財務諸表、技術情報、人事情報などの機密文書

これらの情報は、攻撃者にとって金銭的価値のある「商品」です。盗まれた情報は、攻撃者自身がさらなる攻撃に利用するだけでなく、ダークウェブなどで他のサイバー犯罪者グループに売買されることもあります。

特に深刻なのは、メールアカウントの認証情報とメールデータが盗まれることです。これが次の被害である「なりすましメール」の送信に直結します。また、機密情報が漏洩した場合、企業は計り知れない損害を被ります。顧客情報が流出すれば、個人情報保護法に基づく報告義務や被害者への損害賠償が発生する可能性があります。新製品の開発情報や独自の技術情報が競合他社に渡れば、市場での競争力を失うことにもなりかねません。

このように、Emotetによる情報窃取は、金銭的な損失、法的な責任、そして企業の生命線である信用の失墜という、三重のダメージを組織に与えるのです。

② なりすましメールを送信され、加害者になってしまう

Emotetの被害において、最も特徴的で厄介なのがこの「なりすましメール」の問題です。Emotetは、盗み出したメールアカウント情報や過去のメールのやり取りを悪用して、感染したコンピュータを踏み台にし、周囲にEmotet付きのメールをばらまき始めます。

この手口の巧妙な点は、メールの送信元が、実際に信頼関係のある同僚や取引先であることです。攻撃者は、盗んだメールのスレッド(一連のやり取り)に便乗し、「Re:」を付けて返信する形でメールを送ります。本文も過去のやり取りを引用しているため、受信者は何の疑いも抱かずに「続きの連絡が来た」と認識してしまいます。

例えば、経理担当者のPCがEmotetに感染した場合、そのPCから取引先に対して、過去に送った請求書のメールに返信する形で、「請求書の修正版です」といった偽のメールが送信される可能性があります。受け取った取引先の担当者は、正規の担当者からのメールだと信じて添付ファイルを開いてしまい、結果としてその取引先のPCもEmotetに感染してしまいます。

この連鎖反応により、感染はあっという間に組織内、さらには取引先や関連会社へとネズミ算式に広がっていきます。

この時、感染者自身が直面するのは、「被害者」であると同時に、自らがマルウェアの感染を広げる「加害者」になってしまうという、非常に辛い状況です。自社が原因で大切な取引先にまで被害を及ぼしてしまったとなれば、ビジネス上の信頼関係は大きく損なわれます。場合によっては、取引停止や損害賠償請求といった事態に発展する可能性も否定できません。

Emotetは、このようにして組織間の信頼関係を破壊し、社会全体に混乱をもたらします。自分が加害者にならないためにも、Emotetの感染を未然に防ぐことがいかに重要であるかが分かります。

③ ランサムウェアなど別のウイルスに二次感染させられる

前述の通り、Emotetの最も危険な側面は、他のマルウェアを呼び込む「入口」となる点です。Emotetによる情報窃取やなりすましメールの送信だけでも十分に深刻ですが、それは本格的な攻撃の序章に過ぎない場合があります。

攻撃者は、Emotetを使って組織のネットワークに侵入した後、その環境を偵察し、より大きな金銭的利益を得るための次の攻撃を計画します。そして、その最終目的として送り込まれることが多いのが「ランサムウェア」です。

ランサムウェアに感染すると、サーバーや個人のPCに保存されている業務データ、顧客データ、財務データなど、あらゆるファイルが強力なアルゴリズムで暗号化され、アクセスできなくなります。画面には脅迫文が表示され、データを復号するための「鍵」と引き換えに、数百万から数億円といった高額な身代金(ランサム)をビットコインなどの暗号資産で支払うよう要求されます。

もし企業の基幹サーバーや共有フォルダがランサムウェアの被害に遭えば、事実上、すべての業務が停止します。見積書の作成も、商品の受発注も、顧客への連絡もできなくなり、事業継続そのものが不可能になるのです。

さらに、近年のランサムウェア攻撃は「二重恐喝(ダブルエクストーション)」と呼ばれる、より悪質な手口が主流になっています。これは、データを暗号化するだけでなく、事前に盗み出した機密データを「公開する」と脅し、身代金の支払いを強要するものです。たとえバックアップからデータを復元できたとしても、情報漏洩という深刻な問題が残るため、企業は非常に困難な判断を迫られます。

Emotetの感染を放置することは、このような壊滅的なランサムウェア被害を招き入れることに他なりません。Emotetの侵入を検知し、迅速に駆除・対処することが、最悪の事態を防ぐための鍵となります。Emotet対策は、ランサムウェア対策の第一歩でもあるのです。

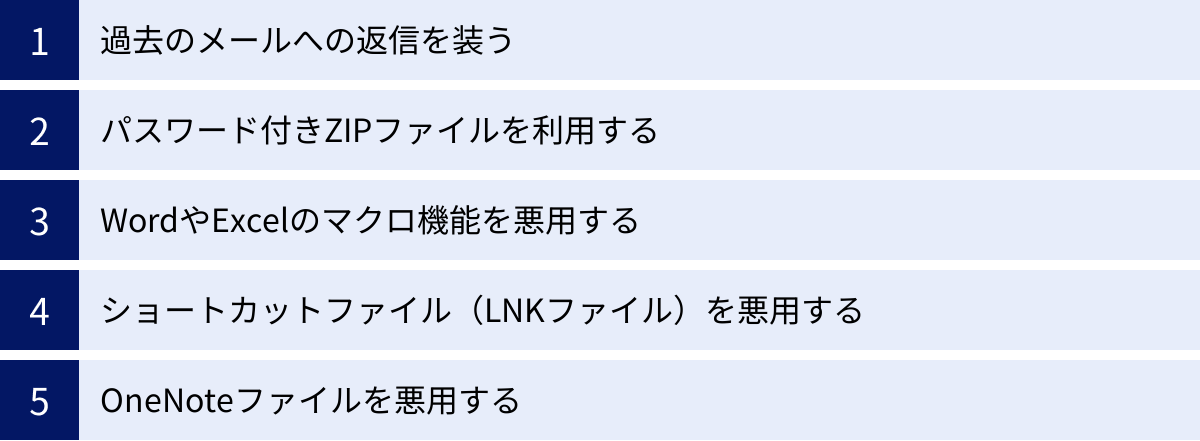

Emotetの感染経路と巧妙な攻撃手口

Emotetが世界中でこれほどまでに感染を拡大させ続けている背景には、その極めて巧妙な攻撃手口があります。攻撃者は、セキュリティソフトによる検知を回避し、人間の心理的な隙を突くための技術を常に進化させています。ここでは、Emotetが用いる代表的な感染経路と攻撃手口について、具体的に解説します。これらの手口を知ることは、不審なメールを見抜き、感染を未然に防ぐ上で非常に重要です。

過去のメールへの返信を装う

Emotetのなりすましメールが非常に見抜きにくい最大の理由は、「実際のメールへの返信を装う」という点にあります。これは、攻撃者がEmotetに感染させたPCからメールアカウントの認証情報や過去のメールデータを窃取し、それを悪用することで実現されます。

具体的には、以下のような流れで攻撃が行われます。

- 攻撃者は、AさんのPCをEmotetに感染させ、メールデータを盗みます。

- 盗んだデータの中に、Aさんと取引先のBさんが「新製品の打ち合わせについて」という件名でやり取りしていたメールスレッドを見つけます。

- 攻撃者は、Aさんになりすまし、このスレッドに返信する形でBさんへメールを送信します。件名は「Re: 新製品の打ち合わせについて」となり、本文には過去のやり取りが引用されているため、非常に自然に見えます。

- メール本文には「先日の打ち合わせ資料を添付します。ご確認ください。」といった、文脈に合った一文が添えられており、悪意のあるファイルが添付されています。

- Bさんは、Aさんからの正規の連絡だと信じ込み、何の疑いもなく添付ファイルを開いてしまい、BさんのPCもEmotetに感染します。

このように、件名、送信者、本文の引用といった要素がすべて本物のやり取りに基づいているため、受信者が偽物だと見破ることは極めて困難です。普段から頻繁にやり取りしている相手であればあるほど、疑いの気持ちは薄れてしまいます。この社会工学を駆使した手口こそが、Emotetの感染力の源泉となっているのです。

パスワード付きZIPファイルを利用する

Emotetの攻撃で頻繁に用いられるのが、「パスワード付きZIPファイル」です。一見すると、ファイルをパスワードで保護するのはセキュリティ対策のように思えますが、攻撃者はこれを逆手に取って悪用します。

この手口が使われる主な理由は、多くのメールセキュリティ製品(メールゲートウェイ)によるウイルススキャンを回避するためです。通常の添付ファイルであれば、メールサーバーを通過する際に中身がスキャンされ、マルウェアが含まれていれば検知・駆除されます。しかし、ZIPファイルがパスワードで暗号化されていると、セキュリティ製品は中身を検査することができず、そのまま受信者のメールボックスまで届いてしまいます。

攻撃の手順は巧妙に設計されています。

- まず、悪意のあるファイル(Word文書やLNKファイルなど)を格納したパスワード付きZIPファイルを添付したメールを送信します。

- その後、時間をおいて別のメールで、そのZIPファイルを開くためのパスワードを通知します。

この「ファイルとパスワードを別々に送る」という手間のかかる手順は、受信者に「正規の業務手順に則っている」「セキュリティに配慮している」と錯覚させる心理的な効果を狙ったものです。受信者は安心してパスワードを入力し、ZIPファイルを解凍して中のファイルを開いてしまい、結果としてEmotetに感染します。「PPAP」と呼ばれるこのファイル送信方法は、日本企業で広く慣行として使われてきたため、特に日本のユーザーが騙されやすい傾向にあります。

WordやExcelのマクロ機能を悪用する

Emotetの感染手口として、古くから使われている古典的かつ代表的なものが「Office製品のマクロ機能の悪用」です。

マクロとは、WordやExcelなどで行う一連の定型的な操作を記録し、自動的に実行させるための機能です。正しく使えば業務効率を大幅に向上させることができる便利な機能ですが、攻撃者はこの仕組みを悪用します。

攻撃者は、悪意のあるコード(VBAスクリプト)をマクロとしてWord文書やExcelシートに埋め込みます。このコードには、「外部のサーバーからEmotet本体をダウンロードして実行せよ」という命令が記述されています。

ユーザーがこのファイルを開くと、セキュリティ上の警告として「保護ビュー」の黄色いバーが表示され、「編集を有効にする」や「コンテンツの有効化」といったボタンが表示されます。ファイル名が「請求書.docx」や「業務報告書.xlsx」など、業務上確認が必要だと思わせるものであるため、ユーザーは内容を確認しようと、ついこのボタンをクリックしてしまいます。

ユーザーが「コンテンツの有効化」ボタンをクリックした瞬間、埋め込まれていた悪意のあるマクロが実行され、バックグラウンドでEmotetのダウンロードとインストールが開始されます。ユーザーの目には、単に文書が開かれたようにしか見えないため、感染したことに気づくのは非常に困難です。この手口は非常に有名になりましたが、依然として有効な攻撃手法の一つとして使われ続けています。

ショートカットファイル(LNKファイル)を悪用する

MicrosoftがOffice製品において、インターネットからダウンロードしたファイルのマクロをデフォルトでブロックする仕様変更を行ったことを受け、攻撃者は新たな手口を開発しました。その一つが「ショートカットファイル(LNKファイル)」の悪用です。

LNKファイルとは、特定のファイルやフォルダ、プログラムへ素早くアクセスするための「近道」となるファイルで、デスクトップ上によく作成されるアイコンがこれにあたります。通常は利便性のために使われるこのファイルを、攻撃者はマルウェアの実行に悪用します。

攻撃者は、LNKファイルのプロパティ内に、PowerShellやCMD(コマンドプロンプト)といったWindowsの正規のツールを呼び出し、悪意のあるスクリプトを実行させるためのコマンドを巧妙に隠します。このスクリプトが、Emotet本体をダウンロードして実行する役割を果たします。

さらに巧妙なのは、このLNKファイルのアイコンを、WordやExcel、PDFといった見慣れた文書ファイルのアイコンに偽装することです。ユーザーはファイル名とアイコンだけを見て、いつもの文書ファイルだと思い込み、ダブルクリックしてしまいます。その結果、ユーザーの意図に反してバックグラウンドで悪意のあるコマンドが実行され、Emotetに感染してしまうのです。マクロのように「コンテンツの有効化」といった警告が表示されないため、より気づきにくい攻撃手法と言えます。

OneNoteファイルを悪用する

マクロのブロックやLNKファイルへの警戒が高まる中、攻撃者が次に目をつけたのが「Microsoft OneNoteファイル(.one)」です。OneNoteはデジタルノートアプリとして広く使われており、そのファイル形式を悪用する手口が2023年初頭から観測されるようになりました。

この手口では、Emotetを配布するメールに、パスワード付きZIPファイルなどに格納されたOneNoteファイルが添付されています。ユーザーがこのファイルを開くと、OneNoteの画面上に「文書の保護」や「内容を表示するにはここをダブルクリック」といった、ユーザーの操作を促すための偽の画像やボタンが表示されます。

しかし、この偽のボタンの下には、悪意のあるスクリプトファイル(.vbsなど)が透明なオブジェクトとして埋め込まれています。ユーザーが指示通りにボタンをダブルクリックすると、実際にはこの隠されたスクリプトファイルを実行することになり、結果としてEmotetがダウンロード・実行されてしまいます。

OneNoteはOffice製品群の一つでありながら、マクロのような明確な警告メカニズムが初期には十分に機能していなかったため、攻撃者にとって新たな抜け道となりました。このように攻撃者は、常にセキュリティ対策の進化を監視し、その穴を突く新しいベクター(攻撃経路)を探し続けているのです。

Emotetに感染しないための予防策6選

Emotetの巧妙な攻撃手口から身を守るためには、単一の対策だけでは不十分です。技術的な対策と、ユーザー一人ひとりの意識(人的な対策)を組み合わせた「多層防御」のアプローチが不可欠です。ここでは、Emotet感染を未然に防ぐために有効な6つの予防策を具体的に解説します。これらの対策を組織全体で実践し、セキュリティレベルを向上させましょう。

① 不審なメールや添付ファイル、URLは開かない

これは最も基本的かつ、最も重要な予防策です。Emotetの主要な感染経路はメールであるため、メールの取り扱いに対する警戒心を常に持つことが感染リスクを大幅に低減させます。

「不審なメール」を見分けるには、いくつかのポイントがあります。

- 送信者の確認: 表示されている名前は知人でも、メールアドレスをよく見ると、ドメインが微妙に違っていたり(例:

microsott.com)、フリーメールのアドレスだったりすることがあります。 - 件名や本文の違和感: 「緊急」「重要」といった言葉で開封を急かしたり、不自然な日本語表現が使われていたりする場合は注意が必要です。

- 内容の妥当性: 自分に関係のない内容や、心当たりのない請求書・荷物の配達通知などは疑ってかかるべきです。

しかし、Emotetの最も厄介な点は、前述の通り「正規のメールへの返信を装う」ことです。この場合、送信者も件名も本文も自然に見えるため、見分けるのは非常に困難です。そこで重要になるのが、「本当にこのメールでファイルを受け取る必要があるか?」と一歩立ち止まって考える習慣です。

特に、Word、Excel、ZIPファイルなどが添付されている場合は、安易に開いてはいけません。少しでも違和感を覚えたら、メールで返信するのではなく、電話やビジネスチャットなど、別のコミュニケーション手段を使って送信者に直接事実確認を行うことが、最も確実な対策となります。面倒に感じるかもしれませんが、この一手間が組織全体を深刻な被害から守ることにつながります。

② Office製品のマクロ自動実行を無効化する

Emotetの古典的な手口であるマクロ攻撃への対策として、Office製品の設定を見直すことは非常に効果的です。現在、Microsoftはセキュリティを強化しており、インターネットから入手したOfficeファイルに含まれるマクロは、デフォルトでブロックされるようになっています。(参照:Microsoft 365ブログ)

しかし、古いバージョンのOfficeを使用している場合や、組織のポリシー、あるいはユーザー自身が過去に設定を変更してしまっている場合は、この保護機能が有効になっていない可能性があります。

そのため、各自のPCでOfficeのセキュリティ設定を確認し、マクロが無効化されていることを確かめることが重要です。

- 設定の確認方法(例: Excel):

- [ファイル] タブ > [オプション] をクリックします。

- [トラストセンター] > [トラストセンターの設定] をクリックします。

- [マクロの設定] を選択し、「警告を表示してすべてのマクロを無効にする」または「デジタル署名されたマクロを除き、すべてのマクロを無効にする」が選択されていることを確認します。

そして、最も重要なのは「『コンテンツの有効化』ボタンは、そのファイルが100%安全であると確信できない限り、絶対にクリックしない」というルールを徹底することです。送信元に電話で確認が取れた場合など、明確な理由がない限り、このボタンは押さないという意識を全従業員で共有することが、マクロを悪用した攻撃を防ぐ鍵となります。

③ OSやソフトウェアを常に最新の状態に保つ

Emotetをはじめとする多くのマルウェアは、OS(Windowsなど)やアプリケーション(Webブラウザ、Adobe Reader、Javaなど)に存在する「脆弱性」を悪用してコンピュータに侵入したり、感染を広げたりします。脆弱性とは、プログラムの設計上のミスなどによって生じるセキュリティ上の欠陥のことです。

ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(セキュリティパッチ)を配布します。OSやソフトウェアを常に最新の状態に保つということは、これらの修正パッチを適用し、攻撃者に悪用される可能性のある「穴」を塞ぐことを意味します。

この対策を確実に行うためには、以下のことが推奨されます。

- Windows Updateの自動更新を有効にする: OSの重要なセキュリティパッチが自動的に適用されるように設定します。

- 各種アプリケーションの自動更新機能を有効にする: 使用しているWebブラウザやPDF閲覧ソフトなども、最新バージョンを保つようにします。

- サポートが終了したOSやソフトウェアは使用しない: Windows 7や古いバージョンのOfficeなど、メーカーのサポートが終了した製品は、新たな脆弱性が発見されても修正パッチが提供されません。非常に危険な状態であるため、速やかに後継の製品へ移行する必要があります。

修正パッチの適用は、サイバー攻撃に対する基本的な防御策です。組織の情報システム部門は、パッチ管理システムなどを利用して、社内の全端末が適切にアップデートされているかを管理することが求められます。

④ セキュリティソフトを導入し、定義ファイルを最新にする

コンピュータをマルウェアの脅威から守るためには、信頼できるセキュリティソフト(アンチウイルスソフト)の導入が不可欠です。セキュリティソフトは、既知のマルウェアが持つ特徴的なコード(シグネチャ)を記録した「定義ファイル(パターンファイル)」と照合することで、マルウェアを検知・駆除します。

Emotetは、自身のコードを頻繁に変化させる「ポリモーフィック」という性質を持つため、古い定義ファイルのままでは検知をすり抜けてしまう可能性があります。そのため、セキュリティソフトを導入するだけでなく、定義ファイルを常に最新の状態に自動更新する設定にしておくことが極めて重要です。

また、従来のシグネチャベースの検知だけでは、未知のマルウェアや巧妙な攻撃に対応しきれないケースも増えています。そこで近年では、以下のようなより高度な検知技術を持つセキュリティ製品も登場しています。

- 振る舞い検知: ファイルの動きやプログラムの挙動を監視し、マルウェア特有の不審な振る舞い(例:勝手にレジストリを書き換える、外部と不審な通信を始めるなど)を検知します。

- AI(機械学習): 膨大なマルウェアのデータをAIに学習させ、未知のマルウェアであってもその特徴から悪意のあるファイルかどうかを判定します。

これらの機能を備えた「次世代アンチウイルス(NGAV)」や、後述する「EDR」を導入することで、Emotetのような高度な脅威に対する防御力をさらに高めることができます。

⑤ 多要素認証(MFA)を設定してアカウントを保護する

多要素認証(MFA: Multi-Factor Authentication)は、Emotetによる被害拡大を防ぐ上で非常に効果的な対策です。多要素認証とは、ログイン時にIDとパスワードに加えて、スマートフォンアプリに表示される確認コードや、SMSで送られてくるワンタイムパスワード、指紋認証など、2つ以上の異なる要素を組み合わせて本人確認を行う仕組みです。

Emotetに感染すると、メールアカウントのIDとパスワードが盗まれる危険性が高いです。もしパスワードだけでアカウントを保護している場合、攻撃者は盗んだ認証情報を使って簡単にアカウントに不正ログインし、なりすましメールを送信したり、他の機密情報にアクセスしたりすることができてしまいます。

しかし、多要素認証を設定していれば、たとえIDとパスワードが盗まれたとしても、攻撃者は2つ目の認証要素(本人のスマートフォンなど)を持っていないため、不正ログインを防ぐことができます。これにより、なりすましメールの送信という最悪の事態を回避できる可能性が格段に高まります。

多要素認証は、メールアカウント(Microsoft 365, Google Workspaceなど)だけでなく、VPN接続、クラウドサービス、社内の基幹システムなど、重要な情報資産へアクセスするすべての経路で設定することが強く推奨されます。これは、情報漏洩やアカウント乗っ取りのリスクを劇的に低減させる、現代の必須のセキュリティ対策と言えるでしょう。

⑥ 定期的にデータのバックアップを取る

どのような対策を講じても、100%攻撃を防げるとは限りません。そこで重要になるのが、万が一の事態に備えた「復旧」のための準備、すなわちデータのバックアップです。特に、Emotetが呼び込むランサムウェアによってデータが暗号化された場合、バックアップが事業を継続するための最後の命綱となります。

効果的なバックアップ運用のためには、「3-2-1ルール」が広く推奨されています。

- 3: 重要なデータは、3つ以上のコピーを保持する(原本+2つのバックアップ)。

- 2: バックアップは、2種類以上の異なる媒体に保存する(例:内蔵HDDと外付けHDD)。

- 1: バックアップのうち、1つはオフサイト(物理的に離れた場所)またはオフラインで保管する。

Emotetやランサムウェア対策として特に重要なのが、最後の「1」、つまりオフラインでの保管です。バックアップデータを社内ネットワークに接続したままのNAS(Network Attached Storage)などに保存していると、ランサムウェアがネットワークを介して広がり、バックアップデータごと暗号化されてしまう危険性があります。

そのため、バックアップの取得時以外はネットワークから切り離しておく外付けHDDや、書き換えができないクラウドストレージ(イミュータブルストレージ)などを活用することが不可欠です。また、定期的にバックアップを取得するだけでなく、実際にそのデータからシステムやファイルを復元できるかを確認する「復旧テスト」を行っておくことも、いざという時に慌てず対応するために非常に重要です。

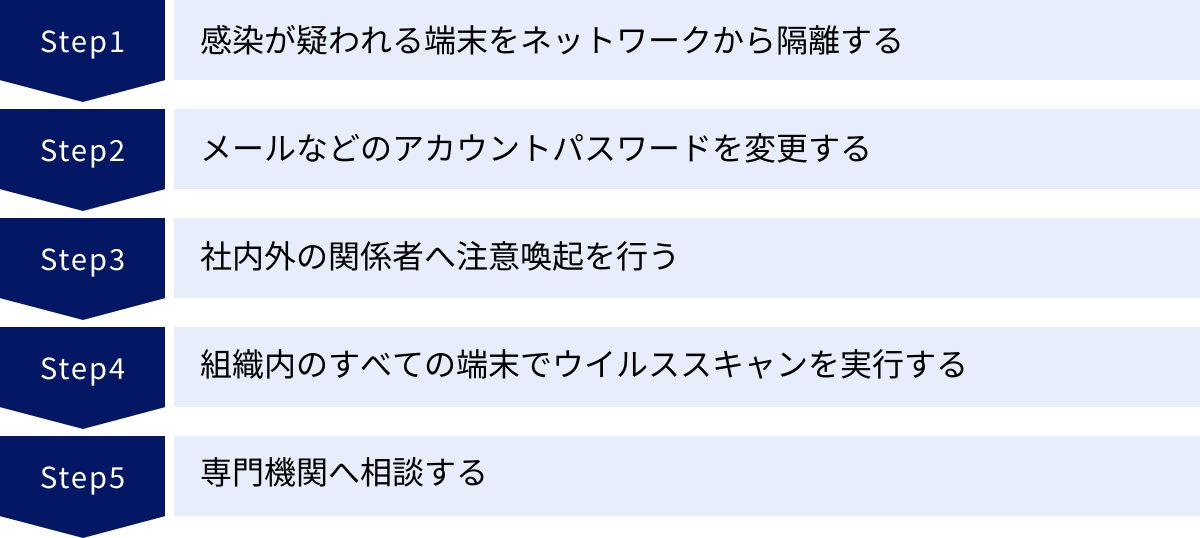

もしEmotetに感染してしまった場合の対処法

どれだけ注意深く予防策を講じていても、巧妙な攻撃によってEmotetに感染してしまう可能性はゼロではありません。万が一、感染が疑われる事態が発生した際には、パニックにならず、冷静かつ迅速に適切な初動対応(インシデントレスポンス)を行うことが、被害の拡大を最小限に食い止めるための鍵となります。ここでは、Emotetへの感染が判明、または強く疑われる場合に取るべき具体的な対処法をステップごとに解説します。

感染が疑われる端末をネットワークから隔離する

Emotet感染の疑いに気づいた際に、まず最初に行うべき最も重要な行動は、その端末をネットワークから物理的に隔離することです。Emotetはネットワークを介して他の端末への感染を試みたり、外部のC2サーバーと通信して新たなマルウェアをダウンロードしたりするため、通信を遮断することが被害拡大防止の第一歩となります。

具体的な隔離方法は以下の通りです。

- 有線LANの場合: LANケーブルを端末から引き抜きます。

- 無線LAN(Wi-Fi)の場合: 端末のWi-Fi機能をオフにします。OSの設定からオフにするか、物理的なスイッチがあればそれを使います。

ここで一つ注意点があります。可能であれば、端末の電源はすぐに切らない(シャットダウンしない)でください。マルウェアはメモリ上で活動していることが多く、電源を切るとその情報が失われてしまいます。後の原因調査(フォレンジック)で、どのような活動をしていたのか、どこから侵入したのかといった重要な手がかりが消えてしまう可能性があるためです。ただし、自分で判断できない場合や、情報システム部門からの指示があった場合は、その指示に従ってください。まずは通信の遮断を最優先で行うことが重要です。

メールなどのアカウントパスワードを変更する

Emotetは、感染した端末からあらゆるアカウントの認証情報(IDとパスワード)を盗み出す能力を持っています。盗まれたパスワードは、なりすましメールの送信や、他のサービスへの不正ログインに悪用されるため、一刻も早く変更する必要があります。

パスワード変更の際には、絶対に感染が疑われる端末から操作を行わないでください。感染した端末で新しいパスワードを入力すると、その情報もキーロガーなどによって盗まれてしまい、意味がありません。

必ず、感染していないことが確認できている別のクリーンなPCやスマートフォンを使って、パスワードの変更作業を行ってください。変更すべきパスワードは、感染端末で利用していた可能性のあるすべてのサービスに及びます。

- 会社のメールアカウント(Microsoft 365, Google Workspaceなど)

- 個人のWebメール(Gmail, Yahoo!メールなど)

- 社内システムやVPNのログインパスワード

- 各種クラウドサービス(Dropbox, Salesforceなど)

- オンラインバンキングやSNSのアカウント

パスワードは、使い回しを避け、サービスごとに固有で、かつ推測されにくい複雑なもの(大文字、小文字、数字、記号を組み合わせたもの)に設定し直しましょう。

社内外の関係者へ注意喚起を行う

自分一人の問題で終わらせず、関係各所に速やかに報告し、連携して対応することが被害の連鎖を断ち切るために不可欠です。

- 社内への報告:

まず、直属の上司と情報システム部門(またはセキュリティ担当部門)へ感染の事実を速やかに報告します。報告する際には、「いつ」「どの端末で」「どのような操作をした後に」「どのような現象が起きたか」といった情報を、分かる範囲で正確に伝えることが重要です。担当部門の指示を仰ぎ、勝手な判断で行動しないようにしましょう。 - 社外への注意喚起:

Emotetの被害で最も避けたいのが、自社を踏み台として取引先や顧客にまで感染を広げてしまうことです。アドレス帳の情報が盗まれている可能性を考慮し、自社のドメイン(例: @example.co.jp)から、なりすましメールが送信される可能性があることを、関係する取引先などに正直に伝え、注意を促す必要があります。

連絡する際には、「弊社の従業員を名乗る不審なメールにご注意ください」「添付ファイルは開かずに削除してください」といった具体的な内容を伝えます。これは企業としての信頼を揺るがす事態ではありますが、事実を隠蔽するよりも、誠実かつ迅速に情報提供と注意喚起を行うことが、結果的に信頼の失墜を最小限に抑えることにつながります。

組織内のすべての端末でウイルススキャンを実行する

一台の端末でEmotetの感染が確認された場合、すでにネットワーク内の他の端末にも感染が潜伏している可能性を想定しなければなりません。目に見える症状が出ていなくても、静かに活動を続けている可能性があります。

そのため、情報システム部門の主導のもと、組織内にあるすべてのコンピュータ(サーバー、クライアントPC)に対して、セキュリティソフトによるフルスキャンを実施する必要があります。スキャンを行う前には、必ずセキュリティソフトの定義ファイルを最新の状態に更新してください。

スキャンによって、Emotet本体だけでなく、Emotetによってダウンロードされた可能性のある他のマルウェア(ランサムウェアのコンポーネント、情報窃取型マルウェアなど)も検知・駆除することが目的です。スキャンの結果、他にも感染端末が見つかった場合は、同様にネットワークから隔離し、適切な処置を行います。この全社的なスキャンは、被害の全容を把握し、脅威を根絶するために不可欠なプロセスです。

専門機関へ相談する

自組織だけでの対応が困難な場合や、被害の範囲が広範囲に及ぶ場合、より正確な調査や対応が必要な場合は、外部の専門機関に相談することをためらってはいけません。

相談先としては、以下のような機関が挙げられます。

- JPCERTコーディネーションセンター(JPCERT/CC): コンピュータセキュリティインシデントに対応する日本のCSIRT(Computer Security Incident Response Team)です。インシデントに関する報告を受け付け、技術的な助言や関連組織との調整を行っています。(参照:JPCERT/CC インシデント報告対応)

- 情報処理推進機構(IPA): 日本のIT国家戦略を技術面、人材面から支える独立行政法人で、セキュリティに関する情報提供や相談窓口を設けています。(参照:IPA 情報セキュリティ安心相談窓口)

- 契約しているセキュリティベンダー: セキュリティ製品を契約しているベンダーが、インシデントレスポンスサービスを提供している場合があります。専門のエンジニアによる原因調査(フォレンジック)や復旧支援を受けることができます。

- 都道府県警察のサイバー犯罪相談窓口: 犯罪被害に遭った場合は、警察に相談することも重要です。

特に、被害の原因、侵入経路、被害範囲を正確に特定するための「デジタル・フォレンジック調査」は、高度な専門知識と技術を要するため、専門家の支援が不可欠です。専門機関に相談することで、適切な対応を迅速に行い、再発防止策を講じるための的確なアドバイスを得ることができます。

Emotetの感染を確認する方法

「もしかしたら自分のPCもEmotetに感染しているかもしれない」と不安に感じた際に、感染の有無を確認するための具体的な方法がいくつか存在します。ここでは、一般のユーザーでも比較的簡単に試せるツールを利用する方法と、情報システム管理者が行うより技術的な確認方法について解説します。これらの方法で感染の兆候を早期に発見することが、被害を未然に防ぐ、あるいは最小限に抑える上で重要です。

感染確認ツール「EmoCheck」を利用する

Emotetに感染しているかどうかを手軽に確認するためのツールとして、JPCERTコーディネーションセンター(JPCERT/CC)が開発・無償で提供している「EmoCheck」が非常に有名で、広く利用されています。

EmoCheckとは何か?

EmoCheckは、実行中のプロセスをスキャンし、その中にEmotet特有の動作パターンや痕跡がないかをチェックするための専用ツールです。もしEmotetが活動中であれば、それを検知してユーザーに知らせてくれます。インストールは不要で、ダウンロードしたファイルをダブルクリックするだけで簡単に実行できます。

EmoCheckの利用手順:

- ダウンロード: JPCERT/CCの公式ウェブサイト、またはGitHubの配布ページから、最新バージョンのEmoCheckをダウンロードします。OSのビット数に合わせて、x86(32ビット)版かx64(64ビット)版かを選択します。(参照:JPCERT/CC GitHubリポジトリ)

- 実行: ダウンロードした

emocheck_vX.X_x64.exeのようなファイルをダブルクリックして実行します。コマンドプロンプトの黒い画面が一瞬表示され、スキャンが実行されます。 - 結果の確認: スキャンの結果は、画面に表示されます。

- 感染していない場合: 「Emotetのプロセスは見つかりませんでした。(Emotet process is not found.)」と表示されます。

- 感染している場合: 「Emotetのプロセスが見つかりました。(Emotet process is detected.)」というメッセージと共に、検知されたプロセスのIDとイメージパス(ファイルの場所)が表示されます。

EmoCheckで感染が検知された場合の対処:

もし感染が検知された場合は、前述の「もしEmotetに感染してしまった場合の対処法」で解説した手順に従い、直ちに端末をネットワークから隔離し、情報システム部門へ報告してください。

利用上の注意点:

EmoCheckは非常に便利なツールですが、万能ではありません。EmoCheckで検知されなかったからといって、100%感染していないと断定することはできません。Emotetは常に進化しており、EmoCheckの検知ロジックを回避する新しい亜種が登場する可能性があるためです。あくまで簡易的なセルフチェックツールの一つと位置づけ、他の対策と併用することが重要です。

メールサーバーのログを調べる

こちらは主に、企業のサーバーを管理する情報システム部門の担当者が行う、より技術的な確認方法です。Emotetは感染した端末を踏み台にして、外部に大量のなりすましメールを送信するため、その痕跡がメールサーバーのログに残っている可能性があります。

確認するポイント:

- 不審な大量送信: 特定のユーザーアカウントから、短時間に大量のメールが送信されていないか、送信ログを確認します。特に、深夜や早朝など、通常の業務時間外に不審な送信アクティビティがないかを重点的にチェックします。

- エラーメール(バウンスメール)の急増: Emotetは盗んだアドレス帳の宛先に対して無差別にメールを送信するため、中には存在しないアドレスや受信拒否されるアドレスも含まれます。その結果、送信元(つまり自社のアカウント)に大量のエラーメールが返ってくることがあります。特定のユーザーにエラーメールが集中している場合は、感染の兆候かもしれません。

- ログの内容精査: 送信ログの詳細を確認し、Emotetが作成するなりすましメールの特徴(過去のメールへの「Re:」付きの返信形式など)に合致する不審なメールがないかを調査します。

- 外部からの問い合わせ: 取引先などから「御社から不審なメールが届いた」という連絡があった場合は、極めて重要な感染のサインです。そのメールのヘッダー情報などを提供してもらい、送信元となった社内端末を特定する調査を開始する必要があります。

これらのログ調査は、感染の有無を確認するだけでなく、万が一感染していた場合に、いつから、どの端末から、誰に対してなりすましメールが送信されたのかという被害範囲を特定する上でも重要な情報源となります。定期的にメールサーバーのログを監視し、異常を早期に検知する体制を整えておくことが望ましいでしょう。

Emotet対策に有効なセキュリティソリューション

個人の意識向上や基本的な設定の見直しといった対策に加えて、組織として技術的なセキュリティソリューションを導入することは、Emotetのような高度な脅威に対する防御力を飛躍的に高める上で不可欠です。ここでは、Emotet対策において特に有効とされる3つの代表的なセキュリティソリューション、「EDR」「メールセキュリティ」「UTM」について、それぞれの役割とメリットを解説します。これらは多層防御を実現するための重要なコンポーネントです。

EDR(Endpoint Detection and Response)

EDR(Endpoint Detection and Response)は、サイバー攻撃が巧妙化し、従来の対策だけでは侵入を100%防ぐことが困難になった現代において、極めて重要な役割を果たすセキュリティソリューションです。

EDRとは何か?

EDRは、PCやサーバーといった「エンドポイント」の内部で発生するあらゆるアクティビティ(プロセスの実行、ファイル操作、ネットワーク通信など)を継続的に監視・記録し、不審な振る舞いや攻撃の兆候を検知して、迅速な対応を支援する仕組みです。

従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)が、マルウェアの侵入を防ぐ「水際対策」を主目的とするのに対し、EDRは侵入されてしまうことを前提とし、侵入後の不審な活動をいち早く検知・可視化して、被害が拡大する前に対処する「事後対策」に重点を置いています。

| 機能 | EPP(従来型アンチウイルス) | EDR |

|---|---|---|

| 主目的 | 脅威の侵入防止(水際対策) | 侵入後の脅威の検知と対応(事後対策) |

| 検知対象 | 既知のマルウェア(シグネチャベース) | 未知・高度な脅威(振る舞いベース) |

| アプローチ | 感染させない | 侵入を前提とし、素早く発見・対処する |

| Emotetへの有効性 | 一定の効果はあるが、すり抜けられる可能性あり | 感染後の不審な振る舞いを検知し、被害拡大を阻止 |

Emotet対策におけるEDRの有効性:

Emotetは、正規のプロセス(PowerShellなど)を悪用したり、ファイルレス攻撃(ディスクにファイルを残さずにメモリ上だけで活動する攻撃)の手法を取ったりするため、従来のシグネチャベースのアンチウイルスでは検知が困難な場合があります。

しかし、EDRは端末の振る舞いを監視しているため、

- Wordが不審なPowerShellを起動した

- PowerShellが外部の怪しいサーバーと通信を開始した

- 不審なプロセスが認証情報を盗もうとしている

といった、一連の攻撃チェーンを検知し、アラートを発することができます。さらに、検知後は管理者に通知するだけでなく、感染した端末をネットワークから自動的に隔離したり、攻撃の全体像(どこから侵入し、何をしたか)を可視化して調査を支援したりする機能も備わっています。

EDRの導入は、Emotetのような「すり抜けてくる脅威」に対する最後の砦として機能し、インシデント対応の迅速化と高度化を実現します。

メールセキュリティ(迷惑メールフィルター)

Emotetの主要な感染経路がメールである以上、メールの送受信の段階で脅威をブロックする「メールセキュリティソリューション」の強化は、非常に直接的で効果的な対策です。一般的なメールサービスに標準で備わっている迷惑メールフィルター機能だけでなく、より高度な機能を持つ専用のソリューションを導入することが推奨されます。

高度なメールセキュリティの主な機能:

- サンドボックス機能: 添付ファイルやメール本文中のURLリンクを、社内ネットワークとは隔離された安全な仮想環境(サンドボックス)内で実際に開いてみて、その挙動を分析します。もしマルウェアとしての不審な動きが見られれば、そのメールをブロックまたは無害化してからユーザーに届けます。Emotetのように未知の手口を使うマルウェアに対して非常に有効です。

- パスワード付きZIPファイルの検査: Emotetが多用するパスワード付きZIPファイルに対して、本文中からパスワードを類推して自動的に解凍・スキャンを行ったり、そもそも組織のポリシーとして受信を禁止したりする機能です。

- URLリンクの書き換えとスキャン: メール本文に記載されているURLを、一旦セキュリティサーバーを経由する安全なリンクに書き換えます。ユーザーがリンクをクリックした時点で、リンク先のWebサイトが安全かどうかをリアルタイムで再評価し、危険なサイトへのアクセスをブロックします。

- なりすましメール対策(SPF, DKIM, DMARC): 送信ドメイン認証技術を用いて、送信元が詐称されたメールを検知し、ブロックします。

これらの高度なメールセキュリティを導入することで、Emotetが仕込まれた危険なメールが従業員の目に触れる機会そのものを大幅に削減し、人的なミスによる感染リスクを根本から低減させることができます。

UTM(統合脅威管理)

UTM(Unified Threat Management:統合脅威管理)は、組織のネットワークの出入口(ゲートウェイ)に設置し、複数のセキュリティ機能を一つの機器(アプライアンス)に集約して、包括的な保護を提供するソリューションです。

UTMが持つ主な機能:

- ファイアウォール: 事前に設定したルールに基づき、不正な通信をブロックします。

- アンチウイルス: ネットワークを通過する通信をスキャンし、マルウェアを検知・除去します。

- 不正侵入防御/検知システム(IPS/IDS): 不正なアクセスや攻撃特有の通信パターンを検知し、遮断します。

- Web(URL)フィルタリング: 業務に関係のないサイトや、マルウェア配布サイトなどの危険なWebサイトへのアクセスをブロックします。

- アプリケーションコントロール: 組織として利用を許可していないアプリケーションの通信を制御します。

Emotet対策におけるUTMの役割:

UTMは、多層防御の観点からEmotet対策に貢献します。

- 万が一、Emotetに感染した端末が発生しても、その端末が攻撃者のC2サーバーと通信しようとした際に、Webフィルタリング機能やIPS機能がその通信を検知・ブロックし、追加のマルウェアダウンロードや情報窃取を防ぐことができます。

- ゲートウェイのアンチウイルス機能が、メールやWeb経由で侵入しようとするEmotetを水際でブロックする可能性もあります。

UTMを導入する最大のメリットは、複数のセキュリティ対策を一つのコンソールで統合的に管理できるため、導入・運用のコストや手間を削減できる点にあります。中小企業など、専任のセキュリティ担当者を置くことが難しい組織にとって、効率的に包括的なセキュリティレベルを向上させるための有効な選択肢となります。

まとめ

本記事では、依然として世界中で猛威を振るうマルウェア「Emotet」について、その正体から具体的な被害、巧妙な攻撃手口、そして私たちが取るべき予防策と事後対応までを包括的に解説しました。

Emotetの脅威を改めて要約すると、以下のようになります。

- 実在の人物や組織になりすました巧妙なメールで感染を広げる。

- 感染した端末から情報を盗むだけでなく、ランサムウェアなどのより深刻なマルウェアを呼び込む「入口」となる。

- 自らが感染を広げる「加害者」になってしまい、社会的な信用を失うリスクがある。

- 一度は活動を停止しても何度も復活し、常に手口を変化させ続ける執拗さを持つ。

この深刻な脅威から組織と個人を守るためには、単一の対策に頼るのではなく、複数の防御壁を組み合わせる「多層防御」の考え方が不可欠です。

技術的な対策としては、アンチウイルスソフトやUTMの導入はもちろんのこと、侵入を前提とした対策であるEDRや、感染経路を断つ高度なメールセキュリティの導入が極めて有効です。

しかし、どのような高度なシステムを導入しても、最終的に添付ファイルを開いたり、リンクをクリックしたりするのは「人」です。したがって、人的な対策がもう一方の重要な車輪となります。

- 「少しでも怪しいメールは開かない、まず確認する」という意識の徹底。

- OSやソフトウェアのアップデート、パスワード管理といった基本的なセキュリティ対策の励行。

- 万が一に備えたデータのバックアップと、感染時の冷静な初動対応(隔離・報告・パスワード変更)の訓練。

Emotet対策は、もはや「他人事」ではありません。この記事で紹介した知識と対策を参考に、自組織のセキュリティ体制を見直し、具体的な行動計画へと繋げていくことが、サイバー攻撃の脅威が渦巻く現代を生き抜くための必須の取り組みと言えるでしょう。継続的な警戒と対策のアップデートを怠らず、組織全体でセキュリティ文化を醸成していくことが、Emotetをはじめとするあらゆるサイバー脅威に対する最も確かな防御策となります。