インターネットがあらゆるビジネスの基盤となった現代において、サイバー攻撃の脅威はますます深刻化しています。中でも「DDoS攻撃」は、企業の規模や業種を問わず、誰でも標的になり得る非常に厄介な攻撃手法です。ある日突然、自社のWebサイトやサービスにアクセスできなくなり、ビジネスが完全に停止してしまう——。そんな悪夢のような事態を引き起こしかねないのがDDoS攻撃の恐ろしさです。

この記事では、DDoS攻撃の基本的な知識から、その巧妙な仕組み、攻撃者の目的、そして企業が取るべき具体的な対策までを網羅的に解説します。技術的な詳細に踏み込みつつも、初心者の方にも理解しやすいように、平易な言葉で一つひとつ丁寧に説明を進めていきます。

本記事を最後までお読みいただくことで、DDoS攻撃という見えない脅威の正体を正しく理解し、自社の貴重なデジタル資産を守るための第一歩を踏み出すことができるでしょう。

目次

DDoS攻撃とは

DDoS攻撃とは、「Distributed Denial of Service attack」の略称で、日本語では「分散型サービス妨害攻撃」と訳されます。この攻撃の目的は、標的となるWebサイトやサーバー、ネットワークに対して、複数のコンピューターから一斉に、処理能力を超えるほどの大量のアクセスやデータを送りつけ、サービスを正常に提供できない状態(サービス妨害:Denial of Service)に陥らせることです。

この仕組みを分かりやすく例えるなら、人気レストランに悪意を持った集団が嫌がらせをするケースを想像してみてください。一台の電話からひっきりなしに予約の電話をかけ続けるのが、後述する「DoS攻撃」です。これでも店員は電話対応に追われ、他の予約電話を取れなくなってしまいます。

一方、DDoS攻撃はもっと悪質で巧妙です。攻撃者は、全国、あるいは世界中の何百、何千という人々を(本人が気づかないうちに)操り、その全員に一斉に同じレストランへ電話をかけさせます。こうなると、レストランの電話回線は完全にパンクし、本当の予約をしたいお客様からの電話は一本も繋がらなくなります。さらに、誰が悪意のある攻撃の主犯で、誰が本当のお客様なのかを見分けることは極めて困難です。

この例えにおける「操られる人々」が、サイバー空間では「ボットネット」と呼ばれるものです。攻撃者は、マルウェア(悪意のあるソフトウェア)を使い、セキュリティの甘い多数のコンピューターやIoT機器(Webカメラ、ルーターなど)を乗っ取ります。そして、それらの機器を遠隔操作して「ボット」と呼ばれる攻撃の実行役に仕立て上げ、巨大な攻撃部隊(ボットネット)を構築します。攻撃者はこのボットネットに司令を出し、一斉に標的を攻撃させるのです。

DDoS攻撃の脅威は年々増大しています。総務省の報告によると、DDoS攻撃とみられる大規模な通信は依然として高い水準で観測されており、攻撃の手法も巧妙化・多様化の一途をたどっています。(参照:総務省 令和5年版 情報通信白書)

特に近年では、以下のような傾向が見られます。

- 攻撃の大規模化: かつては毎秒ギガビット(Gbps)級でも大規模とされていましたが、現在では毎秒テラビット(Tbps)級の、国家レベルのインフラをも揺るがしかねない超大規模な攻撃も発生しています。

- IoT機器の悪用: セキュリティ対策が不十分なWebカメラやルーター、スマート家電といったIoT機器がボットネットに組み込まれるケースが急増しています。これにより、攻撃者は容易に巨大なボットネットを形成できるようになりました。

- 攻撃の簡易化: 「DDoS攻撃代行サービス」といった闇市場が存在し、比較的安価な料金で誰でも気軽にDDoS攻撃を実行できてしまうという危険な状況も生まれています。

このように、DDoS攻撃はもはや一部の大企業や政府機関だけを狙った特殊な攻撃ではありません。オンラインでビジネスを行うすべての組織にとって、DDoS攻撃は事業継続を脅かす現実的かつ深刻なリスクなのです。この攻撃の性質を正しく理解し、適切な対策を講じることが、現代のビジネスにおいて不可欠な要素となっています。

DoS攻撃との違い

DDoS攻撃を理解する上で、必ず比較対象として挙げられるのが「DoS攻撃(Denial of Service attack)」です。両者は「サービス妨害攻撃」という点では共通していますが、その性質と脅威のレベルは大きく異なります。両者の決定的な違いを理解することが、DDoS攻撃対策の重要性を把握するための鍵となります。

DDoSの最初の「D」は「Distributed」、つまり「分散型」を意味します。この「分散型」であるかどうかが、DoS攻撃とDDoS攻撃を分ける最も重要なポイントです。

- DoS攻撃: 単一の送信元から、標的のサーバーに対して大量のアクセスやデータを送りつける攻撃です。例えるなら、前述の通り「一人」が標的のレストランに嫌がらせの電話をかけ続ける行為に相当します。

- DDoS攻撃: 多数の分散した送信元(ボットネット)から、一斉に標的のサーバーを攻撃します。「大勢」が示し合わせて、世界中の異なる場所から一斉に嫌がらせの電話をかける行為です。

この「攻撃元の数」の違いは、防御の難易度に天と地ほどの差をもたらします。

DoS攻撃の場合、攻撃元は一つしかありません。そのため、サーバーのアクセスログなどを解析すれば、異常な量のアクセスを送ってきている送信元のIPアドレスを特定することは比較的容易です。原因となっているIPアドレスを特定できれば、ファイアウォールなどでそのIPアドレスからの通信を遮断(ブロック)することで、攻撃を食い止めることができます。

しかし、DDoS攻撃ではこの単純な手法は通用しません。なぜなら、攻撃元のIPアドレスが何百、何千、場合によっては何十万と存在し、それらが世界中に分散しているからです。一つや二つのIPアドレスをブロックしても、他の無数のIPアドレスから攻撃が続くだけで、全く効果がありません。

さらに問題を複雑にしているのが、DDoS攻撃のトラフィックは、一見すると正規のユーザーからのアクセスと見分けがつきにくいという点です。多数の異なるIPアドレスから、ごく普通のアクセスが少しずつ送られてくるため、その一つひとつが攻撃の一部であると判断するのは非常に困難です。すべてのアクセスを無差別に遮断すれば攻撃は止まりますが、それでは正規のユーザーもサービスを利用できなくなり、攻撃者の思う壺です。

以下の表は、DoS攻撃とDDoS攻撃の主な違いをまとめたものです。

| 項目 | DoS攻撃 (Denial of Service) | DDoS攻撃 (Distributed Denial of Service) |

|---|---|---|

| 日本語訳 | サービス妨害攻撃 | 分散型サービス妨害攻撃 |

| 攻撃元の数 | 単一 (1対1) | 複数・多数 (多対1) |

| 攻撃の仕組み | 1台のコンピューターから攻撃 | マルウェア感染させた多数のコンピューター(ボットネット)から一斉に攻撃 |

| 攻撃の規模 | 攻撃元のマシン性能や回線帯域に依存 | ボットネットの規模に依存し、非常に大規模になりやすい |

| 検知の難易度 | 比較的容易(攻撃元IPアドレスの特定がしやすい) | 困難(攻撃元が分散しており、正規アクセスとの見分けがつきにくい) |

| 防御の難易度 | 比較的容易(IPアドレスのブロックなどで対処可能) | 非常に困難(単純なIPブロックでは対処できず、専用の対策が必要) |

近年、サイバー攻撃の世界では、より効果的で防御されにくいDDoS攻撃が主流となっています。攻撃者は、乗っ取ったボットネットを利用して大規模かつ執拗な攻撃を仕掛けてきます。したがって、現代のセキュリティ対策を考える上では、単体のDoS攻撃よりも、はるかに厄介なDDoS攻撃への備えが不可欠と言えるでしょう。

まとめると、DoS攻撃とDDoS攻撃の違いは単なる規模の大小ではなく、「攻撃元の分散」という本質的な構造の違いにあります。そして、この「分散」という特性こそが、DDoS攻撃を検知・防御困難な深刻な脅威たらしめている最大の理由なのです。

DDoS攻撃の仕組み

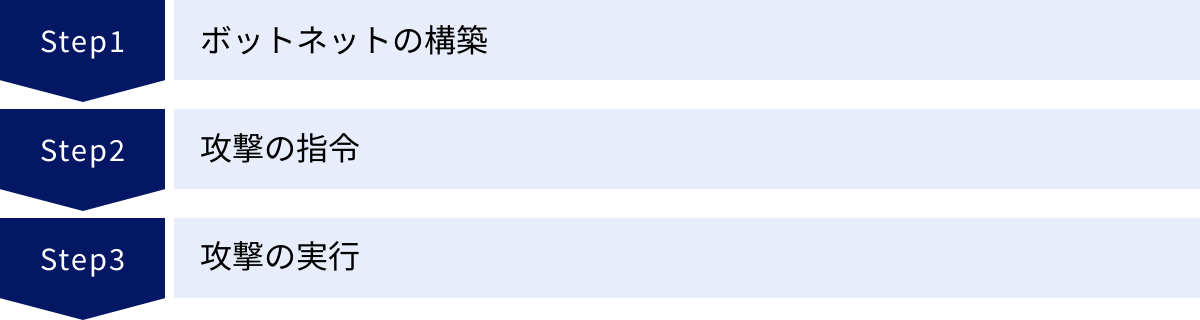

DDoS攻撃がなぜこれほどまでに強力で、防御が難しいのかを理解するためには、その攻撃が実行されるまでの巧妙な仕組みを知る必要があります。DDoS攻撃は、単なる思い付きの嫌がらせではなく、周到な準備段階を経て、組織的に実行される計画的な犯行です。そのプロセスは、大きく分けて「①ボットネットの構築」「②攻撃の指令」「③攻撃の実行**」という3つのステップで構成されています。

ステップ1:ボットネットの構築

DDoS攻撃の成否は、いかに大規模で強力な「ボットネット」を構築できるかにかかっています。ボットネットとは、攻撃の「手足」となる、マルウェアに感染させられたコンピューター群のことです。

攻撃者はまず、「ボット」と呼ばれる特殊なマルウェアを作成します。このボットには、外部からの命令を受け取り、特定の標的に対して攻撃パケットを送信する機能が組み込まれています。

次に、攻撃者はこのボットを、インターネットに接続されている世界中のコンピューターに感染させていきます。感染の手段は様々で、フィッシングメールに添付したり、OSやソフトウェアの脆弱性を突いて侵入したり、改ざんしたWebサイトにアクセスさせてダウンロードさせたりと、あらゆる手口が使われます。

特に近年、ボカビュラリーの甘いIoT機器(監視カメラ、ネットワーク対応レコーダー、ルーターなど)が格好の標的となっています。これらの機器は、初期設定のままの安易なパスワードが使われていたり、セキュリティアップデートが放置されていたりすることが多く、攻撃者にとって容易に乗っ取ることができるからです。

こうしてボットに感染したコンピューターやIoT機器は、所有者が全く気づかないうちに攻撃者の支配下に置かれ、ボットネットの一部、通称「ゾンビPC」や「踏み台」と化してしまいます。攻撃者は、このゾンビの群れをどんどん増やし、数十万、数百万台規模の巨大なボットネットを形成していくのです。

ステップ2:攻撃の指令

大規模なボットネットを構築した攻撃者は、次にそれらを遠隔操作するための司令塔を用意します。これが「C&Cサーバー(コマンド&コントロールサーバー)」です。

ボットネットを構成する各ボットは、定期的にこのC&Cサーバーにアクセスし、攻撃者からの命令がないかを確認するようにプログラムされています。攻撃者は、C&Cサーバーを通じて、構築したボットネット全体に対して一斉に指令を送ることができます。

その指令には、以下のような情報が含まれます。

- 攻撃対象(ターゲット): 標的となるWebサイトのURLやサーバーのIPアドレス

- 攻撃日時: 攻撃を開始し、終了する正確な時間

- 攻撃手法: 後述する「UDPフラッド」や「SYNフラッド」など、どのような種類の攻撃を行うか

C&Cサーバーは、攻撃者自身の身元を隠すために、複数のサーバーを経由したり、匿名性の高い通信プロトコルを使用したりと、巧妙に隠蔽されています。これにより、法執行機関が攻撃の司令塔を突き止め、攻撃者を特定することは極めて困難になります。

ステップ3:攻撃の実行

攻撃者がC&Cサーバーから攻撃指令を出すと、いよいよDDoS攻撃が開始されます。

指令を受け取った世界中のボットは、プログラムされた日時に、一斉に標的のサーバーに対して攻撃を開始します。具体的には、大量のデータパケットや接続リクエストなどを、標的のサーバーめがけて送信し続けます。

標的となったサーバー側から見ると、世界中の無数の異なる場所から、膨大な量のアクセスが津波のように押し寄せてくることになります。この攻撃トラフィックによって、サーバーは以下のいずれか、あるいは複合的な状態に陥ります。

- ネットワーク帯域の枯渇: サーバーに接続されているインターネット回線の許容量(帯域幅)が、攻撃トラフィックで完全に埋め尽くされてしまいます。これにより、正規のユーザーからのアクセスがサーバーに到達できなくなります。

- サーバーリソースの枯渇: 大量のアクセスを処理するために、サーバーのCPUやメモリといったリソースがすべて使い果たされてしまいます。その結果、サーバーは新しいリクエストに応答できなくなったり、システムがフリーズしたり、最悪の場合はダウンしてしまいます。

この状態こそが「サービス妨害(Denial of Service)」であり、DDoS攻撃の目的が達成された瞬間です。

このように、DDoS攻撃は、攻撃者自身が直接手を下すのではなく、乗っ取った第三者のコンピューター(ボットネット)を悪用して実行されます。この構造が、攻撃者の特定を困難にし、同時に凄まจな攻撃力を生み出す源泉となっているのです。自社のセキュリティ対策だけでなく、社会全体のコンピューターが安全に保たれることが、間接的にDDoS攻撃のリスクを低減させることにも繋がります。

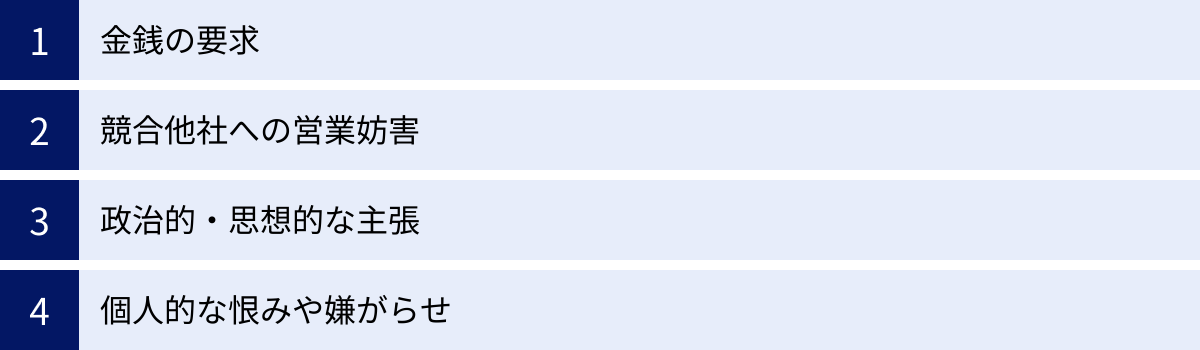

DDoS攻撃の主な目的

なぜ攻撃者は、多大な手間をかけてボットネットを構築し、DDoS攻撃を仕掛けるのでしょうか。その動機は一つではなく、金銭的な利益から個人的な恨みまで多岐にわたります。DDoS攻撃の主な目的を理解することは、自社がどのような脅威に晒されているのかを把握し、適切なリスク評価を行う上で重要です。

金銭の要求

近年、最も増加しているのが金銭を直接要求する目的のDDoS攻撃です。これは「ランサムDDoS(RDoS)」または「身代金要求型DDoS攻撃」と呼ばれます。

この手口では、攻撃者はまず標的となる企業に「これからDDoS攻撃を開始する。攻撃を止めてほしければ、あるいは攻撃されたくなければ、指定する金額のビットコイン(などの暗号資産)を支払え」という内容の脅迫メールを送りつけます。

脅迫の信憑性を高めるために、予告として短時間・小規模なDDoS攻撃を実際に仕掛け、標的のWebサイトを一時的に不安定にさせてみせることもあります。これにより、企業側に「この脅迫は本物だ」と認識させ、支払いに応じさせようとするのです。

企業側がこの要求に応じて身代金を支払ってしまった場合、いくつかの深刻なリスクが伴います。

- 攻撃が止まる保証はない: 支払ったにもかかわらず、攻撃が継続されたり、後日さらに高額な要求を突きつけられたりするケースがあります。

- 他の攻撃者の標的になる: 「支払いに応じる企業」という情報が闇市場で共有され、別のサイバー犯罪グループから新たな攻撃を受ける格好のターゲットになってしまう可能性があります。

- サイバー犯罪への加担: 支払った金銭は、攻撃者のさらなる犯罪活動の資金源となり、結果的にサイバー犯罪エコシステムを助長することに繋がります。

ランサムウェア(データを暗号化して身代金を要求するマルウェア)とランサムDDoSは、サイバー攻撃を直接的な収益源とする「サービスとしての犯罪(Crime-as-a-Service)」の典型例であり、現代の企業が直面する大きな脅威の一つです。

競合他社への営業妨害

ビジネス上の競争相手を蹴落とすために、DDoS攻撃が悪用されるケースも後を絶ちません。これは、ライバル企業のWebサイトやオンラインサービスを機能不全に陥らせ、その事業活動を妨害することを目的としています。

特に、以下のようなタイミングを狙って攻撃が仕掛けられることが多くあります。

- 大規模なセールやキャンペーン期間: ECサイトが歳末セールやブラックフライデーなどを実施している最中に攻撃し、最大の書き入れ時を直撃する。

- 新製品・新サービスの発表時: 注目が集まる新製品の発売日や、オンラインでの発表会に合わせてサービスをダウンさせ、プロモーション活動を妨害する。

- 季節的な繁忙期: 旅行業界の予約サイトであれば大型連休前、金融機関であれば月末の取引集中日など、ビジネス上重要なタイミングを狙う。

サービスが停止している間、顧客は製品を購入したり、サービスを申し込んだりすることができず、その売上は競合他社に流れてしまうかもしれません。このような営業妨害は、標的企業に直接的な金銭的損害と、顧客からの信頼失墜という二重のダメージを与えます。

さらに深刻なのは、「DDoS-for-hire」や「Booter/Stresser」と呼ばれる攻撃代行サービスの存在です。これらのサービスは、ダークウェブなどで数ドルから数十ドルといった驚くほど安価な料金で、指定したターゲットへのDDoS攻撃を請け負います。これにより、専門的な知識がない人物でも、競合他社への恨みや妬みといった動機から、簡単に大規模なDDoS攻撃の「依頼者」になれてしまうという、極めて憂慮すべき状況が生まれています。

政治的・思想的な主張

DDoS攻撃は、特定の政治的・社会的なメッセージを訴えるための手段として使われることもあります。これは「ハクティビズム(Hacktivism)」と呼ばれる活動の一環です。ハクティビズムとは、「ハッキング(Hacking)」と「アクティビズム(Activism:行動主義)」を組み合わせた造語で、サイバー攻撃を通じて自らの主張を表明する行為を指します。

ハクティビストの集団は、自分たちの思想や信条に反すると見なした政府機関、国際機関、あるいは特定の企業のWebサイトをDDoS攻撃の標的にします。例えば、以下のようなケースが考えられます。

- ある国の政策に抗議するグループが、その国の政府公式サイトや関連機関のサイトをダウンさせる。

- 環境保護を訴える団体が、環境負荷が高いとされる企業のWebサイトを攻撃する。

- 特定の国際紛争において、一方の当事国を支持するハッカー集団が、敵対する国の重要インフラを標的にする。

攻撃者は、犯行後にSNSなどで犯行声明を出し、「我々の主張に耳を傾けよ」といったメッセージを発信することが多いです。彼らにとってDDoS攻撃は、現実世界におけるデモ活動や抗議集会のようなものであり、メディアの注目を集め、自分たちの主張を世に知らしめるための強力なツールとして認識されています。企業の活動内容や方針が、意図せず特定の団体の反感を買い、ハクティビズムの標的となるリスクも常に存在します。

個人的な恨みや嫌がらせ

企業のビジネス活動とは直接関係なく、純粋な個人的な感情がDDoS攻撃の引き金になることもあります。その動機は、恨み、腹いせ、自己顕示欲、あるいは単なる愉快犯的なものまで様々です。

- 解雇された元従業員が、会社への報復としてDDoS攻撃を仕掛ける。

- オンラインゲームで対立した相手プレイヤーのネットワークを攻撃し、ゲームから切断させる。

- SNSでの口論やいじめがエスカレートし、相手のブログやWebサイトを攻撃する。

- 自身のハッキングスキルを誇示したい若者が、注目を集めるために有名なサイトを攻撃する。

前述の攻撃代行サービス(DDoS-for-hire)の存在は、こうした個人的な動機による攻撃をさらに容易にしています。わずかな費用で強力な攻撃が実行できるため、個人的なトラブルの解決手段として安易にDDoS攻撃が選択されてしまう危険性があります。たとえ動機が個人的なものであっても、その結果として企業やサービスが受ける被害は甚大なものになり得るため、決して軽視できない脅威です。

DDoS攻撃の代表的な種類

DDoS攻撃と一言で言っても、その手口は一つではありません。攻撃者は、標的のシステムのどこに負荷をかけたいかに応じて、様々な種類の攻撃を使い分け、時には複数の手法を組み合わせてきます。これらの攻撃は、OSI参照モデルというネットワークの階層モデルに基づいて、大きく3つのカテゴリに分類することができます。

ボリュームベース攻撃

ボリュームベース攻撃は、DDoS攻撃の中で最もシンプルかつ最も一般的に見られるタイプです。その名の通り、圧倒的な「量(Volume)」のトラフィックを標的に送りつけることで、ネットワークの通信帯域幅(データを送受信できる道幅)を完全に埋め尽くし、飽和させることを目的としています。インターネットへの入り口が渋滞で完全に詰まってしまい、正規の通信がサーバーに全く届かなくなるイメージです。この攻撃は主に、ネットワーク層(レイヤー3)やトランスポート層(レイヤー4)を標的とします。

UDPフラッド攻撃

UDP(User Datagram Protocol)は、TCPとは異なり、通信相手との接続を確認する手続き(コネクション)を行わず、一方的にデータを送りつける性質を持つプロトコルです。動画ストリーミングやオンラインゲームなどで利用されています。

UDPフラッド攻撃は、このUDPの性質を悪用します。攻撃者は、送信元IPアドレスを偽装しながら、標的サーバーのランダムなポート(サービスの窓口)に対して、大量のUDPパケットを送りつけます。

サーバー側では、パケットが届いたポートで待ち受けているアプリケーションが存在するかを確認します。もし存在しなければ、サーバーは「宛先到達不能(Destination Unreachable)」を意味するICMPパケットを送信元に返そうとします。この「確認して応答する」という一連の処理にサーバーのリソースが消費されます。大量のUDPパケットが送りつけられると、サーバーはこの応答処理に追われてリソースを使い果たし、正規の通信を処理できなくなってしまうのです。

ICMPフラッド攻撃

ICMP(Internet Control Message Protocol)は、ネットワークの疎通確認(Ping)やエラー通知などに使われるプロトコルです。ICMPフラッド攻撃は、この仕組みを悪用します。

最も一般的な手法は「Pingフラッド」です。攻撃者は、大量のICMP Echo Requestパケット(Pingの要求)を標的サーバーに送信します。ICMPの仕様上、サーバーは受信したEcho Requestの一つひとつに対して、ICMP Echo Replyパケット(応答)を返さなければなりません。

ボットネットから送られてくる膨大な量のPing要求に応答し続けることで、サーバーは送信と受信の両方のネットワーク帯域を消費し、最終的には帯域が飽和してしまいます。非常に単純な仕組みですが、大規模なボットネットから実行されると絶大な効果を発揮します。

プロトコル攻撃

プロトコル攻撃は、ボリュームベース攻撃のように通信帯域を直接埋め尽くすのではなく、サーバーやファイアウォール、ロードバランサーといったネットワーク機器が通信プロトコル(TCP/IPなど)を処理する際の仕組みの弱点を突く攻撃です。これにより、機器のCPUやメモリといったリソースを枯渇させ、機能不全に陥らせることを目的とします。主にトランスポート層(レイヤー4)を標的とします。

SYNフラッド攻撃

SYNフラッド攻撃は、TCPプロトコルの「3ウェイハンドシェイク」という接続確立プロセスを悪用する、古典的かつ非常に効果的なプロトコル攻撃です。

通常、TCP通信は以下の3ステップで接続を確立します。

- クライアント → サーバー: 「接続してください」 (SYNパケット)

- サーバー → クライアント: 「いいですよ。あなたも準備OKですか?」 (SYN/ACKパケット)

- クライアント → サーバー: 「こちらも準備OKです。接続開始しましょう」 (ACKパケット)

SYNフラッド攻撃では、攻撃者は送信元IPアドレスを偽装した上で、大量のSYNパケット(ステップ1)をサーバーに送りつけます。サーバーは律儀にSYN/ACKパケット(ステップ2)を偽装されたIPアドレスに返信し、クライアントからの最後のACKパケット(ステップ3)を待ちます。この待機状態を「ハーフオープンコネクション」と呼びます。

しかし、送信元IPは偽装されているため、最後のACKパケットは永遠に返ってきません。サーバーは、一定時間このハーフオープンコネクションをメモリ上に保持し続けます。攻撃者は次々と偽のSYNパケットを送り続けるため、サーバーのメモリはハーフオープンコネクションの待機リストで溢れかえってしまいます。その結果、メモリが枯渇し、正規のユーザーからの新たな接続要求を一切受け付けることができなくなります。

ACKフラッド攻撃

ACKフラッド攻撃は、すでに確立されたTCPコネクションの一部であるかのように見せかけたACKパケットを大量に送りつける攻撃です。通常、ACKパケットは、データを受信したことを相手に知らせるために使われ、正当なコネクションに紐づいています。

攻撃者は、実際には存在しないコネクションに対するACKパケットを大量に生成し、標的サーバーに送信します。サーバーは、受信したACKパケットがどのコネクションに属するものなのかを、自身の持つセッション情報テーブルと照合して確認しようとします。しかし、対応するコネクションは存在しないため、この確認作業はすべて無駄骨となり、サーバーのCPUリソースを著しく消費させます。その結果、サーバーの処理能力が低下し、正規の通信の処理に支障をきたします。

アプリケーション層攻撃

アプリケーション層攻撃は、Webサーバー(Apache, Nginxなど)やデータベースサーバーといった、OSI参照モデルの最上位層であるアプリケーション層(レイヤー7)を標的とする、より巧妙なDDoS攻撃です。ボリュームベース攻撃やプロトコル攻撃と異なり、比較的少ない通信量でサーバーに大きな負荷をかけることができるため、検知が難しいという特徴があります。正規のユーザーによるアクセスと非常によく似ているため、区別が困難です。

HTTPリクエストフラッド攻撃

これはアプリケーション層攻撃の最も代表的な手法です。攻撃者は、ボットネットを使い、標的のWebサーバーに対して大量のHTTPリクエスト(GETリクエストやPOSTリクエスト)を送信します。

GETリクエストは、Webページの画像やファイルなどを要求する通信です。POSTリクエストは、ログインフォームへの入力やデータベース検索など、よりサーバー側で複雑な処理を必要とする通信です。攻撃者は、特にデータベースへの問い合わせや複雑な計算を伴うページのURLを狙ってリクエストを集中させます。

これらのリクエストは、一つひとつは正規のアクセスに見えます。しかし、何千、何万というボットから一斉に送りつけられると、Webサーバーやバックエンドのデータベースサーバーは、その処理に追われてCPUやメモリを使い果たし、最終的には応答不能に陥ります。

Slowloris攻撃

Slowlorisは、非常にユニークで狡猾な攻撃手法です。大量のトラフィックを送りつけるのではなく、意図的に通信を「遅く」することでサーバーのリソースを占有し続けます。

Webサーバーは、同時に処理できるコネクションの数に上限があります。Slowlorisは、まず標的サーバーとの間にHTTPコネクションを確立します。そして、リクエストを送信する際に、ヘッダー情報を一度に送らず、数バイトずつ、非常に長い時間をかけてゆっくりと送信し続けます。

サーバー側は、リクエストが完了するまでそのコネクションを開いたまま待ち続けます。攻撃者は、この「不完全なリクエストを送り続ける」コネクションを、サーバーが許容する上限数まで大量に生成します。これにより、サーバーの全コネクションがこの偽の低速通信で占有されてしまい、正規のユーザーが新たに接続しようとしても、空いているコネクションがないため接続できなくなってしまうのです。この攻撃は通信量が極めて少ないため、従来のDDoS検知システムでは見逃されやすいという厄介な特性を持っています。

DDoS攻撃によって引き起こされる被害

DDoS攻撃が成功すると、企業は単に「Webサイトが表示されない」というだけでは済まない、多岐にわたる深刻な被害を受けることになります。その影響は、直接的な金銭的損失から、目に見えないブランド価値の毀損、従業員の疲弊まで、事業の根幹を揺るがしかねないものばかりです。

Webサイトやサービスの停止

DDoS攻撃による最も直接的かつ即時的な被害は、Webサイトやオンラインサービスの完全な停止です。攻撃によってサーバーやネットワークが機能不全に陥ることで、顧客、取引先、従業員など、すべてのユーザーがサービスにアクセスできなくなります。

現代のビジネスにおいて、Webサイトやオンラインサービスは単なる情報発信の場ではありません。

- ECサイト: 製品の販売と決済を行う、ビジネスの心臓部です。

- オンライン予約・申込システム: 顧客からの注文を受け付ける、重要な窓口です。

- SaaS(Software as a Service): 顧客に提供しているサービスそのものです。

- 社内業務システム・グループウェア: 従業員の業務遂行に不可欠なインフラです。

これらのサービスが停止するということは、企業の事業活動そのものが麻痺してしまうことを意味します。攻撃が続いている間、企業は売上を上げることも、顧客にサービスを提供することも、そして従業員が業務を進めることもできなくなります。復旧までの時間が長引けば長引くほど、その損害は雪だるま式に膨れ上がっていきます。

機会損失による金銭的被害

サービスの停止は、直接的な金銭的被害をもたらします。その内訳は、目に見える損失と、目に見えない「機会損失」の両方を含みます。

- 直接的な売上減少: ECサイトの場合、「平均時間あたり売上 × サービス停止時間」という計算式で、単純な売上損失額を算出できます。例えば、1時間あたり100万円の売上があるサイトが5時間停止すれば、それだけで500万円の直接的な損失が発生します。

- SLA(サービス品質保証)違反による違約金: 特にBtoBのクラウドサービスなどでは、顧客との間で稼働率を保証するSLAを締結していることが多くあります。DDoS攻撃によるサービス停止がSLAで定められた基準を下回った場合、顧客に対して利用料金の減額や返金、あるいは違約金を支払わなければならない可能性があります。

- 機会損失: サービス停止中にサイトを訪れたものの、利用できなかった顧客は、二度と戻ってこないかもしれません。彼らが将来にわたって生み出したであろう利益(顧客生涯価値:LTV)を丸ごと失うことになります。また、大規模なキャンペーンの最中に攻撃を受ければ、広告宣伝費が無駄になるだけでなく、獲得できたはずの新規顧客をすべて逃すことになり、その損失は計り知れません。

これらの金銭的被害は、復旧作業にかかる人件費や、専門ベンダーに支払う緊急対応費用などを加えると、さらに膨大な金額になります。

企業のブランドイメージや信用の低下

DDoS攻撃がもたらす被害の中で、最も回復が難しく、長期的に尾を引くのがブランドイメージと社会的信用の低下です。

サービス停止の事実がニュースやSNSで拡散されると、「あの会社のサイトはいつ見ても繋がらない」「セキュリティ対策が不十分な危険な会社だ」といったネガティブな評判が瞬く間に広がります。これにより、以下のような深刻な事態を招きます。

- 顧客離れ: ユーザーは、不安定で信頼性の低いサービスを使い続けようとは思いません。より安定している競合他社のサービスへと簡単に乗り換えてしまいます。

- 取引先からの信用失墜: 重要な取引を行っているパートナー企業は、自社のビジネスにも影響が及ぶことを懸念し、取引の見直しや契約の打ち切りを検討する可能性があります。

- 株価への影響: 上場企業であれば、DDoS攻撃の発生と対応のまずさが、投資家からの信頼を損ない、株価の下落に直結する恐れがあります。

一度失墜した信用やブランドイメージを回復するためには、多大な時間とコスト、そして地道な努力が必要です。攻撃を受けたという事実そのものよりも、その後の対応の遅れや不手際が、企業の危機管理能力の欠如と見なされ、より深刻なダメージとなるケースも少なくありません。

復旧作業による従業員の負担増加

DDoS攻撃の被害は、顧客や社外のステークホルダーだけでなく、社内で働く従業員にも及びます。特に、情報システム部門やセキュリティ担当者は、攻撃への対応で極度の負担を強いられることになります。

攻撃が発生すると、担当者は以下のような膨大な作業に追われます。

- 24時間体制での監視と状況把握: 攻撃の規模や種類をリアルタイムで分析し続ける必要があります。

- 原因の特定と対策の実施: 膨大なログの中から攻撃の痕跡を見つけ出し、ファイアウォールや各種セキュリティ機器の設定変更など、可能な限りの防御策を試みます。

- 関係各所への報告・連絡: 経営層への状況報告、サーバー会社やプロバイダー、セキュリティベンダーとの連携、広報部門との情報共有など、コミュニケーション業務も発生します。

- 正規ユーザーへの影響調査と対応: 誤って正規のユーザーをブロックしていないか確認したり、問い合わせに対応したりする必要も生じます。

これらの作業は昼夜を問わず続き、担当者は心身ともに疲弊してしまいます。本来注力すべきコア業務は完全にストップし、過重労働による生産性の低下や、最悪の場合は離職にも繋がりかねません。DDoS攻撃は、企業の目に見える資産だけでなく、最も重要な経営資源である「人」をも蝕むのです。

DDoS攻撃への有効な対策7選

DDoS攻撃は完全に防ぐことが難しい攻撃ですが、適切な対策を多層的に講じることで、そのリスクを大幅に軽減し、被害を最小限に抑えることが可能です。ここでは、DDoS攻撃に対して有効とされる7つの具体的な対策を紹介します。「これさえやれば万全」という単一の解決策はなく、自社のサービス規模やリスクに応じて、これらの対策を組み合わせる「多層防御」のアプローチが極めて重要です。

① ネットワークトラフィックを常に監視する

すべての対策の基本となるのが、自社ネットワークのトラフィックを常時監視し、平常時の状態を正確に把握しておくことです。平常時のアクセス量、トラフィックの種類、主なアクセス元(国や地域)などのベースラインが分かっていなければ、いざ攻撃が始まったときに、何が「異常」なのかを判断することができません。

トラフィック監視ツールやフローコレクターなどを導入し、ネットワークの状態を可視化しましょう。これにより、以下のような攻撃の兆候を早期に検知できる可能性が高まります。

- 特定のIPアドレスからの異常な量のアクセス

- 特定の国や地域からのアクセスの急増

- 通常はあまり見られない種類のプロトコル(UDPやICMPなど)のパケットの増加

- サーバーのCPU使用率やメモリ使用量の不審な上昇

異常を早期に検知できれば、本格的な攻撃に発展する前に、迅速な初動対応をとることが可能になります。トラフィック監視は、DDoS攻撃対策における「健康診断」のようなものであり、予防と早期発見の観点から不可欠な取り組みです。

② 海外からの不要なIPアクセスを制限する

多くのDDoS攻撃は、世界中に拡散したボットネットを利用して行われます。そのため、ビジネス上、海外からのアクセスが不要なサービスであれば、海外のIPアドレスからのアクセスをまとめて制限することが、シンプルかつ効果的な対策となり得ます。

これは「IPジオロケーションフィルタリング」と呼ばれ、ファイアウォールやWAF、CDNなどの機能を使って実装できます。例えば、日本の国内市場のみを対象としているECサイトであれば、日本以外の国からのHTTP/HTTPSアクセスをすべて遮断することで、海外のボットネットからの攻撃の大部分を無効化できます。

ただし、この対策を実施する際には注意点もあります。

- 海外在住の日本人や、海外から日本のサービスを利用したい外国人顧客がいる場合は、彼らを締め出してしまうことになります。

- GoogleやBingといった検索エンジンのクローラー(Webサイトの情報を収集するプログラム)は、海外のIPアドレスからアクセスしてくることがあります。これらをブロックしてしまうと、検索結果に表示されなくなるなど、SEO上の問題が発生する可能性があります。

自社のビジネス要件を十分に考慮し、本当に不要な国からのアクセスのみを慎重に制限する必要があります。

③ IPS/IDS(不正侵入検知・防御システム)を導入する

IDS(Intrusion Detection System:不正侵入検知システム)とIPS(Intrusion Prevention System:不正侵入防御システム)は、ネットワークのセキュリティを高めるための重要な機器です。

- IDS: ネットワークを流れるパケットを監視し、既知の攻撃パターン(シグネチャ)や不審な振る舞いを検知すると、管理者に警告(アラート)を発します。

- IPS: IDSの検知機能に加え、不正な通信や攻撃と判断したパケットを自動的に破棄・遮断する防御機能も備えています。

IPS/IDSは、SYNフラッド攻撃など、シグネチャが明確な一部のプロトコル攻撃を検知し、ブロックするのに役立ちます。しかし、DDoS攻撃対策としては万能ではありません。特に、数Gbpsを超えるような大規模なボリュームベース攻撃を受けた場合、IPS/IDS自体が処理能力の限界を超えて飽和し、ボトルネックとなってしまう可能性があります。そのため、IPS/IDSは他の対策と組み合わせて利用することが前提となります。

④ WAF(Webアプリケーションファイアウォール)を導入する

WAF(Web Application Firewall)は、その名の通りWebアプリケーションの保護に特化したファイアウォールです。従来のファイアウォールがIPアドレスやポート番号(レイヤー3, 4)で通信を制御するのに対し、WAFはHTTP/HTTPSリクエストの中身(レイヤー7)まで詳細に検査し、不正な通信をブロックします。

WAFは、SQLインジェクションやクロスサイトスクリプティングといったWebアプリケーションの脆弱性を狙った攻撃を防ぐのが主な役割ですが、DDoS攻撃対策としても非常に有効です。特に、HTTPフラッド攻撃やSlowloris攻撃といった、アプリケーション層(レイヤー7)のDDoS攻撃に対して高い防御能力を発揮します。

WAFは、正規に見えるリクエストの中に隠された悪意のあるパターンを検知したり、同一のIPアドレスからの短時間での過剰なリクエストを制限(レートコントロール)したりすることで、サーバーへの負荷を軽減します。近年では、導入や運用が容易なクラウド型WAFが主流となっており、比較的手軽に高度な防御を実装できます。

⑤ CDN(コンテンツデリバリーネットワーク)を利用する

CDN(Content Delivery Network)は、本来はWebサイトのコンテンツ(画像、動画、CSSなど)を世界中に分散配置したキャッシュサーバーから配信することで、表示を高速化し、オリジンサーバーの負荷を軽減するためのサービスです。しかし、その「分散」という仕組みが、DDoS攻撃に対する強力な防御策にもなります。

CDNを利用すると、ユーザーからのアクセスの多くは、まずオリジンサーバーではなく、世界中に広がる巨大なネットワークを持つCDNのサーバー(エッジサーバー)に向けられます。

DDoS攻撃のトラフィックも同様に、まずCDNに向けられます。CDNは、何百、何千というサーバー群と、テラビット級の広大なネットワーク帯域を持っているため、大規模なボリュームベース攻撃であっても、その攻撃トラフィックを分散・吸収し、影響を緩和することができます。攻撃の矢面に立ってくれる巨大な盾のような役割を果たすのです。

さらに、多くのCDNサービスはWAF機能を統合しており、アプリケーション層攻撃にも対応しています。Webサイトのパフォーマンス向上とセキュリティ強化を同時に実現できるため、非常にコストパフォーマンスの高い対策と言えます。

⑥ DDoS攻撃に特化した対策サービスを利用する

最も強力で包括的な対策が、DDoS攻撃の緩和(ミティゲーション)を専門に行う有料サービスを利用することです。これらのサービスは、自社のネットワークの上流に導入し、流入してくるすべてのトラフィックを監視・分析します。

DDoS攻撃を検知すると、トラフィックは自動的に「スクラビングセンター」と呼ばれる大規模なデータセンターに迂回されます。スクラビングセンターでは、専門の機器と技術者が、膨大なトラフィックの中から攻撃パケットだけをフィルタリングして取り除き、正常な通信(クリーンなトラフィック)だけを自社のサーバーに転送してくれます。

これにより、自社のネットワークやサーバーに攻撃トラフィックが到達する前に食い止めることができ、サービスの継続性を確保できます。24時間365日の専門家による監視・サポートが受けられるのも大きなメリットです。金融機関や大手ECサイトなど、サービスの停止が許されないミッションクリティカルなシステムには必須の対策ですが、相応のコストがかかるため、事業の重要性やリスク許容度に応じて導入を検討しましょう。

⑦ 過剰な帯域幅を確保しておく

物理的な対策として、契約しているインターネット回線の帯域幅や、サーバーの処理能力に十分な余裕を持たせておくことも基本的な対策の一つです。

例えば、平常時のピークトラフィックが100Mbpsのサイトであれば、1Gbpsの回線を契約しておく、といった具合です。これにより、小規模なDDoS攻撃であれば、リソースが枯渇することなく耐えきれる可能性があります。

しかし、これはあくまで対症療法に過ぎません。近年のDDoS攻撃は、数百Gbps、あるいはTbps級に達することも珍しくなく、単純な帯域増強だけで対抗するには限界があります。また、常に過剰なリソースを確保し続けることはコスト的にも非効率です。この対策は、他の高度な対策と組み合わせることで初めて意味を持つ、補助的なものと考えるべきでしょう。

おすすめのDDoS攻撃対策サービス・ツール

DDoS攻撃対策を自社だけで完璧に行うのは困難であり、専門的なサービスやツールを活用するのが現実的な選択肢です。ここでは、世界的に広く利用されている代表的なDDoS攻撃対策関連のサービスを5つ紹介します。それぞれ特徴や得意分野が異なるため、自社の環境(オンプレミスかクラウドか)、予算、求める防御レベルに応じて最適なものを選択することが重要です。

| サービス名 | 提供元 | 主な特徴 | 保護対象 |

|---|---|---|---|

| Cloudflare | Cloudflare, Inc. | CDNベースで導入が容易。強力な無料プランが存在し、コストパフォーマンスが高い。 | Webサイト、アプリケーション、ネットワーク |

| AWS Shield | Amazon Web Services | AWS環境に特化したマネージドサービス。StandardプランはAWS利用者に無料で提供。 | AWS上で稼働するリソース |

| Imperva DDoS Protection | Imperva, Inc. | 3秒以内の攻撃緩和をSLAで保証。オンプレミスからクラウドまで幅広く対応。 | ネットワーク、Webサイト、アプリケーション、個々のIP |

| Akamai Prolexic | Akamai Technologies | 業界最大級の防御能力と専用スクラビングセンターを持つ。ゼロ秒SLAを掲げる。 | データセンター、クラウド、ハイブリッド環境全体 |

| Google Cloud Armor | Google Cloud | Googleのグローバルインフラと機械学習技術を活用。GCP環境の保護に最適。 | Google Cloud Platform上で稼働するリソース |

注意:各サービスの内容や料金体系は変更される可能性があるため、詳細は必ず公式サイトでご確認ください。

Cloudflare

Cloudflareは、CDNサービスとして世界中で圧倒的なシェアを誇りますが、その中核機能として非常に強力なDDoS攻撃対策を提供しています。最大の魅力は、無料プランでも大規模なDDoS攻撃に対する基本的な保護が自動的に有効になる点です。

- 特徴:

- 世界最大級のネットワーク容量(200Tbps以上)を持ち、あらゆる規模のボリュームベース攻撃を吸収・緩和します。(参照:Cloudflare公式サイト)

- DNSの設定を変更するだけで簡単に導入でき、専門知識がなくても利用を開始できます。

- 高度なWAF機能も統合されており、アプリケーション層攻撃にも標準で対応します。

- 有料プランにアップグレードすることで、より高度なWAFルール、レート制限、専門家によるサポートなどが利用可能になります。

- こんな場合におすすめ:

- 個人ブログから中小企業のWebサイトまで、コストを抑えつつ基本的なDDoS対策を始めたい場合。

- Webサイトの高速化とセキュリティ強化を同時に実現したい場合。

AWS Shield

AWS Shieldは、Amazon Web Services(AWS)が提供するマネージド型のDDoS保護サービスです。AWS上でアプリケーションやサービスを構築しているユーザー向けのサービスであり、AWSインフラとのシームレスな統合が強みです。

- 特徴:

- AWS Shield Standard: すべてのAWS利用者に追加料金なしで自動的に提供されます。ネットワーク層・トランスポート層の一般的なDDoS攻撃からAWSリソースを保護します。

- AWS Shield Advanced: より高度で大規模、巧妙なDDoS攻撃に対する包括的な保護を提供する有料サービスです。24時間365日の専門チーム(AWS DDoS Response Team)へのアクセス、攻撃の詳細な可視化、WAFとの連携強化、そしてDDoS攻撃に起因するAWS利用料金の急増を補填する「コスト保護」などが含まれます。(参照:AWS Shield公式サイト)

- こんな場合におすすめ:

- インフラのすべてをAWSで構築・運用している企業。

- ビジネスクリティカルなアプリケーションをAWS上で動かしており、手厚いサポートとコスト保護を求める場合。

Imperva DDoS Protection

Impervaは、Webアプリケーションとデータセキュリティの分野で高い評価を得ている専門ベンダーです。同社のDDoS Protectionサービスは、攻撃の検知から緩和までの速さをSLA(サービス品質保証)で保証している点が最大の特徴です。

- 特徴:

- あらゆる種類のDDoS攻撃に対し、3秒以内に自動で緩和を開始することを保証しています。サービスのダウンタイムを極限まで短縮したい場合に非常に有効です。(参照:Imperva公式サイト)

- Webサイトやアプリケーションだけでなく、ネットワークインフラ全体や個別のIPアドレス単位での保護も可能です。

- オンプレミスのデータセンター、クラウド環境、ハイブリッド環境など、多様なインフラ構成に柔軟に対応できます。

- こんな場合におすすめ:

- 金融、EC、ゲームなど、わずかなサービス停止も許されないミッションクリティカルなサービスを運営している企業。

- オンプレミスとクラウドが混在する複雑なITインフラを保護したい場合。

Akamai Prolexic

AkamaiはCDNのパイオニアとして知られていますが、そのDDoS対策サービスであるProlexicは、業界最高レベルの防御能力を誇るフラッグシップサービスとして位置づけられています。

- 特徴:

- 世界中に分散配置された、DDoS攻撃の緩和専用の大規模スクラビングセンターを複数保有しています。

- 「ゼロ秒SLA」を掲げ、攻撃トラフィックが顧客のインフラに到達する前にプロアクティブ(能動的)に遮断します。

- 200名以上の専門家からなる24時間365日のSOC(セキュリティオペレーションセンター)が、常にネットワークを監視し、攻撃に対して即座に対応します。(参照:Akamai公式サイト)

- こんな場合におすすめ:

- 政府機関、大手金融機関、グローバル企業など、国家レベルのインフラや、絶対に停止させてはならない超重要サービスを保護する場合。

- 最高水準の防御能力と手厚いサポートを求める場合。

Google Cloud Armor

Google Cloud Armorは、Google Cloud Platform(GCP)に統合されたセキュリティサービスで、DDoS攻撃対策とWAFの機能を提供します。Googleが自社の検索エンジンやGmail、YouTubeなどを保護しているのと同じ、世界規模のインフラと最先端の技術を利用できるのが最大の強みです。

- 特徴:

- GCPのロードバランサーと連携し、エッジネットワークでDDoS攻撃を自動的に検知・緩和します。

- 機械学習を活用した適応型保護(Adaptive Protection)機能により、レイヤー7のDDoS攻撃や未知の脅威を分析し、カスタムWAFルールを自動で提案します。

- Standardティアは従量課金制、Managed Protection Plusティアは定額制でより高度な機能とサポートを提供します。(参照:Google Cloud Armor公式サイト)

- こんな場合におすすめ:

- インフラの基盤としてGCPを全面的に採用している企業。

- 機械学習によるインテリジェントな脅威検知・防御機能を活用したい場合。

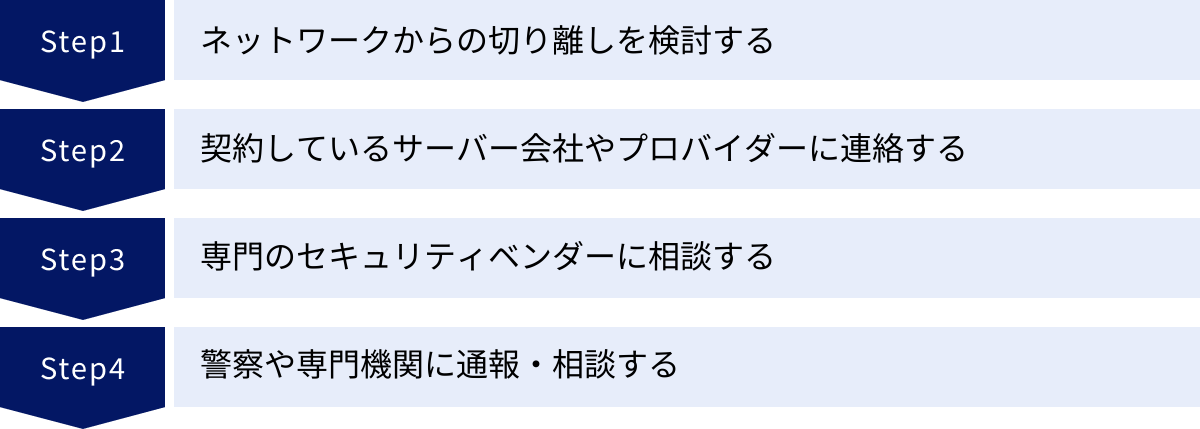

もしDDoS攻撃の被害にあった場合の対処法

どれだけ万全の対策を講じていても、DDoS攻撃の被害に遭う可能性をゼロにすることはできません。重要なのは、実際に攻撃を受けた際にパニックにならず、冷静かつ迅速に、あらかじめ定められた手順に従って行動することです。ここでは、被害発生時の基本的な対処フローを紹介します。

ネットワークからの切り離しを検討する

攻撃を受けているサーバーが、社内の他の重要なシステム(基幹システムや顧客データベースなど)と連携している場合、被害の拡大を防ぐために、攻撃対象のサーバーを一時的にネットワークから物理的または論理的に切り離すことを検討します。

これは、延焼を防ぐための緊急避難的な措置です。ただし、この対応をとるとサービスは完全に停止してしまい、ビジネスへの影響は甚大です。また、攻撃の状況を分析するための情報(ログなど)が取得しにくくなる可能性もあります。あくまで、他のシステムへの波及リスクが極めて高いと判断された場合の最終手段の一つとして考え、実行は慎重に行うべきです。

契約しているサーバー会社やプロバイダーに連絡する

自社でサーバーを運用しているのではなく、レンタルサーバーやホスティングサービス、IaaS/PaaSといったクラウドサービスを利用している場合は、まず契約している事業者に連絡し、状況を報告することが最優先です。

事業者側では、すでに攻撃を検知し、何らかの対処を開始している可能性があります。また、多くの事業者では、DDoS攻撃に対する緩和サービスをオプションとして提供しています。事業者と連携し、以下の情報を共有しながら協力を仰ぎましょう。

- 攻撃が始まったと認識した日時

- 確認できている現象(サイトが表示されない、レスポンスが極端に遅いなど)

- 自社で取得したアクセスログやアラート情報

専門知識を持つ事業者のサポートを得ることで、迅速な原因究明と対策の実施が期待できます。

専門のセキュリティベンダーに相談する

自社内にセキュリティの専門家がいない場合や、攻撃が大規模で自社や契約プロバイダーだけでは対応が困難な場合は、速やかに外部の専門セキュリティベンダーに緊急対応(インシデントレスポンス)を依頼しましょう。

DDoS攻撃対策を専門とするベンダーは、以下のような支援を提供してくれます。

- 攻撃トラフィックの分析: 攻撃の種類、規模、送信元などを詳細に分析し、状況を正確に把握します。

- 緊急緩和措置: 専門のサービスを利用して、攻撃トラフィックをフィルタリングし、クリーンな通信のみをサーバーに届けるよう設定します。

- 恒久対策の提案: 攻撃の再発を防ぐための、中長期的なセキュリティ強化策を提案します。

いざという時に慌てないよう、平時から緊急時に相談できるベンダーの連絡先をリストアップし、可能であれば事前に契約しておくことが、迅速な復旧の鍵となります。

警察や専門機関に通報・相談する

DDoS攻撃は、後述するように明確な犯罪行為です。したがって、被害の証拠を保全した上で、警察や公的な専門機関に通報・相談することも重要なアクションです。法的な措置を検討する上でも、捜査機関への早期の連絡は不可欠です。

相談先としては、主に以下の機関が挙げられます。

警察庁サイバー犯罪対策プロジェクト

各都道府県警察には、サイバー犯罪に関する相談を受け付ける専用の窓口が設置されています。まずは最寄りの警察署に連絡するか、警察庁のWebサイトに掲載されている「サイバー犯罪相談窓口」一覧から管轄の窓口に相談しましょう。被害届を提出する際には、攻撃の発生日時、被害状況、保存したログなどの証拠資料が必要となります。

(参照:警察庁Webサイト)

JPCERT/CC(JPCERTコーディネーションセンター)

JPCERT/CCは、日本国内における情報セキュリティインシデント対応の調整役を担う、非営利のCSIRT(Computer Security Incident Response Team)です。特定の企業や個人を助ける組織ではありませんが、インシデントに関する報告を受け付け、国内外の関連組織と連携して、対応に関する技術的な助言や情報提供を行っています。特に、海外からの攻撃など、広範囲に影響が及ぶインシデントの場合に、その調整能力が大きな助けとなります。

(参照:JPCERT/CC公式サイト)

これらの機関への通報・相談は、自社の被害回復だけでなく、同様の攻撃に苦しむ他社への情報共有や、攻撃者の追跡・検挙にも繋がり、社会全体のセキュリティ向上に貢献する行為です。

DDoS攻撃は犯罪行為にあたるのか

「DDoS攻撃は単なるインターネット上の嫌がらせで、罪には問われないのでは?」と考える人がいるかもしれませんが、それは大きな間違いです。結論から言うと、日本においてDDoS攻撃を実行すること、およびそれに関与することは、複数の法律によって罰せられる明確な犯罪行為です。

DDoS攻撃に適用されうる主な法律は以下の通りです。

電子計算機損壊等業務妨害罪(刑法第234条の2)

この法律は、人の業務に使用されるコンピューター(電子計算機)や、その中のデータ(電磁的記録)を損壊したり、虚偽の情報や不正な指令を与えたりして、コンピューターを正常に動作させなくし、人の業務を妨害する行為を罰するものです。

DDoS攻撃は、まさに「不正な指令を与え」「電子計算機を目的通りに動作させないようにし」「人の業務を妨害する行為」そのものです。サーバーをダウンさせて企業のWebサイトを閲覧不能にしたり、ECサイトでの販売業務を停止させたりする行為は、この罪に典型的に該当します。法定刑は「五年以下の懲役又は百万円以下の罰金」と定められており、非常に重い罪です。

威力業務妨害罪(刑法第234条)

ランサムDDoS(RDoS)のように、「攻撃を停止してほしければ身代金を支払え」といった脅迫を伴う場合、こちらの威力業務妨害罪が適用される可能性があります。人の意思を制圧するような勢い(威力)を用いて業務を妨害する行為を罰するもので、法定刑は「三年以下の懲役又は五十万円以下の罰金」です。

不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)

この法律は、他人のIDやパスワードを無断で使用してコンピューターにログインするなどの「不正アクセス行為」を禁じるものです。DDoS攻撃の実行そのものではなく、その準備段階であるボットネットを構築する過程で、他人のコンピューターの脆弱性を突いて侵入し、マルウェアを設置する行為が、この法律に違反する可能性があります。

重要なのは、DDoS攻撃を直接実行した人物だけでなく、その攻撃に関わった者も罪に問われるという点です。

- 攻撃の依頼者: 競合他社への営業妨害などを目的に、攻撃代行サービス(DDoS-for-hire)を利用して攻撃を依頼した人物も、業務妨害罪の共犯や教唆犯として処罰される対象となります。

- ボットネットの提供者: 攻撃に使用されるボットネットを構築し、それを販売・提供した人物も同様に処罰の対象です。

軽い気持ちで「ライバルを困らせてやろう」と安価な攻撃代行サービスを利用する行為が、自身を重大な犯罪者にしてしまうということを、すべてのインターネット利用者が認識する必要があります。実際に、DDoS攻撃を実行した犯人が逮捕・起訴され、有罪判決を受けた事例は国内外で数多く報告されています。DDoS攻撃は、技術的な問題であると同時に、決して許されない深刻な犯罪であるということを、改めて心に留めておくべきです。

まとめ

本記事では、DDoS攻撃の基本的な概念から、DoS攻撃との違い、巧妙な仕組み、攻撃者の多様な目的、そして具体的な攻撃の種類と有効な対策について、網羅的に解説してきました。

DDoS攻撃の核心は、その「分散型(Distributed)」という特性にあります。世界中に拡散した無数のコンピューター(ボットネット)から一斉に攻撃を仕掛けてくるため、攻撃元の特定が極めて困難であり、単純な防御策では太刀打ちできません。その結果、企業のWebサイトやサービスは停止に追い込まれ、直接的な金銭的損失、ブランドイメージの低下、顧客信用の失墜といった、事業の継続性を揺るがす甚大な被害をもたらします。

攻撃の手法も、ネットワーク帯域を飽和させる「ボリュームベース攻撃」、サーバーリソースを枯渇させる「プロトコル攻撃」、そして正規のアクセスを装い検知が難しい「アプリケーション層攻撃」など、多様化・巧妙化が進んでいます。

これらの複雑な脅威に対抗するためには、単一の対策に頼るのではなく、複数の防御策を組み合わせる「多層防御」のアプローチが不可欠です。

- 基本対策: ネットワークトラフィックの常時監視、不要な海外IPの制限

- 技術的対策: IPS/IDS、WAFの導入

- インフラによる対策: CDNの活用、専門のDDoS対策サービスの利用

CloudflareやAWS Shieldといったサービスは、比較的手軽に導入でき、高い防御効果が期待できるため、対策の第一歩として検討する価値が大いにあります。

そして何よりも重要なのは、DDoS攻撃を「自社には関係ない」「いつか起きたら考えよう」といった他人事として捉えないことです。オンラインでビジネスを行うすべての企業が、DDoS攻撃の標的となりうるという現実を直視し、経営課題として真剣に向き合う必要があります。

万が一被害に遭ってしまった場合に備え、本記事で紹介したようなインシデント対応フローを平時から準備し、関係者間で共有しておくことも、被害を最小限に食い止めるために不可欠です。

サイバー空間の脅威は日々進化していますが、その性質を正しく理解し、適切な備えを講じることで、リスクをコントロールすることは可能です。この記事が、皆様の会社の大切なビジネスと顧客、そして未来を守るための一助となれば幸いです。今日から、自社のDDoS攻撃対策について、具体的な検討を始めてみましょう。