現代のビジネス環境において、企業が取り扱う情報の価値はかつてないほど高まっています。顧客情報、技術情報、財務情報といった「情報資産」は、企業の競争力を支える源泉であると同時に、常に情報漏洩やサイバー攻撃といった脅威にさらされています。このような状況下で、企業が社会的責任を果たし、持続的に成長していくためには、情報セキュリティ対策が不可欠です。

しかし、単にウイルス対策ソフトを導入したり、ファイアウォールを設置したりするだけでは、複雑化・巧妙化する脅威に十分に対応することはできません。そこで重要になるのが、組織全体で情報セキュリティを管理し、継続的に改善していくための「仕組み」、すなわちISMS(情報セキュリティマネジメントシステム)です。

この記事では、情報セキュリティ対策の根幹をなすISMSについて、その目的や基本要素から、多くの企業が取得を目指す「ISMS認証」のメリット・デメリット、取得までの具体的なステップ、そして混同されがちな「Pマーク」との違いまで、網羅的かつ分かりやすく解説します。

この記事を最後まで読めば、ISMSの本質を理解し、自社にとって認証取得が必要かどうかを判断するための知識が身につくでしょう。情報セキュリティ体制の構築や強化を検討している経営者や担当者の方は、ぜひ参考にしてください。

目次

ISMS(情報セキュリティマネジメントシステム)とは

ISMSとは、「Information Security Management System」の頭文字を取った略称で、日本語では「情報セキュリティマネジメントシステム」と訳されます。これは、特定のツールや技術のことではなく、企業や組織が保有する情報資産を守り、リスクを適切に管理するための総合的な「仕組み」や「体制」を指す言葉です。

多くの人が「情報セキュリティ」と聞くと、ウイルス対策ソフトやファイアウォールといった技術的な対策を思い浮かべるかもしれません。もちろん、それらも重要な要素ですが、ISMSが目指すのはもっと大きな枠組みです。ISMSは、技術的な対策(Technology)だけでなく、組織のルールや方針(Process)、そしてそこで働く人々(People)の3つの側面から、情報セキュリティを体系的に管理・運用することを目指します。

具体的には、情報セキュリティに関する方針を定め、誰がどのような責任を持つのかを明確にし、社内の情報資産を洗い出してそれぞれのリスクを評価します。そして、そのリスクに応じた適切な管理策を計画(Plan)、実行(Do)、評価(Check)、改善(Act)するというPDCAサイクルを継続的に回していくことが、ISMSの根幹にあります。

この仕組みを構築・運用することで、組織は場当たり的で断片的な対策から脱却し、組織全体として一貫性のある、効果的な情報セキュリティ体制を築くことができるのです。

ISMSの目的

ISMSを構築し、運用する目的は多岐にわたりますが、その中核にあるのは「組織の情報資産をあらゆる脅威から保護し、ステークホルダー(利害関係者)からの信頼を確保すること」です。

最大の目的は、後述する情報セキュリティの3要素(機密性・完全性・可用性)をバランス良く維持・管理することにあります。これにより、情報漏洩、データの改ざん、システムの停止といったインシデントの発生を未然に防ぎ、万が一発生した場合でもその被害を最小限に食い止め、迅速な復旧を可能にします。

例えば、顧客の個人情報を大量に扱うECサイト運営会社を考えてみましょう。ISMSを導入することで、顧客情報へのアクセス権限を厳格に管理し(機密性の確保)、注文データが不正に書き換えられないようにし(完全性の確保)、いつでも顧客がサイトにアクセスして買い物ができる状態を維持する(可用性の確保)ための具体的なルールや手順が整備されます。これにより、顧客は安心してサービスを利用でき、企業はビジネスを安定的に継続できます。

また、ISMSは事業活動における様々な要求に応えるという目的も持っています。

- 法的・契約上の要求事項の遵守: 個人情報保護法や特定商取引法などの法律、あるいは取引先との契約で定められたセキュリティ要件を遵守する体制を構築します。

- 事業継続性の確保: 自然災害や大規模なシステム障害が発生しても、重要な業務を継続または早期に復旧させるための計画(BCP:事業継続計画)を策定し、備えます。

- 社会的信用の獲得: 組織として情報セキュリティに真摯に取り組んでいる姿勢を内外に示すことで、顧客、取引先、株主、そして社会全体からの信頼を高めます。これは、企業のブランド価値や競争力の向上に直結します。

このように、ISMSの目的は単に情報を守ることだけに留まりません。リスクを管理し、ビジネスを安定させ、社会的信頼を勝ち取るための経営基盤そのものを強化することが、ISMSが目指す究極のゴールなのです。

ISMSを構成する情報セキュリティの3要素

ISMSを理解する上で欠かせないのが、情報セキュリティの根幹をなす「機密性」「完全性」「可用性」という3つの要素です。それぞれの英語の頭文字を取って「CIA」とも呼ばれます。ISMSは、この3つの要素をバランス良く維持・向上させることを目的として設計されます。

| 要素 | 英語表記 | 概要 | 具体例 |

|---|---|---|---|

| 機密性 | Confidentiality | 認可された人だけが情報にアクセスできる状態を確保すること | ・アクセス制御(ID/パスワード、生体認証) ・データの暗号化 ・クリアデスク・クリアスクリーン |

| 完全性 | Integrity | 情報が正確であり、破壊や改ざんがされていない状態を確保すること | ・変更履歴の管理 ・デジタル署名 ・バックアップからのデータ整合性チェック |

| 可用性 | Availability | 認可された人が、必要な時にいつでも情報やシステムを利用できる状態を確保すること | ・サーバーやネットワークの冗長化 ・定期的なバックアップと復旧テスト ・災害対策(DRサイト) |

機密性(Confidentiality)

機密性とは、「認可された者(人、プロセス、システム)だけが、情報にアクセスできることを確実にする」という特性です。簡単に言えば、「見てはいけない人に見せない」ということです。情報漏洩対策の中心的な考え方と言えます。

機密性を確保するための具体的な対策には、以下のようなものがあります。

- アクセス制御: IDとパスワードによる認証、ICカードや生体認証などを利用して、本人確認を厳格に行います。また、役職や職務内容に応じて、アクセスできる情報システムやファイルサーバーの範囲を制限する(職務分掌)ことも重要です。

- 暗号化: パソコンのハードディスクやUSBメモリ、クラウドストレージ上のデータ、通信経路上でやり取りされるデータを暗号化します。万が一、物理的な媒体が盗難に遭ったり、通信が傍受されたりしても、第三者が内容を読み取ることを防ぎます。

- 物理的対策: 重要な情報を保管するサーバールームへの入退室管理を徹底したり、機密書類を施錠されたキャビネットで保管したりすることも機密性確保の一環です。

- クリアデスク・クリアスクリーン: 離席する際には、机の上に重要書類を放置しない(クリアデスク)、パソコンをロック状態にする(クリアスクリーン)といったルールを徹底することも、日常業務における重要な対策です。

完全性(Integrity)

完全性とは、「情報および処理方法の正確さ、および完全さを保護する」という特性です。つまり、「情報が知らないうちに書き換えられたり、破壊されたりしていない、正しい状態を保つ」ということです。

意図的な改ざんだけでなく、操作ミスやシステムのエラーによる意図しない変更からも情報を守ることが含まれます。例えば、顧客データベースの情報が誤って書き換えられたり、請求書の金額が不正に変更されたりすることを防ぐのが、完全性の確保です。

完全性を確保するための具体的な対策には、以下のようなものがあります。

- 変更履歴(ログ)の管理: ファイルやデータへのアクセスや変更の履歴を記録し、定期的に監視することで、不正な改ざんや誤操作を検知できるようにします。

- デジタル署名: 電子文書の作成者を証明し、その文書が改ざんされていないことを保証するために利用されます。

- バックアップとリストア: 定期的にデータのバックアップを取得し、万が一データが破損・改ざんされた場合に、正常な状態に復元できる手順を確立しておきます。

- ハッシュ関数の利用: ファイルから「ハッシュ値」と呼ばれる固有の値を計算し、元のファイルとハッシュ値を照合することで、ファイルが改ざんされていないかを確認できます。

可用性(Availability)

可用性とは、「認可された利用者が、要求した時に、情報および関連資産にアクセスできることを確実にする」という特性です。これは、「使いたいときにいつでも使える状態を保つ」ということです。

自然災害(地震、水害など)や、サイバー攻撃(DDoS攻撃など)、ハードウェアの故障、停電などによって、システムやサービスが停止してしまうと、ビジネスに大きな影響が出ます。可用性の確保は、事業継続性の観点から非常に重要です。

可用性を確保するための具体的な対策には、以下のようなものがあります。

- システムの冗長化: サーバーやネットワーク機器などを二重化・多重化しておくことで、一台が故障しても、もう一台が処理を引き継ぎ、システムを停止させずに運用を続けられるようにします。

- バックアップと復旧計画: 定期的なバックアップはもちろんのこと、実際に障害が発生した際に、どのくらいの時間でシステムを復旧させるかという目標(目標復旧時間:RTO)を定め、そのための手順を文書化し、定期的に訓練を行います。

- 災害対策(DR): 本番環境とは物理的に離れた場所に、バックアップシステム(DRサイト)を用意しておき、大規模災害時にも事業を継続できるように備えます。

- 無停電電源装置(UPS)や自家発電設備の導入: 停電が発生しても、サーバーを安全にシャットダウンしたり、一定時間稼働させ続けたりするために必要です。

ISMSでは、これらCIAの3つの要素を、組織が保有する情報資産の特性や価値に応じて、適切なバランスで維持・管理していくことが求められます。

ISMSとISO/IEC 27001の関係

ISMSと密接に関連する言葉として、「ISO/IEC 27001」という規格があります。この二つの関係を正しく理解することが重要です。

- ISMS(情報セキュリティマネジメントシステム): 前述の通り、情報セキュリティを管理するための「仕組み」そのものを指す一般的な概念です。

- ISO/IEC 27001: そのISMSを構築し、運用するための具体的な要求事項を定めた国際規格です。ISO(国際標準化機構)とIEC(国際電気標準会議)が共同で策定しました。

つまり、ISO/IEC 27001は「優れたISMSを作るための設計図やルールブック」のようなものと考えると分かりやすいでしょう。世界中の専門家たちの知見が集約されており、この規格に沿ってISMSを構築・運用すれば、効果的で信頼性の高い情報セキュリティ体制を実現できる、と考えられています。

多くの企業が「ISMS認証を取得する」と言う場合、それは一般的に「自社で構築・運用しているISMSが、この国際規格であるISO/IEC 27001の要求事項に適合していることを、第三者の審査機関によって証明してもらうこと」を指します。

したがって、「ISMS」と「ISO/IEC 27001」は厳密には異なるものを指しますが、実務上は「ISO/IEC 27001に準拠したISMS」を指して、単に「ISMS」と呼ぶことが非常に多くなっています。

ISMS認証(ISO/IEC 27001認証)とは

ISMS認証(ISO/IEC 27001認証)とは、組織が構築・運用している情報セキュリティマネジメントシステム(ISMS)が、国際規格である「ISO/IEC 27001」の要求事項に適合していることを、公平・中立な第三者である「認証機関(審査機関)」が審査し、証明することです。

この認証は、組織が「自己満足」でセキュリティ対策を行っているのではなく、国際的に認められた基準に基づいて、適切に情報資産を管理していることの客観的な証となります。

認証のプロセスは、まず組織がISO/IEC 27001の規格に沿ってISMSを構築・運用します。その後、認定機関(日本ではJIPDECやISMS-ACなど)から認定を受けた審査機関に審査を依頼します。審査員が組織を訪れ、文書の確認や担当者へのインタビュー、現場の視察などを通じて、ISMSが規格要求事項を満たし、かつ有効に機能しているかを厳しくチェックします。

この審査に合格すると、組織はISMS認証を取得でき、認証マークを名刺やウェブサイト、会社案内などで使用できるようになります。これにより、自社の情報セキュリティレベルの高さを対外的にアピールすることが可能になります。

ただし、ISMS認証は一度取得すれば終わりではありません。 認証を維持するためには、毎年「維持審査(サーベイランス審査)」を受ける必要があります。さらに、3年ごとには、より大規模な「更新審査」が行われます。これらの定期的な審査を通じて、組織はISMSを形骸化させることなく、常にPDCAサイクルを回し、継続的に改善していくことが求められます。この「継続的改善」の仕組みこそが、ISMS認証の本質的な価値と言えるでしょう。

なぜ多くの企業が時間とコストをかけてまでISMS認証を取得しようとするのでしょうか。その背景には、以下のような理由があります。

- 取引要件の充足: 大手企業や官公庁との取引において、ISMS認証の取得が取引の前提条件や、入札の参加資格となっているケースが増えています。サプライチェーン全体でのセキュリティレベル向上が求められる中で、認証は「信頼できるパートナー」であることの証明書として機能します。

- 顧客からの信頼獲得: 特に個人情報や機密情報を預かるサービス(SaaS、金融、医療など)では、利用者がサービスを選ぶ際の重要な判断基準となります。認証を取得していることで、顧客に安心感を与え、選ばれる理由の一つになります。

- グローバルな事業展開: ISO/IEC 27001は国際規格であるため、海外の企業と取引する際にも、世界共通の「信頼のパスポート」として通用します。国ごとに異なるセキュリティ基準を一つひとつクリアする手間を省き、スムーズなビジネス展開を後押しします。

- セキュリティ体制の体系化: 「何から手をつければいいか分からない」という状態から脱却し、国際規格という明確なゴールに向かって、体系的かつ網羅的なセキュリティ対策を構築するための道しるべとなります。

ISMS認証は、単なるお墨付きや飾りではなく、組織のセキュリティガバナンスを強化し、ビジネスリスクを低減し、最終的には企業価値そのものを高めるための戦略的な投資として、その重要性を増しているのです。

ISMS認証を取得する4つのメリット

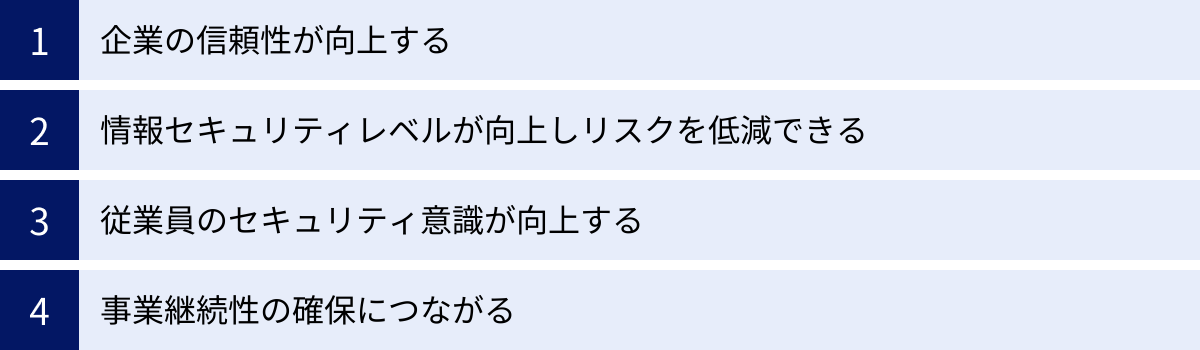

ISMS認証の取得は、組織に多岐にわたるメリットをもたらします。それは単に「認証マークが使える」といった表面的なものではなく、企業経営の根幹に関わる本質的な価値を含んでいます。ここでは、代表的な4つのメリットを深掘りして解説します。

① 企業の信頼性が向上する

ISMS認証を取得する最大のメリットの一つは、内外に対する企業の信頼性が格段に向上することです。

現代社会において、情報漏洩事故は企業の存続を揺るがしかねない重大な経営リスクです。顧客や取引先は、自社の大切な情報を預ける企業が、信頼に足るセキュリティ体制を構築しているかを厳しく見ています。

ここでISMS認証が大きな力を発揮します。ISMS認証は、「国際規格であるISO/IEC 27001に基づいて、情報セキュリティを適切に管理する仕組みが構築・運用されており、それが第三者の審査機関によって客観的に証明されている」ことを示すものです。

これは、自社が「セキュリティ対策を頑張っています」と主観的にアピールするのとは全く意味が異なります。国際的な基準を満たしているという客観的な事実が、強力な信頼の証となるのです。

具体的には、以下のような効果が期待できます。

- 取引先からの信頼獲得: 新規取引の開始や、既存取引の継続において、ISMS認証が有利に働くことがあります。特に、金融、医療、IT業界など、セキュリティ要件が厳しい業界では、認証取得が取引の必須条件となることも少なくありません。サプライヤー選定の際に、セキュリティ体制を評価する手間が省けるため、発注側にとってもメリットがあります。

- 顧客満足度の向上: 個人情報を預かるBtoCサービスなどでは、認証を取得していることが顧客の安心感につながり、サービスの選択理由となります。ウェブサイトやパンフレットに認証マークを掲載することで、セキュリティ意識の高さをアピールでき、顧客ロイヤルティの向上にも寄与します。

- 株主・投資家へのアピール: 情報漏洩などのセキュリティインシデントは、株価の急落やブランドイメージの毀損に直結します。ISMS認証の取得は、組織が情報セキュリティリスクを適切に管理していることを示し、投資家に対して安定した経営基盤をアピールする材料となります。

- 入札案件での優位性: 官公庁や地方自治体の入札案件では、ISMS認証の取得が入札参加資格になっていたり、評価項目で加点されたりするケースが一般的です。認証がなければ、ビジネスチャンスそのものを失う可能性もあります。

このように、ISMS認証は目に見えない「信頼」を可視化し、企業の競争力やブランド価値を直接的に高める強力な武器となり得ます。

② 情報セキュリティレベルが向上しリスクを低減できる

ISMS認証の取得プロセスそのものが、組織の情報セキュリティレベルを抜本的に向上させます。これは、認証取得が「付け焼き刃の対策」ではなく、体系的かつ網羅的なリスクマネジメント活動を要求するからです。

多くの組織では、セキュリティ対策が場当たり的になりがちです。ウイルス対策ソフトは導入しているが設定はバラバラ、パスワードのルールはあっても守られていない、重要なデータのバックアップは担当者任せ、といったケースは少なくありません。

ISMSの構築・運用は、こうした属人的で断片的な対策を根本から見直す機会となります。ISO/IEC 27001の規格に沿って、以下のステップを踏むことで、組織のセキュリティ体制は大きく強化されます。

- 情報資産の洗い出し: まず、自社が守るべき「情報資産」は何かを特定します。顧客データ、技術情報、財務情報、従業員情報など、有形無形の資産をすべてリストアップし、それぞれの重要度を評価します。これにより、これまで意識されていなかった重要な資産が明確になります。

- リスクアセスメント(リスクの特定・分析・評価): 洗い出した情報資産ごとに、どのような「脅威」(不正アクセス、紛失、災害など)があり、どのような「脆弱性」(OSが古い、パスワードが弱いなど)が存在するかを分析します。そして、それらの脅威と脆弱性が組み合わさったときに発生しうる「リスク」の大きさ(発生可能性と影響度)を評価します。

- リスク対応: 評価した結果、許容できないと判断されたリスクに対して、具体的な対策(管理策)を計画し、実施します。対策には、リスクを低減する(例:セキュリティパッチを適用する)、リスクを回避する(例:危険なサービスの利用をやめる)、リスクを移転する(例:サイバー保険に加入する)、リスクを保有する(例:対策コストを考慮し、リスクを受け入れる)といった選択肢があります。

このリスクアセスメントとリスク対応のプロセスを組織全体で実施することで、勘や経験に頼るのではなく、客観的な評価に基づいて、優先順位の高いリスクから効率的・効果的に対策を講じることが可能になります。

結果として、情報漏洩、データ改ざん、サービス停止といったセキュリティインシデントの発生確率そのものを大幅に低減できます。また、万が一インシデントが発生した場合でも、事前に対応手順が定められているため、混乱を最小限に抑え、迅速な復旧が可能となり、事業への影響を極小化できるのです。

③ 従業員のセキュリティ意識が向上する

情報セキュリティは「人」の問題であるとよく言われます。どんなに高度な技術的対策を導入しても、それを使う従業員の意識が低ければ、その効果は半減してしまいます。フィッシング詐欺メールのリンクをクリックしてしまう、安易なパスワードを使い回す、機密情報を個人のUSBメモリで持ち出すといったヒューマンエラーは、セキュリティインシデントの主要な原因です。

ISMSの構築・運用は、この「人」の課題に正面から向き合うことを組織に要求します。なぜなら、ISMSは経営層や情報システム部門だけのものではなく、全従業員が参加し、遵守すべき組織全体のルールだからです。

ISMS認証の取得・維持の過程では、以下のような活動が必須となります。

- 情報セキュリティ方針の周知徹底: 経営トップが策定した情報セキュリティに対する基本方針を、全従業員に周知します。これにより、「会社として情報セキュリティを重視している」という明確なメッセージが伝わり、従業員の行動の拠り所となります。

- 役割と責任の明確化: 誰が情報セキュリティに関してどのような責任と権限を持つのかを明確に定義します。これにより、従業員は自身の業務において何をすべきか、何をすべきでないかを具体的に理解できます。

- 継続的な教育・訓練の実施: 全従業員を対象とした情報セキュリティに関する教育や研修を定期的に実施することが求められます。新入社員研修での導入教育はもちろん、最新の脅威(標的型攻撃、ランサムウェアなど)に関する研修や、インシデント発生を想定した訓練などを通じて、知識と対応能力を継続的に向上させます。

- ルールの遵守と定着: クリアデスク・クリアスクリーン、パスワードの定期変更、ソフトウェアのアップデート、不審なメールの報告など、日常業務における具体的なセキュリティルールが定められ、その遵守が求められます。

これらの活動を通じて、従業員一人ひとりが「情報セキュリティは自分自身の問題であり、守るべき重要なルールである」と認識するようになります。「やらされている感」から「自分ごと」へと意識が変化することが、組織全体のセキュリティ文化を醸成し、ヒューマンエラーによるリスクを大幅に低減させる上で最も重要な効果と言えるでしょう。

④ 事業継続性の確保につながる

ISMSが重視する情報セキュリティの3要素の一つに「可用性(Availability)」があります。これは「使いたいときにいつでも使える状態を保つ」ことですが、この可用性の確保は、企業の事業継続性を確保することと密接に結びついています。

事業継続性とは、自然災害、サイバー攻撃、パンデミック、大規模なシステム障害といった予期せぬ事態が発生した際に、企業が事業を停止することなく、あるいは停止したとしても目標時間内に重要な機能を再開できるように備えることです。これを計画したものが「事業継続計画(BCP:Business Continuity Plan)」と呼ばれます。

ISMS、特にISO/IEC 27001の規格では、この事業継続の観点が明確に要求事項として盛り込まれています。具体的には、以下のような取り組みが求められます。

- 事業インパクト分析(BIA): もし特定の業務や情報システムが停止した場合、事業にどのくらいの金銭的・非金銭的な影響が出るかを分析します。これにより、優先的に復旧すべき重要な業務を特定します。

- 復旧目標の設定: 重要な業務やシステムについて、いつまでに復旧させるか(目標復旧時間:RTO)、どの時点のデータまで復旧させるか(目標復旧時点:RPO)を具体的に定めます。

- 事業継続計画の策定とテスト: 設定した目標を達成するための具体的な手順、体制、代替手段などを盛り込んだBCPを策定します。そして、計画が絵に描いた餅にならないよう、定期的に机上訓練や実地訓練を行い、計画の実効性を検証し、改善を重ねます。

例えば、大規模な地震が発生して本社ビルが機能しなくなった場合を想定します。ISMS/BCPを策定している企業では、「遠隔地のデータセンターにデータをバックアップしており、RTOである24時間以内に代替拠点で業務を再開する」といった計画と手順が定められ、従業員はその訓練を経験しています。そのため、パニックに陥ることなく、計画に沿って冷静に行動し、顧客への影響を最小限に抑えながら事業を再開できます。

このように、ISMSの枠組みの中で可用性の確保と事業継続計画に取り組むことは、不測の事態に対する組織の対応能力(レジリエンス)を飛躍的に高め、企業の存続基盤を強固にするという、非常に大きなメリットをもたらすのです。

ISMS認証を取得する2つのデメリット

ISMS認証は多くのメリットをもたらす一方で、取得と維持には相応の覚悟とリソースが必要です。導入を検討する際には、これらのデメリットや課題を十分に理解し、対策を講じることが成功の鍵となります。

① 認証の取得・維持にコストがかかる

ISMS認証に関わる最も現実的なデメリットは、金銭的なコストが発生することです。これらのコストは、一度支払えば終わりではなく、認証を維持するために継続的に発生します。

コストは大きく分けて「取得にかかる費用」と「維持にかかる費用」に分類されます。組織の規模、業種、適用範囲(全社か一部署か)、現在のセキュリティレベルなどによって金額は大きく変動しますが、一般的な目安として以下のような費用が考えられます。

【取得にかかる主な費用】

- 審査費用(初回審査): 認証機関に支払う審査のための費用です。通常、第一段階審査(文書審査)と第二段階審査(現地審査)で構成されます。組織の従業員数や拠点数に応じて審査工数(人日)が定められ、費用が算出されます。一般的に50万円~150万円程度が目安となりますが、大企業ではさらに高額になります。

- コンサルティング費用: 自社内にISMS構築のノウハウがない場合、専門のコンサルティング会社に支援を依頼することが多くなります。支援の範囲(文書作成の代行、内部監査員の育成、審査の立ち会いなど)によって費用は異なりますが、50万円~200万円程度が相場です。自社で全て行う場合は不要ですが、その分、担当者の工数が大幅に増加します。

- 設備投資・ツール導入費用: リスクアセスメントの結果、新たなセキュリティ対策が必要になる場合があります。例えば、サーバールームの入退室管理システムの導入、監視カメラの設置、UTM(統合脅威管理)の導入、ISMS運用を効率化するクラウドツール(G-Reg)の契約などがこれにあたります。必要な投資額は組織の状況により千差万別です。

【維持にかかる主な費用】

- 維持審査(サーベイランス)費用: 認証取得後、毎年1回受ける必要がある審査の費用です。初回審査よりは規模が小さいため、費用も安くなるのが一般的です。目安として20万円~80万円程度です。

- 更新審査費用: 認証の有効期間は3年間です。3年ごとに認証を更新するための審査があり、初回審査と同程度の規模と費用がかかります。目安として40万円~120万円程度です。

- その他の運用コスト: 従業員への定期的な教育・訓練にかかる費用、内部監査員を育成するための研修費用、セキュリティツールの年間ライセンス費用などが継続的に発生します。

これらのコストは、特に中小企業にとっては決して小さくない負担です。認証取得を検討する際には、これらの費用を投資と捉え、得られるメリット(信頼性向上による受注機会の増加など)との費用対効果を慎重に比較検討する必要があります。

② 従業員の業務負担が増加する

ISMS認証の取得と運用は、金銭的なコストだけでなく、従業員の人的リソース、すなわち時間と労力という「見えないコスト」も要求します。これが二つ目の大きなデメリットです。

ISMSは、情報システム部門や特定の担当者だけで完結するものではなく、組織全体で取り組む活動です。そのため、多くの従業員が本来のコア業務に加えて、ISMSに関連する様々な業務に対応する必要が生じます。

具体的に、従業員には以下のような負担が増加する可能性があります。

- 文書作成・管理の負担: ISMSを構築する過程で、「情報セキュリティ方針」「情報資産管理台帳」「リスクアセスメントシート」「適用宣言書」など、非常に多くの規程や記録文書を作成・整備する必要があります。これらの文書は一度作って終わりではなく、事業内容の変更や新たな脅威の出現に合わせて、定期的に見直しと更新を行わなければなりません。この作業は、中心となる担当者に大きな負担を強います。

- 日常業務における記録の追加: 新たなルールが導入されることで、これまで不要だった作業記録の作成が求められることがあります。例えば、サーバーへのアクセスログ、データのバックアップ記録、特権IDの使用記録などを日々記録・保管する必要が出てきます。これらの作業は、一つひとつは小さくても、積み重なると現場の負担感を増大させます。

- 内部監査・外部審査への対応: ISMSが適切に運用されているかを確認するために、定期的に内部監査と外部審査(認証機関による審査)が行われます。監査・審査の対象となった部署の従業員は、資料の準備やインタビューへの対応に時間を割かれます。特に、不適合事項が指摘された場合は、その是正処置のためにさらなる業務が発生します。

- 教育・訓練への参加義務: 全従業員は、定期的に実施される情報セキュリティ教育やインシデント対応訓練に参加する必要があります。これも業務時間内に行われるため、その時間は本来の業務を止めることになります。

これらの業務負担の増加は、一時的に組織全体の生産性を低下させるリスクをはらんでいます。特に導入初期は、新しいルールへの戸惑いや反発が生まれることも少なくありません。「セキュリティは大事だと分かっているが、面倒な手続きが増えて仕事が進まない」といった不満の声が上がる可能性もあります。

この課題を乗り越えるためには、経営層がISMS導入の目的と重要性を繰り返し説明し、全社の理解と協力を得ることが不可欠です。また、文書管理やタスク管理を効率化するISMS運用支援ツールを導入したり、コンサルタントの力を借りてノウハウを吸収したりするなど、従業員の負担を可能な限り軽減するための工夫が求められます。

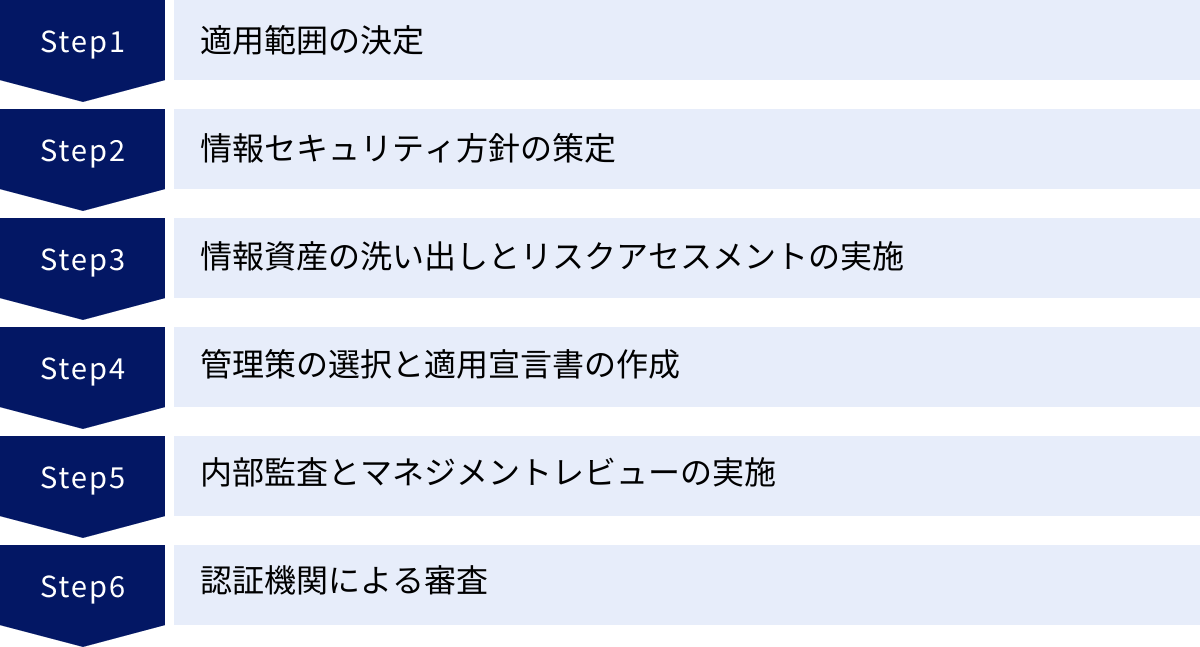

ISMS認証取得までの6ステップ

ISMS認証の取得は、一朝一夕に成し遂げられるものではありません。一般的に、準備開始から認証取得までには、組織の規模や体制にもよりますが、短くても半年、通常は1年程度の期間を要します。ここでは、認証取得までの標準的なプロセスを6つのステップに分けて具体的に解説します。

① 適用範囲の決定

ISMS認証取得プロジェクトの最初の、そして最も重要なステップが「適用範囲(スコープ)の決定」です。これは、「組織のどの部分をISMSの対象とするか」を定義する作業です。

適用範囲は、以下の要素を組み合わせて決定します。

- 組織: 全社、特定の事業部、特定の部署など

- 拠点: 本社ビル、支社、工場、データセンターなど

- 事業・サービス: 特定の製品開発、特定のクラウドサービス、顧客サポート業務など

- 資産: 特定のサーバー群、ネットワークなど

適用範囲をどう設定するかは、認証取得の目的によって異なります。

- 全社での取得: 会社全体の信頼性向上やブランディングを目的とする場合に選択されます。最も信頼性は高くなりますが、その分、対象となる情報資産や従業員が多くなり、構築・審査のコストと工数は最大になります。

- 特定部署・事業での取得: 特定の顧客との取引要件を満たすためや、特に重要な情報を扱う事業部(例:開発部門、個人情報を扱うマーケティング部門など)のセキュリティを強化したい場合に選択されます。コストと工数を抑えつつ、目的を達成できるため、スモールスタートに適しています。

適用範囲を決定する際には、将来的な拡大も視野に入れることが重要です。最初は重要な一部門で取得し、運用ノウハウを蓄積してから、段階的に全社へ拡大していくというアプローチも有効です。この適用範囲は、後の審査で厳密にチェックされるため、曖昧さなく明確に定義し、文書化しておく必要があります。

② 情報セキュリティ方針の策定

適用範囲が決定したら、次に行うのは組織の情報セキュリティに対する基本的な考え方や方向性を示す「情報セキュリティ方針」の策定です。これはISMS全体の憲法のようなもので、経営トップのコミットメントを示す上で非常に重要です。

情報セキュリティ方針は、通常、以下の2段階で構成されます。

- 基本方針(セキュリティポリシー): 組織の情報セキュリティに対する理念や目的を、社内外に向けて宣言するものです。「当社は、お客様からお預かりした情報資産をあらゆる脅威から保護し、社会からの信頼に応えることを約束します」といった、トップマネジメントの決意表明が記述されます。ウェブサイトなどで公開されることも多いです。

- 対策基準(スタンダード): 基本方針を実現するために、組織全体で守るべき具体的なルールや基準を定めたものです。例えば、「パスワードは10文字以上で英数記号を組み合わせること」「重要なデータは必ず暗号化すること」といった具体的な要件が含まれます。これは主に社内向けの文書となります。

この方針は、単に美しい言葉を並べるだけでなく、自社の事業内容や企業文化、法的要求事項などを考慮し、実行可能で具体的なものにする必要があります。策定した方針は、全従業員に周知徹底され、ISMSの活動全体の拠り所となります。

③ 情報資産の洗い出しとリスクアセスメントの実施

このステップは、ISMS構築の中核をなす最も重要なプロセスです。自社の情報セキュリティ上の課題を客観的に把握し、対策の優先順位を決定するために行います。

- 情報資産の洗い出し: まず、適用範囲内にある守るべき「情報資産」をすべてリストアップします。情報資産には、ファイルサーバー内のデータ、顧客データベース、設計図、ソースコードといった電子データだけでなく、契約書や仕様書などの紙媒体、さらには従業員が持つノウハウや知的財産も含まれます。これらを「情報資産管理台帳」として一覧にまとめ、それぞれの資産の管理者や保管場所、重要度(機密性・完全性・可用性の観点から)を評価します。

- リスクアセスメント(リスクの特定、分析、評価): 次に、洗い出した情報資産ごとにリスクを評価します。

- 脅威の特定: その情報資産にどのような悪いことが起こりうるか(脅威)を考えます。例:不正アクセス、ウイルス感染、紛失・盗難、誤操作、災害など。

- 脆弱性の特定: その脅威が現実のものとなりやすくなる弱点(脆弱性)は何かを考えます。例:OSのバージョンが古い、パスワードが単純、施錠されていないなど。

- リスクの分析・評価: 特定した脅威と脆弱性から、実際にインシデントが発生する「可能性」と、発生した場合の「影響度(損害の大きさ)」をマトリックスなどを用いて評価し、リスクの大きさを算出します。「高・中・低」などでレベル分けします。

このリスクアセスメントを通じて、「どの情報資産の、どのリスクに、優先的に対応すべきか」が客観的に可視化されます。

④ 管理策の選択と適用宣言書の作成

リスクアセスメントの結果、「許容できない」と判断されたリスクに対して、具体的な対策(管理策)を決定していきます。

ISO/IEC 27001には、附属書Aとして、情報セキュリティに関する具体的な管理策のリストが掲載されています(2022年版では93項目)。これらは「こういう対策がありますよ」というベストプラクティスの集まりであり、組織はリスクアセスメントの結果に基づいて、自社に必要な管理策を選択して導入します。

例えば、「不正アクセス」のリスクが高いと評価された場合、附属書Aの中から「アクセス制御」に関する管理策を選択し、多要素認証の導入などを決定します。

そして、このプロセスで非常に重要になるのが「適用宣言書(SoA: Statement of Applicability)」の作成です。適用宣言書とは、ISO/IEC 27001附属書Aのすべての管理策(93項目)に対して、

- その管理策を自社に「適用するか(採用するか)」

- 適用する場合、その理由は何か(どのリスクに対応するためか)

- 「適用除外とするか(採用しないか)」

- 適用除外とする場合、その正当な理由は何か(該当する資産がない、リスクが低いなど)

を一つひとつ明記した文書です。この適用宣言書は、組織がどのようにリスクを認識し、どのような考えで対策を講じているかを示す設計図であり、認証審査において最も重視される文書の一つです。

⑤ 内部監査とマネジメントレビューの実施

ISMSのルール(情報セキュリティ方針や各種手順書)を策定し、管理策を導入したら、いよいよ運用を開始します。しかし、運用しているだけでは認証は取得できません。その運用が適切に行われているかを自らチェックし、改善していく仕組みが必要です。それが「内部監査」と「マネジメントレビュー」です。

- 内部監査: 組織内に設置された、独立した立場の内部監査員が、自社のISMS運用状況をチェックする活動です。ISO/IEC 27001の要求事項や、自社で定めたルールが、現場で正しく守られているかを確認します。「ルール通りにアクセス権限が設定されているか」「バックアップは計画通りに実施されているか」などを客観的に評価し、問題点(不適合)があれば是正を促します。

- マネジメントレビュー: 内部監査の結果や、ISMSの運用実績、発生したインシデント、内外の課題などをインプット情報として、トップマネジメント(経営層)がISMS全体の有効性を評価し、必要な改善指示を出す場です。これにより、ISMSが経営と一体となって運用されていることを確実にします。

この「内部監査→マネジメントレビュー→改善」という流れは、ISMSにおけるPDCAサイクルの「C(Check)」と「A(Act)」に相当し、ISMSを継続的に改善していくためのエンジンとなります。

⑥ 認証機関による審査

内部監査とマネジメントレビューを終え、ISMSが安定的に運用できる状態になったら、いよいよ最終ステップである認証機関による外部審査に臨みます。審査は通常、2段階に分けて行われます。

- 第一段階審査(文書審査): 主に、作成した文書(情報セキュリティ方針、適用宣言書、リスクアセスメントの結果など)が、ISO/IEC 27001の要求事項を漏れなく満たしているかを確認する審査です。審査員が組織を訪問して行う場合も、リモートで行う場合もあります。ここで見つかった課題を是正してから、第二段階審査に進みます。

- 第二段階審査(現地審査): 審査員が実際に組織の拠点(適用範囲内)を訪問し、ISMSがルール通りに、かつ有効に「運用」されているかをチェックします。担当者へのインタビューや、現場でのルール遵守状況の確認(クリアデスクは守られているか、サーバールームの入退室管理は適切かなど)、各種記録の閲覧などが行われます。

審査の結果、規格の要求事項を満たしていない「不適合」が指摘されることがあります。その場合は、是正計画を提出し、是正処置を実施して、審査機関の承認を得る必要があります。すべての不適合がクローズされると、認証が決定され、晴れてISMS認証取得となります。

ISMS認証の取得・維持にかかる費用

ISMS認証の取得と維持には、前述の通り、相応の費用がかかります。費用は組織の規模(従業員数)や適用範囲、業種などによって大きく変動するため、一概には言えませんが、ここでは一般的な費用の内訳と相場観について解説します。費用を検討する際の参考にしてください。

取得にかかる費用

認証を初めて取得する際にかかる初期費用です。主に「コンサルティング費用」と「審査費用」の2つが大きな割合を占めます。

| 費用項目 | 費用の目安(従業員50名規模の場合) | 概要・備考 |

|---|---|---|

| コンサルティング費用 | 50万円~200万円 | ISMS構築の専門家による支援費用。自社にノウハウがない場合に依頼。支援範囲(文書作成、教育、内部監査代行など)により大きく変動。自社で全て対応する場合は0円だが、担当者の工数が大幅に増える。 |

| 審査費用(初回審査) | 50万円~150万円 | 認証機関に支払う審査の費用。第一段階審査と第二段階審査の合計。従業員数や拠点数で決まる「審査工数(人日)」に基づいて算出される。審査機関によって料金体系が異なる。 |

| 設備・ツール導入費 | 数万円~数百万円 | リスク対策として必要となる物理セキュリティ設備(入退室管理、監視カメラ等)や、ITセキュリティ製品(UTM、暗号化ソフト等)、ISMS運用効率化ツールなどの導入費用。組織の現状により大きく異なる。 |

| 合計 | 100万円~350万円以上 | あくまで一般的な目安。複数のコンサルティング会社や審査機関から見積もりを取得して比較検討することが不可欠。 |

費用を抑えるポイント

- 適用範囲を絞る: 最初から全社で取得するのではなく、ビジネス上最も認証が必要な部門に絞ることで、対象資産や人員が減り、コンサル費用や審査費用を抑えられます。

- 自社でできることを増やす: コンサルタントに全てを任せるのではなく、文書作成のたたき台は自社で用意するなど、自社のリソースを最大限活用することで、コンサル費用を削減できます。

- クラウドツールの活用: ISMS運用を効率化するクラウドツールは、月額数万円から利用できるものが多く、コンサルティングを依頼するよりもトータルコストを抑えられる場合があります。

維持にかかる費用

ISMS認証は取得して終わりではなく、その有効性を保つために継続的な費用が発生します。主に、毎年の「維持審査」と3年ごとの「更新審査」の費用です。

| 費用項目 | 費用の目安(従業員50名規模の場合) | 概要・備考 |

|---|---|---|

| 維持審査(サーベイランス)費用 | 年間 20万円~80万円 | 認証取得後、毎年1回受ける必要がある審査の費用。初回審査よりも審査工数が少ないため、費用は安価になる。 |

| 更新審査費用 | 3年ごと 40万円~120万円 | 認証の有効期限(3年)が切れる前に受ける審査の費用。初回審査と同程度の工数がかかり、費用も同等か、やや安価になることが多い。 |

| 運用に関わる費用 | 年間 数万円~ | 従業員への継続的な教育費用、内部監査員の育成費用、セキュリティツールの年間ライセンス料などが含まれる。 |

トータルコストの考慮

ISMS認証を検討する際は、初年度の取得費用だけでなく、少なくとも3年間の維持・更新費用を含めたトータルコストで判断することが重要です。例えば、初年度に150万円、2年目と3年目に維持審査で各40万円、3年目の更新審査で80万円かかるとすれば、3年間で約310万円の費用が見込まれることになります。

このコストを負担してでも、得られる信頼性の向上やビジネスチャンスの拡大といったメリットが見合うかどうかを、経営的な視点で慎重に判断する必要があります。

ISMSとPマーク(プライバシーマーク)の違い

情報セキュリティ関連の認証として、ISMS認証と並んでよく名前が挙がるのが「Pマーク(プライバシーマーク制度)」です。両者はどちらも組織の情報管理体制を認証するものですが、その目的や対象、準拠する規格が大きく異なります。どちらを取得すべきか、あるいは両方取得すべきかを判断するために、その違いを正確に理解しておきましょう。

| 比較項目 | ISMS認証(ISO/IEC 27001) | Pマーク(プライバシーマーク) |

|---|---|---|

| 保護対象 | 組織が保有する全ての情報資産(個人情報、企業秘密、技術情報など) | 個人情報に特化 |

| 準拠規格 | ISO/IEC 27001(国際規格) | JIS Q 15001(日本産業規格) |

| 認証範囲 | 全社、特定部署、特定拠点など柔軟に設定可能 | 原則として法人単位(全社的) |

| 主な目的 | 総合的な情報セキュリティリスクの管理、事業継続性の確保 | 個人情報の適切な保護体制の証明、消費者からの信頼獲得 |

| 審査機関 | 複数の民間審査機関 | JIPDECおよび指定審査機関 |

保護対象

最も本質的な違いは、保護する情報の「範囲」です。

- ISMS: 保護対象は、組織が価値を持つと判断した「すべての情報資産」です。これには、顧客から預かった個人情報はもちろん、自社で開発した製品の設計図やソースコード、財務データ、マーケティング戦略、従業員の人事情報など、企業の競争力に関わるあらゆる情報が含まれます。いわば、組織の「情報」全般を守るための、広範で総合的なマネジメントシステムです。

- Pマーク: 保護対象は、「個人情報」に限定されます。事業活動で取り扱うお客様や従業員の氏名、住所、メールアドレスといった個人情報を、不正な取得、利用、提供から守るための体制(個人情報保護マネジメントシステム:PMS)が適切に構築・運用されていることを証明します。

したがって、技術情報やノウハウといった企業秘密の保護を重視するBtoB企業などではISMSが、消費者向けのサービスを提供し、大量の個人情報を取り扱うBtoC企業ではPマークが、それぞれ親和性が高いと言えます。

準拠する規格・審査基準

準拠するルールブックが異なります。

- ISMS: 準拠する規格は「ISO/IEC 27001」です。これはISO(国際標準化機構)が定めた国際規格であり、世界中で通用します。そのため、グローバルに事業を展開する企業や、外資系企業との取引が多い企業にとって、ISMS認証は非常に有効なアピール材料となります。

- Pマーク: 準拠する規格は「JIS Q 15001」です。これは日本の国内規格(日本産業規格)であり、個人情報保護法に準拠した内容となっています。そのため、主に日本国内でのビジネス、特に一般消費者を対象とした事業における信頼性向上に大きな効果を発揮します。

認証範囲・単位

認証を取得する際の対象範囲にも大きな違いがあります。

- ISMS: 認証を取得する範囲(適用範囲)を、組織の状況に応じて柔軟に設定できます。例えば、「全社」で取得することも、「東京本社の開発部門」だけで取得することも、「Aというクラウドサービスの提供に関わる部門とシステム」に限定して取得することも可能です。これにより、コストや工数をコントロールしながら、戦略的に認証を取得できます。

- Pマーク: 原則として「法人単位(事業者単位)」での取得が求められます。一部の部署だけで取得するということはできず、本社、支社、営業所を含めた会社全体として、個人情報保護の体制を構築・運用する必要があります。

どちらを選ぶべきか?

- ISMSが適しているケース: BtoB取引が中心、海外展開を視野に入れている、技術情報など個人情報以外の機密情報保護が重要、特定の事業部で取引先から認証取得を求められている。

- Pマークが適しているケース: BtoCビジネスが中心、一般消費者からの信頼獲得が最優先、取り扱う情報のほとんどが個人情報である。

なお、両方の性質を持つ企業、例えば個人情報を活用したITサービスをグローバルに提供する企業などでは、ISMS認証とPマークの両方を取得するケースも少なくありません。両方を取得することで、情報セキュリティ全般と個人情報保護の両方に対して高いレベルで取り組んでいることを強力にアピールできます。

ISMSクラウドセキュリティ認証(ISO/IEC 27017)とは

近年、多くの企業が業務システムやデータ保管場所としてクラウドサービスを利用することが当たり前になりました。このクラウド利用の普及に伴い、新たなセキュリティリスクが生まれています。そこで注目されているのが、クラウドサービスに特化した情報セキュリティ認証である「ISMSクラウドセキュリティ認証(ISO/IEC 27017認証)」です。

ISMSクラウドセキュリティ認証は、正式には「ISO/IEC 27017」という国際規格に基づく認証制度です。これは、独立した認証ではなく、ISMS(ISO/IEC 27001)認証に「追加(アドオン)」する形で取得するものです。つまり、ISMSクラウドセキュリティ認証を取得するためには、まずベースとなるISMS認証を取得していることが前提となります。

この認証の目的は、クラウド環境特有の情報セキュリティリスクに対応するための管理策を、ISMSの枠組みに加えて強化することです。ISO/IEC 27017の規格には、ISO/IEC 27001の管理策に加えて、クラウドサービスに特化した7つの新しい管理策と、既存の管理策をクラウド環境でどのように実施すべきかの手引(実施の手引)が示されています。

この認証は、以下の二つの立場の組織を対象としています。

- クラウドサービスプロバイダ(CSP): AWS、Microsoft Azure、Google CloudのようなIaaS/PaaSや、様々なSaaSを提供する事業者。

- クラウドサービスカスタマ(CSC): 上記のようなクラウドサービスを利用して自社のビジネスを行う企業や組織。

【CSPが取得するメリット】

CSPがこの認証を取得することで、自社の提供するクラウドサービスが、国際的な基準に則って安全に管理されていることを客観的に証明できます。これは、顧客が安心してサービスを選定するための重要な判断材料となり、競合サービスに対する大きな差別化要因となります。

【CSCが取得するメリット】

利用企業(CSC)が取得するメリットも非常に大きいです。クラウドサービスを利用する際には、「責任分界点」という考え方が重要になります。これは、セキュリティ対策の責任範囲を、どこまでがCSPの責任で、どこからが利用者の責任かを明確にするものです。CSCがISMSクラウドセキュリティ認証を取得するプロセスを通じて、自社が負うべきセキュリティ責任を明確に認識し、クラウド上のデータやシステムを適切に管理・保護するための体制を構築できます。これは、クラウド利用におけるガバナンスを強化し、セキュリティインシデントのリスクを低減することに直結します。

特に、SaaS事業者が自社のサービス基盤としてAWSなどを利用している場合、自らがCSP(顧客に対して)であると同時にCSC(AWSに対して)でもあるため、この認証を取得する意義は非常に大きいと言えるでしょう。

クラウド利用がビジネスの前提となる現代において、ISMSクラウドセキュリティ認証は、クラウド環境における信頼性と安全性を担保するための新たな標準として、ますますその重要性を高めていくと考えられます。

ISMS認証の取得を支援するコンサルティング会社3選

ISMS認証の取得は専門的な知識を要するため、多くの企業がコンサルティング会社の支援を活用しています。ここでは、実績が豊富で信頼性の高いコンサルティング会社を3社紹介します。

① 株式会社UPF

株式会社UPFは、ISMS(ISO27001)やPマークをはじめとする各種認証の取得支援に特化したコンサルティング会社です。特に、「お客様に合わせた最適なプラン」を掲げ、手頃な価格設定と手厚いサポートで高い評価を得ています。

主な特徴は以下の通りです。

- 業界最安水準の価格設定: 徹底した業務効率化により、高品質なサービスを低価格で提供することを目指しています。ウェブサイトには料金プランが明記されており、予算の見通しが立てやすいのが魅力です。(参照:株式会社UPF 公式サイト)

- 豊富な実績とノウハウ: これまでに2,300社以上の支援実績があり、IT業界から製造業、サービス業まで、多岐にわたる業種でのノウハウを蓄積しています。(参照:株式会社UPF 公式サイト)

- 柔軟なサポート体制: 顧客の状況に合わせて、「文書作成のテンプレート提供」から「専任コンサルタントによるフルサポート」まで、幅広いプランを選択できます。また、ISMS運用を効率化するクラウドツール「SecureNavi」の提供も行っています。

初めてISMS認証に取り組む中小企業や、コストを抑えつつも確実な取得を目指したい企業にとって、非常に心強いパートナーとなるでしょう。

② 株式会社スリーエーコンサルティング

株式会社スリーエーコンサルティングは、情報セキュリティや品質管理、環境マネジメントなど、様々なISO規格の認証取得コンサルティングを手掛ける専門家集団です。「100%の認証取得率」を誇り、質の高いコンサルティングに定評があります。

主な特徴は以下の通りです。

- 経験豊富なコンサルタント陣: 多数の審査経験を持つ主任審査員クラスのコンサルタントが多数在籍しており、審査のポイントを熟知した、実践的で無駄のない支援を提供します。(参照:株式会社スリーエーコンサルティング 公式サイト)

- 組織に合わせたシンプルな仕組み作り: 規格の要求事項をただ当てはめるのではなく、企業の現状や文化に合わせて、日常業務に負担をかけない「シンプルで運用しやすい」マネジメントシステムの構築を支援します。

- 全国対応と幅広い業種実績: 日本全国どこでも対応可能で、情報通信業、建設業、製造業、医療・福祉まで、あらゆる業種での豊富な実績を持っています。

規格の本質を理解し、形骸化しない実用的なISMSを構築したいと考える企業や、専門性の高いサポートを求める企業におすすめです。

③ 株式会社バルク

株式会社バルクは、1994年の創業以来、情報セキュリティコンサルティングのパイオニアとして業界をリードしてきた企業です。ISMS認証支援だけでなく、サイバーセキュリティ対策やセキュリティ教育など、情報セキュリティに関する幅広いサービスをワンストップで提供しているのが強みです。

主な特徴は以下の通りです。

- 長年の実績と信頼性: 日本でISMS認証制度が始まる前からコンサルティングを手掛けており、その実績は国内トップクラスです。官公庁や金融機関など、セキュリティ要件の厳しい組織からの信頼も厚いのが特徴です。(参照:株式会社バルクホールディングス 公式サイトIR情報等)

- 総合的なセキュリティソリューション: 認証取得支援に留まらず、脆弱性診断、インシデント対応(CSIRT)支援、従業員向け標的型攻撃メール訓練など、組織のセキュリティレベルを総合的に向上させるためのソリューションを提供できます。

- 最新動向への対応力: クラウドセキュリティ(ISO27017)や個人情報保護(ISO27701)といった新しい規格にもいち早く対応し、常に最新の知見に基づいたコンサルティングを行っています。

認証取得をきっかけに、組織全体のセキュリティガバナンスを抜本的に強化したいと考える大企業や、複合的なセキュリティ課題を抱える企業にとって、最適なパートナーと言えるでしょう。

ISMS認証の取得・運用を効率化するツール3選

ISMSの運用では、膨大な文書管理やタスク管理が発生し、担当者の大きな負担となります。近年、この負担を軽減し、取得・運用を効率化するためのクラウドツール(SaaS)が登場しています。ここでは代表的なツールを3つ紹介します。

① SecureNavi

SecureNaviは、株式会社UPFが開発・提供する、ISMSやPマークの構築・運用を自動化・効率化するためのクラウドサービスです。コンサルティング会社のノウハウが凝縮されており、多くの企業で導入が進んでいます。

主な機能と特徴は以下の通りです。

- 規程文書の自動生成: 会社の基本情報を入力するだけで、ISMSやPマークに必要な規程文書一式を自動で生成できます。文書作成にかかる工数を大幅に削減します。(参照:SecureNavi 公式サイト)

- タスクの自動リマインド: 「年に1回の教育」や「半年に1回の内部監査」など、規格で要求されるタスクが自動で担当者に割り振られ、期限が近づくと通知されるため、対応漏れを防ぎます。

- 直感的なUI/UX: 専門用語が少なく、誰にでも分かりやすいインターフェースで設計されているため、ITに詳しくない担当者でも直感的に操作できます。

コンサルティングを依頼するよりもコストを抑えたい企業や、自社主導で効率的にISMS運用を行いたい企業に最適なツールです。

② VanaH

VanaH(バナ)は、LRM株式会社が提供する情報セキュリティマネジメントシステム(ISMS)の運用を支援するクラウドサービスです。「ISMSの形骸化を防ぎ、運用を楽にする」ことをコンセプトに開発されています。

主な機能と特徴は以下の通りです。

- 情報資産とリスクの一元管理: 情報資産台帳の作成からリスクアセスメント、管理策の選択までをクラウド上で一元管理できます。Excelでの煩雑な管理から解放されます。(参照:VanaH 公式サイト)

- 内部監査・教育のeラーニング化: 内部監査のチェックリスト機能や、従業員向けの教育コンテンツが搭載されており、これらの活動をオンラインで完結させることができます。

- コンサルティングとの連携: LRM株式会社のコンサルティングサービスと連携させることで、ツールと専門家の両面から強力なサポートを受けることも可能です。

Excelでの管理に限界を感じている企業や、内部監査・教育といった運用フェーズの効率化を重視する企業に適しています。

③ KISO

KISOは、スパイラル株式会社(旧・株式会社パイプドビッツ)が提供する、ISMS/ISO27001の文書管理・情報共有に特化したクラウドグループウェアです。堅牢なセキュリティ基盤を持つプラットフォーム上で、安全にISMS文書を管理できるのが特徴です。

主な機能と特徴は以下の通りです。

- セキュアな文書管理基盤: 金融機関などでも利用される高セキュリティなプラットフォーム上で、ISMSの規程や記録文書を安全に管理・共有できます。アクセスログの取得や細やかな権限設定も可能です。(参照:KISO 公式サイト)

- ワークフロー機能: 文書の承認プロセスなどをワークフロー化し、ペーパーレスで効率的な運用を実現します。

- カスタマイズ性: 企業の運用に合わせて、アプリケーションを柔軟にカスタマイズできるため、独自の管理項目などを追加することもできます。

特に文書管理のセキュリティを重視する企業や、既存のグループウェアとは別に、ISMS専用のセキュアな情報共有基盤を構築したい企業におすすめです。

まとめ

本記事では、ISMS(情報セキュリティマネジメントシステム)の基本から、その国際規格であるISO/IEC 27001認証のメリット・デメリット、取得プロセス、Pマークとの違い、そして運用を支援するコンサルティング会社やツールに至るまで、幅広く解説してきました。

改めて重要なポイントを振り返ります。

- ISMSは、情報を守るための技術・プロセス・人を含む総合的な「仕組み」であり、PDCAサイクルによる継続的な改善がその核心です。

- ISMS認証の取得は、企業の信頼性を飛躍的に向上させ、体系的なリスク管理によって情報セキュリティレベルを高めるという大きなメリットをもたらします。

- 一方で、取得・維持には相応のコストと従業員の業務負担が伴うため、費用対効果を慎重に見極める必要があります。

- ISMSが「すべての情報資産」を対象とするのに対し、Pマークは「個人情報」に特化しており、保護対象と準拠規格に大きな違いがあります。自社の事業内容や目的に合わせて、どちらを取得すべきか、あるいは両方取得すべきかを検討することが重要です。

- 認証取得のプロセスは複雑で専門知識を要しますが、コンサルティング会社の支援や、運用を効率化するクラウドツールを活用することで、担当者の負担を軽減し、成功の確率を高めることができます。

デジタル化が加速し、ビジネスと情報が不可分になった現代において、情報セキュリティへの取り組みは、もはや単なるコストではなく、企業の成長と存続を支えるための「戦略的投資」です。

ISMSの構築・運用は、組織に一時的な痛みをもたらすかもしれません。しかし、そのプロセスを通じて得られるセキュリティレベルの向上、従業員の意識改革、そして何よりも社会からの「信頼」は、計り知れない価値を持つ経営資産となるはずです。

この記事が、皆様の会社における情報セキュリティ体制の強化に向けた、確かな一歩を踏み出すための一助となれば幸いです。